Einleitung

In diesem Dokument wird beschrieben, wie schädliche Verbindungen auf einem Windows-Endgerät erkannt und mithilfe der Host-Firewall in Cisco Secure Endpoint blockiert werden können.

Voraussetzungen

Anforderungen

- Die Host-Firewall ist mit Secure Endpoint Advantage- und Premier-Paketen verfügbar.

- Unterstützte Connector-Versionen

- Windows (x64): Secure Endpoint Windows Connector 8.4.2 und höher.

- Fenster (ARM): Secure Endpoint Windows Connector 8.4.4 und höher.

Verwendete Komponenten

Dieses Dokument ist nicht auf bestimmte Software- und Hardware-Versionen beschränkt.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Leitfaden zur Fehlerbehebung

Dieses Dokument enthält einen Leitfaden zur Blockierung schädlicher Verbindungen mithilfe der Cisco Secure Endpoint Host Firewall. Verwenden Sie zum Testen die Testseite malware.wicar.org (208.94.116.246), um eine Anleitung zur Fehlerbehebung zu erstellen.

Schritte zur Identifizierung und Blockierung schädlicher Verbindungen

- Zuerst müssen Sie die URL oder die IP-Adresse angeben, die Sie überprüfen und blockieren möchten. Für dieses Szenario consider malware.wicar.org.

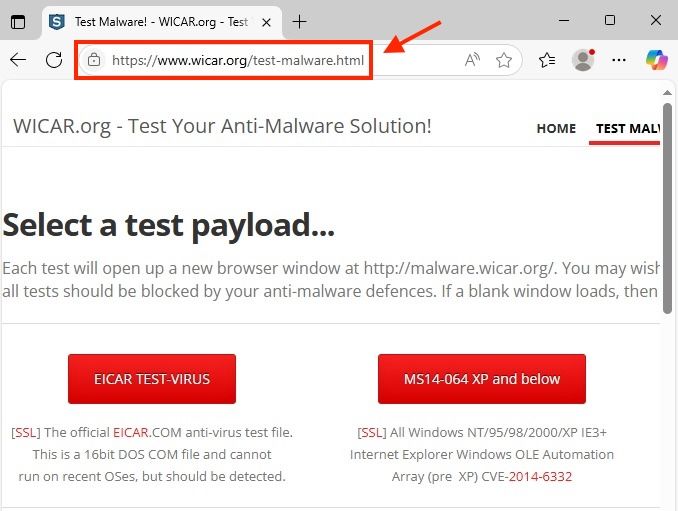

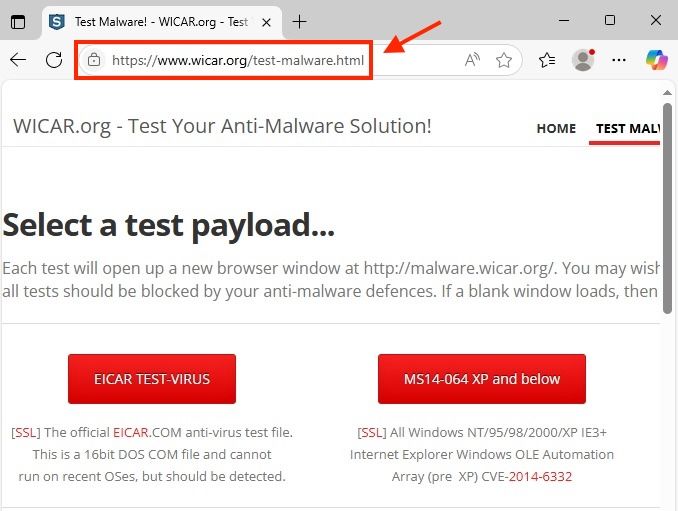

- Überprüfen Sie, ob der Zugriff auf die URL successful. malware.wicar.org zu einer anderen URL umleitet, wie im Bild gezeigt.

Schädliche URL im Browser

Schädliche URL im Browser

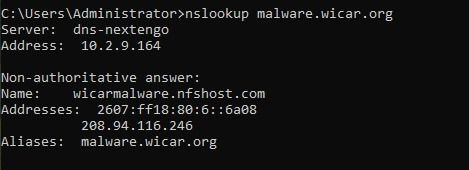

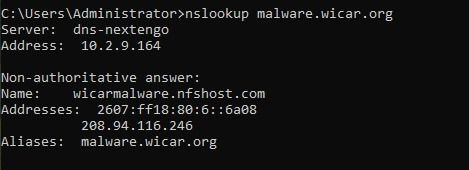

3. Verwenden Sie den Befehl nslookup, um die IP-Adresse abzurufen, die der URL malware.wicar.org zugeordnet ist.

nslookup-Ausgabe

nslookup-Ausgabe

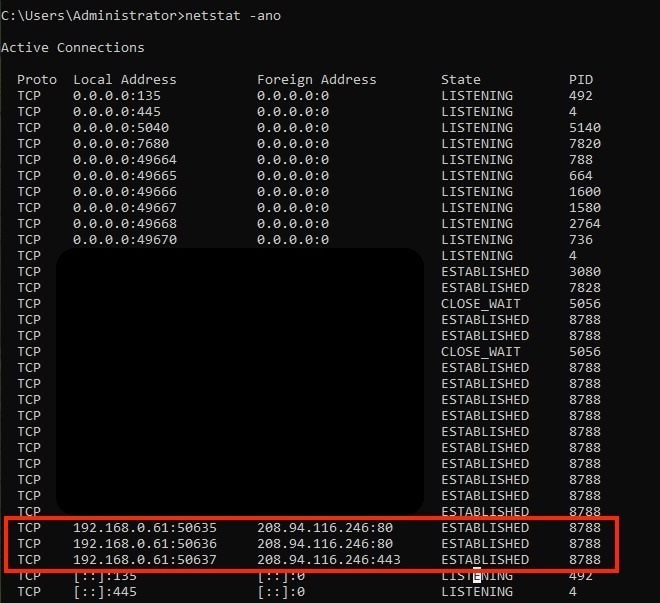

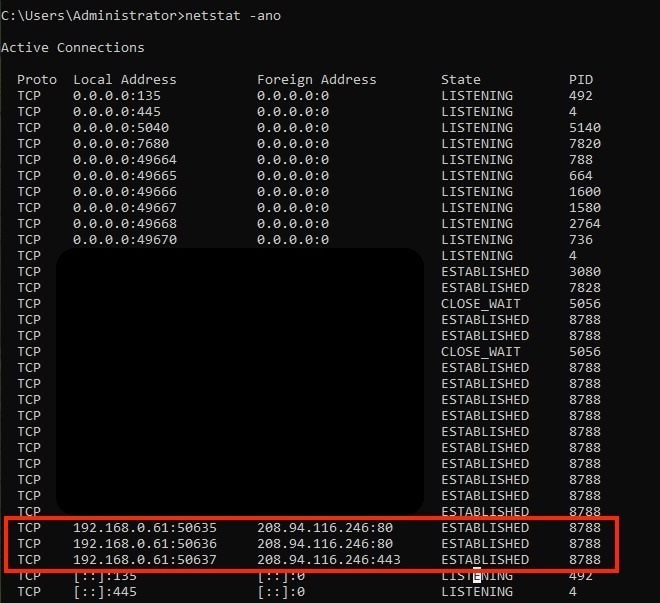

4. Sobald die schädliche IP-Adresse abgerufen wurde, überprüfen Sie die aktiven Verbindungen auf dem Endpunkt mit dem Befehl:netstat -ano.

netstat für alle Verbindungen

netstat für alle Verbindungen

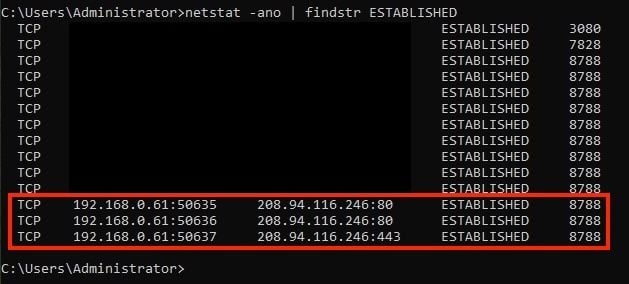

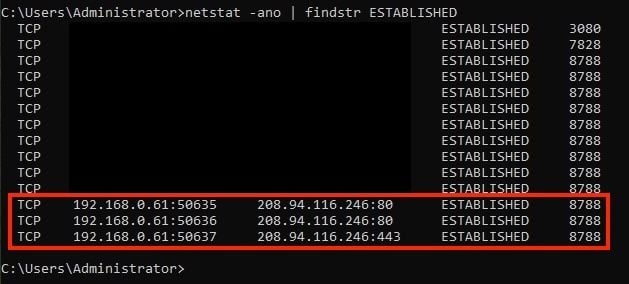

5. Um aktive Verbindungen zu isolieren, wenden Sie einen Filter an, um nur bestehende Verbindungen anzuzeigen.

netstat für etablierte Verbindungen

netstat für etablierte Verbindungen

6. Suchen Sie in der vorherigen Ausgabe nach der IP-Adresse, die aus dem BefehlLookUp abgerufen wurde. Geben Sie die Quell-IP, die Ziel-IP, den Quell-Port und den Ziel-Port an.

- Lokale IP: 192.168.0.61

- Remote-IP: 208.94.116.246

- Lokaler Port: Nicht zutreffend

- Zielportto 80 und 443

7. Sobald Sie über diese Informationen verfügen, navigieren Sie zum Cisco Secure Endpoint Portal, um die Host-Firewall-Konfiguration zu erstellen.

Host-Firewall-Konfiguration und Regelerstellung

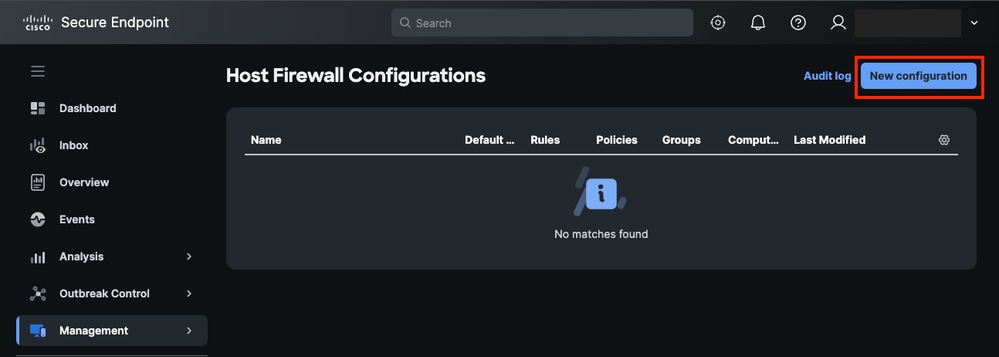

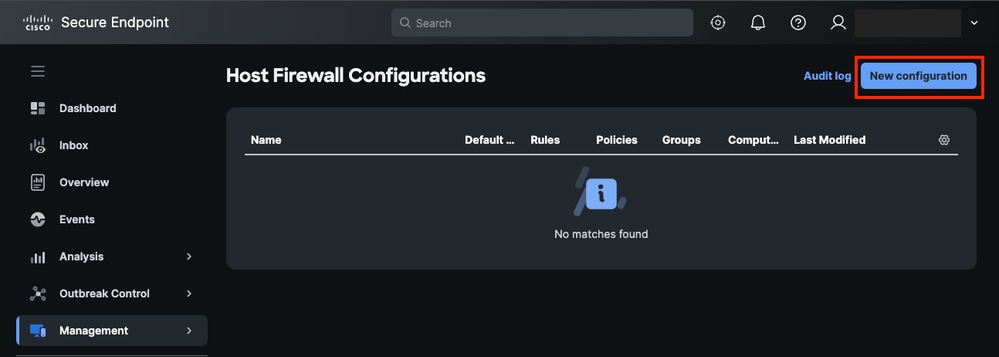

- Navigieren Sie zuManagement > Host Firewall, und klicken Sie auf New Configuration.

Neue Host-Firewall-Konfiguration

Neue Host-Firewall-Konfiguration

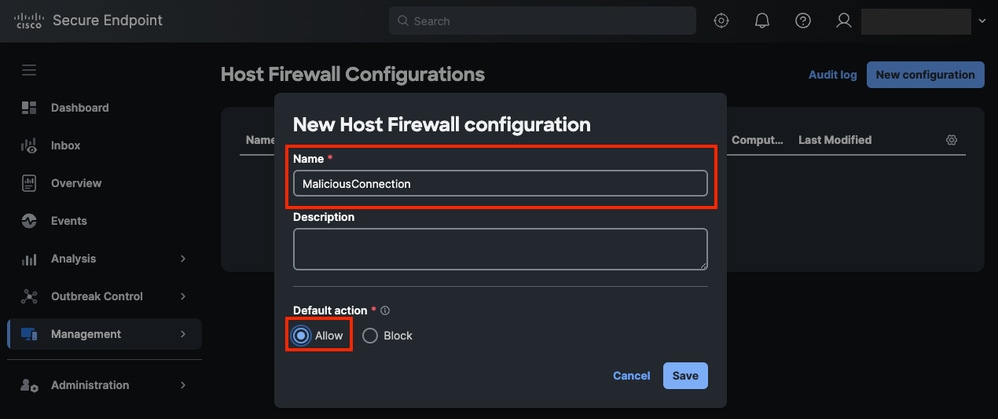

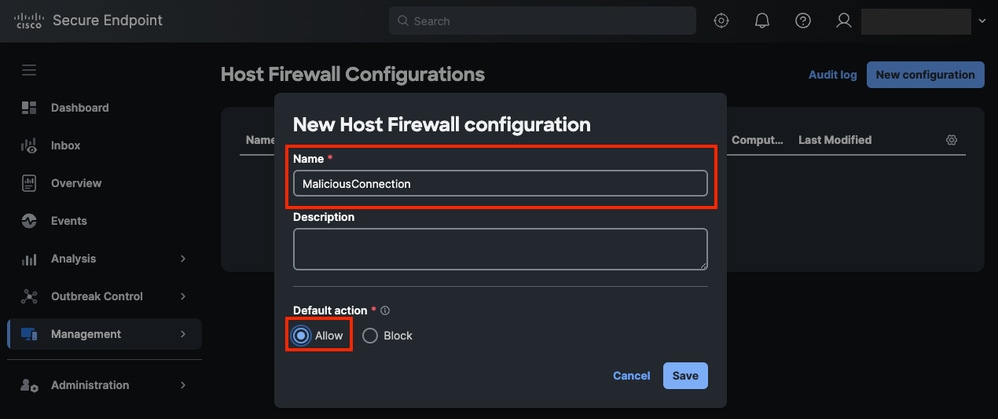

- Wählen Sie einen Namen und die Standardaktion aus. Wählen Sie in diesem Fall Zulassen aus.

Konfigurationsname und Standardaktion der Host-Firewall

Konfigurationsname und Standardaktion der Host-Firewall

Anmerkung: Beachten Sie, dass Sie eine Blockregel erstellen, Sie müssen jedoch anderen Datenverkehr zulassen, um Auswirkungen auf legitime Verbindungen zu vermeiden.

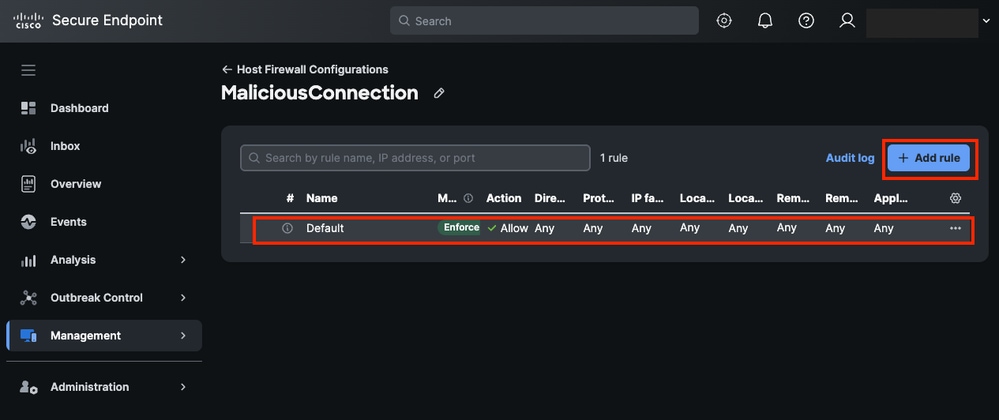

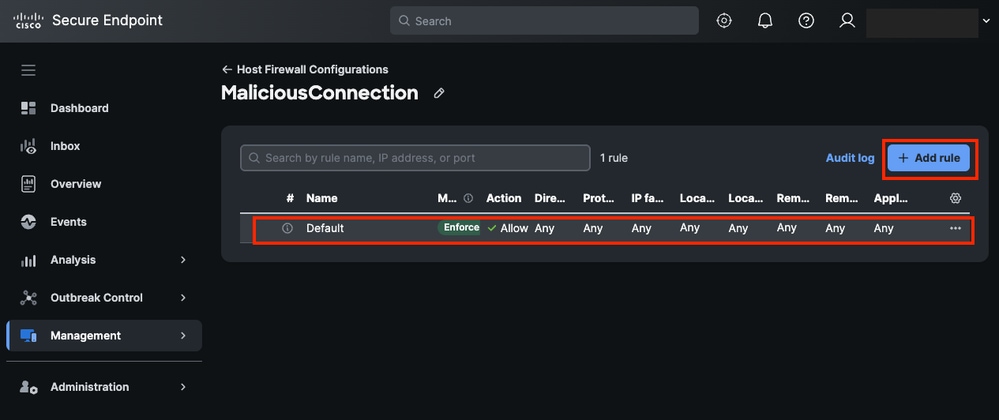

- Überprüfen Sie, ob die Standardregel erstellt wurde, und klicken Sie auf Regel hinzufügen.

Regel in Host-Firewall hinzufügen

Regel in Host-Firewall hinzufügen

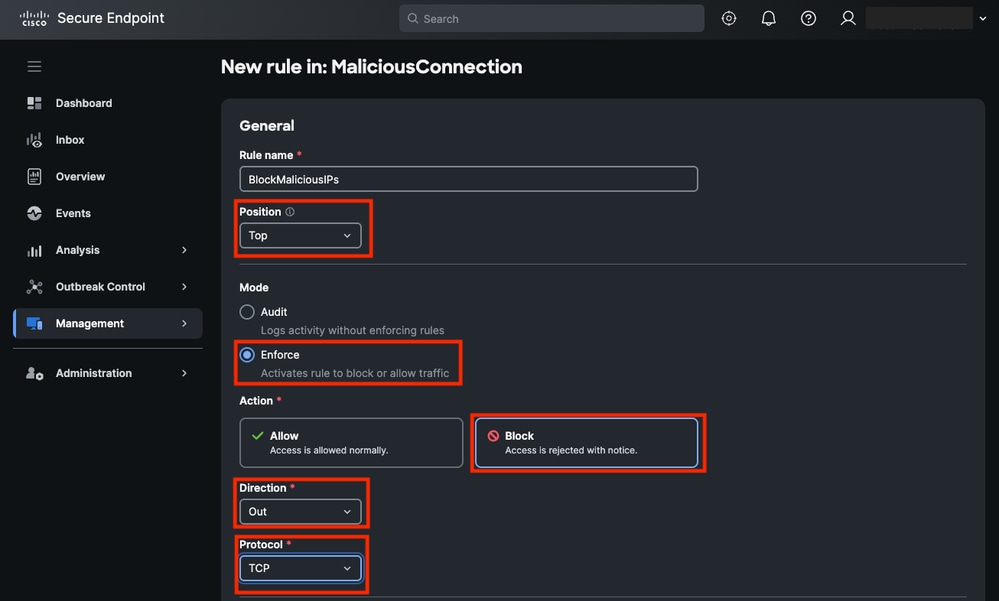

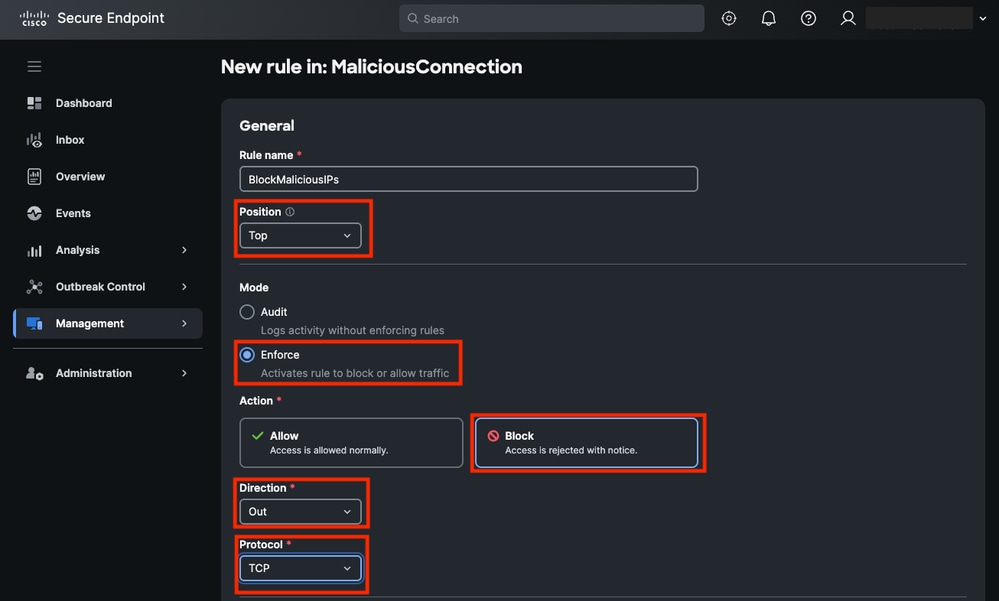

- Weisen Sie einen Namen zu, und legen Sie die nächsten Parameter fest:

- Position: Oben

- Modus: Durchsetzen

- Aktion: Blockieren

- Richtung: Aus

- Protokolle: TCP

Allgemeine Parameter der Regel

Allgemeine Parameter der Regel

Anmerkung: Wenn Sie schädliche Verbindungen von einem internen Endpunkt zu einem externen Ziel, in der Regel zum Internet, bekämpfen, kann die Richtung immer Out sein.

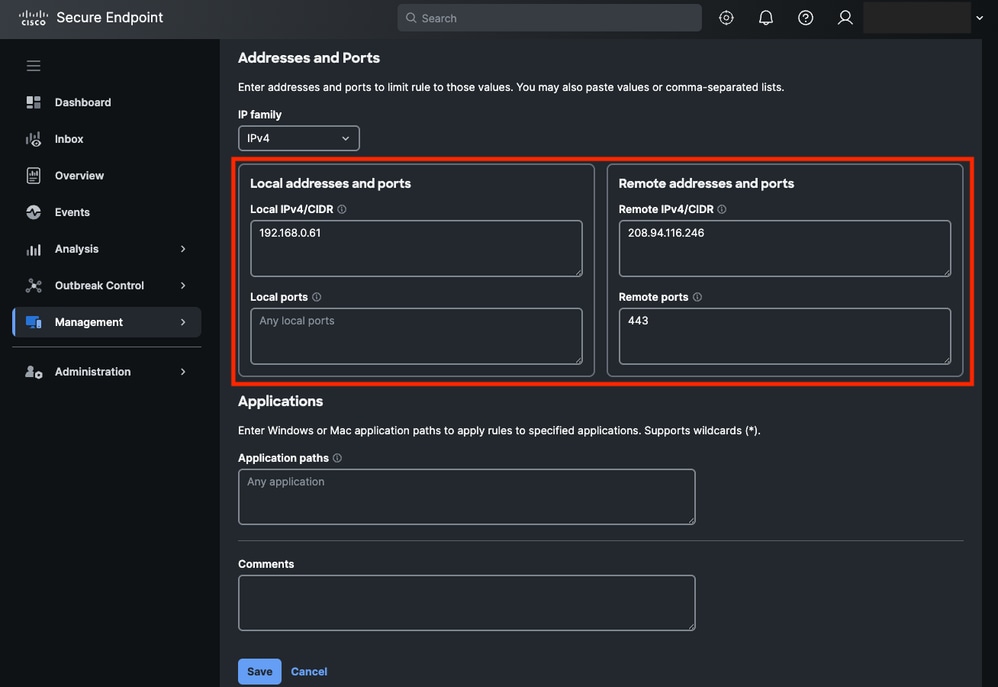

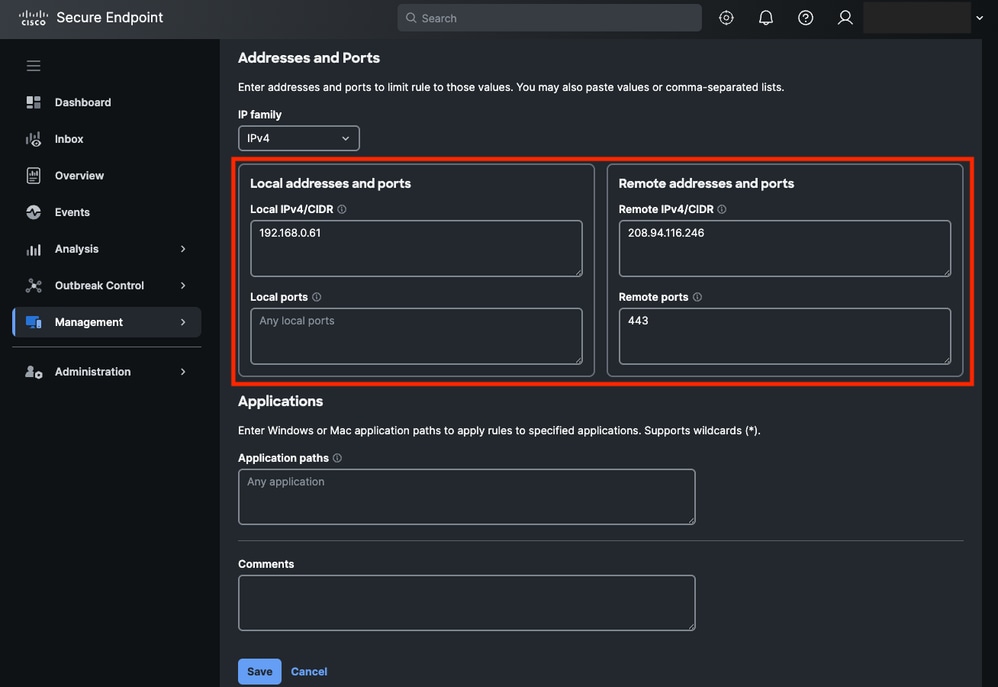

- Geben Sie die lokalen IPs und die Ziel-IPs an:

- Lokale IP: 192.168.0.61

- Remote-IP: 208.94.116.246

- Lassen Sie das Feld "Lokaler Port" leer.

- Legen Sie den Zielport auf 80 und 443 fest. Diese entsprechen HTTP und HTTPS.

Regeladressen und -ports

Regeladressen und -ports

6. Schließlich klicken Sie auf Speichern.

Aktivieren der Host-Firewall in der Richtlinie und Zuweisen der neuen Konfiguration

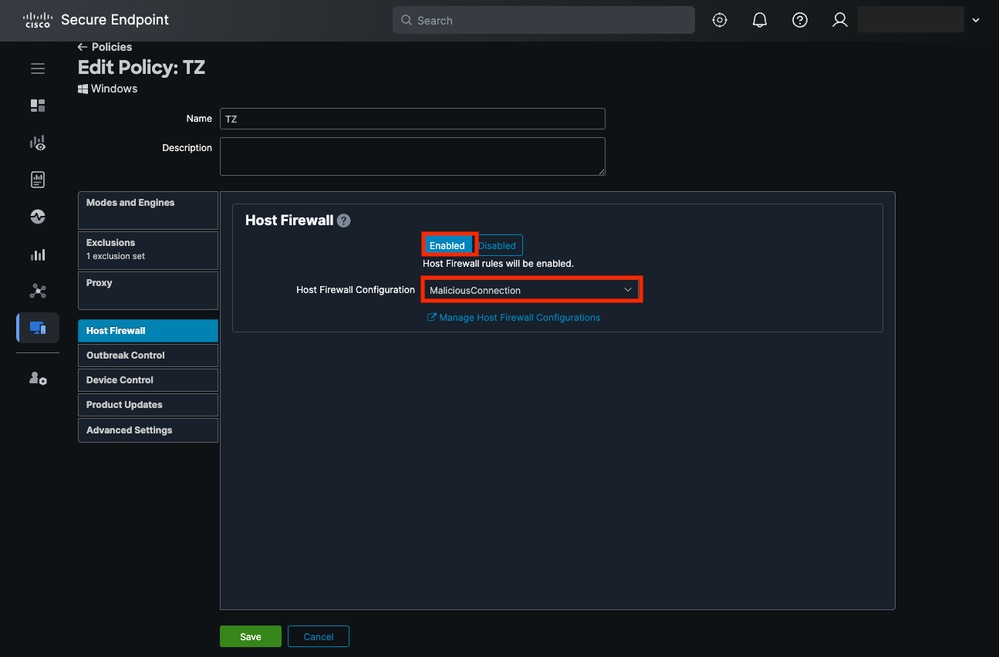

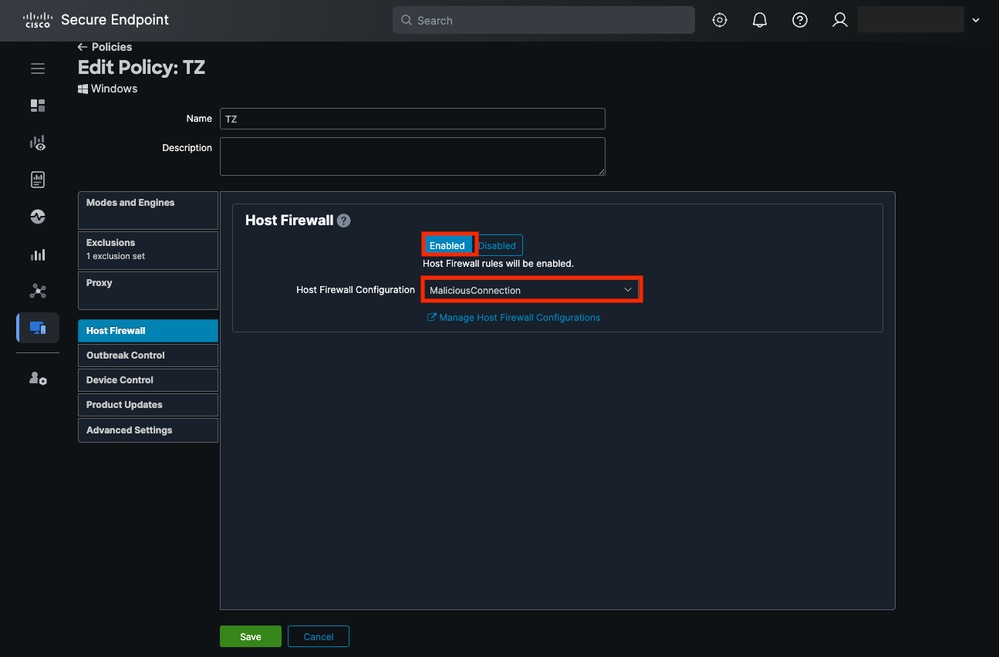

- Navigieren Sie im sicheren Endgeräteportal zuManagement > Policies (Verwaltung > Richtlinien), und wählen Sie die Richtlinie aus, die mit dem Endpunkt verknüpft ist, an dem Sie schädliche Aktivitäten blockieren möchten.

- Klicken Sie auf Bearbeiten, und navigieren Sie zur Registerkarte Host-Firewall.

- Aktivieren Sie die Host-Firewall-Funktion, und wählen Sie die aktuelle Konfiguration aus, in diesem Fall "MaliciousConnection".

Host-Firewall in Richtlinie für sichere Endgeräte aktiviert

Host-Firewall in Richtlinie für sichere Endgeräte aktiviert

- Klicken Sie auf Speichern.

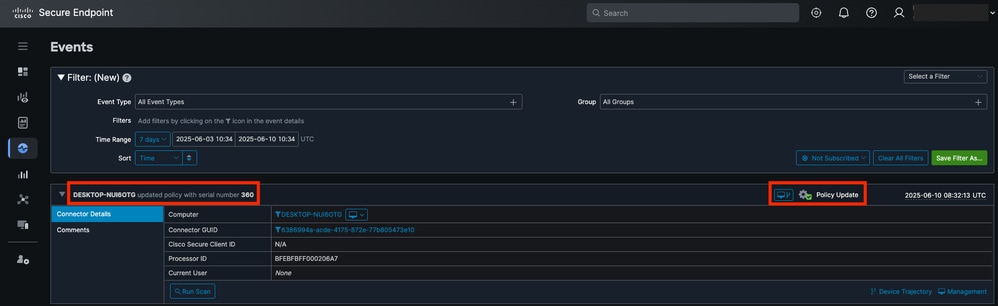

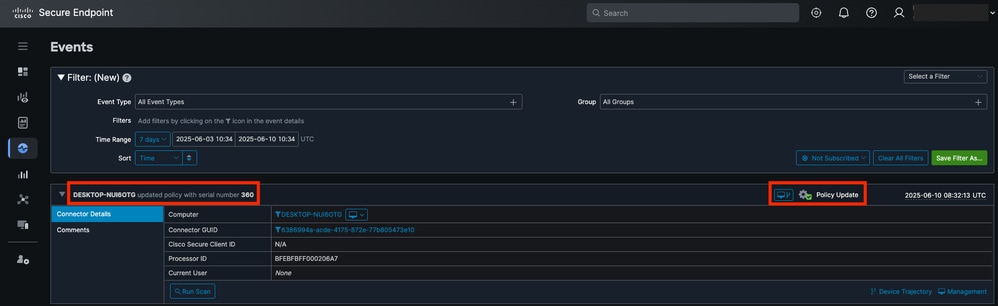

- Überprüfen Sie abschließend, ob der Endpunkt die Richtlinienänderungen angewendet hat.

Ereignis für Richtlinienaktualisierung

Ereignis für Richtlinienaktualisierung

Lokale Validierung der Konfiguration

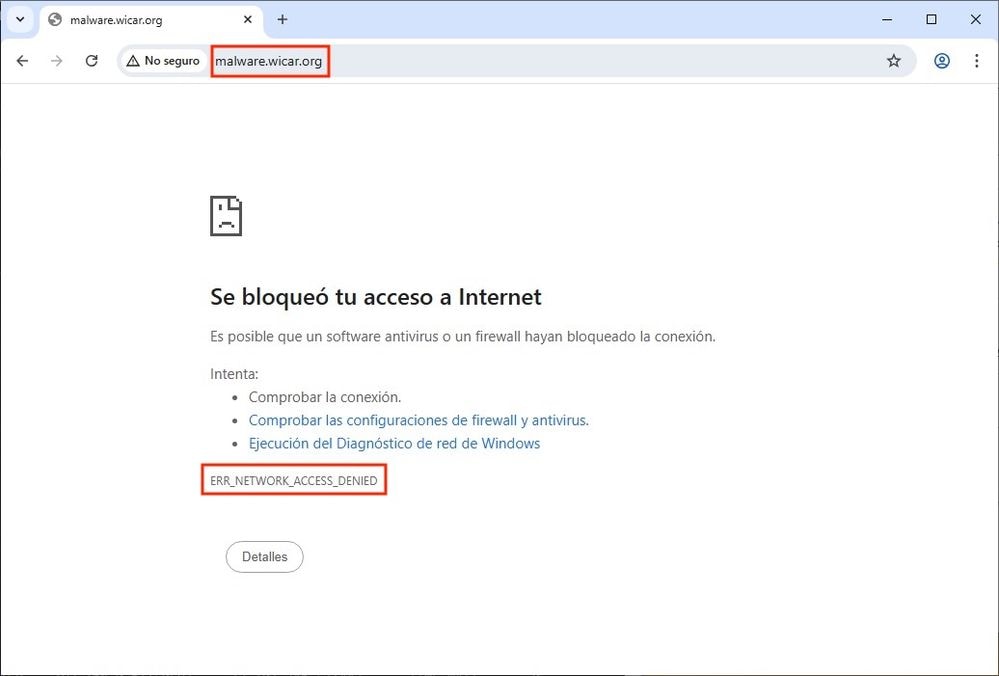

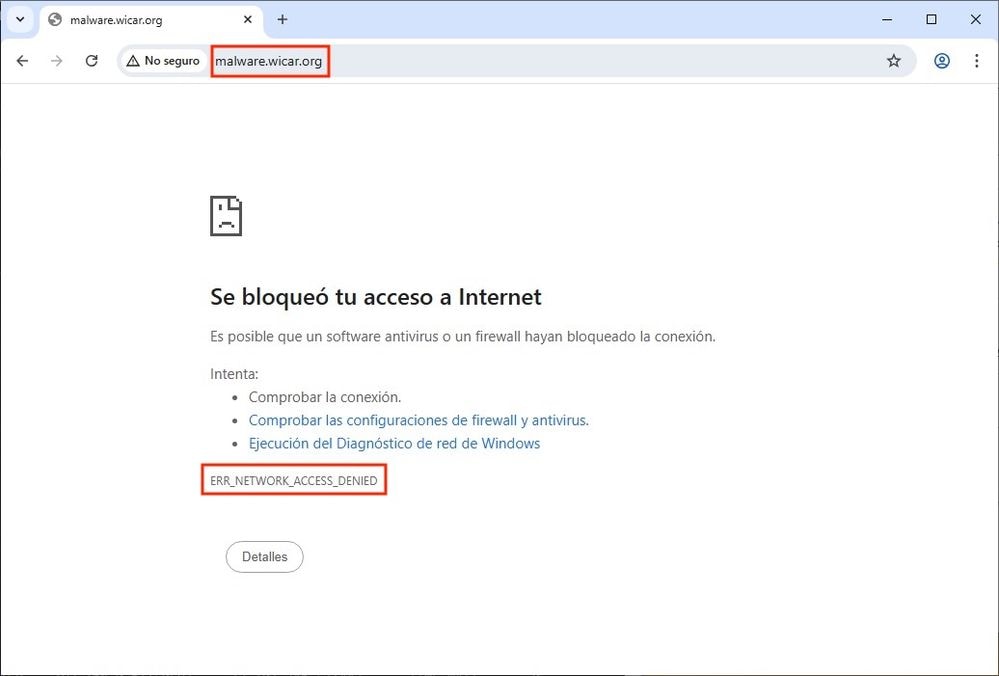

- Verwenden Sie die URL malware.eicar.org in einem Browser, um zu bestätigen, dass es blockiert wird.

Fehler: Netzwerkzugriff vom Browser verweigert

Fehler: Netzwerkzugriff vom Browser verweigert

- Nachdem Sie die Sperre bestätigt haben, stellen Sie sicher, dass keine Verbindungen hergestellt wurden. Verwenden Sie den Befehl netstat -ano | findstr EINGERICHTET, um sicherzustellen, dass die mit der schädlichen URL (208.94.116.246) verknüpfte IP nicht sichtbar ist.

Protokolle überprüfen

1. Navigieren Sie auf dem Endpunkt zum Ordner:

C:\Program Files\Cisco\AMP\<Connector-Version>\FirewallLog.csv

Anmerkung: Die Protokolldatei befindet sich im Ordner <Installationsverzeichnis>\Cisco\AMP\<Connector-Version>\FirewallLog.csv

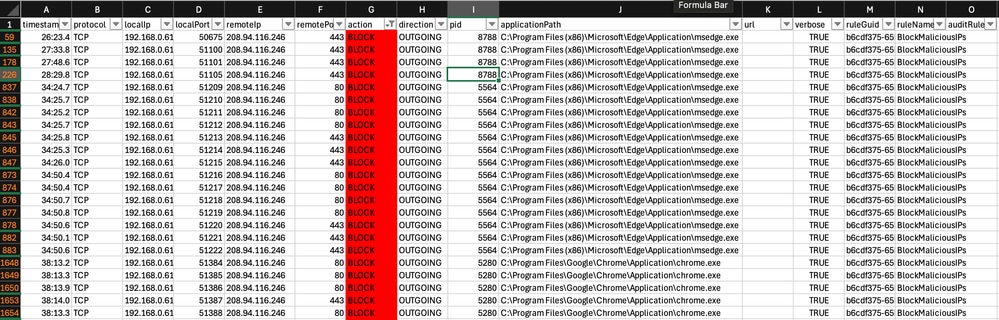

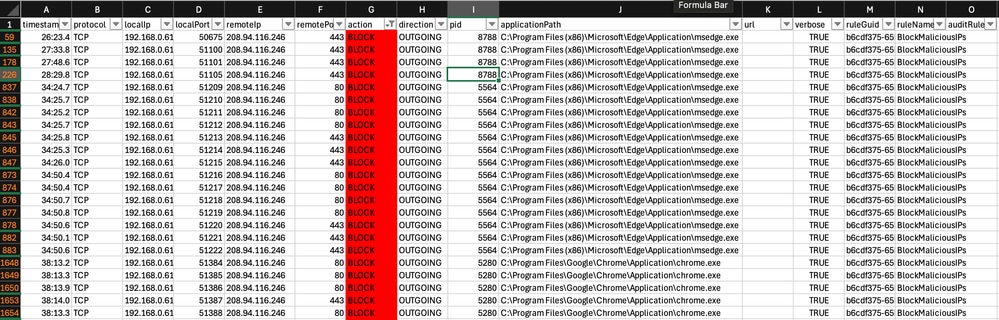

2. Öffnen Sie die CSV-Datei, um Übereinstimmungen für die Sperraktionsregel zu überprüfen. Verwenden Sie einen Filter, um zwischen Zulassen und Sperren von Verbindungen zu unterscheiden. Firewall-Protokolle in CSV-Datei

Firewall-Protokolle in CSV-Datei

Orbital zum Abrufen von Firewall-Protokollen verwenden

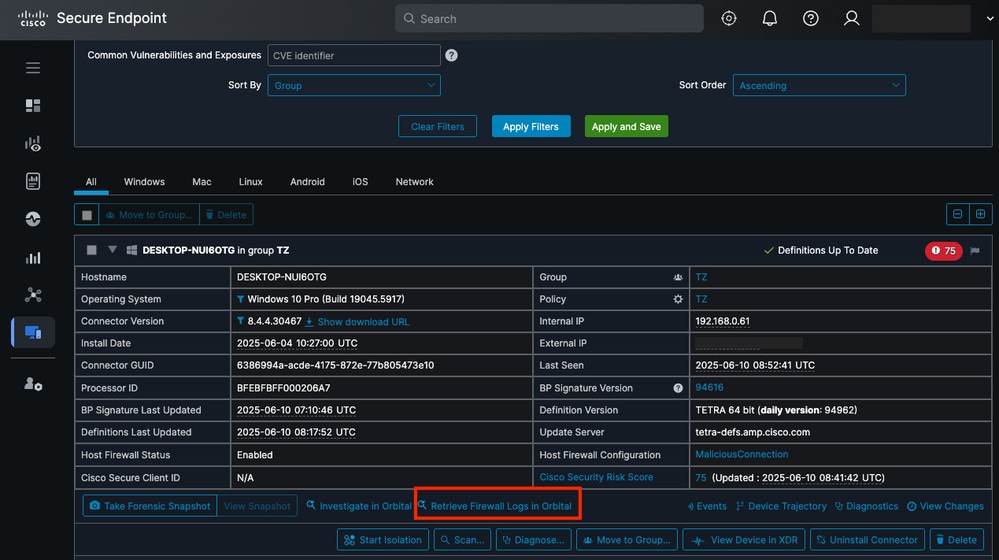

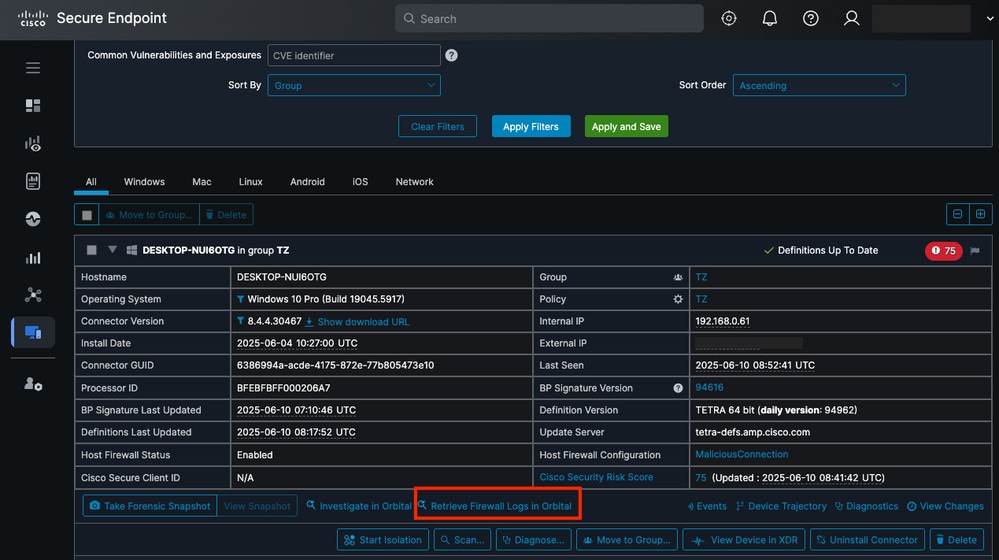

- Navigieren Sie im Secure Endpoint Portal zuManagement > Computers, suchen Sie den Endpunkt, und klicken Sie auf Retrieve Firewall Logs in Orbital (Firewall-Protokolle in Orbital abrufen). Diese Aktion leitet Sie zum Orbitalportal weiter.

Schaltfläche zum Abrufen von Firewall-Protokollen im Orbit

Schaltfläche zum Abrufen von Firewall-Protokollen im Orbit

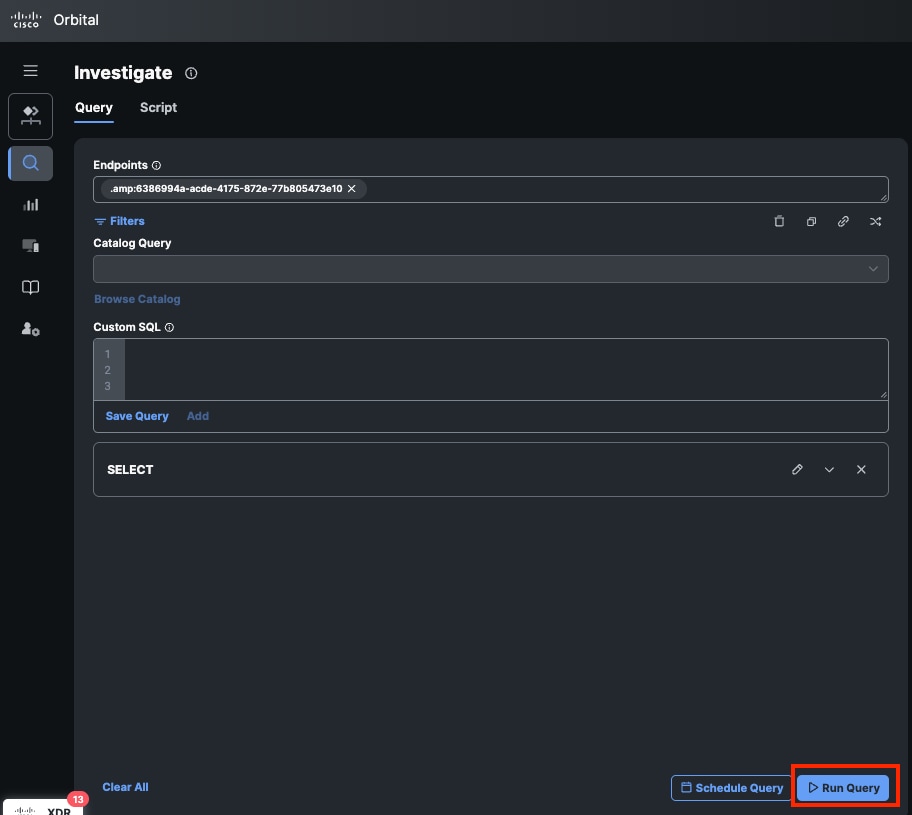

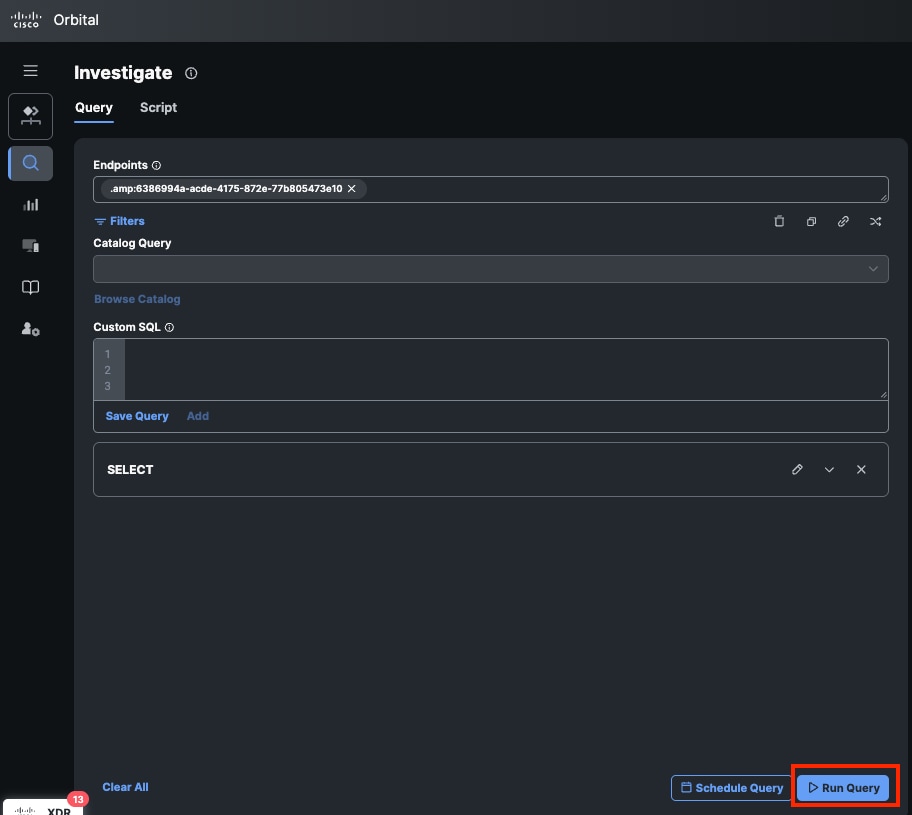

- Klicken Sie im Orbitalportal auf Abfrage ausführen. Mit dieser Aktion werden alle Protokolle angezeigt, die auf dem Endpunkt für die Host-Firewall aufgezeichnet wurden.

Abfrage von Orbital ausführen

Abfrage von Orbital ausführen

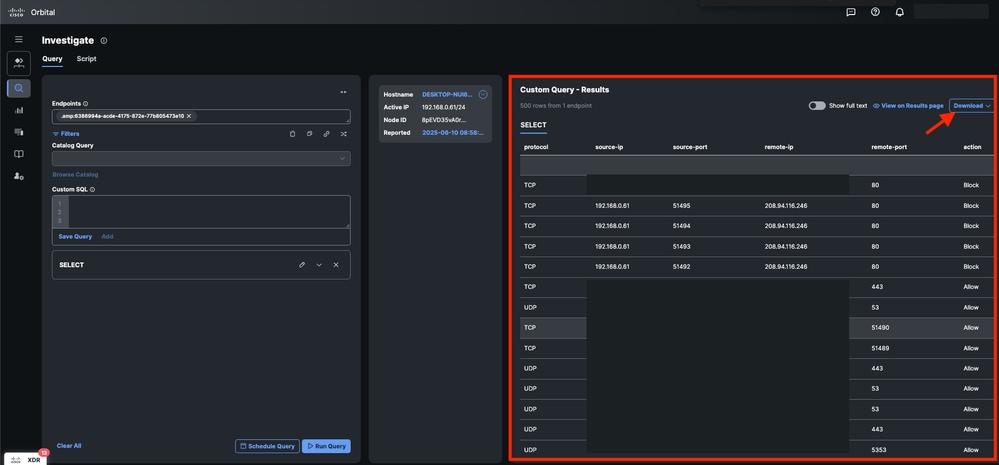

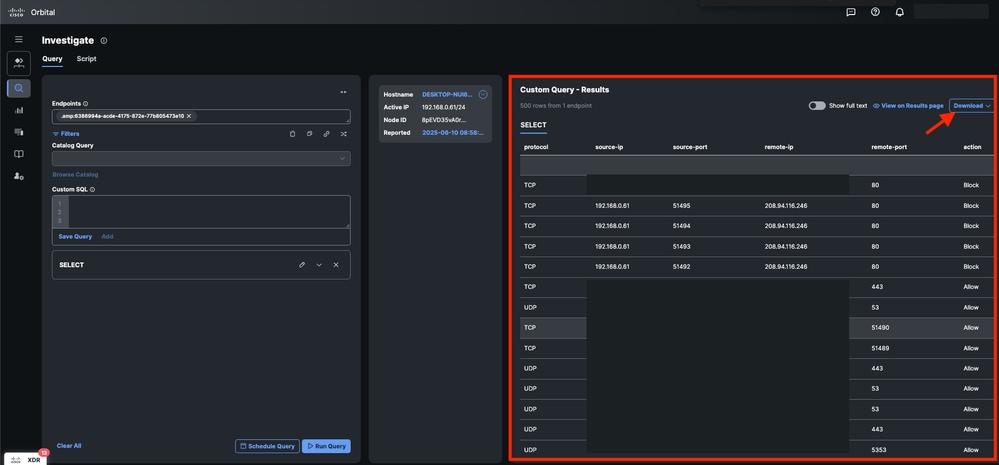

- Die Informationen sind in der Ergebnistabelle sichtbar, oder Sie können sie herunterladen.

Abfrageergebnisse aus Orbital

Abfrageergebnisse aus Orbital

Feedback

Feedback