Einleitung

In diesem Dokument werden Verfahren zur Konfiguration von Cisco Switches mit SXP und IBNS 2.0 für identitätsbasierte Netzwerke beschrieben.

Voraussetzungen

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Identity Services Engine (ISE) Version 3.3 Patch 4

- Cisco Catalyst Switch 3850

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Identitätssteuerungsrichtlinien definieren die Aktionen, die der Access Session Manager als Reaktion auf bestimmte Bedingungen und Endpunktereignisse ausführt. Mithilfe einer konsistenten Richtliniensprache können verschiedene Systemaktionen, Bedingungen und Ereignisse zu diesen Richtlinien kombiniert werden.

Steuerungsrichtlinien werden auf Schnittstellen angewendet und sind in erster Linie für das Management der Endgeräteauthentifizierung und die Aktivierung von Services in Sitzungen zuständig. Jede Kontrollrichtlinie besteht aus einer oder mehreren Regeln und einer Entscheidungsstrategie, die festlegt, wie diese Regeln bewertet werden.

Eine Regel für eine Steuerelementrichtlinie enthält eine Steuerelementklasse (eine flexible Bedingungsanweisung), ein Ereignis, das die Bedingungsauswertung auslöst, und eine oder mehrere Aktionen. Administratoren legen fest, welche Aktionen von bestimmten Ereignissen ausgelöst werden. Für einige Ereignisse sind jedoch Standardaktionen vordefiniert.

Identitätssteuerungsrichtlinie

Identitätssteuerungsrichtlinie

Übersicht über die Konfiguration der Identitätssteuerungsrichtlinie

Kontrollrichtlinien definieren das Systemverhalten anhand eines Ereignisses, einer Bedingung und einer Aktion. Die Konfiguration einer Kontrollrichtlinie umfasst drei Hauptschritte:

- Erstellen von Steuerelementklassen:

Eine Steuerelementklasse definiert die Bedingungen, die zum Aktivieren einer Steuerelementrichtlinie erforderlich sind. Jede Klasse kann mehrere Bedingungen haben, die als true oder false ausgewertet werden. Sie können festlegen, ob alle, alle oder keine der Bedingungen wahr sein müssen, damit die Klasse als wahr angesehen wird. Alternativ können Administratoren eine Standardklasse verwenden, die über keine Bedingungen verfügt und immer als true ausgewertet wird.

- Erstellen Sie die Kontrollrichtlinie:

Eine Kontrollrichtlinie enthält eine oder mehrere Regeln. Jede Regel enthält eine Steuerelementklasse, ein Ereignis, das die Bedingungsprüfung auslöst, und eine oder mehrere Aktionen. Aktionen werden nummeriert und der Reihe nach ausgeführt.

- Kontrollrichtlinie anwenden:

Wenden Sie abschließend die Kontrollrichtlinie auf eine Schnittstelle an, um sie zu aktivieren.

Konfiguration der Identitätssteuerungsrichtlinie

Konfiguration der Identitätssteuerungsrichtlinie

Der Befehl authentication display new-style konvertiert die vorhandenen Konfigurationen in einen neuen Stil.

switch#authentication neue Formatvorlage anzeigen

Interpretieren der Identitätssteuerungsrichtlinie

Interpretieren der Identitätssteuerungsrichtlinie

Konfigurieren

Switch-Konfiguration

WS-C3850-48F-E#show run aaa

!

aaa authentication dot1x Standardgruppenradius lokal

aaa, Autorisierungsnetzwerk, Standardgruppenradius lokal

Benutzername admin Kennwort 0 xxxxxx

!

!

!

!

Radius-Server ISE1

address ipv4 10,127.197,xxx auth-port 1812 acct-port 1813

PAK-Schlüssel xxxx@123

!

!

aaa Gruppenserver-Radius ISE2

Servername ISE1

!

!

!

!

aaa neues Modell

aaa, Sitzungs-ID gemeinsam

!

aaa server radius dynamic-author

client 10.127.197.xxx server-key xxxx@123

dot1x System-Authentifizierungssteuerung

!

WS-C3850-48F-E#show run | in POLICY_Gi1/0/45

policy-map type control participant POLICY_Gi1/0/45

service-policy type control-Teilnehmer POLICY_Gi1/0/45

WS-C3850-48F-E#show run | s POLICY_Gi1/0/45

policy-map type control participant POLICY_Gi1/0/45

Ereignis Sitzung gestartet Match-all

10-Klasse immer bis zum Ausfall

10 Authentifizierung mit dot1x-Priorität 10

Ereignis-Authentifizierungs-Fehler-Übereinstimmung zuerst

5 class DOT1X_FAILED do-until-failure

10 Punkt 1x terminieren

20 authentication-restart 60

10 class DOT1X_NO_RESP do-until-failure

10 Punkt 1x terminieren

20 mit MAB-Priorität authentifizieren 20

20 class MAB_FAILED do-until-failure

10 terminierte MAB

20 authentication-restart 60

40-Klasse immer bis zum Ausfall

10 Punkt 1x terminieren

20 terminierte MAB

30 authentication-restart 60

Ereignis-Agent gefunden - allen

10-Klasse immer bis zum Ausfall

10 terminierte MAB

20 Authentifizierung mit dot1x-Priorität 10

Ereignis-Authentifizierung-Erfolg-Abgleich-Alle

10-Klasse immer bis zum Ausfall

10 activate service-template DEFAULT_LINKSEC_POLICY_MUST_SECURE

service-policy type control-Teilnehmer POLICY_Gi1/0/45

WS-C3850-48F-E#show run interface gig1/0/45

Konfiguration wird erstellt...

Aktuelle Konfiguration: 303 Byte

!

interface GigabitEthernet1/0/45

switchport access vlan 503

switchport mode access

access-session host-mode single-host

Zugriffssitzung geschlossen

Zugriffssitzungs-Portsteuerung (Auto)

Mab

keine CTS-rollenbasierte Durchsetzung

dot1x-Seiten-Authentifizierer

service-policy type control-Teilnehmer POLICY_Gi1/0/45

end

WS-C3850-48F-E#show run cts

!

cts Autorisierungsliste ISE2

cts sxp enable

cts sxp connection 10.127.197.xxx kennwort none mode pro lautsprecher hold-time 0 0

cts sxp default source-ip 10.196.138.yyy

cts sxp default password xxxx@123

ISE-Konfiguration

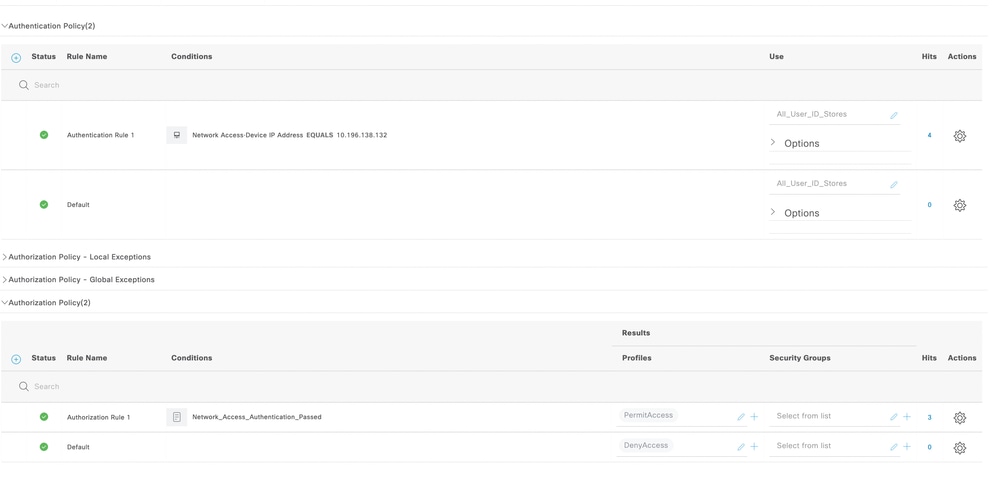

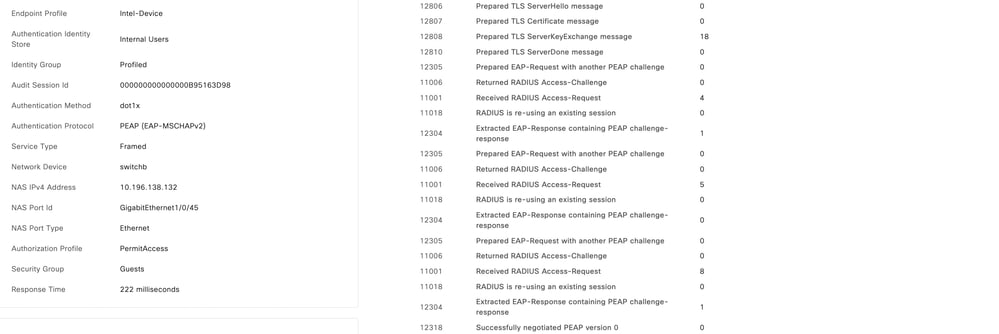

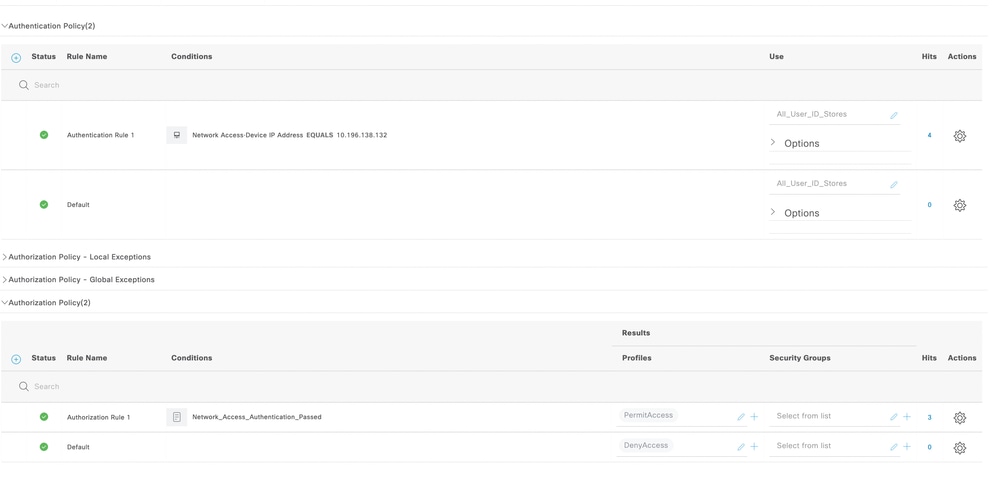

Schritt 1: Erstellen von Authentifizierungs- und Autorisierungsrichtlinien auf der ISE

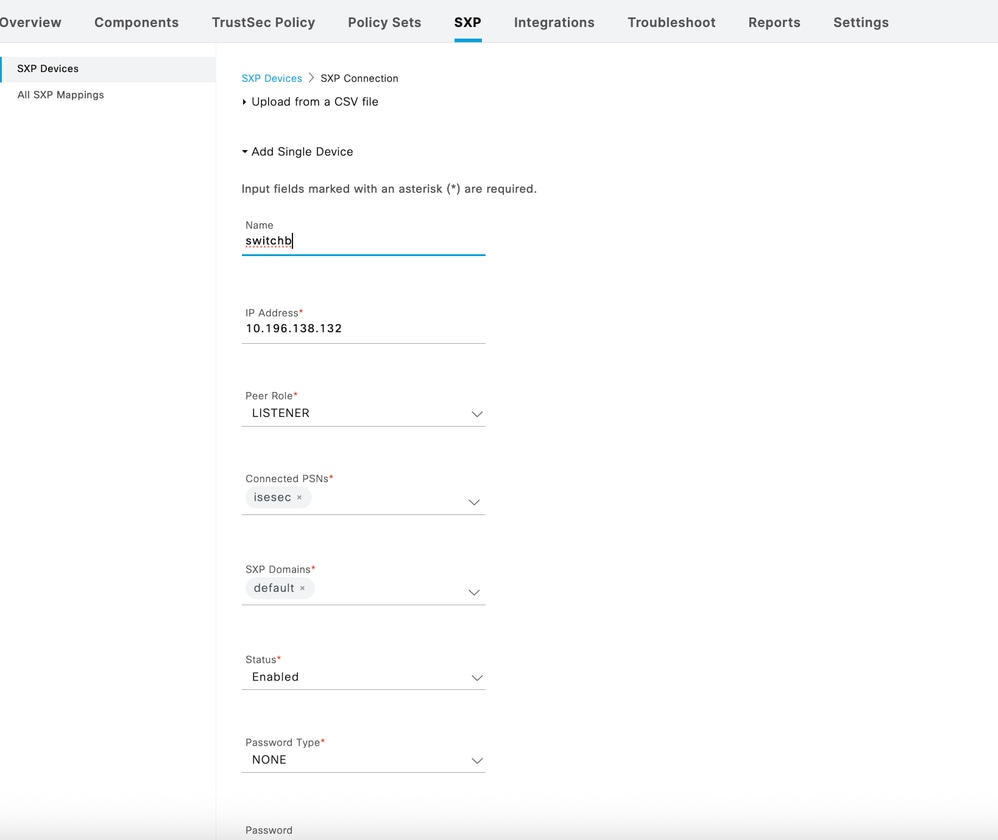

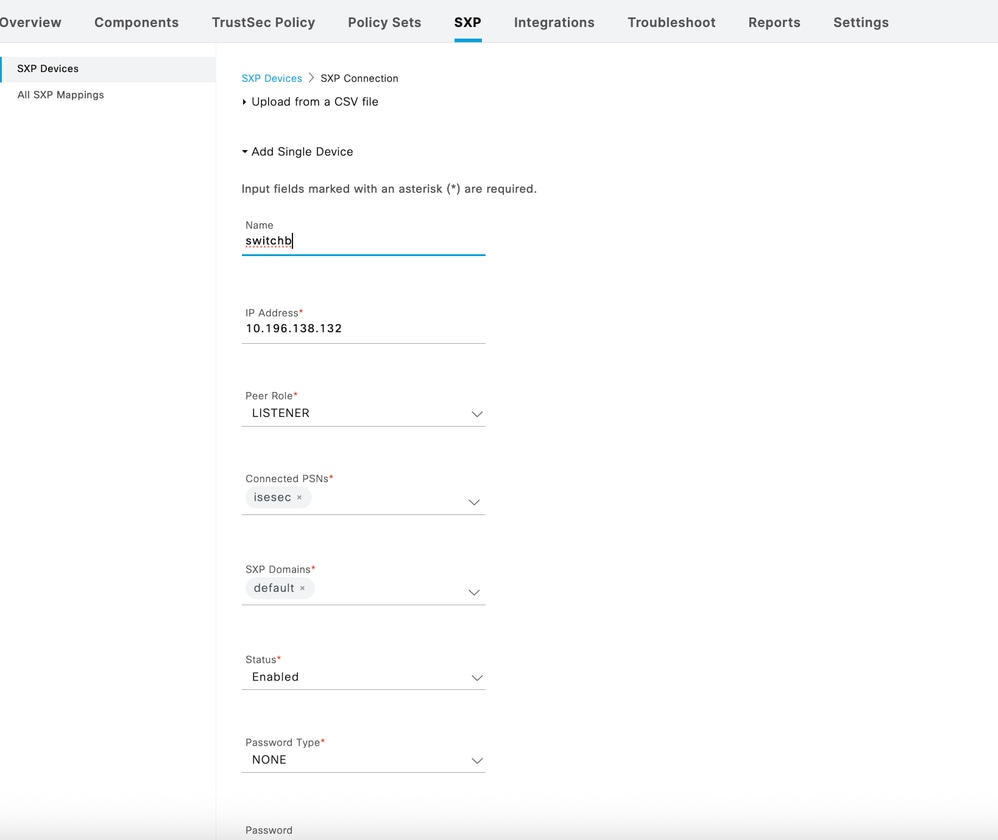

Phase 2: Konfigurieren eines SXP-Geräts auf der ISE

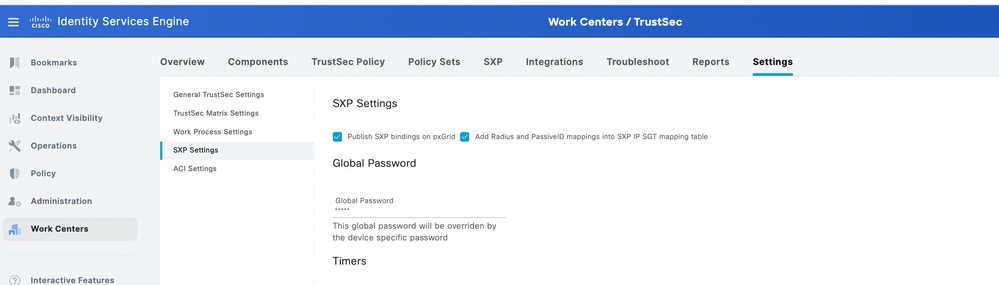

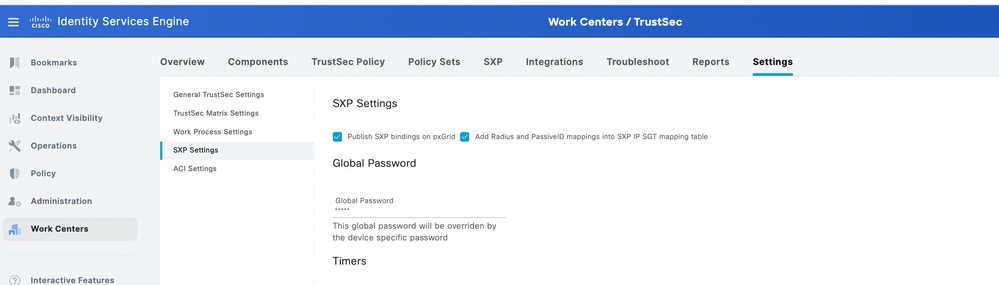

Schritt 3: Globales Kennwort unter SXP-Einstellungen konfigurieren

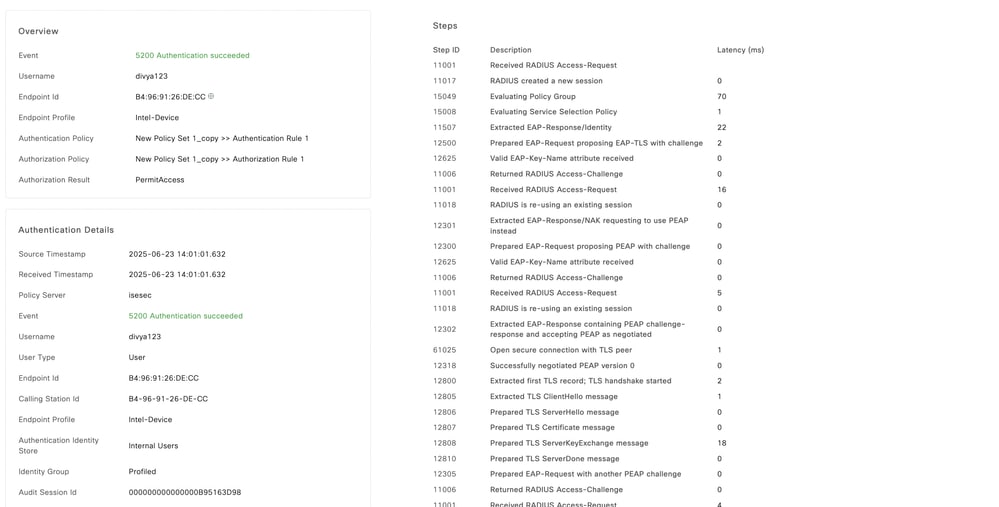

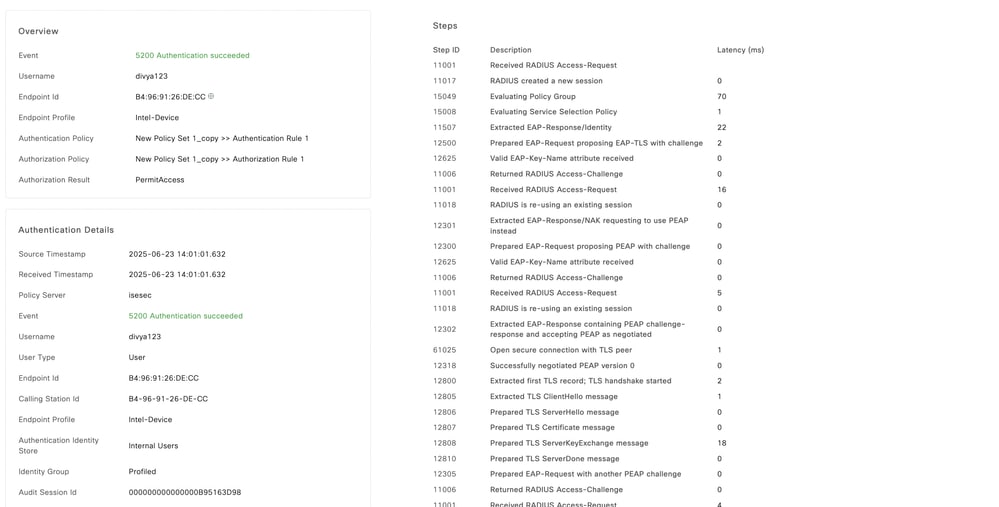

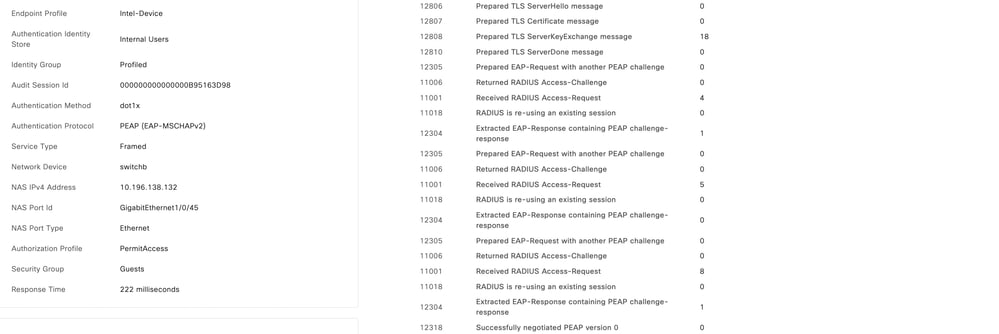

Überprüfung

WS-C3850-48F-E#show access-session interface gig1/0/45 details

Schnittstelle: Gigabit-Ethernet1/0/45

IIF-ID: 0 x 1 A 146 F 96

MAC-Adresse: b496.9126.decc

IPv6-Adresse: Unbekannt

IPv4-Adresse: Unbekannt

Benutzername: Divya123

Status: Autorisiert

Domäne: DATEN

Oper-Host-Modus: Single-Host

Ober Kontrollverzeichnis: beide

Sitzungs-Timeout: –

Gemeinsame Sitzungs-ID: 000000000000000B95163D98

Kontositzungs-ID: Unbekannt

Handle: 0x6f000001

Aktuelle Richtlinie: POLICY_Gi1/0/45

Lokale Richtlinien:

Servicevorlage: DEFAULT_LINKSEC_POLICY_MUST_SECURE (Priorität 150)

Sicherheitsrichtlinie: Sichern müssen

Sicherheitsstatus: Ungesicherter Link

Serverrichtlinien:

Methodenstatusliste:

Status der Methode

dot1x Authentifizierung erfolgreich

WS-C3850-48F-E#

WS-C3850-48F-E(config)#do show cts sxp conn

SXP : Aktiviert

Unterstützte Version: 4

Standardkennwort: Festlegen

Standard-Schlüsselbund: Nicht festgelegt

Standard-Schlüsselbundname: Nicht zutreffend

Standard-Quell-IP: 10.196.138.yyy

Offener Zeitraum für Verbindungsversuch: 120 s

Abstimmungszeitraum: 120 s

Zeitgeber zum erneuten Öffnen wird ausgeführt

Peer-Sequenz-Durchlauflimit für Export: Nicht festgelegt

Grenzwert für Peer-Sequenz-Durchläufe für den Import: Nicht festgelegt

----------------------------------------------

Peer-IP: 10.127.197.xxx

Quell-IP: 10.196.138.yyy

Verbindungsstatus : On

Konvertierung : 4

Verbindungsfähigkeit: IPv4-IPv6-Subnetz

Zeit für Verbindungshaltezeit: 120 Sekunden

Lokaler Modus : SXP-Listener

Verbindungs-INST#: 1

TCP-Verbindung fd : 1

Passwort für TCP-Verbindung: none

Haltezeit läuft

Dauer seit letzter Statusänderung: 0:00:00:22 (TT:H:MM:S)

Gesamtzahl der SXP-Verbindungen = 1

0xFF8CBFC090 VRF:, fd: 1, Peer-IP: 10.127.197.xxx

cdbp:0xFF8CBFC090 <10.127.197.145, 10.196.138.yyy> tableid:0x0

WS-C3850-48F-E(config)#

Im Live-Protokollbericht wird der angewendete SGT-Tag Guest angezeigt:

Fehlerbehebung

Aktivieren Sie dieses Debugging auf dem Switch, um dot1x-Probleme zu beheben:

Protokollerklärung

dot1x-packet:EAPOL pak rx - Ver: 0x1-Typ: 0x1 >>>>> EAPoL-Paket empfangen vom Switch

dot1x-Paket: länge: 0x0000

dot1x-ev:[b496.9126.decc, Gig1/0/45] Client erkannt, Senden des Sitzungsstartereignisses für b496.9126.decc >>>> dot1x Client erkannt

dot1x-ev:[b496.9126.decc, Gig1/0/45] Dot1x-Authentifizierung gestartet für 0x26000007 (b496.9126.decc)>>>> dot1x gestartet

%AUTHMGR-5-START: 'dot1x' für Client wird gestartet (b496.9126.decc) an Schnittstelle Gig1/0/45 AuditSessionID 0A6A258E0000003500C9CFC3

dot1x-sm:[b496.9126.decc, Gig1/0/45] Veröffentlichen von !EAP_RESTART auf Client 0x26000007 />>>> Anfordern des Clients zum Neustart des EAP-Prozesses

dot1x-sm:[b496.9126.decc, Gig1/0/45] Veröffentlichen von RX_REQ auf Client 0x26000007 >>>>> Warten auf das EAPoL-Paket vom Client

dot1x-sm:[b496.9126.decc, Gig1/0/45] Veröffentlichen von AUTH_START für 0x26000007 >>>>> Starten des Authentifizierungsprozesses

dot1x-ev:[b496.9126.decc, Gig1/0/45] EAPOL-Paket senden >>>>> Identitätsanforderung

dot1x-packet:EAPOL Paket Tx - Ver: 0x3-Typ: 0x0

dot1x-Paket: länge: 0x0005

dot1x-packet:EAP-Code: 0x1-ID: 0x1 Länge: 0x0005

dot1x-Paket: typ: 0 x 1

dot1x-packet:[b496.9126.decc, Gig1/0/45] EAPOL-Paket gesendet an Client 0x26000007

dot1x-ev:[Gig1/0/45] Received pkt saddr =b496.9126.decc , daddr = 0180.c200.0003, pae-ether-type = 888e 0100 000a

dot1x-packet:EAPOL pak rx - Ver: 0x1-Typ: 0x0 // Identitätsantwort

dot1x-Paket: länge: 0 x 000 A

dot1x-sm:[b496.9126.decc, Gig1/0/45] Veröffentlichen von EAPOL_EAP für 0x26000007 >>>>> EAPoL-Paket (EAP-Antwort) empfangen, Vorbereiten der Serveranfrage

dot1x-sm:[b496.9126.decc, Gig1/0/45] EAP_REQ wird für 0x26000007 veröffentlicht >>>>>> Serverantwort erhalten, EAP-Anforderung wird vorbereitet

dot1x-ev:[b496.9126.decc, Gig1/0/45] EAPOL-Paket wird gesendet

dot1x-packet:EAPOL Paket Tx - Ver: 0x3-Typ: 0x0

dot1x-Paket: länge: 0x0006

dot1x-packet:EAP-Code: 0x1-ID: 0xE5-Länge: 0x0006

dot1x-Paket: typ: 0 x T

dot1x-packet:[b496.9126.decc, Gig1/0/45] EAPOL-Paket gesendet an Client 0x26000007 >>>>> EAP-Anfrage gesendet

dot1x-ev:[Gig1/0/45] Received pkt saddr =b496.9126.decc , daddr = 0180.c200.0003, pae-ether-type = 888e.0100.0006 //EAP-Antwort empfangen

dot1x-packet:EAPOL pak rx - Ver: 0x1-Typ: 0x0

dot1x-Paket: länge: 0x0006

||

||

||

|| Hier treten viele EAPOL-EAP- und EAP_REQ-Ereignisse auf, da viele Informationen zwischen dem Switch und dem Client ausgetauscht werden.

|| Wenn die Ereignisse danach nicht mehr folgen, müssen die Timer und die bisher gesendeten Informationen überprüft werden.

||

||

||

dot1x-packet:[b496.9126.decc, Gig1/0/45] EAP-Erfolg empfangen >>>> EAP-Erfolg vom Server empfangen

dot1x-sm:[b496.9126.decc, Gig1/0/45] Veröffentlichen von EAP_SUCCESS für 0x26000007 >>>> Veröffentlichen des EAP Success-Ereignisses

dot1x-sm:[b496.9126.decc,Gig1/0/45] Veröffentlichen von AUTH_SUCCESS auf Client 0x26000007 >>>>> Veröffentlichen der Authentifizierung erfolgreich

%DOT1X-5-ERFOLG: Authentifizierung erfolgreich für Client (b496.9126.decc) an Schnittstelle Gig1/0/45 AuditSessionID 0A6A258E0000003500C9CFC3

dot1x-packet:[b496.9126.decc, Gig1/0/45] EAP-Schlüsseldaten erkannt Hinzufügen zur Attributliste >>>>> Weitere Schlüsseldaten erkannt, gesendet vom Server

%AUTHMGR-5-ERFOLG: Die Autorisierung für den Client (b496.9126.decc) auf der Schnittstelle Gig1/0/45 AuditSessionID 0A6A258E0000003500C9CFC3 war erfolgreich.

dot1x-ev:[b496.9126.decc, Gig1/0/45] Erhaltener Autorisierungserfolg für den Client 0x26000007 (b496.9126.decc) >>>> Autorisierungserfolg

dot1x-ev:[b496.9126.decc, Gig1/0/45] EAPOL-Paket senden >>>>> EAP-Erfolg an den Client senden

dot1x-packet:EAPOL Paket Tx - Ver: 0x3-Typ: 0x0

dot1x-Paket: länge: 0x0004

dot1x-packet:EAP-Code: 0x3-ID: 0xED-Länge: 0x0004

dot1x-packet:[b496.9126.decc, Gig1/0/45] EAPOL-Paket gesendet an Client 0x26000007

Feedback

Feedback