Einleitung

In diesem Dokument werden die Installation und Erneuerung von SSL-Zertifikaten sowie Lösungen für die häufigsten Probleme beschrieben, die bei einer Identity Services Engine auftreten können.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie die Benutzeroberfläche der Identity Service Engine kennen.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf der Cisco Identity Service Engine 3.x.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Dieses Dokument enthält die empfohlenen Schritte sowie eine Checkliste der gängigen Probleme, die überprüft und behoben werden müssen, bevor Sie mit der Fehlerbehebung beginnen und den technischen Support von Cisco anrufen.

Ein Zertifikat ist ein elektronisches Dokument, das eine Person, einen Server, ein Unternehmen oder eine andere Einheit identifiziert und dieser Einheit einen öffentlichen Schlüssel zuordnet.

Ein selbstsigniertes Zertifikat wird von seinem eigenen Ersteller signiert. Zertifikate können selbstsigniert oder von einer externen Zertifizierungsstelle digital signiert werden.

Ein von einer Zertifizierungsstelle signiertes digitales Zertifikat gilt als Industriestandard und ist sicherer.

Zertifikate werden in einem Netzwerk verwendet, um einen sicheren Zugriff bereitzustellen.

Die Cisco ISE verwendet Zertifikate für die Kommunikation zwischen Knoten und für die Kommunikation mit externen Servern wie dem Syslog-Server, dem Feed-Server und allen Endbenutzerportalen (Gast-, Sponsor- und Personal Device-Portale).

Zertifikate identifizieren einen Cisco ISE-Knoten mit einem Endpunkt und sichern die Kommunikation zwischen diesem Endpunkt und dem Cisco ISE-Knoten.

Zertifikate werden für die gesamte HTTPS-Kommunikation und die EAP-Kommunikation (Extensible Authentication Protocol) verwendet.

Dieses Dokument enthält die empfohlenen Schritte sowie eine Checkliste der gängigen Probleme, die überprüft und behoben werden müssen, bevor Sie mit der Fehlerbehebung beginnen und den technischen Support von Cisco anrufen.

Diese Lösungen ergeben sich direkt aus Serviceanfragen, die der technische Support von Cisco bearbeitet hat. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen der Schritte zur Behebung der Probleme kennen.

Konfigurieren

In diesen Leitfäden wird erläutert, wie Zertifikate importiert und ersetzt werden:

Importieren eines Systemzertifikats

https://www.cisco.com/c/en/us/td/docs/security/ise/3-4/admin_guide/b_ise_admin_3_4/b_ISE_admin_basic_setup.html?bookSearch=true#ID547

Ersetzen eines abgelaufenen Zertifikats

https://www.cisco.com/c/en/us/support/docs/security/identity-services-engine/217191-configuration-guide-to-certificate-renew.html#anc5

Häufige Probleme

Szenario 1: Auslaufendes Portalzertifikat auf einem ISE-Knoten kann nicht ersetzt werden

Fehler

Beim Binden des neuen Portalzertifikats an den CSR schlägt der Zertifikatbindungsprozess mit dem folgenden Fehler fehl:

Internal error. Bitten Sie Ihren ISE-Administrator, die Protokolle auf weitere Details zu überprüfen.

Die häufigsten Ursachen für diesen Fehler sind:

- Das neue Zertifikat hat denselben Antragstellernamen wie das bestehende Zertifikat.

- Importieren Sie ein erneuertes Zertifikat, das denselben privaten Schlüssel eines vorhandenen Zertifikats verwendet.

Lösung

- Portalverwendung vorübergehend einem anderen Zertifikat auf demselben Knoten zuweisen

- Löschen des abgelaufenen Portalzertifikats

- Installieren Sie das neue Portalzertifikat, und weisen Sie dann die Portalnutzung zu.

Wenn Sie beispielsweise die Portalverwendung vorübergehend einem vorhandenen Zertifikat mit EAP-Authentifizierungsverwendung zuweisen möchten, gehen Sie wie folgt vor:

Schritt 1. Wählen und bearbeiten Sie das Zertifikat mit der EAP-Authentifizierungsauslastung, fügen Sie die Portalrolle unter Verwendung und Speichern hinzu.

Schritt 2: Löschen des ablaufenden Portalzertifikats

Schritt 3: Laden Sie das neue Portal-Zertifikat herunter, ohne eine Rolle auszuwählen (unter Verwendung), und senden Sie es.

Schritt 4: Wählen und bearbeiten Sie das neue Portalzertifikat, weisen Sie unter "Nutzung" eine Portalrolle zu, und speichern Sie diese.

Szenario 2: Es können nicht zwei CSRs für denselben ISE-Knoten mit Mehrfachverwendung generiert werden.

Fehler

Die Erstellung eines neuen CSR für denselben Knoten mit Mehrfachverwendung schlägt mit folgendem Fehler fehl:

Ein weiteres Zertifikat mit diesem Anzeigenamen ist bereits vorhanden. Anzeigenamen müssen eindeutig sein.

Lösung

CSR-Anzeigenamen sind für jeden ISE-Knoten fest codiert, sodass nicht zwei CSRs für denselben Knoten mit Mehrfachverwendung erstellt werden können. Der Anwendungsfall bezieht sich auf einen bestimmten Knoten. Es gibt ein CA-signiertes Zertifikat, das für die Verwendung durch Admin- und EAP-Authentifizierung verwendet wird, und ein weiteres CA-signiertes Zertifikat, das für die Verwendung durch SAML und Portal verwendet wird. Beide Zertifikate laufen ab.

In diesem Szenario gilt:

Schritt 1: Generieren der ersten CSR mit Mehrfachnutzung

Schritt 2: Binden des von der Zertifizierungsstelle signierten Zertifikats an den ersten CSR und Zuweisen der Admin- und EAP-Authentifizierungsrolle

Schritt 3: Erstellen einer zweiten CSR-Anfrage mit Mehrfachnutzung

Schritt 4: Binden des CA-signierten Zertifikats an den zweiten CSR und Zuweisen der SAML- und Portalrolle

Szenario 3: Das von der Zertifizierungsstelle signierte Zertifikat kann nicht für die Portalverwendung gebunden werden, oder es ist nicht möglich, dem Zertifikat das Portal-Tag zuzuweisen, und es wird ein Fehler ausgegeben.

Fehler

Das Binden eines von einer Zertifizierungsstelle signierten Zertifikats für die Portalnutzung löst den folgenden Fehler aus:

Es gibt mindestens ein vertrauenswürdiges Zertifikat, das Teil der Zertifikatskette des Portalsystems ist oder mit einer zertifizierten Admin-Authentifizierungsrolle mit demselben Antragstellernamen, aber einer anderen Seriennummer ausgewählt wurde. Import/Aktualisierung wurde abgebrochen. Für einen erfolgreichen Import/Update müssen Sie entweder die cart-basierte Admin-Authentifizierungsrolle aus einem doppelten vertrauenswürdigen Zertifikat deaktivieren oder die Portalrolle aus dem Systemzertifikat ändern, das das doppelte vertrauenswürdige Zertifikat in seiner Kette enthält.

Lösung

Schritt 1: Überprüfen Sie die Zertifikatskette des von der Zertifizierungsstelle signierten Zertifikats (für die Portalverwendung), und überprüfen Sie im Speicher für vertrauenswürdige Zertifikate, ob doppelte Zertifikate aus der Zertifikatskette vorhanden sind.

Schritt 2: Entfernen Sie das doppelte Zertifikat, oder deaktivieren Sie das Kontrollkästchen Für zertifikatbasierte Admin-Authentifizierung vertrauen aus dem doppelten Zertifikat.

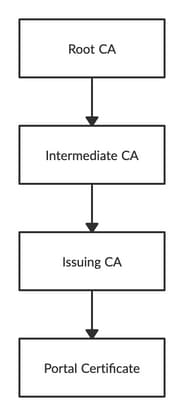

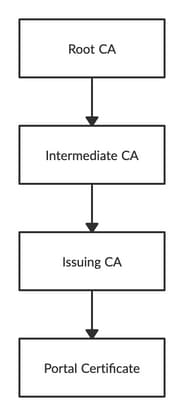

Das von der Zertifizierungsstelle signierte Portalzertifikat weist z. B. folgende Zertifikatkette auf:

Überprüfen Sie, ob Sie ein Duplikat eines Zertifikats für eines der drei Zertifizierungsstellenzertifikate in der Zertifikatskette haben (möglicherweise ein abgelaufenes Zertifikat), und entfernen Sie das Duplikat des Zertifikats aus dem Speicher für vertrauenswürdige Zertifikate.

Szenario 4: Das abgelaufene selbstsignierte Standardzertifikat konnte nicht aus dem vertrauenswürdigen Zertifikatspeicher gelöscht werden.

Fehler

Das Löschen des abgelaufenen selbstsignierten Standardzertifikats aus dem Speicher für vertrauenswürdige Zertifikate führt zu folgendem Fehler:

Das Deaktivieren, Löschen oder Sicherstellen des Zertifikats ist nicht zulässig, da entweder in den Systemzertifikaten UND/ODER im Ziel "Sicheres Syslog" unter "Remote-Protokollierungsziele" auf das Zertifikat verwiesen wird.

Lösung

- Vergewissern Sie sich, dass das abgelaufene selbstsignierte Standardzertifikat keinem vorhandenen Remote-Protokollierungsziel zugeordnet ist. Dies kann überprüft werden unter Administration > System > Logging > Remote Logging Targets > Select and Edit SecureSyslogCollector(s)

- Vergewissern Sie sich, dass das abgelaufene selbstsignierte Standardzertifikat keiner bestimmten Rolle (Verwendung) zugeordnet ist. Dies kann unter Administration > System > Certificates > System Certificates überprüft werden.

Wenn das Problem weiterhin besteht, wenden Sie sich an das TAC.

Szenario 5: CA-signiertes pxGrid-Zertifikat kann nicht mit dem CSR auf einem ISE-Knoten gebunden werden.

Fehler

Beim Binden des neuen pxGrid-Zertifikats an den CSR schlägt der Zertifikatbindungsprozess mit folgendem Fehler fehl:

Das Zertifikat für pxGrid muss sowohl die Client- als auch die Serverauthentifizierung in der EKU-Erweiterung (Extended Key Usage) enthalten.

Lösung

Stellen Sie sicher, dass das CA-signierte pxGrid-Zertifikat über eine erweiterte Schlüsselverwendung für die TLS-Webserverauthentifizierung (1.3.6.1.5.5.7.7.3.1) und die TLS-Webclientauthentifizierung (1.3.6.1.5.5.7.3.2) verfügen muss, da es sowohl für die Client- als auch die Serverauthentifizierung verwendet wird (um die Kommunikation zwischen dem pxGrid-Client und -Server zu sichern).

Referenzlink: https://www.cisco.com/c/en/us/td/docs/security/ise/2-6/admin_guide/b_ise_admin_guide_26/b_ise_admin_guide_26_chapter_011010.html

Szenario 6: Das abgelaufene selbstsignierte Standardzertifikat konnte aufgrund der vorhandenen LDAP- oder SCEP-RAS-Profilkonfiguration nicht aus dem vertrauenswürdigen Zertifikatspeicher gelöscht werden.

Fehler

Das Löschen des abgelaufenen selbstsignierten Standardzertifikats aus dem Speicher für vertrauenswürdige Zertifikate führt zu folgendem Fehler:

Das Vertrauensstellungszertifikat konnte nicht gelöscht werden, da an anderer Stelle darauf verwiesen wird, z. B. aus einem SCEP-RA-Profil oder einer LDAP-Identitätsquelle.

* Selbstsigniertes Standard-Serverzertifikat

Löschen Sie zum Löschen der Zertifikate das SCEP-RA-Profil, oder bearbeiten Sie die LDAP-Identitätsquelle, damit dieses Zertifikat nicht verwendet wird.

Lösung

- Navigieren Sie zu Administration > Identity Management > External Identity Sources > LDAP > Server Name > Connection.

- Vergewissern Sie sich, dass die LDAP-Server-Stammzertifizierungsstelle nicht das standardmäßige selbstsignierte Serverzertifikat verwendet.

- Wenn der LDAP-Server nicht das erforderliche Zertifikat für eine sichere Verbindung verwendet, navigieren Sie zu Administration > System > Certificates > Certificate Authority > External CA Settings > SCEP RA Profiles.

- Vergewissern Sie sich, dass keines der SCEP-RA-Profile das selbstsignierte Standardzertifikat verwendet.

Zusätzliche Ressourcen

Installieren eines Platzhalterzertifikats

https://www.cisco.com/c/en/us/td/docs/security/ise/2-6/admin_guide/b_ise_admin_guide_26/b_ise_admin_guide_26_chapter_0111.html

Verwalten von ISE-Zertifikaten

https://www.cisco.com/c/en/us/td/docs/security/ise/2-6/admin_guide/b_ise_admin_guide_26/b_ise_admin_guide_26_chapter_0111.html

Installieren eines Zertifizierungsstellenzertifikats eines Drittanbieters auf der ISE

https://www.cisco.com/c/en/us/support/docs/security/identity-services-engine-software/200295-Install-a-3rd-party-CA-certificate-in-IS.html

Feedback

Feedback