Einleitung

In diesem Dokument wird die Konfiguration der Cisco ISE auf AWS mithilfe der CloudFormation-Vorlage (CFT) und des Amazon Machine Image (AMI) beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in diesen Themen verfügen, bevor Sie mit der Bereitstellung fortfahren:

- Cisco Identity Services Engine (ISE)

- AWS EC2 Instanzmanagement und Netzwerk

- Generierung und Verwendung von SSH-Schlüsselpaaren

- Grundlegendes Verständnis von VPCs, Sicherheitsgruppen und DNS-/NTP-Konfiguration in AWS

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Identity Services Engine (ISE)

- Amazon Web Services (AWS) Cloud-Konsole

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

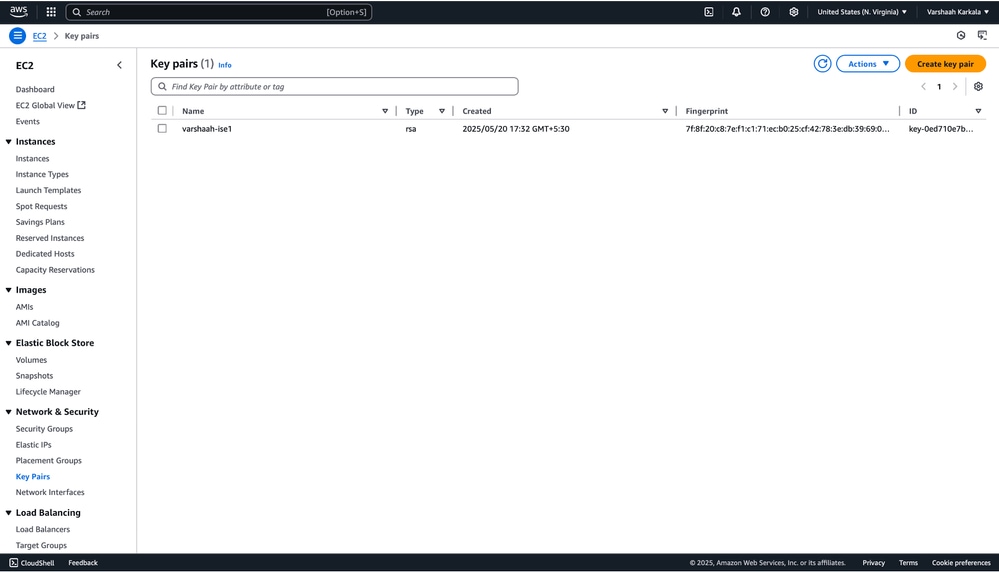

Teil 1: Generieren eines SSH-Schlüsselpaars

1. Für diese Bereitstellung können Sie entweder ein bereits vorhandenes Schlüsselpaar verwenden oder ein neues erstellen.

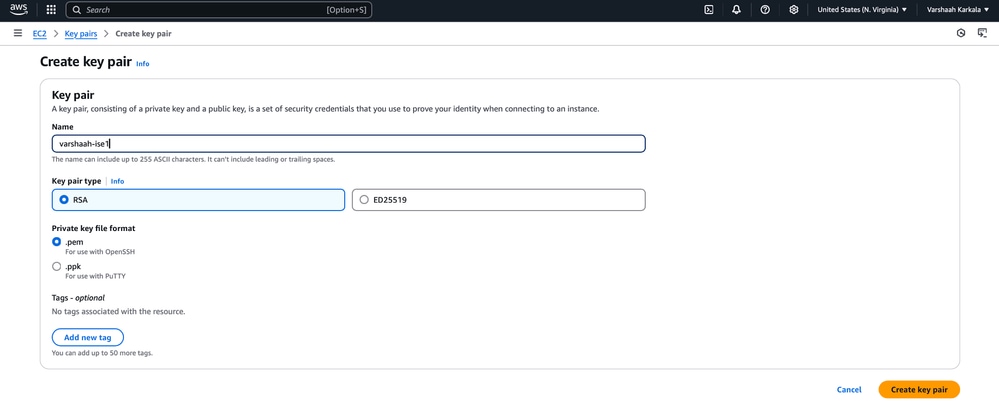

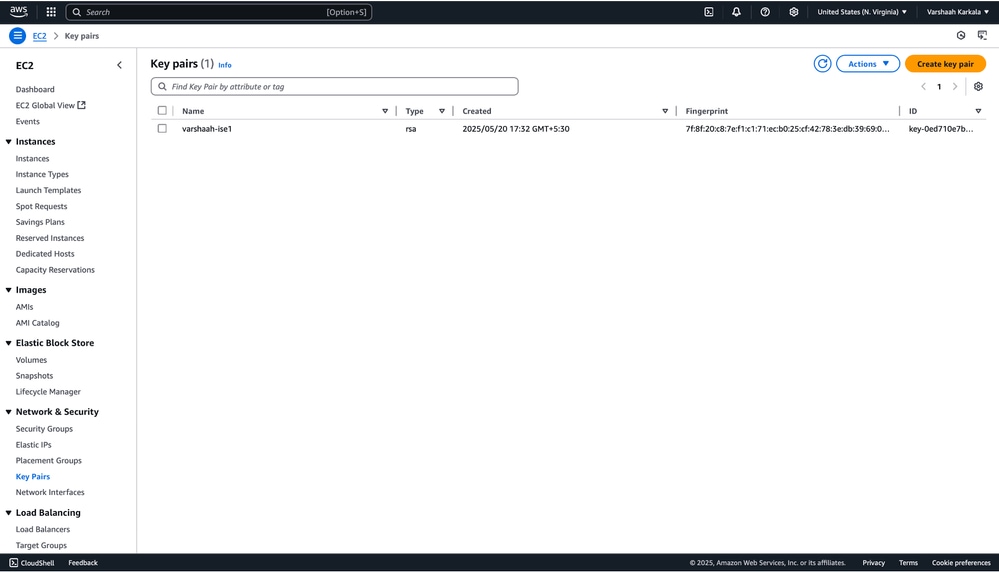

2. Um ein neues Paar zu erstellen, navigieren Sie zu EC2 > Network and Security > Key Pairs und klicken Sie auf Create key pair.

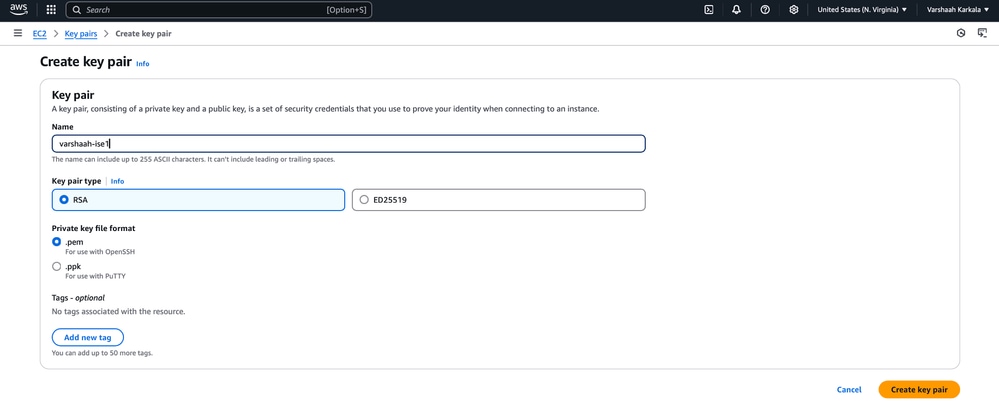

3. Geben Sie den Schlüsselpaarnamen ein, und klicken Sie auf Schlüsselpaar erstellen.

Die Schlüsselpaardatei (.pem) wird auf Ihren lokalen Computer heruntergeladen. Stellen Sie sicher, dass Sie diese Datei sicher aufbewahren, da dies die einzige Möglichkeit ist, auf Ihre EC2-Instanz zuzugreifen, sobald diese gestartet wurde.

Teil 2: Konfigurieren der ISE mithilfe einer Cloud-Formationsvorlage (CFT)

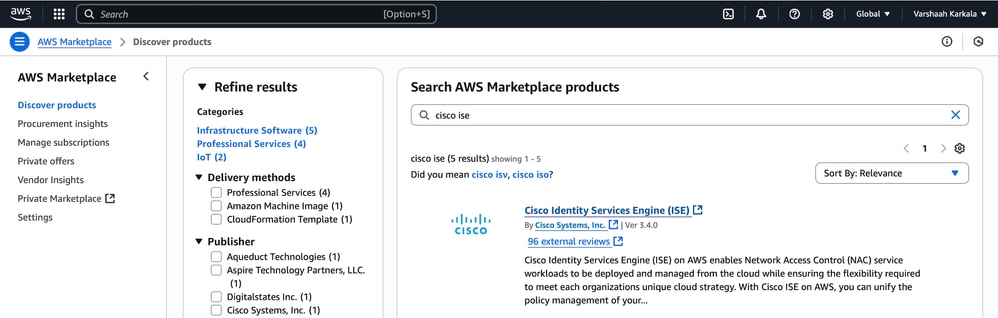

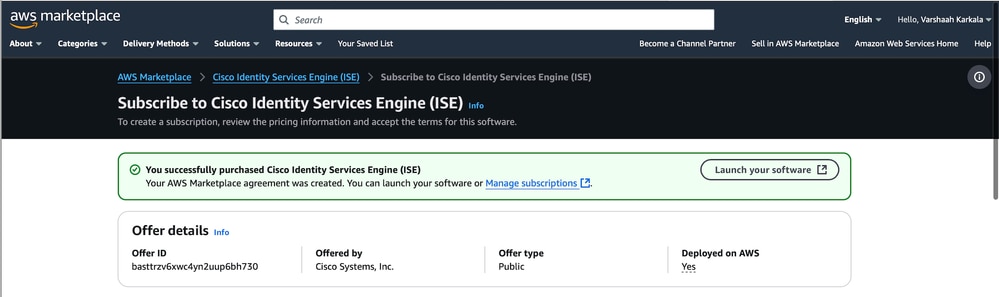

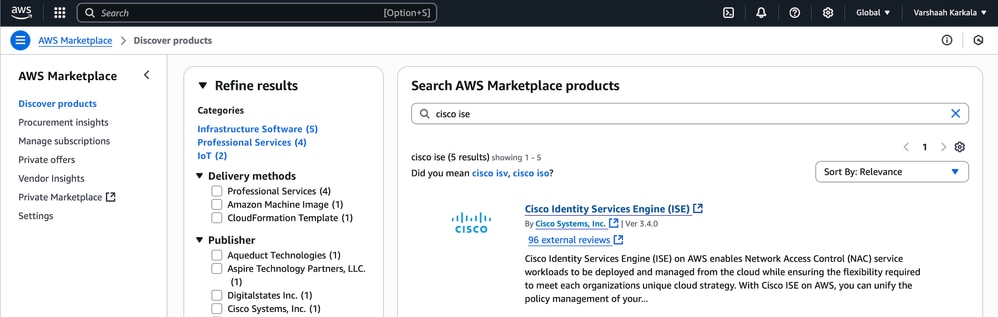

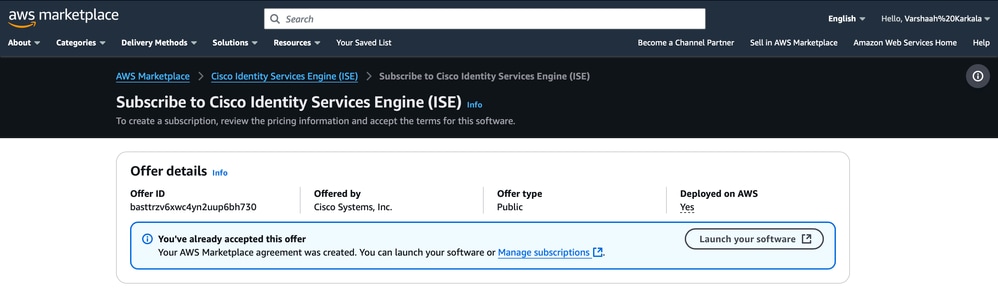

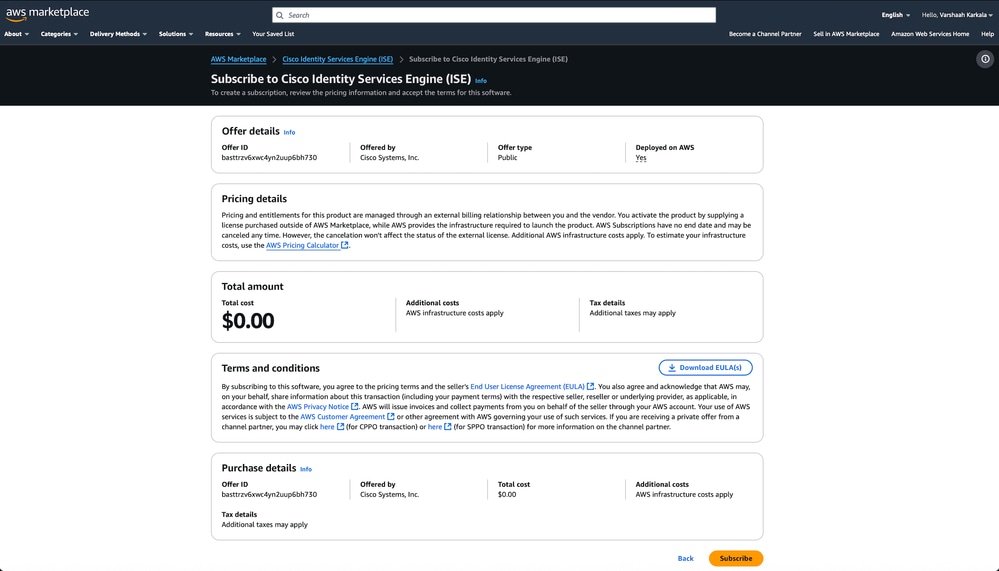

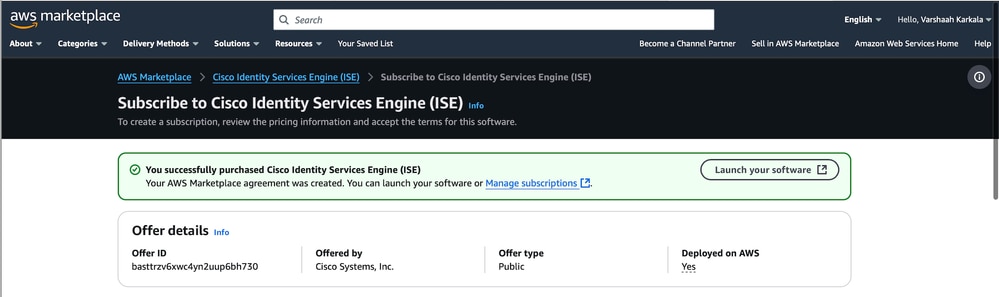

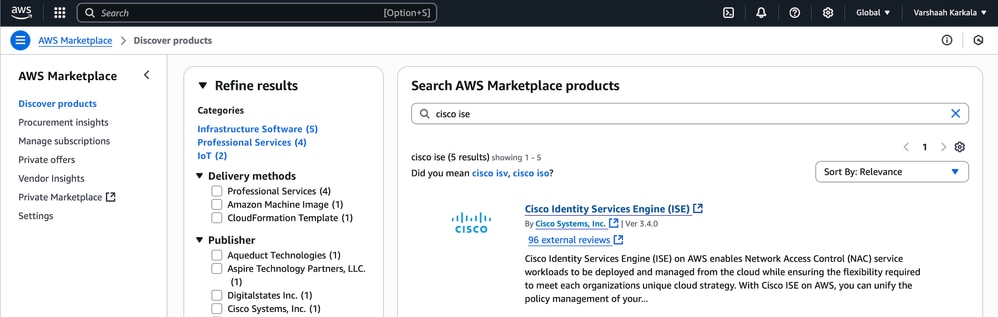

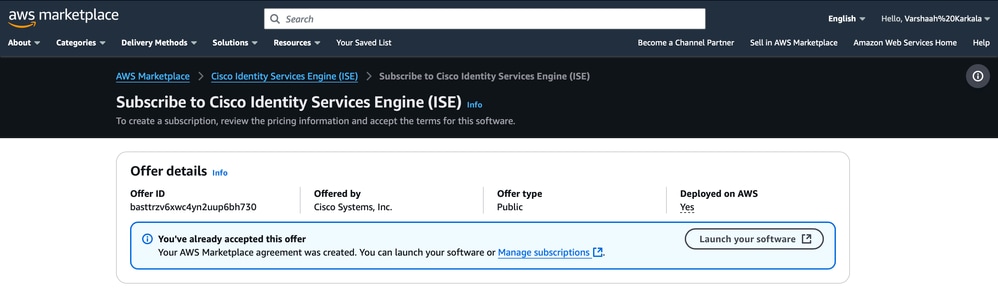

- Melden Sie sich bei der AWS Management Console an, und suchen Sie nach AWS Marketplace Subscriptions.

-

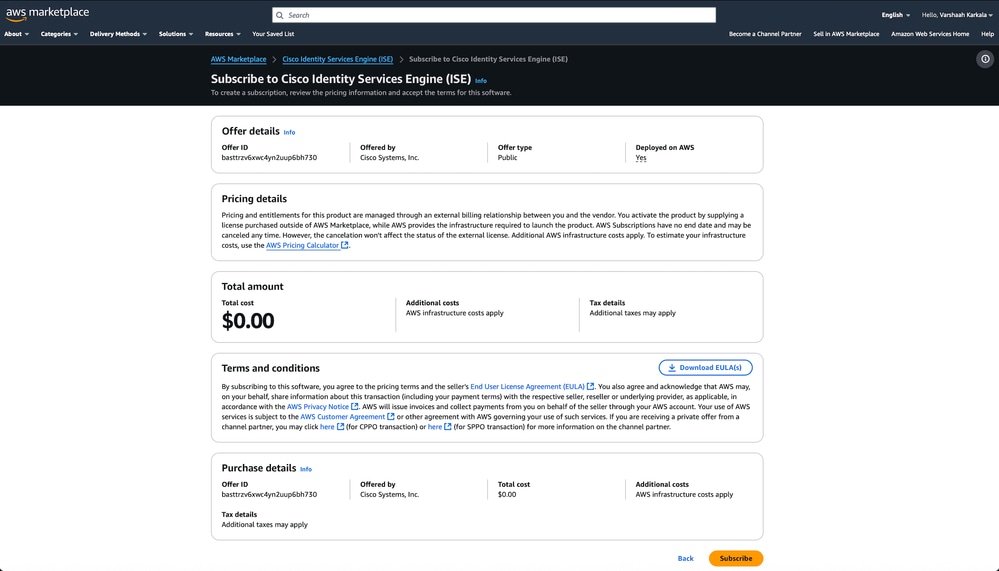

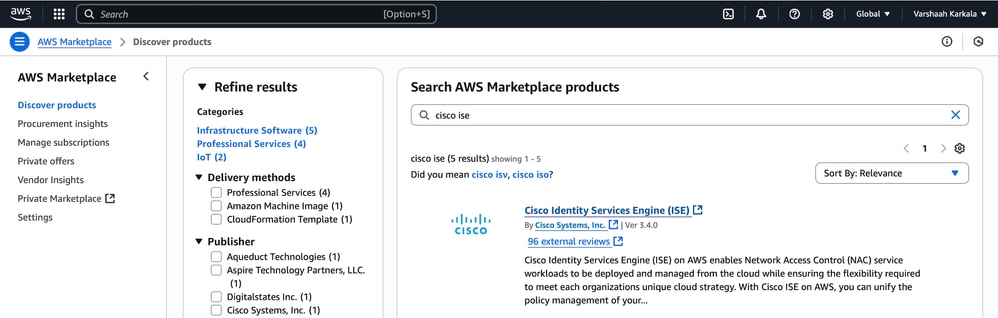

Geben Sie in der Suchleiste cisco ise ein, und klicken Sie in den Ergebnissen auf Cisco Identity Services Engine (ISE). Klicken Sie auf Abonnieren.

3. Klicken Sie nach dem Abonnement auf Launch Your Software (Software starten).

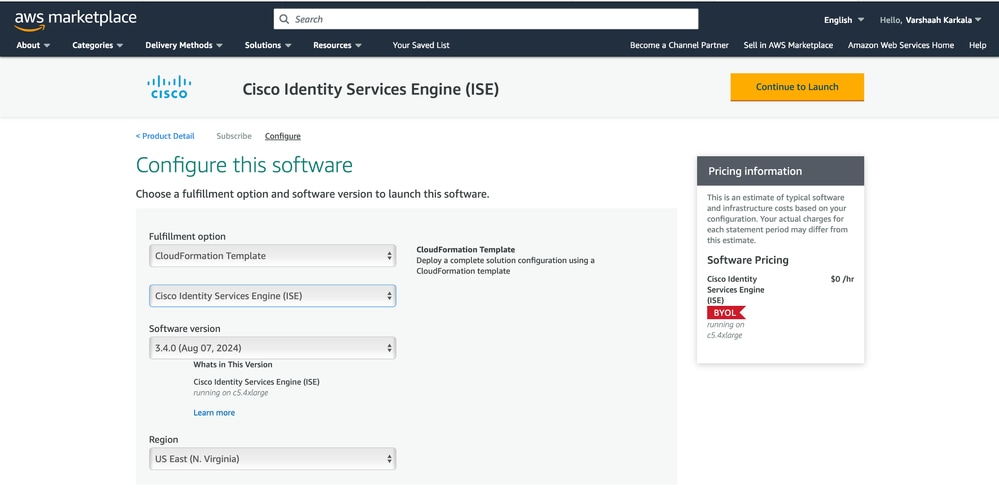

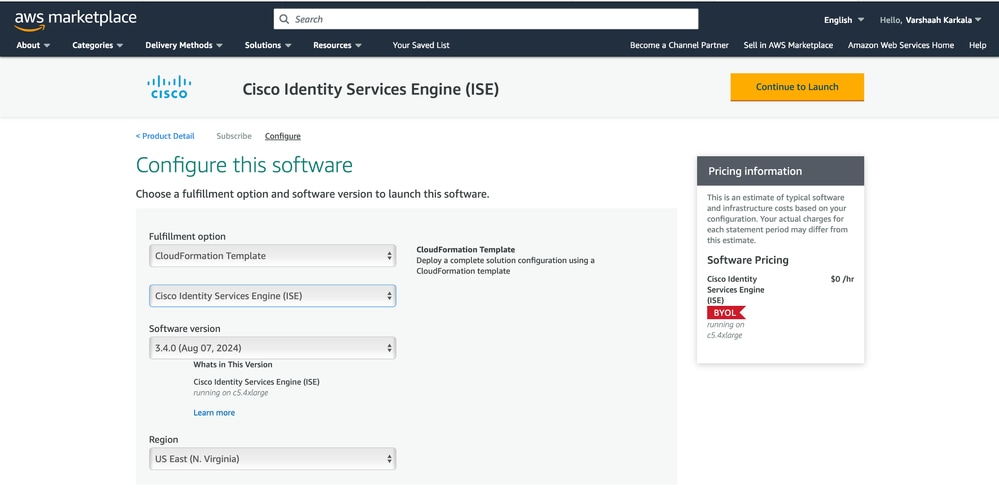

4. Wählen Sie unter Fulfillment Option die Option CloudFormation Template. Wählen Sie die Softwareversion (ISE-Version) und die Region aus, in der die Instanz bereitgestellt werden soll. Klicken Sie auf Weiter, um zu starten.

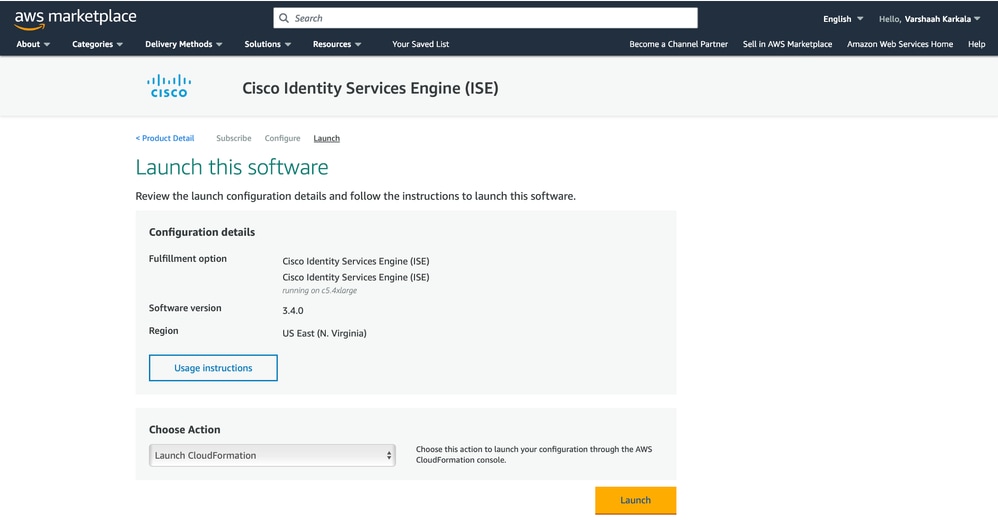

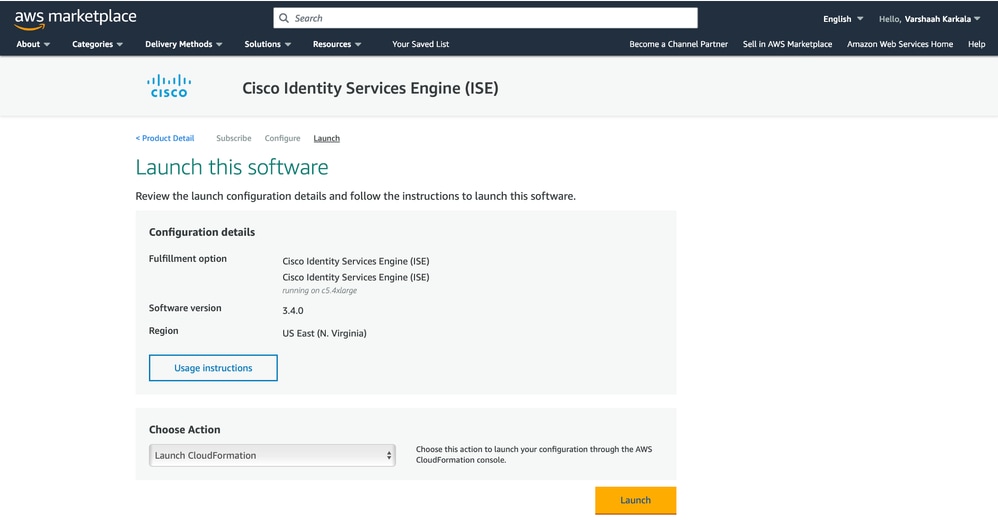

5. Wählen Sie auf der nächsten Seite CloudFormation starten als Aktion, und klicken Sie auf Starten.

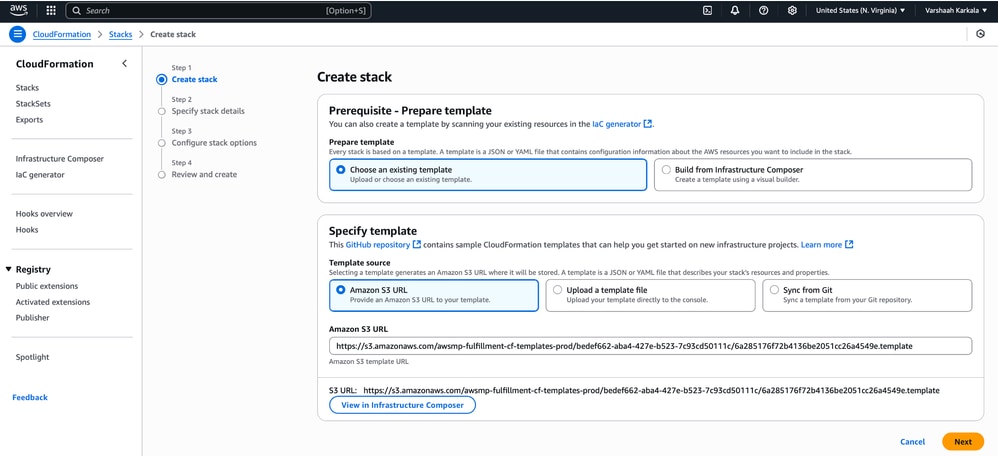

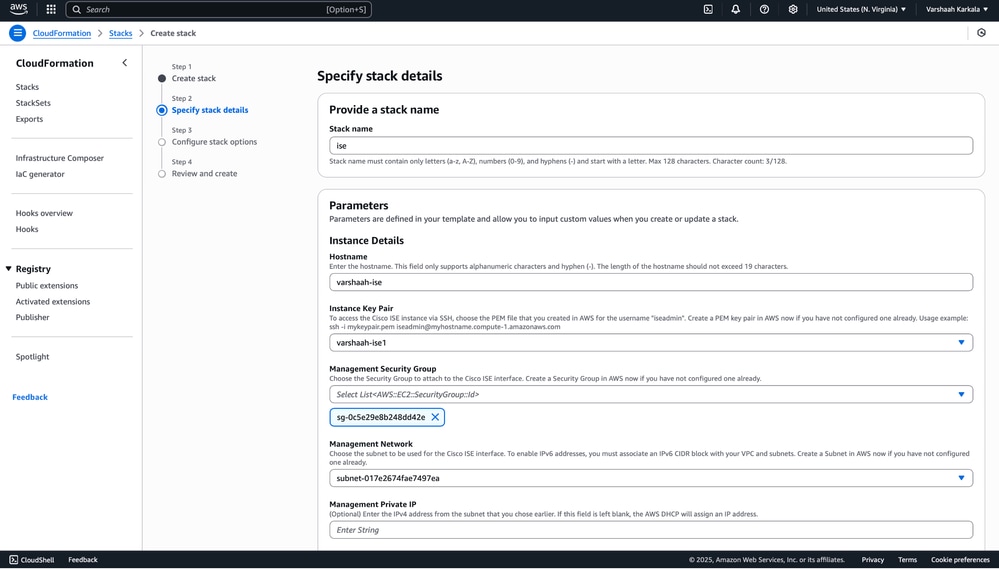

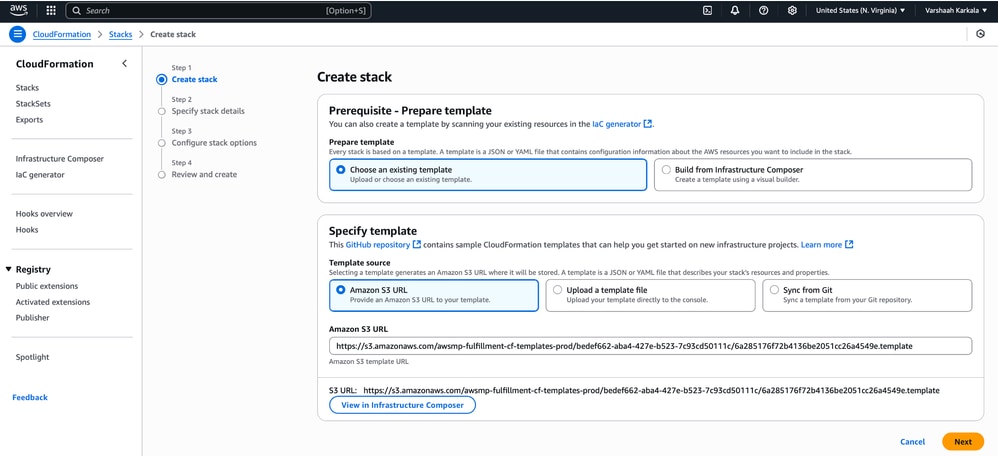

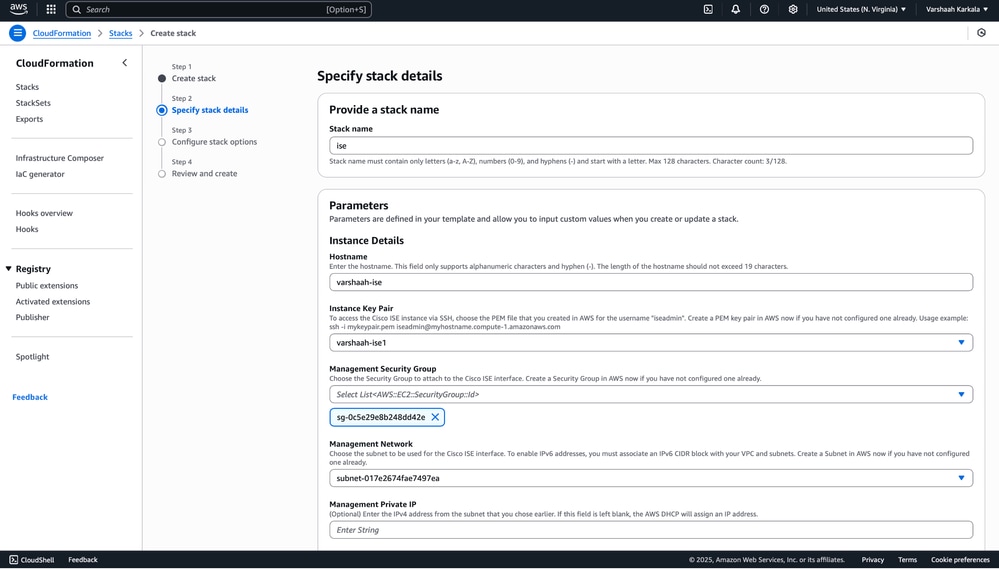

6. Behalten Sie unter den Stapeleinstellungen die Standardeinstellungen bei, und klicken Sie auf Weiter.

7. Geben Sie die erforderlichen Parameter ein:

- Stapelname: Geben Sie einen eindeutigen Namen für Ihren Stack an.

- Hostname: Weisen Sie den Hostnamen für den ISE-Knoten zu.

- Schlüsselpaar: Wählen Sie das generierte oder bereits vorhandene Schlüsselpaar aus, um später auf die EC2-Instanz zuzugreifen.

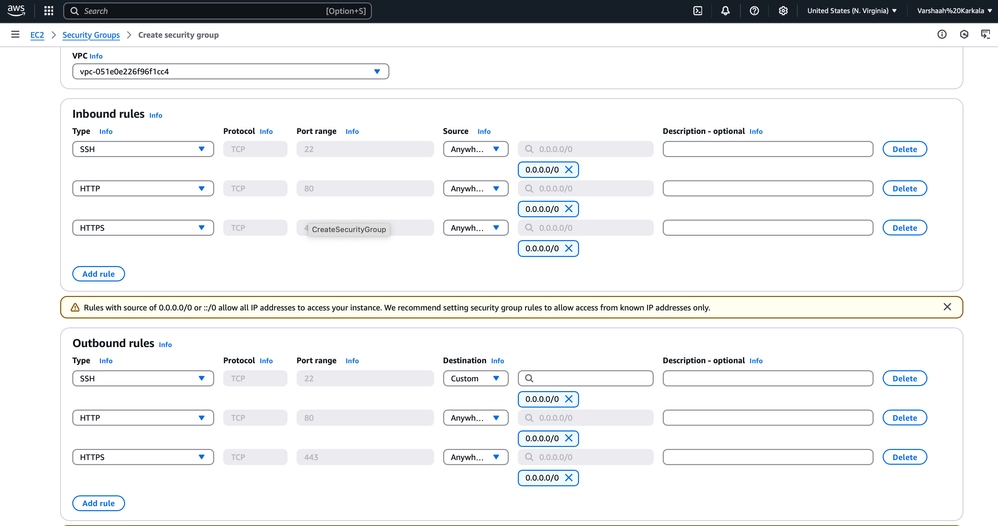

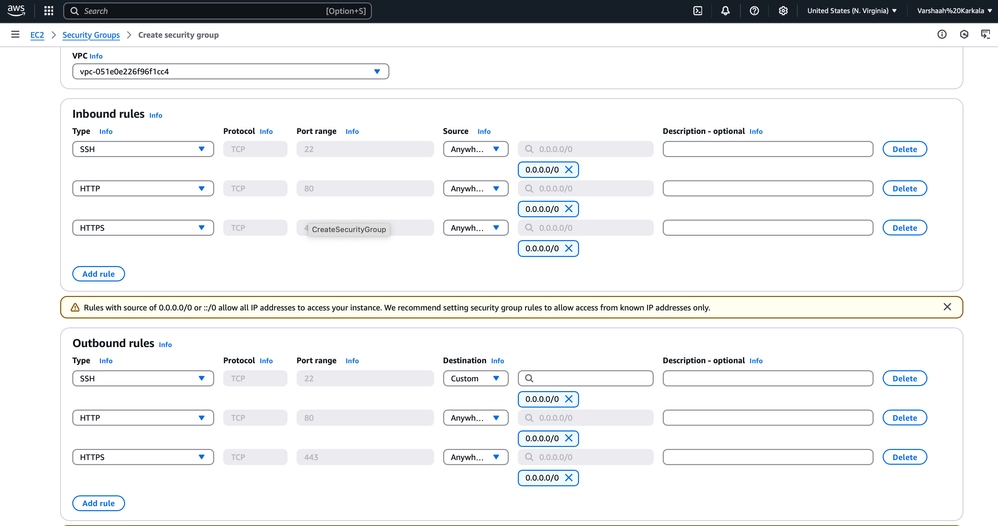

- Management-Sicherheitsgruppe:

-

Verwenden Sie entweder die Standard-Sicherheitsgruppe (wie dargestellt), oder erstellen Sie eine benutzerdefinierte Gruppe über das EC2-Dashboard.

- Um eine neue Sicherheitsgruppe zu erstellen, navigieren Sie zum EC2 Dashboard, und navigieren Sie zu Netzwerk und Sicherheit > Sicherheitsgruppen, um eine neue Sicherheitsgruppe zu erstellen.

- Klicken Sie auf Sicherheitsgruppe erstellen, und geben Sie die erforderlichen Details ein.

-

Stellen Sie sicher, dass die Sicherheitsgruppe so konfiguriert ist, dass der erforderliche ein- und ausgehende Datenverkehr zugelassen wird. Aktivieren Sie beispielsweise den SSH-Zugriff (Port 22) über Ihre IP-Adresse für den CLI-Zugriff.

-

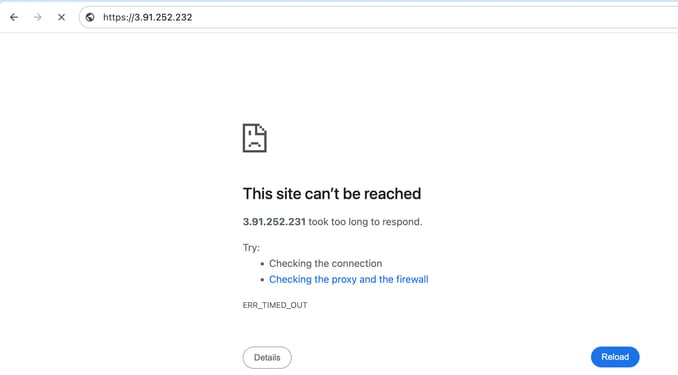

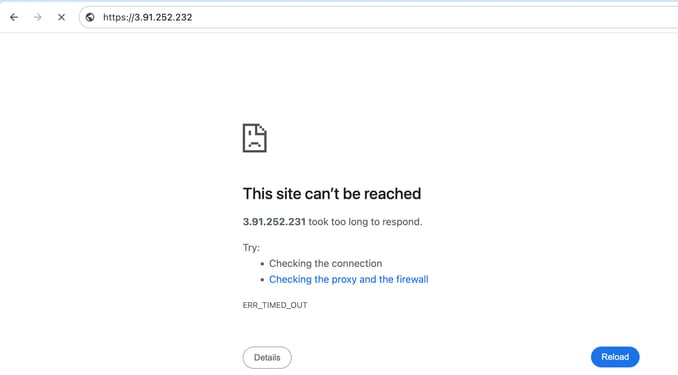

Wenn der SSH-Zugriff nicht richtig konfiguriert ist, kann beim Verbindungsversuch über SSH ein Fehler aufgrund eines Timeouts für den Vorgang auftreten.

-

Wenn der HTTP-/HTTPS-Zugriff nicht konfiguriert ist, wird beim Zugriff auf die GUI der Fehler "Diese Site kann nicht erreicht werden" angezeigt.

- Managementnetzwerk: Eines der bereits vorhandenen Subnetze wird ausgewählt.

Wenn Ihr Design eine verteilte Bereitstellung mit einigen in AWS gehosteten Knoten und anderen lokalen Knoten erfordert, konfigurieren Sie einen dedizierten VPC mit einem privaten Subnetz und richten einen VPN-Tunnel zum lokalen VPN-Headend-Gerät ein, um die Verbindung zwischen AWS-gehosteten und lokalen ISE-Knoten zu ermöglichen.

Ausführliche Informationen zur Konfiguration des VPN-Headend-Geräts finden Sie in diesem Handbuch.

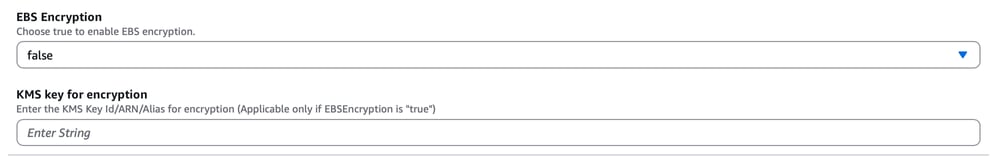

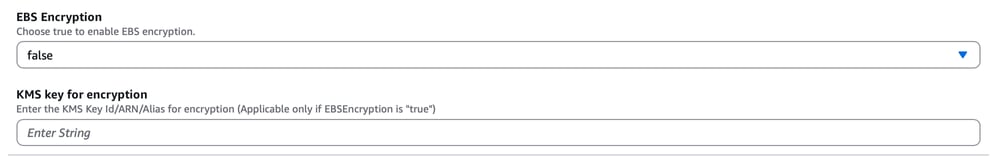

8. EBS-Verschlüsselung

- Blättern Sie nach unten, um die EBS-Verschlüsselungseinstellungen zu finden.

- In Cisco ISE Version 3.3 und höher lautet der Standardwert im Feld EBS Encryption (EBS-Verschlüsselung) "True".

- Legen Sie die EBS-Verschlüsselung auf False fest, wenn Sie die Verschlüsselung deaktivieren möchten.

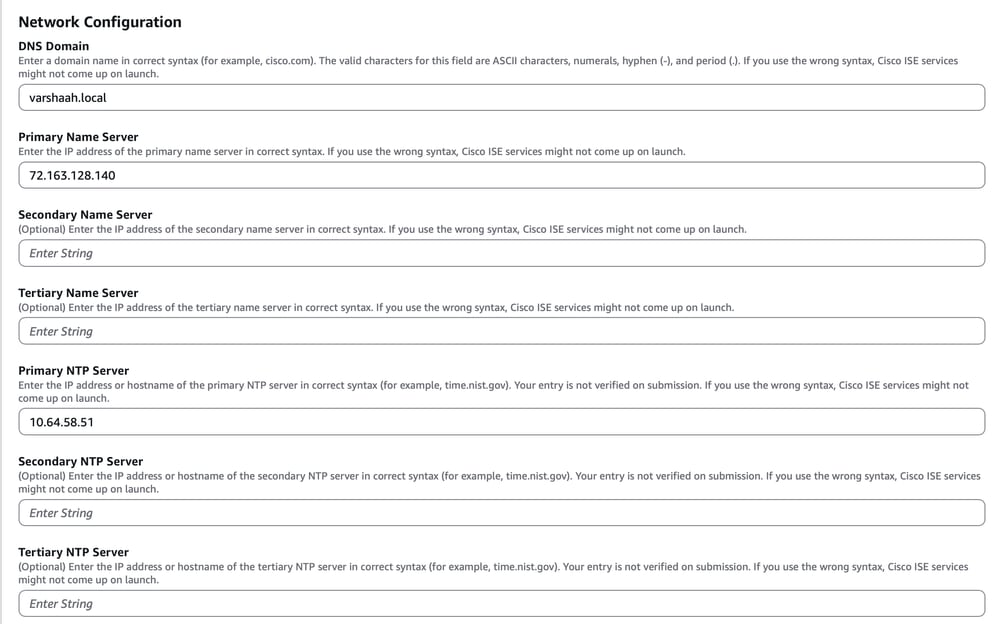

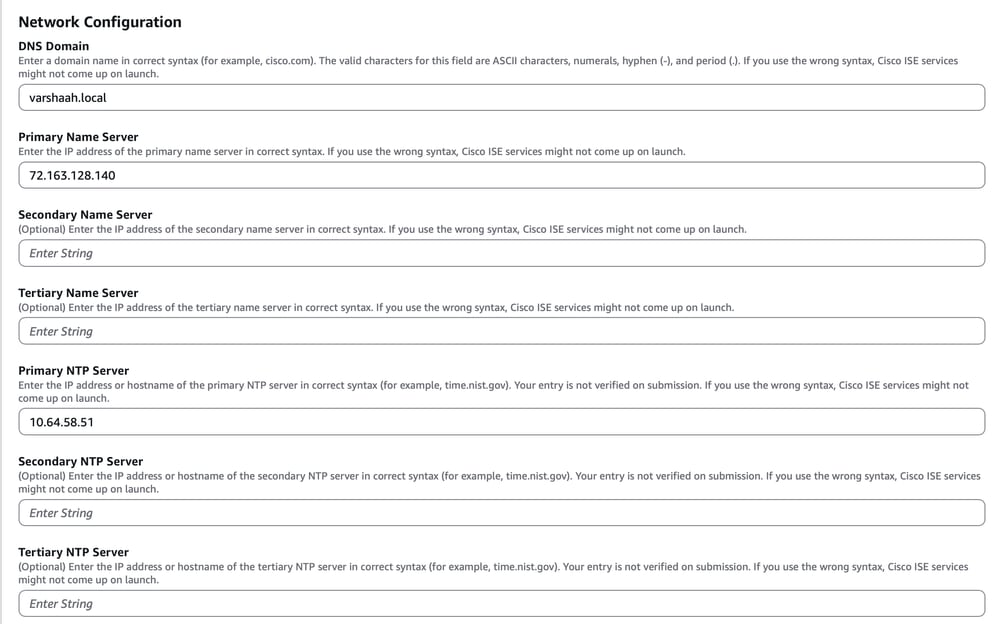

9. Netzwerkkonfiguration:

-

Blättern Sie nach unten, um Zugriffsoptionen für die Konfiguration von Netzwerkeinstellungen wie die DNS-Domäne, den primären Namenserver und den primären NTP-Server anzuzeigen.

Stellen Sie sicher, dass diese Werte korrekt eingegeben wurden.

Anmerkung: Eine falsche Syntax hier kann verhindern, dass ISE-Services nach der Bereitstellung ordnungsgemäß gestartet werden.

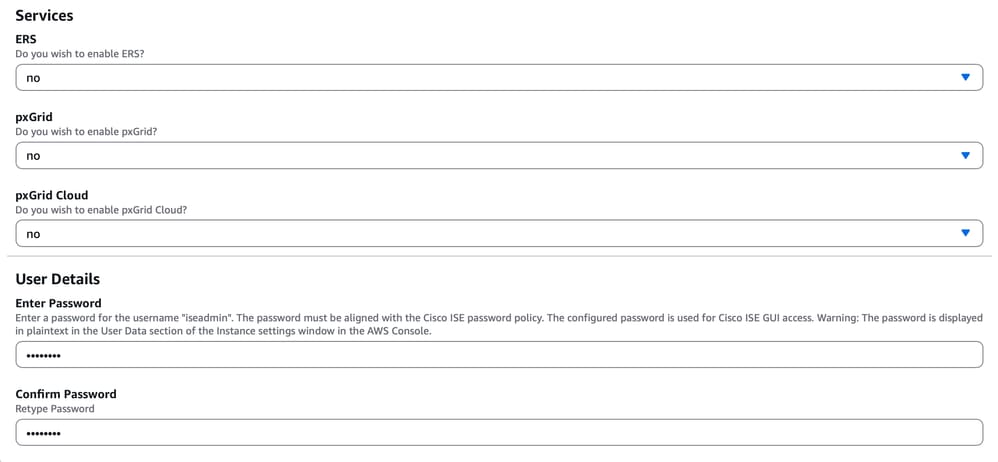

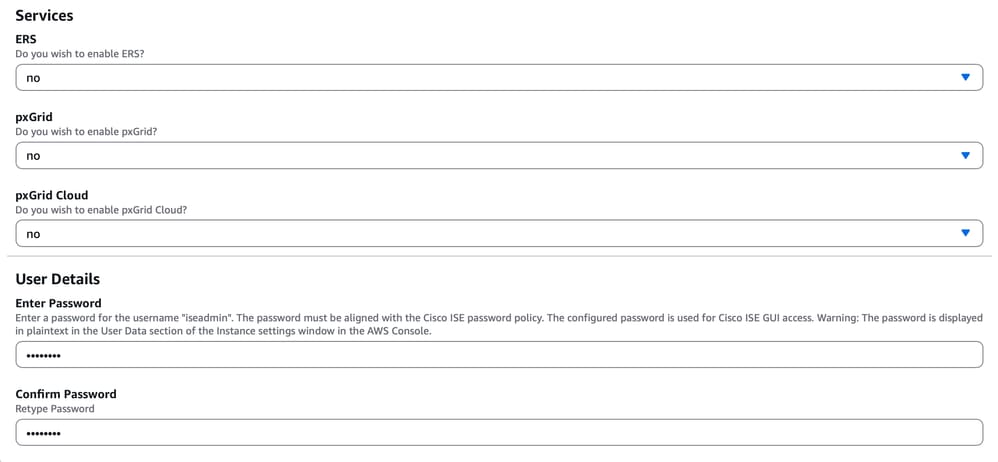

10. Service- und Benutzerdetails:

- Blättern Sie nach unten, um die Option zum Aktivieren von ERS- und pxGrid-Services zu finden.

- Wählen Sie aus, ob ERS- und pxGrid-Dienste aktiviert werden sollen, indem Sie ja oder nein auswählen.

- Legen Sie unter Benutzerdetails das Kennwort für den Administrator-Standardbenutzer fest.

- Klicken Sie auf Next (Weiter).

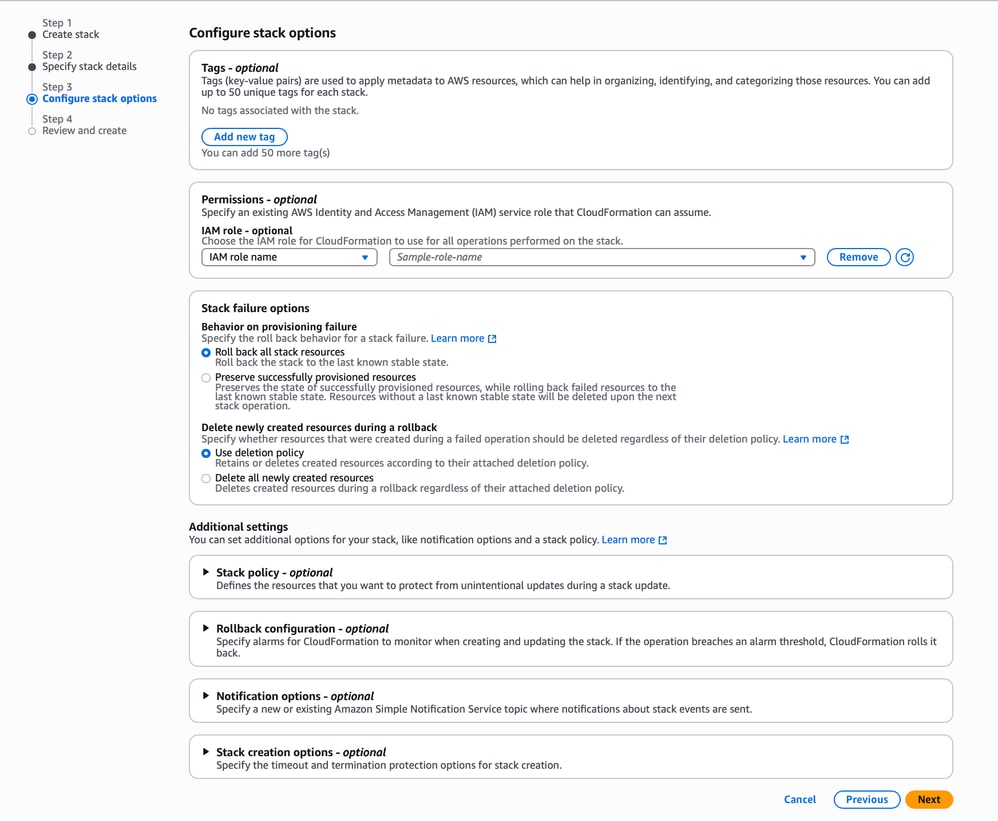

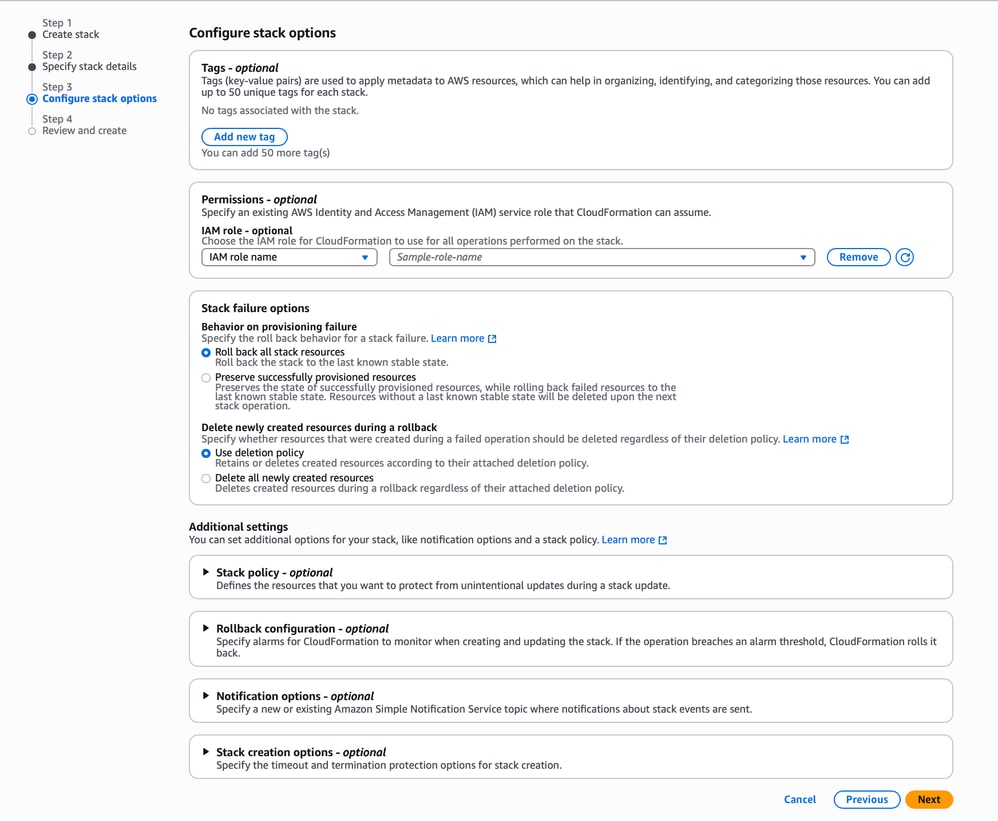

11. Konfigurieren Sie die Stack-Optionen:

- Belassen Sie alle Standardoptionen unverändert, und klicken Sie auf Weiter.

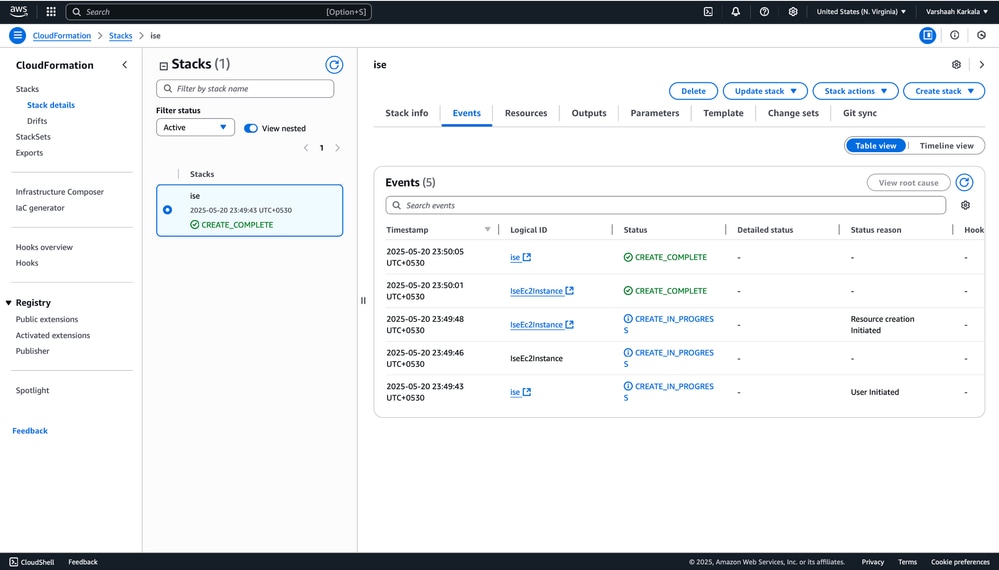

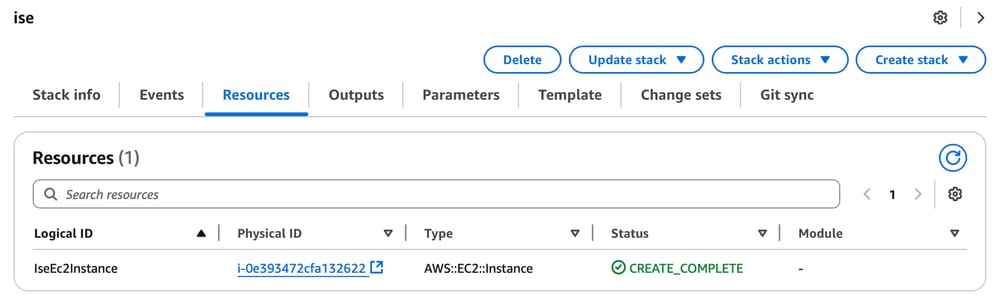

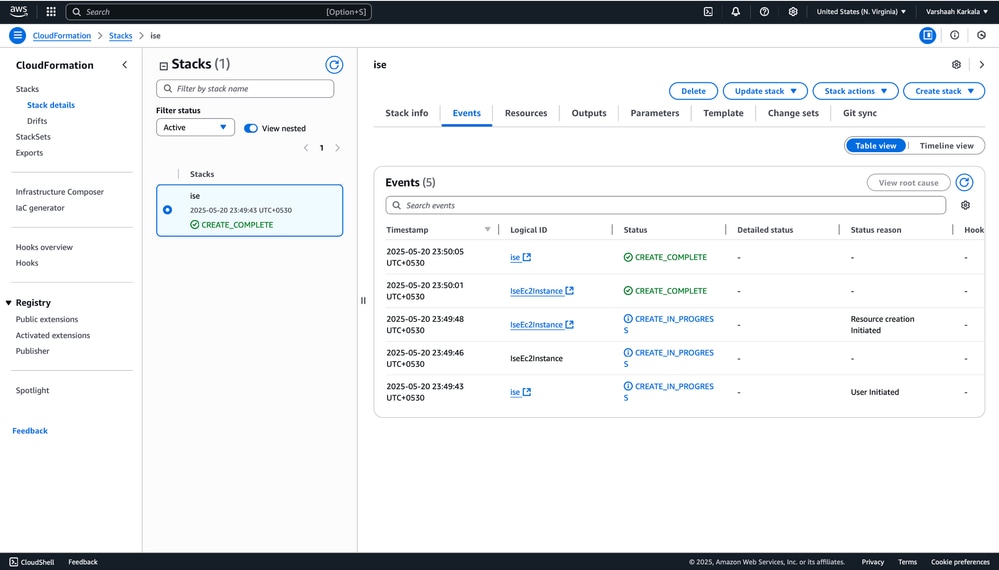

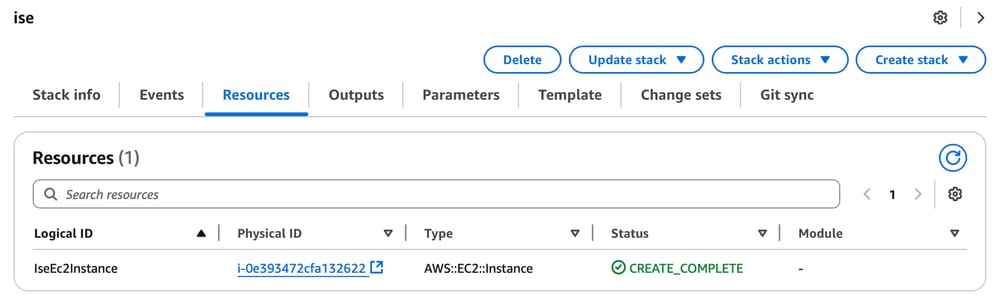

12. Überprüfen Sie die Vorlage, um sicherzustellen, dass alle Konfigurationen korrekt sind, und klicken Sie dann auf Senden. Sobald die Vorlage erstellt wurde, ähnelt sie dem unten gezeigten Beispiel:

13. Zugriff auf die Stapeldetails:

Navigieren Sie zu CloudFormation > Stacks, und suchen Sie Ihren bereitgestellten Stack.

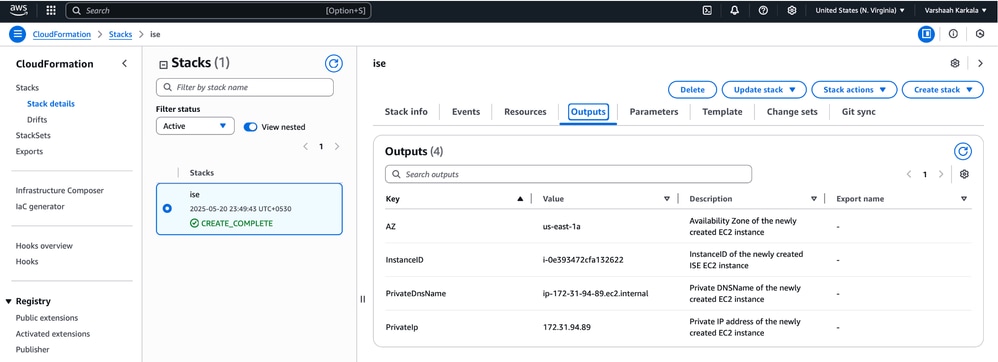

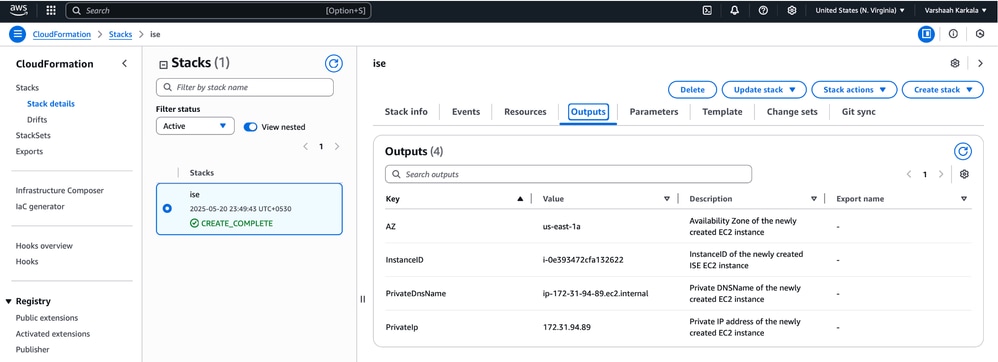

14. Registerkarte "Ausgabe anzeigen":

Wählen Sie Ihren Stapel aus, und öffnen Sie die Registerkarte Ausgänge. Hier finden Sie wichtige Informationen, die während des Bereitstellungsprozesses generiert wurden, z. B.:

・ Verfügbarkeitszone: Die Region, in der die Ressourcen eingesetzt werden.

・ Instanz-ID: Der eindeutige Bezeichner der bereitgestellten Instanz

・ DNS-Name: Der private DNS-Name der Instanz, der für den Remotezugriff verwendet werden kann.

•IP-Adresse: Die öffentliche oder private IP-Adresse der Instanz, je nach Konfiguration.

Diese Informationen helfen Ihnen, eine Verbindung mit der Instanz herzustellen und deren Verfügbarkeit zu überprüfen. Die Registerkarte Ausgaben ähnelt diesem Beispiel:

Teil 3: Konfigurieren der ISE mithilfe eines Amazon Machine Image (AMI)

1. Melden Sie sich bei der AWS Management Console an, und suchen Sie nach AWS Marketplace Subscriptions.

2. Geben Sie in der Suchleiste cisco ise ein, und klicken Sie in den Ergebnissen auf Cisco Identity Services Engine (ISE).

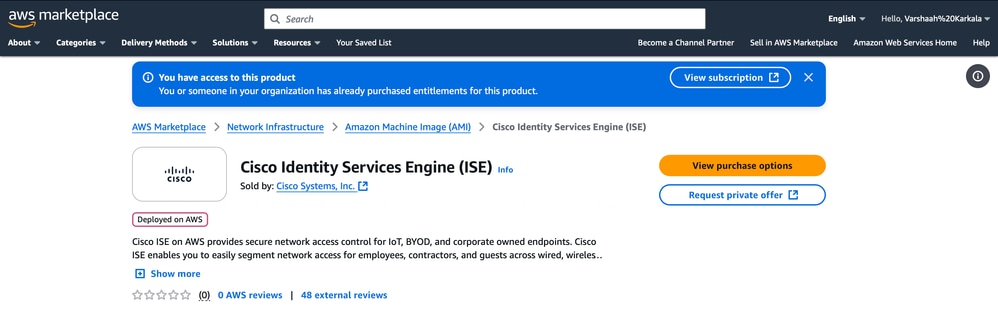

ISE auf dem AWS-Marktplatz

ISE auf dem AWS-Marktplatz

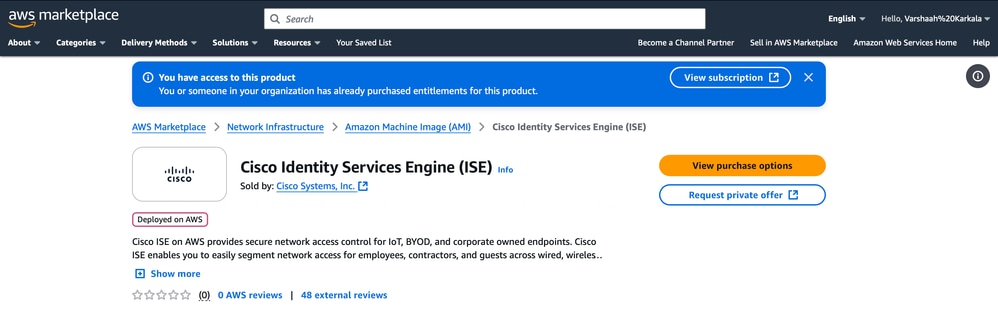

3. Klicken Sie auf Kaufoptionen anzeigen.

4. Klicken Sie auf Software starten.

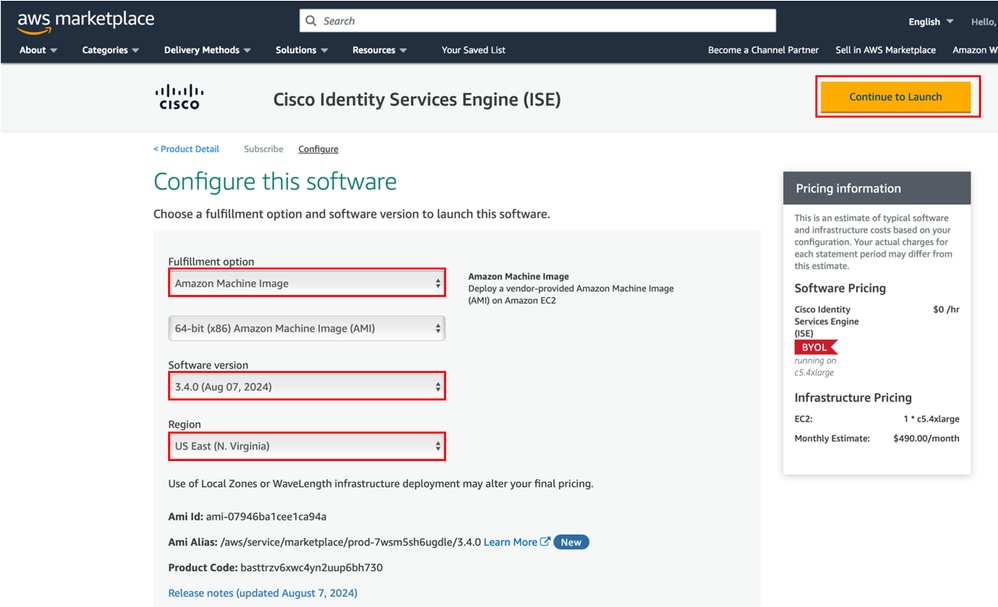

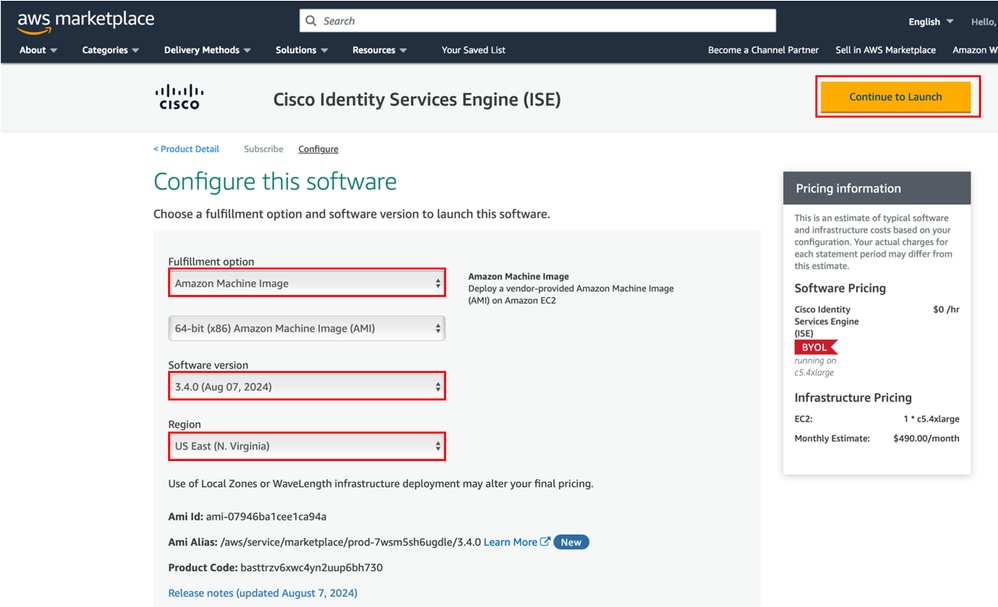

5. Wählen Sie unter Fulfillment Option die Option Amazon Machine Image. Wählen Sie die gewünschte Softwareversion und die gewünschte Region aus. Klicken Sie auf Weiter, um zu starten.

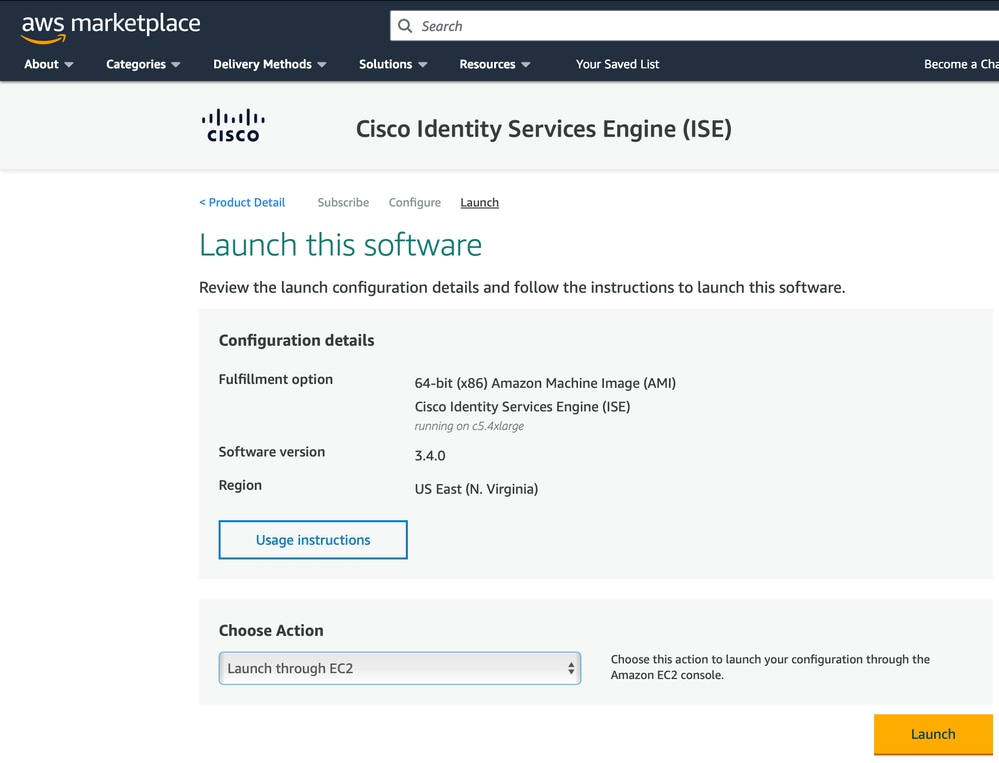

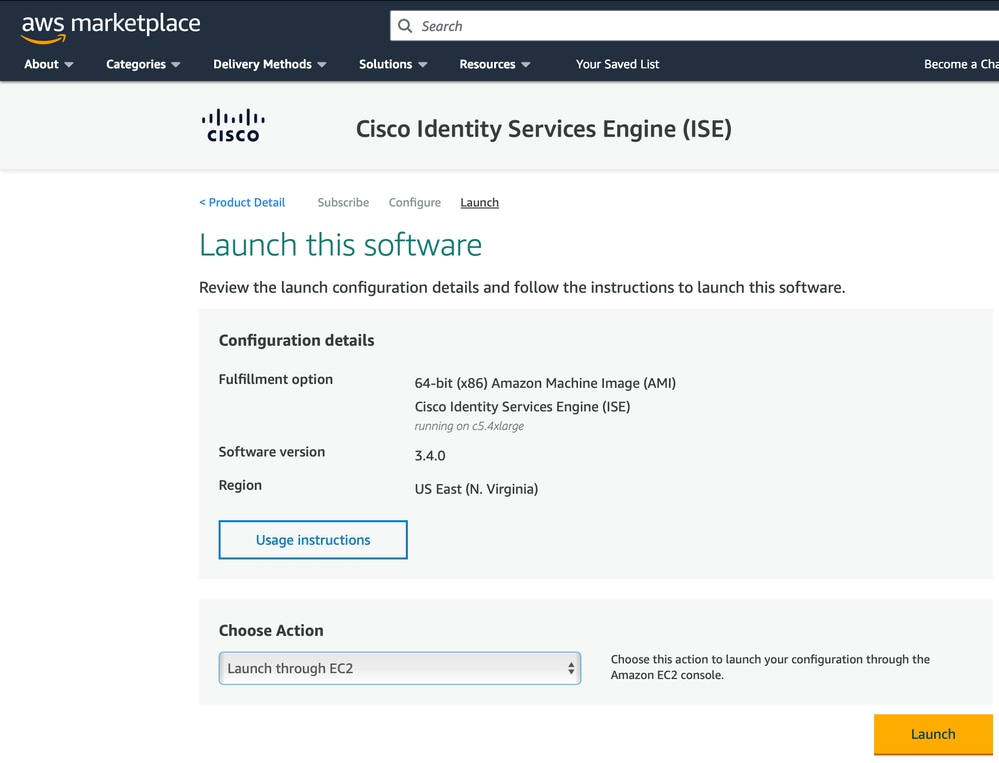

6. Wählen Sie unter Aktion auswählen die Option Starten über EC2. Klicken Sie auf Starten, um fortzufahren.

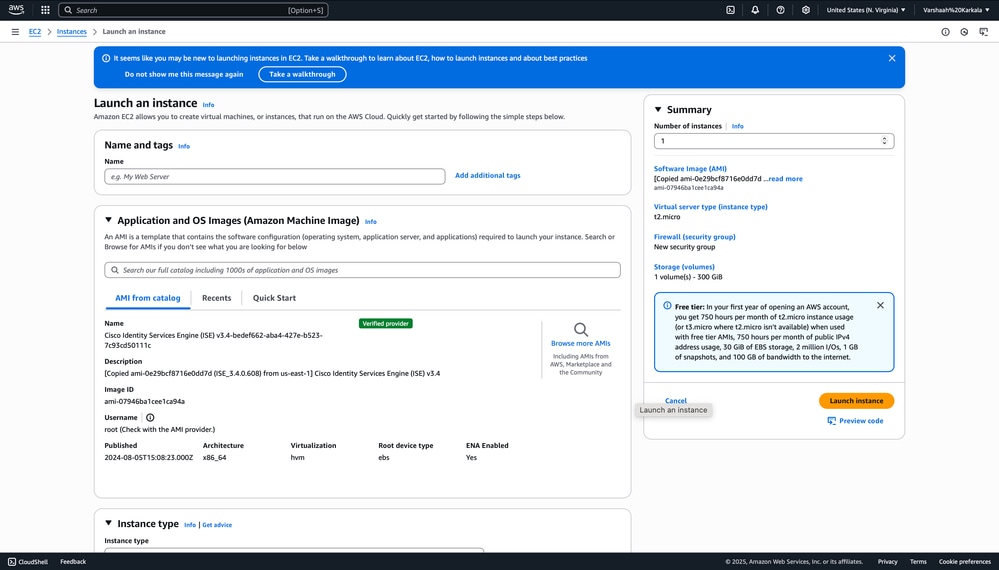

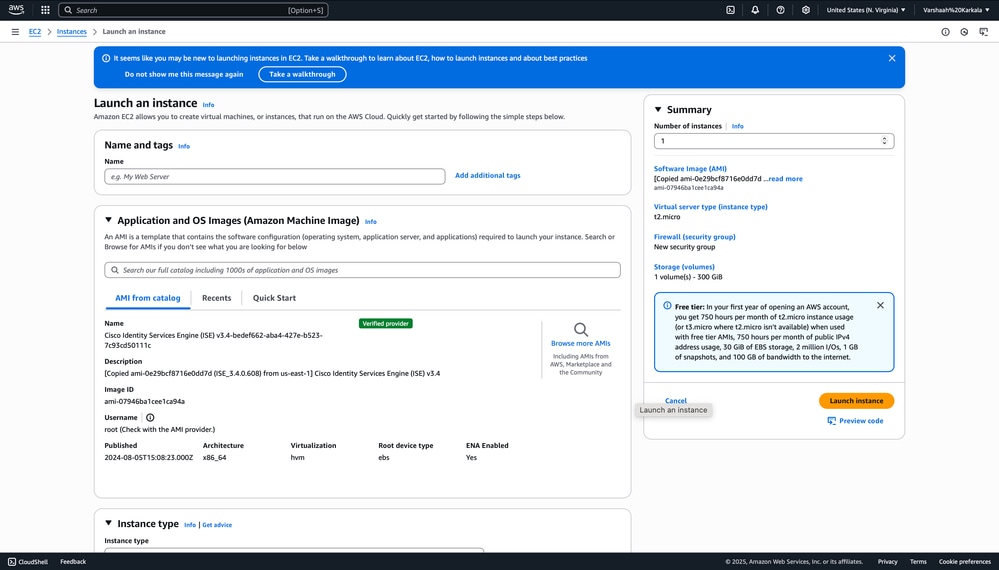

7. Sie werden auf die Seite EC2 Launch an Instance umgeleitet, um Ihre Instanzeinstellungen zu konfigurieren.

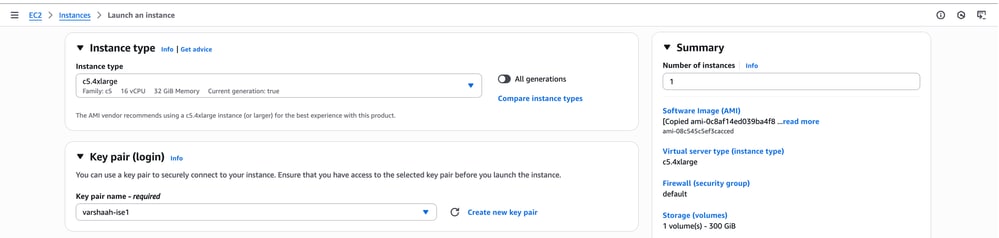

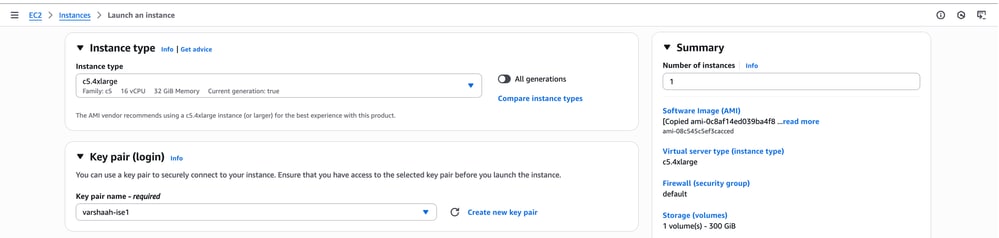

8. Blättern Sie nach unten zum Abschnitt Instanztyp, und wählen Sie je nach Bereitstellungsanforderungen einen geeigneten Instanztyp aus.

Wählen Sie unter Schlüsselpaar (Anmeldung) das Schlüsselpaar aus, das zuvor generiert wurde, oder erstellen Sie ein neues Schlüsselpaar (siehe die zuvor bereitgestellten Schritte zum Erstellen von Schlüsselpaaren).

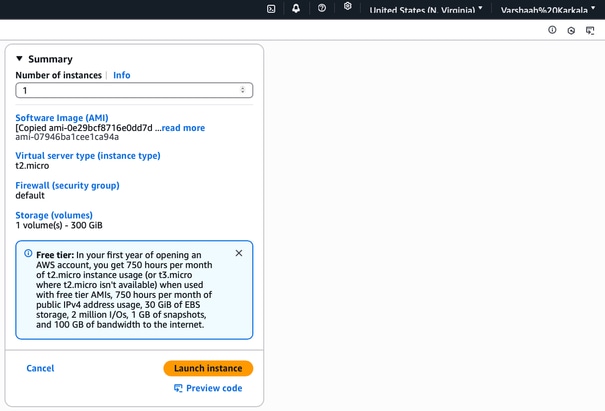

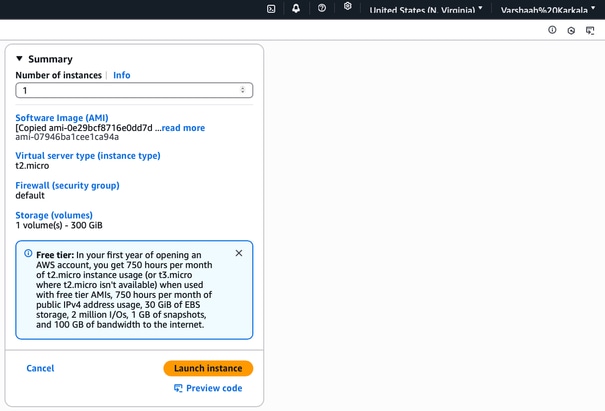

Legen Sie die Anzahl der Instanzen auf 1 fest.

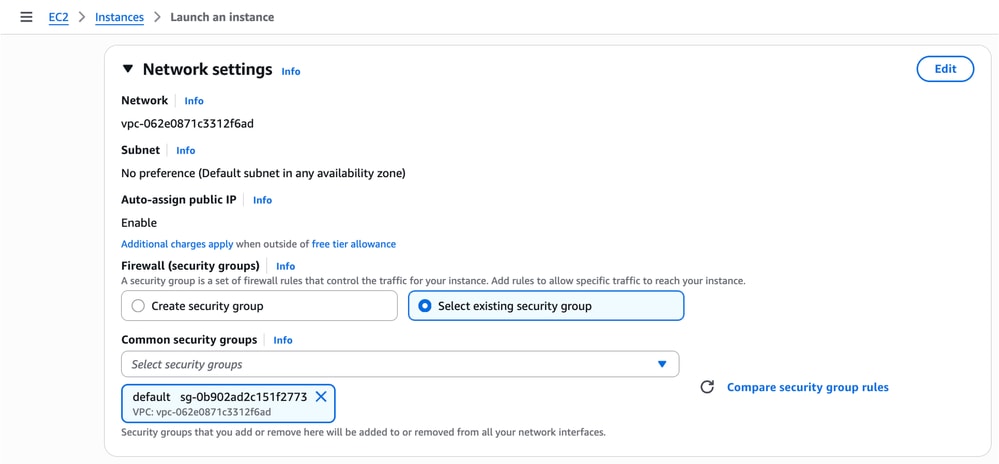

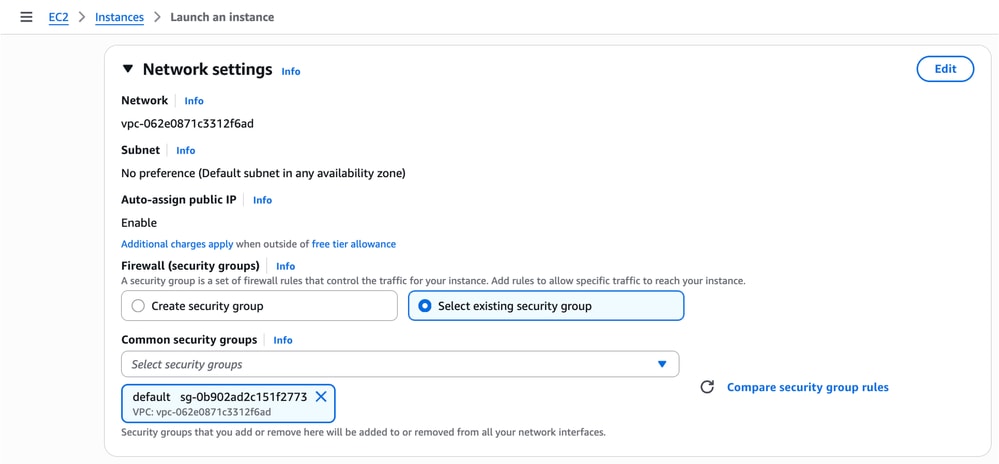

9. Im Abschnitt Netzwerkeinstellungen:

- Konfigurieren Sie VPC und Subnetz nach Bedarf.

- Wählen Sie für die Sicherheitsgruppe entweder eine vorhandene aus, oder erstellen Sie eine neue Gruppe (wie im Beispiel gezeigt).

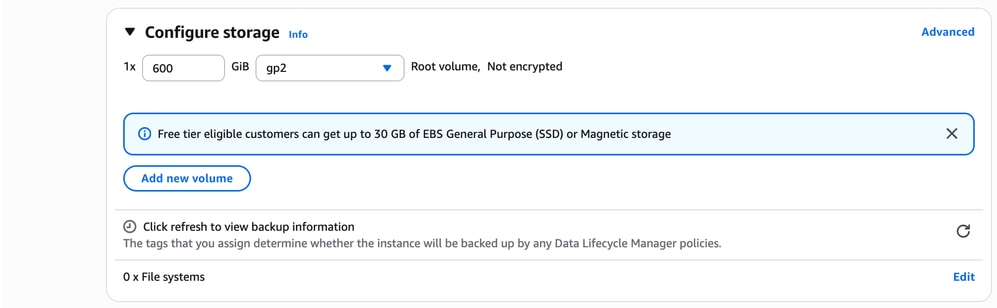

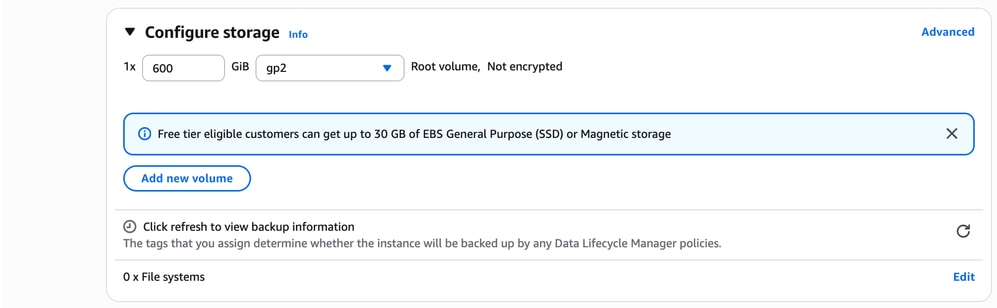

10. Konfigurieren Sie im Abschnitt Storage konfigurieren die gewünschte Volume-Größe.

Beispiel: 600 GiB mit gp2-Volume-Typ.

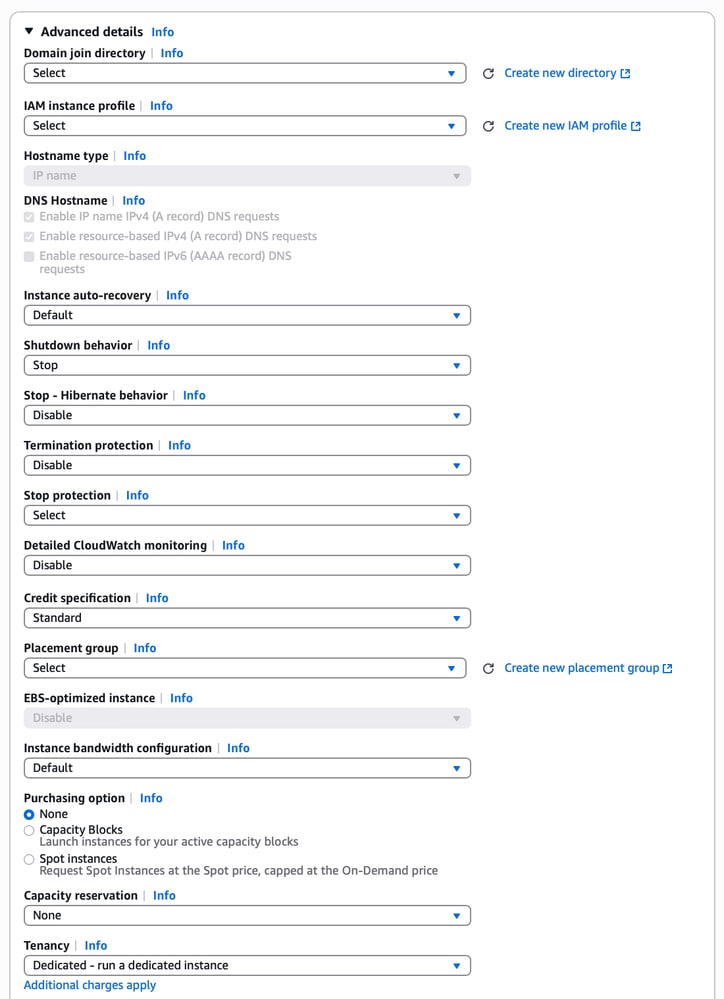

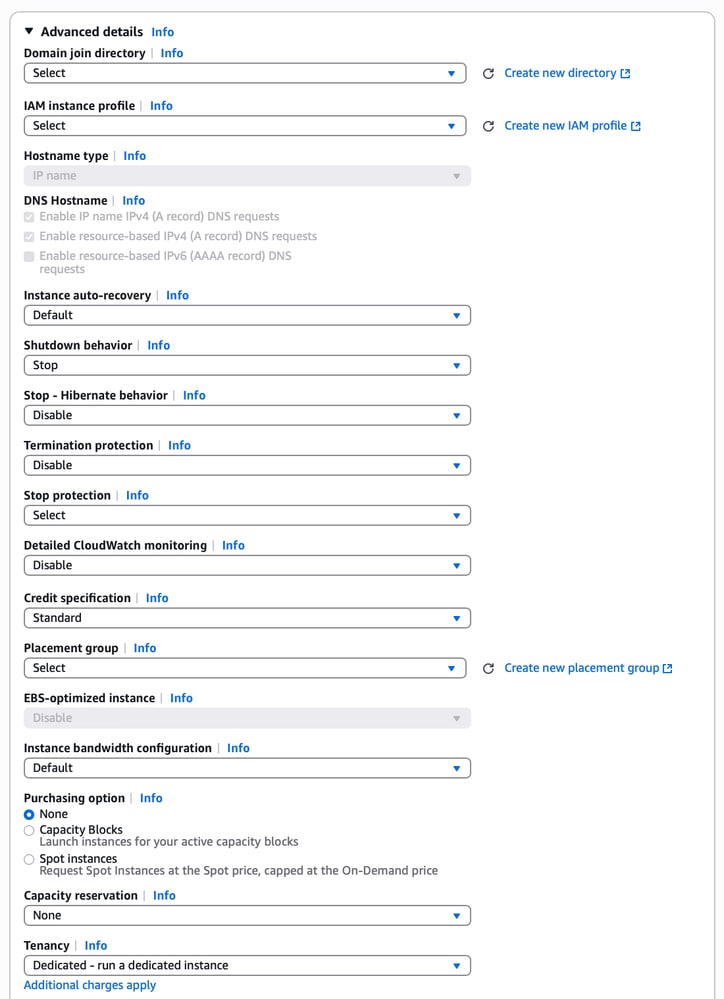

11. Konfigurieren Sie im Abschnitt Erweiterte Details alle zusätzlichen Einstellungen, die für Ihre Bereitstellung erforderlich sind, wie IAM-Instanzprofil, Benutzerdaten oder Abschaltverhalten.

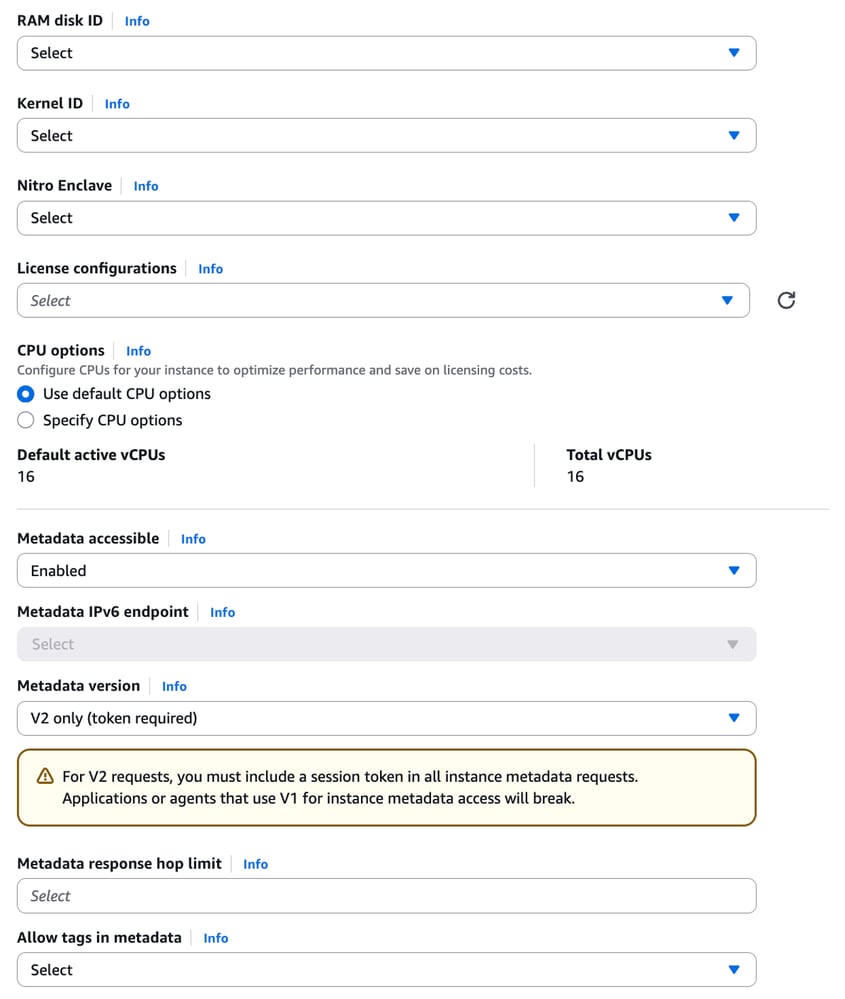

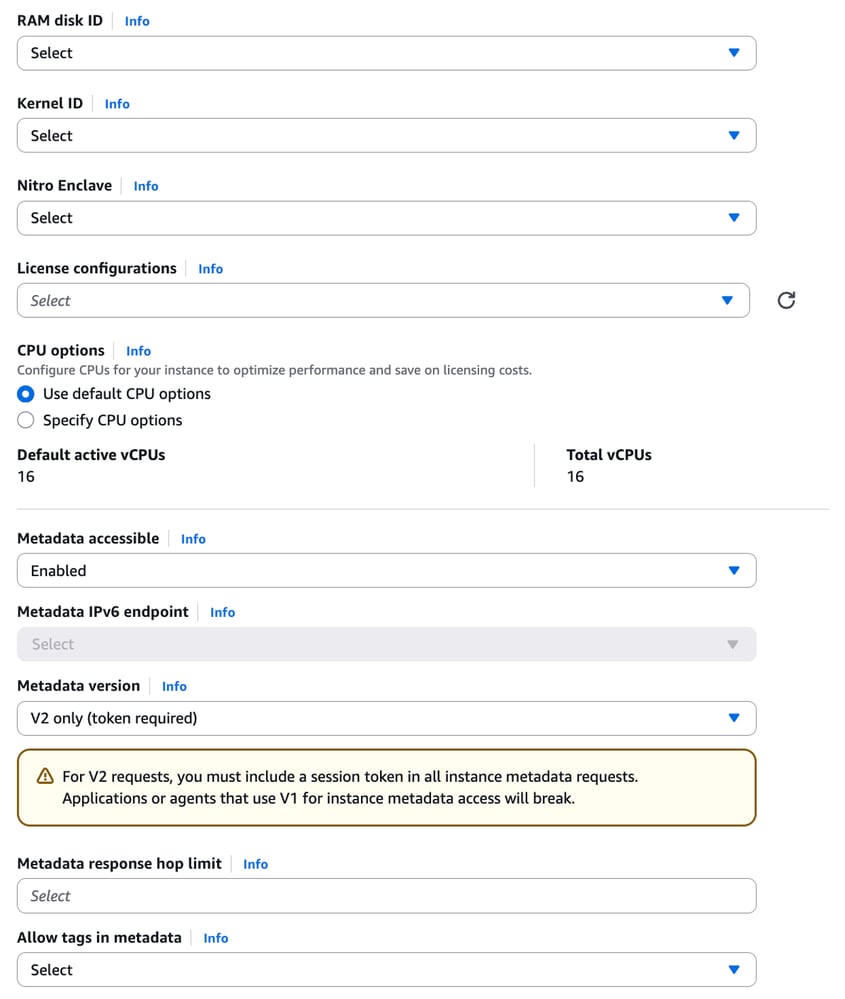

12. Im Abschnitt Metadatenversion:

- Wählen Sie für ISE Version 3.4 und höher die Option "Nur V2" (Token erforderlich). Dies ist die empfohlene Option.

- Für ISE-Versionen vor 3.4 wählen Sie V1 und V2 (Token optional), um die Kompatibilität sicherzustellen.

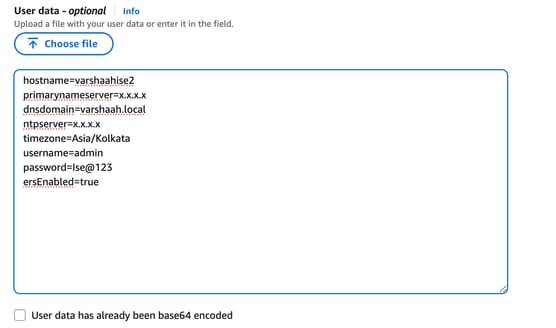

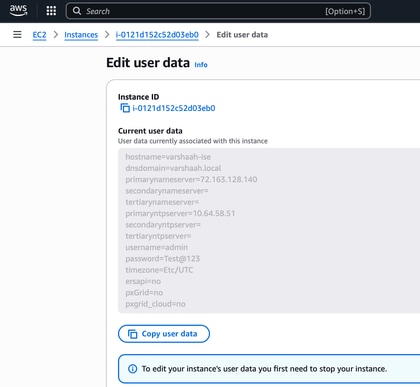

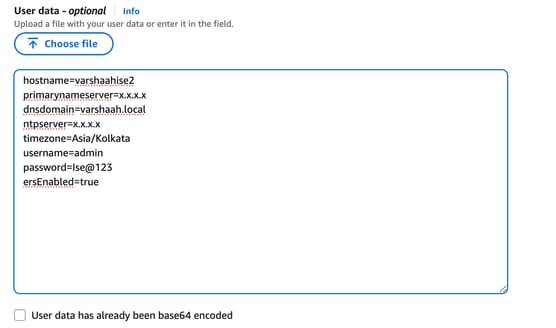

13. Geben Sie im Feld Benutzerdaten die Parameter für die Erstkonfiguration der ISE-Instanz an, darunter Hostname, DNS, NTP-Server, Zeitzone, ERS und Admin-Anmeldedaten.

Beispiel:

hostname=<Hostname der Cisco ISE>

primarynameserver=<IPv4-Adresse>

secondarynameserver=<IPv4-Adresse des sekundären Namenservers> (gilt für Cisco ISE 3.4 und höher)

tertiarynameserver=<IPv4-Adresse des tertiären Nameservers> (Gilt für Cisco ISE 3.4 und höher)

dnsdomain=<Beispiel.com>

primaryntpserver=<IPv4-Adresse oder FQDN des NTP-Servers>

secondaryntpserver=<IPv4-Adresse oder FQDN des sekundären NTP-Servers> (Gilt für Cisco ISE 3.4 und höher)

tertiaryntpserver=<IPv4-Adresse oder FQDN des tertiären NTP-Servers> (Gilt für Cisco ISE 3.4 und höher)

timezone=<Zeitzone>

Anmerkung: Ab Cisco ISE Version 3.2 lautet der Benutzername "iseadmin". Daher wird das Tag username=<admin> nicht unterstützt.

password=<Kennwort>

Anmerkung: Stellen Sie sicher, dass das Kennwort mit der Cisco ISE-Kennwortrichtlinie übereinstimmt.

ersapi=<ja/nein>

pxGrid=<ja/nein>

pxgrid_cloud=<ja/nein>

Anmerkung: OpenAPI ist standardmäßig aktiviert. Daher ist das openapi=<ja/nein>-Feld nicht erforderlich.

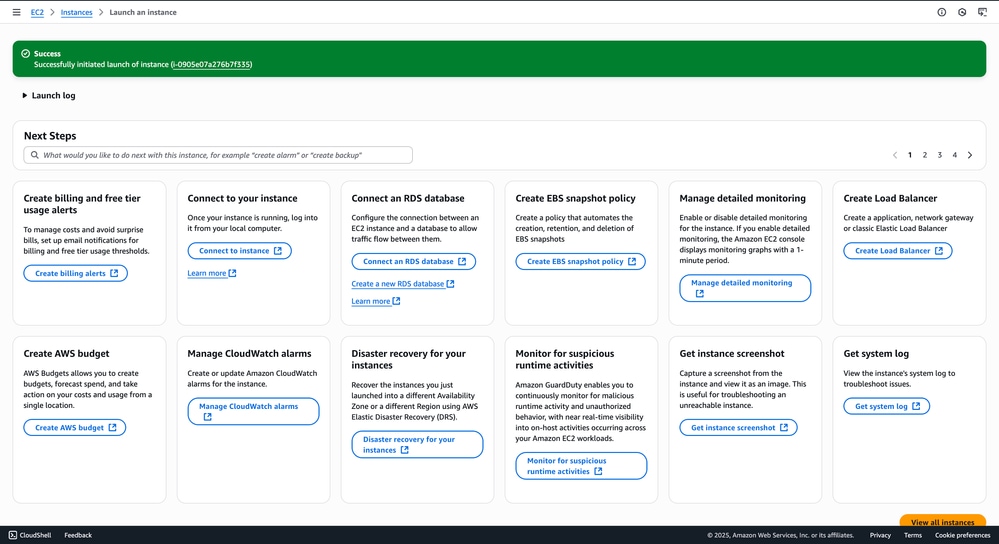

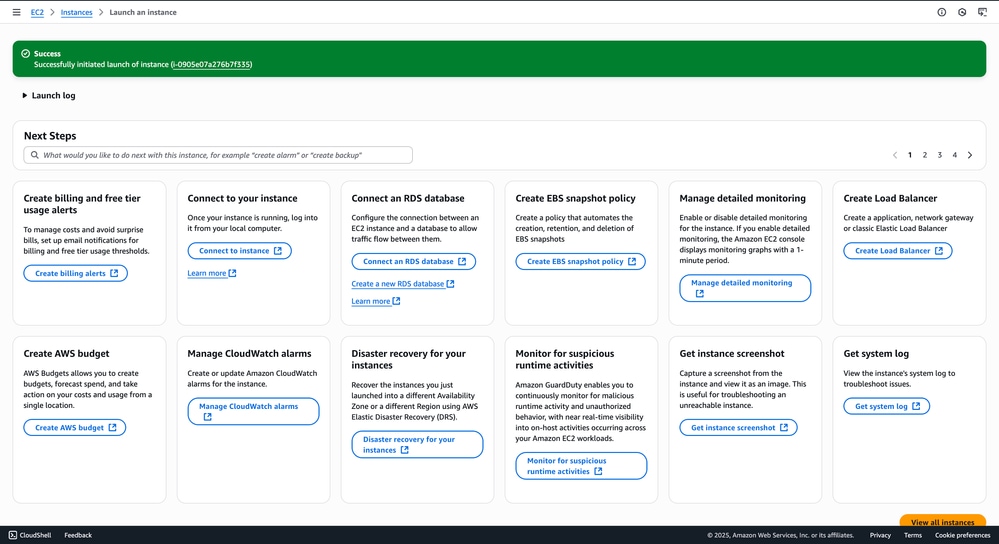

Nachdem Sie die Benutzerdaten eingegeben und die Konfiguration abgeschlossen haben, klicken Sie auf Instanz starten.

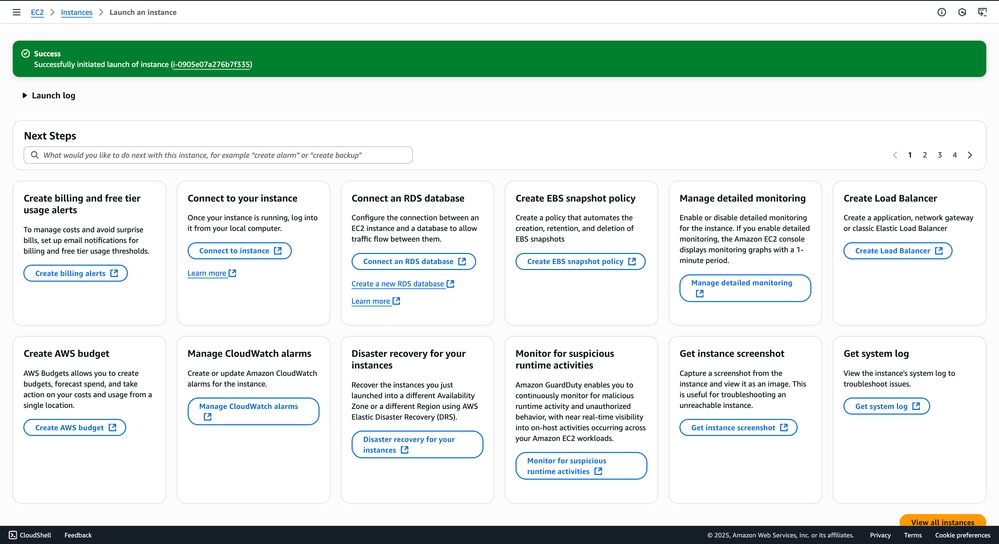

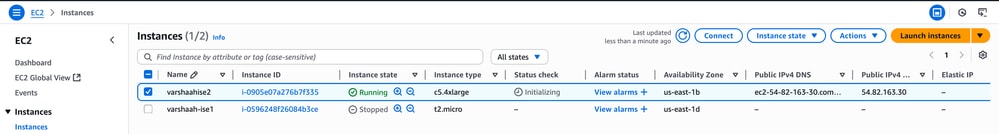

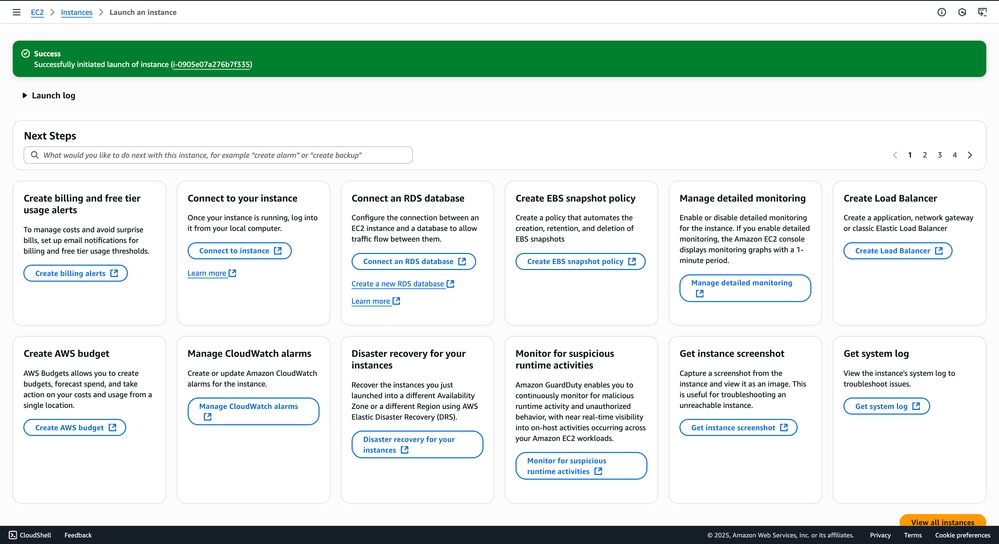

14. Nachdem die Instanz gestartet wurde, erscheint eine Bestätigungsmeldung mit folgendem Hinweis: 'Der Start der Instanz <Instanzname> wurde erfolgreich initiiert.' Dies zeigt an, dass der Startvorgang erfolgreich gestartet wurde.

Überprüfung

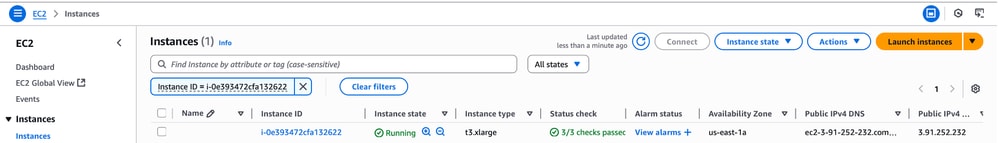

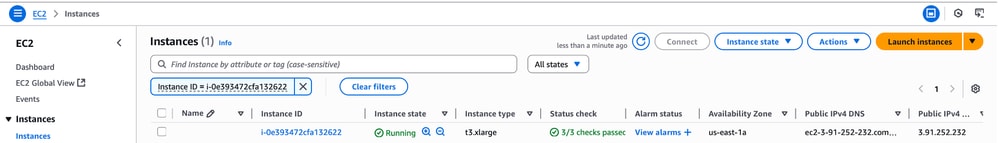

Zugriff auf die mit CFT erstellte ISE-Instanz

Navigieren Sie zur Registerkarte Resources (Ressourcen) im CloudFormation-Stack, und klicken Sie auf die Physische ID. Sie werden zum EC2-Dashboard weitergeleitet, wo Sie die Instanz sehen können.

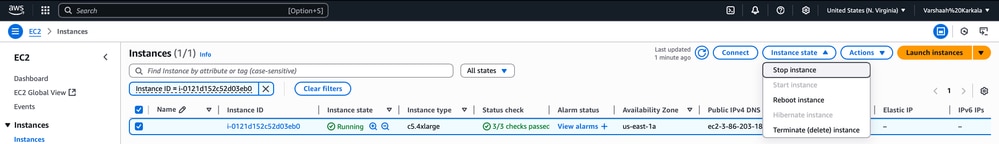

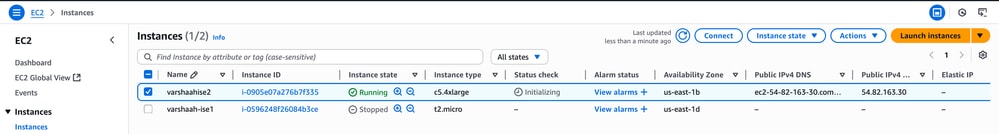

Zugriff auf die mit AMI erstellte ISE-Instanz

Klicken Sie auf Alle Instanzen anzeigen, um zur Seite mit den EC2-Instanzen zu navigieren. Überprüfen Sie auf dieser Seite, ob die Statusüberprüfung als 3/3-Prüfung angezeigt wird, die anzeigt, dass die Instanz aktiv und fehlerfrei ist.

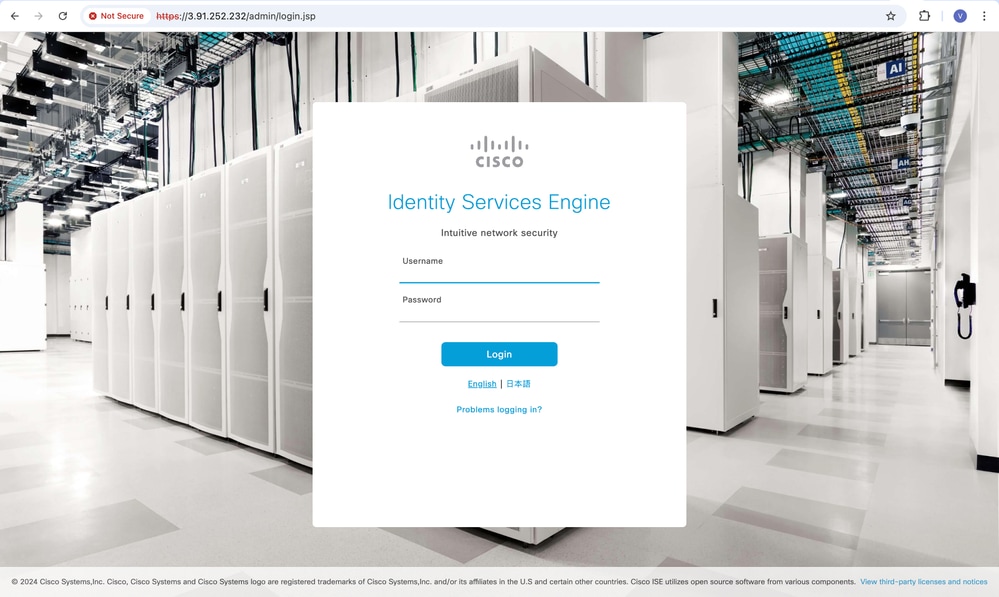

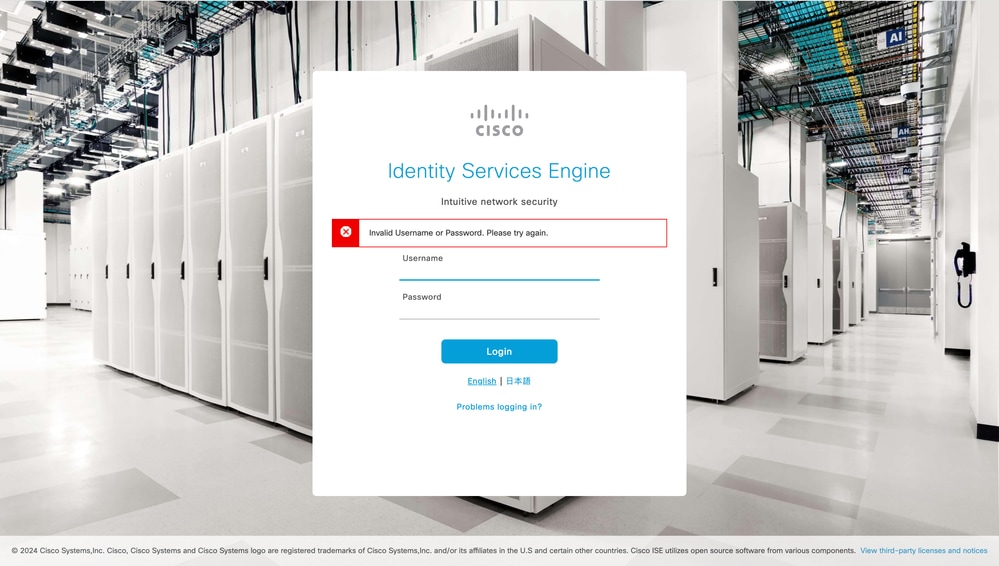

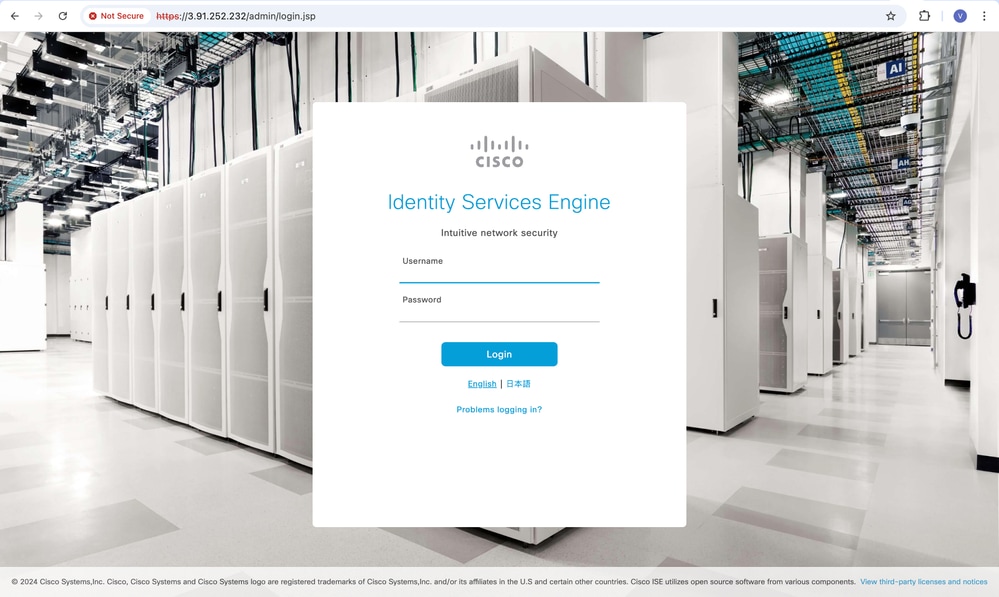

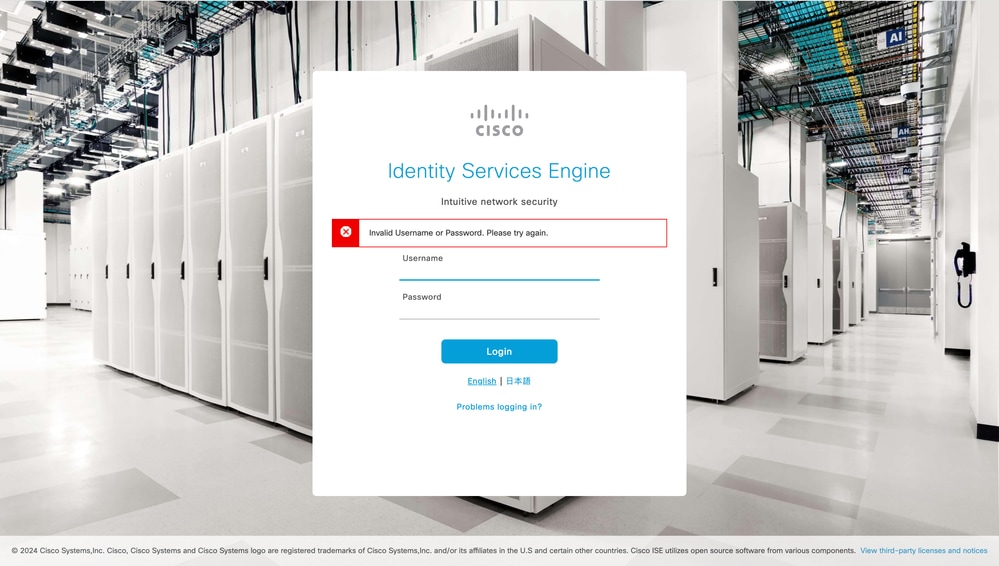

Zugriff auf die ISE-GUI

Der ISE-Server wurde erfolgreich bereitgestellt.

Um auf die ISE-GUI zuzugreifen, müssen Sie die IP-Adresse der Instanz in Ihrem Browser verwenden. Da die Standard-IP-Adresse privat ist, kann nicht direkt über das Internet auf sie zugegriffen werden.

Überprüfen Sie, ob eine öffentliche IP mit der Instanz verknüpft ist:

- Navigieren Sie zu EC2 > Instances und wählen Sie Ihre Instanz aus.

- Suchen Sie nach dem Feld für die öffentliche IPv4-Adresse.

Hier sehen Sie eine öffentliche IP-Adresse, über die Sie auf die ISE-GUI zugreifen können.

Öffnen Sie einen unterstützten Browser (z. B. Chrome oder Firefox), und geben Sie die öffentliche IP-Adresse ein.

Die Anmeldeseite der ISE-GUI wird angezeigt.

Anmerkung: Sobald der SSH-Zugriff verfügbar ist, dauert es in der Regel weitere 10 bis 15 Minuten, bis die ISE-Services vollständig in den Betriebszustand übergehen.

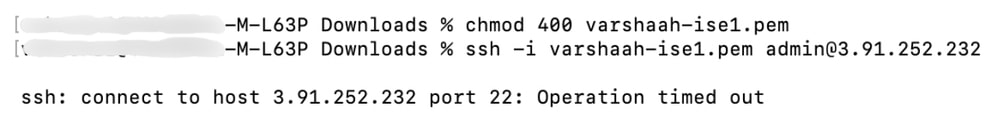

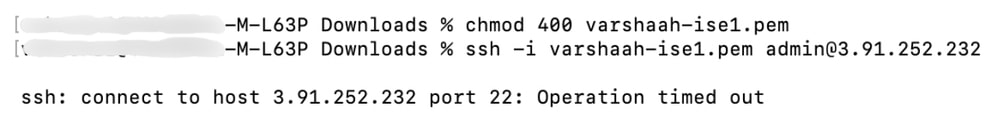

Zugriff auf CLI über SSH vom Terminal

Wählen Sie in der EC2-Konsole Ihre Instanz aus, und klicken Sie auf Verbinden.

Führen Sie auf der Registerkarte SSH-Client die folgenden Schritte aus:

- Navigieren Sie zu dem Ordner, der Ihre heruntergeladene .pem-Schlüsseldatei enthält.

- Führen Sie folgende Befehle aus:

- cd <Pfad zur Schlüsseldatei>

- chmod 400 <Ihr-Schlüsselpaar-Name>.pem

- ssh -i "<Name des Schlüsselpaars>.pem" admin@<öffentliche-IP-Adresse>

Anmerkung: Verwenden Sie admin als SSH-Benutzer, da die Cisco ISE die Root-Anmeldung über SSH deaktiviert.

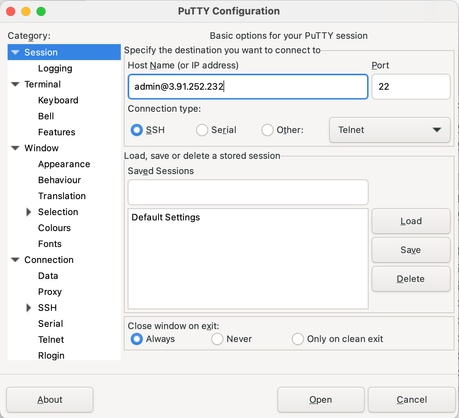

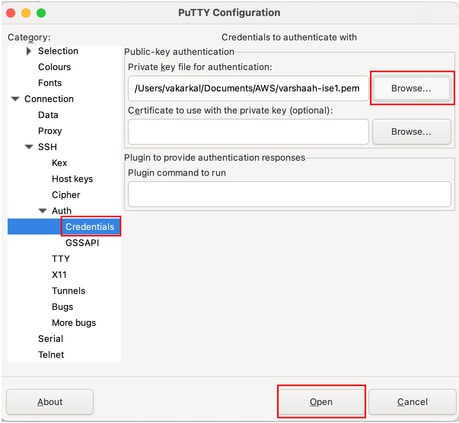

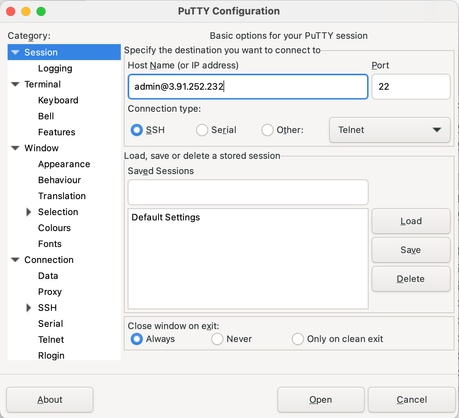

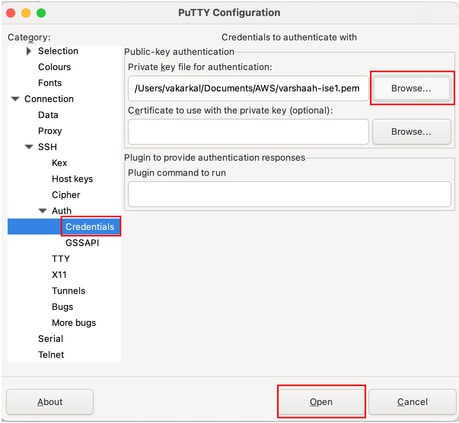

Zugriff auf CLI über SSH mit PuTy

-

Öffnen Sie PuTTY.

-

Geben Sie im Feld Hostname Folgendes ein: admin@<öffentliche-IP-Adresse>

-

Navigieren Sie im linken Bereich zu Connection > SSH > Auth > Credentials (Verbindung > SSH > Authentifizierung > Anmeldedaten).

-

Klicken Sie neben Private Key File (Datei mit privatem Schlüssel) auf Browse (Durchsuchen), und wählen Sie Ihre private SSH-Schlüsseldatei aus.

-

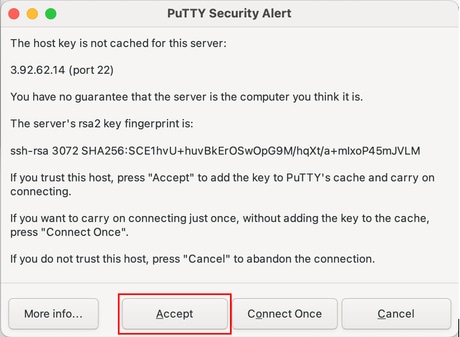

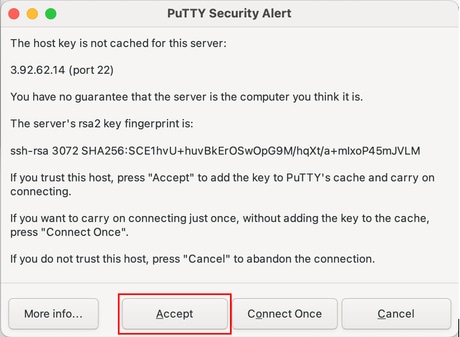

Klicken Sie auf Öffnen, um die Sitzung zu starten.

-

Wenn Sie dazu aufgefordert werden, klicken Sie auf Akzeptieren, um den SSH-Schlüssel zu bestätigen.

-

Ihre PuTTY-Sitzung wird nun mit der ISE-CLI verbunden.

Anmerkung: Der Zugriff auf die ISE über SSH kann bis zu 20 Minuten dauern. Während dieser Zeit können Verbindungsversuche fehlschlagen, und zwar mit folgendem Fehler: "Berechtigung verweigert (publickey)."

Fehlerbehebung

Ungültiger Benutzername oder ungültiges Kennwort

Authentifizierungsprobleme werden häufig durch falsche Benutzereingaben während der Instanzerstellung verursacht. Dies erzeugt eine Fehlermeldung wie "Ungültiger Benutzername oder Kennwort. Bitte versuchen Sie es erneut." Fehler, wenn versucht wird, sich an der GUI anzumelden.

Lösung

-

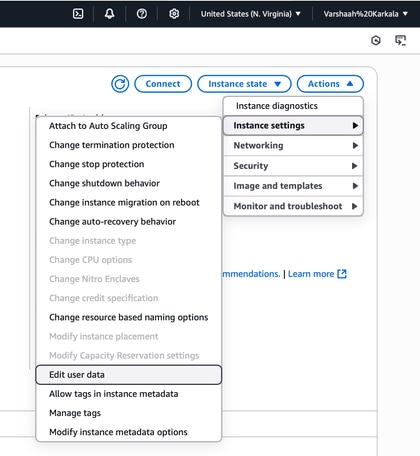

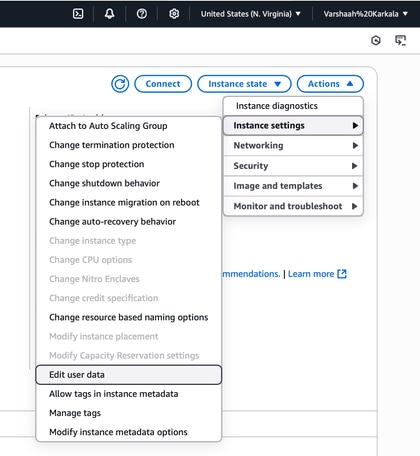

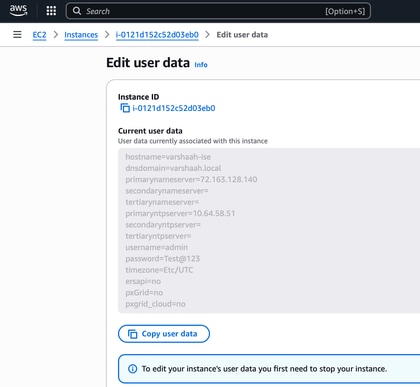

Navigieren Sie in der AWS EC2-Konsole zu EC2 > Instances > your_instance_id.

-

Klicken Sie auf Aktionen, und wählen Sie Instanzeinstellungen > Benutzerdaten bearbeiten aus.

-

Hier finden Sie den spezifischen Benutzernamen und das Passwort, die während des Instanzstarts festgelegt wurden. Mit diesen Anmeldeinformationen können Sie sich bei der ISE-GUI anmelden.

-

Überprüfen Sie den Hostnamen und das Kennwort, wenn Sie den Hostnamen und das Kennwort einrichten:

- Wenn das konfigurierte Kennwort nicht der ISE-Kennwortrichtlinie entspricht, schlagen die Anmeldeversuche fehl. auch mit den richtigen Anmeldeinformationen.

-

Wenn Sie vermuten, dass das Kennwort falsch konfiguriert wurde, führen Sie die folgenden Schritte aus, um es zu aktualisieren:

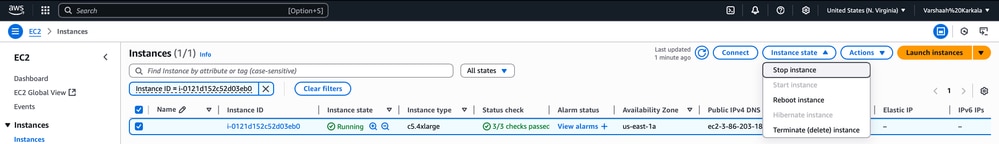

1. Navigieren Sie in der EC2-Konsole zu EC2 > Instances > your_instance_id

2. Klicken Sie auf Instanzstatus > Instanz beenden.

3. Nachdem die Instanz beendet wurde, klicken Sie auf Aktionen > Instanzeinstellungen > Benutzerdaten bearbeiten.

4. Ändern Sie das Benutzerdatenskript, um das Kennwort entsprechend zu aktualisieren.

5. Klicken Sie auf Speichern, um die Änderungen zu speichern. Klicken Sie auf Instanzstatus > Instanz starten, um die Instanz neu zu starten.

Bekannte Fehler

| Bug-ID |

Beschreibung |

| Cisco Bug-ID: 41693 |

ISE auf AWS kann keine Benutzerdaten abrufen, wenn die Metadatenversion auf "Nur V2" festgelegt ist. Nur IMDSv1 wird in Versionen vor ISE 3.4 unterstützt. |

Feedback

Feedback