Integration von ISE 3.3 mit WSA über externe Zertifizierungsstelle

Download-Optionen

-

ePub (2.3 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument werden Verfahren zur Integration von ISE 3.3 in die Cisco Secure Web Appliance (WSA) unter Verwendung von pxGrid-Verbindungen beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt Fachwissen in folgenden Bereichen:

- Identity Services Engine

- Cisco Secure Web Appliance (WSA)

- Platform Exchange Grid (pxGrid)

- TLS/SSL-Zertifikate

- PKI auf Windows Server 2016

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Identity Services Engine (ISE) Version 3.3 Patch 4

- Cisco Secure Web Appliance Version 15.2.0-116

- Windows Server 2016 als CA-Server (External Certificate Authority)

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

Abschnitt A: Zertifikatskonfiguration der Cisco Identity Services Engine 3.3

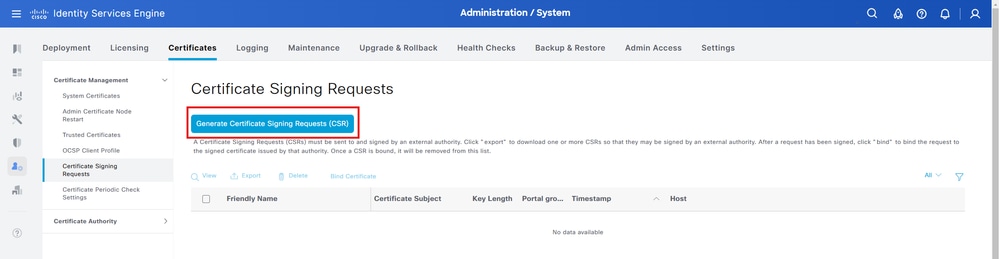

Schritt 1: ISEServer pxGrid-Zertifikat generieren

Generieren Sie einen CSR für ein pxGrid-Zertifikat des ISE-Servers:

1.Melden Sie sich an der Cisco Identity Services Engine (ISE)-GUI an.

2.Navigieren Sie zuAdministration > System > Certificates > Certificate Management > Certificate Signing Requests.

3. Wählen SieCSR (Certificate Signing Request) generieren.

4. SelectpxGridin das Zertifikat (die Zertifikate) wird für Feld verwendet.

5. Wählen Sie ISE-Knoten, für den das Zertifikat generiert wird.

6.Füllen Sie ggf. weitere Zertifikatdetails ein.

7. Klicken Sie auf Generieren.

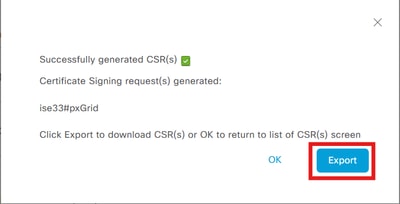

8. Klicken Sie auf Exportieren undSpeichern Sie die Datei lokal.

Phase 2: Erstellen eines ISE Server pxGrid-Zertifikats mit einer externen Zertifizierungsstelle

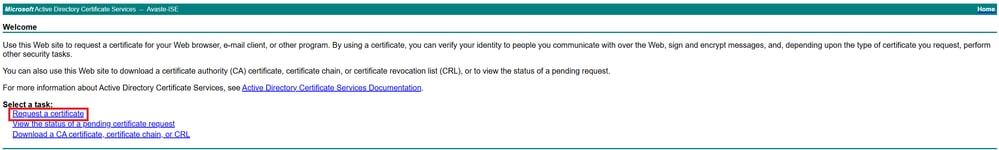

1. Navigieren Sie zum MS Active Directory-Zertifikatdienst, https://server/certsrv/, wobei Server die IP-Adresse oder der DNS des MS-Servers ist.

2. ClickRequest ein Zertifikat.

3. Wählen Sie diese Option, um eine Anforderung für ein erweitertes Zertifikat zu senden.

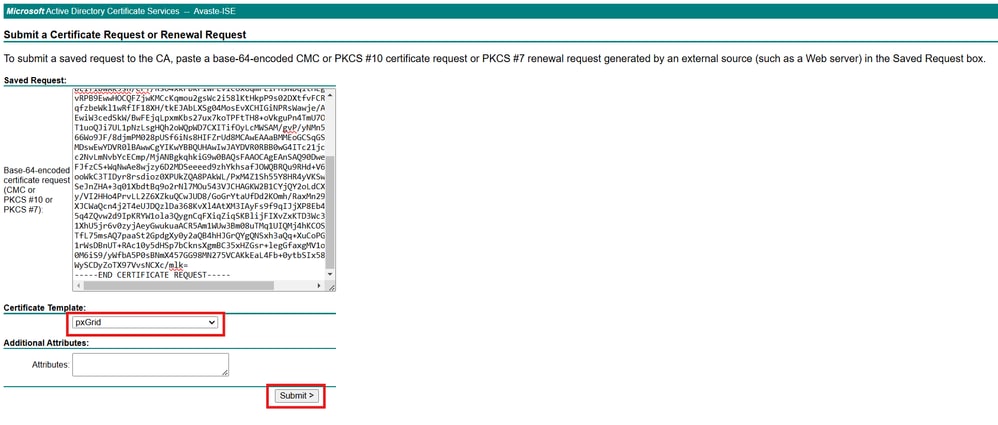

4.Kopieren Sie den Inhalt des im vorherigen Abschnitt erstellten CSR in das Feld "Gespeicherte Anforderung".

5. Wählen Sie pxGridas Zertifikatvorlage aus, und klicken Sie dann auf Senden.

Anmerkung: Die verwendete Zertifikatvorlage pxGrid erfordert sowohl die Client- als auch die Serverauthentifizierung im Feld "Enhanced Key Usage" (Erweiterte Schlüsselverwendung).

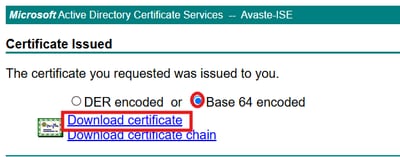

6.Laden Sie das generierte Zertifikat im Base-64-Format herunter und speichern Sie es als ISE_pxGrid.cer.

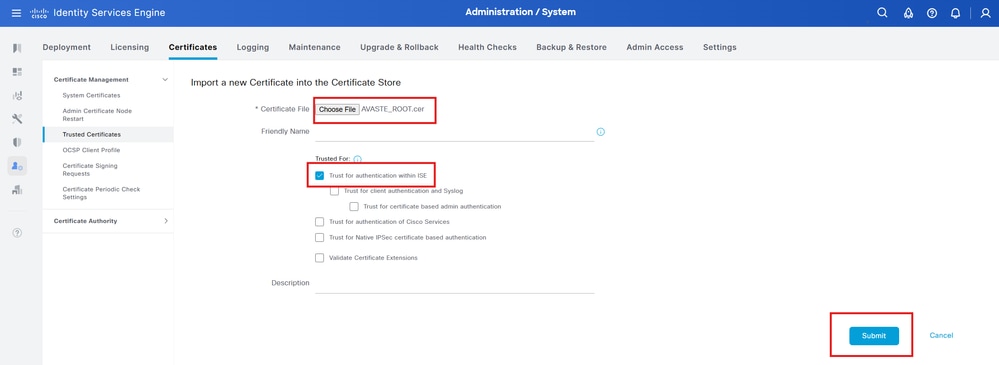

Schritt 3: Importieren des CA-Stammzertifikats in den ISE-Vertrauensspeicher

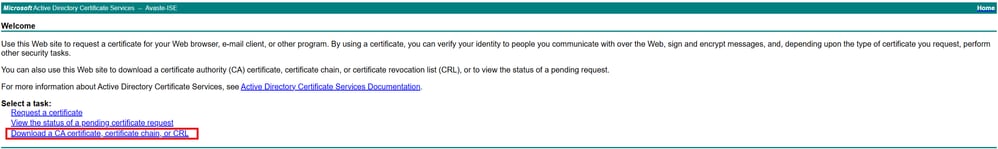

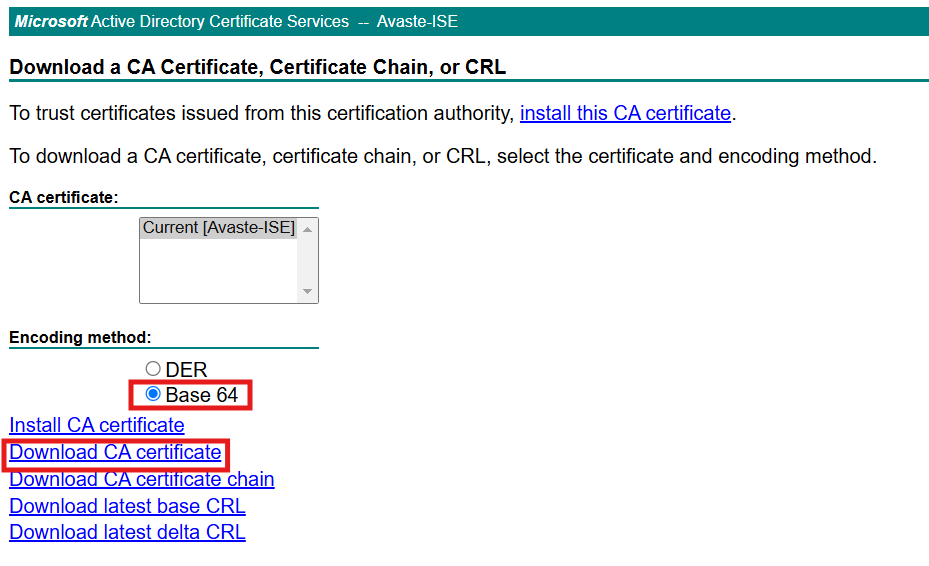

1. Navigieren Sie zur Startseite des MS Active Directory-Zertifikatdienstund wählen SieZertifizierungsstellenzertifikat, Zertifikatskette oder Zertifikatsperrliste herunterladen.

2. SelectBase-64format, und klicken Sie dann aufCA-Zertifikat herunterladen.

3.Speichern Sie das Zertifikat als CA_Root.cer.

4.Melden Sie sich an der Cisco Identity Services Engine (ISE)-GUI an.

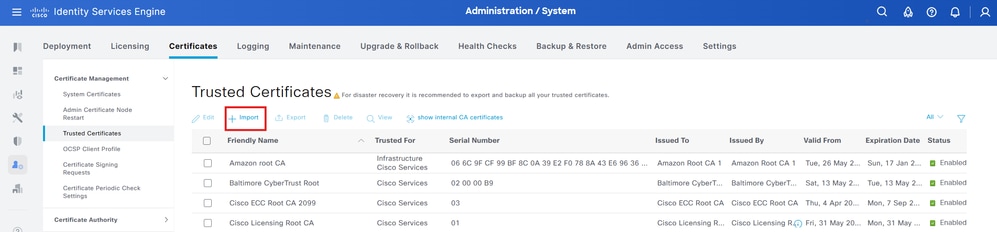

5. Wählen Sie Administration > System > Certificates > Certificate Management > Trusted Certificates aus.

6. Wählen SieImportieren > Zertifikatsdatei undImportieren Sie das Stammzertifikat.

7. Stellen Sie sicher, dass das Kontrollkästchen Bei Authentifizierung innerhalb der ISE vertrauen aktiviert ist.

8. Klicken Sie auf Senden.

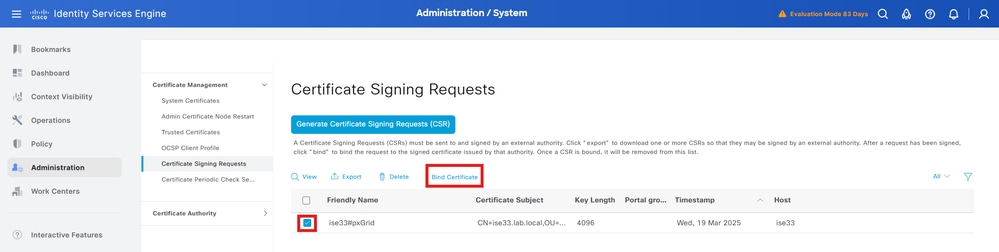

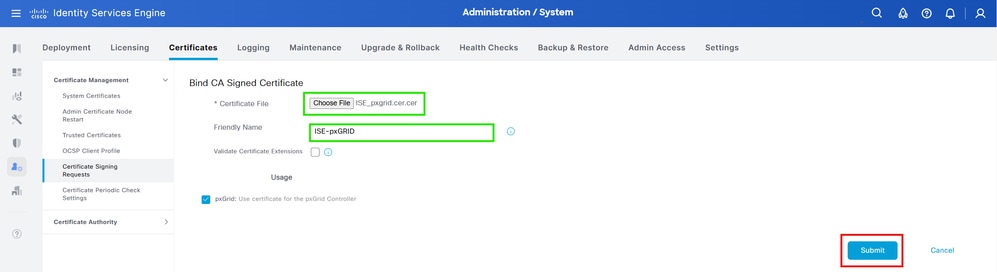

Schritt 4: Binden des ISE-Zertifikats an die Zertifikatsignierungsanforderung (Certificate Signing Request, CSR).

1.Melden Sie sich an der Cisco Identity Services Engine (ISE)-GUI an.

2. Wählen Sie Administration > System > Certificates > Certificate Management > Certificate Signing Requests.

3. Wählen Sie den im vorherigen Abschnitt generierten CSR aus, und klicken Sie dann auf Zertifikat binden.

4. Wählen Sie auf dem Formular "Bind CA Signed Certificate" das zuvor generierte Zertifikat ISE_pxGrid.cer aus.

5. Geben Sie dem Zertifikat einen Anzeigenamen, und klicken Sie dann auf Senden.

7. ClickYesif wird vom System aufgefordert, das Zertifikat zu ersetzen.

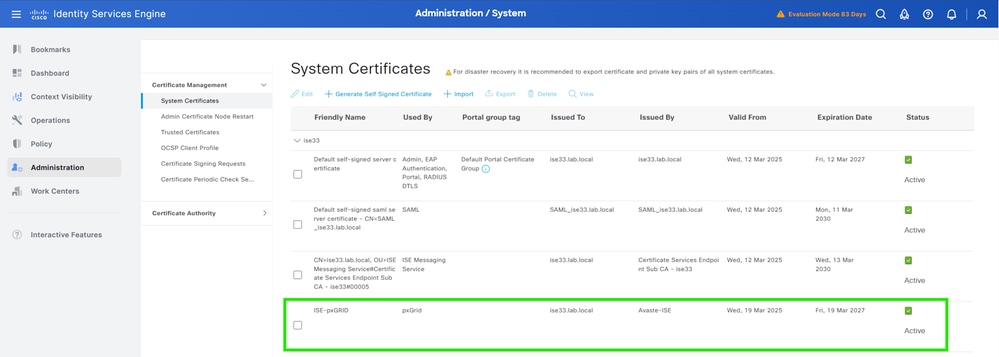

8. Wählen Sie Administration > System > Certificates > System Certificates aus.

9. Sie können das erstellte pxGrid-Zertifikat in der Liste sehen, das von der externen Zertifizierungsstelle signiert wurde.

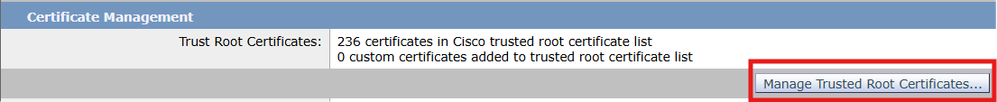

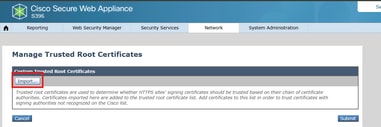

Abschnitt B: Hinzufügen eines CA-Stammzertifikats zum WSA-Zertifikatvertrauensspeicher

CA-Stammzertifikat zum vertrauenswürdigen WSA-Speicher hinzufügen:

1.Melden Sie sich bei der Web Security Appliance (WSA) GUI an.

2. Navigieren Sie zu Netzwerk > Zertifikatsverwaltung > Vertrauenswürdige Stammzertifikate verwalten.

3. Importieren und hochladen Sie das Zertifikat der Zertifizierungsstelle, und klicken Sie dann auf Senden.

4. Klicken Sie auf Änderungen bestätigen, um die Änderungen zu übernehmen.

Zertifikate werden jetzt bereitgestellt. Fahren Sie mit der Integration fort.

Integration

Bevor Sie mit der Integration beginnen, stellen Sie Folgendes sicher:

Für Cisco ISE unter Administration > pxGrid Services > Settings and Check Neue zertifikatbasierte Konten für Client-Anforderung zur automatischen Genehmigung und Speicherung automatisch genehmigen.

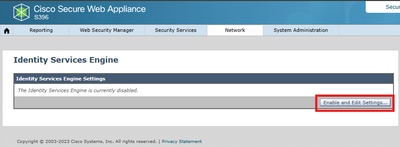

Abschnitt A: Aktivieren Sie WSA für die ISE-Integration, und generieren Sie CSR für das WSA-Client-Zertifikat.

1.Melden Sie sich bei der Web Security Appliance (WSA) GUI an.

2. Navigieren Sie zu Netzwerk > Identifikationsservices > Identifikationsservice-Engine.

3. Klicken Sie auf Enable and Edit Settings.

4. Geben Sie die primäre ISE-IP-Adresse pxGrid Node oder den FQDN ein.

5.Laden Sie das CA-Stammzertifikat für den primären pxGrid-Knoten hoch.

6.Geben Sie die IP-Adresse des sekundären ISE pxGrid Node oder FQDN ein. (Optional)

7.Laden Sie das CA-Stammzertifikat für den sekundären pxGrid-Knoten hoch. (Optional)

Anmerkung: Pro ISE-Bereitstellung können nur zwei pxGrid-Knoten vorhanden sein. Dies dient als pxGrid-Aktiv/Standby-Konfiguration. Es kann jeweils nur ein ISE+pxGrid-Knoten aktiv sein. In einer pxGrid-Aktiv/Standby-Konfiguration werden alle Informationen über das PPAN weitergeleitet, wobei der zweite ISE+pxGrid-Knoten inaktiv bleibt.

8. Blättern Sie zum Abschnitt "Zertifikat des Web-Appliance-Clients", und klicken Sie auf Neues Zertifikat und neuen Schlüssel generieren.

9. Geben Sie bei Bedarf Zertifikatdetails ein, und klicken Sie auf Generieren.

Anmerkung: Die Dauer des Zertifikats muss eine ganze Zahl zwischen 24 und 60 Monaten sein, und das Land muss ein ISO-Ländercode mit zwei Zeichen sein (nur Großbuchstaben).

10. Klicken Sie auf Zertifikatsignierungsanforderung herunterladen.

11. Klicken Sie auf Senden.

12. Klicken Sie auf Änderungen bestätigen, um die Änderungen anzuwenden.

Warnung: Wenn Sie die erwähnten Änderungen nicht übermitteln und bestätigen und das signierte Zertifikat direkt hochladen und bestätigen, können Sie während der Integration Probleme bekommen.

Abschnitt B: Signieren eines WSA-Client-CSR mithilfe einer externen Zertifizierungsstelle

1.Navigieren Sie zu MS Active Directory Certificate Service, https://server/certsrv/, wobei server die IP-Adresse oder der DNS des MS-Servers ist.

2. ClickRequest ein Zertifikat.

3. Wählen Sie diese Option, um eine Anforderung für ein erweitertes Zertifikat zu senden.

4.Kopieren Sie den Inhalt des im vorherigen Abschnitt erstellten CSR in das Feld "Gespeicherte Anforderung".

5. Wählen Sie pxGridas Zertifikatvorlage aus, und klicken Sie dann auf Senden.

Anmerkung: Anmerkung: Die verwendete Zertifikatvorlage pxGrid erfordert sowohl die Client- als auch die Serverauthentifizierung im Feld "Enhanced Key Usage" (Erweiterte Schlüsselverwendung).

6.Laden Sie das generierte Zertifikat im Base-64-Format herunter und speichern Sie es als WSA-Client.cer.

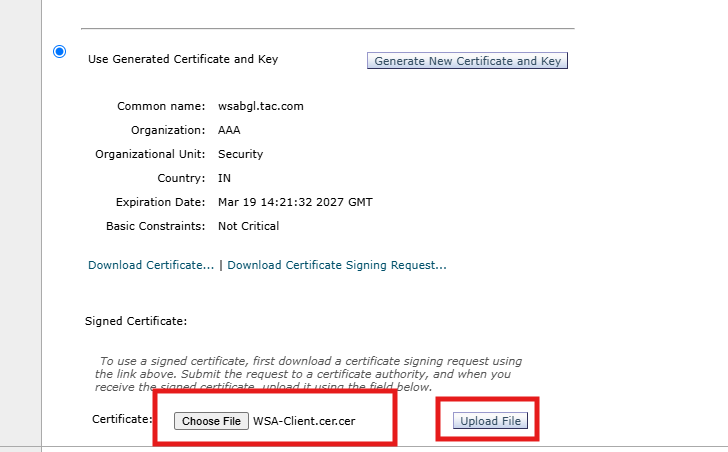

Abschnitt C: Bindung des WSA-Clientzertifikats an die Zertifikatsanforderung (Certificate Signing Request, CSR) und Integration

1. Navigieren Sie zur Web Security Appliance (WSA)-GUI.

2. Navigieren Sie zu Netzwerk > Identifikationsservices > Identifikationsservice-Engine.

3. Klicken Sie auf Einstellungen bearbeiten.

4. Navigieren Sie zum Abschnitt Web Appliance Client Certificate.

5.Under the signed certificate section, Upload the signed certificate WSA-Client.cer

6. Klicken Sie auf Senden.

7. Klicken Sie auf Änderungen bestätigen, um die Änderungen anzuwenden.

8. Klicken Sie auf Einstellungen bearbeiten.

9.Scrollen Sie zu Kommunikation mit ISE-Knoten testen und klicken Sie auf Test starten, was folgendermaßen aussehen kann:

- Testen der Kommunikation mit ISE-Knoten

- Testen der Kommunikation mit ISE-Knoten

Checking DNS resolution of ISE pxGrid Node hostname(s) ...

Success: Resolved '10.127.197.128' address: 10.127.197.128

Validating WSA client certificate ...

Success: Certificate validation successful

Validating ISE pxGrid Node certificate(s) ...

Success: Certificate validation successful

Checking connection to ISE pxGrid Node(s) ...

Trying primary PxGrid server...

SXP not enabled.

ERS not enabled.

Preparing TLS connection...

Completed TLS handshake with PxGrid successfully.

Trying download user-session from (https://ise33.lab.local:8910)...

Failure: Failed to download user-sessions.

Trying download SGT from (https://ise33.lab.local:8910)...

Able to Download 17 SGTs.

Skipping all SXP related service requests as SXP is not configured.

Success: Connection to ISE pxGrid Node was successful.

Test completed successfully.

Überprüfung

Navigieren Sie auf der Cisco ISE zu Administration > pxGrid Services > Client Management > Clients.

Dadurch wird die WSA als pxgrid-Client mit dem StatusEnabled generiert.

Um das Themenabonnement auf der Cisco ISE zu überprüfen, navigieren Sie zu Administration >pxGrid Services > Diagnostics > WebSocket > Clients:

Cisco ISE Pxgrid-server.log TRACE level.reference.

{"timestamp":1742395398803,"level":"INFO","type":"WS_SERVER_CONNECTED","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"WebSocket connected. session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-8][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Drop. exclude=[id=3,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub]

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- Authenticating null

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- Certs up to date. user=~ise-pubsub-ise33

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- preAuthenticatedPrincipal = ~ise-pubsub-ise33, trying to authenticate

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- X.509 client authentication certificate subject:CN=ise33.lab.local, OU=AAA, O=Cisco, L=Bangalore, ST=KA, C=IN, issuer:CN=Avaste-ISE, DC=avaste, DC=local

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.config.MyX509Filter -::::::- Authentication success: PreAuthenticatedAuthenticationToken [Principal=org.springframework.security.core.userdetails.User [Username=~ise-pubsub-ise33, Password=[PROTECTED], Enabled=true, AccountNonExpired=true, credentialsNonExpired=true, AccountNonLocked=true, Granted Authorities=[ROLE_USER]], Credentials=[PROTECTED], Authenticated=true, Details=WebAuthenticationDetails [RemoteIpAddress=10.127.197.128, SessionId=null], Granted Authorities=[ROLE_USER]]

DEBUG [Thread-8][[]] cisco.cpm.pxgridwebapp.data.AuthzDaoImpl -::::::- requestNodeName=wsabgl.lab.local_ised serviceName=com.cisco.ise.pubsub operation=subscribe /topic/com.cisco.ise.session

DEBUG [Thread-13][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Adding subscription=[id=my-id,topic=/topic/com.cisco.ise.session]

INFO [Thread-13][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Pubsub subscribe. subscription=[id=my-id,topic=/topic/com.cisco.ise.session] session=[id=4,client=wsabgl.lab.local_ised,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub]

TRACE [WsIseClientConnection-804][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=34eae17d-594f-4dcd-b3e6-f2f644317eda,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=395] content={"timestamp":1742395398821,"level":"INFO","type":"PUBSUB_SERVER_SUBSCRIBE","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"Pubsub subscribe. subscription\u003d[id\u003dmy-id,topic\u003d/topic/com.cisco.ise.session] session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Received frame=[command=SEND,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=395], content={"timestamp":1742395398821,"level":"INFO","type":"PUBSUB_SERVER_SUBSCRIBE","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"Pubsub subscribe. subscription\u003d[id\u003dmy-id,topic\u003d/topic/com.cisco.ise.session] session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Authorized to send (cached). session=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log content={"timestamp":1742395398821,"level":"INFO","type":"PUBSUB_SERVER_SUBSCRIBE","host":"ise33","client":"wsabgl.lab.local_ised","server":"wss://ise33.lab.local:8910/pxgrid/ise/pubsub","message":"Pubsub subscribe. subscription\u003d[id\u003dmy-id,topic\u003d/topic/com.cisco.ise.session] session\u003d[id\u003d4,client\u003dwsabgl.lab.local_ised,server\u003dwss://ise33.lab.local:8910/pxgrid/ise/pubsub]"}

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log]

TRACE [Thread-3][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=2,topic=/topic/wildcard]

TRACE [sub-sender-1][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionSender -::::::- Send. subscription=[id=2,topic=/topic/wildcard] from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] to=[id=1,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] message=[command=MESSAGE,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log, message-id=37248],content-len=395]

TRACE [sub-sender-0][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionSender -::::::- Send. subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log] from=null to=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] message=[command=MESSAGE,headers=[content-length=395, trace-id=6d3dcbc0a34346eeb9bafccd570f8090, destination=/topic/com.cisco.ise.pxgrid.admin.log, message-id=37248],content-len=395]

DEBUG [Grizzly(1)][[]] cpm.pxgrid.ws.client.WsSubscriber -::::::- onStompMessage session=[id=34eae17d-594f-4dcd-b3e6-f2f644317eda,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log]

DEBUG [Grizzly(1)][[]] cpm.pxgrid.ws.client.WsSubscriber -::::::- onStompMessage session=[id=4b4d7de4-b960-49f7-afac-9adab3238481,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] subscription=[id=2,topic=/topic/wildcard]

TRACE [Grizzly(1)][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=dd1d138d-a640-4f4f-bd4d-169d0cf5d937,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=570, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=570] content=MESSAGE

TRACE [Grizzly(1)][[]] cpm.pxgridwebapp.ws.distributed.FanoutDistributor -::::::- DownstreamHandler sent frame for upstream. frame=[command=SEND,headers=[content-length=570, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=570]

TRACE [Thread-10][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Received frame=[command=SEND,headers=[content-length=570, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=570], content=MESSAGE

TRACE [Thread-10][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Authorized to send (cached). session=[id=3,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/distributedFehlerbehebung

Problem

Unbekanntes CA-Problem. Auf der WSA schlägt der Test für die ISE-Verbindung mit Fehler fehl. Fehler: Zeitüberschreitung bei der Verbindung mit dem ISE-PxGrid-Server.

Cisco ISE Pxgrid-server.log TRACE level.reference.

ERROR [Thread-8][[]] cisco.cpm.pxgrid.cert.LoggingTrustManagerWrapper -::::::- checkClientTrusted exception.message=PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle=CN=wsabgl.lab.local, OU=Security, O=AAA, C=IN

TRACE [WsIseClientConnection-804][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=34eae17d-594f-4dcd-b3e6-f2f644317eda,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=338, trace-id=0f31b9311a2940a9bdeb0c8c647f6083, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=338] content={"timestamp":1742395129748,"level":"ERROR","host":"ise33","message":"checkClientTrusted exception.message\u003dPKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle\u003dCN\u003dwsabgl.lab.local, OU\u003dSecurity, O\u003dAAA, C\u003dIN"}

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Received frame=[command=SEND,headers=[content-length=338, trace-id=0f31b9311a2940a9bdeb0c8c647f6083, destination=/topic/com.cisco.ise.pxgrid.admin.log],content-len=338], content={"timestamp":1742395129748,"level":"ERROR","host":"ise33","message":"checkClientTrusted exception.message\u003dPKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle\u003dCN\u003dwsabgl.lab.local, OU\u003dSecurity, O\u003dAAA, C\u003dIN"}

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.StompPubsubEndpoint -::::::- Authorized to send (cached). session=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] topic=/topic/com.cisco.ise.pxgrid.admin.log content={"timestamp":1742395129748,"level":"ERROR","host":"ise33","message":"checkClientTrusted exception.message\u003dPKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target principle\u003dCN\u003dwsabgl.lab.local, OU\u003dSecurity, O\u003dAAA, C\u003dIN"}

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=0,topic=/topic/com.cisco.ise.pxgrid.admin.log]

TRACE [Thread-9][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionDistributor -::::::- Distribute distributed. subscription=[id=2,topic=/topic/wildcard]

TRACE [sub-sender-1][[]] cpm.pxgridwebapp.ws.pubsub.SubscriptionSender -::::::- Send. subscription=[id=2,topic=/topic/wildcard] from=[id=0,client=~ise-admin-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] to=[id=1,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] message=[command=MESSAGE,headers=[content-length=338, trace-id=0f31b9311a2940a9bdeb0c8c647f6083, destination=/topic/com.cisco.ise.pxgrid.admin.log, message-id=37180],content-len=338]

DEBUG [Grizzly(2)][[]] cpm.pxgrid.ws.client.WsSubscriber -::::::- onStompMessage session=[id=4b4d7de4-b960-49f7-afac-9adab3238481,client=~ise-fanout-ise33,server=wss://localhost:8910/pxgrid/ise/pubsub] subscription=[id=2,topic=/topic/wildcard]

TRACE [Grizzly(2)][[]] cpm.pxgrid.ws.client.WsEndpoint -::::::- Send. session=[id=dd1d138d-a640-4f4f-bd4d-169d0cf5d937,client=~ise-fanout-ise33,server=wss://ise33.lab.local:8910/pxgrid/ise/pubsub] frame=[command=SEND,headers=[content-length=513, destination=/topic/distributed, from=~ise-fanout-ise33, via=~ise-fanout-ise33],content-len=513] content=MESSAGE

Der Grund für den Fehler wird bei der Paketerfassung deutlich.

Lösung

1. Stellen Sie sicher, dass das signierte Web-Appliance-Zertifikat erfolgreich an die WSA gebunden ist und die Änderungen bestätigt wurden.

2. Stellen Sie sicher, dass der Aussteller oder das Zertifikat der Stammzertifizierungsstelle des WSA-Client-Zertifikats Teil des Trusted Store auf der Cisco ISE ist.

Bekannte Fehler

| Cisco Bug-ID | Beschreibung |

| Cisco Bug-ID: 23986 | Pxgrid getUserGroups API-Anforderung gibt eine leere Antwort zurück. |

| Cisco Bug-ID: 77321 | Die WSA empfängt SIDs anstelle von AD-Gruppen von der ISE. |

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

26-Mar-2025

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Anurag VasteTechnischer Berater

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback