Konfigurieren von AnyConnect SSO mit Duo- und LDAP-Zuordnung auf einer sicheren Firewall

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Einleitung

In diesem Dokument wird ein Konfigurationsbeispiel für AnyConnect Single Sign-On (SSO) mit Duo- und LDAP-Zuordnung zur Autorisierung auf einer sicheren Firewall beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco AnyConnect Secure Mobility Client

- Cisco Secure Firepower Threat Defense (FTD)

- Cisco Secure Firewall Management Center (FMC)

- Grundlagen der Duo-Sicherheit

- Security Assertion Markup Language (SAML)

- Konfiguration von Active Directory (AD)-Diensten auf Microsoft Windows Server

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf folgenden Software-Versionen:

- Cisco Secure FMC Version 7.4.0

- Cisco Secure FTD Version 7.4.0

- Duo Authentifizierungsproxy

- AnyConnect Secure Mobility Client Version 4.10.06079

- Windows Server 2016, als AD-Server konfiguriert

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

Netzwerkdiagramm

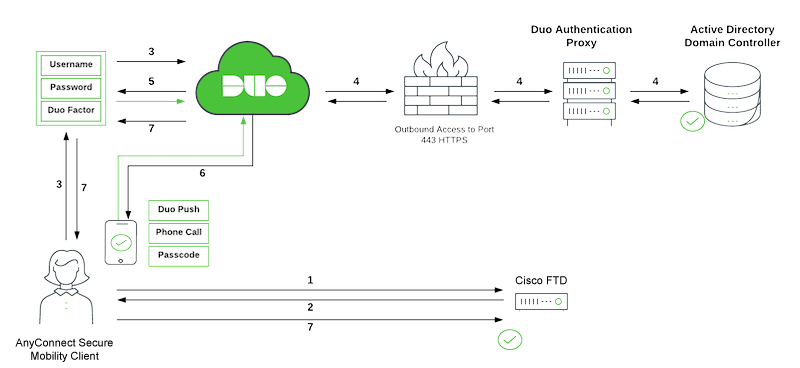

DUO SSO-Datenverkehrsfluss

DUO SSO-Datenverkehrsfluss

Duo-Datenverkehrsfluss

- Der AnyConnect-Client initiiert eine SSL-VPN-Verbindung (Secure Sockets Layer) mit Cisco Secure FTD.

- Secure FTD leitet den eingebetteten Browser im AnyConnect-Client zur SAML-Authentifizierung an Duo SSO weiter.

- Der AnyConnect-Benutzer meldet sich mit primären standortbasierten Active Directory-Anmeldeinformationen an.

- Duo SSO führt die primäre Authentifizierung über einen standortbasierten Duo-Authentifizierungsproxy für das lokale Active Directory durch.

- Sobald die primäre Authentifizierung erfolgreich ist, beginnt Duo SSO mit der Zwei-Faktor-Authentifizierung (2FA).

- AnyConnect-Benutzer vervollständigt Duo 2FA.

- Duo SSO leitet den Benutzer mit einer Antwortnachricht, die auf Erfolg hinweist, zurück zum FTD.

SAML mit externem LDAP

Die externe Autorisierung des SAML-Benutzers hängt vom NameID-Wert ab, der von IdP zurückgegeben wird. Die sichere Firewall ordnet dem Benutzernamen das Feld "NameID" zu. Dieser Benutzername kann zur Abfrage von LDAP verwendet werden.

Hinweis: Mit der in diesem Dokument verwendeten Konfiguration können Benutzer, die einer AD-Gruppe angehören, eine Remote Access (RA) VPN-Verbindung herstellen. Die Verbindung ist für Benutzer aus verschiedenen, nicht in der Zuordnung definierten AD-Gruppen nicht zulässig.

Konfigurationen

Konfiguration des Duo Admin-Portals

Konfigurieren Sie ein AD oder einen SAML-Identitätsanbieter, der als primäre Authentifizierungsquelle für Duo SSO verwendet werden kann.

Außerdem benötigen Sie einen Duo Authentication Proxy (empfohlen werden drei Authentifizierungsproxy-Server für hohe Verfügbarkeit), der mit Ihrem AD- oder SAML-Identitätsanbieter vor Ort erreichbar ist.

Weitere Informationen finden Sie unter Duo Single Sign-On.

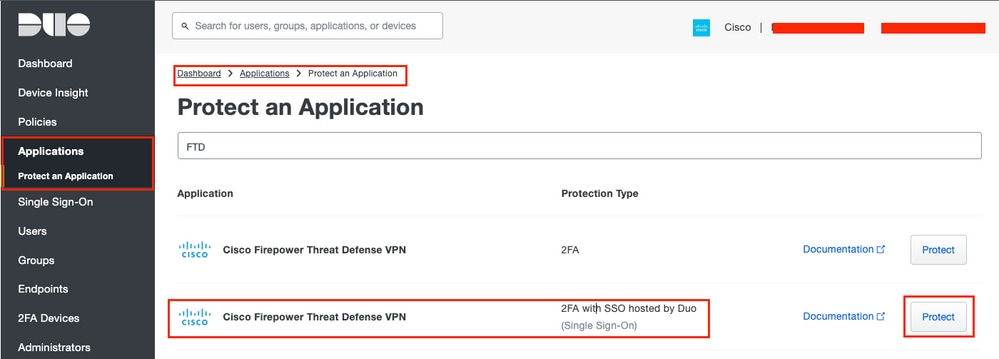

Schritt 1: Konfigurieren Sie Cisco Secure FTD auf dem Duo Admin-Portal.

- Melden Sie sich beim Duo Admin-Portal an, und navigieren Sie zu

Applications > Protect an Application. - FTD mit dem Schutztyp

2FA with SSO hosted by Duo. - Klicken Sie auf

Protectum das Cisco FTD VPN zu konfigurieren.

Duo Protect-Anwendung

Duo Protect-Anwendung

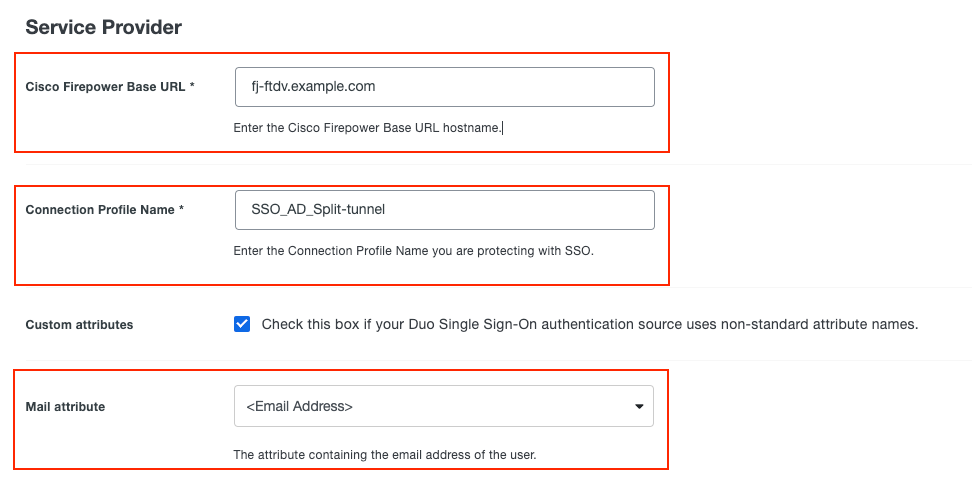

Schritt 2: Konfigurieren Sie die Informationen zum Service Provider im Duo-Administratorportal.

Diese Attribute werden verwendet:

- Cisco FirePOWER Basis-URL:

fj-ftdv.example.com - Verbindungsprofilname:

SSO-AD_Split-tunnel - Mail-Attribut:

Duo Service Provider

Duo Service Provider

Hinweis: E-Mail-Attribut kann auf

. In diesem Fall muss die Konfiguration für ldap-naming-attribute Änderungen von userPrincipalName zu sAMAccountName auf der Cisco Secure FTD.

Schritt 3: Klicken Sie auf Save um die Konfiguration zu speichern.

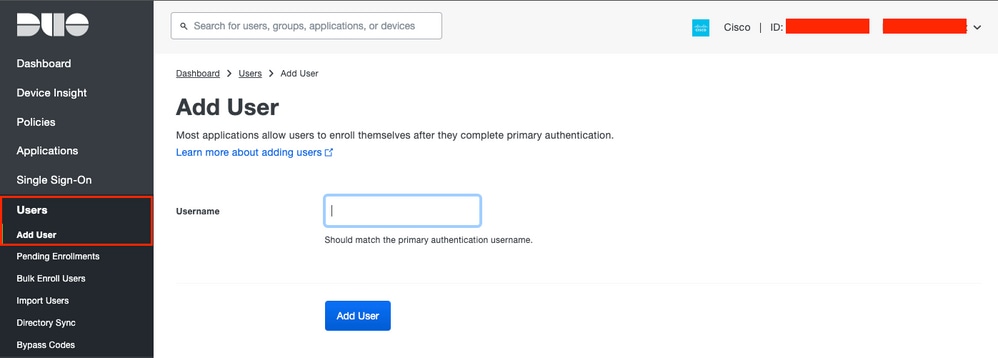

Schritt 4: Navigieren Sie zu Users > Add User wie in der Abbildung dargestellt:

Duo Benutzer hinzufügen

Duo Benutzer hinzufügen

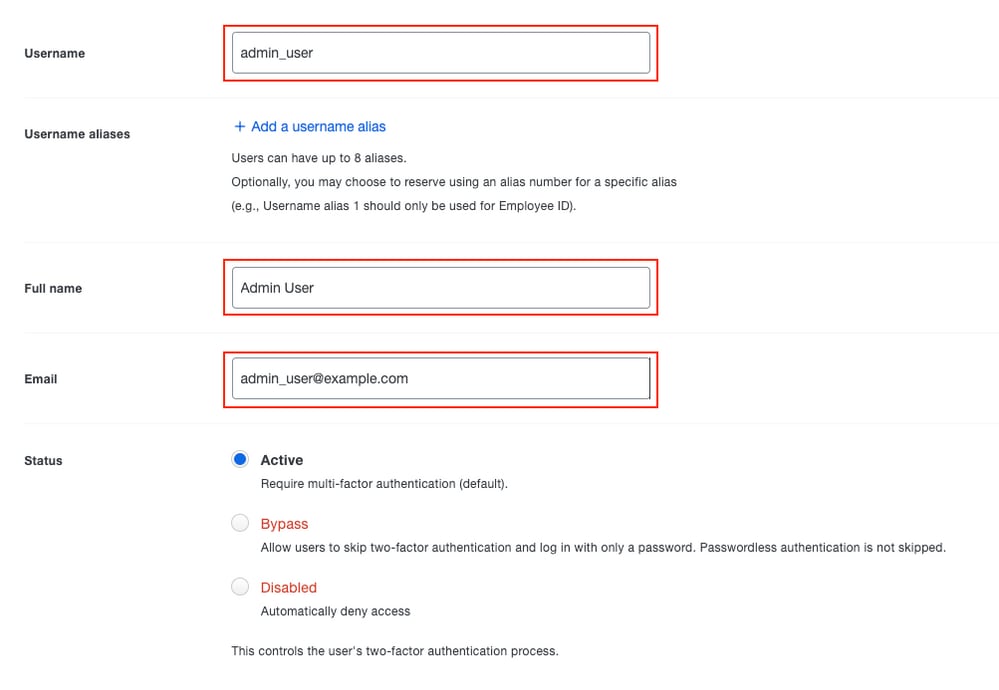

Schritt 5: Füllen Sie das Feld mit allen erforderlichen Informationen für den neuen Benutzer aus.

Duo Benutzerinformationen

Duo Benutzerinformationen

Hinweis: Benutzernamen- und E-Mail-Daten müssen mit den Informationen im Active Directory-Server übereinstimmen.

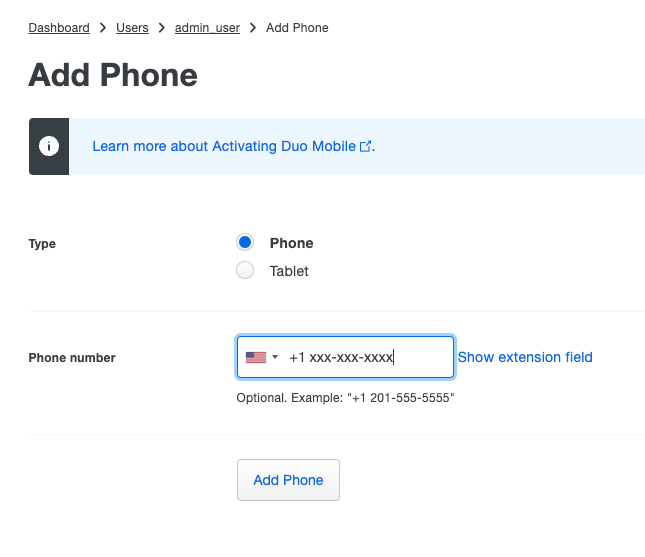

Schritt 6: Telefon hinzufügen, um die Telefonnummer des Benutzers hinzuzufügen. Dies ist erforderlich, damit sich der Benutzer über 2FA mit Duo Push authentifizieren kann.

Duo Telefon hinzufügen

Duo Telefon hinzufügen

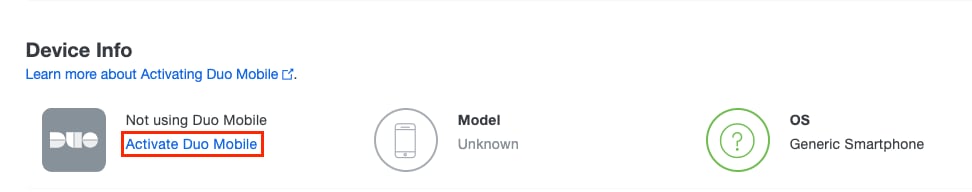

Schritt 7. Aktivieren Sie Duo Mobile für den jeweiligen Benutzer.

Duo Mobiltelefon aktivieren

Duo Mobiltelefon aktivieren

Hinweis: Stellen Sie sicher, dass Duo Mobile auf dem Endbenutzergerät installiert ist:

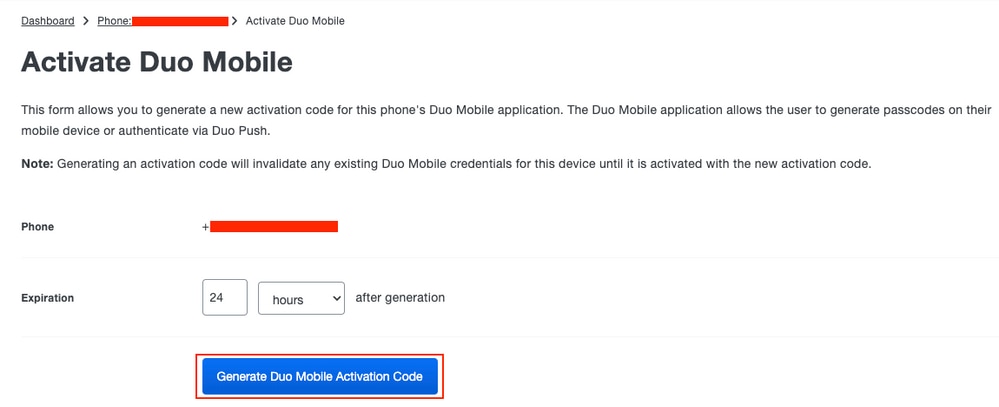

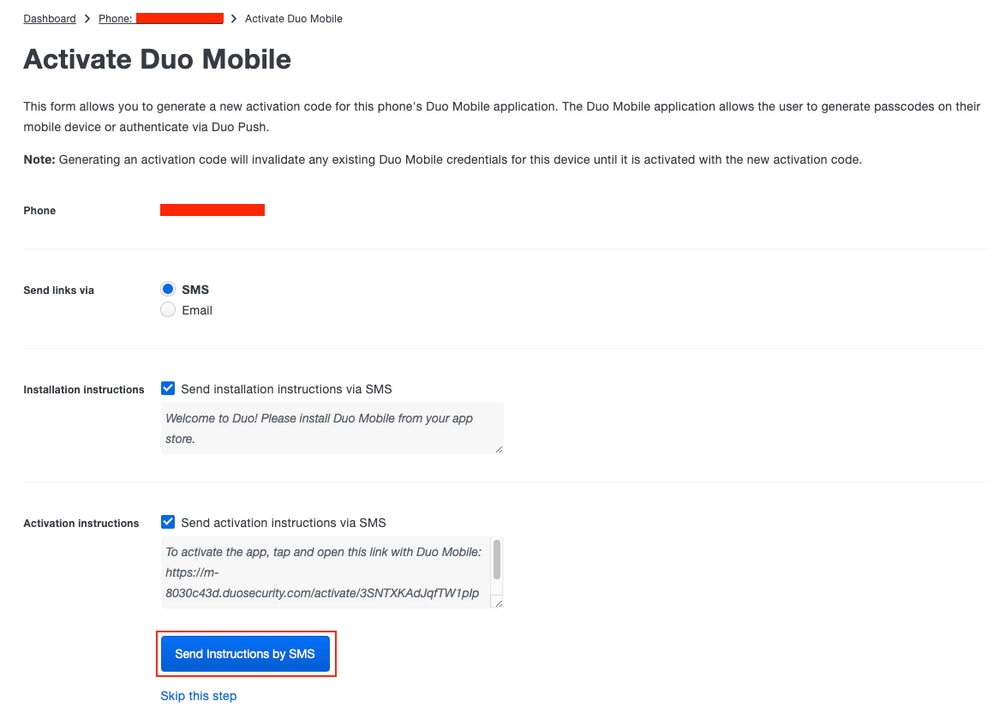

Schritt 8: Generieren Sie einen Aktivierungscode für Duo Mobile.

Duo-Aktivierungscode

Duo-Aktivierungscode

Schritt 9. Senden Sie Anweisungen per SMS.

Duo-SMS

Duo-SMS

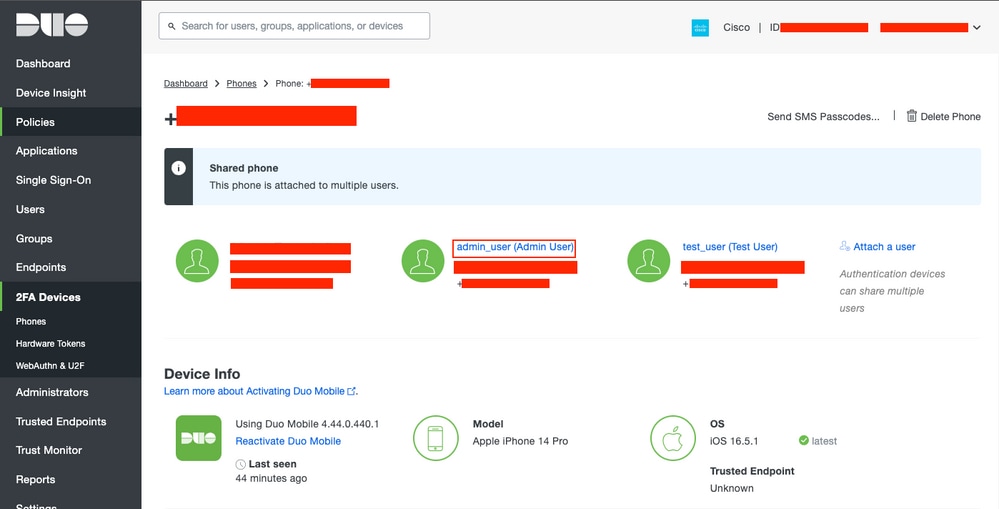

Schritt 10. Klicken Sie auf den über SMS gesendeten Link, und die Duo-App wird mit dem Benutzerkonto im Bereich "Geräteinformationen" verknüpft.

Abschnitt "Duo Info"

Abschnitt "Duo Info"

Schritt 11. Wiederholen Sie den Vorgang für alle hinzuzufügenden Benutzer.

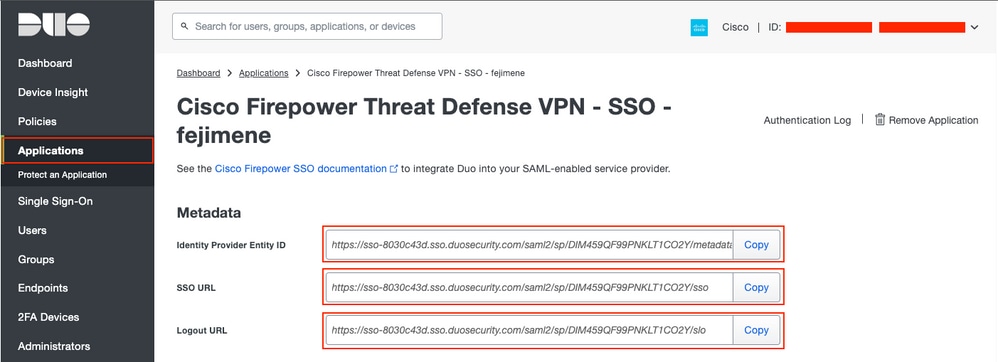

Schritt 12: Abrufen von Anwendungsmetadaten:

- Navigieren Sie zu

Applicationsund klicken Sie auf die Anwendung für den Dienstanbieter, die in Schritt 1 erstellt wurde. - Kopieren Sie

Identity Provider Entity ID URL,SSO URLundLogout URLaus den Metadaten

Duo-IDp-Informationen

Duo-IDp-Informationen

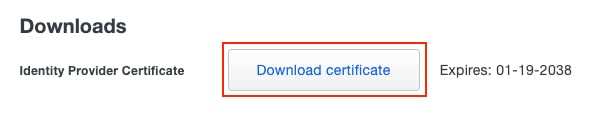

Schritt 13: Laden Sie Identity Provider Certificate.

Duo Download-IDp-Zertifikat

Duo Download-IDp-Zertifikat

Konfiguration auf FTD über FMC

Schritt 1: Installieren Sie das Identity Provider (IdP)-Zertifikat, und registrieren Sie es beim FMC.

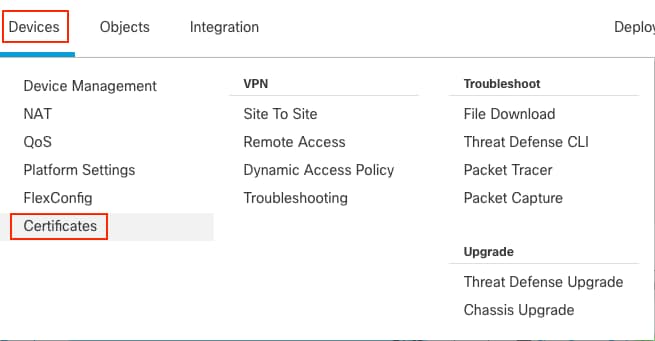

- Navigieren Sie zu

Devices > Certificates.

FMC-Zertifikat 1

FMC-Zertifikat 1

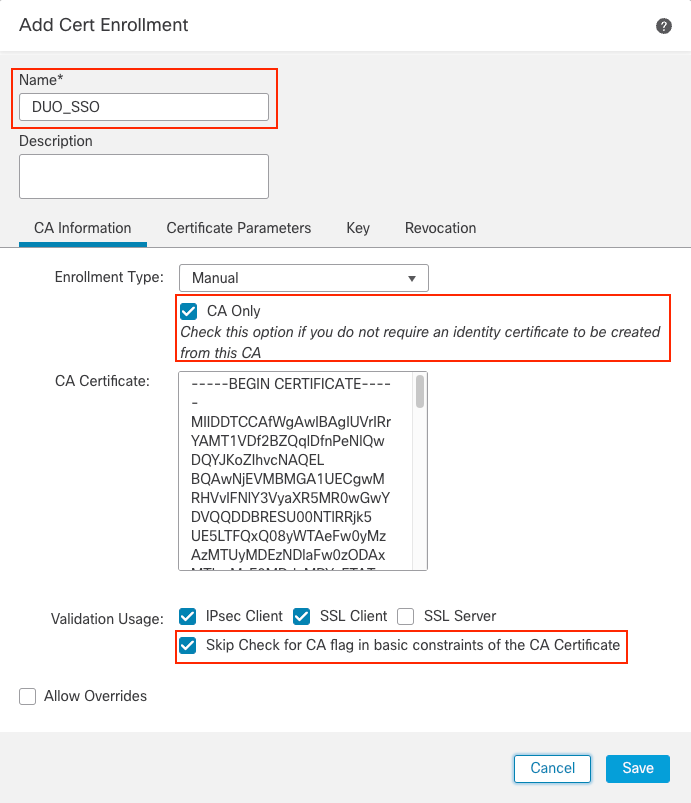

- Klicken Sie auf

Add. Wählen Sie das FTD aus, das Sie für dieses Zertifikat registrieren möchten. - Im

Add Cert Enrollment-Abschnitt verwenden, verwenden Sie einen beliebigen Namen als Label für das IdP-Zertifikat. - Klicken Sie auf

Manual. - Überprüfen Sie

CA onlyundSkip Check for CA flag fields. - Fügen Sie das Zertifikat der Base64-Format-IdP-Zertifizierungsstelle ein.

- Klicken Sie auf Speichern und dann auf Hinzufügen.

FMC-Zertifikatregistrierung

FMC-Zertifikatregistrierung

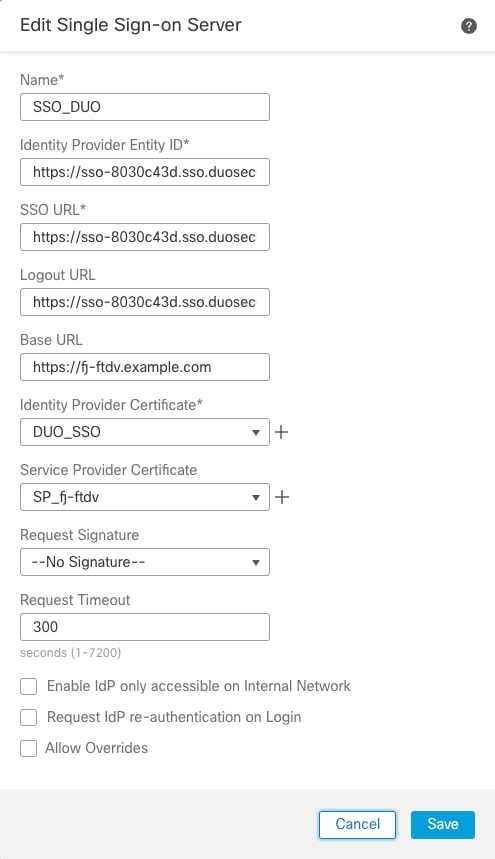

Schritt 2: Konfigurieren Sie die SAML-Servereinstellungen:

- Navigieren Sie zu

Objects > Object Management > AAA Servers > Single Sign-on Server. - Auswählen

Add Single Sign-on Server.

FMC-SSO

FMC-SSO

- Konfigurieren Sie die SAML-Werte auf dem neuen SSO-Server basierend auf den von Duo gesammelten Metadaten:

- Element-ID des Identitätsanbieters: Element-ID der Duo-Anwendung

- SSO-URL: SSO-Service von Duo-Anwendung

- Abmelde-URL: SingleLogoutService von Duo-Anwendung

- Basis-URL: FQDN Ihres FTD SSL ID-Zertifikats

- Identitätsanbieter-Zertifikat: IDp-Signaturzertifikat

- Service Provider-Zertifikat: FTD-Signaturzertifikat

FMC SSO-Informationen

FMC SSO-Informationen

Anmerkung: Request Timeout ist auf 300 festgelegt, da Duo-Push während des Authentifizierungsprozesses gesendet wird und eine Benutzerinteraktion erforderlich ist. Ändern Sie Request Timeout Wert entsprechend dem Netzwerkdesign.

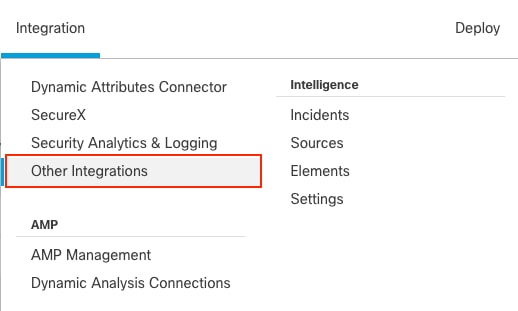

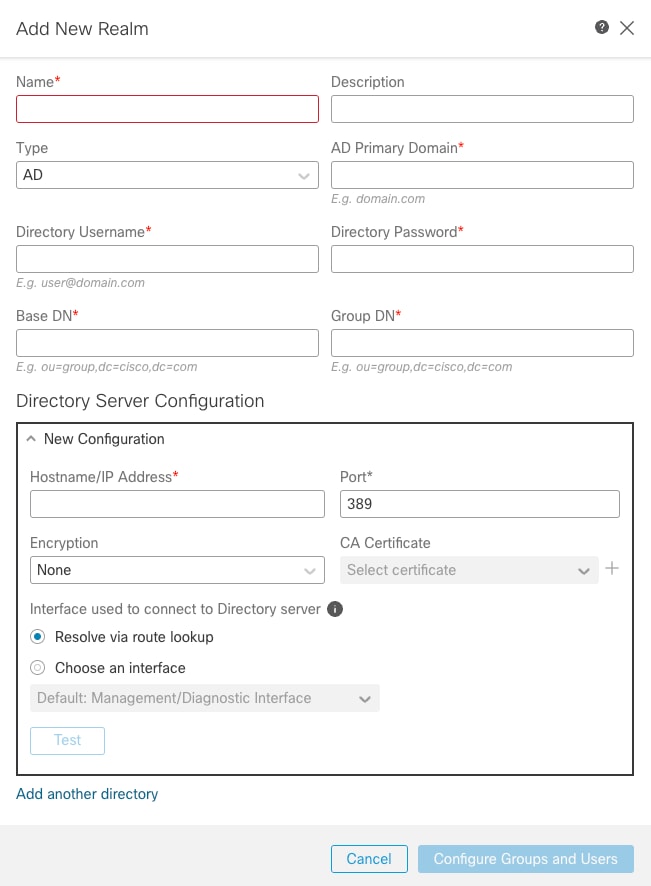

Schritt 3: Konfigurieren Sie die Konfiguration des REALM-/LDAP-Servers.

- Navigieren Sie zu

Integration > Other Integrations.

FMC-Bereich

FMC-Bereich

- Klicken Sie auf Neuen Bereich hinzufügen.

FMC Bereich hinzufügen

FMC Bereich hinzufügen

- Geben Sie die Details des Active Directory-Servers und -Verzeichnisses an. Klicken Sie auf OK.

Für diese Demonstration gilt Folgendes:

- Name:

ActiveDirectory_SSO - Typ: AD

- Primäre AD-Domäne:

example.com - Verzeichnisbenutzername:

administrator@example.com - Verzeichniskennwort:

- Basis-DN: DC=example, DC=com

- Gruppen-DN: RZ=Beispiel, RZ=com

FMC-Bereichsinformationen

FMC-Bereichsinformationen

Anmerkung: LDAPS (LDAP über SSL) verwendet werden. Der Port muss von 389 in 636 geändert werden.

Hinweis: Auf dem AD-Server müssen Benutzerdaten vorhanden sein, die auf Duo hochgeladen wurden.

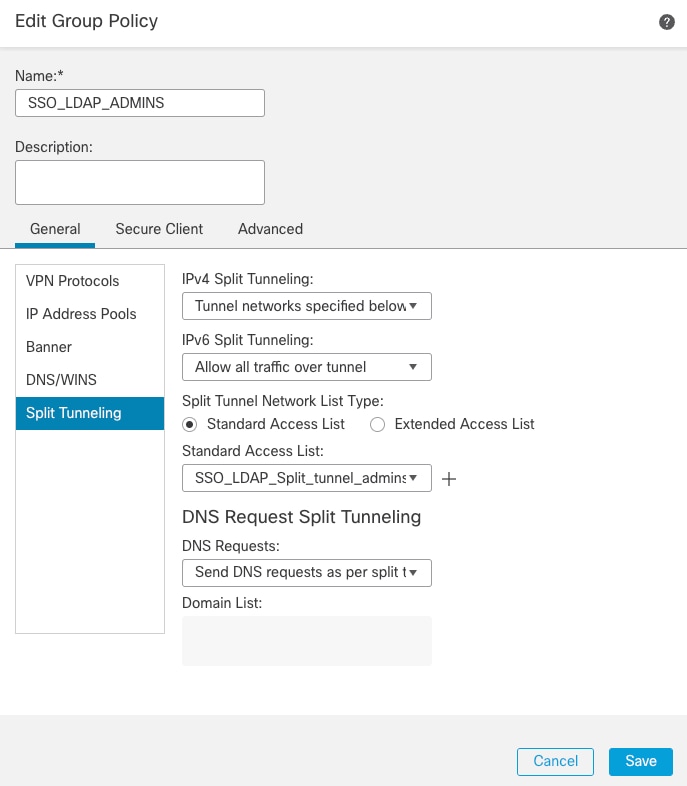

Schritt 4: Erstellen Sie ggf. Gruppenrichtlinien.

- Navigieren Sie zu

Objects > Object Management > VPN > Group Policy. - Klicken Sie auf

Add Group Policy. - Erstellen Sie eine Gruppenrichtlinie mit den entsprechenden Parametern.

Für diese Demonstration wurden drei Gruppenrichtlinien konfiguriert:

- Die SSO_LDAP_ADMINS-Gruppenrichtlinie ist die Gruppe für Benutzer, die der

AnyConnect Adminsgruppe.

Gruppenrichtlinie 1

Gruppenrichtlinie 1

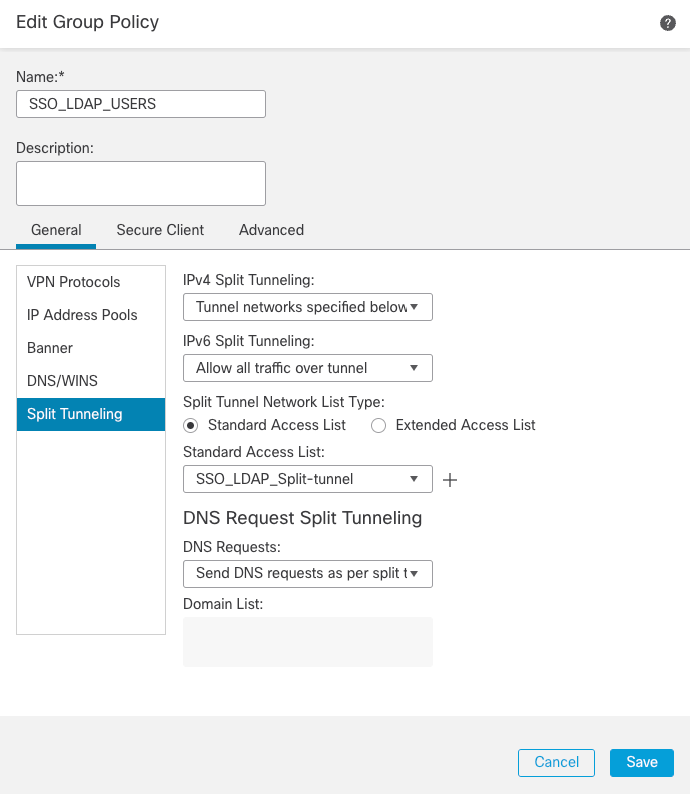

2. SSO_LDAP_USERS Die Gruppenrichtlinie ist die Gruppe für Benutzer, die dem AnyConnect Users gruppe.

Gruppenrichtlinie 2

Gruppenrichtlinie 2

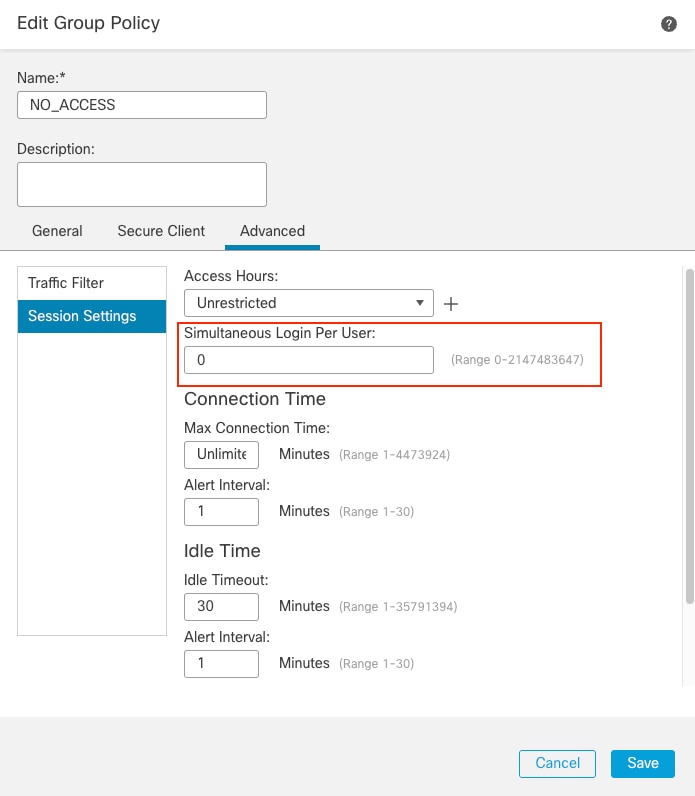

3. Die NO_ACCESS Gruppenrichtlinie ist die Gruppe für Benutzer, die keiner der vorherigen Gruppenrichtlinien angehören. Es verfügt über die Simultaneous Login Per User muss auf 0 gesetzt werden.

Gruppenrichtlinie 3

Gruppenrichtlinie 3

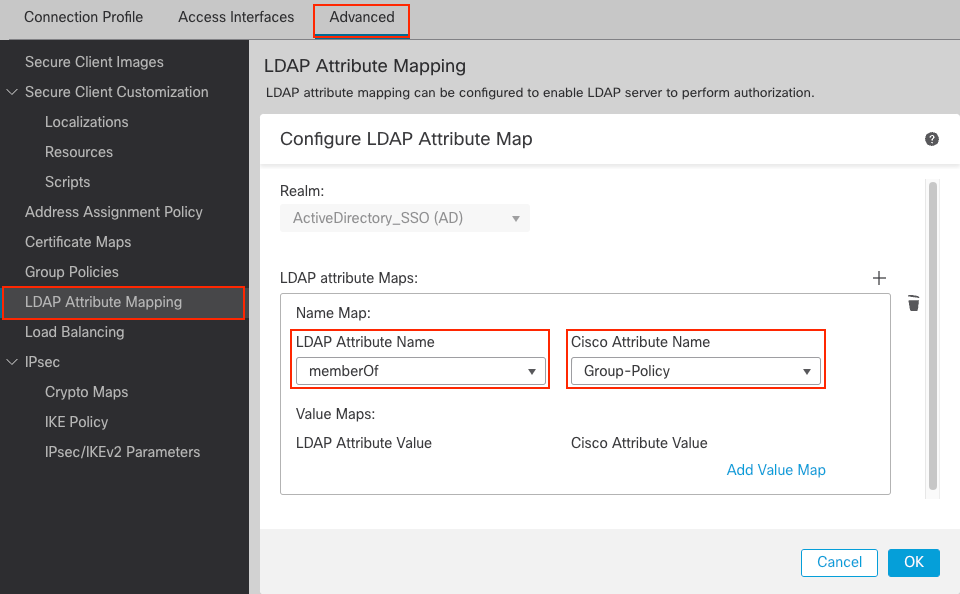

Schritt 5: Konfigurieren der LDAP-Attributzuordnung

- Navigieren Sie zu

Devices > VPN > Remote Access. - Wählen Sie die aktuelle VPN-Konfiguration für den Remote-Zugriff aus.

- Navigieren Sie zu

Advanced > LDAP Attribute Mapping. - Klicken Sie auf das Plus +. signieren und eine neue

LDAP Attribute Mapping. -

Stellen Sie die

LDAP Attribute NameundCisco Attribute Name. Klicken Sie aufAdd Value Map.

Für diese Demonstration wird die Konfiguration der LDAP-Attributzuordnung wie folgt durchgeführt:

- LDAP-Attributname:

memberOf - Cisco Attributname:

Group-Policy

LDAP-Attributzuordnung

LDAP-Attributzuordnung

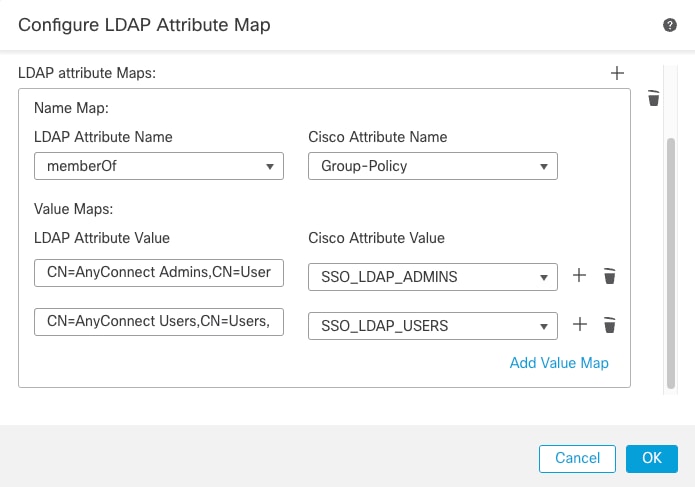

- Stellen Sie die

LDAP Attribute ValueundCisco Attribute Value. Klicken Sie aufOK.

Für diese Demonstration gilt Folgendes:

LDAP-Attributwert: CN=AnyConnect Admins, CN=Users, DC=example, DC=com

Cisco Attributwert: SSO_LDAP_ADMINS

LDAP-Attributwert: CN=AnyConnect Users, CN=Users, DC=example, DC=com

Cisco Attributwert: SSO_LDAP_USERS

LDAP-Attributzuordnung konfigurieren

LDAP-Attributzuordnung konfigurieren

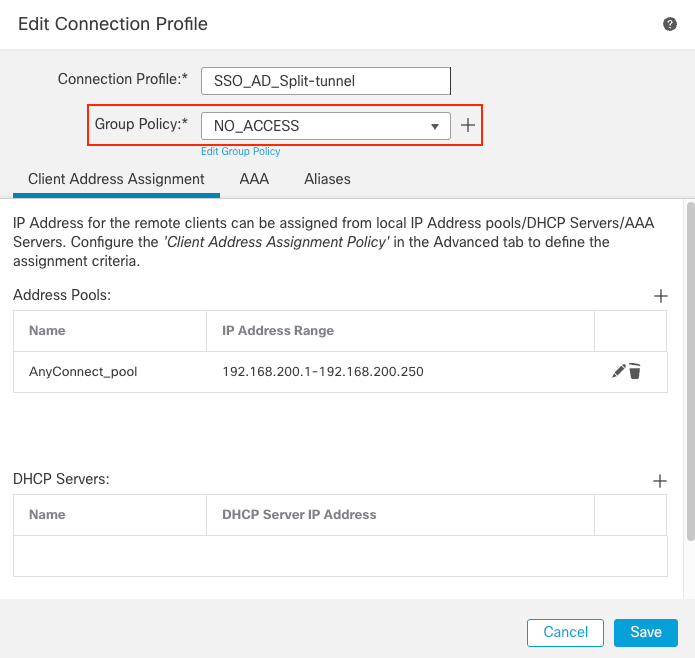

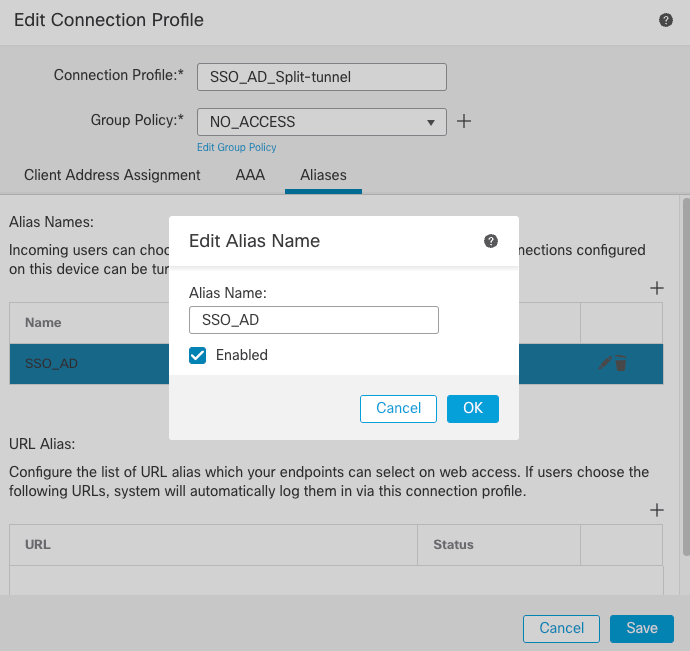

Schritt 6: Konfigurieren Sie Connection Profile.

- Navigieren Sie zu

Devices > Remote Accessund anschließend die aktuelle Konfiguration für den VPN-Remote-Zugriff bearbeiten. - Erstellen Sie ein neues Verbindungsprofil mit seinen Attributen. Wählen Sie

NO_ACCESSGruppenrichtlinie als Gruppenrichtlinie für dieses Verbindungsprofil.

FMC-Verbindungsprofil 1

FMC-Verbindungsprofil 1

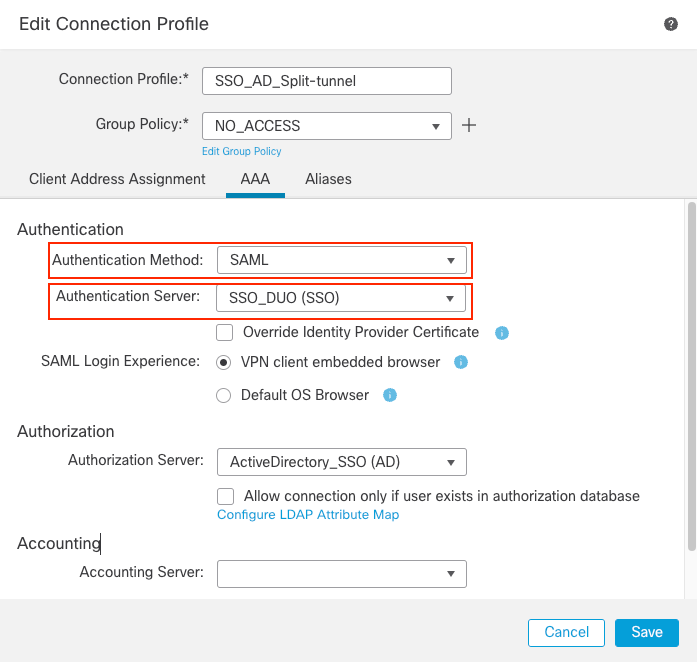

- Wählen Sie

AAAaus. ImAuthentication MethodOption auswählenSAMLund fürAuthorization Serverwählen Sie den AD-Server aus, der in Schritt 3 erstellt wurde.

FMC-Verbindungsprofil AAA

FMC-Verbindungsprofil AAA

Warnung: VPN client embedded browser wird als SAML Login Experience ausgewählt. Wenn Sie Default OS Browser (Standard-Betriebssystembrowser) auswählen, beachten Sie die Einschränkungen, die unter Support for an AnyConnect VPN SAML External Browser (Unterstützung für einen externen AnyConnect VPN SAML-Browser) erwähnt werden.

- Erstellen Sie einen Gruppenalias, um die Verbindungen diesem Verbindungsprofil zuzuordnen. Dieses Tag wird Benutzern im Dropdown-Menü "AnyConnect Software" angezeigt.

FMC-Gruppenalias

FMC-Gruppenalias

- Klicken Sie auf OK, und speichern Sie die vollständige VPN-Konfiguration des Verbindungsprofils.

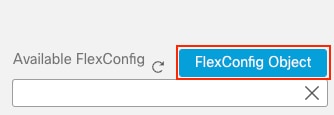

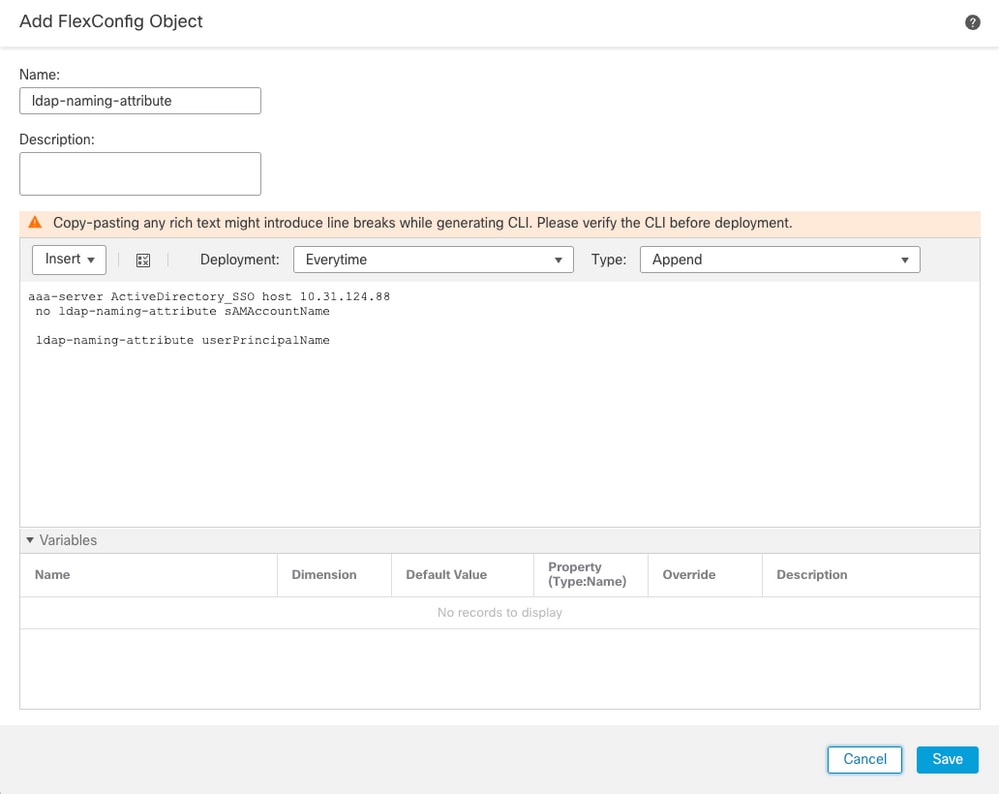

Schritt 7. Konfigurieren FlexConfig Policy um das LDAP-Benennungsattribut zu ändern.

Wenn das E-Mail-Attribut des Dienstanbieters auf E-Mail-Adresse festgelegt ist, ldap-naming-attribute für den AD-Server muss geändert werden von sAMAccountName zu userPrincipalName.

Hinweis: Wenn IdP die NameID Wert als sAMAccountNamewird dieser Schritt nicht benötigt.

- Navigieren Sie zu

Devices > FlexConfigund dann die Option zum ErstellenFlexConfig Policygeändert werden. - Klicken Sie auf

FlexConfig Objectum ein neues Objekt hinzuzufügen.

FMC-FlexConfig-Objekt

FMC-FlexConfig-Objekt

- Ändern Sie

ldap-naming-attributevonsAMAccountNamezuuserPrincipalname.

FlexConfig-Objekt hinzufügen

FlexConfig-Objekt hinzufügen

- Klicken Sie auf Speichern.

Schritt 8: Navigieren Sie zu Deploy > Deployment und wählen Sie den korrekten FTD aus, um die Konfiguration anzuwenden.

Überprüfung

Aus LDAP-Debugausschnitt debug ldap 255kann festgestellt werden, dass eine Übereinstimmung in der LDAP-Attributzuordnung für Admin-Benutzer besteht:

[26] LDAP Search:

Base DN = [DC=example,DC=com]

Filter = [userPrincipalName=admin_user@example.com]

Scope = [SUBTREE]

[20]

memberOf: value = CN=AnyConnect Admins,CN=Users,DC=example,DC=com [20]

mapped to Group-Policy: value = SSO_LDAP_ADMINS [20]

mapped to LDAP-Class: value = SSO_LDAP_ADMINS

Stellen Sie die show vpn-sessiondb anyconnect , um sicherzustellen, dass sich der Benutzer in der definierten Gruppe befindet.

firepower# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : admin_user@example.com

Index : 6

Public IP : XX.XX.XX.XX

Protocol : AnyConnect-Parent

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none

Hashing : AnyConnect-Parent: (1)none

Bytes Tx : 0 Bytes Rx : 0Group Policy : SSO_LDAP_ADMINSAus LDAP-Debugausschnitt Tunnel Group : SSO_AD_Split-tunnel Login Time : 19:37:28 UTC Thu Jul 20 2023 Duration : 0h:01m:33s Inactivity : 0h:00m:00s VLAN Mapping : N/A VLAN : none Audt Sess ID : 0a1f7c490000600064b98cf8 Security Grp : none Tunnel Zone : 0. debug ldap 255kann festgestellt werden, dass in der LDAP-Attributzuordnung für Testbenutzer eine Übereinstimmung besteht:

[29] LDAP Search:

Base DN = [DC=example,DC=com]

Filter = [userPrincipalName=test_user@example.com]

Scope = [SUBTREE]

[29]

memberOf: value = CN=AnyConnect Users,CN=Users,DC=example,DC=com [29]

mapped to Group-Policy: value = SSO_LDAP_USERS [29]

mapped to LDAP-Class: value = SSO_LDAP_USERS

Stellen Sie die show vpn-sessiondb anyconnect , um sicherzustellen, dass sich der Benutzer in der richtigen Gruppe befindet.

firepower# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : test_user@example.com

Index : 6

Public IP : XX.XX.XX.XX

Protocol : AnyConnect-Parent

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none

Hashing : AnyConnect-Parent: (1)none

Bytes Tx : 0 Bytes Rx : 0

Group Policy : SSO_LDAP_USERS Tunnel Group : SSO_AD_Split-tunnel

Login Time : 19:37:28 UTC Thu Jul 20 2023

Duration : 0h:08m:07s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a1f7c490000600064b98cf8

Security Grp : none Tunnel Zone : 0 Aus LDAP-Debugausschnitt debug ldap 255kann festgestellt werden, dass keine Übereinstimmung in der LDAP-Attributzuordnung für NOACCESS Benutzer und mit Debugging webvpn dass NO_ACCESS Die Gruppenrichtlinie wurde ausgewählt. Der Benutzer kann sich daher nicht authentifizieren.

[32] LDAP Search:

Base DN = [DC=example,DC=com]

Filter = [userPrincipalName=noaccess_user@example.com]

Scope = [SUBTREE]

User Policy Access-Lists: user_acl[0] = NULL user_acl[1] = NULL tunnel policy attributes: 1 Filter-Id(11) 8 "" 2 Session-Timeout(27) 4 0 3 Idle-Timeout(28) 4 30 4 Simultaneous-Logins(4098) 4 0 5 Primary-DNS(4101) 4 IP: 0.0.0.0 6 Secondary-DNS(4102) 4 IP: 0.0.0.0 7 Primary-WINS(4103) 4 IP: 0.0.0.0 8 Secondary-WINS(4104) 4 IP: 0.0.0.0 9 Tunnelling-Protocol(4107) 4 96 10 Banner(4111) 0 0x000014e304401888 ** Unresolved Attribute ** 11 Group-Policy(4121) 9

"NO_ACCESS"

Fehlerbehebung

Die meisten SAML-Fehlerbehebungen beinhalten eine fehlerhafte Konfiguration, die durch Überprüfung der SAML-Konfiguration oder Fehlerbehebung ermittelt werden kann:

debug webvpn saml 255debug webvpn 255debug webvpn anyconnect 255debug webvpn session 255debug webvpn request 255

Bei LDAP-Zuordnungsautorisierungsproblemen sind folgende Fehlerbehebungen hilfreich:

debug aaa common 255debug ldap 255

Zugehörige Informationen

- Weitere Unterstützung erhalten Sie beim TAC. Ein gültiger Supportvertrag ist erforderlich:Weltweiter Kontakt für den Cisco Support

- Sie können auch die Cisco VPN-Community hier besuchen.

- Technischer Support und Downloads von Cisco

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

28-Jul-2023

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Fernando Gerardo Jimenez AvendanoCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback