Einleitung

In diesem Dokument wird die SGT-Propagierungsmethode (Security Group Tag) für Inline-Tagging in Software-Defined Wide-Area Networks (SD-WAN) beschrieben.

Voraussetzungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco Catalyst Software-Defined Wide Area Network (SD-WAN)

- Software-Defined Access (SD-Access) Fabric

- Cisco Identity Service Engine (ISE)

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf:

- Cisco IOS® XE Catalyst SD-WAN Edge-Version 17.9.5a

- Cisco Catalyst SD-WAN Manager Version 20.12.4

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Cisco TrustSec-Integration

Die SGT-Propagierung mit Cisco TrustSec-Integration wird von der Cisco IOS® XE Catalyst SD-WAN-Version 17.3.1a unterstützt. Mit dieser Funktion können Cisco IOS® XE Catalyst SD-WAN-Edge-Geräte von Cisco TrustSec-fähigen Switches in den Zweigstellen generierte Security Group Tag (SGT)-Inline-Tags an andere Edge-Geräte im Cisco Catalyst SD-WAN-Netzwerk weitergeben. Während Cisco TrustSec-fähige Switches in Zweigstellen klassifiziert und durchgesetzt werden, tragen Cisco IOS® XE Catalyst SD-WAN-Geräte die Inline-Tags über die Edge-Geräte.

Grundbegriffe von Cisco TrustSec:

- SGT-Bindungen: Zuordnung zwischen IP und SGT; alle Bindungen werden am häufigsten konfiguriert und stammen direkt von der Cisco ISE.

- SGT-Verbreitung: Die Propagierungsmethoden werden verwendet, um diese SGTs zwischen Netzwerk-Hops zu propagieren.

- SGTACLs-Richtlinien: Ein Regelsatz, der die Berechtigungen einer Datenverkehrsquelle in einem vertrauenswürdigen Netzwerk festlegt.

- SGT-Durchsetzung: Hier werden die Richtlinien basierend auf der SGT-Richtlinie durchgesetzt.

SGT-Propagierungsmethoden

Die SGT-Propagierungsmethoden sind:

- SGT-Propagierung - Inline-Tagging

- SGT-Propagierung Security Group Tag Exchange Protocol (SXP)

SGT-Propagierung mit Inline-Kennzeichnung

Beim Inline-Tagging werden diese SGTs über einen speziellen Ethernet-Frame zwischen Netzwerk-Hops verteilt. Für die Inline-Tagging-Propagierung müssen die Außenstellen mit Cisco TrustSec-fähigen Switches ausgestattet sein, die SGT Inline-Tagging (Cisco TrustSec-Geräte) verarbeiten können.

Beispiel:

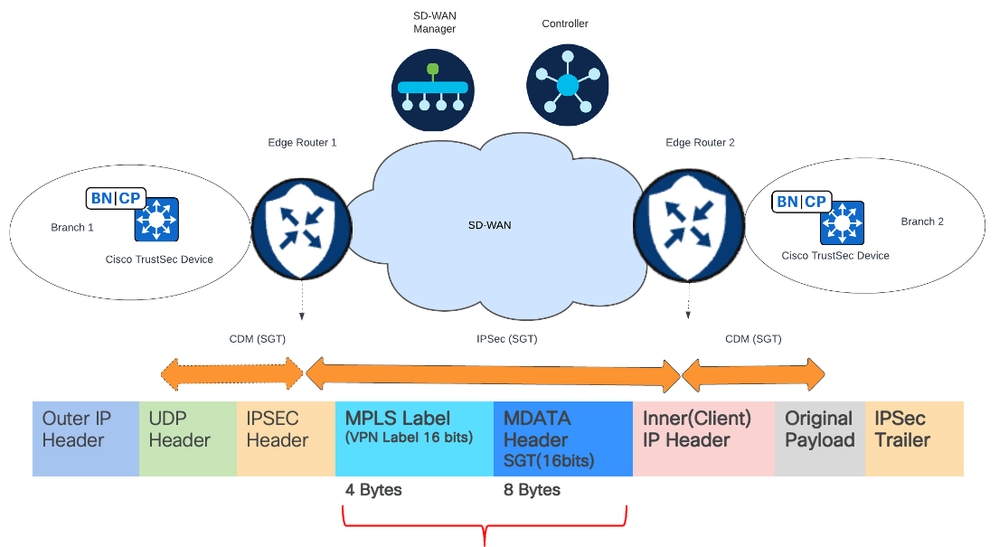

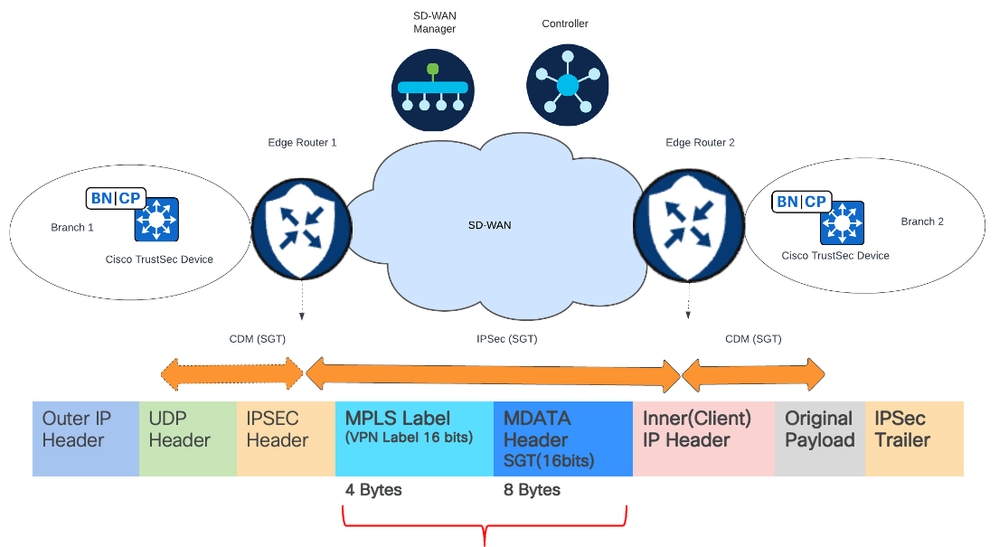

- Zweigstellen 1 und 2 sind mit Cisco TrustSec-fähigen Switches ausgestattet und diese Zweigstellen sind mit den Cisco IOS XE Catalyst SD-WAN-Geräten verbunden.

- Der Cisco TrustSec-Switch in den Außenstellen erfüllt die Anforderungen hinsichtlich Bindung, Übertragung und Durchsetzung.

- Der Cisco TrustSec-Switch in Zweigstelle 1 führt das SGT-Inline-Tagging im Ethernet-CMD-Frame zum Edge-Router 1 durch.

- Der Edge-Router 1 entkapselt dann den CMD-Frame, extrahiert das SGT und überträgt es über Cisco Catalyst SD-WAN IPSec- oder GRE-Tunnel.

- Der Edge-Router 2 im Cisco Catalyst SD-WAN extrahiert das SGT aus dem Cisco Catalyst SD-WAN, generiert den Ethernet-CMD-Frame und kopiert das empfangene SGT.

- Der Cisco TrustSec-Switch in Zweigstelle 2 überprüft das SGT und vergleicht es mit dem Ziel-SGT, um zu bestimmen, ob der Datenverkehr zugelassen oder abgelehnt werden muss (Konformität).

Das SGT-Feld wird in das Paket übermittelt, das das Cisco Catalyst SD-WAN-Paket passiert, und dem werden weitere acht Byte Daten hinzugefügt.

Das SGT-Feld wird in das Paket übermittelt, das das Cisco Catalyst SD-WAN-Paket passiert, und dem werden weitere acht Byte Daten hinzugefügt.

SGT-Inline-Tagging-Propagierung in SD-WAN IPSEC-Tunneln aktivieren

Netzwerkdiagramm für SGT Inline Tagging-Propagierung in SD-WAN IPSEC-Tunneln

Netzwerkdiagramm für SGT Inline Tagging-Propagierung in SD-WAN IPSEC-Tunneln

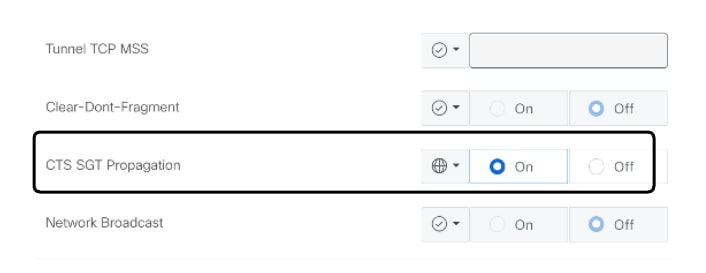

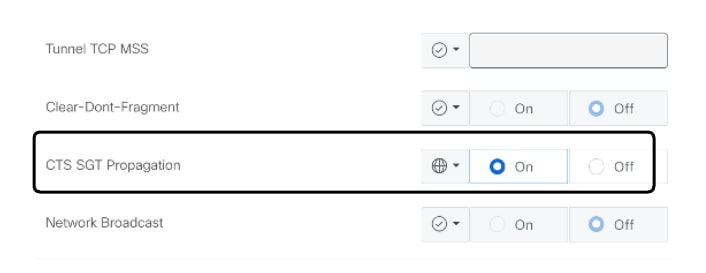

Schritt 1: Aktivieren der SGT-Inline-Tagging-Propagierung auf der Transport Tunnel Interface (WAN)

- Um die SGT-Inline-Tagging-Propagierung über SD-WAN-ipsec-Tunnel zu aktivieren, muss die Propagierung nur im SD-WAN-Tunnel aktiviert sein.

- Melden Sie sich an der Benutzeroberfläche von Cisco Catalyst SD-WAN Manager an.

- Navigieren Sie zu Configuration > Templates > Feature Template > Cisco VPN Interface Ethernet (VPN0) > Click on Tunnel.

Tunnelabschnitt

Tunnelabschnitt

- Identifizieren der CTS SGT-Propagierung > Auswählen ON

Tunnelkonfiguration

Tunnelkonfiguration

CLI-Befehlsäquivalent:

interface Tunnel0

ip unnumbered GigabitEthernet0/0/0

no ip redirects

ipv6 unnumbered GigabitEthernet0/0/0

no ipv6 redirects

cts manual

tunnel source GigabitEthernet0/0/0

tunnel mode sdwan

Anmerkung: Ab der Version 20.6 / 17.6.1 ist die SGT-Propagierung (Inline Tagging) in SD-WAN-Tunneln standardmäßig deaktiviert.

Anmerkung: Wenn die CTS-SGT-Propagierung aktiviert ist, verursacht sie vorübergehend ein Flapping der Schnittstelle.

Anmerkung: Wenn die CTS SGT-Propagierung in der physischen WAN-Schnittstelle aktiviert ist, kann dies zu Verbindungsproblemen wie Paketverlusten führen, wenn der nächste Hop den CMD-Frame, der das SGT enthält, nicht entkapselt.

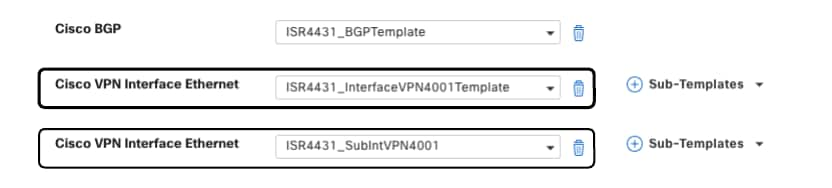

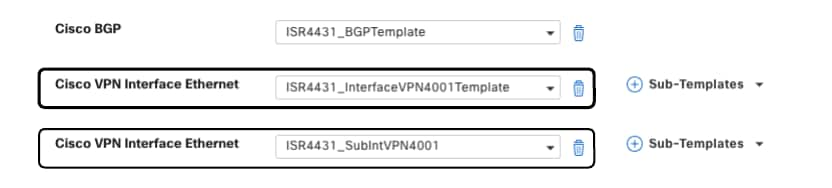

Schritt 2: Aktivieren der Propagierung des SGT-Inline-Tagging an der Services-Schnittstelle (LAN)

- Navigieren Sie zu Konfiguration > Vorlagen > Gerätevorlage > Service-VPN

- Identifizieren der LAN-Schnittstellen-Funktionsvorlagen für physische Schnittstellen und Sub-Schnittstellen > Cisco VPN Interface Ethernet (Service VPN)

Funktionsvorlage für Cisco VPN-Schnittstellen (LAN)

Funktionsvorlage für Cisco VPN-Schnittstellen (LAN)

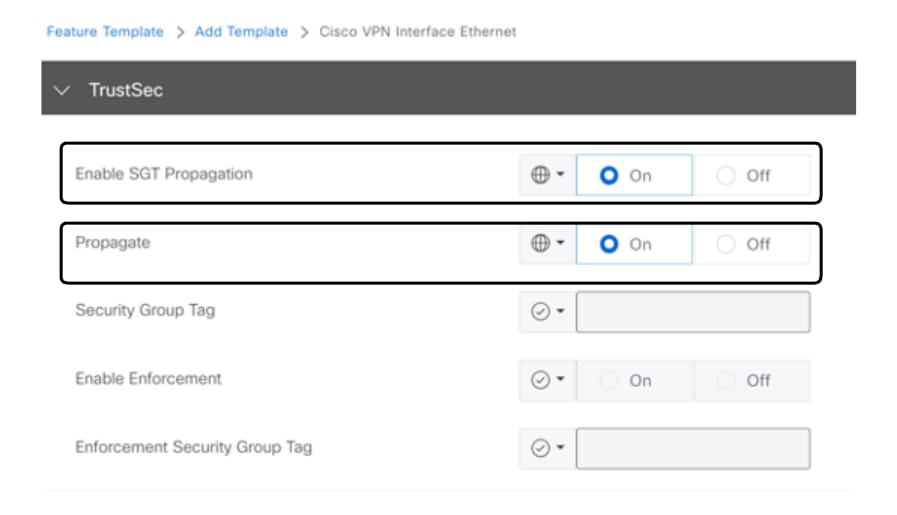

- Navigieren Sie zur Funktionsvorlage Cisco VPN Interface Ethernet (Service VPN), und klicken Sie auf TrustSec.

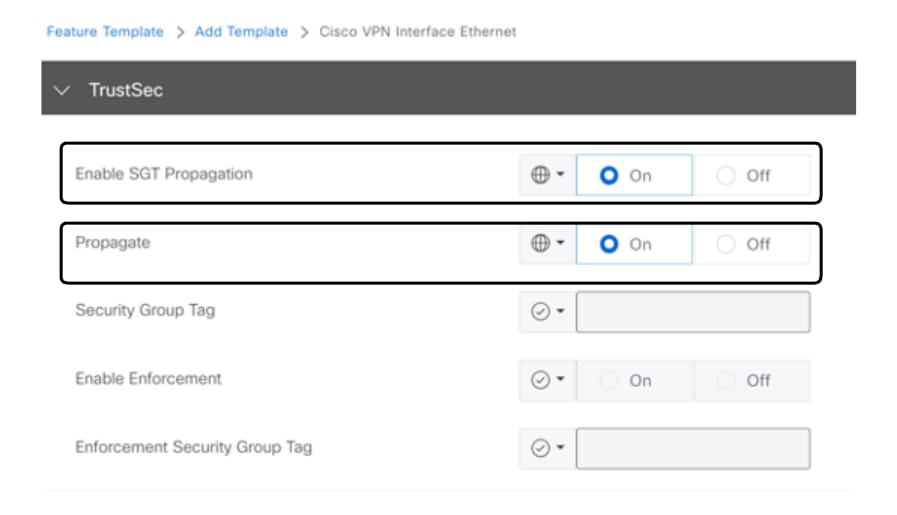

TrustSec-Abschnitt

TrustSec-Abschnitt

- Identifizieren der SGT-Propagierung aktivieren > Wählen Sie EIN.

- Weiterleiten identifizieren > Wählen Sie EIN

TrustSec-Konfiguration

TrustSec-Konfiguration

CLI-Befehlsäquivalent:

interface GigabitEthernet0/0/3 <<< Physical Interface

vrf forwarding 4001

no ip address

no ip redirects

ip mtu 1500

load-interval 30

negotiation auto

cts manual

arp timeout 1200

interface GigabitEthernet0/0/3.3 <<< Sub-Interface

encapsulation dot1Q 3

vrf forwarding 4001

ip address 192.168.253.2 255.255.255.252

no ip redirects

ip mtu 1500

cts manual

policy static sgt 999 trusted

arp timeout 1200

Anmerkung: Auf einem Cisco IOS® XE Catalyst SD-WAN-Gerät muss Cisco TrustSec auf der physischen Schnittstelle und allen Subschnittstellen aktiviert sein.

Anmerkung: Dieses Labor konzentriert sich ausschließlich auf die SGT-Propagierung, die SGT-Bindungen und die SGT-Durchsetzung werden im SD-Access Fabric-Netzwerk vorgenommen.

Überprüfung

show cts interface

Führen Sie den Befehl aus, um die Cisco TrustSec-Informationen für Schnittstellen anzuzeigen.

SD-WAN-Tunnelschnittstelle.

#show cts interface Tunnel0

Global Dot1x feature is Disabled

Interface Tunnel0:

CTS is enabled, mode: MANUAL

IFC state: OPEN

Interface Active for 1d22h

Authentication Status: NOT APPLICABLE

Peer identity: "unknown"

Peer's advertised capabilities: ""

Authorization Status: NOT APPLICABLE

SAP Status: NOT APPLICABLE

Propagate SGT: Enabled

SD-WAN-Service-LAN-Schnittstelle.

#show cts interface GigabitEthernet0/0/3.3

Global Dot1x feature is Disabled

Interface GigabitEthernet0/0/3.3:

CTS is enabled, mode: MANUAL

IFC state: OPEN

Interface Active for 6d14h

Authentication Status: NOT APPLICABLE

Peer identity: "unknown"

Peer's advertised capabilities: ""

Authorization Status: SUCCEEDED

Peer SGT: 999

Peer SGT assignment: Trusted

SAP Status: NOT APPLICABLE

Propagate SGT: Enabled

Konfigurieren einer FIA-Ablaufverfolgung in der Service-LAN-Subschnittstelle

Um das SGT für die Pakete zu identifizieren, kann es über den FIA Trace validiert werden.

Konfigurieren Sie die FIA-Ablaufverfolgungsbedingung auf der LAN-Schnittstelle (GigabitEthernet0/0/3), auf der die SGT Inline Tagging-Propagierung aktiviert ist.

clear platform condition all

debug platform packet-trace packet 2048 fia-trace data-size 2048

debug platform condition interface GigabitEthernet0/0/3.3 both

Führen Sie den Befehl aus, debug platform condition start um FIA Trace zu starten.

Führen Sie den Befehl aus, debug platform condition stop um die FIA-Ablaufverfolgung zu stoppen.

Führen Sie den Befehlshow platform packet-trace summaryaus, um die FIA-Ablaufverfolgungspakete anzuzeigen.

#show platform packet-trace summ

Pkt Input Output State Reason

0 Gi0/0/3.3 internal0/0/rp:0 PUNT 3 (Layer2 control and legacy)

1 Gi0/0/3.3 internal0/0/rp:0 PUNT 55 (For-us control)

2 Gi0/0/3.3 Gi0/0/0 FWD

3 Gi0/0/3.3 Gi0/0/0 FWD

4 Gi0/0/3.3 Gi0/0/0 FWD

5 Gi0/0/3.3 Gi0/0/0 FWD

6 Gi0/0/3.3 Gi0/0/0 FWD

7 Gi0/0/3.3 Gi0/0/0 FWD

Führen Sie den Befehl show platform packet-trace packet

decode

aus, um ein Paket zu decodieren.

Identifizieren Sie im Paket die Funktion: SDWAN-Weiterleitung

#show platform packet-trace packet 2 decode

Packet: 2 CBUG ID: 254

Summary

Input : GigabitEthernet0/0/3.3

Output : GigabitEthernet0/0/0

State : FWD

!... Output is suppressed

Feature: SDWAN Forwarding

SDWAN adj OCE:

Output : GigabitEthernet0/0/0

Hash Value : 0x2c

Encap : ipsec

SLA : 0

SDWAN VPN : 4001

SDWAN Proto : MDATA

Out Label : 1003

Local Color : bronze

Remote Color : gold

FTM Tun ID : 2

!... Output is suppressed

MDATA ver : 0x2

MDATA next proto : IPV4(0x1)

MDATA num : 1

MDATA type : SGT_TYPE(0x1)

MDATA SGT : 5 <<<< Packet incoming with SGT 5 and forwarded by Edge router

Zugehörige Informationen

Feedback

Feedback