CX Agent - Übersichtshandbuch v3.1

Download-Optionen

-

ePub (15.1 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

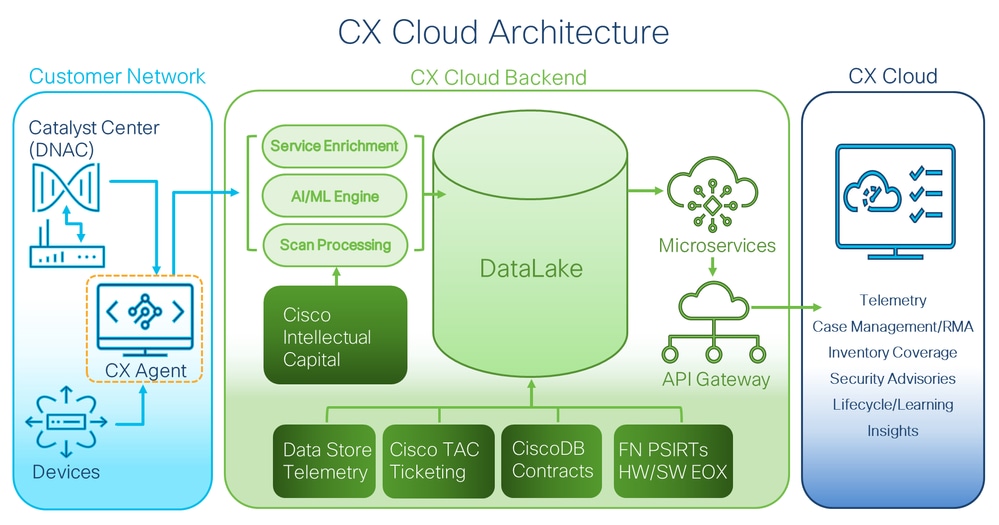

In diesem Dokument wird der Customer Experience (CX) Agent von Cisco beschrieben. Cisco CX Agent ist eine hochgradig skalierbare Plattform, die Telemetriedaten von Kundennetzwerkgeräten erfasst, um Kunden aussagekräftige Informationen zu liefern. CX Agent ermöglicht die Umwandlung von aktiven laufenden Konfigurationsdaten in proaktive und prädiktive Einblicke, die in der CX Cloud angezeigt werden (einschließlich Success Tracks, Smart Net Total Care (SNTC) und Business Critical Services (BCS) oder Lifecycle Services (LCS)), mithilfe von künstlicher Intelligenz (KI)/maschinellem Lernen (ML).

Dieses Handbuch ist nur für CX Cloud- und Partner-Administratoren bestimmt. Benutzer mit Super User Admin (SUA)- und Admin-Rollen verfügen über die erforderlichen Berechtigungen, um die in diesem Handbuch beschriebenen Aktionen auszuführen.

Dieses Handbuch bezieht sich speziell auf CX Agent v3.1.5. Auf der Seite Cisco CX Agent finden Sie Informationen zu früheren Versionen.

Hinweis: Die Bilder in dieser Anleitung dienen nur zu Referenzzwecken. Die tatsächlichen Inhalte können variieren.

Voraussetzungen

CX Agent wird als virtuelles System (VM) ausgeführt und kann als offene virtuelle Appliance (OVA) oder virtuelle Festplatte (VHD) heruntergeladen werden.

Bereitstellungsanforderungen

- Für eine Neuinstallation ist einer der folgenden Hypervisoren erforderlich:

- VMware ESXi v5.5 oder spätere Version

- Oracle Virtual Box v5.2.30 oder spätere Version

- Windows Hypervisor-Version 2012 bis 2022 und Version 2025

- Die Konfigurationen in der folgenden Tabelle sind für die Bereitstellung von VM erforderlich:

|

Bereitstellungstyp des CX-Agenten |

Anzahl der CPU-Kerne |

RAM |

Festplatte |

* Maximale Anzahl direkter Ressourcen |

Unterstützte Hypervisoren |

|

Kleine OVA |

8 C |

16 GB |

200 GB |

10,000 |

VMware ESXi, Oracle VirtualBox und Windows Hyper-V |

|

Mittlere OVA |

16 C |

32 GB |

600 GB |

20,000 |

VMware ESXi, Windows Hyper-V |

|

Große OVA |

32 C |

64 GB |

1200 GB |

50,000 |

VMware ESXi, Windows Hyper-V |

* Zusätzlich zur Verbindung von 20 Cisco Catalyst Center (Catalyst Center) Nicht-Clustern oder 10 Catalyst Center-Clustern für jede CX Cloud Agent-Instanz.

- Für Kunden, die ausgewiesene US-Rechenzentren als primäre Datenregion zur Speicherung von CX Cloud-Daten verwenden, muss der CX Agent in der Lage sein, eine Verbindung zu den hier dargestellten Servern herzustellen. Hierzu muss er den FQDN (Fully Qualified Domain Name) verwenden und HTTPS auf TCP-Port 443 verwenden:

- FQDN: agent.us.csco.cloud

- FQDN: ng.acs.agent.us.csco.cloud

- Für Kunden, die ausgewiesene Rechenzentren in Europa als primäre Datenregion für die Speicherung von CX Cloud-Daten verwenden: Der CX Agent muss in der Lage sein, über den FQDN und HTTPS auf dem TCP-Port 443 eine Verbindung zu beiden hier gezeigten Servern herzustellen:

- FQDN: agent.us.csco.cloud

- FQDN: agent.emea.csco.cloud

- FQDN: ng.acs.agent.emea.csco.cloud

- Für Kunden, die bestimmte Rechenzentren im Asien-Pazifik-Raum als primäre Datenregion für die Speicherung von CX Cloud-Daten verwenden: Der CX Agent muss in der Lage sein, über den FQDN und HTTPS auf dem TCP-Port 443 eine Verbindung zu beiden hier gezeigten Servern herzustellen:

- FQDN: agent.us.csco.cloud

- FQDN: agent.apjc.csco.cloud

- FQDN: ng.acs.agent.apjc.csco.cloud

- Für Kunden, die bestimmte Rechenzentren in Europa und im Asien-Pazifik-Raum als primäre Datenregion verwenden, ist die Verbindung mit FQDN: agent.us.csco.cloud ist nur für die Registrierung des CX Cloud Agent bei CX Cloud während der Ersteinrichtung erforderlich. Nachdem der CX Cloud Agent erfolgreich bei CX Cloud registriert wurde, ist diese Verbindung nicht mehr erforderlich.

- Für die lokale Verwaltung des CX Cloud Agent muss Port 22 zugänglich sein.

- Für Kunden, die RADKit mit FQDN und HTTPS an TCP-Port 443 verwenden:

- US-FQDN: radkit.us.csco.cloud

- EMEA-FQDN: radkit.emea.cisco.cloud

- APJC-FQDN: radkit.apjc.csco.cloud

- Damit RADKit eine Ausgabe an eine Serviceanfrage anhängen kann, muss der Zugriff auf den FQDN cxd.cisco.com für den CX-Agenten möglich sein.

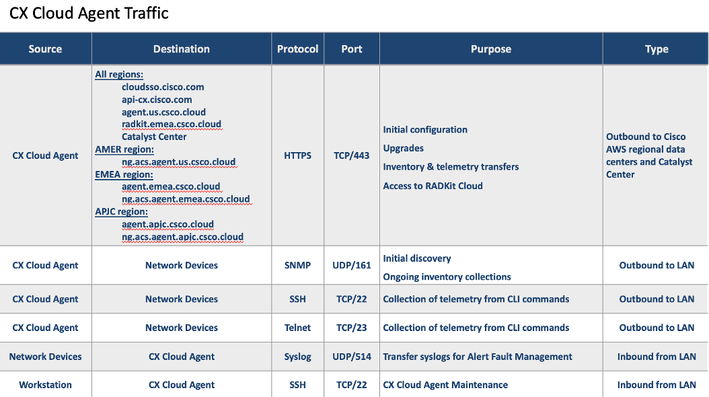

- Die folgende Tabelle enthält eine Zusammenfassung der Ports und Protokolle, die geöffnet und aktiviert werden müssen, damit CX Cloud Agent ordnungsgemäß funktioniert:

*Nicht erforderlich, es sei denn, RADKit wird verwendet.Quelle

Ziel

Protokolle

Anschluss

Zweck

Typ

CX Cloud Agent

Alle Regionen:

-

agent.us.csco.cloud

- Catalyst Center

Region AMER:

- ng.acs.agent.us.csco.cloud

- radkit.us.csco.cloud*

EMEA-Region:

- agent.emea.csco.cloud

- ng.acs.agent.emea.csco.cloud

- radkit.emea.cisco.cloud*

Region APJC:

- agent.apjc.csco.cloud

- ng.acs.agent.apjc.csco.cloud

- radkit.apjc.csco.cloud*

HTTPS

TCP/443

- Erstkonfiguration

- Upgrades

- Bestands- und Telemetrietransfers

- Zugriff auf RADKit Cloud

Ausgehend an regionale Cisco AWS-Rechenzentren und Catalyst Center

CX Cloud Agent

Netzwerkgeräte

SNMP

UDP/161

- Erste Erkennung

- Laufende Bestandserfassung

Ausgehend zum LAN

CX Cloud Agent

Netzwerkgeräte

SSH

TCP/22

Erfassen von Telemetriedaten von CLI-Befehlen

Ausgehend zum LAN

CX Cloud Agent

Netzwerkgeräte

Telnet

TCP/23

Erfassung von Telemetrie aus CLI-Befehlen

Ausgehend zum LAN

Netzwerkgeräte

CX Cloud Agent

Syslog

UDP/514

Syslogs für das Alert Fault Management übertragen

Eingehend vom LAN

Workstation

CX Cloud Agent

SSH

TCP/22

CX Cloud Agent Wartung

Eingehend vom LAN

-

Hinweise:

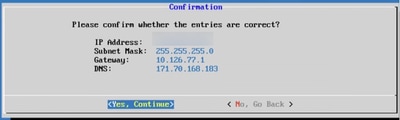

- Eine IP wird automatisch erkannt, wenn das Dynamic Host Configuration Protocol (DHCP) in der VM-Umgebung aktiviert ist. Andernfalls müssen eine kostenlose IPv4-Adresse, Subnetzmaske, IP-Adresse des Standard-Gateways und IP-Adresse des DNS-Servers (Domain Name Service) verfügbar sein.

- Nur IPv4 wird unterstützt.

- Die zertifizierten Einzelknoten- und Hochverfügbarkeits-Cluster Catalyst Center-Versionen sind 2.1.2.x bis 2.2.3.x, 2.3.3.x, 2.3.5.x, 2.3.7.x und Catalyst Center Virtual Appliance.

- Wenn das Netzwerk über SSL-Interception verfügt, geben Sie die IP-Adresse des CX-Agenten an.

- Für alle direkt verbundenen Ressourcen ist die SSH-Privilegstufe 15 erforderlich.

- Nur die angegebenen Hostnamen verwenden; statische IP-Adressen nicht verwendet werden.

Zugriff auf kritische Domänen

Zum Starten der CX Cloud benötigen Benutzer Zugriff auf folgende Domänen. Verwenden Sie nur die angegebenen Hostnamen. keine statischen IP-Adressen verwenden.

Für das CX Cloud Portal spezifische Domänen

|

Hauptdomänen |

Andere Domänen |

|

csco.cloud |

cloudfront.net |

|

split.io |

eum-appdynamics.com |

|

appdynamics.com |

|

|

tiqcdn.com |

|

|

jquery.com |

Spezifische Domänen für CX Agent VM

|

NORD- UND SÜDAMERIKA |

EMEA |

APJC |

|

agent.us.csco.cloud |

agent.us.csco.cloud |

agent.us.csco.cloud |

|

ng.acs.agent.us.csco.cloud |

agent.emea.csco.cloud |

agent.apjc.csco.cloud |

|

ng.acs.agent.emea.csco.cloud |

ng.acs.agent.apjc.csco.cloud |

Anmerkung: Der ausgehende Zugriff muss bei aktivierter Umleitung auf Port 443 für die angegebenen FQDNs zugelassen werden.

Unterstützte Catalyst Center-Versionen

Die unterstützten Einzelknoten- und HA-Cluster-Versionen von Catalyst Center sind 2.1.2.x bis 2.2.3.x, 2.3.3.x, 2.3.5.x, 2.3.7.x sowie Catalyst Center Virtual Appliance und Catalyst Center Virtual Appliance.

Unterstützte Browser

Für eine optimale Nutzung auf Cisco.com wird die neueste offizielle Version dieser Browser empfohlen:

- Google Chrome

- Microsoft Edge

- Mozilla Firefox

Liste der unterstützten Produkte

Eine Liste der von CX Agent unterstützten Produkte finden Sie in der Liste der unterstützten Produkte.

Upgrade/Installation von CX Agent v3.1.5

- Bestehende Kunden, die ein Upgrade auf die neue Version durchführen, finden weitere Informationen unter Upgrade CX Agent v3.1.5.

- Neue Kunden, die eine neue, flexible OVA v3.1-Installation implementieren, sollten sich an Adding CX Agent wenden.

Aktualisieren vorhandener VMs auf große und mittlere Konfigurationen

Kunden können ihre vorhandene VM-Konfiguration mithilfe flexibler OVA-Optionen je nach Netzwerkgröße und -komplexität auf mittlere oder große Systeme aktualisieren.

Informationen zum Upgrade der vorhandenen VM-Konfiguration von klein auf mittel oder groß finden Sie im Abschnitt Upgrading CX Agent VMs to medium and large configuration.

Upgrade auf CX Agent v3.1.5

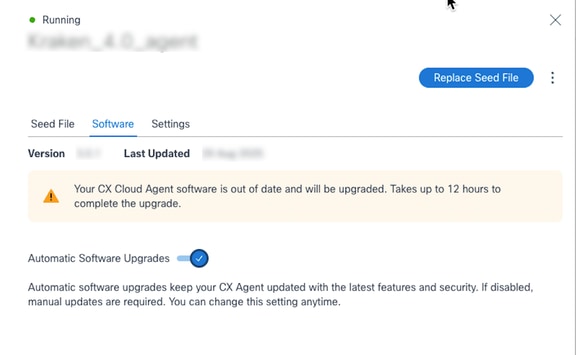

Bestehende Kunden können ein Upgrade auf die neueste Version durchführen, indem sie automatische Upgrades aktivieren oder ein manuelles Upgrade von der vorhandenen Version durchführen.

Anmerkung: Die Bilder in dieser Anleitung dienen nur zu Referenzzwecken. Die tatsächlichen Inhalte können variieren.

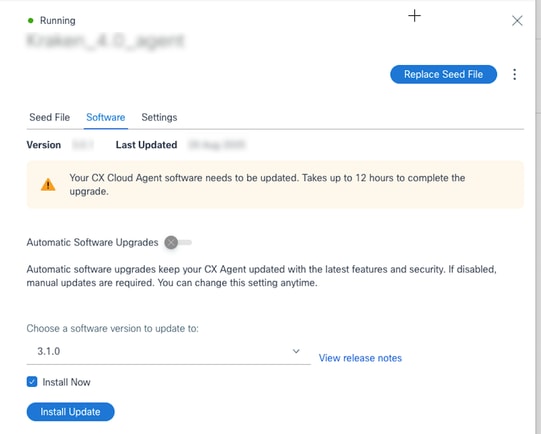

Automatische Upgrades

Kunden können den Umschalter "Automatische Software-Upgrades" aktivieren, um sicherzustellen, dass ihr System aktualisiert wird, wenn neue Versionen veröffentlicht werden. Diese Option ist standardmäßig für neue Installationen aktiviert, kann jedoch jederzeit geändert werden, um sie an Unternehmensrichtlinien anzupassen oder um Upgrades während geplanter Wartungsfenster zu planen.

Hinweis: Die automatischen Upgrades sind standardmäßig für vorhandene CX Agent-Instanzen deaktiviert, Benutzer können sie jedoch jederzeit aktivieren.

Manuelle Upgrades

Kunden, die keine automatischen Upgrades verwenden möchten und die automatischen Software-Upgrades nicht aktiviert haben, können die Aktualisierung manuell vornehmen. CX Agent unterstützt ein direktes Upgrade auf v3.1.5.

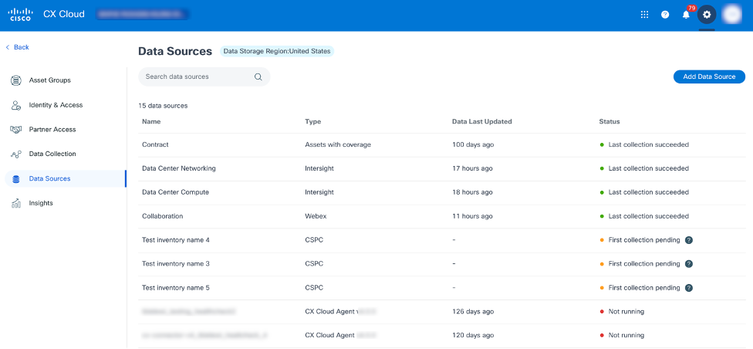

So installieren Sie das CX Agent-Upgrade v3.1.5 von der CX Cloud:

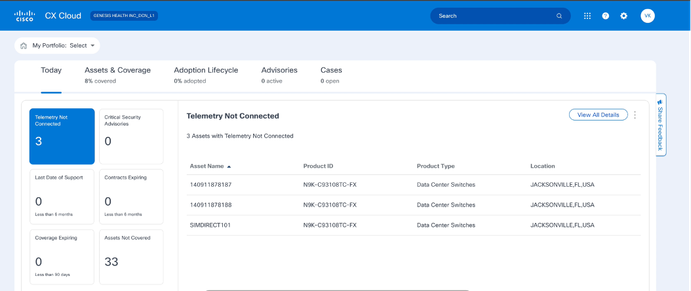

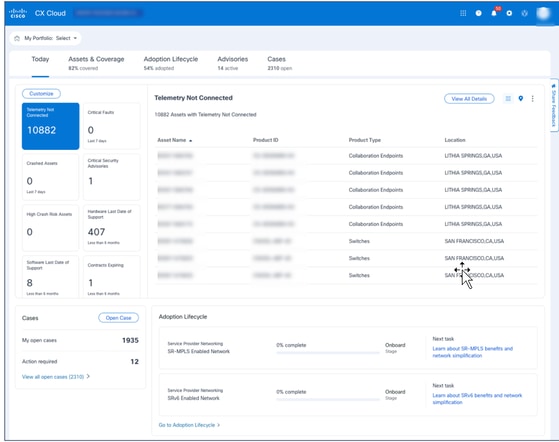

- Melden Sie sich bei CX Cloud an. Die Startseite wird angezeigt.

CX Cloud-Startseite

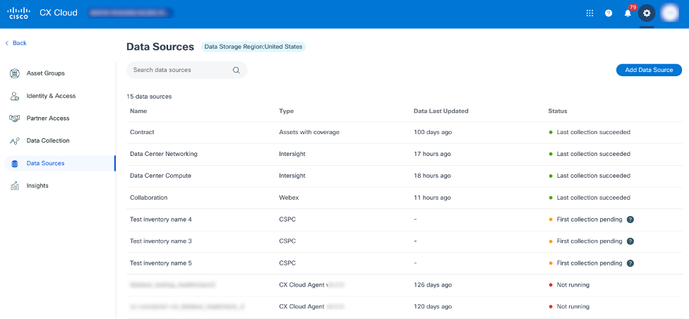

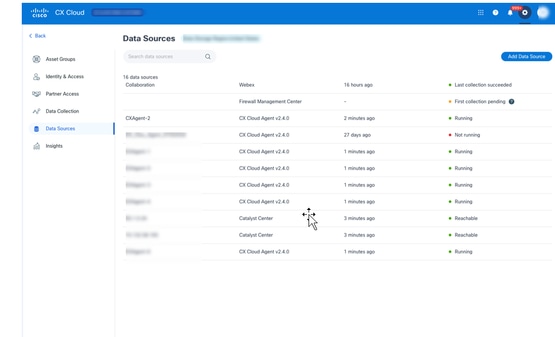

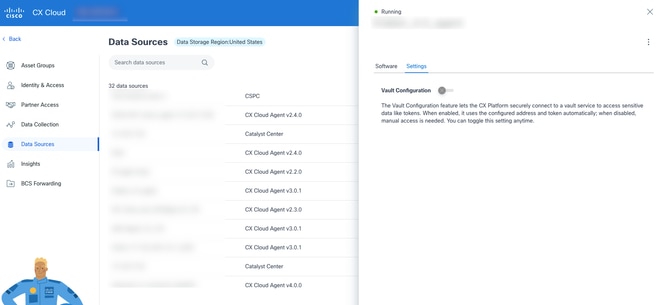

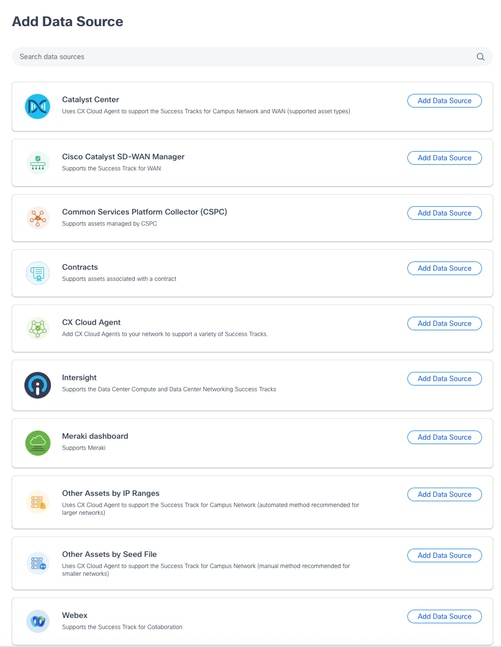

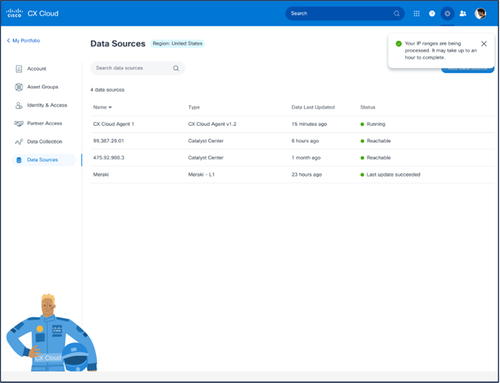

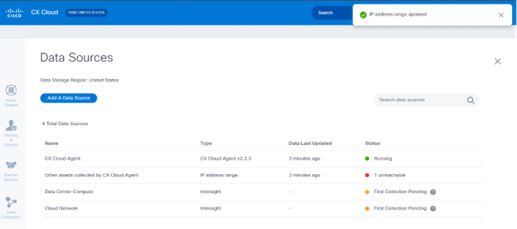

CX Cloud-Startseite - Wählen Sie das Symbol Admin Center aus. Das Fenster Datenquellen wird geöffnet.

Datenquellen

Datenquellen - Klicken Sie auf eine Datenquelle des CX-Agenten. Das Detailfenster CX Agent wird geöffnet.

Installationsversion

Installationsversion - Klicken Sie auf die Registerkarte Software.

- Klicken Sie auf Version installieren.

Hinzufügen des CX-Agenten

Kunden können bis zu 20 CX Agent-Instanzen in CX Cloud hinzufügen.

So fügen Sie einen CX-Agenten hinzu:

- Melden Sie sich bei CX Cloud an. Die Startseite wird angezeigt.

CX Cloud-Startseite

CX Cloud-Startseite

- Wählen Sie das Symbol Admin Center aus. Das Fenster Datenquellen wird geöffnet.

Datenquellen

Datenquellen

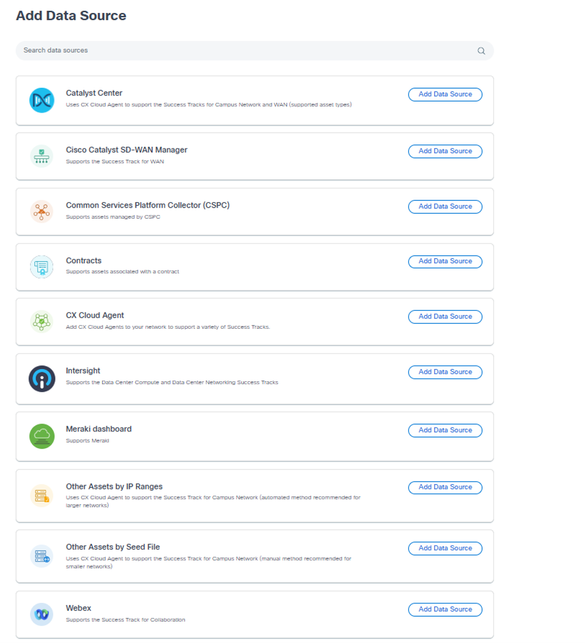

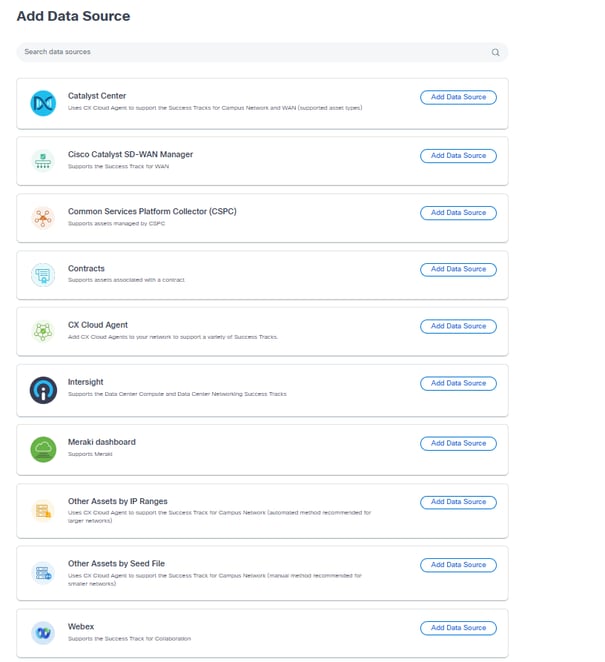

- Klicken Sie auf Datenquelle hinzufügen. Die Seite Datenquelle hinzufügen wird geöffnet.

- Klicken Sie auf Datenquelle hinzufügen aus der Option CX Cloud Agent. Das Fenster CX Agent einrichten wird geöffnet.

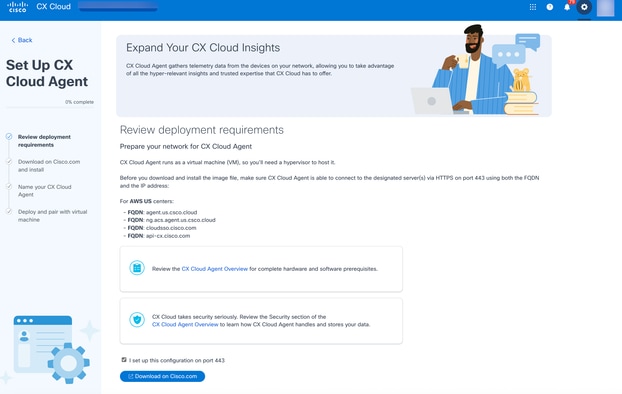

Hinzufügen des CX-Agenten

Hinzufügen des CX-Agenten

- Lesen Sie den Abschnitt Bereitstellungsanforderungen überprüfen, und aktivieren Sie das Kontrollkästchen Ich richte diese Konfiguration auf Port 443 ein.

- Klicken Sie auf Cisco.com auf Herunterladen. Das Fenster Software Download wird in einer anderen Registerkarte geöffnet.

- Laden Sie die OVA-Datei "CX Agent v3.1.5" herunter.

Hinweis: Ein Kopplungscode, der zum Abschließen des CX Agent-Setups erforderlich ist, wird nach der Bereitstellung des virtuellen Systems generiert.

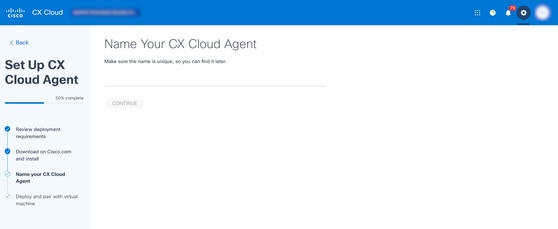

- Geben Sie den Namen des CX-Agenten in das Feld Name Your CX Cloud Agent ein.

CX-Agent benennen

CX-Agent benennen

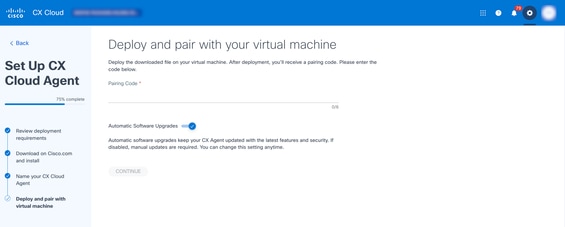

9. Klicken Sie auf Weiter. Das Fenster Bereitstellen und mit dem virtuellen System koppeln wird geöffnet.

Kopplungscode

Kopplungscode

10. Geben Sie den Kopplungscode ein, der nach der Bereitstellung der VM empfangen wurde.

11. Klicken Sie auf Weiter. Der Registrierungsstatus wird angezeigt, gefolgt von einer Bestätigungsmeldung.

Anmerkung: Wiederholen Sie die obigen Schritte, um weitere CX Agent-Instanzen als Datenquelle hinzuzufügen.

Konfigurieren von CX Agent für BCS/LCS

Die neue Converged Collection-Funktion von Cisco optimiert die Konfiguration von CX Agent v3.1 für BCS/LCS und vereinfacht die Kundenerfahrung.

BCS-/LCS-Kunden können die CX Cloud Community besuchen, um mehr über die Benutzerintegration und andere relevante Informationen zu erfahren.

Hinweis: Diese Konfiguration richtet sich speziell an Cisco Support-Techniker, die für das Collector Setup für BCS/LCS-Kunden verantwortlich sind.

Voraussetzungen

Support-Techniker mit Super User Administrator (SUA)- und Administratorzugriff können nur die CX Agent-Konfiguration für BCS/LCS durchführen.

Konfigurieren des CX-Agenten

Wenden Sie sich zur Konfiguration von CX Agent für BCS/LCS an den Ihnen zugewiesenen BCS/LCS Technical Consulting Engineer.

RADKit-Funktionen konfigurieren

CX Agent v3.1.5 bietet eine optionale RADKit-Konfiguration zur Optimierung der Remote-Verwaltung und Fehlerbehebung von Cisco Geräten in der CX Cloud. Wenn diese Funktion aktiviert ist, können autorisierte Benutzer Vorgänge wie Datenerfassung, Konfiguration und Software-Upgrades sicher remote durchführen. Diese Einstellungen können je nach den betrieblichen Anforderungen des Kunden jederzeit aktiviert oder deaktiviert werden.

Ausführliche Informationen zu RADKit finden Sie unter Cisco RADKit.

Integration von RADKit Client über CLI

Um den RADKit-Client-Dienst zu integrieren, erstellen Sie ein Administratorkonto, und registrieren Sie den Dienst, indem Sie die folgenden Schritte ausführen:

Hinweis: Für die folgenden Schritte ist Root-Zugriff auf die CX Agent VM erforderlich.

- Öffnen Sie das Terminal und Secure Shell (SSH) mithilfe der entsprechenden Anmeldeinformationen in einem virtuellen System. Beispiel:

ssh your_username@your_vm_ip

- Führen Sie den folgenden Befehl aus, um die Netzwerkverbindung zu aktivieren:

kubectl get netpol deny-from-other-namespaces -o yaml > /home/cxcadmin/deny-from-other-namespaces.yaml

kubectl netpol löschen deny-from-other-namespaces

- Senden Sie auf dem lokalen Computer eine POST-Anforderung an den Manager-Endpunkt, um ein Administratorkonto zu erstellen. Die Antragsstelle sollte Folgendes umfassen:

- admin_name (erforderlich): Der Benutzername für das Administratorkonto

- E-Mail (optional): Die E-Mail-Adresse für das Administratorkonto

- Vollständiger_Name (optional): Vollständiger Name des Administrators

- Beschreibung (optional): Eine Beschreibung des Administratorkontos

Das folgende Beispiel zeigt, wie diese Anforderung mit cURL gesendet wird:

curl -X POST \

http://<Ihr_vm_ip>:30100/radkitmanager/v1/createAdmin \

-H "Inhaltstyp: Anwendung/Json" \

-d '{

"admin_name": "admin_user123",

E-Mail: "admin@example.com",

"Vollständiger_Name": "Administrator-Benutzer",

"Beschreibung": "Administratorkonto für die Verwaltung des Systems"

}'

Nach erfolgreicher Erstellung eines Administratorkontos antwortet der Server mit einer Bestätigungsmeldung, dass das Administratorkonto erfolgreich erstellt wurde. Diese Antwort beinhaltet auch ein temporäres Kennwort, das bei der erstmaligen Anmeldung geändert werden muss. Wenn das Administratorkonto jedoch bereits vorhanden ist, gibt der Server einen Statuscode von 400 mit der Meldung "Admin already created" (Admin bereits erstellt) zurück.

- Öffnen Sie den Webbrowser, und navigieren Sie zur RADKit-Webbenutzeroberfläche: https://<your_vm_ip>:30101/.

- Melden Sie sich mit dem Administrator-Benutzernamen (admin_name) und dem in der Antwort angegebenen temporären Kennwort an.

Anmerkung: Nach der ersten Anmeldung werden die Benutzer aufgefordert, das Kennwort zu ändern. Befolgen Sie die Anweisungen auf dem Bildschirm, um ein neues Kennwort festzulegen.

- Führen Sie den RADKit-Client auf dem lokalen Computer aus, um den Dienst zu registrieren.

- Generieren Sie nach der Authentifizierung ein einmaliges Kennwort, indem Sie den folgenden Befehl ausführen:

grant_service_otp()

- Senden Sie auf dem lokalen System eine POST-Anforderung an das Manager-Endgerät, um den Service zu registrieren. Die Antragsstelle sollte Folgendes umfassen:

- OTP (erforderlich): Die einmalige Kennwortzeichenfolge

Das folgende Beispiel zeigt, wie diese Anforderung mit cURL gesendet wird:

curl -X POST \

http://<Ihr_vm_ip>:30100/radkitmanager/v1/enrollService \

-H "Inhaltstyp: Anwendung/Json" \

-d '{

"einmalig": "PROD:1234-1234-1234"

}'

Nach erfolgreicher Registrierung wird eine Bestätigungsmeldung angezeigt, und Benutzer können den RADKit-Dienst über ein Administratorkonto verwalten.

Führen Sie den folgenden Befehl aus, um die Netzwerkverbindung zu deaktivieren:

kubectl apply -f /home/cxcadmin/deny-from-other-namespaces.yaml

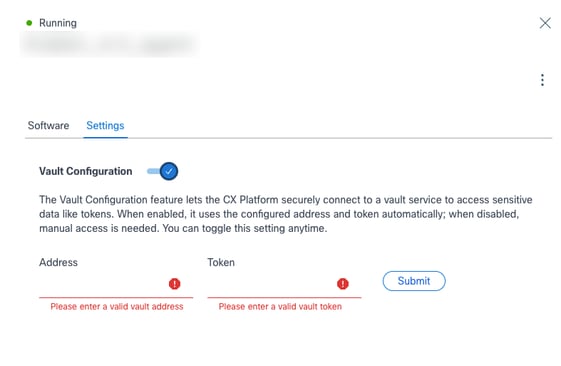

Konfigurieren des Tresors für vorhandene CX-Agenten

Die optionale Vault-Konfigurationsfunktion ermöglicht der CX Cloud die sichere Verbindung mit einem Vault-Service für den Zugriff auf vertrauliche Daten wie Token und Inventarlisten unter Verwendung der neuesten Anmeldeinformationen. Wenn diese Option aktiviert ist, verwendet CX Cloud automatisch die konfigurierte Adresse und das Token. Diese Einstellung kann jederzeit aktiviert oder deaktiviert werden. Derzeit wird nur die Tresorkonfiguration von HashiCorp unterstützt.

Der Tresor kann über die CLI konfiguriert werden.

Integration von CX Agent mit HashiCorp Vault über CLI

In diesem Abschnitt wird das Verfahren zum Konfigurieren der Verbindung zwischen dem Cisco CX Agent und einer HashiCorp Vault-Instanz beschrieben. Diese Integration ermöglicht die sichere Speicherung und den Abruf von Geräteanmeldedaten und verbessert so den allgemeinen Sicherheitsstatus.

Voraussetzungen

- CXROOT-Zugriff auf CX Agent VM

Anmerkung: Für den Zugriff auf die Benutzer "cxroot" und "root" muss ein Support-Ticket geöffnet werden.

- Eine laufende und zugängliche Vault-Instanz

Integration mit HashiCorp Vault

- Führen Sie den folgenden Befehl aus, um die Vault-Integration zu aktivieren:

cxcli-Agententresor auf

- Führen Sie den folgenden Befehl aus, um die Vault-Integration zu deaktivieren:

cxcli agent vault off

- Führen Sie den folgenden Befehl aus, um den aktuellen Status der Vault-Integration zu überprüfen:

cxcli agent Vault-Status

Aktivieren der HashiCorp Vault-Integration

So aktivieren Sie die Vault-Integration:

- Melden Sie sich mit dem Benutzerkonto cxcroot beim CX-Agenten über SSH an, um auf den CX-Agenten zuzugreifen.

- Wechseln Sie zum Root-Benutzer, um Berechtigungen zu erweitern, indem Sie den folgenden Befehl ausführen:

sudo su

3. Führen Sie den folgenden Befehl aus, um den aktuellen Status der Vault-Integration zu überprüfen:

root@cxcloudagent: /home/cxcroot# cxcli-Agententresorstatus

Vault-Integration deaktiviert

4. Führen Sie den folgenden Befehl aus, um die Vault-Integration zu aktivieren:

cxcli-Agententresor auf

5. Aktualisieren Sie die folgenden Felder:

- Vault-Adresse

- Vault-Stamm-Token

6. Überprüfen Sie den Status der Integration in den Tresor, um dies zu überprüfen. Die Antwortnachricht sollte bestätigen, dass die Integration aktiviert ist:

root@cxcloudagent: /home/cxcroot# cxcli-Agententresor auf

Geben Sie die HashiCorp Vault-Adresse ein:

HashiCorp-Tresortoken eingeben:

Aktivierung der Vault-Integration root@cxcloudagent: /home/cxcroot#

Deaktivieren der HashiCorp Vault-Integration

So greifen Sie auf den CX-Agenten zu:

- Melden Sie sich mit dem cxcroot-Benutzerkonto über SSH beim CX-Agenten an.

- Wechseln Sie zum Root-Benutzer, um Berechtigungen zu erweitern, indem Sie den folgenden Befehl ausführen:

sudo su

3. Führen Sie den folgenden Befehl aus, um die HashiCorp Vault-Integration zu deaktivieren:

root@cxcloudagent: /home/cxcroot# cxcli-Agententresor aus

Vault-Integration deaktiviert

root@cxcloudagent: /home/cxcroot# |

Schema der Geräteanmeldedaten für HashiCorp Vault

Schema der Vault-Anmeldedaten: Detaillierte Informationen zu den verfügbaren Optionen und unterstützten Feldern für Geräteanmeldedaten finden Sie in der Datei "Vault-Anmeldungsschema".

Beispiel: Im Folgenden finden Sie ein Beispiel für JSON-Anmeldeinformationen, die auf dem Schema basieren:

{

"targetIp": "5.0.1.*",

"credentials": {

"snmpv3": {

"user": "cisco",

"authPassword": "*******",

"authAlgorithm": "MD5",

"privacyPassword": "*******",

"privacyAlgorithm": "AES-256"

},

"telnet": {

"user": "cisco",

"password": "*******",

"enableUser": "cisco",

"enablePassword": "*******"

}

}

}Hinweis: Benutzer können mehrere Protokolle innerhalb einer JSON-Datei mit einzelnen Anmeldeinformationen angeben. Vermeiden Sie es jedoch, doppelte Protokolle aus derselben Familie zu verwenden (z. B. sollten Sie SNMPv2c und SNMPv3 nicht in derselben Anmeldeinformationsdatei speichern).

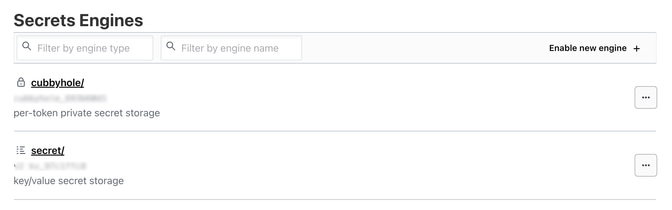

Konfigurieren von Geräteanmeldedaten in HashiCorp Vault (beim ersten Mal)

- Melden Sie sich bei einer Vault-Instanz an.

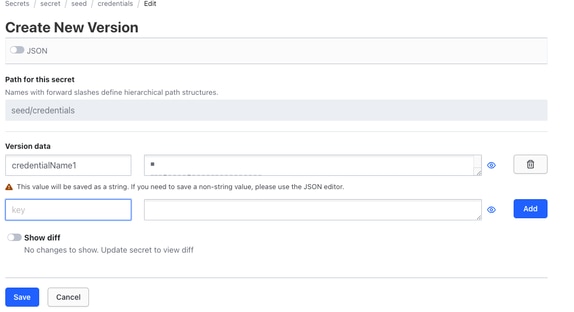

Geheim

Geheim

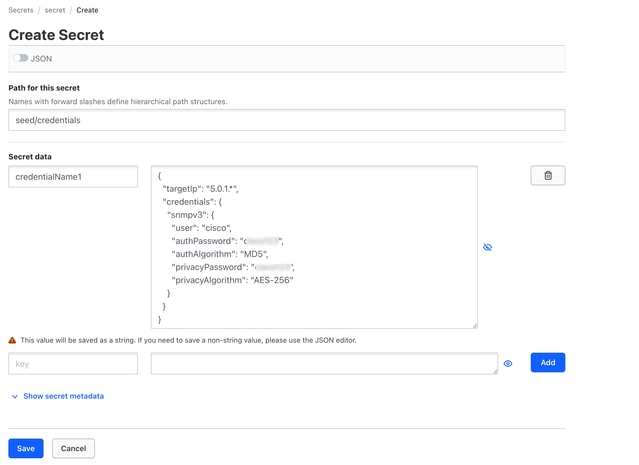

- Erstellen Sie einen neuen Schlüssel-Wert-Schlüssel über den folgenden Pfad: geheim/Seed/Zugangsdaten.

- Wählen Sie die Schlüssel-Wert-Geheimspeicher-Engine (geheim/) aus.

Schlüssel Wert geheim

Schlüssel Wert geheim

- Klicken Sie auf Geheimnis erstellen. Das Fenster Geheim erstellen wird geöffnet.

Client-Schlüssel

Client-Schlüssel

5. Aktualisieren Sie die folgenden Felder:

- Pfad für geheim: Seed/Zugangsdaten

- Geheime Daten: Schlüsselsammlung - Wertgeheimnisse

- wichtigste: benutzerdefinierter eindeutiger Anmeldename

- wert: Anmeldedaten JSON

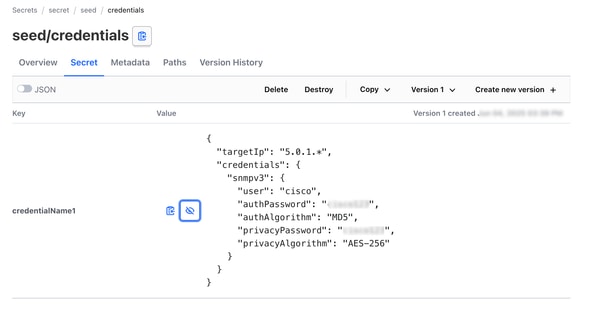

6. Klicken Sie auf Speichern. Das Geheimnis sollte nun im HashiCorp Tresor gespeichert werden.

Anmeldeinformationen

Anmeldeinformationen

Hinzufügen weiterer Anmeldeinformationen zu HashiCorp Vault

- Melden Sie sich bei einer HashiCorp-Vault-Instanz an.

Anmeldeinformationen hinzufügen

Anmeldeinformationen hinzufügen

- Navigieren Sie zu dem bereits erstellten geheimen Schlüssel "Geheim/Seed/Zugangsdaten".

Version erstellen

Version erstellen

3. Klicken Sie auf Neue Version erstellen.

4. Fügen Sie neue Geheimnisse hinzu, indem Sie nach Bedarf eine beliebige Anzahl von Schlüssel-Wert-Paaren bereitstellen.

5. Klicken Sie auf Speichern.

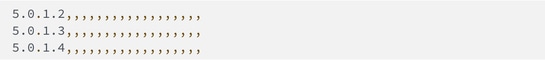

CX Cloud Seed-Datei mit Standard-Anmeldedaten

- Seed-Datei vereinfachen: Wenn Sie Anmeldeinformationen verwenden, die über den Hashicorp-Tresor konfiguriert wurden, vereinfachen Sie die Seed-Datei, indem Sie vertrauliche Informationen auslassen.

- Geben Sie nur die IP-Adresse oder den Hostnamen an: Benutzer können nur die IP-Adresse oder den Hostnamen in die Seed-Datei übergeben, während andere Felder leer bleiben.

IP- oder Hostname

IP- oder Hostname

- Anmeldeinformationen für HashiCorp-Tresor und Seed-Datei verwenden: Bereitstellung von Anmeldeinformationen für einige Geräte in der Seed-Datei, während die Anmeldeinformationen für andere Geräte über den Tresor verwaltet werden

IP- oder Hostname

IP- oder Hostname

Hinzufügen von Catalyst Center als Datenquelle

Benutzer mit der Rolle "Super Administrator User" können die Catalyst Center-Datenquelle hinzufügen.

Catalyst Center als Datenquelle hinzufügen:

- Klicken Sie auf das Symbol Admin Center. Das Fenster Datenquellen wird geöffnet.

- Klicken Sie auf Datenquelle hinzufügen. Die Seite Datenquelle hinzufügen wird angezeigt.

Catalyst Center

Catalyst Center

- Klicken Sie in der Option Catalyst Center auf Datenquelle hinzufügen.

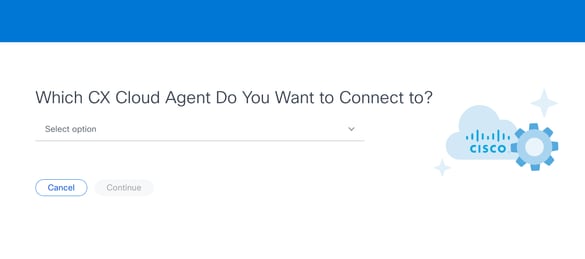

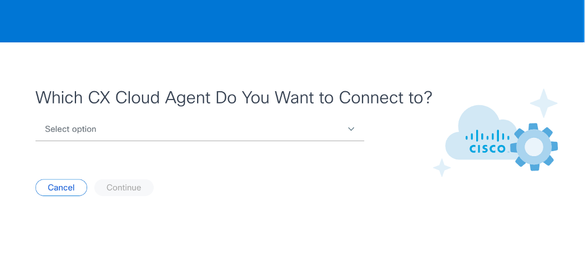

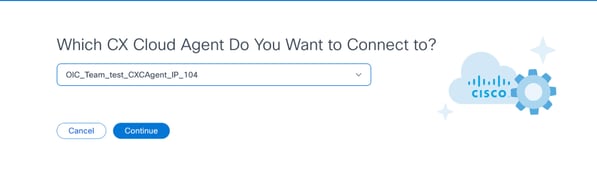

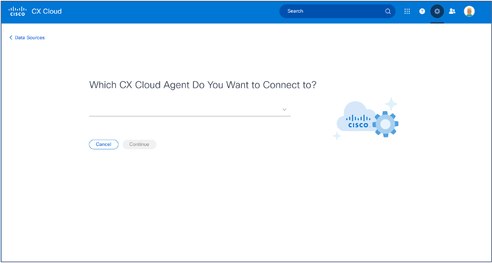

CX-Agent auswählen

CX-Agent auswählen

- Wählen Sie den CX-Agenten aus der Dropdown-Liste Welchen CX-Agenten möchten Sie verbinden mit aus.

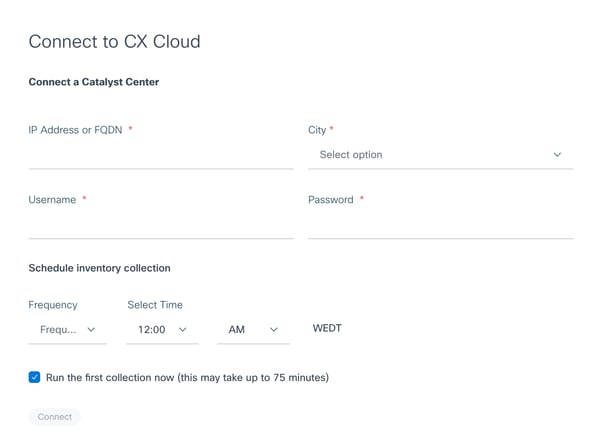

- Klicken Sie auf Continue (Weiter). Das Fenster "Connect to CX Cloud" wird geöffnet.

Häufigkeit

Häufigkeit

- Geben Sie die folgenden Details ein:

- Virtuelle IP-Adresse oder FQDN (d. h. Catalyst Center-IP-Adresse)

- Stadt (d. h. der Standort des Catalyst Centers)

- Benutzername

- Kennwort

- Häufigkeit und Zeit auswählen, um anzugeben, wie oft der CX-Agent Netzwerkscans in den Abschnitten Schedule Inventory Collection durchführen soll

Anmerkung: Aktivieren Sie das Kontrollkästchen Erste Sammlung jetzt ausführen, um die Sammlung jetzt auszuführen.

- Klicken Sie auf Verbinden. Es wird eine Bestätigung mit der Catalyst Center-IP-Adresse angezeigt.

Hinzufügen von BCS/LCS-Datenquellen

Warnung: Die Datenquellen von SolarWinds®, Evolved Programmable Network Manager (EPNM) und Application Policy Infrastructure Controller (APIC) sind nur für BCS-Weiterleitungsressourcen bestimmt und stehen ausschließlich ausgewählten BCS/LCS-Kunden zur Verfügung.

Hinzufügen von SolarWinds®

Anmerkung: Wenn Sie die Datenquelle SolarWinds® hinzufügen möchten, wenden Sie sich an den Cisco Support.

Ausgewählte BCS/LCS-Kunden können nun die CX Agent-Funktion nutzen, um sich extern in SolarWinds® zu integrieren. Dies sorgt für mehr Transparenz, eine verbesserte Verwaltbarkeit und eine verbesserte Benutzererfahrung durch eine verbesserte Automatisierung. Der CX Agent sammelt Inventar- und andere erforderliche Daten, um verschiedene Berichte zu erstellen, die hinsichtlich Format, Datenvollständigkeit und Datengenauigkeit konsistent sind. Aktuelle Berichte, die von Operational Insights Collector CX Agent generiert werden, unterstützen die Integration mit SolarWinds®, indem ein BCS/LCS-Kunde OIC durch CX Agent ersetzen kann, um Daten von Solarwinds® zu sammeln.

Der CX-Agent muss vor der ersten Erfassung in BCS Forwarding konfiguriert werden. Andernfalls werden Dateien nicht verarbeitet. Weitere Informationen zur Konfiguration der BCS-Weiterleitung finden Sie im Abschnitt Configuring CX Agent for BCS or LCS.

Hinweise:

- Mehrere Sammlungen derselben SolarWinds®-Instanz überschreiben vorherige Dateien (spätere Uploads haben Vorrang).

- Es werden mehrere Quellen unterstützt, aber jede SolarWinds®-Instanz muss eine eindeutige IP- und Geräte-ID haben.

Hinzufügen von EPNM

Ausgewählte BCS/LCS-Kunden können nun die CX Agent-Funktion für die externe Integration in den Evolved Programmable Network Manager (EPNM) nutzen. Der CX Agent sammelt Inventar- und andere erforderliche Daten, um verschiedene Berichte zu erstellen, die hinsichtlich Format, Datenvollständigkeit und Datengenauigkeit konsistent mit den von OIC generierten aktuellen Berichten sind.

Hinzufügen des APIC

Ausgewählte BCS/LCS-Kunden können nun die CX Agent-Funktion für die externe Integration in den Application Policy Infrastructure Controller (APIC) nutzen. Der CX Agent sammelt Inventar- und andere erforderliche Daten, um verschiedene Berichte zu erstellen, die hinsichtlich Format, Datenvollständigkeit und Datengenauigkeit konsistent mit den von OIC generierten aktuellen Berichten sind.

Andere Ressourcen als Datenquellen hinzufügen

Die Erfassung von Telemetriedaten wurde auf Geräte erweitert, die nicht vom Catalyst Center verwaltet werden. So können Benutzer Informationen und Analysen aus Telemetriedaten abrufen und mit diesen interagieren, um eine breitere Palette von Geräten zu unterstützen. Nach der Ersteinrichtung von CX Agent haben Benutzer die Möglichkeit, CX Agent so zu konfigurieren, dass eine Verbindung zu 20 weiteren Catalyst Centern innerhalb der von CX Cloud überwachten Infrastruktur hergestellt wird.

Benutzer können Geräte identifizieren, die in die CX Cloud integriert werden sollen, indem sie diese Geräte eindeutig mithilfe einer Seed-Datei oder durch Angabe eines IP-Bereichs identifizieren, der von CX Agent gescannt werden sollte. Beide Ansätze nutzen SNMP (Simple Network Management Protocol) zur Erkennung und SSH (Secure Shell) für die Verbindung. Diese müssen ordnungsgemäß konfiguriert werden, damit die Telemetriesammlung erfolgreich durchgeführt werden kann.

Um andere Ressourcen als Datenquellen hinzuzufügen, verwenden Sie eine der folgenden Optionen:

- Hochladen einer Seed-Datei mithilfe einer Seed-Dateivorlage

- Bereitstellen eines IP-Adressbereichs

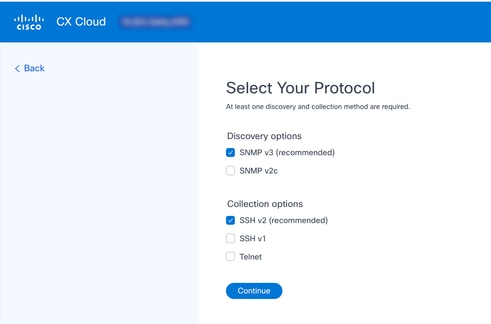

Discovery-Protokolle

Sowohl die direkte Geräteerkennung auf Basis der Seed-Datei als auch die IP-Bereich-basierte Erkennung stützen sich auf SNMP als Erkennungsprotokoll. Es gibt verschiedene Versionen von SNMP, aber der CX Agent unterstützt SNMPv2c und SNMPv3, und es können entweder eine oder beide Versionen konfiguriert werden. Dieselben Informationen, die weiter unten ausführlich beschrieben werden, müssen vom Benutzer bereitgestellt werden, um die Konfiguration abzuschließen und die Verbindung zwischen dem von SNMP verwalteten Gerät und dem SNMP-Servicemanager zu aktivieren.

SNMPv2c und SNMPv3 unterscheiden sich hinsichtlich Sicherheit und Remote-Konfigurationsmodell. SNMPV3 verwendet ein erweitertes kryptografisches Sicherheitssystem, das die SHA-Verschlüsselung unterstützt, um Nachrichten zu authentifizieren und ihre Privatsphäre zu gewährleisten. Es wird empfohlen, SNMPv3 in allen öffentlichen und internetbasierten Netzwerken zu verwenden, um Schutz vor Sicherheitsrisiken und -bedrohungen zu bieten. In der CX Cloud sollte SNMPv3 vorzugsweise konfiguriert werden und nicht SNMPv2c, mit Ausnahme älterer Legacy-Geräte, die keine integrierte Unterstützung für SNMPv3 bieten. Wenn beide Versionen von SNMP vom Benutzer konfiguriert werden, versucht der CX-Agent standardmäßig, mit jedem entsprechenden Gerät über SNMPv3 zu kommunizieren, und kehrt zu SNMPv2c zurück, wenn die Kommunikation nicht erfolgreich verlaufen kann ausgehandelt.

Verbindungsprotokolle

Bei der Einrichtung der direkten Geräteverbindung müssen Benutzer Details zum Geräteverbindungsprotokoll angeben: SSH (oder alternativ Telnet). SSHv2 sollte verwendet werden, außer in Fällen von einzelnen Legacy-Ressourcen, die nicht über die entsprechende integrierte Unterstützung verfügen. Beachten Sie, dass das SSHv1-Protokoll grundlegende Schwachstellen enthält. Ohne zusätzliche Sicherheit können Telemetriedaten und die zugrunde liegenden Ressourcen aufgrund dieser Schwachstellen kompromittiert werden, wenn sie sich auf SSHv1 verlassen. Telnet ist auch unsicher. Anmeldeinformationen (z. B. Benutzernamen und Kennwörter), die über Telnet übermittelt werden, sind nicht verschlüsselt und daher gefährdet, da keine zusätzliche Sicherheit gegeben ist.

Einschränkungen bei der Telemetrieverarbeitung für Geräte

Die folgenden Einschränkungen gelten für die Verarbeitung von Telemetriedaten für Geräte:

- Einige Geräte werden in der Sammlungsübersicht als erreichbar angezeigt, sind jedoch auf der Seite CX Cloud-Ressourcen nicht sichtbar.

- Wenn ein Gerät aus der Seed-Datei oder der Sammlung von IP-Adressbereichen ebenfalls Teil des Catalyst Center-Bestands ist, wird das Gerät nur einmal für den Catalyst Center-Eintrag gemeldet. Die entsprechenden Geräte innerhalb der Seed-Datei oder des IP-Bereichs werden übersprungen, um eine Duplizierung zu vermeiden.

- Cisco IP-Telefone werden von CX Cloud für die Datenerfassung durch CX Agent nicht unterstützt. Cisco IP-Telefone werden daher nicht in der Ressourcenliste angezeigt.

Hinzufügen weiterer Ressourcen mit einer Seed-Datei

Eine Seed-Datei ist eine CSV-Datei, bei der jede Zeile einen Systemdatensatz darstellt. In einer Seed-Datei entspricht jeder Seed-Datei-Datensatz einem eindeutigen Gerät, von dem aus die Telemetrie von CX Agent erfasst werden soll. Alle Fehler- oder Informationsmeldungen zu jedem Geräteeintrag aus der importierten Seed-Datei werden als Teil der Jobprotokolldetails erfasst. Alle Geräte in einer Seed-Datei werden als verwaltete Geräte angesehen, auch wenn die Geräte zum Zeitpunkt der Erstkonfiguration nicht erreichbar sind. Wenn eine neue Seed-Datei hochgeladen wird, um eine vorherige Datei zu ersetzen, wird das Datum des letzten Uploads in CX Cloud angezeigt.

Der CX Agent versucht, eine Verbindung mit den Geräten herzustellen, kann diese jedoch möglicherweise nicht verarbeiten, um sie auf den Seiten "Ressourcen" anzuzeigen, falls er nicht in der Lage ist, die PIDs oder Seriennummern zu ermitteln.

Jede Zeile in der Seed-Datei, die mit einem Semikolon beginnt, wird ignoriert. Die Headerzeile in der Seed-Datei beginnt mit einem Semikolon und kann unverändert beibehalten (empfohlene Option) oder beim Erstellen der Seed-Datei des Kunden gelöscht werden.

Benutzer können eine Common Services Platform Collector (CSPC)-Seed-Datei auf die gleiche Weise hochladen wie eine Standard-CX Cloud-Seed-Datei, und jede erforderliche Neuformatierung wird in der CX-Cloud verwaltet.

Für CX Agent v3.1.5 und höher können Kunden Seed-Dateien im CSPC- oder CX-Format hochladen. nur das CX-Format Seed File wird für frühere CX Agent-Versionen unterstützt.

Es ist wichtig, dass das Format der Beispiel-Seed-Datei, einschließlich der Spaltenüberschriften, in keiner Weise geändert wird.

In der folgenden Tabelle werden alle erforderlichen Seed-Dateispalten und die Daten angegeben, die in jeder Spalte enthalten sein müssen.

|

Seed-Dateispalte |

Spaltenüberschrift/-kennung |

Zweck der Spalte |

|

A |

IP-Adresse oder Hostname |

Geben Sie eine gültige, eindeutige IP-Adresse oder einen Hostnamen des Geräts an. |

|

B |

SNMP-Protokollversion |

Das SNMP-Protokoll wird von CX Agent benötigt und zur Geräteerkennung im Kundennetzwerk verwendet. Werte können snmpv2c oder snmpv3 sein, aber aus Sicherheitsgründen wird snmpv3 empfohlen. |

|

C |

snmpRo: Obligatorisch, wenn col#=3 als 'snmpv2c' ausgewählt ist |

Wenn die ältere Variante von SNMPv2 für ein bestimmtes Gerät ausgewählt ist, müssen snmpRO-Anmeldeinformationen (schreibgeschützt) für die SNMP-Sammlung des Geräts angegeben werden. Andernfalls kann der Eintrag leer sein. |

|

G |

snmpv3Benutzername: Obligatorisch, wenn col#=3 als 'snmpv3' ausgewählt ist |

Wenn SNMPv3 für die Kommunikation mit einem bestimmten Gerät ausgewählt ist, muss der entsprechende Benutzername für die Anmeldung angegeben werden. |

|

O |

snmpv3AuthAlgorithmus: Werte können MD5 oder SHA sein. |

Das SNMPv3-Protokoll ermöglicht die Authentifizierung entweder über Message Digest (MD5) oder Secure Hash Algorithm (SHA). Wenn das Gerät mit sicherer Authentifizierung konfiguriert ist, muss der jeweilige Auth-Algorithmus angegeben werden.

Anmerkung: MD5 gilt als unsicher, und SHA kann auf allen Geräten verwendet werden, die es unterstützen. |

|

F |

snmpv3AuthKennwort: Kennwort |

Wenn auf dem Gerät entweder ein MD5- oder ein SHA-Verschlüsselungsalgorithmus konfiguriert ist, muss das entsprechende Authentifizierungskennwort für den Gerätezugriff angegeben werden. |

|

G |

snmpv3PrivAlgorithm: Mögliche Werte sind DES, 3DES, AES-128, AES-192, AES-256. |

Wenn das Gerät mit dem SNMPv3-Datenschutzalgorithmus konfiguriert ist (dieser Algorithmus wird zur Verschlüsselung der Antwort verwendet), muss der entsprechende Algorithmus angegeben werden.

Anmerkung: 56-Bit-Schlüssel, die vom Data Encryption Standard (DES) verwendet werden, gelten als zu kurz, um kryptografische Sicherheit zu bieten, und der Triple Data Encryption Standard (3DES) kann auf allen Geräten verwendet werden, die ihn unterstützen. |

|

H |

snmpv3PrivKennwort: Kennwort |

Wenn der SNMPv3-Datenschutzalgorithmus auf dem Gerät konfiguriert ist, muss das entsprechende Datenschutzkennwort für die Geräteverbindung angegeben werden. |

|

I |

snmpv3EngineId: Engine-ID, eindeutige ID für Gerät, Engine-ID angeben, wenn manuell auf Gerät konfiguriert |

Die SNMPv3-Engine-ID ist eine eindeutige ID für jedes Gerät. Diese Engine-ID wird während der Erfassung der SNMP-Datensätze durch den CX Agent als Referenz gesendet. Wenn der Kunde die EngineID manuell konfiguriert, muss die entsprechende EngineID angegeben werden. |

|

J |

CLI-Protokoll: Werte können 'telnet', 'sshv1', 'sshv2' sein. Wenn leer, kann standardmäßig 'sshv2' eingestellt werden |

Die Befehlszeilenschnittstelle (CLI, Command Line Interface) ist für die direkte Interaktion mit dem Gerät vorgesehen. CX Agent verwendet dieses Protokoll für die CLI-Erfassung für ein bestimmtes Gerät. Diese CLI-Erfassungsdaten werden für Ressourcen- und andere Insights-Berichte in der CX Cloud verwendet. SSHv2 wird empfohlen; ohne andere Netzwerksicherheitsmaßnahmen SSHv1 und Telnet-Protokolle allein keine ausreichende Transportsicherheit bieten. |

|

K |

CLI-Port: CLI-Protokoll-Portnummer |

Wenn ein CLI-Protokoll ausgewählt wird, muss die entsprechende Portnummer angegeben werden. Beispiel: 22 für SSH und 23 für Telnet. |

|

L |

CLI-Benutzer: CLI-Benutzername (entweder CLI-Benutzername/Kennwort oder BEIDE können angegeben werden, ABER beide Spalten (Spalte#=12 und Spalte#=13) dürfen nicht leer sein.) |

Der entsprechende CLI-Benutzername des Geräts muss angegeben werden. Dies wird von CX Cloud Agent zum Zeitpunkt der Verbindung mit dem Gerät während der CLI-Erfassung verwendet. |

|

M |

CLI-Kennwort: CLI-Benutzerkennwort (entweder CLI-Benutzername/Kennwort oder BEIDE können angegeben werden, ABER beide Spalten (Spalte#=12 und Spalte#=13) dürfen nicht leer sein.) |

Das entsprechende CLI-Kennwort des Geräts muss angegeben werden. Dies wird von CX Agent zum Zeitpunkt der Verbindung mit dem Gerät während der CLI-Erfassung verwendet. |

|

N |

CLIEnableUser |

Wenn enable auf dem Gerät konfiguriert ist, muss der enableUsername-Wert des Geräts angegeben werden. |

|

O |

CLIEnablePassword |

Wenn enable auf dem Gerät konfiguriert ist, muss der enablePassword-Wert des Geräts angegeben werden. |

|

F |

Künftiger Support (keine Eingaben erforderlich) |

Reserviert für zukünftige Verwendung |

|

F |

Künftiger Support (keine Eingaben erforderlich) |

Reserviert für zukünftige Verwendung |

|

R |

Künftiger Support (keine Eingaben erforderlich) |

Reserviert für zukünftige Verwendung |

|

S |

Künftiger Support (keine Eingaben erforderlich) |

Reserviert für zukünftige Verwendung |

Hinzufügen weiterer Ressourcen mit einer neuen Seed-Datei

So fügen Sie andere Ressourcen mit einer neuen Seed-Datei hinzu:

- Klicken Sie im Fenster Admin Center > Datenquellen auf Datenquelle hinzufügen.

Andere Ressourcen nach Seed-Datei

Andere Ressourcen nach Seed-Datei - Klicken Sie auf Datenquelle hinzufügen in der Option Andere Ressourcen nach Seed-Datei.

CX-Agent auswählen

CX-Agent auswählen

- Wählen Sie den CX-Agenten aus der Dropdown-Liste Welchen CX Cloud-Agenten möchten Sie verbinden mit aus.

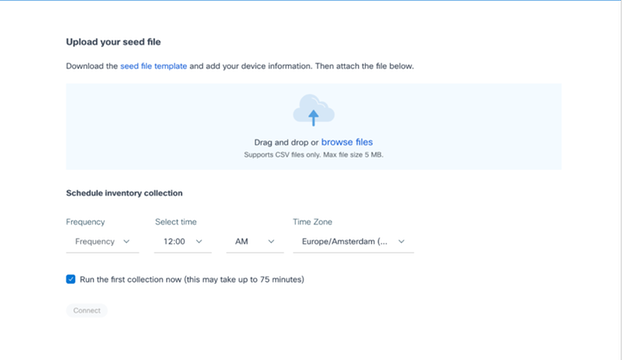

- Klicken Sie auf Continue (Weiter). Die Seite Upload Seed File (Seed-Datei hochladen) wird angezeigt.

Seed-Datei hochladen

Seed-Datei hochladen - Klicken Sie auf die Vorlage für die verlinkte Seed-Datei, um die Vorlage herunterzuladen.

- Manuelles Eingeben oder Importieren von Daten in die Datei Speichern Sie die Vorlage abschließend als CSV-Datei, um die Datei in den CX Agent zu importieren.

- Drag & Drop oder klicken Sie auf Dateien durchsuchen, um die CSV-Datei hochzuladen.

- Klicken Sie nach dem Hochladen der Datei auf Weiter. Die Seite "Sammlung planen" wird angezeigt.

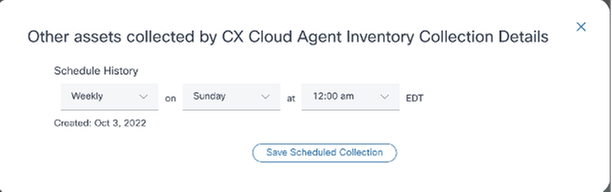

Sammlung planen

Sammlung planen - Klicken Sie auf das Symbol Bearbeiten. Die Seite "Erfassungszeitplan festlegen" wird angezeigt.

Erfassungszeitplan festlegen

Erfassungszeitplan festlegen - Wählen Sie eine Option aus den folgenden Dropdown-Listen aus:

- Häufigkeit

- Zeit

- Tag

- Aktivieren Sie das Kontrollkästchen Erste Sammlung jetzt ausführen, um die Sammlung auszuführen.

Anmerkung: Bevor die Erstkonfiguration der CX Cloud abgeschlossen ist, muss der CX Cloud Agent die erste Telemetriesammlung durchführen, indem er die Seed-Datei verarbeitet und eine Verbindung mit allen identifizierten Geräten herstellt. Die Erfassung kann je nach Bedarf gestartet oder gemäß einem hier definierten Zeitplan ausgeführt werden. Benutzer können die erste Telemetrieverbindung durchführen, indem sie das Kontrollkästchen Erste Sammlung jetzt ausführen aktivieren. Je nach Anzahl der in der Seed-Datei angegebenen Einträge und anderen Faktoren kann dieser Vorgang sehr lange dauern.

- Klicken Sie auf Continue (Weiter). Die Seite "Sammlung planen" wird erneut angezeigt.

- Klicken Sie auf Senden. Das Fenster Datenquellen wird geöffnet und zeigt eine Bestätigungsmeldung an.

Hinzufügen weiterer Ressourcen mit einer geänderten Seed-Datei

So fügen Sie Geräte mit der aktuellen Seed-Datei hinzu, ändern oder löschen sie:

- Öffnen Sie die zuvor erstellte Seed-Datei, nehmen Sie die erforderlichen Änderungen vor, und speichern Sie die Datei.

Anmerkung: Um der Seed-Datei Assets hinzuzufügen, fügen Sie diese Assets an die zuvor erstellte Seed-Datei an, und laden Sie die Datei neu. Dies ist notwendig, da das Hochladen einer neuen Seed-Datei die aktuelle Seed-Datei ersetzt. Nur die zuletzt hochgeladene Seed-Datei wird für die Erkennung und Sammlung verwendet.

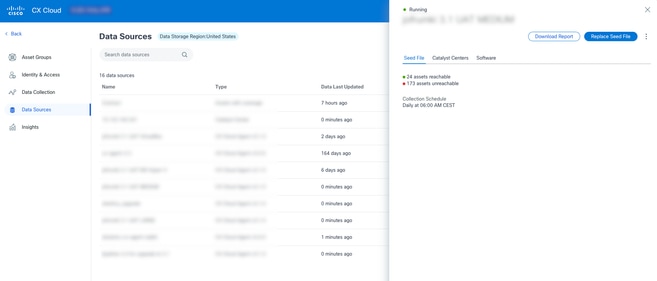

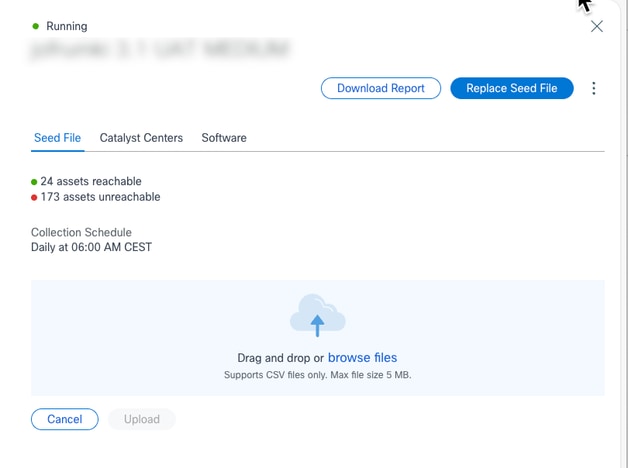

- Klicken Sie auf der Seite Datenquellen auf die CX Agent-Datenquelle, für die eine aktualisierte Seed-Datei erforderlich ist. Das Detailfenster CX Agent wird geöffnet.

Startdatei

Startdatei - Klicken Sie auf Seed-Datei ersetzen.

Seed-Datei ersetzen

Seed-Datei ersetzen - Ziehen Sie die geänderte Seed-Datei, oder klicken Sie auf Dateien durchsuchen, um sie hochzuladen.

- Klicken Sie auf Hochladen.

Standardanmeldeinformationen für die Seed-Datei

CX Agent macht es überflüssig, vertrauliche Kennwörter direkt in die Seed-Datei aufzunehmen. Dadurch wird die Sicherheit erhöht, da vertrauliche Informationen nicht weitergegeben werden müssen und ein wichtiges Anliegen des Kunden behoben werden muss. Informationen zur Aktivierung dieser Funktion finden Sie unter Configuring Vault for Existing CX Agents.

Hinzufügen weiterer Ressourcen mithilfe von IP-Bereichen

IP-Bereiche ermöglichen es Benutzern, Hardware-Ressourcen zu identifizieren und anschließend Telemetriedaten von diesen Geräten basierend auf IP-Adressen zu sammeln. Die Geräte für die Telemetriesammlung können eindeutig identifiziert werden, indem ein einzelner IP-Bereich auf Netzwerkebene angegeben wird, der vom CX-Agenten mithilfe des SNMP-Protokolls gescannt werden kann. Wenn der IP-Bereich zum Identifizieren eines direkt verbundenen Geräts ausgewählt wird, können die IP-Adressen, auf die verwiesen wird, so restriktiv wie möglich sein, während gleichzeitig alle erforderlichen Ressourcen abgedeckt werden.

- Es können bestimmte IPs bereitgestellt werden, oder es können Platzhalter verwendet werden, um die Achtbitzeichen einer IP zu ersetzen und einen Bereich zu erstellen.

- Wenn eine bestimmte IP-Adresse nicht in dem IP-Bereich enthalten ist, der während der Einrichtung identifiziert wurde, versucht der CX Agent nicht, mit einem Gerät zu kommunizieren, das über eine solche IP-Adresse verfügt, und sammelt auch keine Telemetrie von einem solchen Gerät.

- Bei Eingabe von *.*.*.* kann CX Agent die vom Benutzer bereitgestellten Anmeldeinformationen mit jeder IP verwenden. Beispiele: 172.16.*.* lässt die Verwendung der Anmeldeinformationen für alle Geräte im Subnetz 172.16.0.0/16 zu.

- Wenn Änderungen am Netzwerk oder an vorhandenen Installationen (Installed Base, IB) vorgenommen werden, kann der IP-Bereich geändert werden. Siehe Abschnitt Bearbeiten von IP-Bereichen

Der CX Agent versucht, eine Verbindung mit den Geräten herzustellen, kann diese jedoch möglicherweise nicht verarbeiten, um sie in der Assets-Ansicht anzuzeigen, falls er nicht in der Lage ist, die PIDs oder Seriennummern zu ermitteln.

Hinweise:

Durch Klicken auf IP-Adressbereich bearbeiten wird die Geräteerkennung bei Bedarf initiiert. Wenn einem angegebenen IP-Bereich ein neues Gerät hinzugefügt oder (innerhalb oder außerhalb) daraus gelöscht wird, muss der Kunde immer auf IP-Adressbereich bearbeiten klicken (siehe Abschnitt Bearbeiten von IP-Bereichen) und die erforderlichen Schritte ausführen, um die Geräteerkennung auf Anforderung zu initiieren und neu hinzugefügte Geräte in das CX Agent-Erfassungsinventar aufzunehmen.

Um Geräte über einen IP-Bereich hinzuzufügen, müssen Benutzer alle anwendbaren Anmeldeinformationen über die Konfigurations-Benutzeroberfläche angeben. Die sichtbaren Felder variieren je nach den Protokollen, die in den vorherigen Fenstern ausgewählt wurden. Wenn mehrere Optionen für dasselbe Protokoll ausgewählt werden, z. B. sowohl SNMPv2c als auch SNMPv3 oder SSHv2 und SSHv1, wird die Protokollauswahl vom CX-Agent automatisch anhand der einzelnen Gerätefunktionen ausgehandelt.

Wenn Geräte über IP-Adressen verbunden werden, muss der Kunde sicherstellen, dass alle relevanten Protokolle im IP-Bereich sowie die SSH-Versionen und Telnet-Anmeldeinformationen gültig sind oder die Verbindungen fehlschlagen.

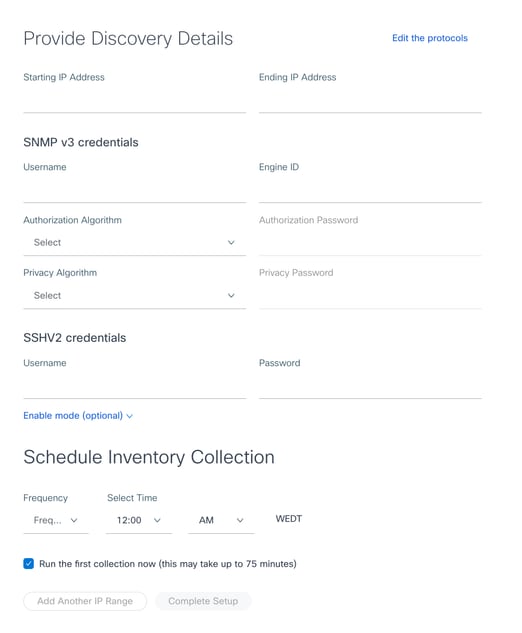

Hinzufügen weiterer Ressourcen nach IP-Bereichen

So fügen Sie Geräte über den IP-Bereich hinzu:

- Wählen Sie das Symbol Admin Center. Das Fenster Datenquellen wird geöffnet.

- Klicken Sie im Fenster Admin Center > Datenquellen auf Datenquelle hinzufügen.

Andere Ressourcen nach IP-Bereich

Andere Ressourcen nach IP-Bereich - Klicken Sie in der Option "Andere Anlagen nach IP-Bereich" auf Datenquelle hinzufügen. Die Seite Discovery-Details bereitstellen wird angezeigt.

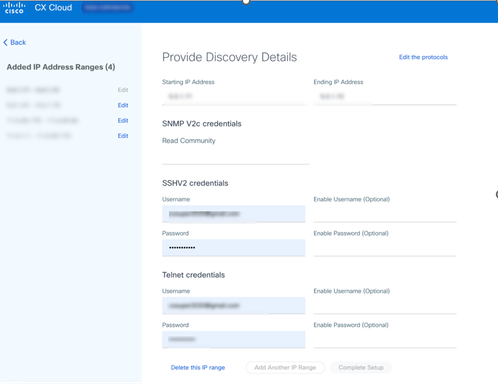

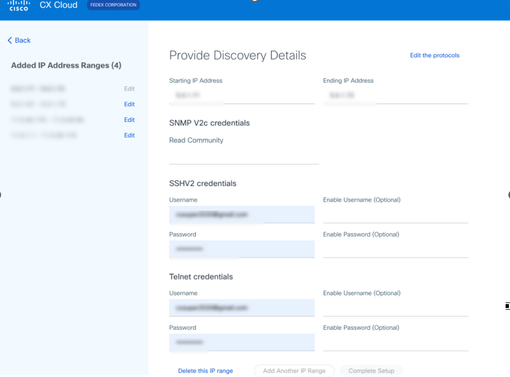

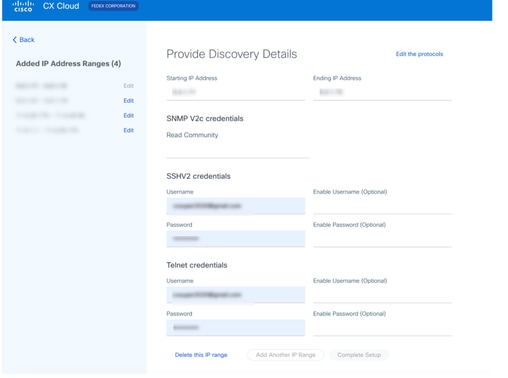

Bereitstellung von Erkennungsdetails

Bereitstellung von Erkennungsdetails - Geben Sie eine Start-IP-Adresse und eine End-IP-Adresse ein.

- Geben Sie die erforderlichen Details in die Abschnitte mit den SNMP- und CLI-Anmeldeinformationen ein.

- Wählen Sie im Abschnitt Schedule Inventory Collection (Bestandserfassung planen) Optionen aus den folgenden Dropdown-Listen aus.

- Häufigkeit

- Zeit

- Tag

- Aktivieren Sie das Kontrollkästchen Erste Sammlung jetzt ausführen, um die Sammlung auszuführen.

- Optional können Sie das Kontrollkästchen IP-Bereich vor Erfassung automatisch neu ermitteln aktivieren, um die automatische Neuerkennung von IP-Bereichen zu aktivieren.

- Klicken Sie auf Setup abschließen. Bei erfolgreicher Bereitstellung wird eine Bestätigung angezeigt.

Bestätigungsmeldung

Bestätigungsmeldung

Bearbeiten von IP-Bereichen

So bearbeiten Sie einen IP-Bereich:

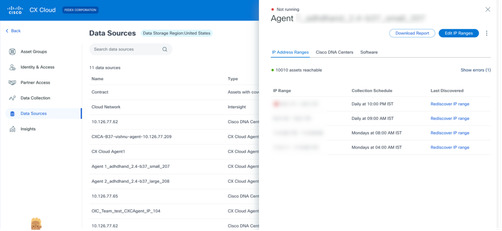

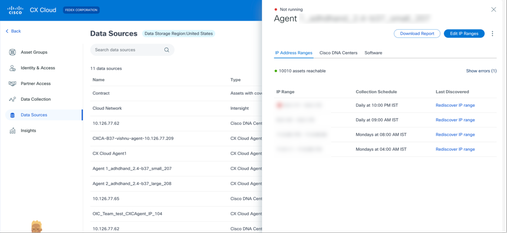

- Navigieren Sie in das Fenster Datenquellen.

- Klicken Sie auf den CX-Agenten, für den die Bearbeitung des IP-Bereichs in Datenquellen erforderlich ist. Das Detailfenster wird geöffnet.

Fenster "IP Range Details"

Fenster "IP Range Details" - Klicken Sie auf IP-Adressbereich bearbeiten.

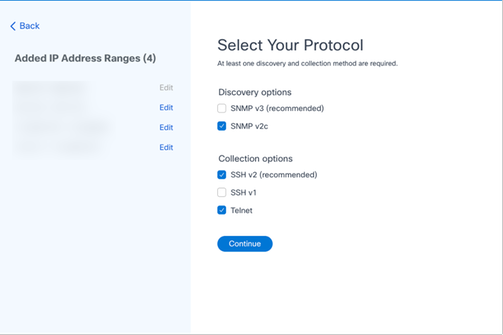

- Klicken Sie auf Protokolle bearbeiten. Das Fenster Protokoll auswählen wird geöffnet.

Protokoll auswählen

Protokoll auswählen - Aktivieren Sie die entsprechenden Kontrollkästchen, um die entsprechenden Protokolle auszuwählen, und klicken Sie auf Weiter, um zurück zum Fenster Discovery-Details angeben zu navigieren.

Bereitstellung von Erkennungsdetails

Bereitstellung von Erkennungsdetails

6. Bearbeiten Sie die Details nach Bedarf, und klicken Sie auf Complete Setup (Einrichtung abschließen). Das Fenster Datenquellen wird geöffnet und zeigt eine Meldung an, die das Hinzufügen eines oder mehrerer neu hinzugefügter IP-Adressbereiche bestätigt.

Anmerkung: Mit dieser Bestätigungsmeldung wird nicht überprüft, ob Geräte innerhalb des geänderten Bereichs erreichbar sind oder ob ihre Anmeldeinformationen akzeptiert werden. Diese Bestätigung erfolgt, wenn der Kunde den Erkennungsprozess initiiert.

Bestätigung

Bestätigung

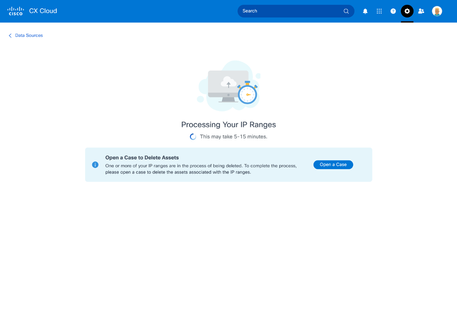

Löschen von IP-Bereichen

So löschen Sie einen IP-Bereich:

- Navigieren Sie in das Fenster Datenquellen.

- Wählen Sie den entsprechenden CX-Agenten mit dem zu löschenden IP-Bereich aus. Das Detailfenster wird geöffnet.

IP-Bereiche bearbeiten

IP-Bereiche bearbeiten - Klicken Sie auf IP-Bereiche bearbeiten. Das Fenster Discovery-Details angeben wird geöffnet.

Löschen von IP-Bereichen

Löschen von IP-Bereichen

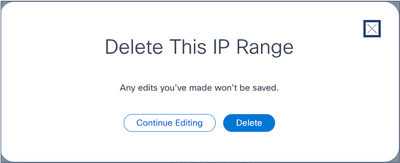

- Klicken Sie auf den Link Diesen IP-Bereich löschen. Die Bestätigungsmeldung wird angezeigt.

Löschen der Nachricht bestätigen

Löschen der Nachricht bestätigen - Klicken Sie auf Löschen.

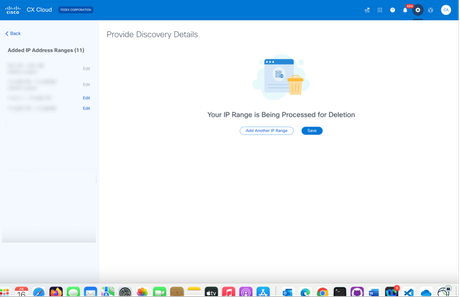

- Klicken Sie auf Speichern. Die Verarbeitungsmeldung wird angezeigt.

Löschen von IP-Bereichen

Löschen von IP-Bereichen

Nach Abschluss dieses Vorgangs wird das Fenster Datenquellen geöffnet, und es wird eine Bestätigungsmeldung angezeigt.

Von mehreren Controllern erkannte Geräte

Wenn sich der Catalyst Center- und der IP-Bereich oder die Seed-Dateien auf demselben CX Agent befinden, kann es sein, dass einige Geräte sowohl vom Cisco Catalyst Center als auch von einer direkten Geräteverbindung mit CX Agent erkannt werden, wodurch doppelte Daten von diesen Geräten erfasst werden. Um zu vermeiden, dass doppelte Daten gesammelt werden und die Geräte nur von einem Controller verwaltet werden, muss eine Rangfolge festgelegt werden, für die der CX Agent die Geräte verwaltet.

- Wenn ein Gerät zuerst vom Cisco Catalyst Center erkannt und dann durch direkte Geräteverbindung (mithilfe einer Seed-Datei oder eines IP-Bereichs) wiedererkannt wird, hat Cisco Catalyst Center bei der Steuerung des Geräts Vorrang.

Anmerkung: CDP (Cisco Discovery Protocol) und LLDP (Link Layer Discovery Protocol) sind nicht im Deduplizierungsprozess enthalten.

- Wenn ein Gerät zuerst durch eine direkte Geräteverbindung mit dem CX Agent erkannt und dann vom Cisco Catalyst Center erneut erkannt wird, hat Cisco Catalyst Center bei der Steuerung des Geräts Vorrang.

Hinzufügen weiterer Ressourcen mit CDP oder LLDP

CDP und LLDP sind Netzwerkprotokolle, mit denen Geräte Informationen über direkt verbundene Geräte im Netzwerk automatisch erkennen können. Wenn die Erkennung über CDP oder LLDP aktiviert ist, kommuniziert der CX-Agent mit Netzwerkgeräten, um detaillierte Informationen über benachbarte Geräte zu erfassen, wie z. B. Gerätetyp, IP-Adresse und Verbindungsdetails, ohne dass eine manuelle Eingabe oder Vorkonfiguration erforderlich ist. Dieser automatisierte Prozess ermöglicht es dem CX-Agenten, neue Geräte dynamisch zu identifizieren und dem Bestand hinzuzufügen, wenn sie im Netzwerk erkannt werden. So wird sichergestellt, dass die Geräteliste auch bei einer Weiterentwicklung des Netzwerks aktuell bleibt. Alle Fehler oder Meldungen im Zusammenhang mit der Geräteerkennung über CDP oder LLDP werden als Teil der Jobprotokolldetails in der CX Cloud erfasst. Die Verwendung von CDP oder LLDP zur Geräteerkennung vereinfacht die Netzwerkverwaltung, reduziert den manuellen Aufwand und hilft, eine genaue und aktuelle Bestandsaufnahme aller angeschlossenen Geräte zu erstellen.

So fügen Sie weitere Ressourcen mit CDP oder LLDP hinzu:

- Wählen Sie das Symbol Admin Center aus. Das Fenster Datenquellen wird geöffnet.

- Klicken Sie auf Datenquelle hinzufügen. Die Seite Datenquelle hinzufügen wird angezeigt.

Weitere Ressourcen von CDP/LLDP

Weitere Ressourcen von CDP/LLDP - Klicken Sie in der Option Andere Ressourcen nach CDP/LLDP auf Datenquelle hinzufügen. Das Fenster Mit welchem CX Cloud Agent möchten Sie eine Verbindung herstellen? wird angezeigt.

Mit welchem CX-Agenten möchten Sie eine Verbindung herstellen?

Mit welchem CX-Agenten möchten Sie eine Verbindung herstellen? - Wählen Sie eine Option aus der Dropdown-Liste aus.

- Klicken Sie auf Continue (Weiter). Die Seite "CDP-/LLDP-Anmeldeinformationen eingeben" wird angezeigt.

CDP-/LLDP-Anmeldeinformationen eingeben

CDP-/LLDP-Anmeldeinformationen eingeben - Aktivieren Sie das Kontrollkästchen Cisco Discovery Protocol (CDP) oder Link Layer Discovery Protocol (LLDP).

- Geben Sie eine Seed-IP-Adresse und eine Hop-Anzahl ein (d. h. die Anzahl der Hops, die der Erkennungsprozess durchlaufen soll).

- Wählen Sie im Abschnitt Discovery Credentials (Erkennungsinformationen) in der Dropdown-Liste Protocol (Protokoll) die Option SNMP v3 oder SNMP v2 aus.

- Geben Sie SNMP-Anmeldeinformationen ein.

- Wählen Sie im Abschnitt Collection Credentials (Anmeldeinformationen für Erfassung) aus der Dropdown-Liste Protocol (Protokoll) die Option SSH v2 (empfohlen) aus.

- Geben Sie einen Benutzernamen und ein Kennwort ein.

- Klicken Sie auf Continue (Weiter). Die Seite "Erfassungszeitplan festlegen" wird angezeigt.

Erfassungszeitplan festlegen

Erfassungszeitplan festlegen - Wählen Sie Optionen aus den folgenden Dropdown-Listen aus:

- Häufigkeit

- Zeit

- Tag

- Aktivieren Sie das Kontrollkästchen Erste Sammlung jetzt ausführen.

- Klicken Sie auf Continue (Weiter).

Erfassungszeitplan festlegen (Fortsetzung)

Erfassungszeitplan festlegen (Fortsetzung) - Wählen Sie Optionen aus den folgenden Dropdown-Listen aus:

- Erfassungszeit

- AM/PM

- Erfassungsdatum

- Klicken Sie auf Continue (Weiter). Nach Hinzufügen der Datenquelle wird eine Bestätigung angezeigt.

Bearbeiten von CDP- oder LLDP-Details

So bearbeiten Sie CDP- oder LLDP-Details:

- Navigieren Sie in das Fenster Datenquellen.

- Klicken Sie auf den CX-Agenten, für den das Detailfenster des CX-Agenten angezeigt werden soll.

Detailfenster des CX-Agents

Detailfenster des CX-Agents - Klicken Sie auf Anmeldeinformationen bearbeiten. Die Seite "Anmeldedaten für die automatische Erkennung bearbeiten" wird angezeigt.

Anmeldeinformationen für die automatische Erkennung bearbeiten

Anmeldeinformationen für die automatische Erkennung bearbeiten - Vornehmen der gewünschten Änderungen

- Klicken Sie auf Änderungen speichern.

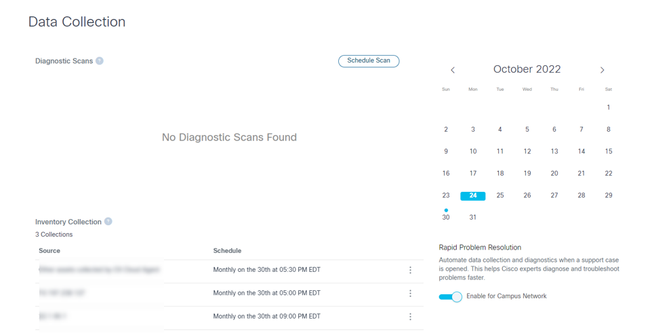

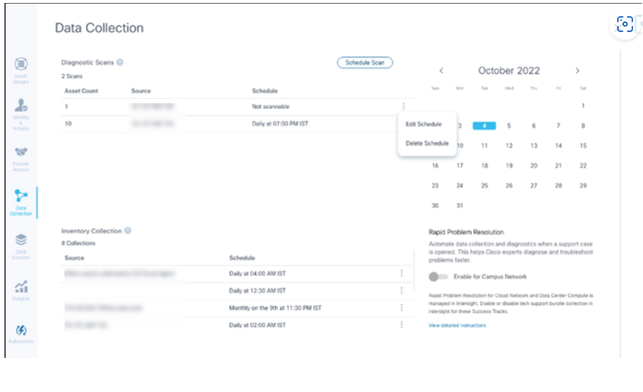

Planen von Diagnosescans

Anmerkung: Für die Planung von Scans ist ein Signatur-Vertragstyp (CX L2) erforderlich.

Kunden können Diagnosescans in der CX Cloud planen, um qualifizierte Success Tracks und die entsprechenden Geräte zu erhalten und die Priority Bugs in "Advisories" auszufüllen.

Anmerkung: Cisco empfiehlt, Diagnosescans zu planen oder bedarfsgesteuerte Scans einzuleiten, die sich mindestens sechs bis sieben Stunden von den Zeitplänen für die Bestandserfassung unterscheiden, damit sie sich nicht überschneiden. Die gleichzeitige Ausführung mehrerer Diagnosescans kann den Scanvorgang verlangsamen und möglicherweise zu Scanfehlern führen.

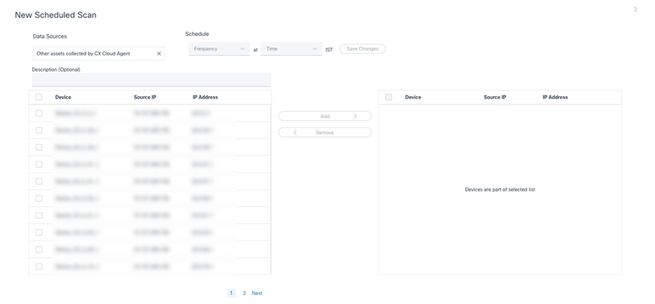

So planen Sie Diagnosescans:

- Klicken Sie auf der Startseite auf das Symbol Einstellungen (Geräte).

- Wählen Sie auf der Seite Datenquellen im linken Bereich die Option Datensammlung aus.

- Klicken Sie auf Scannen planen.

Planen von Scans

Planen von Scans

- Konfigurieren Sie einen Zeitplan für diesen Scan.

Scan-Zeitplan konfigurieren

Scan-Zeitplan konfigurieren - Wählen Sie in der Geräteliste alle Geräte für den Scan aus, und klicken Sie auf Hinzufügen.

Zeitgesteuerte Suche

Zeitgesteuerte Suche - Klicken Sie auf Save Changes (Änderungen speichern), wenn die Planung abgeschlossen ist.

Die Diagnosescans und die Inventarerfassungszeitpläne können auf der Seite Datenerfassung bearbeitet und gelöscht werden.

Datenerfassung mit Optionen zum Bearbeiten und Löschen von Zeitplänen

Datenerfassung mit Optionen zum Bearbeiten und Löschen von Zeitplänen

Upgrade von CX Agent VMs auf mittlere und große Konfigurationen

Nach dem Upgrade von VMs ist Folgendes nicht möglich:

- Herabstufung von einer großen oder mittleren bis hin zu einer kleinen Konfiguration

- Herabstufung von einer großen auf eine mittlere Konfiguration

- Upgrade von einer mittleren auf eine große Konfiguration

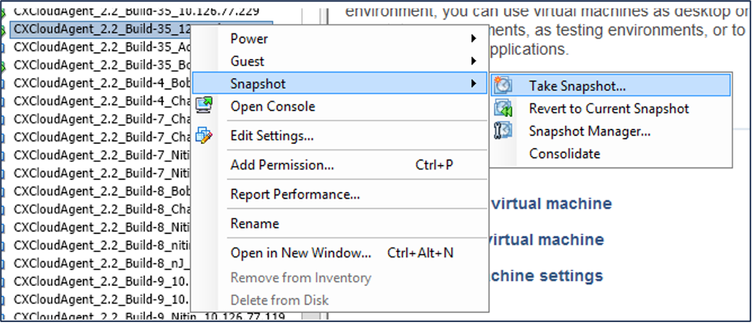

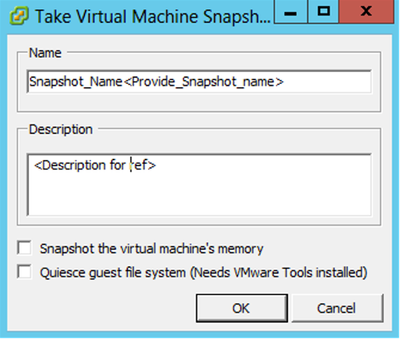

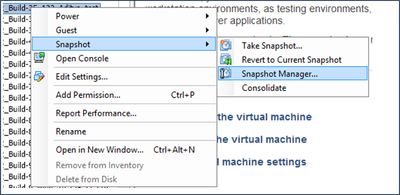

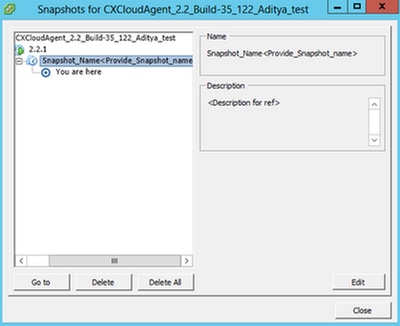

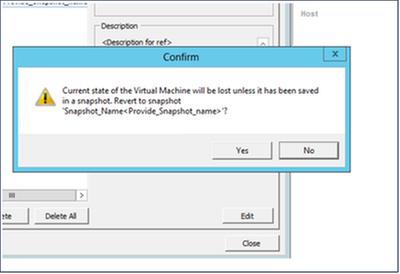

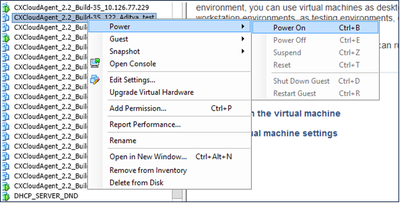

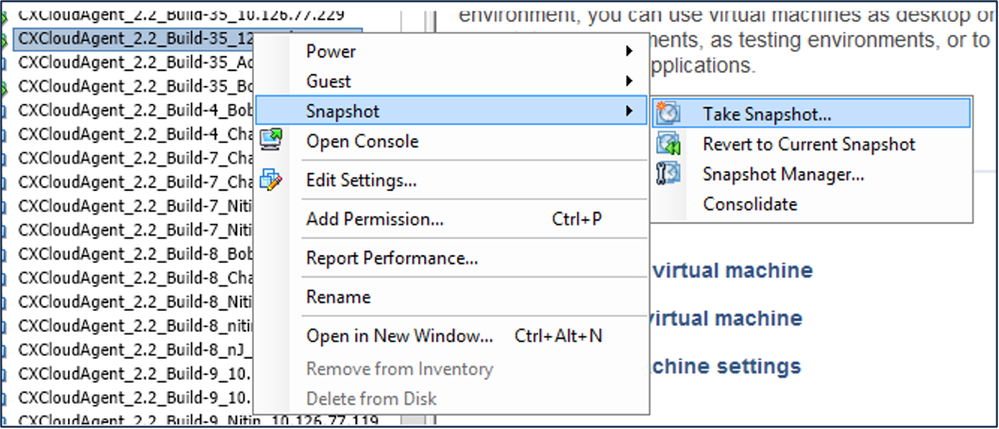

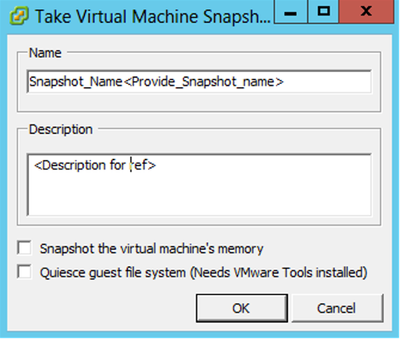

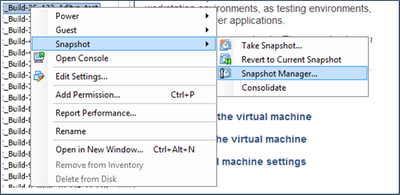

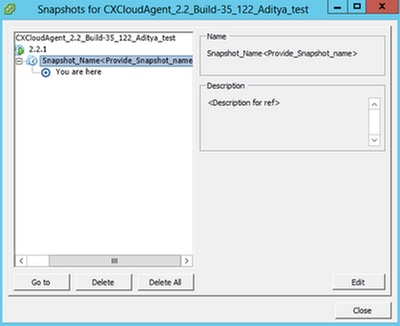

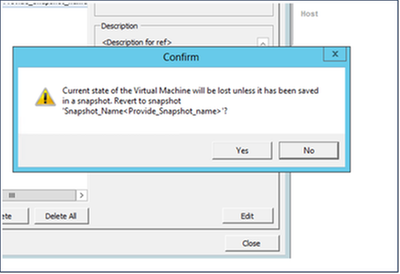

Vor dem Upgrade des virtuellen Systems empfiehlt Cisco die Erstellung eines Snapshots für die Wiederherstellung bei einem Ausfall. Weitere Informationen finden Sie unter Sichern und Wiederherstellen der CX Cloud VM.

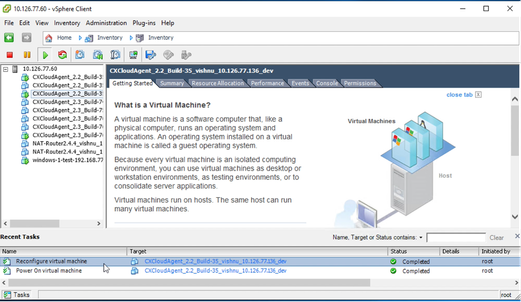

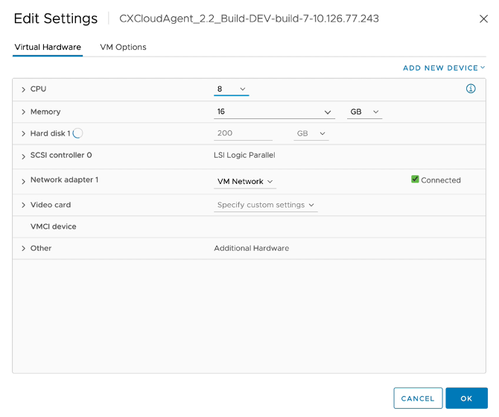

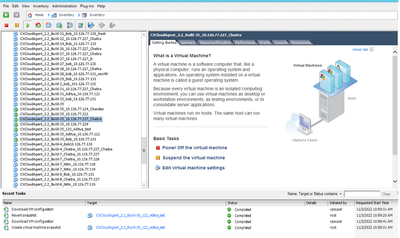

Neukonfiguration mit VMware vSphere Thick Client

So aktualisieren Sie die VM-Konfiguration mit dem vorhandenen VMware vSphere Thick Client:

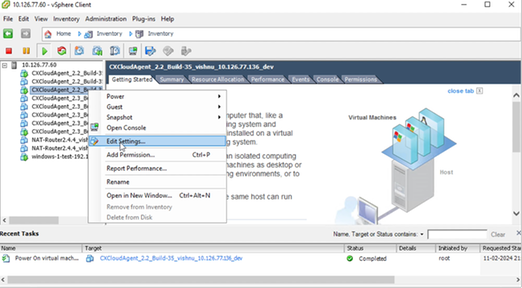

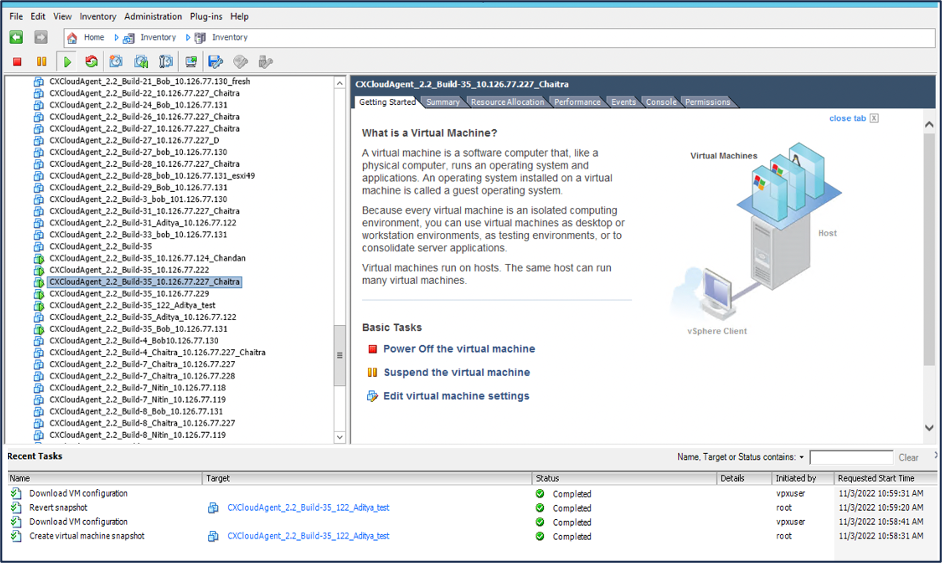

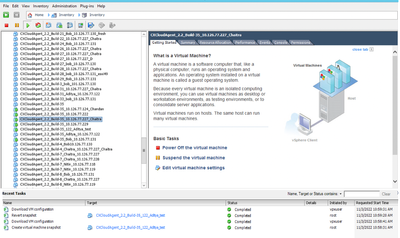

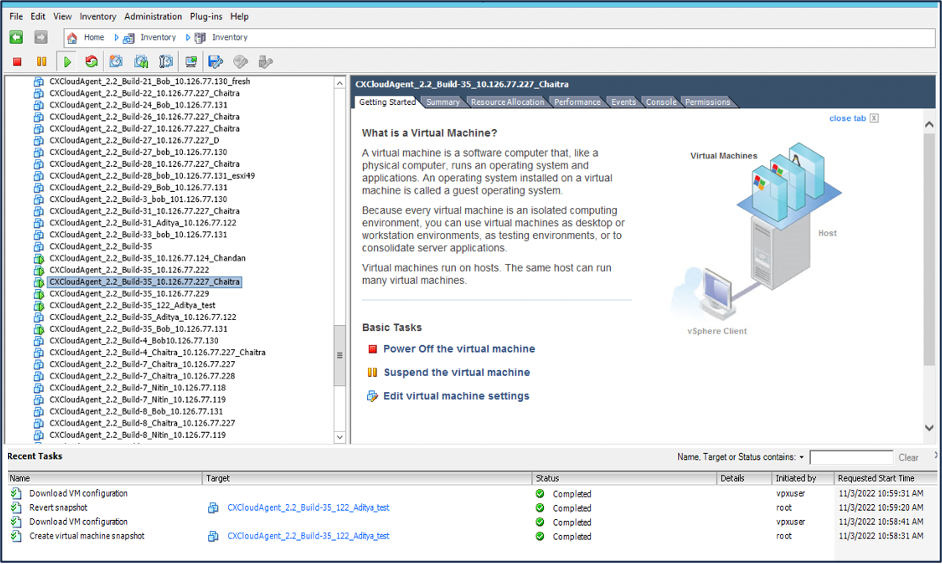

vSphere-Client

vSphere-Client

- Melden Sie sich beim VMware vSphere-Client an. Auf der Startseite wird eine Liste der virtuellen Systeme angezeigt.

Einstellungen bearbeiten

Einstellungen bearbeiten - Klicken Sie mit der rechten Maustaste auf die Ziel-VM, und wählen Sie im Menü Edit Settings (Einstellungen bearbeiten). Das Fenster VM-Eigenschaften wird geöffnet.

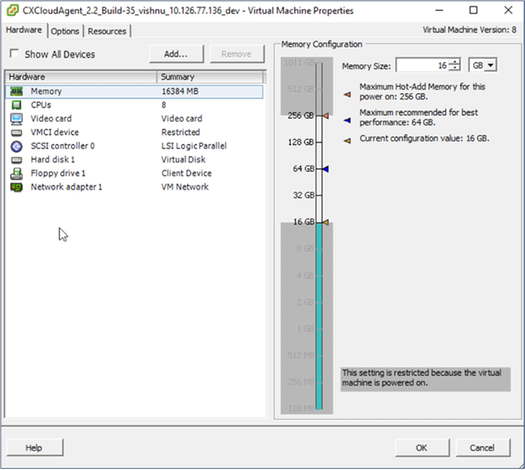

VM-Eigenschaften

VM-Eigenschaften - Aktualisieren Sie die Werte für die Speichergröße wie angegeben:

Mittel: 32 GB (32768 MB)

Groß: 64 GB (65536 MB) - Wählen Sie CPUs aus, und aktualisieren Sie die angegebenen Werte:

Mittel: 16 Kerne (8 Sockel *2 Kerne/Sockel)

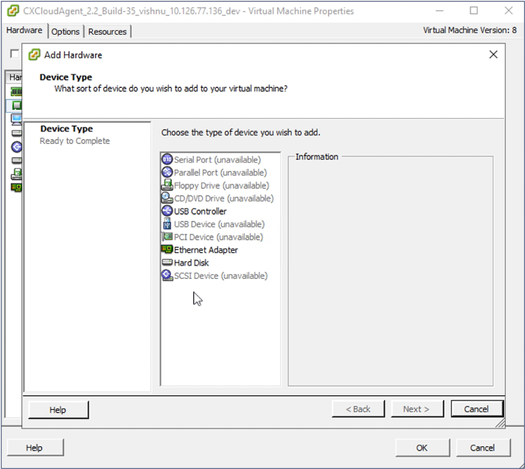

Groß: 32 Kerne (16 Sockel *2 Kerne/Sockel) - Klicken Sie auf Hinzufügen. Das Fenster Hardware hinzufügen wird geöffnet.

Gerätetyp

Gerätetyp - Wählen Sie als Gerätetyp Hard Disk (Festplatte).

- Klicken Sie auf Next (Weiter).

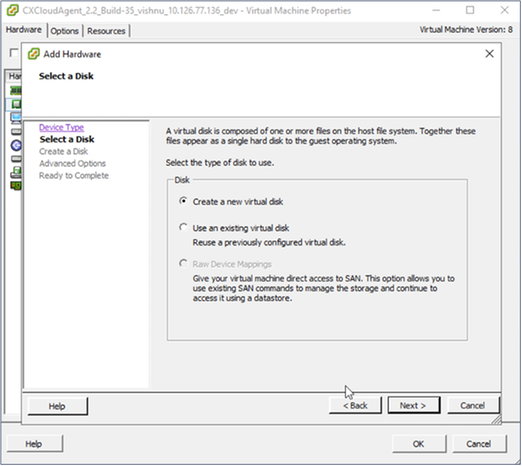

Festplatte auswählen

Festplatte auswählen - Aktivieren Sie das Optionsfeld Neues virtuelles Laufwerk erstellen, und klicken Sie auf Weiter.

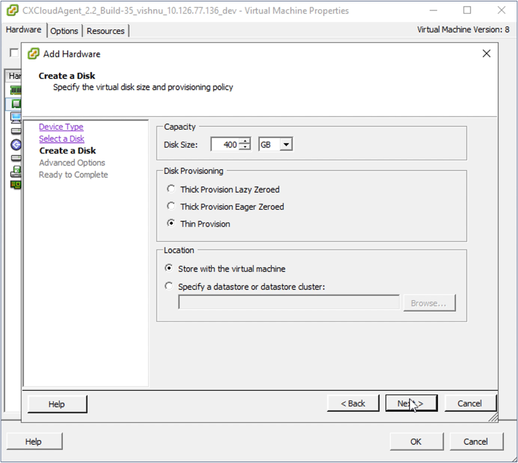

Datenträger erstellen

Datenträger erstellen - Aktualisieren Sie Kapazität > Festplattengröße wie angegeben:

Klein bis mittel: 400 GB (Anfangsgröße: 200 GB, Erhöhung der Gesamtkapazität auf 600 GB)

Klein bis groß: 1.000 GB (Anfangsgröße: 200 GB, Erhöhung der Gesamtkapazität auf 1.200 GB) - Wählen Sie das Optionsfeld Thin Provision für die Festplattenbereitstellung aus.

- Klicken Sie auf Next (Weiter). Das Fenster Erweiterte Optionen wird angezeigt.

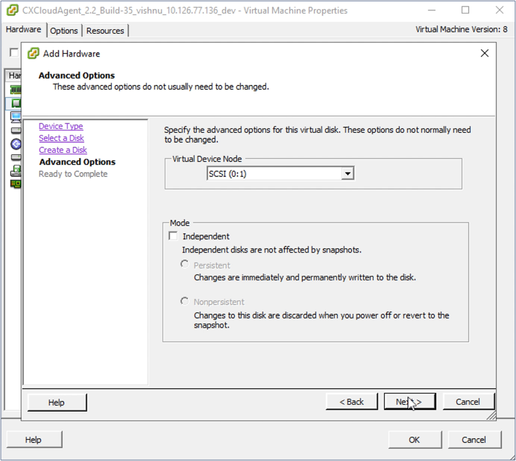

Erweiterte Optionen

Erweiterte Optionen - Nehmen Sie keine Änderungen vor. Klicken Sie auf Weiter, um fortzufahren.

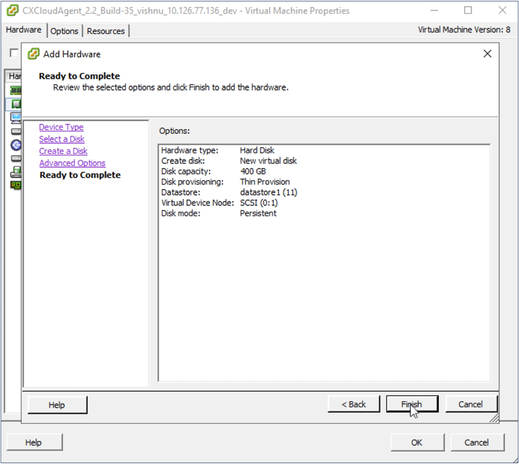

Bereit zur Fertigstellung

Bereit zur Fertigstellung - Klicken Sie auf Beenden.

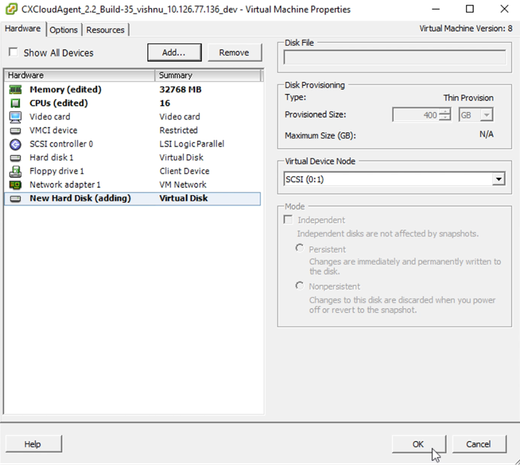

Hardware

Hardware - Klicken Sie auf OK, um die Neukonfiguration abzuschließen. Die abgeschlossene Neukonfiguration wird im Bereich Zuletzt durchgeführte Aufgaben angezeigt.

Zuletzt durchgeführte Aufgaben

Zuletzt durchgeführte Aufgaben

Anmerkung: Konfigurationsänderungen können nur etwa fünf Minuten in Anspruch nehmen.

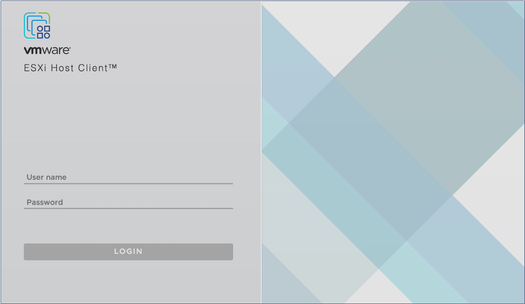

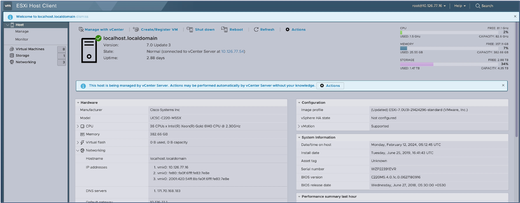

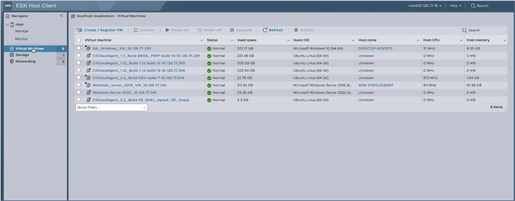

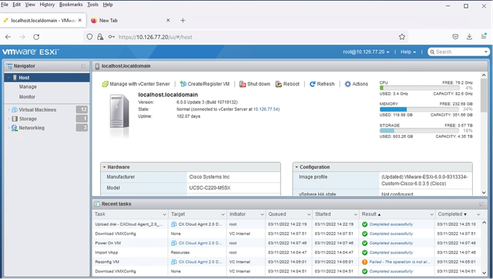

Neukonfiguration mit Web-Client ESXi v6.0

So aktualisieren Sie VM-Konfigurationen mit Web Client ESXi v6.0:

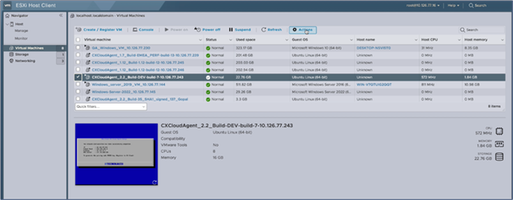

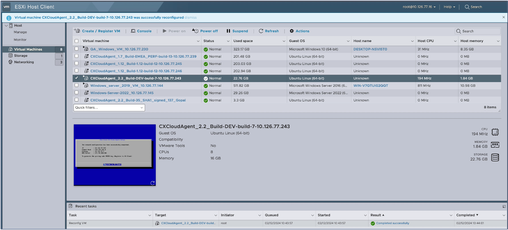

ESXi-Client

ESXi-Client

- Melden Sie sich beim VMware ESXi-Client an. Die Startseite wird angezeigt.

ESXi-Startseite

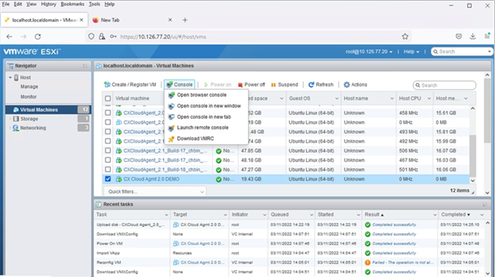

ESXi-Startseite - Klicken Sie auf Virtual Machine, um eine Liste der virtuellen Systeme anzuzeigen.

Liste der VMs

Liste der VMs - Wählen Sie die Ziel-VM aus.

Ziel-VM

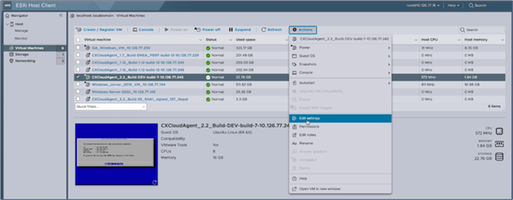

Ziel-VM - Klicken Sie auf Aktionen, und wählen Sie Einstellungen bearbeiten aus. Das Fenster Einstellungen bearbeiten wird geöffnet.

Aktionen

Aktionen Einstellungen bearbeiten

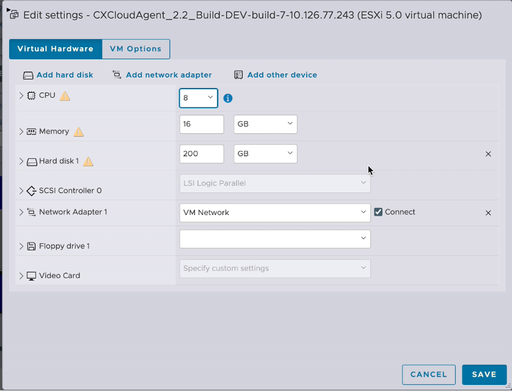

Einstellungen bearbeiten - Aktualisieren Sie den CPU-Wert wie angegeben:

Mittel: 16 Kerne (8 Sockel *2 Kerne/Sockel)

Groß: 32 Kerne (16 Sockel *2 Kerne/Sockel) - Aktualisieren Sie den Wert Arbeitsspeicher wie angegeben:

Mittel: 32 GB

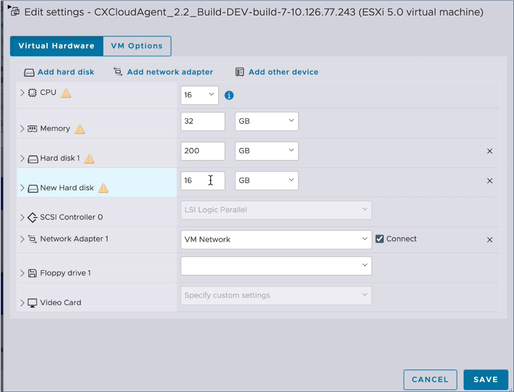

Groß: 64 GB - Klicken Sie auf Festplatte hinzufügen > Neue Standardfestplatte. Der neue Festplatteneintrag wird im Fenster Einstellungen bearbeiten angezeigt.

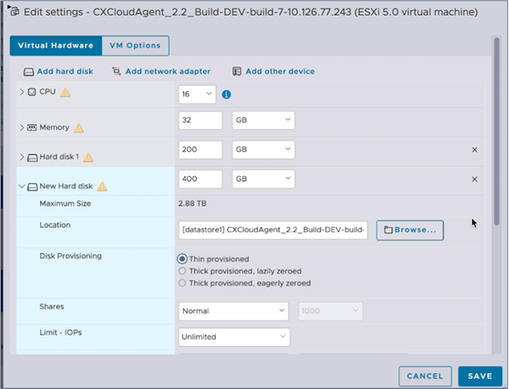

Einstellungen bearbeiten

Einstellungen bearbeiten - Neue Festplattenwerte wie angegeben aktualisieren:

Klein bis mittel: 400 GB (Anfangsgröße: 200 GB, Erhöhung der Gesamtkapazität auf 600 GB)

Klein bis groß: 1.000 GB (Anfangsgröße: 200 GB, Erhöhung der Gesamtkapazität auf 1.200 GB) - Klicken Sie auf den Pfeil, um Neue Festplatte zu erweitern. Die Eigenschaften werden angezeigt.

Einstellungen bearbeiten

Einstellungen bearbeiten - Wählen Sie das Optionsfeld Thin provisioned (Thin bereitgestellt) aus.

- Klicken Sie auf Speichern, um die Konfiguration abzuschließen. Die Konfigurationsaktualisierung wird in den letzten Aufgaben angezeigt.

Zuletzt durchgeführte Aufgaben

Zuletzt durchgeführte Aufgaben

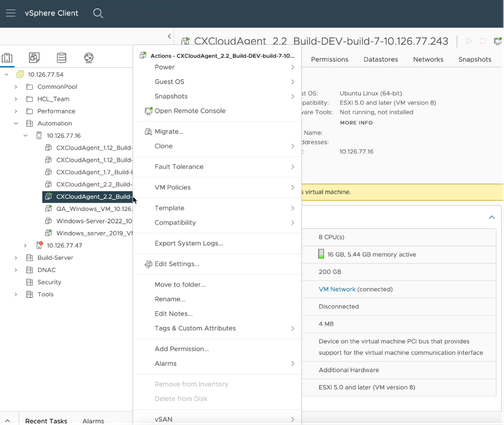

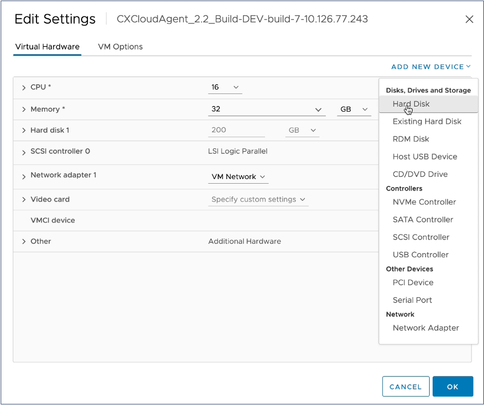

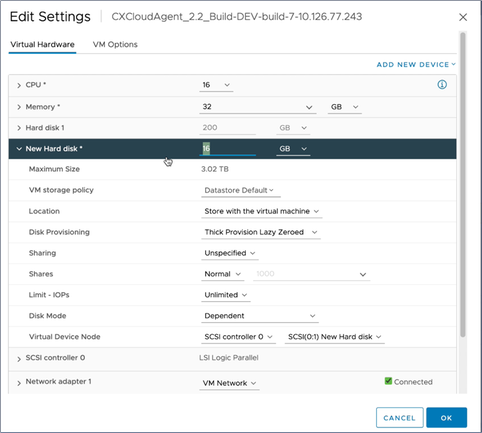

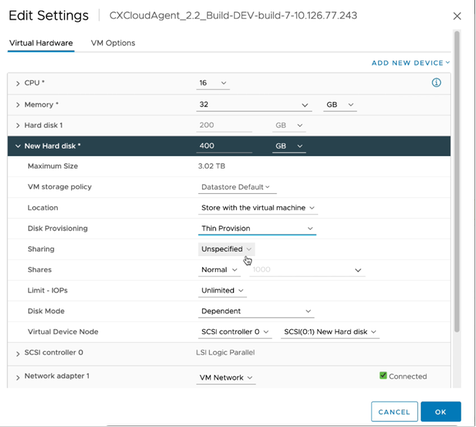

Neukonfiguration mit Web Client vCenter

So aktualisieren Sie die VM-Konfigurationen mit Web Client vCenter:

vCenter

vCenter

- Melden Sie sich bei vCenter an. Die Startseite wird angezeigt.

Liste der VMs

Liste der VMs - Klicken Sie mit der rechten Maustaste auf die Ziel-VM, und wählen Sie Edit Settings aus dem Menü aus. Das Fenster Einstellungen bearbeiten wird geöffnet.

Einstellungen bearbeiten

Einstellungen bearbeiten - Aktualisieren Sie die CPU-Werte wie angegeben:

Mittel: 16 Kerne (8 Sockel *2 Kerne/Sockel)

Groß: 32 Kerne (16 Sockel *2 Kerne/Sockel) - Aktualisieren Sie die angegebenen Speicherwerte:

Mittel: 32 GB

Groß: 64 GB Einstellungen bearbeiten

Einstellungen bearbeiten - Klicken Sie auf Neues Gerät hinzufügen, und wählen Sie Festplatte aus. Der Eintrag Neue Festplatte wird hinzugefügt.

Einstellungen bearbeiten

Einstellungen bearbeiten - Neuen Festplattenspeicher aktualisieren wie angegeben:

Klein bis mittel: 400 GB (Anfangsgröße: 200 GB, Erhöhung der Gesamtkapazität auf 600 GB)

Klein bis groß: 1.000 GB (Anfangsgröße: 200 GB, Erhöhung der Gesamtkapazität auf 1.200 GB) Einstellungen bearbeiten

Einstellungen bearbeiten - Wählen Sie Thin Provision aus der Dropdown-Liste Disk Provisioning aus.

- Klicken Sie auf OK, um die Aktualisierung abzuschließen.

Bereitstellung und Netzwerkkonfiguration

Wählen Sie eine der folgenden Optionen aus, um den CX-Agenten bereitzustellen:

- VMware vSphere/vCenter Thick Client ESXi 5.5/6.0

- Installation von VMware vSphere/vCenter Web Client ESXi 6.0 oder Web Client vCenter

- Oracle VirtualBox 7.0.12

- Installation von Microsoft Hyper-V

OVA-Bereitstellung

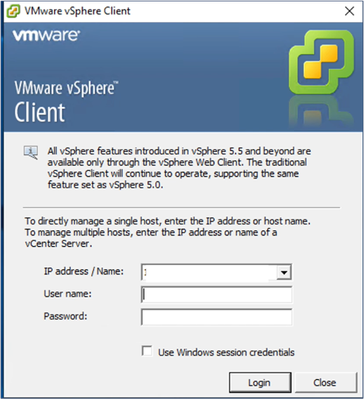

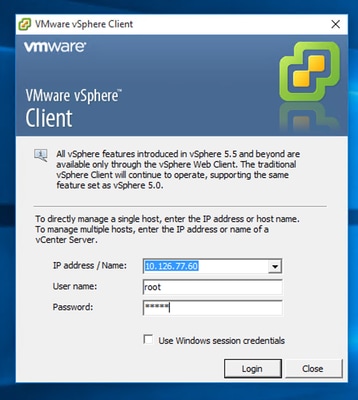

Installation von Thick Client ESXi 5.5/6.0

Dieser Client ermöglicht die Bereitstellung von CX Agent OVA mithilfe des vSphere-Thick-Clients.

- Starten Sie nach dem Herunterladen des Images den VMware vSphere Client, und melden Sie sich an.

Anmelden

Anmelden - Wählen Sie im Menü Datei > OVF-Vorlage bereitstellen aus.

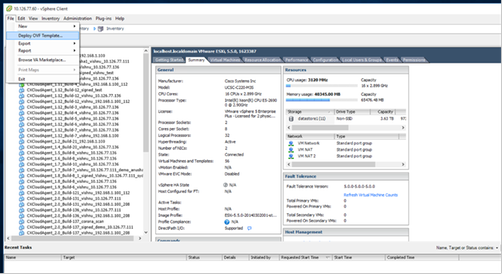

vSphere-Client

vSphere-Client - Wählen Sie die OVA-Datei aus, und klicken Sie auf Weiter.

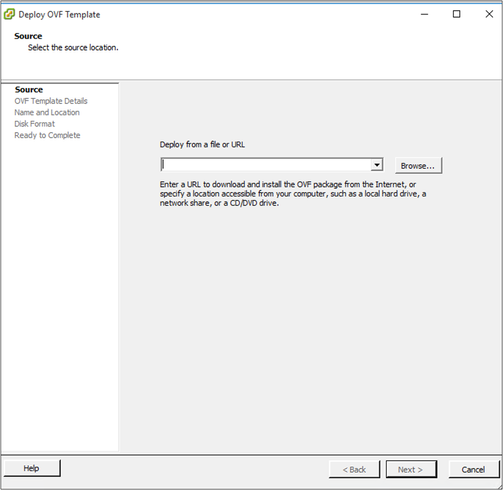

OVA-Pfad

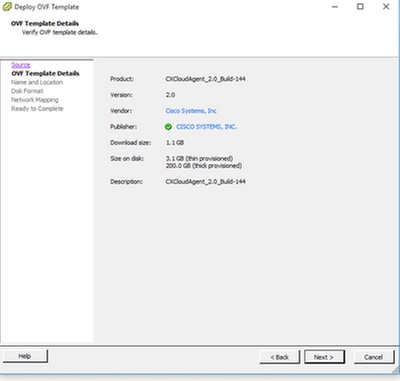

OVA-Pfad - Überprüfen Sie die OVF-Details, und klicken Sie auf Weiter.

Vorlagendetails

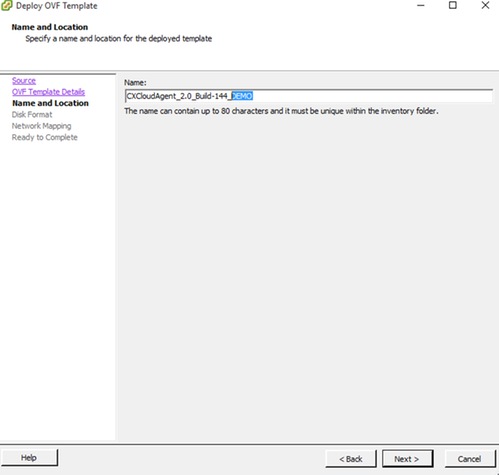

Vorlagendetails - Geben Sie einen eindeutigen Namen ein, und klicken Sie auf Weiter.

Name und Standort

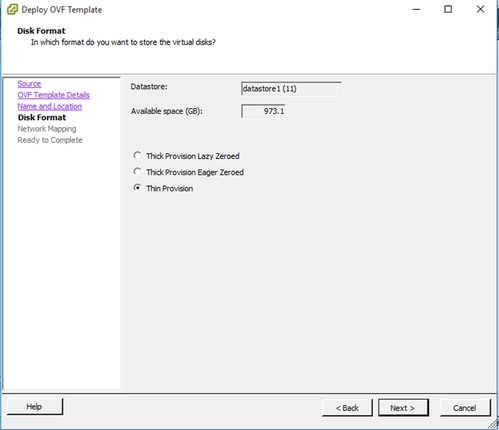

Name und Standort - Wählen Sie ein Festplattenformat aus, und klicken Sie auf Weiter (Thin Provision wird empfohlen).

Datenträgerformatierung

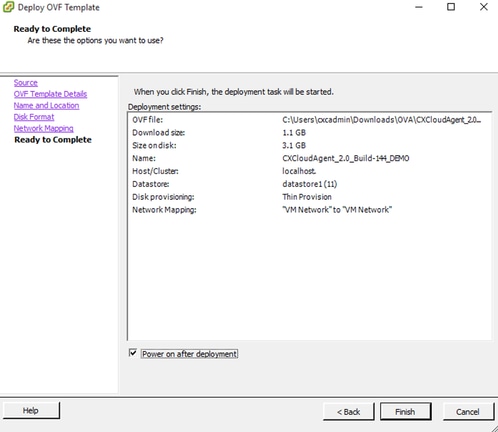

Datenträgerformatierung - Aktivieren Sie das Kontrollkästchen Nach Bereitstellung einschalten, und klicken Sie auf Schließen.

Bereit zur Fertigstellung

Bereit zur Fertigstellung

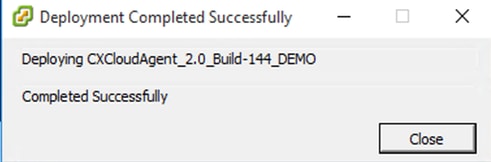

Die Bereitstellung kann einige Minuten dauern. Nach erfolgreicher Bereitstellung wird eine Bestätigung angezeigt.

Bereitstellung abgeschlossen

Bereitstellung abgeschlossen - Wählen Sie das bereitgestellte virtuelle System aus, öffnen Sie die Konsole, und gehen Sie zu Network Configuration, um mit den nächsten Schritten fortzufahren.

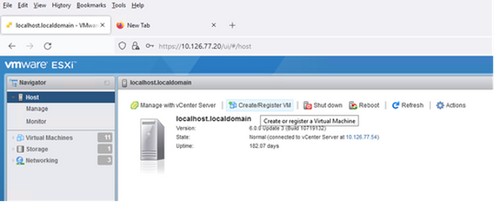

Installation von Web Client ESXi 6.0

Dieser Client stellt CX Cloud OVA mithilfe von vSphere Web bereit.

- Melden Sie sich mit den ESXi/Hypervisor-Anmeldeinformationen für die Bereitstellung von VM in der VMWare-Benutzeroberfläche an.

VMware ESXi-Anmeldung

VMware ESXi-Anmeldung - Wählen Sie Virtual Machine > Create/Register VM aus.

VM erstellen

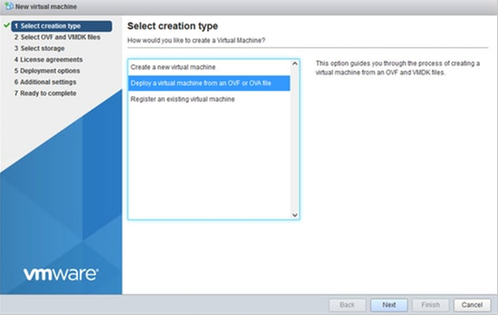

VM erstellen - Wählen Sie Virtuelle Maschine aus einer OVF- oder OVA-Datei bereitstellen aus und klicken Sie auf Weiter.

Erstellungstyp auswählen

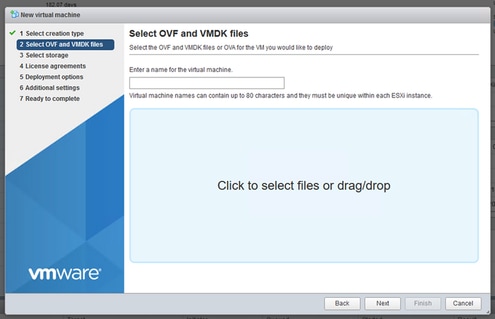

Erstellungstyp auswählen - Geben Sie den Namen des virtuellen Systems ein, wählen Sie die Datei aus, oder ziehen Sie die heruntergeladene OVA-Datei per Drag-and-Drop.

- Klicken Sie auf Next (Weiter).

OVA-Auswahl

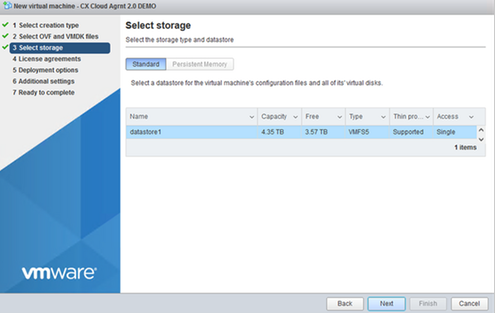

OVA-Auswahl - Wählen Sie Standardspeicher aus und klicken Sie auf Weiter.

Auswahl von externem Speicher

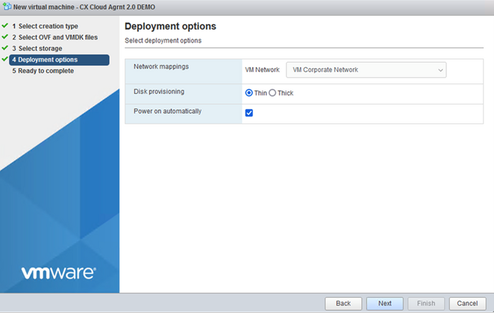

Auswahl von externem Speicher - Wählen Sie die entsprechenden Bereitstellungsoptionen aus, und klicken Sie auf Weiter.

Bereitstellungsoptionen

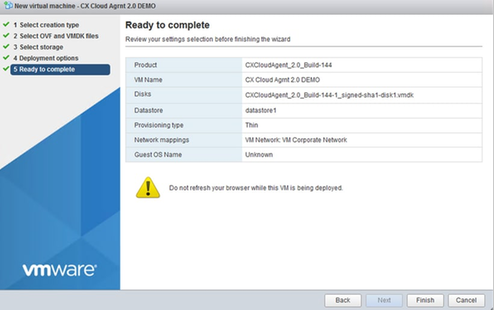

Bereitstellungsoptionen - Überprüfen Sie die Einstellungen und klicken Sie auf Fertig stellen.

Bereit zur Fertigstellung

Bereit zur Fertigstellung Abschluss erfolgreich

Abschluss erfolgreich - Wählen Sie das gerade bereitgestellte virtuelle System aus, und wählen Sie Console > Open browser console aus.

Konsole

Konsole - Navigieren Sie zu Network Configuration, um mit den nächsten Schritten fortzufahren.

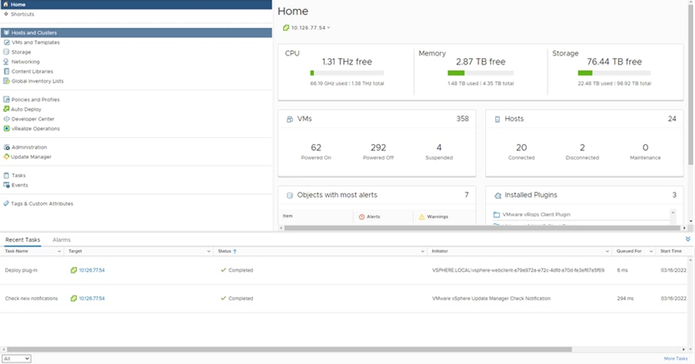

Installation von Web Client vCenter

Dieser Client ermöglicht die Bereitstellung von CX Agent OVA mithilfe von Web Client vCenter.

- Melden Sie sich mit ESXi/Hypervisor-Anmeldeinformationen beim vCenter-Client an.

Startseite

Startseite - Klicken Sie auf der Seite Home (Startseite) auf Hosts and Clusters (Hosts und Cluster).

Hosts und Cluster

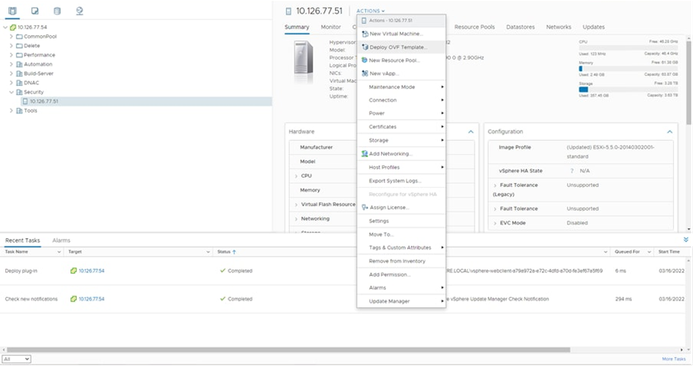

Hosts und Cluster - Wählen Sie die VM aus, und klicken Sie auf Action > Deploy OVF Template (Aktion > OVF-Vorlage bereitstellen).

OVF bereitstellen

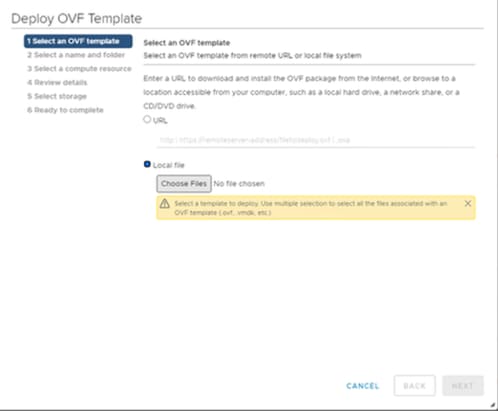

OVF bereitstellen - Fügen Sie die URL direkt hinzu, oder wählen Sie die OVA-Datei aus.

- Klicken Sie auf Next (Weiter).

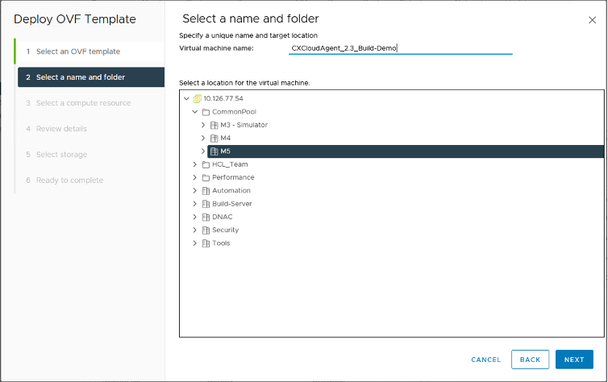

Name und Ordner

Name und Ordner - Geben Sie einen eindeutigen Namen ein, und navigieren Sie ggf. zum gewünschten Speicherort.

- Klicken Sie auf Next (Weiter).

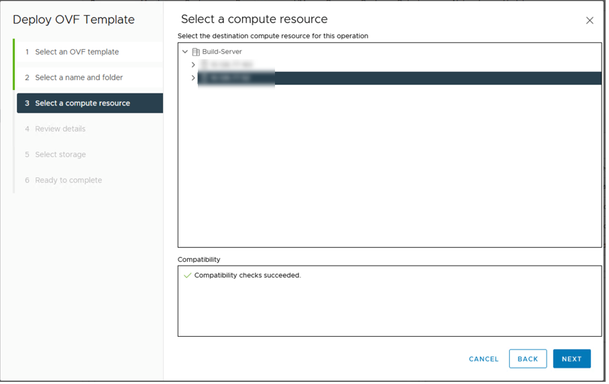

Rechenressource auswählen

Rechenressource auswählen - Wählen Sie eine Rechenressource aus, und klicken Sie auf Weiter.

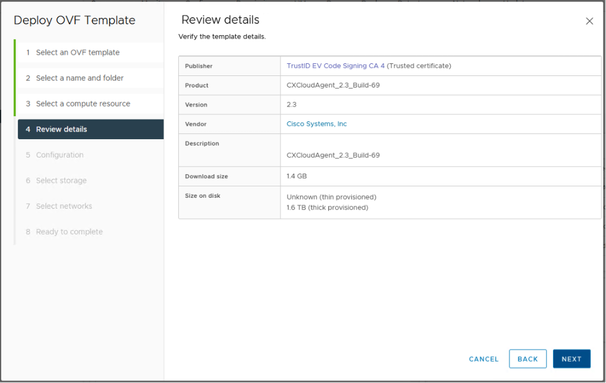

Details überprüfen

Details überprüfen - Überprüfen Sie die Details und klicken Sie auf Weiter.

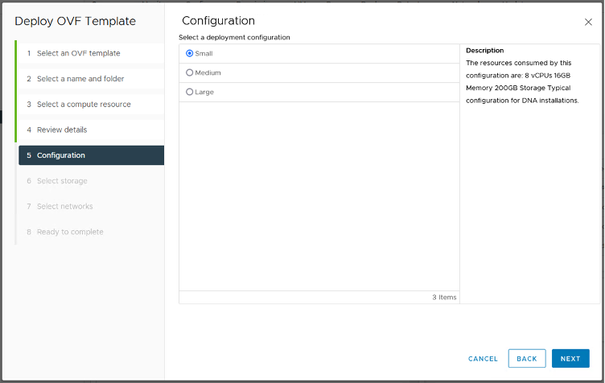

Konfiguration

Konfiguration - Wählen Sie die Bereitstellungskonfiguration aus, und klicken Sie auf Weiter.

Konfiguration

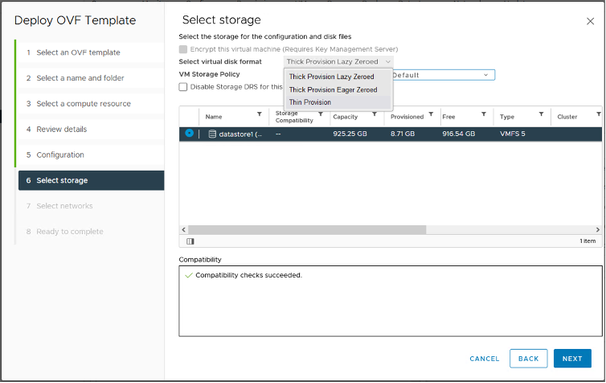

Konfiguration - Wählen Sie Storage > Select virtual disk format aus der Dropdown-Liste aus, und klicken Sie auf Next (Weiter).

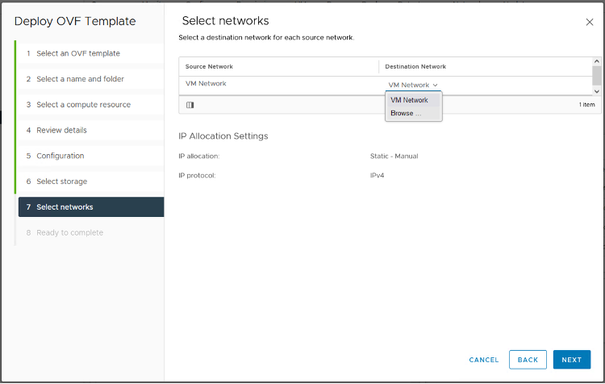

Netzwerke auswählen

Netzwerke auswählen - Wählen Sie die entsprechenden Optionen unter Netzwerke auswählen aus, und klicken Sie auf Weiter.

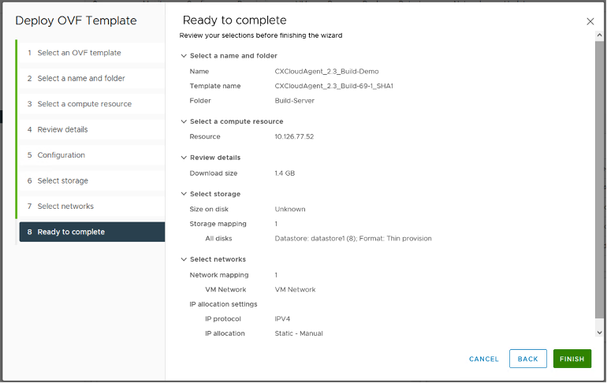

Bereit zur Fertigstellung

Bereit zur Fertigstellung - Überprüfen Sie die Auswahl, und klicken Sie auf Fertig stellen. Die Startseite wird angezeigt.

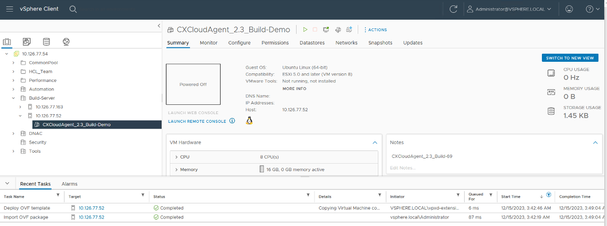

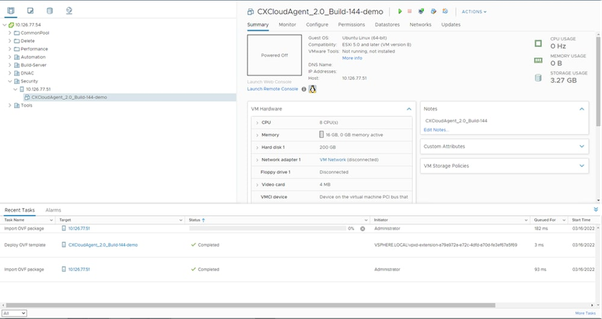

VM hinzugefügt

VM hinzugefügt - Klicken Sie auf das neu hinzugefügte virtuelle System, um den Status anzuzeigen.

VM hinzugefügt

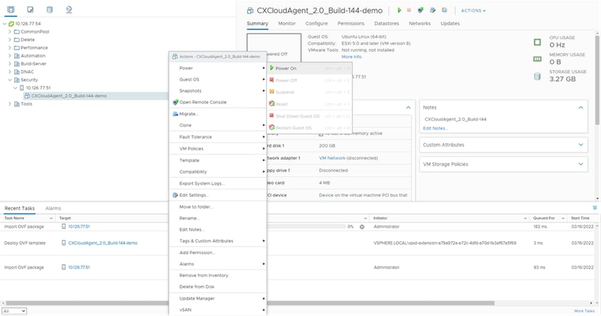

VM hinzugefügt - Schalten Sie das virtuelle System nach der Installation ein, und öffnen Sie die Konsole.

Konsole öffnen

Konsole öffnen - Navigieren Sie zu Network Configuration, um die nächsten Schritte auszuführen.

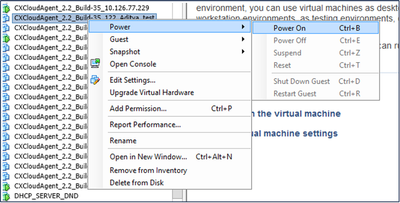

Installation von Oracle VirtualBox 7.0.12

Dieser Client stellt CX Agent OVA über die Oracle Virtual Box bereit.

- Laden Sie die OVA CXCloudAgent_3.1 in das Windows-Fenster eines beliebigen Ordners herunter.

- Navigieren Sie über die Befehlszeilenschnittstelle zum Ordner.

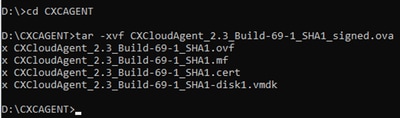

- Entpacken Sie die OVA-Datei mit dem Befehl tar -xvf D:\CXCloudAgent_3.1_Build-xx.ova.

OVA-Datei entpacken

OVA-Datei entpacken - Öffnen Sie die Oracle VM-Benutzeroberfläche.

Oracle VM

Oracle VM - Wählen Sie im Menü Maschine > Neu. Das Fenster Virtuellen Computer erstellen wird geöffnet.

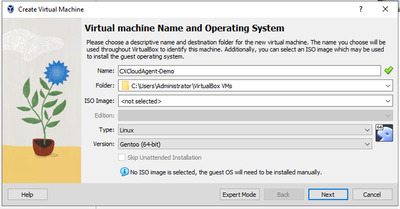

Virtuellen Computer erstellen

Virtuellen Computer erstellen - Geben Sie im Fenster Name des virtuellen Systems und Betriebssystem die folgenden Details ein.

Name: VM-Name

Ordner: Speicherort der VM-Daten

ISO-Image: none

Typ: Linux

Version: Gentoo (64 Bit) - Klicken Sie auf Next (Weiter). Das Fenster Hardware wird geöffnet.

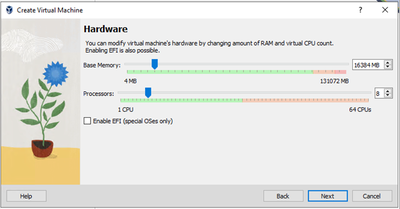

Hardware

Hardware - Geben Sie Basisspeicher (16384 MB) und Prozessoren (8 CPU) ein, und klicken Sie auf Weiter. Das Fenster Virtuelle Festplatte wird geöffnet.

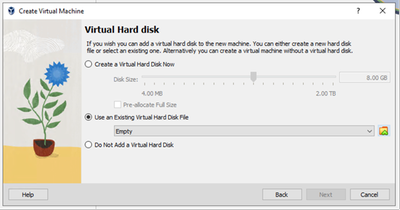

Virtuelle Festplatte

Virtuelle Festplatte - Aktivieren Sie das Optionsfeld Vorhandene virtuelle Festplattendatei verwenden, und wählen Sie das Symbol Durchsuchen aus. Das Fenster Festplattenauswahl wird geöffnet.

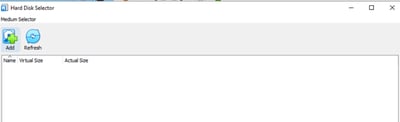

Festplattenauswahl

Festplattenauswahl - Navigieren Sie zum Ordner OVA, und wählen Sie die VMDK-Datei aus.

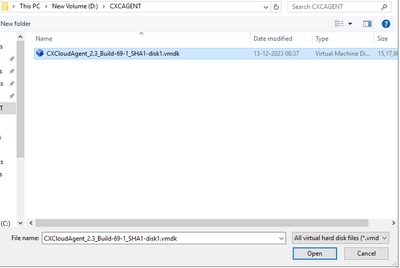

OVA-Ordner

OVA-Ordner - Klicken Sie auf Öffnen. Die Datei wird im Fenster Hardware Disk Selector (Festplattenauswahl) angezeigt.

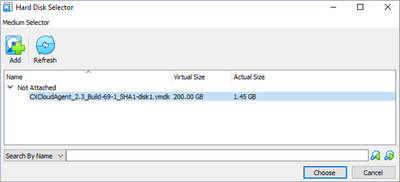

Festplattenauswahl

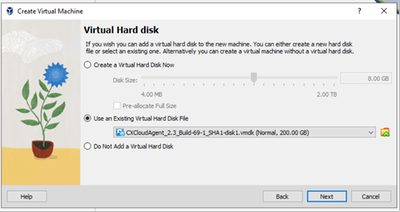

Festplattenauswahl - Klicken Sie auf Auswählen. Das Fenster Virtuelle Festplatte wird geöffnet. Aktivieren Sie die Option zum Bestätigen der Anzeige.

Datei auswählen

Datei auswählen - Klicken Sie auf Next (Weiter). Das Fenster Übersicht wird geöffnet.

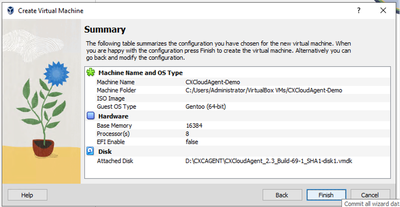

Zusammenfassung

Zusammenfassung - Klicken Sie auf Beenden.

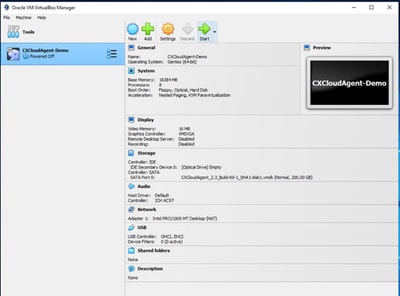

Start der VM-Konsole

Start der VM-Konsole - Wählen Sie die bereitgestellte VM aus, und klicken Sie auf Start. Das virtuelle System wird eingeschaltet, und der Konsolenbildschirm wird zur Einrichtung angezeigt.

Konsole öffnen

Konsole öffnen - Navigieren Sie zu Network Configuration, um mit den nächsten Schritten fortzufahren.

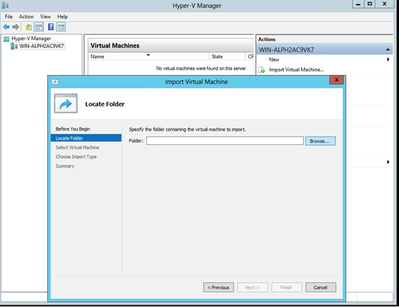

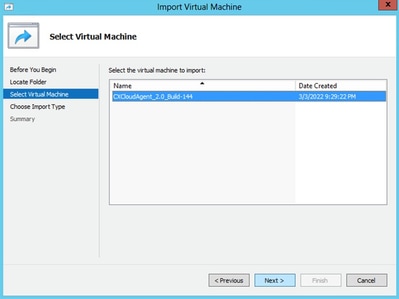

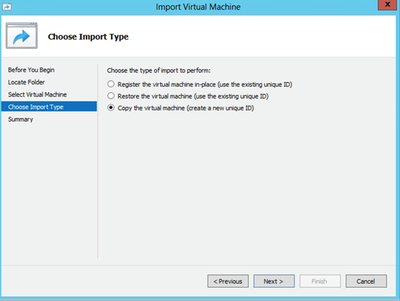

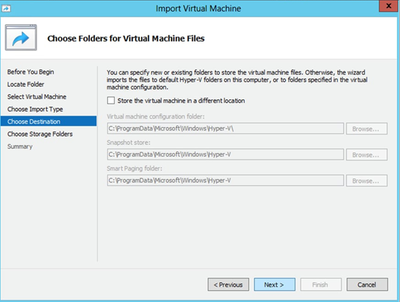

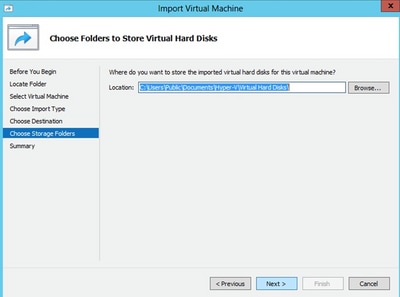

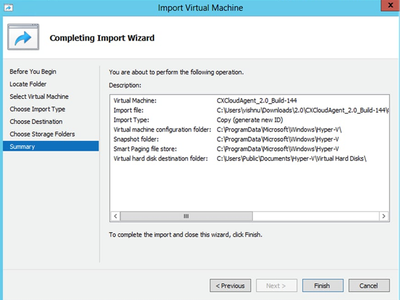

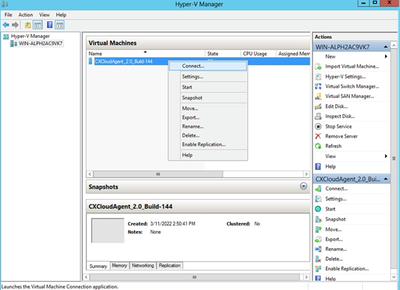

Installation von Microsoft Hyper-V

Dieser Client stellt CX Agent Virtual Disk über die Microsoft Hyper-V-Installation bereit.

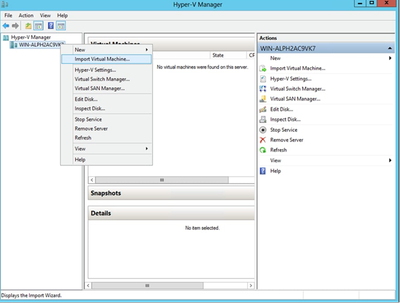

- Melden Sie sich bei Hyper-V Manager an.

Hyper-V-Manager

Hyper-V-Manager - Klicken Sie mit der rechten Maustaste auf die Ziel-VM, um das Menü zu öffnen.

- Wählen Sie Neu > Virtueller Computer. Die Seite Assistent für neue virtuelle Computer - Bevor Sie beginnen wird angezeigt.

Assistent für neue virtuelle Systeme

Assistent für neue virtuelle Systeme - Klicken Sie auf Next (Weiter). Die Seite Assistent zum Angeben von Namen und Speicherort für neue virtuelle Systeme wird angezeigt.

Name und Standort

Name und Standort - Geben Sie den Namen und den Speicherort ein.

- Klicken Sie auf Next (Weiter). Die Seite Assistent zum Angeben der Generierung für neue virtuelle Systeme wird angezeigt.

Generierung angeben

Generierung angeben - Klicken Sie auf das Optionsfeld Generation 1.

- Klicken Sie auf Next (Weiter). Die Seite Neuer virtueller Computer - Arbeitsspeicher zuweisen wird angezeigt.

Arbeitsspeicher

Arbeitsspeicher - Geben Sie die gewünschte RAM-Größe in das Feld Startspeicher ein.

- 16 GB für kleine Bereitstellungen

- 32 GB für mittlere Bereitstellungen

- 64 GB für große Bereitstellungen

Hinweise:

- Für CX Agent muss der mindestens zugewiesene Arbeitsspeicher 16 GB betragen.

- Das Kontrollkästchen Dynamischen Speicher für diese virtuelle Maschine verwenden sollte nicht aktiviert werden.

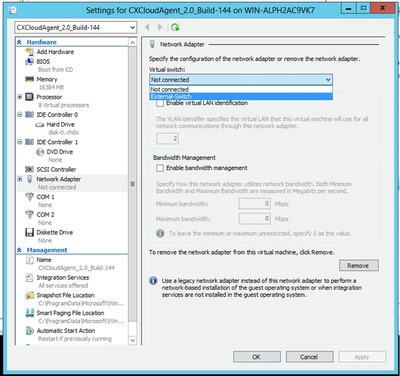

- Klicken Sie auf Next (Weiter). Die Seite New Virtual Machine Wizard - Configure Networking (Neuer Assistent für virtuelle Maschinen - Netzwerkkonfiguration) wird angezeigt.

Networking

Networking - Wählen Sie aus der Dropdown-Liste Connection (Verbindung) einen virtuellen Switch für die Netzwerkverbindung aus.

- Klicken Sie auf Next (Weiter). Die Seite "Assistent für neue virtuelle Systeme - Virtuelle Festplatte verbinden" wird angezeigt.

Hinweis: Die Option "Vorhandenes virtuelles Laufwerk verwenden" ist standardmäßig ausgewählt. Nehmen Sie keine Änderungen vor.

Virtuelle Festplatte verbinden

Virtuelle Festplatte verbinden - Überprüfen Sie die Übersicht, und klicken Sie auf Fertig stellen.

Prozessoreinstellungen

So überprüfen Sie die Prozessoreinstellungen:

- Klicken Sie mit der rechten Maustaste auf das neu erstellte virtuelle System (wie im Abschnitt oben gezeigt). Das Menü wird angezeigt.

VM-Einstellungen

VM-Einstellungen - Wählen Sie Einstellungen aus.

- Klicken Sie im Bereich Hardware auf Prozessor.

- Aktualisieren Sie das Feld "Anzahl virtueller Prozessoren" wie folgt:

- Kleine Bereitstellung: 8

- Mittlere Bereitstellung: 16

- Große Bereitstellung: Mindestens 32

- Klicken Sie auf Apply (Anwenden).

- Klicken Sie auf OK.

- Aktualisieren Sie die Speichereinstellungen, wenn Sie eine mittlere oder große Bereitstellung von CX Agent erstellen. So aktualisieren Sie:

- Klicken Sie auf VM Settings.

SCSI-Controller

SCSI-Controller - Klicken Sie auf den Abschnitt SCSI-Controller.

- Klicken Sie auf Hinzufügen, wenn die Option Festplatte ausgewählt ist.

Festplatte

Festplatte - Klicken Sie in Medien auf Neu. Ein Assistent für eine neue virtuelle Festplatte wird geöffnet.

Assistent für neue Festplatten

Assistent für neue Festplatten - Klicken Sie auf Next (Weiter). Die Seite "Datenträgerformat auswählen" wird angezeigt.

Datenträgerformat auswählen

Datenträgerformat auswählen - Klicken Sie auf das Optionsfeld VHDX, um das Datenträgerformat auszuwählen.

- Klicken Sie auf Next (Weiter). Die Seite "Datenträgertyp auswählen" wird angezeigt.

C Datenträgertyp auswählen

Datenträgertyp auswählen - Klicken Sie auf das Optionsfeld Dynamisch erweitern.

- Klicken Sie auf Next (Weiter). Die Seite "Namen und Standort angeben" wird angezeigt.

Name und Speicherort angeben

Name und Speicherort angeben - Geben Sie den Namen und den Speicherort des Datenträgers ein.

- Klicken Sie auf Next (Weiter). Die Seite "Festplatte konfigurieren" wird angezeigt.

Datenträger konfigurieren

Datenträger konfigurieren - Geben Sie die Größe des neuen Laufwerks wie unten empfohlen ein:

- Mittlere Bereitstellung: 400 GB

- Große Bereitstellung: 1000 GB

- Klicken Sie auf Beenden. Hyper-V VM ist einsatzbereit und kann gestartet werden.

- Klicken Sie auf VM Settings.

- Weitere Informationen zum Fortfahren mit den nächsten Schritten finden Sie unter Netzwerkkonfiguration.

Überprüfung der Microsoft Hyper-V-Image-Signatur

Um die Integrität und Authentizität von Microsoft Hyper-V-Images sicherzustellen, wird im Rahmen des Sicherheitsprozesses eine Signaturüberprüfung durchgeführt.

Voraussetzungen

- Möglichkeit zur Ausführung von OpenSSL-Befehlen über die Befehlszeilenschnittstelle

- Möglichkeit zum Ausführen von grep-Befehlen über die Befehlszeilenschnittstelle

- Von Cisco bereitgestelltes Image zur Signaturüberprüfung

- von Cisco signiertes x.509-Endgerätezertifikat, das einen öffentlichen Schlüssel enthält, der zur Signaturüberprüfung verwendet wird; Dieses Zertifikat wird von einer untergeordneten Cisco Zertifizierungsstelle ausgestellt, der die Cisco Root-Zertifizierungsstelle vertraut.

- Für das Bild erzeugte Signatur

- Signaturüberprüfungsprogramm erforderlich, um die 3-Tier-x.509-Zertifikatskette und -Signatur zu überprüfen; die Zertifikatskette zuerst validiert wird, einschließlich des Endinstanzzertifikats und der bekannten Sub-CA- und Root-CA-Zertifikate, dann werden die Sub-CA und die Root-CA entweder aus einem angegebenen lokalen Verzeichnis gelesen oder von der PKI-Website heruntergeladen; Das authentifizierte Endgerätezertifikat wird zur Verifizierung der Signatur verwendet.

Signaturüberprüfungspaket ausführen

Kunden können überprüfen, ob das heruntergeladene Cisco ZIP-Archiv mit einem Cisco Freigabezertifikat signiert wurde. Führen Sie die Befehle in den folgenden Beispielen aus, um die Signaturen zu überprüfen.

Anmerkung: Stellen Sie sicher, dass in den Beispielbefehlen unten auf die richtigen Attribute verwiesen wird.

Befehl 1 (sha512-Signatur, Cisco RootCA & SubCA, heruntergeladen von PKI-Website-Beispiel):

./cisco_x509_verify_release.py3 -e CX_COLLECTOR_HYPER_REL_CERT.pem -i CXCloudAgent__Build-348_SHA1.vhdx_RELEASE_signed.zip -s CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_signed.zip.signature -v dgst —algo sha512 —failExpiredCerts

Befehlsausgabe

<mögliche Fehlermeldungen, teilweise mit UNSAFE_LEGACY_RENEGOTIATION_DISABLED-Codewort>

RootCA-Zertifikat wird von https://www.cisco.com/security/pki/certs/csirca4096.cer abgerufen ...

csirca4096.cer wurde erfolgreich abgerufen und verifiziert.

SubCA-Zertifikat wird von https://www.cisco.com/security/pki/certs/cgsisca4096.cer abgerufen ...

Erfolgreich abgerufen und überprüft cgsisca4096.cer.

Die Zertifikatkette von Stamm, Subca und Endeinheit wurde erfolgreich überprüft.

Ein öffentlicher Schlüssel wurde erfolgreich von CX_COLLECTOR_HYPER_REL_CERT.pem abgerufen.

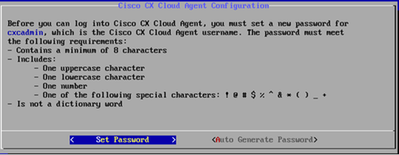

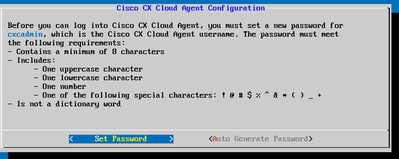

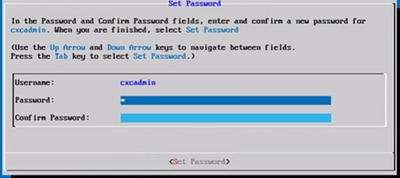

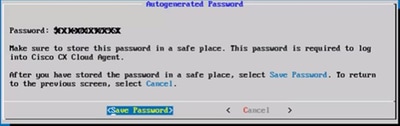

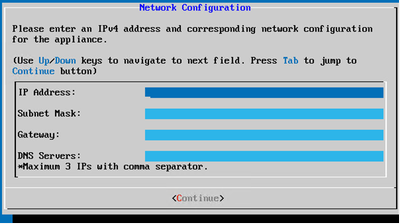

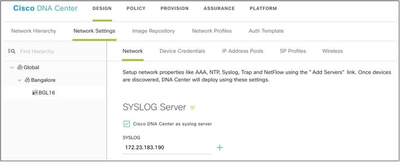

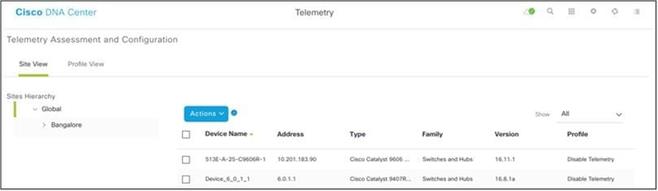

Signatur von CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_signed.zip mit CX_COLLECTOR_HYPER_REL_CERT.pem erfolgreich überprüft