Einleitung

In diesem Dokument wird die Konfiguration von Identity Service (IdS) und Identity Provider (IdP) für das Cloud-basierte Single Sign On (SSO) von Okta beschrieben.

| Produkt |

Bereitstellung |

| UCCX |

Mitansässig |

| PCCE |

Co-Resident mit CUIC (Cisco Unified Intelligence Center) und LD (Live-Daten) |

| UCCE |

Gleichzeitige Implementierung mit CUIC und LD für 2k-Bereitstellungen

Standalone für Bereitstellungen der Serien 4000 und 12000.

|

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über folgende Themen informiert sind:

- Cisco Unified Contact Center Express, Cisco Unified Contact Center Enterprise (UCCE) oder Packaged Contact Center Enterprise (PCCE)

- Security Assertion Markup Language (SAML) 2.0

- Okta

Verwendete Komponenten

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren von Okta als Identity Service Provider

Schritt 1: Melden Sie sich bei der Identity Service (IdS)-Webseite an, navigieren Sie zu Einstellungen, und laden Sie die Metadatendatei herunter, indem Sie auf Metadatendatei herunterladen klicken.

Schritt 2. Melden Sie sich beim Okta-Server an und wählen Sie die Registerkarte Admin.

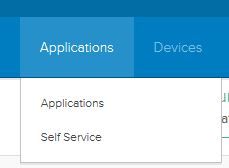

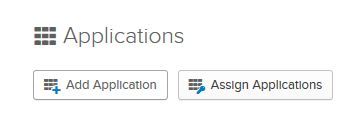

Schritt 3: Wählen Sie im Okta-Dashboard Anwendungen > Anwendungen.

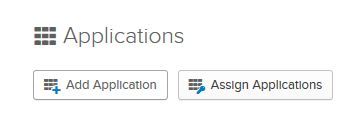

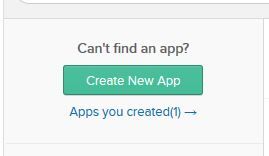

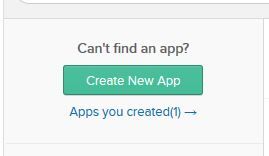

Schritt 4: Klicken Sie auf Neue App erstellen, um mithilfe des Assistenten eine neue benutzerdefinierte Anwendung zu erstellen.

Schritt 5: Wählen Sie im Fenster Create a New Application Integration (Neue Anwendungsintegration erstellen) in der Dropdown-Liste für Platform die Option Web aus, und wählen Sie SAML 2.0 als Sign-on-Methode aus, und wählen Sie Create (Erstellen) aus.

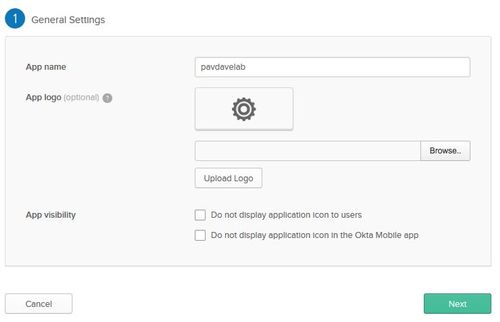

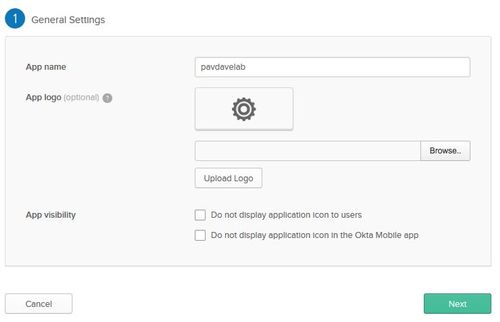

Schritt 6: Geben Sie den App-Namen ein, und klicken Sie auf Weiter.

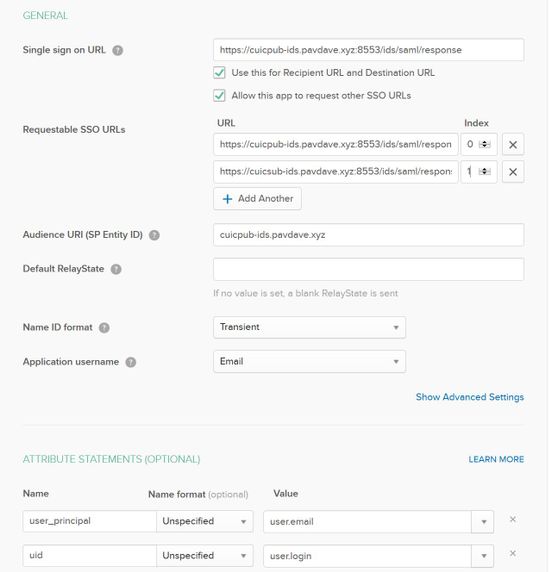

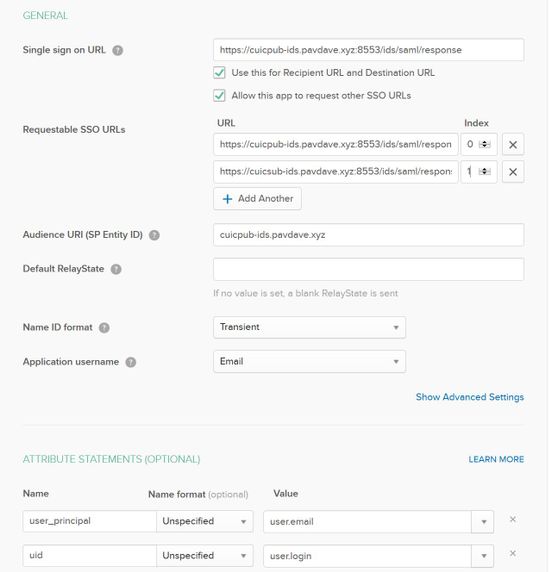

Schritt 7: Geben Sie auf der Seite SAML-Integration erstellen die Details ein.

- URL für einmaliges Anmelden - Geben Sie aus der Metadatendatei die URL ein, die in als Index 0 von AssertionConsumerService angegeben ist.

<AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://cuicpub-ids.pavdave.xyz:8553/ids/saml/response" index="0" isDefault="true"/>

Schritt 8: Fügen Sie die erforderlichen Attributanweisungen hinzu.

- uid - Identifiziert den authentifizierten Benutzer im Anspruch, der an die Anwendungen gesendet wird

- user_principale - Identifiziert den Authentifizierungsbereich des Benutzers in der Assertion, die an Cisco Identity Service gesendet wird

.

Schritt 9: Wählen Sie Weiter.

Schritt 10: Wählen Sie "Ich bin ein Softwareanbieter. Ich möchte meine App mit Okta integrieren" und klicken Sie auf Fertig stellen.

Schritt 11: Laden Sie auf der Registerkarte Anmelden die Metadaten des Identitätsanbieters herunter.

Schritt 12: Öffnen Sie die heruntergeladene Metadatendatei, und ändern Sie die beiden Zeilen von NameIDFormat in die folgende, und speichern Sie die Datei.

<md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:transient</md:NameIDFormat>

Konfigurieren des Identity Service

Schritt 1: Navigieren Sie zu Ihrem Identity Service-Server.

Schritt 2: Klicken Sie auf Einstellungen.

Schritt 3: Klicken Sie auf Weiter.

Schritt 4. Laden Sie Metadaten-Datei von Okta heruntergeladen und klicken Sie auf Weiter.

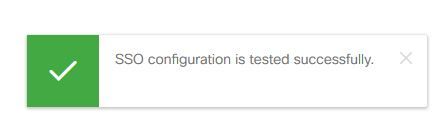

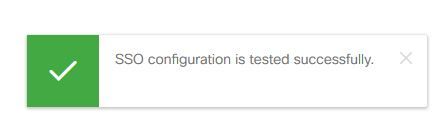

Schritt 5: Klicken Sie auf Test SSO Setup. Ein neues Fenster fordert eine Anmeldung zur Authentifizierung bei Okta an. Bei einer erfolgreichen Anmeldung wird ein Häkchen angezeigt, dass die SSO-Konfiguration unten rechts im Bildschirm erfolgreich getestet wurde.

Anmerkung: Wenn Sie bereits für Okta authentifiziert sind, werden Sie nicht aufgefordert, sich erneut anzumelden. Es wird jedoch ein kurzes Pop-up angezeigt, während IdS die Anmeldeinformationen überprüft.

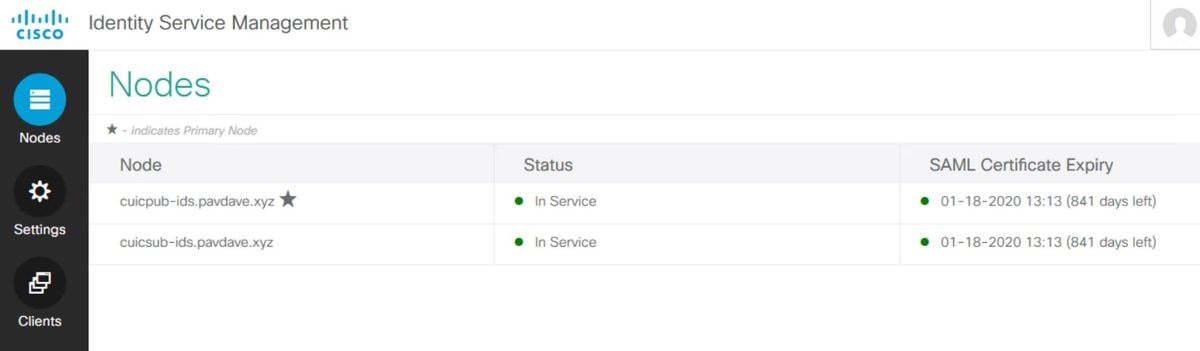

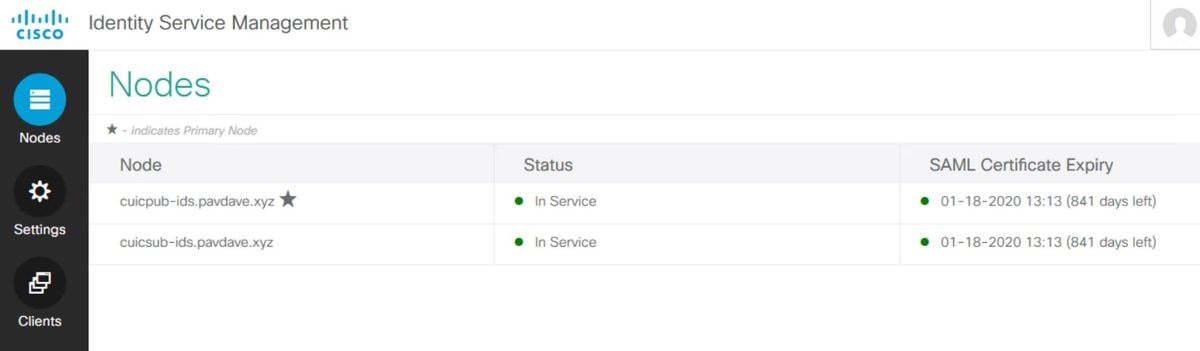

Zu diesem Zeitpunkt ist die Konfiguration von Identity Service und Identity Providern abgeschlossen, und die Knoten sollten im Dienst angezeigt werden.

Weitere Konfiguration für einmaliges Anmelden

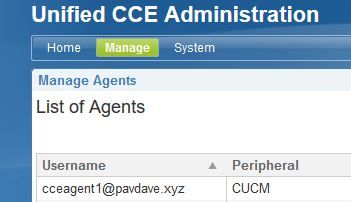

Nach der Konfiguration von Identity Service und Identity Provider müssen Sie als Nächstes Single Sign-On für UCCE oder UCCX einrichten.

Weitere Informationen

Feedback

Feedback