Fehlerbehebung bei Hybrid Calendar mit Exchange Connector-Fehler "Ausstehende Aktivierung durch Admin"

Download-Optionen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie Fehler identifiziert und behoben werden, während die Terminplanung mit Hybrid Calendar mit Exchange für WebEx-Benutzer im Control Hub aktiviert wird.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Eine WebEx-Organisation.

- WebEx Hybrid-Kalender.

- Microsoft Exchange-Administratorkonsole.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- WebEx Control Hub Build 20240919-84b27c9

- Microsoft Exchange 15.2 (Build 529.5)

- Chrome-Browser 129.0.6668.58 (offizieller Build) (arm64)

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrund

Wenn Sie Hybrid Calendar mit Exchange für WebEx-Benutzer im Control Hub aktivieren, ändert sich der Status nicht in Aktiviert und bleibt fehlerhaft: "Aktivierung durch Administrator ausstehend..."

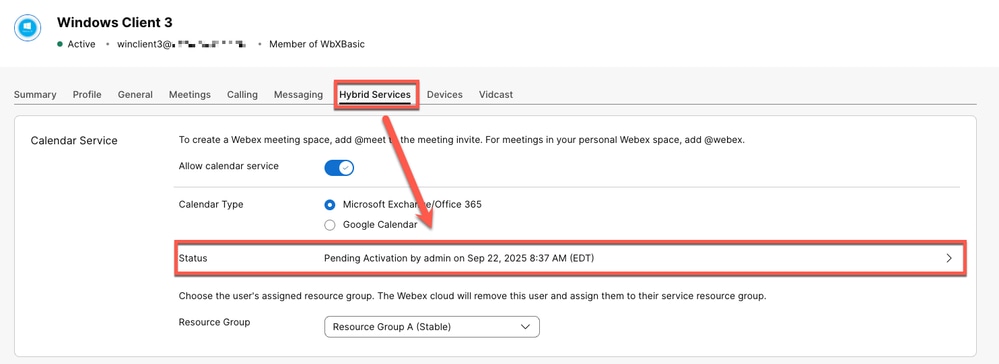

Control Hub-Fehler

Unter Control Hub > Management > Users > User subject > Hybrid Services > Calendar Service bleibt der Status auf "Pending Activation by admin ..."

Control Hub-Fehler

Control Hub-Fehler

Protokolle werden gesammelt

Steuerungs-Hub

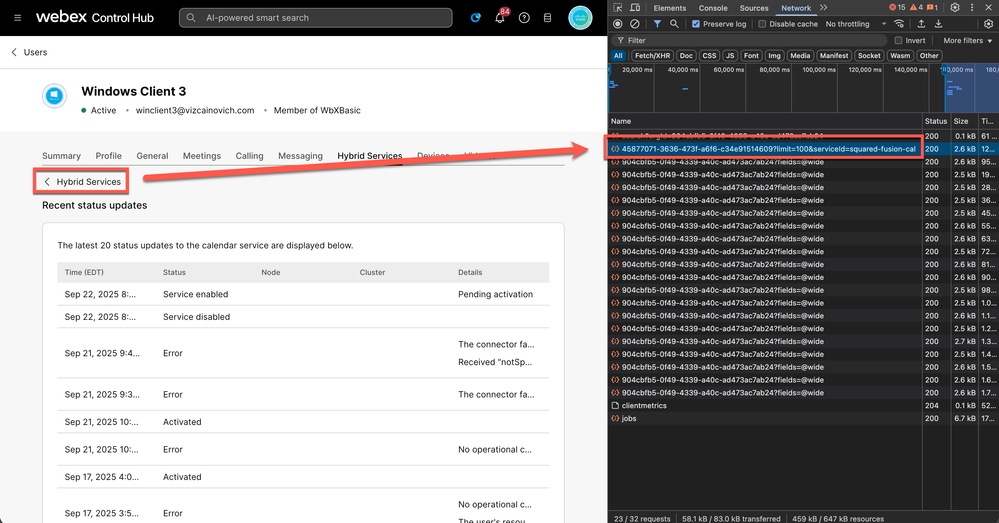

Über Ihren Browser (vorzugsweise im Inkognito-Modus):

Chrome: Öffnen Sie DevTools > Netzwerk.

Firefox: Öffnen Sie Webentwicklungstools > Netzwerk.

Navigieren Sie zu admin.webex.com > Verwaltung > Benutzer > Betroffener Benutzer > Hybrid-Services > Kalenderservice.

Klicken Sie auf Status, und suchen Sie die Anforderungs-URL, die mit &serviceId=squared-fusion-cal endet.

URL anfordern

URL anfordern

URL anfordern

https://uss-a.wbx2.com/uss/api/v1/orgs/904cbfb5-0f49-4339-a40c-ad473ac7ab24/userJournal/45877071-3636-473f-a6f6-c34e91514609?limit=100&serviceId=squared-fusion-calDie userId wird nach /userJournal/ und vor dem ?limit-Parameter angezeigt. Diese Kennung wird zum Durchsuchen der Expressway-Protokolle benötigt.

45877071-3636-473f-a6f6-c34e91514609

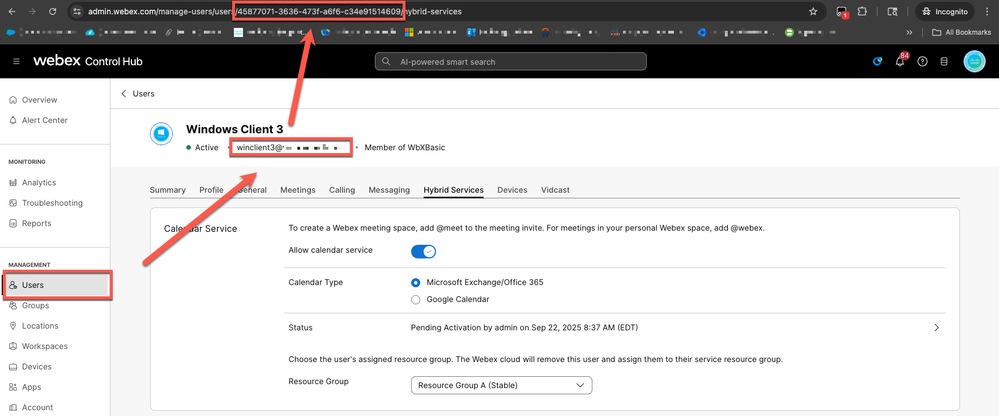

Tipp: Die schnellste Möglichkeit, die Benutzer-ID zu finden, besteht darin, die URL in der Adressleiste zu überprüfen.

Adressleiste

Adressleiste

Expressway-Anschluss

Fahren Sie mit der userId vom Control Hub fort, um die Diagnoseprotokollierung zu aktivieren, deaktivieren und reaktivieren Sie den Benutzer, warten Sie etwa fünf (5) Minuten, und sammeln Sie dann die Protokolle.

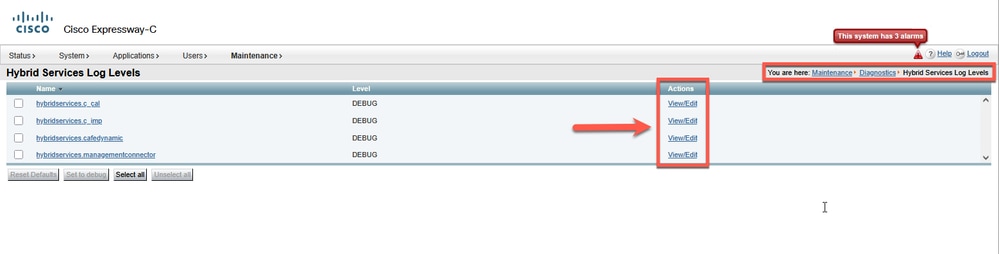

Navigieren Sie zu Wartung > Diagnose > Diagnoseprotokollierung.

Vorsicht: Stellen Sie sicher, dass Sie die Protokollstufen auf DEBUG oder WARNUNG setzen, um die erforderlichen Protokolle aufzufangen. Gehen Sie zu Wartung > Diagnose > Hybrid Services-Protokollstufen.

Hybrid Services-Protokollstufen

Hybrid Services-Protokollstufen

Protokollstufen

| DEBUG | Detaillierte Informationen zur Diagnose von Problemen |

| INFORMATIONEN | Allgemeine Betriebsmeldungen |

| WARNEN | Potenziell schädliche Situationen |

| FEHLER | Fehlerereignisse, durch die die App weiterhin ausgeführt werden kann |

| TODESFÄHIG | Sehr schwerwiegende Fehlerereignisse, die zum Abbruch der App führen |

| NACHVERFOLGUNG | Die ausführlichste Ebene mit den detailliertesten Diagnosefunktionen für eine detaillierte Fehlerbehebung |

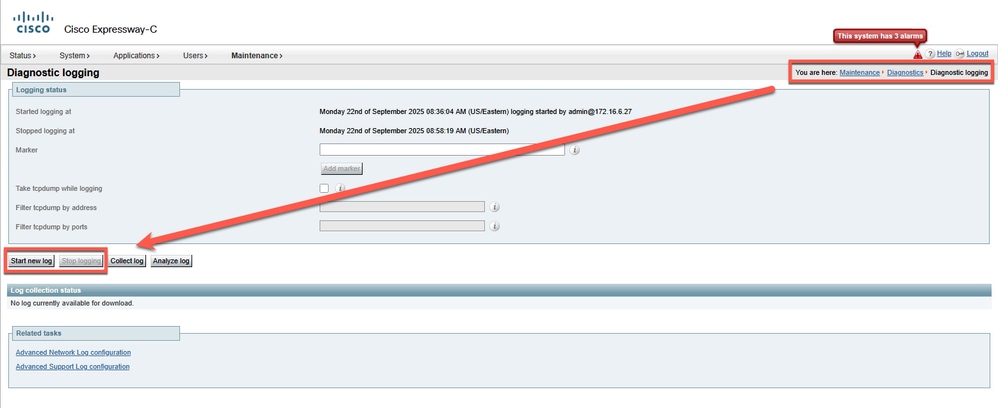

Navigieren Sie zu Maintenance > Diagnostics > Diagnostic logging, und klicken Sie auf Start new log (Neues Protokoll starten), um die Protokollierung zu starten. Wenn Expressways Teil eines Clusters sind, aktivieren Sie sie im Primärknoten.

Diagnoseprotokollierung

Diagnoseprotokollierung

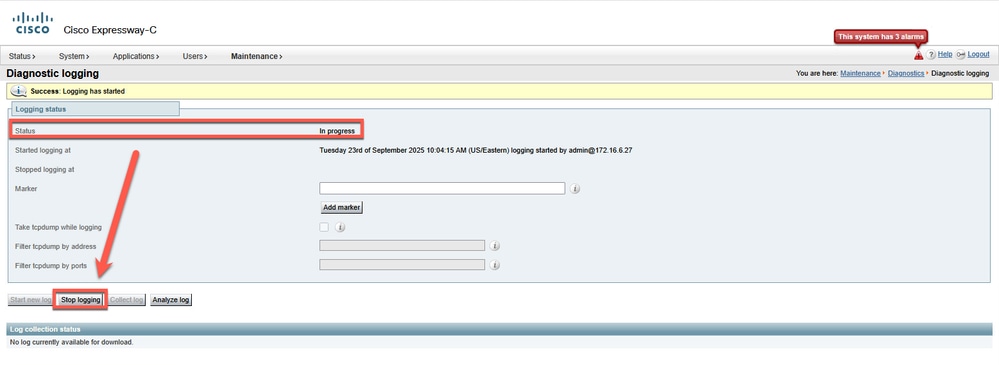

Deaktivieren Sie den betroffenen Benutzer vom Control Hub, und warten Sie 4-7 Minuten, und klicken Sie dann auf die Schaltfläche Protokollierung beenden.

Protokollierung beenden

Protokollierung beenden

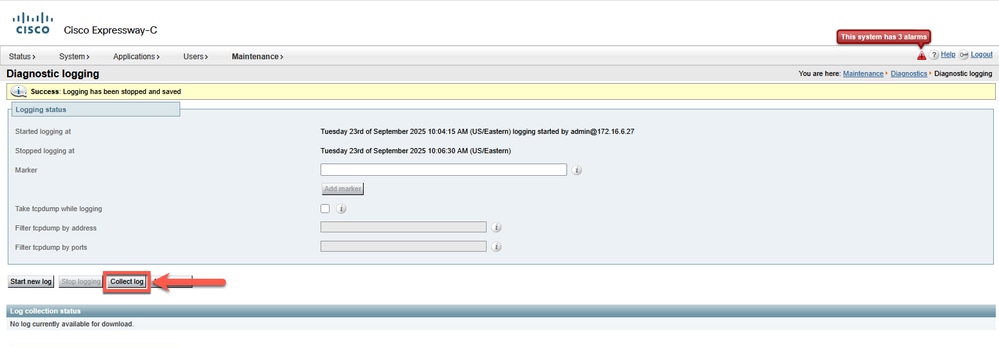

Klicken Sie auf Protokoll sammeln, um das Sammeln und Kompilieren von Diagnoseinformationen in einem herunterladbaren Archiv zu initiieren.

Protokoll erfassen

Protokoll erfassen

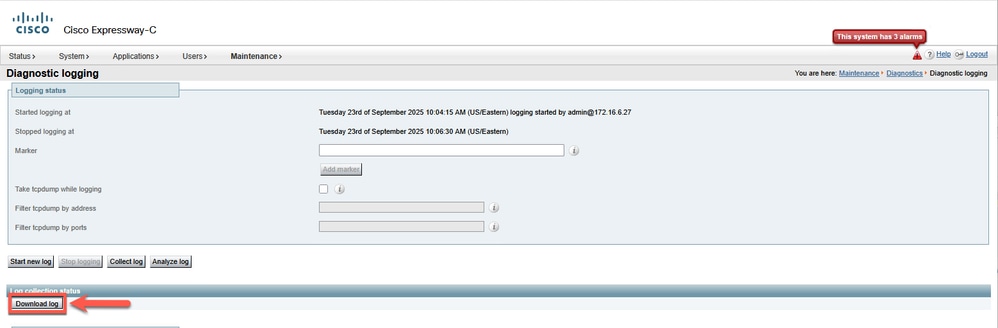

Nach dem Erstellen des Archivs wird die Schaltfläche Download log (Protokoll herunterladen) angezeigt, über die der Administrator die Datei auf seinem lokalen Computer speichern kann. Diese Datei wird normalerweise zur Analyse in ein Cisco TAC-Serviceticket (Technical Assistance Center) hochgeladen.

Protokoll herunterladen

Protokoll herunterladen

Expressway Connector Log-Analyse

Mit der vom Control Hub gesammelten userId des betroffenen Benutzers:

Extrahieren Sie die Expressway-Protokolle lokal, und suchen Sie nach der Datei loggingsnapshot_<Expressway-HostName>_<Date>.txt, um diese zu öffnen.

diagnostic_log_ccnp-expressway-hybrid1_2025-09-22_12/58/19 > loggingsnapshot_ccnp-expressway-hybrid1_2025-09-22_12/58/19.txtFiltern Sie userId aus, und suchen Sie die EWSServices.bindToCalendar-Anforderung direkt nach dem Erkennungsereignis, das die userId enthält.

2025-09-22T08:38:08.654-04:00 localhost UTCTime="2025-09-22 12:38:08,654" Module="hybridservices.c_cal" Level="ERROR" Thread="pool-4474-thread-1" TrackingId="" Detail="EWSServices.bindToCalendar(00000000-0000-0000-0000-000000000000, https://srv-xchge.vizcainovich.com/ews/exchange.asmx) threw ServiceRequest exception.The request failed. microsoft.exchange.webservices.data.ServiceResponseException: The account does not have permission to impersonate the requested user."

2025-09-22T08:38:08.657-04:00 localhost UTCTime="2025-09-22 12:38:08,656" Module="hybridservices.c_cal" Level="DEBUG" Thread="DiscoveryExecutor-1" TrackingId="ATLAS_91cf6741-7fb2-4687-8fcb-f5d07def961d_t:b2efac54_82" Detail="Sending 14 discover events for e34d8673-d937-4d0a-b5f3-ea5b83c7600bDiscoverEvent{userId=fd7a4d33-baae-4051-9f6e-afafa06460f8, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=313b303a-607e-41cb-bdd5-a8142b5e304a, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=b2d5da40-9457-4a05-8cfc-b0659df7cce2, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=c71fb15e-e1dd-4de1-8217-0747afeb7484, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=45877071-3636-473f-a6f6-c34e91514609, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=005cc3e4-2c55-466a-8350-8a9dba37effb, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=7235db5d-102b-4e77-b0a8-8b6dc0a6d554, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=9df909c1-e737-49f6-ba75-f6c5e2e6e668, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=fc74df95-8a56-45b2-83b7-c4bb0b561ec9, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=6e0ae1de-463c-44fa-97cf-02ec70888d0c, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=c6df9679-ef9f-49b2-8ca9-19167b4ef2e0, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=34b0ebf5-000c-48ee-944f-e0c04318c8c3, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=63e5774b-8c8e-4232-bba2-c2ca67f7575c, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=022f9f11-6590-4f43-83ab-5789bc62d11b, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}"Protokollausschnitte zeigen mehrere Versuche an, einschließlich usedId 45877071-3636-473f-a6f6-c34e91514609, die auf das Identitätswechselkonto verweisen, das für die Kommunikation zwischen Expressway Connector und dem Exchange-Server verwendet wird, und zeigen diesen Fehler auf:

The account does not have permission to impersonate the requested user.Validierung

Exchange-Server

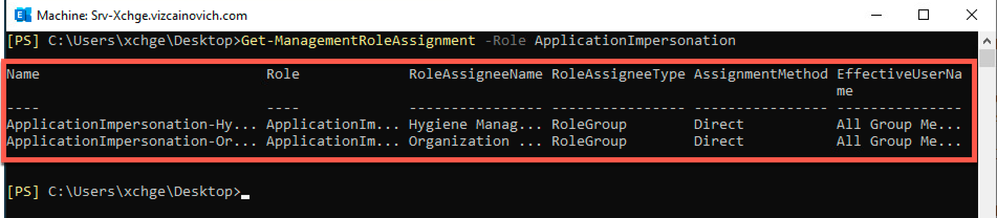

Überprüfen Sie das Identitätswechselkonto des Exchange-Servers, auf dem dieser PowerShell-Befehl für Exchange Server ausgeführt wird, um alle ApplicationIdentitätswechsel-Rollenzuweisungen aufzulisten:

Get -ManagementRoleAssignment -Role ApplicationImpersonation Zuweisung von Management-Rollen

Zuweisung von Management-Rollen

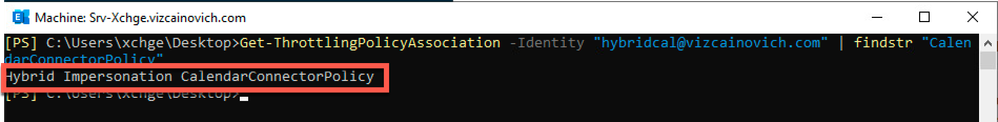

Vergewissern Sie sich, dass das Identitätswechsel-Postfach die Einschränkungsrichtlinie für den Hybridkalender des Exchange-Servers verwendet, auf dem dieser PowerShell-Befehl von Exchange Server ausgeführt wird:

Get -ThrottlingPolicyAssociation -Identity "impersonation account" | findstr "ThrottlingPolicy" Zuordnung der Drosselungsrichtlinie

Zuordnung der Drosselungsrichtlinie

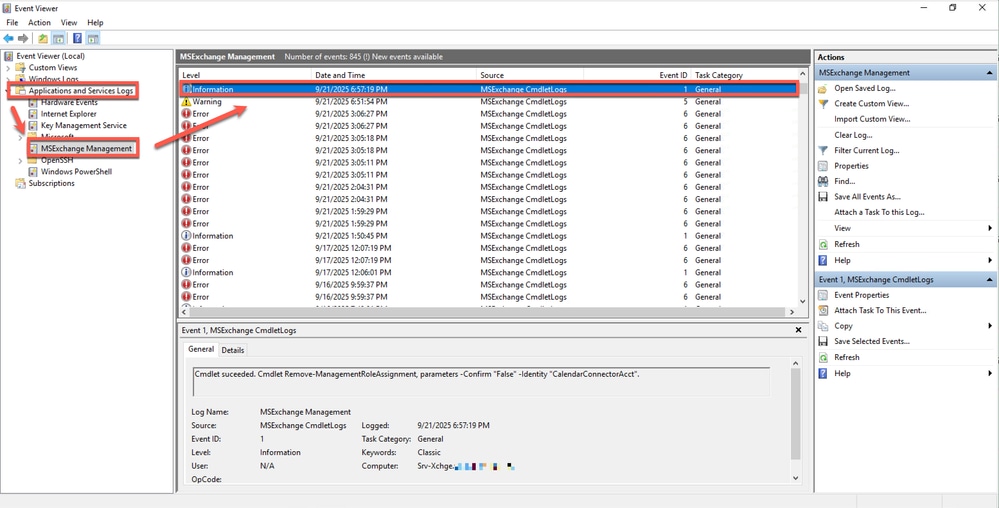

Suchen Sie in den Bereitstellungsdatensätzen des Hybrid Calendar nach der Rollenzuweisung, die dem Identitätswechselkonto bei der Ersteinrichtung zugewiesen wurde. In diesem Szenario lautet die RoleAssignment wie folgt:

CalendarConnectorAcctProtokolle der MSExchange-Ereignisanzeige

Wechseln Sie vom Exchange-Server zur Ereignisanzeige > Anwendungen und Dienstprotokolle > MSExchange-Verwaltung, und filtern Sie Ereignisse auf Informationsebene heraus, die "CmdletLogs" und/oder den Namen der RoleAssignment "CalendarConnectorAcct" enthalten, falls vorhanden.

Ereignisanzeige-Protokolle

Ereignisanzeige-Protokolle

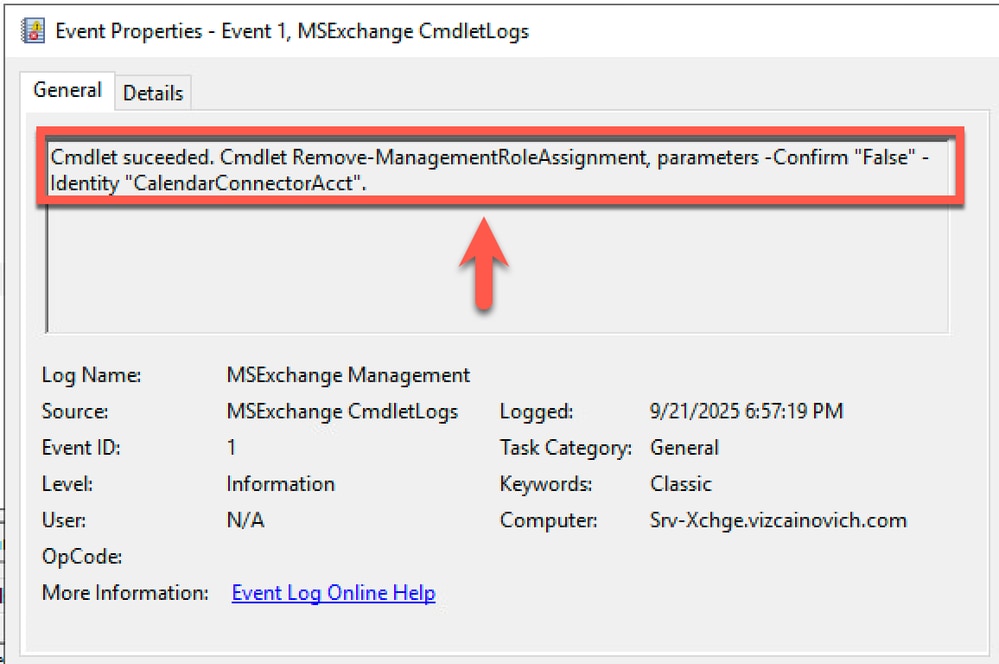

Doppelklicken Sie auf das Ereignis, um dessen Eigenschaften zu öffnen.

Ereigniseigenschaften

Ereigniseigenschaften

Exchange-Management-Shell

Mithilfe des integrierten Sitzungsverlaufs von Exchange Server PowerShell können die in der aktuellen Sitzung verwendeten Befehle nachverfolgt werden.

Der Verlauf ist für andere Sitzungen nicht verfügbar und wird gelöscht, wenn die Sitzung beendet wird.

Mithilfe des PSReadLine-Verlaufs werden die in allen PowerShell-Sitzungen verwendeten Befehle nachverfolgt.

Der Verlauf wird pro Host in eine zentrale Datei geschrieben. Diese Verlaufsdatei ist für alle Sitzungen verfügbar und enthält den gesamten Verlaufsverlauf. Der Verlauf wird nicht gelöscht, wenn die Sitzung beendet wird.

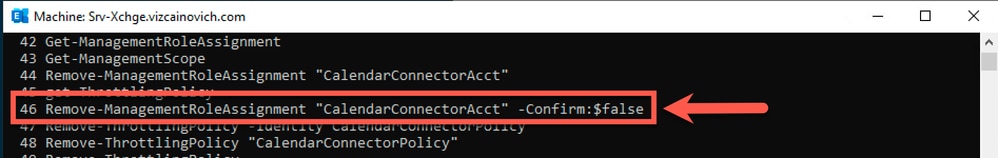

In diesem Szenario zeigt die integrierte Sitzung diese Ausgabe nach Ausführung des folgenden Befehls an:

Get-History Get-History

Get-History

Ursache

Der Exchange-Administrator hat die RoleAssignment für das Identitätswechselkonto mit dem folgenden PowerShell-Befehl von Exchange Server gelöscht:

Remove-ManagementRoleAssignment "CalendarConnectorAcct" -Confirm:$falseDiese Aktion unterbricht die Rolle des Identitätswechselkontos, das keine Benutzer auf dem Exchange-Server abonnieren kann, und verursacht einen Fehler bei der Aktivierung von Benutzern und Arbeitsbereichen.

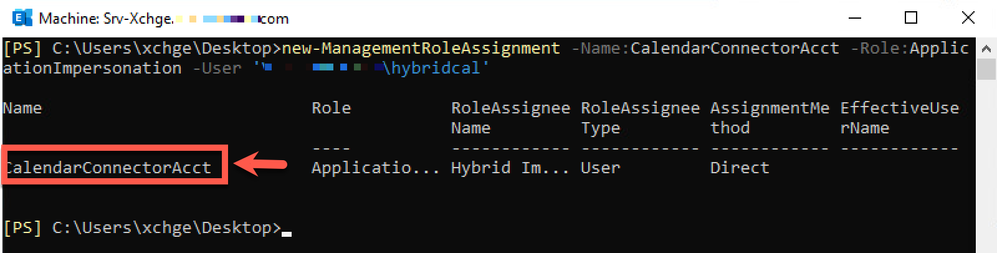

Lösung

Führen Sie in Exchange Server PowerShell diesen Befehl aus, um eine neue ManagementRomeAssignment-Klasse mit dem Namen "CalendarConnectorAcct" zu erstellen und sie dem hybridcal des Identitätswechselkontos zuzuweisen.

new-ManagementRoleAssignment -Name:CalendarConnectorAcct -Role:ApplicationImpersonation -User 'VIZCAINOVICH\hybridcal' Neues ManagementRollenzuweisung

Neues ManagementRollenzuweisung

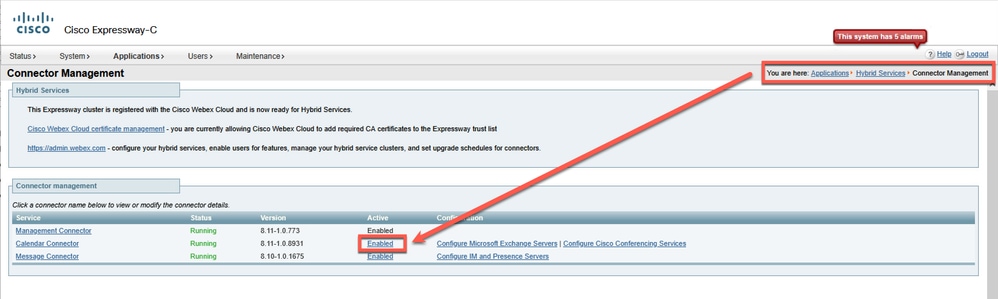

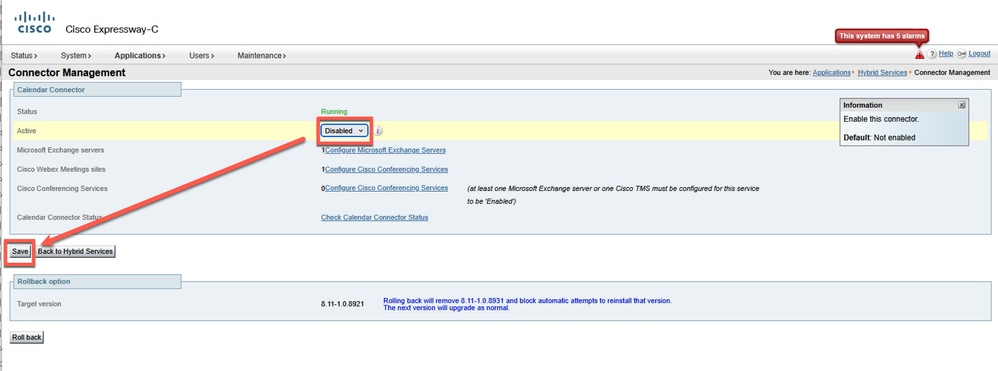

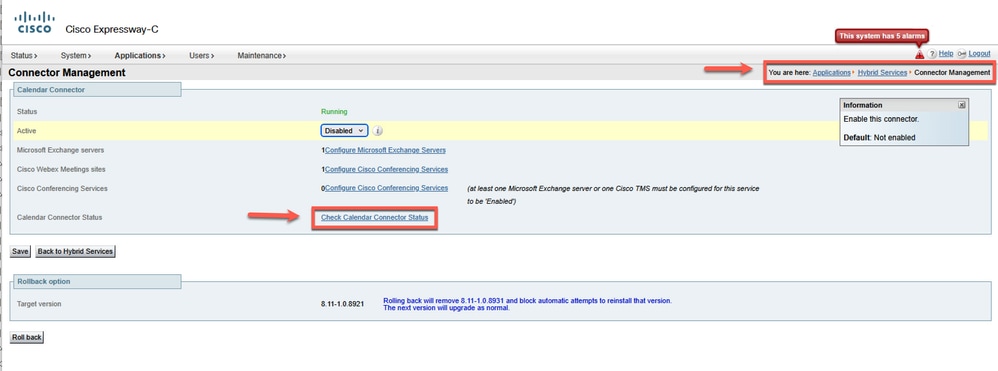

Starten Sie über den Expressway-Server den Kalender-Connector neu, um den Aktivierungsprozess für die betroffenen Benutzer und/oder Arbeitsbereiche zu beschleunigen.

Navigieren Sie zu Applications > Hybrid Services > Connector Management > Calendar Connector > Enabled (Anwendungen > Hybrid-Services > Connector-Management > Kalender-Connector > Enabled (Aktivierter Hyperlink).

Connector-Management

Connector-Management

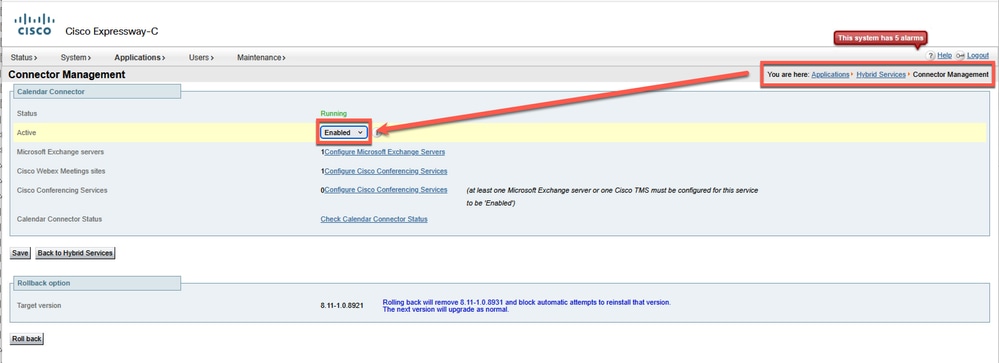

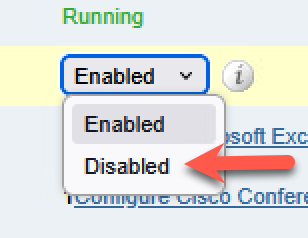

Klicken Sie innerhalb von Calendar Connector auf Aktivieren, um das Dropdown-Menü zu öffnen.

Schaltfläche Aktiviert

Schaltfläche Aktiviert

Wählen Sie im Dropdown-Menü die Option Deaktiviert aus.

Dropdown-Menü

Dropdown-Menü

Klicken Sie auf Speichern, um die Änderungen im Kalender-Connector zu übernehmen.

Speichern

Speichern

Nachdem die Änderungen gespeichert wurden, wird sie in Connector Management gespeichert. Klicken Sie unten im Dienst "Kalender-Connector" auf Status des Kalender-Connectors überprüfen.

Status des Kalender-Connectors

Status des Kalender-Connectors

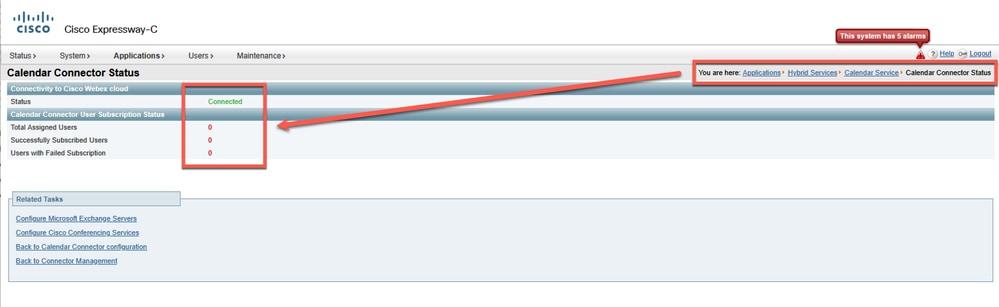

Warten Sie einige Minuten, bis der Kalender-Connector initialisiert ist.

Neustart

Neustart

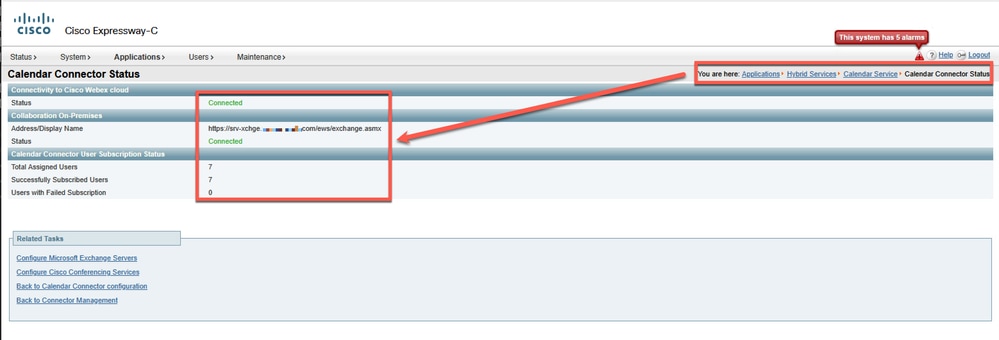

Nach der Initialisierung von Calendar Connector zeigt die Expressway-Verbindung die Exchange-Adresse und die erfolgreich abonnierten Benutzer an.

Verbunden

Verbunden

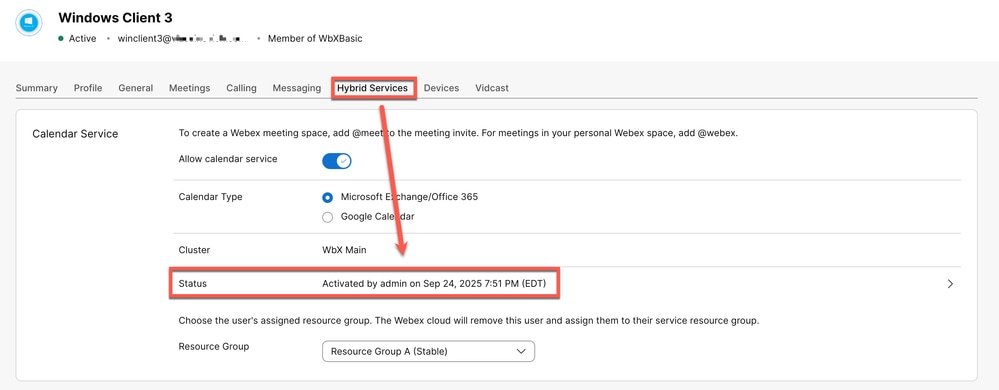

Zurück zu Control Hub > Verwaltung > Benutzer > Betroffener Benutzer zeigt an, dass der Kalenderdienst vollständig aktiviert ist.

Aktiviert

Aktiviert

Expressway-Protokolle, die die betroffene Benutzer-ID 45877071-3636-473f-a6f6-c34e91514609 anzeigen und ein gültiges Abonnement vom Exchange-Server abrufen:

2025-09-24T20:03:55.984-04:00 localhost UTCTime="2025-09-25 00:03:55,984" Module="hybridservices.c_cal" Level="DEBUG" Thread="ews-subscription-0" TrackingId="EXP_d5913454-640d-495e-b132-60ac0C76050F_t:5718eca5" Detail="Creating subscription for user 45877071-3636-473f-a6f6-c34e91514609 in group com.cisco.wx2.calendar.connector.ews.EWSServices$EWSSubscriptionConnection@4fce863b"

2025-09-24T20:03:55.984-04:00 localhost UTCTime="2025-09-25 00:03:55,984" Module="hybridservices.c_cal" Level="DEBUG" Thread="ews-subscription-0" TrackingId="EXP_d5913454-640d-495e-b132-60ac0C76050F_t:5718eca5" Detail="Binding user 45877071-3636-473f-a6f6-c34e91514609"

2025-09-24T20:03:56.049-04:00 localhost UTCTime="2025-09-25 00:03:56,049" Module="hybridservices.c_cal" Level="DEBUG" Thread="ews-subscription-0" TrackingId="EXP_d5913454-640d-495e-b132-60ac0C76050F_t:5718eca5" Detail="DAS.core: activateUser: 45877071-3636-473f-a6f6-c34e91514609"

Anmerkung: Die Warnmeldung "Das Konto verfügt nicht über die Berechtigung, die Identität des angeforderten Benutzers anzunehmen" kann mehrere Ursachen haben. Sie alle hängen jedoch mit der Konfiguration des Identitätswechselkontos oder dem Exchange-Server zusammen.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

25-Sep-2025

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Josue Jonathan Vizcaino HuapeTechnischer Berater

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback