Einleitung

In diesem Dokument wird beschrieben, wie Verbindungsprobleme bei Hardwareanbietern von Nutanix Foundation Central zu Cisco Intersight behoben werden.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen.

- Grundlegendes Verständnis von Netzwerkverbindungen

- Grundlegendes Verständnis der Intersight-API-Schlüssel.

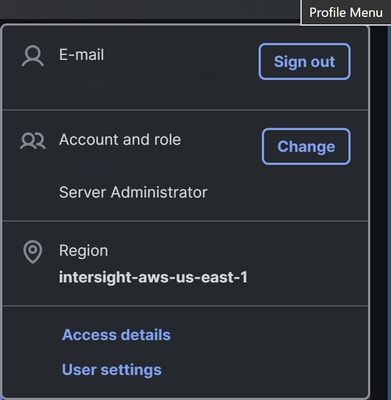

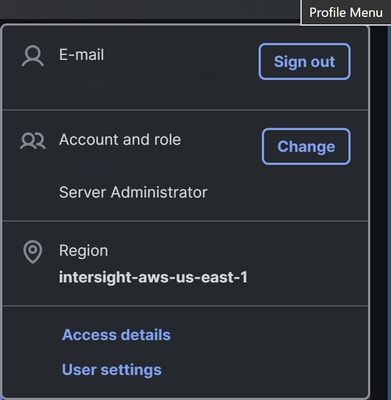

- Intersight-Konto mit mindestens Serveradministratorrechten.

Anmerkung: Intersight bietet eine rollenbasierte Zugriffskontrolle (RBAC), um den Systemzugriff für einen Benutzer basierend auf Benutzerrollen und Berechtigungen zu autorisieren oder einzuschränken. Eine Benutzerrolle in Intersight stellt eine Sammlung von Berechtigungen dar, die ein Benutzer zum Durchführen einer Reihe von Vorgängen hat, und ermöglicht den granularen Zugriff auf Ressourcen. Intersight bietet rollenbasierten Zugriff für einzelne Benutzer oder eine Gruppe von Benutzern unter "Gruppen".

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

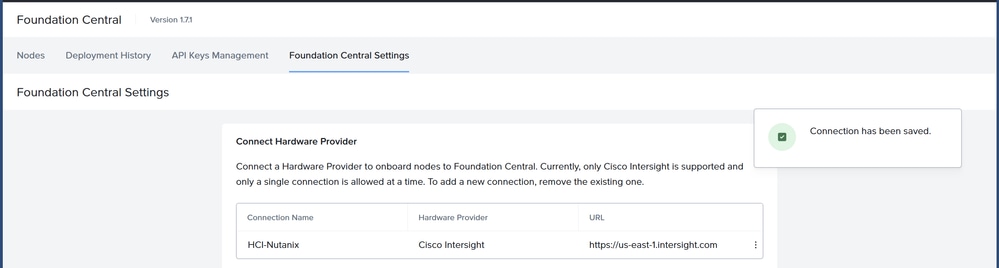

- Foundation Central 1.7.1 oder höher

- Intersight SAAS, CVA und PVA.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Es ist erforderlich, Foundation Central mit Cisco Intersight als Hardwareanbieter zu verbinden, um die Cisco HCI mit Nutanix-Lösung im Intersight Standalone Mode ISM oder Intersight Managed Mode IMM bereitzustellen.

Intersight-Standalone-Modus: Die Knoten sind mit einem Paar Top-of-Rack (ToR)-Switches verbunden, und die Server werden zentral über Cisco Intersight® verwaltet. Während mindestens drei Knoten erforderlich sind, um einen Standard-Nutanix-Cluster bereitzustellen, bieten wir auch die Option an, einen Cluster mit einem Knoten und einen Cluster mit zwei Knoten für Edge- und Zweigstellenstandorte und Situationen bereitzustellen, in denen bereits eine Hochleistungs-Netzwerkstruktur installiert ist.

Intersight Managed Mode: Der Intersight Managed Mode vereinheitlicht die Funktionen der UCS-Systeme und die Cloud-basierte Flexibilität von Intersight und ermöglicht so eine einheitliche Verwaltung der Standalone- und Fabric Interconnect-Systeme. Intersight Management Model standardisiert das Richtlinien- und Betriebsmanagement für UCS-FI-6454, UCS-FI-64108, UCS-FI-6536, UCSX-S9108-100G Fabric Interconnects und die Cisco UCS C-Serie (M5, M6, M7, M8) sowie die Cisco UCS X-Serie (M6, M7, M8) Server.

Fehlerbehebung

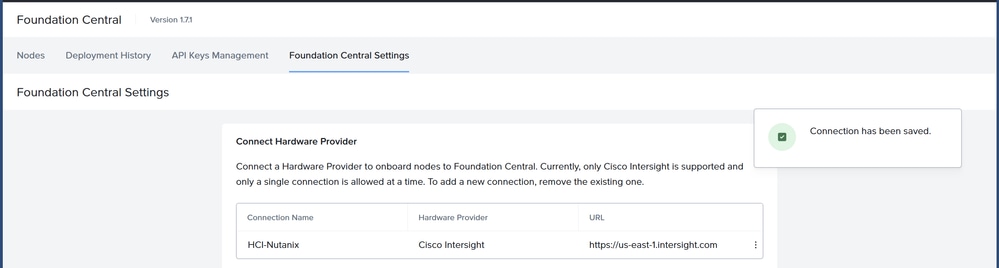

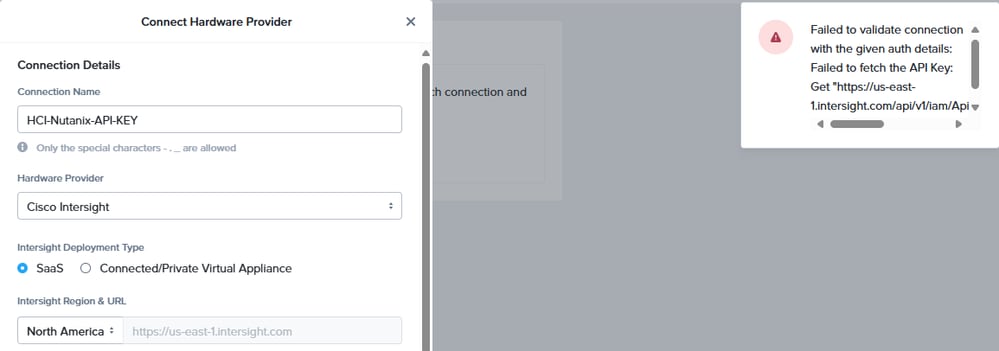

Kontextzeitpunkt überschritten

"Fehler beim Überprüfen der Verbindung mit den angegebenen Authentifizierungsdetails: Fehler beim Abrufen des API-Schlüssels: Kontextzeitpunkt überschritten."

Stellen Sie sicher, dass Sie über die Ports 443 TCP/UDP und 80 TCP eine ordnungsgemäße Verbindung von Prism Central und Foundation Central zu den nächsten URLs haben.

|

Region

|

URL

|

Für Geräteanschlüsse erforderliche URLs

|

|

Nordamerika

|

intersight.com

us-east-1.intersight.com

IPS:

52.223.48.112

99.83.178.202

|

svc.intersight.com

svc.us-east-1.intersight.com

svc-static1.intersight.com

ucs-starship.com

ucs-connect.com

|

|

EMEA

|

Intersight.com

eu-central-1.intersight.com

IPS:

52.223.57.109

99.83.140.236

|

svc.eu-central-1.intersight.com

svc-static1.eu-central-1.intersight.com

|

Anmerkung: Cisco Intersight unterstützt zwei Regionen: die bestehende Region Nordamerika (us-east-1) und die Region Europa, Naher Osten und Afrika (EMEA) (eu-central-1).

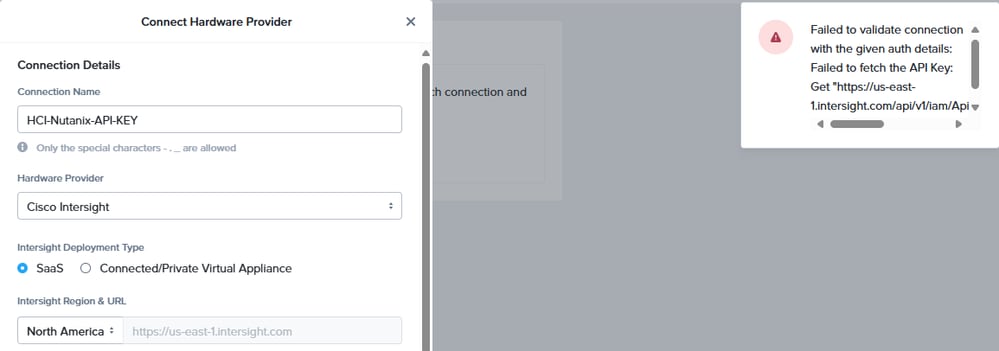

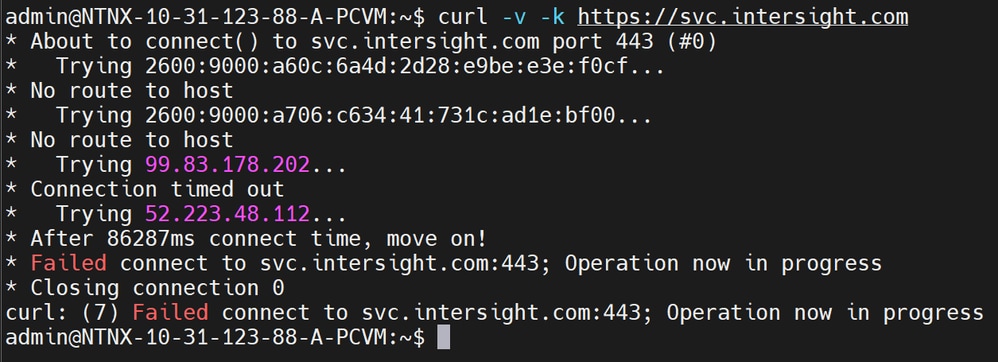

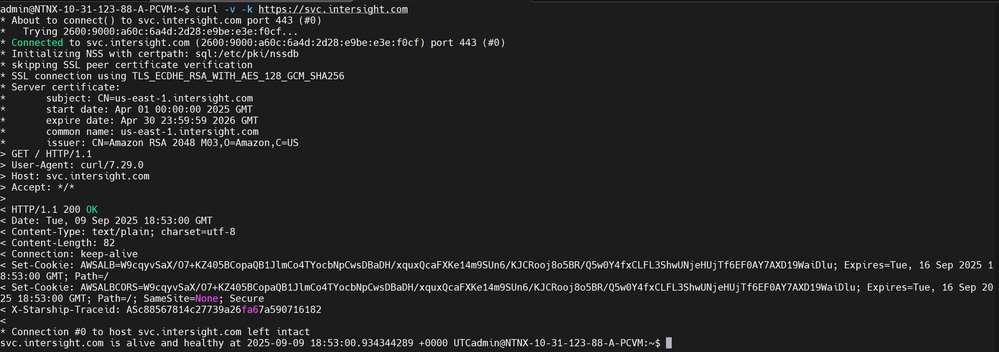

Um die vorherigen Informationen zu überprüfen, öffnen Sie die Prism Central- oder Foundation Central-VM per SSH, und führen Sie einen Curl-Befehl für die genannten URLs und Ports aus.

curl -v -k https://svc.intersight.com

Erfolgreicher Verbindungstest für Curl.

Erfolgreicher Verbindungstest für Curl.

Wenn der Curl-Befehl fehlschlägt, überprüfen Sie mit Ihrem Firewall-Team, ob die URLs und Ports in die Firewall oder Zugriffsliste aufgenommen werden dürfen.

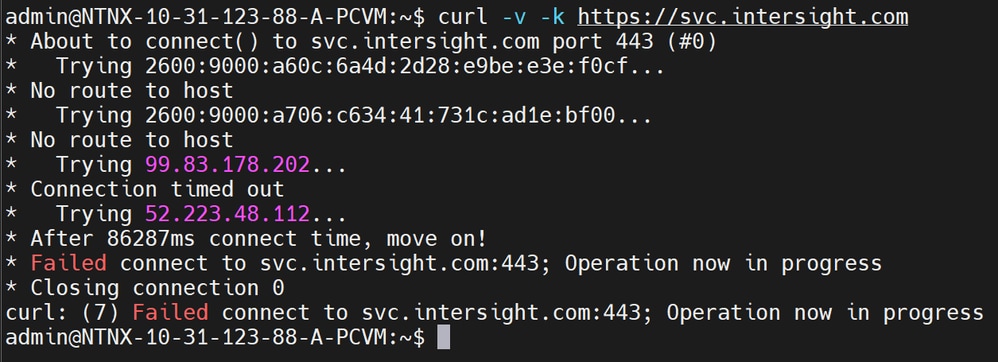

Fehler beim Test der Curl-Verbindung.

Fehler beim Test der Curl-Verbindung.

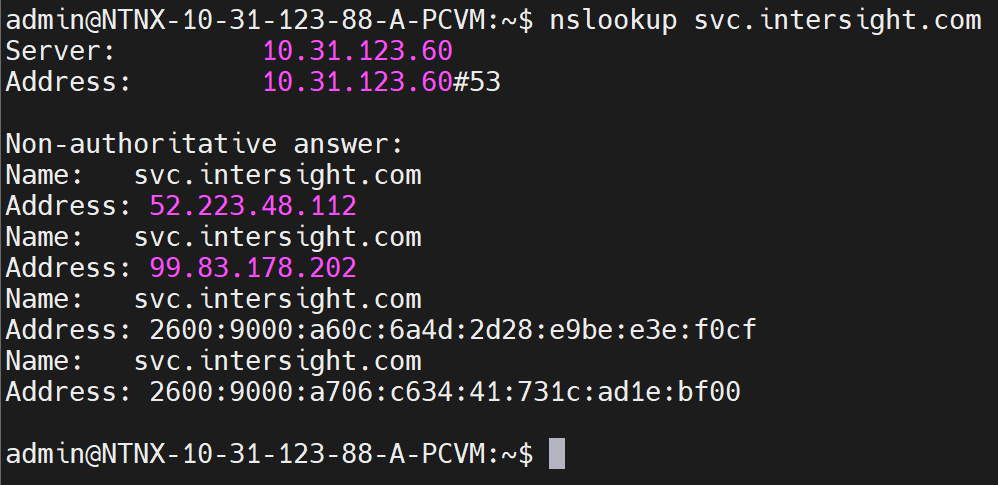

DNS-Namensauflösung

Für einige Firewalls oder Zugriffslisten muss die auflösende IP aus den genannten URLS hinzugefügt werden. Beide URLs werden zu den folgenden IPv4- und IPv6-Adressen aufgelöst:

- 52.223.48.112

- 99.83.178.202

- 2600:9000:a60c:6a4d:2d28:e9be:e3e:f0cf

- 2600:9000:a706:c634:41:731c:ad1e:bf00

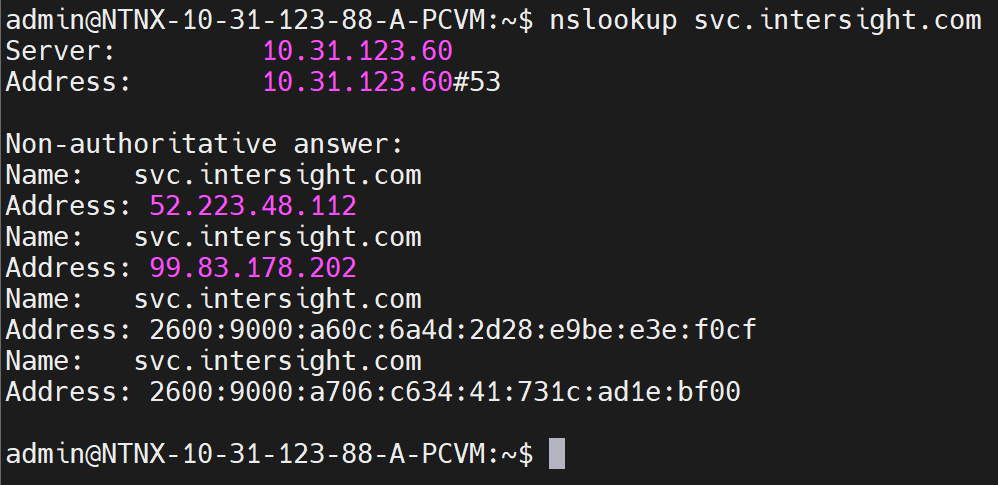

Dies kann mithilfe des Befehls nslookup überprüft werden.

nslookup svc.intersight.com

nslookup-Befehl

nslookup-Befehl

Prism Central VM kann keine Verbindung zu Intersight-CVA/PVA herstellen.

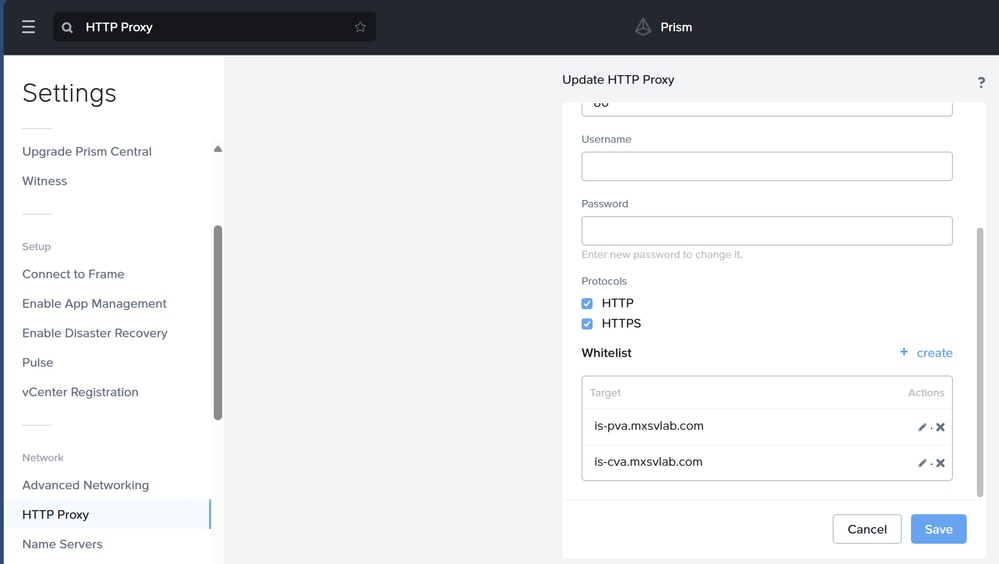

Wenn es eine direkte Verbindung von Prism Central zu Intersight CVA/PVA gibt, stellen Sie sicher, dass die Verbindung auf Port 443 möglich ist.

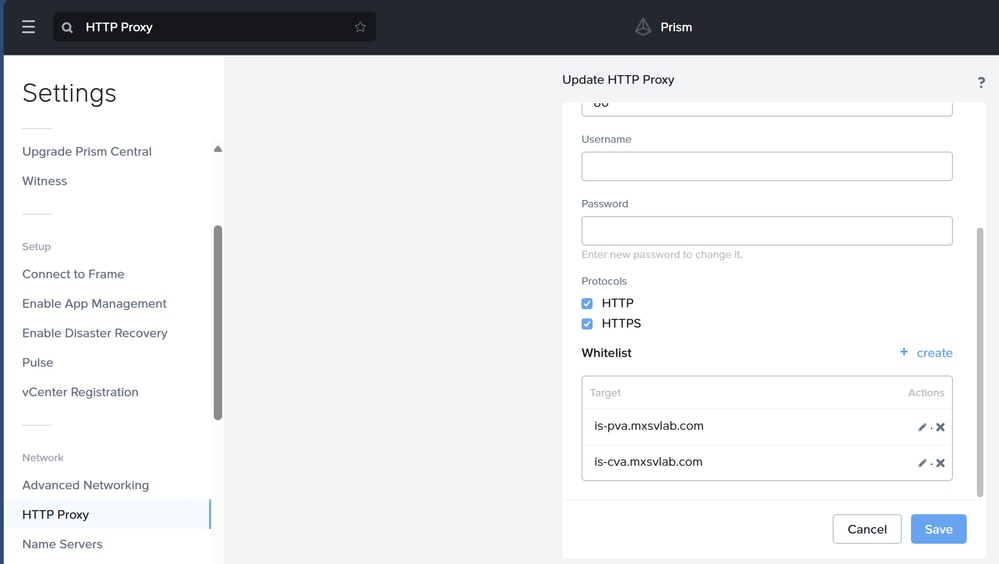

Wenn PC VM über einen Proxy verfügt, der für die Verbindung mit dem Internet für Aufgaben wie Software-Downloads oder LCM konfiguriert ist, müssen Sie die Intersight-CVA/PVA-FQDN und die IP-Adresse in den Prism Central Proxy-Einstellungen in eine Whitelist umwandeln.

Anmerkung: Ein Whitelist-Eintrag ist ein einzelner Host, der durch eine IP-Adresse oder ein Netzwerk identifiziert wird, das durch die Netzwerkadresse und Subnetzmaske identifiziert wird. Das Hinzufügen eines Whitelist-Eintrags bedeutet, dass die Proxy-Einstellungen für diese Adresse oder dieses Netzwerk ignoriert werden.

Um dies in Prism Central zu korrigieren, navigieren Sie zu: Einstellungen > Netzwerk > HTTP-Proxy > Klicken Sie auf das Bleistiftsymbol, um die Whitelist zu bearbeiten.

HTTP-Proxy

HTTP-Proxy

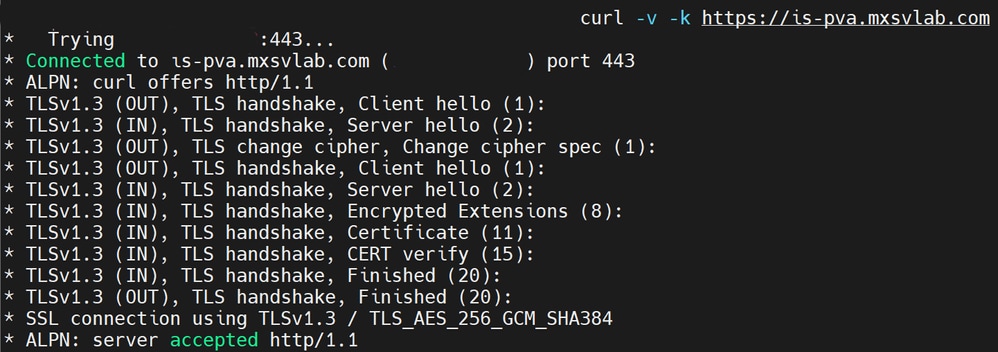

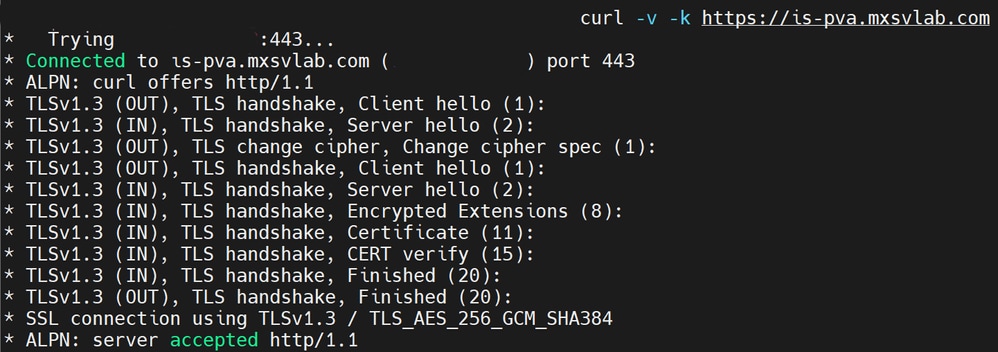

Sie können bestätigen, ob diese Schritte erfolgreich waren, indem Sie die Verbindung zu Intersight CVA/PVA mit einem Curl-Befehl testen.

curl -v -k https://is-pva.mxsvlab.com

Curl-Test

Curl-Test

Netzwerkbefehle zum Testen der Verbindung

|

Command

|

Beschreibung

|

|

curl -v -k https://<URL für Interviews>

curl -v -k https:// svc.intersight.com

|

Testen der Verbindung mit der für die Intersight erforderlichen URL

|

|

curl -v -k —proxy <Proxyadresse>:<Port> <Intersight-URL>

curl -v -k —proxy http://proxy.esl.cisco.com:8080 https://svc.intersight.com

|

Verbindung testen, wenn Proxy erforderlich ist

|

|

curl -4|6 -v -k https://<URL für Interviews>

curl -4 -v -k https://svc.intersight.com

|

Angeben des Verbindungstests für die IPV4- oder IPV6-Adressierung

|

|

tracepath <Intersight-IP>

tracepath 99.83.178.202

|

Verfolgt Pakete zu einem Zielhost

|

|

nslookup <URL>

nslookup svc.Intersight.com

|

Bestimmt die einer bestimmten Adresse zugeordnete IP-Adresse

|

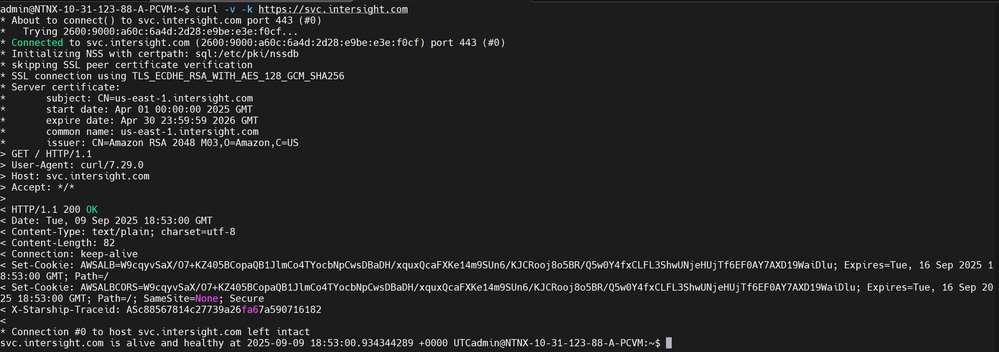

Die angegebenen Authentifizierungsdetails sind ungültig.

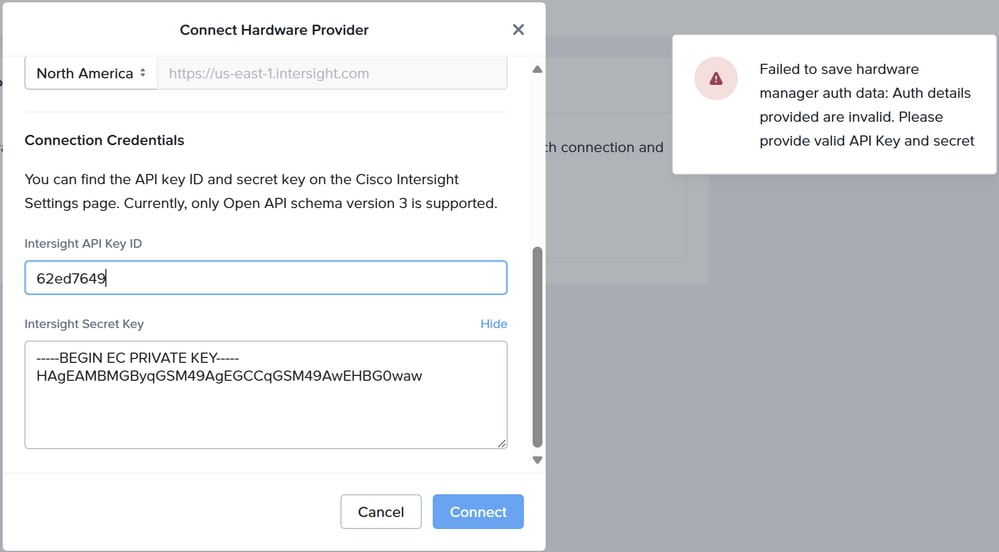

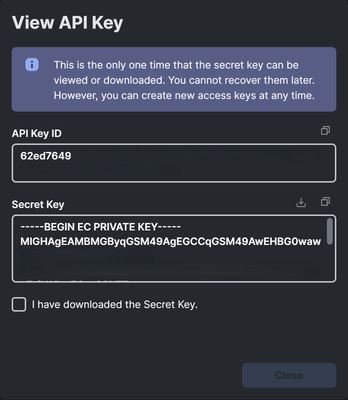

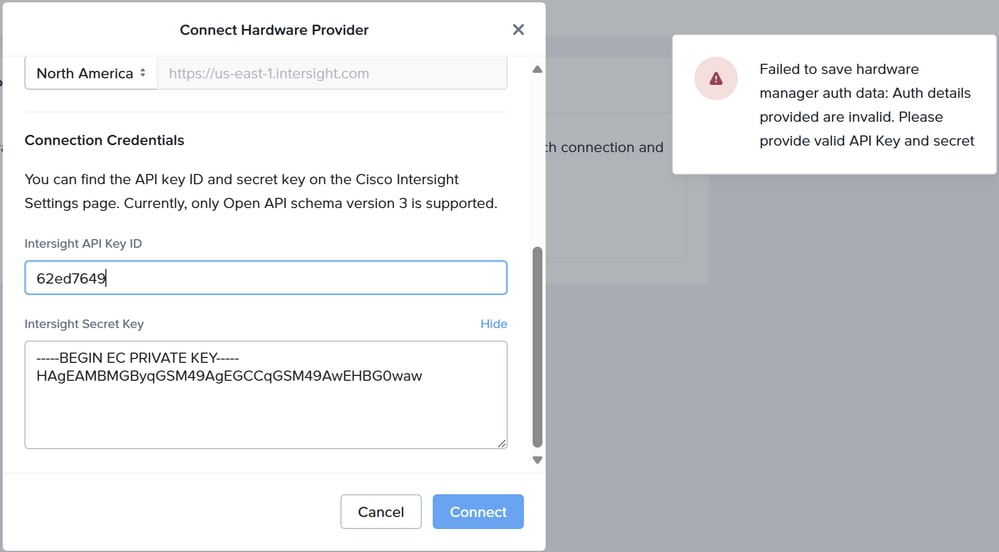

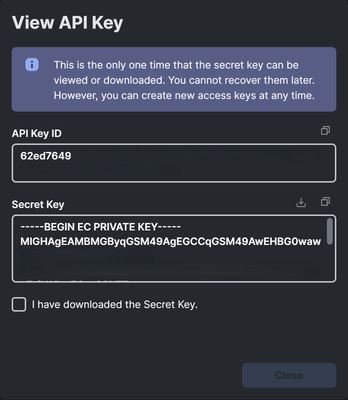

"Fehler beim Speichern der Authentifizierungsdaten des Hardware-Managers: Die angegebenen Authentifizierungsdetails sind ungültig. Geben Sie einen gültigen API-Schlüssel und -Schlüssel an."

Sie müssen sicherstellen, dass beim Eingeben oder Einfügen des geheimen Schlüssels keine Tippfehler oder fehlenden Zeichen auftreten, da andernfalls die Verbindung zum Hardwareanbieter nicht hergestellt werden kann.

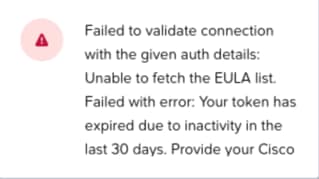

EULA-Liste konnte nicht abgerufen werden

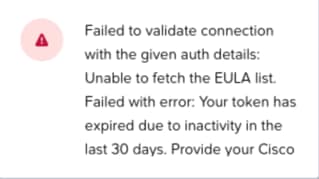

"Fehler beim Überprüfen der Verbindung mit den angegebenen Authentifizierungsdetails: Die EULA-Liste konnte nicht abgerufen werden. Fehler: Ihr Token ist aufgrund von Inaktivität in den letzten 30 Tagen abgelaufen."

Während der Onboarding-Phase der Knoten können Sie auf die folgende Fehlermeldung stoßen: "Fehler beim Herstellen einer Verbindung mit dem INTERSIGHT-Hardware-Manager mit UUID" oder "Ihre Benutzerdaten sind möglicherweise abgelaufen." Dies wird angezeigt, wenn ein Problem mit dem Intersight-Konto in Bezug auf den EULA vorliegt.

Anmerkung: Ab heute MUSS die EULA für ISM akzeptiert werden. Dies wird sich in Zukunft ändern, da wir uns nicht mehr auf die EULA für Firmware-Downloads verlassen.

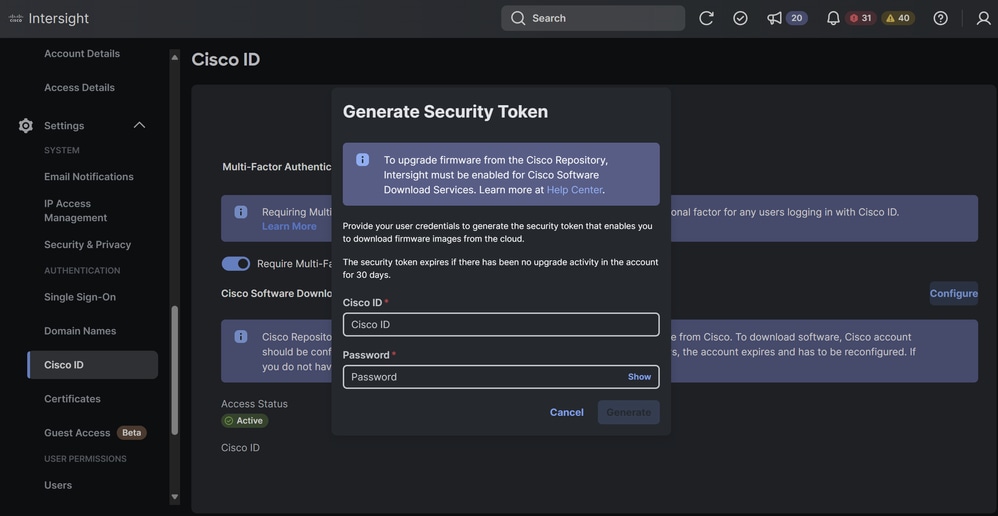

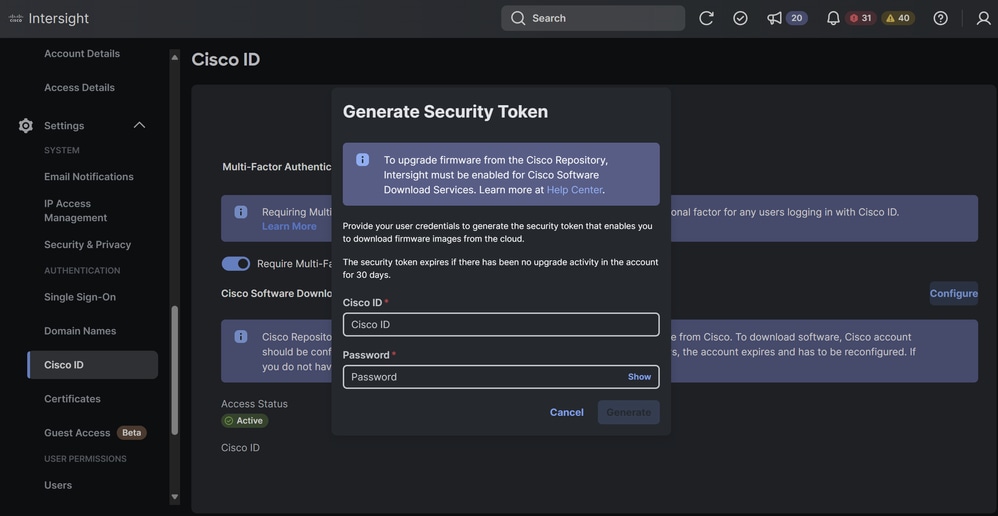

Um dies in Intersight zu korrigieren, navigieren Sie zu: Settings > Cisco ID > Configure > Enter Cisco ID and Password.

Zugehörige Informationen

Feedback

Feedback