إنشاء واستيراد CSR لشهادات الطرف الثالث

خيارات التنزيل

-

ePub (523.0 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية إنشاء واستيراد شهادات على قوائم التحكم في الشبكة المحلية اللاسلكية (WLCs) بنظام التشغيل AireOS.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- كيفية تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) ونقطة الوصول في الوضع Lightweight (LAP) وبطاقة العميل اللاسلكية للتشغيل الأساسي.

- كيفية إستخدام تطبيق OpenSSL.

- البنية الأساسية للمفتاح العام والشهادات الرقمية

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco 5508 WLC الذي يشغل البرنامج الثابت، الإصدار 8.3.102

- تطبيق OpenSSL ل Microsoft Windows

- أداة التسجيل الخاصة بجهة خارجية مصدقة (CA)

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الشهادات المنضبطة

سلسلة الشهادات هي سلسلة من الشهادات توقع فيها كل شهادة في السلسلة بالشهادة التالية.

الغرض من سلسلة الشهادات هو إنشاء سلسلة ثقة من شهادة نظير إلى شهادة مرجع مصدق ثقة. يقوم المرجع المصدق بإيداع الهوية في شهادة النظير عند توقيعها.

إذا كان المرجع المصدق هو الذي تثق به (يشار إليه بوجود نسخة من شهادة المرجع المصدق في دليل الشهادات الجذر)، فإن هذا يعني أنه يمكنك أن تثق بشهادة النظير الموقع أيضا.

غالبا ما لا يقبل العملاء الشهادات لأنها لم تنشأ من قبل مرجع مصدق معروف. يذكر العميل عادة أنه لا يمكن التحقق من صحة الشهادة.

هذا هو الحال عندما تكون الشهادة موقعة من قبل مرجع مصدق متوسط، وهو أمر غير معروف لمستعرض العميل. في مثل هذه الحالات، من الضروري إستخدام شهادة SSL موصولة أو مجموعة شهادات.

دعم الشهادة المقيدة

تسمح وحدة التحكم بتنزيل شهادة الجهاز كشهادة متسلسلة لمصادقة الويب.

مستويات الشهادة

- المستوى 0 - إستخدام شهادة خادم فقط على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)

- المستوى 1 - إستخدام شهادة خادم على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) وشهادة جذر المرجع المصدق

- المستوى 2 - إستخدام شهادة خادم على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) وشهادة واحدة متوسطة CA وشهادة جذر CA

- المستوى 3 - إستخدام شهادة خادم على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) وشهادتي CA الوسيطة وشهادة جذر CA

لا يدعم عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) الشهادات المتسلسلة التي يزيد حجمها عن 10 كيلوبايت على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). ومع ذلك، تمت إزالة هذا التقييد في الإصدار 7.0.230.0 من WLC والإصدارات الأحدث.

ملاحظة: الشهادات المنضبطة مدعومة ومطلوبة بالفعل لمصادقة الويب وإدارة الويب.

ملاحظة: شهادات أحرف البدل مدعومة بالكامل ل EAP المحلي أو الإدارة أو مصادقة الويب.

يمكن أن تكون شهادات مصادقة الويب أي مما يلي:

- مكبل

- غير مكبل

- إنشاء تلقائي

ملاحظة: في WLC الإصدار 7.6 والإصدارات الأحدث، يتم دعم الشهادات المتسلسلة فقط (وبالتالي تكون مطلوبة).

لإنشاء شهادة غير مترابطة لغرض الإدارة، فإن هذا المستند يتجاهل الأجزاء التي يتم فيها دمج الشهادة بشهادة CA.

يناقش هذا وثيقة كيف أن يركب بشكل صحيح طبقة مأخذ توصيل مؤمن (SSL) شهادة إلى WLC.

الخطوة 1. إنشاء CSR

هناك طريقتان لإنشاء CSR. إما يدويا باستخدام OpenSSL (الطريقة الوحيدة الممكنة في برنامج ما قبل 8.3 WLC) أو الانتقال إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) نفسه لإنشاء CSR (متوفر بعد 8.3.102).

الخيار A. CSR مع OpenSSL

ملاحظة: لا تثق Chrome Version 58 والإصدارات اللاحقة في الاسم الشائع للشهادة وحدها وتتطلب وجود اسم الموضوع البديل أيضا. يشرح القسم التالي كيفية إضافة حقول SAN إلى CSR ل OpenSSL وهو متطلب جديد لهذا المستعرض.

أكمل الخطوات التالية لإنشاء CSR باستخدام OpenSSL:

- قم بتثبيت OpenSSL وفتحه .

في Microsoft Windows، بشكل افتراضي، يكون OpenSSL.exe موجودا في C:\ > OpenSSL > bin.

ملاحظة: OpenSSL الإصدار 0.9.8 هو الإصدار الموصى به لإصدارات WLC القديمة؛ ومع ذلك، اعتبارا من الإصدار 7.5، تمت أيضا إضافة دعم ل OpenSSL الإصدار 1.0 (ارجع إلى معرف تصحيح الأخطاء من Cisco CSCti65315 - الحاجة إلى دعم للشهادات التي تم إنشاؤها مع OpenSSL v1.0) وهو الإصدار الموصى باستخدامه. تم أيضا إختبار أعمال OpenSSL 1.1 وتعمل على إصدارات 8.x و WLC اللاحقة.

- حدد موقع ملف تكوين OpenSSL الخاص بك وقم بإجراء نسخة منه لتحريره ل CSR هذا. قم بتحرير النسخة لإضافة الأقسام التالية:

-

[req] req_extensions = v3_req [ v3_req ] # Extensions to add to a certificate request basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment subjectAltName = @alt_names [alt_names] DNS.1 = server1.example.com DNS.2 = mail.example.com DNS.3 = www.example.com DNS.4 = www.sub.example.com DNS.5 = mx.example.com DNS.6 = support.example.com

يجب أن تحتوي البنود التي تبدأ ب "DNS.1" و"DNS.2" (وما إلى ذلك) على جميع الأسماء البديلة لشهاداتك. ثم اكتب أي عنوان URL ممكن مستخدم ل WLC. السطور بالخط العريض في المثال السابق لم تكن موجودة أو تم التعليق عليها في نسخة OpenSSL من مختبرنا. يمكن أن يختلف بشكل كبير مع نظام التشغيل والإصدار OpenSSL. نحن نحفظ هذا الإصدار المعدل من التكوين على هيئة openssl-san.cnf لهذا المثال. - أدخل هذا الأمر لإنشاء CSR جديد:

OpenSSL>req -new -newkey rsa:3072 -nodes -keyout mykey.pem -out myreq.pem -config openssl-san.cnf

ملاحظة: تدعم قوائم التحكم في الشبكة المحلية اللاسلكية (WLCs) حجم مفتاح يبلغ 4096 بت كحد أقصى في إصدار البرنامج 8.5.

- هناك مطالبة لبعض المعلومات: اسم البلد، الولاية، المدينة، وهلم جرا. توفير المعلومات المطلوبة.

ملاحظة: من المهم توفير اسم مشترك صحيح. تأكد من أن اسم المضيف الذي يتم إستخدامه لإنشاء الشهادة (الاسم الشائع) يطابق إدخال اسم المضيف لنظام اسم المجال (DNS) لعنوان IP للواجهة الظاهرية على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) وأن الاسم موجود في DNS أيضا. أيضا، بعد إجراء التغيير على واجهة IP الظاهرية (VIP)، يجب إعادة تمهيد النظام لكي يسري هذا التغيير.

فيما يلي مثال:

OpenSSL>req -new -newkey rsa:3072 -nodes -keyout mykey.pem -out myreq.pem -config openssl-san.cnf

Loading 'screen' into random state - done

Generate a 1024 bit RSA private key

................................................................++++++

...................................................++++++

writing new private key to 'mykey.pem'

-----

You are about to be asked to enter information that is incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there is a default value,

If you enter '.', the field is left blank.

-----

Country Name (2 letter code) [AU]:US

State or Province Name (full name) [Some-State]:CA

Locality Name (eg, city) []:San Jose

Organization Name (eg, company) [Internet Widgits Pty Ltd]:ABC

Organizational Unit Name (eg, section) []:CDE

Common Name (eg, YOUR name) []:XYZ.ABC

Email Address []:(email address)

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:Test123

An optional company name []:OpenSSL> - يمكنك التحقق من CSR (خاصة لخصائص SAN الموجودة حاليا) باستخدام OpenSSL req -text -noout -in csrfilename.

- بعد توفير كافة التفاصيل المطلوبة، يتم إنشاء ملفين:

- مفتاح خاص جديد يتضمن اسم mykey.pem.

- CSR الذي يتضمن اسم myreq.pem.

الخيار ب. CSR الذي تم إنشاؤه بواسطة WLC

إذا كانت وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) الخاصة بك تشغل الإصدار 8.3.102 من البرنامج أو إصدار أحدث، فإن الخيار الأكثر أمانا هو إستخدام وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) لإنشاء CSR. الميزة هي أن المفتاح يتم توليده على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) ولا يغادر عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) مطلقا؛ وهكذا لا تنكشف ابدا في العالم الخارجي.

حتى الآن، لا تسمح هذه الطريقة بتكوين شبكة منطقة التخزين (SAN) في وحدة التحكم في الوصول عن بعد (CSR) المعروفة بأنها تؤدي إلى حدوث مشاكل مع مستعرضات معينة تتطلب وجود سمة شبكة منطقة تخزين (SAN). تسمح بعض المراجع المصدقة بإدراج حقول شبكة منطقة التخزين (SAN) في وقت التوقيع، لذلك من الأفضل التحقق من ذلك باستخدام المرجع المصدق لديك.

يستخدم إنشاء CSR بواسطة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) نفسه حجم مفتاح 2048 بت وحجم مفتاح ECDSA هو 256 بت.

ملاحظة: إذا قمت بتشغيل الأمر csr generate ولم تقم بتثبيت الشهادة التالية بعد، فإن عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) الخاص بك يصبح غير قابل للوصول بشكل كامل على HTTPS في عملية إعادة التشغيل التالية، حيث أن عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) يستخدم مفتاح CSR الذي تم إنشاؤه حديثا بعد إعادة التشغيل ولكنه لا يحتوي على الشهادة التي ترافقه.

لإنشاء CSR لمصادقة الويب، أدخل هذا الأمر:

(WLC) >إنشاء شهادة CSR-WebAuth BE BR Brussels Cisco TAC mywebauthportal.wireless.com tac@cisco.com

—بدء طلب الشهادة—

MIICqjCCAZICAQAwZTELMAkGA1UECAwCQlIxETAPBgNVBAcMCEJydXNzZWxzMQ4w

DaydvqqkdavdAXNjbzIMAoGA1UECwwDVEFDMSUwIwYDVQQDDBxteXdlYmF1dGhw

b3J0YWwud2lyZWxlc3MuY29tMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKC

AQEAnssc0BxlJ2ULa3xgJH5lAUtbd9CuQVqqf2nflh+V1tu82rzTvz38bjF3g+MX

JiaBbKMA27VJH1J2K2ycDMlhjyYpH9N59T4fXvZr3JNGVfmHIRuYDnCSdil0ookK

FU4sDwXyOxR6gfB6m+Uv5SCOuzfBsTz5bfQ1NlZqg1hNemnhqVgbXEd90sgJmaF2

0tsL0jUhbLosdwMLUbZ5LUa34mvufoI3VAKA0cmWZh2WzMJiaI2JpbO0afRO3kSg

x3XDkZiR7Z9a8rK6Xd8rwDlx0TcMFWdWVcKMDgh7Tw+Ba1cUjjIMzKT6OOjFGOGu

yNkgYefrrBN+WkDdc6c55bxErwIDAQBoAAwDQYJKoZIhvcNAQELBQADggEBAB0K

ZvEpAafoovphlcXIElL2DSwVzjlbd9u7T5JRGgqri1l9/0wzxFjTymQofga427mj

5dNqlCWxRFmKhAmO0fGQkUoP1YhJRxidu+0T8O46s/stbhj9nuInmoTgPaA0s3YH

tDdWgjmV2ASnroUV9oBNu3wR6RQtKDX/CnTSRG5YufTWOVf9IRnL9LkU6pzA69Xd

YHPLnD2ygR1Q+3Is4+5Jw6ZQAaqlPWyVQccvGyFacscA7L+nZK3SSITzGt9B2HAa

PQ8DQOaCwnqt2efYmaezGiHOR8XHOaWcNoJQCFOnb4KK6/1aF/7eOS4LMA+jSzt4

Wkc/wH4DyYdH7x5jzHc=

—طلب الشهادة النهائية—

لإنشاء CSR لمسؤول الويب، يتغير الأمر إلى:

(WLC) >شهادة config generate csr-webAdmin BE BR بروكسيل cisco TAC mywebauthportal.wireless.com tac@cisco.com

ملاحظة: تتم طباعة CSR على المحطة الطرفية بعد إدخال الأمر. ولا توجد سبل أخرى لاسترجاعه؛ لا يمكن تحميله من عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) ولا يمكن حفظه. يجب نسخ/لصق هذا الملف إلى ملف على الكمبيوتر بعد إدخال الأمر. يبقى المفتاح الذي تم إنشاؤه على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) حتى يتم إنشاء CSR التالي (وبالتالي تتم الكتابة فوق المفتاح). إن يحتاج أنت أبدا أن يغير ال WLC جهاز فيما بعد على (RMA)، أنت لا يستطيع أن يعيد ال نفسه شهادة بما أن مفتاح جديد و CSR خلقت على ال WLC جديد.

ثم يتعين عليك تسليم وحدة التحكم القابلة للاستبدال بواسطة العميل نفسه (CSR) هذه إلى سلطة التوقيع التابعة للجهة الخارجية أو البنية الأساسية للمفتاح العام (PKI) الخاصة بمؤسستك.

الخطوة 2. الحصول على الشهادة موقعة

الخيار أ: الحصول على ملف Final.pem من المرجع المصدق للمؤسسة

لا يعرض هذا المثال إلا مرجع مصدق حالي للمؤسسة (Windows Server 2012 في هذا المثال) ولا يغطي الخطوات اللازمة لإعداد مرجع مصدق ل Windows Server من البداية.

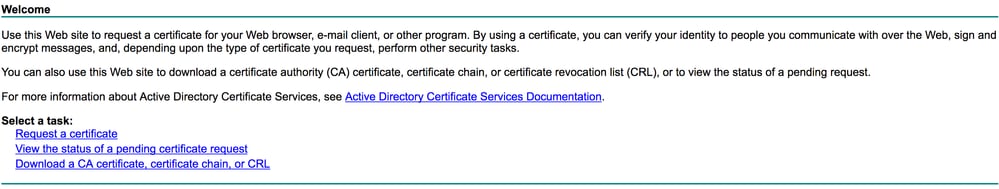

- انتقل إلى صفحة مرجع المصدق في المستعرض (عادة https://<CA-IP>/certsrv) وانقر فوق طلب شهادة.

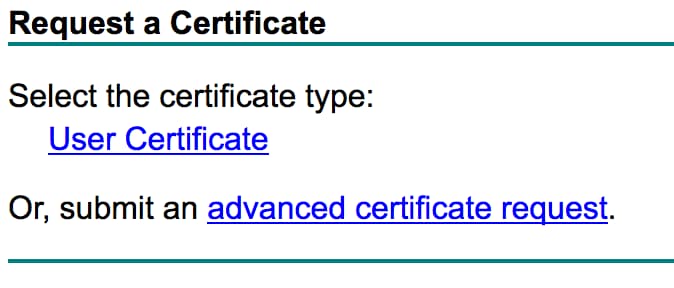

- انقر على طلب شهادة متقدمة.

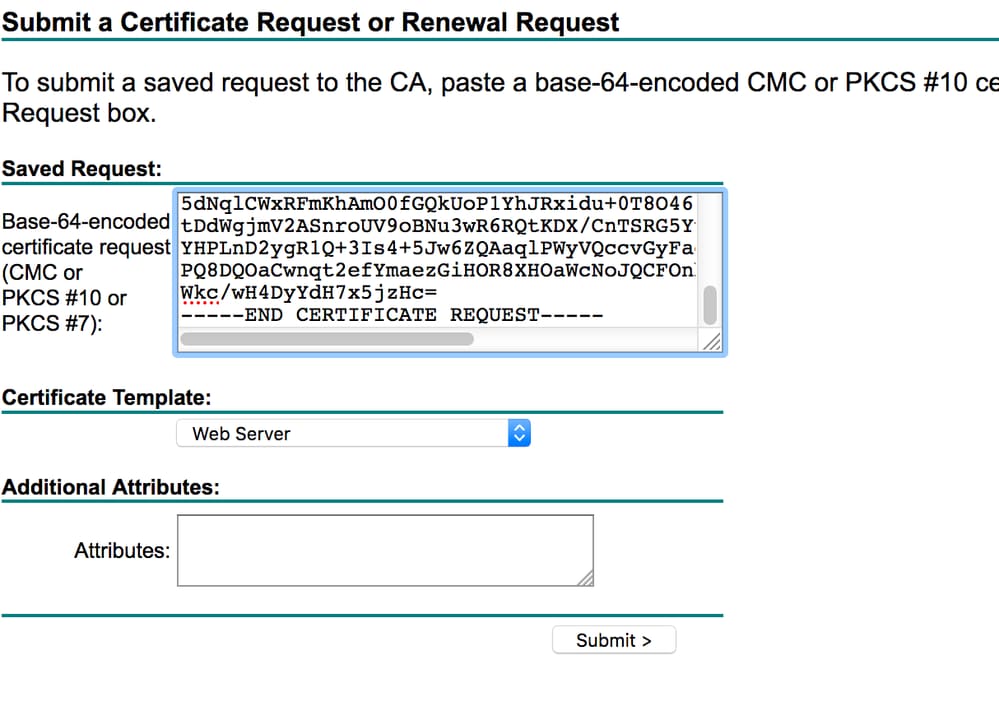

- أدخل CSR الذي حصلت عليه من عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) أو OpenSSL. في القائمة المنسدلة قالب الشهادة، أختر خادم ويب.

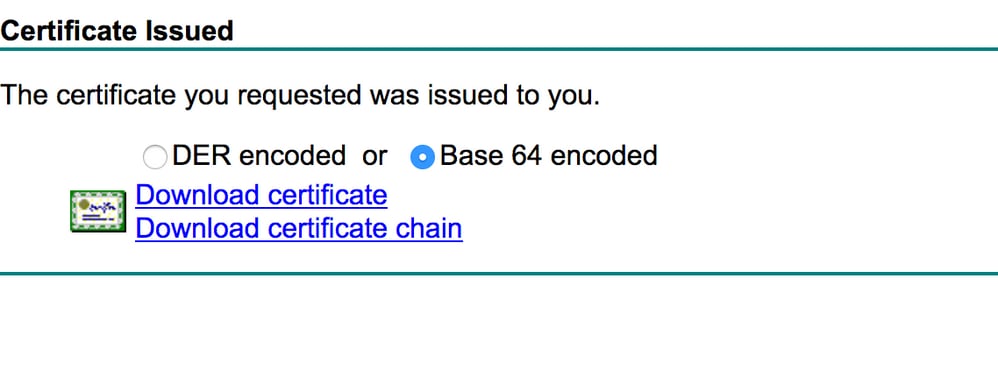

- انقر فوق الزر Base 64 encodedradio.

- إذا كانت الشهادة التي تم تنزيلها من النوع PKCS7 (.p7b)، فقم بتحويلها إلى PEM (في المثال التالي تم تنزيل سلسلة الشهادات كاسم ملف "All-certs.p7b") :

openssl pkcs7 -print_certs -في all-certs.p7b -out all-certs.pem

6. قم بدمج شهادات سلسلة الشهادات (في هذا المثال، تسمى "All-certs.pem") بالمفتاح الخاص الذي تم إنشاؤه مع CSR (المفتاح الخاص لشهادة الجهاز، والذي هو mykey.pem في هذا المثال) إذا قمت بالانتقال مع الخيار أ (OpenSSL لإنشاء CSR)، وحفظ الملف على هيئة final.pem. إذا قمت بإنشاء CSR مباشرة من عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) (الخيار B)، فقم بتخطي هذه الخطوة.

أدخل هذه الأوامر في تطبيق OpenSSL لإنشاء ملفات All-certs.pem و final.pem:

openssl>pkcs12 -export -in All-certs.pem -inkey mykey.pem

-out All-certs.p12 -clcerts -passin pass:check123

-passout pass:check123

openssl>pkcs12 -in All-certs.p12 -out final.pem

-passin pass:check123 -passout pass:check123

ملاحظة: في هذا الأمر، يجب عليك إدخال كلمة مرور للمعلمات وكلمة المرور. يجب أن تطابق كلمة المرور التي تم تكوينها لمعلمة المرور معلمة certpassword التي تم تكوينها على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). في هذا مثال، الكلمة أن يكون شكلت ل على حد سواء ال كلمة مرور وكلمة مرور معلم تدقيق 123.

Final.pem هو الملف الذي تريد تنزيله إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) إذا قمت باتباع "الخيار A. CSR مع OpenSSL".

إذا كنت قد اتبعت "الخيار ب. CSR الذي تم إنشاؤه بواسطة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) نفسه"، فإن all-certs.pem هو الملف الذي سيتم تنزيله إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). تتمثل الخطوة التالية في تنزيل هذا الملف إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

ملاحظة: إذا فشل تحميل الشهادة إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، فتحقق من وجود السلسلة بأكملها في ملف PEM. ارجع إلى الخطوة 2 من الخيار ب (احصل على الصفحة الأخيرة من مرجع مصدق من طرف ثالث) لمعرفة كيف يجب أن تبدو. إذا رأيت شهادة واحدة فقط في الملف، فإنك تحتاج لتنزيل كل ملفات شهادة CA الوسيطة والجذرية يدويا وإلحاقهم (بلصق نسخ بسيط) بالملف لإنشاء السلسلة.

الخيار ب: الحصول على ملف Final.pem من مرجع مصدق من طرف ثالث

- انسخ معلومات CSR ولصقها في أي أداة تسجيل CA.

بعد إرسال CSR إلى CA للجهة الخارجية، يقوم CA للجهة الخارجية بتوقيع الشهادة رقميا وإرسال سلسلة الشهادات الموقعة عبر البريد الإلكتروني. في حالة الشهادات الموصلة، تستلم سلسلة الشهادات بأكملها من CA. إذا كان لديك شهادة وسيطة واحدة فقط كما في هذا المثال، فإنك تستلم هذه الشهادات الثلاثة من المرجع المصدق:

- شهادة الجذر.pem

- شهادة متوسطة.pem

- شهادة الجهاز.pem

ملاحظة: تأكد من أن الشهادة متوافقة مع Apache مع تشفير خوارزمية التجزئة الآمنة 1 (SHA1).

- بمجرد أن يكون لديك كل التراخيص الثلاثة، قم بنسخ ولصق محتويات كل ملف .pem في ملف آخر بهذا الترتيب:

------BEGIN CERTIFICATE------

*Device cert*

------END CERTIFICATE------

------BEGIN CERTIFICATE------

*Intermediate CA cert *

------END CERTIFICATE--------

------BEGIN CERTIFICATE------

*Root CA cert *

------END CERTIFICATE------ - احفظ الملف على هيئة All-certs.pem.

- قم بدمج شهادة all-certs.pem مع المفتاح الخاص الذي تم إنشاؤه مع CSR (المفتاح الخاص لشهادة الجهاز، والذي هو mykey.pem في هذا المثال) إذا كنت تستخدم الخيار أ (OpenSSL لإنشاء CSR)، وحفظ الملف على هيئة final.pem. إذا قمت بإنشاء CSR مباشرة من عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) (الخيار B)، فقم بتخطي هذه الخطوة.

أدخل هذه الأوامر في تطبيق OpenSSL لإنشاء ملفات All-certs.pem و final.pem:

openssl>pkcs12 -export -in All-certs.pem -inkey mykey.pem

-out All-certs.p12 -clcerts -passin pass:check123

-passout pass:check123

openssl>pkcs12 -in All-certs.p12 -out final.pem

-passin pass:check123 -passout pass:check123

ملاحظة: في هذا أمر، أنت ينبغي دخلت كلمة للمعلمات كلمة و كلمة مرور. يجب أن تطابق كلمة المرور التي تم تكوينها للمعلمة -pass المعلمة certpassword التي تم تكوينها على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). في هذا مثال، الكلمة أن يكون شكلت ل على حد سواء ال -password و -pass معلم تدقيق 123.

Final.pem هو الملف الذي تريد تنزيله إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) إذا قمت باتباع "الخيار A. CSR مع OpenSSL". إذا قمت بإتباع "الخيار B. CSR الذي تم إنشاؤه بواسطة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) نفسه"، فإن all-certs.pem هو الملف الذي يجب تنزيله إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). الخطوة التالية هي تنزيل هذا الملف إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

ملاحظة: SHA2 مدعوم أيضا. معرف تصحيح الأخطاء من Cisco CSCuf20725 هو طلب لدعم SHA512.

الخطوة 3 واجهة سطر الأوامر. تنزيل شهادة الطرف الثالث إلى WLC باستخدام CLI (واجهة سطر الأوامر)

أتمت هذا steps أن يجلب ال WLC مع ال CLI:

- انقل ملف final.pem إلى الدليل الافتراضي على خادم TFTP الخاص بك.

- دخلت في ال CLI، هذا أمر in order to غيرت ال download عملية إعداد:

>transfer download mode tftp

>transfer download datatype webauthcert

>transfer download serverip <TFTP server IP address>

>transfer download path <absolute TFTP server path to the update file>

>transfer download filename final.pem - أدخل كلمة المرور الخاصة بملف .pem حتى يتمكن نظام التشغيل من فك تشفير مفتاح SSL والشهادة.

>transfer download certpassword password

ملاحظة: تأكد من أن قيمة certpassword هي نفس قيمة -password كلمة مرور المعلمة التي تم تعيينها في الخطوة 4 (أو 5) من قسم إنشاء CSR. في هذا المثال، يجب أن تكون certpassword check123. إذا كنت قد أخترت الخيار B (أي، أستخدم عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) نفسه لإنشاء CSR)، فاترك حقل certpassword فارغا.

- دخلت الأمر

transfer download startin order to شاهدت العملية إعداد محدث. ثم أدخل y عند المطالبة لتأكيد إعدادات التنزيل الحالية وبدء تنزيل الشهادة والمفتاح. فيما يلي مثال:

(Cisco Controller) >transfer download start

Mode............................................. TFTP

Data Type........................................ Site Cert

TFTP Server IP................................... 10.77.244.196

TFTP Packet Timeout.............................. 6

TFTP Max Retries................................. 10

TFTP Path........................................./

TFTP Filename.................................... final.pem

This might take some time.

Are you sure you want to start? (y/N) y

TFTP EAP Dev cert transfer start.

Certificate installed.

Reboot the switch to use new certificate. - أعد تمهيد عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لكي تصبح التغييرات نافذة المفعول.

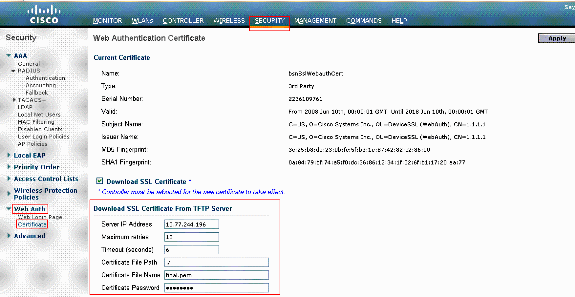

الخطوة 3 واجهة المستخدم الرسومية. تنزيل شهادة الطرف الثالث إلى WLC باستخدام واجهة المستخدم الرسومية (GUI)

أكمل الخطوات التالية لتنزيل الشهادة الموصلة إلى WLC باستخدام واجهة المستخدم الرسومية (GUI):

- انسخ شهادة الجهاز final.pem إلى الدليل الافتراضي على خادم TFTP.

- أختر التأمين > مصادقة الويب > CERT لفتح صفحة شهادة مصادقة الويب.

- حدد خانة الاختيار تنزيل شهادة SSL لعرض شهادة Download SSL من معلمات خادم TFTP.

- دخلت في العنوان مجال، العنوان من ال TFTP نادل.

- في حقل مسار الملف ، أدخل مسار الدليل الخاص بالشهادة.

- في الحقل اسم الملف، أدخل اسم الشهادة.

- في حقل كلمة مرور الشهادة، أدخل كلمة المرور التي تم إستخدامها لحماية الشهادة.

- انقر فوق تطبيق.

- بعد اكتمال التنزيل، أختر أوامر > إعادة التمهيد > إعادة التمهيد.

- إذا طلب منك حفظ التغييرات، انقر فوق حفظ وإعادة التشغيل.

- طقطقة ok in order to أكدت قرارك أن يعيد الجهاز تحكم.

استكشاف الأخطاء وإصلاحها

لاستكشاف أخطاء تثبيت الشهادة على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) وإصلاحها، افتح سطر أوامر على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) وأدخل debug transfer all enable debug pm pki enable إجراء تنزيل الشهادة ثم أكمل هذا الإجراء.

In some cases, the logs only say that the certificate installation failed:

*TransferTask: Sep 09 08:37:17.415: RESULT_STRING: TFTP receive complete... Installing

Certificate.

*TransferTask: Sep 09 08:37:17.415: RESULT_CODE:13

TFTP receive complete... Installing Certificate.

*TransferTask: Sep 09 08:37:21.418: Adding cert (1935 bytes) with certificate key password.

*TransferTask: Sep 09 08:37:21.421: RESULT_STRING: Error installing certificate.

تحقق من تنسيق الشهادة والسلسلة. تذكر أن WLCs متأخر من الإصدار 7.6 يتطلب أن تكون السلسلة بأكملها موجودة، لذلك لا يمكنك تحميل شهادة WLC وحدها. يجب أن تكون السلسلة حتى الجذر CA موجودة في الملف.

هنا مثال على تصحيح الأخطاء عندما يكون CA الوسيط غير صحيح :

*TransferTask: Jan 04 19:08:13.338: Add WebAuth Cert: Adding certificate & private key using password check123 *TransferTask: Jan 04 19:08:13.338: Add ID Cert: Adding certificate & private key using password check123 *TransferTask: Jan 04 19:08:13.338: Add Cert to ID Table: Adding certificate (name: bsnSslWebauthCert) to ID table using password check123 *TransferTask: Jan 04 19:08:13.338: Add Cert to ID Table: Decoding PEM-encoded Certificate (verify: YES) *TransferTask: Jan 04 19:08:13.338: Decode & Verify PEM Cert: Cert/Key Length was 0, so taking string length instead *TransferTask: Jan 04 19:08:13.338: Decode & Verify PEM Cert: Cert/Key Length 7148 & VERIFY *TransferTask: Jan 04 19:08:13.342: Decode & Verify PEM Cert: X509 Cert Verification return code: 0 *TransferTask: Jan 04 19:08:13.342: Decode & Verify PEM Cert: X509 Cert Verification result text: unable to get local issuer certificate *TransferTask: Jan 04 19:08:13.342: Decode & Verify PEM Cert: Error in X509 Cert Verification at 0 depth: unable to get local issuer certificate *TransferTask: Jan 04 19:08:13.343: Add Cert to ID Table: Error decoding (verify: YES) PEM certificate *TransferTask: Jan 04 19:08:13.343: Add ID Cert: Error decoding / adding cert to ID cert table (verifyChain: TRUE) *TransferTask: Jan 04 19:08:13.343: Add WebAuth Cert: Error adding ID cert

اعتبارات التوافر العالي (HA SSO)

وكما هو موضح في دليل نشر الخدمة بنظام HA، لا يتم نسخ الشهادات من وحدة التحكم الأساسية إلى الثانوية في سيناريو الخدمة بنظام HA.

هذا يعني أنه يجب عليك إستيراد كل الشهادات إلى الثانوي قبل أن تشكل زوج HA.

آخر تحذير أن هذا لا يعمل إن يخلق أنت ال CSR (وبالتالي خلقت المفتاح محليا) على الأساسي WLC لأن أن مفتاح يستطيع لا يكون صدرت.

الطريقة الوحيدة هي إنشاء CSR ل WLC أساسي مع OpenSSL (وبالتالي وضع المفتاح المرفق بالشهادة) واستيراد مجموعة الشهادات/المفاتيح تلك على كلا WLCs.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

4.0 |

05-Sep-2024

|

عنوان مختصر والذي لسبب ما لم تكن CCW تتأشير.

تم تصحيح عناوين URL المعطلة وتأكد من فتحها في صفحة جديدة.

تم حذف حاوية الملاحظات الفارغة. |

3.0 |

01-Aug-2023

|

تقويم |

1.0 |

07-Feb-2014

|

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Nicolas DarchisCustomer Delivery Engineering Technical Leader

- Maithri BCisco TAC Engineer

- Surendra BGCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات