المقدمة

يصف هذا المستند التسجيل والتجديد التلقائي للشهادة عبر ميزة CAPF Online ل Cisco Unified Communications Manager (CUCM).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- مدير الاتصالات الموحدة من Cisco

- شهادات X.509

- خادم Windows

- Windows Active Directory (AD)

- خدمات معلومات الإنترنت ل Windows (IIS)

- مصادقة مدير LAN (NTLM) NT (التقنية الجديدة)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- CUCM الإصدار 12.5.1.1000-22

- نظام التشغيل Windows Server 2012 R2

- هاتف IP طراز CP-8865 / البرامج الثابتة: SIP 12-1-1SR1-4 و 12-5-1SR2.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يغطي هذا المستند تكوين الميزة والموارد ذات الصلة للحصول على أبحاث إضافية.

التحقق من صحة وقت الخادم وتاريخه

تأكد من أن خادم Windows يحتوي على التاريخ والوقت والمنطقة الزمنية الصحيحة التي تم تكوينها لأنها تؤثر على أوقات الصلاحية لشهادة المرجع المصدق (CA) الجذر الخاص بالخادم بالإضافة إلى الشهادات التي تم إصدارها منه.

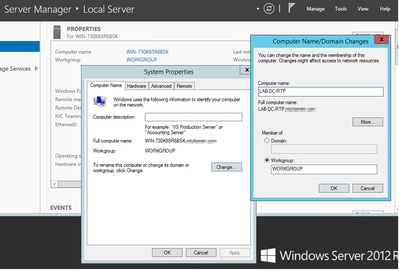

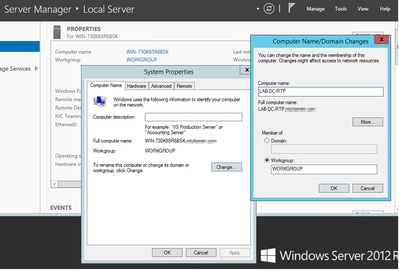

تحديث اسم كمبيوتر الخادم

بشكل افتراضي، يحتوي اسم كمبيوتر الخادم على اسم عشوائي مثل WIN-730K65R6BSK. أول شيء يجب القيام به قبل تمكين خدمات مجال AD هو التأكد من تحديث اسم كمبيوتر الخادم إلى ما تريد أن يكون اسم مضيف الخادم واسم مصدر المرجع المصدق الجذر قبل نهاية التثبيت؛ وإلا فإنه يتطلب الكثير من الخطوات الإضافية لتغيير هذا بعد تثبيت خدمات AD.

- انتقل إلى الخادم المحلي، ثم حدد اسم الكمبيوتر لفتح خصائص النظام

- حدد زر التغيير واكتب اسم الكمبيوتر الجديد:

- قم بإعادة تشغيل الخادم لتطبيق التغييرات

التكوين

قالب خدمات الإعلانات والمستخدم والشهادة

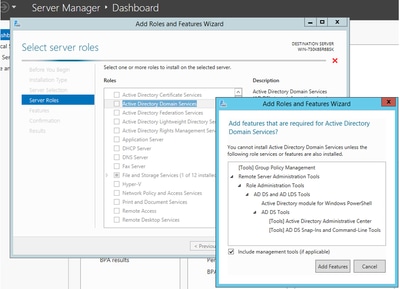

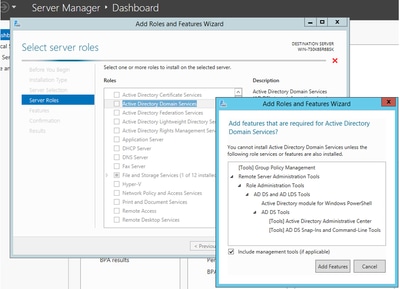

تمكين خدمات Active Directory وتكوينها

- في خيار "إضافة أدوار وميزات" في "إدارة الخادم"، حدد التثبيت المستند إلى الدور أو المستند إلى الميزات واختر الخادم من التجمع (يجب أن يكون هناك واحد فقط في المجموعة) ثم خدمات مجال Active Directory:

- تابع تحديد الزر التالي ثم قم بالتثبيت

- حدد الزر إغلاق بعد أن يتم التثبيت

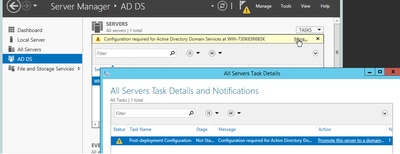

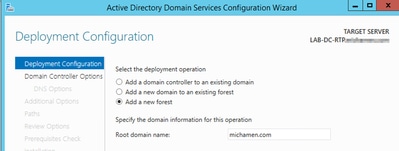

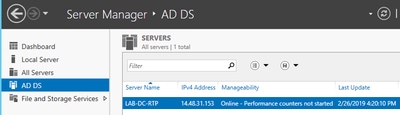

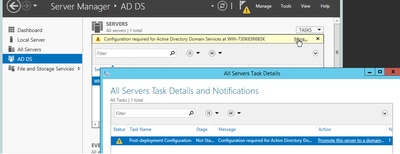

- تظهر علامة تبويب تحذير تحت إدارة الخادم > AD DS مع تهيئة العنوان المطلوبة لخدمات مجال Active Directory؛ حدد المزيد من الارتباط ثم الإجراء المتوفر لبدء معالج الإعداد:

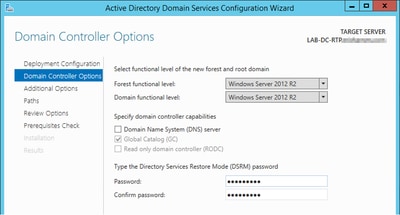

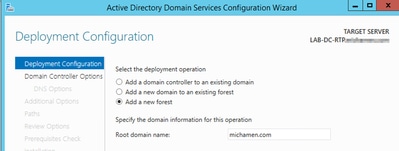

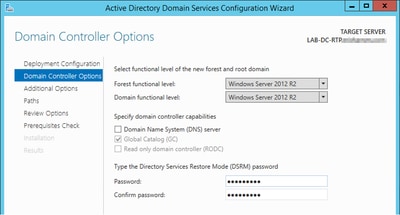

- أكمل المطالبات في معالج إعداد المجال، وقم بإضافة غابة جديدة باسم مجال الجذر المطلوب وقم بإلغاء تحديد مربع DNS عند توفره، قم بتعريف كلمة مرور DSRM.

- الحاجة إلى تحديد اسم مجال NetBIOS (يستخدم MICHAMEN1 في هذا المختبر).

- أكمل المعالج. ثم يقوم الخادم بإعادة التشغيل لإكمال التثبيت.

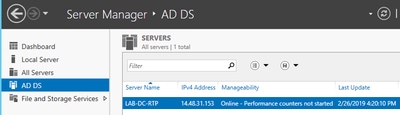

- ثم تحتاج إلى تحديد اسم المجال الجديد في المرة التالية التي تقوم فيها بتسجيل الدخول. على سبيل المثال، MICHAMEN1\Administrator.

تمكين خدمات الشهادات وتكوينها

- في مدير الخادم حدد إضافة أدوار وميزات

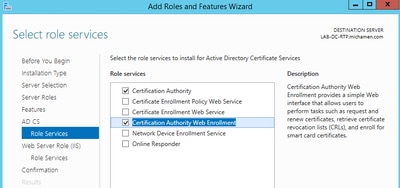

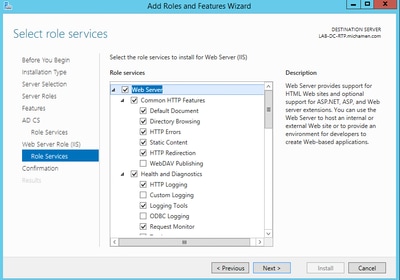

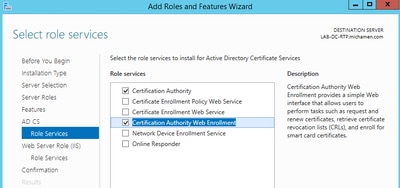

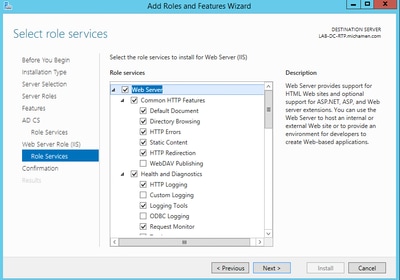

- حدد "خدمات شهادات خدمة Active Directory" وقم بإضافة الميزات المطلوبة (تم تحديد كافة الميزات المتاحة من خدمات الدور التي تم تمكينها لهذا المختبر)

- تسجيل ويب ل Role Services Check Certificate Authority

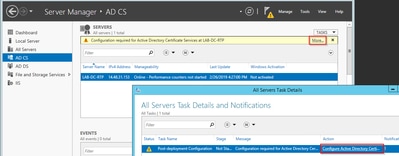

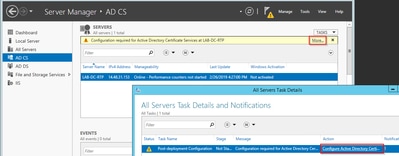

- يجب أن تظهر علامة تبويب التحذير تحت إدارة الخادم >AD DS مع تهيئة العنوان المطلوبة لخدمات شهادات Active Directory؛ حدد الارتباط الأكثر ثم الإجراء المتاح:

- في AD-CS، يقوم معالج تكوين ما بعد التثبيت بالتنقل خلال هذه الخطوات:

- تحديد أدوار تسجيل ويب لهيئة الشهادات والمصادقة

- أختر مرجع مصدق للمؤسسة مع خيارات:

- المرجع المصدق الجذر

- إنشاء مفتاح خاص جديد

- إستخدام المفتاح الخاص - SHA1 بالإعدادات الافتراضية

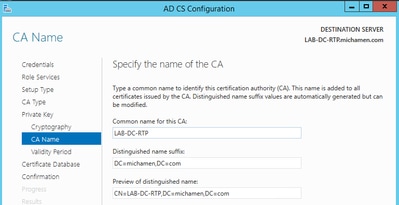

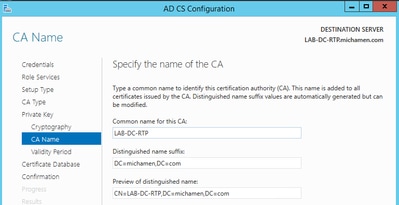

- قم بتعيين اسم مشترك ل CA (يجب أن يطابق اسم المضيف للخادم):

- تعيين صلاحية لمدة 5 سنوات (أو أكثر إذا كان ذلك مطلوبا)

- حدد الزر "التالي" من خلال باقي المعالج

إنشاء قالب الشهادة ل CiscoRA

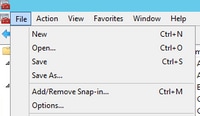

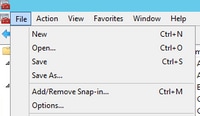

- فتح MMC. حدد شعار بدء تشغيل Windows واكتب MMC من "تشغيل"

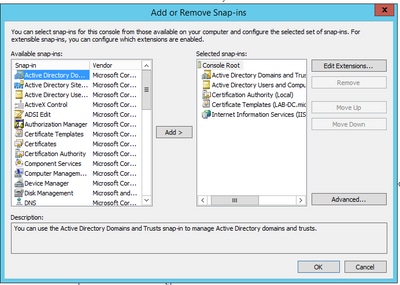

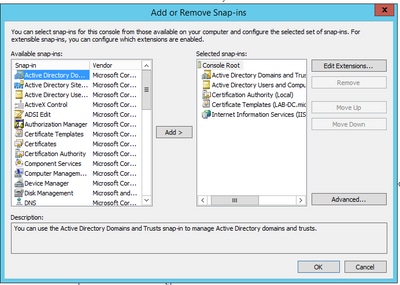

- افتح نافذة MMC وأضف الأدوات الإضافية (المستخدمة في نقاط مختلفة من التكوين) ثم حدد موافق:

- حدد ملف > حفظ وحفظ جلسة عمل وحدة التحكم هذه إلى سطح المكتب لإعادة الوصول السريع

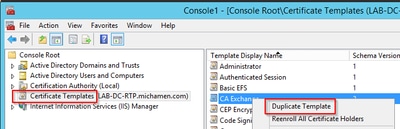

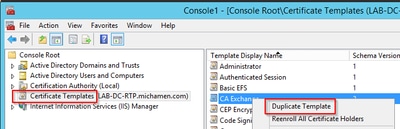

- من الأدوات الإضافية، حدد قوالب شهادات

- قم بإنشاء قالب أو نسخه (ويفضل أن يكون قالب "مرجع الشهادات الجذر" إن وجد) وتسميته CiscoRA

- قم بتعديل القالب. انقر بزر الماوس الأيمن فوقه وحدد خصائص

- حدد علامة التبويب عام وقم بتعيين فترة الصلاحية على 20 سنة (أو أي قيمة أخرى إذا رغبت). في علامة التبويب هذه، تأكد من مطابقة القيم "اسم العرض" و"الاسم" للقالب

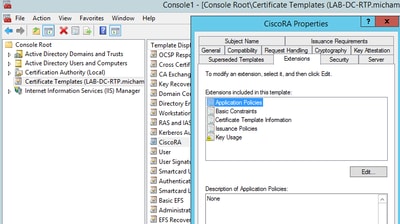

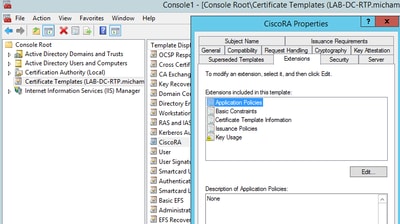

- حدد صفحة الملحقات، قم بتمييز سياسات التطبيق، ثم حدد تحرير

- أزلت أي نهج أن يكون معروض في النافذة أن يظهر

- حدد علامة التبويب اسم الموضوع وحدد زر التوريد في طلب الاختيار

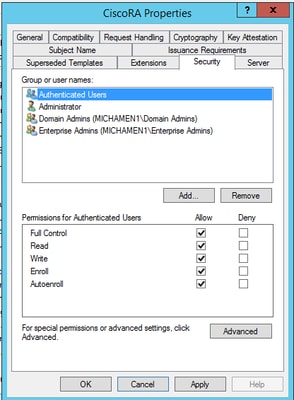

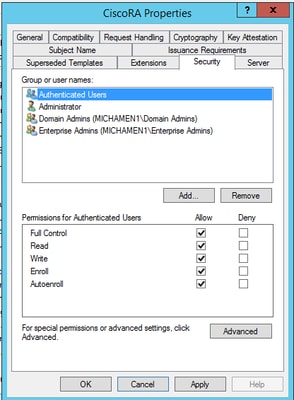

- حدد علامة التبويب "أمان" وقم بمنح الأذونات وفقا لاحتياجاتك الخاصة بالمجموعات/أسماء المستخدمين.

ملاحظة: في هذا المثال، تم منح أذونات كاملة عبر اللوحة من أجل البساطة، لكن لهذا تأثيرات أمنية. في بيئة الإنتاج، يجب منح أذونات الكتابة والتسجيل فقط إلى المستخدمين والمجموعات التي تتطلب ذلك. يرجى الرجوع إلى وثائق Microsoft للحصول على مزيد من المعلومات.

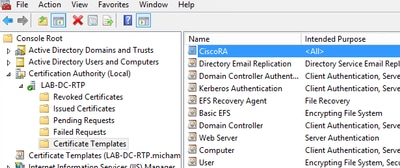

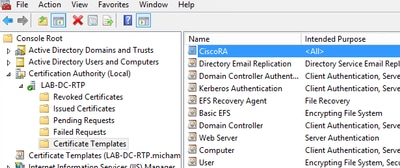

إتاحة قالب الشهادة للإصدار

- في أدوات MMC الإضافية حدد مرجع مصدق ووسع شجرة المجلد لتحديد موقع مجلد قوالب الشهادات

- انقر بالزر الأيمن للفضاء الأبيض في الإطار الذي يحتوي على الاسم والغرض المقصود

- تحديد قالب شهادات جديد لإصداره

- حدد قالب CiscoRA الذي تم إنشاؤه وتحريره حديثا

إنشاء حساب CiscoRA لخدمة Active Directory

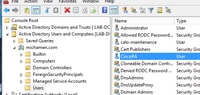

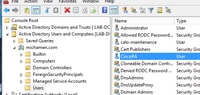

- انتقل إلى الأدوات الإضافية MMC وحدد Active Directory Users and Computers

- حدد مجلد المستخدمين في الشجرة في الجزء الأيسر

- انقر بزر الماوس الأيمن فوق المسافة البيضاء في الإطار الذي يحتوي على الاسم والنوع والوصف

- تحديد مستخدم جديد

- قم بإنشاء حساب CiscoRA باسم المستخدم/كلمة المرور (تم إستخدام Cisco123 لهذا المختبر) وحدد خانة الاختيار عدم انتهاء صلاحية كلمة المرور أبدا عند إظهارها

مصادقة IIS وتكوين ربط SSL

تمكين مصادقة NTLM

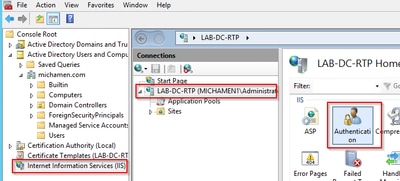

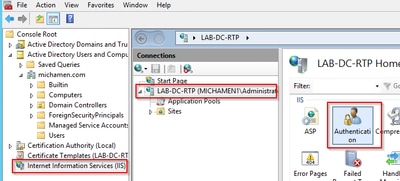

- انتقل إلى الأدوات الإضافية MMC ثم حدد اسم الخادم الخاص بك ضمن الأداة الإضافية لإدارة خدمات معلومات الإنترنت (IIS)

- تظهر قائمة الميزات في الإطار التالي. انقر نقرا مزدوجا على رمز ميزة المصادقة

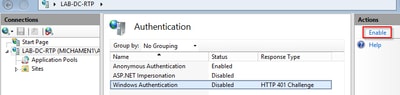

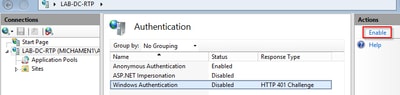

- قم بإبراز مصادقة Windows ومن إطار الإجراءات (الجانب الأيمن) حدد خيار التمكين

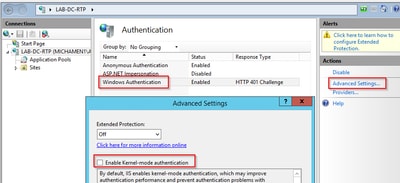

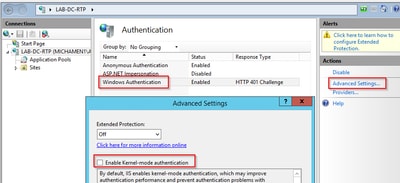

- لوحة العمليات تعرض خيار إعدادات متقدمة؛ قم بتحديده وإلغاء تحديد تمكين مصادقة وضع kernel

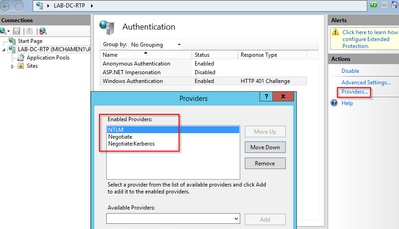

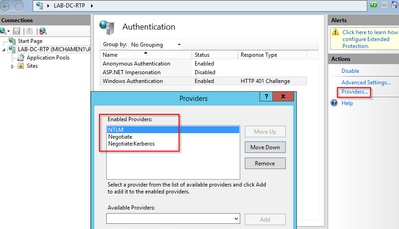

- حدد موفرين، ثم أعد الأمر NTML، ثم تفاوض.

إنشاء شهادة هوية لخادم ويب

إن لم تكن الحالة موجودة بالفعل، يلزمك إنشاء شهادة هوية لخدمة الويب الخاصة بك الموقعة من قبل CA لأن CiscoRA غير قادرة على الاتصال بها إذا كانت شهادة خادم الويب موقعة ذاتيا:

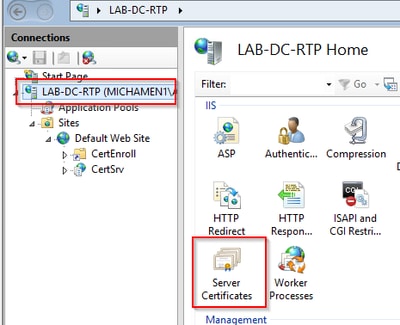

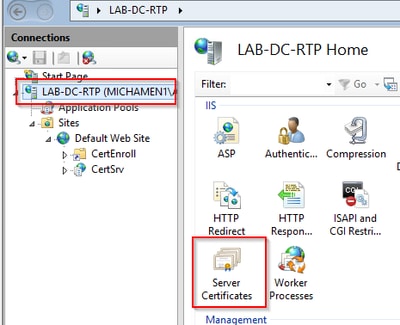

- حدد خادم الويب الخاص بك من الأداة الإضافية IIS وانقر نقرا مزدوجا على أيقونة ميزة شهادات الخادم:

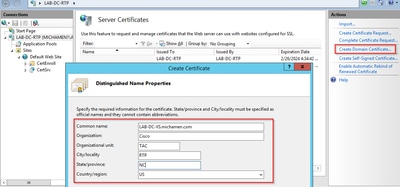

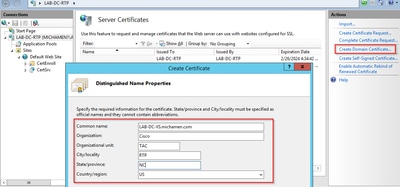

- بشكل افتراضي، يمكنك أن ترى شهادة واحدة مدرجة هناك؛ وهو المرجع المصدق ذو التوقيع الذاتي؛ من قائمة الإجراءات حدد خيار إنشاء شهادة مجال. أدخل القيم في معالج التكوين لإنشاء الشهادة الجديدة. تأكد من أن الاسم الشائع هو FQDN قابل للحل (اسم مجال مؤهل بالكامل) ثم حدد التالي:

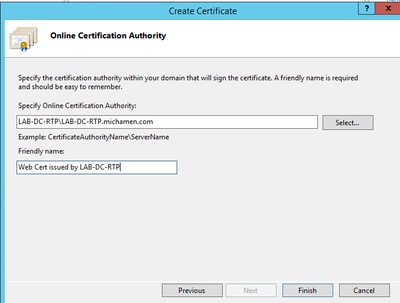

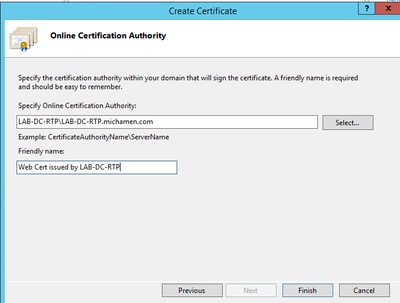

- حدد شهادة المرجع المصدق الجذر الخاصة بك لتكون المصدر وحدد إنهاء:

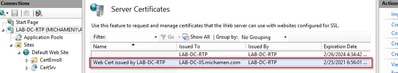

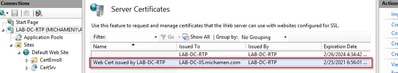

- يمكنك أن ترى كلا من شهادة CA وشهادة تعريف خادم الويب مدرجة:

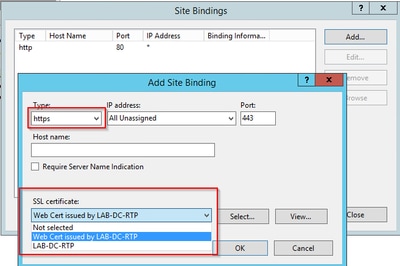

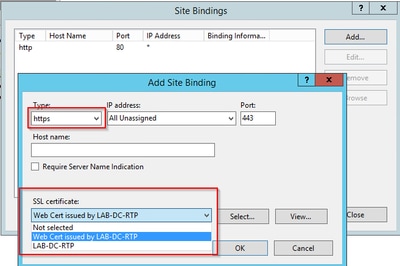

ربط SSL لخادم الويب

- حدد موقعا في طريقة عرض الشجرة (يمكنك إستخدام موقع ويب الافتراضي أو جعله أكثر دقة في مواقع محددة) وحدد روابط من جزء الإجراءات. يؤدي ذلك إلى إظهار محرر الارتباطات الذي يسمح لك بإنشاء روابط لموقع ويب وتحريرها وحذفها. حدد "إضافة" لإضافة ربط SSL الجديد إلى الموقع.

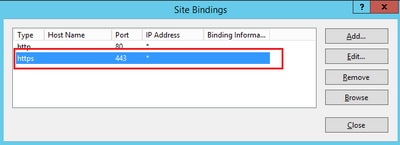

- يتم تعيين الإعدادات الافتراضية للربط الجديد على HTTP على المنفذ 80. حدد https في القائمة المنسدلة النوع. حدد الشهادة الموقعة ذاتيا التي أنشأتها في القسم السابق من القائمة المنسدلة لشهادة SSL ثم حدد موافق.

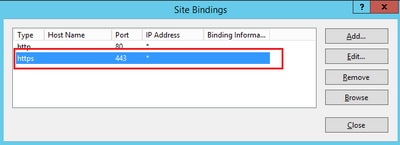

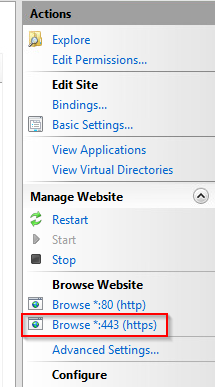

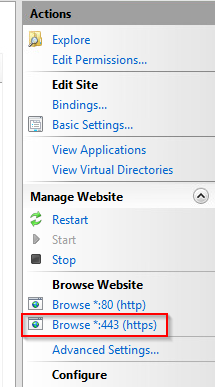

- الآن لديك ربط SSL جديد على موقعك وكل ما تبقى هو التحقق من أنه يعمل عن طريق تحديد خيار إستعراض *:443 (https) من القائمة وتأكد من أن صفحة ويب الافتراضية ل IIS تستخدم HTTPS:

- تذكر إعادة تشغيل خدمة IIS بعد تغييرات التكوين. أستخدم خيار إعادة التشغيل من جزء الإجراءات.

تكوين CUCM

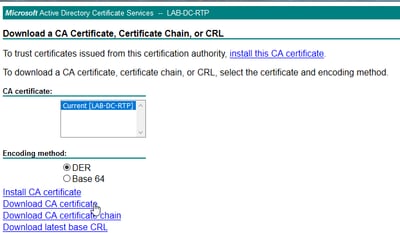

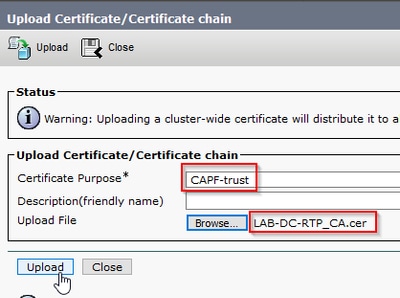

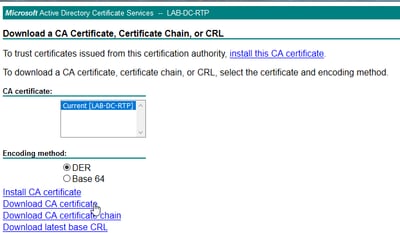

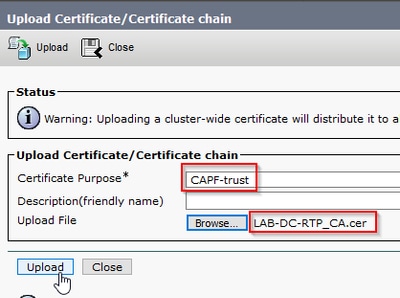

- انتقل إلى التأمين > إدارة الشهادات من صفحة إدارة نظام التشغيل وحدد زر تحميل الشهادة/سلسلة الشهادات لتحميل شهادة CA مع تعيين الغرض إلى CAPF-trust.

... عند هذه النقطة، قد تكون فكرة جيدة أيضا تحميل نفس شهادة CA مثل CallManager-trust لأنها مطلوبة إذا تم تمكين تشفير الإشارات الآمن لنقاط النهاية؛ والذي من المحتمل إذا كان نظام المجموعة في الوضع المختلط.

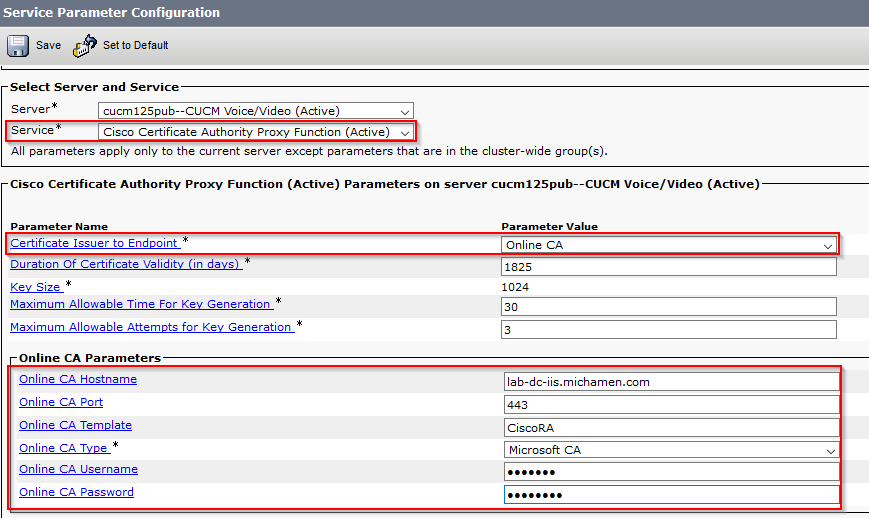

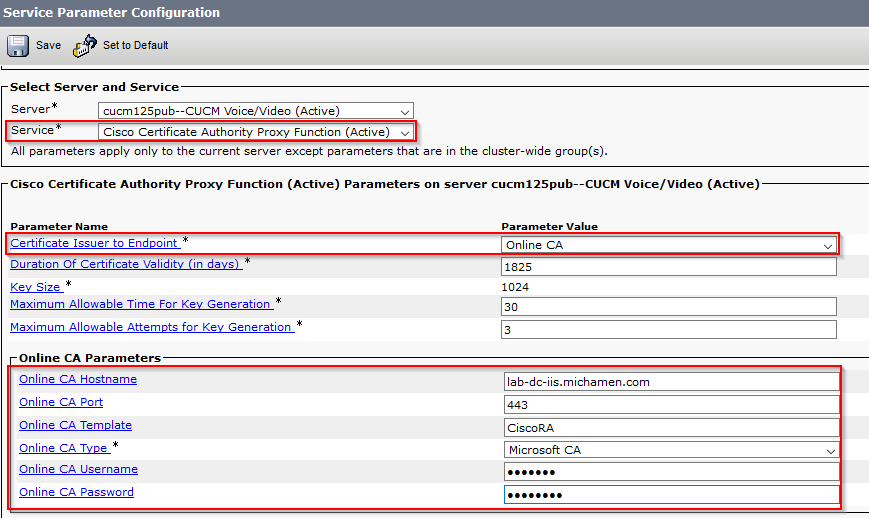

- انتقل إلى نظام > معلمات الخدمة. حدد خادم Unified CM Publisher في حقل الخادم ووظيفة وكيل مرجع شهادات Cisco في حقل الخدمة

- قم بتعيين قيمة مصدر الشهادة إلى نقطة النهاية إلى المرجع المصدق عبر الإنترنت وأدخل القيم لحقول معلمات المرجع المصدق عبر الإنترنت. تأكد من إستخدام FQDN لخادم الويب، واسم قالب الشهادة الذي تم إنشاؤه مسبقا (CiscoRA)، ونوع CA على هيئة Microsoft CA واستخدم بيانات اعتماد حساب مستخدم CiscoRA الذي تم إنشاؤه مسبقا

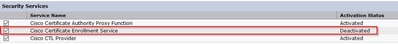

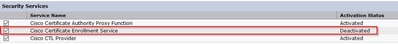

- تخبرك نافذة POP بضرورة إعادة تشغيل خدمة CAPF. ولكن أولا، قم بتنشيط خدمة تسجيل الشهادات من Cisco من خلال Cisco Unified ServiceAbility > Tools > Service Activation، وحدد Publisher في حقل الخادم وحدد خانة الاختيار "خدمة تسجيل الشهادات من Cisco"، ثم حدد زر الحفظ:

التحقق من الصحة

التحقق من شهادات IIS

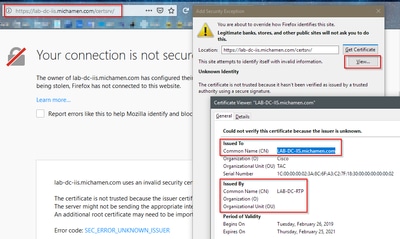

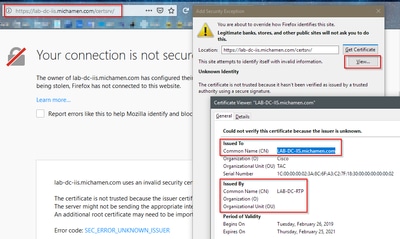

- من متصفح ويب في حاسب شخصي له اتصال بالخادم (يفضل في نفس شبكة ناشر CUCM) انتقل إلى URL:

https://YOUR_SERVER_FQDN/certsrv/

- يتم عرض تنبيه غير موثوق به للشهادة. أضف الاستثناء وتحقق من الشهادة. تأكد من مطابقتها لشبكة FQDN المتوقعة:

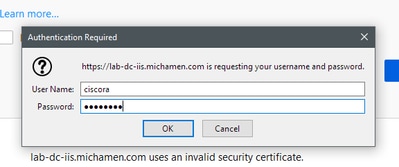

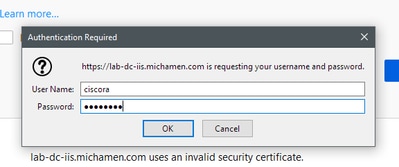

- بعد قبول الاستثناء، تحتاج إلى المصادقة؛ عند هذه النقطة، يلزمك إستخدام بيانات الاعتماد التي تم تكوينها لحساب CiscoRA في وقت سابق:

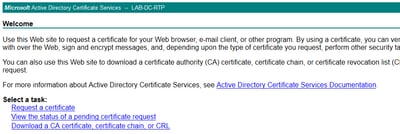

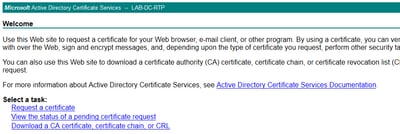

- بعد المصادقة يجب أن تكون قادرا على رؤية صفحة الترحيب ب AD CS (خدمات شهادات Active Directory):

التحقق من تكوين CUCM

قم بإجراء الخطوات التي تقوم بها لتثبيت شهادة LSC على أحد الهواتف.

الخطوة 1. افتح صفحة "إدارة المكالمات" والجهاز ثم الهاتف

الخطوة 2. حدد الزر بحث لعرض الهواتف

الخطوة 3. حدد الهاتف الذي تريد تثبيت LSC عليه

الخطوة 4. قم بالتمرير لأسفل إلى معلومات وظيفة وكيل المرجع المصدق (CAPF)

الخطوة 5. حدد التثبيت/الترقية من عملية الشهادة.

الخطوة 6. حدد وضع المصادقة. (حسب Null String جيد لأغراض الاختبار)

الخطوة 7. قم بالتمرير إلى أعلى الصفحة وحدد حفظ ثم قم بتطبيق التكوين على الهاتف.

الخطوة 8. بعد إعادة تشغيل الهاتف والتسجيل مرة أخرى، أستخدم عامل تصفية حالة LSC لتأكيد تثبيت LSC بنجاح.

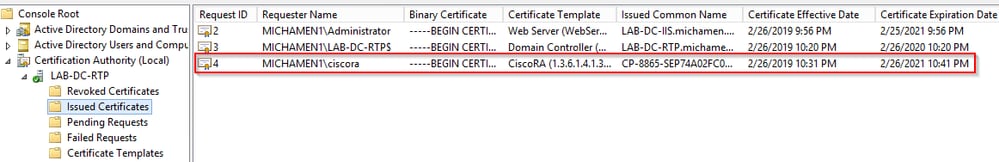

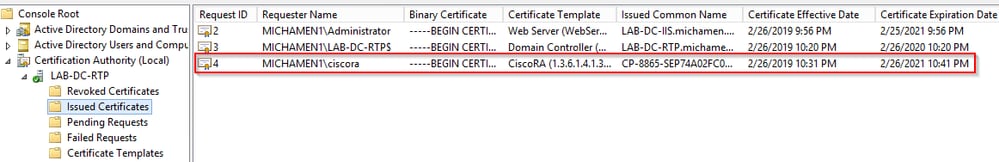

- من جانب خادم AD افتح MMC ووسع الأداة الإضافية المصدقة لتحديد مجلد الشهادات الصادرة

- يتم عرض إدخال الهاتف داخل طريقة العرض الموجزة، وهذه هي بعض التفاصيل المعروضة:

- معرف الطلب: رقم تسلسلي فريد

- اسم الطالب: يجب عرض اسم المستخدم لحساب CiscoRA الذي تم تكوينه

- قالب الشهادة: يجب عرض اسم قالب CiscoRA الذي تم إنشاؤه

- الاسم الشائع الصادر: يجب عرض نموذج الهاتف المرفق باسم الجهاز

- تاريخ سريان الشهادة وتاريخ انتهاء صلاحية الشهادة

روابط ذات صلة

التعليقات

التعليقات