إطلاق نسخ ملفات التكوين إلى خادم TFTP عبر SNMP

الهدف

الهدف من هذه المقالة هو تلخيص الخطوات اللازمة لتشغيل نسخ ملفات التكوين من محول Cisco Business عبر بروتوكول إدارة الشبكة البسيط (SNMP).

الأجهزة القابلة للتطبيق

- Catalyst 1200 Series

- Catalyst 1300 Series

- السلسلة CBS250

- السلسلة CBS350

المقدمة

يتم نسخ ملفات التكوين بشكل خاص من محول باستخدام واجهة المستخدم الرسومية (GUI) أو واجهة سطر الأوامر (CLI). هناك طريقة غير عادية أخرى هي تشغيل مهمة النسخ عبر بروتوكول SNMP.

معالجة البيانات الحساسة

عند نسخ ملف تكوين يحتوي على بيانات حساسة، يمكن أن تستثني مهمة النسخ البيانات الحساسة، أو تضمنها في نموذج مشفر، أو تضمينها كنص عادي، أو تستخدم طريقة افتراضية. تحديد معالجة البيانات الحساسة إختياري وسيتم إستخدام الافتراضي إذا لم يتم تحديده.

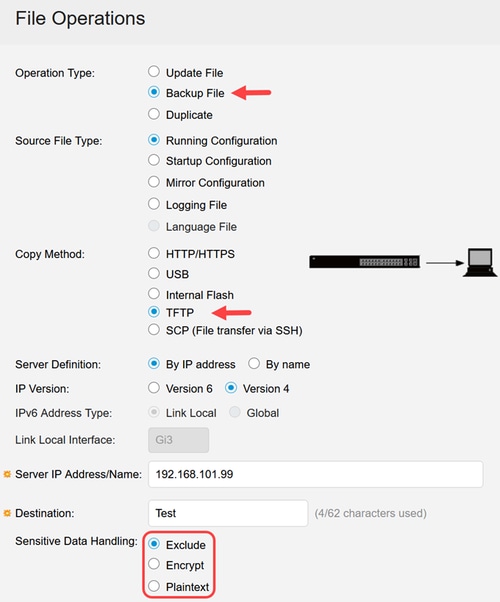

واجهة المستخدم الرسومية

للوصول إلى قائمة معالجة البيانات الحساسة باستخدام واجهة المستخدم الرسومية، انتقل إلى إدارة > عمليات الملف > قائمة إدارة الملفات.

- الاستبعاد - لاستبعاد البيانات الحساسة

- تشفير - لتشفير البيانات الحساسة

- نص عادي - لعرض البيانات الحساسة في نص عادي.

يظهر خيار معالجة البيانات الحساسة فقط في وضع ملف النسخ الاحتياطي ل TFTP أو SCP.

CLI

من سطر الأوامر، يمكن إستخدام الأمر copy:

copy {running-config | startup-config} dst-url [exclude | include-encrypted | include-plaintext]

على سبيل المثال:

copy running-config tftp://192.168.101.99/destination-file.txt exclude

الإعداد الافتراضي هو أي وضع تم تعيين وضع قراءة جلسة عمل "البيانات الحساسة الآمنة (SSD)" عليه. للاطلاع على الوضع الحالي، أدخل show ssd session، أو أدخل show running-config وابحث عن مؤشر SSD الخاص بالملف. باستخدام إعدادات إعدادات المصنع الافتراضية، يتم تشفير وضع قراءة جلسة عمل SSD المتوقعة.

C1300# show ssd session

اسم المستخدم / المستوى: مستخدم1 / المستوى 15

إذن قراءة المستخدم: كلاهما

وضع القراءة لجلسة العمل الحالية: مشفّر

C1300# show running-config | include SSD

تم تشفير مؤشر SSD لملف

إذا تم إدخال الأمر copy بدون تحديد خيار، فسوف يتم نسخ الأمر كما لو تم إختيار include-encrypted".

copy running-config tftp://192.168.101.99/destination-file.txt

ومع ذلك، يمكن تغيير قيمة قراءة جلسة العمل:

ssd session read {exclude | encrypted | plaintext}

يؤثر هذا الأمر على إخراج show running-config وshow startup-config، بالإضافة إلى العمل كقيمة افتراضية لمعالجة الأمر copy للبيانات الحساسة.

على سبيل المثال:

c1300(config)# ssd session read plaintext

c1300(config)# exit

C1300# copy running-config tftp://192.168.101.99/destination-file.txt

سيتضمن الملف الناتج بيانات حساسة في النص العادي، كما سيتضمن إخراج show running-config" و"show startup-config"، لذلك يجب توخي الحذر مع وضع قراءة جلسة عمل محرك أقراص مزود بذاكرة مصنوعة من مكونات صلبة (SSD). فتركها عند الوضع الافتراضي هو الأكثر أمانا.

إذا لم يعرض إخراج show running-config أو show startup-config كل ما هو متوقع، على سبيل المثال، مستخدمو SNMP v3 الذين لديهم بيانات اعتماد مشفرة مرئية في واجهة المستخدم الرسومية (GUI)، فتأكد من عدم تعيين قيمة قراءة جلسة عمل SSD على "إستثناء".

SNMP

تستخدم المحولات Catalyst 1200/Catalyst 1300/CBSx50 series switches معرف كائن SNMP (OID) المسمى rlCopyOptionsRequestedSsdAccess للتحكم في خيار البيانات الحساسة. الكائن عدد صحيح للوهلة الأولى، تبدو القيم التي يقبلها مكافئة لتلك الخاصة بالأمر copy:

- 1: تستثنىون

- 2: مشفر يتضمن

- 3: مشفر-مشفر (مثل "يتضمن-text" في سطر الأوامر)

- 4: افتراضي

لا يمكن إستخدام الخيار 3، الذي ينسخ البيانات الحساسة في النص العادي، مع SNMP v2c على الإطلاق، ولا يمكن إستخدامه مع SNMP v3 ما لم يتم إستخدام كل من المصادقة والخصوصية (authPriv).

إعداد خيار النص العادي لنسخ الملف باستخدام بروتوكول غير آمن مثل TFTP ليس فكرة جيدة.

لا يتم إستخدام SNMP v3 مع authPriv إلا لتشغيل النسخة، لذلك لا تساعد إعدادات الخصوصية الخاصة به على حماية ملف التكوين نفسه أثناء النقل. سيكون النسخ باستخدام بروتوكول النسخ الآمن (SCP)، على سبيل المثال، أكثر أمانا.

الخيار 4، الخيار "الافتراضي"، لا يتصرف كما يمكن توقعه. لا يعمل كالأمر copy، ولا يكون لقيمة جلسة قراءة SSD أي تأثير على نتيجة النسخ عند إستخدام SNMP. بدلا من ذلك، الخيار 4 هو نفسه الخيار 1 (إستثناء)، مع إستثناء واحد: إذا كنت تستخدم SNMP v3 مع authPriv، فإن الخيار 4 هو نفسه كالخيار 3 (نص عادي).

ويتم تلخيص السلوك في الجدول التالي:

|

1 (إستثناء) |

2 (مشفر) |

3 (نص عادي) |

افتراضي |

|

|

نسخ واجهة سطر الأوامر |

مستثنىا |

مشفّر |

نص عادي |

قيمة SSD |

|

SNMP v2c |

مستثنىا |

مشفّر |

فشل |

مستثنىا |

|

SNMP v3 authPriv |

مستثنىا |

مشفّر |

نص عادي |

نص عادي |

|

SNMP v3 authNoPriv |

مستثنىا |

مشفّر |

فشل |

مستثنىا |

|

SNMP v3 noAuthNoPriv |

مستثنىا |

مشفّر |

فشل |

مستثنىا |

تكوين المحول ل SNMP v3

لا يتطلب SNMP v3 المزود ب authPriv بشكل خاص لتشغيل مهمة النسخ، ولكن نظرا لأنه يوفر مرونة وأمانا أكبر، فإنه يوصى به عبر متغيرات SNMP الأخرى وسوف يكون هو المستخدم للأمثلة التالية.

مثال التكوين:

snmp-server server

snmp-server engineID local 8000000903f01d2da99341

snmp-server group snmpAdmin v3 priv write Default

encrypted snmp-server user sbscadmin snmpAdmin v3 auth sha [authentication_password] priv [privacy_password]

يتيح التكوين أعلاه للمستخدم المسمى sbscadmin إرسال أوامر SNMP v3 إلى المحول لتشغيل نسخة الملف. يعد المستخدم sbscadmin عضوا في مجموعة snmpAdmin، والتي تم منحها امتيازات كتابة SNMP v3 بالكامل على المحول.

لاحظ أن المستخدم لديه كلمة مرور للمصادقة (المصادقة) وكلمة مرور للخصوصية (priv) على حد سواء، أي المصادقة، وأن مجموعة snmpAdmin لديها مجموعة "priv" (والتي تتضمن أيضا المصادقة نظرا لأنه لا يمكن إستخدام الخصوصية بدونها).

تشغيل مهمة النسخ

فيما يلي مثال على أمر snmpset الذي يشغل مهمة النسخ. هو طويل طالما أنه يجب أن يضبط عدة قيم كائن. يتم إدخال الأمر الكل في سطر واحد، ولكن يمكن إستخدام شرطة مائلة عكسية كحرف هروب لفصل كل عنصر إلى سطر خاص به إذا كان ذلك مطلوبا. تم القيام بذلك أدناه لتحسين إمكانية القراءة. يتم عرض الإدخال بالأزرق، والمخرجات بالأبيض.

blake@MintBD:~$ snmpset -v 3 -u snmpuser -l authPriv \

-a SHA -A [authentication_password] \

-x AES -X [privacy_password] -m +CISCOSB-COPY-MIB 192.168.111.253 \

rlCopyOptionsRequestedSsdAccess.1 = include-encrypted \

rlCopyRowStatus.1 = createAndGo \

rlCopySourceLocation.1 = local \

rlCopySourceIpAddress.1 = 0.0.0.0 \

rlCopySourceUnitNumber.1 = 1 \

rlCopySourceFileType.1 = runningConfig \

rlCopyDestinationLocation.1 = tftp \

rlCopyDestinationIpAddress.1 = 192.168.111.18 \

rlCopyDestinationFileName.1 = v3-2.txt \

rlCopyDestinationFileType.1 = backupConfig

CISCOSB-COPY-MIB::rlCopyOptionsRequestedSsdAccess.1 = INTEGER: include-encrypted(2)

CISCOSB-COPY-MIB::rlCopyRowStatus.1 = INTEGER: createAndGo(4)

CISCOSB-COPY-MIB::rlCopySourceLocation.1 = INTEGER: local(1)

CISCOSB-COPY-MIB::rlCopySourceIpAddress.1 = IpAddress: 0.0.0.0

CISCOSB-COPY-MIB::rlCopySourceUnitNumber.1 = INTEGER: 1

CISCOSB-COPY-MIB::rlCopySourceFileType.1 = INTEGER: runningConfig(2)

CISCOSB-COPY-MIB::rlCopyDestinationLocation.1 = INTEGER: tftp(3)

CISCOSB-COPY-MIB::rlCopyDestinationIpAddress.1 = IpAddress: 192.168.111.18

CISCOSB-COPY-MIB::rlCopyDestinationFileName.1 = STRING: v3-2.txt

CISCOSB-COPY-MIB::rlCopyDestinationFileType.1 = INTEGER: backupConfig(4)

- يحتوي كل معرف فريد على .1" ملحقا، يمثل الصف المستخدم في الجدول للمهمة.

- يتم إستخدام rlCopyRowStatus.1" لإدراج الإدخال في rlCopyTable. تم تعيينها على CreateAndGo"، أي، إنشاء الصف وتعيينه إلى نشط حتى يمكن إستخدامه من قبل المحول.

- يتم تعيين قيمة الوصول إلى محرك أقراص مزود بذاكرة مصنوعة من مكونات صلبة (SSD) على تضمين مشفر" (لهذه النسخة فقط).

- يتم نسخ ملف running-config إلى خادم TFTP على 192.168.111.18 باستخدام اسم ملف الوجهة v3-2.txt".

بمجرد تنفيذ مهمة النسخ، ترجع قيمة rlCopyOptionsRequestedSsdAccess إلى 4 (الافتراضي).

أصبح إستخدام الأسماء الرمزية للكائنات وقيمها ممكنا بواسطة CISCOSB-COPY-MIB، والموضحة بالتفصيل في الملف "CiscoSB-COPY.MIB"، والمضمن مع ملفات MIB في صفحة التنزيل للمحول.

يطابق الجدول التالي الاسم الرمزي لكل كائن بمعرف الكائن الخاص به.

|

اسم رمزي |

معرف الكائن (OID) |

|

rlCopyOptionsTable |

1.3.6.1.4.1.9.6.1.101.87.12 |

|

rlCopyOptionsRequestedSsdAccess |

1.3.6.1.4.1.9.6.1.101.87.12.1.2 |

|

rlCopyTable |

1.3.6.1.4.1.9.6.1.101.87.2 |

|

rlCopyRowStatus |

1.3.6.1.4.1.9.6.1.101.87.2.1.17 |

|

rlCopySourceLocation |

1.3.6.1.4.1.9.6.1.101.87.2.1.3 |

|

rlCopySourceIpAddress |

1.3.6.1.4.1.9.6.1.101.87.2.1.4 |

|

rlCopySourceUnitNumber |

1.3.6.1.4.1.9.6.1.101.87.2.1.5 |

|

rlCopySourceFileType |

1.3.6.1.4.1.9.6.1.101.87.2.1.7 |

|

rlCopyDestinationLocation |

1.3.6.1.4.1.9.6.1.101.87.2.1.8 |

|

rlCopyDestinationIpAddress |

1.3.6.1.4.1.9.6.1.101.87.2.1.9 |

|

rlCopyDestinationFileName |

1.3.6.1.4.1.9.6.1.101.87.2.1.11 |

|

rlCopyDestinationFileType |

1.3.6.1.4.1.9.6.1.101.87.2.1.12 |

إذا لم يتم إستخدام ملفات MIB، فقد يتم تشغيل نسخة الملف باستخدام OIDs بدلا من الأسماء الرمزية، على الرغم من أن الإدخال والإخراج أقل سهولة.

blake@MintBD:~$ snmpset -v 3 -u sbscadmin -l authPriv \

-a SHA -A [authentication_password] \

-x AES -X [privacy_password] 192.168.111.253 \

1.3.6.1.4.1.9.6.1.101.87.12.1.2.1 i 1 \

1.3.6.1.4.1.9.6.1.101.87.2.1.17.1 i 4 \

1.3.6.1.4.1.9.6.1.101.87.2.1.3.1 i 1 \

1.3.6.1.4.1.9.6.1.101.87.2.1.4.1 a 0.0.0.0 \

1.3.6.1.4.1.9.6.1.101.87.2.1.5.1 i 1 \

1.3.6.1.4.1.9.6.1.101.87.2.1.7.1 i 2 \

1.3.6.1.4.1.9.6.1.101.87.2.1.8.1 i 3 \

1.3.6.1.4.1.9.6.1.101.87.2.1.9.1 a 192.168.111.18 \

1.3.6.1.4.1.9.6.1.101.87.2.1.11.1 s destination-file.txt \

1.3.6.1.4.1.9.6.1.101.87.2.1.12.1 i 4

iso.3.6.1.4.1.9.6.1.101.87.12.1.2.1 = INTEGER: 1

iso.3.6.1.4.1.9.6.1.101.87.2.1.17.1 = INTEGER: 4

iso.3.6.1.4.1.9.6.1.101.87.2.1.3.1 = INTEGER: 1

iso.3.6.1.4.1.9.6.1.101.87.2.1.4.1 = IpAddress: 0.0.0.0

iso.3.6.1.4.1.9.6.1.101.87.2.1.5.1 = INTEGER: 1

iso.3.6.1.4.1.9.6.1.101.87.2.1.7.1 = INTEGER: 2

iso.3.6.1.4.1.9.6.1.101.87.2.1.8.1 = INTEGER: 3

iso.3.6.1.4.1.9.6.1.101.87.2.1.9.1 = IpAddress: 192.168.111.18

iso.3.6.1.4.1.9.6.1.101.87.2.1.11.1 = STRING: "destination-file.txt"

iso.3.6.1.4.1.9.6.1.101.87.2.1.12.1 = INTEGER: 4

لم يتم إستخدام رمز "=بسيط لتعيين القيم لأنه، بدون قاعدة معلومات الإدارة، يجب أن يقوم الأمر بتعيين كل نوع كائن بشكل صريح ("i" للعدد الصحيح وa" للعنوان وs للسلسلة). لا يمكن أيضا إستخدام أسماء القيم ("محلي" و"runningConfig"، وما إلى ذلك) نظرا لأنها معرفة بواسطة قاعدة معلومات الإدارة، لذلك يجب تعيين الأعداد الصحيحة التي تمثل هذه الخيارات مباشرة.

ملفات MIB للمحولات و Net-SNMP

يمكن أن تكون أدوات إدارة SNMP مفيدة لأغراض الاختبار واستكشاف الأخطاء وإصلاحها. تستخدم هذه المقالة أمر snmpset المتضمن مع Net-SNMP، وهي مجموعة من أدوات SNMP المجانية والمفتوحة المصدر.

لاستخدام ملفات قاعدة معلومات الإدارة (MIB) الخاصة بالمحول مع بروتوكول Net-SNMP، تأكد أولا من وضع ملفات قاعدة معلومات الإدارة الخاصة ب Net-SNMP في موقع حيث سيبحث Net-SNMP عنها، على سبيل المثال، $HOME/.snmp/mibs. بدون تثبيت ملفات قاعدة معلومات الإدارة (MIB) الخاصة ب Net-SNMP، لن تعمل قواعد معلومات الإدارة (MIB) الخاصة بالمحول بشكل صحيح.

قد يتم فك ضغط ملفات قاعدة معلومات الإدارة الخاصة بالمحول ووضعها في نفس موقع ملفات قاعدة معلومات الإدارة (MIB) الخاصة ب Net-SNMP، ولكن لتجنب مشاكل التوافق، لا تقم باستبدال إصدارات Net-SNMP من أي تداخل بين المجموعتين.

بمجرد أن تكون جميع ملفات قاعدة معلومات الإدارة في موقع مناسب، يمكن إستدعاء قاعدة معلومات الإدارة (قواعد معلومات الإدارة) ذات الصلة باستخدام الوسيطة -m" باستخدام الأمر المرغوب.

على سبيل المثال:

snmpget -v 3 -u snmpuser -l authPriv \

-a SHA -A [authentication_password] \

-x AES -X [privacy_password] \

-m +Cisco SB-COPY-MIB 192.168.111.253 rlCopyOptionsRequestedSsdAccess.1

"CiscoSB-COPY-MIB" هو اسم قاعدة معلومات الإدارة نفسها وليس الملف الذي يصفها، وهو CiscoSB-copy.mib.

لمزيد من المعلومات حول كيفية إستخدام أدوات Net-SNMP، راجع الوثائق والبرامج التعليمية المتوفرة في موقع Net-SNMP على الويب.

القرار

الآن تعرف كل الخطوات اللازمة لتشغيل نسخ ملفات التكوين من محول Cisco Business إلى خادم TFTP عبر SNMP.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

28-Mar-2025

|

الإصدار الأولي |

التعليقات

التعليقات