المقدمة

يوضح هذا المستند كيفية تكوين المصادقة متعددة العوامل على وحدة تحكم جهاز IMM باستخدام LDAP ووكيل المصادقة Duo.

المتطلبات الأساسية

المتطلبات

الموصلات البينية الليفية UCS في وضع Intersight Managed (IMM).

الاشتراك الثنائي مع مستخدم مسجل.

التكوين

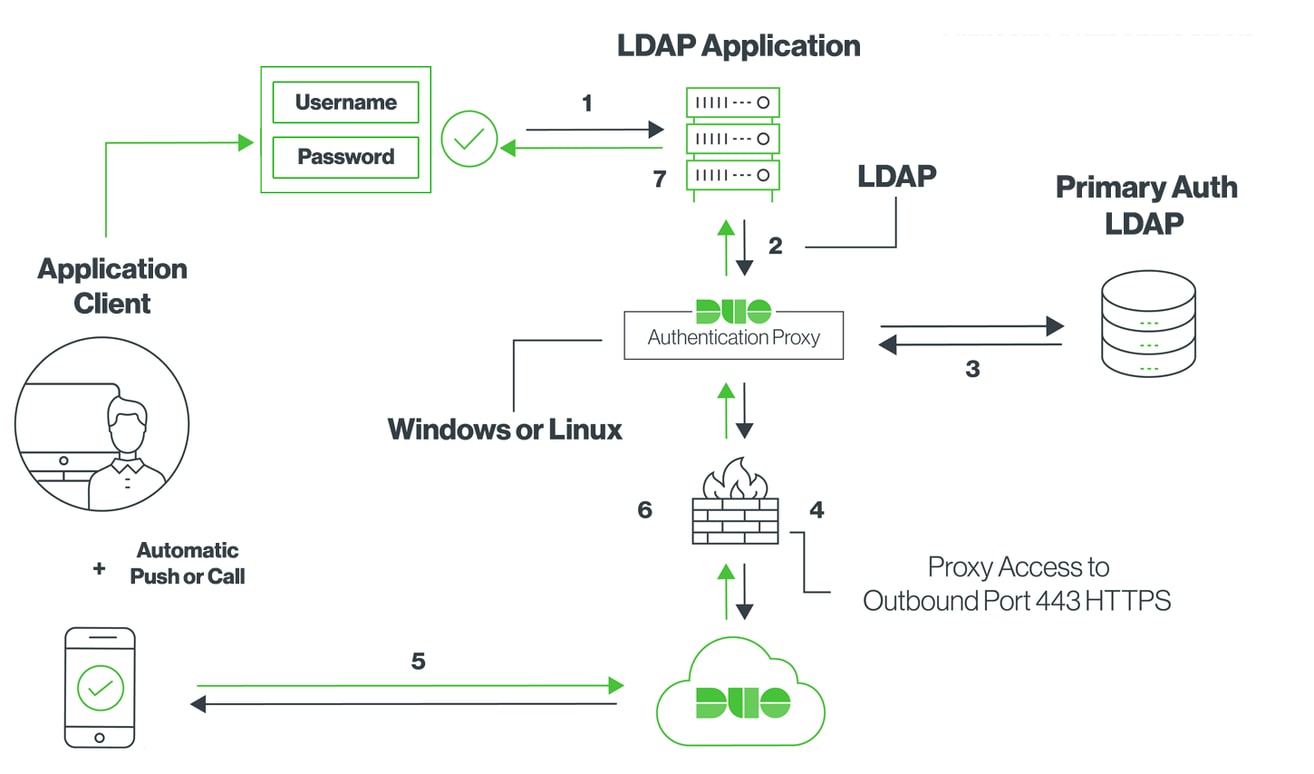

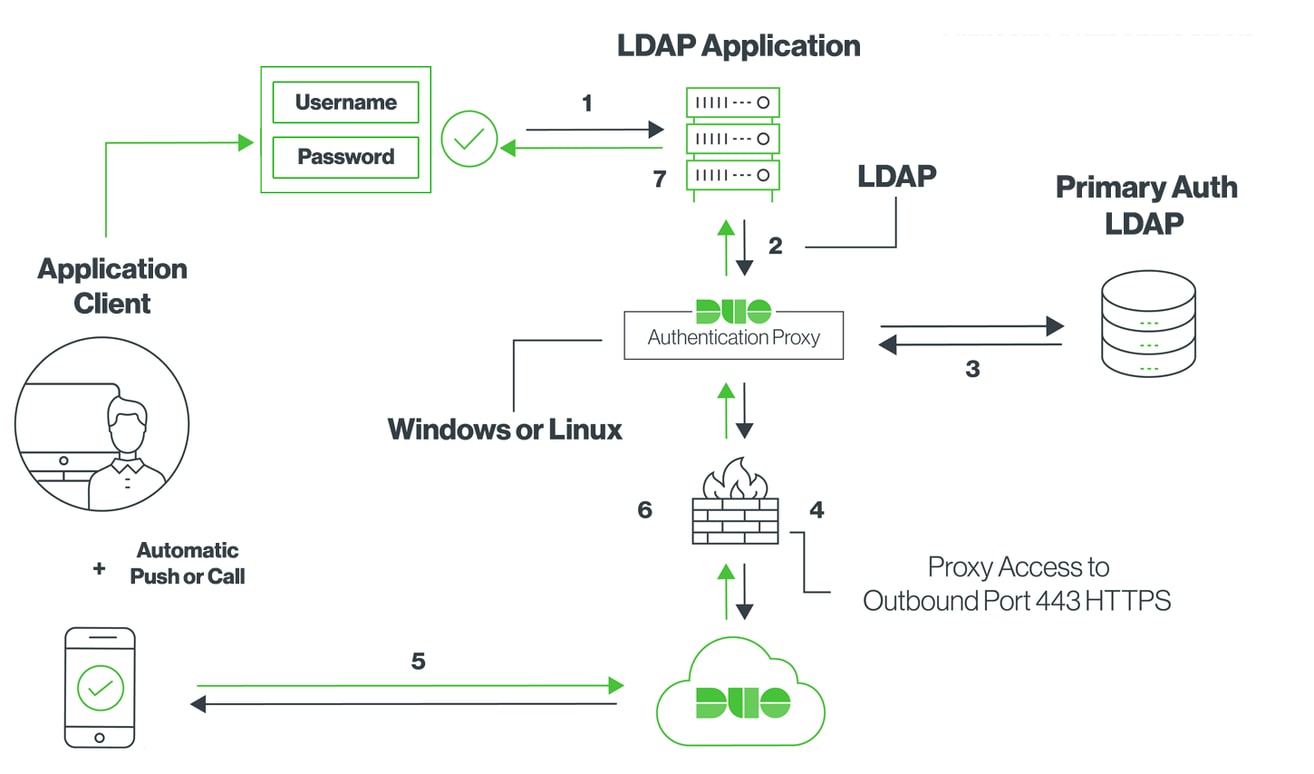

الرسم التخطيطي للشبكة

الخطوة 1.

قم بتثبيت وكيل المصادقة الثنائي على خادم Windows يمكن الوصول إليه لكل من Active Directory ووحدة تحكم جهاز IMM.

يمكن العثور على وكيل مصادقة Duo هنا.

الخطوة 2.

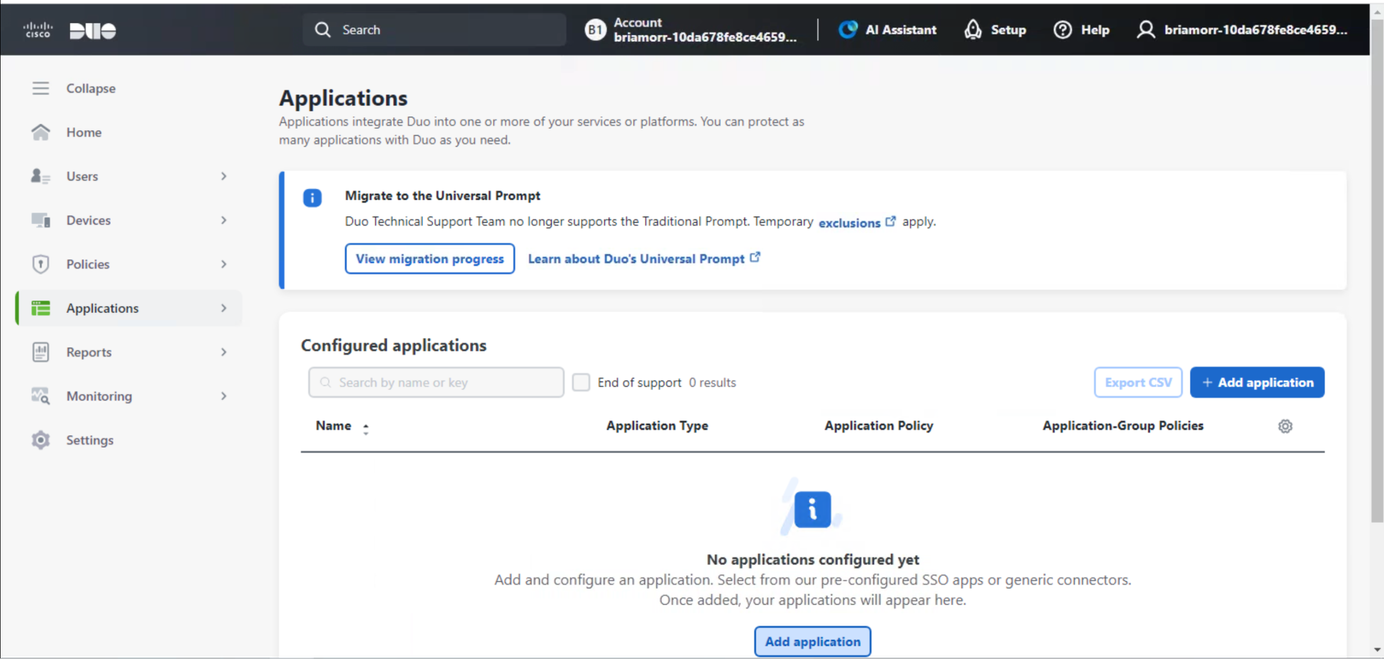

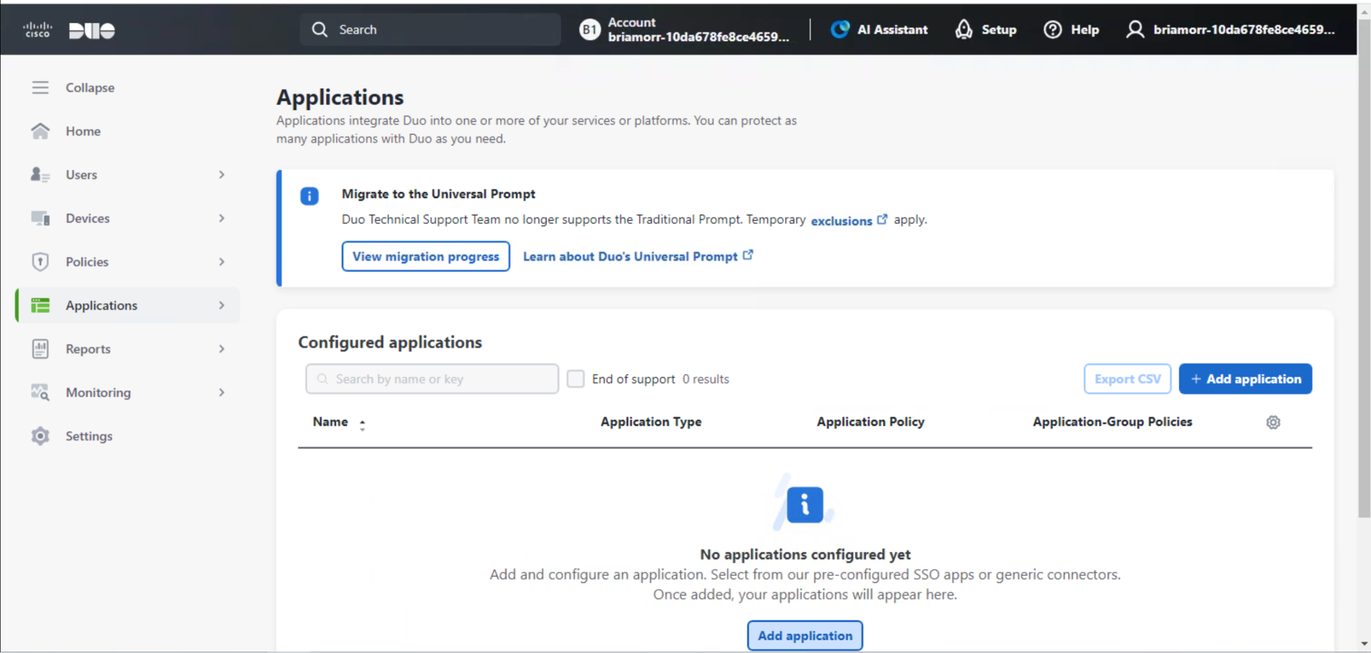

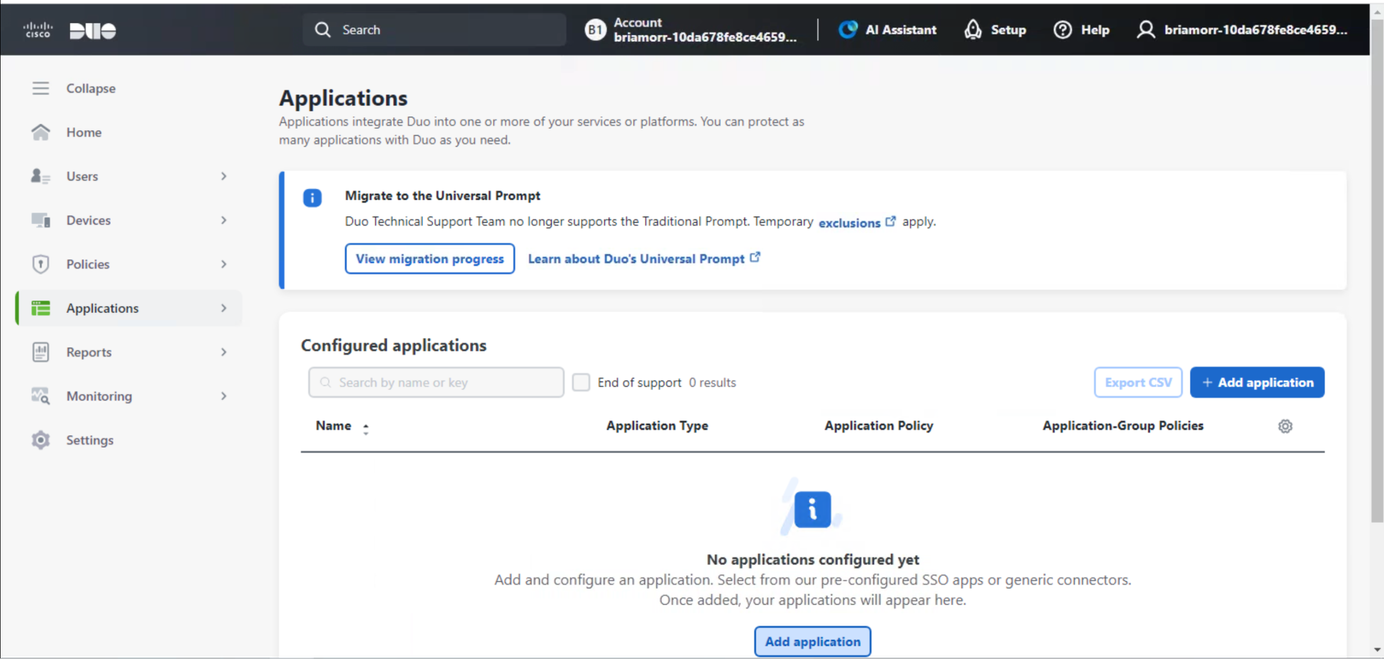

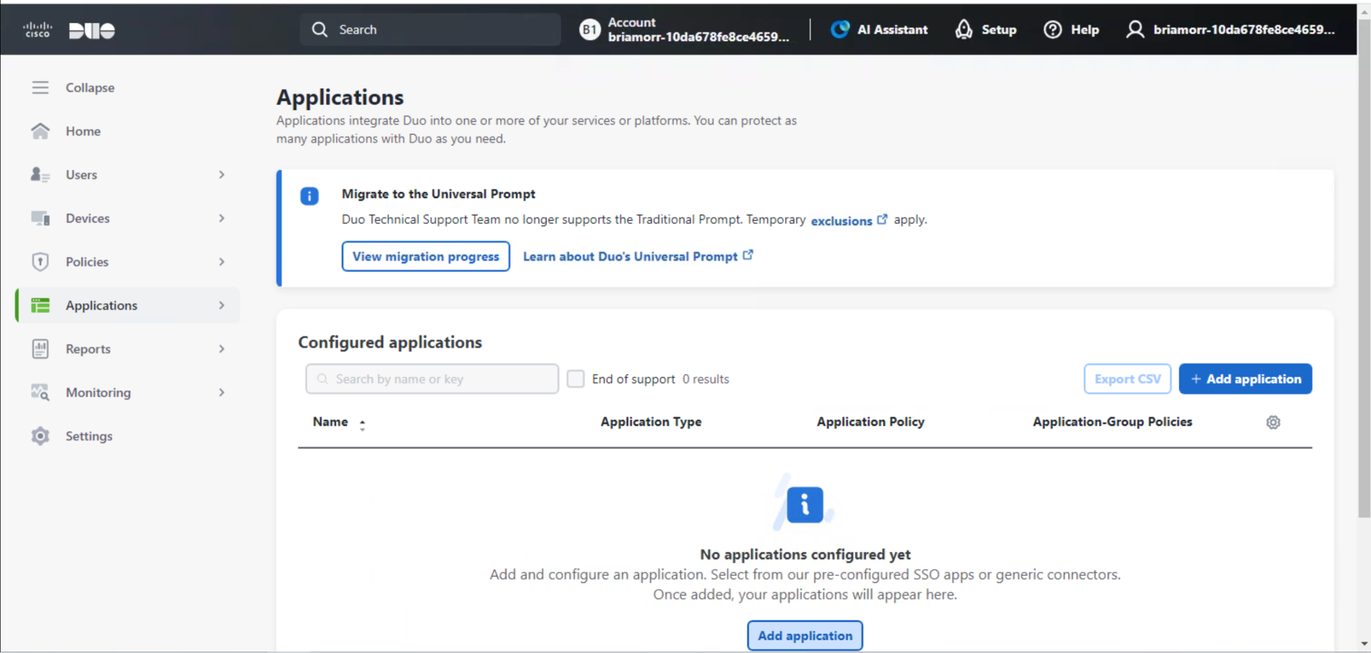

في حالتنا الثنائية، يمكنك إضافة تطبيق جديد.

ابحث عن ldap وأضف وكيل LDAP للمتابعة.

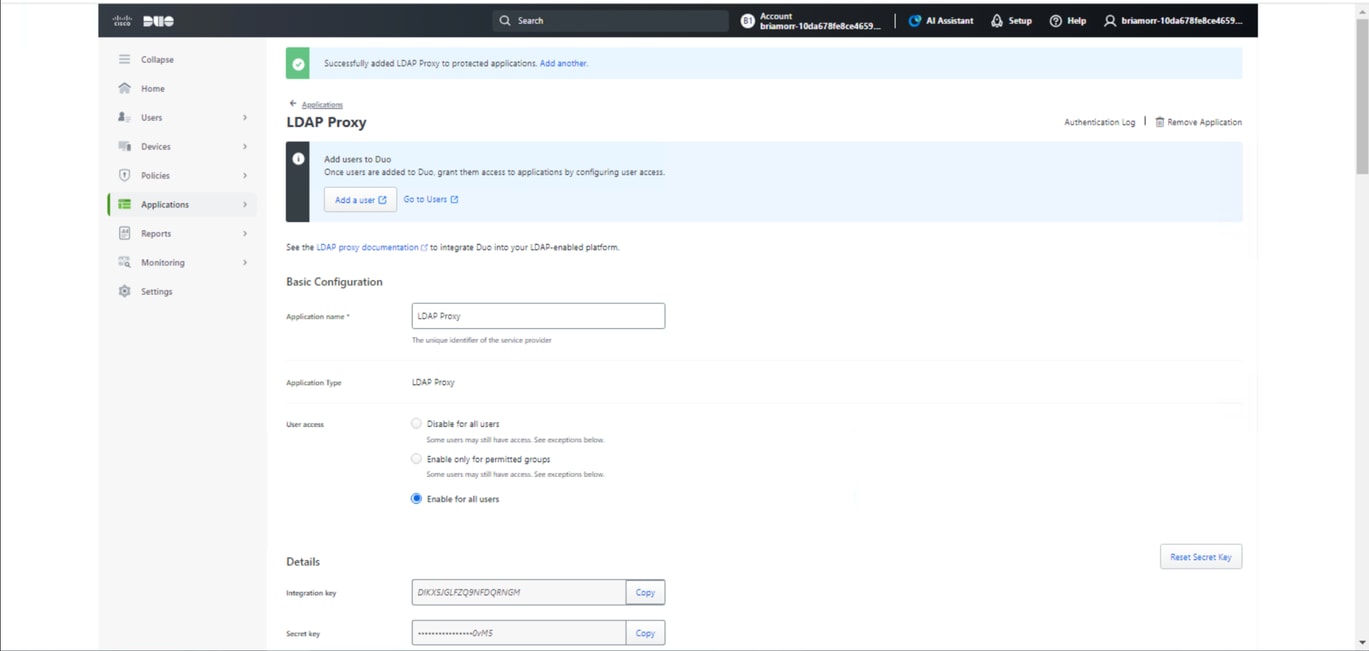

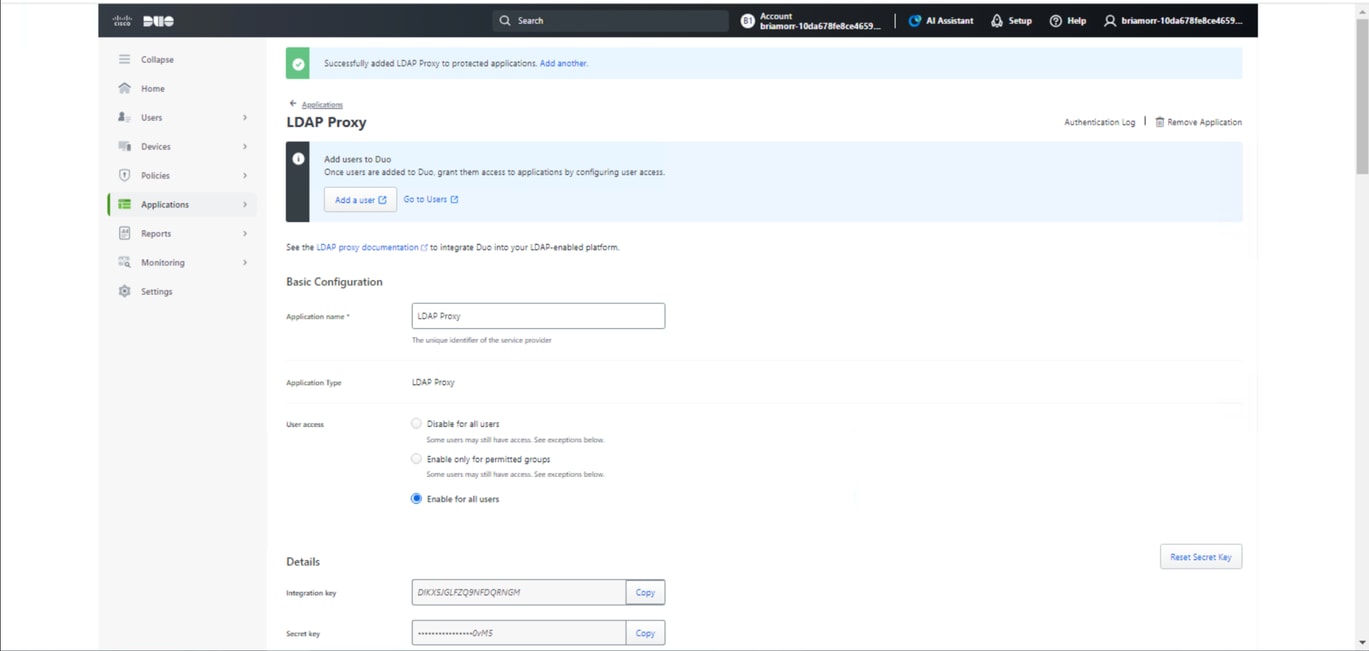

تحت تطبيق وكيل بروتوكول LDAP، يمكنك تكوين اسم تطبيق، وتمكينه لجميع المستخدمين، ونسخ مفتاح التكامل، والمفتاح السري، واسم مضيف واجهة برمجة التطبيقات للاستخدام لاحقا.

الخطوة 3.

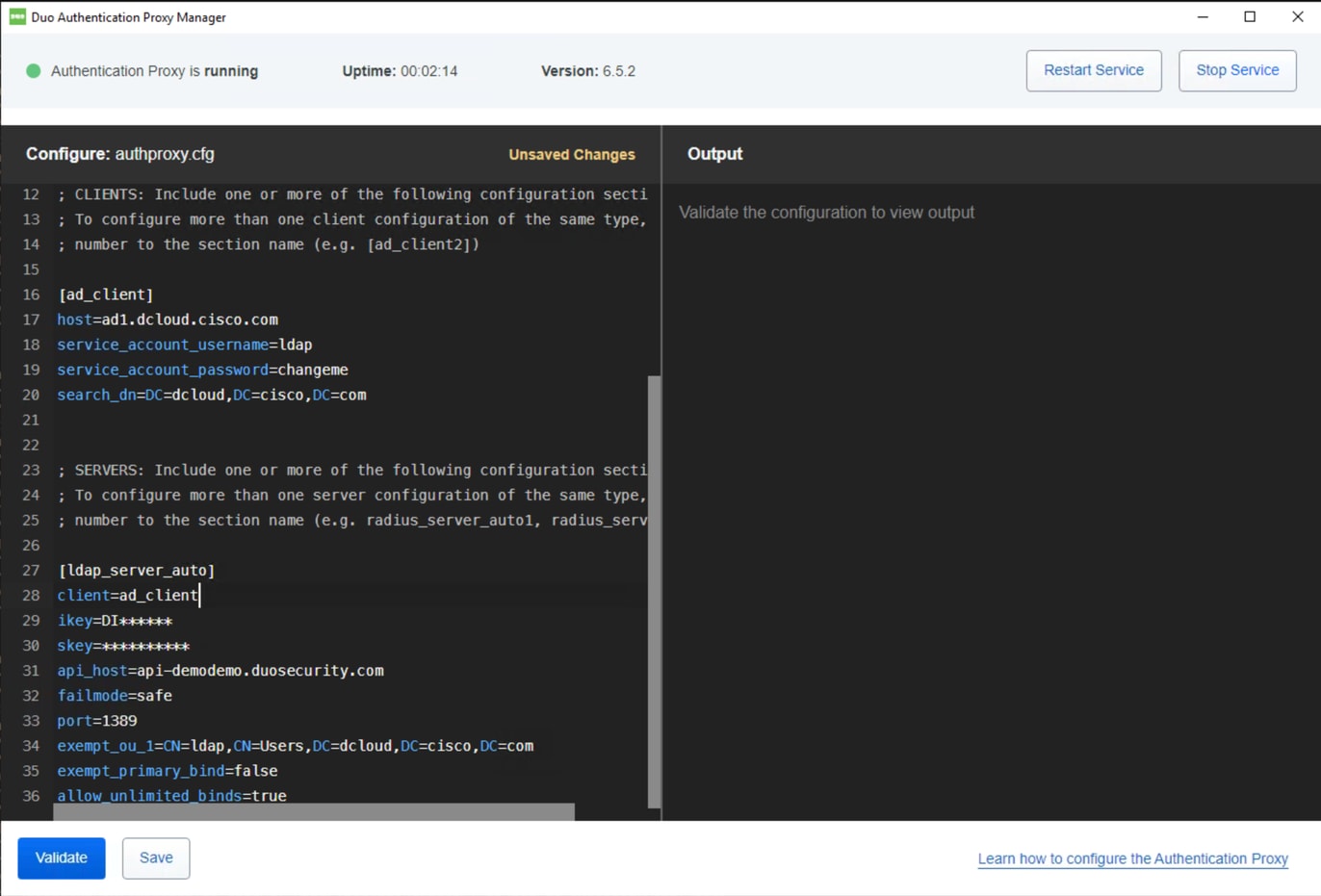

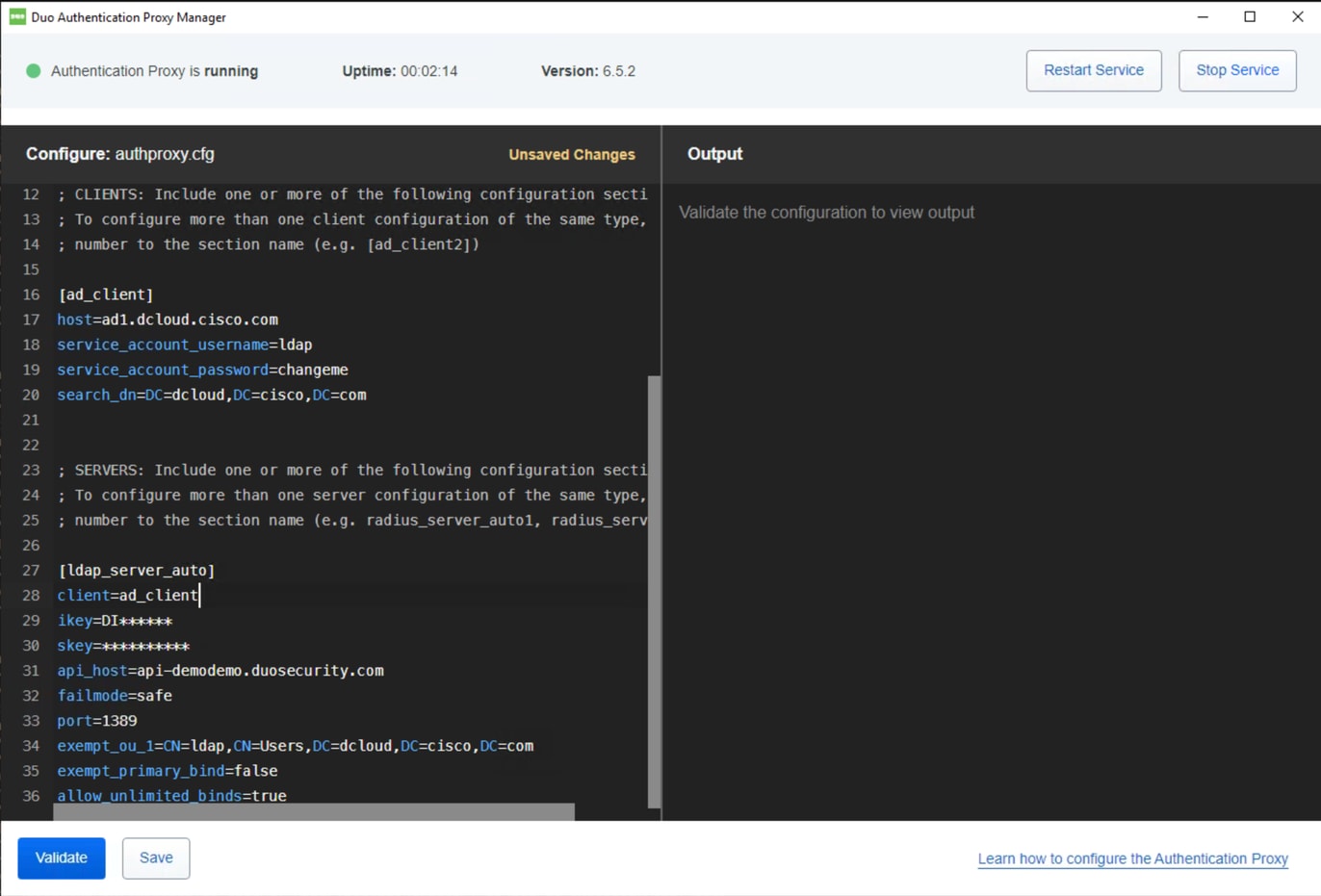

مرة أخرى على الخادم حيث قمنا بتثبيت وكيل المصادقة الثنائي، يمكنك تكوين Duo Authentication Proxy Manager.

تكوين نموذج وكيل مصادقة Duo:

ملاحظة: # التعليقات التي تمت إضافتها لإتاحة إمكانية القراءة.

[ad_client]

host=ad1.dcloud.cisco.com # Our Domain Controller

service_account_username=ldap # Our BIND Service Account in AD

service_account_password=changeme # Service Accounts BIND password

search_dn=DC=dcloud,DC=cisco,DC=com # LDAP Search DN

[ldap_server_auto]

client=ad_client

ikey=DI****** # Copy from Duo LDAP Proxy App Page

skey=********** # Copy from Duo LDAP Proxy App Page

api_host=api-demodemo.duosecurity.com # Copy from Duo LDAP Proxy App Page

failmode=safe # If proxy cant communicate with Duo cloud, allow auth with credentials only

port=1389 # Port the LDAP Proxy listen on

exempt_ou_1=CN=ldap,CN=Users,DC=dcloud,DC=cisco,DC=com # Exempt the Service Account from MFA

exempt_primary_bind=false # Exempt the Service Account from MFA on initial bind

allow_unlimited_binds=true # Allow multiple binds, needed to prevent “Attempt to bindRequest multiple times in the same LDAP connection. Disconnecting.” In Duo logs

الخطوة 4.

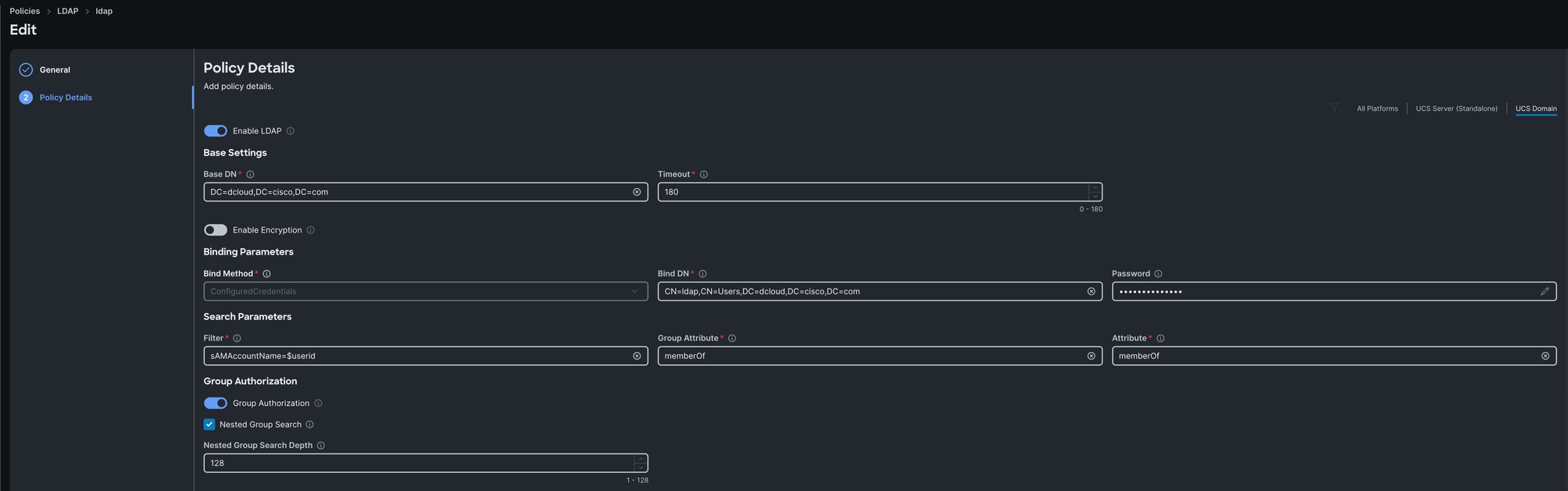

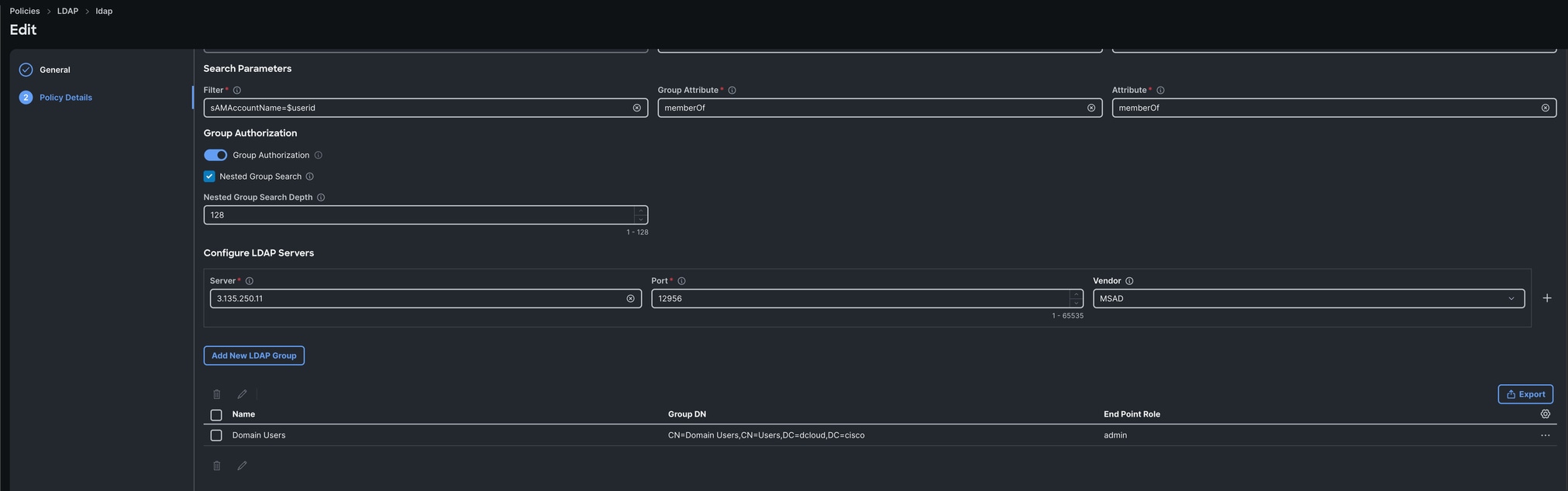

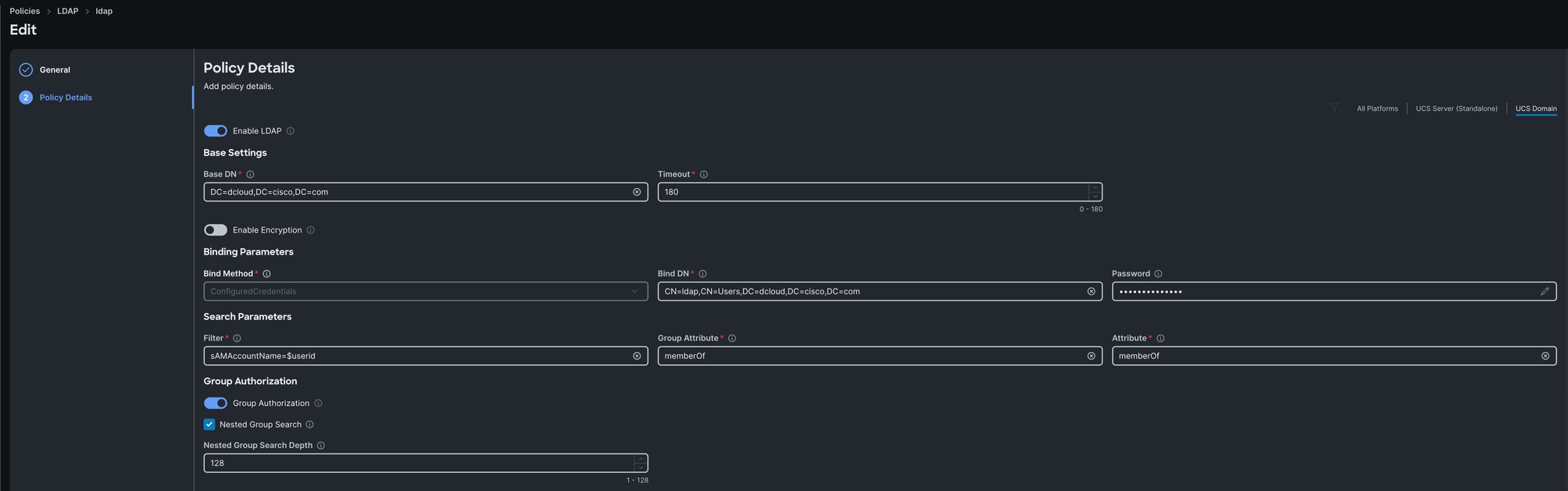

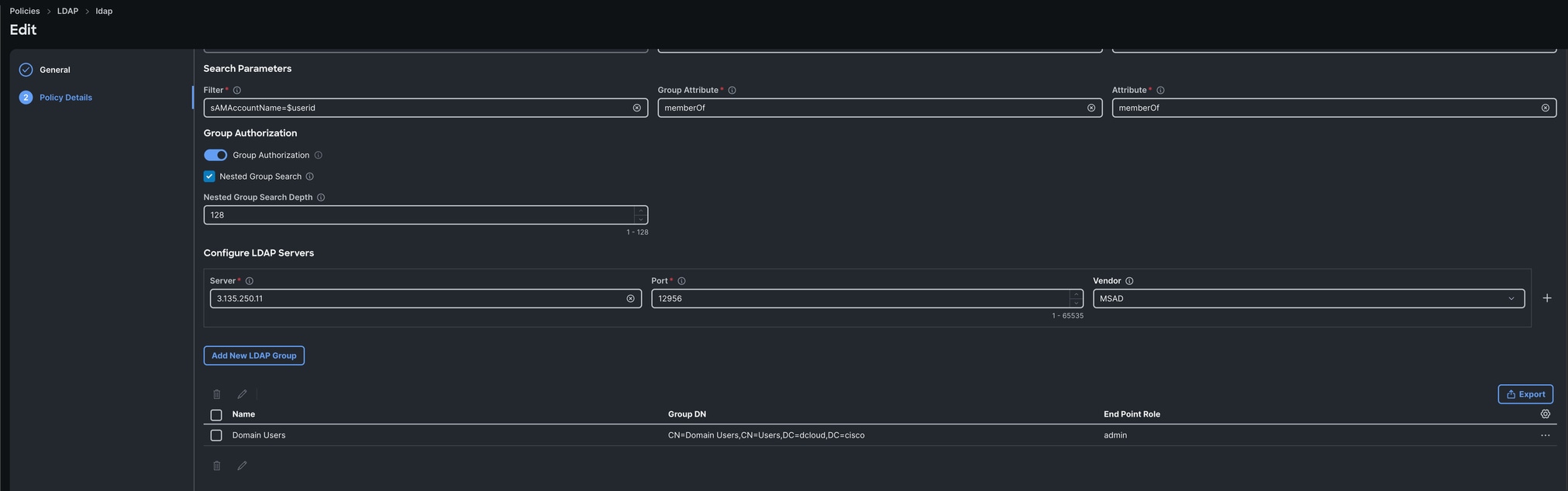

في Intersight، يمكنك بعد ذلك إنشاء سياسة LDAP تشير إلى وكيل LDAP الثنائي الخاص بنا مع إعدادات Active Directory الضرورية مثل base dn و bind dn و ldap server ip وكلمة المرور وما إلى ذلك. تتمثل التوصية في الإشارة مباشرة إلى Active Directory وضمان العمل بشكل صحيح قبل تغيير خادم LDAP إلى وكيل LDAP الثنائي لتسهيل أستكشاف الأخطاء وإصلاحها.

التحقق من الصحة

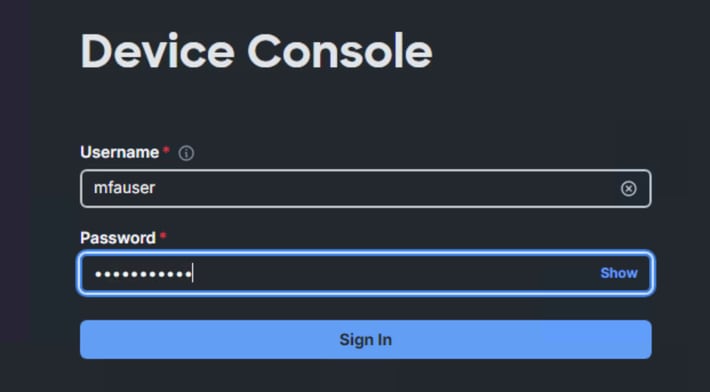

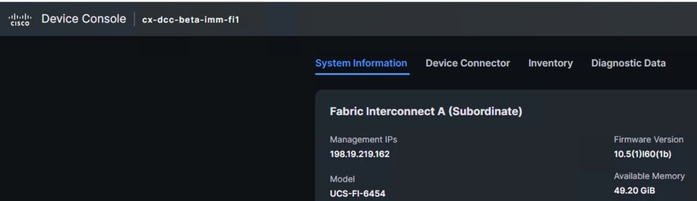

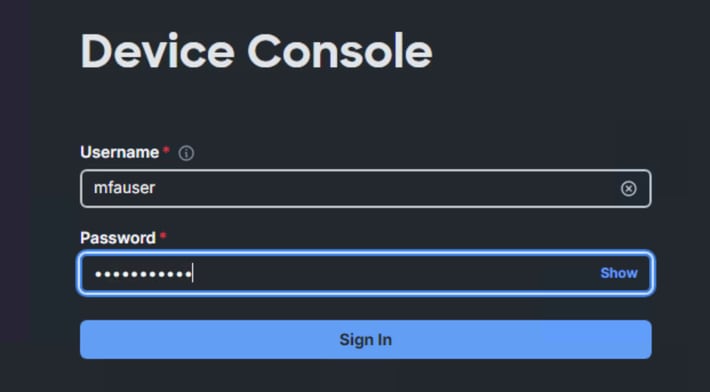

على وحدة تحكم الجهاز، قم بتسجيل الدخول كمستخدم LDAP الذي تم تسجيله سابقا في Duo.

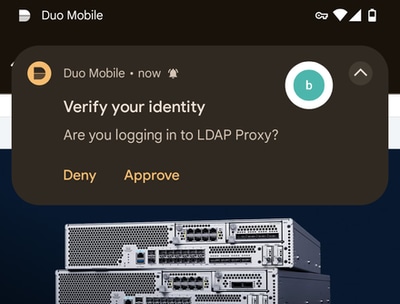

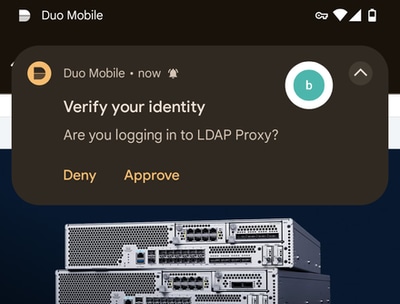

ويمكن للمستخدم المسجل بعد ذلك الحصول على مطالبة على جهازه بتسجيل الدخول:

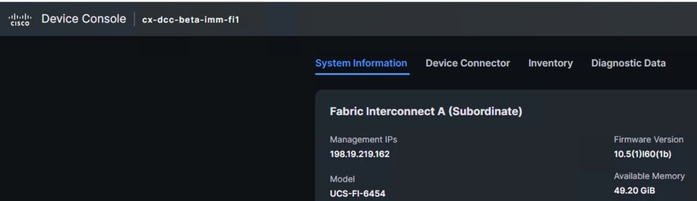

وبمجرد التحقق من الطلب، يمكنك تسجيل الدخول بشكل صحيح إلى وحدة تحكم الجهاز باستخدام المصادقة ثنائية العوامل و LDAP.

استكشاف الأخطاء وإصلاحها

توجد سجلات وكيل LDAP الثنائية في:

C:\Program Files\Duo Security Authentication Proxy\log\authproxy.log

On Intersight Managed Mode Fabric Interconnect:

connect nxos

debug ldap

معلومات ذات صلة

التعليقات

التعليقات