المقدمة

يوضح هذا المستند كيفية أستكشاف أخطاء التطبيقات غير المستعرض وإصلاحها في Cisco Umbrella.

المتطلبات الأساسية

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى Cisco Umbrella.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

نظرة عامة

توضح هذه المقالة أفضل الممارسات وخطوات أستكشاف الأخطاء وإصلاحها لتكوين تطبيقات لا تستخدم المستعرض للعمل باستخدام بوابة الويب الآمنة ل Umbrella. في معظم الحالات، لا يلزم إجراء تغييرات في التكوين. ومع ذلك، لا تعمل بعض التطبيقات بشكل جيد مع وظائف الأمان/الفحص (مثل فك تشفير SSL) ويجب إضافة إستثناءات لجعل وظيفة التطبيق باستخدام وكيل ويب. ينطبق هذا على Umbrella SWG بالإضافة إلى حلول وكيل الويب الأخرى.

ويكون هذا مفيدا في الحالات التي يعمل فيها إصدار التطبيق من موقع الويب/المستعرض، ولكن إصدار التطبيق على سطح المكتب/المحمول لا يعمل.

مشاكل التوافق

يمكن أن تكون التطبيقات غير متوافقة لهذه الأسباب:

|

تثبيت Umbrella Root CA

|

يجب أن تكون Cisco Umbrella Root CA دائما موثوق بها لاتصالات TLS غير المنتظمة.

- الحل: بالنسبة للتطبيقات غير الخاصة بالويب، تأكد من الثقة في مرجع مصدق جذر Cisco Umbrella في النظام / مخزن شهادات الجهاز المحلي.

|

|

تثبيت الشهادة

|

تثبيت الشهادة (PKP) هو عندما يتوقع التطبيق أن يتلقى ورقة دقيقة (أو شهادة CA) للتحقق من تأكيد تأكيد اتصال TLS. يتعذر على التطبيق قبول شهادة تم إنشاؤها بواسطة وكيل ويب ولا تتوافق مع وظائف فك تشفير SSL.

تتوفر هنا المزيد من التفاصيل حول التطبيقات المعروفة بتأثيرها على تثبيت الشهادات: فهم تثبيت المفتاح العام ودمج الشهادة

|

|

دعم إصدار TLS

|

يمكن أن يستخدم التطبيق إصدار / تشفير TLS قديم غير مدعوم من قبل SWG لأسباب أمنية.

- الحل: تجاوز حركة المرور من أن يتم إرسالها إلى Umbrella باستخدام ميزة المجالات الخارجية (PAC / AnyConnect) أو إستثناءات VPN (النفق) (راجع التحذير بعد الجدول).

|

|

بروتوكول غير متعلق بشبكة الويب

|

تستخدم بعض التطبيقات بروتوكولات بخلاف HTTP (البروتوكولات) ولكنها لا تزال ترسل هذه البيانات عبر منافذ الويب الشائعة التي يتم اعتراضها بواسطة SWG. يتعذر على SWG فهم حركة المرور هذه.

- الحل: راجع مورد التطبيق لتحديد عناوين الوجهة / نطاقات IP المستخدمة بواسطة البرنامج. يجب إستبعاد هذا البرنامج من SWG باستخدام مجالات خارجية (PAC / AnyConnect) أو استبعادات VPN (Tunnel) (راجع التحذير بعد الجدول).

|

|

مصادقة SAML

|

يتعذر على معظم التطبيقات غير المستعرض إجراء مصادقة SAML. لا تقوم Umbrella بتحدي تطبيقات غير المستعرض ل SAML وبالتالي لا يمكن أن تتطابق سياسات التصفية المستندة إلى المستخدم/المجموعة.

- الحل: قم بتمكين ميزة بدائل IP حتى يمكن تخزين معلومات المستخدم مؤقتا للاستخدام مع التطبيقات غير الخاصة بالمستعرض.

- البديل: السماح للتطبيق/المجال في قاعدة ويب استنادا إلى هويات الشبكة أو النفق (وليس المستخدمين/المجموعات).

|

|

طلبات نطاق HTTP

|

تستخدم بعض التطبيقات طلبات HTTP Byte-range" عند تنزيل البيانات؛ يعني تنزل جزء صغير من الملف في كل مرة. يتم تعطيل هذه الطلبات لأسباب أمنية في SWG لأنه يمكن أيضا إستخدام هذا الأسلوب لتجاوز اكتشاف مكافحة الفيروسات.

- الحل (https): تجاوز التطبيق أو المجال من فك تشفير SSL* في Umbrella باستخدام قوائم فك التشفير الانتقائية.

- الحل (http): تجاوز التطبيق أو المجال من المسح الضوئي لبرنامج Anti-Virus* باستخدام قاعدة ويب مع خيار تجاوز الأمان.

- البديل: اتصل بدعم Umbrella إذا كنت ترغب في تمكين طلبات Range بشكل افتراضي* لمؤسستك.

|

|

توافق الوكيل الصريح

|

لا تحترم بعض التطبيقات إعدادات وكيل النظام (على سبيل المثال. ملفات مسوغات الوصول المحمي (PAC) وتكون غير متوافقة بشكل عام مع بروكسيات الويب الصريحة. لا تقوم هذه التطبيقات بالتوجيه من خلال Umbrella SWG في نشر ملفات PAC.

- الحل: يجب السماح بالتطبيق عبر جدار حماية الشبكة المحلية. راجع مورد التطبيق للحصول على تفاصيل حول الوجهات/المنافذ التي سيتم السماح بها.

|

تحذير: يمكن أن يؤدي إنشاء هذه الاستثناءات إلى تعطيل وظائف فحص الأمان بما في ذلك المسح الضوئي لمكافحة الفيروسات، ومسح DLP، وعناصر تحكم المستأجر، والتحكم في نوع الملف، وفحص URL. قم بهذا فقط إذا كنت سعيدا بالثقة في مصدر هذه الملفات. يجب موازنة إحتياجات الشركة للتطبيق مع تأثير الأمان الخاص بتعطيل هذه الميزات.

تطبيقات Microsoft 365

تستثني ميزة "التوافق مع Microsoft 365" تلقائيا عددا من مجالات Microsoft من وظائف "فك تشفير SSL" وإنفاذ السياسة. يمكن تمكين هذه الميزة لحل المشاكل المتعلقة بإصدار "سطح المكتب" من تطبيقات Microsoft. للحصول على مزيد من المعلومات، راجع إدارة الإعدادات العمومية.

ملاحظة: لا تستثني ميزة التوافق ل Microsoft 365 جميع مجالات Microsoft. تستخدم Umbrella توصيات Microsoft لقائمة المجالات التي يجب إستبعادها من التصفية. لمزيد من المعلومات، راجع فئات نقطة نهاية Office365 الجديدة.

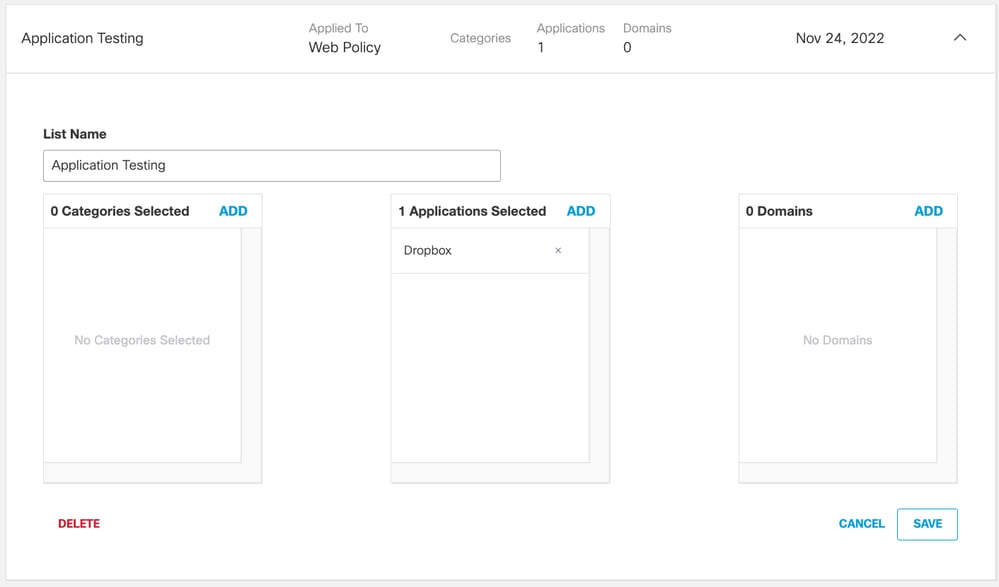

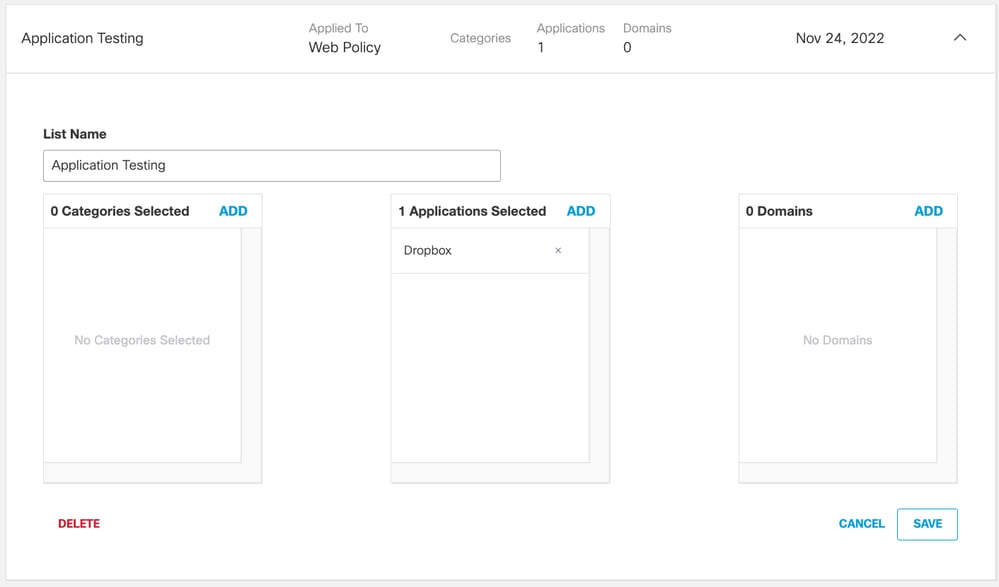

تجاوز تثبيت الشهادة

تثبيت الشهادة (PKP) هو سبب شائع لمشكلات توافق التطبيقات. توفر Cisco قائمة شاملة بالتطبيقات المسماة التي يمكن تكوينها لتجاوز فك تشفير SSL للحل البديل. يمكن تكوين فك التشفير الانتقائي في السياسات > قوائم فك التشفير الانتقائي.

في معظم الحالات، يستطيع المسؤول حل مشكلات تثبيت الشهادة بمجرد إستبعاد التطبيق باسمه. وهذا يعني أنه يمكن حل هذه المشاكل دون الاضطرار إلى التعرف على قوائم المجالات أو الاحتفاظ بها.

بدلا من ذلك، يمكن تجاوز التطبيقات استنادا إلى مجال الوجهة/عنوان IP. اتصل بمورد التطبيق لتحديد قائمة المجالات/IPs القابلة للتطبيق أو راجع التعرف على الاستثناءات لإرساء الشهادة.

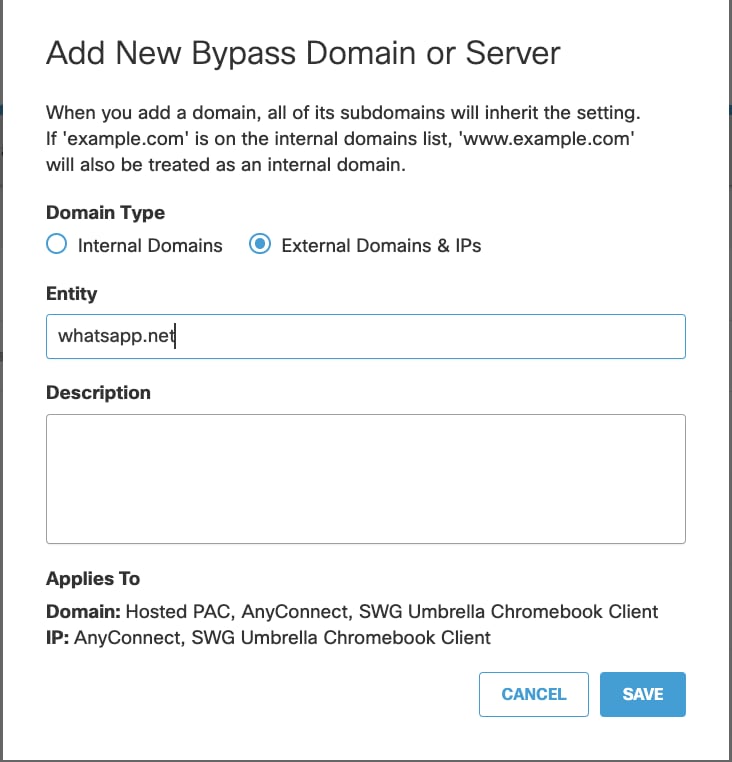

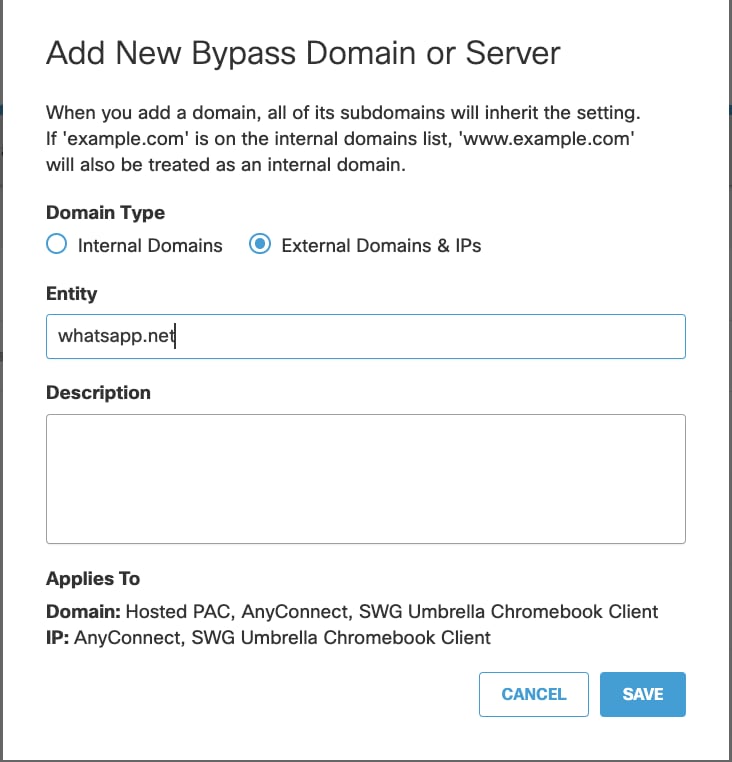

تجاوز توافق TLS

تعد إصدارات TLS القديمة أو المخصصة سببا مشتركا لمشكلات توافق التطبيقات. يمكن حل هذه المشاكل باستبعاد حركة مرور البيانات من Umbrella في عمليات النشر > إدارة المجال > المجالات الخارجية و IPs. في نشر النفق، يمكن إستثناء حركة مرور البيانات فقط بإضافة إستثناءات في تكوين VPN الخاص بك.

اتصل بمورد التطبيق لتحديد قائمة المجالات/IPs القابلة للتطبيق لاستبعاد أو راجع "تحديد إستثناءات إصدارات TLS غير المتوافقة" (فيما بعد في هذه المقالة).

أستكشاف الأخطاء وإصلاحها (متقدم)

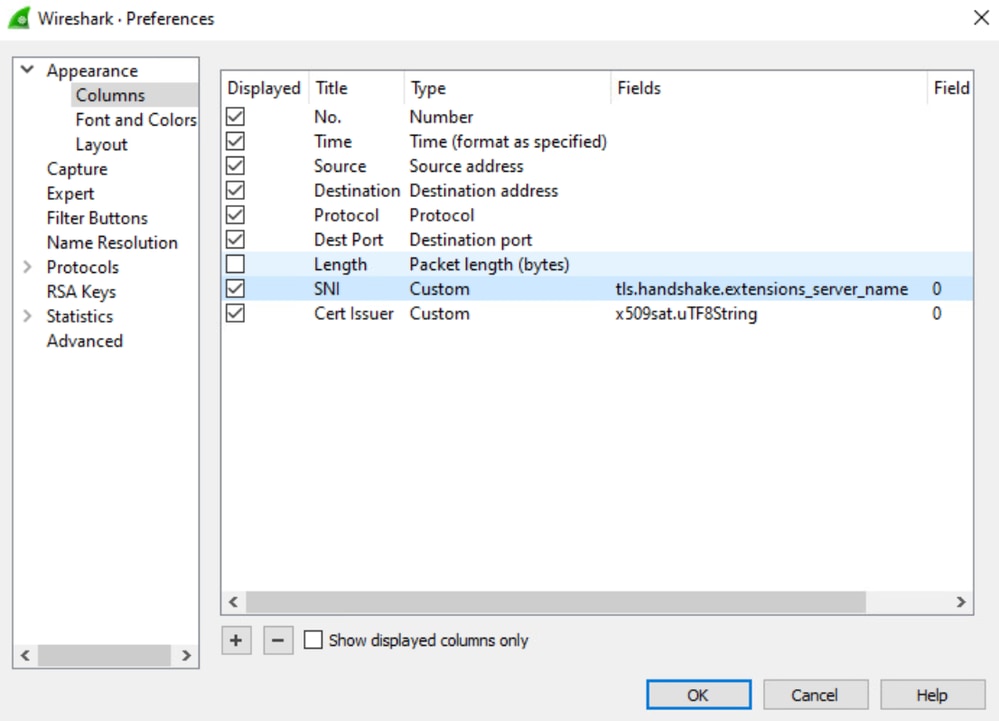

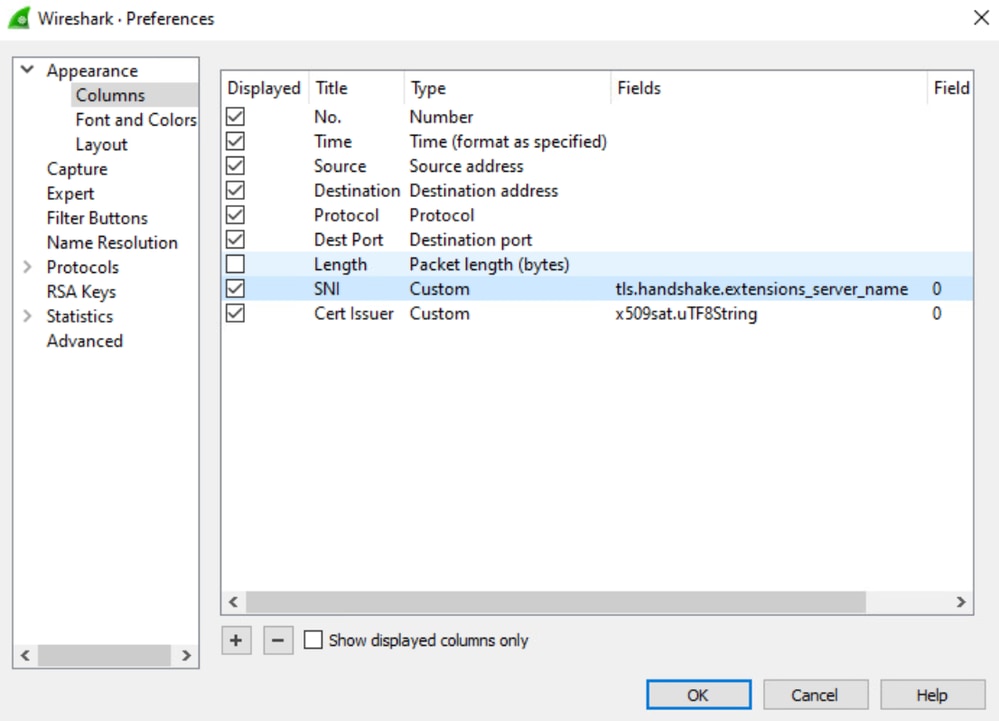

تستخدم التعليمات المتبقية في هذه المقالة مجموعات حزم Wireshark (www.wireshark.org) لأغراض أستكشاف الأخطاء وإصلاحها. يمكن أن يساعد Wireshark في تحديد المجالات التي تستخدمها التطبيقات للمساعدة في تنفيذ الاستبعادات المخصصة. قبل البدء، أضف الأعمدة المخصصة التالية في Wireshark:

1. تنزيل Wireshark من www.wireshark.org.

2. انتقل إلى تحرير > تفضيلات > أعمدة.

3. إنشاء أعمدة من نوع مخصص مع هذه الحقول:

http.host

tls.handshake.extensions_server_name

x509sat.uTF8String

لتنفيذ التقاط حزمة، أكمل هذه التعليمات أو راجع التقاط حركة مرور الشبكة باستخدام Wireshark.

1. تشغيل Wireshark كمسؤول.

2. حدد واجهات الشبكة ذات الصلة في Capture (التقاط) > Options (خيارات).

- لعمليات نشر مسوغات الوصول المحمي (PAC) / النفق، يمكنك التقاط واجهة شبكة LAN العادية لديك.

- بالنسبة لعمليات نشر AnyConnect، يمكنك التقاط واجهة شبكة LAN وواجهة الاسترجاع.

3. قم بإغلاق جميع التطبيقات الأخرى باستثناء التطبيق الذي يمثل مشكلة.

4. مسح ذاكرة التخزين المؤقت ل DNS: ipconfig /flushdns

5. ابدأ التقاط Wireshark.

6. قم بنسخ القضية بسرعة ووقف إحتجاز Wireshark.

تحديد الاستثناءات لإرساء الشهادة

يتم فرض تثبيت الشهادة على العميل، مما يعني أن السلوك الدقيق وخطوات الحل تختلف لكل تطبيق. في إخراج الالتقاط، ابحث عن علامات teltele التي تدل على فشل اتصال TLS:

- يتم إغلاق اتصال TLS بسرعة أو إعادة تعيينه (RST أو FIN).

- تتم إعادة محاولة اتصال TLS بشكل متكرر.

- يتم إصدار شهادة اتصال TLS من قبل Cisco Umbrella وبالتالي يتم فك تشفيرها.

يمكن أن تساعد عوامل تصفية Wireshark هذه في عرض التفاصيل المهمة لاتصالات TLS.

النفق / AnyConnec

tcp.port eq 443 && (tls.handshake.extensions_server_name || tls.handshake.certificate || tcp.flags.reset eq 1 || tcp.flags.fin eq 1)

PAC / تقييد الوكيل

tcp.port eq 443 && (http.request.method eq CONNECT || tcp.flags.reset eq 1)

في هذا المثال، يتأثر تطبيق سطح المكتب DropBox بربط الشهادة عند محاولة الاتصال ب client.dropbox.com.

ملاحظة: بعد إضافة الاستثناء (الاستثناءات) الضروري، يمكنك تكرار هذه الخطوات عدة مرات لتعريف كل الوجهات المستخدمة من قبل التطبيق.

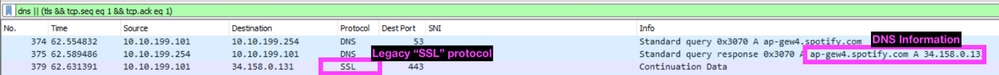

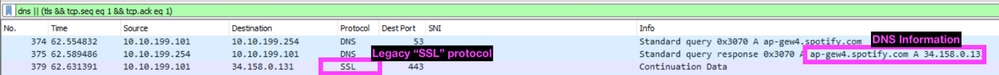

تحديد الاستبعاد لإصدارات TLS غير المتوافقة

ابحث عن إتصالات SSL/TLS التي لا تستخدم بروتوكولات TLS1.2+ الإلزامية المدعومة من قبل SWG Umbrella. يمكن أن يتضمن هذا بروتوكولات قديمة (TLS1.0 أو إصدار سابق) أو بروتوكولات مخصصة مفصلة يتم تنفيذها بواسطة تطبيق.

يوضح عامل تصفية المثال هذا حزم مصافحة TLS الأولية مع استعلامات DNS.

النفق / AnyConnect

dns || (tls && tcp.seq eq 1 && tcp.ack eq 1)

PAC / تقييد الوكيل

dns || http.request.method eq CONNECT

في هذا المثال، يحاول تطبيق Spotify لسطح المكتب الاتصال ب ap-gew4.spotify.com باستخدام بروتوكول "SSL" غير قياسي أو قديم لا يمكن إرساله عبر SWG.

ملاحظة: بعد إضافة الاستثناء (الاستثناءات) الضروري، يمكنك تكرار هذه الخطوات عدة مرات لتعريف كل الوجهات المستخدمة من قبل التطبيق.

التعليقات

التعليقات