المقدمة

تصف هذه المقالة كيفية أستكشاف أخطاء وظيفة حظر جدار حماية ASA وإصلاحها.

نظرة عامة

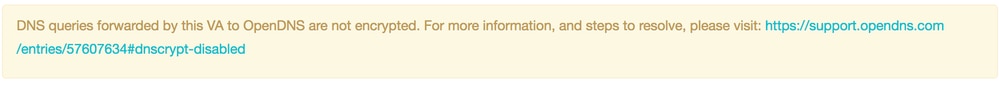

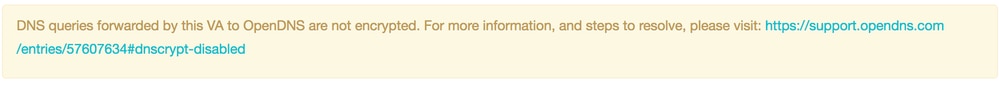

يمكن أن يقوم جدار حماية Cisco ASA بحظر وظائف DNScrypt التي يوفرها الجهاز الظاهري Umbrella. يؤدي هذا إلى تحذير لوحة معلومات المظلة هذا:

يمكن أيضا رؤية رسائل الخطأ هذه في سجلات جدار حماية ASA:

Dropped UDP DNS request from inside:192.168.1.1/53904 to outside-fiber:208.67.220.220/53; label length 71 bytes exceeds protocol limit of 63 bytes

تم تصميم تشفير DNSCrypt لحماية محتويات استعلامات DNS الخاصة بك، وعلى هذا النحو، يوقف أيضا جدران الحماية من إجراء فحص الحزمة.

السبب

يجب ألا تتسبب هذه الأخطاء في تأثير يواجه أي مستخدم دقة DNS.

يرسل الجهاز الظاهري استعلامات الاختبار لتحديد توفر DNScrypt وهي استعلامات الاختبار التي تم حظرها. ومع ذلك، تشير رسائل الخطأ هذه إلى أن الجهاز الظاهري لا يضيف أمانا إضافيا من خلال تشفير حركة مرور DNS الخاصة بشركتك.

قرار

نوصي بتعطيل فحص حزم DNS لحركة مرور البيانات بين الجهاز الظاهري ومحققي DNS ل Umbrella. على الرغم من أن هذا يعجز التسجيل وفحص البروتوكول على ASA، فإنه يحسن الأمان بالسماح بتشفير DNS.

ملاحظة: يتم توفير هذه الأوامر للتوجيه فقط ويوصى باستشارة خبير Cisco قبل إجراء أي تغييرات على بيئة الإنتاج.

أيضا كن على علم بهذا العيب على ASA قد يؤثر على DNS عبر TCP، والذي يمكن أن يتسبب أيضا في مشاكل مع DNSCrypt:

دعم فحص DNS CSCsm90809 ل DNS عبر TCP

إستثناءات فحص الحزمة - أوامر IOS

- قم بإنشاء قائمة تحكم في الوصول (ACL) جديدة تسمى 'dns_inspection' مع قواعد لرفض حركة المرور إلى 208.67.222.222 و 208.67.220.220.

access-list dns_inspect extended deny udp host <Appliance IP> host 208.67.220.220 eq domain

access-list dns_inspect extended deny tcp host <Appliance IP> host 208.67.220.220 eq domain

access-list dns_inspect extended deny udp host <Appliance IP> host 208.67.222.222 eq domain

access-list dns_inspect extended deny tcp host <Appliance IP> host 208.67.222.222 eq domain

access-list dns_inspect extended permit udp any any eq domain

access-list dns_inspect extended permit tcp any any eq domain

For VA 2.2.0, please also add our 3rd and 4th resolver IPs which are also enabled for encryption. This will not be needed for 2.2.1+

access-list dns_inspect extended deny udp host <Appliance IP> host 208.67.220.222 eq domain

access-list dns_inspect extended deny tcp host <Appliance IP> host 208.67.220.222 eq domain

access-list dns_inspect extended deny udp host <Appliance IP> host 208.67.222.220 eq domain

access-list dns_inspect extended deny tcp host <Appliance IP> host 208.67.222.220 eq domain

- قم بإزالة سياسة فحص DNS الحالية على ASA. على سبيل المثال:

ciscoasa(config)# policy-map global_policy

ciscoasa(config-pmap)# class inspection_default

ciscoasa(config-pmap-c)# no inspect dns

- إنشاء خريطة فئة تطابق قائمة التحكم في الوصول (ACL) التي تم إنشاؤها في الخطوة #1:

class-map dns_inspect_cmap

match access-list dns_inspect

- قم بتكوين خريطة سياسة ضمن global_policy. يجب أن يتطابق هذا مع خريطة الفئة التي تم إنشاؤها في الخطوة #3. قم بتمكين فحص DNS.

policy-map global_policy

class dns_inspect_cmap

inspect dns

- وبمجرد تمكينها، يمكنك التحقق من أن حركة المرور تصل إلى الاستبعاد عن طريق التشغيل:

sh access-list dns_inspect

إستثناءات فحص الحزم - واجهة ASDM

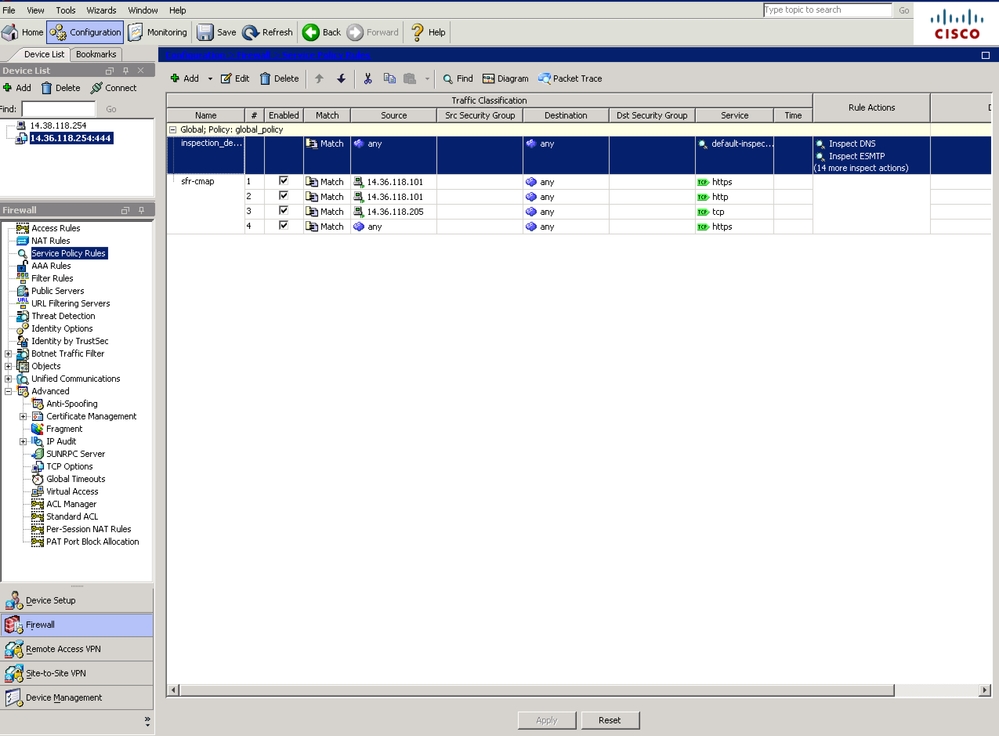

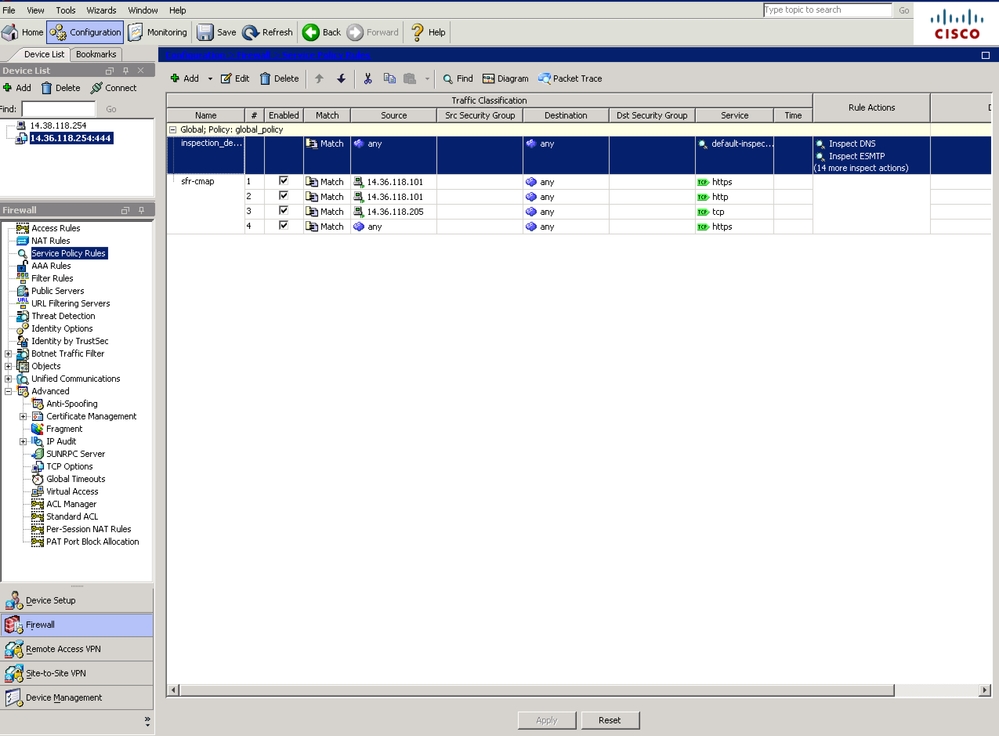

- قم أولا بتعطيل أي فحص لحزم DNS إذا كان ذلك ممكنا.ويتم ذلك في التكوين > جدار الحماية > قواعد سياسة الخدمة.

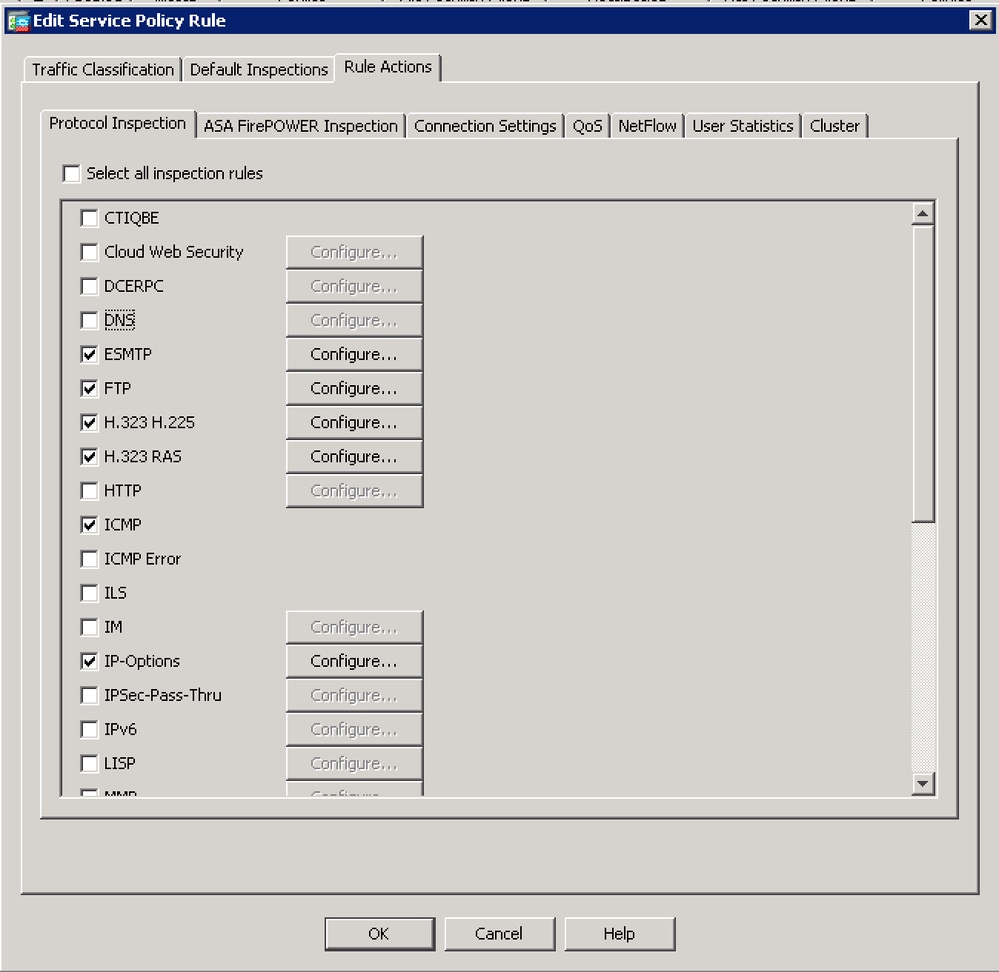

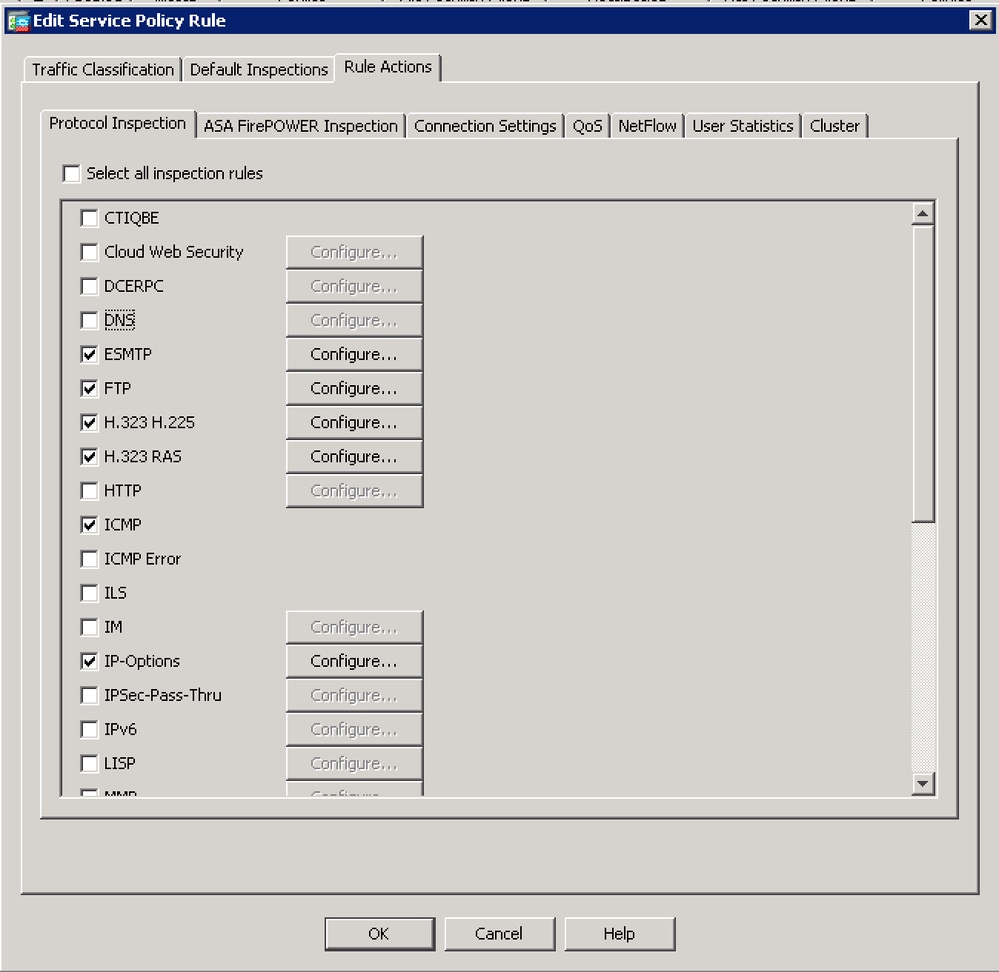

- في المثال، يتم تمكين فحص DNS ضمن الفئة "نهج عام" و"فحص_default". ركزت هو وطقطقة حررت. في الإطار الجديد، قم بإلغاء تحديد المربع الخاص ب "DNS" ضمن علامة التبويب "إجراء القاعدة".

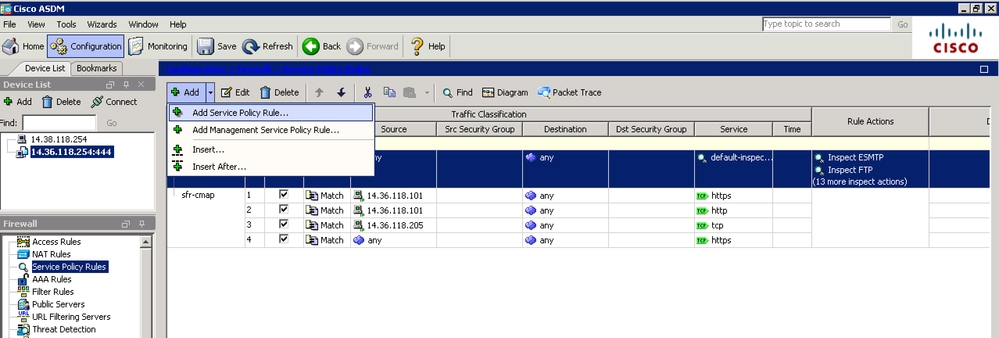

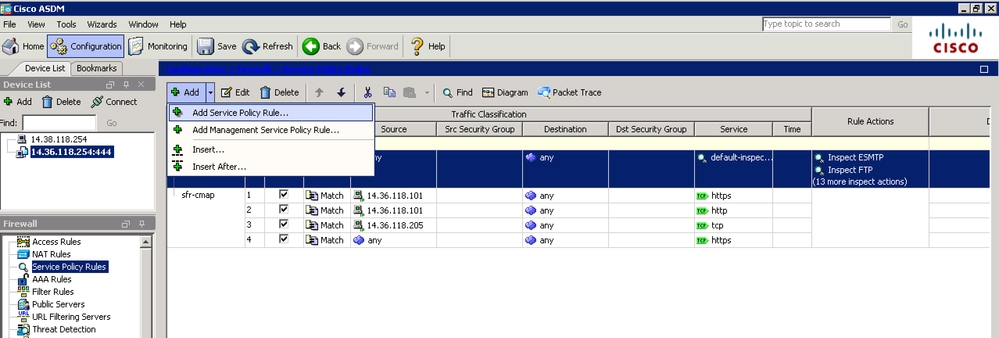

- الآن يمكنك إعادة تكوين فحص DNS، هذه المرة مع إعفاءات حركة المرور الإضافية. انقر فوق إضافة > قاعدة نهج الخدمة Add Service Policy...

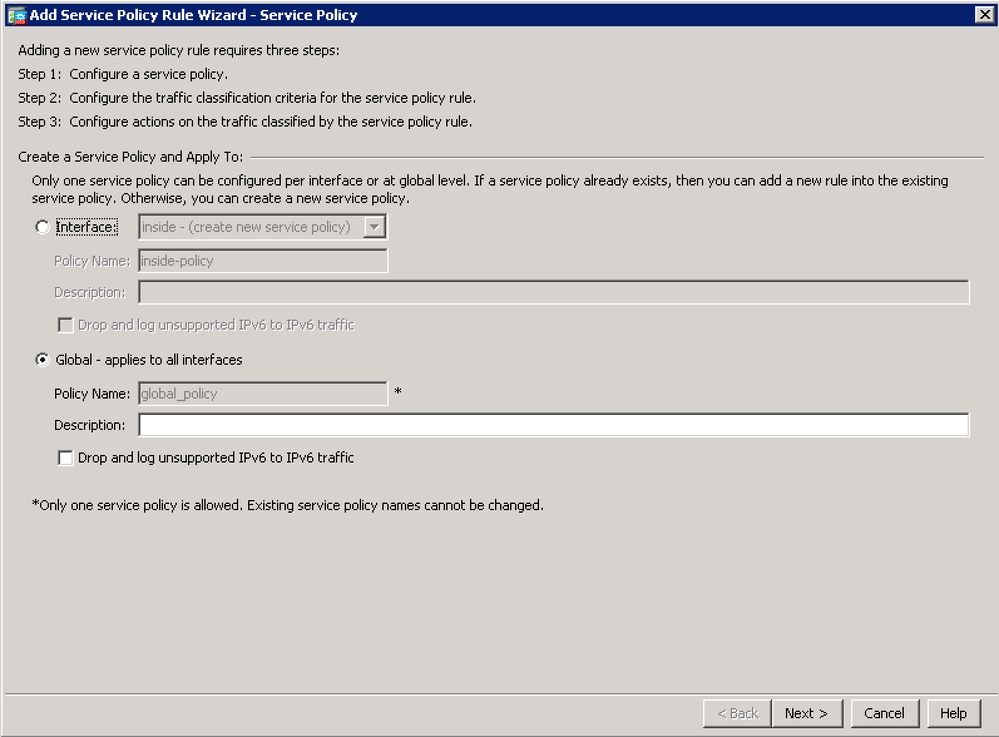

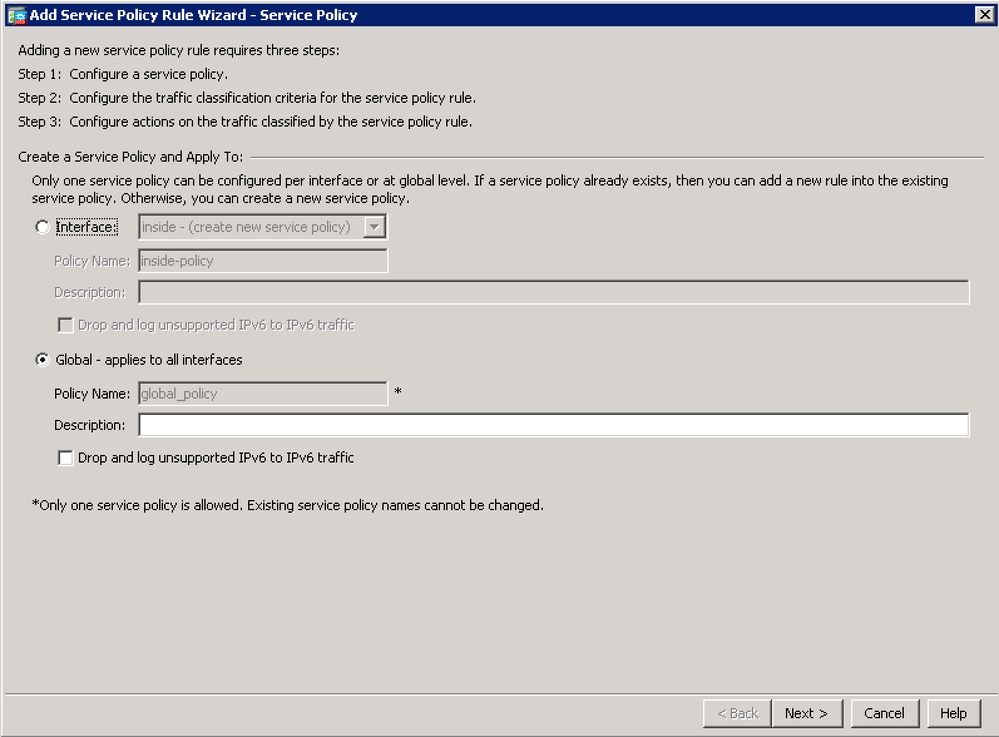

- حدد "عام - يطبق على جميع الواجهات" وانقر على التالي (يمكنك أيضا تطبيق هذا على واجهة معينة إذا أردت).

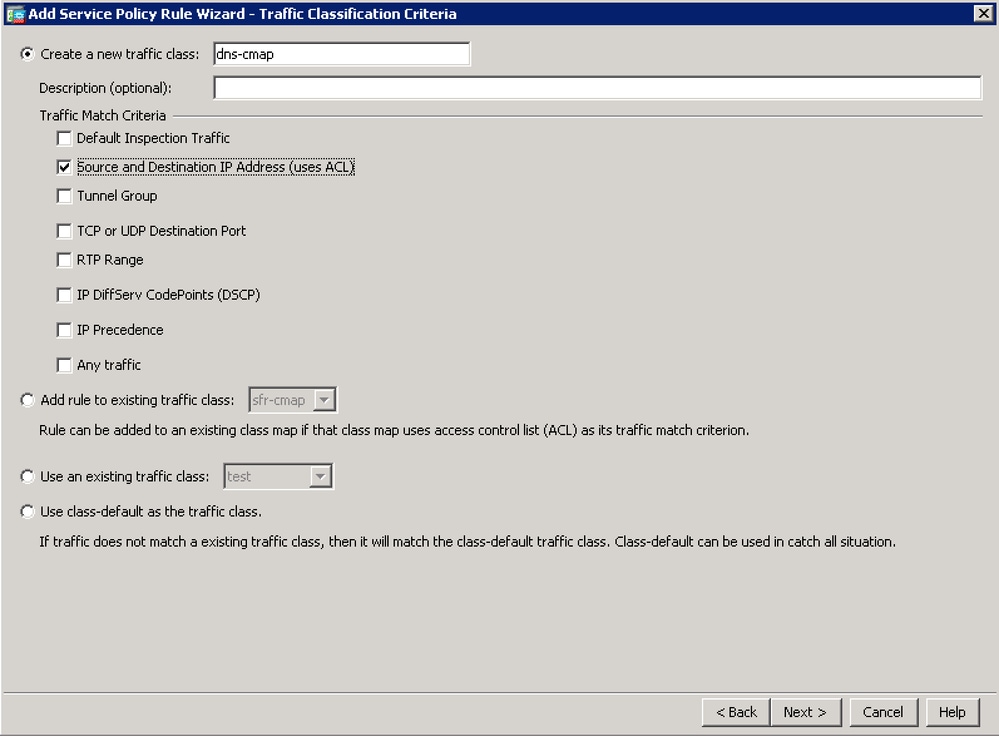

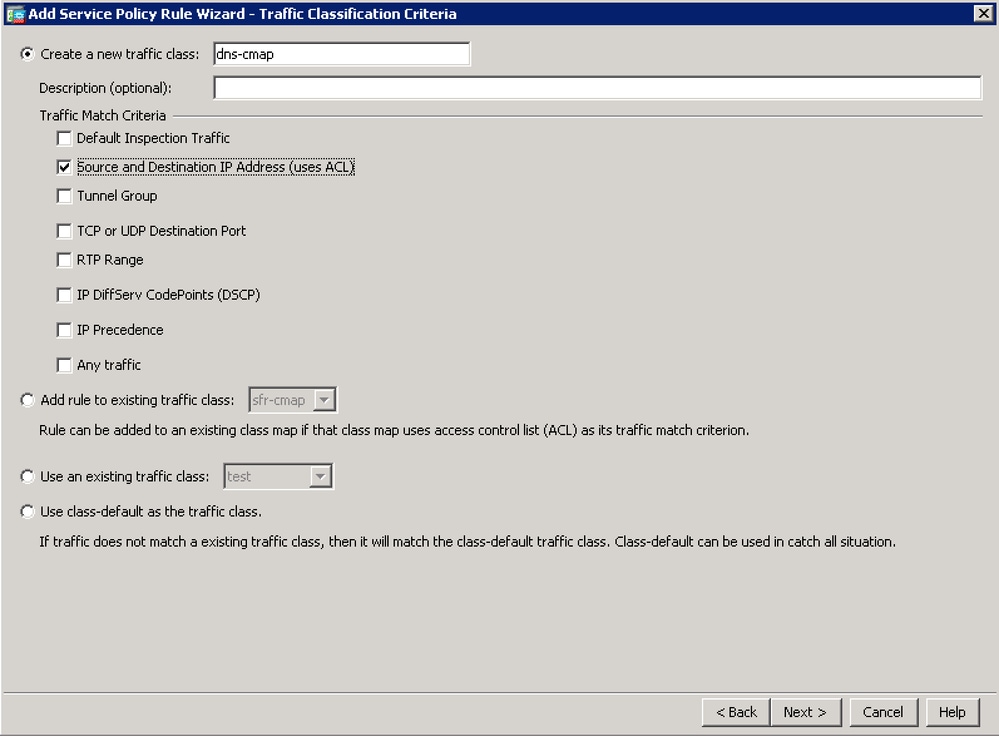

- قم بإعطاء اسم لخريطة الفئة (على سبيل المثال 'dns-cmap') وحدد الخيار "عنوان IP المصدر والوجهة (يستخدم قائمة التحكم في الوصول)". انقر التالي.

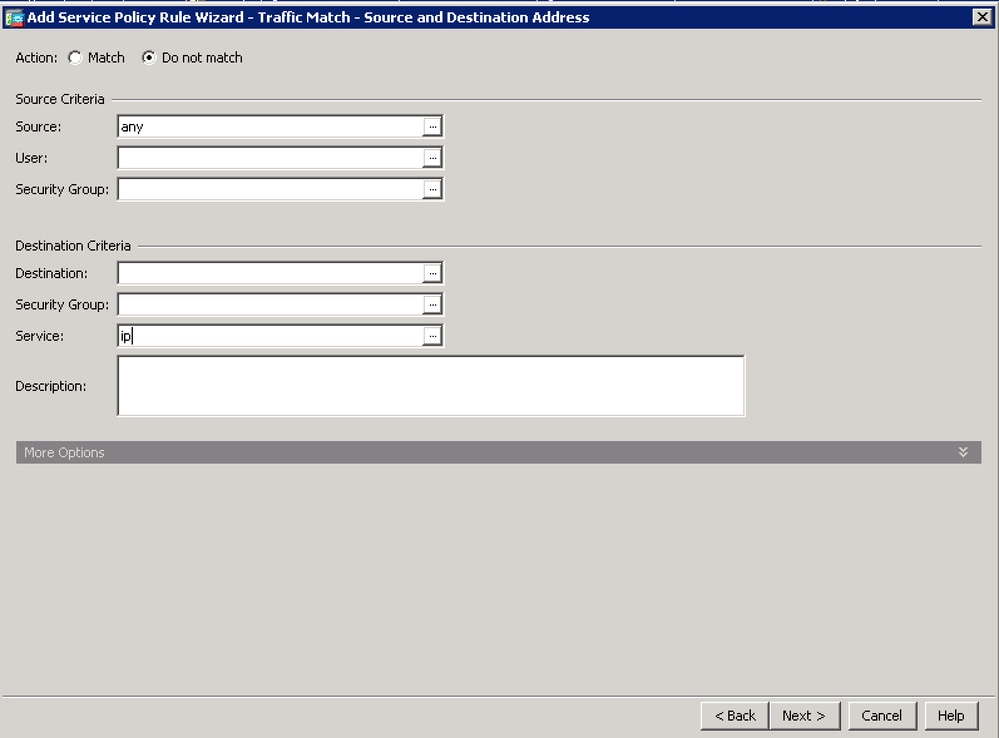

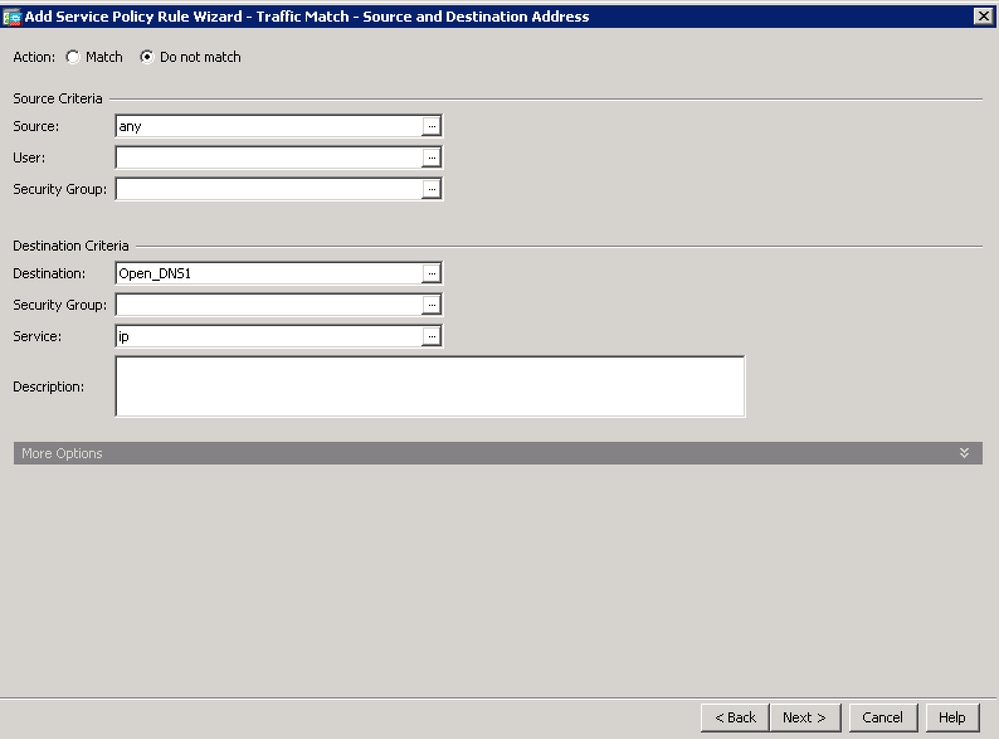

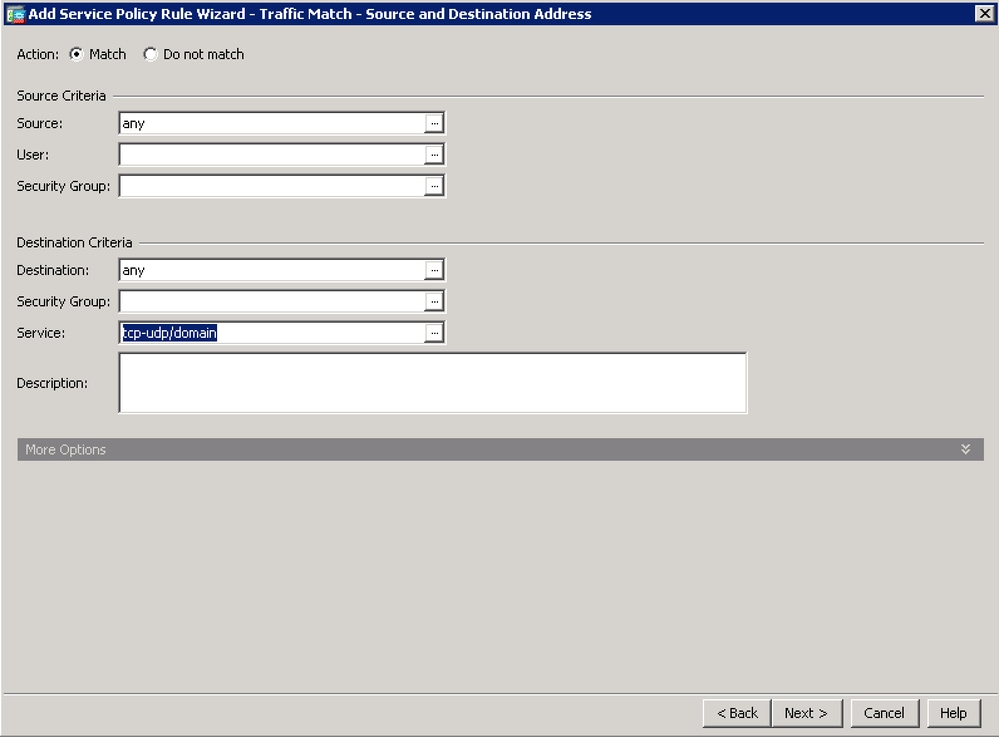

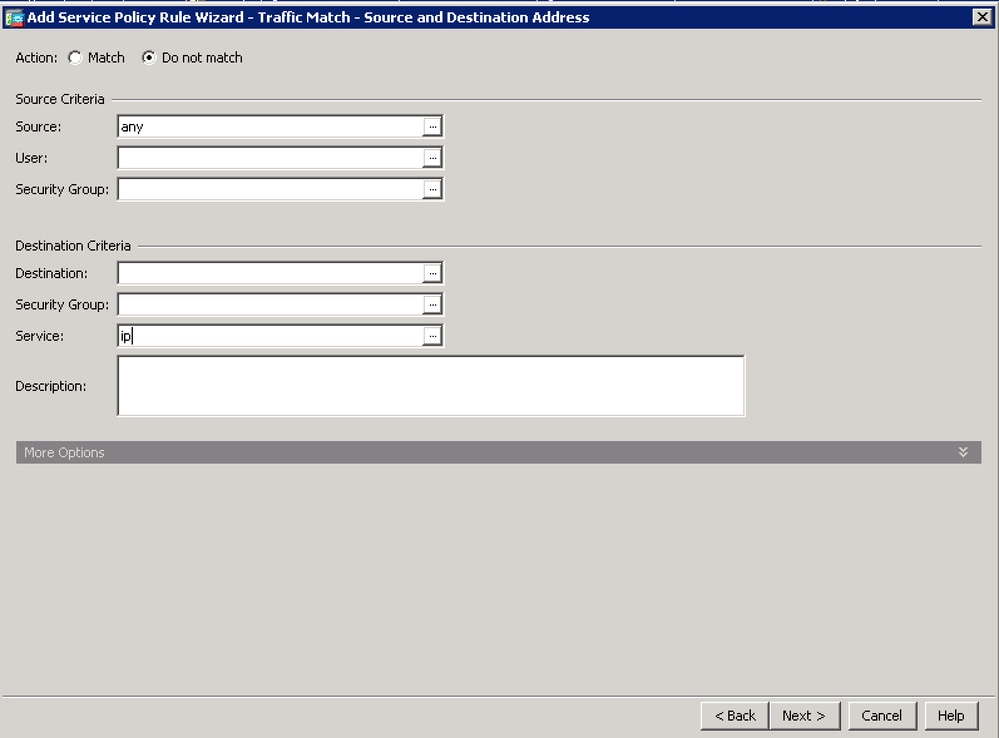

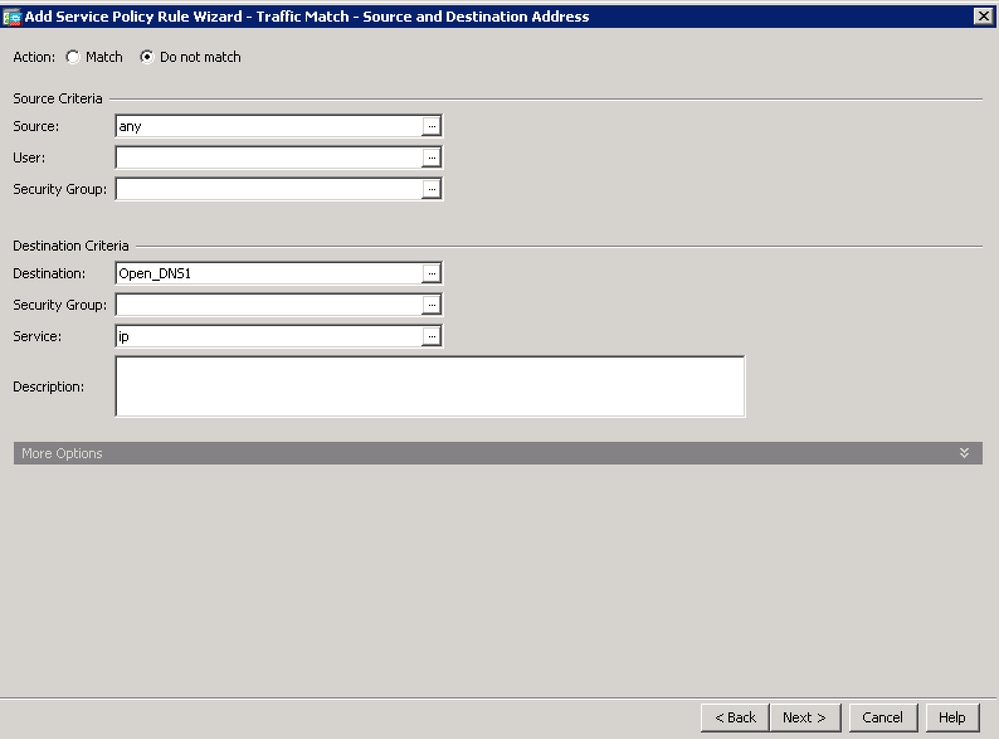

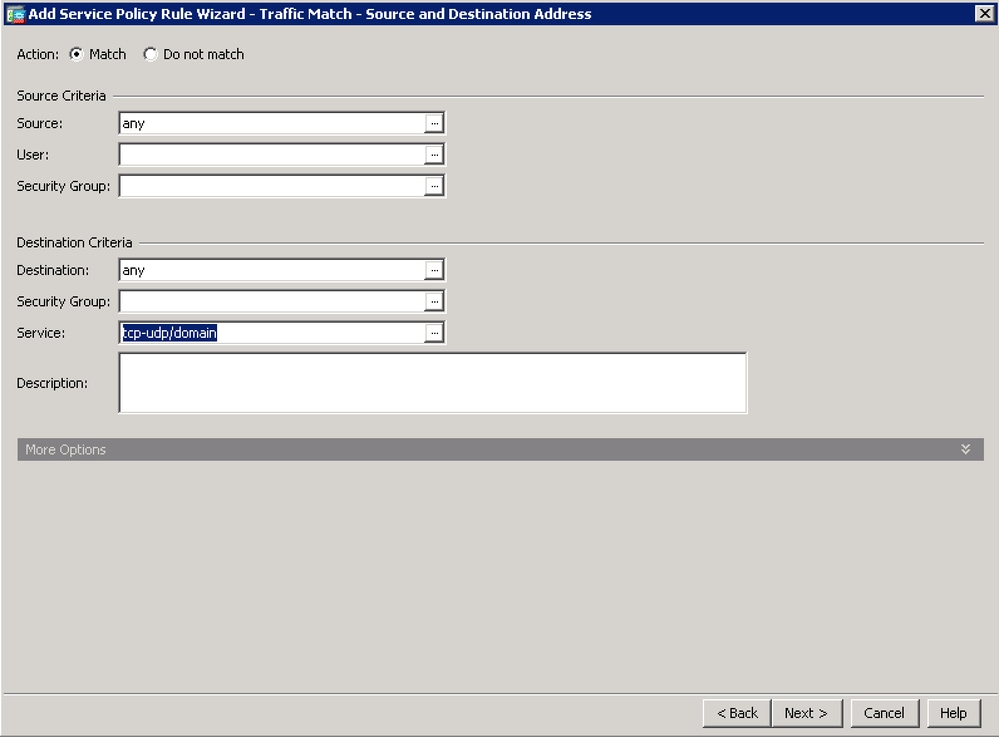

- ابدأ بتكوين حركة المرور التي لا تريد فحصها باستخدام الإجراء "عدم المطابقة".

للمصدر، يمكنك إستخدام الخيار "أي" لإعفاء حركة المرور الموجهة إلى خوادم DNS الخاصة ب Umbrella. بدلا من ذلك، يمكنك إنشاء تعريف كائن شبكة هنا لاستثناء عنوان IP الخاص بالجهاز الظاهري فقط.

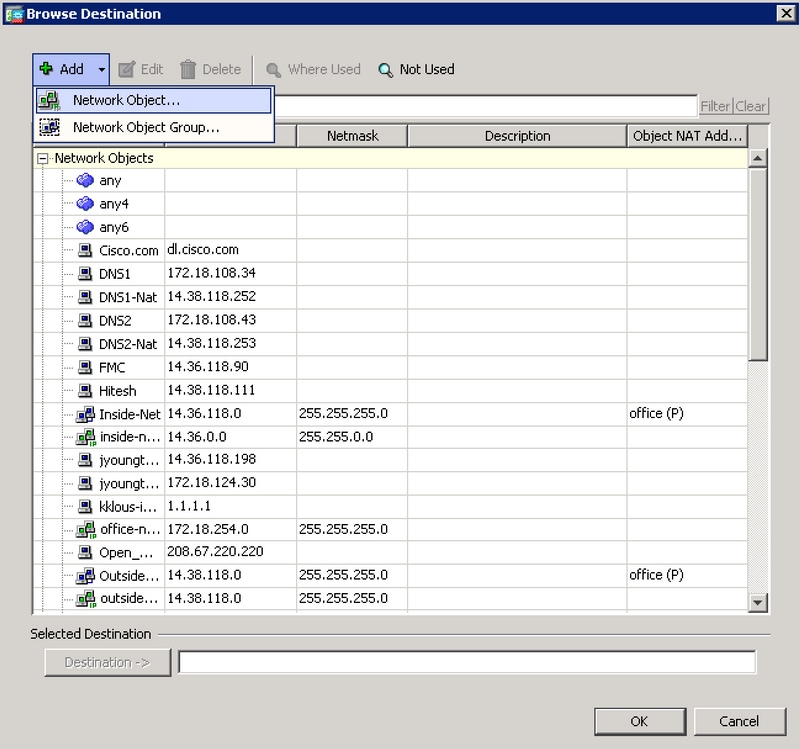

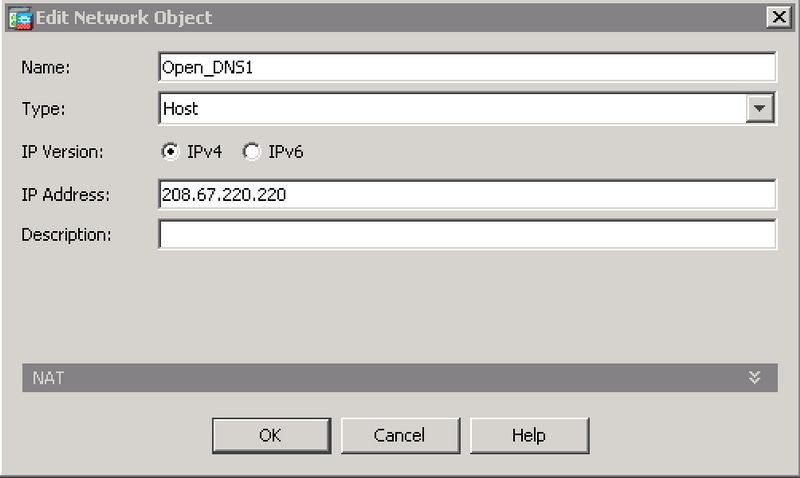

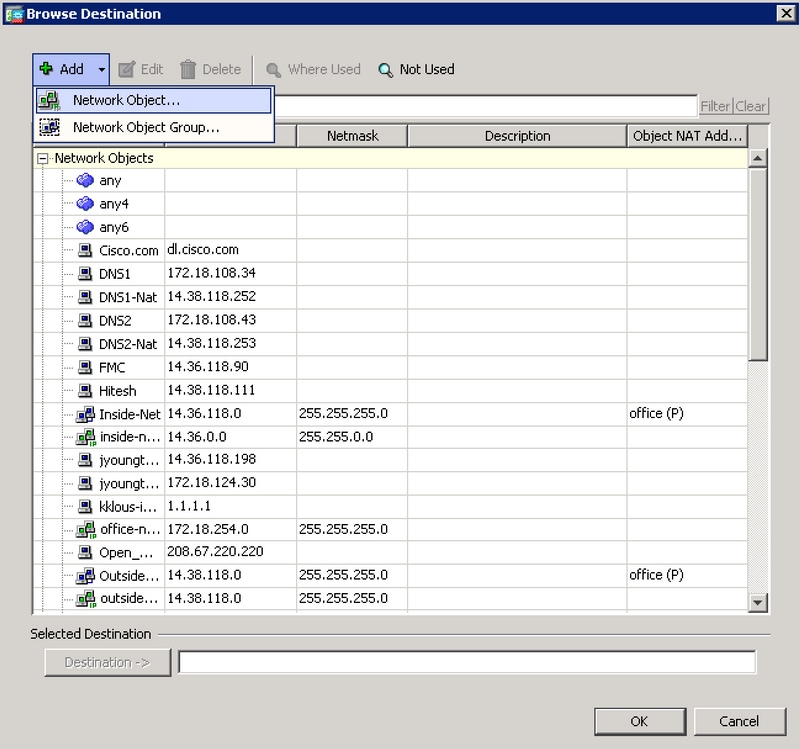

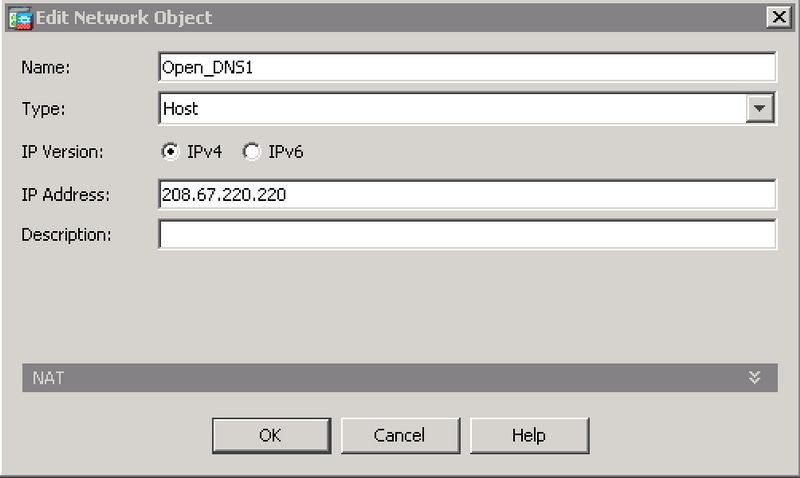

- طقطقت ... على الغاية مجال. في الإطار التالي، انقر على إضافة > كائن الشبكة وقم بإنشاء كائن باستخدام عنوان IP الخاص ب '208.67.222.222'. كرر هذه الخطوة لإنشاء كائن بعنوان IP '208.67.220.220'.

- أضفت كلا من شبكة مظلة كائن إلى الغاية مجال وطقطقة ok.

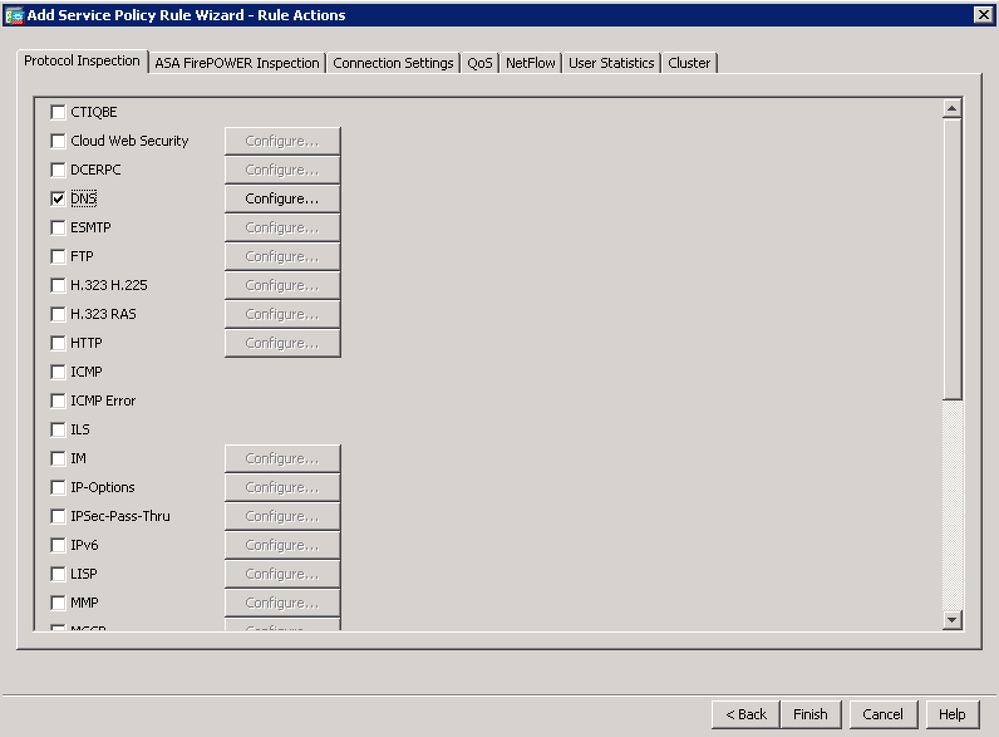

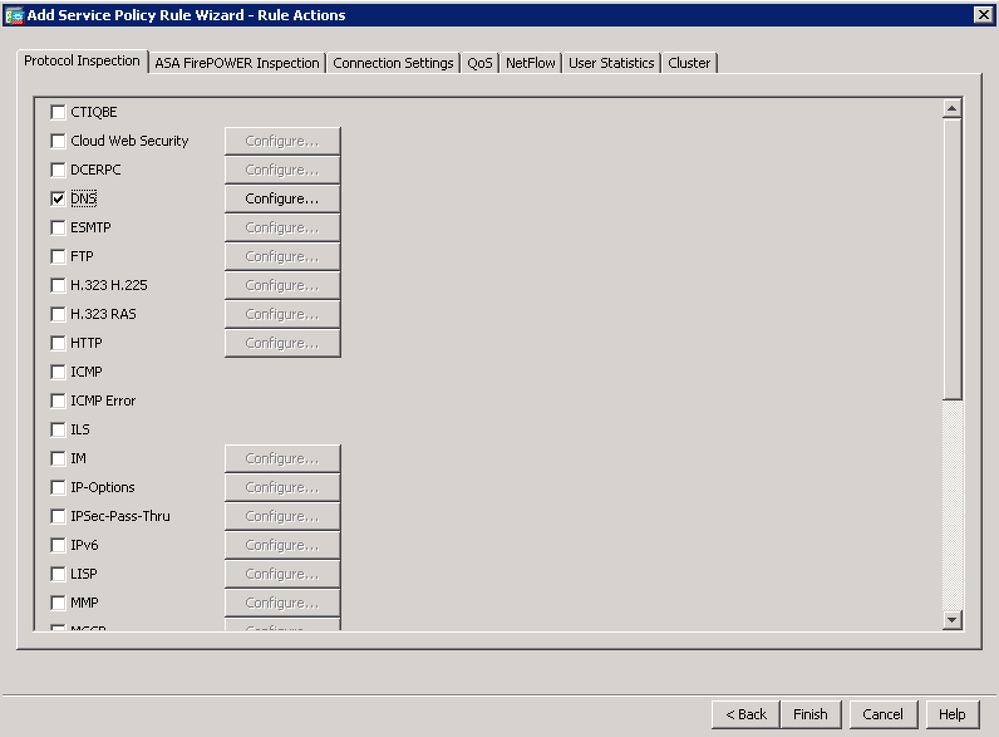

- في الإطار التالي، حدد المربع "DNS" وانقر فوق إنهاء.

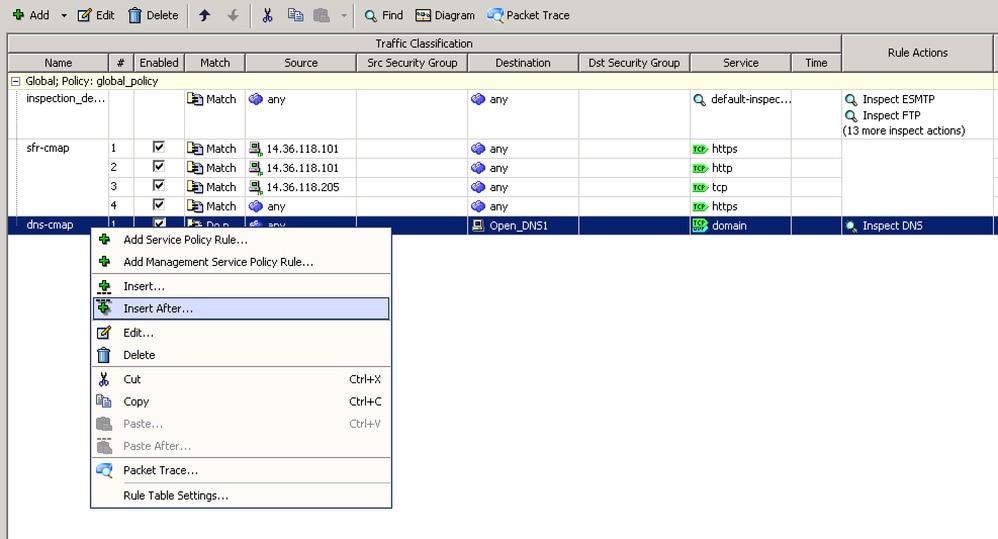

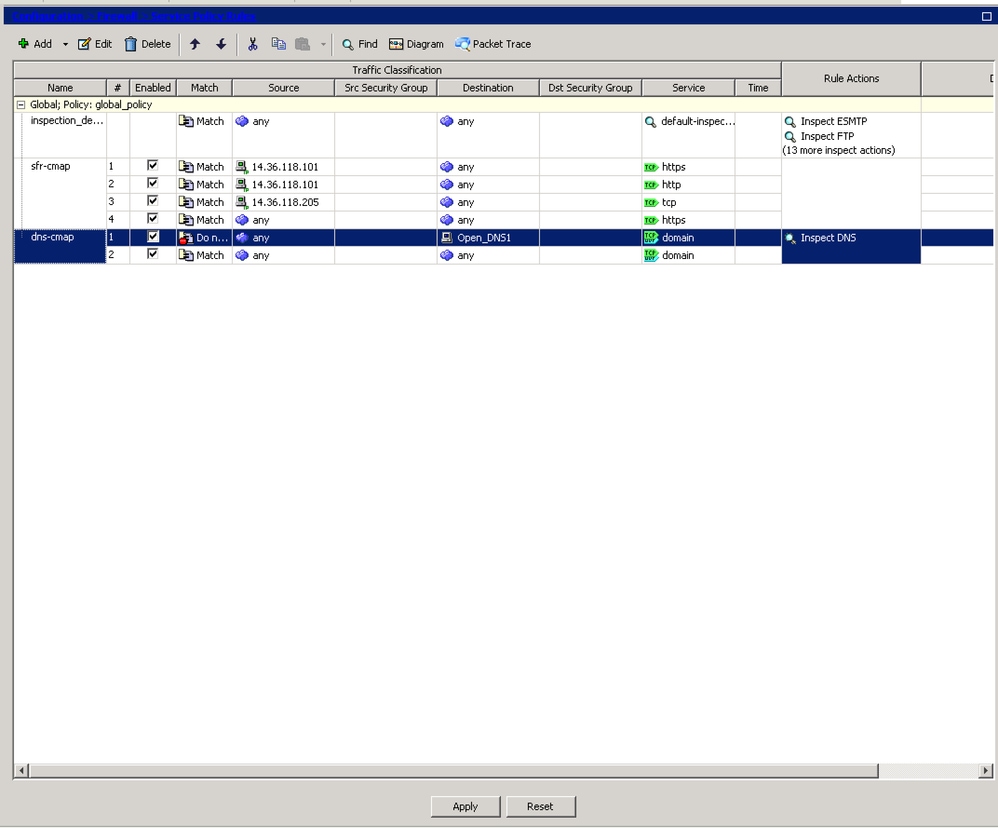

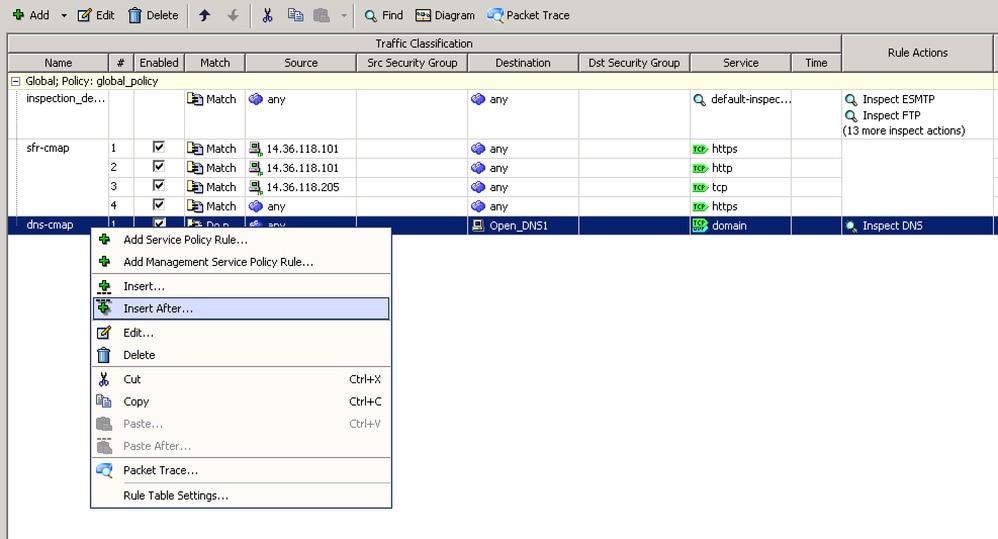

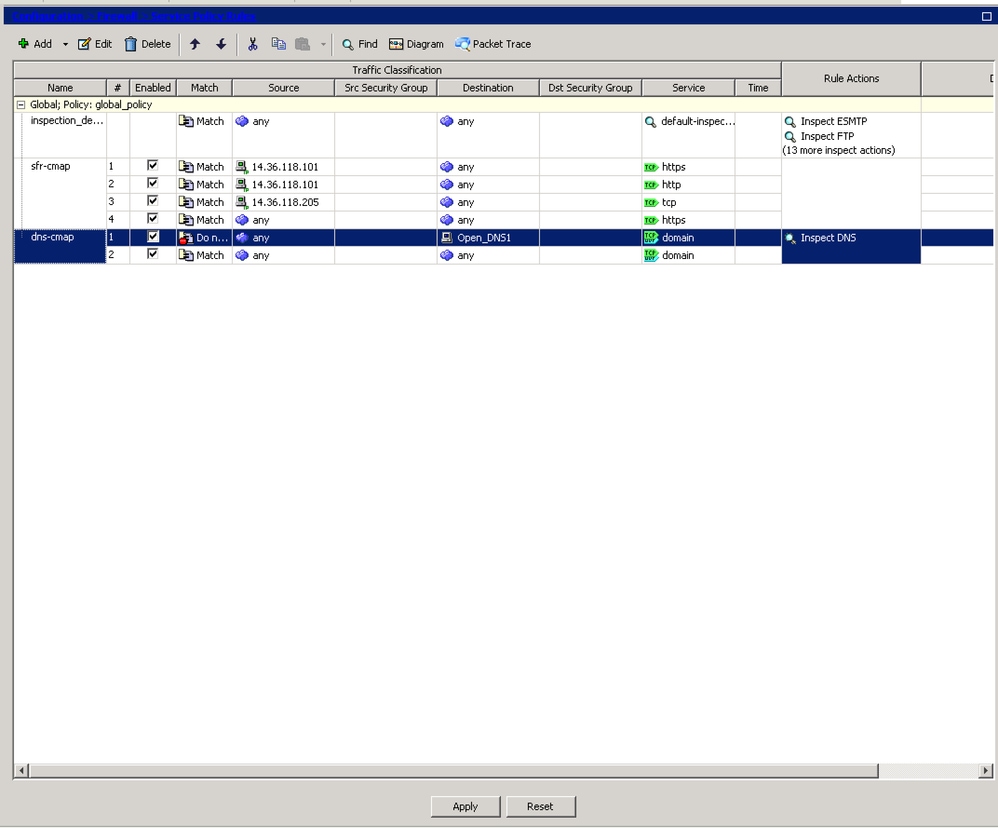

- يعرض ASA الآن السياسة العالمية الجديدة ل 'dns-cmap'. أنت تحتاج الآن أن يشكل الحركة مرور متبق أن يكون فحصت ب ال ASA. ويتم القيام بذلك من خلال النقر بزر الماوس الأيمن فوق 'dns-cmap' وتحديد الخيار "إدراج بعد..." مما يخلق قاعدة جديدة.

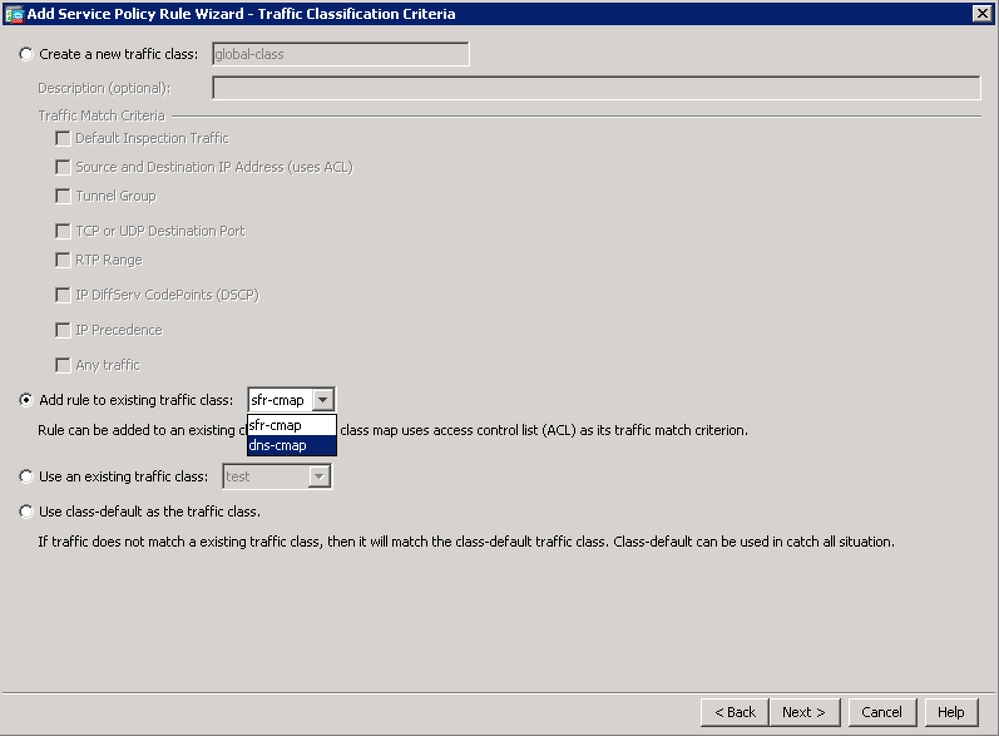

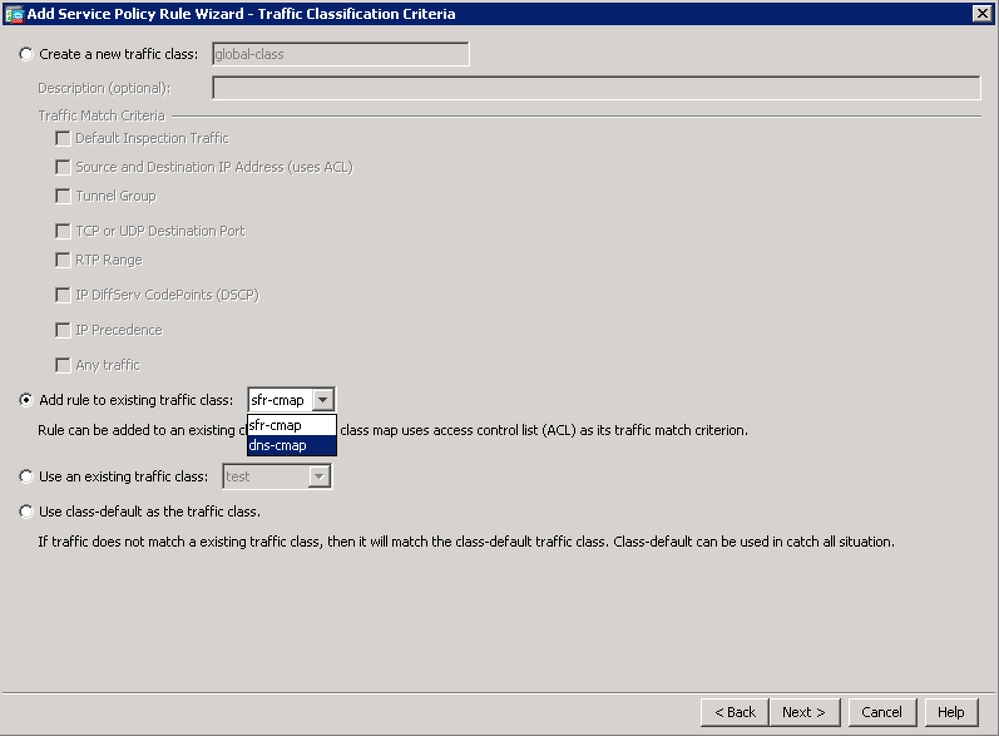

- في أول نافذة انقر على التالي ثم على زر "إضافة قاعدة إلى فئة حركة المرور الموجودة:". حدد "DNS-cmap" من القائمة المنسدلة ثم انقر فوق التالي.

- أترك الإجراء ك 'Match'. أختر مصدر حركة المرور التي تخضع لتفتيش DNS ووجهتها وخدمتها. على سبيل المثال، نحن نطابق حركة مرور البيانات من أي عميل يذهب إلى خادم TCP أو UDP DNS. انقر فوق Next (التالي).

- أترك الخيار 'DNS' محددا وانقر على إنهاء.

- انقر فوق تطبيق في أسفل النافذة.

المزيد من المعلومات

إذا كنت تفضل تعطيل DNScrypt بدلا من تكوين إعفاءات ASA، فيرجى الاتصال بدعم Umbrella.

التعليقات

التعليقات