المقدمة

يوضح هذا المستند كيفية تكوين سياسات التجاوز الخاصة ب Secure Web Appliance (SWA/WSA) لضمان وظائف تطبيق Cisco WebEx المناسبة في ظروف النشر الخاصة.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- نظام التشغيل غير المتزامن ل Secure Web Appliance 14.x أو إصدار أعلى.

- وصول المستخدم الإداري إلى واجهة المستخدم الرسومية (GUI) الخاصة ب "جهاز الويب الآمن".

- وصول مستخدم الإدارة إلى واجهة سطر أوامر جهاز الويب الآمن (CLI).

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

المشكلة

استنادا إلى وثائق Webex العامة لمتطلبات الشبكة لخدمات WebEx، يجب تكوين الخادم الوكيل للسماح لحركة مرور إشارات WebEx بالوصول إلى المجالات/ عناوين URL المدرجة في المستند. يلبي جهاز Secure Web Appliance متطلبات معظم البيئات من خلال تمكين خانة الاختيار WebEx Application Bypass (تجاوز تطبيق WebEx) في إعدادات الالتفافية، ومع ذلك، قد يلزم إجراء بعض عمليات التهيئة الإضافية على جهاز Secure Web Appliance لتجنب انقطاع الخدمة في تطبيق Webex. ينصح بالخطوات التالية لسيناريوهات الحالة التالية:

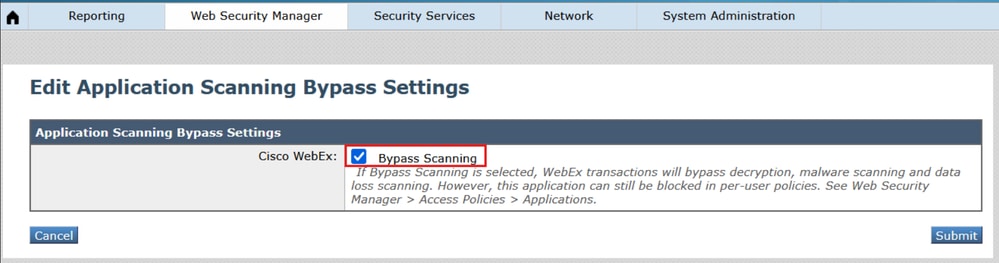

تجاوز مسح تطبيق Webex

تعد ميزة Cisco Webex: Bypass Scan الخطوة الأولى لتمكين حركة مرور تطبيق Webex من المرور غير المصفاة من خلال جهاز الويب الآمن. ويجب تمكينها في جميع البيئات وسيناريوهات النشر حيث يقوم مستخدمو تطبيقات Webex لسطح المكتب أو الهواتف المحمولة بتكوين حركة مرور بيانات عبر الويب من خلال جهاز الويب الآمن.

خطوات تمكين تجاوز المسح الضوئي لتطبيق Webex:

- في واجهة المستخدم الرسومية WSA، تصفح إلى مدير أمان الويب > إعدادات التجاوز > تحرير إعدادات تجاوز التطبيق.

- حدد المربع ل "Cisco WebEx".

1_wsa_bypass_scanning_settings

1_wsa_bypass_scanning_settings - إرسال التغييرات وتنفيذها

عند تمكين هذا الإعداد، لا يتجاوز حركة مرور البيانات الشفافة كما هو متوقع بمجرد إضافة FQDNs إلى قائمة التجاوز على جهاز ويب الآمن. وبدلا من ذلك، لا تزال حركة مرور تطبيق Webex خاضعة للوكيل من خلال جهاز الويب الآمن، ولكن سيتم تمريرها على فك التشفير باستخدام علامة القرار "PASSTHRU_AVC". فيما يلي مثال على كيفية عرض ذلك في سجلات الوصول:

1761695285.658 55398 192.168.100.100 TCP_MISS/200 4046848 TCP_CONNECT 3.161.225.70:443 - DIRECT/binaries.webex.com - PASSTHRU_AVC_7-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <"IW_meet",9.0,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"IW_meet",-,"-","Online Meetings","-","WebEx","Presentation / Conferencing","Unknown","-",584.40,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - -

اعتبارات البيئات الفريدة

هناك بعض السيناريوهات التي يلزم فيها إجراء تكوينات إضافية ليعمل تطبيق Webex عندما يتم وكيل حركة مرور البيانات من خلال جهاز الويب الآمن.

السيناريو 1: يلزم إستثناء مجالات Webex من المصادقة

وهذا يظهر بشكل خاص في البيئات التي لا يتم فيها تمكين بدائل IP في ملف تعريف التعريف، ويتم إستخدام إعادة التوجيه الشفاف. استنادا إلى الوثائق الموجودة، يمكن لتطبيق Webex مصادقة NTLMSSP على محطات العمل المرتبطة بالمجال حيث يتم تعريف الوكيل بشكل صريح. وإلا، فمن أفضل الممارسات تكوين فئة مخصصة لمجالات Webex وإعفائها من المصادقة.

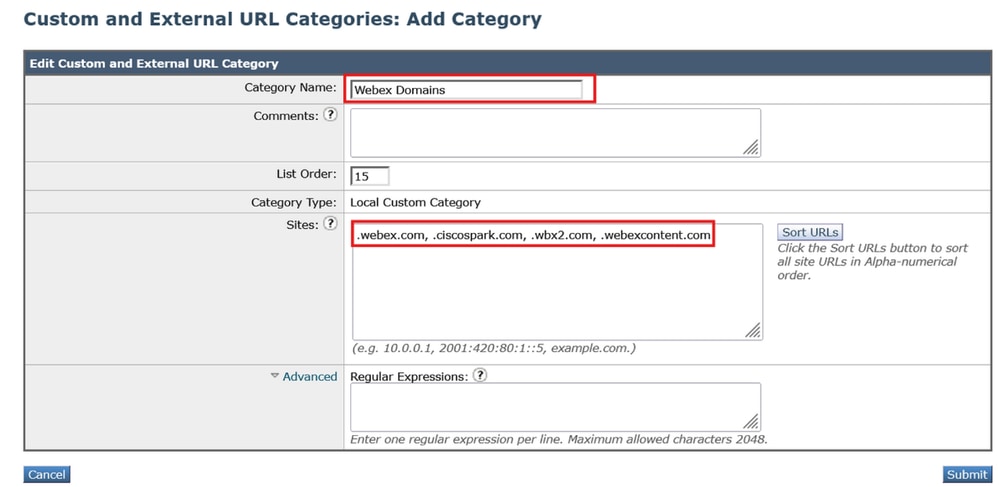

خطوات إعفاء مجالات Webex من المصادقة:

- في واجهة المستخدم الرسومية WSA، انتقل إلى مدير أمان الويب > فئات عنوان URL المخصص والخارجي > إضافة فئة.

- قم بتسمية الفئة الجديدة باسم، ووضع المجالات التالية في قسم المواقع:

.webex.com, .ciscospark.com, .wbx2.com, .webexcontent.com

2_wsa_custom_url_category

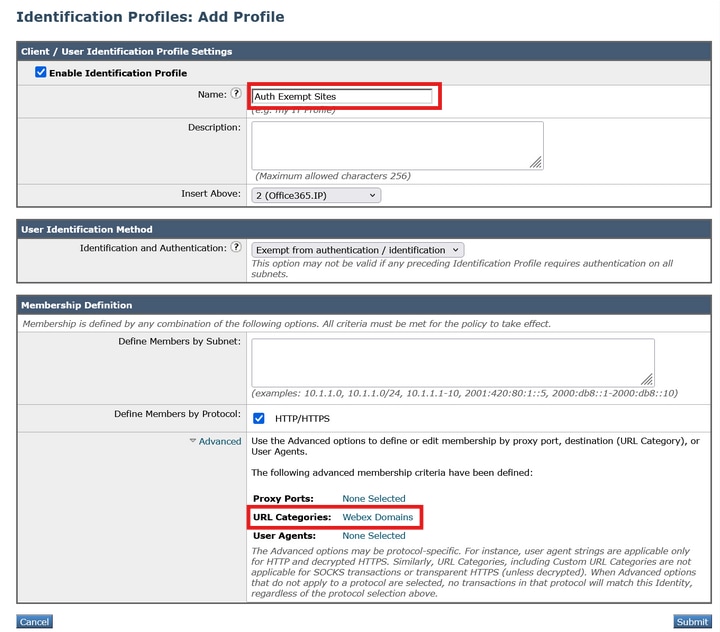

2_wsa_custom_url_category - انقر فوق إرسال. ثم انتقل إلى مدير أمان الويب > ملفات تعريف > إضافة ملف تعريف تعريف

- قم بتسمية ملف التخصيص الجديد، وفي قسم المتقدم لفئات عنوان URL، حدد الفئة الجديدة التي تم إنشاؤها في الخطوة #2

3_wsa_id_profile

3_wsa_id_profile - تأكد من تعيين التعريف والمصادقة في التوصيف الجديد على إستثناء من المصادقة / التعريف

- إرسال التغييرات وتنفيذها.

السيناريو الثاني: لا يتم إحترام مجالات محتوى Webex بالكامل لمجرى فك التشفير الجانبي.

هناك عدد قليل من المجالات الفرعية المرتبطة ب webexContent.com التي لا تمر تلقائيا عبر فك التشفير عند تمكين "تجاوز مسح تطبيق Webex". يتم الوثوق بالمحتويات التي يتم تقديمها من هذه المجالات من قبل تطبيق Webex عند فك تشفيرها طالما تم بالفعل إضافة شهادة فك تشفير جهاز ويب الآمن إلى مخزن الشهادات الجذر الموثوق به للجهاز، أو موقعة بخلاف ذلك من قبل مرجع شهادات داخلي موثوق به بالفعل من قبل الجهاز الذي يشغل تطبيق Webex. ومع ذلك، إذا لم تتم إدارة الجهاز ولم تكن شهادة فك تشفير جهاز الويب الآمن موثوق بها، فيجب تكوين هذه المجالات ليتم تمريرها عند فك التشفير.

عندما يكون نشر إعادة التوجيه الشفاف في موضعه ويوجد أكثر من SWA على طول انتحال العميل IP يستخدم لمجموعات إعادة التوجيه، يمكن تكوين حركة مرور البيانات لإعادة التوجيه إلى جهاز ويب الآمن استنادا إلى IP الوجهة، وبالمثل يتم تكوين حركة مرور الإرجاع من خوادم الويب لإعادة التوجيه مرة أخرى من خلال جهاز ويب الآمن استنادا إلى عنوان المصدر. عند تكوين "جهاز ويب الآمن" لإجراء إتصالات بخادم الويب باستخدام IP الذي يحله باستخدام البحث عن DNS، قد تتم إعادة توجيه حركة مرور البيانات المرتجعة دون قصد إلى جهاز ويب آمن آخر ثم يتم إسقاطها لاحقا. لا تؤثر هذه المشكلة على Webex فحسب، بل على تطبيقات دفق الفيديو الأخرى أيضا، بسبب إستخدام عناوين IP الدوارة على خوادم الويب.

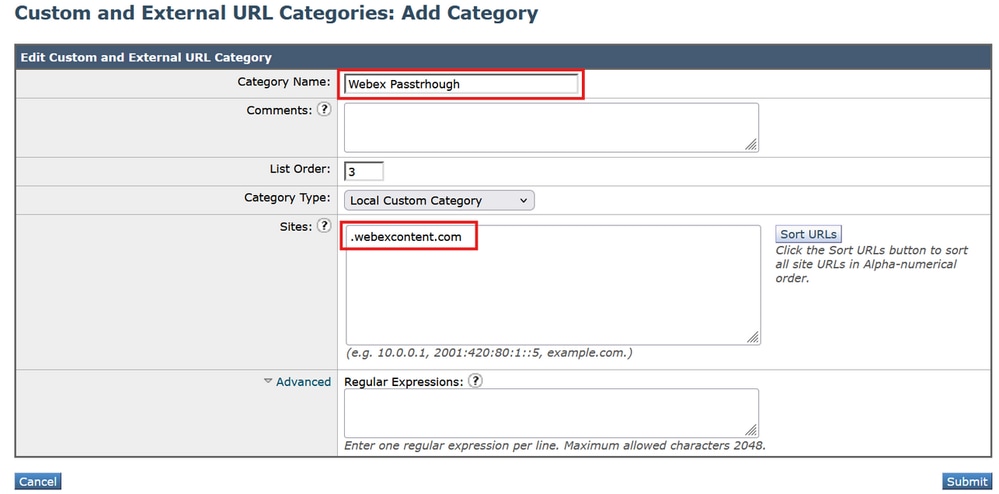

خطوات تكوين المرور على فك التشفير لجميع مجالات Webex:

- تأكد من تمكين تجاوز المسح الضوئي لتطبيق Webex وفقا للتعليمات الواردة أعلاه.

- في واجهة المستخدم الرسومية WSA، انتقل إلى مدير أمان الويب > فئات عنوان URL المخصص والخارجي > إضافة فئة.

- امنح الفئة الجديدة اسما، ووضع المجال التالي في قسم المواقع:

.webexcontent.com

4_wsa_url_caegory

4_wsa_url_caegory

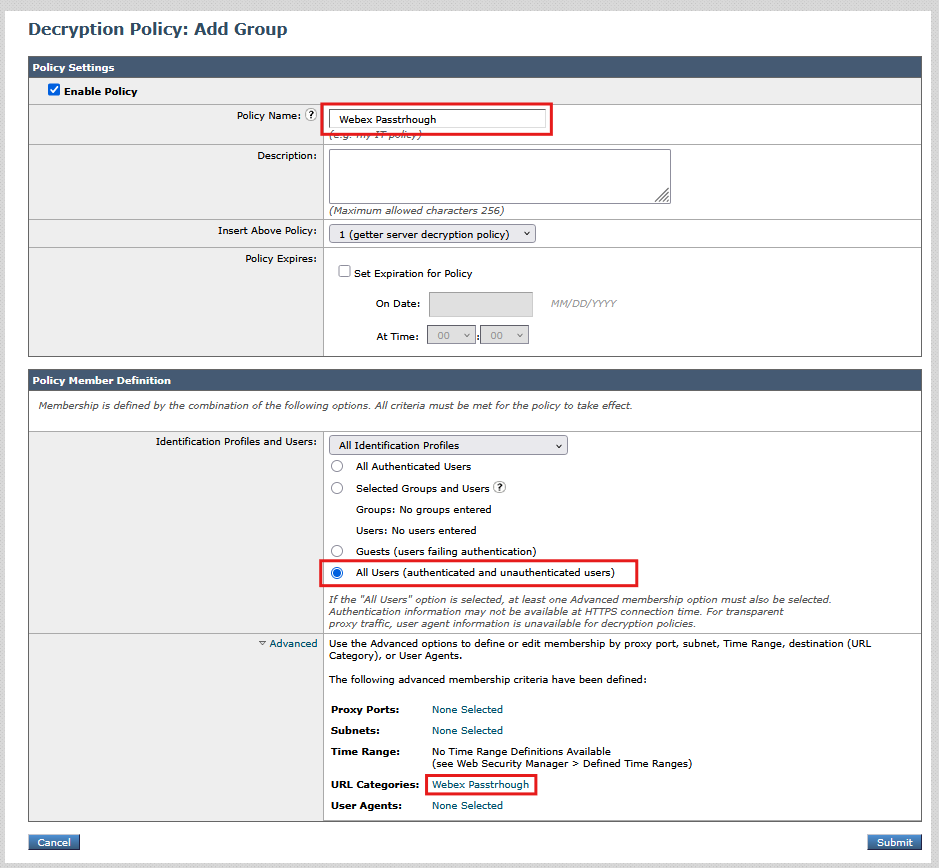

- انقر فوق إرسال. الآن، انتقل إلى إدارة أمان الويب > سياسات فك التشفير > إضافة سياسة

- قم بتسمية النهج الجديد، وتعيين ملفات تعريف التعريف والمستخدمين إلى "جميع المستخدمين"، وفي قسم "خيارات متقدمة" لفئات URL، حدد الفئة الجديدة التي تم إنشاؤها في الخطوة #3

5_wsa_decryption_policy

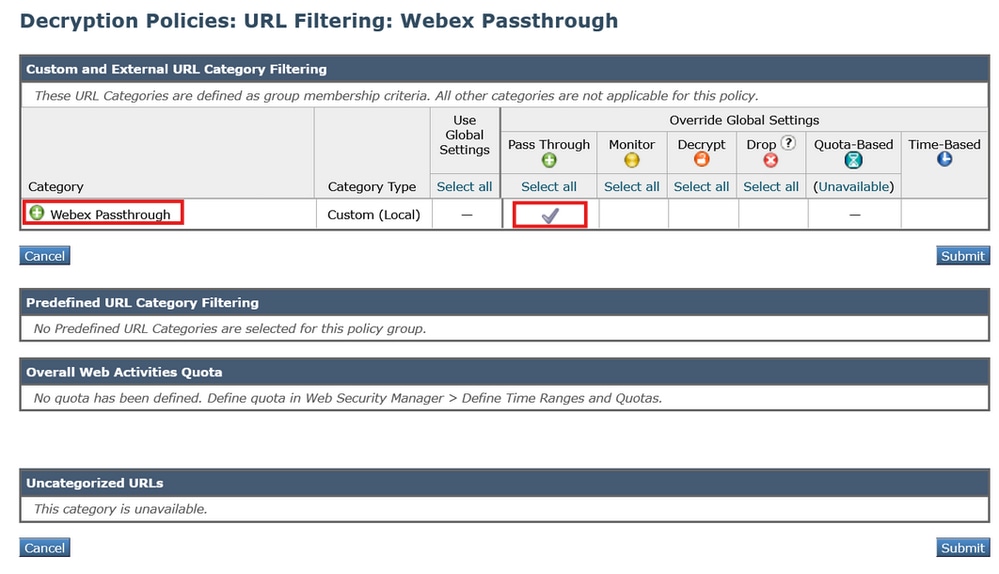

5_wsa_decryption_policy - انقر فوق إرسال. بعد ذلك، انقر فوق قسم تصفية عنوان URL وقم بتعيين الفئة المخصصة التي تم إنشاؤها في الخطوة #3 إلى "تمرير".

6_wsa_url_filtering

6_wsa_url_filtering - إرسال التغييرات وتنفيذها.

إذا تم نشر العديد من أجهزة ويب الآمنة لإعادة التوجيه الشفاف وتمكين انتحال عناوين IP الخاصة بالعميل، فسيكون هناك حلان لهذا:

- قم بتعيين خدمات WCCP الصادرة والمرجعة إلى رصيد التحميل استنادا إلى عنوان العميل بدلا من عنوان الخادم.

- في واجهة سطر أوامر (CLI) WSA، قم بتعيين advancedProxyConfig > DNS > البحث عن خادم الويب حسب" لاستخدام عنوان IP الذي يقدمه العميل دائما على الاتصالات بخادم الويب (الخياران 2 و 3). يمكن العثور على مزيد من المعلومات حول هذا الإعداد في قسم DNS في دليل إستخدام أفضل ممارسات جهاز ويب الآمن.

التحقق

عندما تكتمل إعدادات المرور، ستتم معالجة حركة مرور Webex على سجلات الوصول كتمرير حسب النهج:

1763752739.797 457 192.168.100.100 TCP_MISS/200 6939 TCP_CONNECT 135.84.171.165:443 - DIRECT/da3-wxt08-us.bcld.webex.com - PASSTHRU_CUSTOMCAT_7-Webex_Passthrough-Webex_Passthrough-NONE-NONE-NONE-DefaultGroup-NONE <"C_Web0",-,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"-",-,"-","-","-","-","-","-","-",121.47,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - - [Server: 135.84.171.165; Port: 40767; Auth: NONE]

1763752853.942 109739 192.168.100.100 TCP_MISS/200 7709 TCP_CONNECT 170.72.245.220:443 - DIRECT/avatar-a.wbx2.com - PASSTHRU_CUSTOMCAT_7-Webex_Passthrough-Webex_Passthrough-NONE-NONE-NONE-DefaultGroup-NONE <"C_Web0",-,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"-",-,"-","-","-","-","-","-","-",0.56,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - - [Server: 170.72.245.220; Port: 40845; Auth: NONE]

1763752862.299 109943 192.168.100.100 TCP_MISS/200 8757 TCP_CONNECT 18.225.2.59:443 - DIRECT/highlights.us-east-2.intelligence.webex.com - PASSTHRU_CUSTOMCAT_7-Webex_Passthrough-Webex_Passthrough-NONE-NONE-NONE-DefaultGroup-NONE <"C_Web0",-,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"-",-,"-","-","-","-","-","-","-",0.64,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - - [Server: 18.119.170.197; Port: 40855; Auth: NONE]

1763752870.293 109949 192.168.100.100 TCP_MISS/200 8392 TCP_CONNECT 170.72.245.190:443 - DIRECT/retention-a.wbx2.com - PASSTHRU_CUSTOMCAT_7-Webex_Passthrough-Webex_Passthrough-NONE-NONE-NONE-DefaultGroup-NONE <"C_Web0",-,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"-",-,"-","-","-","-","-","-","-",0.61,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - - [Server: 170.72.245.190; Port: 40862; Auth: NONE]

راجع تطبيق Webex ومراقبته، في حالة الإبلاغ عن أي بطء أو انقطاع في الخدمة، راجع سجلات الوصول مرة أخرى تحقق من معالجة جميع حركات مرور Webex الجانبية بشكل صحيح.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

December 04, 2025

|

الإصدار الأولي |

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

Need help?

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)