المقدمة

يوضح هذا المستند بإيجاز عملية نشر Cisco Secure Endpoint أو Secure Client باستخدام Microsoft Intune. يمر المستند عبر الخطوات الخاصة بكيفية إنشاء تطبيقات مدعومة ل Microsoft Intune من مثبتات Secure Endpoint/Secure Client ثم إستخدام هذه التطبيقات للنشر باستخدام مركز إدارة Microsoft Intune. وعلى وجه الخصوص، تتضمن العملية حزم مثبت نقطة النهاية الآمنة من Cisco كتطبيق Win32 باستخدام أداة إعداد محتوى Intune Win32، ويتبع ذلك تكوين التطبيق ونشره من خلال Intune. لقد إستخدمنا أداة التحضير الرسمية من Microsoft لإنشاء التطبيق.

التكوين

نشر آمن لنقطة النهاية

الخطوة 1. تنزيل أداة تثبيت نقطة النهاية الآمنة من Cisco.

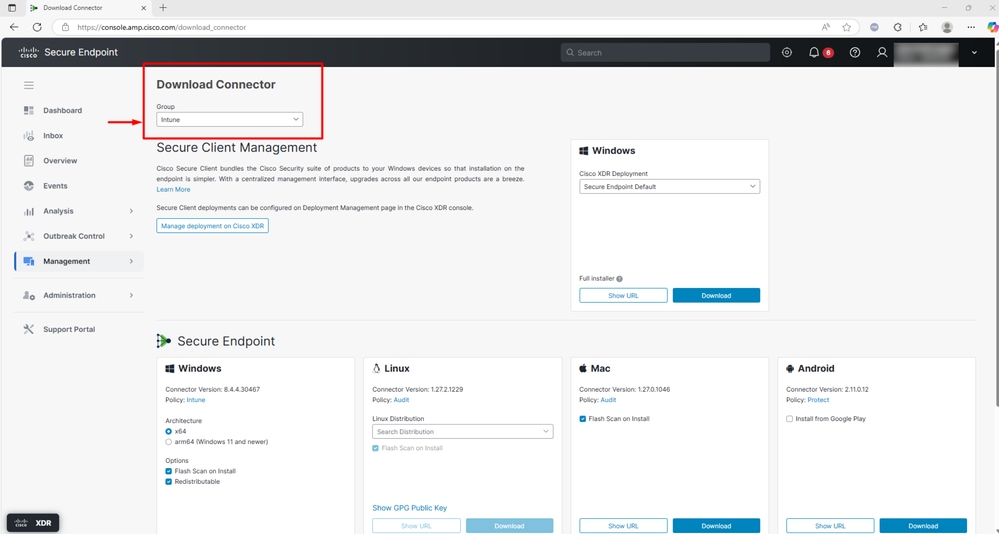

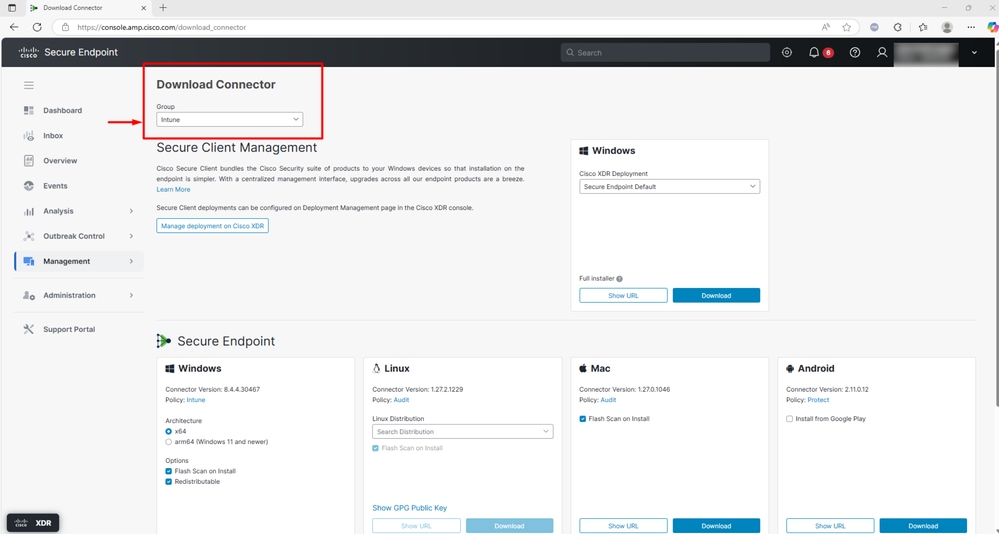

- انتقل إلى علامة تبويب الإدارة وحدد تنزيل الموصل

- حدد مجموعة نقاط النهاية الآمنة التي تريد أن يقوم الموصل بالتسجيل إليها

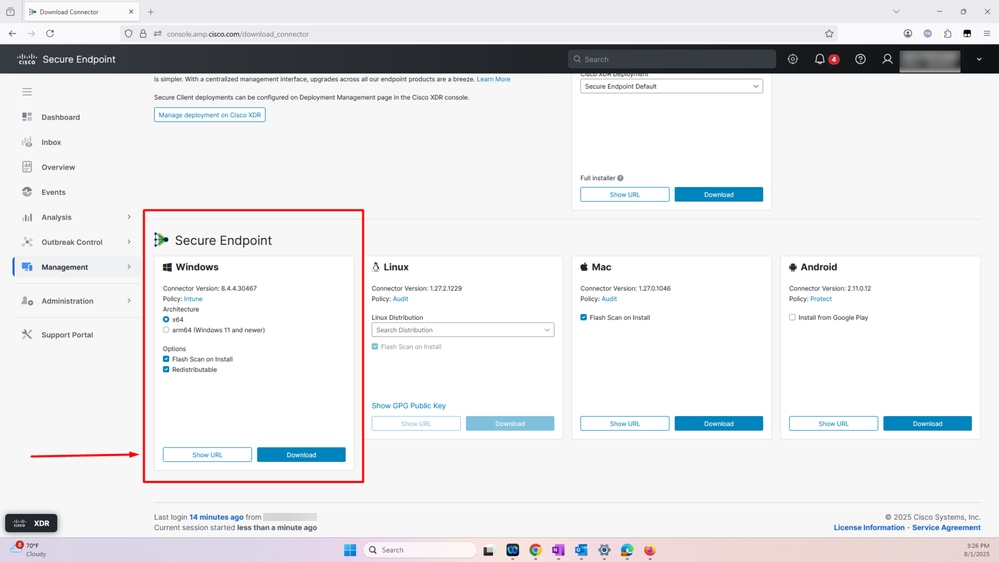

- حدد تنزيل ويتم تنزيل مثبت EXE محليا كما هو موضح في لقطة الشاشة

الخطوة 2. تجهيز ملف Intune باستخدام أداة إعداد محتوى Win32.

تعد أداة إعداد محتوى Win32 أداة مساعدة مقدمة من Microsoft Intune لمساعدة مسؤولي تقنية المعلومات على إعداد تطبيقات Win32 (أي تطبيقات سطح المكتب التقليدية لنظام التشغيل Windows) للنشر من خلال Microsoft Intune. تقوم الأداة بتحويل مثبتات تطبيقات Win32 (مثل .exe و.msi والملفات ذات الصلة) إلى تنسيق ملف .intunewin، والذي هو مطلوب لنشر هذه التطبيقات عبر Intune.

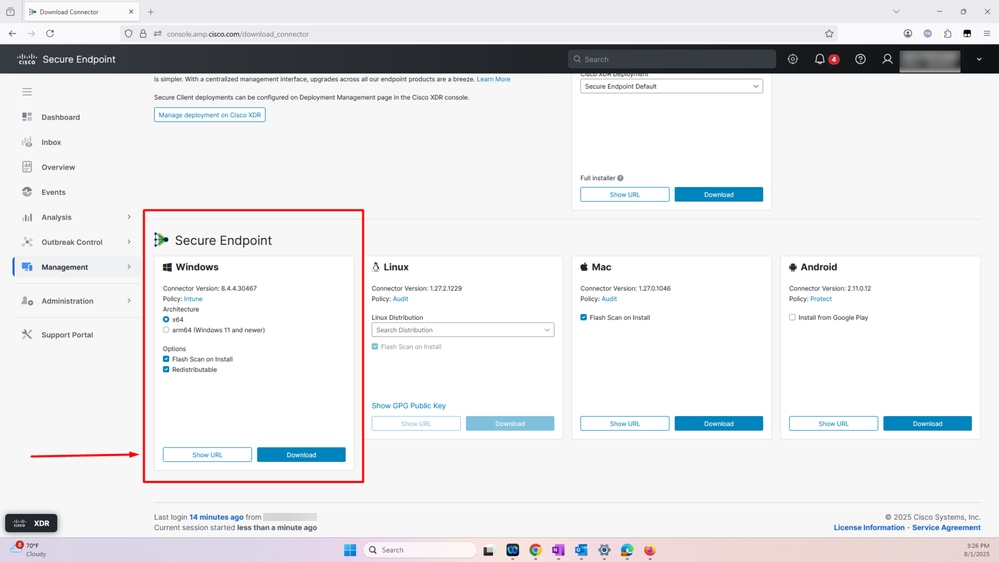

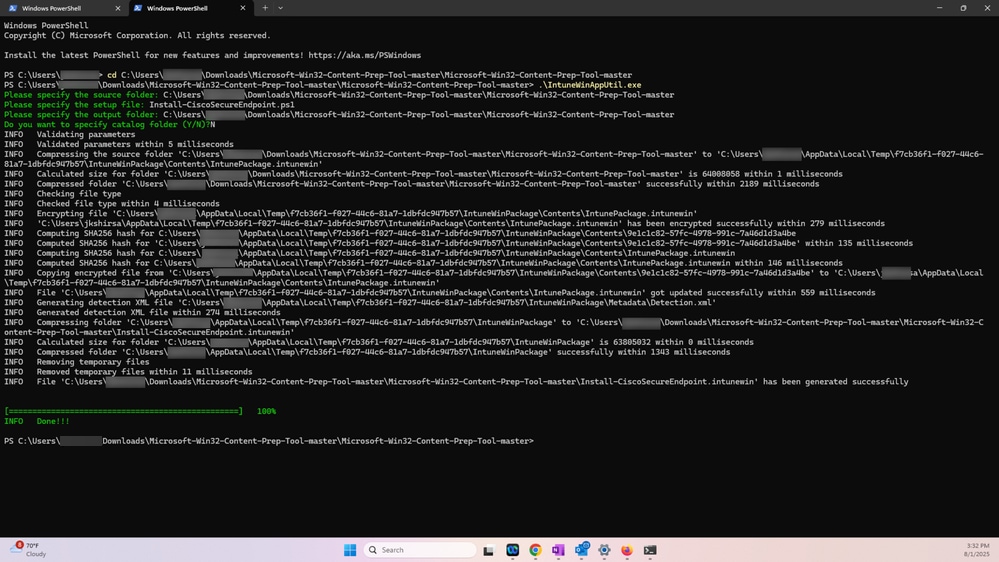

لتحضير ملف Intune، اتبع الخطوات التالية:

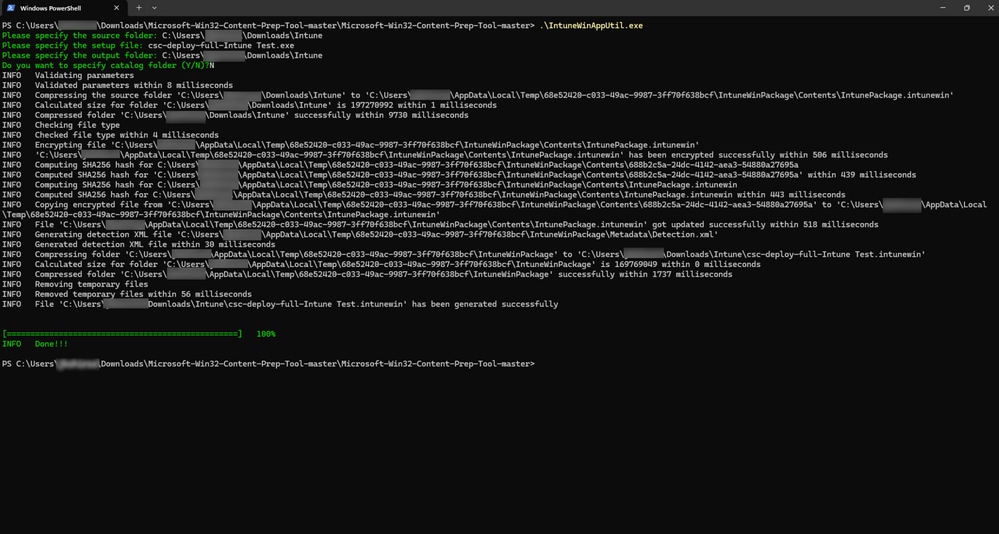

- تنفيذ IntuneWinAppUtil.exe

- في الخطوة التالية، قم بتغيير الدليل إلى المجلد الذي يحتوي على الملف التنفيذي لنقطة النهاية الآمنة من Cisco الذي تم تنزيله في الخطوة 1 والبرنامج النصي install powerShell (Install-CiscoSecureEndpoint.ps1)

- ثم قم بتعيين اسم ملف البرنامج النصي لملف الإعداد: Install-CiscoSecureEndpoint.ps1

- في الخطوة التالية، حدد المجلد حيث يجب أن يتم إنشاء ملف InTunewin

- إدخال N، عند المطالبة بتعيين الكتالوج

- يتم إنشاء ملف InTunewin كما هو موضح في لقطة الشاشة:

الخطوة 3. قم بتحميل ملف IntuneWin لنقطة النهاية الآمنة إلى مركز إدارة Microsoft Intune.

قم بإجراء الخطوات التالية:

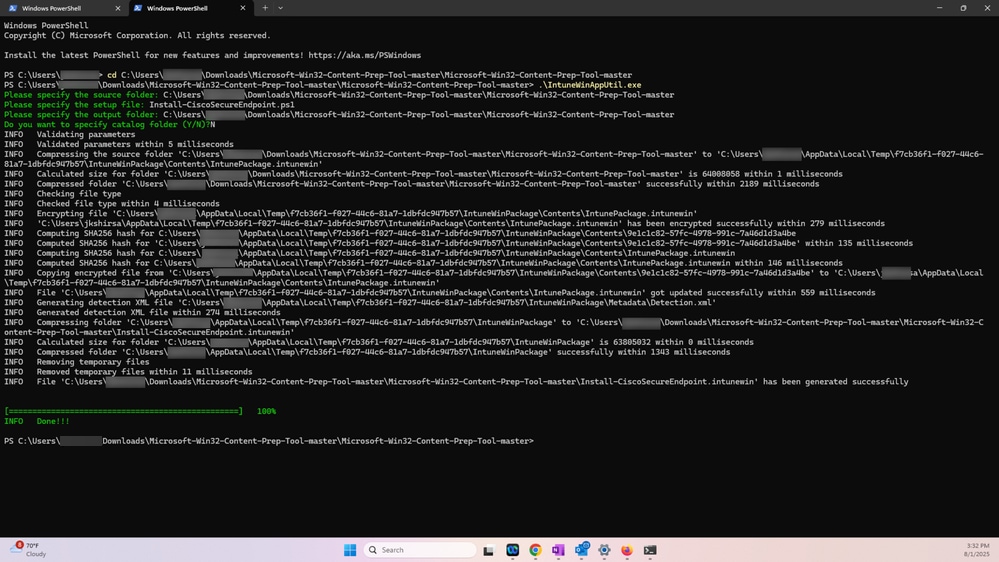

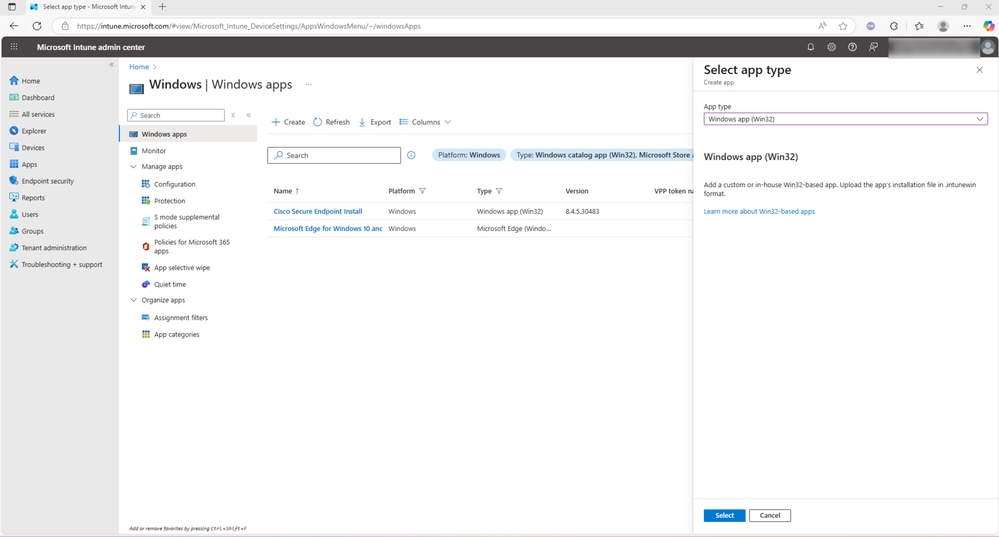

- تسجيل الدخول إلى مركز إدارة Microsoft Intune

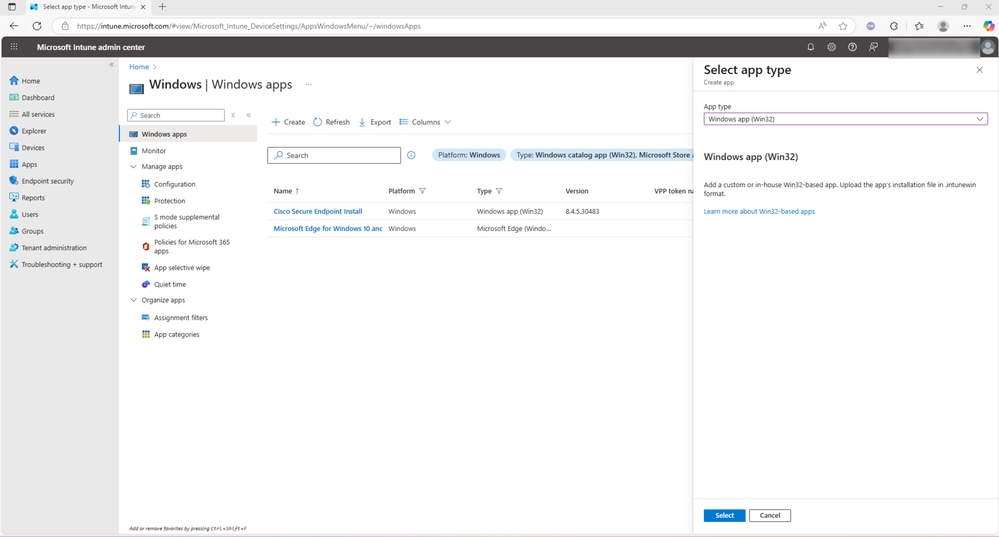

- انتقل إلى تطبيقات Windows في مركز إدارة Microsoft Intune وحدد نوع التطبيق - Win32 ثم حدد

ويتم توضيح هذين الإجرائن في لقطة الشاشة:

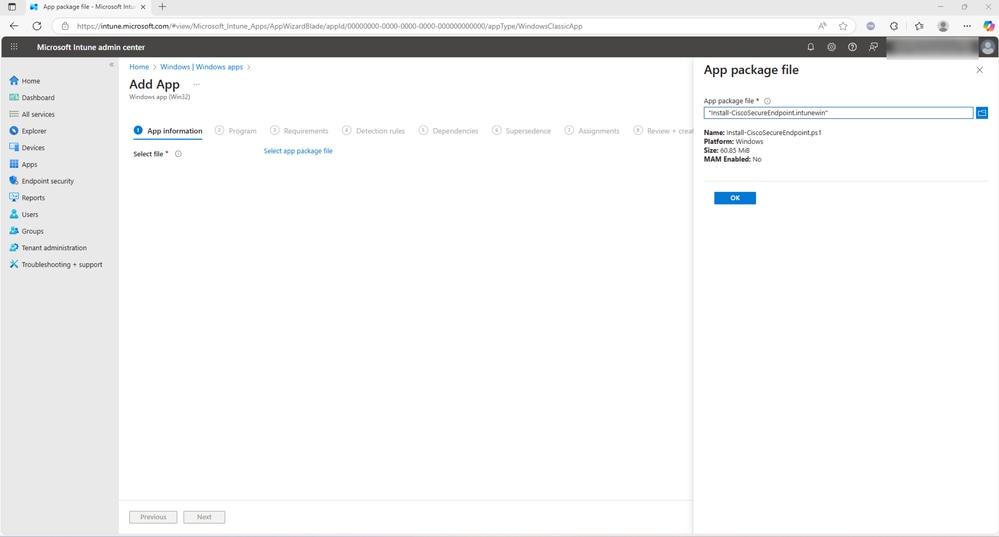

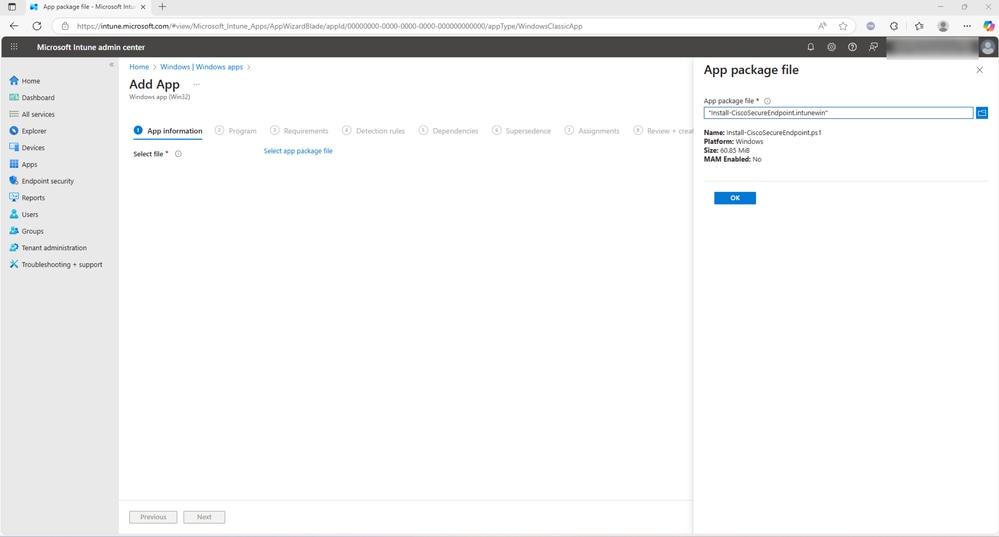

- في الخطوة التالية، قم بتحميل ملف Secure Endpoint Intunewin الذي تم إنشاؤه في الخطوة 2 وحدد موافق

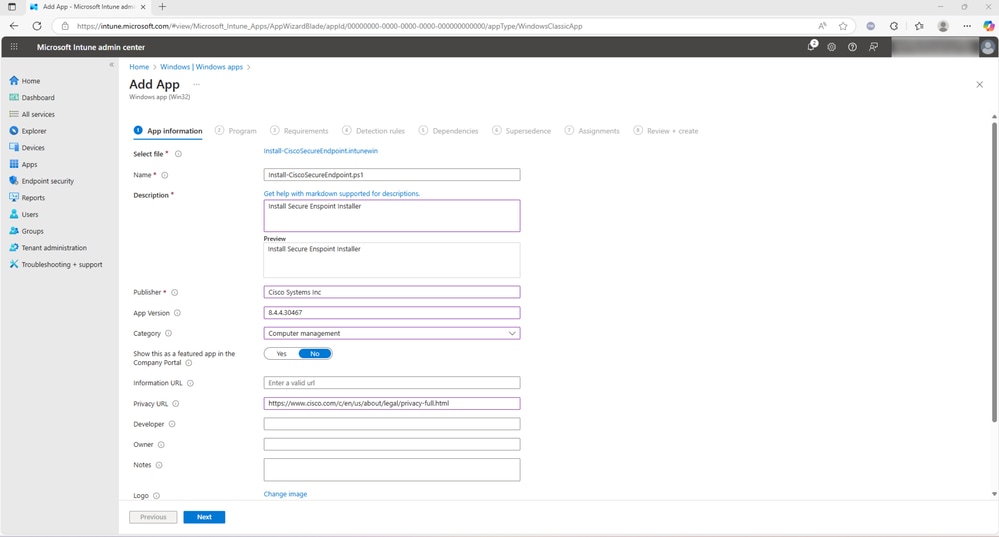

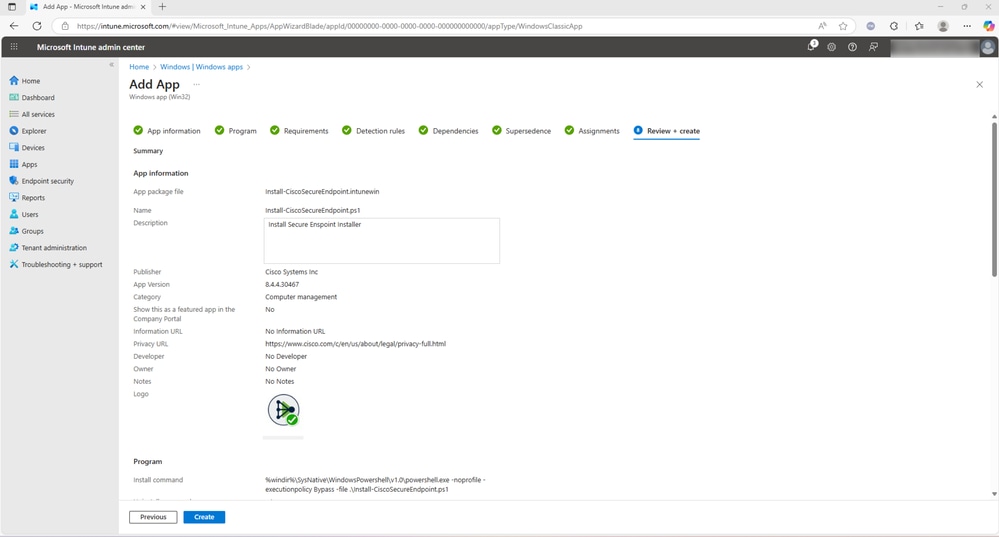

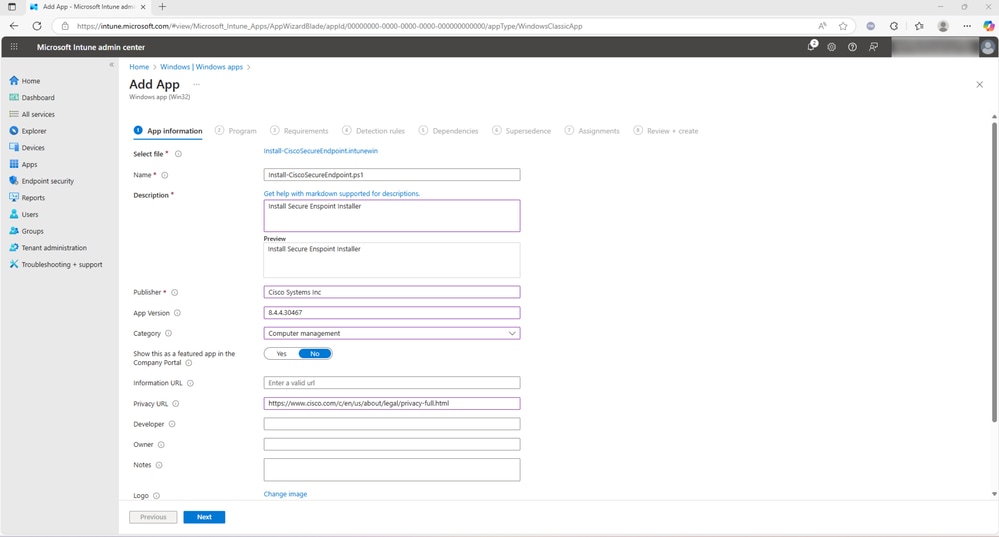

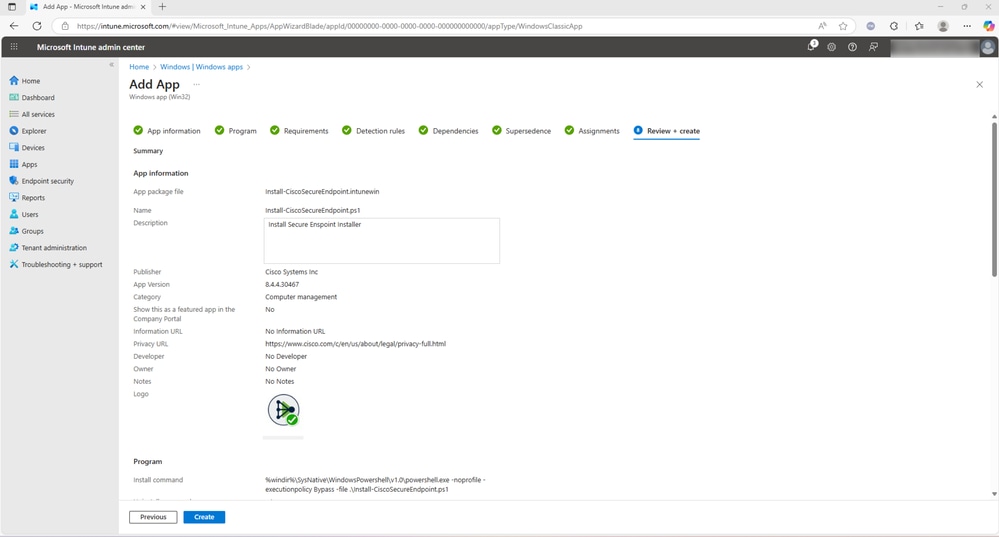

- بعد تحديد موافق، أدخل المعلومات كما هي معروضة في لقطة الشاشة. يمكن ترك الحقول الاختيارية فارغة في كل علامة تبويب. انتقل إلى الخطوة التالية عن طريق تحديد التالي

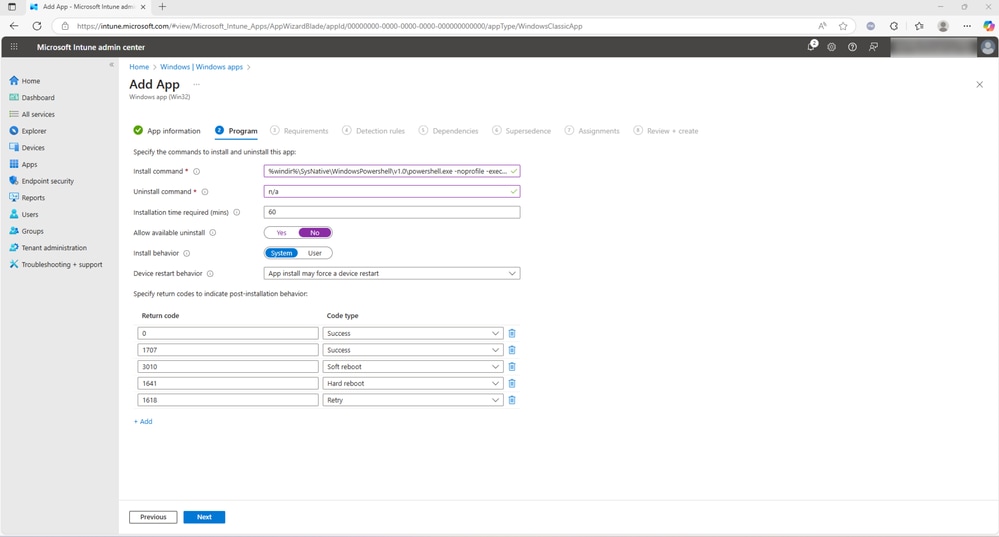

يرجى ملاحظة أن التعليمات البرمجية المقدمة هنا تعمل كمثال وأن أي رمز يمكن إستخدامه كأمر تثبيت لهذا المثبت

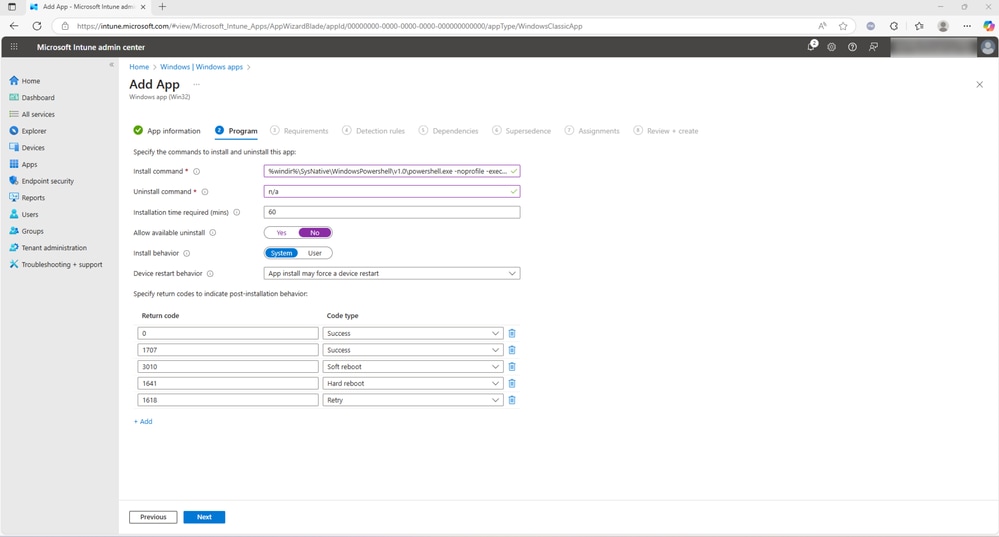

- أدخل إزالة التثبيت ك N/a ووقت التثبيت المطلوب ك 60 (إختياري). قم بتعيين السماح بإزالة التثبيت المتوفر ك لا، وحدد سلوك التثبيت كنظام، وأدخل أي تفاصيل إختيارية قبل تحديد التالي

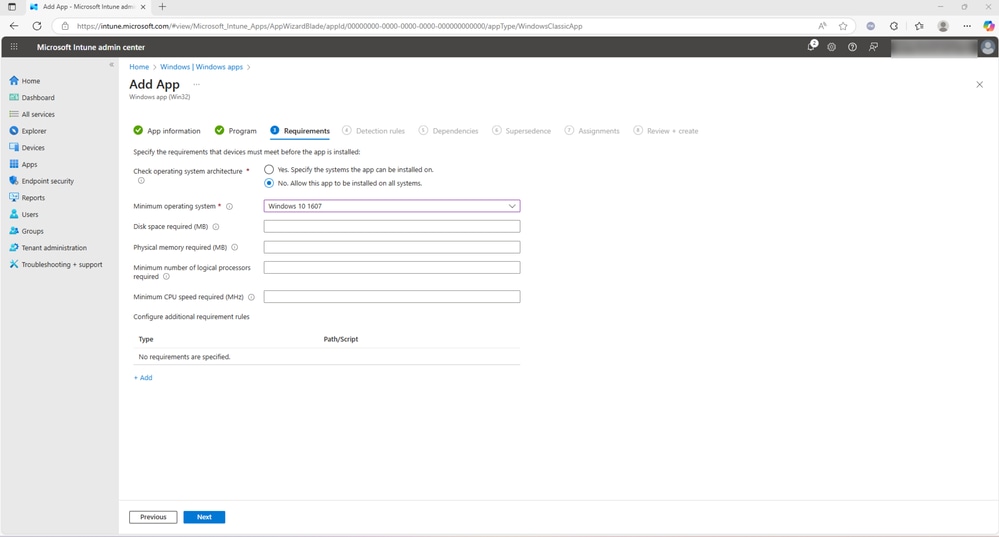

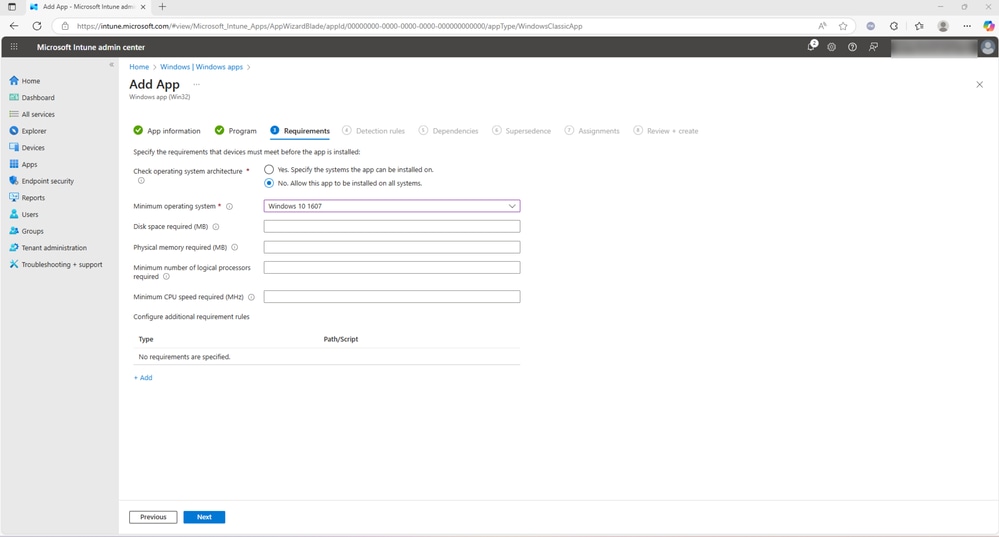

- في علامة التبويب المتطلبات، تحقق من رقم. السماح بتثبيت هذا التطبيق على كافة الأنظمة وحدد الحد الأدنى لنظام التشغيل. تعبئة وحقول إختيارية إذا رغبت وحدد التالي

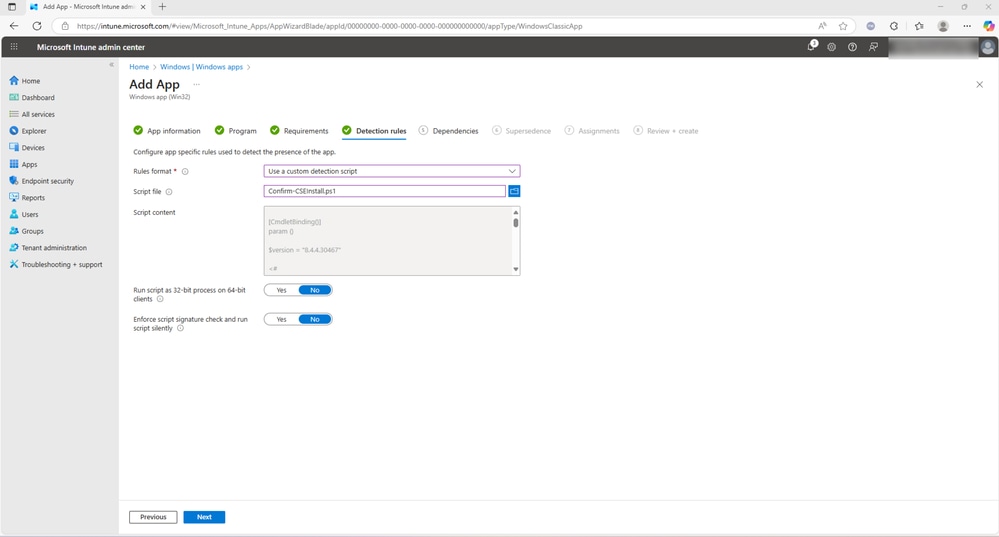

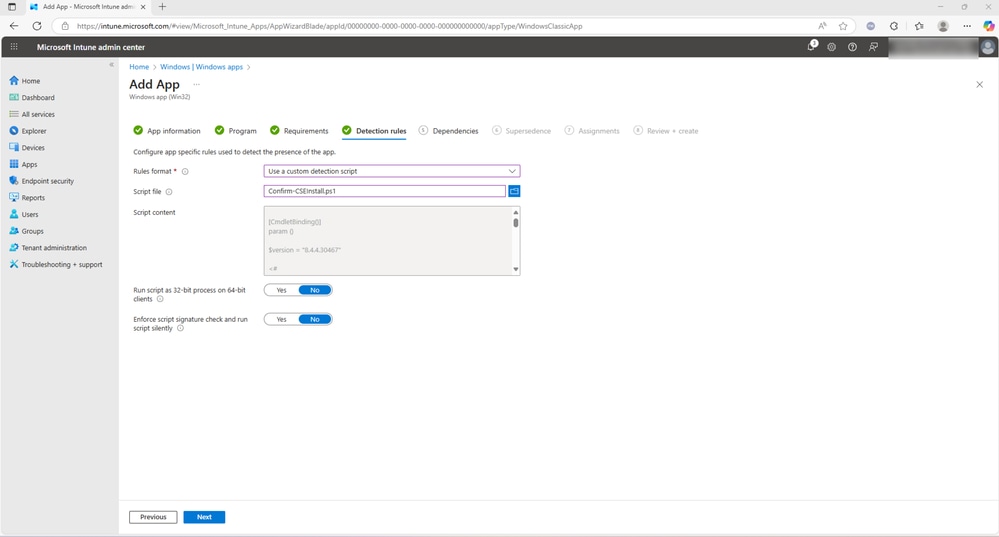

- حدد التالي للمتابعة. ملاحظة: يمكن إنشاء برنامج نصي مخصص للكشف من أجل عملية النشر هذه خصيصا لتناسب بيئتك ومعايير الكشف لديك.

- علامات التبويب القليلة التالية إختيارية. لا حاجة إلى تكوين تبعيات، قم بتعيين التطبيق إلى المجموعة المطلوبة وحدد مراجعة + إنشاء

نشر آمن للعملاء

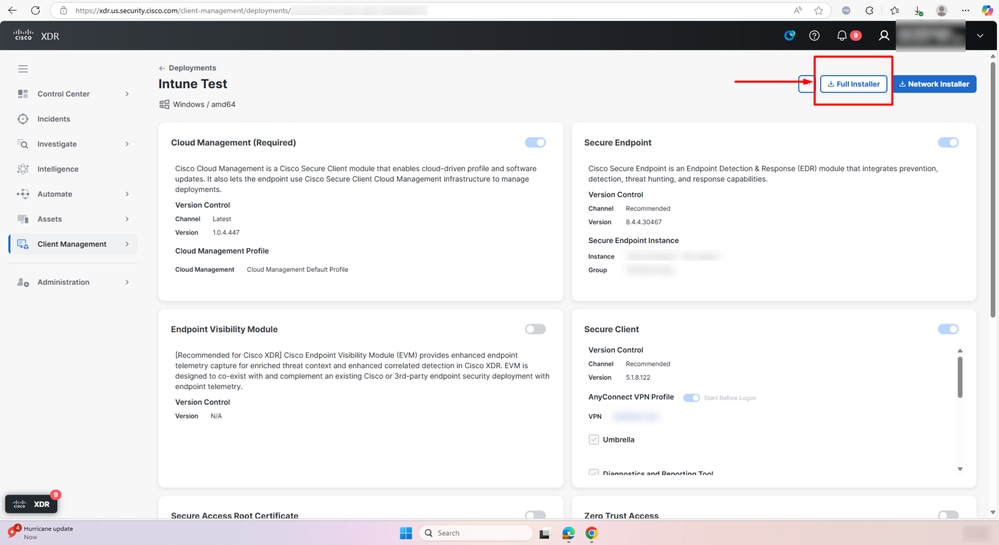

الخطوة 1. تنزيل النشر الكامل لبرنامج Cisco Secure Client

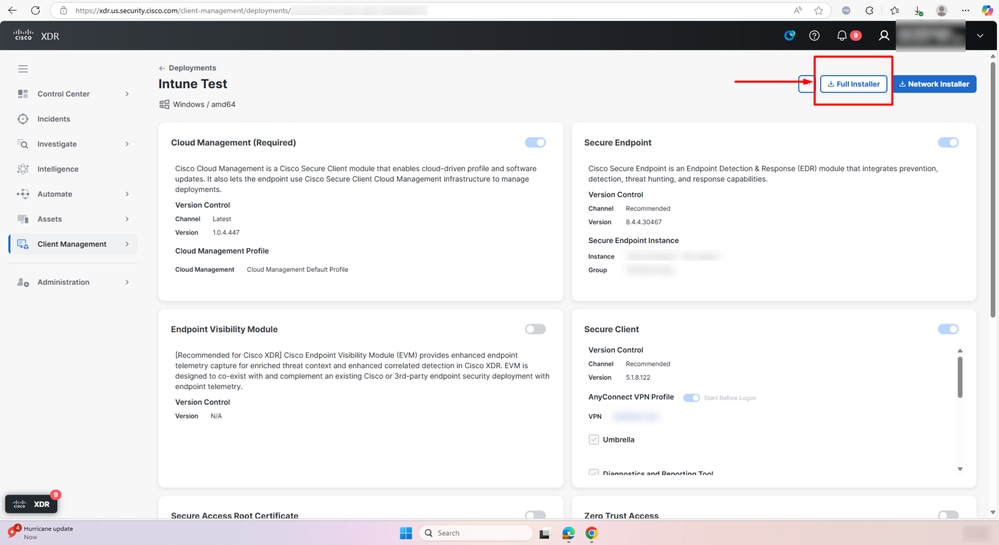

- قم بإنشاء عملية نشر جديدة وحدد أداة التثبيت الكامل أو مثبت الشبكة وفقا لنوع النشر الخاص بك

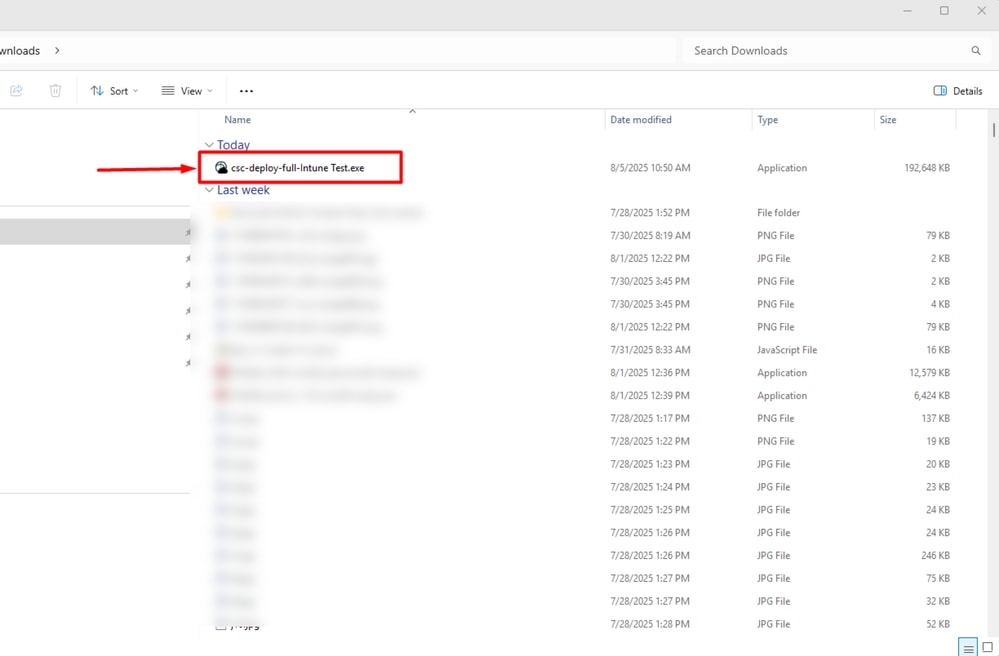

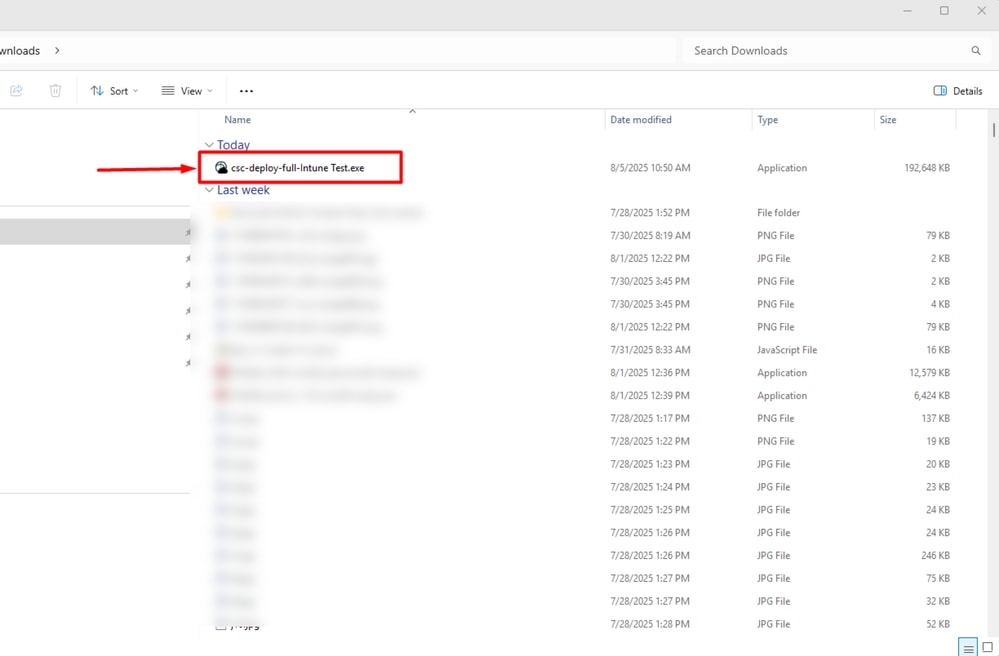

- يتم تنزيل Test.exe ل CSC-deploy-intune الكامل كما هو موضح في لقطة الشاشة.

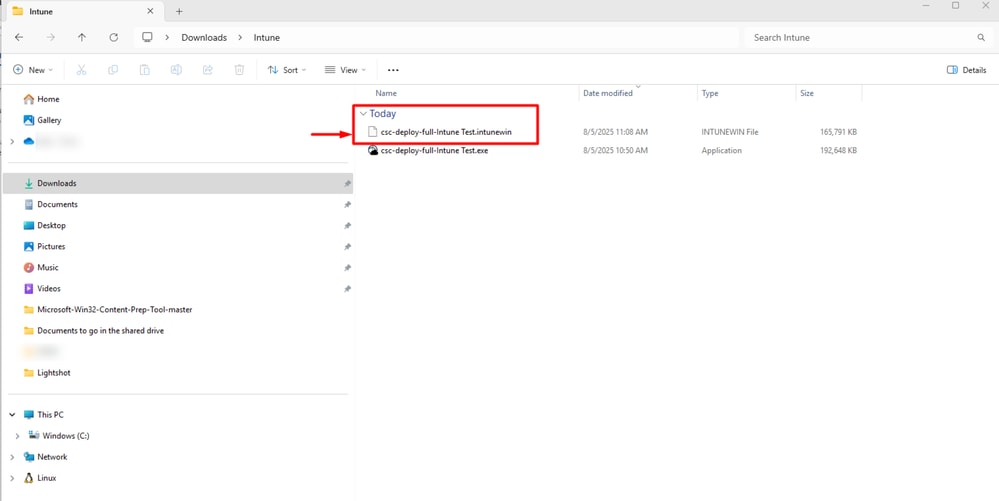

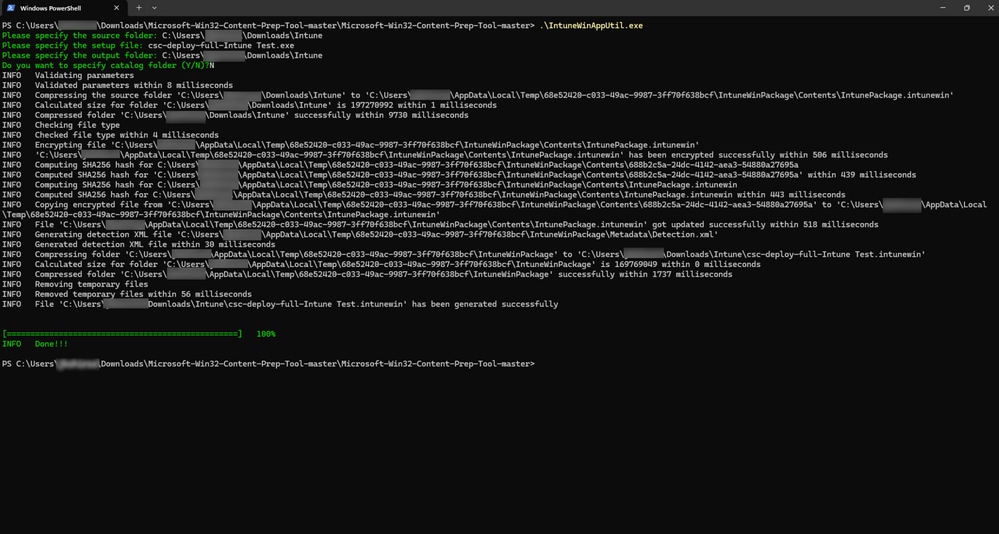

الخطوة 2. قم بتجهيز ملف Intune باتباع الإجراء نفسه في الخطوة 2. يؤدي ذلك إلى إنشاء ملف csc-deploy-full-intune Test.intunewin.

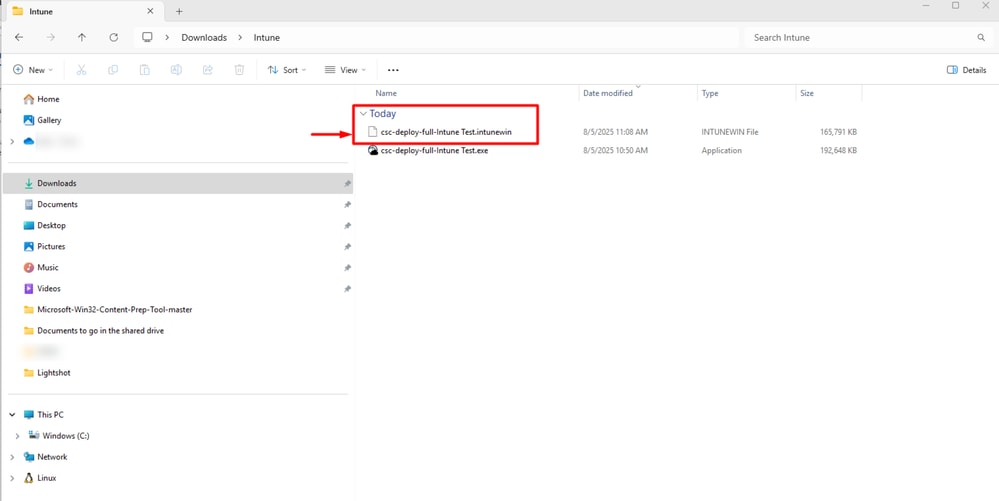

- ينتج عن الخطوات المذكورة أعلاه إنشاء ملف csc-deploy-intune full-test.intunewin كما هو موضح في لقطة الشاشة.

الخطوة 3. قم بتحميل ملف csc-deploy-intune full-test.intunewin من الجزء 1 إلى مركز إدارة Microsoft Intune وفقا للخطوات الموضحة أعلاه.

يؤدي هذا إلى اكتمال عملية نشر نقطة نهاية Cisco الآمنة باستخدام Intune.

البرنامج النصي Install-CiscoSecureEndpoint.ps1

[CmdletBinding()]

param ()

$cse_exe =

$version =

if ($PSCommandPath -eq $null) {

function GetPSCommandPath() {

return $MyInvocation.PSCommandPath;

}

$PSCommandPath = GetPSCommandPath

}

$script = [pscustomobject]@{

"Path" = Split-Path $PSCommandPath -Parent

"Name" = Split-Path $PSCommandPath -Leaf

}

Set-Location -Path $script.Path

$cse_installer = [IO.Path]::Combine($script.Path, $cse_exe)

$csc_installer_args = "/R /S"

<#

Cannot use -wait for 'Cisco Secure Endpoint' and therefore cannot get the exit code to return.

Using -wait, returns varied results, instead use Get-Process and while loop to wait for installation to complete.

#>

$install = Start-Process -WorkingDirectory "$($script.Path)" -FilePath "${cse_installer}" -ArgumentList "${csc_installer_args}" -PassThru -NoNewWindow

while (Get-Process "$($cse_exe -replace '.exe', '')" -ErrorAction SilentlyContinue)

{

Start-Sleep -Seconds 10

}

النص البرمجي Confirm-CSEInstall.ps1

[CmdletBinding()]

param ()

$version =

<#

https://learn.microsoft.com/en-us/intune/intune-service/apps/apps-win32-add#step-4-detection-rules

The app gets detected when the script both returns a 0 value exit code and writes a string value to STDOUT

The Intune agent checks the results from the script. It reads the values written by the script to the STDOUT stream,

the standard error (STDERR) stream, and the exit code. If the script exits with a nonzero value, the script fails and

the application detection status isn't installed. If the exit code is zero and STDOUT has data, the application

detection status is installed.

#>

$cse = Get-ItemProperty HKLM:\Software\Microsoft\Windows\CurrentVersion\Uninstall\*, HKLM:\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\* -ErrorAction SilentlyContinue | Where-Object { $_ -like "*Immunet Protect*" } | Where-Object { $_.DisplayName -like "*Cisco Secure Endpoint*" }

if ($cse | Where-Object { [System.Version] $_.DisplayVersion -ge [System.Version] "${version}" })

{

Write-Host "Installed"

exit 0

}

exit 1

التعليقات

التعليقات