المقدمة

يصف هذا المستند كيفية المرور فوق ميزة إستمرارية هوية نقطة النهاية الآمنة من Cisco.

ما هي المثابرة على الهوية؟

ثبات الهوية هي ميزة تتيح لك الاحتفاظ بسجل أحداث متناسق في البيئات الظاهرية أو عند إعادة تصوير أجهزة الكمبيوتر. يمكنك ربط موصل بعنوان MAC أو اسم المضيف بحيث لا يتم إنشاء سجل موصل جديد في كل مرة يتم فيها بدء جلسة عمل افتراضية جديدة أو يتم إعادة تصوير الكمبيوتر. وقد تم تصميم هذه الميزة خصيصا لتناسب بيئات الأجهزة الافتراضية (VM) والمختبرات غير الدائمة. الطريقة الموصى بها هي اسم المضيف عبر الأعمال وتمكين الميزة الموجودة في النهج التي تريد مزامنة الهويات فيها.

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- الوصول إلى مدخل نقاط النهاية الآمنة من Cisco

- أنت تحتاج أن اتصل ب cisco TAC أن يتيح هم يمكن الهوية إستمرارية سمة في مؤسستك.

- إستمرارية الهوية معتمدة فقط على نظام التشغيل Windows (OS)

متى تحتاج إلى المحافظة على الهوية؟

إستمرارية الهوية هي وظيفة على نقاط النهاية الآمنة تساعد في التعرف على نقاط النهاية الآمنة في وقت التسجيل الأولي للموصل ومطابقتها مع الإدخالات المعروفة سابقا استنادا إلى معلمات الهوية مثل عنوان MAC أو اسم المضيف لهذا الموصل المحدد. لا يساعد تنفيذ هذه الميزة في الاحتفاظ بعدد صحيح من التراخيص فحسب، بل يتيح أيضا إمكانية التتبع المناسب للبيانات التاريخية الخاصة بالأنظمة غير المتواصلة.

نشر نقطة النهاية الظاهرية

أكثر الاستخدامات شيوعا لاستمرار الهوية في عمليات النشر الظاهرية هو نشر البنية الأساسية الافتراضية لأجهزة الكمبيوتر المكتبية (VDI) بشكل غير دائم. يتم نشر بيئات أجهزة الكمبيوتر المكتبية المضيفة المزودة بتقنية VDI بناء على طلبات المستخدم النهائي أو حاجته. يتضمن هذا موردين مختلفين مثل VMware و Citrix و AWS AMI نشر الصور الذهبية وما إلى ذلك.

VDI المستمر، والذي غالبا ما يسمى أيضا 'VDI ذو الحالة' هو إعداد حيث يكون كل سطح مكتب مستخدم فردي قابل للتخصيص بشكل فريد و'مستمر' من جلسة إلى أخرى. لا يحتاج هذا النوع من النشر الظاهري إلى وظائف "إستمرارية الهوية"، حيث أنه من المعتزم عدم إعادة تصوير هذه الأجهزة بشكل منتظم.

وكما هو الحال مع جميع البرامج التي يمكن أن تتفاعل مع أداء نقطة النهاية الآمنة، يلزم تقييم تطبيقات سطح المكتب الظاهرية للاستبعادات المحتملة من أجل زيادة الوظائف وتقليل التأثير إلى الحد الأقصى.

المرجع: https://docs.vmware.com/en/VMware-Horizon/2103/horizon-architecture-planning/GUID-AED54AE0-76A5-479B-8CD6-3331A85526D2.html

نشر نقطة النهاية المادية

هناك سيناريوهان يمكن تطبيقهما لنشر ثبات الهوية على الأجهزة المادية لنقاط النهاية الآمنة:

- عند نشر نقطة نهاية فعلية أو إعادة تمثيلها باستخدام صورة ذهبية مع تثبيت موصل نقطة النهاية الآمنة مسبقا، يجب تمكين علامة GoInImage. يمكن إستخدام ثبات الهوية لتجنب الازدواجية في حالات الأجهزة التي تم إعادة تصويرها، ولكن لا يلزم ذلك.

- عند نشر نقطة نهاية فعلية أو إعادة تمثيلها باستخدام صورة ذهبية ثم تثبيت موصل نقطة النهاية الآمنة لاحقا، يمكن إستخدام إستمرارية الهوية لتجنب التكرار في حالات الأجهزة التي تم إعادة تصويرها، ولكنها غير مطلوبة.

نظرة عامة على عملية إستمرارية الهوية

- يتم تنزيل الموصل باستخدام رمز مميز في ملف policy.xml، الذي يربطه مرة أخرى بالسياسة المعنية على جانب السحابة.

- تم تثبيت الموصل، وتخزين الرمز المميز في local.xml، ويقوم الموصل بإجراء طلب POST إلى البوابة مع الرمز المميز المعني.

- يمر جانب السحابة بترتيب العمليات هذا:

أ. يتحقق الكمبيوتر من النهج الخاص بتكوين نهج مزامنة المعرف. وبدون ذلك، يحدث التسجيل كأمر عادي.

ب. طبقا لإعدادات النهج، يتحقق التسجيل من قاعدة البيانات الموجودة لعنوان MAC أو اسم المضيف.

عبر الشركة:كل السياسات يتم فحصها من أجل مطابقة على Hostname أو MAC، حسب الإعداد. تمت ملاحظة GUID للكائن المتطابق وتم إرساله مرة أخرى إلى جهاز العميل الطرفي. بعد ذلك يفترض جهاز العميل معرف المستخدم الموحد ويفترض أي إعدادات مجموعة/سياسة للمضيف المتطابق مسبقا. هذا يتجاوز إعدادات النهج/المجموعة المثبتة.

عبر السياسة: الرمز المميز مطابقة النهج الموجود على السحابة والبحث عن كائن موجود بنفس اسم المضيف أو عنوان MAC ضمن هذا النهج فقط. في حالة وجود واحد، فإنه يفترض UUID. في حالة عدم وجود كائن موجود مرتبط بهذا النهج، يتم إنشاء كائن جديد. ملاحظة: يمكن أن توجد تكرارات لنفس اسم المضيف المرتبط بمجموعات/نهج أخرى.

ج. إذا تعذر إجراء تطابق مع مجموعة/سياسة بسبب رمز مميز مفقود (مسجل سابقا، ممارسة نشر غير صحيحة، وما إلى ذلك) يقع الموصل إلى مجموعة الموصل الافتراضية/النهج المعين ضمن علامة التبويب "الأعمال". استنادا إلى إعداد المجموعة/النهج، فإنه يحاول مراجعة كافة السياسات بحثا عن تطابق (عبر الشركة)، أو فقط ذلك النهج قيد البحث (عبر السياسة)، أو لا شيء على الإطلاق (لا شيء). مع وضع هذا في الاعتبار، ينصح بشكل عام بوضع المجموعة الافتراضية الخاصة بك كمجموعة تحتوي على إعدادات مزامنة المعرف المطلوبة بحيث تتم مزامنة الأجهزة بشكل صحيح مرة أخرى في حالة حدوث مشكلة الرمز المميز.

تحديد التكرارات في مؤسستك

نصوص GitHub المتوفرة خارجيا

البحث عن الوحدات النمطية المكررة: https://github.com/CiscoSecurity/amp-04-find-duplicate-guids

أسباب إنشاء التكرارات

هناك بعض الأمثلة الشائعة التي يمكن أن تتسبب في ظهور التكرارات على نهايتك:

1. إذا تم اتباع هذه الخطوات أثناء تجمع VDI:

- يتم النشر الأولي على جهاز VM/VDI غير ثابت مع تعطيل إستمرارية الهوية (إستخدام صورة ذهبية على سبيل المثال).

- يتم تحديث النهج في السحابة لتمكين ثبات الهوية، والذي يقوم أثناء اليوم بتحديثه على نقطة النهاية.

- يتم تحديث/تعويض الأجهزة (إستخدام نفس الصورة الذهبية)، مما يعيد السياسة الأصلية إلى نقطة النهاية بدون ثبات الهوية.

- لا يحتوي النهج محليا على "ثبات الهوية" وبالتالي لا يقوم خادم التسجيل بالتحقق من السجلات السابقة.

- ينتج عن هذا التدفق تكرارات.

2. يقوم المستخدم بنشر الصورة الذهبية الأصلية مع تمكين ثبات الهوية في النهج في مجموعة واحدة ثم ينقل نقطة نهاية إلى مجموعة أخرى من مدخل نقاط النهاية الآمنة. ومن ثم يشتمل على السجل الأصلي في مجموعة "النقل إلى"، ولكنه بعد ذلك يقوم بإنشاء نسخ جديدة في المجموعة الأصلية عند إعادة تصوير الأجهزة الافتراضية/إعادة نشرها.

ملاحظة: وهذه ليست قائمة شاملة بالسيناريوهات التي قد تتسبب في تكرار بعض السيناريوهات ولكنها أكثر السيناريوهات شيوعا.

المشاكل/الأعراض الشائعة مع نشر مستمر الهوية غير صحيح

تنفيذ إستمرارية الهوية غير صحيح يمكن أن يتسبب في هذه المشاكل/الأعراض:

- إذا قمت بنشر نقطة النهاية يدويا من خلال محول سطر الأوامر مع إستمرارية الهوية التي تم تمكينها بالفعل في النهج ثم لاحقا قم بإزالة تثبيت نقطة النهاية وحاول إعادة التثبيت باستخدام حزمة من مجموعة/سياسة مختلفة، فسوف يتم تحويل نقطة النهاية تلقائيا إلى السياسة الأصلية.

- إخراج من سجلات SFC يظهر محول السياسة على نفسه في غضون 1-10 ثانية

(167656, +0 ms) Dec 14 11:37:17 [1308]: Util::VerifyOsVersion: ret 0

(167656, +0 ms) Dec 14 11:37:17 [1308]: ERROR: ETWEnableConfiguration::IsETWEnabled: ETW not initialized due to incompatibile OS

(167656, +0 ms) Dec 14 11:37:17 [1308]: UiPublisher::PublishPolicyInfo: Name -UTMB-WinServer-Protect Serial 819 << ---------------------- Freshly Installed

(167656, +0 ms) Dec 14 11:37:17 [1308]: UiPublisher::PublishLastPolicyUpdateTime: Publish Last Policy Update time 1670439264

(167656, +0 ms) Dec 14 11:37:17 [1308]: UiPublisher::PublishAgentVersion: Agent Version 7.5.7.21234

(167656, +0 ms) Dec 14 11:37:17 [1308]: HeartBeat::PolicyNotifyCallback: EXIT

(167656, +0 ms) Dec 14 11:37:17 [1308]: AmpkitRegistrationHandler::PolicyCallback: EXIT (0)

.

.

.

(173125, +0 ms) Dec 14 11:37:22 [4704]: AmpkitRegistrationHandler::UpdateConfiguration: Enter

(173125, +0 ms) Dec 14 11:37:22 [4704]: AmpkitRegistrationHandler::UpdateConfiguration: Aborting - not registered

(173125, +0 ms) Dec 14 11:37:22 [4704]: AmpkitRegistrationHandler::ConnectionStateChanged: Starting Proxy Discovery

(173125, +0 ms) Dec 14 11:37:22 [4704]: UIPipe::SendPolicyReloaded sending policy reloaded to UI. ui.data.policy.policyName -UTMB-WinServer-Audit << --------- Auto Switch to Old Policy

(173125, +0 ms) Dec 14 11:37:22 [4704]: PipeSend: sending message to user interface: 28, id: 0

(173125, +0 ms) Dec 14 11:37:22 [4704]: UIPipe::SendStatus: notifying UI: No Product

(173125, +0 ms) Dec 14 11:37:22 [4704]: UIPipe::SendStatus: notifying UI: No Product

(173125, +0 ms) Dec 14 11:37:22 [4704]: UIPipe::SendStatus: notifying UI: No Product

(173125, +0 ms) Dec 14 11:37:22 [4704]: UIPipe::SendStatus : engine1 (0, 0), engine2 (0, 0)

(173125, +0 ms) Dec 14 11:37:22 [4704]: PipeSend: sending message to user interface: 1, id: 0

(173125, +0 ms) Dec 14 11:37:22 [4704]: UiStatusHandler::ConnectionStateChangedState: 0

(173125, +0 ms) Dec 14 11:37:22 [4704]: UiPublisher::PublishConnectionStatus: State 0

(173125, +0 ms) Dec 14 11:37:22 [4704]: AmpApiServer.cpp:AmpApiServer::PublishScanAvailable:223: Cloud connection status 0, Tetra Available 0

(173125, +0 ms) Dec 14 11:37:22 [4704]: AmpkitProxyHelper::LoadProxyFromConfig: Enter

(173125, +0 ms) Dec 14 11:37:22 [4704]: AmpkitProxyHelper::LoadProxyFromConfig proxy server is NULL

(173125, +0 ms) Dec 14 11:37:22 [4704]: AmpkitProxyHelper::LoadProxyFromConfig: Direct connection detected

(173125, +0 ms) Dec 14 11:37:22 [4704]: AmpkitProxyHelper::LoadProxyFromConfig: Exit(1)

(173125, +0 ms) Dec 14 11:37:22 [4704]: UiAgentGuidUpdater::ConnectionStateChanged

(173125, +0 ms) Dec 14 11:37:22 [4704]: UiAgentGuidUpdater::RefreshAgentGuidUi: Agent GUID: e1a756e2-65ab-4cd6-a886-ff826d74f05d

(173125, +0 ms) Dec 14 11:37:22 [4704]: UiPublisher::PublishAgentGuid: Agent GUID did not change (e1a756e2-65ab-4cd6-a886-ff826d74f05d)

(173125, +0 ms) Dec 14 11:37:22 [4704]: AmpkitSubscriptionThread::NotificationWorker: Waiting on queue

التأثير الجانبي الآخر إذا حاولت تثبيت الموصل الذي ينتمي إلى مجموعة مختلفة. سترى في المدخل أن الموصل معين إلى المجموعة الصحيحة ولكن بنهج أصلي "خطأ

ويرجع ذلك إلى حقيقة كيفية عمل إستمرارية الهوية (مزامنة المعرف).

بدون "مزامنة المعرف" بمجرد إزالة تثبيت الموصل بالكامل أو باستخدام محول سطر الأوامر "إعادة تسجيل". يجب أن ترى "تاريخ الإنشاء الجديد" و GUID للموصل في حالة إلغاء التثبيت أو فقط GUID لموصل جديد في حالة الأمر re-register. ومع ذلك، فإن مزامنة المعرف التي لا يمكن أن تكون ID قد استبدلت بالمعرف الفريد العمومي القديم والتاريخ. بهذه الطريقة نقوم "بمزامنة" المضيف.

في حالة ملاحظة هذه المشكلة، يجب تنفيذ الإصلاح من خلال تغيير السياسة. ستحتاج إلى نقل نقطة (نقاط) النهاية المتأثرة مرة أخرى إلى المجموعة/النهج الأصلي والتأكد من مزامنة النهج. ثم قم بنقل نقطة (نقاط) النهاية مرة أخرى إلى المجموعة/النهج المطلوب

أفضل ممارسات النشر

تكوين ملف SnapVol

في حالة إستخدام وحدات تخزين التطبيقات للبنية الأساسية ل VDI، يوصى بإجراء تغييرات التكوين هذه على تكوين snapVol.cfg

يجب تنفيذ هذه الاستثناءات في ملف snapVol.cfg:

المسارات:

- C:\Program Files\Cisco\AMP

- C:\ProgramData\Cisco

- C:\Windows\System32\drivers

- C:\Windows\System32\drivers\ImmunetNetworkMonitor.sys

- C:\Windows\System32\drivers\immunetprotect.sys

- C:\Windows\System32\drivers\immunetselfprotect.sys

- C:\Windows\System32\drivers\ImmunetUtilDriver.sys

- C:\Windows\System32\drivers\trufos.sys

مفاتيح التسجيل:

- HKEY_LOCAL_MACHINE\SOFTWARE\Immunet Protect

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\Immunet الحماية

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\CiscoAMP

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CiscoAMPCEFWDriver

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CiscoAMPELAMDriver

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CiscoAMPHeurDriver

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CiscoOrbital

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CiscoSAM

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CiscoSCMS

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\ImmunetProtectDriver

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\ImmunetSelfProtectDriver

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\Trufos

في أنظمة x64، أضف ما يلي:

- HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Immunet الحماية

- HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\Immunet الحماية

المراجع:

تخطيط سياسة المدخل

هذه هي بعض أفضل الممارسات التي يجب اتباعها عند تنفيذ ثبات الهوية على بوابة نقطة النهاية الآمنة:

1. يوصى بشدة باستخدام سياسات/مجموعات منفصلة لنقاط نهاية ثبات الهوية لتسهيل الفصل.

2. إذا كنت تخطط لاستخدام "عزل نقطة النهاية" وتنفيذ نقل الكمبيوتر إلى "مجموعة" عند إجراء التسوية. يجب أن تحتوي مجموعة الوجهة أيضا على Identity Persistence ممكنة ويجب إستخدامها فقط لأجهزة كمبيوتر VDI.

3. لا يوصى بتمكين ثبات الهوية على المجموعة الافتراضية/النهج الافتراضي على إعدادات المؤسسة ما لم يتم تمكين إستمرارية الهوية عبر كافة السياسات مع إستخدام نطاق الإعدادات عبر المؤسسة.

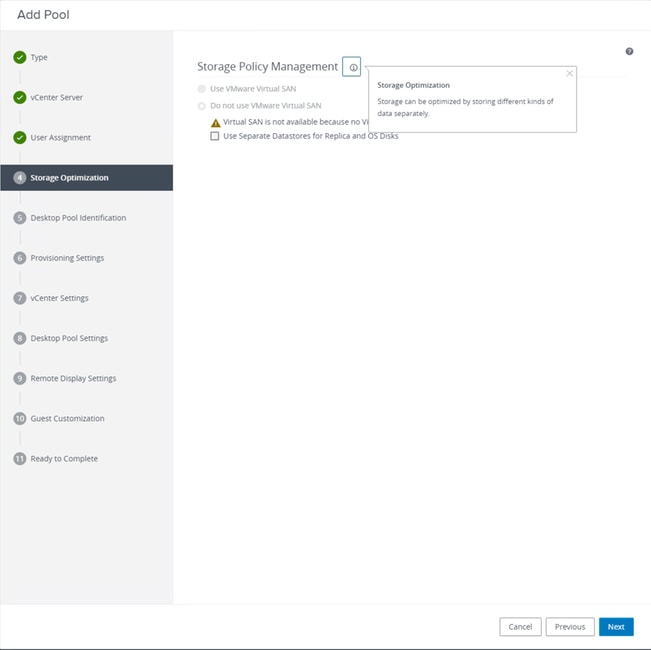

التكوين

اتبع هذه الخطوات لنشر موصل نقطة النهاية الآمنة مع إستمرارية الهوية:

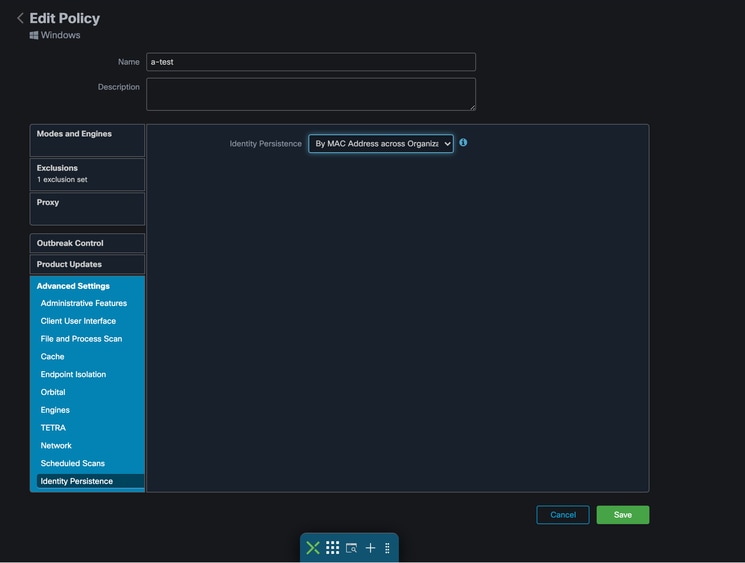

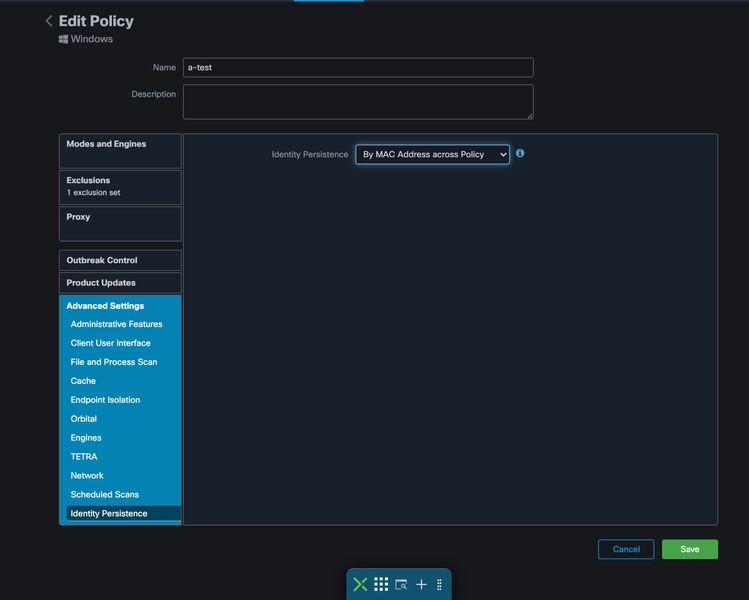

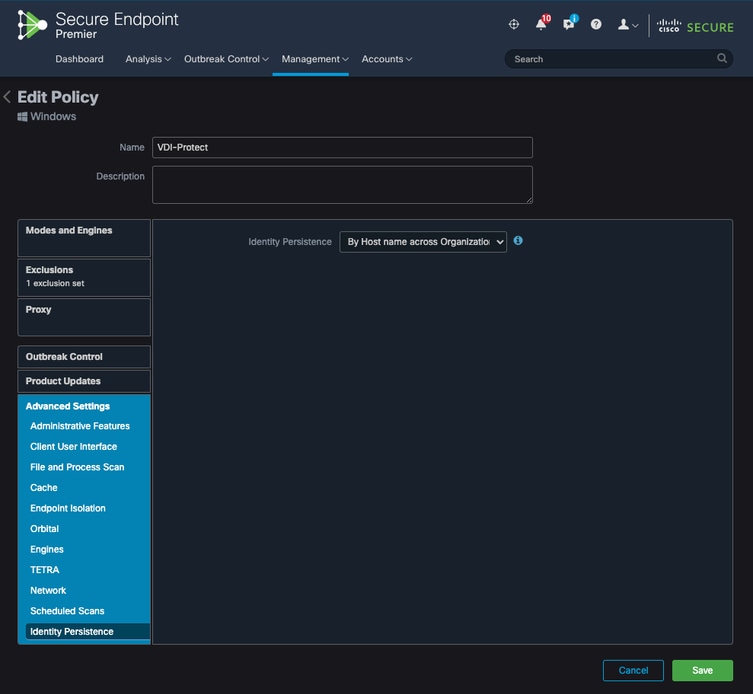

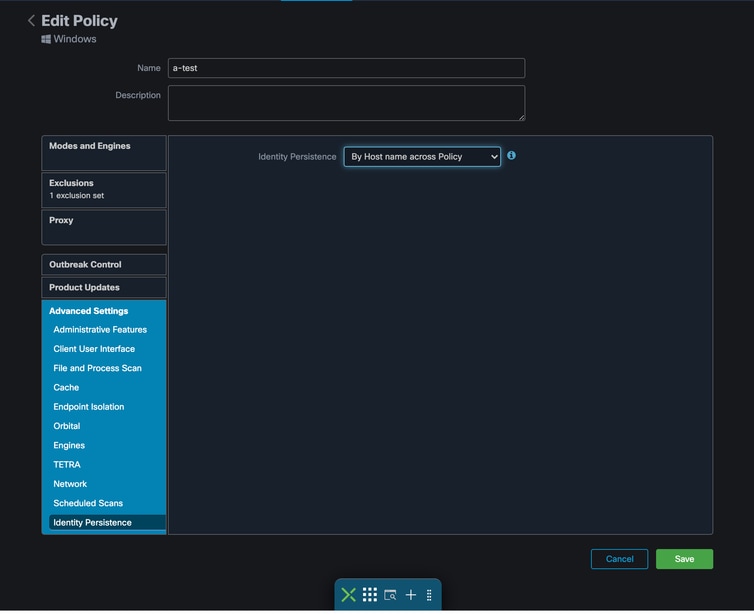

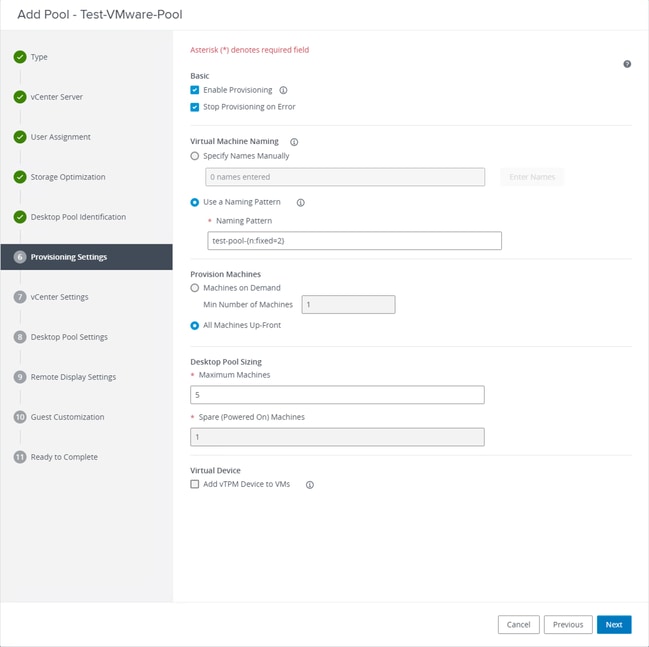

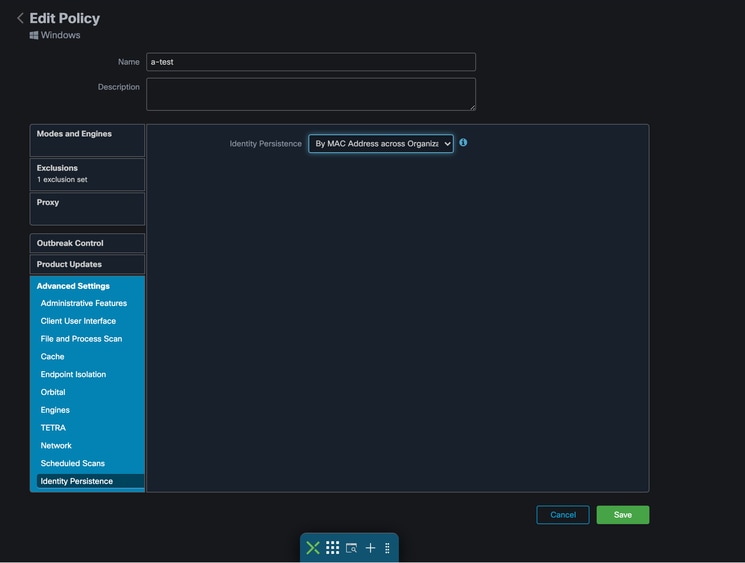

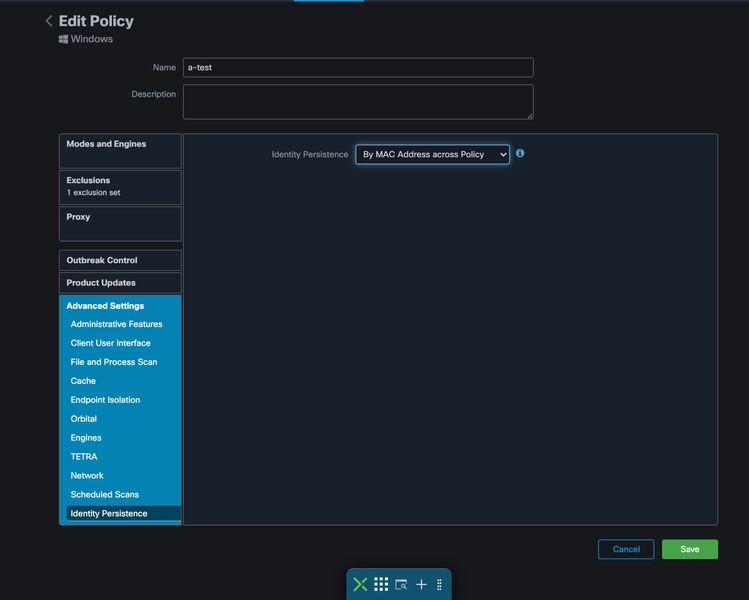

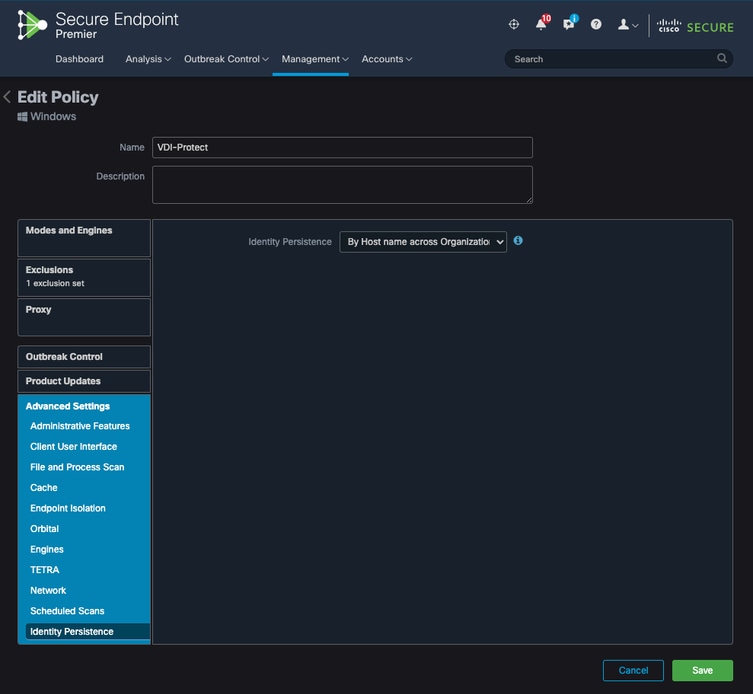

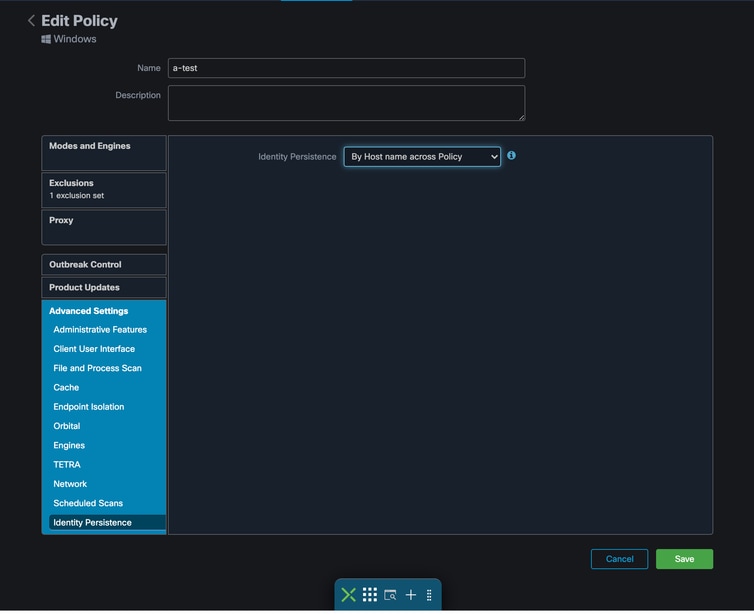

الخطوة 1. قم بتطبيق إعداد إستمرارية الهوية المرغوب على السياسات الخاصة بك:

- في مدخل نقطة النهاية الآمنة، انتقل إلى الإدارة > السياسات.

- حدد النهج المطلوب الذي تريد تمكين إستمرارية الهوية عليه ثم انقر فوق تحرير.

- انتقل إلى علامة التبويب Advanced Settingstab ثم انقر فوق علامة التبويب Identity Persistence في الأسفل.

- حدد القائمة المنسدلة إستمرارية الهوية واختر الخيار الذي يحقق أقصى قدر من الحس لبيئتك. ارجع إلى هذه الصورة.

الاختبار - 123

الاختبار - 123

هناك خمسة خيارات يمكنك الاختيار من بينها.

ملاحظة: إذا أخترت إستخدام إستمرارية الهوية، فإن Cisco تقترح أن تستخدم حسب اسم المضيف عبر الأعمال أو النهج. يحتوي الجهاز على اسم مضيف واحد ولكن يمكن أن يكون له أكثر من عنوان MAC والكثير من VMs ينسخ عناوين MAC.

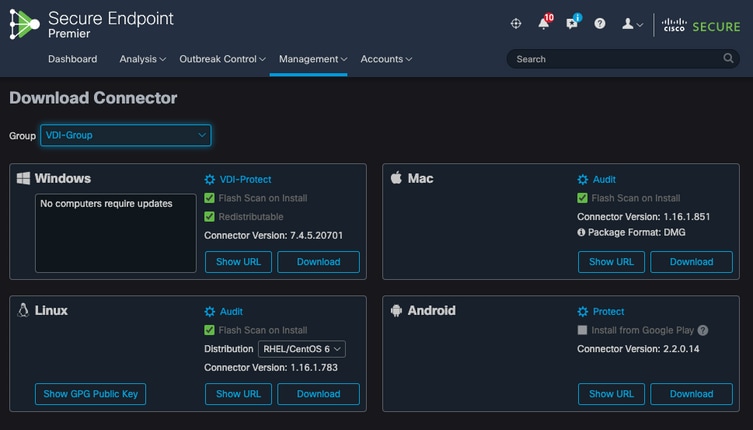

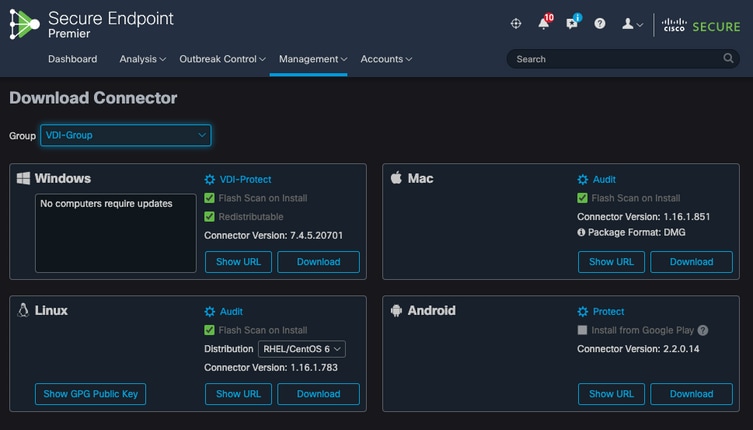

الخطوة 2. تنزيل Secure Endpoint Connector.

- انتقل إلى الإدارة > تنزيل الموصل.

- حدد مجموعة النهج الذي قمت بتحريره في الخطوة 1.

- انقر فوق تنزيل لموصل Windows كما هو موضح في الصورة.

الخطوة 3. نشر الموصل إلى نقاط النهاية.

- يمكنك الآن إستخدام الموصل الذي تم تنزيله لتثبيت نقطة النهاية الآمنة (مع تمكين إستمرارية الهوية الآن) يدويا على نقاط النهاية الخاصة بك.

- وإلا، يمكنك أيضا نشر الموصل باستخدام صورة ذهبية (راجع الصورة)

ملاحظة: يجب تحديد مثبت إعادة التوزيع. هذا ملف بحجم ~57 ميغابايت (يمكن أن يختلف الحجم مع الإصدارات الأحدث) يحتوي على كل من المثبتات 32 و 64 بت. لتثبيت الموصل على أجهزة كمبيوتر متعددة، يمكنك وضع هذا الملف على مشاركة شبكة أو دفعه إلى كافة أجهزة الكمبيوتر وفقا لذلك. يحتوي المثبت على ملف policy.xml الذي يتم إستخدامه كملف تكوين للتثبيت.

خلق الصورة الذهبية

Secure Endpoint، الإصدار 8.4.4+:

عملية جديدة لإصدارات نقطة النهاية الآمنة 8.4.4. نوصي بالتحديث إلى هذا الإصدار على أقل تقدير لبدء عملية الصورة الذهبية نظرا لأن هذه الطريقة أكثر سهولة وسرعة. هذه المحولات مخصصة للاستخدام عند إنشاء صورة نظام تشغيل Windows كصورة ذهبية قابلة للانتشار (نقطة نهاية آمنة إصدار Windows Connector 8.4.4 والإصدارات الأحدث):

الجهاز الظاهري (VMware و Citrix و AWS و Azure)

اتبع إرشادات أفضل الممارسات من مستند المورد (VMware و Citrix و AWS و Azure وما إلى ذلك) عند إنشاء صورة ذهبية لاستخدامها في عملية إستنساخ VDI.

على سبيل المثال، عملية معالجة الصورة الذهبية من VMware: https://docs.vmware.com/en/VMware-Horizon/2106/virtual-desktops/GUID-D9C46AEF-1C41-4711-BF9E-84362EBE6ABF.html.

بمجرد تحديد VMware، تقوم عملية تكوين AWS بإعادة تشغيل النسخ (Child VMs) عدة مرات قبل الانتهاء من تكوين VM، مما يتسبب في حدوث مشاكل في عملية تسجيل نقطة النهاية الآمنة حيث أنه في هذه المرة لم يتم تعيين أسماء المضيف النهائية/الصحيحة (VMs التابعة) والتي تتسبب في إستخدام اسم المضيف الخاص بالصورة الذهبية والتسجيل إلى سحابة نقطة النهاية الآمنة. يؤدي ذلك إلى كسر عملية النسخ ويسبب مشاكل.

هذه المشكلة لا تتعلق بعملية موصل نقطة النهاية الآمنة ولكن بالتناقض مع عملية النسخ وتسجيل نقطة النهاية الآمنة. من أجل منع هذه المسألة، قمنا بتعريف بعض التغييرات التي يتعين تطبيقها في عملية الاستنساخ والتي تساعد على حل هذه المسائل.

هذه هي التغييرات التي يجب تنفيذها على الجهاز الظاهري للصورة الذهبية قبل أن يتم تجميد الصورة لاستنسخها

1. أستخدم دائما علامة Goldenimage على الصورة الذهبية في وقت تثبيت نقطة النهاية الآمنة.

2. قم بتنفيذ قسم البرنامج النصي لإعداد الصورة الذهبية والبرنامج النصي لبدء تشغيل الصورة الذهبية للعثور على البرامج النصية التي من شأنها أن تساعد في تشغيل خدمة نقطة النهاية فقط عندما يكون لدينا اسم مضيف نهائي تم تنفيذه على المستنسخ (VMs تابع). ارجع إلى القسم مشاكل تكرار أفق VMware للحصول على مزيد من التفاصيل.

قديم - علامة تجاوز الصورة الذهبية للإصدارات قبل 8.4.4

عندما تستخدم المثبت، فإن العلم الذي تستخدمه للصور الذهبية هو /GoDenimage 1.

تمنع علامة الصورة الذهبية الموصل من بدء التشغيل والتسجيل على الصورة الأساسية؛ وهكذا، في البداية التالية للصورة، يكون الموصل في حالة وظيفية تم تكوينه ليكون فيه بواسطة النهج المعين له.

للحصول على معلومات حول الأعلام الأخرى، يمكنك إستخدامها، الرجاء مراجعة هذه المقالة.

عند إستخدام المثبت، تكون العلامة الجديدة المستخدمة للصور الذهبية هي /GoDenimage [1|0]

0 - القيمة الافتراضية - لن تقوم هذه القيمة بتشغيل خيار الصورة الذهبية، وتعمل كما لو تم تشغيل المثبت بدون الخيار على الإطلاق. لا تتخطى التسجيل الأولي للموصل وبدء التشغيل عند التثبيت.

C:\> CiscoInstaller_goldenimage.exe /R /S /goldenimage 0 [other options…]

1 -تثبيت كصورة ذهبية. هذا هو الخيار النموذجي المستخدم مع العلامة وهو الاستخدام الوحيد المتوقع. يتخطى التسجيل الأولي للموصل وبدء التشغيل عند التثبيت.

C:\> CiscoInstaller_goldenimage.exe /R /S /goldenimage 1 [other flags here…]

خطوات إنشاء الصورة الذهبية

من أفضل الممارسات تثبيت الموصل آخر مرة لإعداد الصورة الذهبية.

يرجى الرجوع أيضا إلى توصيتنا الواردة في القسم أعلاه (نقطة النهاية الآمنة الإصدار 8.4.4+) لأننا نشجع بشدة إستخدام الإصدار 8.4.4 والإصدارات الأحدث

- إعداد صورة Windows وفقا لمتطلباتك؛ قم بتثبيت كافة البرامج والتكوينات المطلوبة ل Windows Image باستثناء الموصل.

- قم بتثبيت موصل نقطة النهاية الآمنة من Cisco.

- sfc.exe -enablelegoldenimage <password>- يوقف خدمة الموصل ويحذف مفاتيح التسجيل وعقد xml المحلية المرتبطة باتصالات الاستعلام، ويضيف اسم المضيف إلى local.xml للتعرف على الصورة الذهبية حيث <password> هو كلمة مرور حماية الموصل.

- تجميد الصورة الذهبية

ملاحظة: يرجى ملاحظة أنه يمكنك إستخدام الأمر التالي إذا لم تعد ترغب في إستمرار المراقبة لتغييرات اسم المضيف حيث أنه يوقف الموصل ويحذف اسم مضيف الصورة الذهبية من local.xml لإعادته إلى حالة التشغيل العادية.

sfc.exe -disableColorImage <كلمة مرور إذا كان الموصل قيد التشغيل>

إذا كان الموصل قيد التشغيل، فستحتاج إلى إدخال كلمة مرور حماية الموصل.

*أسلوب قديم قبل 8.4.4 خطوات أدناه*

- إعداد صورة Windows وفقا لمتطلباتك؛ قم بتثبيت كافة البرامج والتكوينات المطلوبة ل Windows Image باستثناء الموصل.

- قم بتثبيت موصل نقطة النهاية الآمنة من Cisco.

أستخدم علامة/GoDenimage 1 للإشارة إلى المثبت إلى أن هذا هو نشر الصورة الذهبي.

C:\> CiscoInstaller_goldenimage.exe /R /S /goldenimage 1

3. تطبيق منطق البرنامج النصي (إذا لزم الأمر) كما هو موضح هنا

4. إكمال التثبيت

5. تجمد صورتك الذهبية

بعد تثبيت تطبيقات على GoldImage، تم تثبيت نقطة النهاية الآمنة والموجودة للنظام باستخدام/GoDeneImageFlash، أصبح المضيف جاهزا للتجميد والتوزيع. بمجرد تمهيد المضيف المنسوخ، تبدأ نقطة النهاية الآمنة بعد ذلك في التسجيل إلى السحابة. لا يتطلب الأمر أي إجراء إضافي فيما يتعلق بتكوين الموصل ما لم تكن هناك تغييرات تريد إجراؤها على السياسة أو المضيف. إذا تم إجراء التغييرات بعد إكمال التسجيل للصورة الذهبية، يجب إعادة تشغيل هذه العملية. تمنع العلامة الموصل من بدء التشغيل والتسجيل على الصورة الأساسية. في البداية التالية للصورة، سيكون الموصل في حالة الوظيفة التي تم تكوينها عليه بواسطة النهج المعين له.

ملاحظة: إذا تم تسجيل الصورة الذهبية في Secure EndpointCloud قبل أن تتمكن من تجميد معرف فئة المورد (VM)، فمن المستحسن إزالة تثبيت نقطة النهاية الآمنة وإعادة تثبيتها على الجهاز الظاهري Gold Image ثم تجميد الجهاز الظاهري مرة أخرى لمنع التسجيل وظهور مشاكل الموصل المكررة. لا يقترح تعديل أي قيم سجل لنقطة النهاية الآمنة كجزء من عملية إزالة التثبيت هذه.

ملاحظة: إذا كنت تقوم بنشر موصل نقطة النهاية الآمنة باستخدام الإصدار 8.4.4 وما يصل، فيرجى مراجعة القسم الموجود أعلى "8.4.4+ تحديث"

تحديث الصورة الذهبية

لديك خياران عندما تحتاج إلى تحديث صورة ذهبية للحفاظ على موصل غير مسجل.

العملية الموصى بها

- قم بإزالة تثبيت الموصل.

- تثبيت تحديثات / ترقيات المضيف.

- أعد تثبيت الموصل بعد عملية الصورة الذهبية باستخدام علامات الصورة الذهبية.

- يجب ألا يبدأ المضيف الموصل إذا تم اتباع العملية.

- تجميد الصورة.

- تحقق قبل تشغيل النسخ المتماثلة من أن الصورة الذهبية لم تقم بالتسجيل إلى المدخل لمنع البيئات المضيفة المكررة غير المرغوب فيها.

عملية بديلة

- تأكد من أن المضيف ليس لديه اتصال بالإنترنت لمنع الموصل من التسجيل.

- إيقاف خدمة الموصل.

- تثبيت التحديثات.

- تجميد الصورة بمجرد إكمال التحديثات

- يلزم منع الموصل من التسجيل لمنع تكرار الأجهزة المضيفة. عند إزالة الاتصال، يؤدي ذلك إلى منعه من الوصول إلى التسجيل إلى السحابة. كما أن الموصل الذي يتم إيقافه سيحتفظ به في تلك الحالة حتى إعادة التشغيل التالية التي ستسمح للنسخ بالتسجيل كمضيف فريد.

- تحقق قبل تشغيل النسخ المتماثلة من أن الصورة الذهبية لم تقم بالتسجيل إلى المدخل لمنع البيئات المضيفة المكررة غير المرغوب فيها.

رمز الصورة الذهبية

يتكون هذا القسم من أجزاء التعليمات البرمجية التي يمكن أن تساعد في دعم عملية الصورة الذهبية وتساعد على منع تكرار الموصل عند تنفيذ إستمرارية الهوية.

النص التنفيذي لإعداد الصورة الذهبية

وصف البرنامج النصي للإعداد

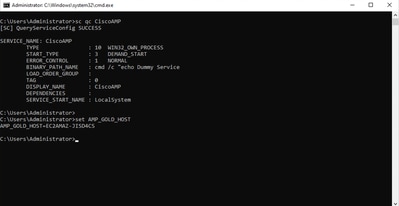

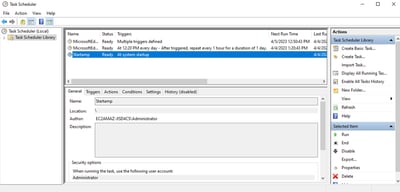

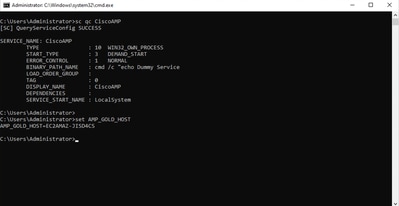

يتم تنفيذ النص التنفيذي الأول، 'setup'، على الصورة الذهبية قبل إستنساخها. يجب تنفيذه يدويا مرة واحدة فقط. والغرض الأساسي من هذا البرنامج هو إنشاء عمليات تهيئة أولية تسمح للبرنامج النصي التالي بالعمل بشكل صحيح على الأجهزة الافتراضية المستنسخة. وتتضمن هذه التكوينات ما يلي:

- تغيير بدء تشغيل خدمة "نقطة النهاية الآمنة من Cisco" إلى "يدوي" لتجنب التشغيل التلقائي.

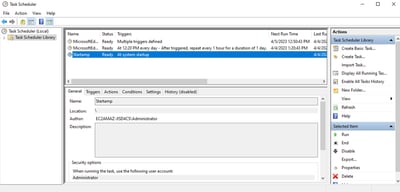

- إنشاء مهمة مجدولة تقوم بتنفيذ البرنامج النصي التالي (بدء التشغيل) عند بدء تشغيل النظام بأعلى الامتيازات.

- إنشاء متغير بيئة نظام يسمى "AMP_GOLD_HOST" يقوم بتخزين اسم المضيف للصورة الذهبية. سيتم إستخدام ذلك من قبل برنامج بدء التشغيل النصي للتحقق مما إذا كان علينا إرجاع التغييرات

إعداد رمز البرنامج النصي

rem Turn AMP to manual start

sc config CiscoAMP start=demand

rem Add host name to a system variable that we can check on startup

setx -m AMP_GOLD_HOST %COMPUTERNAME%

rem Add the startup script to the startup scripts

rem /rp password when there is a password

schtasks /create /tn "Startamp" /tr "C:\Users\XXXXXX\Desktop\VMWareHorizonAMPStartup.bat" /sc onstart /rl highest /np

رمز البرنامج النصي للإعداد واضح جدا:

السطر الثاني: تغيير نوع بدء تشغيل خدمة حماية البرامج الضارة إلى يدوي.

السطر الخامس: إنشاء متغير بيئة جديد يسمى "AMP_GOLD_HOST" وحفظ اسم المضيف الحالي في الكمبيوتر.

السطر 9: إنشاء مهمة مجدولة باسم "startamp" تقوم بتشغيل البرنامج النصي 'startup' المحدد أثناء بدء تشغيل النظام بأعلى الامتيازات، بدون الحاجة إلى كلمة مرور.

برنامج Golden Image Startup Script

وصف برنامج بدء التشغيل النصي

يعمل البرنامج النصي الثاني، "بدء التشغيل"، على كل بدء تشغيل للنظام على الأجهزة الافتراضية المستنسخة. والغرض الأساسي من هذا الخيار هو التحقق مما إذا كان الجهاز الحالي يحمل اسم المضيف الخاص ب "الصورة الذهبية":

- إذا كانت الآلة الحالية هي الصورة الذهبية، لا يتم عمل وينتهي النص التنفيذي. سوف تستمر نقطة النهاية الآمنة في التشغيل عند بدء تشغيل النظام حيث أننا نحافظ على المهمة المجدولة.

- إذا لم تكن الآلة الحالية هي الصورة "الذهبية"، فإن التغييرات التي تمت من قبل النص التنفيذي الأول يتم إعادة ضبطها:

- تغيير تكوين بدء تشغيل خدمة نقطة النهاية الآمنة من Cisco إلى تلقائي.

- بدء تشغيل خدمة نقطة النهاية الآمنة من Cisco.

- إزالة متغير بيئة "amp_gold_host".

- حذف المهمة المجدولة التي تقوم بتنفيذ البرنامج النصي لبدء التشغيل وحذف البرنامج النصي نفسه.

رمز البرنامج النصي لبدء التشغيل

echo "Current hostname: %COMPUTERNAME% vs %AMP_GOLD_HOST%"

if "%COMPUTERNAME%" == "%AMP_GOLD_HOST%" ( goto same ) else ( goto notsame )

:same

rem Do nothing as we are still the golden image name

goto exit

:notsame

rem Turn AMP to autostart

sc config CiscoAMP start=auto

rem Turn on AMP

sc start CiscoAMP

rem Remove environment variable

REG delete "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Environment" /F /V AMP_GOLD_HOST

schtasks /delete /tn Startamp

goto exit

:exit

السطر الثاني: مقارنة اسم المضيف الحالي بقيمة "AMP_GOLD_HOST" المخزنة؛ إذا كانت متشابهة، ينتقل النص إلى نفس التسمية، وإلا، فإنه يقفز إلى عنوان "notsame".

السطر 4-6: عند الوصول إلى العلامة "نفسه"، لا يفعل النص شيئا لأنه لا يزال الصورة الذهبية ويتقدم إلى علامة "الخروج".

السطر 8-16: إذا تم الوصول إلى علامة "notsame"، فإن النص التنفيذي يقوم بالعمليات التالية:

- تغيير نوع بدء تشغيل خدمة الحماية من البرامج الضارة إلى "تلقائي".

- بدء تشغيل خدمة حماية البرامج الضارة.

- إزالة متغير بيئة "AMP_GOLD_HOST".

- يحذف المهمة المجدولة المسماة "startamp"

ملاحظة: يرجى ملاحظة أن البرامج النصية الواردة في هذا المستند غير مدعومة رسميا من قبل TAC.

ملاحظة: يتيح هذان النظامان السيناريان بدء تشغيل خدمة Cisco AMP في بيئات الأجهزة الظاهرية المنسوخة. من خلال تكوين الصورة الذهبية بشكل صحيح واستخدام البرامج النصية لبدء التشغيل، فإنها تضمن تشغيل نقطة النهاية الآمنة من Cisco على جميع الأجهزة الظاهرية المنسوخة باستخدام التكوين الصحيح.

عملية مساحة عمل AWS

يتكون هذا الحل من برنامج نصي 'Setup' يتم تنفيذه على Gold Image قبل النسخ ونص 'Startup' يتم تشغيله على كل جهاز افتراضي مستنسخ أثناء بدء تشغيل النظام. ويتمثل الهدف الرئيسي لهذه البرامج النصية في ضمان تهيئة الخدمة بشكل صحيح مع تقليل التدخل اليدوي في نفس الوقت. يتيح هذان النظامان السيناريان بدء تشغيل خدمة نقطة النهاية الآمنة من Cisco في بيئات الأجهزة الظاهرية المنسوخة. من خلال تكوين الصورة الذهبية بشكل صحيح واستخدام البرامج النصية لبدء التشغيل، فإنها تضمن تشغيل موصل نقطة النهاية الآمنة من Cisco على جميع الأجهزة الافتراضية المنسوخة باستخدام التكوين الصحيح

ارجع إلى قسم البرنامج النصي لإعداد الصورة الذهبية وGold Image Startup Script Code لتشفير البرنامج النصي المطلوب لتنفيذ الصورة الذهبية على مساحة عمل AWS.

بعد تنفيذ برنامج الإعداد النصي، يمكننا التحقق من نشر تغييرات التكوين بنجاح.

بما أننا قمنا بتنفيذ هذا الإجراء على الصورة الذهبية، فإن كل المثيلات الجديدة سيكون لها هذا التكوين وسيتم تنفيذ برنامج Startup Script عند بدء التشغيل.

مشاكل تكرار VMware Horizon

باستخدام برنامج VMware Horizon، تمكنا من تحديد أن أجهزة VM التابعة عند إنشائها يتم إعادة تشغيلها عدة مرات كجزء من عملية تكوين Horizon. وهذا يتسبب في حدوث مشاكل عند تمكين خدمات نقطة النهاية الآمنة عندما تكون الأجهزة الافتراضية التابعة غير جاهزة (ليس لديها الاسم النهائي/الصحيح ل NetBios المعين). وهذا يتسبب في حدوث مزيد من المشكلات مع الخلط بين "نقطة النهاية الآمنة" ومن ثم فواصل العملية. لتجنب الخوض في هذه المشكلة، توصلنا إلى حل لهذا التعارض مع عملية Horizon ويتضمن هذا تنفيذ البرامج النصية المرفقة على الجهاز الظاهري Gold Image VM واستخدام وظيفة البرامج النصية لما بعد المزامنة ل VMware Horizon: https://docs.vmware.com/en/VMware-Horizon/2103/published-desktops-applications.pdf.

لم تعد هناك حاجة للتكوين/التغييرات

- لم تعد بحاجة إلى إزالة تثبيت نقطة النهاية الآمنة وإعادة تثبيتها إذا كنت ترغب في إجراء أي تغييرات على الصورة الذهبية بعد النشر الأول.

- لا حاجة لتعيين خدمة نقطة النهاية الآمنة إلى البدء المؤجل.

منهجية البرنامج النصي

يمكن العثور على أمثلة للبرامج النصية أدناه.

- البرنامج النصي لإعداد الصورة الذهبية: يجب تنفيذ هذا البرنامج النصي بمجرد تثبيت موصل نقطة النهاية الآمنة كما هو موضح مسبقا مع العلامات التي تم توثيقها سابقا. قام هذا البرنامج النصي بتعديل خدمة "نقطة النهاية الآمنة" إلى "البدء اليدوي" وحفظ اسم مضيف الصورة الذهبية كمتغير بيئي للرجوع إليه في الخطوة التالية.

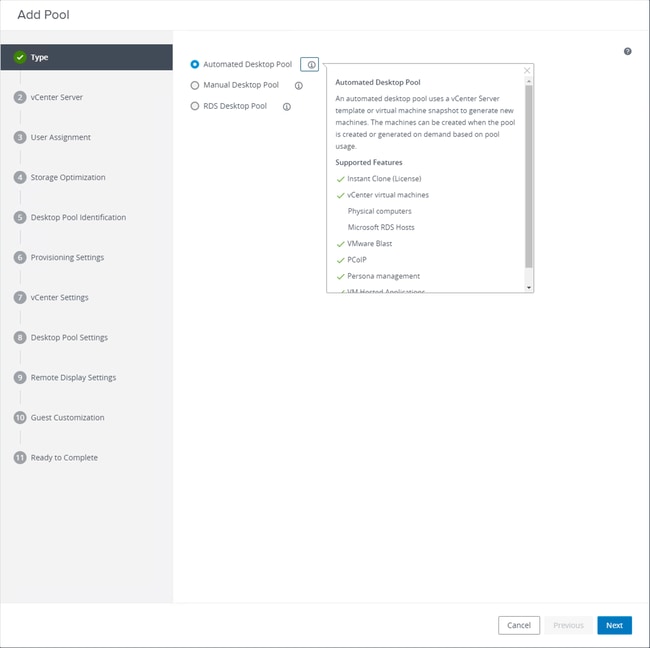

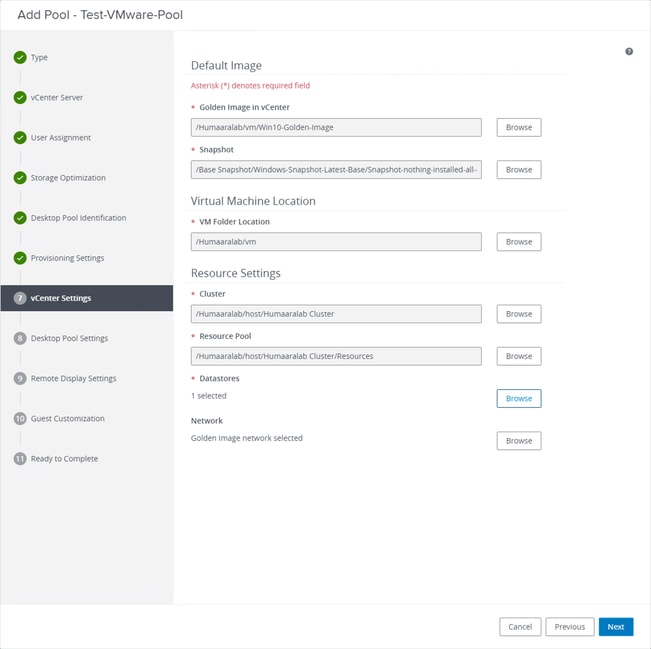

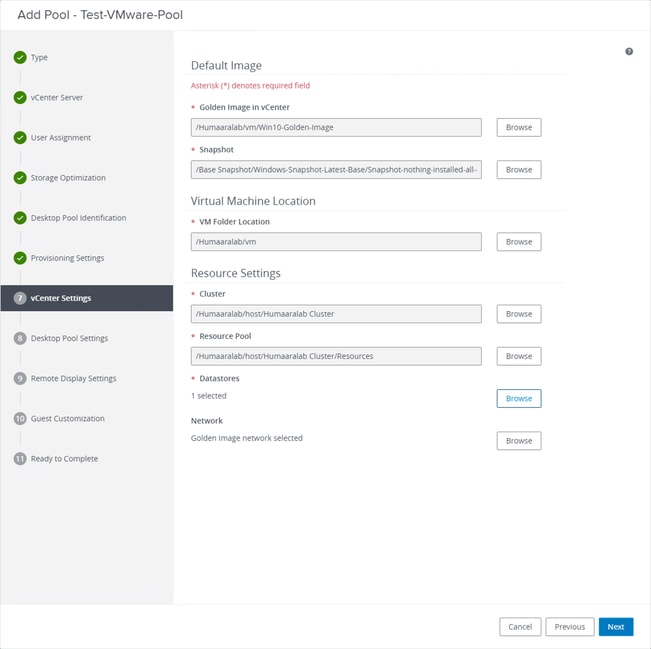

تكوين أفق VMware

- تم إعداد الجهاز الظاهري Gold Image VM وتم تثبيت جميع التطبيقات المطلوبة للنشر الأولي للمجموعة على الجهاز الظاهري.

- يتم تثبيت نقطة نهاية آمنة باستخدام صياغة سطر الأوامر هذا لتضمين علامة GoDenimage. على سبيل المثال، <ampinstaller.exe> /r /s /goldenimage 1. الرجاء ملاحظة أن علامة الصورة الذهبية تضمن عدم تشغيل خدمة نقطة النهاية الآمنة حتى تتم إعادة التشغيل وهو أمر بالغ الأهمية لهذه العملية لكي تعمل بشكل صحيح. ارجع إلى https://www.cisco.com/c/en/us/support/docs/security/sourcefire-fireamp-endpoints/118587-technote-fireamp-00.html

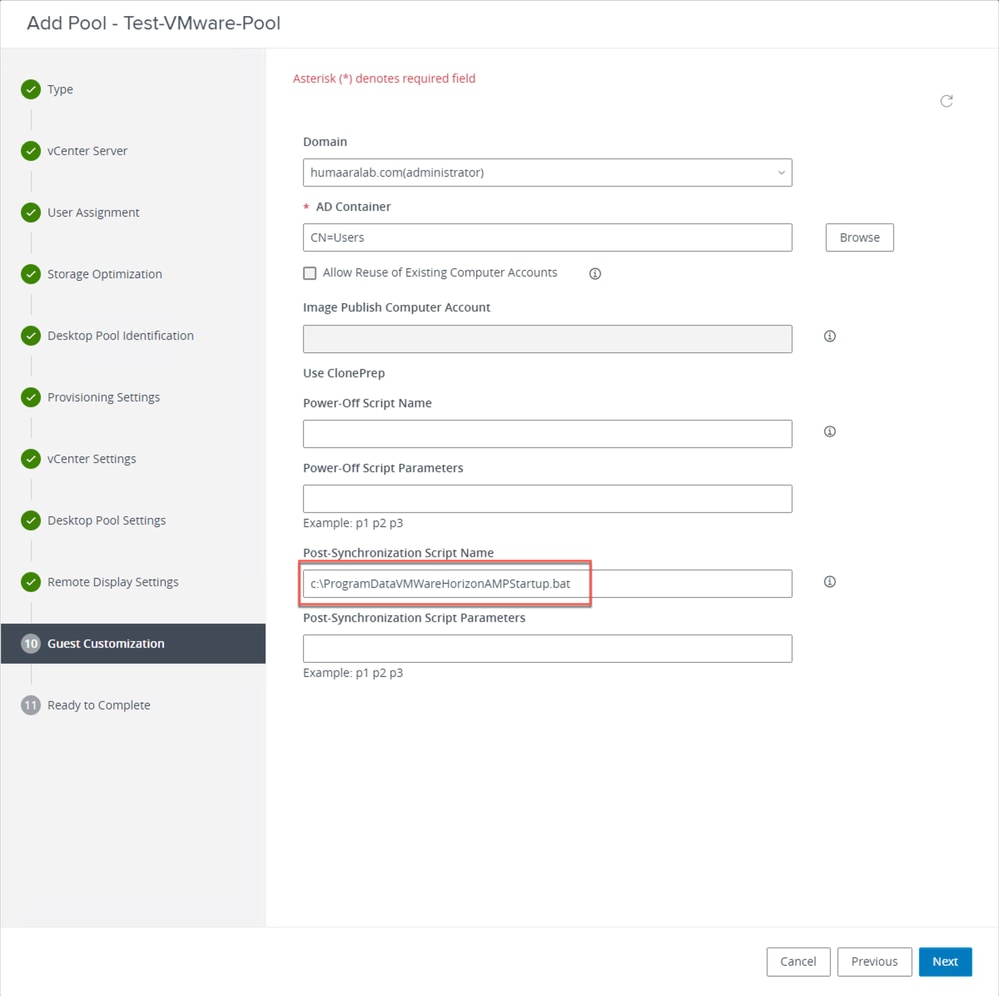

- بعد تثبيت نقطة النهاية الآمنة، قم بتنفيذ الأمر VMWareHorizonAMPSetup.bat على Gold Image VM أولا. أساسا، يغير هذا البرنامج النصي خدمة نقطة النهاية الآمنة إلى بدء يدوي وينشئ متغير بيئة يخزن اسم مضيف الصورة الذهبية للاستخدام لاحقا.

- تحتاج إلى نسخ VMWareHorizonAMPStartup.bat إلى مسار عام على Gold Image VM مثل C:\ProgramData" حيث سيتم إستخدام هذا في الخطوات اللاحقة.

- يمكن الآن إيقاف تشغيل نظام VM الخاص بالصورة الذهبية ويمكن بدء عملية التكوين على أفق VMware.

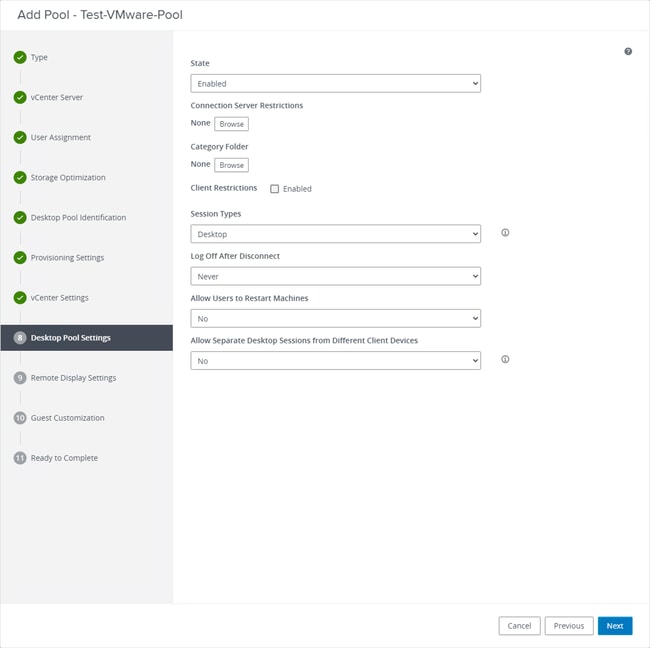

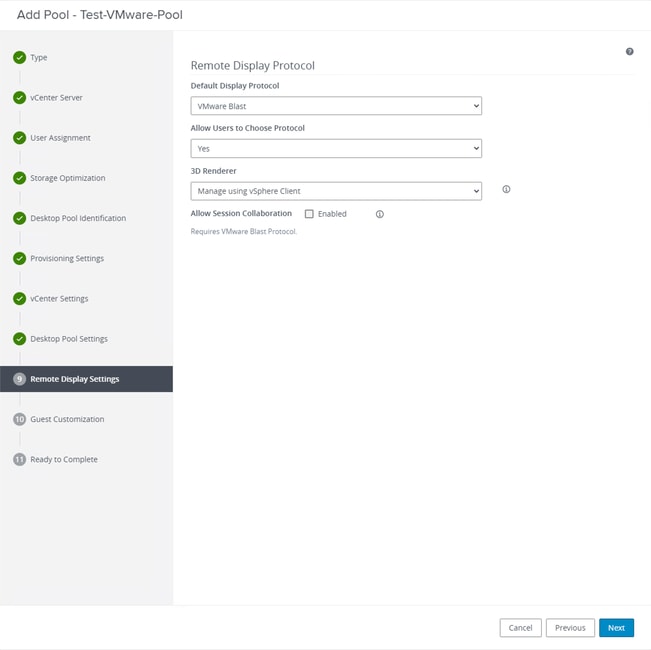

- هذه هي المعلومات خطوة بخطوة حول ما تبدو عليه من منظور VMware Horizon:

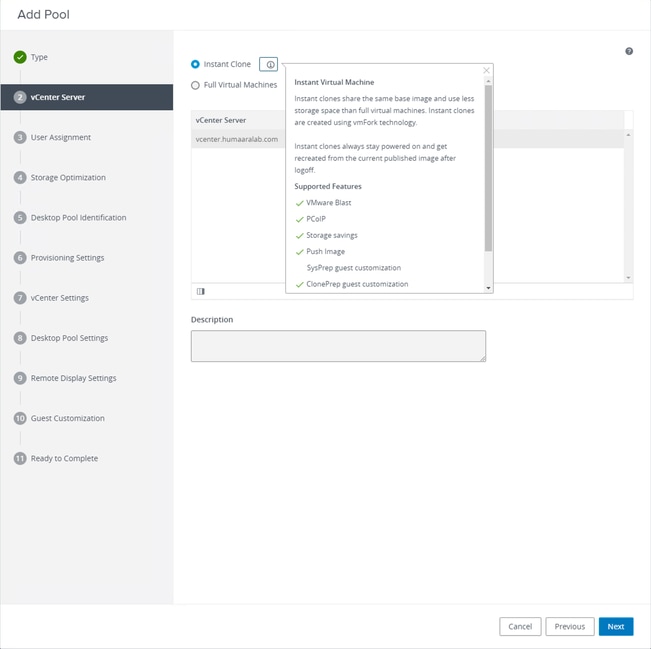

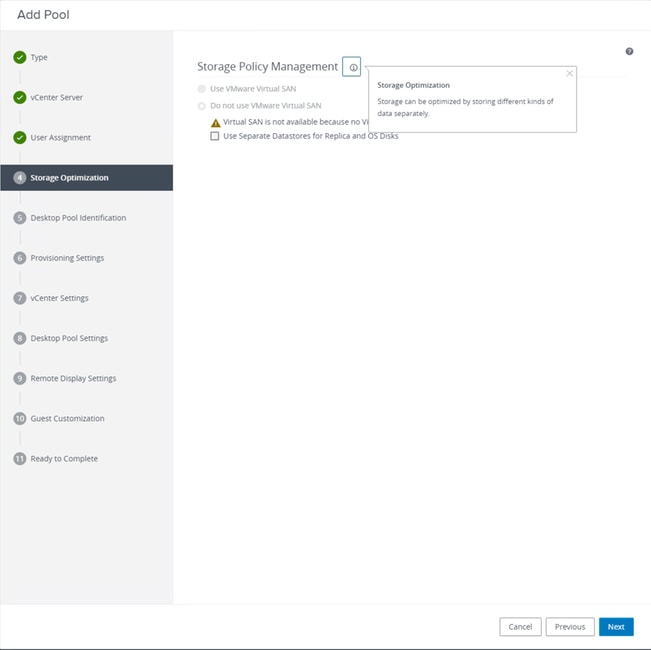

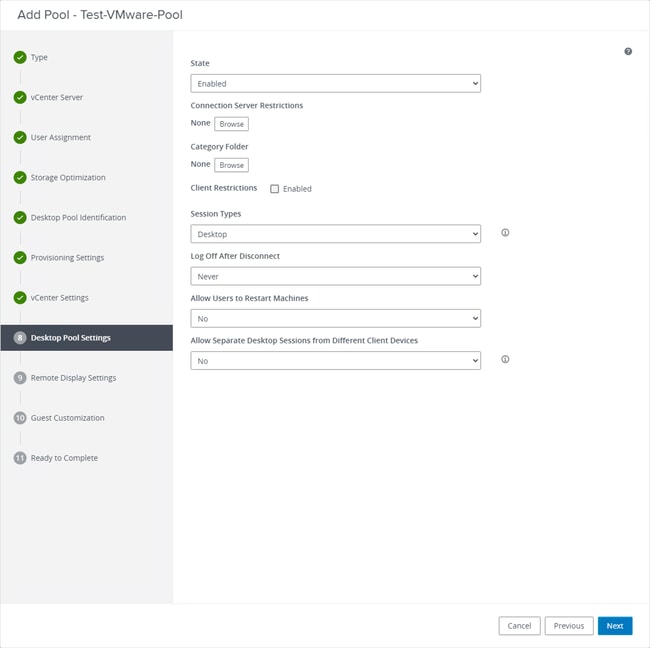

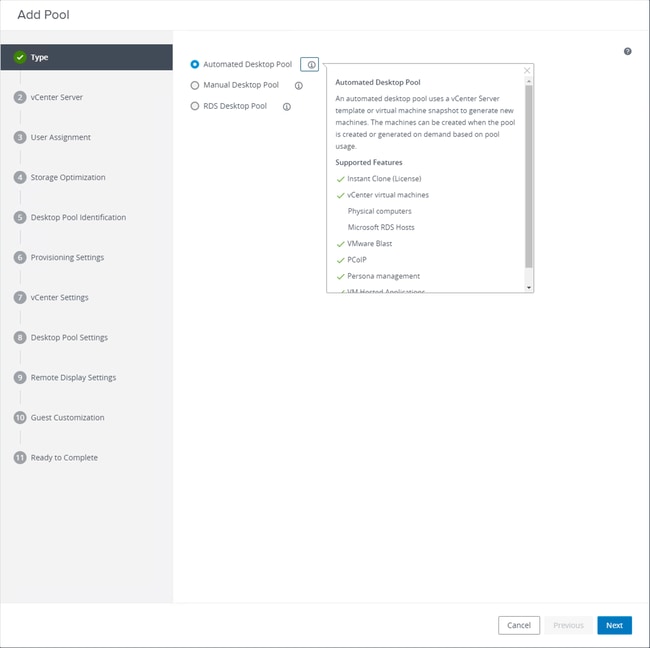

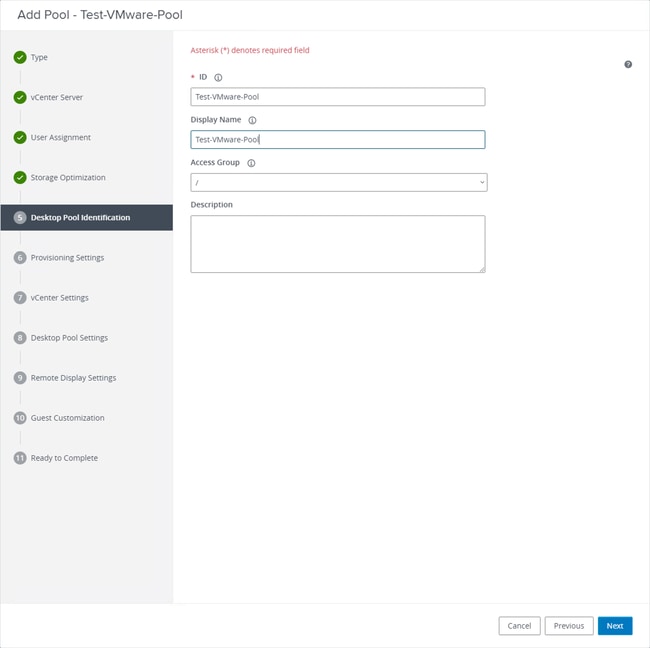

تحديد "تجمع أجهزة الكمبيوتر المكتبية المؤتمتة"

تحديد "تجمع أجهزة الكمبيوتر المكتبية المؤتمتة"

ارجع إلى: https://docs.vmware.com/en/VMware-Horizon/2106/virtual-desktops/GUID-6C3AB7F3-0BCF-4423-8418-30CA19CFC8FC.html

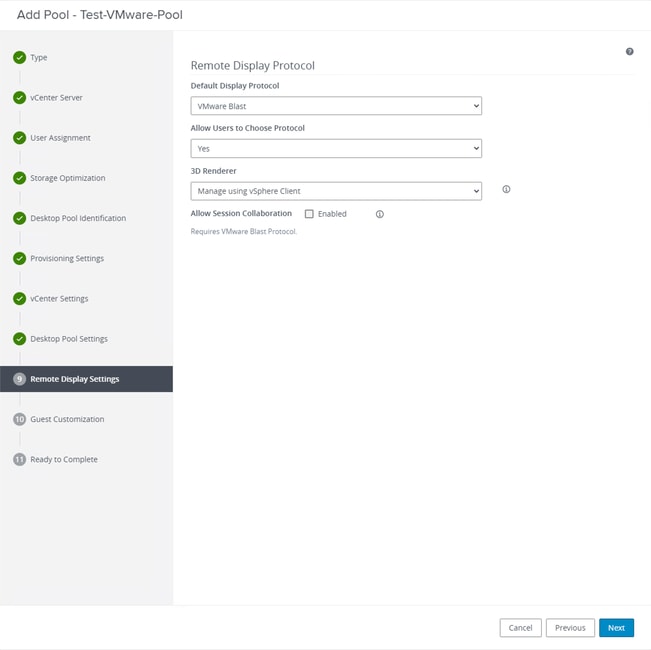

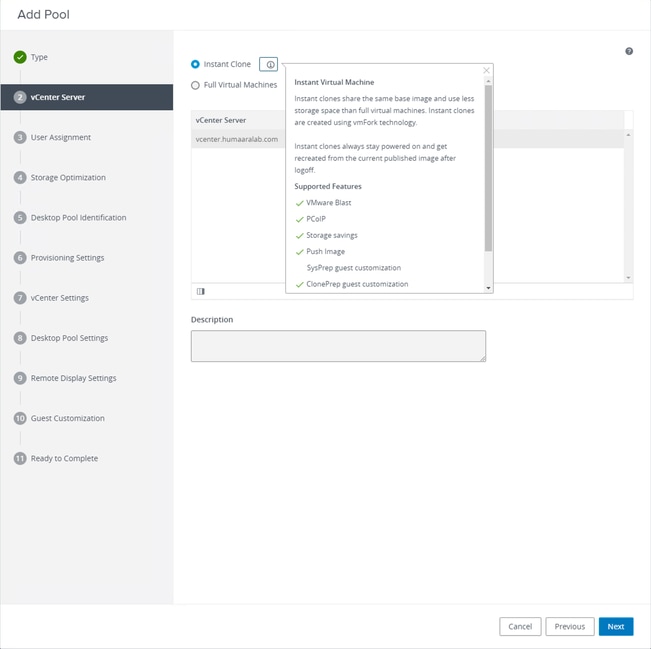

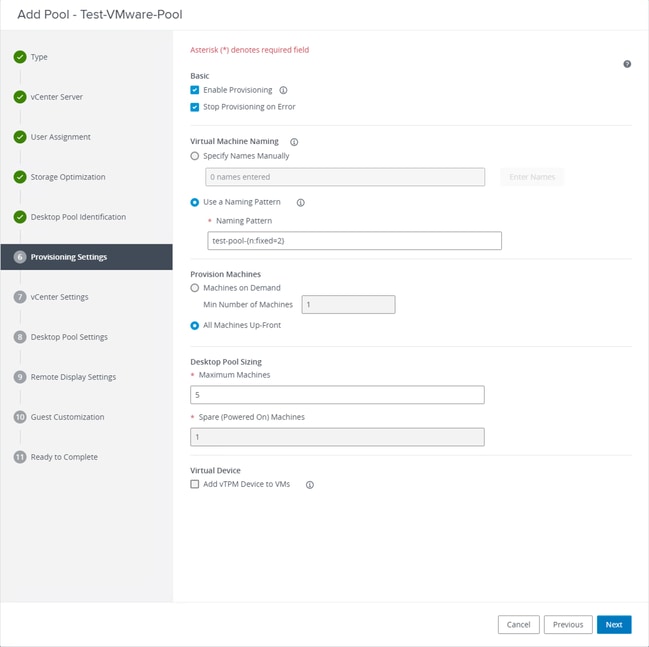

تحديد "النسخ الفورية"

تحديد "النسخ الفورية"

ارجع إلى: https://docs.vmware.com/en/VMware-Horizon-7/7.13/virtual-desktops/GUID-D7C0150E-18CE-4012-944D-4E9AF5B28347.html

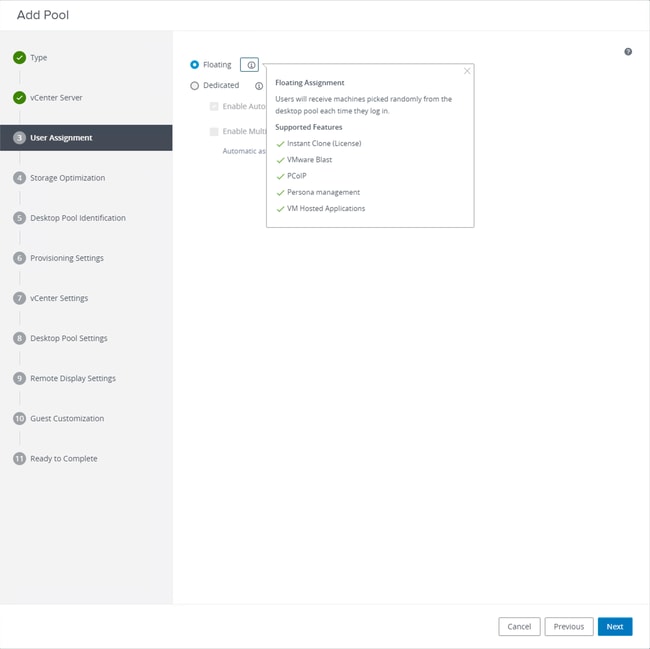

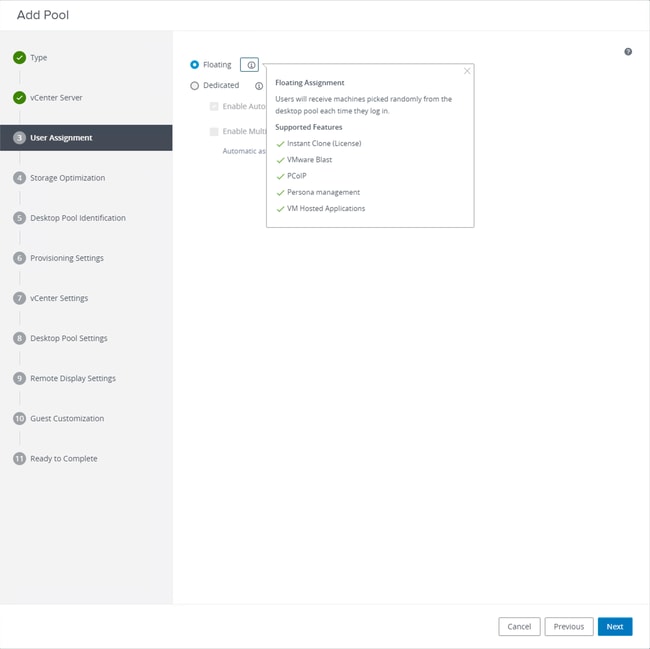

تحديد النوع "الطافي"

تحديد النوع "الطافي"

ارجع إلى: https://docs.vmware.com/en/VMware-Horizon-Cloud-Service-on-IBM-Cloud/21.1/horizoncloudhosted.deploy/GUID-34C260C7-A63E-452E-88E9-6AB63DEBB416.html

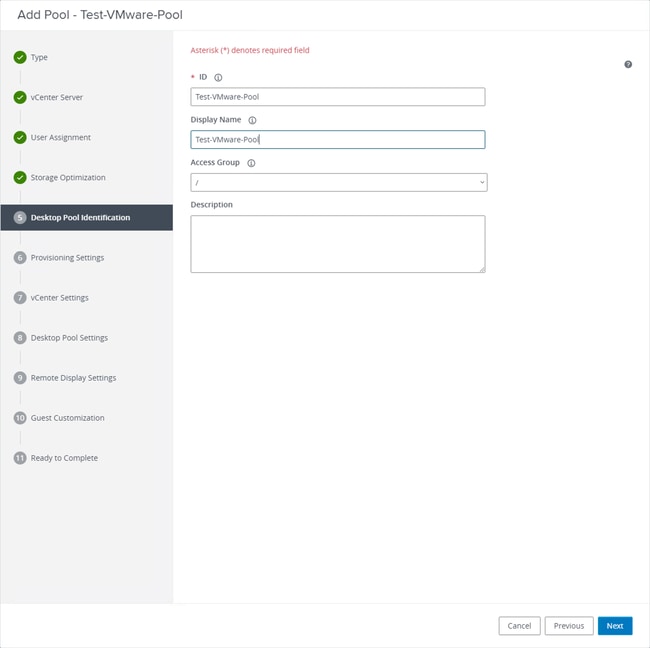

أسماء تجمع سطح المكتب

أسماء تجمع سطح المكتب

نقش تسمية أفق VMware: https://docs.vmware.com/en/VMware-Horizon/2103/virtual-desktops/GUID-26AD6C7D-553A-46CB-B8B3-DA3F6958CD9C.html

الصورة الذهبية: هذا هو وزير خارجية الصوره الذهبيه الحقيقي.

لقطة: هذه هي الصورة التي تريد إستخدامها لنشر الجهاز الظاهري التابع. هذه هي القيمة التي يتم تحديثها عند تحديث الصورة الذهبية بأي تغييرات. تعد "الراحة" بعض الإعدادات الخاصة ببيئة VMware.

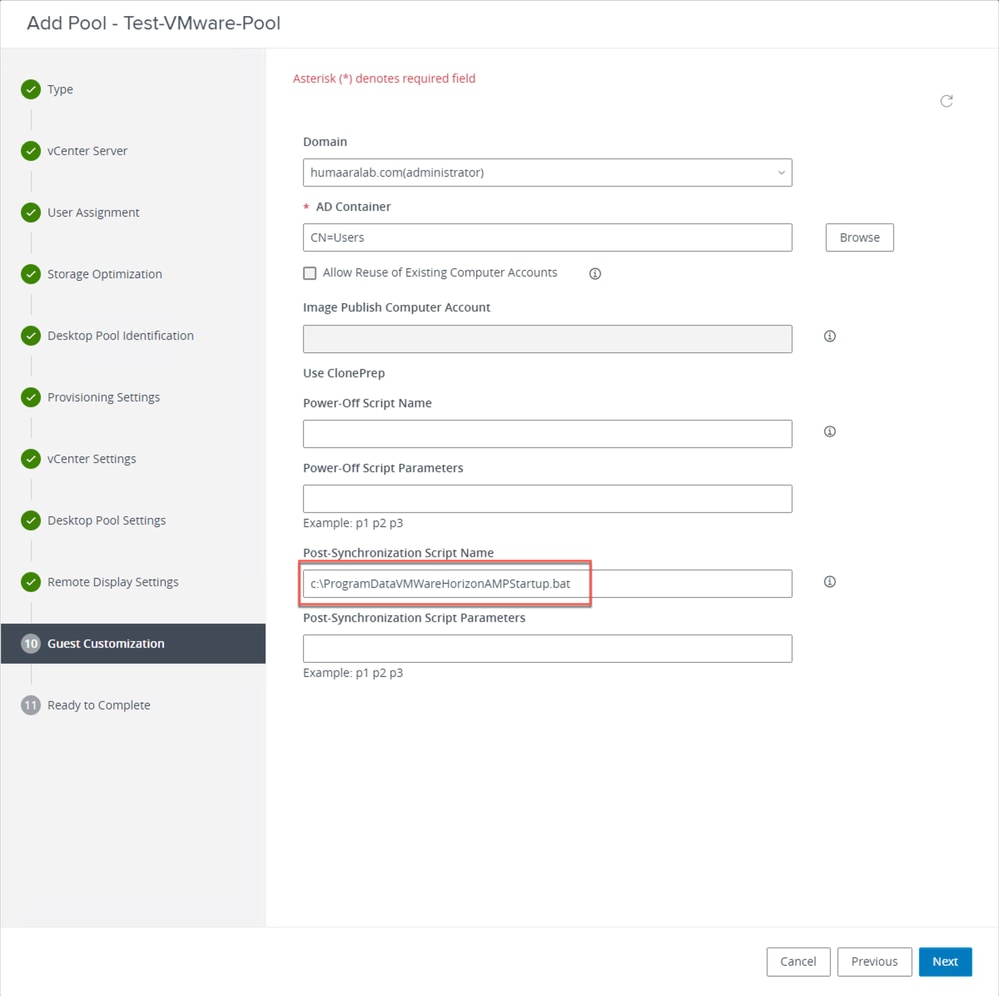

7. كما تمت الإشارة مسبقا، الخطوة 10. في المعالج حيث يمكنك تعيين مسار البرنامج النصي.

8. بمجرد اكتمال عملية التهيئة وإرسالها، يبدأ VMware Horizon عملية التكوين وسيتم إنشاء الأجهزة الافتراضية التابعة.

ملاحظة: ارجع إلى دليل VMware للحصول على معلومات حول هذه الخطوات ولكنها ذاتية التفسير.

إزالة الإدخالات المكررة

هناك بعض الطرق المتاحة التي يمكننا من خلالها إزالة الإدخالات المكررة للموصل:

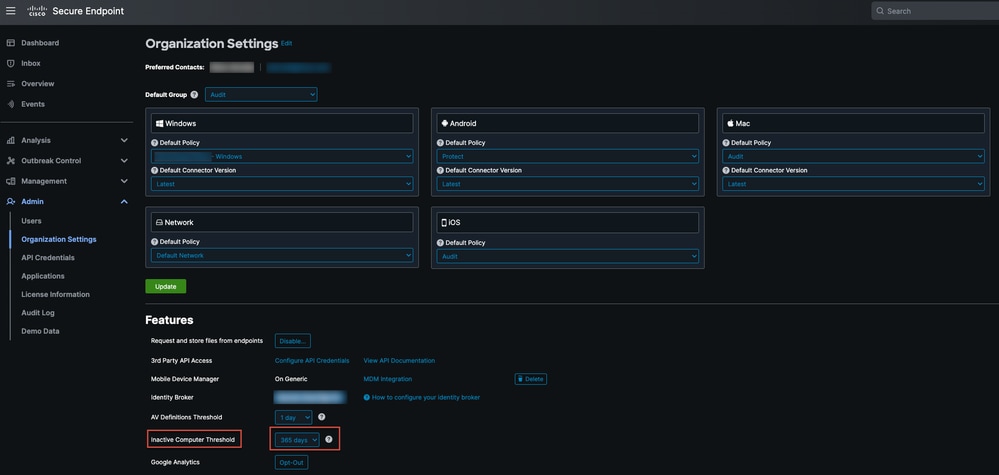

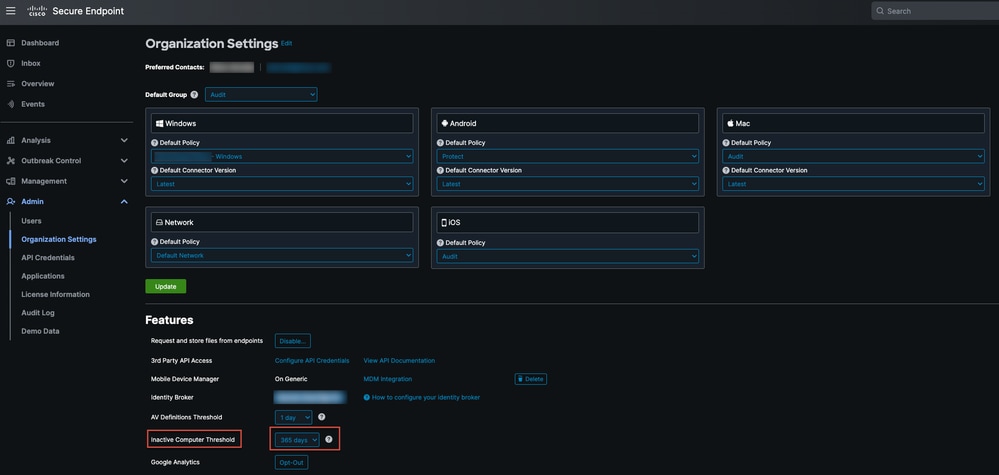

1. إستخدام ميزة الإزالة التلقائية على بوابة نقطة النهاية الآمنة لإزالة الإدخالات المكررة (غير النشطة):

ستتمكن من العثور على هذا الإعداد تحت Admin > إعدادات المؤسسة

تسمح لك عتبة الكمبيوتر غير النشطة بتحديد عدد الأيام التي يمكن أن يذهب إليها الموصل دون تسجيل الدخول إلى سحابة Cisco قبل إزالتها من قائمة صفحات إدارة الكمبيوتر. الإعداد الافتراضي هو 90 يوما. ستتم إزالة أجهزة الكمبيوتر غير النشطة من القائمة فقط وستظل أي أحداث يتم إنشاؤها في مؤسسة نقطة النهاية الآمنة الخاصة بك. سيتم إعادة ظهور الكمبيوتر في القائمة إذا قام الموصل بالتحقق من الدخول مرة أخرى.

2. الاستفادة من عمليات سير العمل الخاصة بالتزامن المتوفرة: https://ciscosecurity.github.io/sxo-05-security-workflows/workflows/secure-endpoint/0056-remove-inactive-endpoints

3. أستخدم البرامج النصية المتوفرة خارجيا لإزالة الوحدات القديمة/القديمة: https://github.com/CiscoSecurity/amp-04-delete-stale-guids

التعليقات

التعليقات