المقدمة

يصف هذا المستند مصادقة SAML مع موفر هوية Azure لملفات تعريف توصيل متعددة على Cisco FTD المدارة بواسطة FMC.

المتطلبات الأساسية

المتطلبات

توصي Cisco بمعرفة الموضوعات التالية:

- تكوين العميل الآمن على جدار الحماية من الجيل التالي (NGFW) المدار بواسطة مركز إدارة Firepower (FMC)

- قيم SAML و metadata.xml

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- الدفاع ضد تهديد Firepower (FTD)، الإصدار 7.4.0

- FMC، الإصدار 7.4.0

- Azure Microsoft Entra ID مع SAML 2.0

- Cisco Secure Client 5.1.7.80

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يسمح هذا التكوين ل FTD بمصادقة مستخدمي العميل الآمن باستخدام تطبيق SAML مختلف على Azure idp مع كائن SAML واحد تم تكوينه على FMC.

في بيئة Microsoft Azure، يمكن للعديد من التطبيقات مشاركة نفس معرف الكيان. يتطلب كل تطبيق، يتم تعيينه بشكل نموذجي على مجموعة نفق مختلفة، شهادة فريدة، تتطلب تكوين شهادات متعددة ضمن تكوين معرف P على جانب FTD ضمن كائن SAML IdP واحد. ومع ذلك، لا يدعم بروتوكول FTD من Cisco تكوين شهادات متعددة ضمن كائن SAML IdP واحد، كما هو موضح في معرف تصحيح الأخطاء من Cisco CSCvi29084.

للتغلب على هذا التحديد، أدخلت Cisco ميزة تجاوز شهادة IdP، المتاحة من FTD الإصدار 7.1.0 و ASA الإصدار 9.17.1. يوفر هذا التحسين حلا دائما للمسألة ويكمل الحلول الموجودة الموضحة في تقرير الخطأ.

التكوينات

يوضح هذا القسم عملية تكوين مصادقة SAML باستخدام Azure كمزود الهوية (IDp) لملفات تعريف إتصالات متعددة على Cisco Firepower Threat Defense (FTD) الذي تتم إدارته بواسطة مركز إدارة FirePOWER (FMC). يتم إستخدام ميزة تجاوز شهادة IdP لإعداد هذا بشكل فعال.

نظرة عامة على التكوين:

يجب تكوين إثنين من ملفات تعريف الاتصال على FTD من Cisco:

في عينة التكوين هذه، يتم تعيين عنوان URL لعبارة VPN (Cisco Secure Client FQDN) على nigarapa2.cisco.com

التكوين

التكوين على Azure IDp

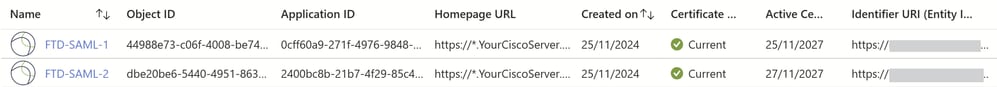

لتكوين تطبيقات SAML الخاصة بالمؤسسة ل Cisco Secure Client بشكل فعال، تأكد من تعيين جميع المعلمات بشكل صحيح لكل مجموعة نفق عن طريق إكمال الخطوات التالية:

الوصول إلى تطبيقات SAML الخاصة بالمؤسسات:

انتقل إلى وحدة التحكم الإدارية لموفر SAML حيث يتم سرد تطبيقات المؤسسة.

حدد تطبيق SAML المناسب:

حدد تطبيقات SAML المطابقة لمجموعات نفق العميل الآمن من Cisco التي ترغب في تكوينها.

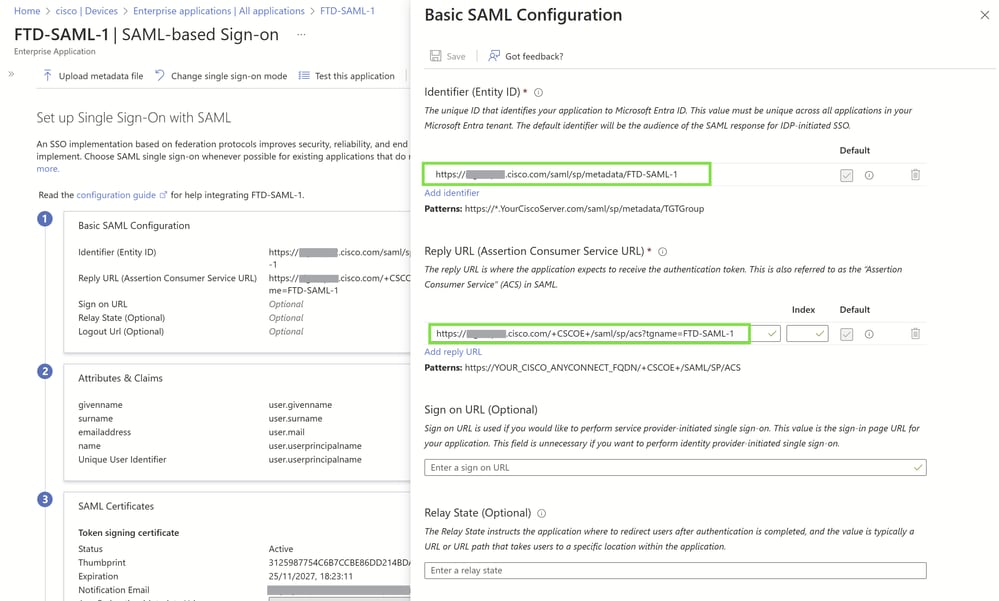

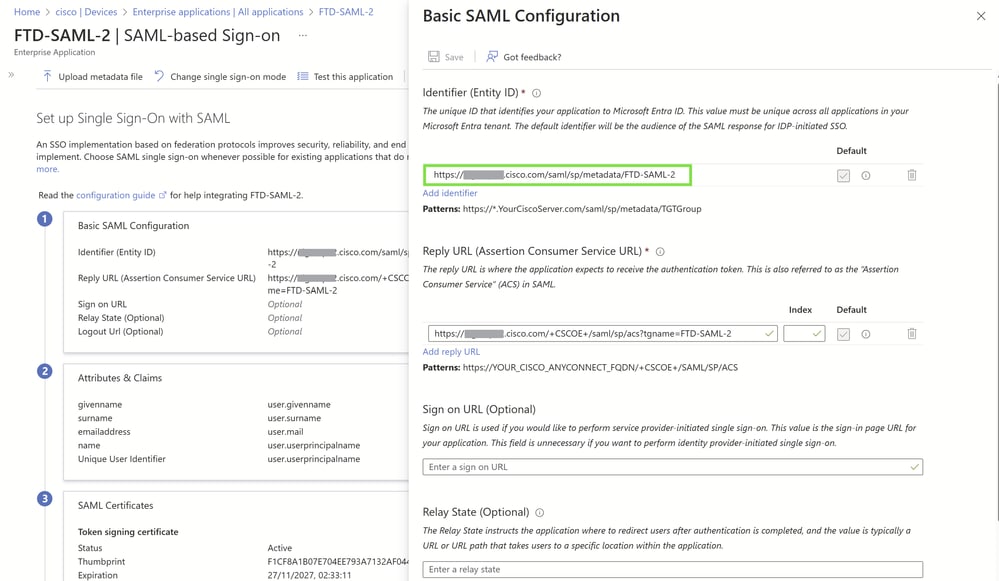

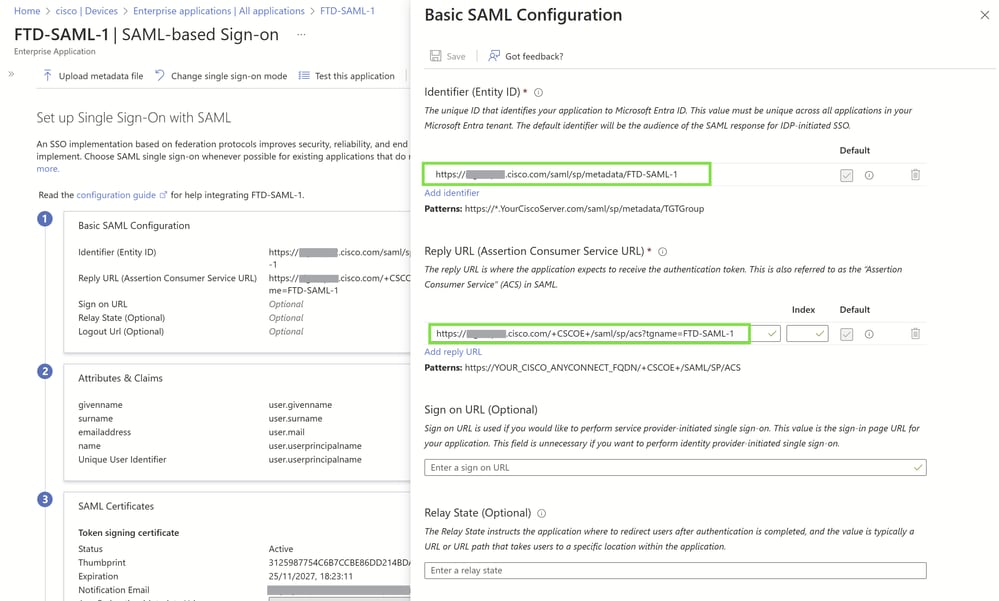

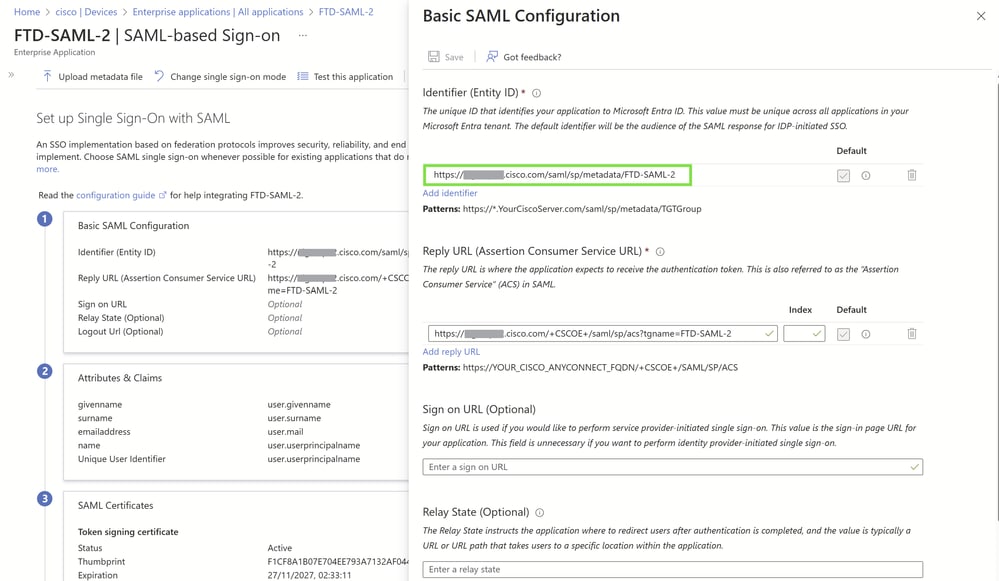

تكوين المعرف (معرف الكيان):

قم بتعيين المعرف (معرف الكيان) لكل تطبيق. يجب أن يكون هذا عنوان URL الأساسي، وهو اسم المجال المؤهل بالكامل (FQDN) ل Cisco Secure Client.

تعيين عنوان URL الخاص بالرد (عنوان URL لخدمة المستهلك للتأكيد):

قم بتكوين عنوان URL الخاص بالرد (عنوان URL الخاص بخدمة المستهلك للتأكيد) باستخدام عنوان URL الأساسي الصحيح. تأكد من أنها تتوافق مع FQDN الخاص بالعميل الآمن من Cisco.

قم بإلحاق ملف تعريف الاتصال أو اسم مجموعة النفق بعنوان URL الأساسي لضمان التحديد.

التحقق من التكوين:

تحقق من إدخال كافة عناوين URL والمعلمات بشكل صحيح ومن مطابقتها لمجموعات النفق الخاصة.

قم بحفظ التغييرات، وإذا أمكن، قم بإجراء إختبار المصادقة لضمان عمل التكوين كما هو متوقع.

للحصول على إرشادات أكثر تفصيلا، راجع "إضافة عميل Cisco الآمن من معرض تطبيقات Microsoft" في وثائق Cisco: تكوين ASA Secure Client VPN مع Microsoft Azure MFA من خلال SAML

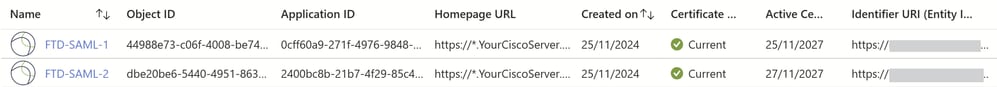

FTD-SAML-1

FTD-SAML-2

الآن يرجى التأكد من أن لديك المعلومات والملفات اللازمة لتكوين مصادقة SAML مع Microsoft Entra كموفر الهوية الخاص بك:

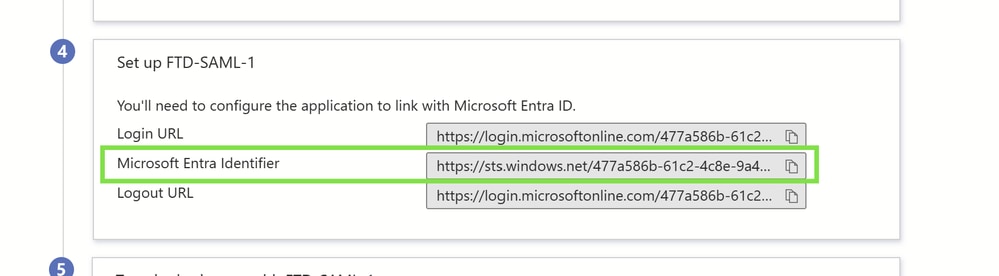

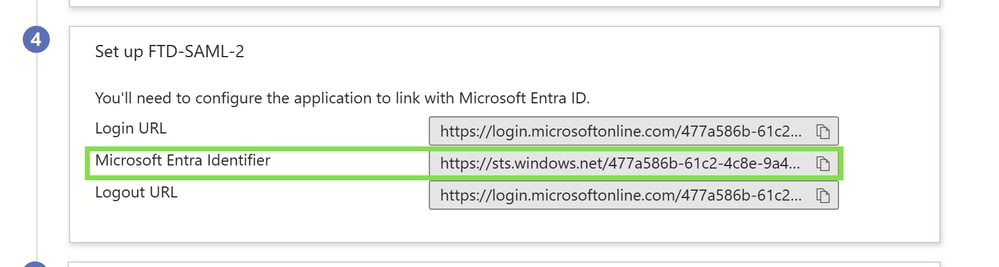

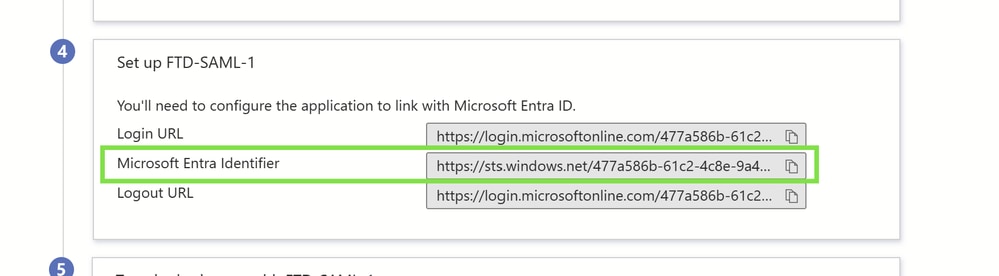

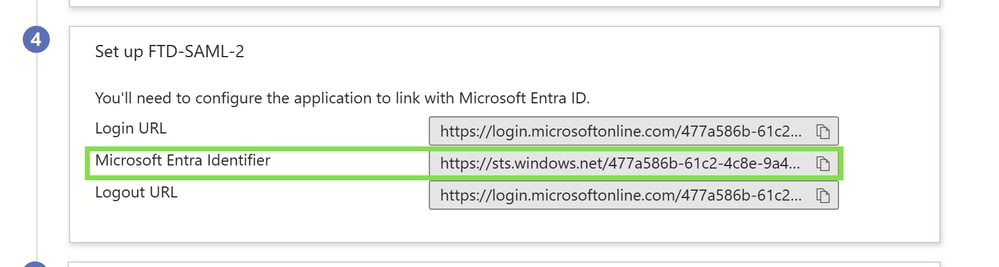

حدد موقع معرف Microsoft Entra:

قم بالوصول إلى إعدادات كل من تطبيقات SAML Enterprise داخل مدخل Microsoft Entra.

لاحظ معرف Microsoft Entra، الذي يظل متسقا عبر كلا التطبيقين وهو مهم لتكوين SAML.

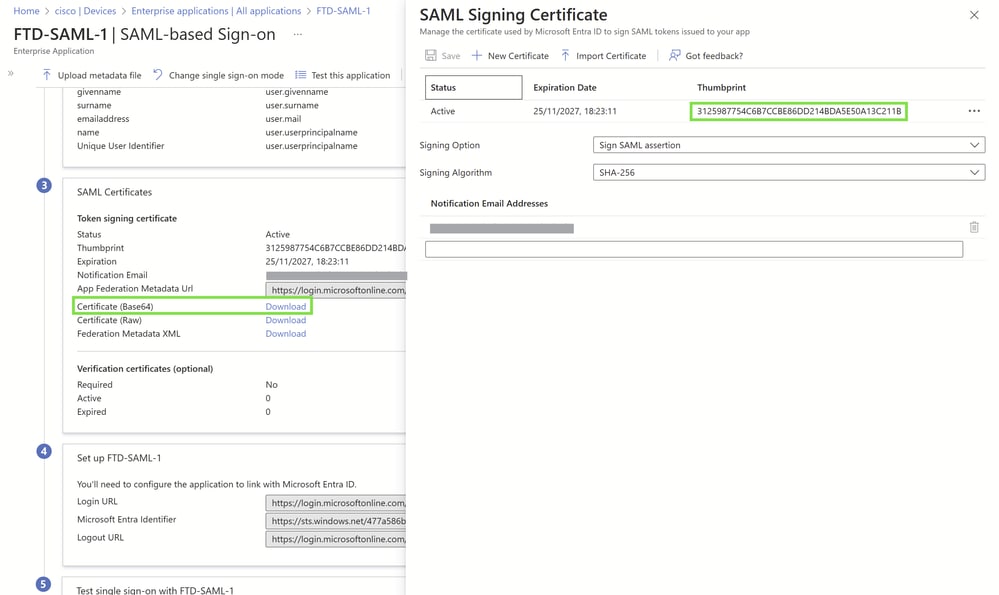

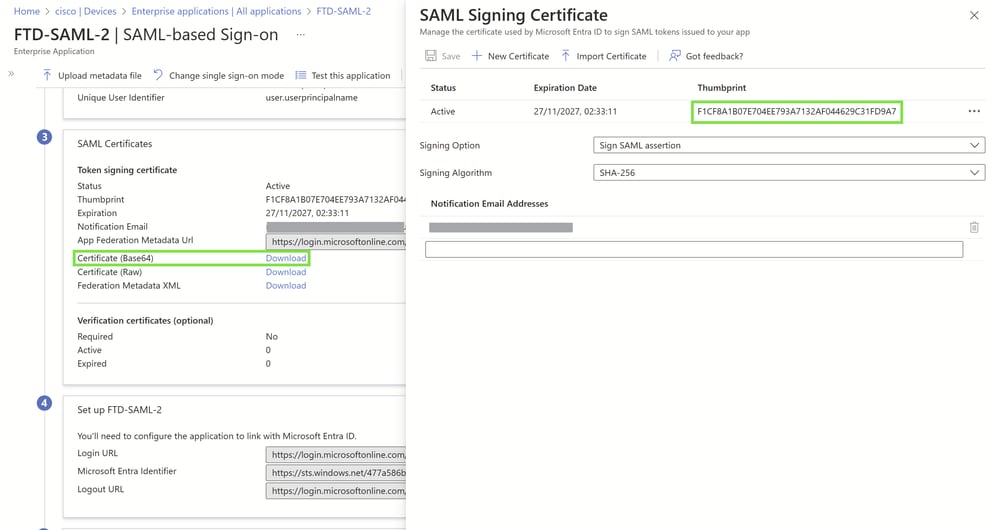

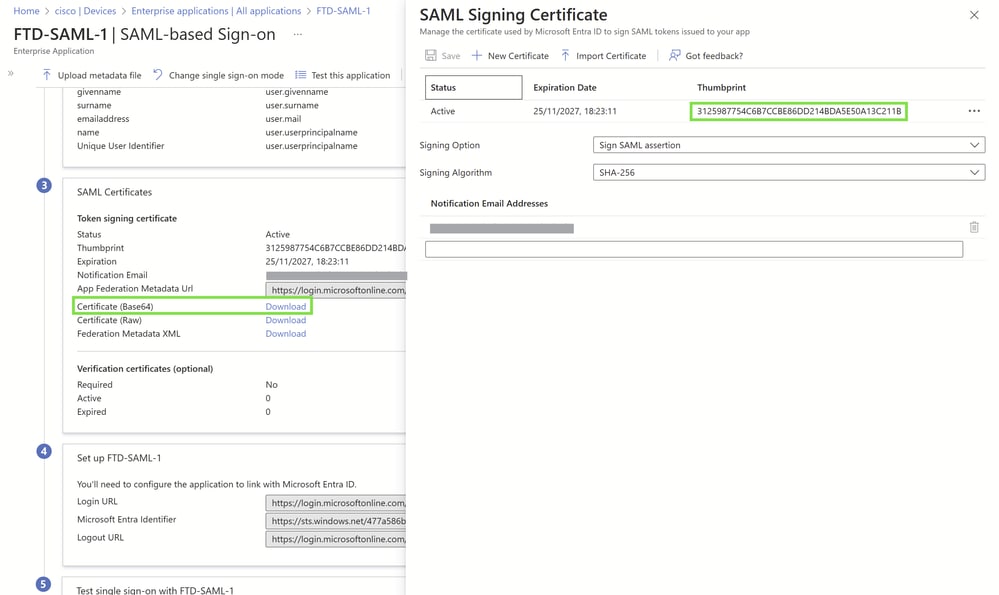

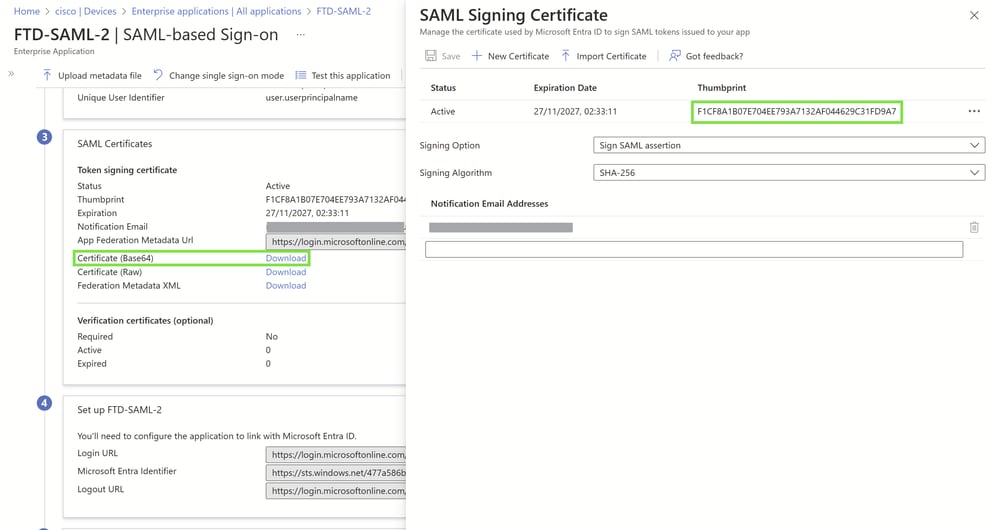

تنزيل شهادات Base64 IDp:

انتقل إلى كل تطبيق مكون من تطبيقات SAML Enterprise.

قم بتنزيل شهادات IdP الخاصة التي تم ترميزها بواسطة Base64. هذه الشهادات ضرورية لإنشاء الثقة بين موفر الهوية الخاص بك وإعداد Cisco VPN الخاص بك.

ملاحظة: كل تكوينات SAML هذه المطلوبة لملفات تعريف اتصال FTD يمكن أيضا الحصول عليها من ملفات التعريف.xml التي توفرها IdP الخاصة بك للتطبيقات المعنية.

ملاحظة: لاستخدام شهادة IdP مخصصة، تحتاج إلى تحميل شهادة IdP المنشأة خصيصا إلى كل من IdP و FMC. بالنسبة لمعرف Azure، تأكد من أن الشهادة بتنسيق PKCS#12. في FMC، قم بتحميل شهادة الهوية من IdP فقط، وليس ملف PKCS#12. للحصول على تعليمات تفصيلية، راجع القسم "تحميل ملف PKCS#12 على Azure و FDM" في وثائق Cisco: تشكيل توصيفات WAPN متعددة بمصادقة SAML على FDM

التكوين على FTD عبر FMC

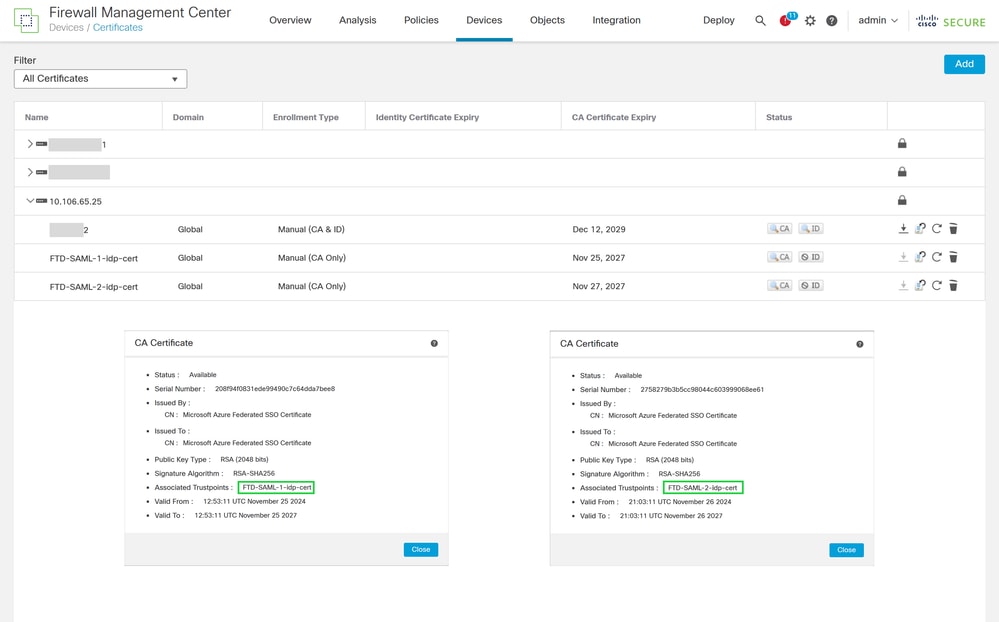

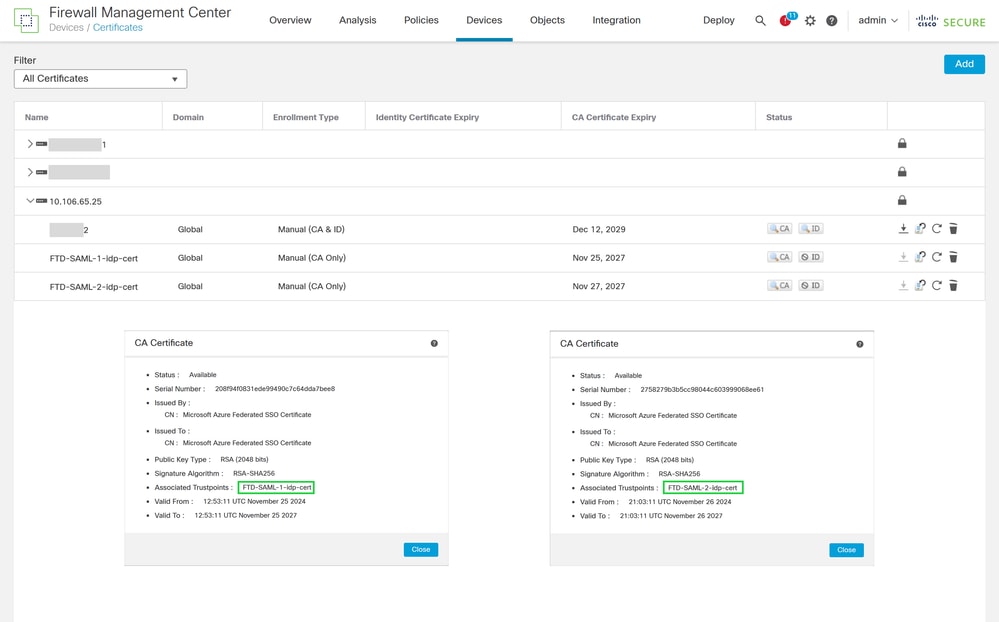

تسجيل شهادات IDp:

انتقل إلى قسم إدارة الشهادات داخل FMC وأدخل شهادات IdP التي تم تنزيلها والتي تم ترميزها بواسطة Base64 لكل من تطبيقي SAML. هذه الشهادات حيوية لإنشاء الثقة وتمكين مصادقة SAML.

للحصول على إرشادات تفصيلية، يرجى الرجوع إلى الخطوتين الأوليين ضمن "التكوين على FTD عبر FMC" في وثائق Cisco المتوفرة على: تكوين Secure Client باستخدام مصادقة SAML على FTD المدار عبر FMC.

ملاحظة: تم تحرير الصورة لعرض كلا الشهادتين في نفس الوقت من أجل عرض أفضل. لا يمكن فتح كلا الشهادتين في نفس الوقت على FMC.

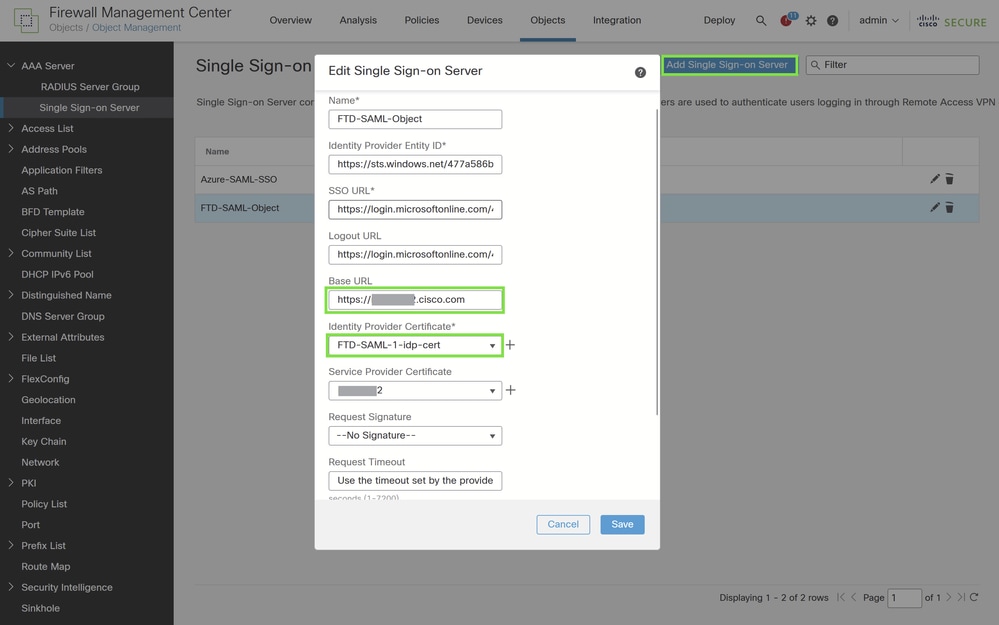

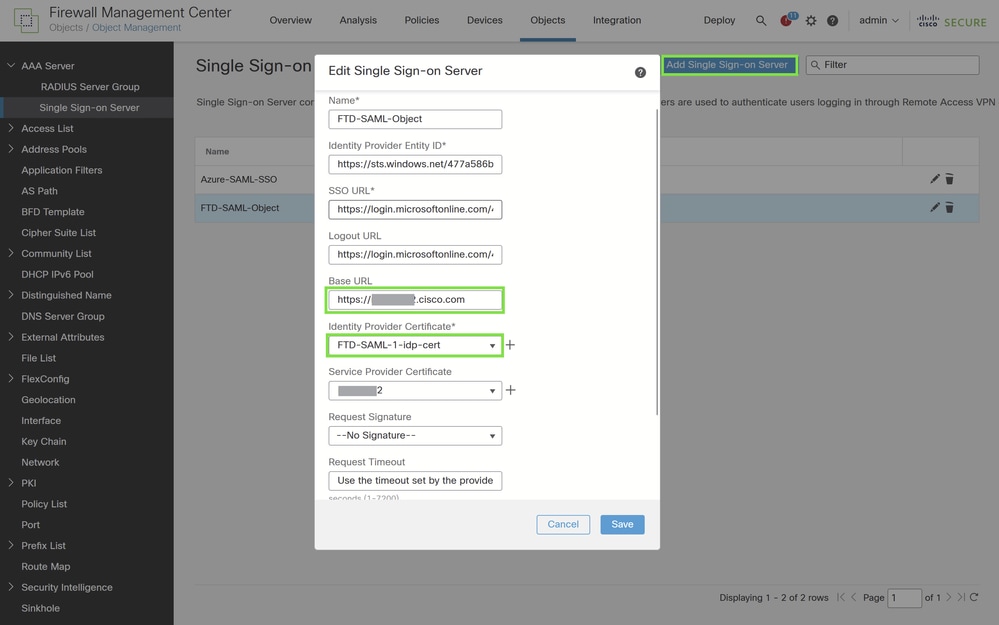

تكوين إعدادات خادم SAML على Cisco FTD من خلال FMC

لتكوين إعدادات خادم SAML على الدفاع عن تهديد FirePOWER (FTD) من Cisco باستخدام مركز إدارة FirePOWER (FMC)، قم بتنفيذ الخطوات التالية:

- انتقل إلى تكوين خادم تسجيل الدخول الأحادي:

- انتقل إلى كائنات > إدارة الكائن > خوادم AAA > خادم تسجيل الدخول الأحادي.

- انقر فوق إضافة خادم تسجيل دخول أحادي لبدء تكوين خادم جديد.

- تكوين إعدادات خادم SAML:

- باستخدام المعلمات التي تم تجميعها من تطبيقات SAML الخاصة بالمؤسسة أو من ملف Metadata.xml الذي تم تنزيله من موفر الهوية (IdP)، قم بتعبئة قيم SAML الضرورية في نموذج خادم تسجيل الدخول الأحادي الجديد.

- تتضمن المعلمات الرئيسية التي سيتم تكوينها ما يلي:

- معرف كيان موفر SAML: ENTITYid من metadata.xml

- عنوان URL الخاص بالموجه الخاص بالموجه: SingleSignOnService من metadata.xml.

- عنوان URL لتسجيل الخروج: SingleLogoutService من metadata.xml.

- عنوان URL الأساسي: FQDN لشهادة معرف SSL ل FTD الخاصة بك.

- شهادة موفر الهوية: شهادة توقيع IDp.

- تحت قسم شهادة مزود الهوية، قم بإرفاق إحدى شهادات IdP المسجلة

- في حالة الاستخدام هذه، نستخدم شهادة IdP من تطبيق FTD-SAML-1.

- شهادة موفر الخدمة: شهادة توقيع FTD.

ملاحظة: في التكوين الحالي، يمكن فقط إستبدال شهادة موفر الهوية من كائن SAML ضمن إعدادات ملف تعريف الاتصال. لسوء الحظ، لا يمكن تمكين الميزات مثل "طلب إعادة مصادقة معرف P عند تسجيل الدخول" و"تمكين معرف P الذي يمكن الوصول إليه فقط على الشبكة الداخلية" بشكل فردي أو تعطيلها لكل ملف تعريف اتصال.

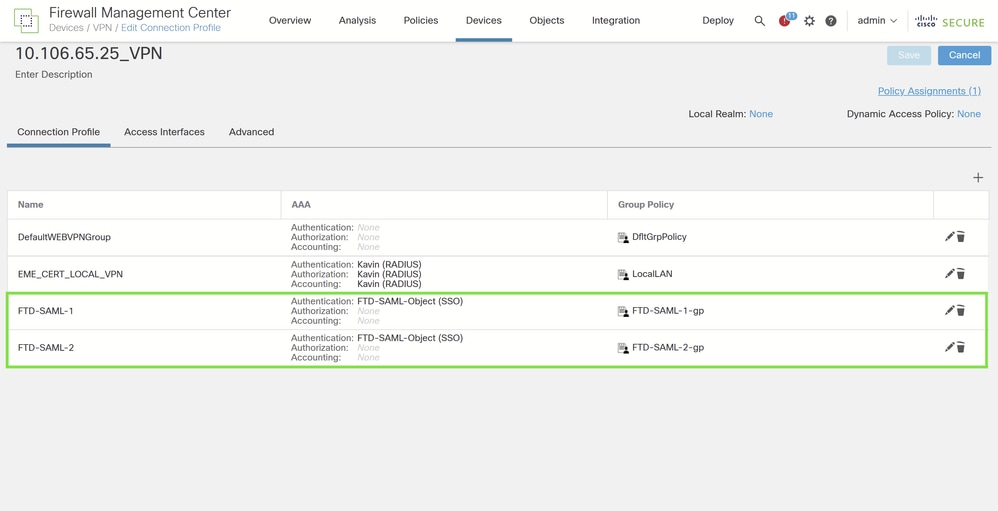

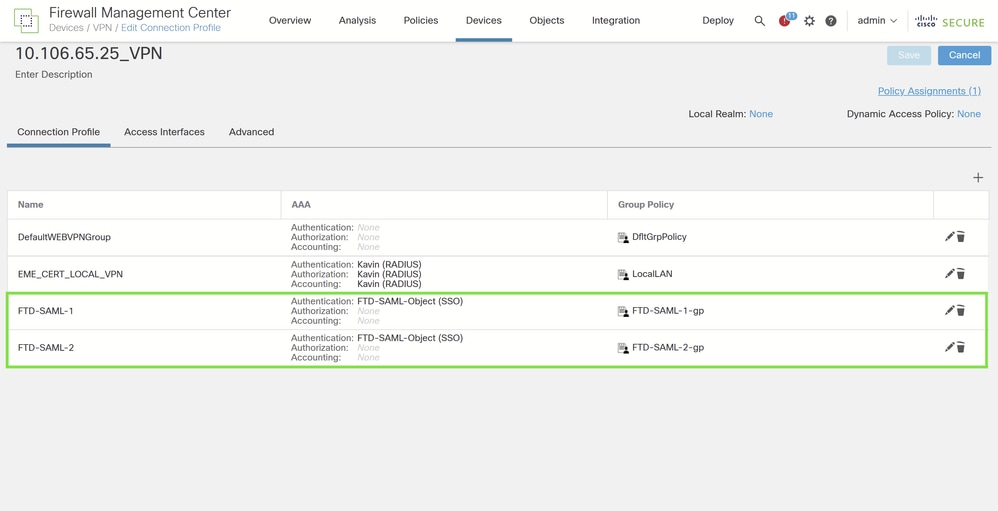

تكوين ملفات تعريف الاتصال على Cisco FTD عبر FMC

لإنهاء إعداد مصادقة SAML، يلزمك تكوين توصيفات التوصيل بالمعلمات المناسبة وتعيين مصادقة AAA على SAML باستخدام خادم SAML الذي تم تكوينه مسبقا.

للحصول على إرشادات أكثر تفصيلا، ارجع إلى الخطوة الخامسة ضمن "التكوين في FTD عبر FMC" في وثائق Cisco: تكوين Secure Client باستخدام مصادقة SAML على FTD المدار عبر FMC.

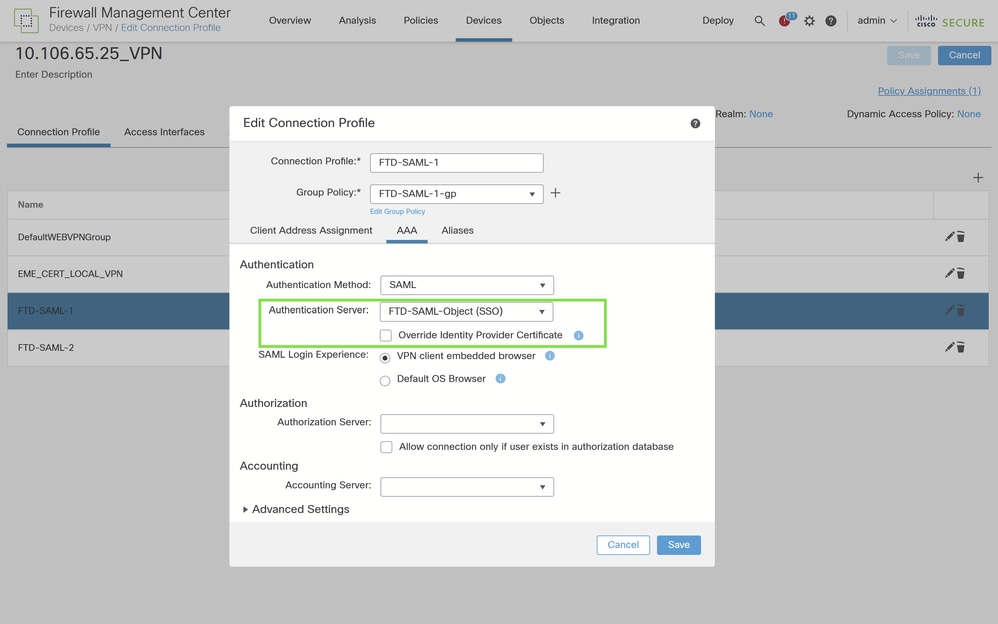

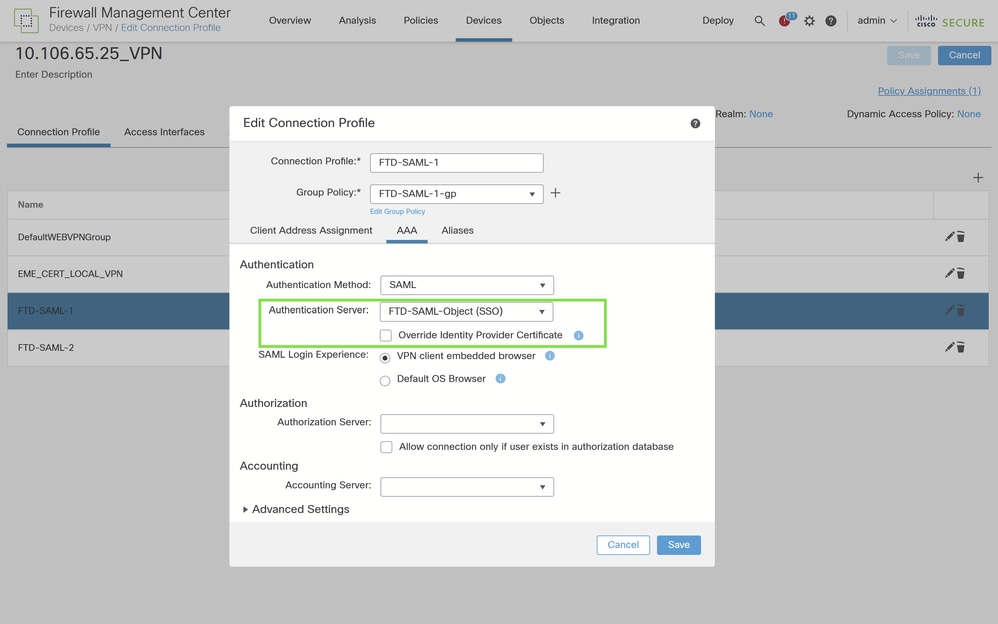

إستخراج تكوين AAA لملف تعريف الاتصال الأول

فيما يلي نظرة عامة على إعدادات تكوين AAA لتوصيف الاتصال الأول:

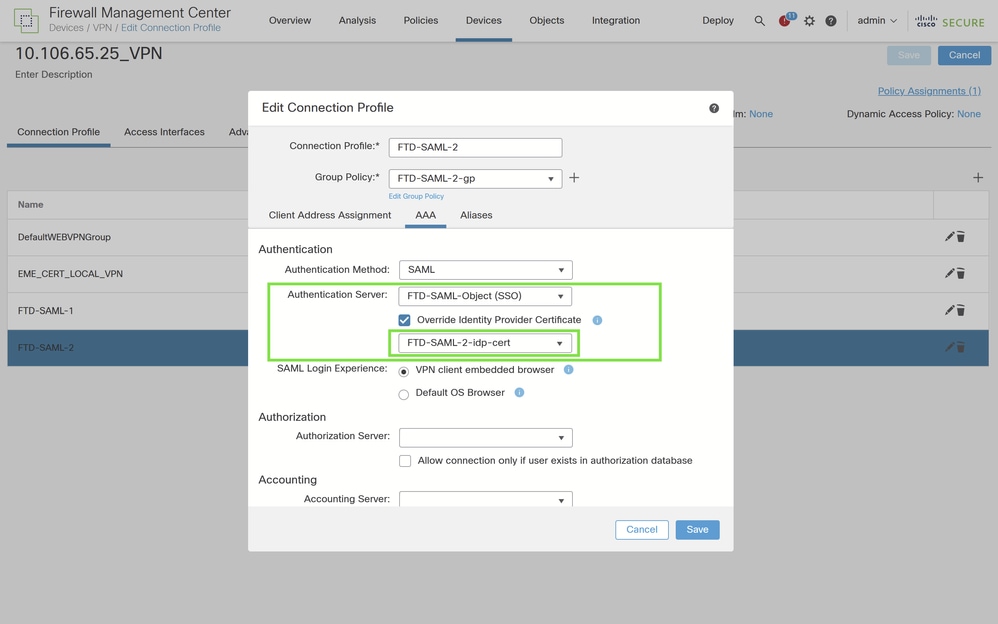

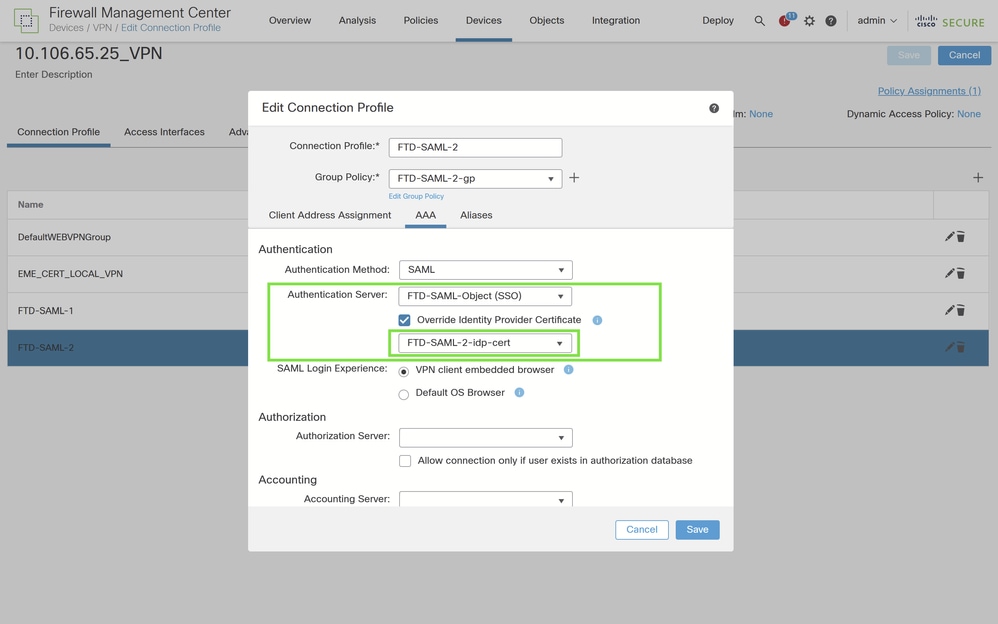

تكوين تجاوز شهادة IDp لملف تعريف الاتصال الثاني في Cisco FTD

للتأكد من إستخدام شهادة موفر الهوية (IdP) الصحيحة لملف تعريف الاتصال الثاني، قم بتمكين تجاوز شهادة IdP بإكمال الخطوات التالية:

ضمن إعدادات توصيف التوصيل، حدد مكان خيار "تخطي شهادة مزود الهوية" وقم بتمكينه للسماح باستخدام شهادة IdP مختلفة عن تلك التي تم تكوينها لخادم SAML.

من قائمة شهادات IdP المسجلة، حدد الشهادة المسجلة خصيصا لتطبيق FTD-SAML-2. يضمن هذا التحديد إستخدام شهادة IDp الصحيحة عند إجراء طلب مصادقة لملف تعريف الاتصال هذا.

نشر التكوين

انتقلDeploy > Deploymentإلى تحديد FTD المناسب لتطبيق تغييرات VPN لمصادقة SAML.

التحقق من الصحة

التكوين على سطر أوامر FTD

firepower# sh run webvpn

webvpn

enable outside

http-headers

hsts-server

enable

max-age 31536000

include-sub-domains

no preload

hsts-client

enable

x-content-type-options

x-xss-protection

content-security-policy

Secure Client image disk0:/csm/Secure Client-win-4.10.08025-webdeploy.pkg 1 regex "Windows"

Secure Client enable

saml idp https://sts.windows.net/477a586b-61c2-4c8e-9a41-1634016aa513/

url sign-in https://login.microsoftonline.com/477a586b-61c2-4c8e-9a41-1634016aa513/saml2

url sign-out https://login.microsoftonline.com/477a586b-61c2-4c8e-9a41-1634016aa513/saml2

base-url https://nigarapa2.cisco.com

trustpoint idp FTD-SAML-1-idp-cert

trustpoint sp nigarapa2

no signature

force re-authentication

tunnel-group-list enable

cache

disable

error-recovery disable

firepower#

firepower# sh run tunnel-group FTD-SAML-1

tunnel-group FTD-SAML-1 type remote-access

tunnel-group FTD-SAML-1 general-attributes

address-pool secure-client-pool

default-group-policy FTD-SAML-1-gp

tunnel-group FTD-SAML-1 webvpn-attributes

authentication saml

group-alias FTD-SAML-1 enable

saml identity-provider https://sts.windows.net/477a586b-61c2-4c8e-9a41-1634016aa513/

firepower#

firepower# sh run tunnel-group FTD-SAML-2

tunnel-group FTD-SAML-2 type remote-access

tunnel-group FTD-SAML-2 general-attributes

address-pool secure-client-pool

default-group-policy FTD-SAML-2-gp

tunnel-group FTD-SAML-2 webvpn-attributes

authentication saml

group-alias FTD-SAML-2 enable

saml identity-provider https://sts.windows.net/477a586b-61c2-4c8e-9a41-1634016aa513/

saml idp-trustpoint FTD-SAML-2-idp-cert

firepower#

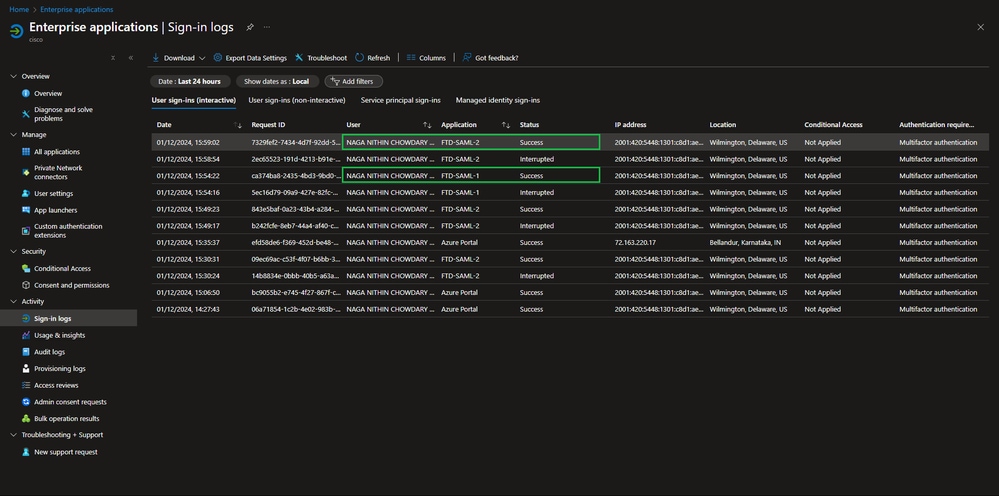

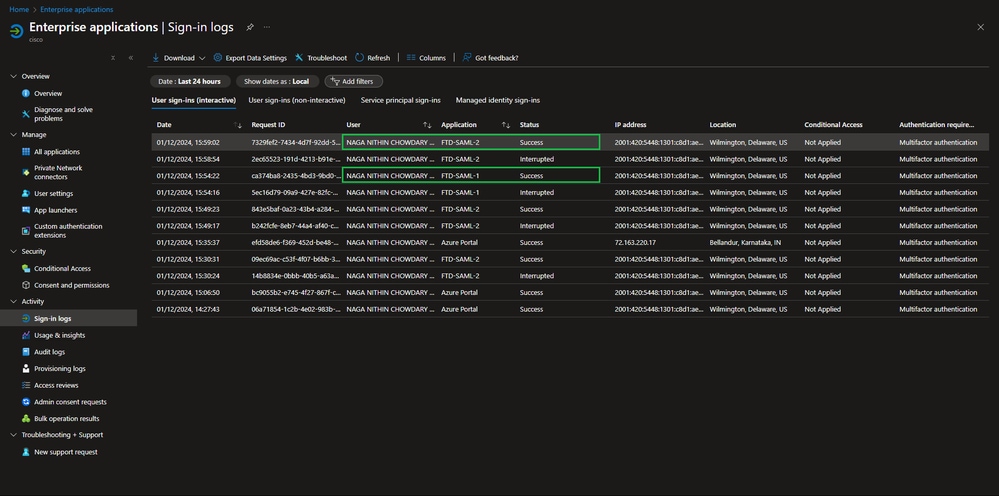

سجل تسجيل الدخول من معرف معرف معرف معرف بطاقة Azure

قم بالوصول إلى قسم سجلات تسجيل الدخول ضمن تطبيق المؤسسة. ابحث عن طلبات المصادقة المتعلقة بتوصيفات التوصيل المحددة، مثل FTD-SAML-1 وFTD-SAML-2. تحقق من أن المستخدمين يقومون بالمصادقة بنجاح من خلال تطبيقات SAML المقترنة بكل ملف تعريف اتصال.

سجلات تسجيل الدخول على Azure IdP

سجلات تسجيل الدخول على Azure IdP

استكشاف الأخطاء وإصلاحها

- يمكنك أستكشاف الأخطاء وإصلاحها باستخدام DART من كمبيوتر المستخدم العميل الآمن.

- لاستكشاف أخطاء مصادقة SAML وإصلاحها، أستخدم تصحيح الأخطاء هذا:

firepower# debug webvpn saml 255

- تحقق من تكوين "العميل الآمن" كما هو موضح أعلاه؛ يمكن إستخدام هذا الأمر للتحقق من الشهادة.

firepower# show crypto ca certificate

التعليقات

التعليقات