المقدمة

يصف هذا وثيقة كيف أن يشكل cisco IOS XE وحدة الاستقبال والبث c8000v ل AnyConnect SSL VPN مع محلي مستعمل قاعدة معطيات.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

المكونات المستخدمة

ثتستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco Catalyst 8000V (C8000V) يركض صيغة 17.16.01a

- Cisco Secure Client، الإصدار 5.1.8.105

- كمبيوتر العميل مع تثبيت Cisco Secure Client

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

شبكة VPN الخاصة ببروتوكول Cisco IOS XE Secure Socket Layer (SSL) عبارة عن حل قائم على موجه يوفر اتصال الوصول عن بعد لشبكة VPN الخاصة ببروتوكول SSL المدمج مع ميزات الأمان والتوجيه الرائدة في مجال الصناعة على نظام أساسي مجمع للبيانات والصوت والشبكات اللاسلكية. باستخدام شبكة VPN الخاصة ب Cisco IOS XE SSL، يحصل المستخدمون النهائيون على الوصول بشكل آمن من المنزل أو أي موقع تم تمكينه بالإنترنت مثل النقاط الفعالة اللاسلكية. كما تمكن شبكة VPN الخاصة ب Cisco IOS XE SSL الشركات من توسيع وصول شبكة الشركة إلى الشركاء والمستشارين في الخارج، مما يحافظ على حماية بيانات الشركة طوال الوقت.

هذه الميزة مدعومة على الأنظمة الأساسية المحددة:

|

المنصة

|

إصدار IOS XE المدعوم من Cisco

|

|

سلسلة موجه خدمات الشبكة السحابية 1000V من Cisco

|

Cisco IOS XE الإصدار 16.9

|

|

Cisco Catalyst 8000v

|

Cisco IOS XE Bengaluru، الإصدار 17.4.1

|

|

موجه الخدمات المدمجة Cisco 4461 Integrated Services Router

موجه الخدمات المدمجة Cisco 4451 Integrated Services Router

موجه الخدمات المدمجة Cisco 4431 Integrated Services Router

|

Cisco IOS XE Cuteno 17.7.1a

|

التكوين

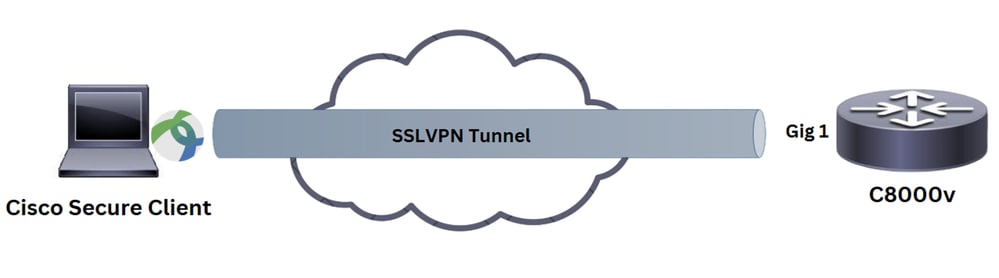

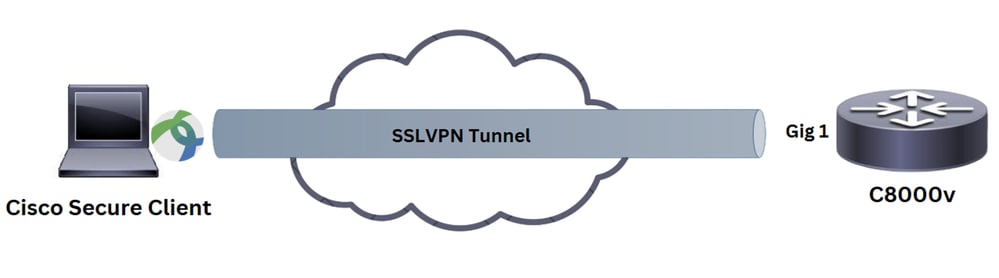

الرسم التخطيطي للشبكة

الرسم التخطيطي للشبكة الأساسية

الرسم التخطيطي للشبكة الأساسية

التكوينات

- تمكين المصادقة والتفويض والمحاسبة (AAA) وتكوين المصادقة وقوائم التخويل وإضافة اسم مستخدم إلى قاعدة البيانات المحلية.

aaa new-model

!

aaa authentication login SSLVPN_AUTHEN local

aaa authorization network SSLVPN_AUTHOR local

!

username test password cisco123

تحذير: يطبق الأمر AAA new-model المصادقة المحلية على الفور على جميع الخطوط والواجهات (باستثناء سطر وحدة التحكم con 0). إذا تم فتح جلسة telnet على الموجّه بعد تمكين هذا الأمر (أو إذا انتهت مهلة الاتصال وكان لا بد من إعادة الاتصال)، فيجب أن تتم مصادقة المستخدم من خلال قاعدة البيانات المحلية للموجّه. يوصى بتعريف اسم مستخدم وكلمة مرور على الموجه قبل بدء تكوين AAA، لذلك لا تكون مؤمنا من الموجه.

تلميح: قبل تكوين أوامر AAA، احفظ التكوين الخاص بك. لا يمكنك حفظ التكوين مرة أخرى إلا بعد إكمال تكوين AAA (وتكون راضيًا عن أنه يعمل بشكل صحيح). يتيح لك ذلك الاسترداد من حالات الإغلاق غير المتوقعة حيث يمكنك التراجع عن أي تغيير مع إعادة تحميل الموجّه.

2.قم بإنشاء زوج المفاتيح RSA-Shamir-Adleman.

crypto key generate rsa label AnyConnect modulus 2048 exportable

3. قم بإنشاء TrustPoint لتثبيت شهادة هوية الموجه. يمكنك الرجوع إلى كيفية تكوين تسجيل الشهادة ل PKI للحصول على مزيد من التفاصيل حول إنشاء الشهادة.

crypto pki trustpoint TP_AnyConnect

enrollment terminal

fqdn sslvpn-c8kv.example.com

subject-name cn=sslvpn-c8kv.example.com

subject-alt-name sslvpn-c8kv.example.com

revocation-check none

rsakeypair AnyConnect

ملاحظة: يجب تكوين الاسم الشائع (CN) في اسم الموضوع باستخدام عنوان IP أو اسم المجال المؤهل بالكامل (FQDN) الذي يستخدمه المستخدمون للاتصال بالبوابة الآمنة (C8000V). قد يساعد إدخال CN بشكل صحيح، على الرغم من أنه غير إلزامي، في تقليل عدد أخطاء الشهادات التي يواجهها المستخدمون عند تسجيل الدخول.

4. حدد تجمع IP المحلي لتعيين العناوين إلى عميل Cisco الآمن.

ip local pool SSLVPN_POOL 192.168.13.1 192.168.13.10

5. (إختياري) قم بتكوين قائمة وصول قياسية ليتم إستخدامها للنفق المنقسم. تتكون قائمة الوصول هذه من الشبكات الوجهة التي يمكن الوصول إليها من خلال نفق VPN. بشكل افتراضي، تمر جميع حركة مرور البيانات عبر نفق VPN (النفق الكامل) إذا لم يتم تكوين النفق المقسم.

ip access-list standard split-tunnel-acl

10 permit 192.168.11.0 0.0.0.255

20 permit 192.168.12.0 0.0.0.255

6.تعطيل خادم HTTP الآمن.

7. تكوين مقترح SSL.

crypto ssl proposal ssl_proposal

protection rsa-aes128-sha1 rsa-aes256-sha1

8. تكوين سياسة SSL، واستدعاء اقتراح SSL، ونقطة ثقة PKI.

crypto ssl policy ssl_policy

ssl proposal ssl_proposal

pki trustpoint TP_AnyConnect sign

ip interface GigabitEthernet1 port 443

يحدد نهج SSL المقترح ونقطة الثقة المراد إستخدامها أثناء تفاوض SSL. وهو يعمل كحاوية لجميع المعلمات المشاركة في تفاوض SSL. يتم تحديد النهج من خلال مطابقة معلمات جلسة العمل مع تلك التي تم تكوينها بموجب النهج.

9. (إختياري) إنشاء ملف تعريف AnyConnect بمساعدة محرر ملف تعريف العميل الآمن من Cisco Secure Client Profile Editor . قصاصة من XML مكافئ لملف التخصيص، يعطى لمرجعك.

true

true

false

All

All

All

false

Native

true

30

false

true

false

false

true

IPv4,IPv6

true

ReconnectAfterResume

false

true

Automatic

SingleLocalLogon

SingleLocalLogon

AllowRemoteUsers

LocalUsersOnly

false

Disable

false

false

20

4

false

false

true

SSL_C8KV

sslvpn-c8kv.example.com

10. قم بتحميل ملف تعريف XML الذي تم إنشاؤه إلى ذاكرة Flash (الذاكرة المؤقتة) للموجه وحدد ملف التعريف:

crypto vpn anyconnect profile acvpn bootflash:/acvpn.xml

11. تكوين نهج تفويض SSL.

crypto ssl authorization policy ssl_author_policy

client profile acvpn

pool SSLVPN_POOL

dns 192.168.11.100

banner Welcome to C8kv SSLVPN

def-domain example.com

route set access-list split-tunnel-acl

نهج تخويل SSL هو حاوية لمعلمات التخويل التي يتم دفعها إلى العميل البعيد.تتم الإشارة إلى نهج التخويل من ملف تعريف SSL.

12. قم بتكوين قالب ظاهري يتم من خلاله نسخ واجهات الوصول الظاهري.

interface Virtual-Template2 type vpn

ip unnumbered GigabitEthernet1

ip mtu 1400

ip tcp adjust-mss 1300

13. تكوين ملف تعريف SSL و تحديد المصادقة وقوائم المحاسبة والقالب الظاهري.

crypto ssl profile ssl_prof

match policy ssl_policy

match url https://sslvpn-c8kv.example.com

aaa authentication user-pass list SSLVPN_AUTHEN

aaa authorization group user-pass list SSLVPN_AUTHOR ssl_author_policy

authentication remote user-pass

virtual-template 2

يعتمد تحديد ملف التخصيص على قيم النهج وعنوان الربط URL.

ملاحظة: يجب أن يكون النهج وعنوان URL فريدين لملف تعريف SSL VPN، ويجب تحديد أسلوب تخويل واحد على الأقل لإظهار جلسة العمل.

ويتم إستخدام هذه العناصر في ملف تعريف SSL:

- نهج المطابقة - مطابقة عبارة لتحديد ملف تعريف SSL ssl_prof لعميل على اسم نهج SSL ssl_policy.

- مطابقة url - مطابقة جمل لتحديد SSL profile ssl_prof لعميل على URL sslvpn-c8kv.example.com.

- قائمة تمرير المستخدم لمصادقة AAA - يتم إستخدام قائمة تمرير SSLVPN_AUTHEN أثناء المصادقة.

- قائمة تمرير المستخدم الخاصة بمجموعة تفويض AAA - أثناء التخويل، يتم إستخدام قائمة الشبكة SSLVPN_AUTHOR مع نهج التخويل ssl_author_policy.

- المصادقة عن بعد user-pass - يحدد وضع المصادقة للعميل البعيد اسم المستخدم/كلمة المرور المستندة إلى.

- القالب الظاهري 2 - يحدد أي القالب الظاهري سيتم إستنساخه.

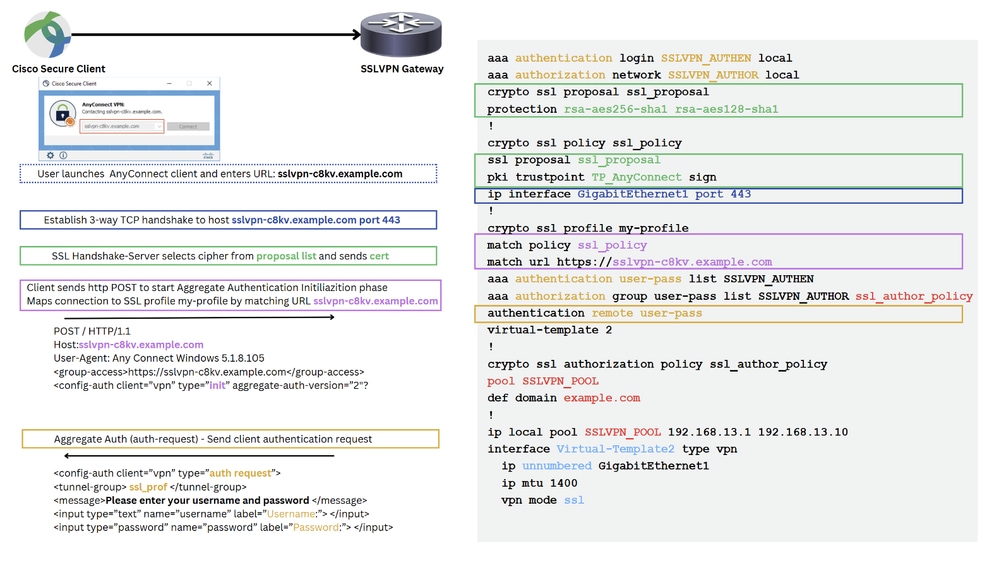

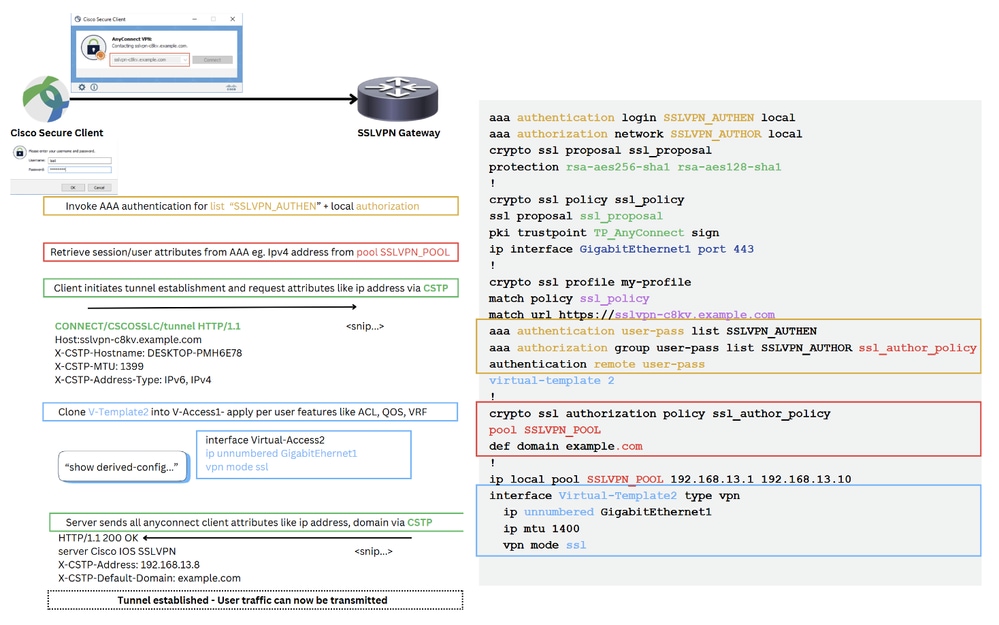

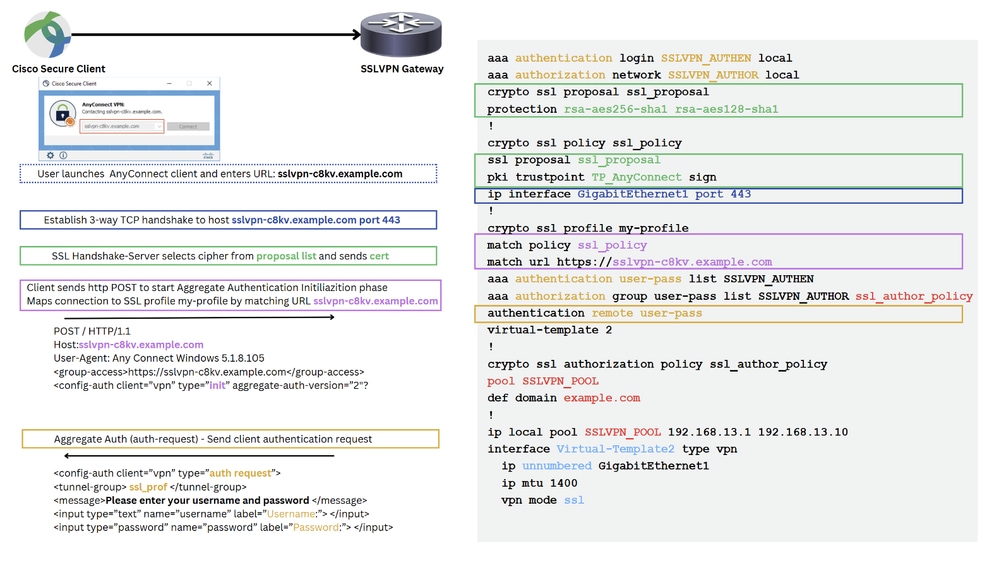

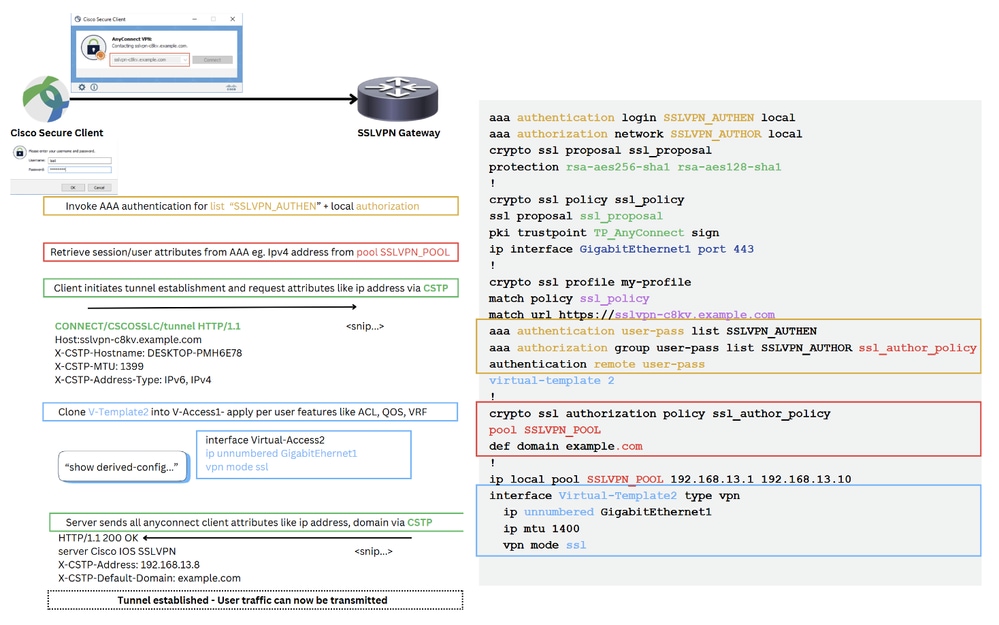

تدفق الاتصال

لفهم الأحداث التي تحدث بين Cisco Secure Client و Secure Gateway أثناء إنشاء اتصال SSL VPN، ارجع إلى مستند فهم تدفق اتصال AnyConnect SSL VPN

عميل Cisco الآمن (AnyConnect) إلى تدفق اتصال عالي المستوى C8000v

تدفق اتصال عالي المستوى 1

تدفق اتصال عالي المستوى 1

تدفق اتصال عالي المستوى 2

تدفق اتصال عالي المستوى 2

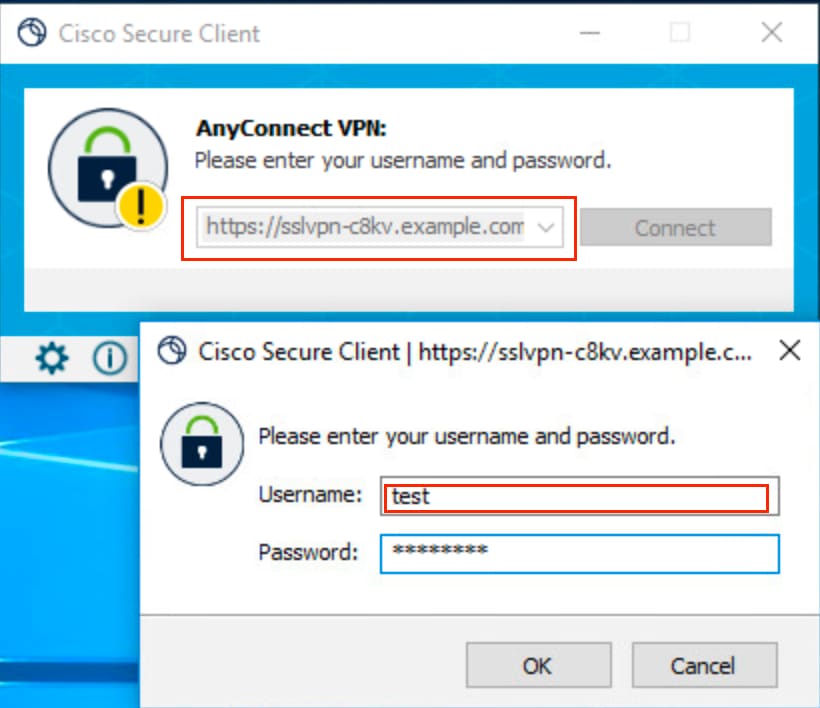

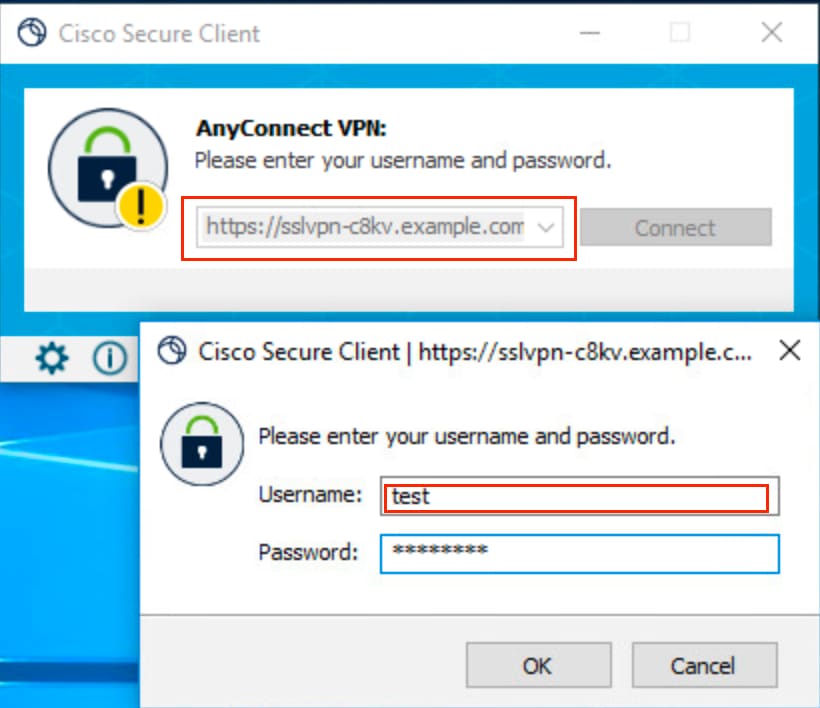

التحقق من الصحة

1. لاختبار المصادقة، اتصل من عميل Cisco الآمن باسم المجال المؤهل بالكامل (FQDN) أو عنوان IP الخاص C8000v، وأدخل بيانات الاعتماد.

تحذير: لا يدعم C8000v تنزيل برنامج العميل من وحدة الاستقبال والبث. يجب تثبيت Cisco Secure Client مسبقا على الكمبيوتر الشخصي.

محاولة Cisco لاتصال العميل الآمن

محاولة Cisco لاتصال العميل الآمن

ملاحظة: من خلال تثبيت جديد لعميل Cisco الآمن (دون إضافة ملفات تعريف XML)، يمكن للمستخدم إدخال FQDN لعبارة VPN يدويا في شريط عنوان عميل الأمان من Cisco. بعد تسجيل الدخول الناجح، يحاول عميل Cisco الآمن تنزيل ملف تعريف XML بشكل افتراضي. ومع ذلك، يحتاج Cisco Secure Client إلى إعادة التشغيل لكي يظهر ملف التعريف في واجهة المستخدم الرسومية (GUI). لا يكفي مجرد إغلاق نافذة Cisco Secure Client. لإعادة تشغيل العملية، انقر بزر الماوس الأيمن فوق رمز Cisco Secure Client في درج Windows وحدد خيار إنهاء.

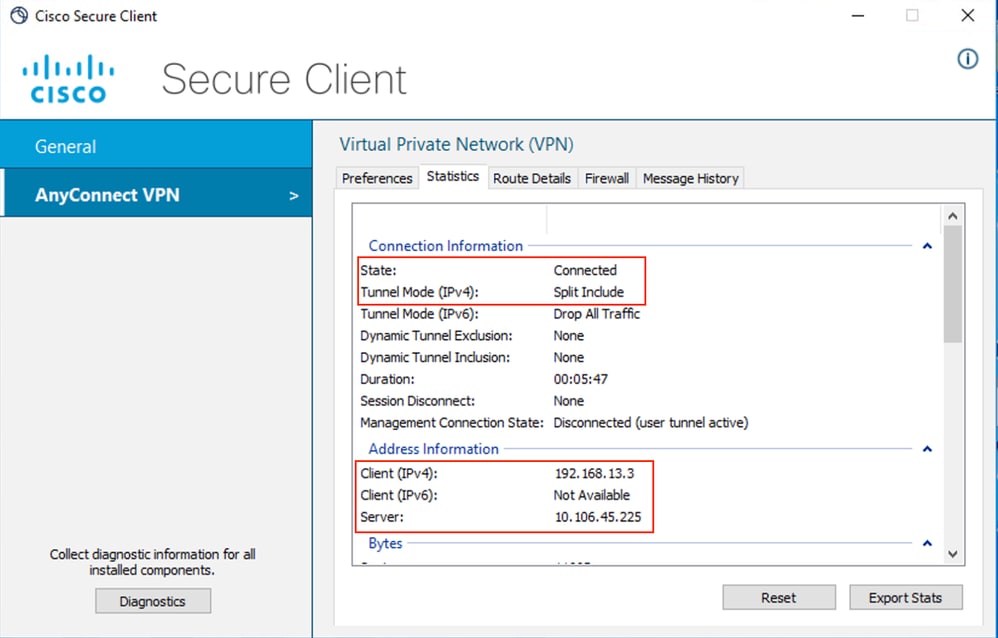

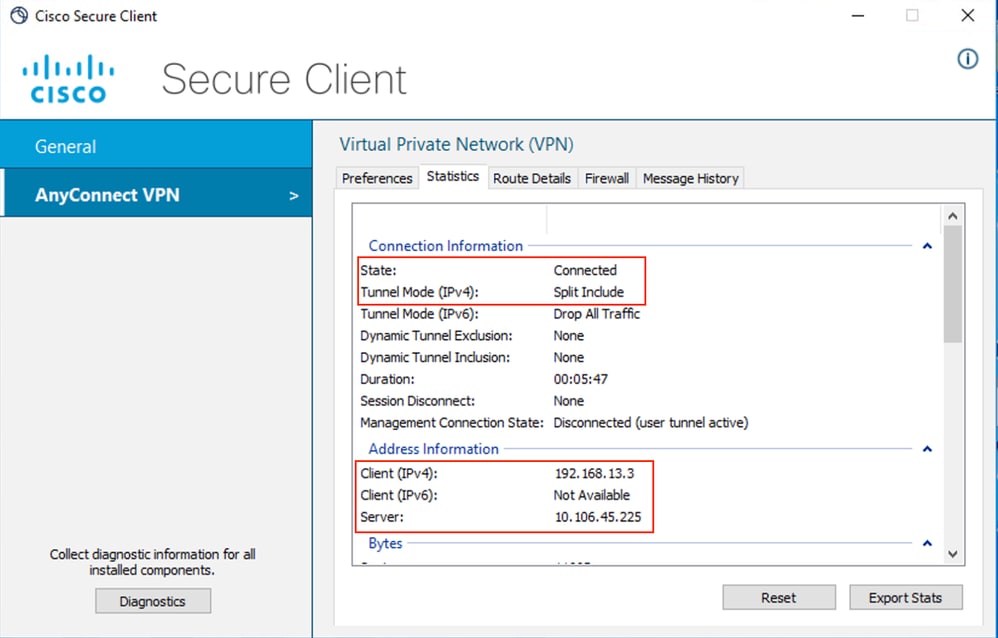

2. بمجرد تأسيس الاتصال، انقر فوق رمز التروس في الركن الأيسر السفلي وانتقل إلى AnyConnect VPN > Statistics. تأكد من أن المعلومات المعروضة تتوافق مع معلومات الاتصال والعنوان.

إحصائيات Cisco Secure Client (AnyConnect)

إحصائيات Cisco Secure Client (AnyConnect)

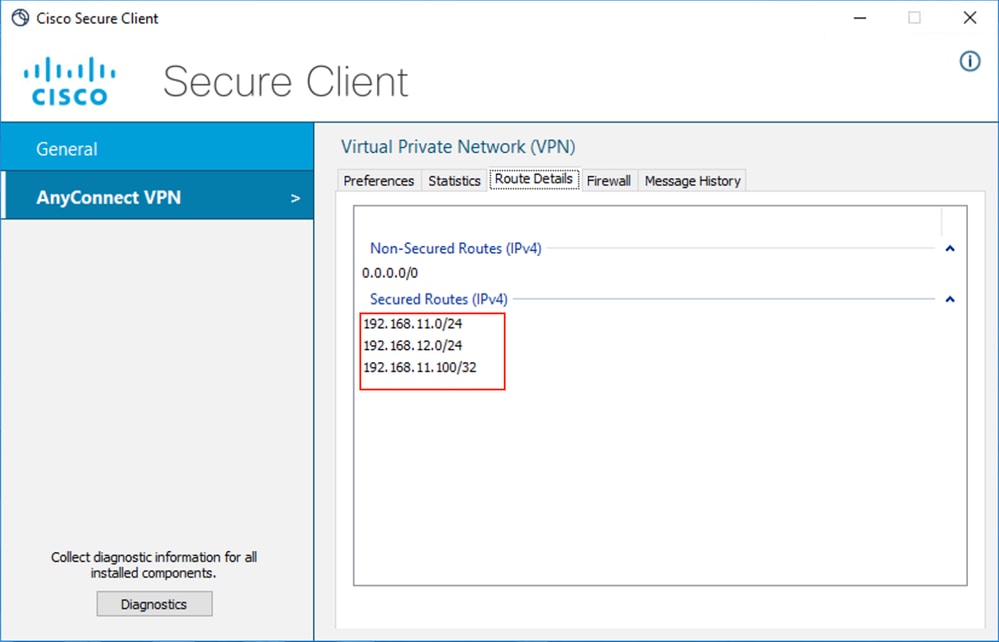

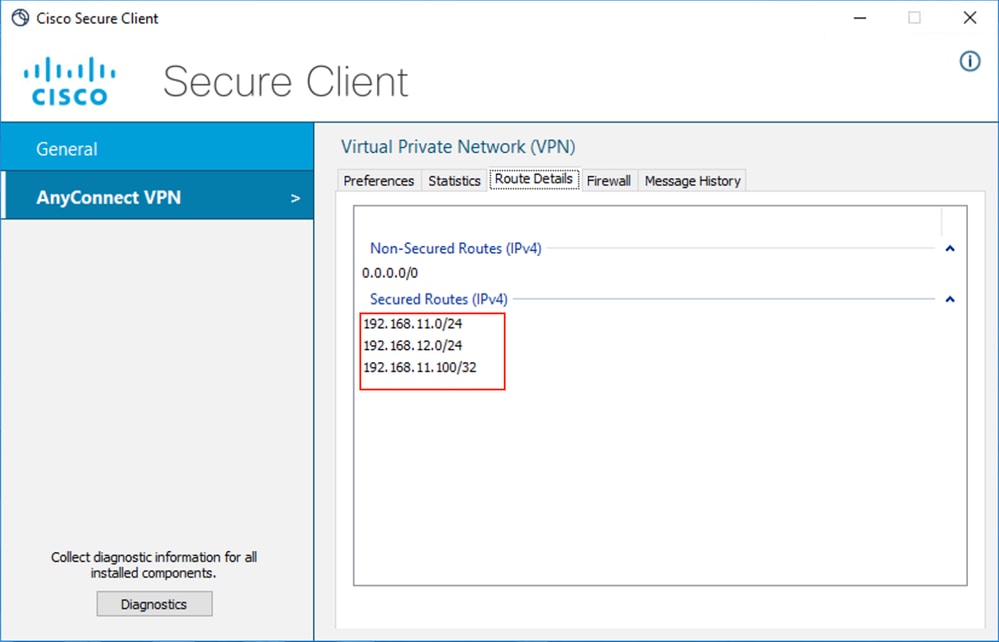

3. انتقل إلى AnyConnectVPN > تفاصيل المسار وتأكد من أن المعلومات المعروضة تتوافق مع المسارات الآمنة والمسارات غير الآمنة.

تفاصيل مسار العميل الآمن من Cisco (AnyConnect)

تفاصيل مسار العميل الآمن من Cisco (AnyConnect)

استعملت هذا قسم in order to أكدت أن تشكيلك يعمل بشكل صحيح على C8000v:

1. لعرض معلومات جلسة عمل SSL - إظهار جلسة عمل crypto ssl{user user-name |profile profile-name}

sal_c8kv#show crypto ssl session user test

Interface : Virtual-Access1

Session Type : Full Tunnel

Client User-Agent : AnyConnect Windows 5.1.8.105

Username : test Num Connection : 1

Public IP : 10.106.69.69

Profile : ssl_prof

Policy : ssl_policy

Last-Used : 00:41:40 Created : *15:25:47.618 UTC Mon Mar 3 2025

Tunnel IP : 192.168.13.3 Netmask : 0.0.0.0

Rx IP Packets : 542 Tx IP Packets : 410

sal_c8kv#show crypto ssl session profile ssl_prof

SSL profile name: ssl_prof

Client_Login_Name Client_IP_Address No_of_Connections Created Last_Used

cisco 10.106.69.69 1 00:49:41 00:49:41

2. لعرض إحصائيات SSL VPN - show crypto ssl stats [profile profile-name] [tunnel] [التفاصيل]

sal_c8kv#show crypto ssl stats tunnel profile ssl_prof

SSLVPN Profile name : ssl_prof

Tunnel Statistics:

Active connections : 1

Peak connections : 1 Peak time : 1d23h

Connect succeed : 13 Connect failed : 0

Reconnect succeed : 0 Reconnect failed : 0

IP Addr Alloc Failed : 0 VA creation failed : 0

DPD timeout : 0

Client

in CSTP frames : 23 in CSTP control : 23

in CSTP data : 0 in CSTP bytes : 872

out CSTP frames : 11 out CSTP control : 11

out CSTP data : 0 out CSTP bytes : 88

cef in CSTP data frames : 0 cef in CSTP data bytes : 0

cef out CSTP data frames : 0 cef out CSTP data bytes : 0

Server

In IP pkts : 0 In IP bytes : 0

In IP6 pkts : 0 In IP6 bytes : 0

Out IP pkts : 0 Out IP bytes : 0

Out IP6 pkts : 0 Out IP6 bytes : 0

3. للتحقق من التكوين الفعلي المطبق على واجهة الوصول الظاهري المقترنة بالعميل.

sal_c8kv#show derived-config interface Virtual-Access1

Building configuration...

Derived configuration : 143 bytes

!

interface Virtual-Access1

description ***Internally created by SSLVPN context ssl_prof***

ip unnumbered GigabitEthernet1

ip mtu 1400

end

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك استخدامها لاستكشاف أخطاء التكوين وإصلاحها.

1. تصحيح أخطاء SSL للتحقق من التفاوض بين وحدة الاستقبال والبث والعميل.

debug crypto ssl condition client username

debug crypto ssl aaa

debug crypto ssl aggr-auth message

debug crypto ssl aggr-auth packets

debug crypto ssl tunnel errors

debug crypto ssl tunnel events

debug crypto ssl tunnel packets

debug crypto ssl package

2. بعض الأوامر الإضافية للتحقق من تكوين SSL.

# show crypto ssl authorization policy

# show crypto ssl diagnose error

# show crypto ssl policy

# show crypto ssl profile

# show crypto ssl proposal

# show crypto ssl session profile <profile_name>

# show crypto ssl session user <username> detail

# show crypto ssl session user <username> platform detail

3. أداة التشخيص وإعداد التقارير (DART) ل Cisco Secure Client.

لتجميع حزمة DART، قم بتنفيذ الخطوات الموضحة في Run DART لتجميع البيانات الخاصة باستكشاف الأخطاء وإصلاحها

نموذج تصحيح أخطاء اتصال ناجح:

debug crypto ssl

debug crypto ssl tunnel events

debug crypto ssl tunnel errors

*Mar 3 16:47:11.141: CRYPTO-SSL: sslvpn process rcvd context queue event

*Mar 3 16:47:14.149: CRYPTO-SSL: Chunk data written..

buffer=0x726BCA8891B8 total_len=621 bytes=621 tcb=0x0

*Mar 3 16:47:15.948: %SSLVPN-5-LOGIN_AUTH_PASSED: vw_ctx: ssl_prof vw_gw: ssl_policy remote_ip: 10.106.69.69 user_name: cisco, Authentication successful, user logged in

*Mar 3 16:47:15.948: %SEC_LOGIN-5-LOGIN_SUCCESS: Login Success [user: cisco] [Source: LOCAL] [localport: 0] at 16:47:15 UTC Mon Mar 3 2025

*Mar 3 16:47:15.949: CRYPTO-SSL: Chunk data written..

buffer=0x726BCA8891E0 total_len=912 bytes=912 tcb=0x0

*Mar 3 16:47:17.698: CRYPTO-SSL: sslvpn process rcvd context queue event

*Mar 3 16:47:20.755: [CRYPTO-SSL-TUNL-EVT]:[726BCA848AB0] CSTP Version recd , using 1

*Mar 3 16:47:20.755: [CRYPTO-SSL-TUNL-ERR]: IPv6 local addr pool not found

*Mar 3 16:47:20.755: [CRYPTO-SSL-TUNL-EVT]:[726BCA848AB0] No free IPv6 available, disabling IPv6

*Mar 3 16:47:20.755: [CRYPTO-SSL-TUNL-EVT]:[726BCA848AB0]

SSLVPN reuqesting a VA creation

*Mar 3 16:47:20.755: [CRYPTO-SSL-TUNL-EVT]:[726BCA848AB0] Per Tunnel Vaccess cloning 2 request sent

*Mar 3 16:47:20.760: %SYS-5-CONFIG_P: Configured programmatically by process VTEMPLATE Background Mgr from console as console

*Mar 3 16:47:20.760: [CRYPTO-SSL-TUNL-EVT]:[0] VACCESS: Received VACCESS PER TUNL EVENT response.

*Mar 3 16:47:20.760: [CRYPTO-SSL-TUNL-EVT]:[726BCA848AB0] VACCESS: Received vaccess Virtual-Access1 from VT manager

*Mar 3 16:47:20.760: [CRYPTO-SSL-TUNL-EVT]:[726BCA848AB0] VACCESS: Cloning Per Tunnel Vaccess

*Mar 3 16:47:20.760: [CRYPTO-SSL-TUNL-EVT]:[726BCA848AB0] VACCESS: Interface Vi1 assigned to Session User cisco

*Mar 3 16:47:20.761: [CRYPTO-SSL-TUNL-EVT]:[726BCA848AB0] Allocating IP 192.168.13.4 from address-pool SSLVPN_POOL

*Mar 3 16:47:20.761: [CRYPTO-SSL-TUNL-EVT]:[726BCA848AB0] Using new allocated IP 192.168.13.4 0.0.0.0

*Mar 3 16:47:20.761: %LINK-3-UPDOWN: Interface Virtual-Access1, changed state to up

*Mar 3 16:47:20.763: [CRYPTO-SSL-TUNL-EVT]:[726BCA848AB0] Full Tunnel CONNECT request processed, HTTP reply created

*Mar 3 16:47:20.763: HTTP/1.1 200 OK

*Mar 3 16:47:20.763: Server: Cisco IOS SSLVPN

*Mar 3 16:47:20.763: X-CSTP-Version: 1

*Mar 3 16:47:20.763: X-CSTP-Address: 192.168.13.4

*Mar 3 16:47:20.763: X-CSTP-Netmask: 0.0.0.0

*Mar 3 16:47:20.763: X-CSTP-DNS: 192.168.11.100

*Mar 3 16:47:20.764: X-CSTP-Lease-Duration: 43200

*Mar 3 16:47:20.764: X-CSTP-MTU: 1406

*Mar 3 16:47:20.764: X-CSTP-Default-Domain: example.com

*Mar 3 16:47:20.764: X-CSTP-Split-Include: 192.168.11.0/255.255.255.0

*Mar 3 16:47:20.764: X-CSTP-Split-Include: 192.168.12.0/255.255.255.0

*Mar 3 16:47:20.764: X-CSTP-Split-Include: 192.168.11.0/255.255.255.0

*Mar 3 16:47:20.764: X-CSTP-Split-Include: 192.168.12.0/255.255.255.0

*Mar 3 16:47:20.765: X-CSTP-Rekey-Time: 3600

*Mar 3 16:47:20.765: X-CSTP-Rekey-Method: new-tunnel

*Mar 3 16:47:20.765: X-CSTP-DPD: 300

*Mar 3 16:47:20.765: X-CSTP-Disconnected-Timeout: 0

*Mar 3 16:47:20.765: X-CSTP-Idle-Timeout: 1800

*Mar 3 16:47:20.765: X-CSTP-Session-Timeout: 43200

*Mar 3 16:47:20.765: X-CSTP-Keepalive: 30

*Mar 3 16:47:20.765: X-CSTP-Smartcard-Removal-Disconnect: false

*Mar 3 16:47:20.766: X-CSTP-Include-Local_LAN: false

*Mar 3 16:47:20.766: [CRYPTO-SSL-TUNL-EVT]:[726BCA848AB0] For User cisco, DPD timer started for 300 seconds

*Mar 3 16:47:20.766: CRYPTO-SSL: Chunk data written..

buffer=0x726BCA8891E0 total_len=693 bytes=693 tcb=0x0

*Mar 3 16:47:21.762: %LINEPROTO-5-UPDOWN: Line protocol on Interface Virtual-Access1, changed state to up

معلومات ذات صلة

التعليقات

التعليقات