المقدمة

يصف هذا وثيقة مصادقة SAML مع Azure Identity Provider لمجموعات نفق متعددة على Cisco ASA.

المتطلبات الأساسية

المتطلبات

توصي Cisco بمعرفة الموضوعات التالية:

- أجهزة الأمان المعدلة (ASA)

- لغة ترميز تأكيد الأمان (SAML)

- شهادات طبقة مأخذ التوصيل الآمنة (SSL)

- Microsoft Azure

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- ASA 9.22(1)1

- Microsoft Azure Entra ID مع SAML 2.0

- Cisco Secure Client 5.1.7.80

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يمكن أن يدعم Microsoft Azure تطبيقات متعددة لمعرف الكيان نفسه. يتطلب كل تطبيق (تم تعيينه إلى مجموعة نفق مختلفة) شهادة فريدة. في ASA، يمكن تكوين مجموعات أنفاق متعددة لاستخدام تطبيقات مختلفة محمية لموفر هوية التجاوز (IDp) بسبب ميزة شهادة IdP. تسمح هذه الميزة للمسؤولين بتجاوز شهادة IdP الأساسية في كائن خادم تسجيل الدخول الأحادي (SSO) بشهادة IdP معينة لكل مجموعة أنفاق. تم إدخال هذه الميزة على ASA من الإصدار 9.17.1 فصاعدا.

SAML-Sp-Initiated SSO

عندما يبدأ المستخدم النهائي تسجيل الدخول عن طريق الوصول إلى ASA، يستمر سلوك تسجيل الدخول على النحو التالي:

1. عند وصول مستخدم شبكة VPN إلى مجموعة أنفاق SAML ممكنة أو إختياره، تتم إعادة توجيه المستخدم النهائي إلى معرف SAML للمصادقة. تتم مطالبة المستخدم ما لم يقم المستخدم بالوصول إلى عنوان URL الخاص بالمجموعة مباشرة، وفي هذه الحالة تكون إعادة التوجيه صامتة.

2. يقوم ASA بإنشاء طلب مصادقة SAML، والذي يقوم المستعرض بإعادة توجيهه إلى معرف SAML.

3. يتحدى IdP المستخدم النهائي لبيانات الاعتماد ويسجل المستخدم النهائي الدخول. يجب أن تفي بيانات الاعتماد المدخلة بتكوين مصادقة IdP.

4. يتم إرسال إستجابة IdP مرة أخرى إلى المستعرض ويتم نشرها إلى عنوان URL لتسجيل دخول ASA. يتحقق ASA من الاستجابة لإكمال تسجيل الدخول.

التكوينات

إضافة Cisco Secure Firewall - Secure Client من المعرض

في هذا المثال، تتم إضافة تكامل Microsoft Entra SSO مع جدار حماية Cisco الآمن - يتم إضافة "عميل آمن" على Azure لمجموعات الأنفاق التي تم تكوينها على ASA:

لتكوين تكامل جدار الحماية الآمن من Cisco - العميل الآمن في معرف بطاقة Microsoft Entra، يلزمك إضافة Cisco Secure Firewall - العميل الآمن من المعرض إلى قائمة تطبيقات SAAs المدارة.

ملاحظة: الغرض من هذه الخطوات هو إضافة Cisco Secure Firewall - Secure Client إلى المعرض الخاص بمجموعة النفق الأولى، SAML1.

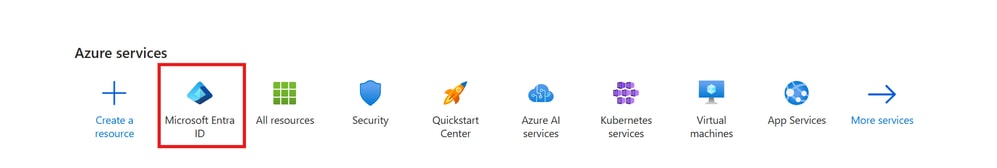

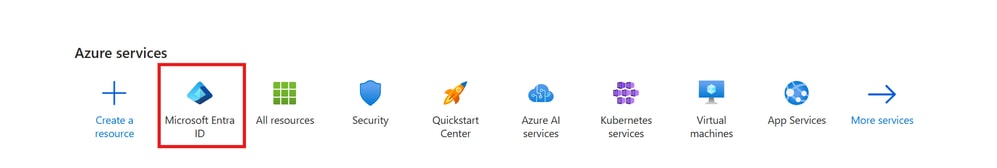

الخطوة 1. سجل الدخول إلى مدخل Azure واختر معرف Microsoft Entra.

معرف Microsoft Entra

معرف Microsoft Entra

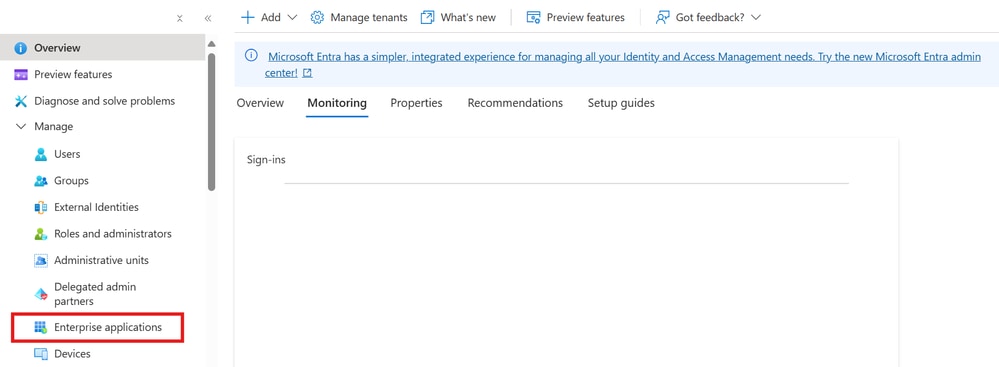

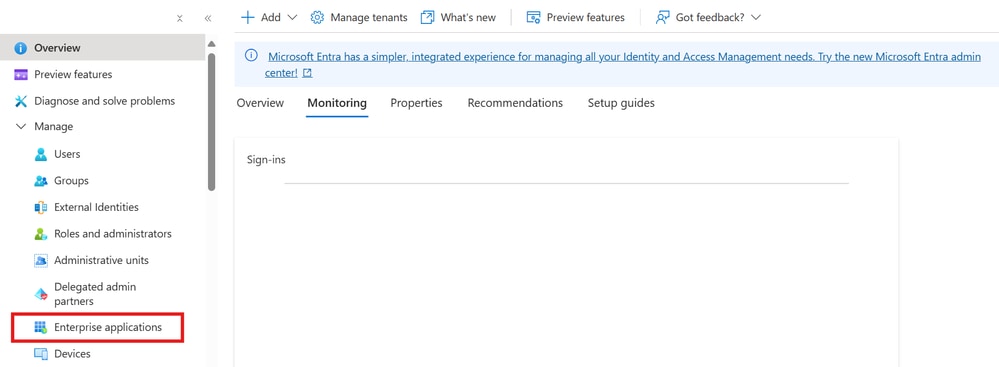

الخطوة 2. كما هو موضح في هذه الصورة، أختر تطبيقات المؤسسات.

تطبيقات المؤسسات

تطبيقات المؤسسات

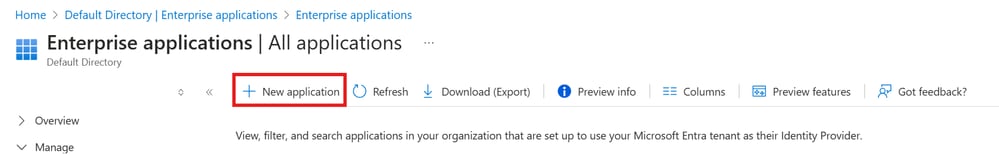

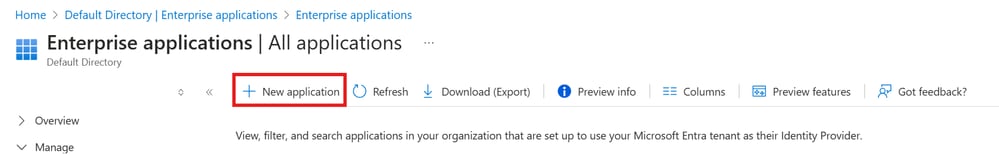

الخطوة 3. الآن، أختر تطبيق جديد، كما هو موضح في هذه الصورة.

تطبيق جديد

تطبيق جديد

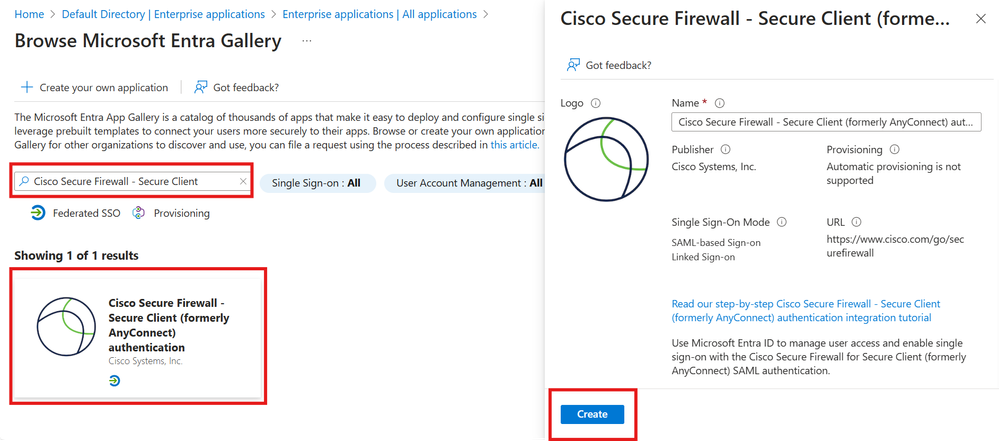

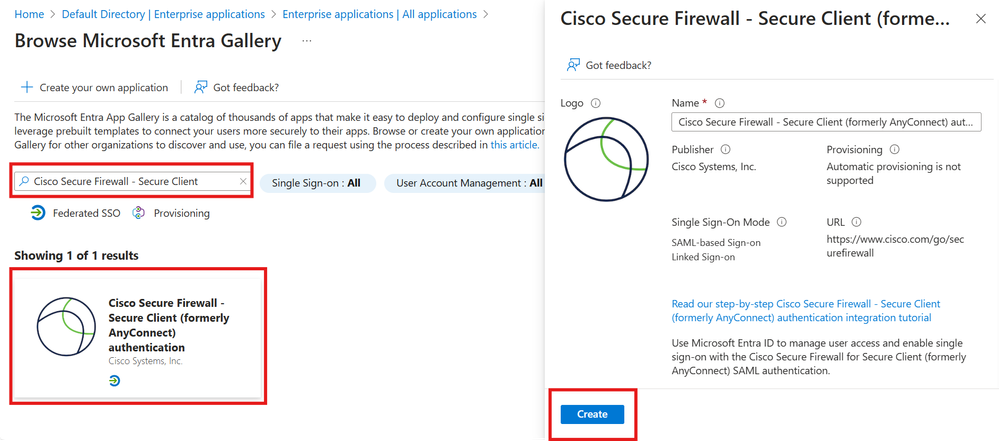

الخطوة 4. في قسم الإضافة من المعرض، اكتب Cisco Secure Firewall - Secure Client في مربع البحث، واختر Cisco Secure Firewall - Secure Client من لوحة النتائج، ثم إضافة التطبيق.

Cisco Secure Firewall - Secure Client

Cisco Secure Firewall - Secure Client

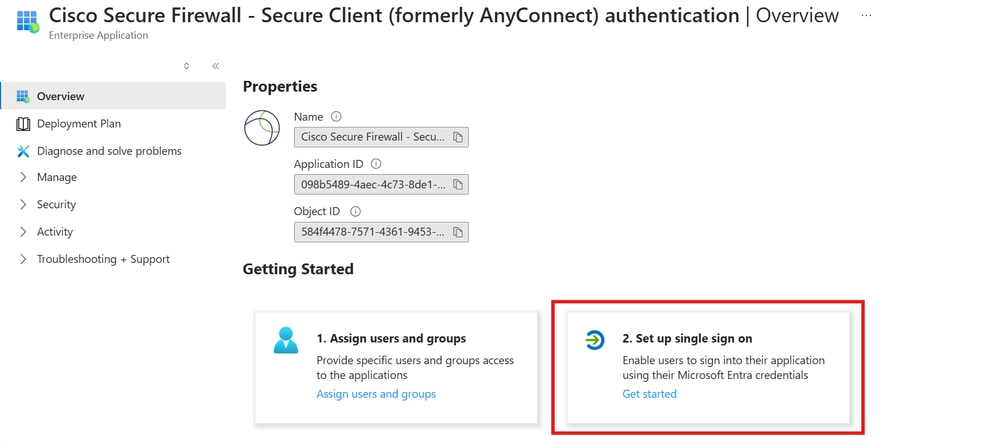

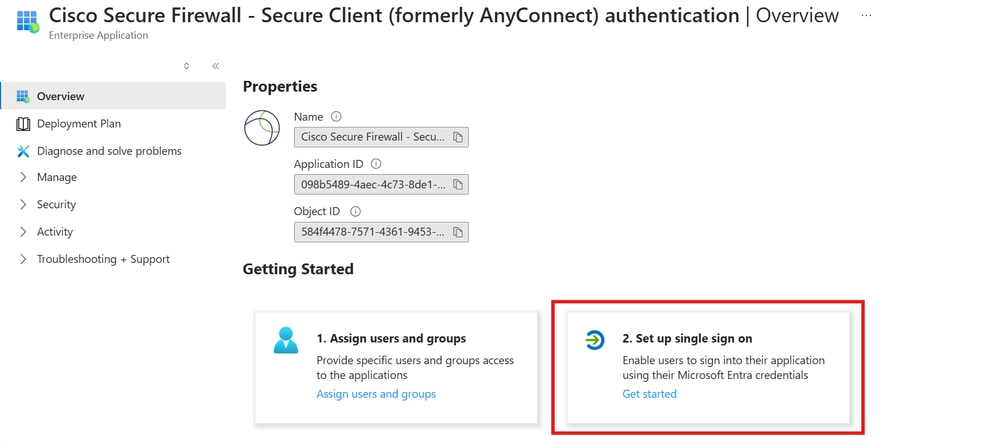

الخطوة 5. أختر عنصر قائمة تسجيل دخول أحادي، كما هو موضح في هذه الصورة.

إعداد تسجيل الدخول الأحادي

إعداد تسجيل الدخول الأحادي

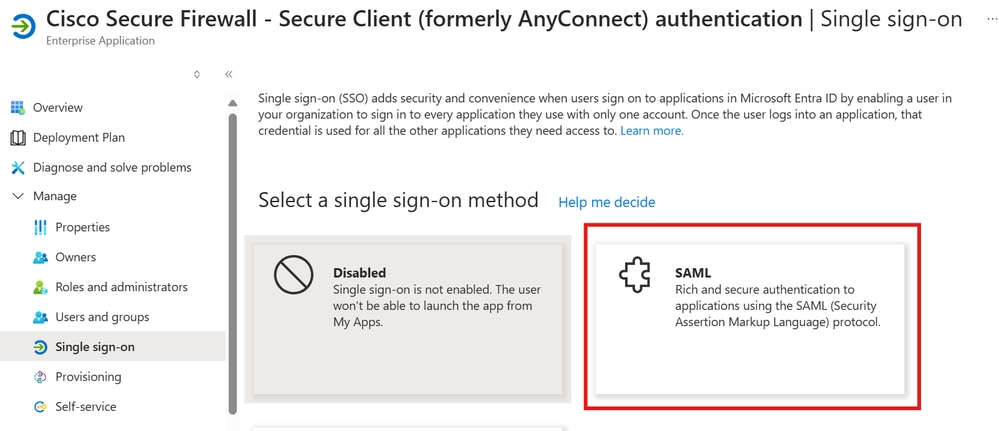

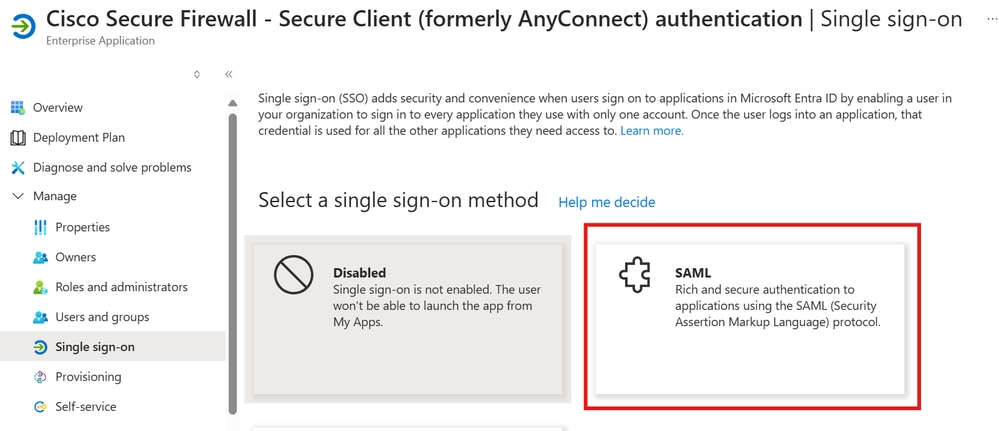

الخطوة 6. أختر SAML في Select a Single Sign-on MethodPage.

سامل

سامل

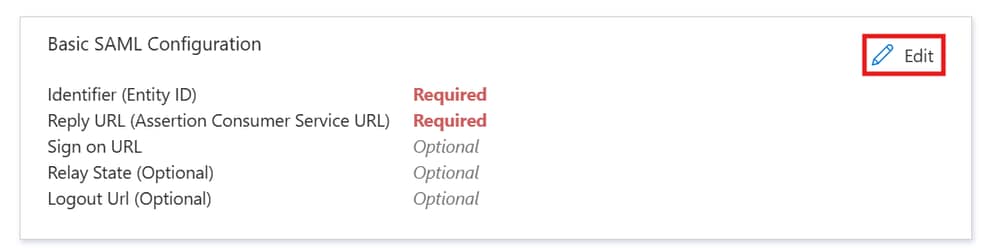

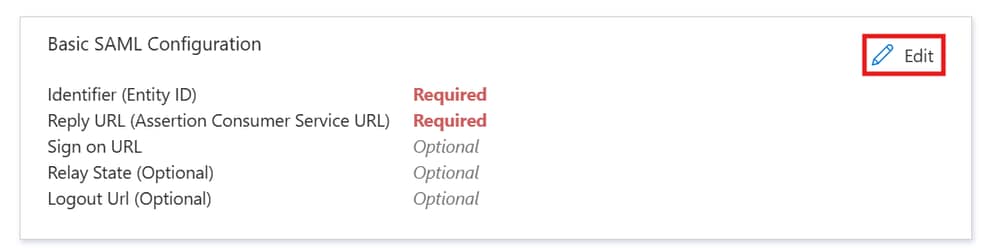

الخطوة 7. في صفحة إعداد تسجيل الدخول الأحادي باستخدام SAML، انقر على أيقونة تحرير/قلم تكوين SAML الأساسي لتحرير الإعدادات.

تكوين SAML الأساسي

تكوين SAML الأساسي

الخطوة 8. في صفحة إعداد تسجيل الدخول الأحادي باستخدام SAML، أدخل القيم الخاصة بهذه الحقول:

أ. في مربع النص المعرف، اكتب عنوان URL باستخدام هذا النمط:

https://<VPN URL>/saml/sp/metadata/<tunnel_group_name>

ب. في مربع نص عنوان URL الخاص بالرد، اكتب عنوان URL باستخدام هذا النمط:

https://<VPN URL>/+CSCOE+/saml/sp/acs؟tgname=<tunnel_group_name> [tunnel_group_name = SAML1]

ملاحظة: Tunnel_group_name حساس لحالة الأحرف ويجب ألا تحتوي القيمة على نقاط '.' وتقطع '/'.

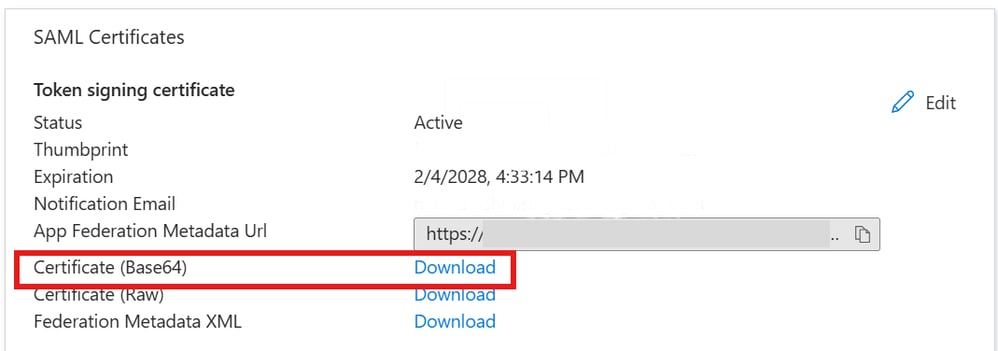

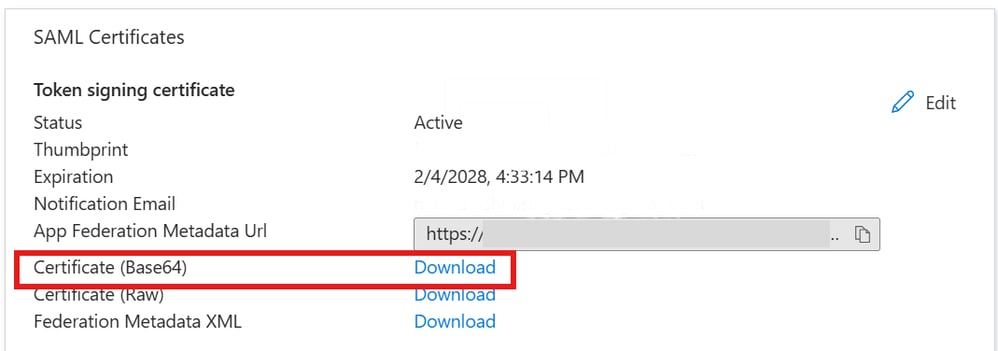

الخطوة 9. في صفحة إعداد تسجيل الدخول الأحادي باستخدام SAML، في قسم شهادة توقيع SAML، ابحث عن الشهادة (Base64) واختر تنزيل من أجل تنزيل ملف الشهادة وحفظه على الكمبيوتر.

تنزيل الشهادة (Base64)

تنزيل الشهادة (Base64)

ملاحظة: تم إستيراد هذه الشهادة التي تم تنزيلها إلى ASA TrustPoint AzureAD-AC-SAML1. ارجع إلى قسم تكوين ASA للحصول على مزيد من التفاصيل.

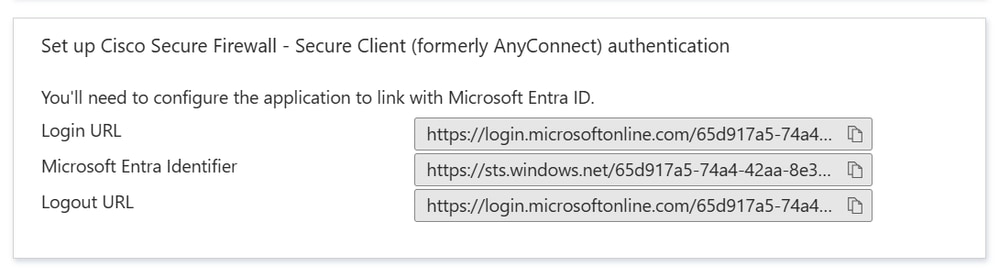

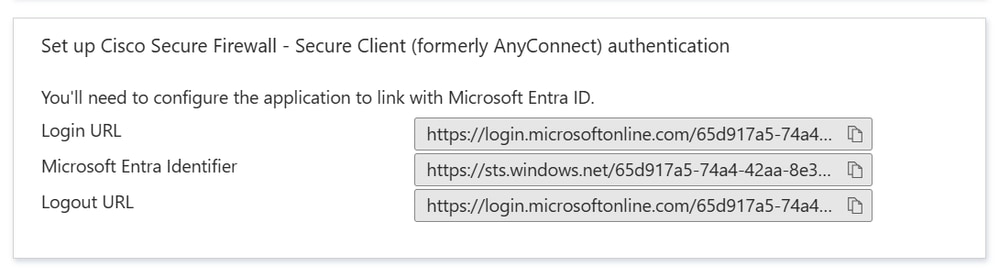

الخطوة 10. في قسم إعداد جدار الحماية الآمن من Cisco - العميل الآمن، انسخ عنوان (عناوين) URL المناسب استنادا إلى متطلباتك. يتم إستخدام عنوان (عناوين) URL هذه لتكوين كائن خادم SSO على ASA.

- Microsoft Entra Identifier - هذا هو SAML IDP في تكوين VPN.

- عنوان URL لتسجيل الدخول - هذا هو تسجيل دخول URL.

- عنوان URL لتسجيل الخروج - هذا هو تسجيل خروج URL.

URL الخاص ب SSO

URL الخاص ب SSO

ملاحظة: كرر خطوات التكوين السابقة لإضافة جدار الحماية الآمن من Cisco - تطبيق العميل الآمن من المعرض لمجموعة النفق الثاني. اسم مجموعة النفق الثانية في هذه الحالة هو SAML2.

ملاحظة: أثناء إضافة جدار الحماية الآمن من Cisco - تطبيق العميل الآمن لمجموعة النفق الثانية (SAML 2)، يتم إستيراد شهادة Azure التي تم تنزيلها في الخطوة 8. إلى ASA TrustPoint AzureAD-AC-SAML2.

تعيين مستخدمي Azure AD للتطبيق

في هذا القسم، يتم تمكين Test1 و Test2 لاستخدام Azure SSO، نظرا لأنك تمنح الوصول إلى تطبيق Cisco Secure Client.

لتطبيق IDp الأول:

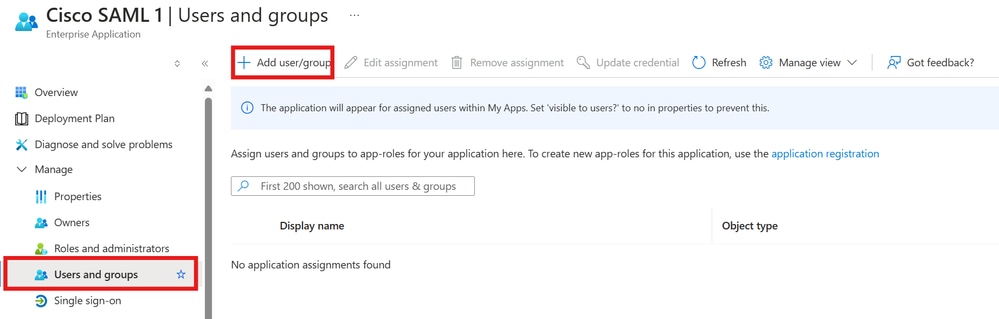

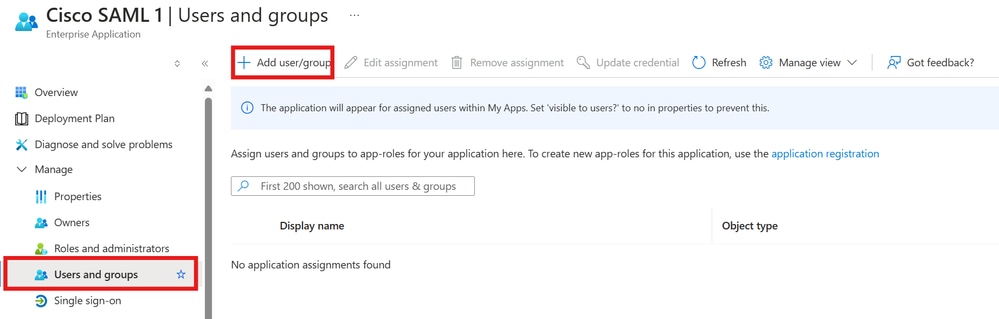

الخطوة 1. في صفحة النظرة العامة على تطبيق IdP الأول، أختر مستخدمين ومجموعات، ثم أضف مستخدما.

المستخدم والمجموعات

المستخدم والمجموعات

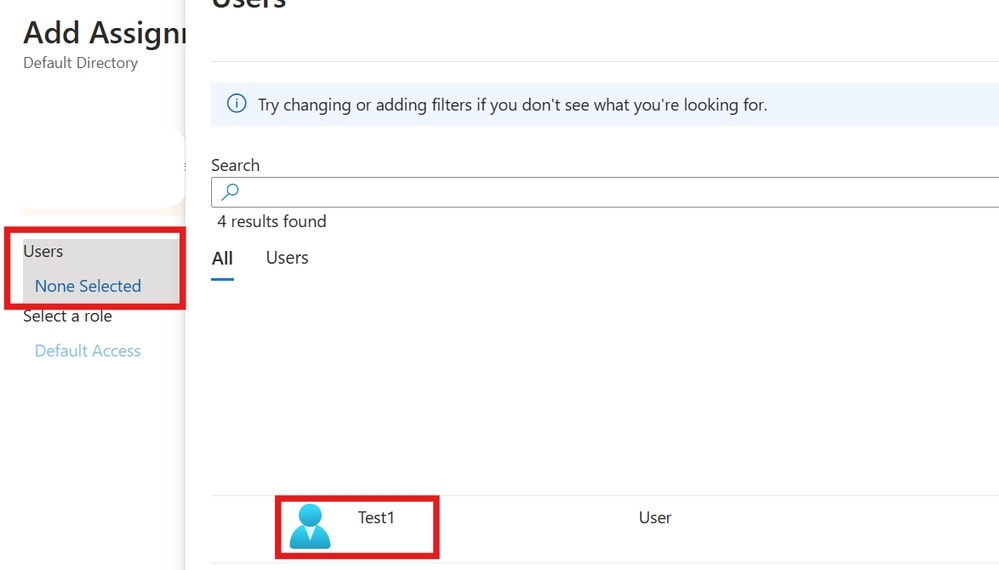

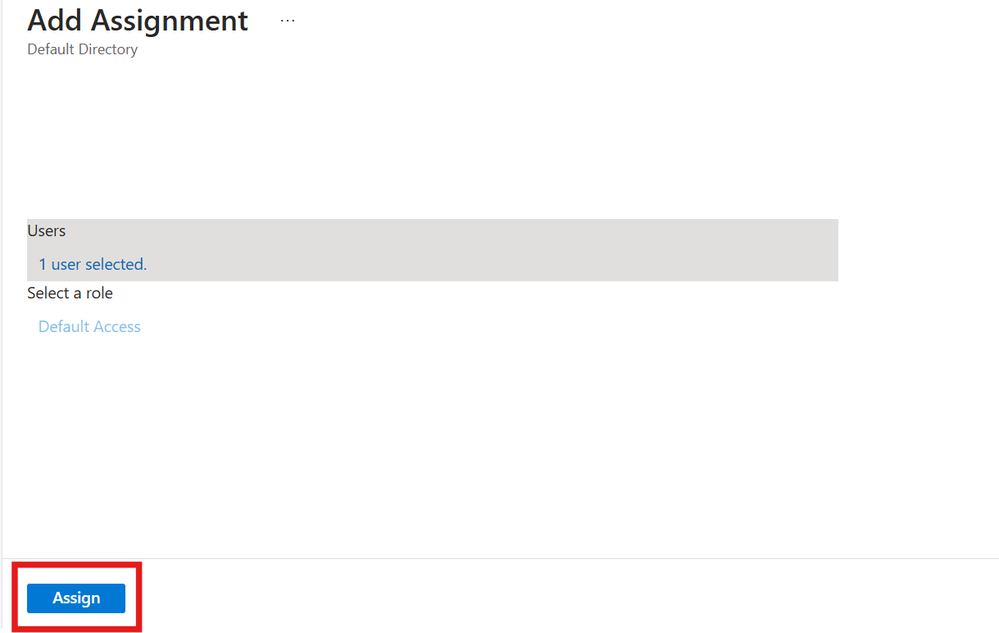

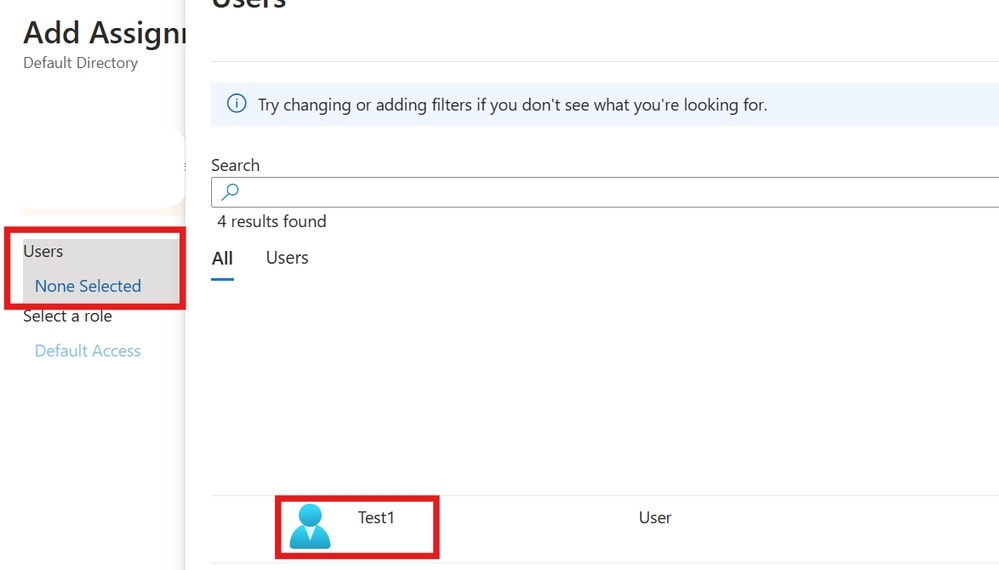

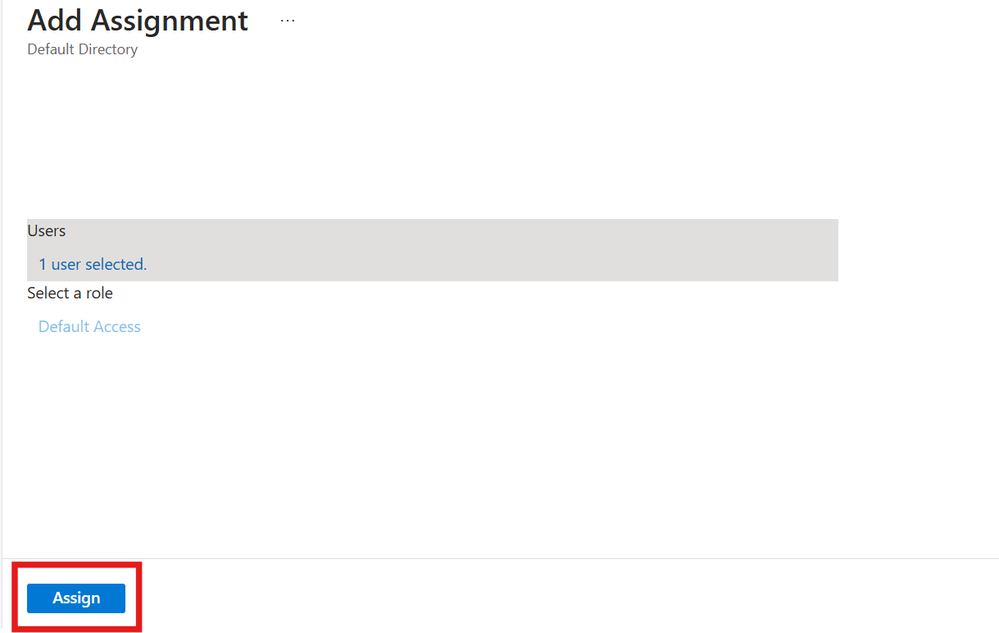

الخطوة 2. أختر مستخدمين أو مجموعات في مربع حوار إضافة مهمة.

إضافة مهمة 1

إضافة مهمة 1

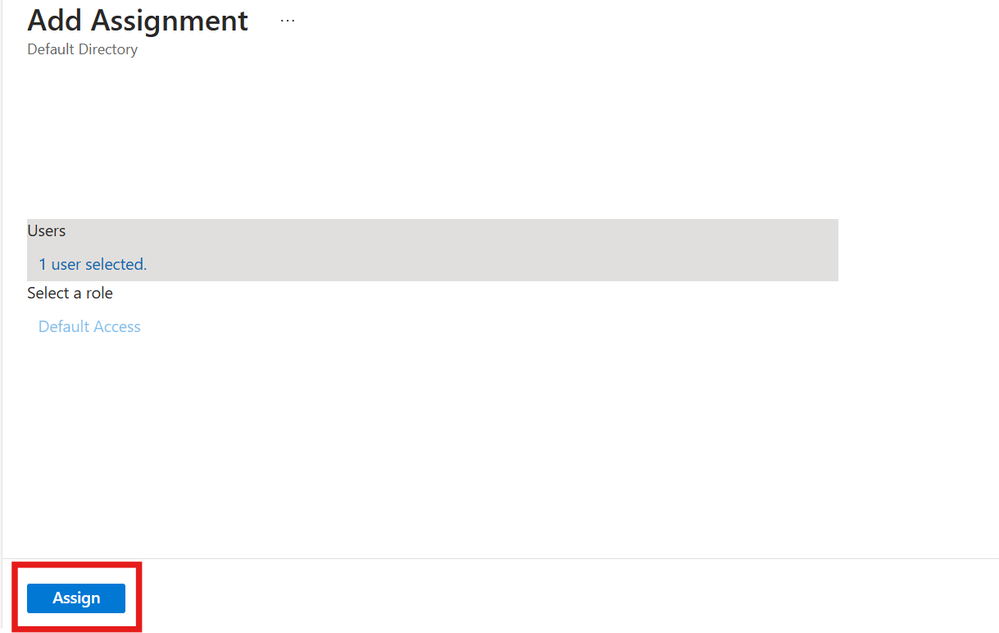

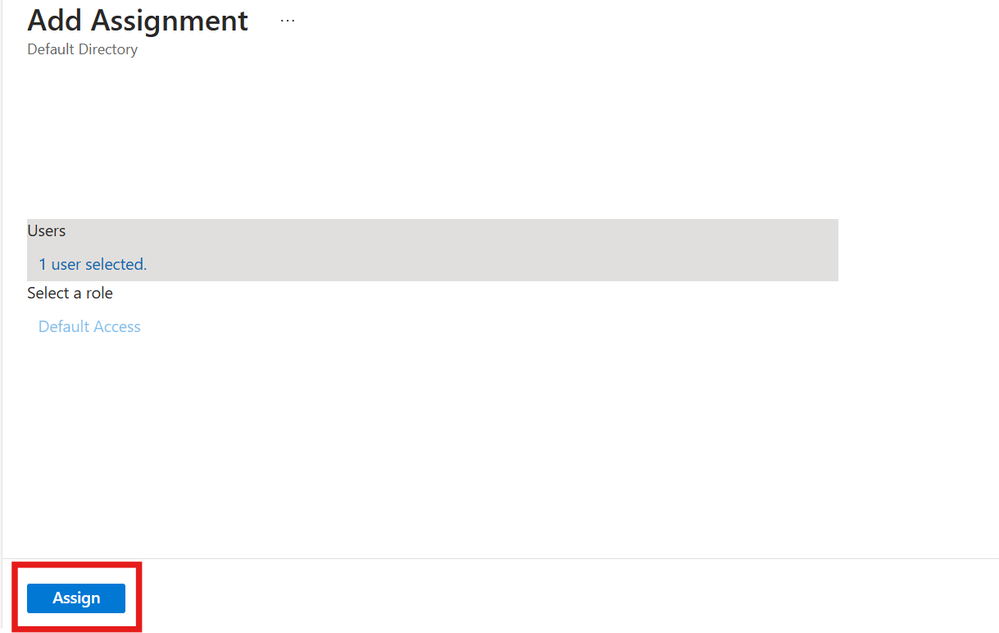

الخطوة 3. في مربع الحوار إضافة مهمة، انقر فوق الزر تعيين.

تعيين مستخدم Test1

تعيين مستخدم Test1

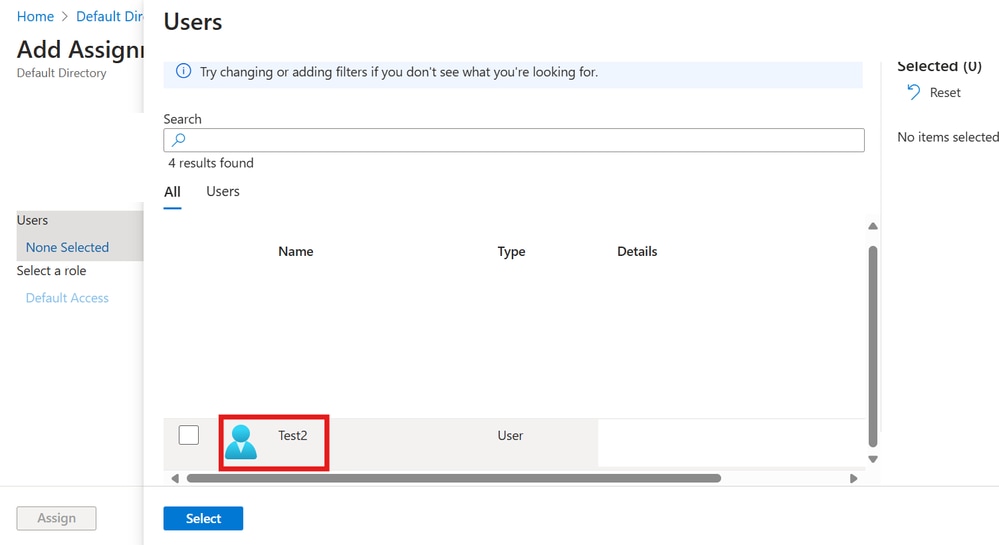

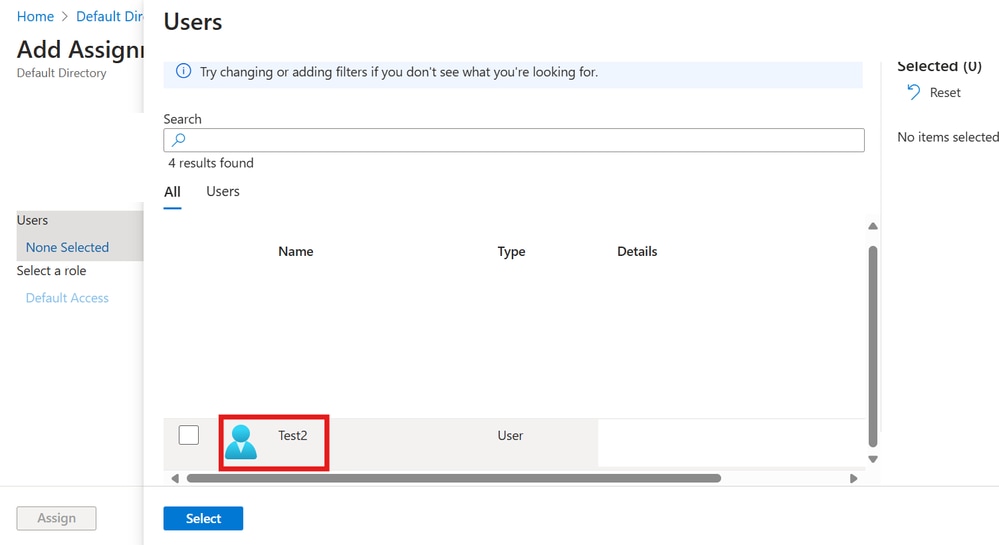

لتطبيق IDp الثاني:

كرر الخطوات السابقة للتطبيق الثاني للنازحين كما هو موضح في هذه الصور.

إضافة مهمة 2

إضافة مهمة 2

تعيين مستخدم Test2

تعيين مستخدم Test2

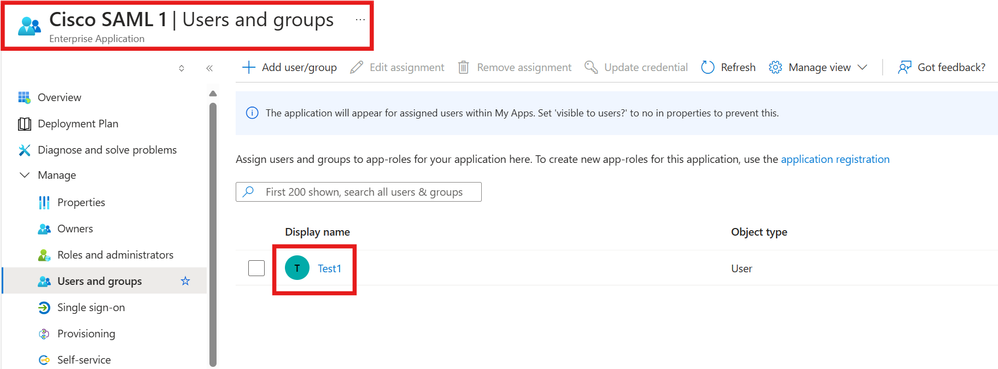

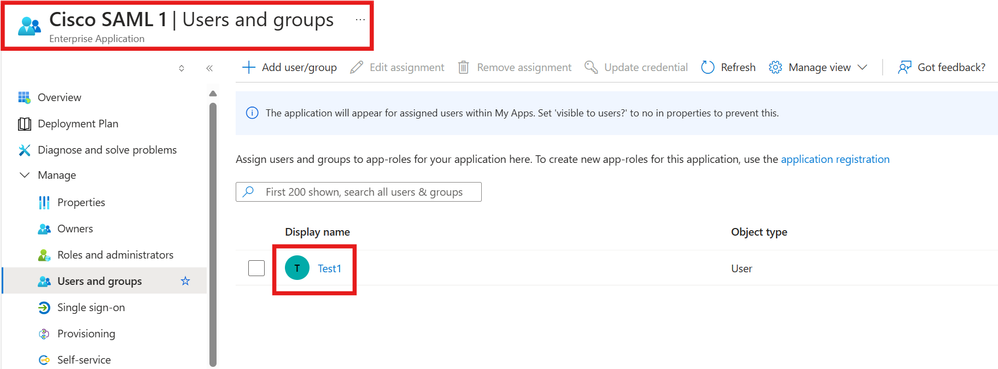

تعيين مستخدم Test1:

إختبار تعيين مستخدم واحد

إختبار تعيين مستخدم واحد

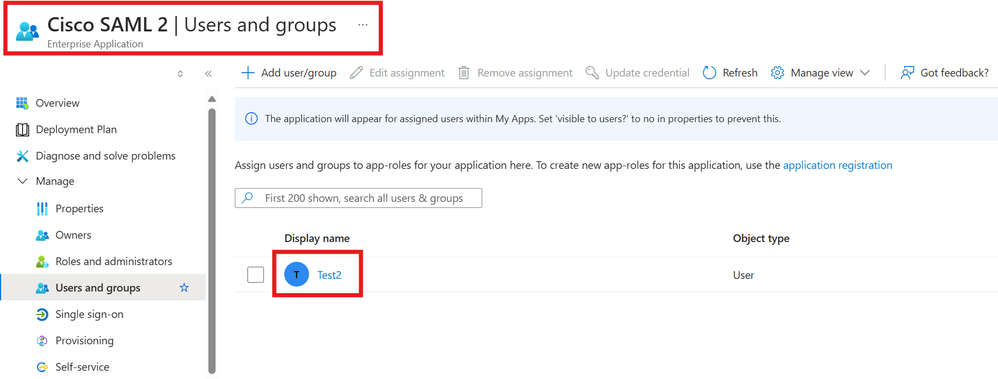

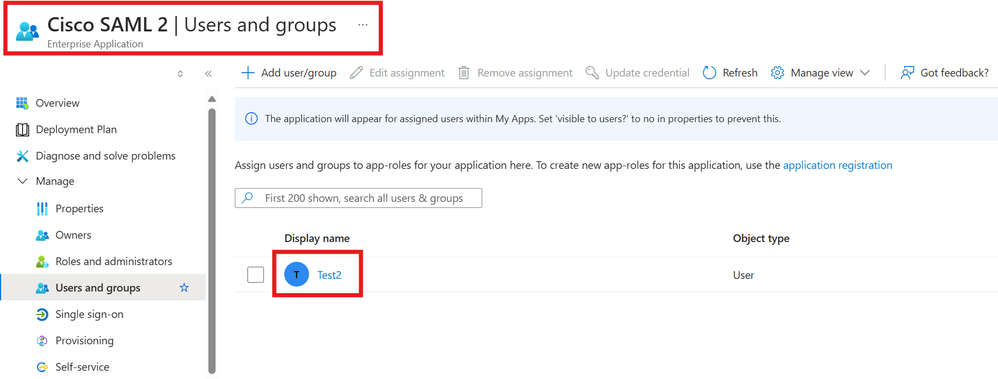

تعيين المستخدم Test2:

إختبار 2 تعيين مستخدم

إختبار 2 تعيين مستخدم

تكوين ASA عبر CLI

الخطوة 1. إنشاء نقاط ثقة واستيراد شهادات SAML.

قم بتكوين نقطتي ثقة واستيراد شهادات SAML الخاصة بكل مجموعة نفق.

config t

crypto ca trustpoint AzureAD-AC-SAML1

revocation-check none

no id-usage

enrollment terminal

no ca-check

crypto ca authenticate AzureAD-AC-SAML1

-----BEGIN CERTIFICATE-----

…

PEM Certificate Text you downloaded from AzureAD goes here

…

-----END CERTIFICATE-----

quit

!

!

crypto ca trustpoint AzureAD-AC-SAML2

revocation-check none

no id-usage

enrollment terminal

no ca-check

crypto ca authenticate AzureAD-AC-SAML2

-----BEGIN CERTIFICATE-----

…

PEM Certificate Text you downloaded from AzureAD goes here

…

-----END CERTIFICATE-----

quit

الخطوة 2. قم بتكوين معرف SAML.

أستخدم هذه الأوامر لتوفير إعدادات معرف SAML.

webvpn

saml idp https://xxx.windows.net/xxxxxxxxxxxxx/ - [Azure AD Identifier]

url sign-in https://login.microsoftonline.com/xxxxxxxxxxxxxxxxxxxxxx/saml2 - [Login URL]

url sign-out https://login.microsoftonline.com/xxxxxxxxxxxxxxxxxxxxxx/saml2 – [Logout URL]

trustpoint idp AzureAD-AC-SAML1 - [IdP Trustpoint]

trustpoint sp ASA-EXTERNAL-CERT - [SP Trustpoint]

no force re-authentication

no signature

base-url https://asa.example.com

الخطوة 3. تطبيق مصادقة SAML على مجموعة نفق VPN الأولى.

قم بتكوين مجموعة نفق SAML1 باستخدام AzureAD-AC-SAML1 IdTrustPoint.

tunnel-group SAML1 webvpn-attributes

authentication saml

group-alias SAML1 enable

saml identity-provider https://xxx.windows.net/xxxxxxxxxxxxx/

saml idp-trustpoint AzureAD-AC-SAML1 <---- Overrides the primary IDP certificate in the Single Sign-On (SSO) Server object

الخطوة 4. تطبيق مصادقة SAML على مجموعة نفق VPN الثانية.

قم بتكوين مجموعة نفق SAML2 باستخدام AzureAD-AC-SAML2 IdTrustPoint.

tunnel-group SAML2 webvpn-attributes

authentication saml

group-alias SAML2 enable

saml identity-provider https://xxx.windows.net/xxxxxxxxxxxxx/

saml idp-trustpoint AzureAD-AC-SAML2 <---- Overrides the primary IDP certificate in the Single Sign-On (SSO) Server object

الخطوة 5: حفظ التكوين.

write memory

ملاحظة: إذا قمت بإجراء تغييرات على تكوين IdP، يلزمك إزالة تكوين موفر هوية SAML من مجموعة الأنفاق الخاصة بك، وإعادة تطبيقه لكي تصبح التغييرات فعالة.

التحقق من الصحة

إختبار AnyConnect بمصادقة SAML.

الخطوة 1. اتصل بعنوان URL الخاص بالشبكة الخاصة الظاهرية (VPN) وأدخل تفاصيل Azure AD.

الخطوة 2. (إختياري) الموافقة على طلب تسجيل الدخول.

الخطوة 3. يتم توصيل AnyConnect.

استكشاف الأخطاء وإصلاحها

تتضمن معظم أدوات أستكشاف أخطاء SAML وإصلاحها تكوين غير صحيح يمكن العثور عليه عند التحقق من تكوين SAML، أو تشغيل تصحيح الأخطاء. يمكن إستخدام debug webVPN saml 255 لاستكشاف أخطاء معظم المشاكل وإصلاحها، ومع ذلك، في السيناريوهات التي لا يوفر فيها تصحيح الأخطاء هذا معلومات مفيدة، يمكن تشغيل المزيد من تصحيح الأخطاء:

debug webvpn saml 255

debug webvpn 255

debug webvpn session 255

debug webvpn request 255

معلومات ذات صلة

التعليقات

التعليقات