المقدمة

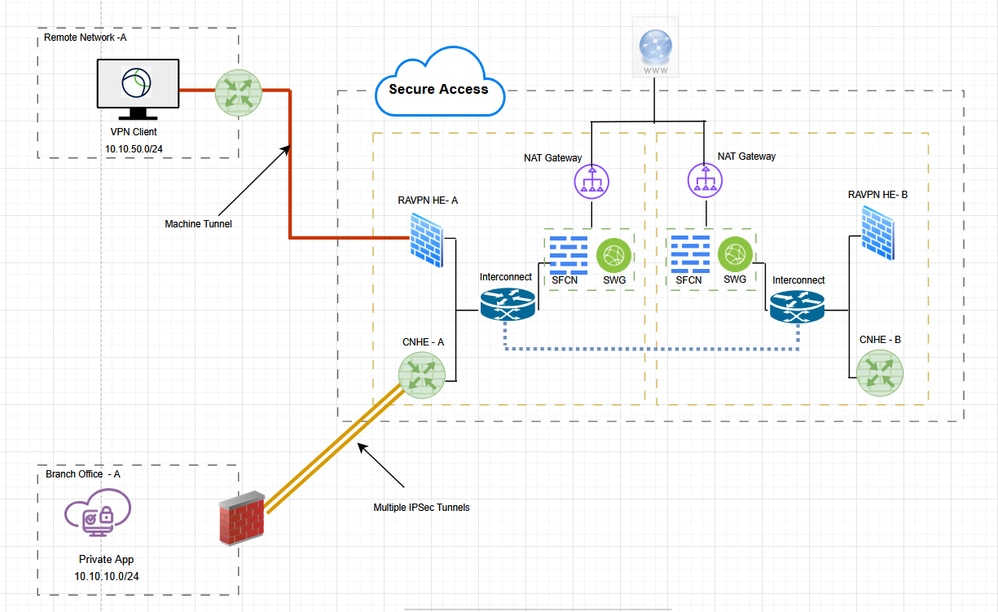

يوضح هذا المستند كيفية تكوين الوصول الآمن كبوابة شبكة VPN وقبول الاتصالات من العميل الآمن من خلال نفق جهاز VPN.

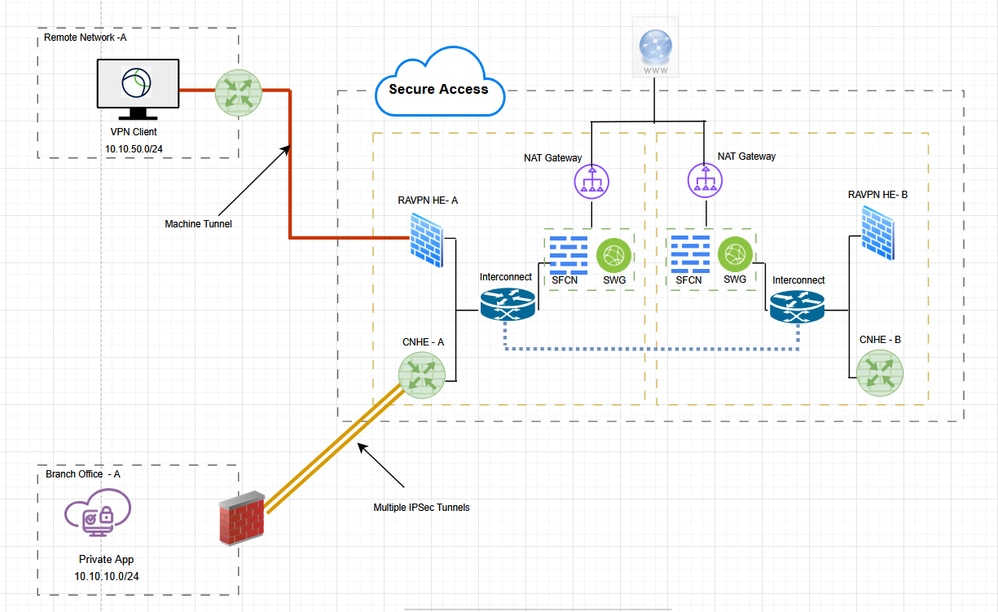

الرسم التخطيطي للشبكة

المتطلبات الأساسية

- دور المسؤول الكامل في الوصول الآمن.

- تكوين ملف تعريف VPN لمستخدم واحد على الأقل على Cisco Secure Access

- مستخدم ip بركة على cisco يأمن منفذ

المتطلبات

يوصى بأن تكون لديك معرفة بالمواضيع التالية:

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco Secure Access

- Cisco Secure Client 5.1.10

- نظام التشغيل Windows 11

- Windows Server 2019 - CA

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

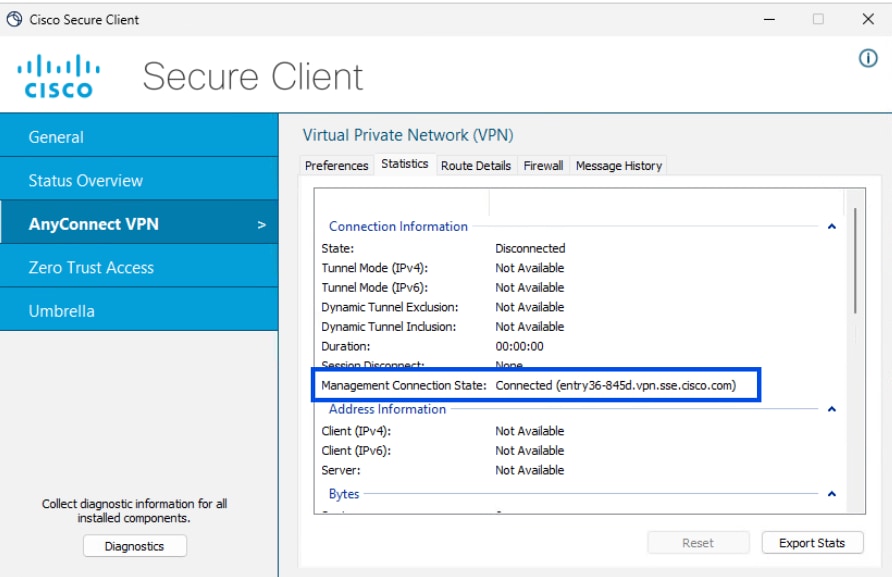

يضمن نفق جهاز Secure Access VPN الاتصال بشبكة الشركة كلما تم تشغيل نظام العميل، وليس فقط عند تأسيس اتصال VPN بواسطة المستخدم النهائي. يمكنك تنفيذ إدارة الحزم على نقاط النهاية خارج المكتب، وخاصة الأجهزة التي يتم توصيلها بشكل متكرر بواسطة المستخدم، عبر شبكة VPN، بشبكة المكتب. كما تستفيد البرامج النصية لتسجيل الدخول إلى نظام التشغيل Endpoint OS التي تتطلب اتصال شبكة الشركة من هذه الميزة. ولإنشاء هذا النفق بدون تفاعل المستخدم، يتم إستخدام المصادقة المستندة إلى الشهادة.

يتيح نفق جهاز الوصول الآمن للمسؤولين إمكانية اتصال Cisco Secure Client دون تدخل المستخدم قبل تسجيل دخول المستخدم. يتم تشغيل نفق جهاز الوصول الآمن عندما تكون نقطة النهاية خارج نطاق العمل ويتم فصلها من شبكة VPN بدأها المستخدم. يكون نفق جهاز Secure Access VPN شفافا للمستخدم النهائي ويقطع الاتصال تلقائيا عندما يقوم المستخدم بتهيئة VPN.

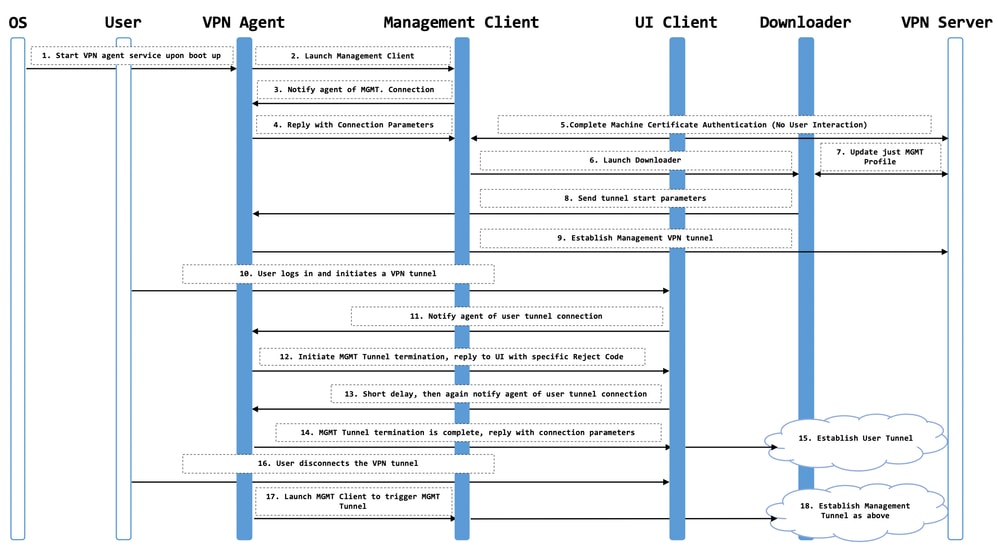

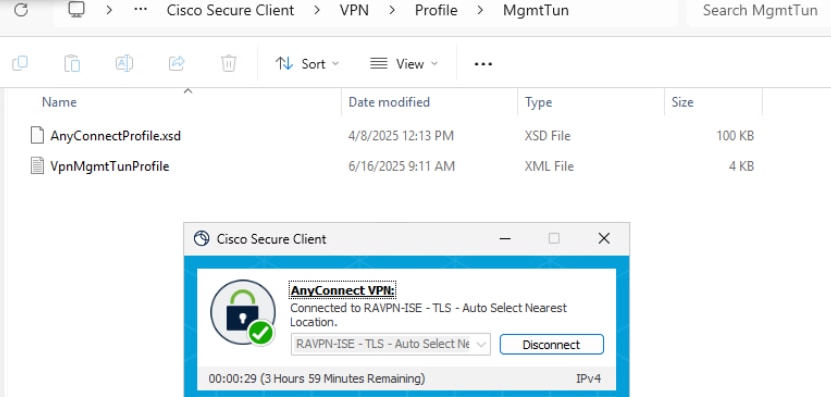

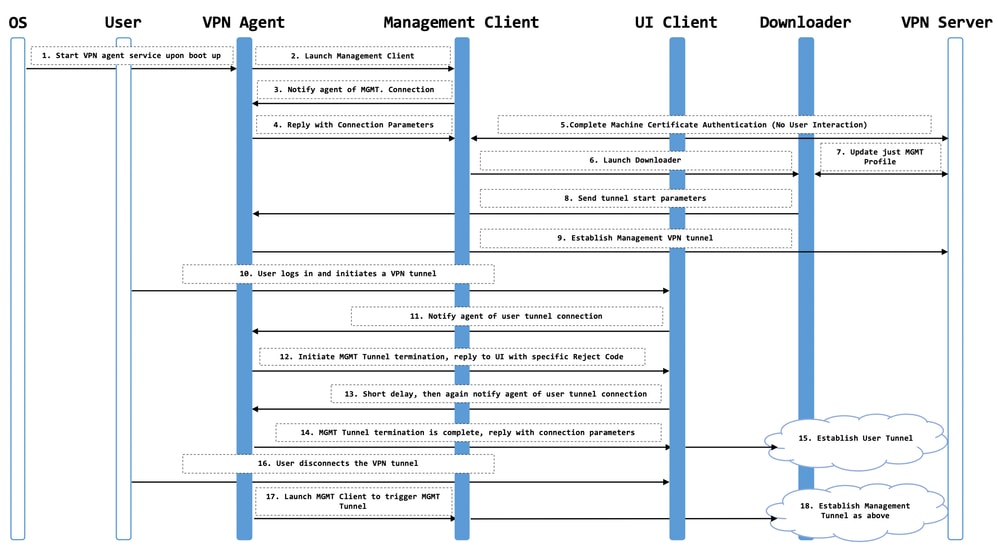

العمل على Machine Tunnel

يتم بدء تشغيل خدمة عميل VPN الآمن تلقائيا عند تمهيد النظام. يستخدم عميل VPN الآمن ملف تعريف VPN لاكتشاف تمكين ميزة نفق الجهاز. في حالة تمكين ميزة نفق الجهاز، يقوم العميل ببدء تطبيق عميل الإدارة لبدء اتصال نفق الجهاز. يستخدم تطبيق عميل الإدارة إدخال المضيف من ملف تعريف VPN لبدء الاتصال. ثم يتم إنشاء نفق VPN كالمعتاد، مع إستثناء واحد: لا يتم إجراء أي تحديث للبرامج أثناء اتصال نفق الجهاز لأنه من المفترض أن يكون نفق الجهاز شفافا للمستخدم.

يقوم المستخدم ببدء نفق VPN عبر "العميل الآمن"، والذي يقوم بتشغيل إنهاء نفق الجهاز. عند إنهاء النفق الآلي، يستمر إنشاء نفق المستخدم كالمعتاد.

يقوم المستخدم بقطع اتصال نفق VPN، والذي يؤدي إلى تشغيل إعادة الإنشاء التلقائية لنفق الجهاز.

القيود

- تفاعل المستخدم غير مدعوم.

- المصادقة المستندة إلى الشهادة من خلال "مخزن الشهادات الآلي" (في Windows) مدعومة فقط.

- يتم فرض فحص شهادة الخادم المقيد.

- الوكيل الخاص غير معتمد.

- الوكيل العام غير معتمد (يتم دعم القيمة الأصلية للوكيل على الأنظمة الأساسية حيث لا يتم إسترداد إعدادات الوكيل الأصلي من المستعرض).

- البرامج النصية لتخصيص العميل الآمن غير مدعومة

التكوين

الطريقة 1 - تكوين نفق الجهاز باستخدام المستخدم machine@sse.com

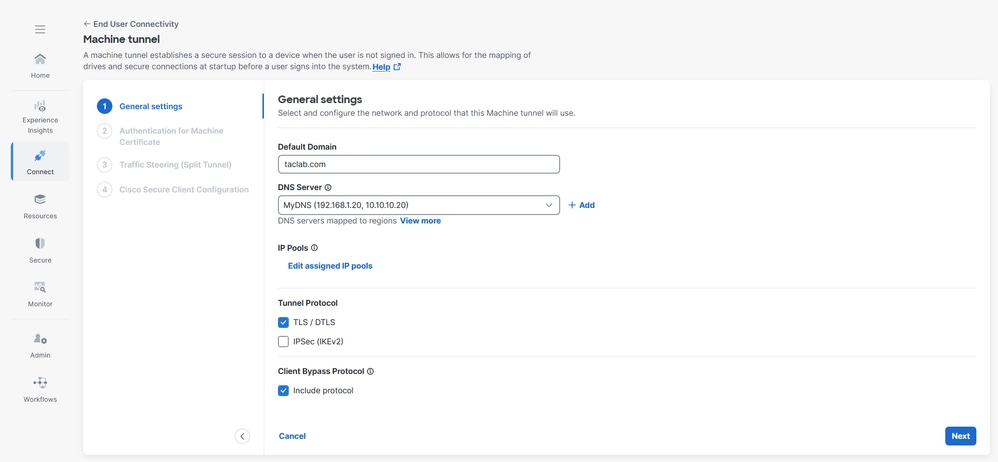

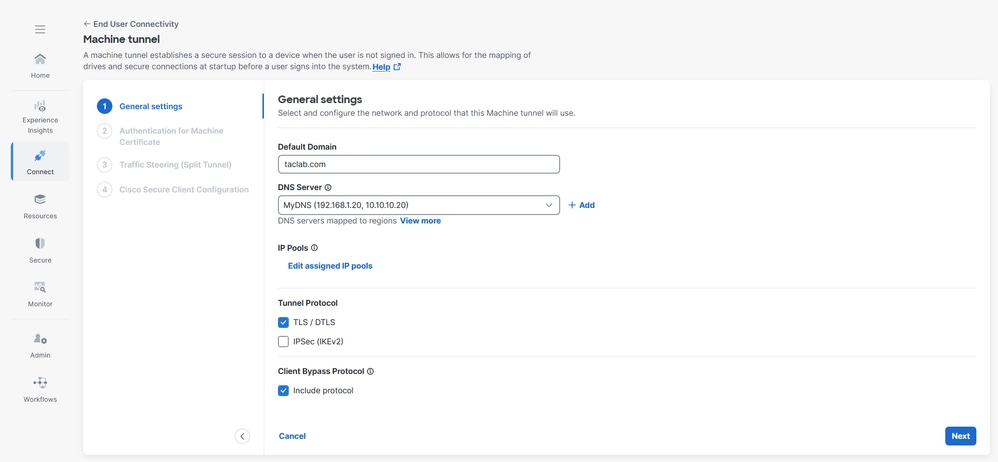

الخطوة 1 - الإعدادات العامة

قم بتكوين الإعدادات العامة، بما في ذلك المجال والبروتوكولات التي يستخدمها نفق الجهاز هذا.

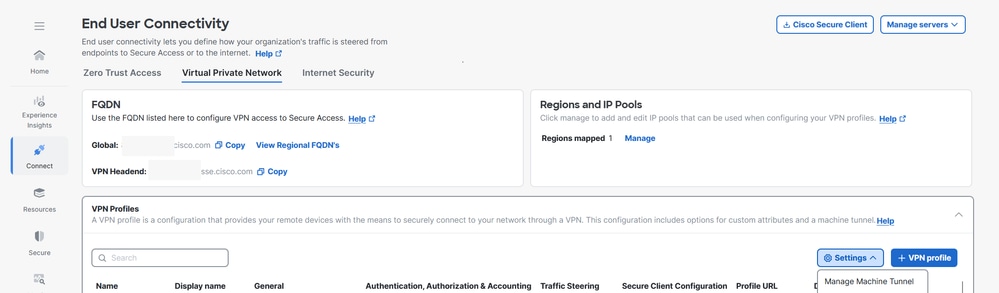

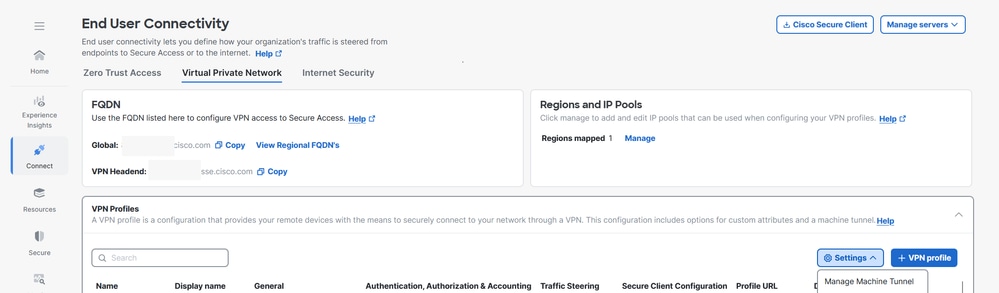

1. انتقل إلى الاتصال > اتصال المستخدم النهائي > الشبكة الخاصة الظاهرية.

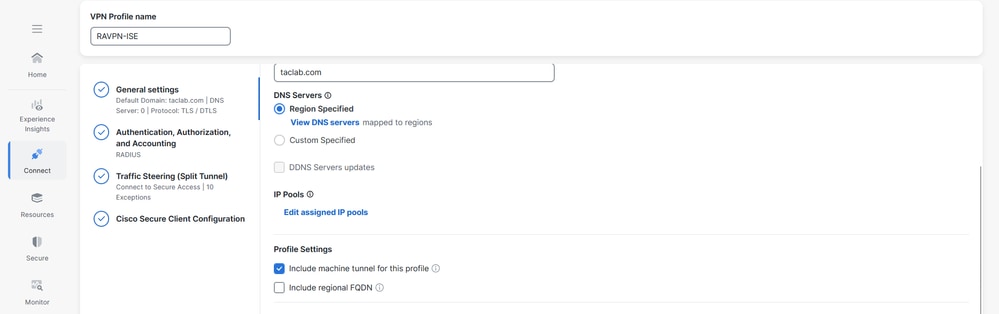

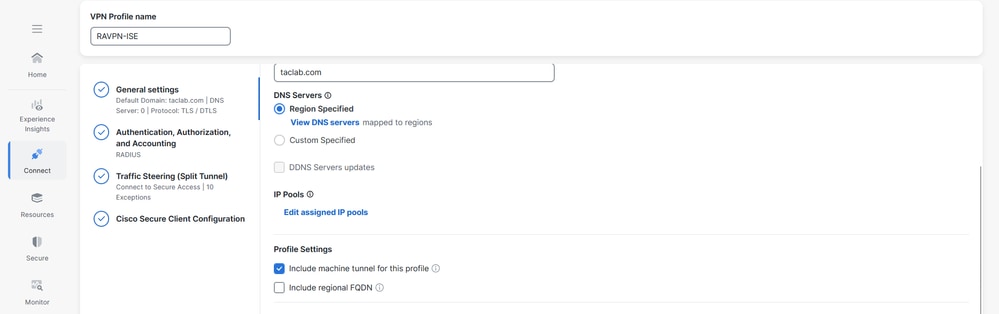

2. انتقل إلى توصيفات VPN وشكل إعدادات نفق الجهاز.

أ. انقر فوق الإعدادات، ثم أختر إدارة نفق الجهاز من القائمة المنسدلة.

- أدخل المجال الافتراضي.

- يتم تعيين خادم DNS الذي تم تعيينه من خلال صفحة إدارة المناطق وتجمع IP على أنه الخادم الافتراضي. يمكنك قبول خادم DNS الافتراضي، أو إختيار خادم DNS آخر من القائمة المنسدلة، أو انقر فوق + إضافة لإضافة زوج خادم DNS جديد. يؤدي تحديد خادم DNS آخر أو إضافة خادم DNS جديد إلى إستبدال هذا الخادم الافتراضي.

- حدد تجمع IP واحد لكل منطقة من القائمة المنسدلة لتجمعات IP. يجب أن تحتوي ملفات تعريف VPN على تجمع IP واحد على الأقل تم تعيينه في كل منطقة لتكوين صالح.

- حدد بروتوكول النفق الذي يستخدمه نفق الجهاز هذا:

- TLS/DTLS

- IPSec (IKEv2)

يجب تحديد بروتوكول واحد على الأقل.

- إختياريا، تحقق من بروتوكول تضمين لفرض بروتوكول تجاوز العميل.

أ. إذا تم تمكين بروتوكول تجاوز العميل لبروتوكول IP ولم يتم تكوين تجمع عناوين لذلك البروتوكول (بمعنى آخر، لم يتم تعيين عنوان IP لذلك البروتوكول إلى العميل بواسطة ASA)، لا يتم إرسال أي حركة مرور IP باستخدام هذا البروتوكول من خلال نفق VPN. يجب إرسالها خارج النفق.

ب. إذا تم تعطيل بروتوكول تجاوز العميل، ولم يتم تكوين تجمع عناوين لذلك البروتوكول، يقوم العميل بإسقاط جميع حركات مرور البيانات لبروتوكول IP هذا بمجرد إنشاء نفق VPN.

8. انقر فوق التالي

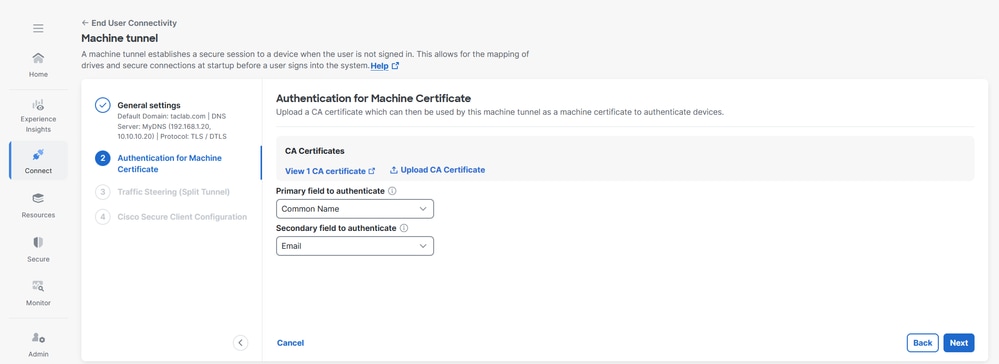

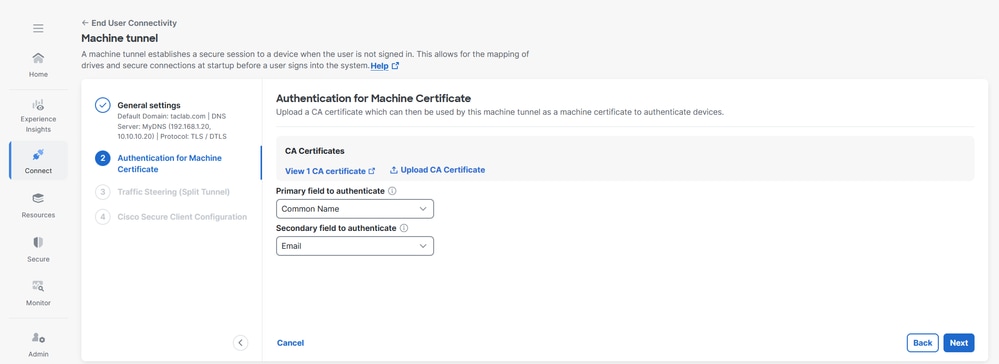

الخطوة 2 - مصادقة شهادة الجهاز

يكون نفق الجهاز شفافا للمستخدم النهائي ويقطع الاتصال تلقائيا عندما يقوم المستخدم بتهيئة جلسة VPN. ولإنشاء هذا النفق بدون تفاعل المستخدم، يتم إستخدام المصادقة المستندة إلى الشهادة.

1. أختر شهادات المرجع المصدق من القائمة أو انقر على تحميل شهادات المرجع المصدق

2. حدد حقول المصادقة المستندة إلى الشهادة. للحصول على مزيد من المعلومات، راجع حقول المصادقة المستندة إلى الشهادة

3. انقر فوق التالي

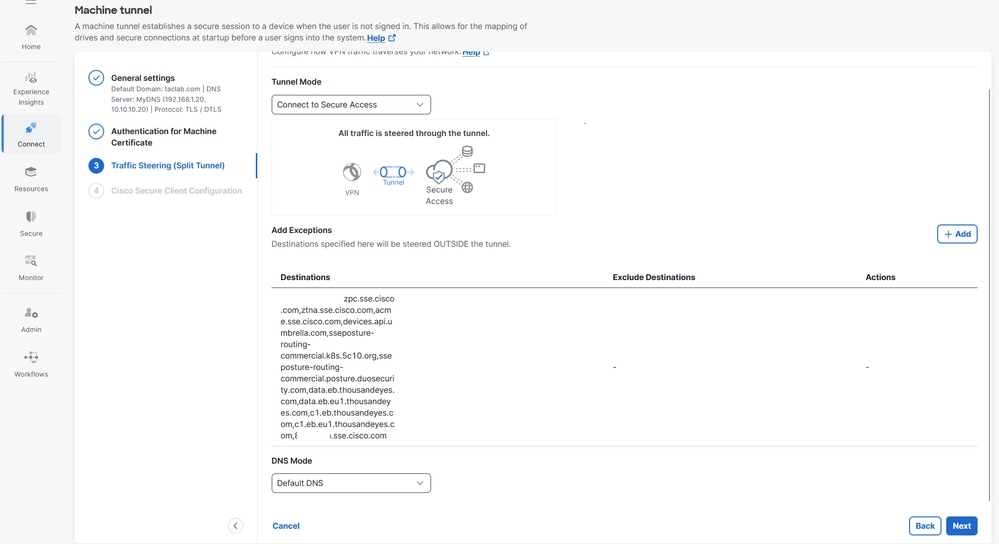

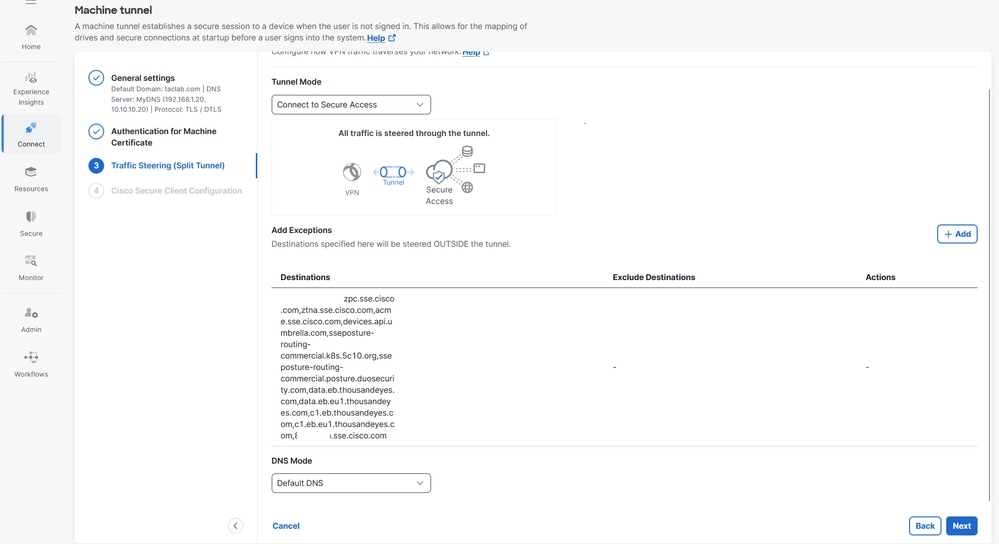

بالنسبة لتوجيه حركة المرور (النفق المقسم)، يمكنك تكوين نفق جهاز للحفاظ على اتصال نفق كامل للوصول الآمن، أو تكوينه لاستخدام اتصال نفق المقسم لتوجيه حركة المرور من خلال شبكة VPN فقط إذا لزم الأمر.للحصول على مزيد من المعلومات، راجع توجيه حركة مرور نفق الجهاز

1. حدد وضع النفق

2. وفقا لتحديد وضع النفق، يمكنك إضافة إستثناءات

3. حدد وضع DNS

4. انقر فوق التالي

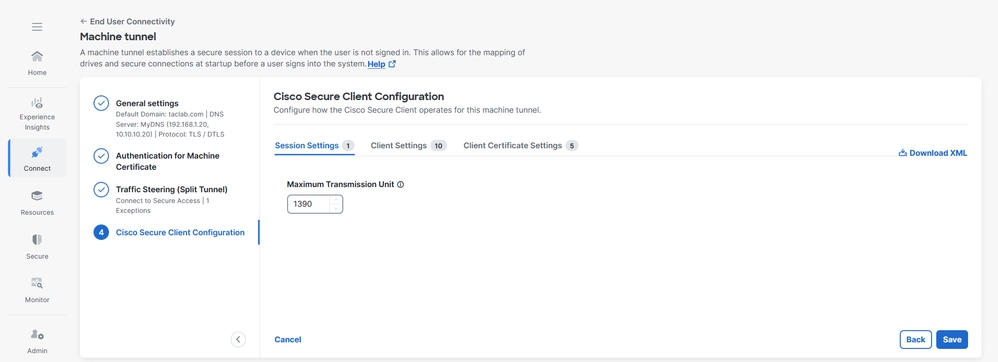

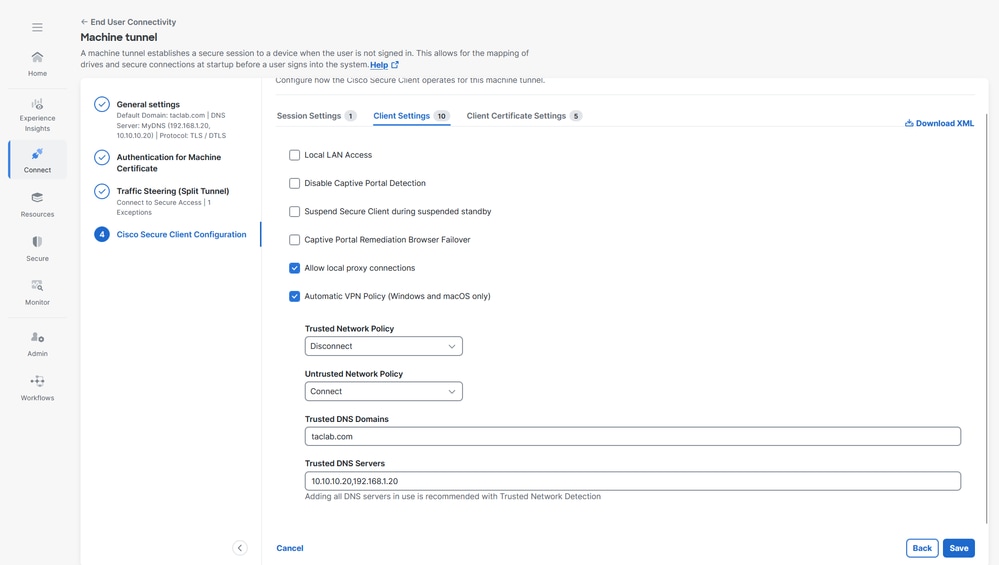

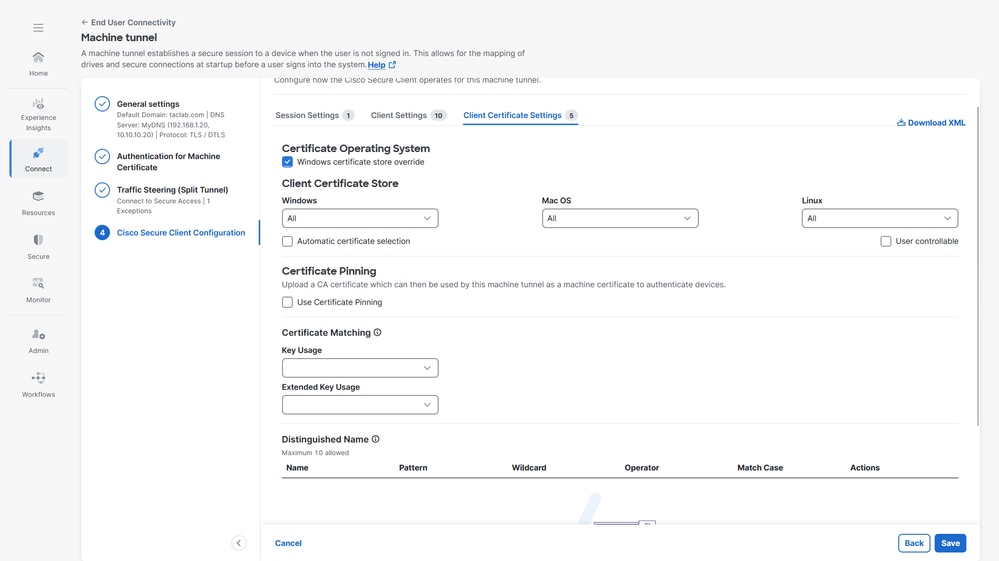

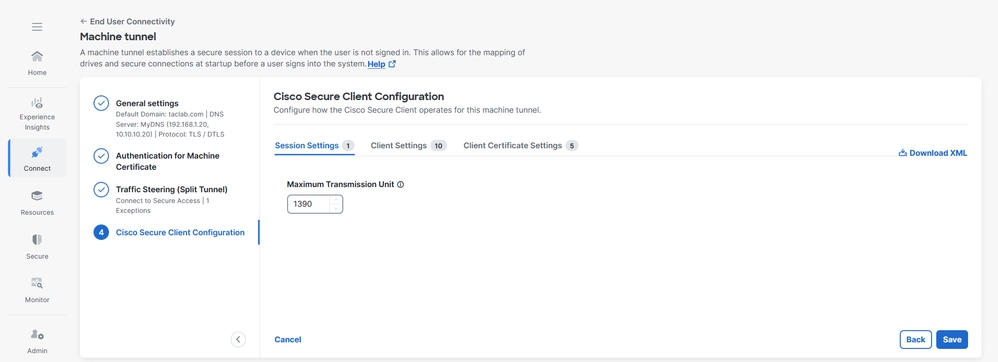

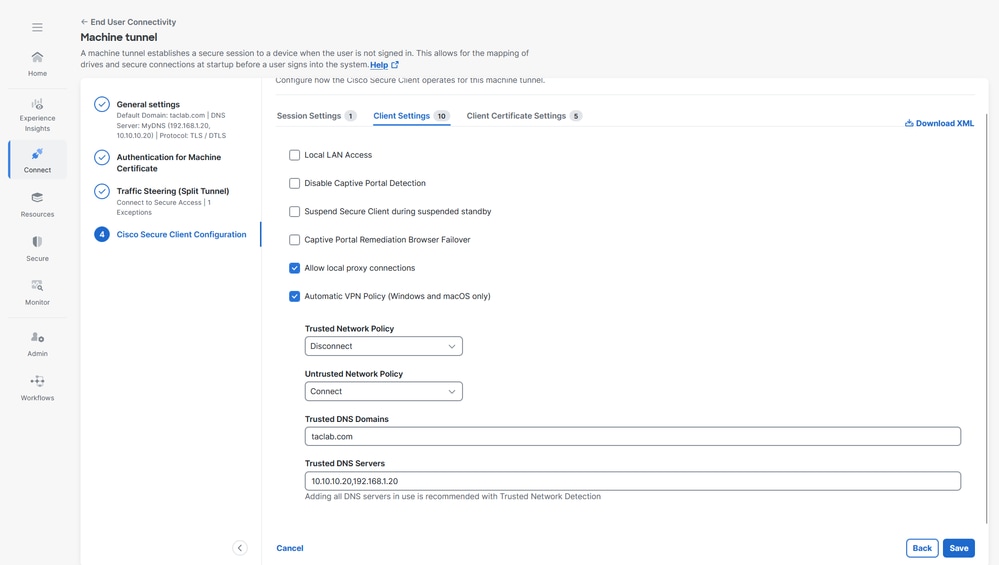

الخطوة 4 - تكوين العميل الآمن من Cisco

يمكنك تعديل مجموعة فرعية من إعدادات Cisco Secure Client استنادا إلى إحتياجات نفق جهاز VPN معين. لمزيد من المعلومات، راجع تكوين العميل الآمن

1. التحقق من وحدة الإرسال القصوى، وهي أكبر حجم للحزمة التي يمكن إرسالها في نفق VPN دون تجزئة

2. إعدادات العميل ، يرجى الرجوع إلى إعدادات عميل نفق الجهاز للحصول على مزيد من المعلومات

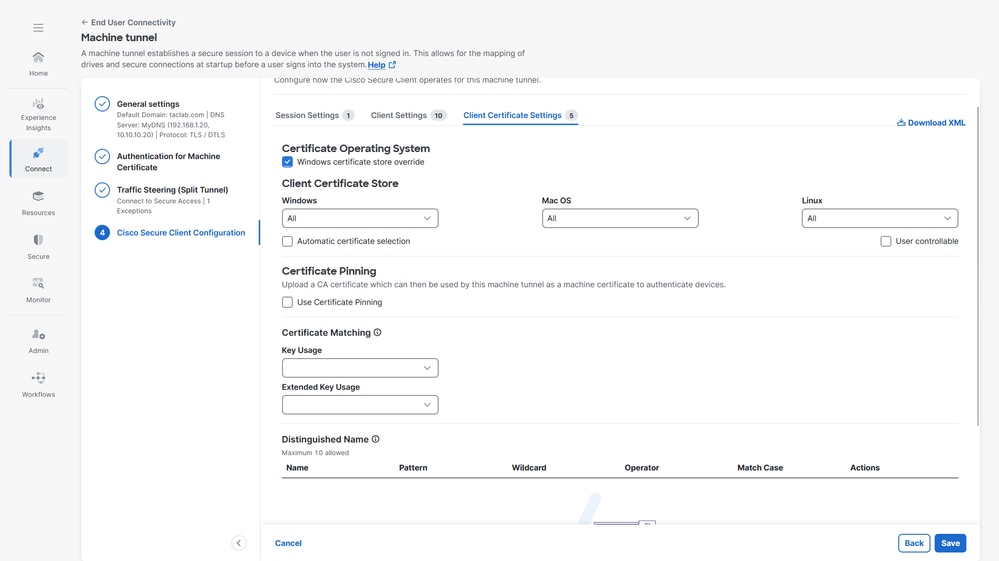

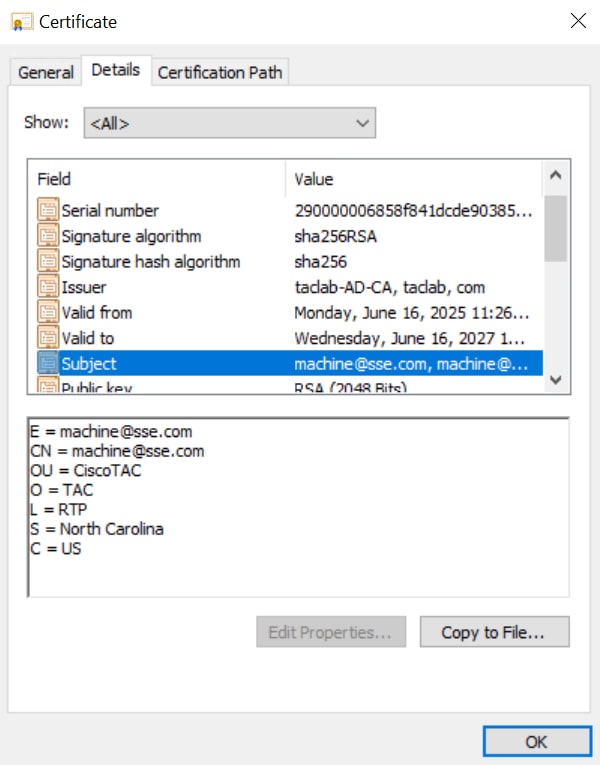

3. إعدادات شهادة العميل، حدد الخيارات وفقا لذلك

أ. تجاوز مخزن شهادات Windows — يسمح للمسؤول بتوجيه "العميل الآمن" لاستخدام الشهادات في مخزن شهادات جهاز Windows (النظام المحلي) لمصادقة شهادة العميل.

ب. تحديد الشهادة التلقائي - عند تكوين مصادقة شهادات متعددة على البوابة الآمنة

ج. تثبيت الشهادات - شهادة CA التي يمكن إستخدامها من قبل نفق الجهاز كشهادة جهاز لمصادقة الأجهزة

د. مطابقة الشهادة - في حالة عدم تحديد معايير مطابقة الشهادة، يقوم Cisco Secure Client بتطبيق قواعد مطابقة الشهادة

ط. إستخدام المفتاح : Digital_Signature

ثانيا. إستخدام المفتاح الموسع: مصادقة العميل

هـ. الاسم المميز - يحدد الأسماء المميزة (DNs) لمعايير المطابقة الدقيقة في إختيار شهادات العميل المقبولة. عند إضافة أسماء مميزة متعددة، يتم التحقق من كل شهادة مقابل كل الإدخالات، ويجب أن تتطابق جميعها.

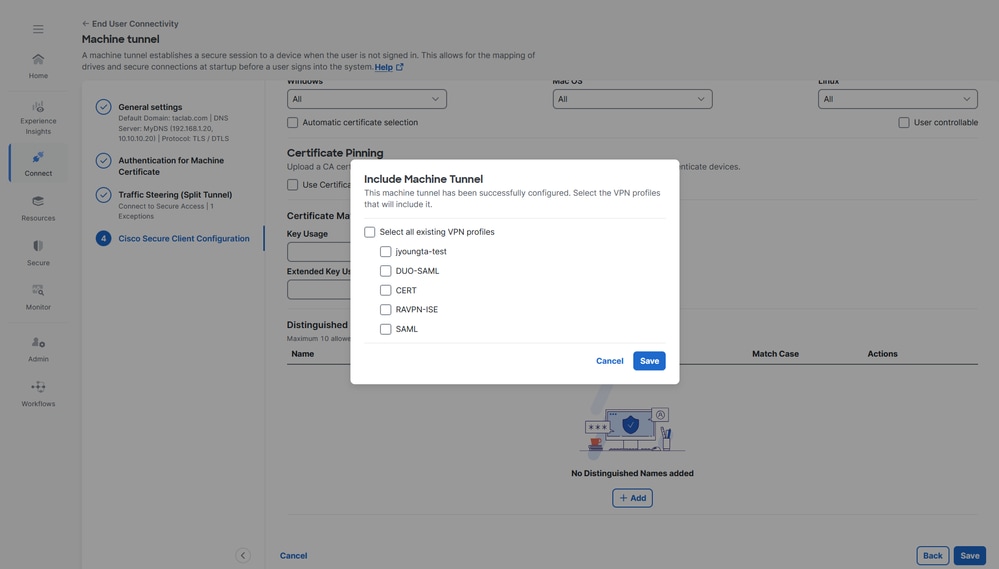

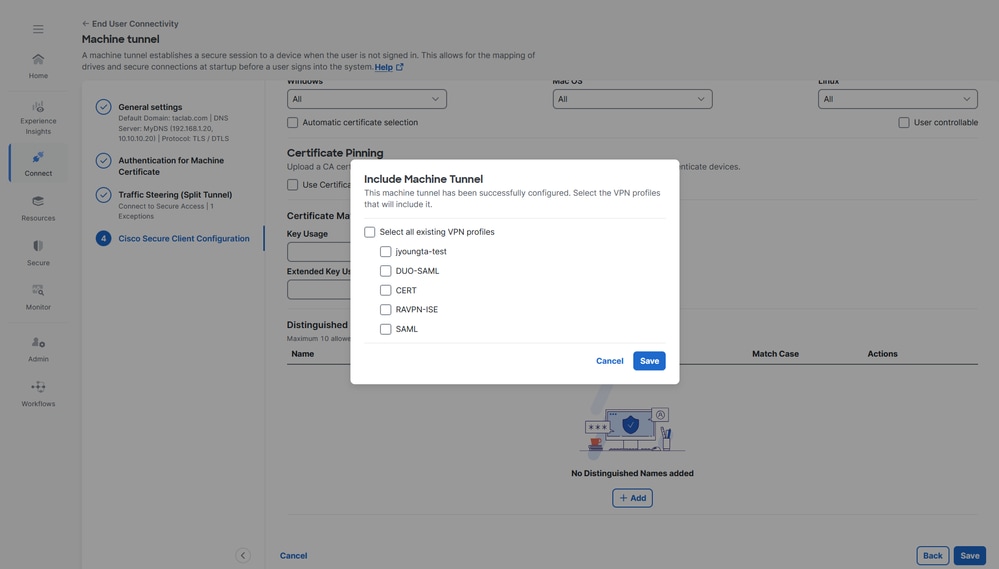

4. تعيين ملف تعريف Machine Tunnel إلى ملف تعريف VPN للمستخدم، انقر فوق حفظ ثم هناك خيار لتحديد ملفات تعريف VPN للمستخدم

5. انقر فوق حفظ

6. إذا كان ملف تعريف Machine Tunnel مرفقا بملف تعريف VPN للمستخدم

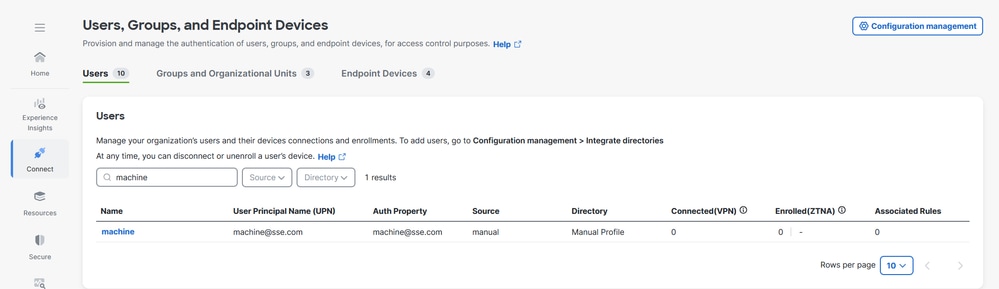

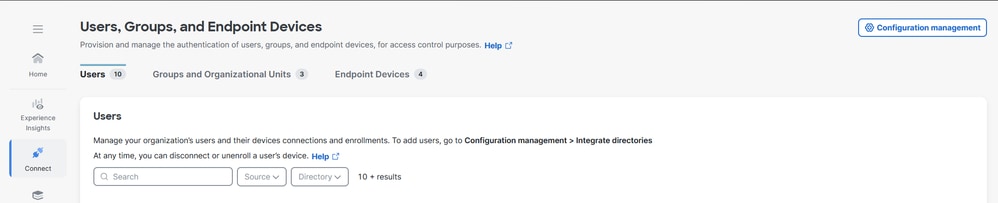

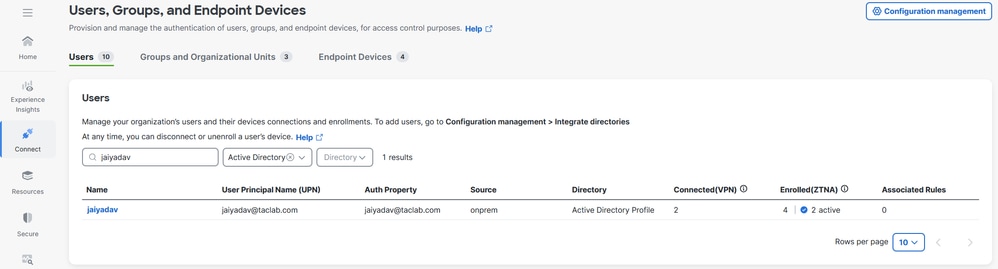

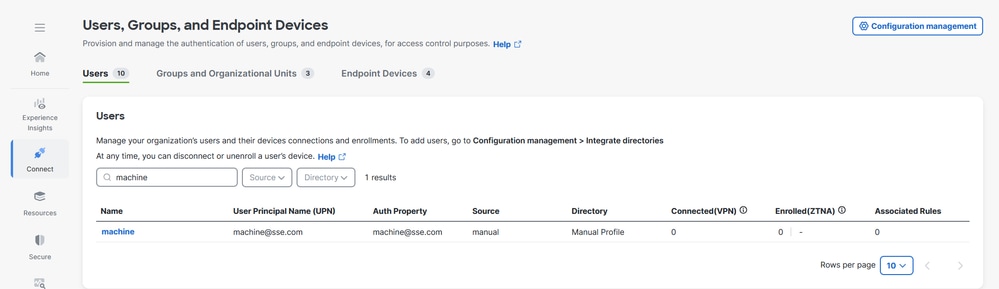

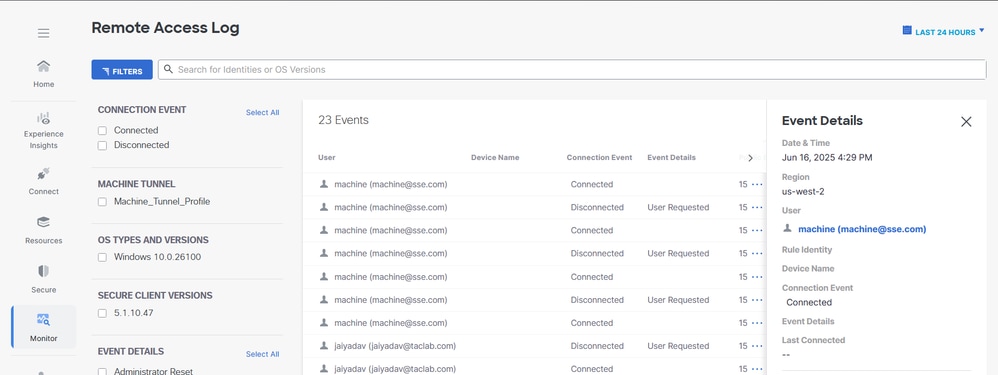

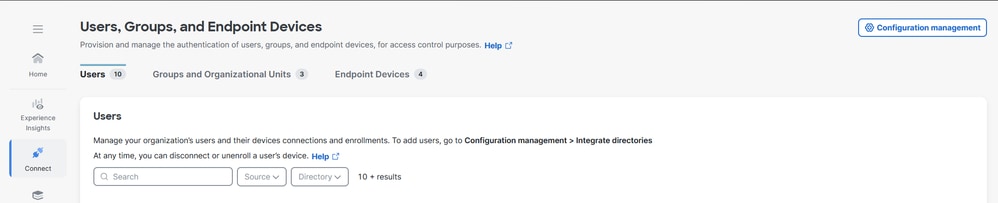

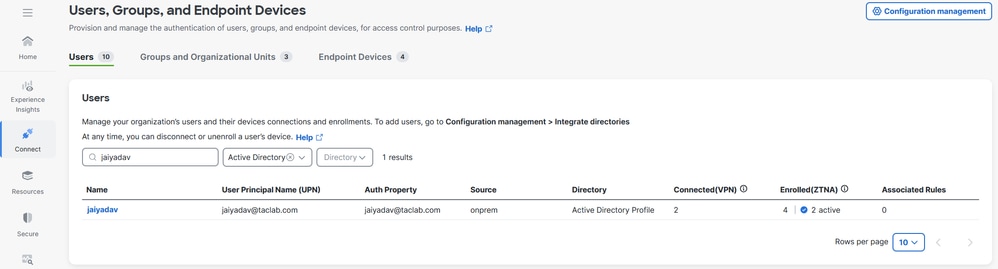

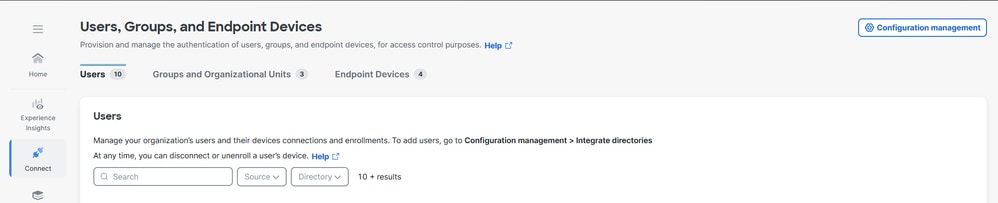

الخطوة 5 - التحقق من وجود مستخدم machine@sse.com في Cisco Secure Access

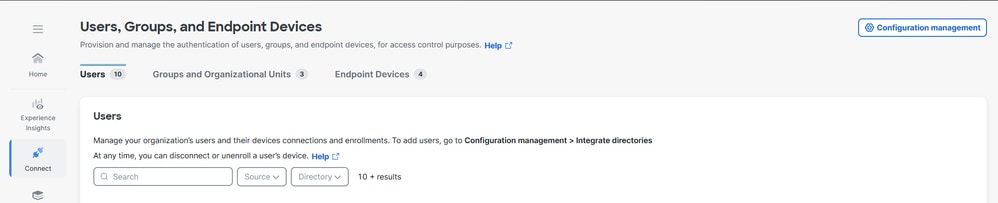

1. انتقل إلى الاتصال > المستخدمون والمجموعات وأجهزة نقاط النهاية > المستخدمون

2. إذا لم يكن مستخدم machine@sse.com موجودا الاستيراد يدويا. لمزيد من المعلومات، راجع إستيراد المستخدمين والمجموعات اليدوية

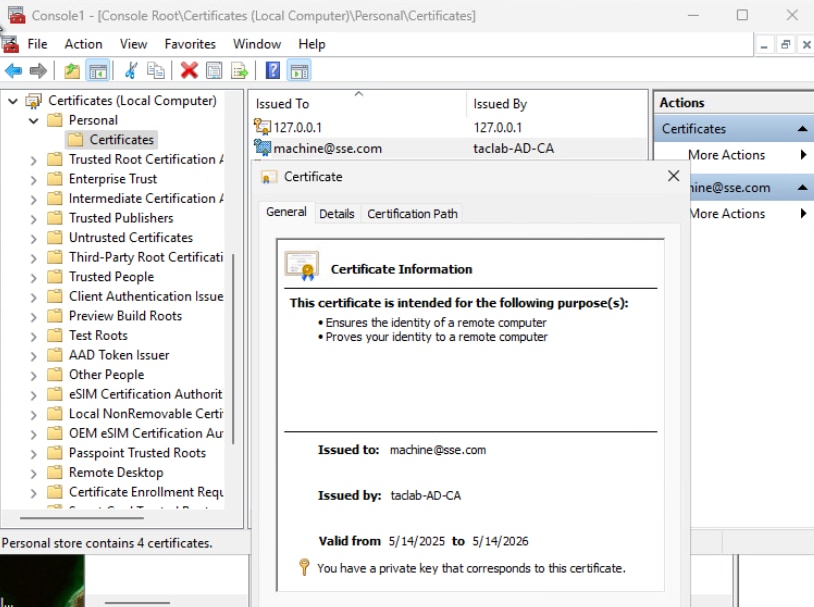

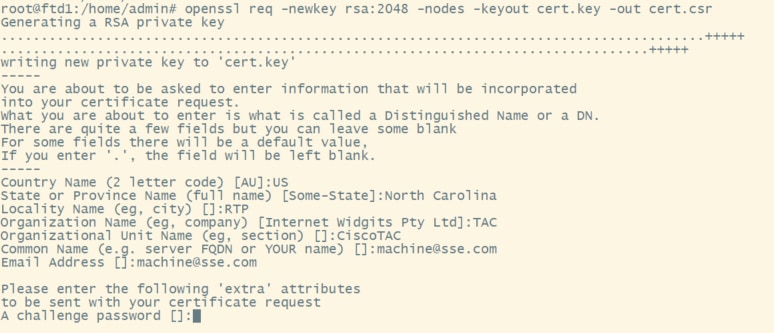

الخطوة 6 - إنشاء شهادة موقعة من المرجع المصدق ل machine@sse.com

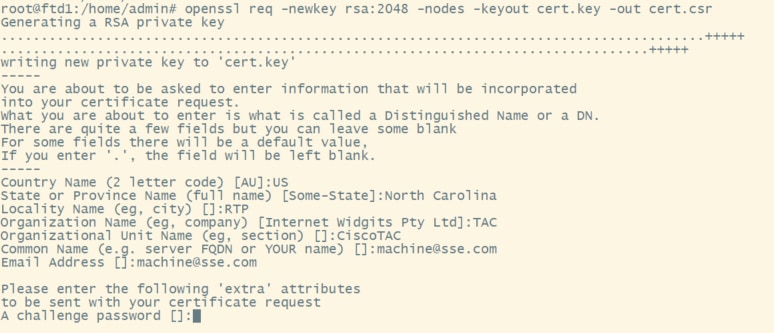

1. إنشاء طلب توقيع شهادة

أ. يمكننا إستخدام أي مولد لبرنامج CSR على الإنترنت أو واجهة سطر الأوامر (CLI) عبر OpenSSL

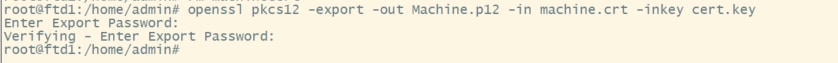

openssl req -new key rsa:2048 -node -keyout cert.key -out cert.csr

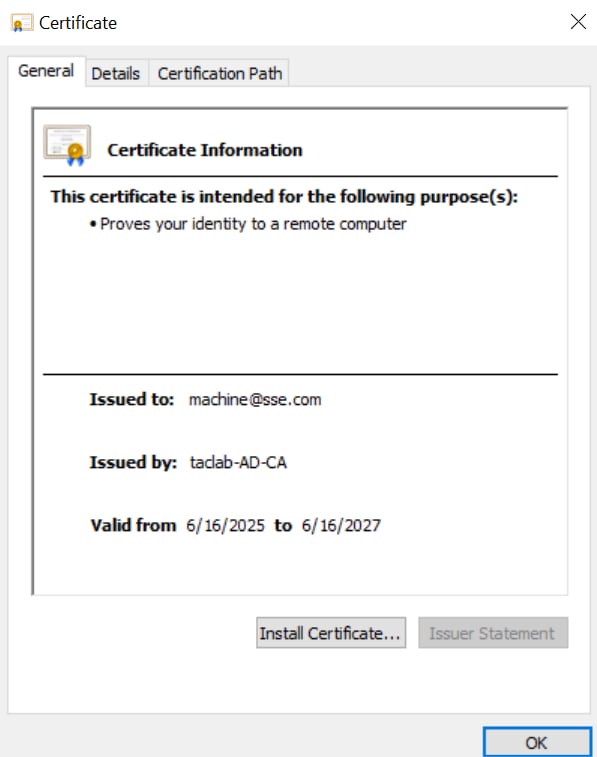

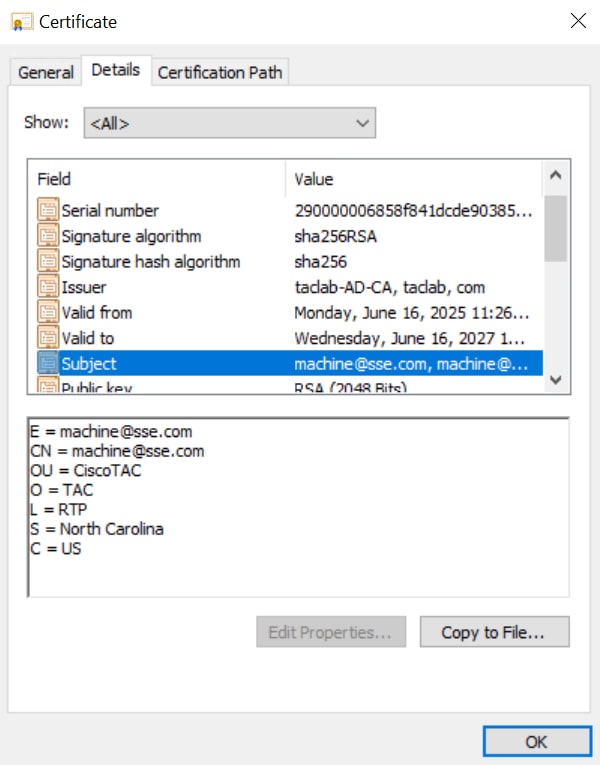

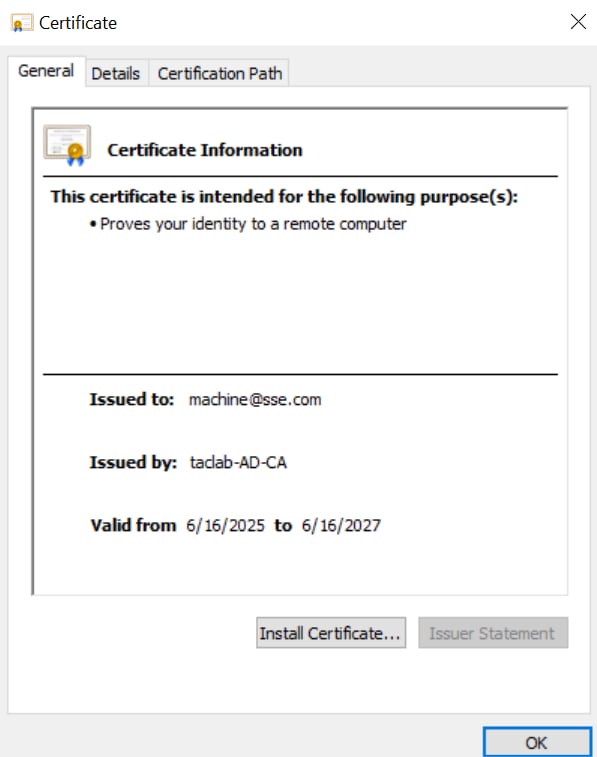

2. نسخ CSR وإنشاء شهادة جهاز

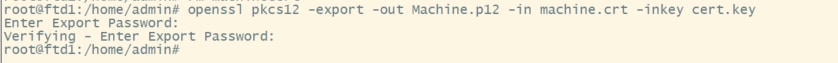

3. تحويل شهادة الجهاز إلى تنسيق PKCS12 باستخدام المفتاح والشهادة المولدة في الخطوات السابقة (الخطوة 1 و 2) على التوالي

openssl pkcs12 -export -out machine.p12 -in machine.crt -inkey cert.key

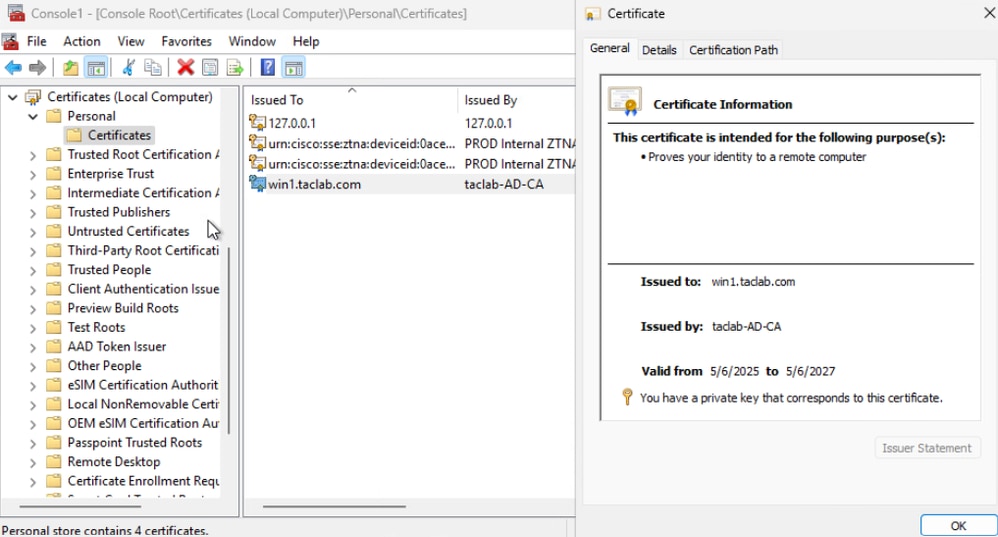

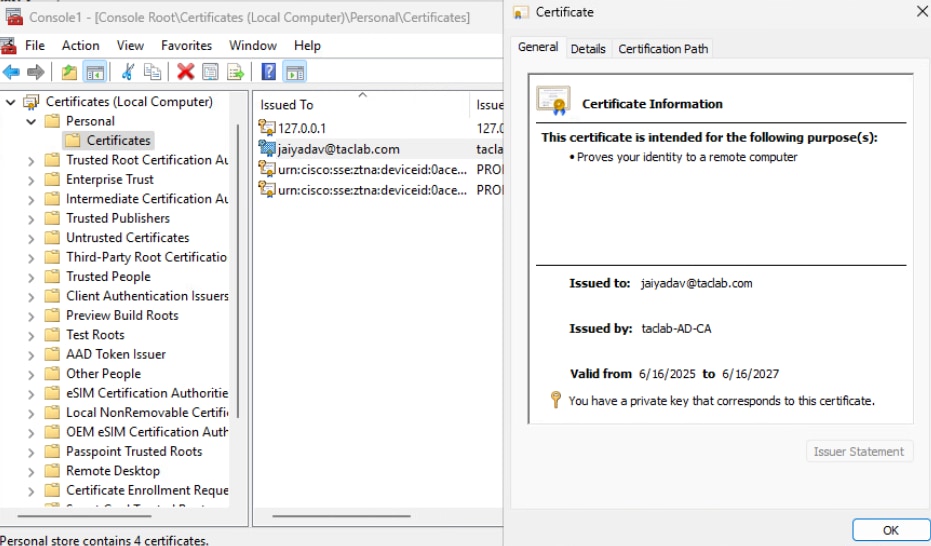

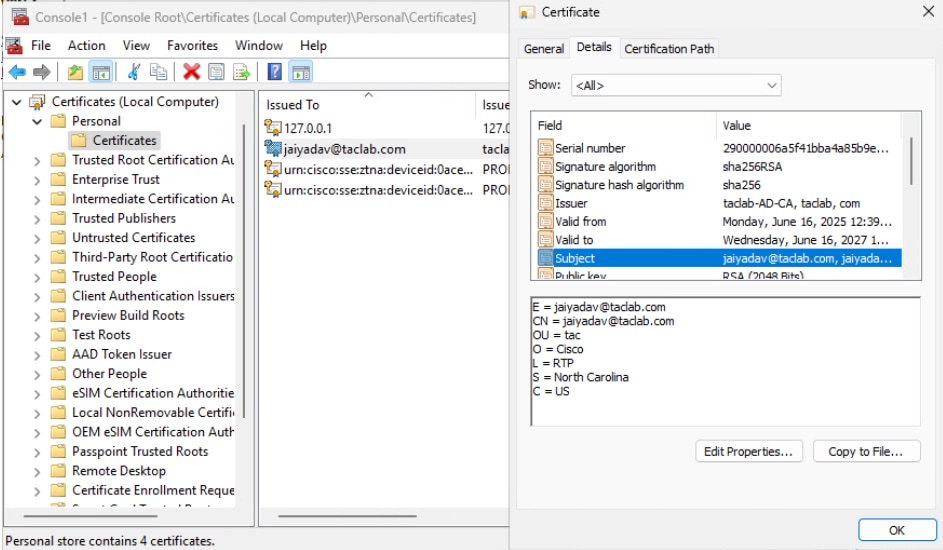

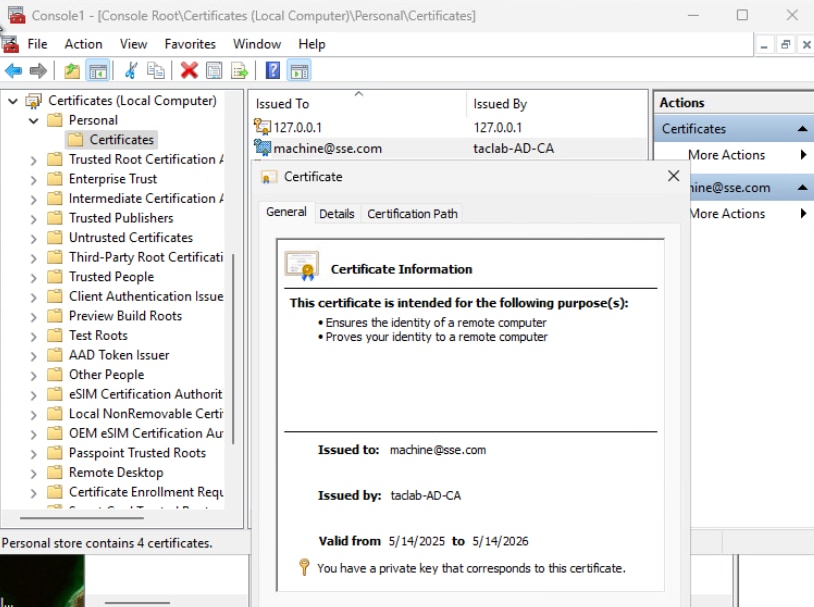

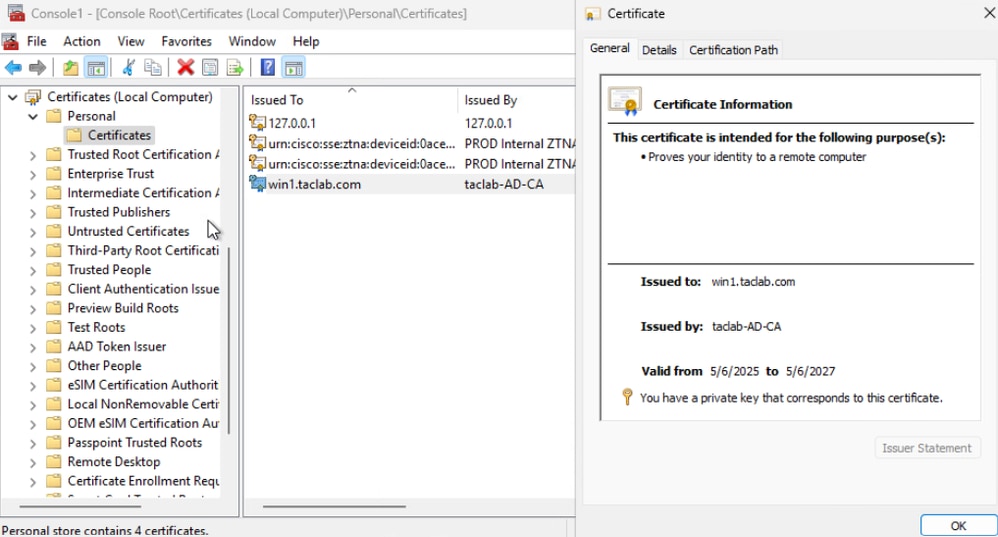

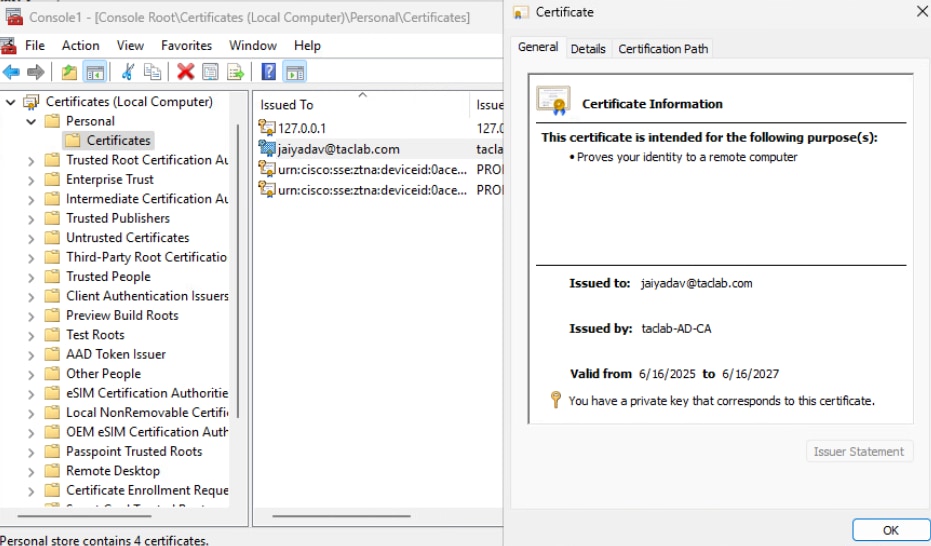

الخطوة 7 - إستيراد شهادة الجهاز على جهاز إختبار

أ. إستيراد شهادة جهاز PKCS12 أسفل مخزن الأجهزة أو المحلية

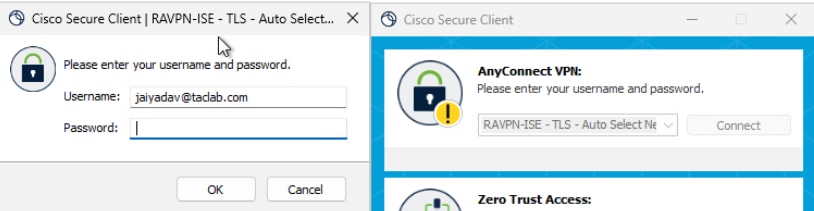

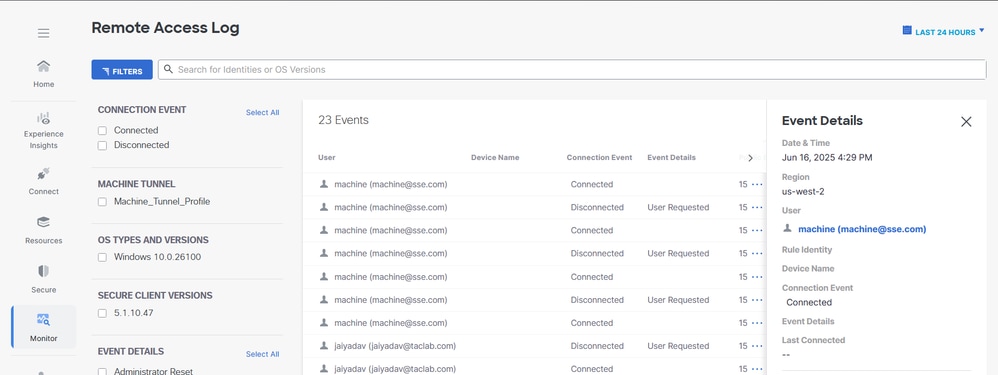

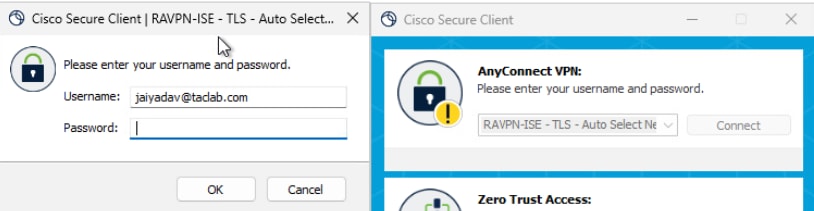

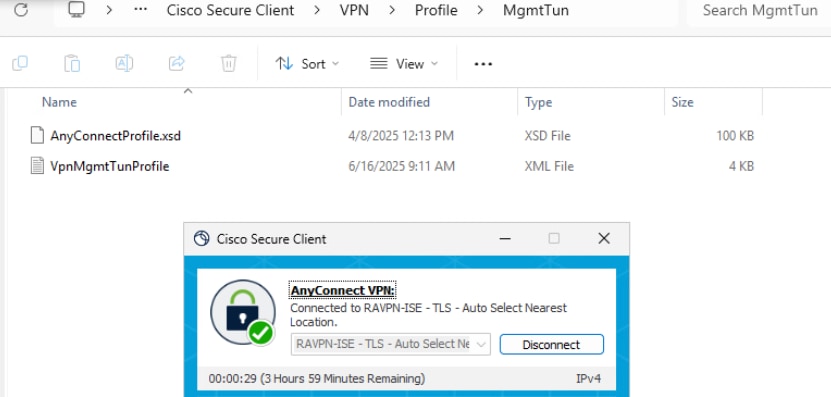

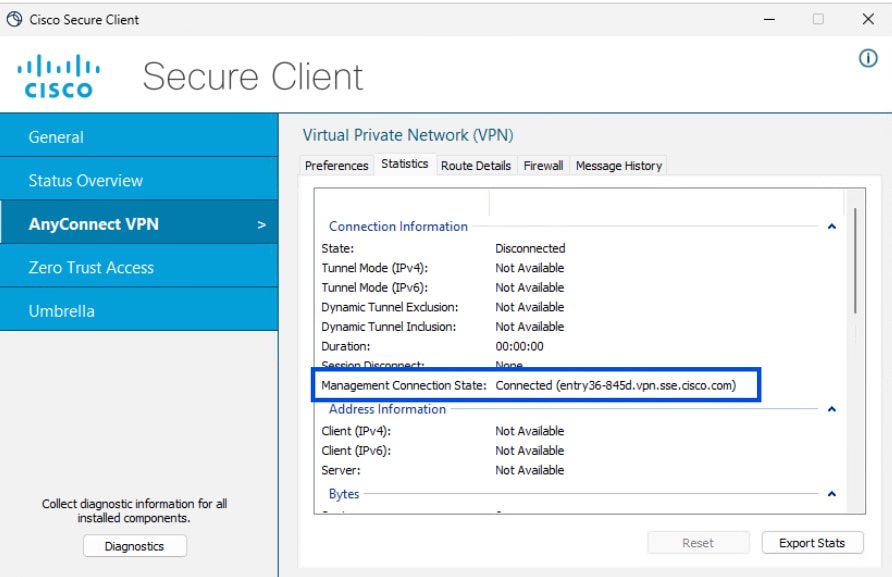

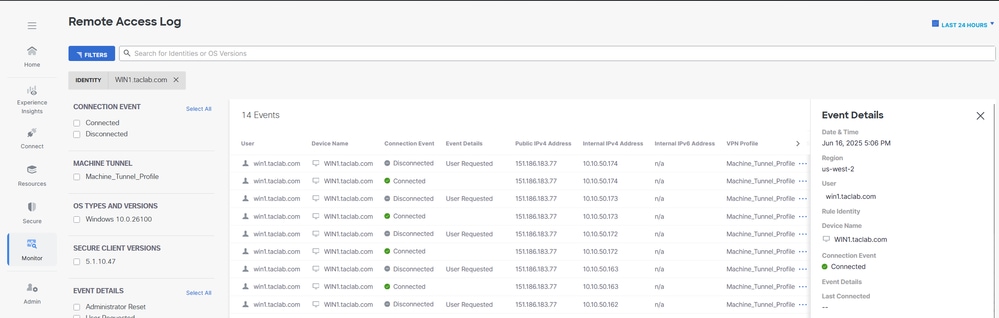

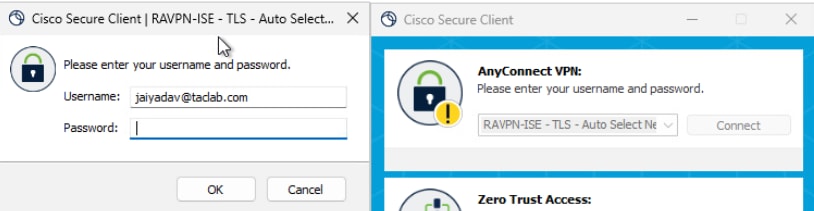

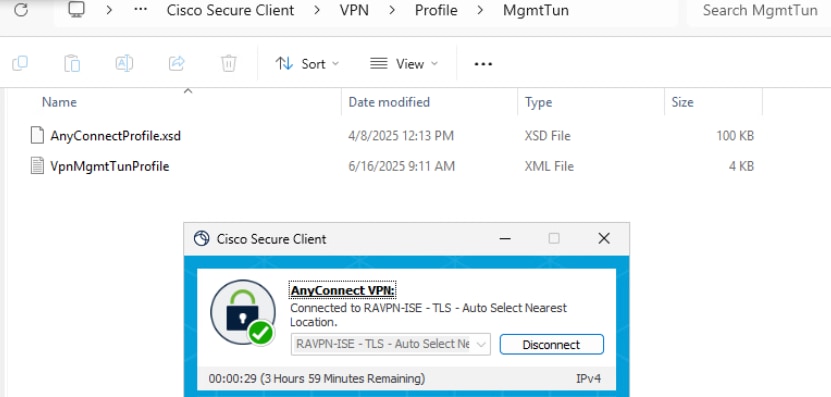

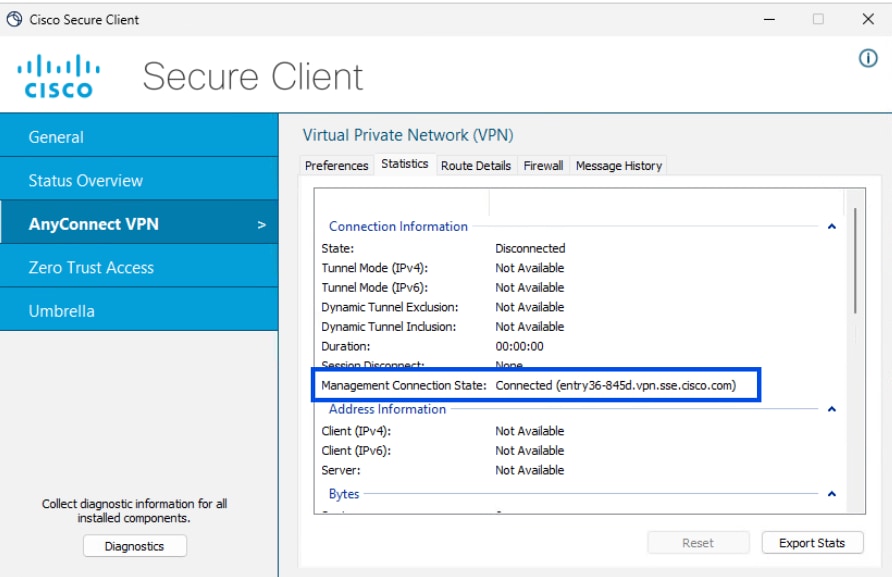

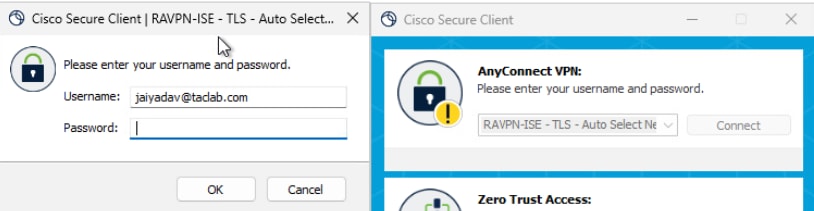

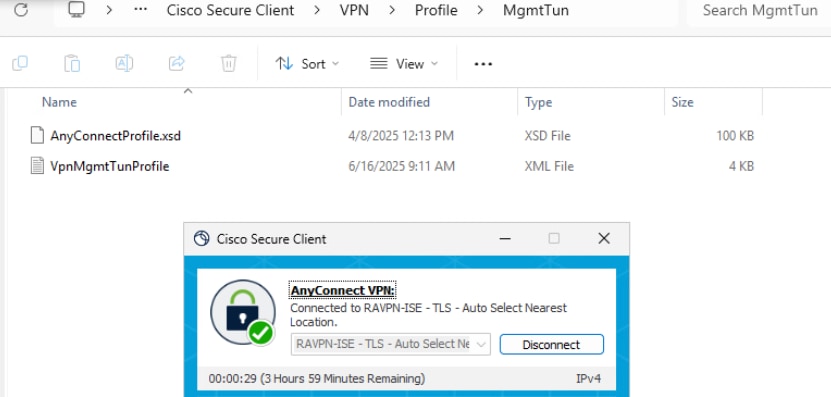

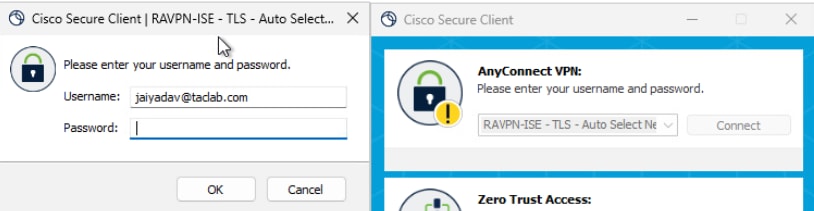

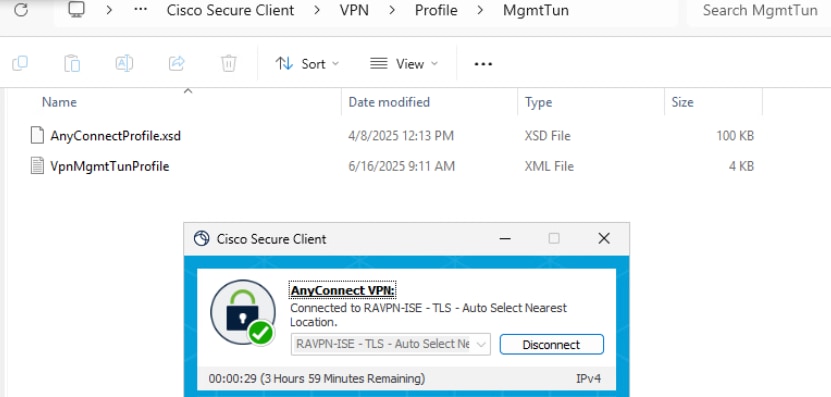

الخطوة 8 - الاتصال بنفق الجهاز

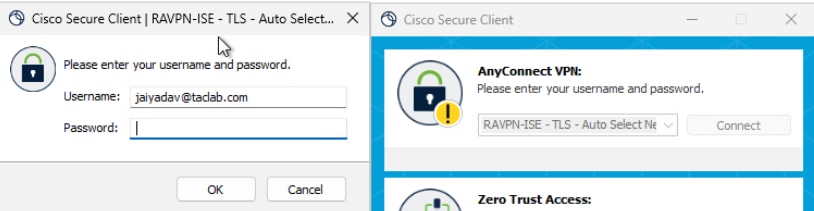

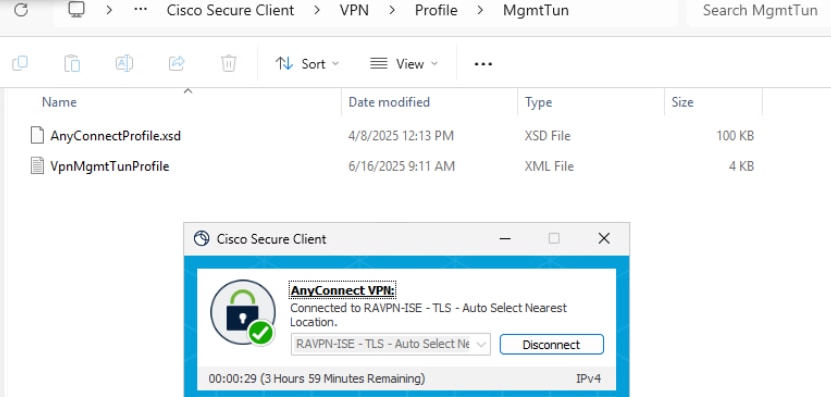

أ. الاتصال بنفق مستخدم ، يؤدي هذا إلى تشغيل ملف تعريف xml للجهاز المراد تنزيله.

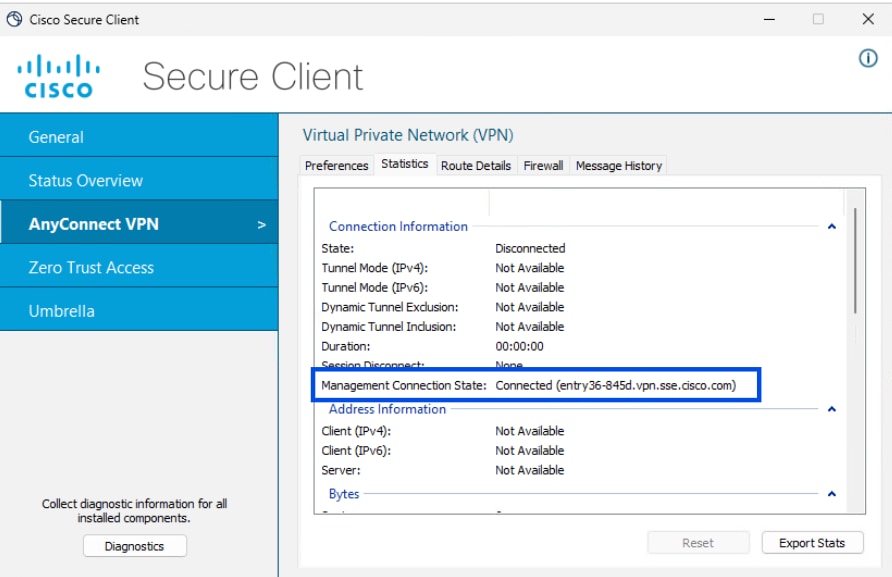

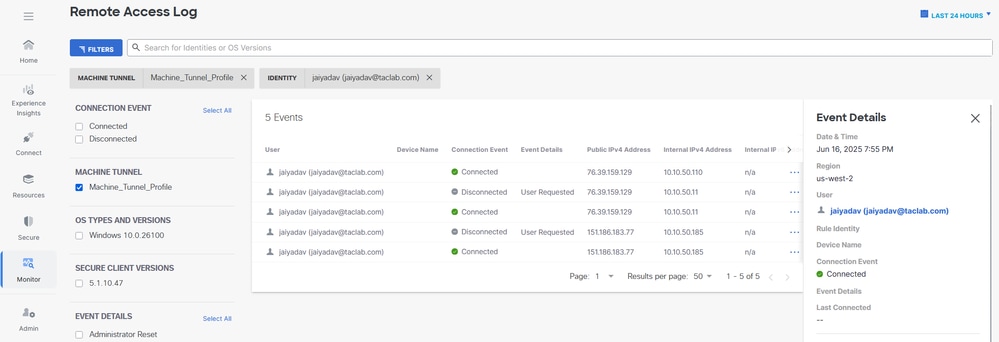

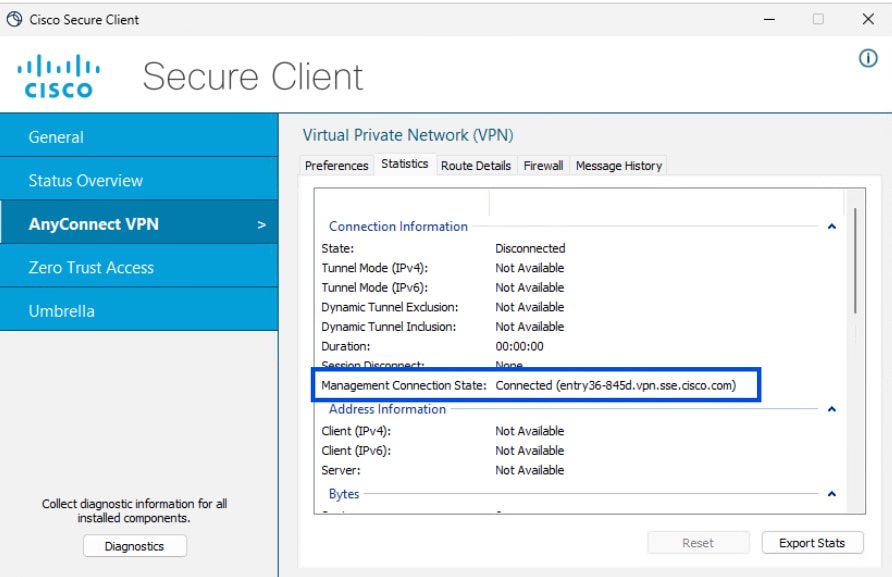

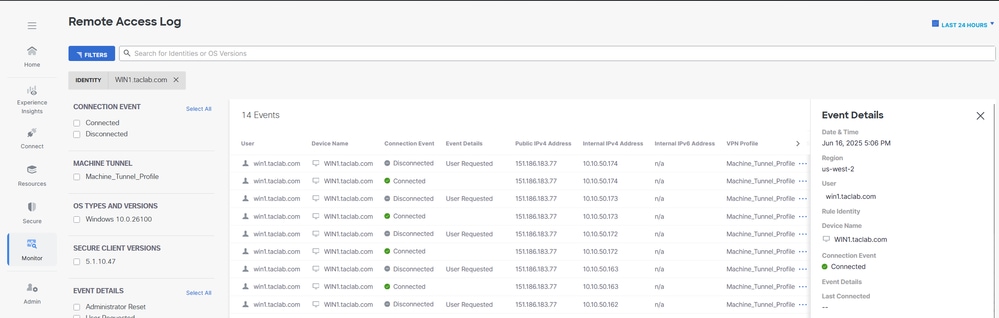

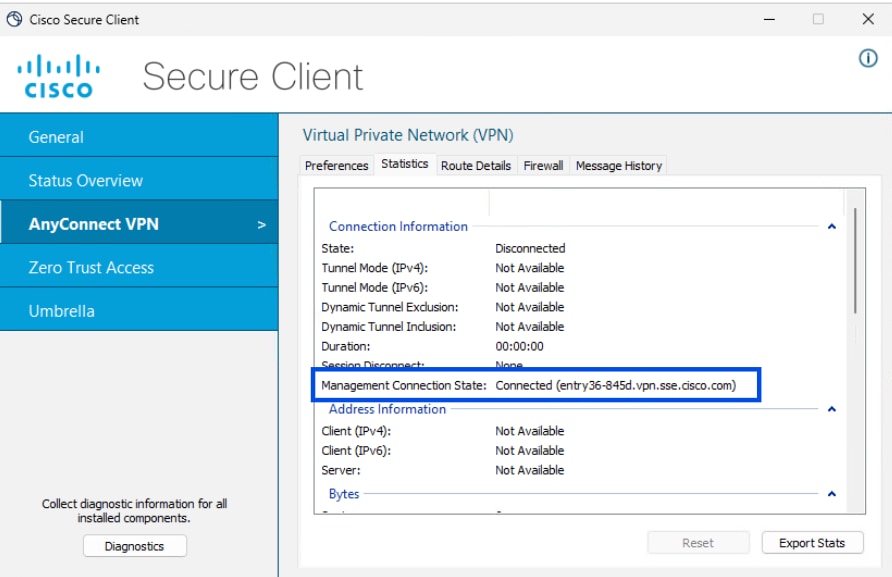

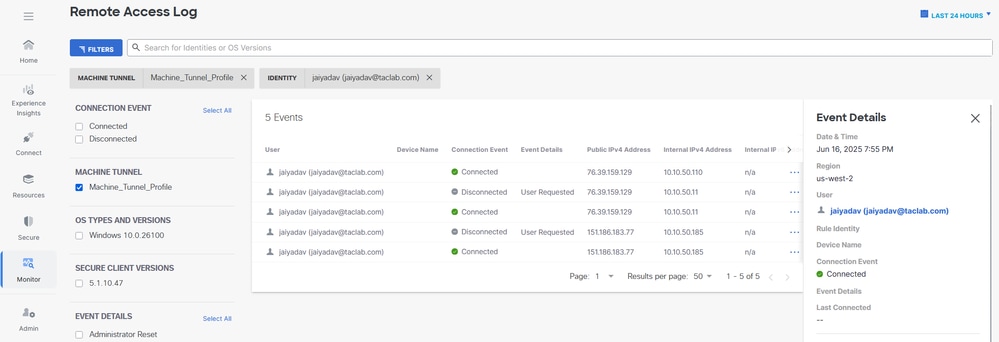

ب. التحقق من اتصال نفق الجهاز

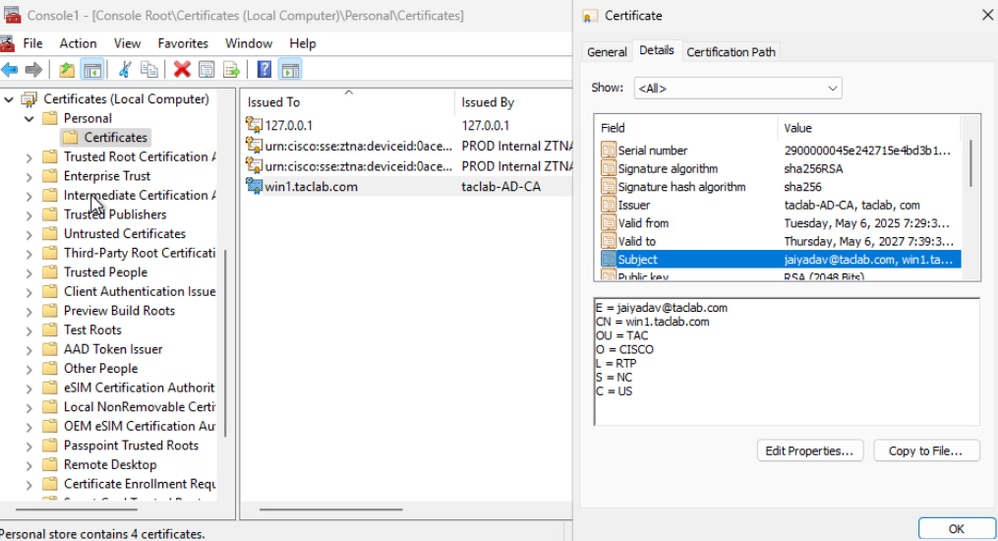

الطريقة 2 - تكوين نفق الجهاز باستخدام شهادة نقطة النهاية

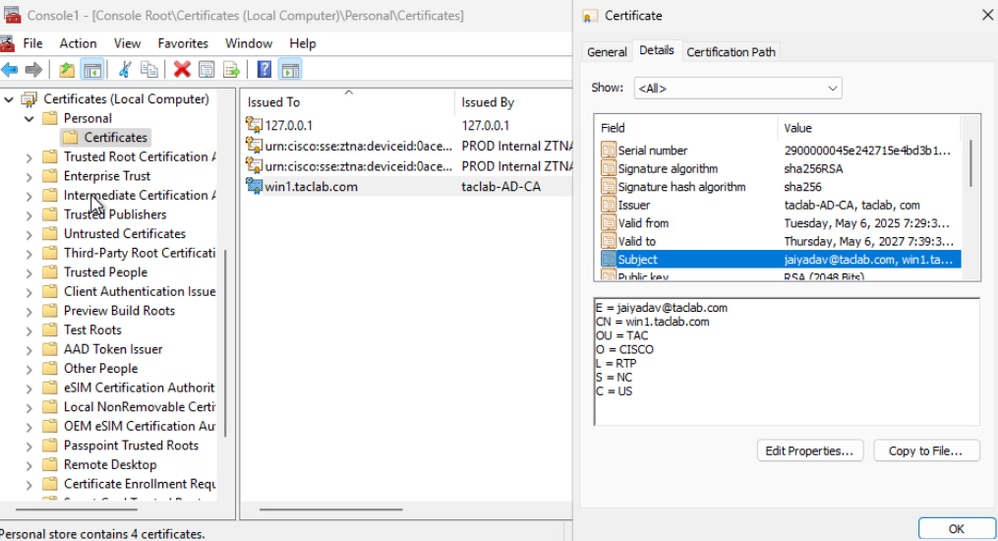

في هذه الحالة لمصادقة الحقل الأساسي، أختر حقل الشهادة الذي يحتوي على اسم الجهاز (اسم الكمبيوتر). يستخدم Secure Access اسم الجهاز كمعرف نفق الجهاز. يجب أن يتطابق تنسيق اسم الكمبيوتر مع تنسيق معرف الجهاز المختار

انتقل من الخطوة 1 إلى الخطوة 4 لتكوين نفق الجهاز

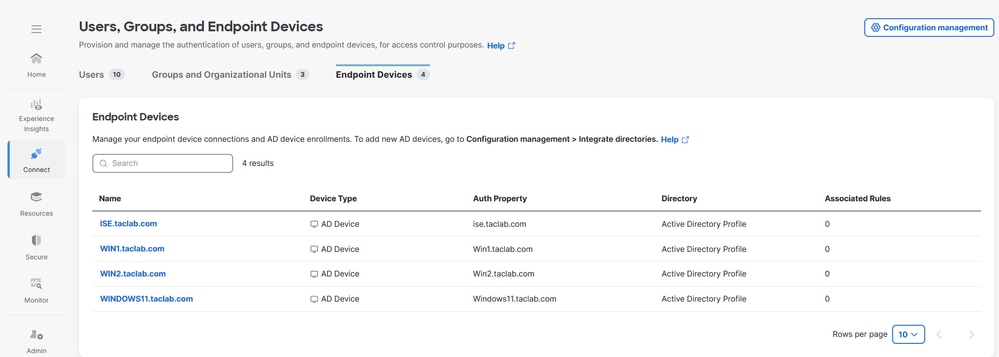

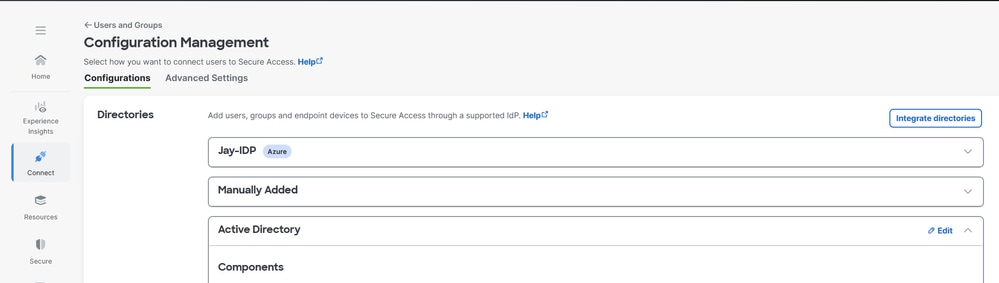

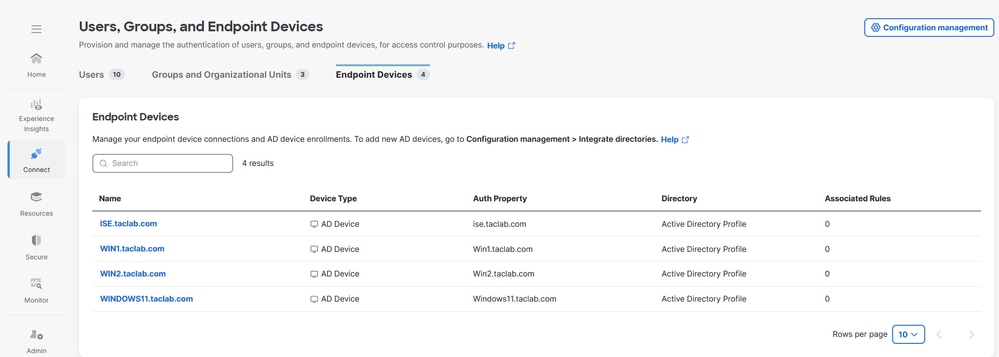

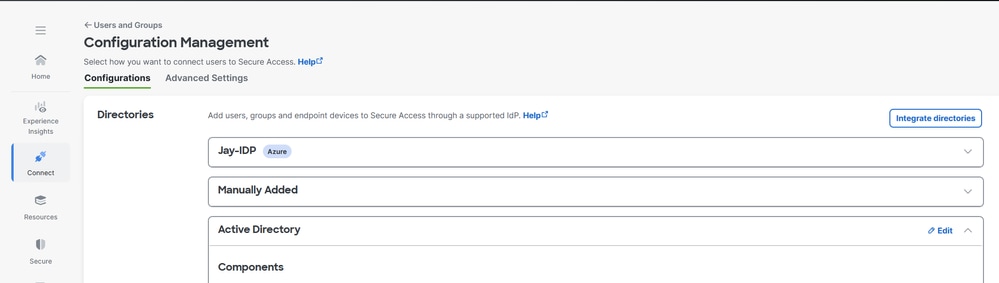

الخطوة 5 - تكوين موصل AD ليكون قادرا على إستيراد نقاط النهاية على Cisco Secure Access .

لمزيد من المعلومات، راجع الدمج في خدمة Active Directory Integration على Perm

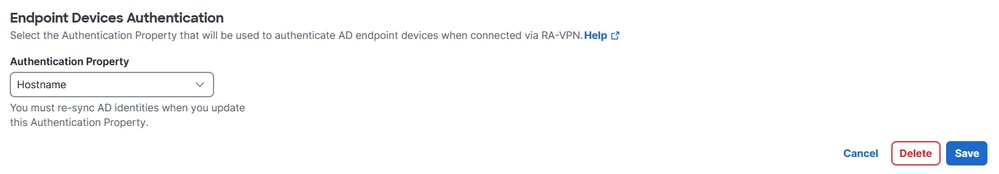

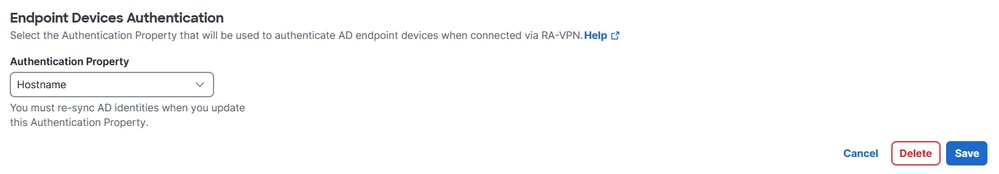

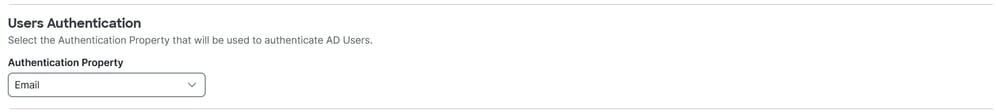

الخطوة 6 - تكوين مصادقة أجهزة نقاط النهاية

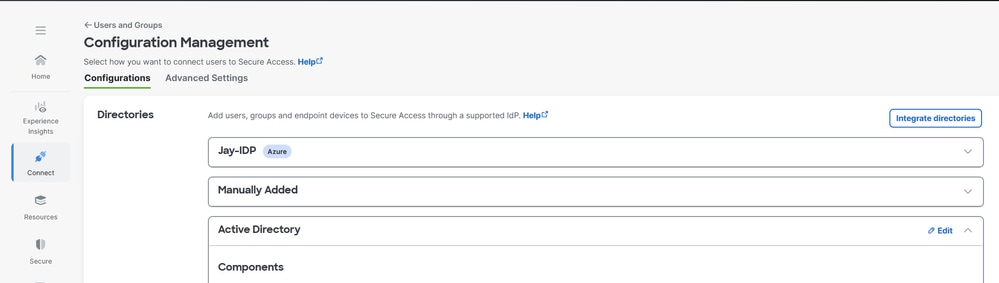

1. انتقل إلى الاتصال > المستخدمون والمجموعات وأجهزة نقاط النهاية.

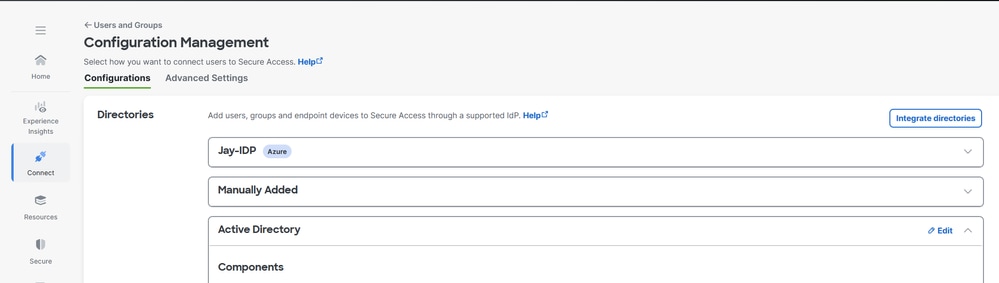

2. انقر فوق إدارة التكوين

3. تحت التكوينات ، قم بتحرير Active Directory

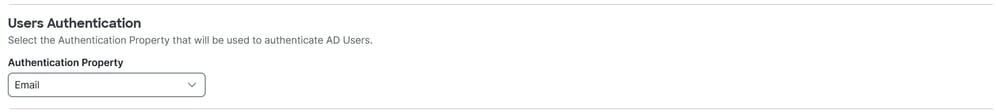

4. تعيين خاصية مصادقة أجهزة نقطة النهاية إلى اسم المضيف

5. انقر فوق حفظ خدمات موصل AD وإعادة تشغيلها على الخوادم التي تم تثبيتها بها

الخطوة 7 - إنشاء واستيراد شهادة نقطة النهاية

أ. إنشاء CSR أو فتح مولد CSR أو أداة OpenSSL

ب. إنشاء شهادة نقطة نهاية من CA

ج. تحويل ملف .cert إلى هيئة PKCS12

د. إستيراد شهادة PKCS12 في مخزن شهادات نقطة النهاية

الخطوة 8 - الاتصال بنفق الجهاز

أ. الاتصال بنفق مستخدم ، يؤدي إلى تنزيل ملف تعريف xml الخاص بنفق الجهاز

ب. التحقق من اتصال نفق الجهاز

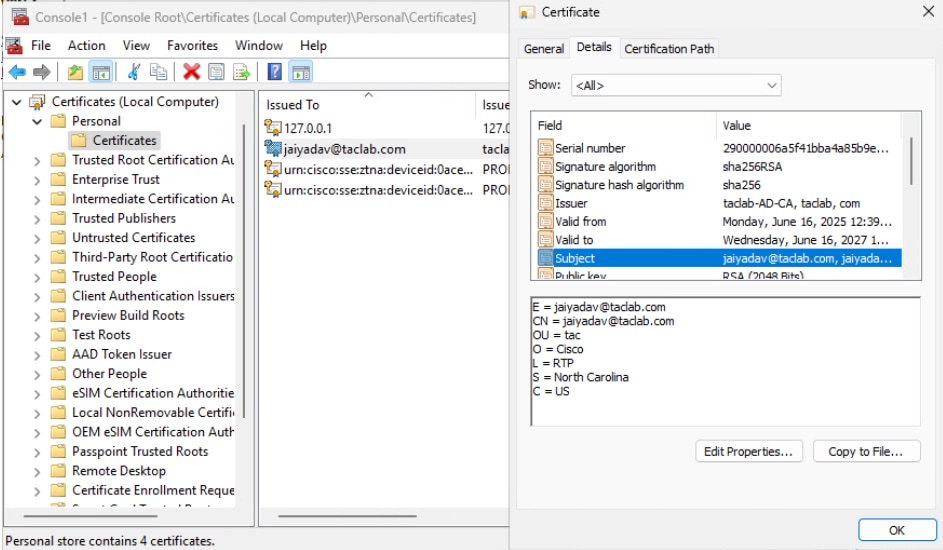

الطريقة 3 - تكوين نفق الجهاز باستخدام شهادة المستخدم

في هذه الحالة لمصادقة الحقل الأساسي، أختر حقل الشهادة الذي يحتوي على بريد المستخدم الإلكتروني أو UPN. يستخدم Secure Access البريد الإلكتروني أو UPN كمعرف نفق الجهاز. يجب أن يتطابق تنسيق البريد الإلكتروني أو UPN مع تنسيق معرف الجهاز المختار

انتقل إلى الخطوات من 1 إلى 4 لتكوين نفق الجهاز

الخطوة 5 - تكوين موصل AD ليكون قادرا على إستيراد المستخدمين على الوصول الآمن من Cisco .

لمزيد من المعلومات، راجع الدمج في خدمة Active Directory Integration على Perm

الخطوة 6 - تكوين مصادقة المستخدمين

1. انتقل إلى الاتصال > المستخدمون والمجموعات وأجهزة نقاط النهاية.

2. انقر فوق إدارة التكوين

3. تحت التكوينات ، قم بتحرير Active Directory

4. تعيين خاصية مصادقة المستخدمين على البريد الإلكتروني

5. انقر فوق حفظ خدمات موصل AD وإعادة تشغيلها على الخوادم التي تم تثبيتها بها

الخطوة 7 - إنشاء واستيراد شهادة نقطة النهاية

أ. إنشاء CSR أو فتح مولد CSR أو أداة OpenSSL

ب. إنشاء شهادة نقطة نهاية من CA

ج. تحويل ملف .cert إلى هيئة PKCS12

د. إستيراد شهادة PKCS12 في مخزن شهادات نقطة النهاية

الخطوة 8 - الاتصال بنفق الجهاز

أ. الاتصال بنفق مستخدم ، يؤدي إلى تنزيل ملف تعريف xml الخاص بنفق الجهاز

ب. التحقق من اتصال نفق الجهاز

استكشاف الأخطاء وإصلاحها

إستخراج حزمة DART وفتح سجلات AnyConnectVPN وتحليلها لرسائل الخطأ

DARTBundle_0603_1656.zip\Cisco Secure Client\AnyConnect VPN\Log

التعليقات

التعليقات