المقدمة

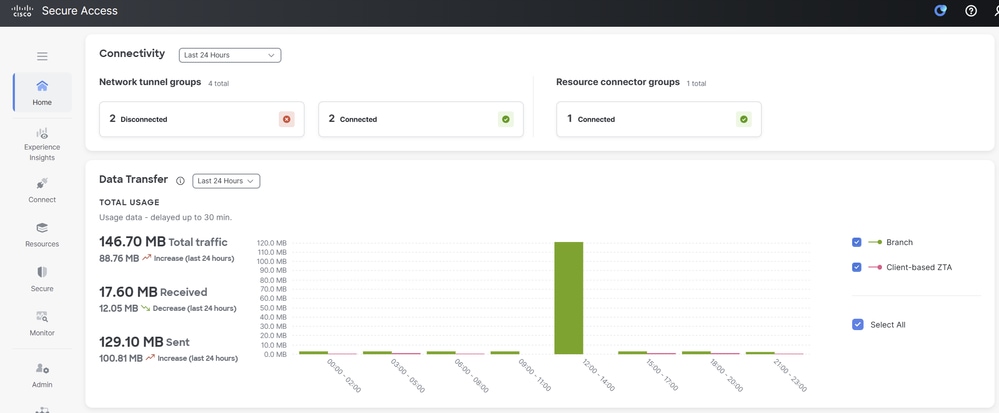

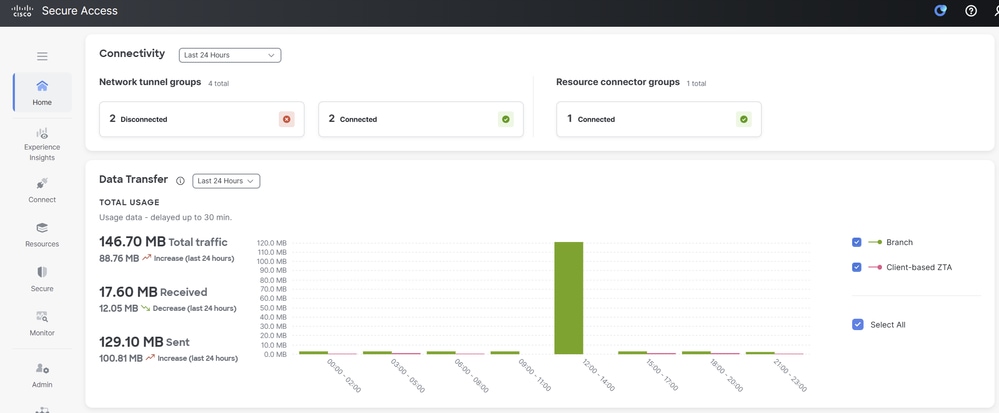

يصف هذا المستند كيفية تكوين الوصول الآمن من Cisco باستخدام Meraki MX للتوافر العالي باستخدام فحوصات الصحة.

المتطلبات الأساسية

المتطلبات

- يجب أن يكون Meraki MX يعمل بنظام التشغيل الثابت الإصدار 19.1.6 أو إصدار أحدث

- عند إستخدام Private Access، يتم دعم نفق واحد فقط بسبب قيود Meraki التي تمنع تغيير IP للتحقق من الصحة، مما يجعل NAT مطلوبا لأنفاق SPA (Secure Private Access) الإضافية. لا ينطبق هذا عند إستخدام SIA (الوصول الآمن إلى الإنترنت).

- حدد بوضوح الشبكات الفرعية أو الموارد الداخلية التي يتم توجيهها عبر النفق لتأمين الوصول.

المكونات المستخدمة

- Cisco Secure Access

- جهاز أمان Meraki MX (الإصدار 19.1.6 من البرنامج الثابت أو إصدار أحدث)

- لوحة معلومات Meraki

- لوحة معلومات الوصول الآمن

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

الوصول الآمن من Cisco هو نظام أمان أساسي للسحابة يتيح الوصول الآمن إلى كل من التطبيقات الخاصة (من خلال الوصول الخاص) وجهات الإنترنت (من خلال الوصول إلى الإنترنت). وعند دمجه مع Meraki MX، فإنه يسمح للمؤسسات بإنشاء أنفاق آمنة عبر بروتوكول IPsec بين مواقع الفروع والسحابة، مما يضمن تدفق حركة المرور المشفرة وتنفيذ تدابير الأمان المركزية.

يستخدم هذا التكامل أنفاق IPsec للتوجيه الثابت. يقوم Meraki MX بإنشاء أنفاق IPsec الأساسية والثانوية ل Cisco Secure Access، كما يعمل على زيادة فعالية التوصيل المدمجة الخاصة به لإجراء تجاوز الفشل التلقائي بين الأنفاق. يوفر هذا تهيئة مرنة وعالية التوفر لاتصال الفرع.

وتتضمن العناصر الرئيسية لهذا النشر ما يلي:

- Meraki MX يعمل كنظير لشبكة VPN غير Meraki إلى الوصول الآمن من Cisco.

- أنفاق أولية وثانوية مكونة بشكل ثابت، مع التحقق من الصحة لتحديد مدى التوفر.

- يدعم الوصول الخاص الوصول الآمن إلى التطبيقات الداخلية من خلال SPA (الوصول الخاص الآمن)، بينما يسمح الوصول إلى الإنترنت لحركة المرور بالوصول إلى الموارد المستندة إلى الإنترنت مع تطبيق السياسة في السحابة.

- نظرا لقيود Meraki في مرونة IP للتدقيق الصحي، يتم دعم مجموعة نفق واحدة فقط في وضع الوصول الخاص. إذا كانت أجهزة Meraki MX المتعددة بحاجة إلى الاتصال للوصول الآمن للوصول الخاص، فيجب عليك إما إستخدام BGP للتوجيه الديناميكي أو تكوين الأنفاق الثابتة، مع فهم أن مجموعة نفق الشبكة فقط يمكنها دعم فحوصات الحماية والتوفر العالي. وتعمل أنفاق إضافية من دون مراقبة الصحة أو التكرار.

التكوين

تكوين شبكة VPN على الوصول الآمن

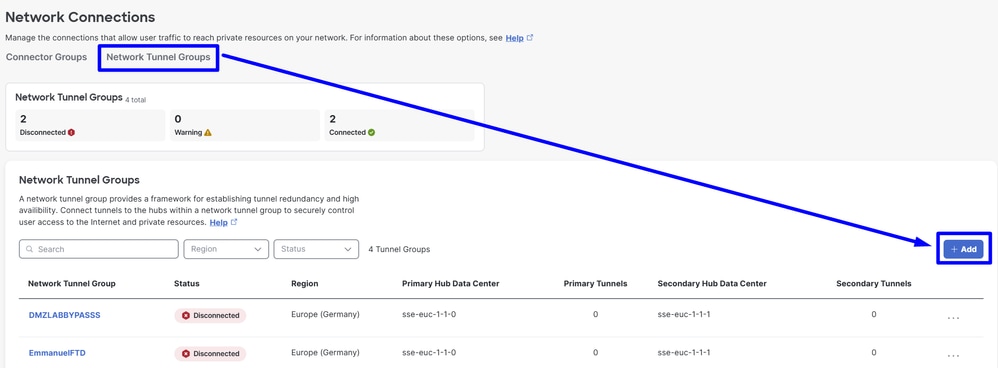

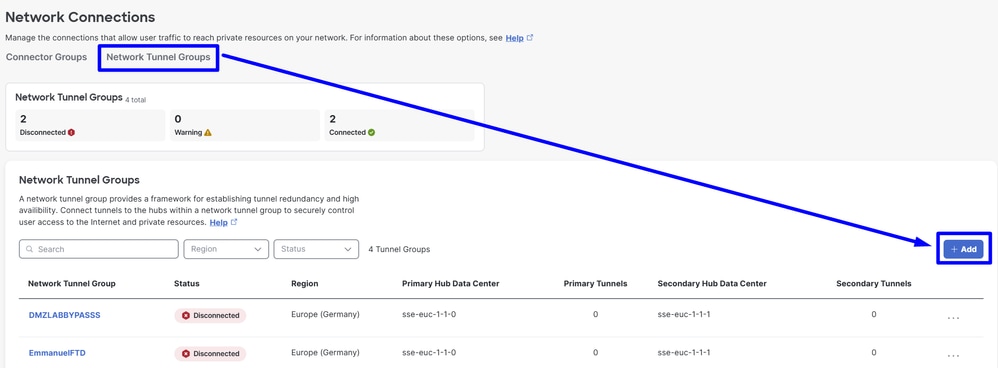

انتقل إلى لوحة الإدارة الخاصة ب Secure Access.

- انقر فوق

Connect > Network Connections

- تحت النقر

Network Tunnel Groupsفوق + Add

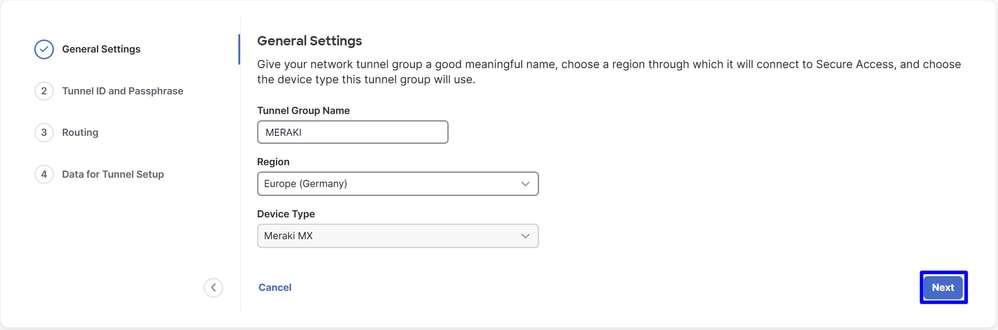

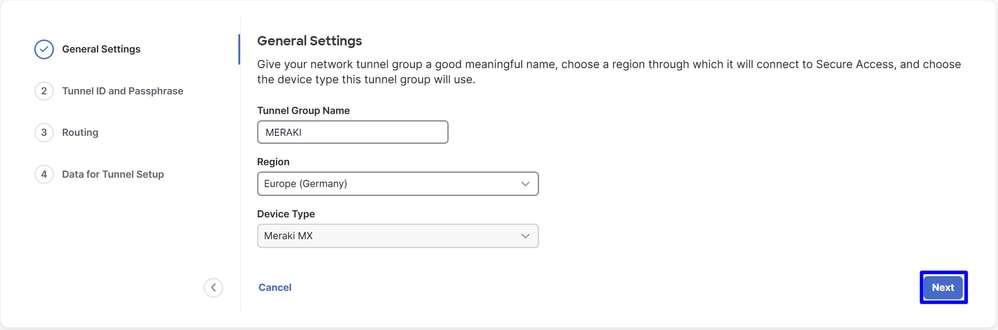

- التكوين

Tunnel Group Name، RegionوDevice Type

- انقر

Next

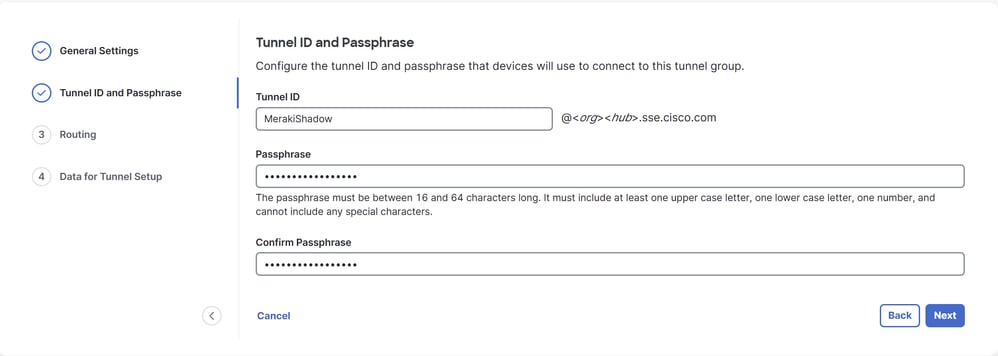

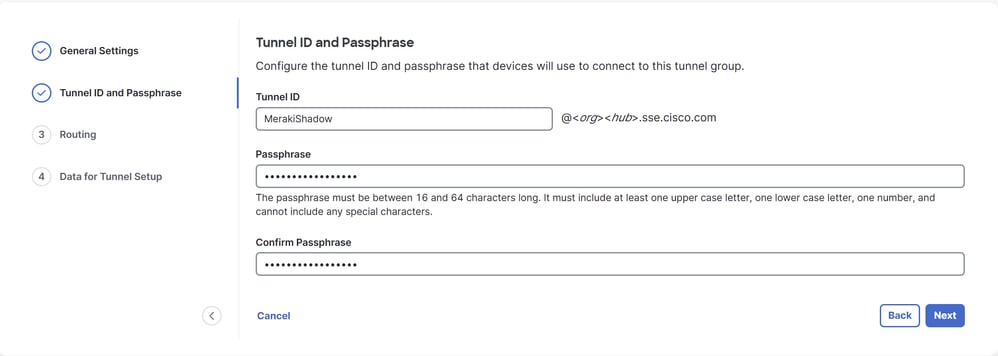

- قم بتكوين

Tunnel ID Formatو Passphrase

- انقر

Next

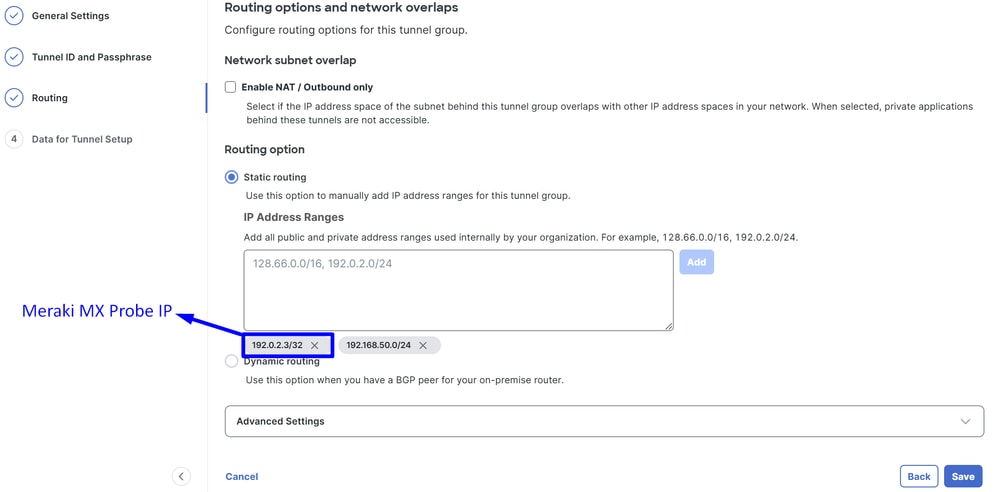

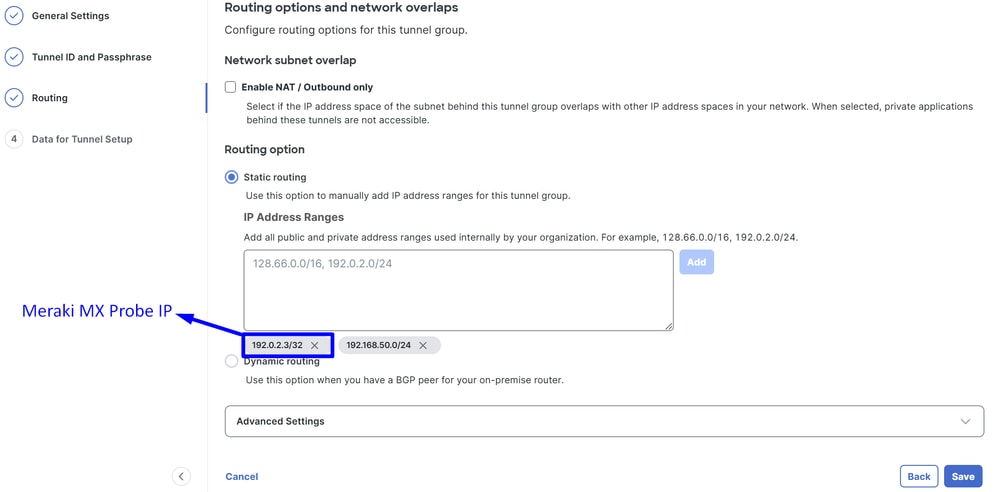

- قم بتكوين نطاقات عناوين IP أو البيئات المضيفة التي قمت بتكوينها على شبكتك وتريد تمرير حركة المرور من خلال Secure Access وتأكد من تضمين Meraki Monitoring Probe IP

192.0.2.3/32 للسماح بحركة المرور العائدة من Secure Access مرة أخرى إلى Meraki MX.

- انقر

Save

تحذير: تأكد من إضافة مسبار المراقبة IP (192.0.2.3/32)؛ وإلا، فيمكنك تجربة مشاكل حركة المرور على جهاز Meraki الذي يوجه حركة المرور إلى الإنترنت، تجمعات VPN ونطاق CGNAT 100.64.0.0/10 الذي تستخدمه ZTNA.

- بعد النقر فوق

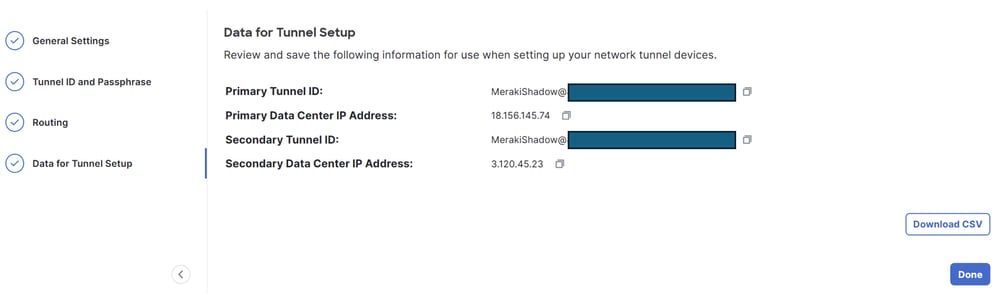

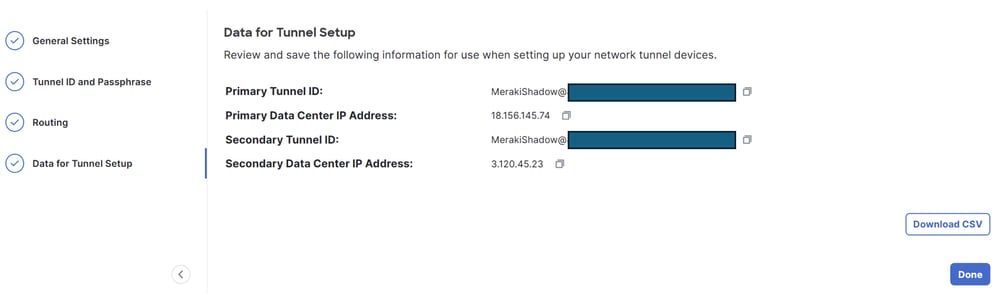

Save المعلومات حول عرض النفق، الرجاء حفظ تلك المعلومات للخطوة التالية، Configure the tunnel on Meraki MX.

تكوين VPN للوصول الآمن

انسخ تكوين الأنفاق في المفكرة، أستخدم هذه المعلومات لاستكمال التكوين في Meraki Non-Meraki VPN Peers.

تكوين شبكة VPN على Meraki MX

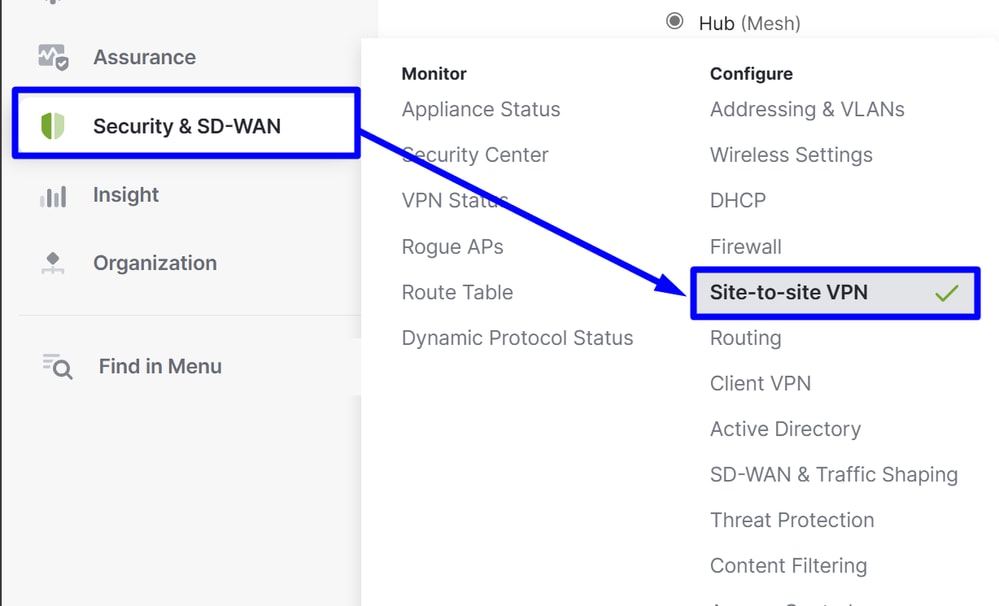

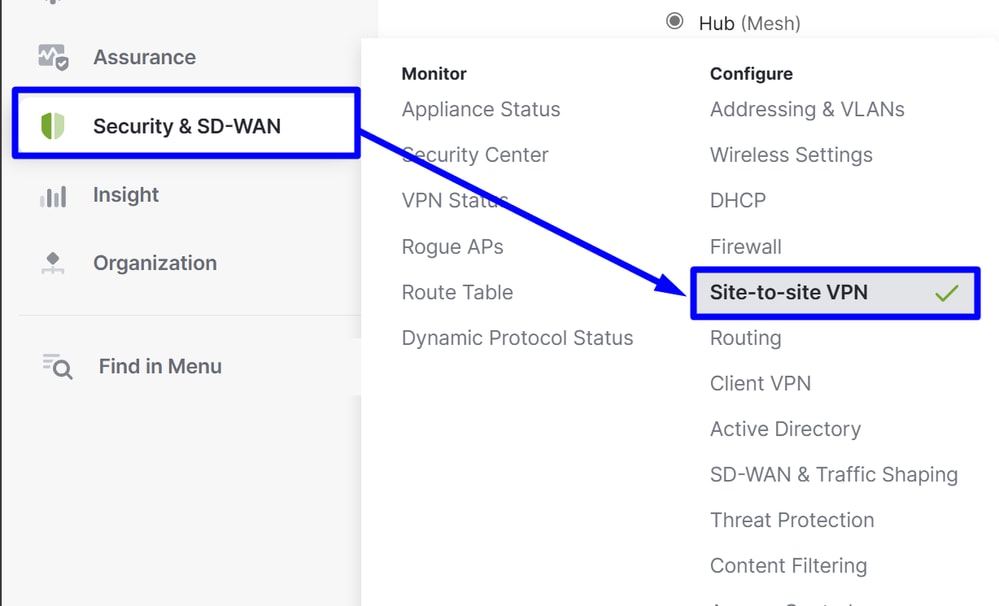

انتقل إلى Meraki MX وانقر فوق Security & SD-WAN > Site-to-site VPN

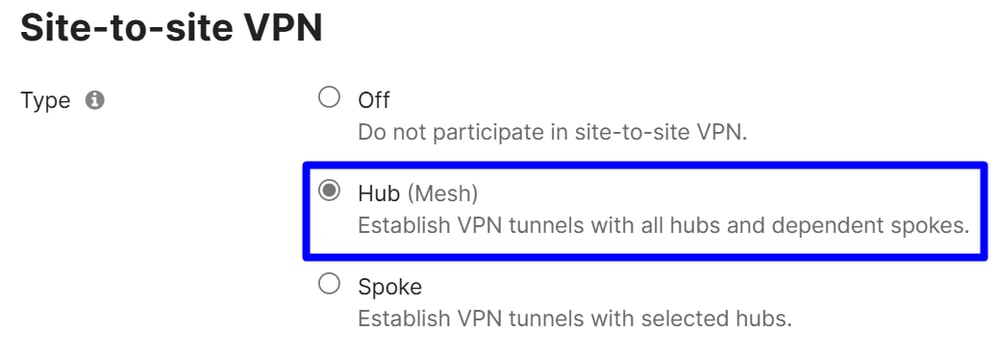

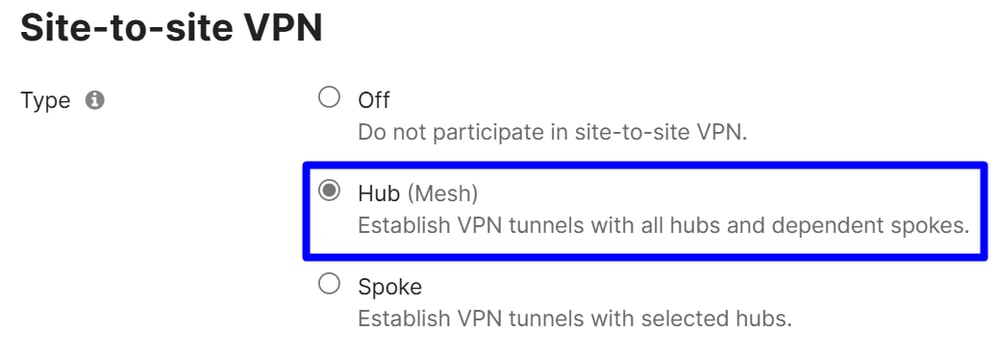

شبكة VPN من موقع إلى موقع

اختَر Hub.

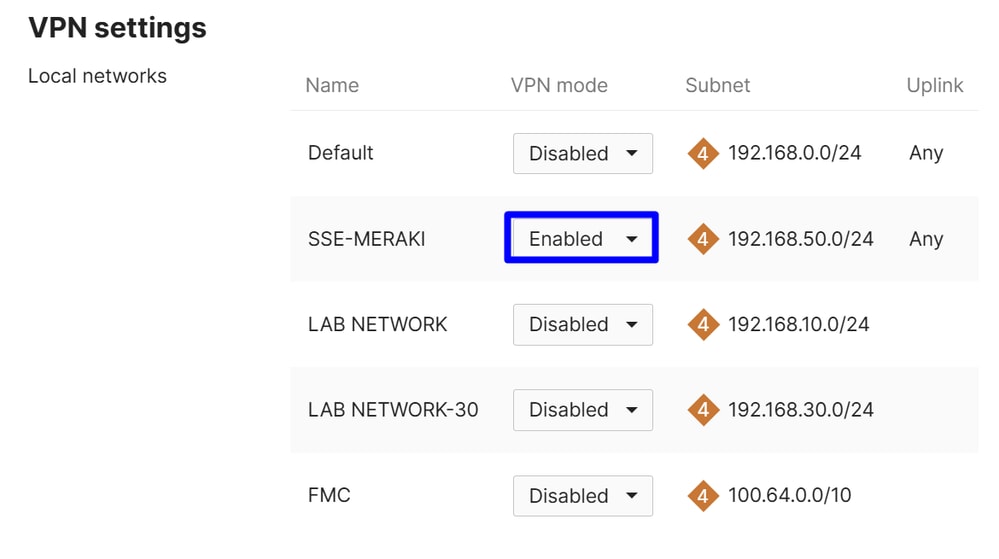

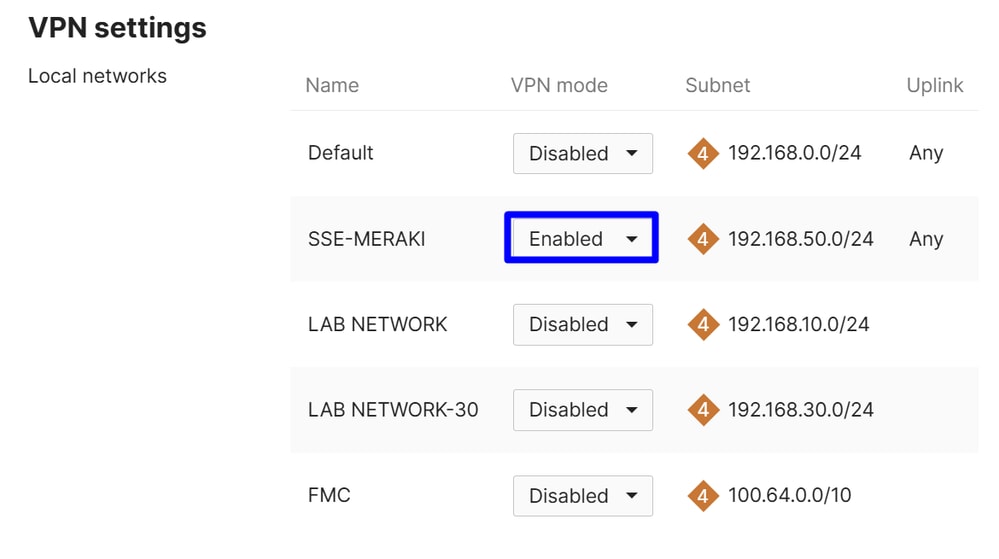

إعدادات VPN

أختر الشبكات التي قمت بتحديدها لإرسال حركة مرور البيانات إلى الوصول الآمن:

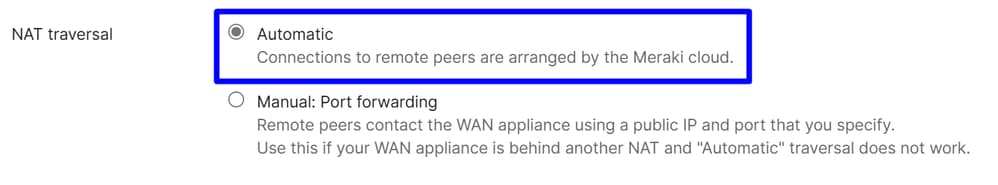

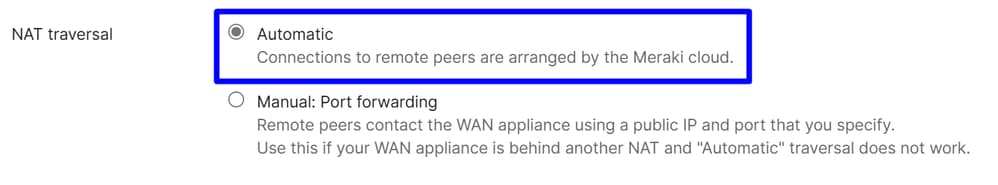

إختيار فيNAT Traversalتلقائي

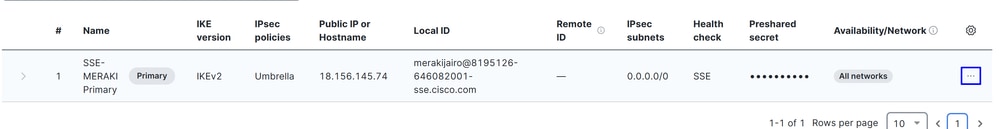

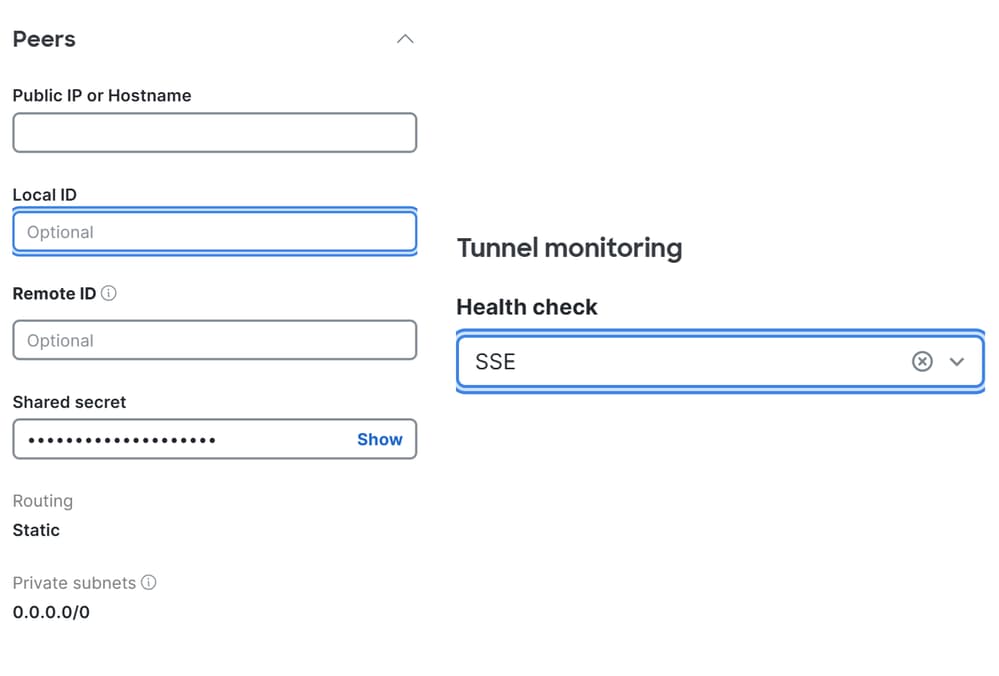

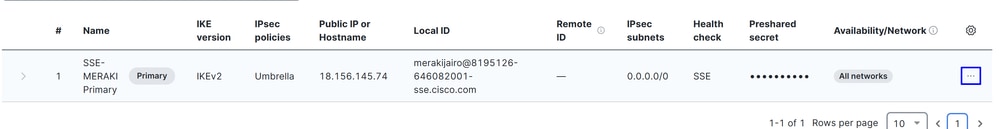

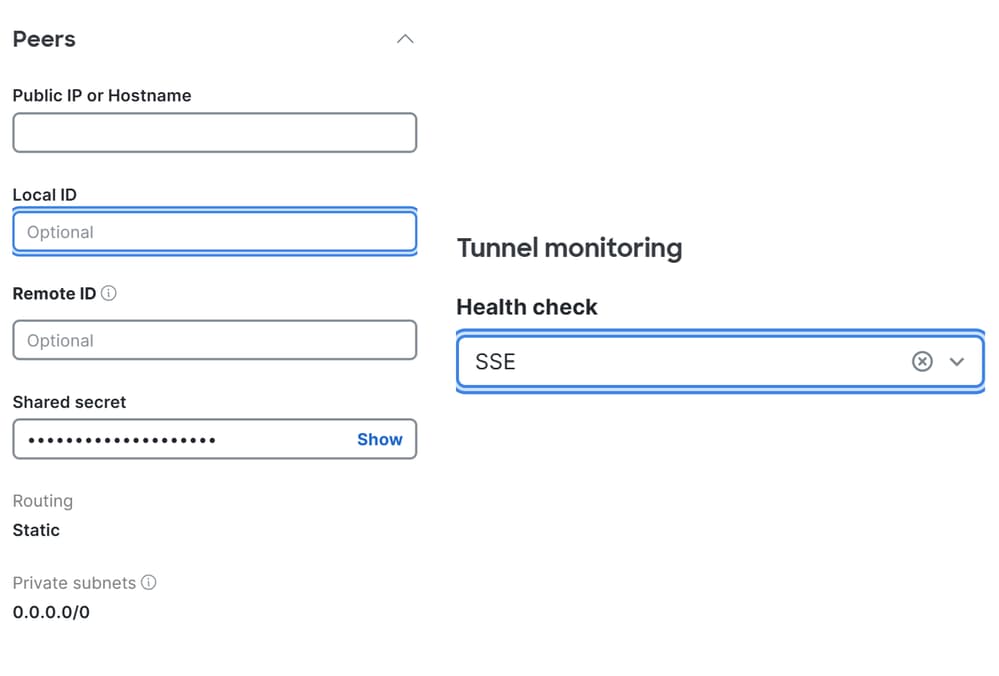

أقران شبكات VPN غير Meraki

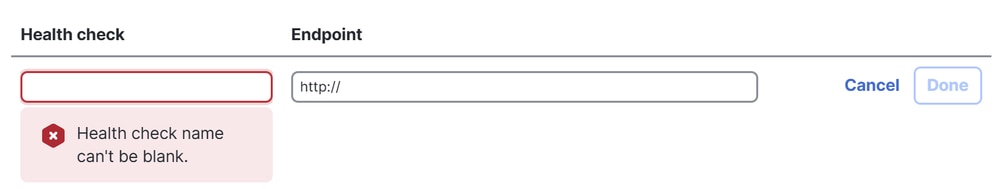

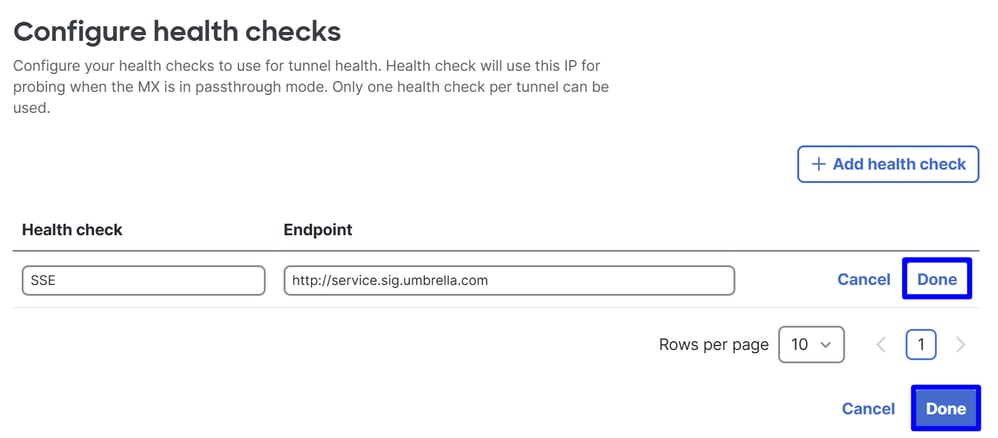

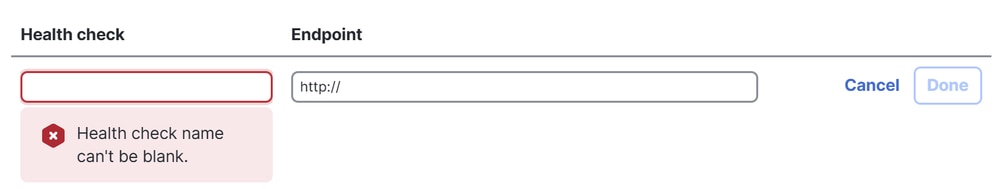

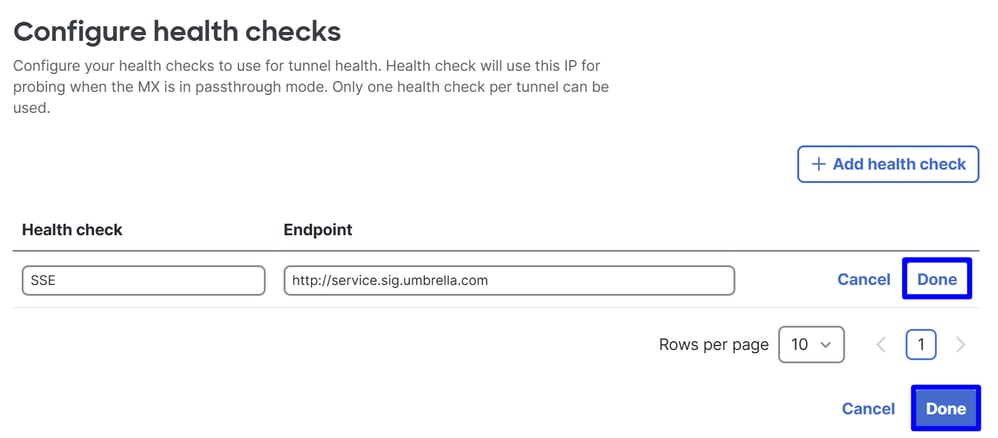

أنت تحتاج إلى تكوين فحوصات الصحة التي تستخدمها Meraki لتوجيه حركة المرور إلى الوصول الآمن:

انقر فوق Configure Health Checks

- انقر فوق

+Add health Check

ملاحظة: يستجيب هذا المجال فقط عند الوصول إليه عبر نفق من موقع إلى موقع مع Secure Access أو Umbrella: محاولات الوصول من خارج هذه الأنفاق تفشل.

ثم انقر مرتين Done للإنهاء.

تم الآن تكوين فحوصات الصحة الخاصة بك وأنت جاهز لتكوين Peer:

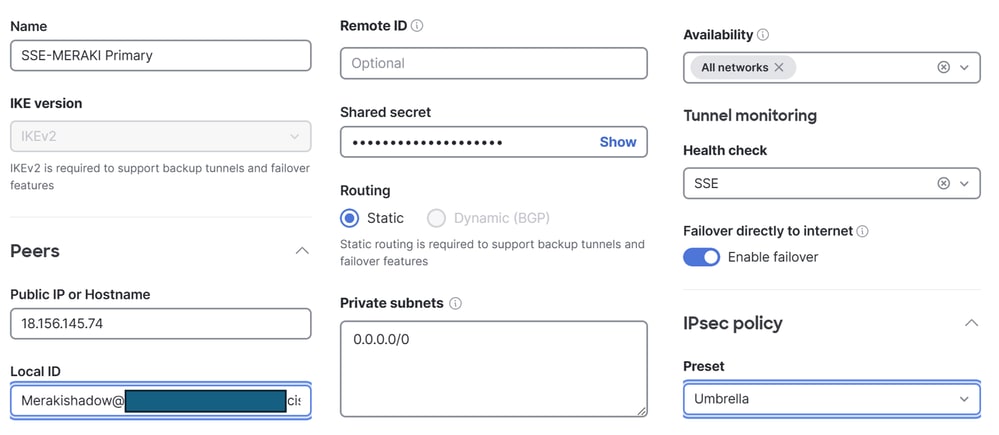

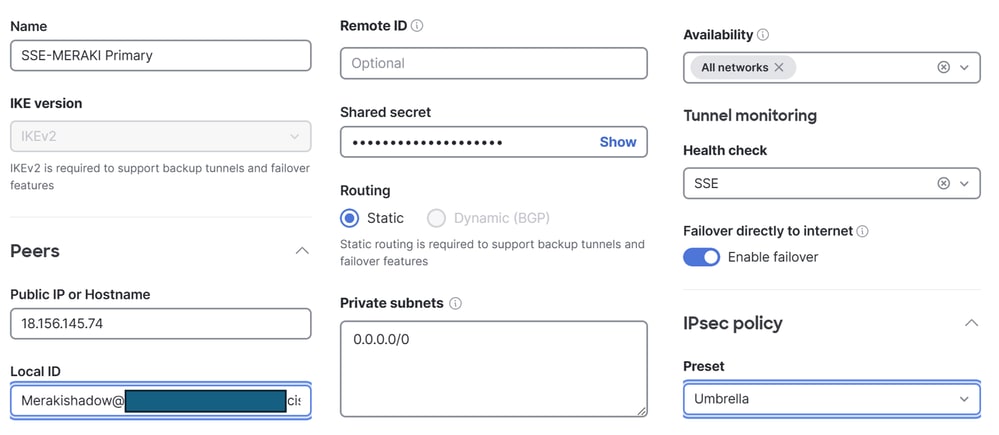

تكوين النفق الأساسي

- إضافة نظير VPN

- الاسم: تكوين اسم لشبكة VPN لتأمين الوصول

- إصدار IKE: أختر IKEv2

- أندادا

- عنوان IP العام أو اسم المضيف: قم بتكوين

Primary Datacenter IP الشبكة الخاصة الظاهرية (VPN) المحددة بواسطة الوصول الآمن في خطوات تكوين الشبكة الخاصة الظاهرية (VPN)

- المعرف المحلي: قم بتكوين

Primary Tunnel ID الشبكة الخاصة الظاهرية (VPN) المحددة بواسطة الوصول الآمن في خطوات تكوين الشبكة الخاصة الظاهرية (VPN)

- المعرف البعيد: غير متوفر

- سر مشترك: قم بتكوين

Passphrase الأمر المحدد من خلال الوصول الآمن في تكوينات VPN للوصول الآمن للخطوة

- التوجيه: إختيار ثابت

- الشبكات الفرعية الخاصة: إذا كنت تخطط لتكوين كل من الوصول إلى الإنترنت والوصول الخاص، فاستخدم

0.0.0.0/0 كوجهة. إن يشكل أنت فقط وصول خاص ل أن VPN نفق، عينت ال Remote Access VPN IP Pool و ال cgnat مدى 100.64.0.0/10 كغاية شبكة

- التوفر: إذا كان لديك جهاز Meraki واحد فقط، فيمكنك تحديد

All Networks. إذا كان لديك أجهزة متعددة، فتأكد من تحديد شبكة Meraki المحددة فقط حيث تقوم بتكوين النفق.

- مراقبة النفق

- فحص الصحة: إستخدام التحقق من الصحة الذي تم تكوينه مسبقا لمراقبة توفر النفق

- تجاوز الفشل مباشرة إلى الإنترنت:إذا قمت بتمكين هذا الخيار، وأخفق كل من النفق 1 والنفق 2 في عمليات التحقق من الصحة الخاصة بهما، تتم إعادة توجيه حركة مرور البيانات إلى واجهة شبكة الاتصال واسعة النطاق (WAN) لمنع فقدان الوصول إلى الإنترنت.

Failover directly to Internetوظيفة التحقق من السلامة:إذا كان يتم مراقبة النفق 1 وفشل التحقق من الصحة الخاص به، فسيفشل حركة المرور تلقائيا إلى النفق 2. إذا فشل النفق 2 أيضا، وتم تمكين الخيار، فسيتم توجيه حركة المرور من خلال واجهة WAN لجهاز Meraki.

- سياسة IPsec

- إعداد مسبق: اختَر

Umbrella

ثم انقر Save.

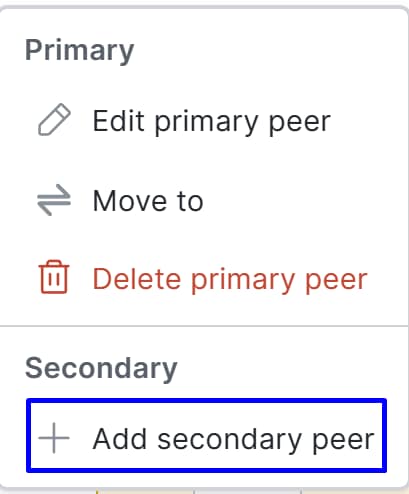

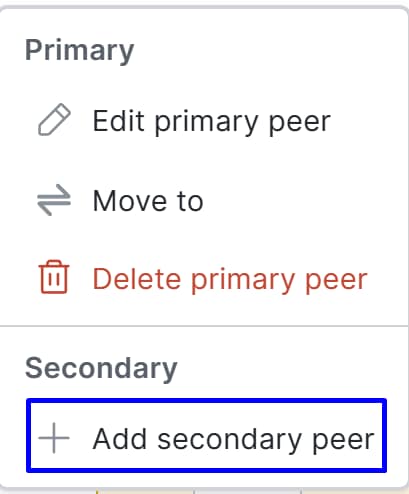

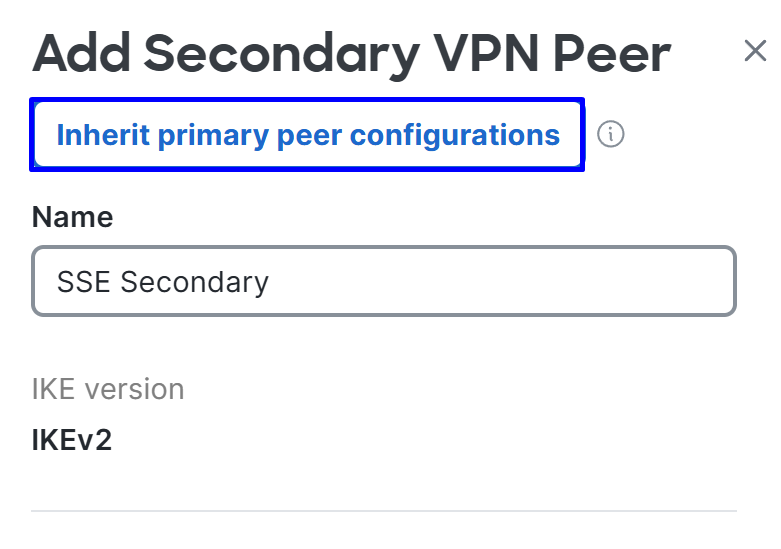

تكوين النفق الثانوي

لتكوين النفق الثانوي، انقر فوق قائمة الخيارات الخاصة بالنفق الرئيسي:

- انقر فوق

+ Add Secondary peer

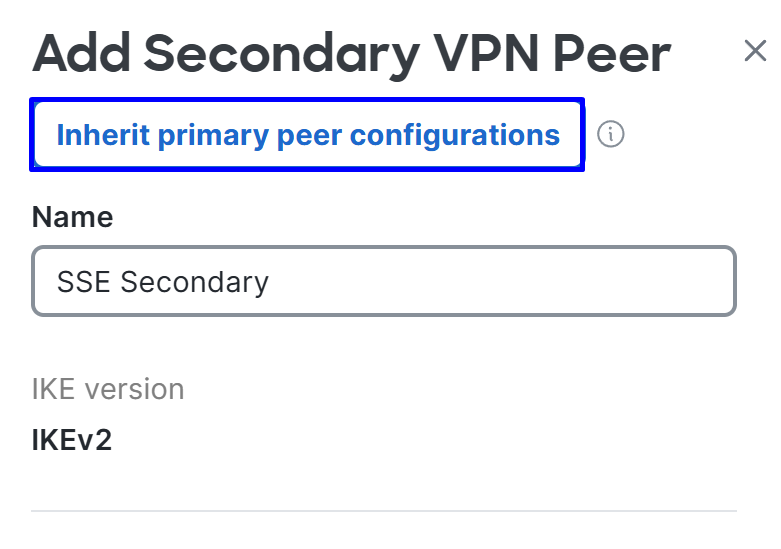

- انقر فوق

Inherit primary peer configurations

ثم تلاحظ أن بعض الحقول يتم ملؤها تلقائيا. قم بمراجعتها، ثم قم بأي تغييرات ضرورية، ثم أكمل الباقي يدويا:

- أندادا

- مراقبة النفق

- فحص الصحة: إستخدام التحقق من الصحة الذي تم تكوينه مسبقا لمراقبة توفر النفق

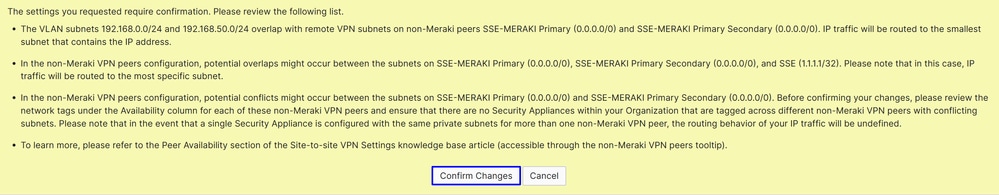

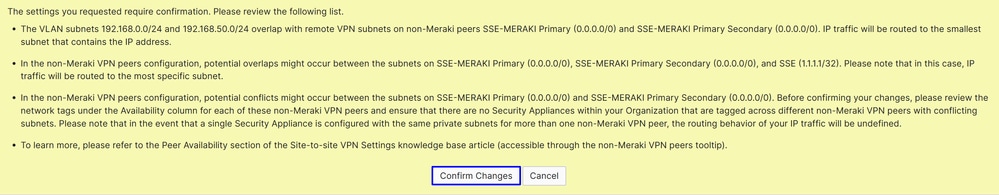

ثم بعد ذلك يمكنك النقر، Saveويظهر التنبيه التالي:

لا تقلق بمجرد النقر Confirm Changes.

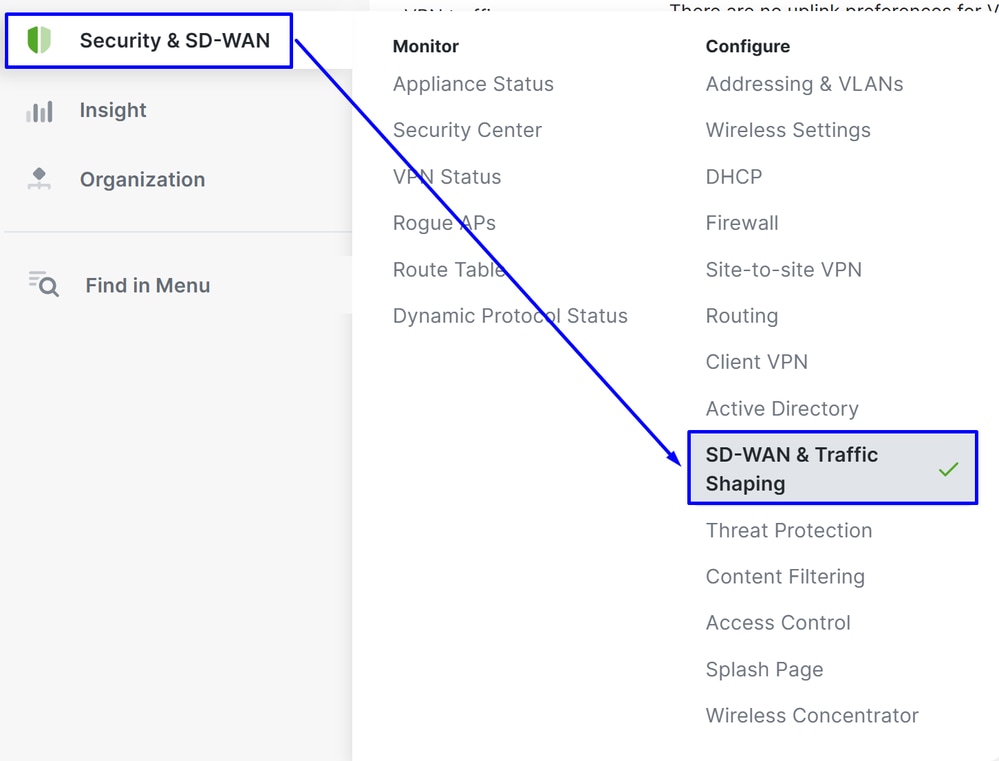

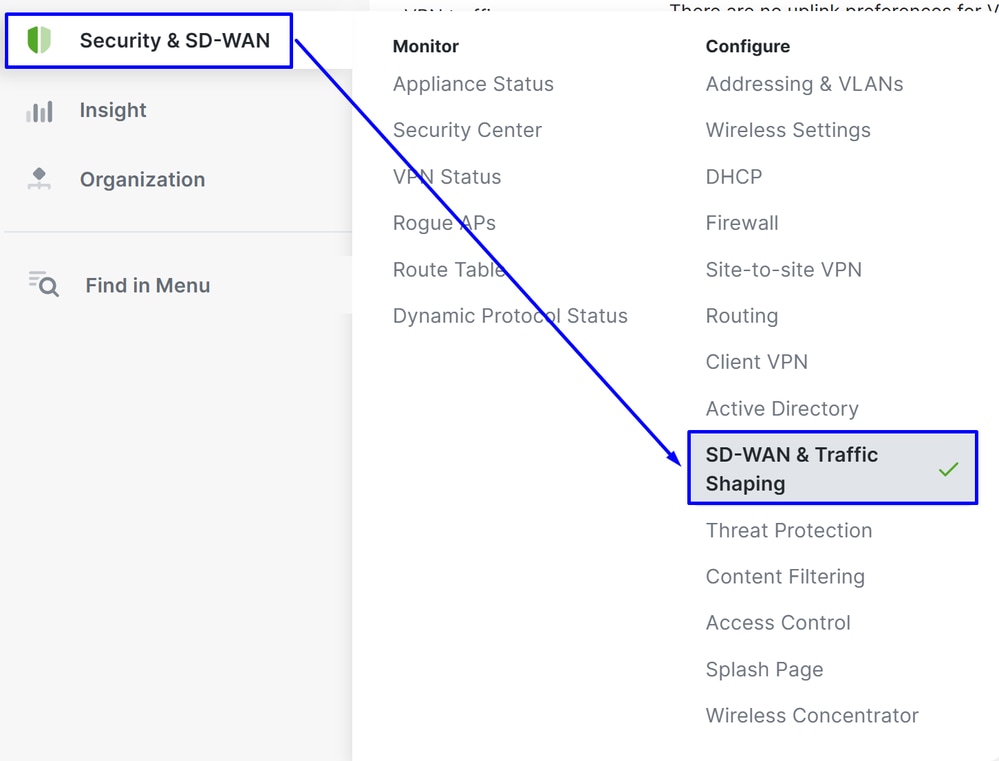

تكوين توجيه حركة المرور (تجاوز حركة مرور النفق)

يسمح هذا سمة أنت أن يتجاوز حركة مرور خاص من النفق ب يعين مجال أو عنوان في ال SD-WAN مجرى جانبي تشكيل:

- انتقل إلى

Security & SD-WAN > SD-WAN & Traffic Shaping

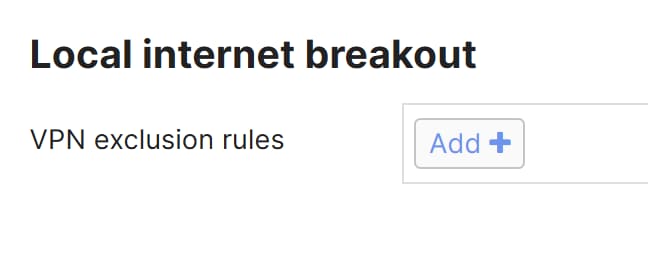

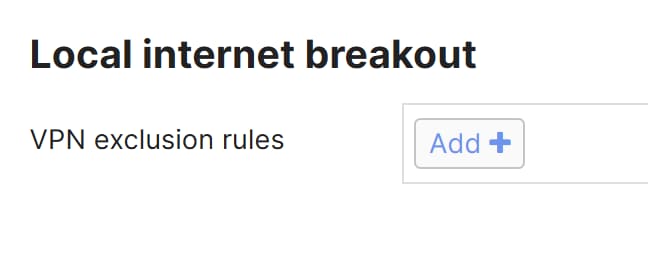

- قم بالتمرير لأسفل إلى

Local Internet Breakout المقطع وانقر فوق Add+

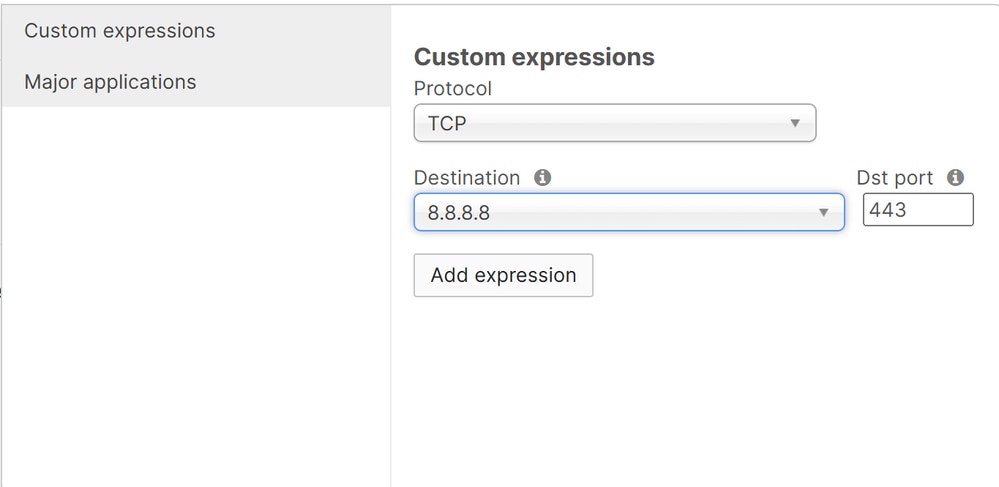

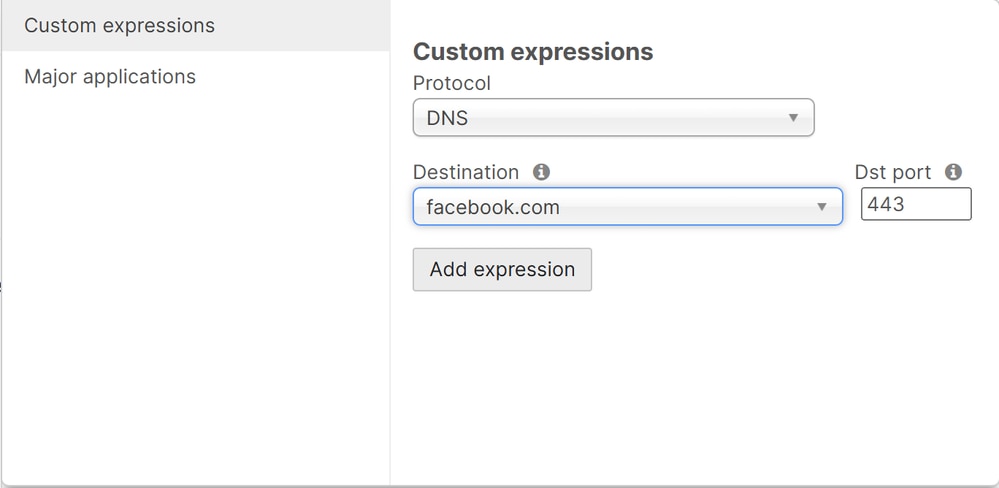

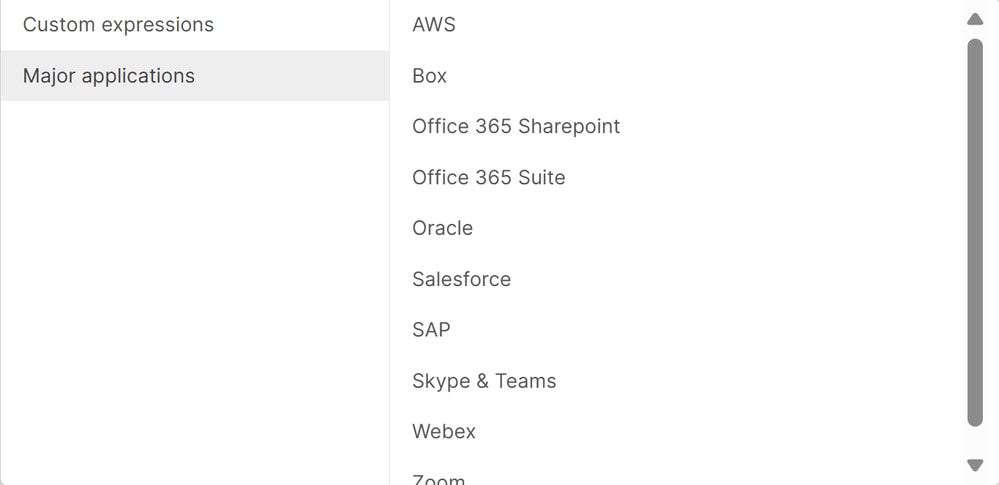

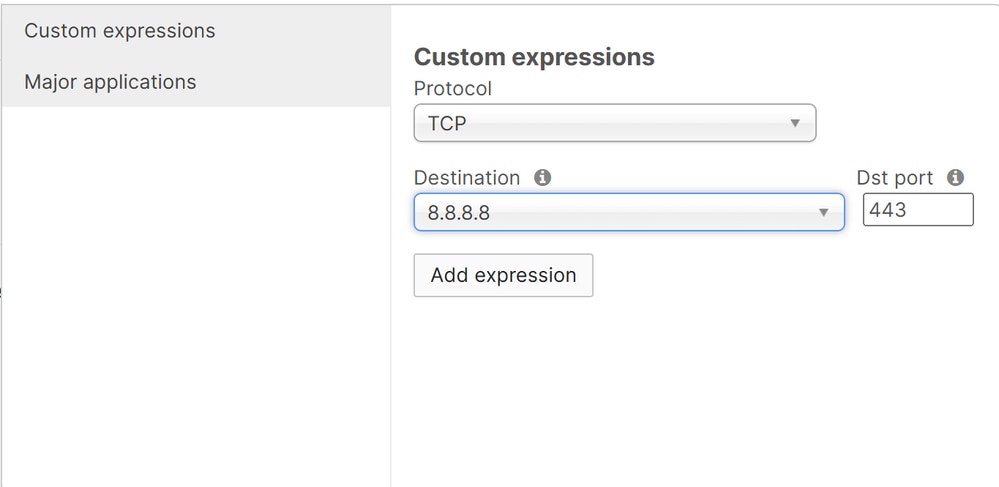

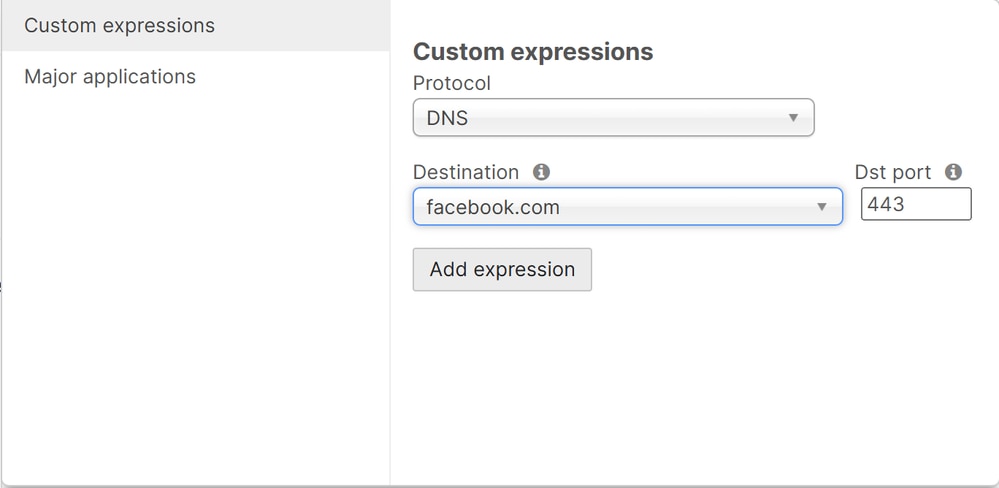

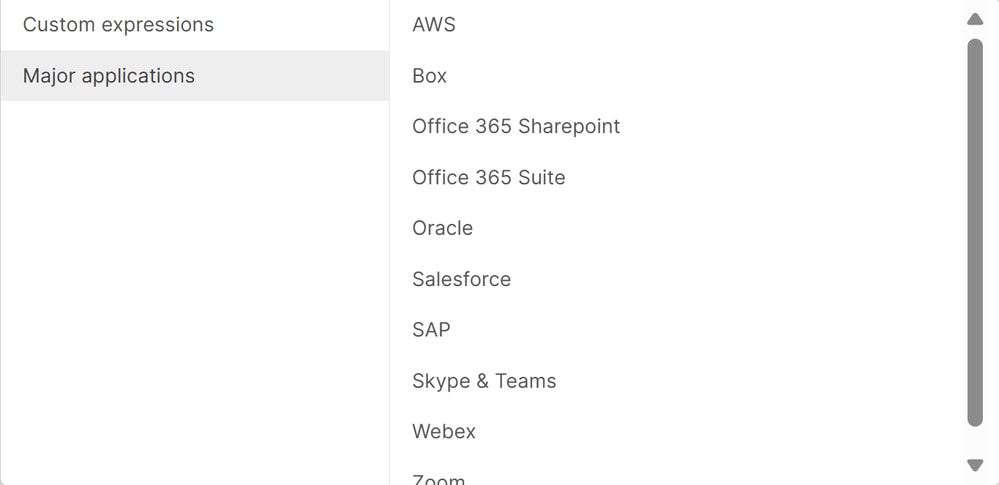

ثم قم بإنشاء المجازة بناءا على Custom Expressions أو Major Applications:

Custom Expressions - Protocol

Custom Expressions - DNS

Major Applications

لمزيد من المعلومات، يرجى زيارة الموقع: تكوين قواعد إستبعاد شبكات VPN (IP/Port/DNS/APP)

التحقق من الصحة

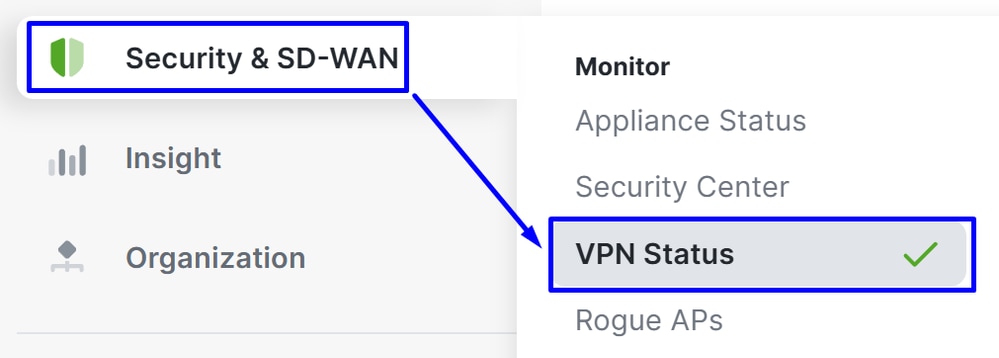

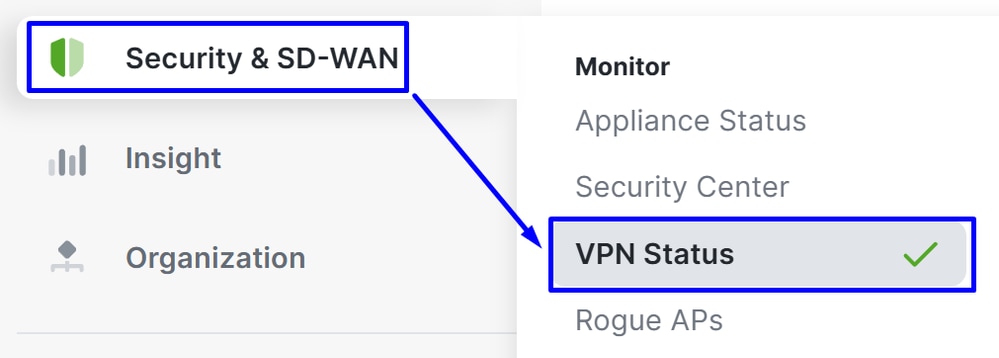

للتحقق مما إذا كانت الأنفاق قيد التشغيل، الرجاء التحقق من الحالة في:

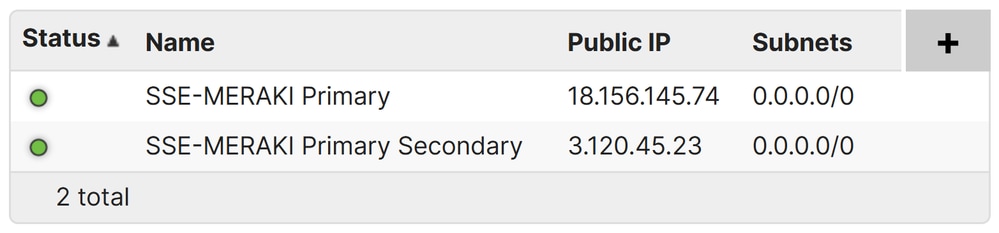

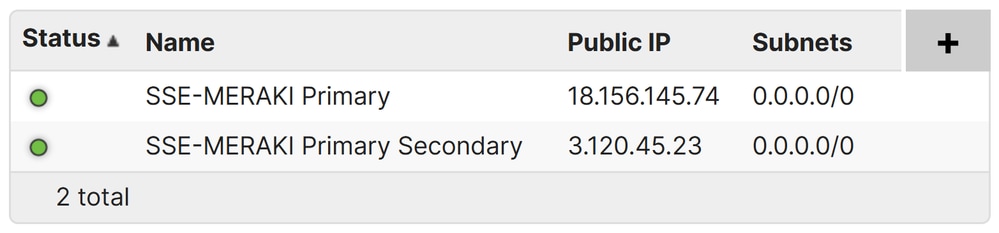

- انقر فوق

Security & SD-WAN> VPN Status في لوحة معلومات Meraki.

- انقر فوق

Non-Meraki peers:

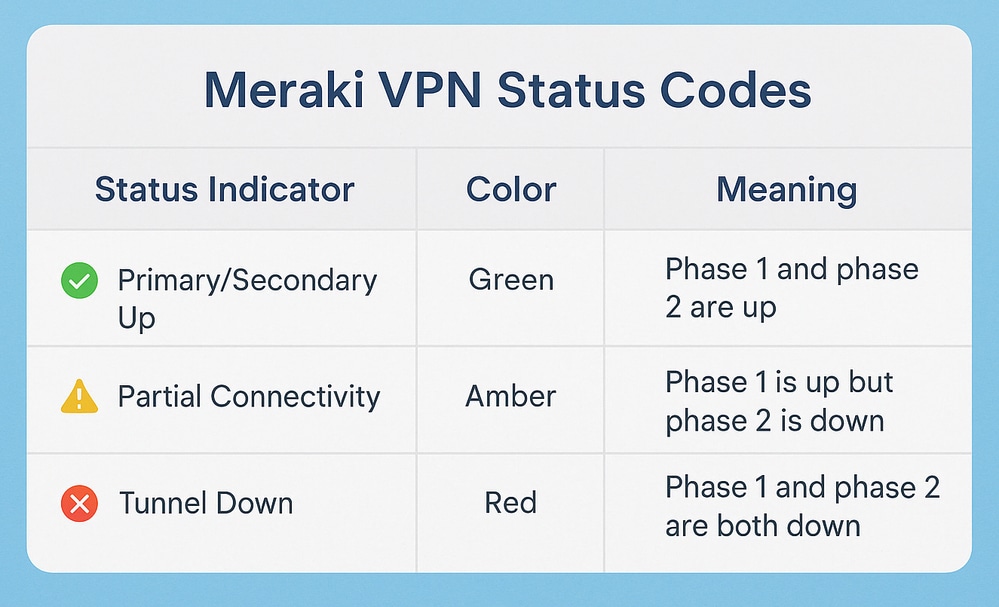

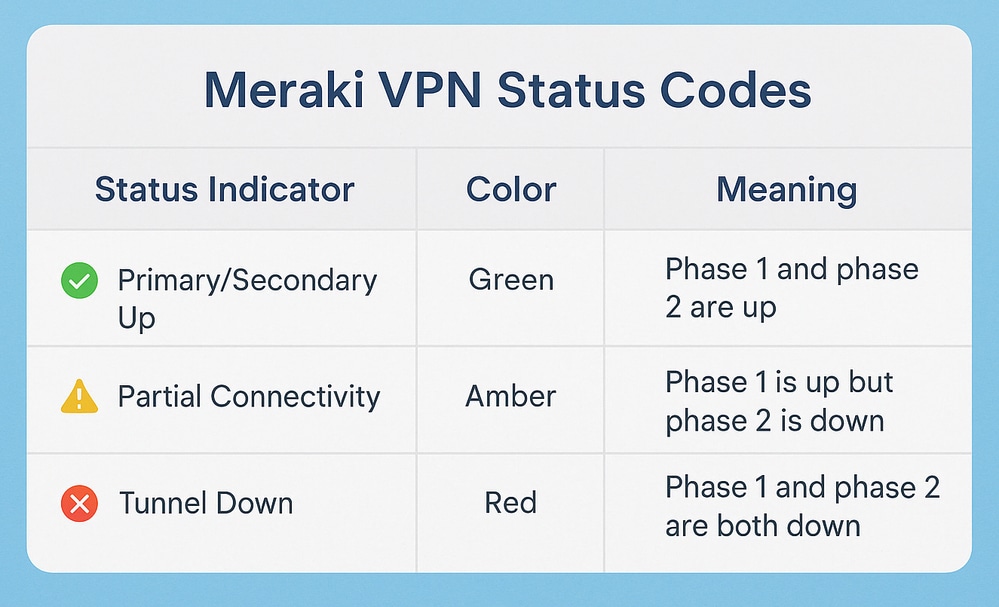

إذا تم عرض حالات الشبكات الخاصة الظاهرية (VPN) الأساسية والثانوية على حد سواء بالأخضر، فهذا يعني أن الأنفاق بحالة إرتفاع ونشاط.

استكشاف الأخطاء وإصلاحها

التحقق من الصحة

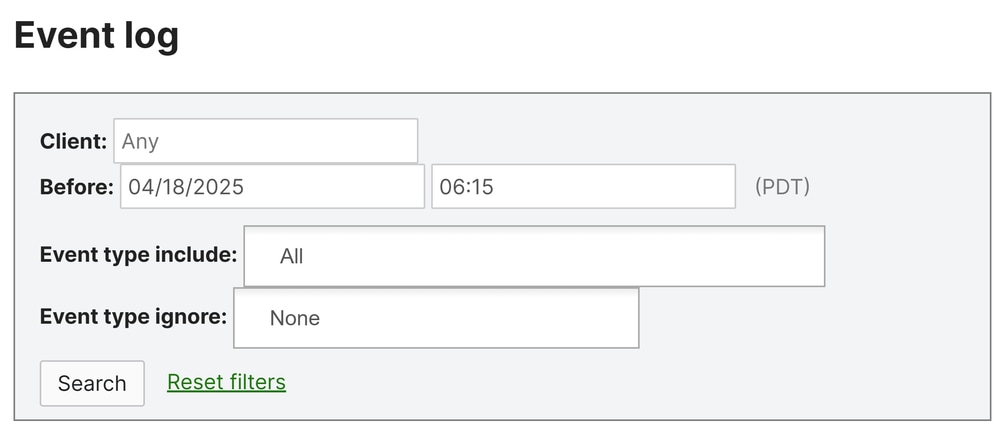

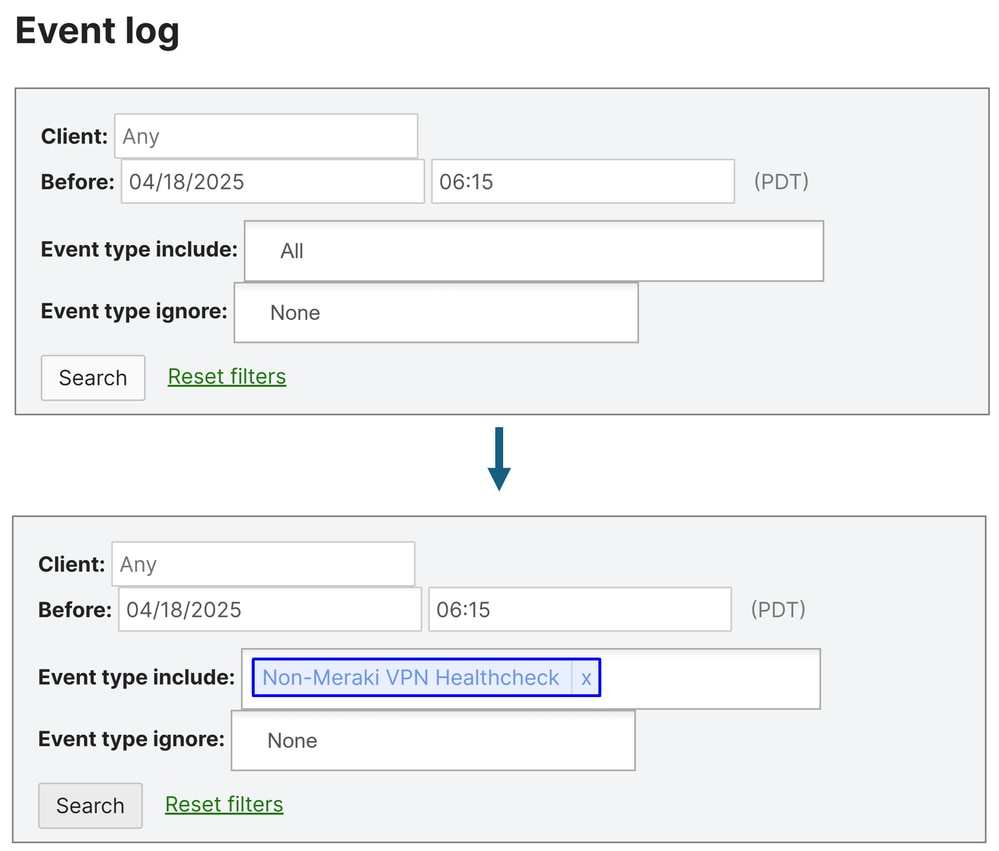

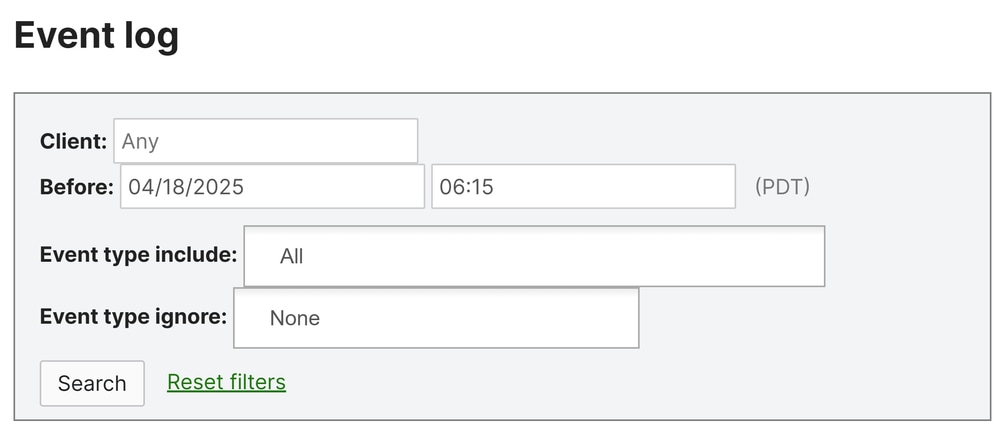

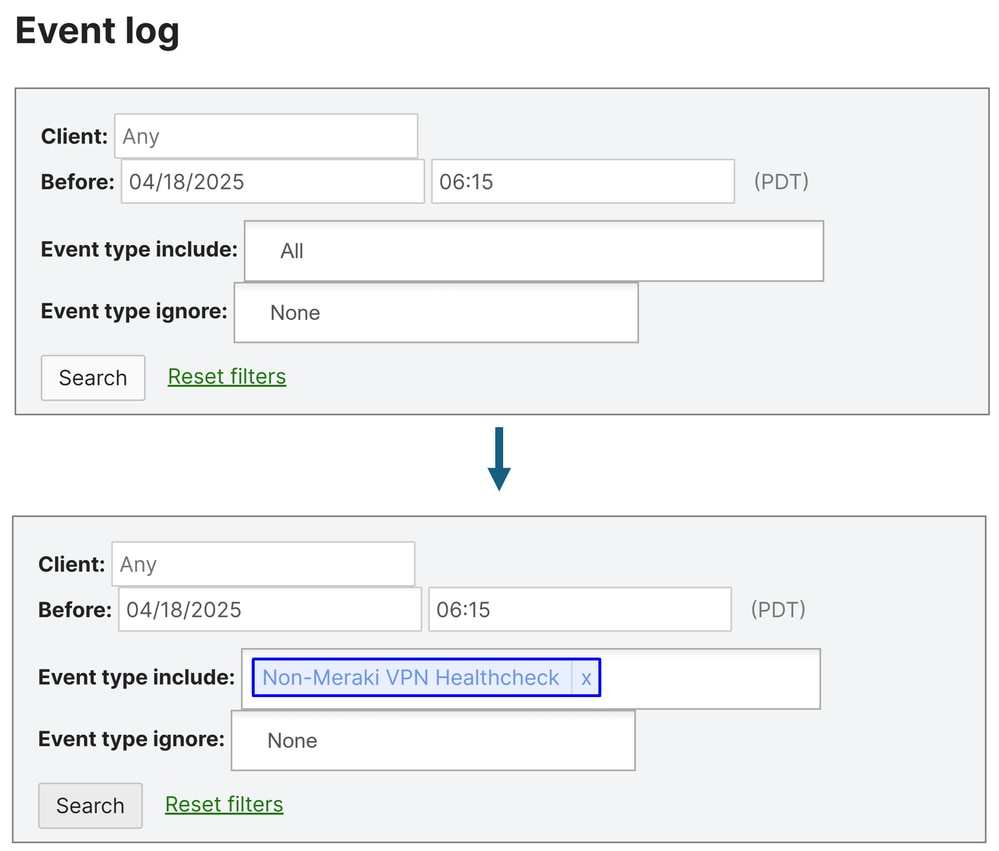

للتحقق مما إذا كانت عمليات التحقق من سلامة Meraki للشبكة الخاصة الظاهرية (VPN) تعمل بشكل صحيح، انتقل إلى:

- انقر فوق

Assurance > Event Log

تحت Event Type Include، أختر Non-Meraki VPN Healthcheck

عندما يكون النفق الرئيسي إلى Cisco Secure Access نشطا، يتم إسقاط الحزم التي تصل عبر النفق الثانوي للحفاظ على مسار توجيه متناسق.

يبقى النفق الثانوي في وضع الاستعداد ولا يتم إستخدامه إلا إذا حدث عطل على النفق الرئيسي، إما من جانب Meraki أو داخل Secure Access، كما هو محدد بواسطة آلية التحقق من الصحة.

- يظهر التحقق من صحة النفق الأساسي الحالة: up يعني حاليا عم يمر ويشغل حركة مرور.

- يظهر التحقق من صحة النفق الثانوي الحالة: فنزولا، ليس لأن النفق غير متاح، بل لأن الخط الأساسي صحي ومستخدم بنشاط. هذا السلوك متوقع، حيث يسمح لحركة المرور فقط بالمرور عبر النفق 1، مما يتسبب في فشل التحقق من صحة النفق الثانوي.

معلومات ذات صلة

التعليقات

التعليقات