تكوين اتصال التطبيق الخاص بين حافة خدمة الأمان و SD-WAN باستخدام الأسلوب اليدوي

خيارات التنزيل

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند دليلا شاملا لتوصيل الوصول الآمن من Cisco بموجهات SD-WAN، مع التركيز على الوصول الآمن إلى التطبيق الخاص.

حول هذا الدليل

ملاحظة: يتم تطوير التكوينات المدرجة هنا لإصدارات UX1.0 و 17.9/20.9 من SD-WAN.

يقدم هذا الدليل تمريرا مهيكل لهذه الخطوات الأساسية:

- تعريف مجموعات نفق الشبكة (NTGs)

- تكوين نفق IPSec: إرشادات مفصلة حول إعداد أنفاق IPSec الآمنة بين موجهات Cisco SD-WAN و NTG للوصول الآمن من Cisco.

- منطقة جوار بروتوكول بوابة الحدود: إجراءات خطوة بخطوة لإدارة مناطق جوار BGP عبر أنفاق IPSec لضمان التوجيه الديناميكي وتحسين مرونة الشبكة.

- الوصول إلى التطبيقات الخاصة: توجيهات بشأن تهيئة وضمان الوصول إلى التطبيقات الخاصة من خلال الأنفاق الموضوعة.

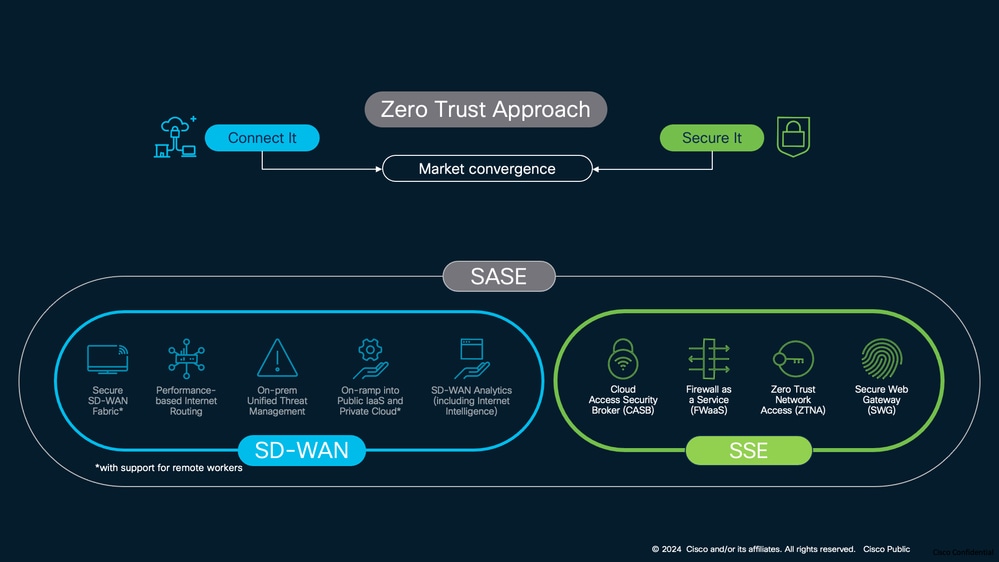

شكل 1: نهج Cisco SD-WAN و SSE Zero Trust

SSE مع تقنية SD-WAN

SSE مع تقنية SD-WAN

يركز هذا الدليل على دراسة التصميم وعلى أفضل ممارسات النشر الخاصة باتصال NTG البيني. في هذا الدليل، يتم نشر وحدات التحكم في SD-WAN في السحابة ويتم نشر موجهات حافة WAN في مركز البيانات وهي متصلة بدائرة إنترنت واحدة على الأقل.

الافتراضات الرئيسية

- حافة خدمة تأمين الوصول الآمن (SSE) من Cisco: يفترض أن Cisco Secure Access SSE متوفر بالفعل لمؤسستك.

- موجه Cisco SD-WAN Edge: يفترض أن يتم دمج موجه WAN Edge في الشبكة الفرعية، مما يعمل بكفاءة على تسهيل حركة مرور المستخدم عبر البنية الأساسية SD-WAN.

- بينما يركز هذا الدليل بشكل أساسي على جوانب التصميم والتكوين في شبكة SD-WAN، فإنه يوفر نهجا كليا لدمج حلول الوصول الآمن من Cisco داخل بنية الشبكة الحالية لديك.

حول هذا الحل

توفر أنفاق التطبيقات الخاصة، المقدمة من Cisco Secure Access، اتصال آمن بالتطبيقات الخاصة للمستخدمين الذين يقومون بالاتصال من خلال Zero Trust Network Access (ZTNA) وشبكة VPN كخدمة (VPNaS). وتتيح هذه الأنفاق للمؤسسات إمكانية ربط المستخدمين عن بعد بشكل آمن بالموارد الخاصة المستضافة في مراكز البيانات أو السحب الخاصة.

باستخدام IKEv2 (تبادل مفتاح الإنترنت الإصدار 2)، تقوم مجموعات النفق هذه بإنشاء إتصالات آمنة وثنائية الإتجاه بين موجهات Cisco Secure Access و SD-WAN. إنها تدعم التوافر العالي من خلال أنفاق متعددة ضمن نفس المجموعة وتوفر إدارة حركة مرور مرنة عبر كل من التوجيه الديناميكي والثابت (BGP).

يمكن لأنفاق IPsec حمل حركة المرور من مصادر مختلفة، بما في ذلك:

- مستخدمو شبكة VPN للوصول عن بعد

- إتصالات ZTNA المستندة إلى المستعرض أو المستندة إلى العميل

- مواقع الشبكة الأخرى المتصلة ب Cisco Secure Access

يتيح هذا النهج للمؤسسات توجيه جميع أنواع حركة مرور التطبيقات الخاصة بأمان من خلال قناة موحدة مشفرة، مما يعمل على تحسين الأمان وكفاءة التشغيل.

يعمل Cisco Secure Access، كجزء من حل Cisco Security Service Edge (SSE)، على تبسيط عمليات تقنية المعلومات من خلال وحدة تحكم واحدة مدارة عبر الشبكة وعميل موحد وإنشاء سياسة مركزية وإعداد التقارير المجمعة. وهو يقوم بدمج وحدات أمان متعددة في حل واحد يتم تسليمه عبر السحابة، بما في ذلك ZTNA وبوابة الويب الآمنة (SWG) ووسيط أمان الوصول إلى السحابة (CASB) وجدار الحماية كخدمة (FWaS) وأمان DNS وعزل المستعرض البعيد (RBI) وغير ذلك الكثير. ويعمل هذا النهج الشامل على التخفيف من المخاطر الأمنية من خلال تطبيق مبادئ انعدام الثقة وإنفاذ سياسات أمنية دقيقة

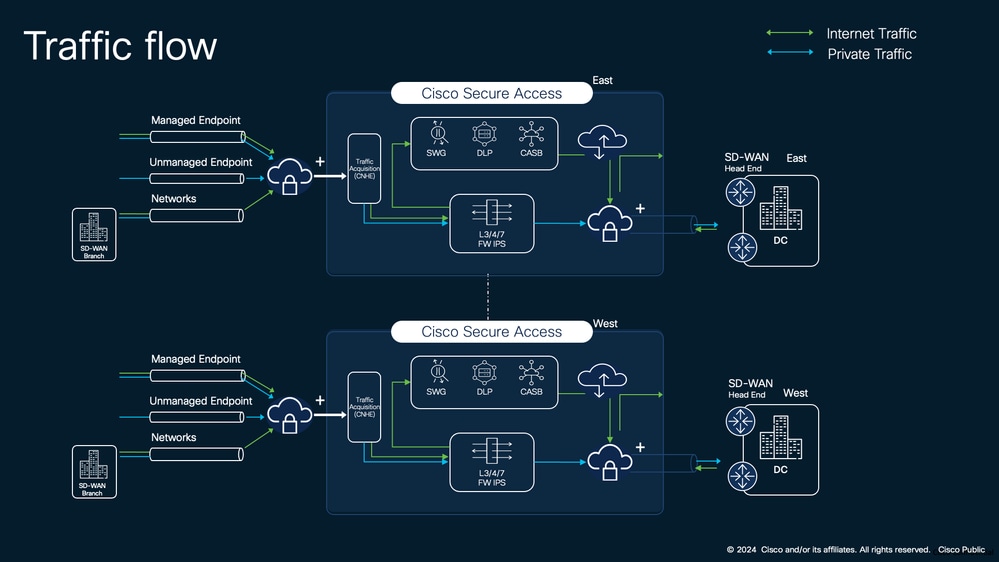

شكل 2: تدفق حركة المرور بين Cisco Secure Access والتطبيق الخاص

تدفق حركة مرور تطبيق SSE الخاص

تدفق حركة مرور تطبيق SSE الخاص

يعالج الحل الموضح في هذا الدليل اعتبارات التكرار الشاملة، والتي تتضمن كل من موجه SD-WAN في مركز البيانات ومجموعة نفق الشبكة (NTG) على جانب خدمة الأمان Security Service Edge (SSE). يركز هذا الدليل على نموذج نشر موزع SD-WAN النشط/النشط، والذي يساعد في الحفاظ على تدفق حركة المرور غير المنقطع ويضمن التوفر العالي.

المتطلبات الأساسية

المتطلبات

يوصى بأن تكون لديك معرفة بالمواضيع التالية:

- تكوين وإدارة SD-WAN من Cisco

- معرفة أساسية ببروتوكولات IKEv2 و IPSec

- تكوين مجموعة أنفاق الشبكة في بوابة الوصول الآمن من Cisco

- معرفة BGP و ECMP

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- وحدات التحكم Cisco SD-WAN على 20.9.5a

- موجهات Cisco SD-WAN Edge على 17.9.5a

- بوابة الوصول الآمن من Cisco

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

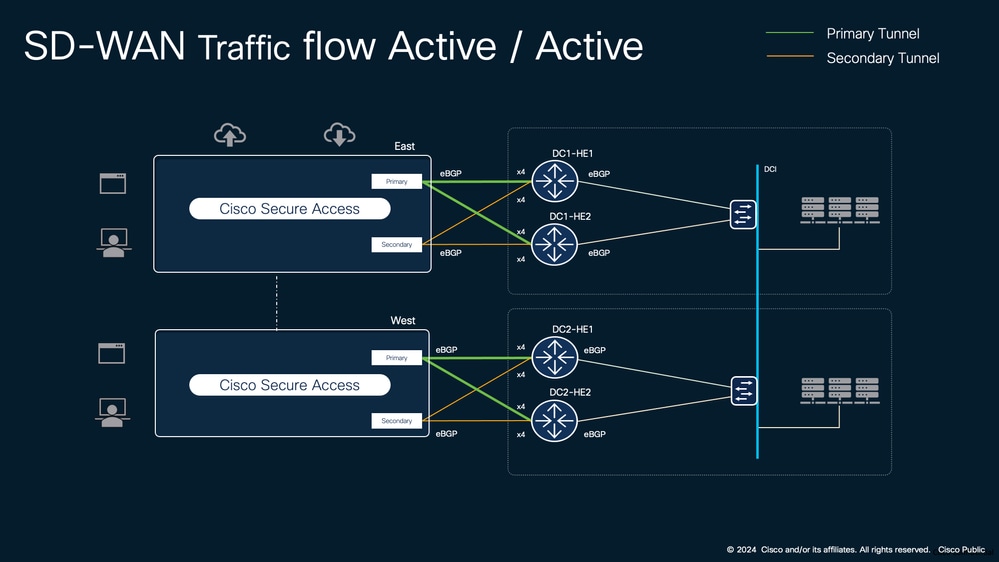

تصميم

يصف هذا الدليل الحل باستخدام نموذج تصميم نشط/نشط لموجهات SD-WAN الأمامية. يفترض نموذج التصميم النشط/النشط في سياق موجهات SD-WAN الرئيسية وجود موجهين في مركز البيانات، كلاهما متصل بمجموعة نفق شبكة حافة خدمة الأمان (SSE)، كما هو موضح في الشكل 3. في هذا السيناريو، يتناول كل من موجهات SD-WAN في مركز البيانات (DC1-HE1 و DC1-HE2) تدفق حركة المرور بشكل نشط. وهم يحققون هذا عن طريق إرسال نفس طول مسار AS (ASPL) إلى الجار الداخلي ل DC. ونتيجة لذلك، فإن حركة المرور من داخل حمل وحدة التحكم بالمجال DC توازن بين طرفي الرأس.

يمكن لكل موجه من موجهات الطرف الرئيسي إنشاء أنفاق متعددة للوصول إلى نقاط التواجد (POPs) الخاصة ب SSE. يختلف عدد الأنفاق استنادا إلى متطلباتك ونموذج جهاز SD-WAN. في هذا التصميم:

- يحتوي كل موجه على 4 أنفاق لمركز SSE الرئيسي و 4 أنفاق إلى مركز SSE الثانوي.

- يمكن أن يختلف الحد الأقصى لعدد الأنفاق التي يدعمها كل موزع SSE. للحصول على أحدث المعلومات، يرجى الرجوع إلى الوثائق الرسمية: https://docs.sse.cisco.com/sse-user-guide/docs/secure-access-network-tunnels

وتشكل هذه الموجهات النهائية مناطق مجاورة لبروتوكول بوابة الحدود (BGP) عبر الأنفاق باتجاه منطقة جنوب الصحراء الجنوبية. ومن خلال هذه علاقات الجوار، تعلن منافذ الرأس عن بادئات التطبيقات الخاصة لجيرانها في منطقة جنوب الصحراء الكبرى، مما يتيح توجيه حركة المرور بشكل آمن وفعال إلى الموارد الخاصة.

شكل 3: SD-WAN إلى SSE نموذج النشر النشط/النشط

SD-WAN إلى SSE نموذج النشر النشط/النشط

SD-WAN إلى SSE نموذج النشر النشط/النشط

يعين التصميم النشط/الاحتياطي موجه واحد (DC1-HE1) على أنه نشط دائما، بينما يظل الموجه الثانوي (DC1-HE2) في وضع الاستعداد. تتدفق حركة المرور باستمرار عبر الطرف الرئيسي النشط (DC1-HE1) ما لم تفشل بالكامل. يحتوي نموذج النشر هذا على عيوب: إذا أنهار النفق الرئيسي إلى SSE، فتعمل محولات حركة المرور على أنفاق SSE الثانوية التي تتم فقط عبر DC1-HE2، مما يتسبب في إعادة تعيين أي حركة مرور ذات حالة.

في النموذج النشط/الاحتياطي، يستخدم طول مسار BGP لتوجيه حركة المرور سواء داخل التيار المباشر أو نحو SSE. يرسل dc1-HE1 تحديثات البادئات إلى جوار SSE BGP مع ASPL رقم 2، بينما يرسل DC1-HE2 تحديثات باستخدام ASPL رقم 3. يعلن مجاور DC1-HE1 عن البادئات ذات طول مسار AS أقصر من DC1-HE2، مما يضمن تفضيل حركة المرور ل DC1-HE1. (يمكن للعملاء إختيار سمات أو بروتوكولات أخرى للتأثير على تفضيل حركة المرور.)

يمكن للعملاء تحديد نموذج نشر نشط/نشط أو نشط/إحتياطي استنادا إلى متطلباتهم الخاصة.

الشكل 4: SD-WAN إلى SSE Active/Standby Deployment Model

SD-WAN إلى SSE Active/Standby Deployment Model

SD-WAN إلى SSE Active/Standby Deployment Model

التكوين

يصف هذا القسم الإجراء:

- تحقق من المتطلبات الأساسية لتوفير مجموعة نفق شبكة في مدخل الوصول الآمن من Cisco.

- تكوين اتصال SD-WAN البيني مع مجموعة نفق شبكة الوصول الآمن (NTG) من Cisco باستخدام الأسلوب اليدوي ل IPsec.

- تكوين جوار BGP

ملاحظة: يعتمد هذا التكوين على نموذج نشر نشط/نشط

الإجراء 1. التحقق من تكوين مجموعة النفق للشبكة على بوابة الوصول الآمن من Cisco

لا تتم تغطية كيفية تكوين مجموعة نفق الشبكة في الدليل. الرجاء مراجعة هذا المرجع.

- إضافة مجموعة نفق شبكة: وثائق SSE

- تكوين نفق الشبكة بين Cisco Secure Access وموجه Cisco IOS XE باستخدام ECMP مع BGP

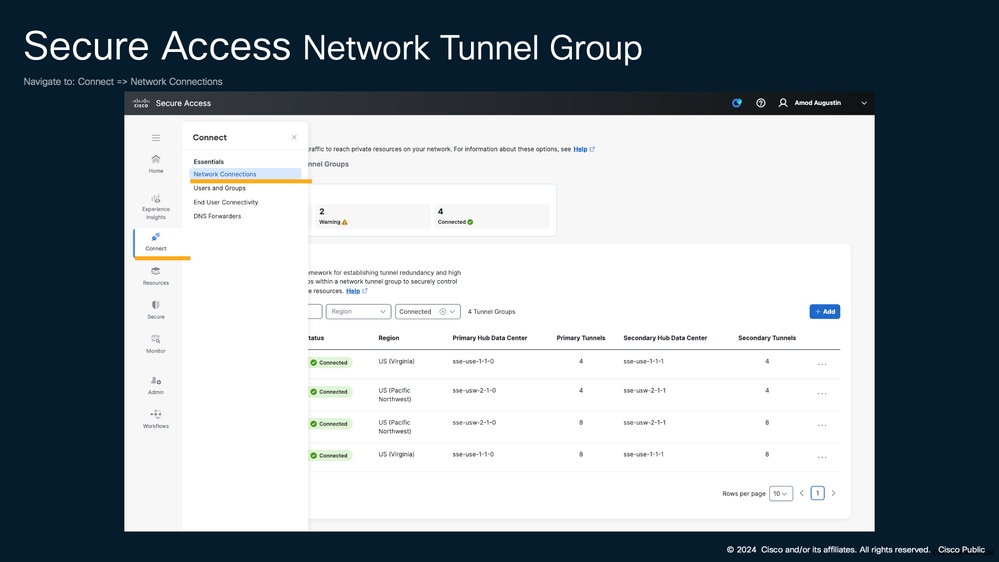

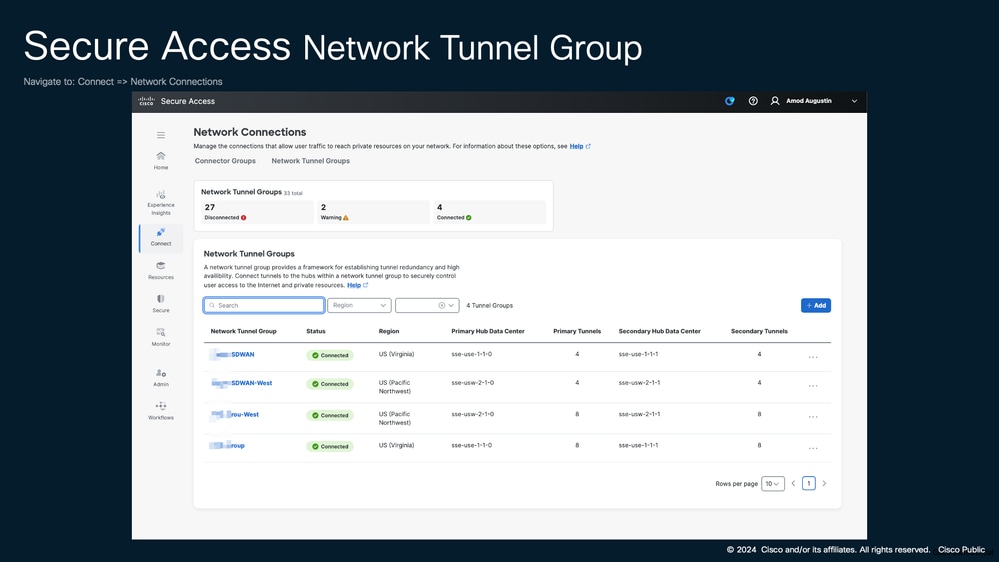

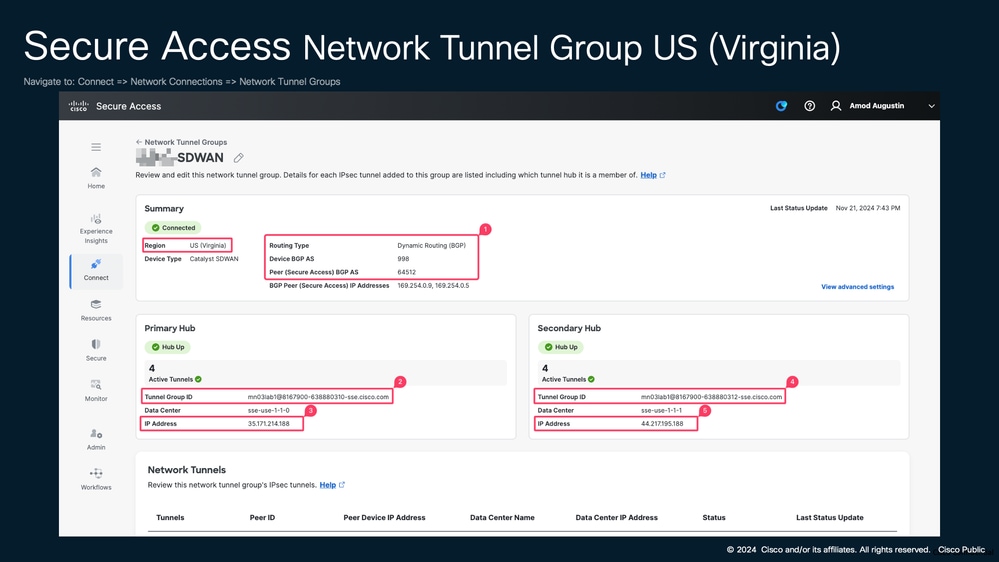

انتقل إلى Cisco Secure Access وتأكد من توفير مجموعات نفق الشبكة (NTG). بالنسبة للتصميم الحالي، نحن بحاجة إلى توفير NTG في نقطتي تواجد مختلفتين (POPs). في هذا الدليل، نستخدم مجموعات NTG في الولايات المتحدة الأمريكية (فرجينيا) بوب وفي الولايات المتحدة (شمال غرب المحيط الهادئ) بوب.

ملاحظة: يمكن أن تختلف أسماء الملوثات العضوية الثابتة ومواقعها، ولكن المفهوم الرئيسي هو توفير عدة وحدات NTG في مواقع قريبة جغرافيا من مركز البيانات الخاص بك. وتساعد هذه الطريقة على تحسين أداء الشبكة وتوفر إمكانية التكرار.

الشكل 5: مجموعة نفق شبكة الوصول الآمن من Cisco

مجموعة نفق شبكة الوصول الآمن من Cisco

مجموعة نفق شبكة الوصول الآمن من Cisco

شكل 6: قائمة مجموعة نفق شبكة الوصول الآمن من Cisco

قائمة مجموعة نفق شبكة الوصول الآمن

قائمة مجموعة نفق شبكة الوصول الآمن

تأكد من أنك قد لاحظت عبارة مرور النفق (والتي تظهر مرة واحدة فقط أثناء إنشاء النفق).

ملاحظة: الخطوة 6 في إضافة مجموعة نفق الشبكة

أيضا دون سمات مجموعة النفق التي نستخدمها أثناء تكوين IPSec. تم أخذ لقطة الشاشة (شكل 6) من بيئة معملية لسيناريو إنتاج يقوم بإنشاء مجموعات NTG وفقا لتوصية التصميم أو الاستخدام.

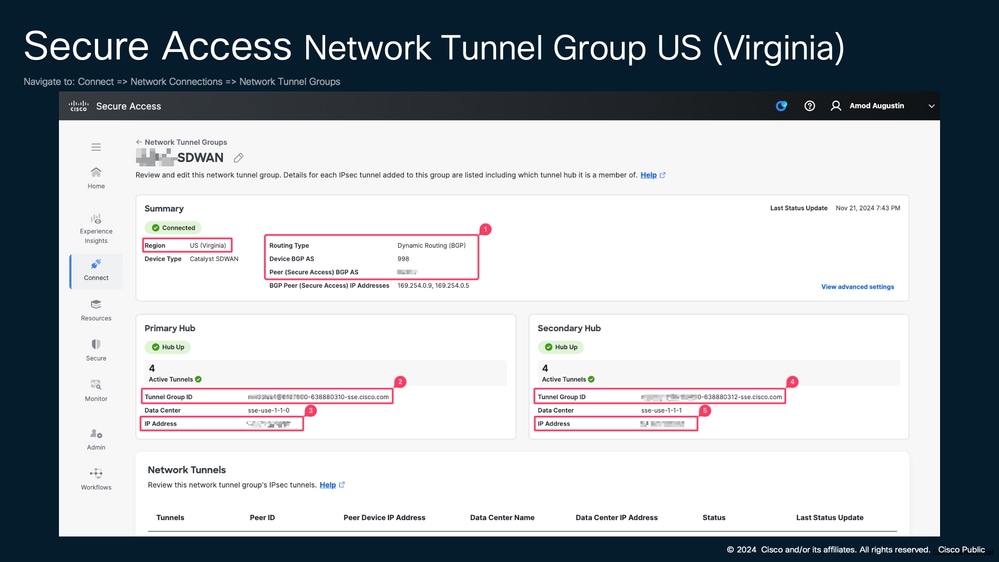

الشكل 7: مجموعة نفق شبكة الوصول الآمن في الولايات المتحدة (فيرجينيا)

مجموعة نفق شبكة الوصول الآمن في الولايات المتحدة (Virginia)

مجموعة نفق شبكة الوصول الآمن في الولايات المتحدة (Virginia)

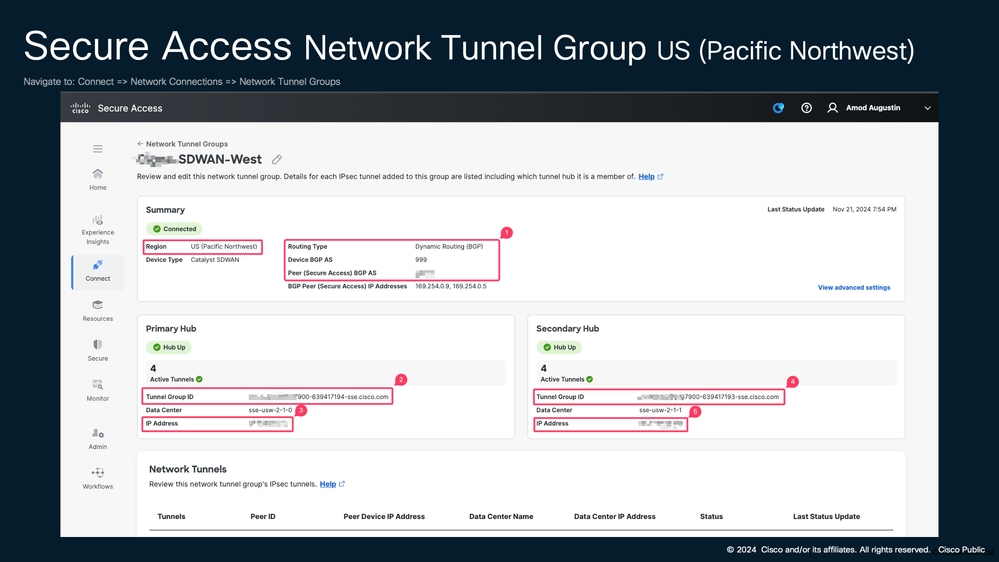

الشكل 8: مجموعة نفق شبكة الوصول الآمن في الولايات المتحدة (شمال غرب المحيط الهادئ)

مجموعة نفق شبكة الوصول الآمن US (شمال غرب المحيط الهادئ)

مجموعة نفق شبكة الوصول الآمن US (شمال غرب المحيط الهادئ)

ويبين الشكل 8 4 أنفاق فقط على كل من المحاور الرئيسية والثانوية. ومع ذلك، تم إختبار 8 أنفاق كحد أقصى بنجاح في بيئة وحدة تحكم. يمكن أن يختلف دعم الحد الأقصى للنفق بناء على جهاز الأجهزة الذي تستخدمه ودعم نفق SSE الحالي. للحصول على أحدث المعلومات، يرجى الرجوع إلى الوثائق الرسمية: https://docs.sse.cisco.com/sse-user-guide/docs/secure-access-network-tunnels وملاحظة إصدار الجهاز الشخصي.

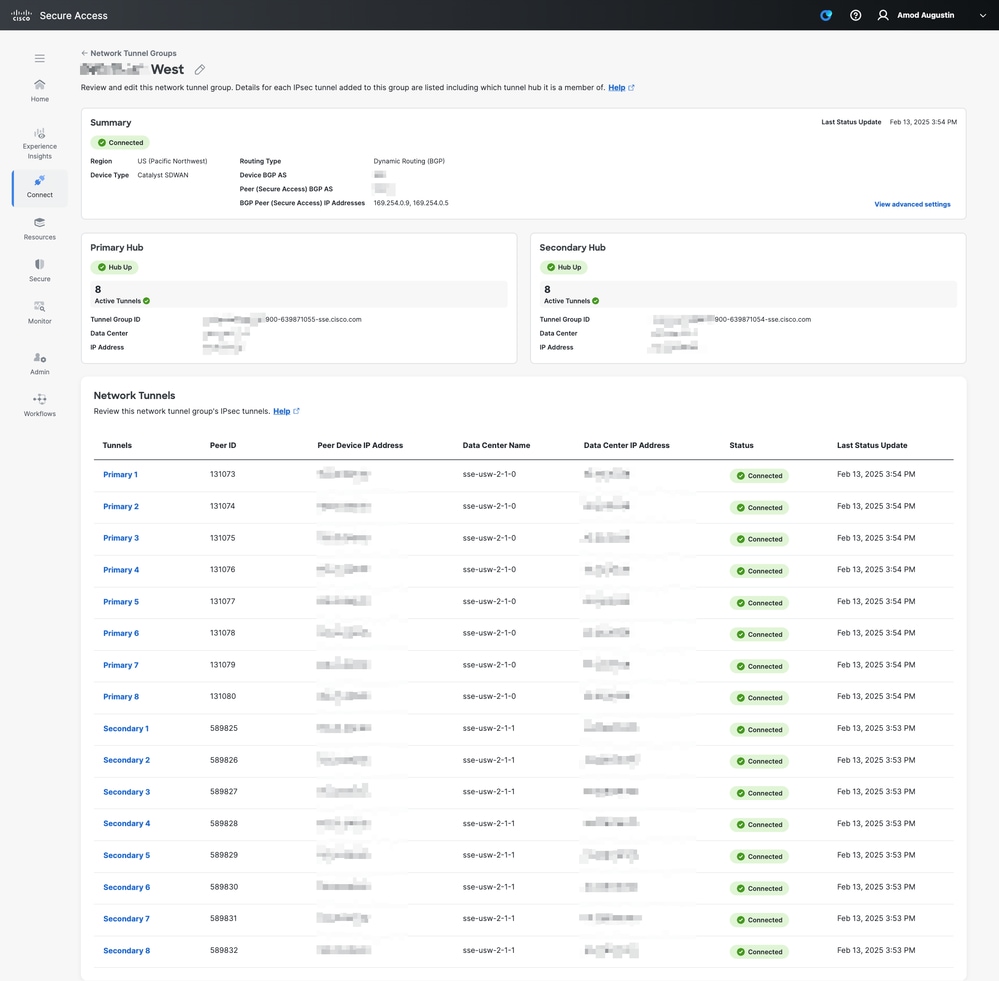

يتم توفير مثال لإعداد 8 قنوات هنا.

شكل 8 أ: أنفاق NTG تصل إلى 8 أنفاق

SSE NTG حتى 8 أنفاق

SSE NTG حتى 8 أنفاق

الإجراء 2. تكوين اتصال SD-WAN البيني مع مجموعة نفق شبكة الوصول الآمن (NTG) من Cisco باستخدام الطريقة اليدوية ل IPsec.

يوضح هذا الإجراء كيفية توصيل مجموعة نفق الشبكة (NTG) باستخدام قوالب الميزات على Cisco Catalyst SD-WAN Manager 20.9 و Cisco Catalyst Edge Router الذي يشغل الإصدار 17.9.

ملاحظة: يفترض هذا الدليل عملية نشر تغشية SD-WAN موجودة باستخدام مخطط محوري أو متداخل بالكامل، حيث تعمل المحاور كنقاط دخول للتطبيقات الخاصة المستضافة في مركز البيانات. كما يمكن تطبيق هذا الإجراء على عمليات النشر في الفروع أو الشبكات.

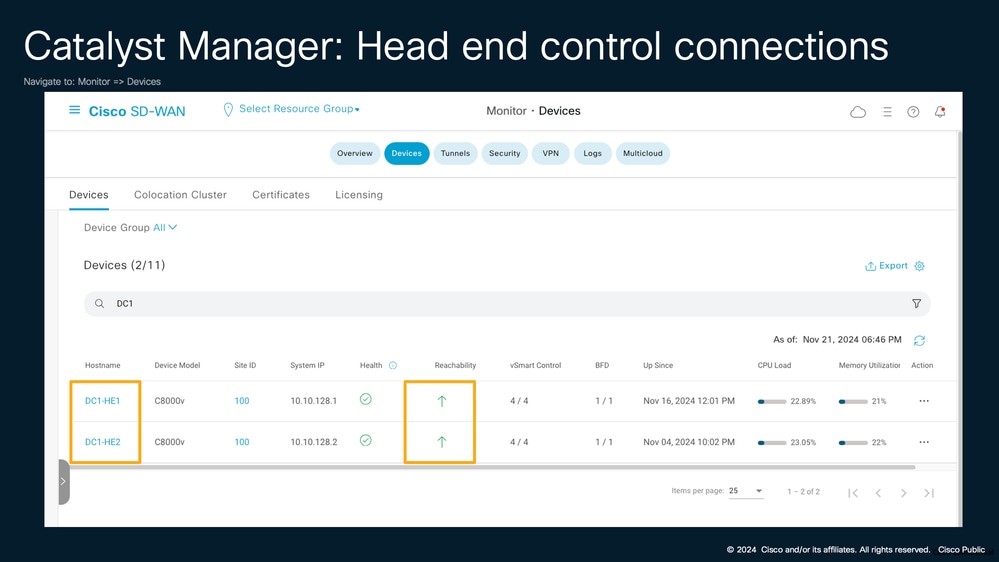

قبل المتابعة، تأكد من استيفاء المتطلبات الأساسية:

- توجد إتصالات التحكم على الجهاز للسماح بالتحديثات الضرورية من برنامج Cisco Catalyst SD-WAN Manager.

شكل 9: مدير Cisco Catalyst SD-WAN: إتصالات التحكم في نهاية الرأس

مدير Catalyst: إتصالات التحكم في نهاية الرأس

مدير Catalyst: إتصالات التحكم في نهاية الرأس

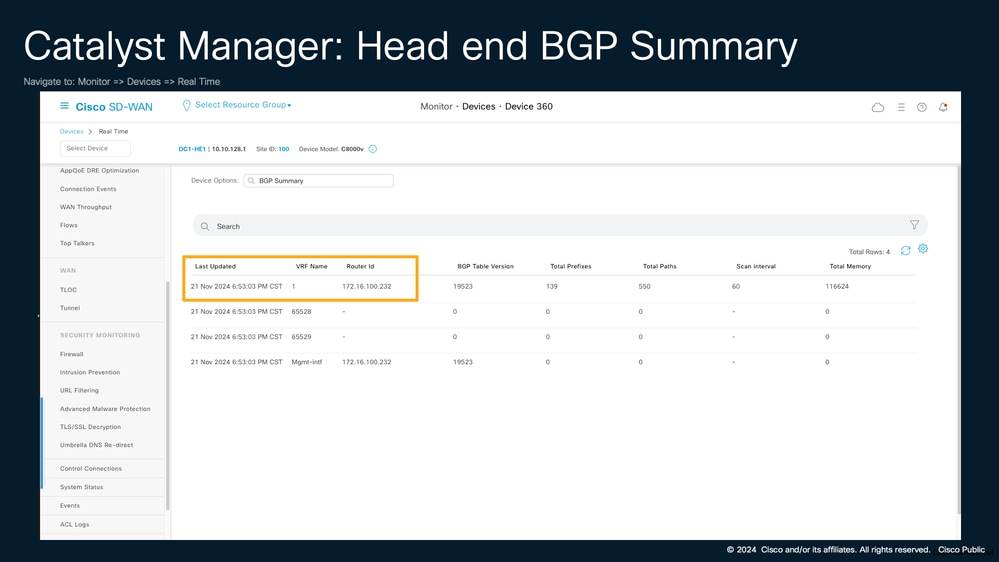

- يتم تكوين شبكات VPN الجانبية للخدمة واستخدام بروتوكول توجيه للإعلان عن البادئات. يستخدم هذا الدليل BGP كبروتوكول توجيه على جانب الخدمة.

شكل 10: مدير Cisco Catalyst SD-WAN: ملخص BGP لنهاية الرأس

لتكوين اتصال SD-WAN البيني مع مجموعة نفق الشبكة (NTG) باستخدام طريقة IPSec اليدوية، أكمل الخطوات التالية:

ملاحظة: كرر هذه الخطوة للعدد المطلوب من الأنفاق للنشر.

يرجى الرجوع إلى الوثائق الرسمية لتحديد النفق: https://docs.sse.cisco.com/sse-user-guide/docs/secure-access-network-tunnels

وتقوم هذه الخطوات بتفصيل عملية توصيل DC1-HE1 (Data Center 1 Head-End 1) بموزع SSE Virginia الأساسي. يقوم هذا التكوين بإنشاء نفق آمن بين موجه SD-WAN في مركز البيانات ومجموعة نفق شبكة الوصول الآمن (NTG) من Cisco الموجودة في نقطة التواجد (POP) في فرجينيا

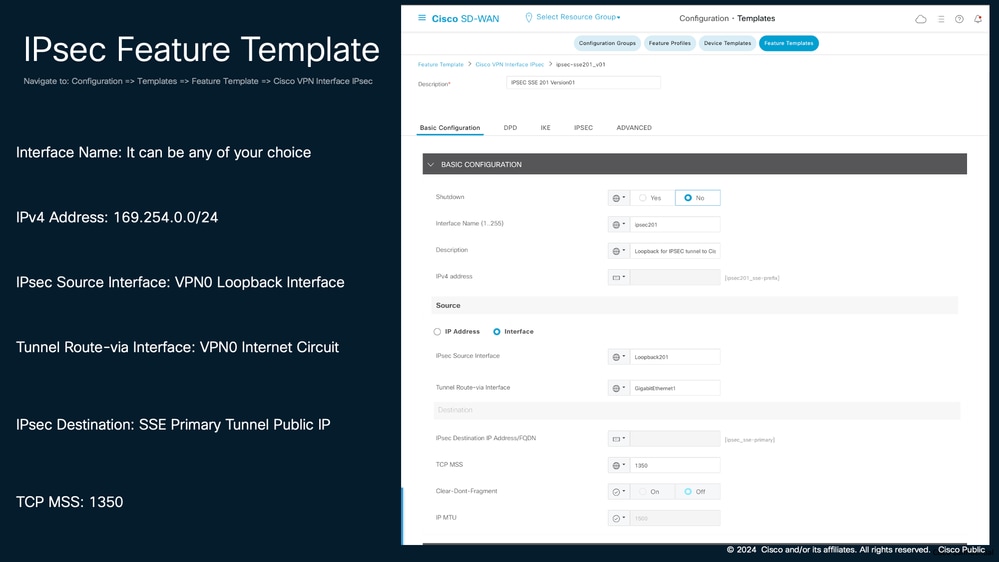

الخطوة 1: إنشاء قالب ميزة IPSec

قم بإنشاء قالب ميزة IPSec لتحديد معلمات نفق IPSec الذي يربط موجه نهاية رأس SD-WAN بموجه NTG.

الشكل 11: قالب ميزة IPsec: التكوين الأساسي

قالب ميزة IPsec: التكوين الأساسي

قالب ميزة IPsec: التكوين الأساسي

اسم الواجهة: يمكن أن يكون أيا من إختيارك

عنوان IPv4: ينصت SSE إلى الإصدار 169.254.0.0/24 استنادا إلى المتطلب الذي يمكنك فيه تقسيم الشبكة الفرعية إلى ما تختاره، كأفضل ممارسة، يرجى إستخدامه مع /30. في هذا الدليل، نتجاهل المجموعة الأولى للاستخدام في المستقبل.

واجهة مصدر IPsec: قم بتحديد واجهة إسترجاع VPN0 فريدة لواجهة IPsec الحالية. لغرض التناسق واستكشاف الأخطاء وإصلاحها، يوصى بالاحتفاظ بنفس الترقيم.

واجهة مسار النفق: الإشارة إلى الواجهة التي يمكن إستخدامها كقاعدة للوصول إلى SSE (يجب أن يكون لديك وصول إلى الإنترنت)

وجهة IPsec: عنوان IP للموزع الرئيسي

ارجع إلى الشكل 7: مجموعة نفق شبكة الوصول الآمن في الولايات المتحدة (Virginia) هذه هي 35.171.214.188

TCP MSS: يجب أن يكون هذا الرقم 1350 (المرجع: https://docs.sse.cisco.com/sse-user-guide/docs/supported-ipsec-parameters)

مثال: DC1-HE1 تجاه SSE Virginia Primary Hub

اسم الواجهة: بروتوكول IPSec201

الوصف: إسترجاع نفق IPSec إلى Cisco

عنوان IPv4: 169.254.0.x/30

واجهة مصدر IPsec: الاسترجاع201

واجهة مسار النفق: GigabitEthernet1

عنوان IPsec للوجهة/FQDN: 35.xxx.xxx.xxx

TCP MSS: 1350

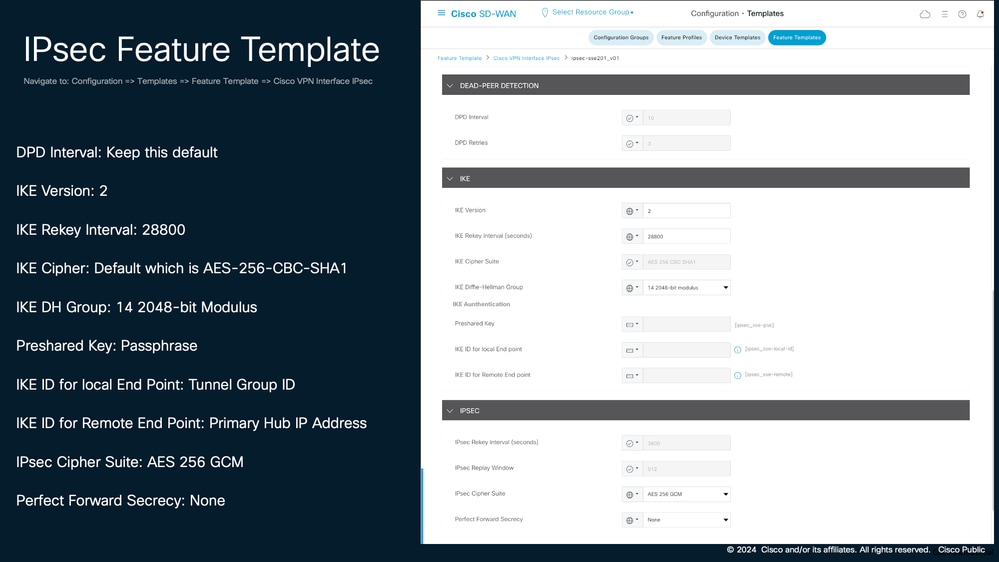

الشكل 12: قالب ميزة IPsec: آيك آي بي سيك

قالب ميزة IPsec: آيك آي بي سيك

قالب ميزة IPsec: آيك آي بي سيك

الفاصل الزمني لقرص DPD: الاحتفاظ بهذا الإعداد الافتراضي

إصدار IKE: 2

الفاصل الزمني ل IKE Rekey: 28800

تشفير IKE: الافتراضي هو AES-256-CBC-SHA1

مجموعة IKE DH: معدل 14-2048-بت

المفتاح المشترك مسبقا: عبارة المرور

معرف IKE لنقطة النهاية المحلية: معرف مجموعة الأنفاق

ارجع إلى الشكل 7: مجموعة نفق شبكة الوصول الآمن في الولايات المتحدة (Virginia) هذا هو mn03lab1+201@8167900-638880310-sse.cisco.com

ملاحظة: يجب أن يكون لكل نفق نقطة نهاية فريدة لهذا؛ إستخدام مثال "+loopbackID": mn03lab1+202@8167900-638880310-sse.cisco.com و mn03lab1+203@8167900-638880310-sse.cisco.com وهكذا.

معرف IKE لنقطة النهاية البعيدة: عنوان IP للموزع الرئيسي

مجموعة تشفير IPsec: الطراز AES 256 GCM

سرية إعادة التوجيه المثالية: None

مثال:

إصدار IKE: 2

الفاصل الزمني ل IKE Rekey: 28800

تشفير IKE: الطراز AES-256-CBC-SHA1

مجموعة IKE DH: معدل 14-2048-بت

المفتاح المشترك مسبقا: ****

ملاحظة: الخطوة 6 في إضافة مجموعة نفق الشبكة

معرف IKE لنقطة النهاية المحلية: mn03lab1@8167900-638880310-sse.cisco.com

معرف IKE لنقطة النهاية البعيدة: 35.171.xxx.xxx

مجموعة تشفير IPsec: الطراز AES 256 GCM

سرية إعادة التوجيه المثالية: None

كرر الخطوات لتكوين الأنفاق المطلوبة لكل من مراكز الوصول الآمن الأساسية والثانوية.لإعداد 2x2، يمكنك إنشاء أربعة أنفاق بشكل إجمالي:

- نفقين بدءا من DC1-HE1 وحتى مركز الوصول الآمن الرئيسي

- نفقين بدءا من DC1-HE1 وحتى مركز الوصول الآمن الثانوي

الآن بعد إنشاء القوالب، سنستخدمها على جانب الخدمة في عرض vrf في الشكل 13 والإرجاع المحدد في ملف VRF العالمي الظاهر في الشكل 14.

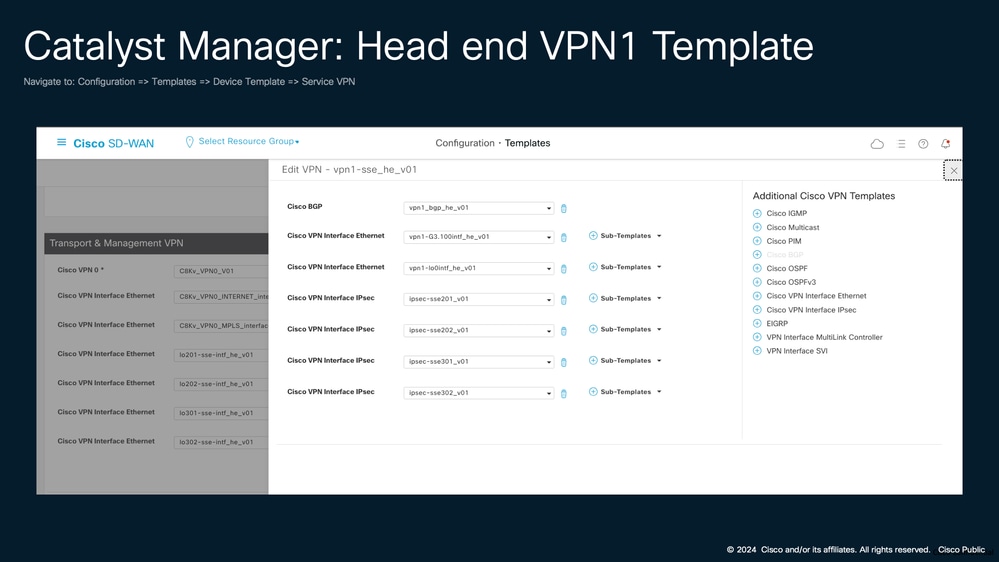

شكل 13: مدير Catalyst SD-WAN: قالب VPN1 لنهاية الرأس 2x2

مدير Catalyst: قالب VPN1 لنهاية الرأس

مدير Catalyst: قالب VPN1 لنهاية الرأس

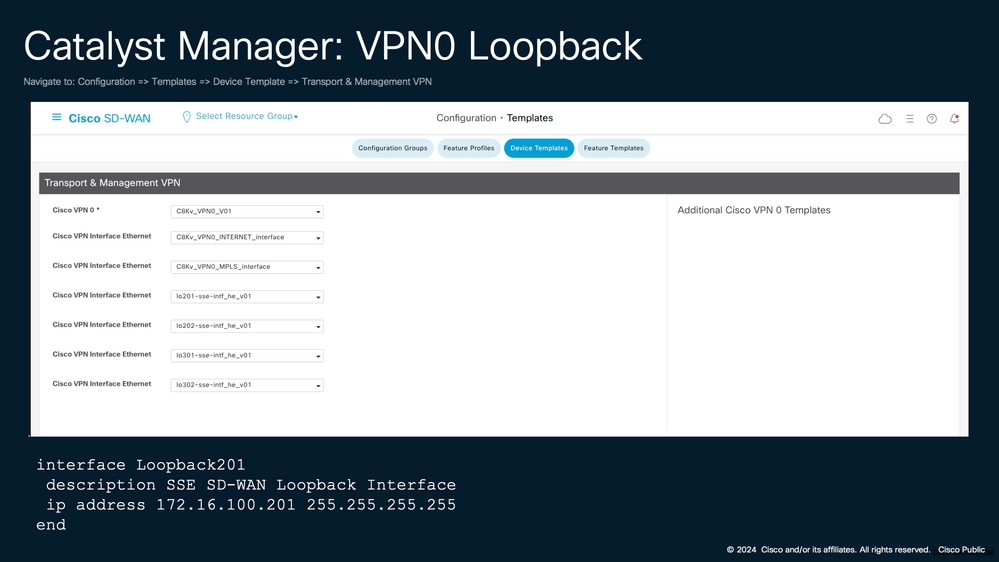

الخطوة 2: تحديد الاسترجاع في VRF العام

قم بتكوين واجهة إسترجاع في جدول VRF العالمي (التوجيه وإعادة التوجيه الظاهري). يعمل هذا الاسترجاع كواجهة المصدر لنفق IPSec الذي تم إنشاؤه في الخطوة 1.

يجب تحديد جميع الاسترجاع المشار إليه في الخطوة 1 في VRF العام.

يمكن تحديد عنوان IP في أي نطاق RFC1918.

شكل 14: مدير Catalyst SD-WAN: VPN0 loopback

مدير Catalyst: VPN0 loopback

مدير Catalyst: VPN0 loopback

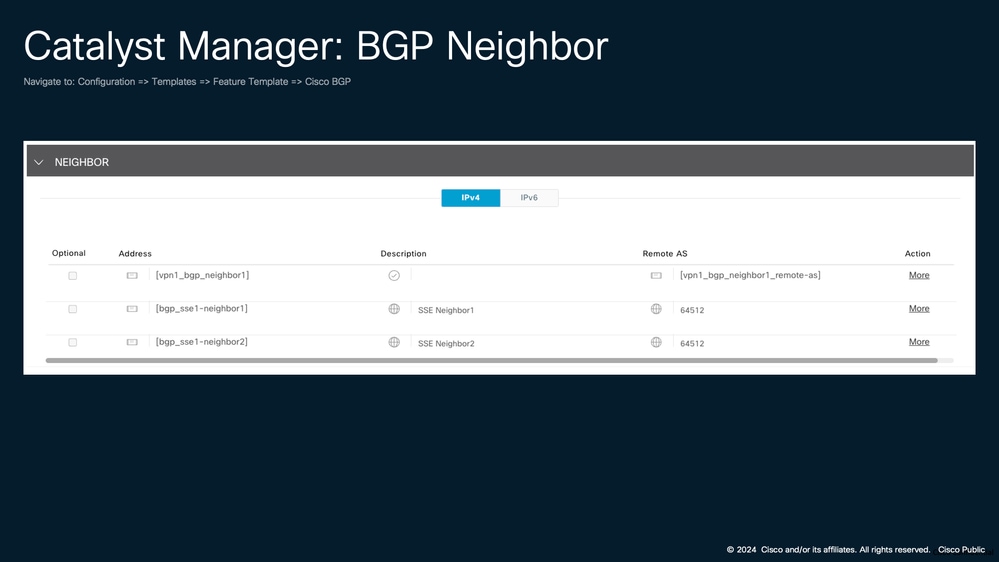

الإجراء 3. تكوين جوار BGP

أستخدم قالب ميزة BGP لتعريف جوار BGP لجميع واجهات النفق. أحلت شخصي شبكة نفق مجموعة BGP تشكيل في cisco يأمن منفذ مدخل أن يشكل BGP قيمة.

شكل 15: مجموعة نفق شبكة الوصول الآمن في الولايات المتحدة (Virginia)

مجموعة نفق شبكة الوصول الآمن في الولايات المتحدة (Virginia)

مجموعة نفق شبكة الوصول الآمن في الولايات المتحدة (Virginia)

في هذا المثال، نستخدم المعلومات من الشكل 15 (المربع 1) لتعريف BGP باستخدام قالب ميزة.

شكل 16: جار BGP لإدارة SD-WAN Catalyst

جار BGP لإدارة SD-WAN Catalyst

جار BGP لإدارة SD-WAN Catalyst

التكوين الذي تم إنشاؤه باستخدام قالب الميزة:

router bgp 998

bgp log-neighbor-changes

!

address-family ipv4 vrf 1

network 10.10.128.1 mask 255.255.255.255

neighbor 169.254.0.5 remote-as 64512

neighbor 169.254.0.5 description SSE Neighbor1

neighbor 169.254.0.5 ebgp-multihop 5

neighbor 169.254.0.5 activate

neighbor 169.254.0.5 send-community both

neighbor 169.254.0.5 next-hop-self

neighbor 169.254.0.9 remote-as 64512

neighbor 169.254.0.9 description SSE Neighbor2

neighbor 169.254.0.9 ebgp-multihop 5

neighbor 169.254.0.9 activate

neighbor 169.254.0.9 send-community both

neighbor 169.254.0.9 next-hop-self

neighbor 169.254.0.105 remote-as 64512

neighbor 169.254.0.105 description SSE Neighbor3

neighbor 169.254.0.105 ebgp-multihop 5

neighbor 169.254.0.105 activate

neighbor 169.254.0.105 send-community both

neighbor 169.254.0.105 next-hop-self

neighbor 169.254.0.109 remote-as 64512

neighbor 169.254.0.109 description SSE Neighbor4

neighbor 169.254.0.109 ebgp-multihop 5

neighbor 169.254.0.109 activate

neighbor 169.254.0.109 send-community both

neighbor 169.254.0.109 next-hop-self

neighbor 172.16.128.2 remote-as 65510

neighbor 172.16.128.2 activate

neighbor 172.16.128.2 send-community both

neighbor 172.16.128.2 route-map sse-routes-in in

neighbor 172.16.128.2 route-map sse-routes-out out

maximum-paths eibgp 4

distance bgp 20 200 20

exit-address-family

DC1-HE1#التحقق

DC1-HE1#show ip route vrf 1 bgp | begin Gateway

Gateway of last resort is not set

35.0.0.0/32 is subnetted, 1 subnets

B 35.95.175.78 [20/0] via 169.254.0.9, 3d01h

[20/0] via 169.254.0.5, 3d01h

44.0.0.0/32 is subnetted, 1 subnets

B 44.240.251.165 [20/0] via 169.254.0.9, 3d01h

[20/0] via 169.254.0.5, 3d01h

100.0.0.0/8 is variably subnetted, 17 subnets, 2 masks

B 100.81.0.58/32 [20/0] via 169.254.0.9, 3d01h

[20/0] via 169.254.0.5, 3d01h

B 100.81.0.59/32 [20/0] via 169.254.0.9, 3d01h

[20/0] via 169.254.0.5, 3d01h

B 100.81.0.60/32 [20/0] via 169.254.0.9, 3d01h

[20/0] via 169.254.0.5, 3d01h

B 100.81.0.61/32 [20/0] via 169.254.0.9, 3d01h

[20/0] via 169.254.0.5, 3d01h

B 100.81.0.62/32 [20/0] via 169.254.0.9, 3d01h

[20/0] via 169.254.0.5, 3d01h

B 100.81.0.63/32 [20/0] via 169.254.0.9, 3d01h

[20/0] via 169.254.0.5, 3d01h

B 100.81.0.64/32 [20/0] via 169.254.0.9, 3d01h

[20/0] via 169.254.0.5, 3d01h

B 100.81.0.65/32 [20/0] via 169.254.0.9, 3d01h

[20/0] via 169.254.0.5, 3d01h

DC1-HE1#show ip bgp vpnv4 all summary

BGP router identifier 172.16.100.232, local AS number 998

Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd

169.254.0.5 4 64512 12787 13939 3891 0 0 4d10h 18

169.254.0.9 4 64512 66124 64564 3891 0 0 3d01h 18

169.254.0.13 4 64512 12786 13933 3891 0 0 4d10h 18

169.254.0.17 4 64512 12786 13927 3891 0 0 4d10h 18

172.16.128.2 4 65510 83956 84247 3891 0 0 7w3d 1

DC1-HE1#show ip interface brief | include Tunnnel

Tunnel1 192.168.128.202 YES TFTP up up

Tunnel4 198.18.128.11 YES TFTP up up

Tunnel100022 172.16.100.22 YES TFTP up up

Tunnel100023 172.16.100.23 YES TFTP up up

Tunnel100201 169.254.0.6 YES other up up

Tunnel100202 169.254.0.10 YES other up up

Tunnel100301 169.254.0.14 YES other up up

Tunnel100302 169.254.0.18 YES other up upالمرجع

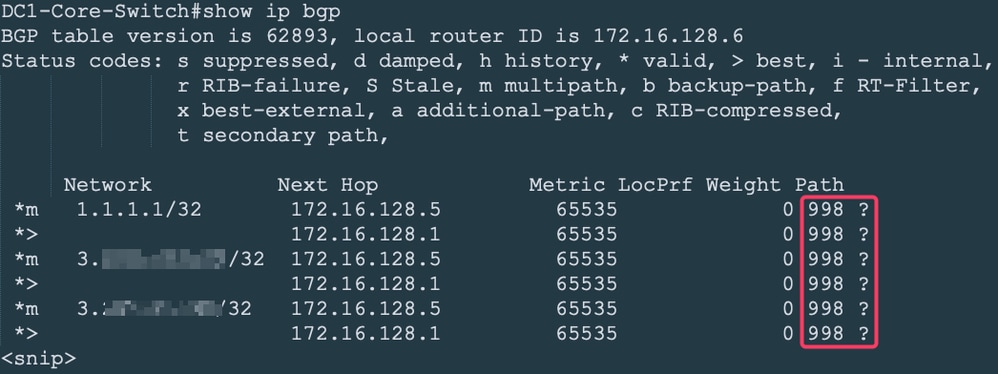

سيكون للتنفيذ النشط/النشط مسار متعدد من المحول الأساسي المتصل بكل من نهايتي عنوان SD-WAN.

شكل 17: السيناريو النشط/النشط لجارة BGP

مجاورة BGP نشطة/نشطة

مجاورة BGP نشطة/نشطة

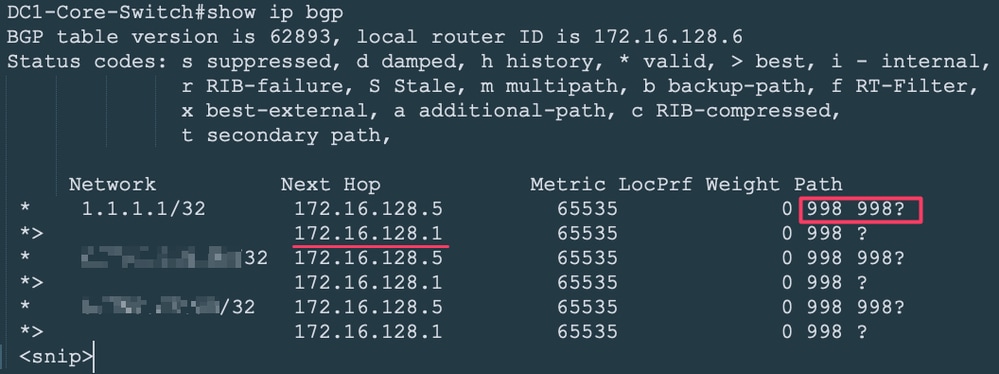

قد يكون لتنفيذ Active/Stanby مسار واحد نشط من المحول الأساسي إلى نهاية رأس SD-WAN بسبب تعليق ASPL المسبق (والذي يتم باستخدام خريطة مسار إلى المجاور).

شكل 18: السيناريو النشط/الاحتياطي لجارة BGP

جار BGP النشط/الاحتياطي

جار BGP النشط/الاحتياطي

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

26-Feb-2025

|

الإصدار الأولي |

تمت المساهمة من قبل

- Amod AugustinCisco Advanced Services

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات