تكوين مصادقة الجهاز والمستخدم باستخدام EAP-TTLS

خيارات التنزيل

-

ePub (2.6 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند كيفية تكوين مصادقة الجهاز والمستخدم باستخدام EAP-TTLS (EAP-MSCHAPv2) على Secure Client NAM و Cisco ISE.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية قبل متابعة هذا النشر:

- محرك خدمات الهوية من Cisco (ISE)

- وحدة تحليل شبكة العميل الآمنة (NAM)

- بروتوكولات EAP

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Identity Services Engine (ISE)، الإصدار 3.4

- المحول C9300 switch ببرنامج Cisco IOS® XE، الإصدار 16.12.01

- تم إنشاء Windows 10 Pro الإصدار 22H2 19045.3930

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

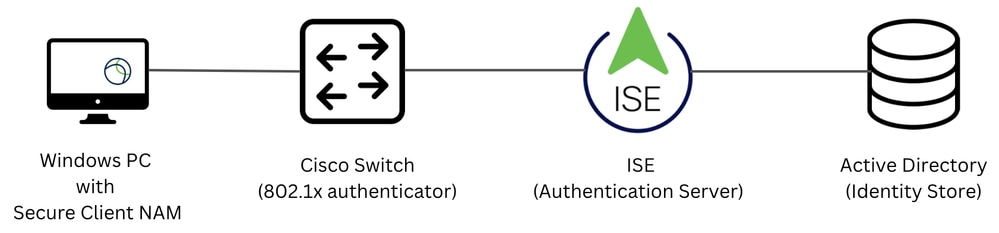

طوبولوجيا الشبكة

طوبولوجيا الشبكة

طوبولوجيا الشبكة

التكوين

التكوينات

الباب الاول: تنزيل Secure Client NAM (مدير الوصول إلى الشبكة) وتثبيته

الخطوة 1. انتقل إلى تنزيل برامج Cisco. في شريط البحث عن المنتج، أدخل Secure Client 5.

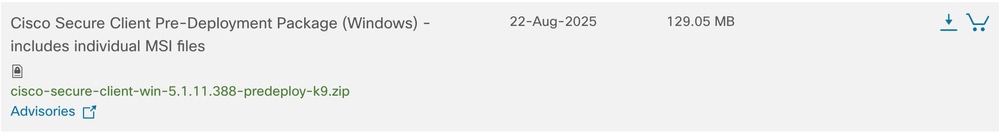

يستخدم مثال التكوين هذا الإصدار 5.1.11.388. يتم إجراء التثبيت باستخدام طريقة النشر المسبق.

في صفحة التنزيل، حدد موقع حزمة النشر المسبق ل Cisco Secure Client (في نظام التشغيل Windows) وقم بتنزيلها.

ملف zip قبل النشر

ملف zip قبل النشر

ملاحظة: تم إهمال Cisco AnyConnect ولم يعد متوفرا على موقع تنزيل برامج Cisco.

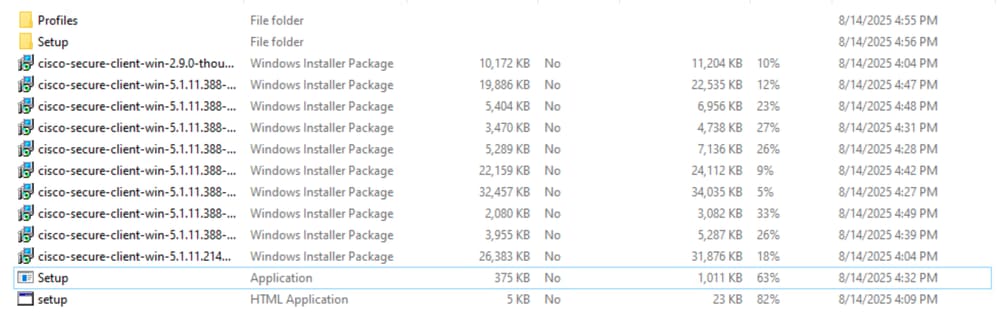

الخطوة 2. بمجرد تنزيلها واستخراجها، انقر فوق إعداد.

ملف ZIP قبل النشر

ملف ZIP قبل النشر

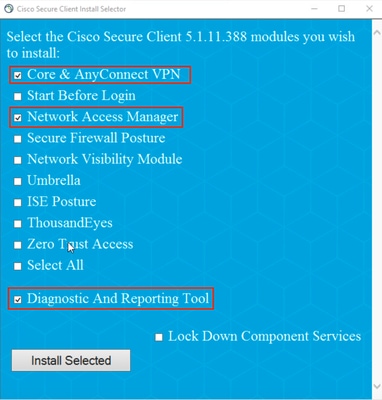

الخطوة 3. قم بتثبيت الشبكة الخاصة الظاهرية (VPN) طراز Core & AnyConnect وNetwork Access Manager ووحدات أدوات التشخيص وإعداد التقارير.

أداة تثبيت العميل الآمنة

أداة تثبيت العميل الآمنة

انقر على تثبيت العناصر المحددة.

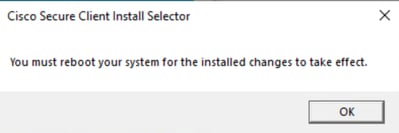

الخطوة 4. يلزم إعادة التشغيل بعد التثبيت. انقر فوق موافق وأعد تشغيل الجهاز.

إعادة التشغيل المطلوبة المنبثقة

إعادة التشغيل المطلوبة المنبثقة

الباب الثاني: تنزيل محرر ملف تعريف NAM الآمن وتثبيته

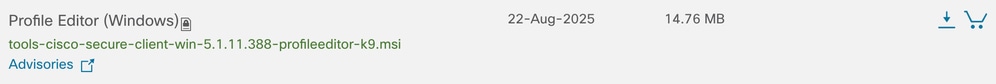

الخطوة 1. يمكن العثور على محرر ملف التعريف في صفحة التنزيلات نفسها الخاصة بالعميل الآمن. يستخدم مثال التكوين هذا الإصدار 5.1.11.388.

محرر ملف التعريف

محرر ملف التعريف

تنزيل محرر التوصيفات وتثبيته.

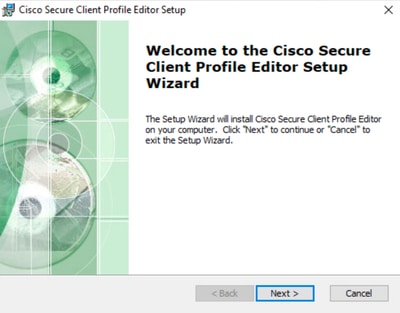

الخطوة 2. قم بتشغيل ملف MSI.

بدء إعداد محرر ملفات التعريف

بدء إعداد محرر ملفات التعريف

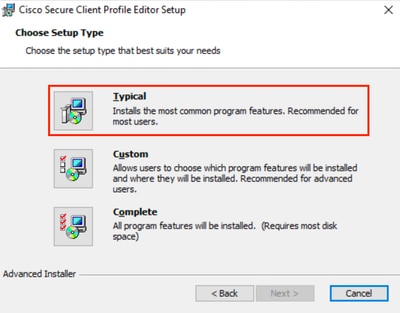

الخطوة 3. أستخدم خيار الإعداد النموذجي وقم بتثبيت محرر ملف تعريف NAM.

إعداد محرر ملف التعريف

إعداد محرر ملف التعريف

الباب الثالث: السماح بالوصول إلى بيانات اعتماد ذاكرة التخزين المؤقت ل Windows بواسطة NAM

بشكل افتراضي، في Windows 10 و Windows 11 و Windows Server 2012، يمنع نظام التشغيل إدارة الوصول إلى الشبكة (NAM) من إسترداد كلمة مرور الجهاز المطلوبة لمصادقة الجهاز. ونتيجة لذلك، لا تعمل مصادقة الجهاز باستخدام كلمة مرور الجهاز ما لم يتم تطبيق إصلاح السجل.

لتمكين NAM من الوصول إلى بيانات اعتماد الجهاز، قم بتطبيق إصلاح Microsoft KB 2743127 على سطح المكتب العميل.

تحذير: قد يؤدي تحرير سجل Windows بشكل غير صحيح إلى حدوث مشاكل خطيرة. تأكد من نسخ السجل إحتياطيا قبل إجراء التغييرات.

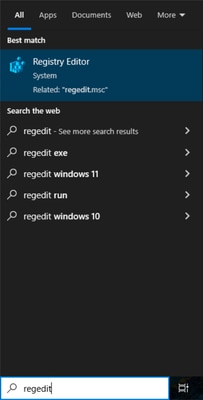

الخطوة 1. في شريط البحث في Windows، أدخل regedit، ثم انقر محرر التسجيل.

محرر السجل في شريط البحث

محرر السجل في شريط البحث

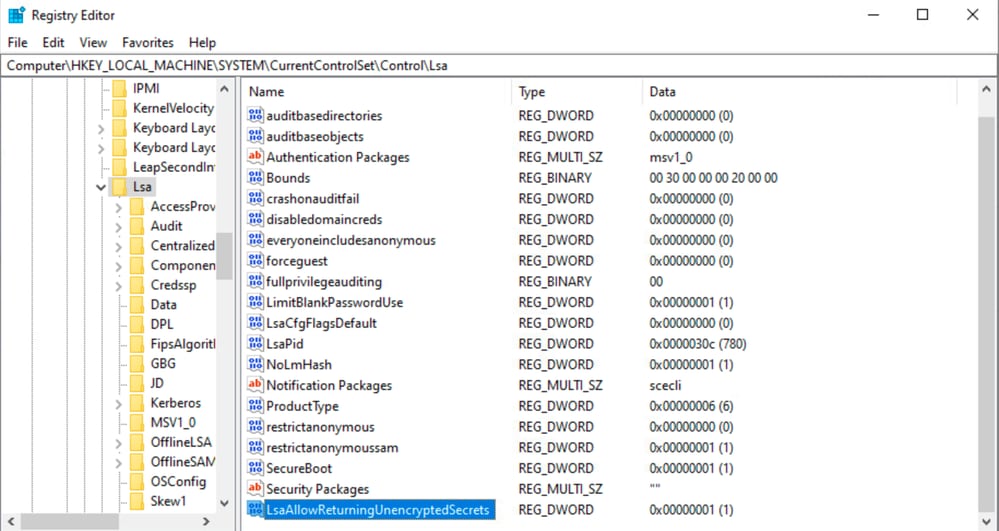

الخطوة 2. في محرر السجل، انتقل إلى HKEY_LOCAL_MACHINE > System > CurrentControlSet > Control > LSA.

الخطوة 3. انقر بزر الماوس الأيمن فوق LSA، واختر جديد > قيمة DWORD (32-بت)، وقم بتسميته LsaAllowReturnUnencryptedSecrets.

DWORD الخاص بسجل LSA

DWORD الخاص بسجل LSA

الخطوة 4. انقر نقرا مزدوجا فوق LsaAllowReturnUnencryptedSecrets، وقم بتعيين القيمة إلى 1، ثم انقر فوق موافق.

تحرير نافذة DWORD

تحرير نافذة DWORD

الباب الرابع: تكوين ملف تعريف NAM باستخدام محرر ملف تعريف NAM

الخطوة 1. افتح محرر ملف تعريف NAM.

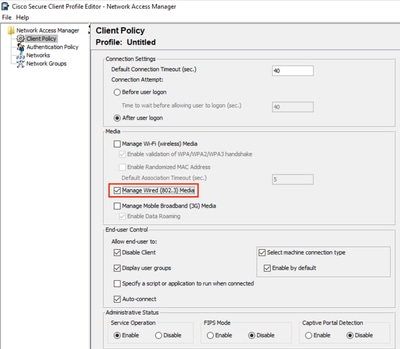

الخطوة 2. في نهج العميل:

- تأكد من تمكين إدارة الوسائط السلكية (802.3).

- في حالة إستخدام WiFi، تأكد من تمكين إدارة وسائط Wi-Fi (اللاسلكية) مع التحقق من صحة تأكيد تأكيد WPA/WPA2/WPA3.

- أترك كل الخيارات الأخرى في إعداداتها الافتراضية.

نهج عميل محرر ملف تعريف NAM

نهج عميل محرر ملف تعريف NAM

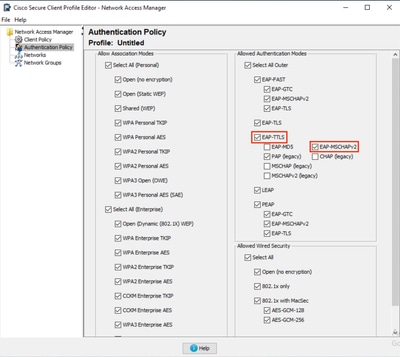

الخطوة 3. في سياسة المصادقة:

-

تأكد من تحديد الأساليب المطلوبة.

-

في هذا المثال، أستخدم EAP-TTLS مع EAP-MSCHAPv2. وبالتالي، تأكد من تحديد هذه الطرق.

سياسة مصادقة محرر ملف تعريف NAM

سياسة مصادقة محرر ملف تعريف NAM

الباب الخامس: تكوين الشبكة السلكية ل EAP-TTLS

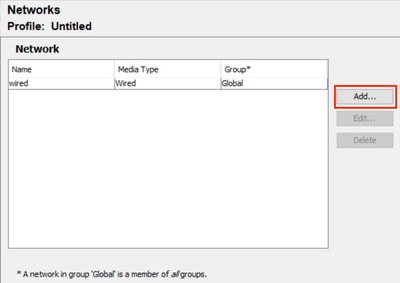

الخطوة 1. تحت الشبكات، توجد شبكة سلكية افتراضية. لهذا المثال، قم بإنشاء شبكة جديدة ل EAP-TTLS.

انقر على إضافة لإنشاء شبكة جديدة.

الشبكة الافتراضية لمحرر ملف تعريف NAM

الشبكة الافتراضية لمحرر ملف تعريف NAM

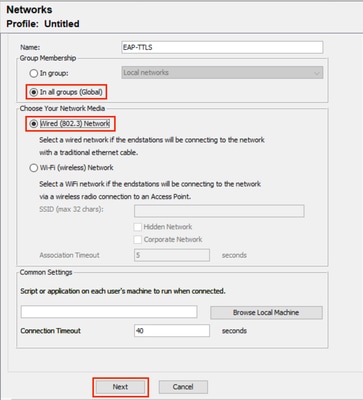

قم بتسمية NetWorkprofile. في هذا المثال، تسمى الشبكة EAP-TTLS.

عضوية SelectGlobalForGroup. حدد شبكة (802.3) سلكية تحت وسائط الشبكة ثم انقر فوق التالي.

شبكة محرر ملف تعريف NAM الجديدة

شبكة محرر ملف تعريف NAM الجديدة

الخطوة 2. في مستوى الأمان، أختر مصادقة الشبكة (لمصادقة 802.1X).

تكوين شبكة محرر ملف تعريف NAM

تكوين شبكة محرر ملف تعريف NAM

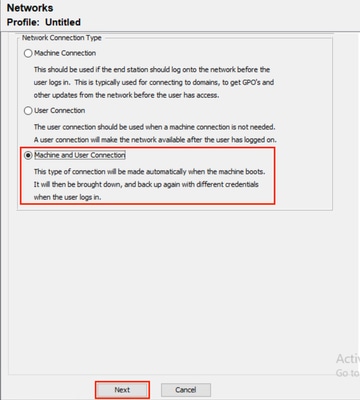

الخطوة 3. لنوع الاتصال، أختر اتصال الجهاز والمستخدم. انقر فوق التالي.

محرر ملف تعريف NAM ومصادقة الجهاز

محرر ملف تعريف NAM ومصادقة الجهاز

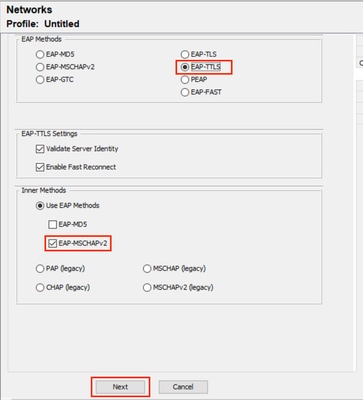

الخطوة 4. حدد EAP-TTLS كطريقة EAP العامة.

من الطرق الداخلية المتعددة الموجودة ل EAP-TTLS، حدد إستخدام EAP MethodAnd selectEAP-MSCHAPv2.

انقر على التالي للاستمرار إلى قسم الشهادة.

مصادقة جهاز محرر ملف تعريف NAM

مصادقة جهاز محرر ملف تعريف NAM

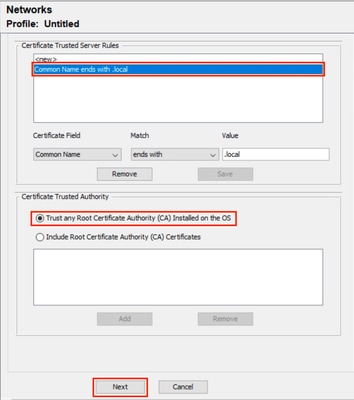

الخطوة 5. تكوين قواعد التحقق من صحة الشهادة

-

تحت قواعد خادم الشهادة الموثوق به، قم بتكوين قاعدة استنادا إلى الاسم الشائع لشهادة الخادم.

يمكنك أيضا تحديد الاسم الشائع لشهادة مصادقة EAP لعقدة خدمة السياسة (PSN).

في هذا المثال، يتم إصدار شهادة عقدة PSN بواسطة varshaah.varshaah.local. وبالتالي، يتم إستخدام القاعدة "الاسم الشائع" مع .local. تتحقق هذه القاعدة من الشهادة التي يقدمها الخادم أثناء تدفق EAP-TTLS. -

تحت المرجع المصدق، يكون هناك خياران متاحان.

باستخدام هذا الخيار يثق جهاز Windows في أي شهادة EAP موقعة من قبل شهادة متضمنة في الشهادات - المستخدم الحالي > مراجع التصديق الجذر الموثوق بها > الشهادات (التي يديرها نظام التشغيل).

في هذا السيناريو، يتم إستخدام الخيار "ثقة" أي مرجع تصديق جذر (CA) مثبت على نظام التشغيل بدلا من إضافة شهادة CA معينة. - انقر فوق التالي للمتابعة.

شهادات محرر ملف تعريف NAM

شهادات محرر ملف تعريف NAM

الخطوة 6. في قسم مسوغات الجهاز، حدد إستخدام مسوغات الجهاز، ثم انقر فوق التالي.

بيانات اعتماد محرر ملف تعريف NAM

بيانات اعتماد محرر ملف تعريف NAM

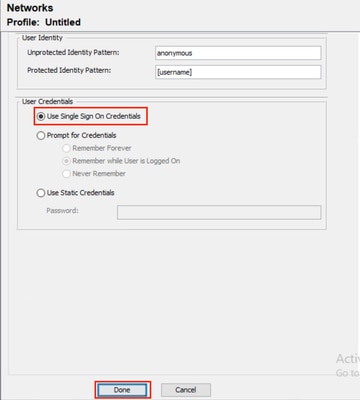

الخطوة 7. قم بتكوين قسم مصادقة المستخدم.

-

حدد EAP-TTLS ضمن أساليب EAP.

-

تحت طرق داخلية، حدد إستخدام طرق EAP وحدد EAP-MSCHAPv2.

-

انقر فوق Next (التالي).

مصادقة مستخدم محرر ملف تعريف NAM

مصادقة مستخدم محرر ملف تعريف NAM

الخطوة 8. في الشهادات، قم بتكوين نفس قواعد التحقق من صحة الشهادة كما هو موضح في الخطوة 5.

الخطوة 9. في مسوغات المستخدم، حدد إستخدام مسوغات تسجيل الدخول الأحادي، ثم انقر على تم.

بيانات اعتماد مستخدم محرر ملف تعريف NAM

بيانات اعتماد مستخدم محرر ملف تعريف NAM

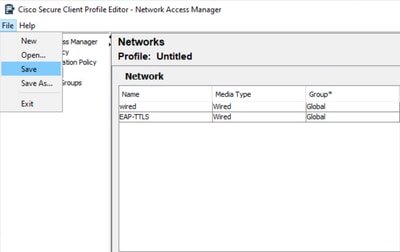

الباب السادس: حفظ ملف تكوين الشبكة

الخطوة 1. انقر فوق ملف > حفظ.

محرر ملف تعريف NAM حفظ تكوين الشبكة

محرر ملف تعريف NAM حفظ تكوين الشبكة

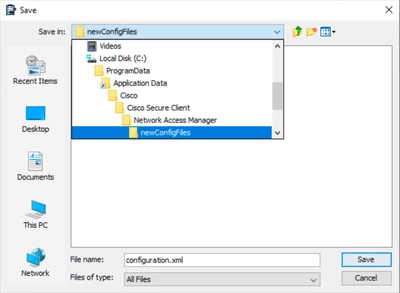

الخطوة 2. احفظ الملف على هيئة configuration.xml في المجلد newConfigFiles.

حفظ تكوين الشبكة

حفظ تكوين الشبكة

الباب السابع: تكوين AAA على المحول

C9300-1#sh run aaa

!

aaa authentication dot1x default group labgroup

aaa authorization network default group labgroup

aaa accounting dot1x default start-stop group labgroup

aaa accounting update newinfo periodic 2880

!

!

!

!

aaa server radius dynamic-author

client 10.76.112.135 server-key cisco

!

!

radius server labserver

address ipv4 10.76.112.135 auth-port 1812 acct-port 1813

key cisco

!

!

aaa group server radius labgroup

server name labserver

!

!

!

!

aaa new-model

aaa session-id common

!

!C9300-1(config)#dot1x system-auth-control

ملاحظة: لا يظهر الأمر dot1x system-auth-control في إخراج show running-config، ولكنه مطلوب لتمكين 802.1X بشكل عام.

قم بتكوين واجهة المحول ل 802.1X:

C9300-1(config)#do sh run int gig1/0/44

Building configuration...

Current configuration : 242 bytes

!

interface GigabitEthernet1/0/44

switchport access vlan 96

switchport mode access

device-tracking

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

authentication host-mode multi-auth

authentication periodic

mab

dot1x pae authenticator

endالباب الثامن: تكوينات ISE

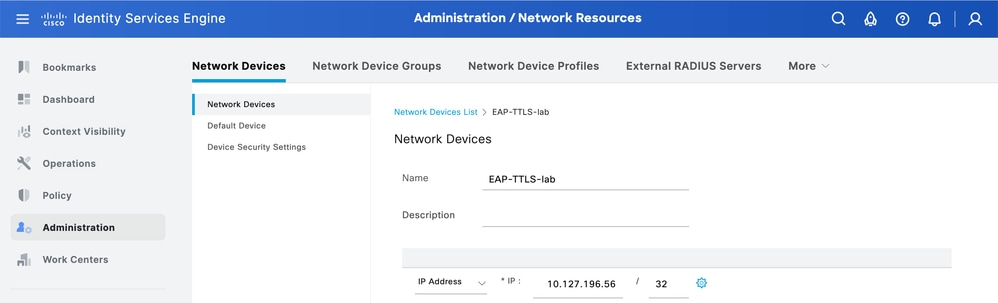

خطوة 1. شكلت مفتاح على ISE.

انتقل إلى إدارة > موارد الشبكة > أجهزة الشبكة وانقر فوق إضافة.

أدخل اسم المحول وعنوان IP هنا.

إضافة ISE لجهاز الشبكة

إضافة ISE لجهاز الشبكة

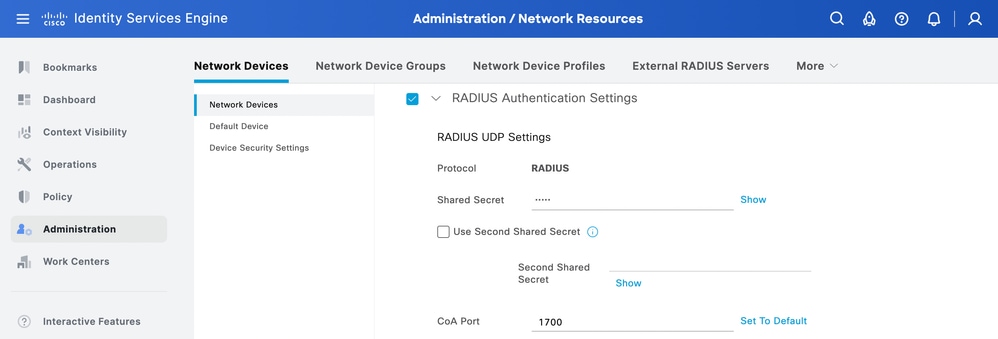

أدخل سر RADIUS المشترك، وهو نفسه الذي تم تكوينه مسبقا على المحول.

ISE السرية المشتركة ل RADIUS

ISE السرية المشتركة ل RADIUS

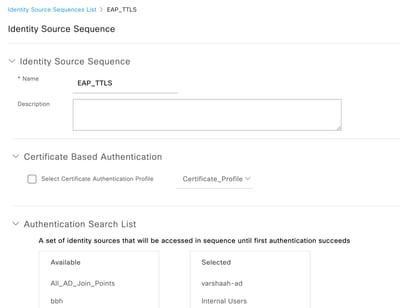

الخطوة 2. قم بتكوين تسلسل مصدر الهوية.

-

انتقل إلى إدارة > إدارة الهوية > تسلسلات مصدر الهوية.

-

انقر فوق إضافة لإنشاء تسلسل مصدر هوية جديد.

- قم بتكوين مصادر الهوية ضمن قائمة البحث عن المصادقة.

تسلسل مصدر هوية ISE

تسلسل مصدر هوية ISE

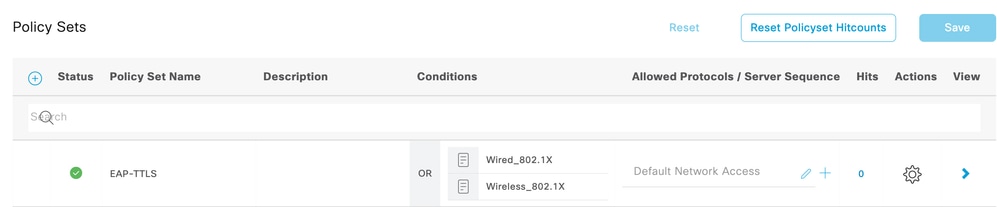

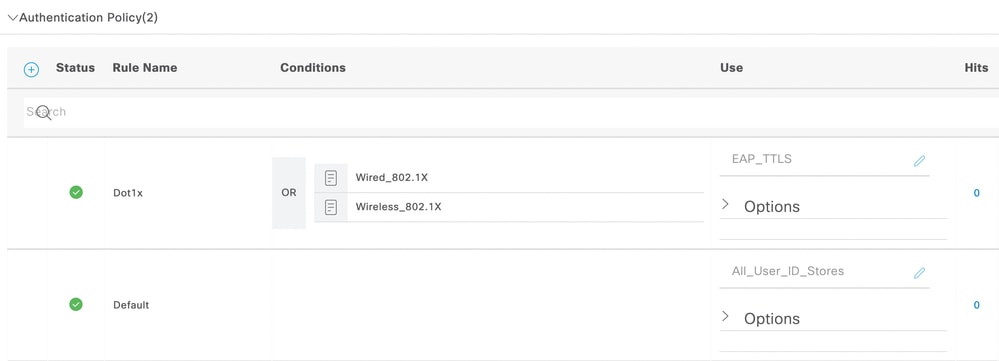

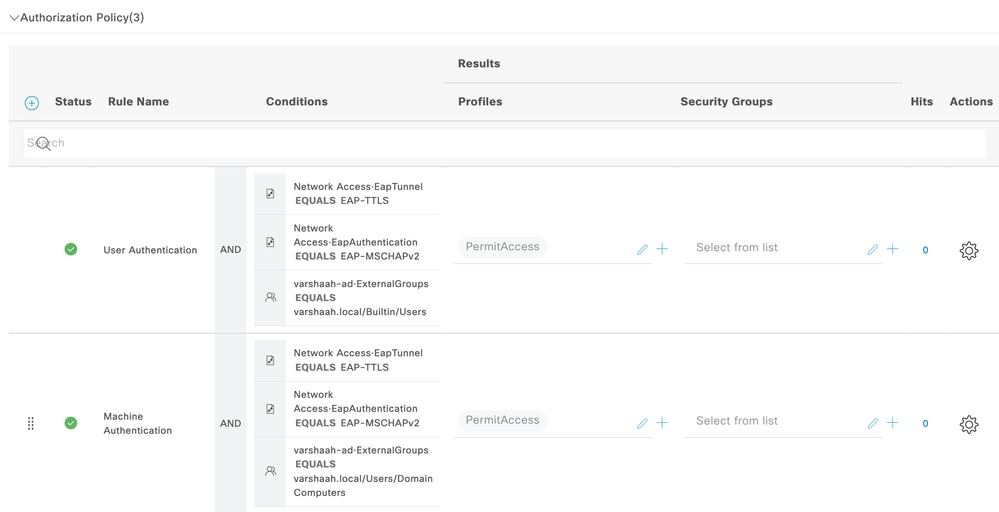

الخطوة 3. تكوين مجموعة السياسات.

انتقل إلى السياسة > مجموعات السياسات وقم بإنشاء مجموعة سياسات جديدة. قم بتكوين الشروط على هيئة Wired_802.1x أو Wireless_802.1x. للبروتوكولات المسموح بها، أختر الوصول الافتراضي إلى الشبكة:

مجموعة نهج EAP-TTLS

مجموعة نهج EAP-TTLS

قم بإنشاء سياسة المصادقة ل dot1x واختر تسلسل مصدر الهوية الذي تم إنشاؤه في الخطوة 4.

سياسة مصادقة EAP-TTLS

سياسة مصادقة EAP-TTLS

لنهج التخويل، قم بإنشاء القاعدة بثلاثة شروط. يتحقق الشرط الأول من الشرط المستخدم في نفق EAP-TTLS. يتحقق الشرط الثاني من إستخدام EAP-MSCHAPv2 كطريقة EAP داخلية. يتحقق الشرط الثالث من مجموعة AD المعنية.

نهج تخويل dot1x

نهج تخويل dot1x

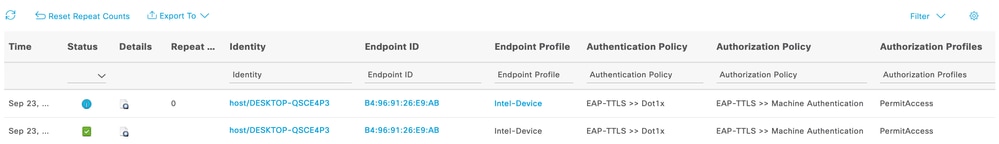

التحقق من الصحة

يمكنك إعادة تشغيل جهاز Windows 10 أو يمكنك تسجيل الخروج ثم تسجيل الدخول. عند عرض شاشة تسجيل الدخول إلى Windows، يتم تشغيل مصادقة الجهاز.

مصادقة جهاز السجل النشط

مصادقة جهاز السجل النشط

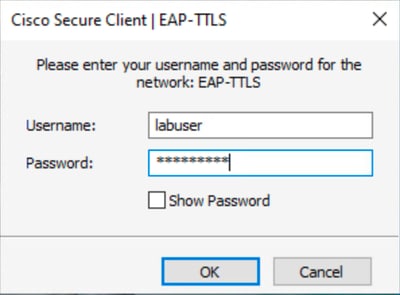

عند تسجيل الدخول إلى الكمبيوتر باستخدام بيانات الاعتماد، يتم تشغيل مصادقة المستخدم.

مسوغات مصادقة المستخدم

مسوغات مصادقة المستخدم

ملاحظة: يستخدم هذا المثال بيانات اعتماد مستخدم Active Directory للمصادقة. بدلا من ذلك، يمكنك إنشاء مستخدم داخلي في Cisco ISE واستخدام بيانات الاعتماد هذه لتسجيل الدخول.

بعد إدخال بيانات الاعتماد والتحقق من صحتها بنجاح، يتم توصيل نقطة النهاية بالشبكة بمصادقة المستخدم.

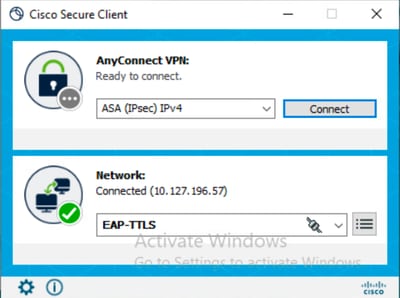

اتصال EAP-TTLS

اتصال EAP-TTLS

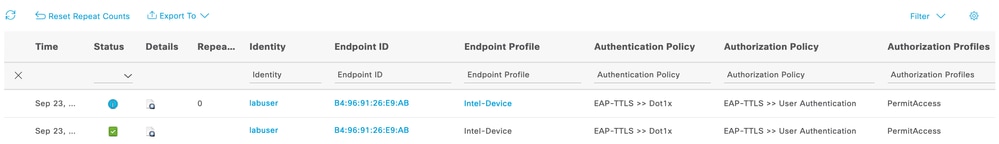

مصادقة مستخدم السجل النشط

مصادقة مستخدم السجل النشط

تحليل سجلات ISE RADIUS Live

يوضح هذا القسم إدخالات سجل RADIUS المباشر لمصادقة الجهاز والمستخدم الناجحة.

مصادقة الجهاز

11001 Received RADIUS Access-Request

11017 RADIUS created a new session

...

...

11507 Extracted EAP-Response/Identity

12983 Prepared EAP-Request proposing EAP-TTLS with challenge

...

...

12978 Extracted EAP-Response containing EAP-TTLS challenge-response and accepting EAP-TTLS as negotiated

12800 Extracted first TLS record; TLS handshake started

12805 Extracted TLS ClientHello message

12806 Prepared TLS ServerHello message

12807 Prepared TLS Certificate message

12808 Prepared TLS ServerKeyExchange message

12810 Prepared TLS ServerDone message

...

...

12803 Extracted TLS ChangeCipherSpec message

12804 Extracted TLS Finished message

12801 Prepared TLS ChangeCipherSpec message

12802 Prepared TLS Finished message

12816 TLS handshake succeeded

...

...

11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge

12985 Prepared EAP-Request with another EAP-TTLS challenge

11006 Returned RADIUS Access-Challenge

11001 Received RADIUS Access-Request

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response

11808 Extracted EAP-Response containing EAP-MSCHAP challenge-response for inner method and accepting EAP-MSCHAP as negotiated

...

...

24431 Authenticating machine against Active Directory - varshaah-ad

24325 Resolving identity - host/DESKTOP-QSCE4P3

...

...

24343 RPC Logon request succeeded - DESKTOP-QSCE4P3$@varshaah.local

24470 Machine authentication against Active Directory is successful - varshaah-ad

22037 Authentication Passed

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response

11810 Extracted EAP-Response for inner method containing MSCHAP challenge-response

11814 Inner EAP-MSCHAP authentication succeeded

11519 Prepared EAP-Success for inner EAP method

12975 EAP-TTLS authentication succeeded

...

...

15036 Evaluating Authorization Policy

24209 Looking up Endpoint in Internal Endpoints IDStore - host/DESKTOP-QSCE4P3

24211 Found Endpoint in Internal Endpoints IDStore

15048 Queried PIP - Network Access.Device IP Address

15048 Queried PIP - Network Access.EapTunnel

15016 Selected Authorization Profile - PermitAccess

...

...

11002 Returned RADIUS Access-Accept

مصادقة المستخدم

11001 Received RADIUS Access-Request

11017 RADIUS created a new session

...

...

11507 Extracted EAP-Response/Identity

12983 Prepared EAP-Request proposing EAP-TTLS with challenge

...

...

12978 Extracted EAP-Response containing EAP-TTLS challenge-response and accepting EAP-TTLS as negotiated

12800 Extracted first TLS record; TLS handshake started

12805 Extracted TLS ClientHello message

12806 Prepared TLS ServerHello message

12807 Prepared TLS Certificate message

12808 Prepared TLS ServerKeyExchange message

12810 Prepared TLS ServerDone message

...

...

12812 Extracted TLS ClientKeyExchange message

12803 Extracted TLS ChangeCipherSpec message

12804 Extracted TLS Finished message

12801 Prepared TLS ChangeCipherSpec message

12802 Prepared TLS Finished message

12816 TLS handshake succeeded

...

...

11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge

12985 Prepared EAP-Request with another EAP-TTLS challenge

11006 Returned RADIUS Access-Challenge

11001 Received RADIUS Access-Request

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response

11808 Extracted EAP-Response containing EAP-MSCHAP challenge-response for inner method and accepting EAP-MSCHAP as negotiated

...

...

24430 Authenticating user against Active Directory - varshaah-ad

24325 Resolving identity - labuser@varshaah.local

...

...

24343 RPC Logon request succeeded - labuser@varshaah.local

24402 User authentication against Active Directory succeeded - varshaah-ad

22037 Authentication Passed

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response

11810 Extracted EAP-Response for inner method containing MSCHAP challenge-response

11814 Inner EAP-MSCHAP authentication succeeded

11519 Prepared EAP-Success for inner EAP method

12975 EAP-TTLS authentication succeeded

...

...

15036 Evaluating Authorization Policy

24209 Looking up Endpoint in Internal Endpoints IDStore - labuser

24211 Found Endpoint in Internal Endpoints IDStore

15048 Queried PIP - Network Access.Device IP Address

15048 Queried PIP - Network Access.EapTunnel

15016 Selected Authorization Profile - PermitAccess

...

...

11002 Returned RADIUS Access-Accept

تحليل سجلات NAM

تحتوي سجلات NAM، خاصة بعد تمكين التسجيل الموسع، على كمية كبيرة من البيانات، ومعظمها غير ذي صلة ويمكن تجاهلها. يسرد هذا القسم خطوط تصحيح الأخطاء لتوضيح كل خطوة تتخذها NAM لإنشاء اتصال شبكة. عندما تعمل من خلال سجل، يمكن أن تكون هذه العبارات الأساسية مفيدة لتحديد موقع جزء من السجل المرتبط بالمشكلة.

مصادقة الجهاز

2160: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11812][comp=SAE]: 8021X (3) recvd EAP TTLS frame (dot1x_util.c 303)يستقبل العميل حزمة EAP-TTLS من محول الشبكة، ويبدأ جلسة EAP-TTLS. هذه هي نقطة البداية لنفق مصادقة الجهاز.

2171: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11812][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS read server hello (eap_auth_tls_p.c 395)

2172: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-6-INFO_MSG: %[tid=11812][comp=SAE]: CERT (0) looking up: "/CN=varshaah.varshaah.local" (lookup.c 97)

2173: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-6-INFO_MSG: %[tid=11812][comp=SAE]: CERT (0) certificate with serial number 022d90152393a07cd58919379f added to list (lookup_win32.c 230)يتلقى العميل Hello على الخادم من ISE ويبدأ في التحقق من شهادة الخادم (CN=varshaah.varshaah.local). يتم العثور على الشهادة في مخزن ثقة العميل وإضافتها للتحقق من الصحة.

2222: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-6-INFO_MSG: %[tid=11768]: Validating the server: varshaah.varshaah.local

2223: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-6-INFO_MSG: %[tid=11768]: Server certificate validated: varshaah.varshaah.localتم التحقق من صحة شهادة الخادم بنجاح، وذلك لإكمال إنشاء نفق TLS.

2563: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.789 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: NetworkStateMachine current state USER_T_NOT_DISCONNECTED, received auth request AUTHENTICATION_PASSED

2564: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.789 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11812][comp=SAE]: NET (0) SscfApiClass::EnablePortBlocking( {B4467C9A-0EBD-4181-B8CD-6D64F3831F30}, False ): Unblocking interface (cimdIo.cpp 291)

2565: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.789 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: NetworkStateMachine new state USER_T_NOT_DISCONNECTEDيشير العميل إلى مرور المصادقة. تم إلغاء حظر الواجهة، وانتقالات جهاز الحالة الداخلية إلى USER_T_NOT_DISCONNECTED، مما يشير إلى أن الجهاز يمكنه الآن تمرير حركة مرور البيانات.

2609: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: AccessStateMachine current state = ACCESS_CONNECTING, received adapterState = authenticated

2610: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11824][comp=SAE]: NET (0) 0020 00 00 00 00 00 00 0A 7F C4 01 .......... (cimdIo.cpp 6080)

2611: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: Clearing the connection duration timer

2612: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11824][comp=SAE]: NET (0) CIMD Event: evtSeq#=0 msg=4 ifIndex=1 len=76 (cimdEvt.c 622)

2613: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: port authentication succeeded

2614: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11824][comp=SAE]: NET (2) cdiEvt:(3,1) dataLen=42 (cimdEvt.c 358)

2615: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: AccessStateMachine new state = ACCESS_AUTHENTICATEDتقارير المحول مصدق عليها، وعمليات انتقال NAM AccessStateMachine إلى ACCESS_AUTHENTICATED. وهذا يؤكد أن الجهاز قد أكمل المصادقة بنجاح ولديه حق الوصول الكامل إلى الشبكة.

مصادقة المستخدم

100: DESKTOP-QSCE4P3: Sep 25 2025 14:01:26.669 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9664]: Network EAP-TTLS: AccessStateMachine new state = ACCESS_STARTED

يبدأ عميل NAM عملية اتصال EAP-TTLS.

195: DESKTOP-QSCE4P3: Sep 25 2025 15:09:11.780 +0900: %csc_nam-7-DEBUG_MSG: %[tid=3252]: Binding adapter Intel(R) I350 Gigabit Network Connection and machine auth for network EAP-TTLS

198: DESKTOP-QSCE4P3: Sep 25 2025 15:09:11.780 +0900: %csc_nam-7-DEBUG_MSG: %[tid=3252]: Network EAP-TTLS: AccessStateMachine new state = ACCESS_ATTACHED

تربط NAM المهايئ الفعلي بشبكة EAP-TTLS وتنتقل إلى حالة ACCESS_ATTACH، مؤكدة أن المحول جاهز للمصادقة.

204: DESKTOP-QSCE4P3: Sep 25 2025 15:09:11.780 +0900: %csc_nam-7-DEBUG_MSG: %[tid=3252]: Network EAP-TTLS: AccessStateMachine current state = ACCESS_ATTACHED, received userEvent = CONNECT

247: DESKTOP-QSCE4P3: Sep 25 2025 15:09:11.780 +0900: %csc_nam-7-DEBUG_MSG: %[tid=3680][comp=SAE]: STATE (3) S_enterStateAux called with state = CONNECTING (dot1x_sm.c 142)

عمليات انتقال العميل من المرفق إلى التوصيل، بدءا من تبادل 802.1X.

291: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.388 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6644][comp=SAE]: 8021X (4) Sent start frame (dot1x_sm.c 117)يرسل العميل EAPOL-Start لتشغيل عملية المصادقة.

331: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.435 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6644][comp=SAE]: PORT (3) net: RECV (status: UP, AUTO) (portMsg.c 686)

332: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.435 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6644][comp=SAE]: 8021X (4) recvd EAP IDENTITY frame (dot1x_util.c 266)

340: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.435 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6644][comp=SAE]: EAP (0) EAP State: EAP_STATE_IDENTITY (eap_auth_client.c 940)

يطلب المحول هوية، ويستعد العميل للرد بهوية خارجية.

402: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.685 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9580]: EAP-CB: credential requested: sync=80, session-id=1, handle=04C96A74, type=AC_CRED_SESSION_START

422: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.685 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6088]: EAP: processing credential request: sync=80, session-id=1, eap-handle=04C96A74, eap-level=0, auth-level=0, protected=0, type=CRED_REQ_SESSION_START

460: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.685 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6088]: EAP: credential request completed, response sent: sync=80NAM يرسل الهوية الخارجية. بشكل افتراضي، يكون هذا مجهول، مما يشير إلى أن Exchange لمصادقة المستخدم (وليس الجهاز).

488: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.497 +0900: %csc_nam-6-INFO_MSG: %[tid=6088]: EAP: EAP suggested by server: eapTtls

489: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.497 +0900: %csc_nam-6-INFO_MSG: %[tid=6088]: EAP: EAP requested by client: eapTtls

490: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.497 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6088]: EAP: EAP methods sent: sync=3

491: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.497 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6088]: EAP: credential request 3: state transition: PENDING -> RESPONDED

يوافق كل من العميل والخادم على إستخدام EAP-TTLS كطريقة خارجية.

660: DESKTOP-QSCE4P3: Sep 25 2025 14:01:27.185 +0900: %csc_nam-7-DEBUG_MSG: %[tid=8296][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS write client hello (eap_auth_tls_p.c 395)

661: DESKTOP-QSCE4P3: Sep 25 2025 14:01:27.185 +0900: %csc_nam-7-DEBUG_MSG: %[tid=8296][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS read server hello (eap_auth_tls_p.c 395)

يرسل العميل Client Hello ويستلم Server Hello، والذي يتضمن شهادة ISE.

706: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.967 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: 8021X (4) recvd EAP TTLS frame (dot1x_util.c 303)

717: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.967 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS read server hello (eap_auth_tls_p.c 395)

718: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.967 +0900: %csc_nam-6-INFO_MSG: %[tid=11932][comp=SAE]: CERT (0) looking up: "/CN=varshaah.varshaah.local" (lookup.c 97)

719: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.983 +0900: %csc_nam-6-INFO_MSG: %[tid=11932][comp=SAE]: CERT (0) certificate with serial number 022d90152393a07cd58919379f added to list (lookup_win32.c 230)

726: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.983 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) SSL_ERROR_WANT_X509_LOOKUP (eap_auth_tls_p.c 194)

تم تقديم شهادة الخادم. يقوم العميل بالبحث عن cn varshaah.varshaah.local، والبحث عن تطابق، والتحقق من صحة الشهادة. يتوقف تأكيد الاتصال مؤقتا أثناء التحقق من شهادة X.509.

729: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.983 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (2) EAP_EVENT_CRED_REQUEST queued (eapCredProcess.c 496)

730: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.983 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11916][comp=SAE]: EAP (2) EAP: CRED_REQUEST (eapMessage.c 355)

1110: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.044 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: Received username/password response

1111: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.044 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: ...resumedتم إنشاء النفق. تطلب NAM الآن الهوية المحمية وبيانات الاعتماد وتحضرها للمصادقة الداخلية.

1527: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.169 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11916][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS write client key exchange (eap_auth_tls_p.c 395)

1528: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.169 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11916][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS write change cipher spec (eap_auth_tls_p.c 395)

1573: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.184 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) SSL STATE: SSL negotiation finished successfully (eap_auth_tls_p.c 395)

1574: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.184 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) EAP-TTLS: SSL handshake done (eap_auth_tls_p.c 426)

1575: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.184 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) EAP-TTLS: New session. (eap_auth_tls_p.c 434)اكتمل تأكيد اتصال TLS. تم إنشاء نفق آمن الآن للمصادقة الداخلية.

1616: DESKTOP-QSCE4P3: Sep 25 2025 14:01:46.262 +0900: %csc_nam-6-INFO_MSG: %[tid=9664]: Protected identity/(Username) sent.

1620: DESKTOP-QSCE4P3: Sep 25 2025 14:01:46.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9664]: Auth[EAP-TTLS:user-auth]: Authentication state transition: AUTH_STATE_UNPROTECTED_IDENTITY_ACCEPTED -> AUTH_STATE_PROTECTED_IDENTITY_SENT

1689: DESKTOP-QSCE4P3: Sep 25 2025 14:01:46.277 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9664]: Auth[EAP-TTLS:user-auth]: Authentication state transition: AUTH_STATE_PROTECTED_IDENTITY_SENT -> AUTH_STATE_PROTECTED_IDENTITY_ACCEPTEDيتم إرسال الهوية المحمية (اسم المستخدم) وقبولها من قبل ISE.

1708: DESKTOP-QSCE4P3: Sep 25 2025 14:01:46.277 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9456][comp=SAE]: EAP (1) deferred password request (eapRequest.c 148)

1738: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.758 +0900: %csc_nam-6-INFO_MSG: %[tid=11768]: Protected password sent.

1741: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.200 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: Authentication state transition: AUTH_STATE_PROTECTED_IDENTITY_ACCEPTED -> AUTH_STATE_CREDENTIAL_SENT

يطلب ISE كلمة المرور. ترسل NAM كلمة المرور المحمية داخل نفق TLS.

1851: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: Authentication state transition: AUTH_STATE_CREDENTIAL_SENT -> AUTH_STATE_SUCCESS

1852: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: STATE (4) dot1x->eapSuccess is True (dot1x_sm.c 352)

1853: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: Sending NOTIFICATION__SUCCESS to subscribers

1854: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: STATE (4) SUCCESS (dot1x_sm.c 358)

1855: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: STATE (4) S_enterStateAux called with state = AUTHENTICATED (dot1x_sm.c 142)يتحقق ISE من صحة كلمة المرور، ويرسل EAP-SUCCESS، وانتقالات NAM إلى مصدق عليها. عند هذه النقطة، تكون مصادقة المستخدم مكتملة ويتم السماح للعميل بالوصول إلى الشبكة.

استكشاف الأخطاء وإصلاحها

عند أستكشاف أخطاء مدير الوصول إلى الشبكة (NAM) وإصلاحها فيما يتعلق بتكامل المحول و Cisco ISE، يجب تجميع السجلات من المكونات الثلاثة جميعها: العميل الآمن (NAM) وCisco ISE والمحول.

سجلات العميل الآمن (NAM)

-

قم بتمكين تسجيل الدخول الموسع ل NAM عن طريق اتباع هذه الخطوات.

-

قم بإعادة إنتاج المشكلة. إذا لم ينطبق توصيف الشبكة، فقم بتشغيل إصلاح الشبكة في Secure Client.

-

تجميع حزمة DART باستخدام أداة التشخيص وإعداد التقارير (DART).

سجلات ISE من Cisco

قم بتمكين عمليات تصحيح الأخطاء هذه على ISE لالتقاط تفاعلات المصادقة والدليل:

-

Runtime-AAA

- إن إس إف

- NSF-جلسة

سجلات المحول

تصحيح الأخطاء الأساسي

request platform software trace rotate all

set platform software trace smd switch active R0 radius debug

set platform software trace smd switch active R0 aaa debug

set platform software trace smd switch active R0 dot1x-all debug

set platform software trace smd switch active R0 eap-all debug

debug radius all

تصحيح الأخطاء المتقدم (إذا كان ذلك مطلوبا)

set platform software trace smd switch active R0 epm-all debug

set platform software trace smd switch active R0 pre-all debug

إظهار الأوامر

show version

show debugging

show running-config aaa

show authentication session interface gix/x details

show dot1x interface gix/x

show aaa servers

show platform software trace message smd switch active R0

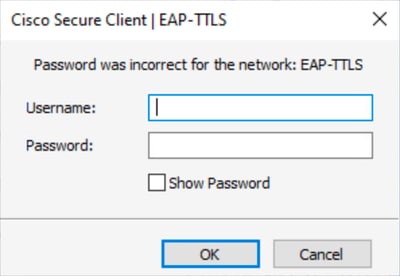

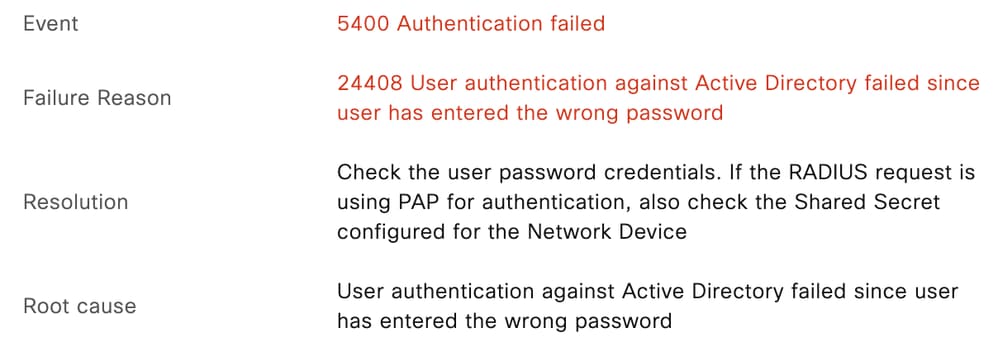

فشل مصادقة المستخدم بسبب بيانات اعتماد غير صالحة

عندما يدخل مستخدم بيانات اعتماد غير صحيحة، يعرض Secure Client كلمة مرور عامة غير صحيحة للشبكة: رسالة EAP-TTLS. لا يحدد الخطأ الذي يظهر على الشاشة ما إذا كانت المشكلة ناجمة عن اسم مستخدم أو كلمة مرور غير صحيحة.

خطأ كلمة المرور غير صحيح

خطأ كلمة المرور غير صحيح

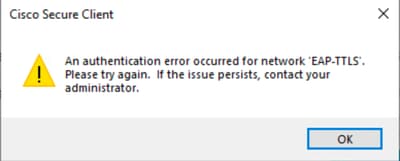

في حالة فشل المصادقة مرتين على التوالي، يعرض Secure Client هذه الرسالة: حدث خطأ مصادقة للشبكة 'EAP-TTLS'. يُرجى إعادة المحاولة. إذا إستمرت المشكلة، فاتصل بالمسؤول.

مشكلة في مصادقة المستخدم

مشكلة في مصادقة المستخدم

ولتحديد السبب، راجع سجلات NAM.

1. كلمة المرور غير صحيحة:

عندما يدخل مستخدم كلمة مرور غير صحيحة، تظهر سجلات NAM إدخالات مماثلة لهذا الإخراج:

3775: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.921 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300][comp=SAE]: EAP (0) EAP-MSCHAP-V2: MSCHAP_FAILURE received (eap_auth_mschapv2_c.c 776) 3776: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.921 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300][comp=SAE]: EAP (0) EAP-MSCHAP-V2: State: MSCHAP_STATE_R_RESULT (eap_auth_mschapv2_c.c 783) 3777: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.922 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300][comp=SAE]: EAP (0) EAP-MSCHAP-V2: Error: MSCHAP_ERROR_AUTHENTICATION_FAILURE (eap_auth_mschapv2_c.c 616)

في سجلات Cisco ISE المباشرة، يظهر الحدث المطابق على النحو:

كلمة المرور غير صحيحة

كلمة المرور غير صحيحة

11001 Received RADIUS Access-Request

11017 RADIUS created a new session

...

...

11507 Extracted EAP-Response/Identity 10

12983 Prepared EAP-Request proposing EAP-TTLS with challenge

...

...

12978 Extracted EAP-Response containing EAP-TTLS challenge-response and accepting EAP-TTLS as negotiated

12800 Extracted first TLS record; TLS handshake started

...

...

12810 Prepared TLS ServerDone message

...

...

12812 Extracted TLS ClientKeyExchange message

12803 Extracted TLS ChangeCipherSpec message

...

...

12816 TLS handshake succeeded

...

...

11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge 0

12985 Prepared EAP-Request with another EAP-TTLS challenge

11006 Returned RADIUS Access-Challenge 0

11001 Received RADIUS Access-Request

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response 0

11808 Extracted EAP-Response containing EAP-MSCHAP challenge-response for inner method and accepting EAP-MSCHAP as negotiated

...

...

15013 Selected Identity Source - varshaah-ad 0

24430 Authenticating user against Active Directory - varshaah-ad 0

24325 Resolving identity - labuser@varshaah.local 4

24313 Search for matching accounts at join point - varshaah.local 0

24319 Single matching account found in forest - varshaah.local 0

24323 Identity resolution detected single matching account 0

24344 RPC Logon request failed - STATUS_WRONG_PASSWORD, ERROR_INVALID_PASSWORD, labuser@varshaah.local 20

24408 User authentication against Active Directory failed since user has entered the wrong password - varshaah-ad 1

...

...

11823 EAP-MSCHAP authentication attempt failed

...

...

11815 Inner EAP-MSCHAP authentication failed 0

...

...

12976 EAP-TTLS authentication failed 0

...

...

11003 Returned RADIUS Access-Reject

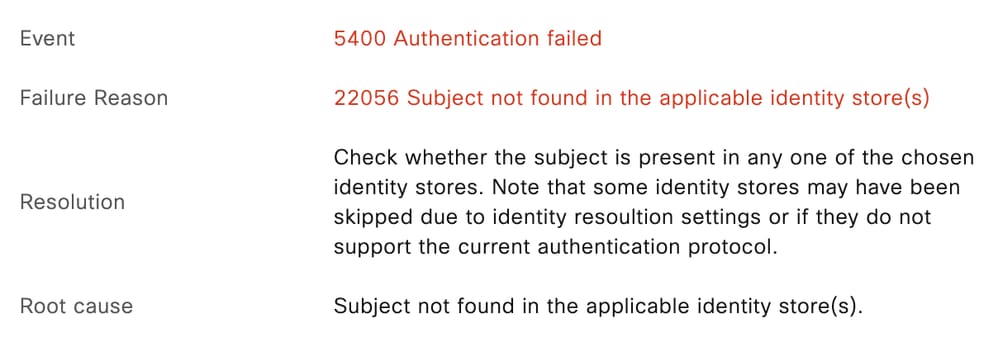

2. اسم مستخدم غير صحيح:

عندما يدخل مستخدم اسم مستخدم غير صحيح، تظهر سجلات NAM إدخالات مماثلة لهذا الناتج:

3788: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.923 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300][comp=SAE]: EAP (4) EAP status: AC_EAP_STATUS_ERR_CLIENT_IDENTITY_REJECTED (eapMessage.c 79) 3789: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.923 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300]: EAP-CB: EAP status notification: session-id=1, handle=051558CC, status=AC_EAP_STATUS_ERR_CLIENT_IDENTITY_REJECTED

في سجلات Cisco ISE المباشرة، يظهر الحدث المطابق على النحو:

اسم مستخدم غير صحيح

اسم مستخدم غير صحيح

11001 Received RADIUS Access-Request

11017 RADIUS created a new session

...

...

11507 Extracted EAP-Response/Identity

12983 Prepared EAP-Request proposing EAP-TTLS with challenge

...

...

12978 Extracted EAP-Response containing EAP-TTLS challenge-response and accepting EAP-TTLS as negotiated

12800 Extracted first TLS record; TLS handshake started

...

...

12810 Prepared TLS ServerDone message

...

...

12812 Extracted TLS ClientKeyExchange message

12803 Extracted TLS ChangeCipherSpec message

...

...

12816 TLS handshake succeeded

...

...

11806 Prepared EAP-Request for inner method proposing EAP-MSCHAP with challenge

12985 Prepared EAP-Request with another EAP-TTLS challenge

11006 Returned RADIUS Access-Challenge

11001 Received RADIUS Access-Request

...

...

12971 Extracted EAP-Response containing EAP-TTLS challenge-response

11808 Extracted EAP-Response containing EAP-MSCHAP challenge-response for inner method and accepting EAP-MSCHAP as negotiated

...

...

15013 Selected Identity Source - All_AD_Join_Points

24430 Authenticating user against Active Directory - varshaah-ad

24325 Resolving identity - user@varshaah.local

24313 Search for matching accounts at join point - varshaah.local

...

...

24352 Identity resolution failed - ERROR_NO_SUCH_USER

24412 User not found in Active Directory - varshaah-ad

...

...

15013 Selected Identity Source - Internal Users

24210 Looking up User in Internal Users IDStore - user

24216 The user is not found in the internal users identity store

...

...

22056 Subject not found in the applicable identity store(s)

22058 The advanced option that is configured for an unknown user is used

22061 The 'Reject' advanced option is configured in case of a failed authentication request

11823 EAP-MSCHAP authentication attempt failed

...

...

11815 Inner EAP-MSCHAP authentication failed

...

...

12976 EAP-TTLS authentication failed 0

...

...

11504 Prepared EAP-Failure 1

11003 Returned RADIUS Access-Reject

العيوب المعروفة

| معرف الخطأ | الوصف |

| معرف تصحيح الأخطاء من Cisco 63395 | يتعذر على ISE 3.0 تحديد موقع مخزن معرف REST بعد إعادة تشغيل الخدمات |

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

06-Oct-2025

|

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- فارشاه كركلامهندس إستشاري تقني

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات