تكوين SSO ل SD-WAN باستخدام معرف Microsoft Entra

خيارات التنزيل

-

ePub (4.7 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند كيفية تكوين تسجيل الدخول الأحادي (SSO) للشبكات واسعة النطاق (SD-WAN) المعرفة من برنامج Cisco Catalyst باستخدام معرف Microsoft Entra.

المتطلبات الأساسية

المتطلبات

cisco يوصي أن يتلقى أنت معرفة عامة من هذا موضوع:

- تسجيل دخول أحادي

- حل Cisco Catalyst SD-WAN

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى:

- مدير Cisco Catalyst SD-WAN الإصدار 20.15.3.1

- معرف Microsoft Entra

ملاحظة: يسمى الآن الحل المعروف سابقا باسم Azure Active Directory (Azure AD) معرف Microsoft Entra.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

تسجيل الدخول الأحادي هو طريقة مصادقة تتيح للمستخدمين الوصول بأمان إلى تطبيقات أو مواقع ويب متعددة مستقلة باستخدام مجموعة واحدة من بيانات الاعتماد. مع تطبيق SSO، لم يعد المستخدمون بحاجة إلى تسجيل الدخول بشكل منفصل إلى كل تطبيق - بمجرد التصديق عليه، يمكنهم الوصول بسلاسة إلى جميع الموارد المسموح بها.

إحدى الطرق الشائعة لتنفيذ SSO هي من خلال الاتحاد، والذي يؤسس الثقة بين موفر الهوية (IdP) ومزود الخدمة (SP) باستخدام بروتوكولات مثل SAML 2.0 أو WS-Federation أو OpenID Connect. يعمل الاتحاد على تحسين الأمان والموثوقية وتجربة المستخدم من خلال تمركز المصادقة.

معرف Microsoft Entra هو موفر هوية مستند إلى مجموعة النظراء مستخدم على نطاق واسع يدعم بروتوكولات الاتحاد هذه. في إعداد SSO باستخدام Cisco Catalyst SD-WAN، يعمل معرف Microsoft Entra ID كمعرف IdP، ويعمل مدير SD-WAN من Cisco كمزود الخدمة.

يعمل الدمج على النحو التالي:

- يحاول مسؤول الشبكة تسجيل الدخول إلى مدير SD-WAN من Cisco.

- يرسل Cisco SD-WAN Manager طلب مصادقة إلى معرف Microsoft Entra.

- يطالب معرف Microsoft Entra المسؤول بالمصادقة باستخدام حساب معرف Entra (Microsoft) الخاص به.

- بمجرد التحقق من صحة بيانات الاعتماد، يرسل معرف بطاقة Microsoft إستجابة آمنة مرة أخرى إلى مدير SD-WAN من Cisco الذي يؤكد المصادقة.

- يتيح برنامج Cisco SD-WAN Manager الوصول دون الحاجة إلى بيانات اعتماد منفصلة.

في هذا النموذج:

- موفر الهوية (IDp) - يقوم بتخزين بيانات المستخدم والتحقق من صحة بيانات الاعتماد (على سبيل المثال، Microsoft Entra ID و OKTA و PingID و ADFS).

- مزود الخدمة - يستضيف التطبيق الذي سيتم الوصول إليه (على سبيل المثال، Cisco SD-WAN Manager).

- المستخدمون - لديهم حساب في دليل IdP وهم مخولون للوصول إلى موفر الخدمة.

يتوافق Cisco Catalyst SD-WAN مع أي معرف IDp متوافق مع SAML 2.0 عند تكوينه وفقا لمعايير الصناعة.

فوائد إستخدام تسجيل الدخول الأحادي

- تمركز إدارة بيانات الاعتماد من خلال موفر الهوية.

- يعمل على تعزيز أمان المصادقة من خلال إزالة كلمات المرور الضعيفة المتعددة.

- تبسيط الوصول الآمن للمسؤولين.

- يتيح الوصول بنقرة واحدة إلى Cisco Catalyst SD-WAN Manager والتطبيقات الأخرى المعتمدة.

التكوين

ملاحظة: الحد الأدنى للإصدار المدعوم: مدير Cisco Catalyst SD-WAN، الإصدار 20.8.1.

الخطوة 1. الحصول على بيانات تعريف SD-WAN Manager SAML من Cisco

-

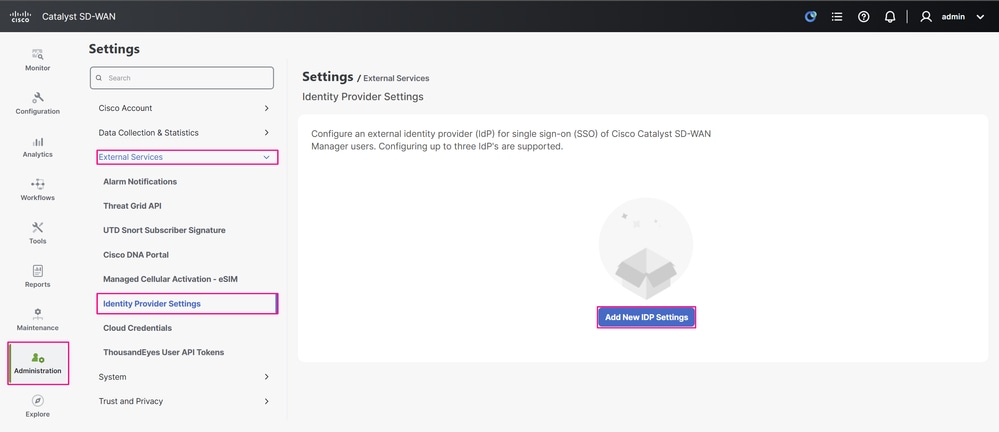

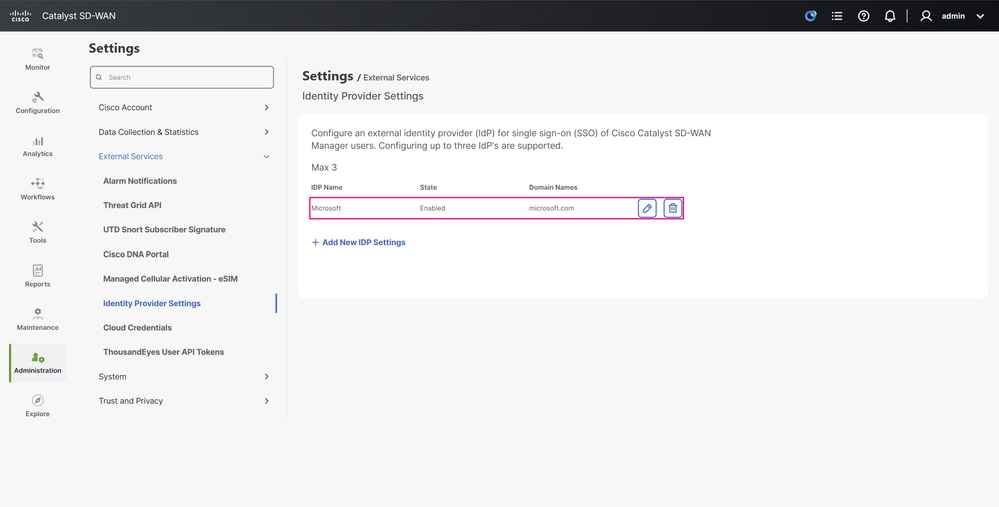

في Cisco SD-WAN Manager، انتقل إلى إدارة > إعدادات > خدمات خارجية > إعدادات موفر الهوية وانقر إضافة إعدادات IDP جديدة.

واجهة مستخدم Cisco SD-WAN Manager

واجهة مستخدم Cisco SD-WAN Manager

-

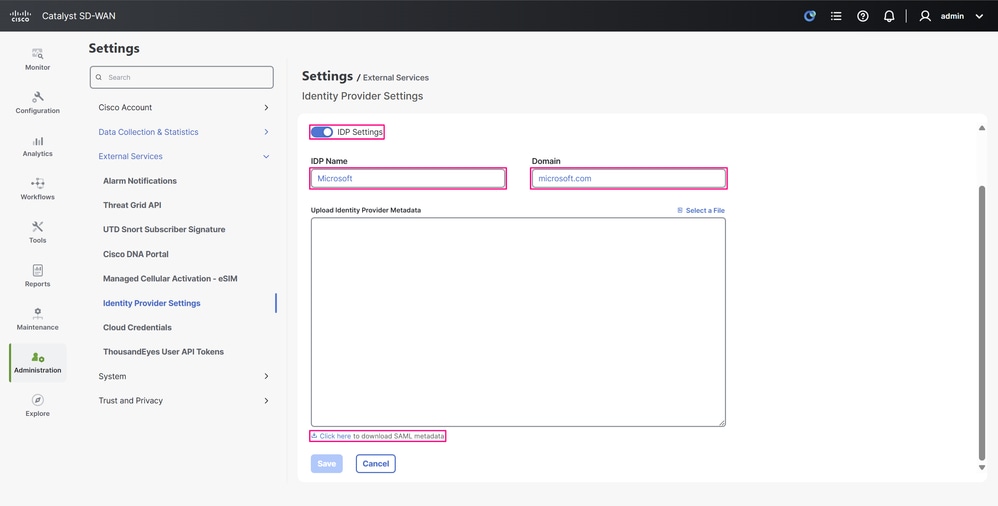

تبديل إعدادات IDP لتمكين إعدادات موفر الهوية. في حقل اسم المشردين داخليا، أدخل اسما يشير إلى المعرف الذي تستخدمه، وفي حقل المجال، أدخل مجال يطابق أسماء المجالات التي يستخدمها المستخدمون في تطبيق المؤسسة الخاص بك. انقر هنا لتنزيل بيانات SAML الأولية وحفظ ملف XML الخاص بالبيانات الأولية في حاسبك. يتم إستخدام هذا الملف لتكوين SSO في معرف Microsoft Entra في الخطوة التالية.

ملاحظة: في هذا المثال، يشير ملف XML الخاص ببيانات التعريف مباشرة إلى عنوان IP الخاص ب Cisco SD-WAN Manager، ولكن في العديد من بيئات الإنتاج، يشير إلى اسم المجال المؤهل بالكامل (FQDN). للحصول على مدير SD-WAN مستقل من Cisco، يطابق معرف الوحدة الموجود في بيانات التعريف عنوان URL الذي تستخدمه لتسجيل الدخول إلى مدير SD-WAN من Cisco في الوقت الذي تقوم بتنزيله. وهذا يعني أنها تعمل إما مع عنوان IP أو FQDN، نظرا لأنها إعداد عقدة واحدة.

بالنسبة لمجموعة Cisco SD-WAN Manager، ينطبق المبدأ نفسه في أن يشير FQDN إلى إحدى عقد نظام المجموعة، وتتضمن بيانات التعريف هذا المجال كمعرف الكيان. الفرق هو أنه، سواء كنت تستخدم بيانات التعريف باستخدام FQDN الخاصة بالمجموعة أو من عقدة معينة باستخدام عنوان IP الخاص بها، بمجرد إتمام تكامل SSO مع معرف Microsoft Entra بنجاح، فإن العقد الأخرى تعيد أيضا التوجيه إلى موجه تسجيل الدخول إلى IdP.

المتطلب الرئيسي في كلا السيناريوهين هو أن معرف الوحدة الذي تستخدمه في مدير SD-WAN من Cisco - سواء كان عنوان IP أو FQDN - يطابق المعرف الذي تم تكوينه على جانب IDp.

صفحة تكوين إعدادات IDp

صفحة تكوين إعدادات IDp

الخطوة 2. قم بتكوين تطبيق مؤسسي ل SSO في معرف بطاقة Microsoft

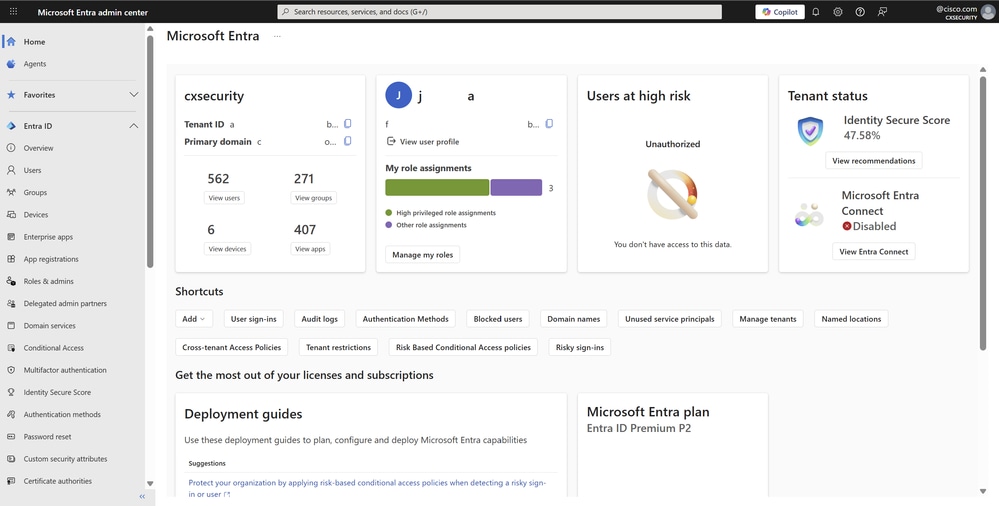

- قم بتسجيل الدخول إلى مدخل مركز إدارة Microsoft Entra بأحد الأدوار التالية: مسؤول تطبيق السحابة أو مسؤول التطبيق أو مالك أساس الخدمة.

مدخل مركز إدارة Microsoft Entra

مدخل مركز إدارة Microsoft Entra

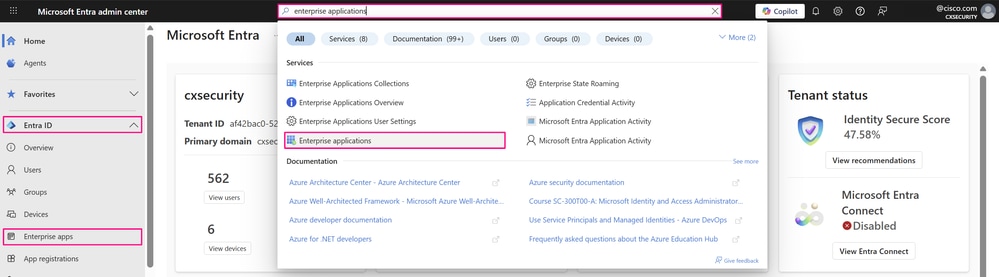

- انتقل إلى معرف Entra > تطبيقات المؤسسة، أو يمكنك أيضا الوصول إلى هذه الخدمة عند إدخال تطبيقات المؤسسة في شريط البحث في أعلى البوابة ثم إختيار تطبيقات المؤسسة.

مدخل مركز إدارة Microsoft Entra

مدخل مركز إدارة Microsoft Entra

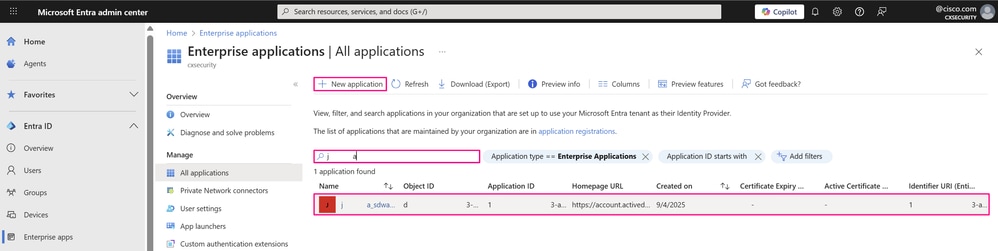

- يتم فتح صفحة جميع التطبيقات. أدخل اسم التطبيق الموجود في مربع البحث، ثم أختر التطبيق من نتائج البحث.

ملاحظة: في هذه الصفحة نفسها، يمكنك إنشاء تطبيق مؤسسة مخصص استنادا إلى متطلبات مؤسستك وتكوينه بمصادقة SSO إذا لم يكن لديك بالفعل، عند النقر فوق تطبيق جديد.

لوحة معلومات تطبيقات المؤسسات

لوحة معلومات تطبيقات المؤسسات

-

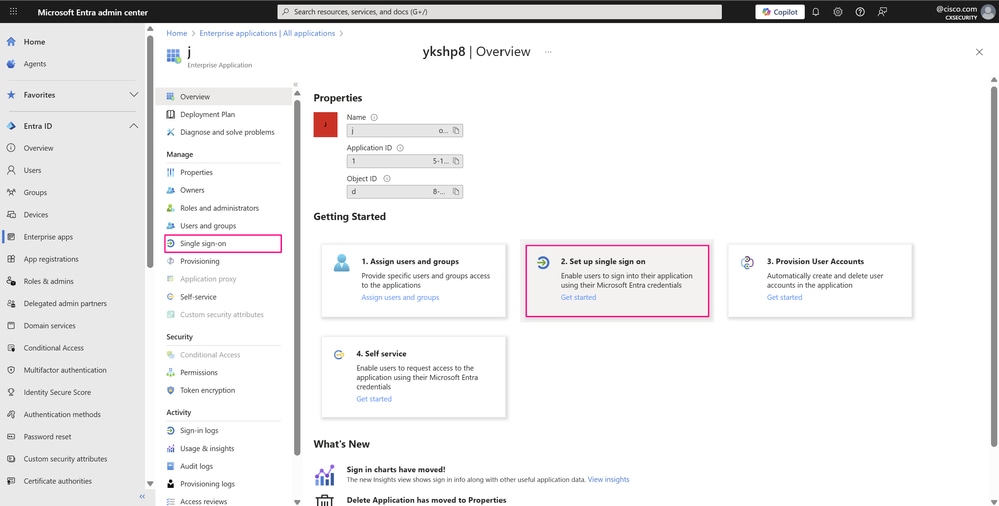

في قسم إدارة من القائمة اليسرى، انقر فوق تسجيل دخول أحادي، أو في جزء بدء في قسم نظرة عامة، انقر فوق 2. قم بإعداد تسجيل دخول أحادي لفتح جزء تسجيل الدخول الأحادي للتحرير.

نظرة عامة على تطبيقات المؤسسات

نظرة عامة على تطبيقات المؤسسات

-

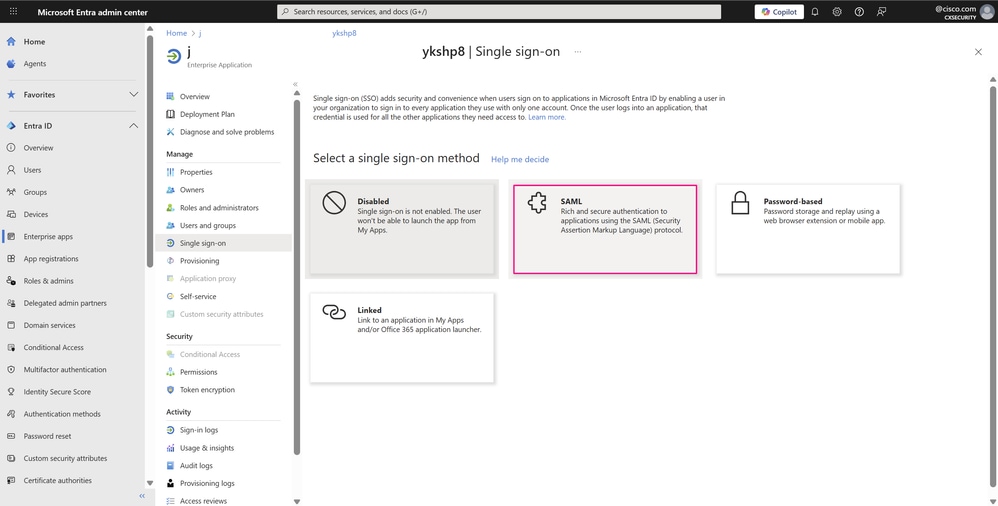

حدد SAML لفتح صفحة تكوين SSO.

جزء تسجيل الدخول الأحادي

جزء تسجيل الدخول الأحادي

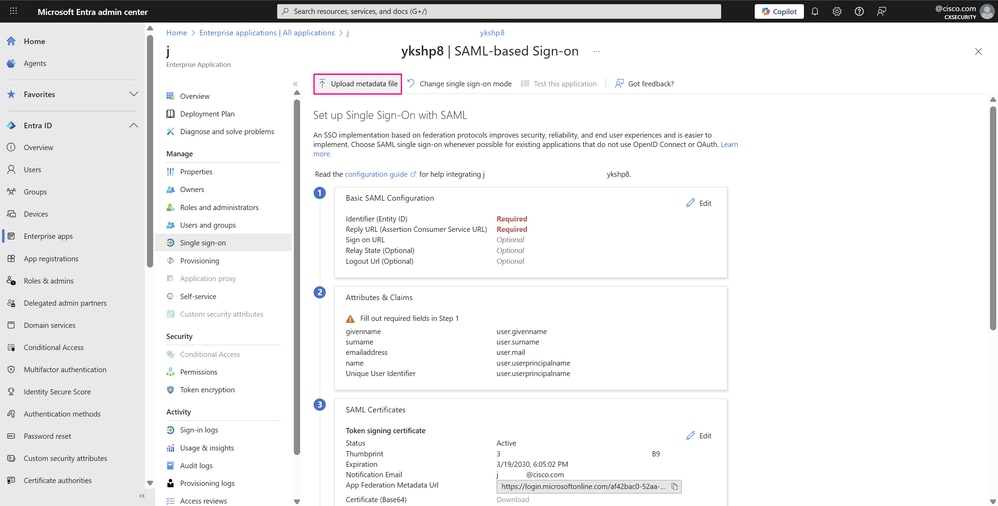

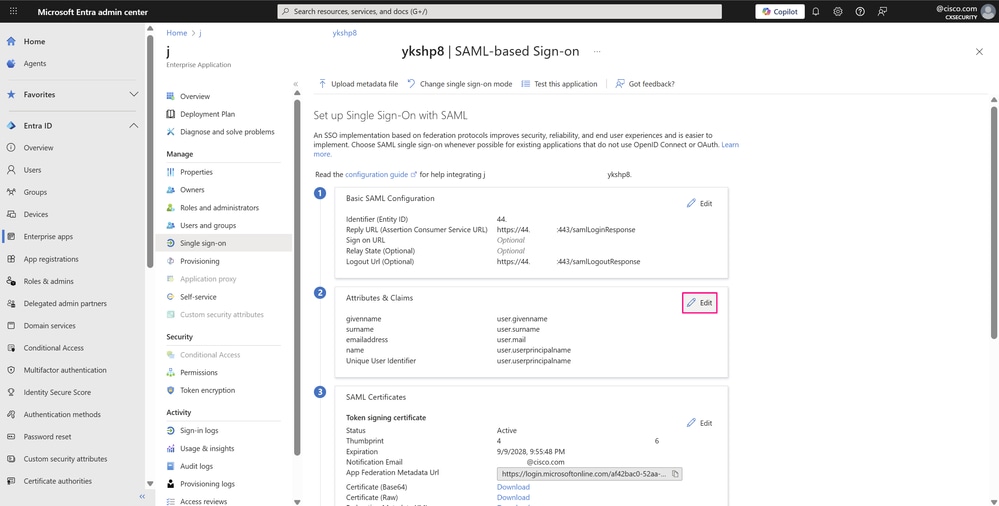

- في صفحة إعداد تسجيل الدخول الأحادي باستخدام SAML، انقر فوق تحميل ملف بيانات التعريف.

SSO مع صفحة تكوين SAML

SSO مع صفحة تكوين SAML

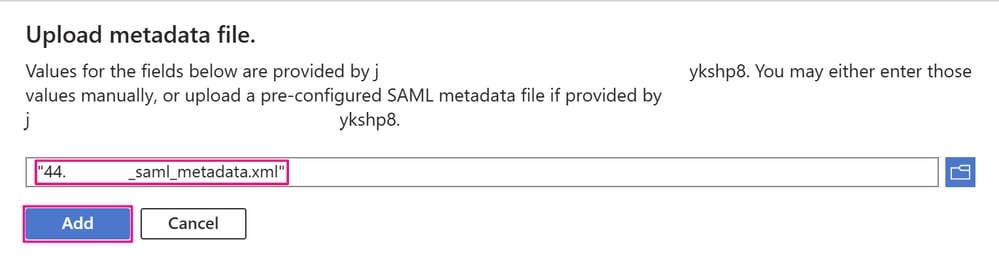

-

في نافذة تحميل ملف البيانات الأولية، تصفح إلى ملف XML لبيانات التعريف الذي قمت بتنزيله سابقا، وانقر فوق إضافة.

نافذة ملف بيانات التعريف للتحميل

نافذة ملف بيانات التعريف للتحميل

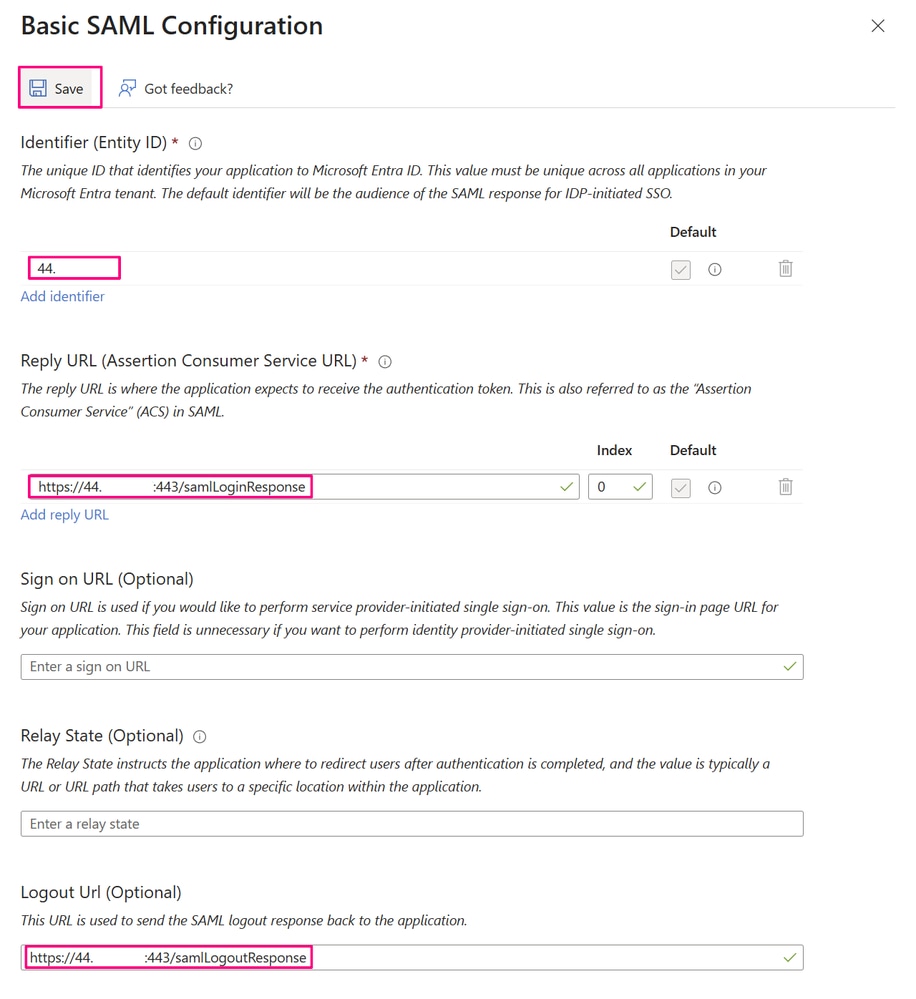

-

في نافذة تكوين SAML الأساسي، يكون المعرف (معرف الوحدة) هو عنوان URL الخاص بالتطبيق - في هذه الحالة، مدير SD-WAN من Cisco - أنت تقوم بالتكامل مع (كما هو موضح في الخطوة السابقة). تتم تعبئة قيم عنوان URL الخاص بالرد وعنوان URL لتسجيل الخروج تلقائيا بمجرد تحميل الملف بنجاح. للمتابعة، انقر فوق حفظ.

نافذة تكوين SAML الأساسي

نافذة تكوين SAML الأساسي

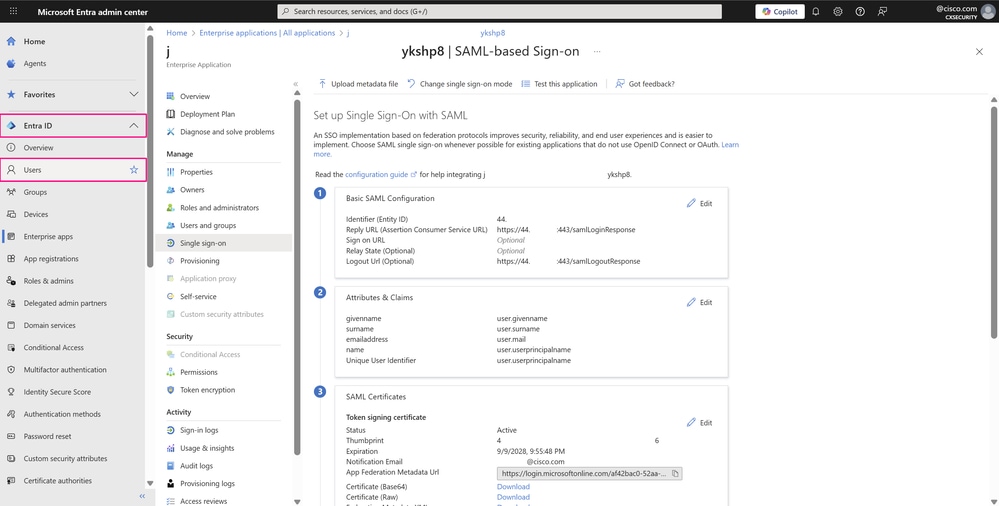

الخطوة 3. إضافة حساب مستخدم أو مجموعة إلى تطبيق المؤسسة

- مع معلمات تكوين SAML الخاصة بالتطبيق المحدد، تستمر في إضافة المستخدمين أو المجموعات في تطبيق المؤسسة التي تقوم بتسجيل الدخول إلى التطبيق. للقيام بذلك، انتقل أولا إلى معرف Entra > المستخدمون، أو يمكنك أيضا الوصول إلى هذه الخدمة عند البحث في اسم الخدمة في شريط البحث في أعلى البوابة، كما هو موضح في الخطوة السابقة.

SSO مع صفحة تكوين SAML

SSO مع صفحة تكوين SAML

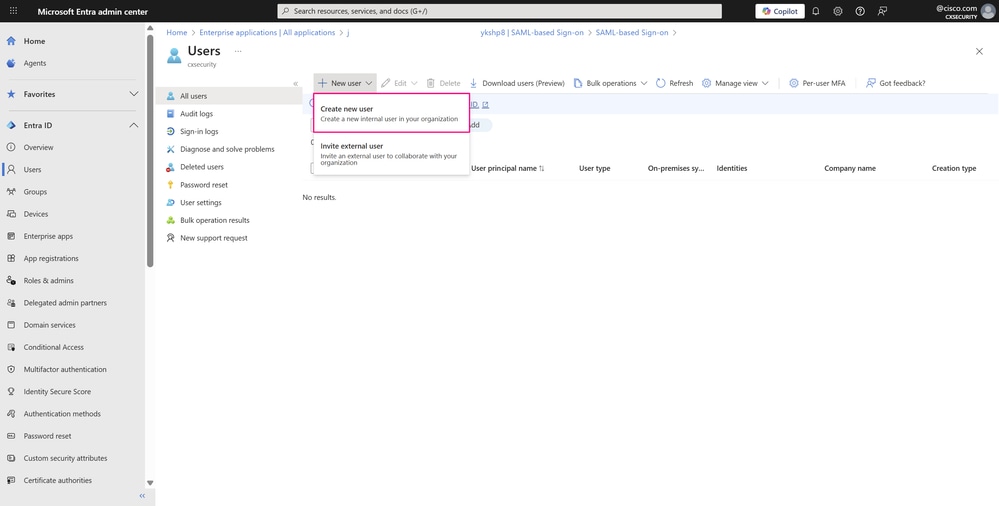

- قم بإنشاء مستخدم تربطه بمجموعة لتوضيح مصادقة SSO مع Cisco SD-WAN Manager وإحدى مجموعات المستخدمين الخاصة بها، netadmin، وهي الأكثر شيوعا في بيئات الإنتاج. للقيام بذلك، انتقل إلى معرف Entra > المستخدمون. بعد ذلك، انقر فوق مستخدم جديد واختر إنشاء مستخدم جديد.

لوحة معلومات المستخدمين

لوحة معلومات المستخدمين

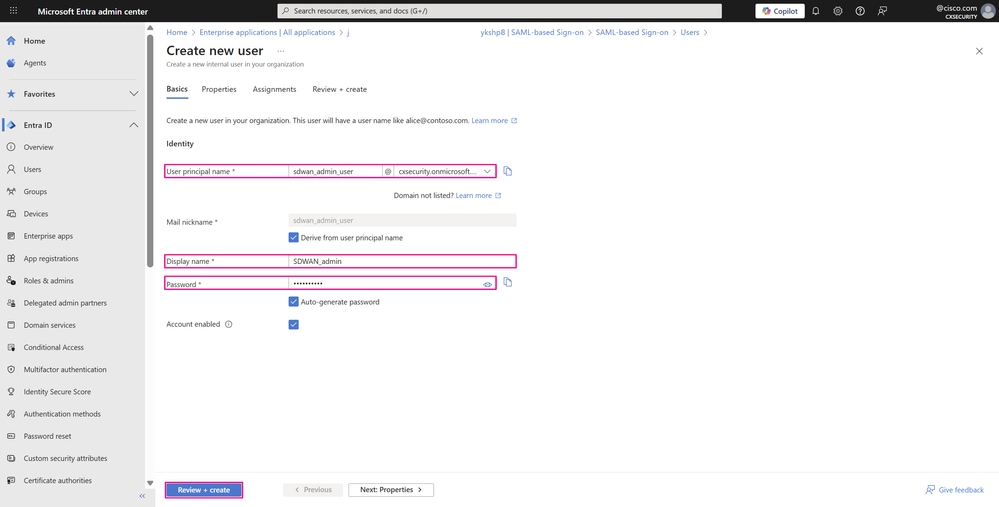

- تحتوي علامة التبويب الأساسيات على الحقول الأساسية المطلوبة لإنشاء مستخدم جديد.

- بالنسبة لاسم المستخدم الأساسي، أدخل اسم مستخدم فريد واختر مجالا من القائمة المنسدلة للمجالات المتاحة في مؤسستك.

- أدخل اسم عرض للمستخدم.

- قم بإلغاء تحديد الإنشاء التلقائي لكلمة المرور إذا كنت تريد إدخال كلمة مرور مخصصة، أو أترك هذا الخيار محددا لإنشاء كلمة مرور تلقائيا.

- يمكنك إضافة المستخدم إلى مجموعة في علامة التبويب المهام، ولكن نظرا لعدم إنشاء عضوية المجموعة بعد، انقر فوق مراجعة + إنشاء.

صفحة إنشاء المستخدم

صفحة إنشاء المستخدم

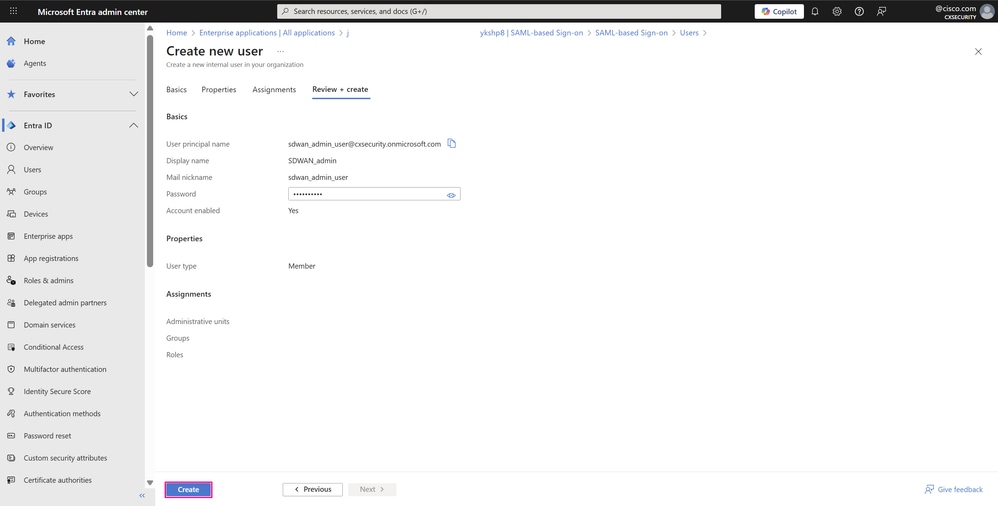

- تعرض علامة التبويب الأخيرة تفاصيل المفتاح من سير عمل إنشاء المستخدم. راجع التفاصيل وانقر فوق إنشاء لإكمال العملية.

صفحة إنشاء المستخدم

صفحة إنشاء المستخدم

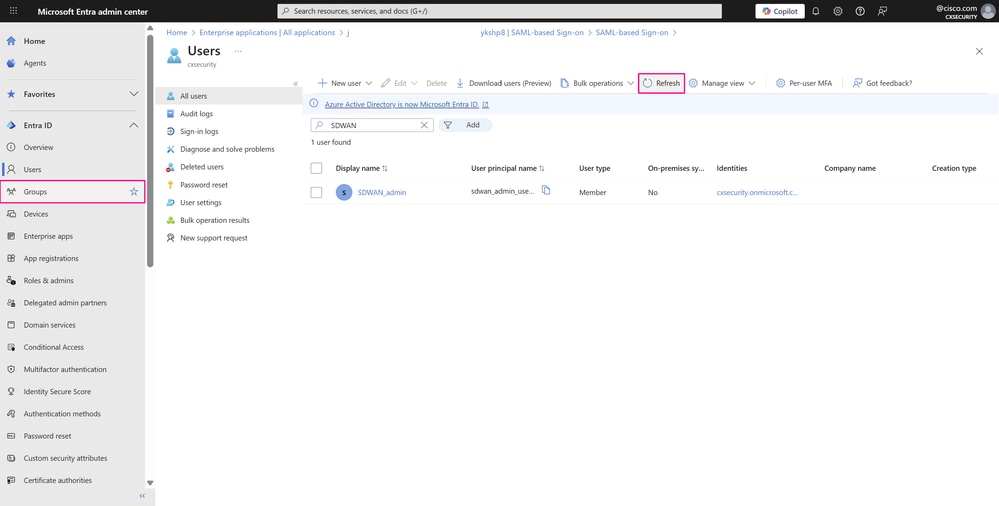

-

يظهر المستخدم الجديد بعد فترة قصيرة. إذا لم تكن كذلك، انقر فوق تحديث وابحث عن المستخدم باستخدام شريط البحث داخل الخدمة. بعد ذلك، انتقل إلى معرف Entra > مجموعات > كل المجموعات لإنشاء المجموعة الجديدة.

لوحة معلومات المستخدمين

لوحة معلومات المستخدمين

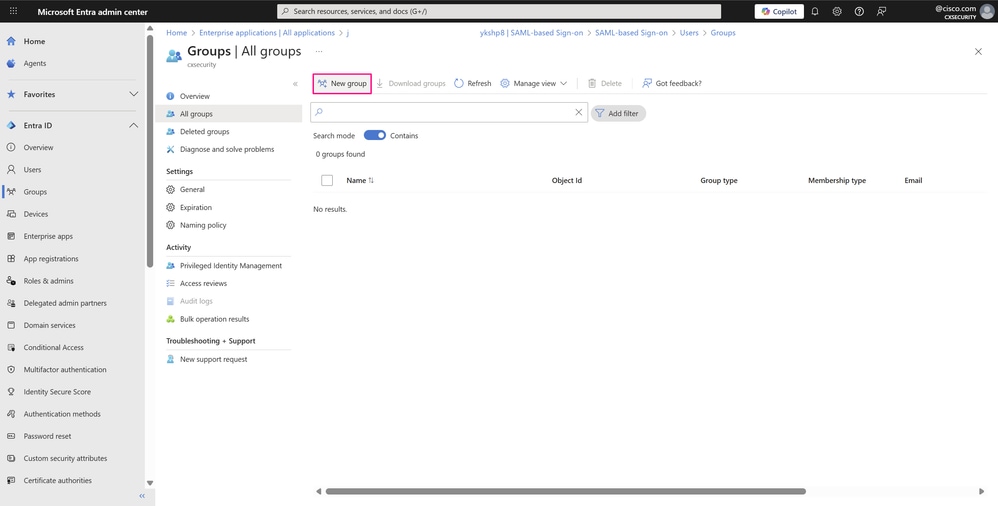

-

في هذه الصفحة، يمكنك إدارة المجموعات المختلفة والأذونات الخاصة بها داخل مؤسستك. انقر فوق مجموعة جديدة لإنشاء المجموعة التي لها امتيازات مسؤول الشبكة.

صفحة جميع المجموعات

صفحة جميع المجموعات

-

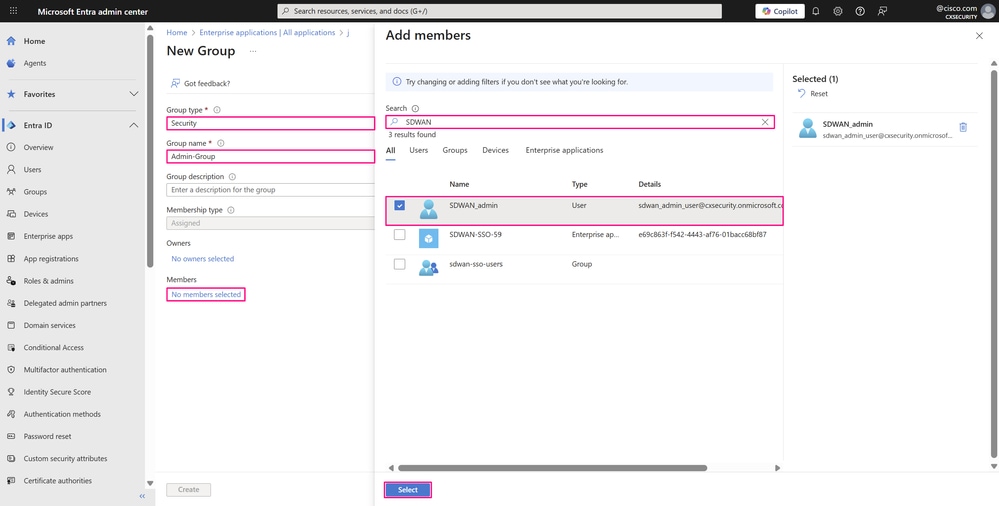

أختر نوع مجموعة من القائمة المنسدلة — في هذه الحالة، الأمان، نظرا لأنه يلزم الوصول إلى الموارد المشتركة فقط. أدخل اسم مجموعة من إختيارك يشير إلى دور المجموعة أو أذونات المجموعة. عند هذه النقطة، قم بإقران المستخدمين بالمجموعة عند النقر فوق الأعضاء المحددين في حقل الأعضاء.

-

في نافذة إضافة أعضاء، استعرض واختر المستخدمين الذين تريد إضافتهم - في مثالنا، المستخدم الذي أنشأته للتو - ثم انقر فوق تحديد.

-

صفحة إنشاء المجموعة

صفحة إنشاء المجموعة

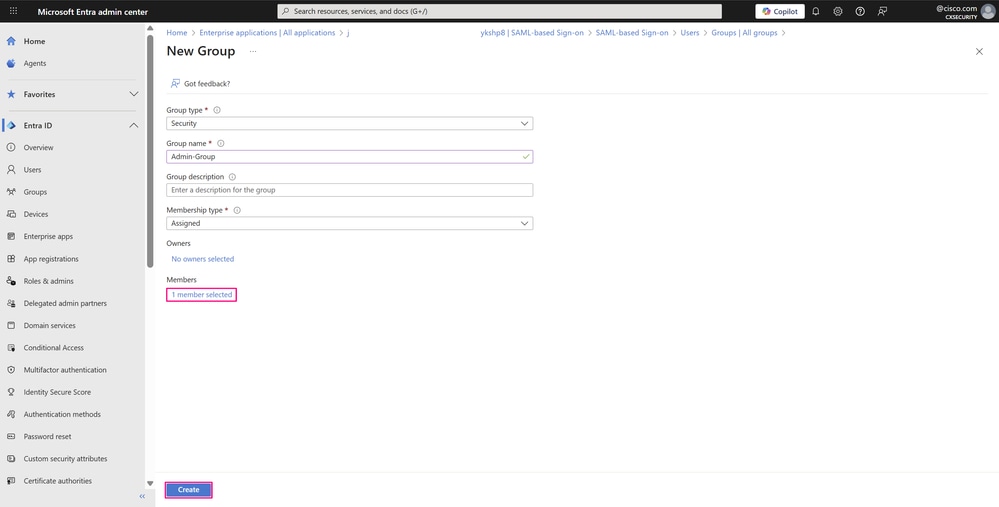

- انقر فوق إنشاء لإنشاء المجموعة.

صفحة إنشاء المجموعة

صفحة إنشاء المجموعة

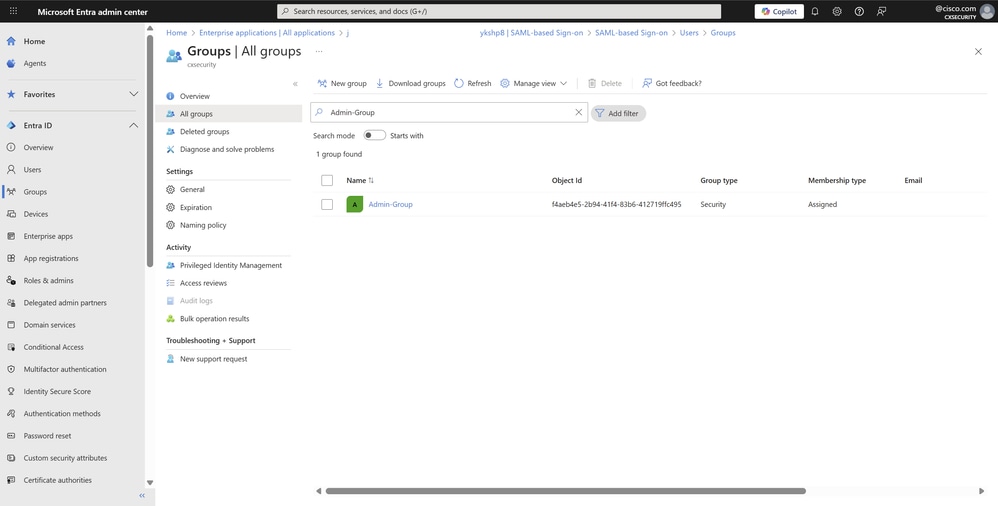

- تظهر المجموعة الجديدة بعد فترة قصيرة. إذا لم يكن كذلك، انقر فوق تحديث وابحث عن اسم المجموعة باستخدام شريط البحث داخل الخدمة. كرر الخطوات السابقة لإنشاء مستخدم آخر وإضافته إلى عضوية مجموعة مختلفة للتحقق من تسجيل دخول SSO مع التطبيق وإحدى مجموعات المستخدمين الأخرى، مثل المشغل.

صفحة جميع المجموعات

صفحة جميع المجموعات

الخطوة 4. تكوين إعداد مجموعة SAML لمعرف Microsoft Entra

-

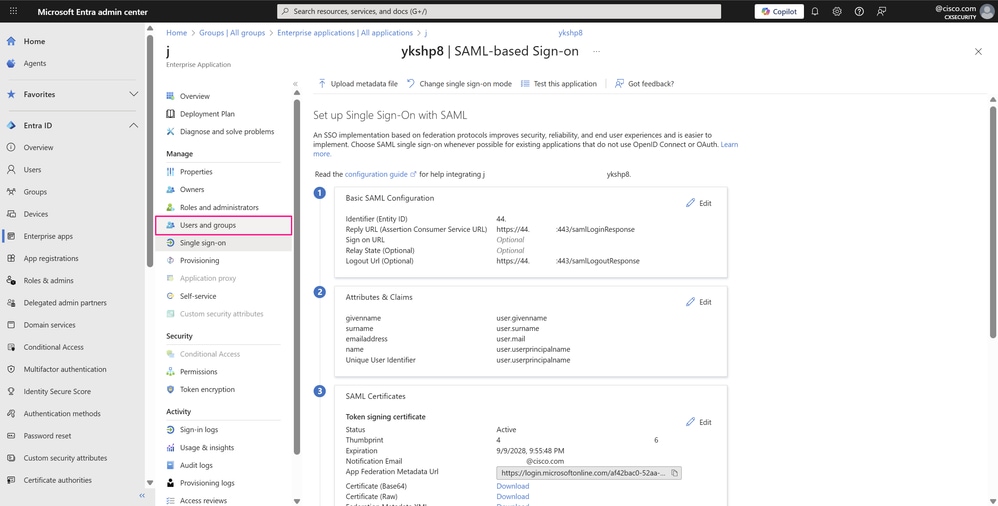

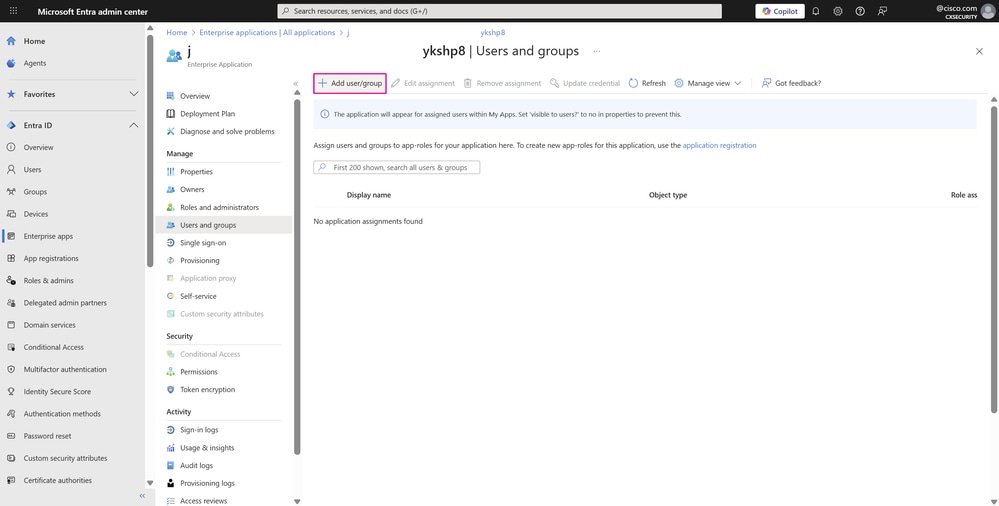

لتزويد المجموعات أو المستخدمين المقترنين بهم في تكوين SAML، يلزمك تعيينهم إلى تطبيق مؤسستك بحيث يكون لديهم أذونات تسجيل الدخول للتطبيق الخاص بك، على سبيل المثال، مدير SD-WAN من Cisco. انتقل إلى معرف Entra > تطبيقات المؤسسات وافتح تطبيق المؤسسة. في قسم إدارة من القائمة اليسرى، انقر فوق مستخدمون ومجموعات.

SSO مع صفحة تكوين SAML

SSO مع صفحة تكوين SAML

-

بعد ذلك، انقر فوق إضافة مستخدم/مجموعة.

صفحة المستخدم والمجموعات

صفحة المستخدم والمجموعات

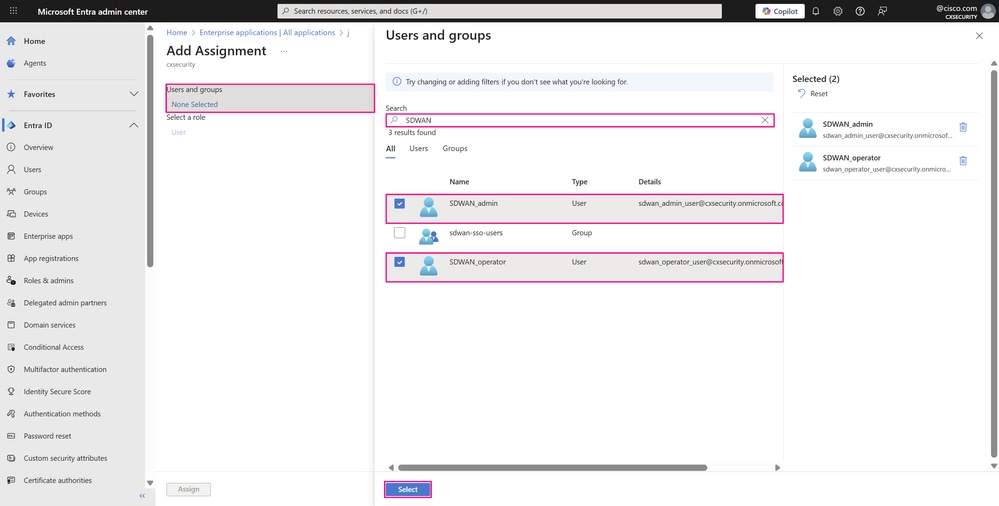

-

في جزء إضافة مهمة، انقر فوق لا شيء محدد ضمن حقل المستخدمين والمجموعات. ابحث واختر المستخدم أو المجموعة التي تريد تعيينها على التطبيق الخاص بك - في المثال الخاص بنا، تم إنشاء المستخدمين في الخطوات السابقة - ثم انقر فوق تحديد.

جزء تعيين المستخدم/المجموعة

جزء تعيين المستخدم/المجموعة

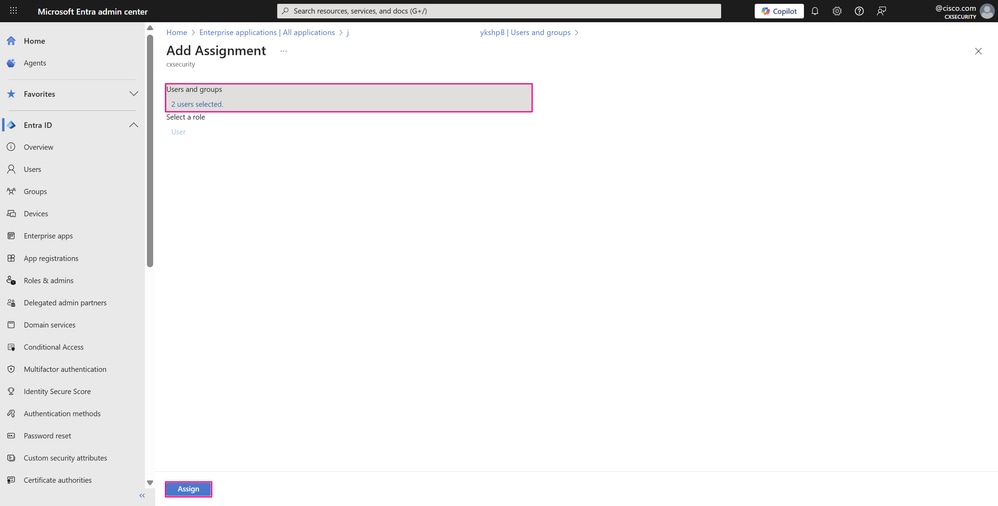

- انقر فوق تعيين لتعيين المستخدم أو المجموعة إلى التطبيق.

جزء تعيين المستخدم/المجموعة

جزء تعيين المستخدم/المجموعة

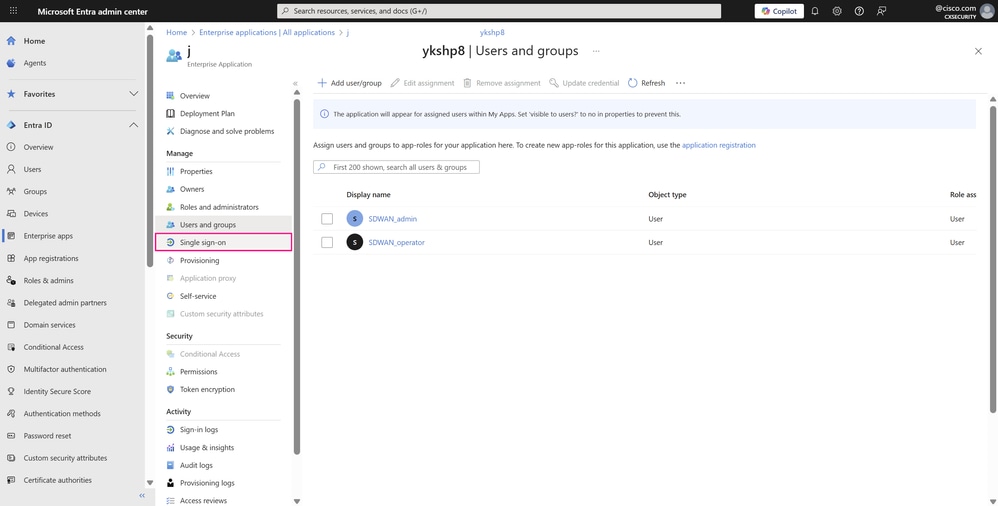

- يتم سرد المستخدمين الذين تم تعيينهم لتطبيق المؤسسة الخاص بك بعد وقت قصير من التعيين. انقر فوق تسجيل دخول أحادي في قسم إدارة بالقائمة اليسرى للوصول إلى تكوين SSO SAML للتطبيق الخاص بك وإكمال التكوين المطلوب المتبقي.

صفحة المستخدم والمجموعات

صفحة المستخدم والمجموعات

- في صفحة إعداد تسجيل الدخول الأحادي باستخدام SAML، تحت السمات والمطالبات، انقر فوق تحرير.

SSO مع صفحة تكوين SAML

SSO مع صفحة تكوين SAML

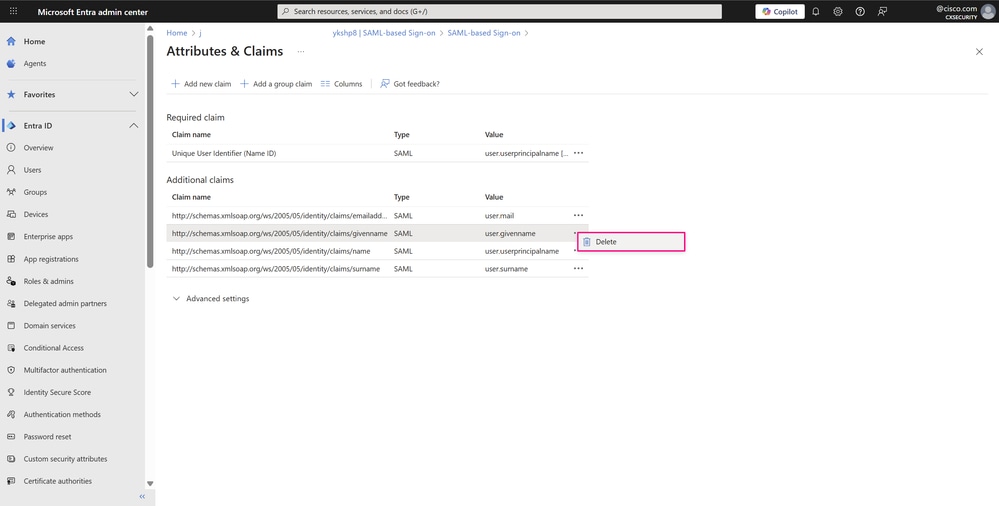

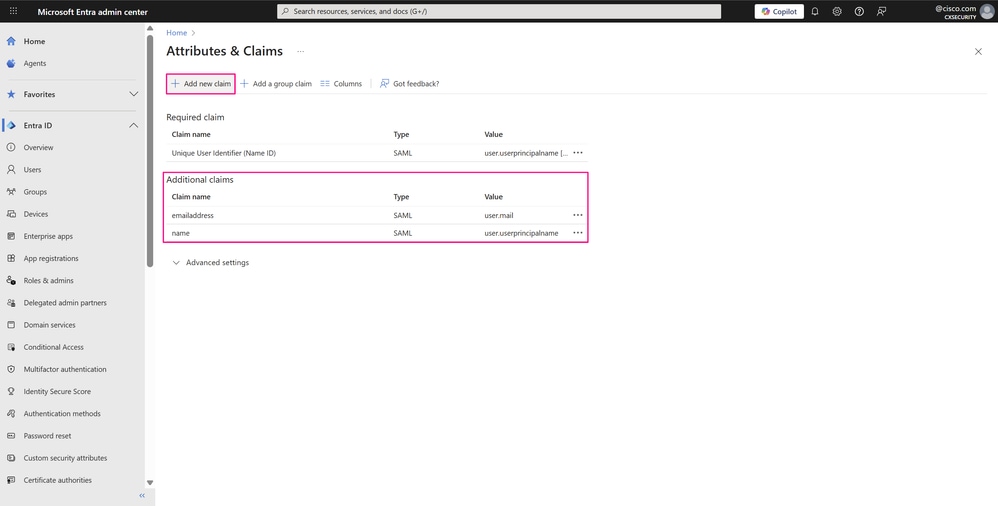

-

في صفحة السمات والمطالبات، انقر فوق أيقونة النقاط الثلاث ثم حذف لإزالة المطالبة التي تتضمن القيمة user.givenname والمطالبة التي تتضمن القيمة user.surname، حيث أنها غير ضرورية لهذا المثال.لا يلزم سوى المطالبات التالية للمصادقة الأساسية ل SSO مع التطبيق الخاص بك:

- عنوان البريد الإلكتروني الخاص بالمستخدم -user.mail

- اسم المستخدم الأساسي (UPN) للمستخدم -user.userPrincipalName

ملاحظة: قد تحتاج مؤسستك إلى مطالبات إضافية وفقا لاحتياجاتها الخاصة.

صفحة السمات والمطالبات

صفحة السمات والمطالبات

- في نافذة حذف المطالبة، انقر فوق موافق لحذف المطالبة.

نافذة حذف المطالبة

نافذة حذف المطالبة

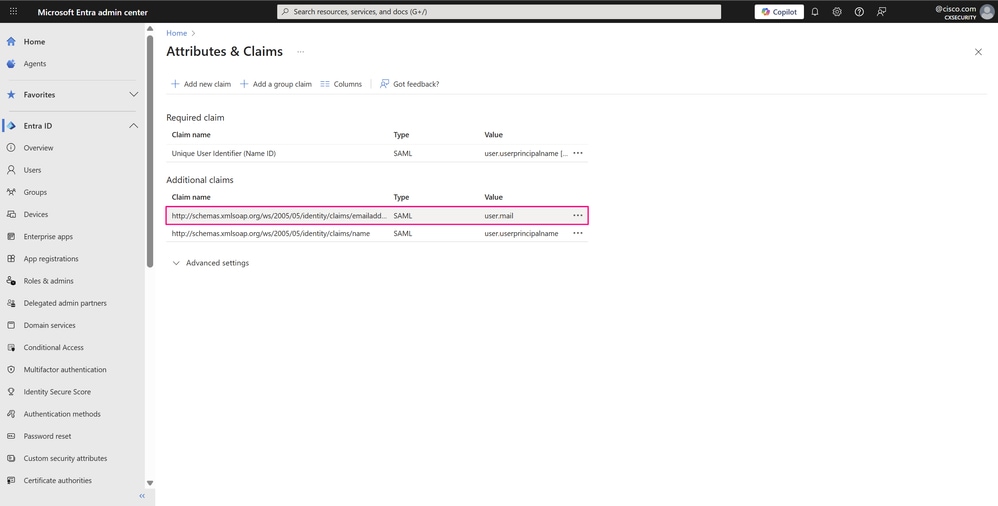

- بعد ذلك، قم بإزالة مساحة الاسم من اسم المطالبة في المطالبتين المتبقيتين، حيث إن هذا الحقل إختياري. يتيح هذا التغيير عرض الاسم الفعلي لكل واحد في هذه الصفحة لتسهيل التعريف. قم بالمرور فوق كل مطالبة وانقر فوقها للوصول إلى إعداداتها.

صفحة السمات والمطالبات

صفحة السمات والمطالبات

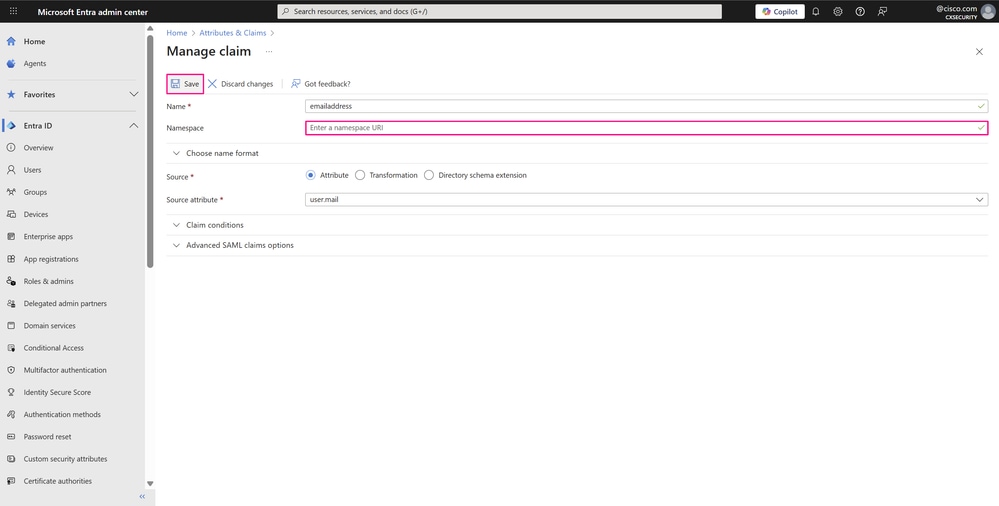

- في صفحة إدارة المطالبة، احذف حقل مساحة الاسم وانقر فوق حفظ لتطبيق التغييرات.

إدارة صفحة المطالبة

إدارة صفحة المطالبة

- ويمكن الآن الاطلاع على اسمي المطالبتين المطلوبتين. ومع ذلك، لا تزال هناك حاجة إلى مطالبة إضافية واحدة لتحديد المجموعات التي ينتمي إليها المستخدمون والمصرح لهم بالوصول إلى موارد التطبيقات. للقيام بذلك، انقر فوق إضافة مطالبة جديدة.

ملاحظة: في هذا المثال، يتم إختيار المستخدم كاسم مطالبة UPN لعرض عنوان البريد الإلكتروني للمستخدم بدلا من تنسيق SAML NameID في تفاصيل ملف التعريف داخل واجهة مستخدم Cisco SD-WAN Manager.

صفحة السمات والمطالبات

صفحة السمات والمطالبات

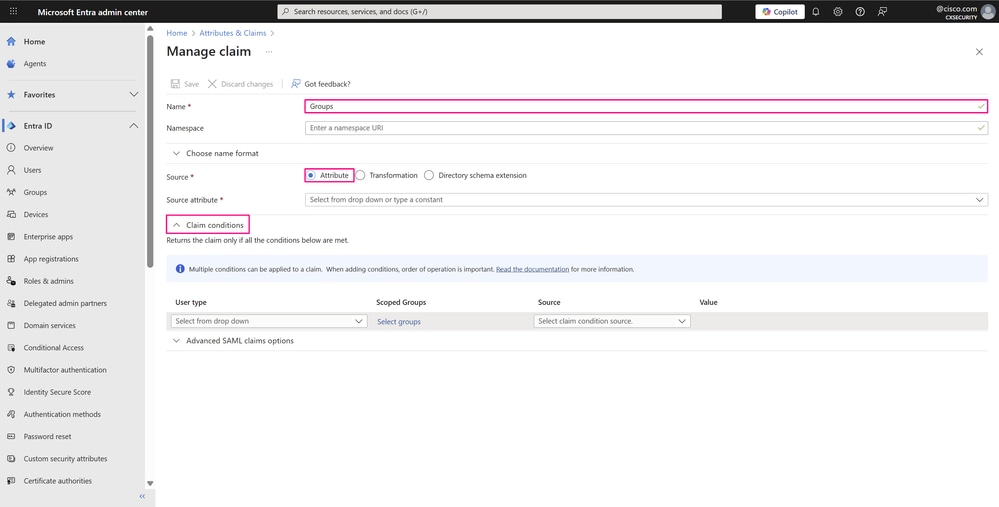

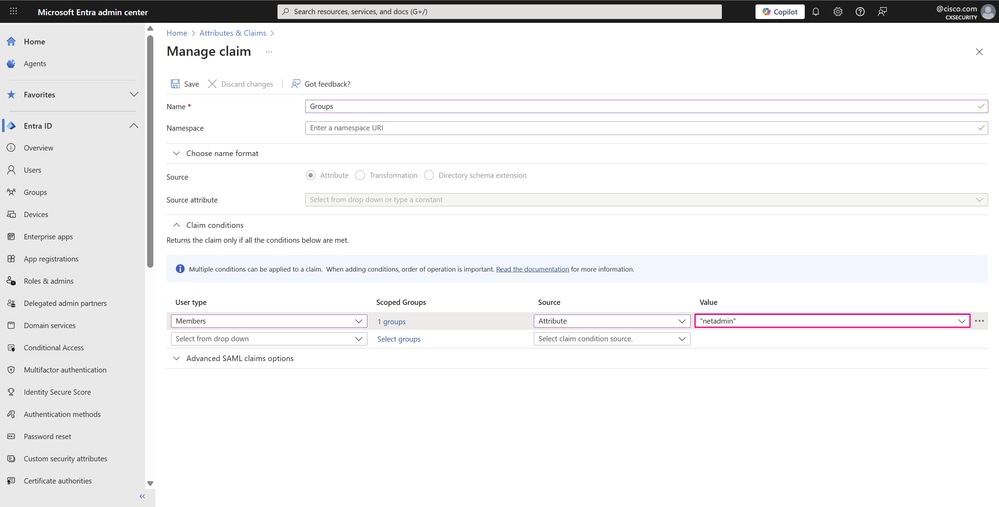

-

أدخل اسما لتحديد هذه المطالبة. بجوار المصدر، حدد السمة. ثم انقر فوق شروط المطالبة لتوسيع الخيارات وتكوين شروط متعددة.

إدارة صفحة المطالبة

إدارة صفحة المطالبة

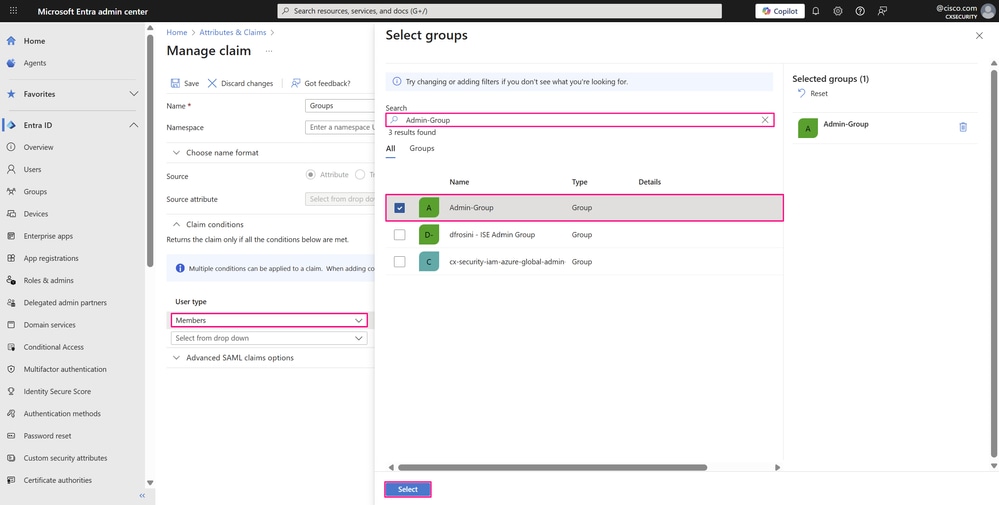

-

في حالة المطالبة، أختر الأعضاء من القائمة المنسدلة نوع المستخدم وانقر فوق تحديد المجموعات لاختيار المجموعة (المجموعات) التي يجب أن ينتمي إليها المستخدم، ثم انقر فوق تحديد.

إدارة صفحة المطالبة

إدارة صفحة المطالبة

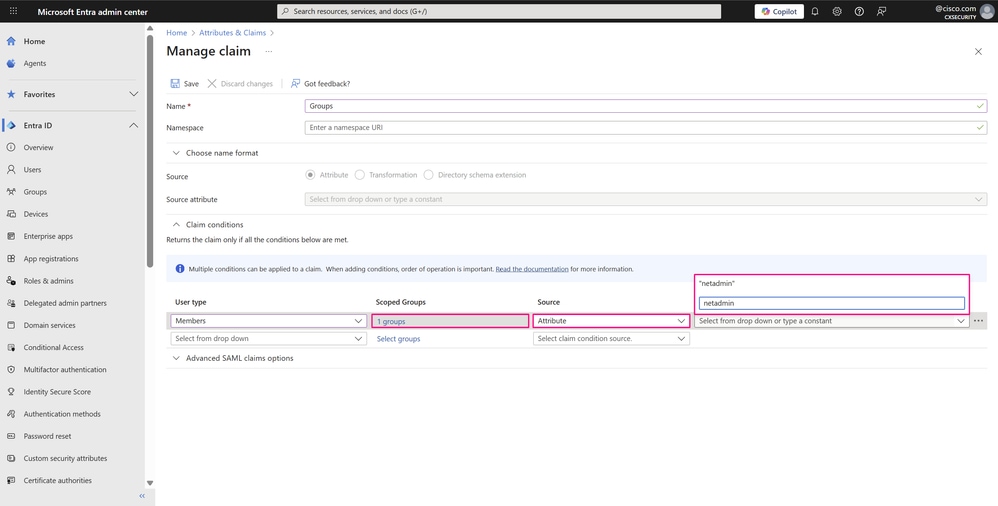

-

أختر السمة من القائمة المنسدلة المصدر حيث يسترجع الادعاء قيمته. في حقل القيمة، أدخل السمة المخصصة للمستخدم التي تشير إلى مجموعة المستخدمين المعرفة في التطبيق الخاص بك. في هذا المثال، NetAdmin هي إحدى مجموعات المستخدمين القياسية في Cisco SD-WAN Manager. أدخل قيمة السمة دون عروض أسعار واضغط على Enter.

إدارة صفحة المطالبة

إدارة صفحة المطالبة

-

مباشرة بعد ذلك، تظهر قيمة السمة مع عروض الأسعار لأن معرف Microsoft Entra يعالج هذه القيمة كسلسلة واحدة.

ملاحظة: وهذه المعلمات الموجودة ضمن شروط المطالبة ذات صلة عالية بتكوين SSO SAML الخاص بتطبيق المؤسسة، نظرا لأنه يجب أن تطابق هذه السمات المخصصة دائما مجموعات المستخدمين المحددة في Cisco SD-WAN Manager. تحدد هذه المطابقة الامتيازات أو الأذونات الممنوحة للمستخدمين استنادا إلى المجموعة التي ينتمون إليها على معرف Microsoft Entra.

إدارة صفحة المطالبة

إدارة صفحة المطالبة

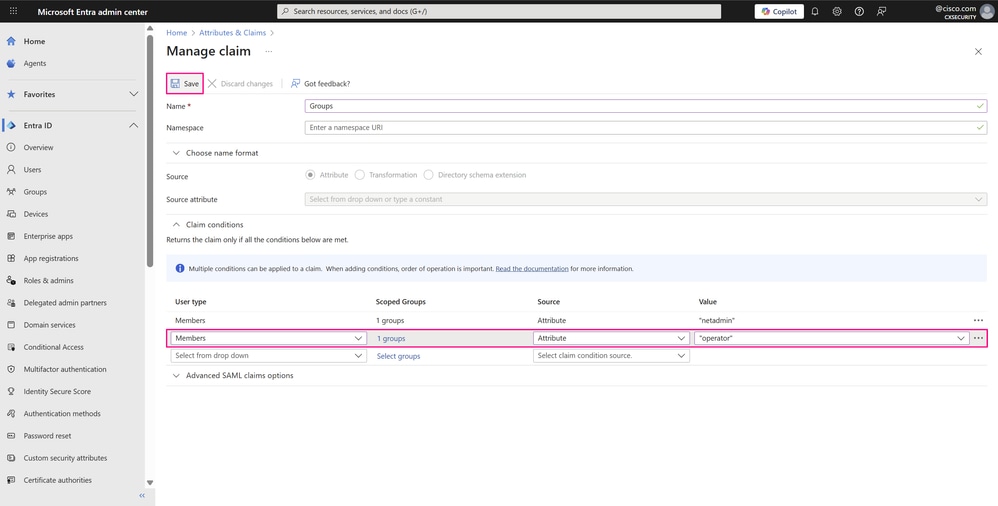

- كرر الخطوات نفسها لشرط مطالبة ثان للمجموعة الثانية التي تم إنشاؤها، والتي يتم تعيينها إلى مجموعة مستخدم المشغل في "مدير SD-WAN من Cisco". هذه العملية مطلوبة لكل مجموعة مختلفة ذات أذونات محددة تريد تسجيل الدخول إلى التطبيق. يمكنك أيضا إضافة مجموعات متعددة ضمن شرط واحد. انقر فوق حفظ لحفظ التغييرات.

إدارة صفحة المطالبة

إدارة صفحة المطالبة

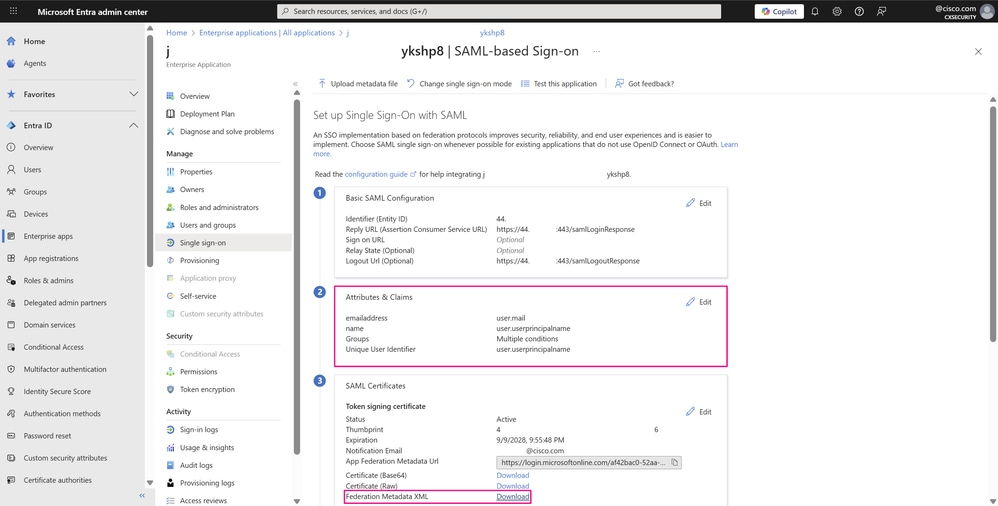

- في صفحة إعداد تسجيل الدخول الأحادي باستخدام SAML، يظهر قسم السمات والمطالبات التغييرات الجديدة التي تم إجراؤها. لاختتام التكوين في معرف Microsoft Entra، تحت شهادات SAML، انقر فوق تنزيل بجوار XML لبيانات تعريف الاتحاد لتنزيل ملف XML الذي يوفر خدمات الهوية للتطبيق.

SSO مع صفحة تكوين SAML

SSO مع صفحة تكوين SAML

الخطوة 5. إستيراد ملف بيانات تعريف SAML لمعرف بطاقة Microsoft إلى مدير SD-WAN من Cisco

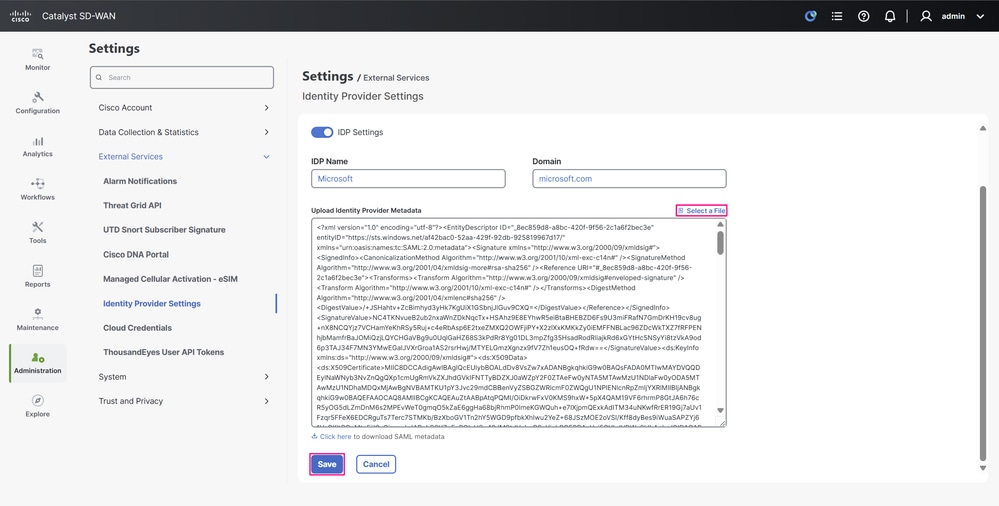

- لتحميل بيانات تعريف الاتحاد في مدير Cisco SD-WAN، انتقل إلى إدارة > إعدادات > خدمات خارجية > إعدادات موفر الهوية وانقر تحديد ملف. أختر الملف الذي قمت بتنزيله من معرف Microsoft Entra، ثم انقر فوق حفظ.

صفحة تكوين إعدادات IDp

صفحة تكوين إعدادات IDp

-

يتم الآن حفظ إعدادات IdP وبيانات التعريف.

صفحة تكوين إعدادات IDp

صفحة تكوين إعدادات IDp

التحقق من الصحة

-

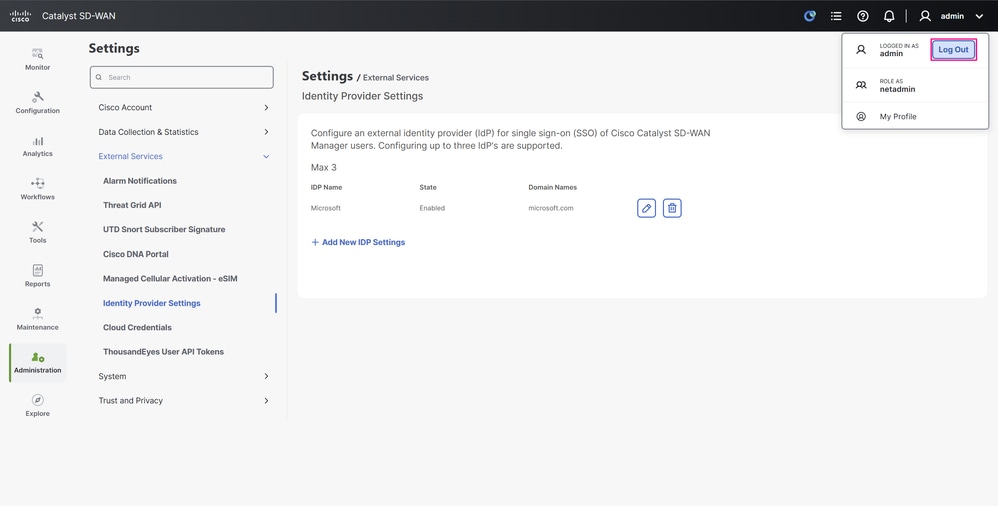

انقر على اسم ملف التعريف الخاص بك في الزاوية العليا اليمنى من واجهة المستخدم لتوسيع الخيارات، ومن هناك انقر على تسجيل الخروج لتسجيل الخروج من المدخل.

قائمة ملف التعريف

قائمة ملف التعريف

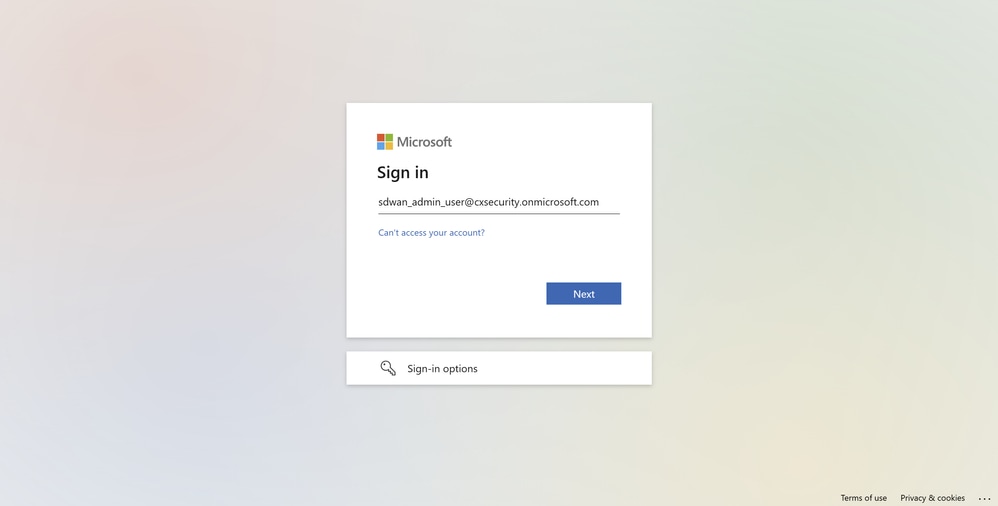

-

تتم إعادة توجيهك فورا إلى شاشة مصادقة Microsoft، حيث تقوم بتسجيل الدخول باستخدام بيانات اعتماد مستخدمي SSO لمعرف Microsoft Entra.

شاشة تسجيل الدخول إلى Microsoft

شاشة تسجيل الدخول إلى Microsoft

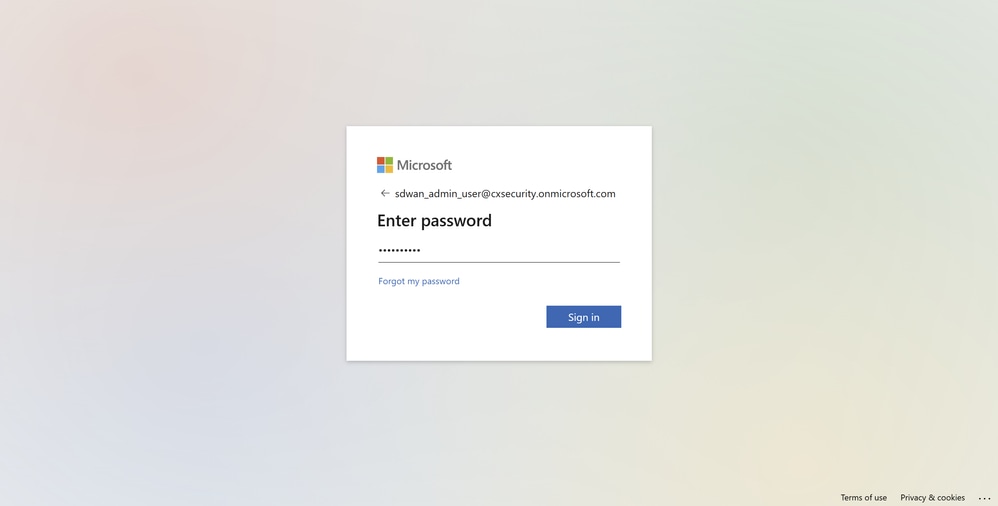

-

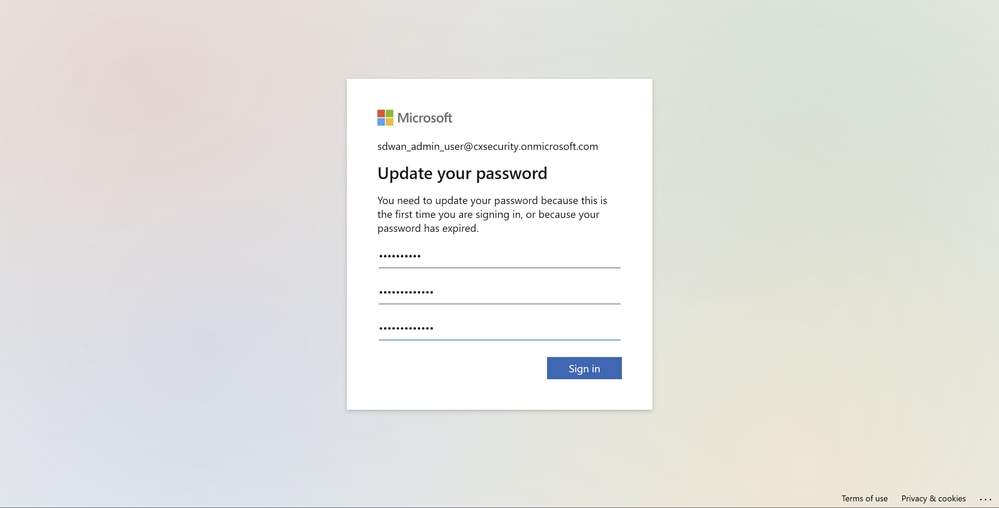

لأن هذه هي المرة الأولى التي يقوم فيها مستخدم SSO بتسجيل الدخول، يطلب موجه الأمر تغيير كلمة المرور.

شاشة تسجيل الدخول إلى Microsoft

شاشة تسجيل الدخول إلى Microsoft

-

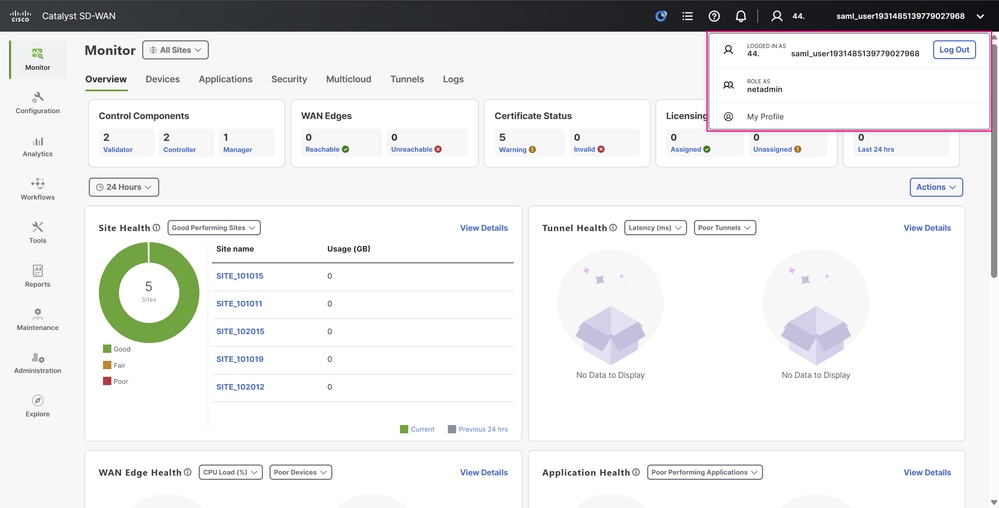

بعد تسجيل دخول ناجح، قم بتوسيع تفاصيل ملف التعريف الخاص بك مرة أخرى في الزاوية العلوية اليمنى من لوحة المعلومات، ويمكنك تأكيد اكتشاف المستخدم باستخدام دور netadmin، تماما كما تم تكوينه في معرف Microsoft Entra.

واجهة مستخدم Cisco SD-WAN Manager

واجهة مستخدم Cisco SD-WAN Manager

-

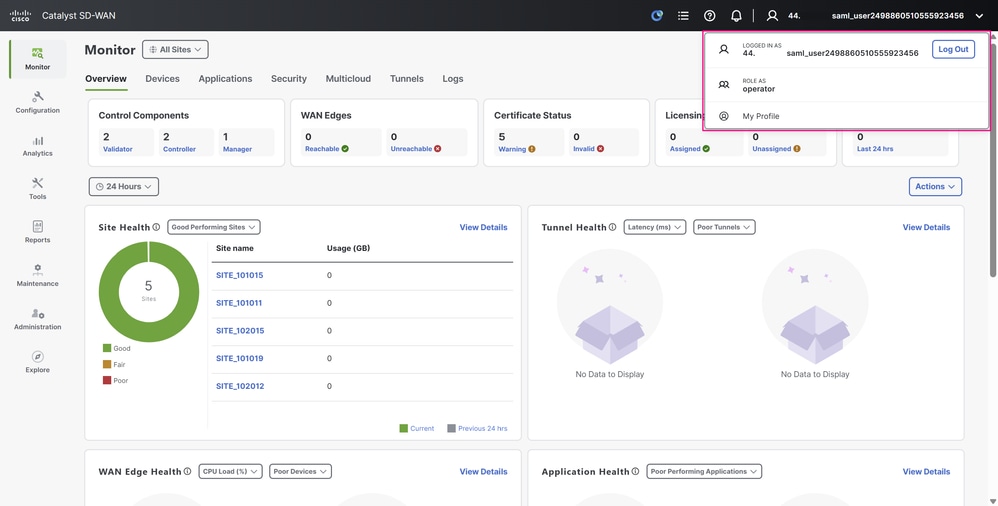

وأخيرا، قم بإجراء نفس إختبار تسجيل الدخول مع المستخدم الآخر. ترى نفس السلوك — المستخدم الآن يعرف مع دور المشغل.

واجهة مستخدم Cisco SD-WAN Manager

واجهة مستخدم Cisco SD-WAN Manager

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

23-Sep-2025

|

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Jordan Morales PonceTechnical Consulting Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات