تكوين إعادة توجيه حركة المرور إلى SIG باستخدام نهج البيانات: الطريقة الاحتياطية للتوجيه

خيارات التنزيل

-

ePub (226.0 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند كيفية تكوين سياسة بيانات للسماح لحركة المرور بالرجوع إلى التوجيه عند فشل أنفاق SIG.

المتطلبات الأساسية

المتطلبات

cisco يوصي أن يتلقى أنت معرفة من cisco برمجية يعرف مساحة شبكة واسعة (SDWAN) حل.

قبل تطبيق سياسة بيانات لإعادة توجيه حركة مرور التطبيق إلى SIG، يجب تكوين أنفاق SIG.

المكونات المستخدمة

تم إختبار النهج الوارد في هذه المقالة على الإصدار 20.9.1 من البرامج و Cisco IOS-XE 17.9.1.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الخلفية

باستخدام هذه الميزة، يمكنك تكوين حركة مرور البيانات المرتبطة بالإنترنت لتوجيهها من خلال تغشية Cisco SD-WAN، كآلية إحتياطية، عند تعطل جميع أنفاق SIG.

يتم تقديم هذه الميزة في الإصدار 17.8.1a من Cisco IOS XE و Cisco vManage، الإصدار 20.8.1

تعريف المشكلة

قبل إصدار 20.8، يكون إجراء SIG في نهج البيانات صارما بشكل افتراضي. إذا كانت أنفاق SIG معطلة، يتم إسقاط حركة المرور.

بنية البرامج

أنت يستطيع يتلقى خيار إضافي أن يختار أن لا يكون صارم ويخلف إلى تحشد أن يرسل حركة مرور عبر التغشية.

يمكن أن يؤدي التوجيه إلى تراكب أو مسارات إعادة توجيه أخرى مثل NAT-DIA.

وباختصار، فإن السلوك المتوقع هو كالتالي:

- لديك خيار إختيار إجراء SIG ليكون افتراضيا صارما أو إحتياطي إلى توجيه.

- يكون السلوك الافتراضي صارما. إذا كانت أنفاق SIG معطلة، يتم إسقاط حركة المرور.

- في حالة تمكين التوجيه من الخلف،

- إذا كانت أنفاق SIG قيد التشغيل، يتم إرسال حركة المرور عبر SIG.

- إذا كانت أنفاق SIG معطلة، فلا يتم إسقاط حركة المرور. تخضع حركة المرور للتوجيه العادي.

ملاحظة: يمكن أن يتم التوجيه عبر NAT DIA أيضا، إذا كان المستخدم لديه كل من مسار SIG (عبر التكوين أو عبر إجراء السياسة) و NAT DIA التي تم تكوينها (ip nat route vrf 1 0.0.0.0.0 global) وإذا ما تعطل النفق، فإن التوجيه يشير إلى NAT DIA. إذا كنت مهتما بالأمان (أي أن حركة المرور يمكن أن تمر عبر وضع العبور أو عبر SIG ولكن ليس عبر DIA)، فيجب عدم تهيئة NAT DIA.

- إذا أصبح نفق SIG مرتفعا، يتم إرسال تدفقات جديدة فقط عبر SIG. ولن تخضع أي تدفقات حالية لإجراء SIG.

- إذا أصبح نفق SIG معطلا، فستتم جميع حركات المرور عبر التوجيه، سواء أكانت التدفقات الحالية أم التدفقات الجديدة.

ملاحظة:تنتقل التدفقات الحالية إلى نفق SIG قبل أن يتم تحويلها إلى التوجيه ويمكن أن تنفصل جلسة من نهاية إلى نهاية. تخضع التدفقات الجديدة للتوجيه

التكوين

سياسة vSmart

سياسة البيانات

vSmart-1# show running-config policy policy data-policy _VPN10_sig-default-fallback-to-routing vpn-list VPN10 sequence 1 match source-data-prefix-list Default ! action accept count Count_26488854sigsig-action fallback-to-routing! ! default-action drop ! ! lists vpn-list VPN10 vpn 10 ! data-prefix-list Default ip-prefix 0.0.0.0/0 ! site-list Site300 site-id 300 ! ! !

تطبيق سياسة

vSmart-1# show running-config apply-policy

apply-policy

site-list Site300

data-policy _VPN10_sig-default-fallback-to-routing all

!

!

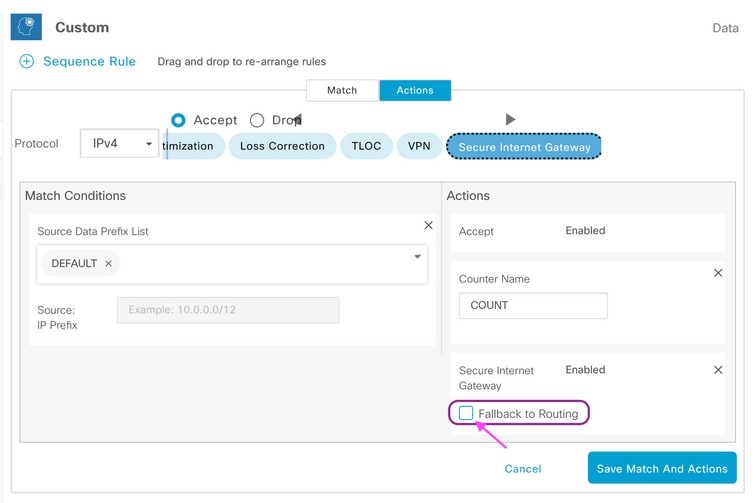

عند إستخدام Policy Builder لنهج vSmart، حدد خانة الاختيار الاحتياطية للتوجيه لتوجيه حركة المرور المرتبطة بالإنترنت من خلال تغشية Cisco SD-WAN عند تعطل جميع أنفاق SIG.

عند تحديد إجراء إحتياطي للتوجيه على واجهة المستخدم، تتم إضافة عملية التوجيه من الخلف إلى وsig-action إلى التكوين ضمن قبول الإجراء.

التحقق من الصحة على cEdge

السياسة

Site300-cE1#show sdwan policy from-vsmart

from-vsmart data-policy _VPN10_sig-default-fallback-to-routing

direction all

vpn-list VPN10

sequence 1

match

source-data-prefix-list Default

action accept

count Count_26488854

sig

sig-action fallback-to-routing

default-action drop

from-vsmart lists vpn-list VPN10

vpn 10

from-vsmart lists data-prefix-list Default

ip-prefix 0.0.0.0/0تأكيد

تأكد من توجيه حركة المرور باستخدام إختبار الاتصال.

Site300-cE1# ping vrf 10 8.8.8.8

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 5/6/9 ms

Site300-cE1#يمكنك التحقق من المسار المتوقع أن تسلكه حركة المرور باستخدام الأمر show sdwan policy service-path.

Site300-cE1# show sdwan policy service-path vpn 10 interface GigabitEthernet 3 source-ip 10.30.1.1 dest-ip 8.8.8.8 protocol 6 all

Number of possible next hops: 1

Next Hop: Remote

Remote IP: 0.0.0.0, Interface Index: 29

Site300-cE1# show sdwan policy service-path vpn 10 interface GigabitEthernet 3 source-ip 10.30.1.1 dest-ip 8.8.8.8 protocol 17 all

Number of possible next hops: 1

Next Hop: Remote

Remote IP: 0.0.0.0, Interface Index: 29

التحقق من عدادات نهج البيانات

أولا، قم بمسح العدادات باستخدام الأمر clear sdwan policy data-policy لتبدأ من 0. يمكنك التحقق من أن العداد كان باستخدام الأمر show sdwan policy data-policy-filter.

Site300-cE1#clear sdwan policy data-policy

Site300-cE1#show sdwan policy data-policy-filter _VPN10_sig-default-fallback-to-routing

data-policy-filter _VPN10_sig-default-fallback-to-routing

data-policy-vpnlist VPN10

data-policy-counter Count_26488854

packets 0

bytes 0

data-policy-counter default_action_count

packets 0

bytes 0

أستخدم ping لإرسال بعض الحزم التي تتوقع توجيهها عبر نفق SIG.

Site300-cE1# ping vrf 10 8.8.8.8

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 5/7/11 ms

Site300-cE1#تحقق من وصول حزم ICMP إلى تسلسل سياسة البيانات لديك باستخدام الأمر show sdwan policy data-policy-filter.

Site300-cE1#show sdwan policy data-policy-filter _VPN10_sig-default-fallback-to-routing

data-policy-filter _VPN10_sig-default-fallback-to-routing

data-policy-vpnlist VPN10

data-policy-counter Count_26488854

packets 5

bytes 500

data-policy-counter default_action_count

packets 0

bytes 0

تتبع الحزمة

قم بإعداد تتبع حزمة لفهم ما يحدث للحزم باستخدام الموجه.

Site300-cE1#show platform packet-trace summary

Pkt Input Output State Reason

12 INJ.2 Gi1 FWD

13 Tu100001 internal0/0/rp:0 PUNT 11 (For-us data)

14 INJ.2 Gi1 FWD

15 Tu100001 internal0/0/rp:0 PUNT 11 (For-us data)

16 INJ.2 Gi1 FWD

17 Tu100001 internal0/0/rp:0 PUNT 11 (For-us data)

18 INJ.2 Gi1 FWD

19 Tu100001 internal0/0/rp:0 PUNT 11 (For-us data)

20 INJ.2 Gi1 FWD

21 Tu100001 internal0/0/rp:0 PUNT 11 (For-us data)

الحزمة 12

يظهر snippet من ربط 12 الحركة مرور ضرب تسلسل 1 في المعطيات سياسة ويعاد توجيهها إلى SIG.

Feature: SDWAN Data Policy IN

VPN ID : 10

VRF : 1

Policy Name : sig-default-fallback-VPN10 (CG:1)

Seq : 1

DNS Flags : (0x0) NONE

Policy Flags : 0x10110000

Nat Map ID : 0

SNG ID : 0

Action : REDIRECT_SIG Success 0x3

Action : SECONDARY_LOOKUP Success

يظهر البحث عن الإدخال لواجهة الإخراج واجهة النفق (منطقي).

Feature: IPV4_INPUT_LOOKUP_PROCESS_EXT

Entry : Input - 0x81418130

Input : internal0/0/rp:0

Output : Tunnel100001

Lapsed time : 446 ns

بعد تشفير IPSec، يتم ملء واجهة الإدخال.

Feature: IPSec

Result : IPSEC_RESULT_SA

Action : ENCRYPT

SA Handle : 42

Peer Addr : 8.8.8.8

Local Addr: 10.30.1.1

Feature: IPV4_OUTPUT_IPSEC_CLASSIFY

Entry : Output - 0x81417b48

Input : GigabitEthernet1

Output : Tunnel100001

Lapsed time : 4419 ns

يأخذ الموجه عدة إجراءات أخرى ثم يرسل الحزمة إلى خارج على واجهة GigabitEthernet1.

Feature: MARMOT_SPA_D_TRANSMIT_PKT

Entry : Output - 0x8142f02c

Input : GigabitEthernet1

Output : GigabitEthernet1

Lapsed time : 2223 ns

الحزمة 13

يستقبل الموجه الاستجابة من IP البعيد (8.8.8.8)، ولكنه غير متأكد من الجهة التي سترسل الاستجابة كما هو موضح بواسطة الإخراج: <غير معروف> في الإخراج.

Feature: IPV4(Input)

Input : Tunnel100001

Output : <unknown>

Source : 8.8.8.8

Destination : 10.30.1.1

Protocol : 1 (ICMP)

Feature: DEBUG_COND_INPUT_PKT

Entry : Input - 0x813eb360

Input : Tunnel100001

Output : <unknown>

Lapsed time : 109 ns

ونظرا لأنه يتم إنشاء الحزمة داخليا، فإنها تستهلك بواسطة الموجه، ويتم عرض الإخراج على أنه <internal0/0/rp:0>.

Feature: INTERNAL_TRANSMIT_PKT_EXT

Entry : Output - 0x813ebe6c

Input : Tunnel100001

Output : internal0/0/rp:0

Lapsed time : 5785 ns

بعد هذا، يتم إخضاع الحزمة لعملية Cisco IOSd، والتي تسجل الإجراءات التي يتم إتخاذها على الحزمة. عنوان IP للواجهة المحلية في VRF 10 هو 10.30.1.1.

IOSd Path Flow: Packet: 13 CBUG ID: 79

Feature: INFRA

Pkt Direction: IN

Packet Rcvd From DATAPLANE

Feature: IP

Pkt Direction: IN

Packet Enqueued in IP layer

Source : 8.8.8.8

Destination : 10.30.1.1

Interface : Tunnel100001

Feature: IP

Pkt Direction: IN

FORWARDED To transport layer

Source : 8.8.8.8

Destination : 10.30.1.1

Interface : Tunnel100001

Feature: IP

Pkt Direction: IN

CONSUMED Echo reply

Source : 8.8.8.8

Destination : 10.30.1.1

Interface : Tunnel100001

التحقق من التوجيه الاحتياطي

يمكنك محاكاة تجاوز الفشل باستخدام إيقاف تشغيل إداري على واجهة النقل (TLOC) (GigabitEthernet1)، وهو Biz-Internet. لديه اتصال بالإنترنت.

GigabitEthernet2 - MPLS TLOC UP/UP، ولكن لا يوجد اتصال بالإنترنت. يمكن ملاحظة حالة التحكم في إخراج show sdwan control local-properties wan-interface-list.

Site300-cE1#show sdwancontrollocal-properties wan-interface-list

PUBLIC PUBLIC PRIVATE PRIVATE PRIVATE MAX RESTRICT/ LAST SPI TIME NAT VM

INTERFACE IPv4 PORT IPv4 IPv6 PORT VS/VM COLOR STATE CNTRL CONTROL/ LR/LB CONNECTION REMAINING TYPE CON REG

STUN PRF ID

-------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

GigabitEthernet1 10.2.6.2 12346 10.2.6.2 :: 12346 0/0 biz-internet down 2 yes/yes/no No/No 0:19:51:05 0:10:31:41 N 5 Default

GigabitEthernet2 10.1.6.2 12346 10.1.6.2 :: 12346 2/1 mpls up 2 yes/yes/no No/No 0:23:41:33 0:06:04:21 E 5 Default

من الإخراج show ip interface brief ، تظهر واجهة GigabitEthernet1 معطلة إداريا.

Site300-cE1#show ip interface brief

Interface IP-Address OK? Method Status Protocol

GigabitEthernet1 10.2.6.2 YES other administratively down down

GigabitEthernet2 10.1.6.2 YES other up upالنفق 100001 في حالة up/down.

Tunnel100001 10.2.6.2 YES TFTP up downلا يوجد اتصال بالإنترنت الآن، لذلك تفشل إمكانية الوصول إلى 8.8.8.8 من VRF 10.

Site300-cE1# ping vrf 10 8.8.8.8

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds:

U.U.U

Success rate is 0 percent (0/5)يظهر الأمر show sdwan policy service-path أنه من المتوقع أن يتم تنفيذ المسار الافتراضي ل OMP (الرجوع إلى التوجيه) للانتقال إلى DC (مركز البيانات).

عنوان IP للموجه المحلي MPLS TLOC هو 10.1.6.2.

Site300-cE1#show sdwan policy service-path vpn 10 interface GigabitEthernet 3 source-ip 10.30.1.1 dest-ip 8.8.8.8 protocol 6 all

Number of possible next hops: 1

Next Hop: IPsec

Source: 10.1.6.2 12346 Destination: 10.1.2.2 12366 Local Color: mpls Remote Color: mpls Remote System IP: 10.1.10.1

Site300-cE1#show sdwan policy service-path vpn 10 interface GigabitEthernet 3 source-ip 10.30.1.1 dest-ip 8.8.8.8 protocol 17 all

Number of possible next hops: 1

Next Hop: IPsec

Source: 10.1.6.2 12346 Destination: 10.1.2.2 12366 Local Color: mpls Remote Color: mpls Remote System IP: 10.1.10.1

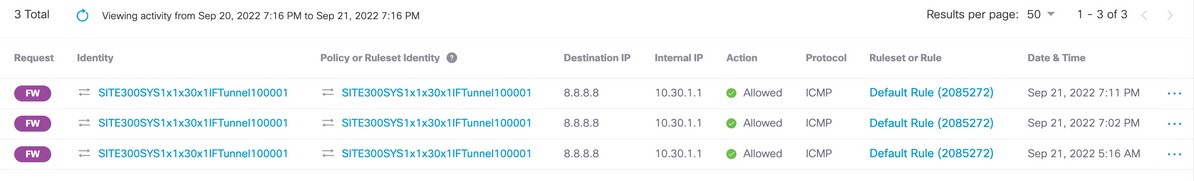

على بوابة Umbrella

مثال على نهج بيانات الإنتاج

مثال نموذجي على نهج بيانات الإنتاج.

data-policy _VPN10_SIG_Fall_Back

vpn-list VPN10

sequence 1

match

app-list Google_Apps

source-ip 0.0.0.0/0

!

action accept

sig

sig-action fallback-to-routing

!

!

default-action dropيطابق تطبيقات Google من أي مصدر ويعود للتوجيه، إذا كان هناك مشكلة.

معلومات ذات صلة

وثائق سياسة Cisco IOS-XE SDWAN

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

01-Nov-2022

|

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Shankar VemulapalliCustomer Delivery Engineering Technical Leader

- Edited by Kendra DodsonCustomer Delivery Engineering Technical Leader

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات