تكوين GETtvpn باستخدام خوادم مفاتيح COOP ومصادقة الشهادة

خيارات التنزيل

-

ePub (163.4 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المقدمة

يصف هذا وثيقة كيف أن يشكل مجموعة يشفر نقل VPN (GETVPN) أن يستعمل شهادة رقمي لمصادقة و COOP مفتاح نادل.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- Cisco Group Encrypted Transport VPN (GETVPN)

- البنية الأساسية للمفتاح العام (PKI)

- جهة منح الشهادة (CA)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج التالية:

- CSR1000V - Cisco IOS® XE، الإصدار 16.12.03 - كخادم مفتاح Cisco IOS® XE، عضو مجموعة وخادم CA.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

في نشر GETVPN، يعد خادم المفاتيح الكيان الأكثر أهمية لأن KS يحافظ على مستوى التحكم. باستخدام جهاز واحد لإدارة مجموعة GETVPN كاملة، فإنه يؤدي إلى إنشاء نقطة فشل واحدة.

ولتقليل هذا السيناريو، يدعم GETVPN خوادم مفاتيح متعددة تسمى KS التعاونية (COOP) التي توفر التكرار والاسترداد إذا أصبح الوصول إلى خادم مفتاح غير ممكن.

التكوين

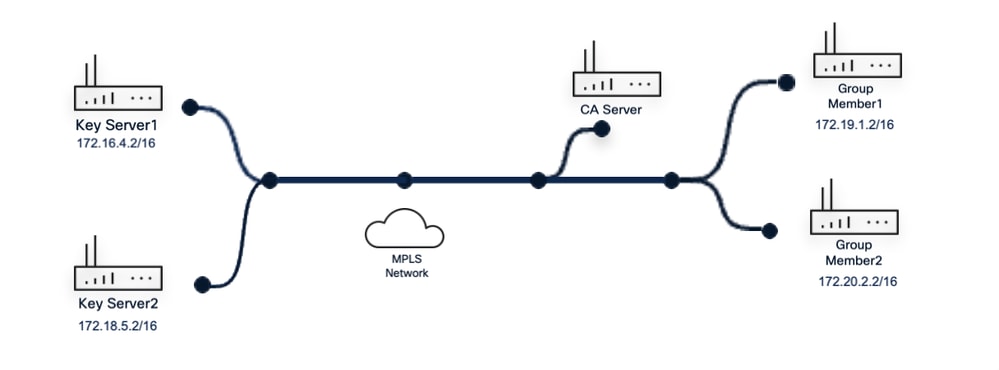

الرسم التخطيطي للشبكة

طبولوجيا GetVPN

طبولوجيا GetVPN

التكوينات

PKI للمصادقة

وتستخدم شركة PKI بنيتها الأساسية للتغلب على الصعوبات الرئيسية التي تواجهها الإدارة عند إستخدام مرافق المفاتيح العمومية. وتعمل البنية الأساسية للبنية الأساسية للبنية الأساسية للبنية الأساسية للبنية الأساسية (CA) كمرجع للشهادات يصدر (ثم يحتفظ) شهادات الهوية.

يتم تخويل أي موجه من أعضاء المجموعة تطابق معلومات الشهادة الخاصة به هوية ISAKMP ويمكنه التسجيل إلى KS.

ملاحظة: يمكن إصدار الشهادات بواسطة أي مرجع مصدق. لهذا الدليل، يتم تكوين CSR1000V على هيئة CA لإصدار شهادات إلى جميع الأجهزة في النشر لمصادقة هويتها.

خادم CA# show crypto PKI

خادم ca-server crypto PKI

اكتمال مستوى قاعدة البيانات

أرشيف قاعدة البيانات pkcs12 كلمة المرور 7 1511021f07257a767b73

المصدر-name cn=Root-CA.cisco.com ou=lab

تجريد التجزئة التلقائية SHA255

شهادة العمر الافتراضي 5000

شهادة المرجع المصدق مدى الحياة 7300

مصادقة العميل للخادم الخاص ب EKU

URL nvram لقاعدة البيانات

1.- في عمليات النشر القائمة على PKI، يجب الحصول على شهادة هوية من مرجع مصدق (CA) لكل جهاز. في موجهات خادم المفاتيح وأعضاء المجموعة، قم بإنشاء زوج مفاتيح RSA يتم إستخدامه في تكوين نقاط الثقة الخاصة بهم.

ملاحظة: ولأغراض عرض هذا الدليل، تشترك جميع الخوادم الأساسية وموجهات أعضاء المجموعة في هذا المخطط في التكوين نفسه.

الخادم الرئيسي

KS(config)# crypto key generate rsa modulus 2049 general-keys label pkikey

The name for the keys will be: pkikey

% The key modulus size is 2049 bits

% Generating 2049 bit RSA keys, keys will be non-exportable...

[OK] (elapsed time was 0 seconds)

KS(config)# crypto pki trustpoint GETVPN

KS(config)# enrollment url http://10.191.61.120:80

KS(config)# subject-name OU=GETVPN_KS

KS(config)# revocation-check none

KS(config)# rsakeypair pkikey

KS(config)# auto-enroll 70

عضو المجموعة

GM(config)# crypto key generate rsa modulus 2049 general-keys label pkikey

The name for the keys will be: pkikey

% The key modulus size is 2049 bits

% Generating 2049 bit RSA keys, keys are non-exportable...

[OK] (elapsed time was 0 seconds)

GM(config)# crypto pki trustpoint GETVPN

GM(ca-trustpoint)# enrollment url http://10.191.61.120:80

GM(ca-trustpoint)# subject-name OU=GETVPN_GM

GM(ca-trustpoint)# revocation-check none

GM(ca-trustpoint)# rsakeypair pkikey

GM(ca-trustpoint)# auto-enroll 70

ملاحظة: يتم إعادة إستخدام اسم مفتاح RSA على جميع الأجهزة للحفاظ على التناسق ولا يؤثر على الإعدادات الأخرى لأن كل مفتاح RSA فريد في قيمته الحسابية.

2.- يجب تثبيت الشهادة من المرجع المصدق أولا في TrustPoint، ويمكن القيام بذلك إما من خلال المصادقة على TrustPoint أو التسجيل مباشرة. نظرا لعدم وجود شهادة CA مثبتة مسبقا، يتم تشغيل إجراء مصادقة TrustPoint أولا.

الخادم الرئيسي

KS(config)# crypto pki enroll GETVPN

% You must authenticate the Certificate Authority before

you can enroll with it.

% Attempting authentication first.

Certificate has the following attributes:

Fingerprint MD5: CD60821B 034ACFCF D1FD66D3 EA27D688

Fingerprint SHA1: 3F0C3A05 9BC786B4 8828007A 78A3973D B507F9C4

% Do you accept this certificate? [yes/no]: yes

Trustpoint CA certificate accepted.

% Start certificate enrollment ..

% Create a challenge password. You need to verbally provide this

password to the CA Administrator in order to revoke your certificate.

For security reasons your password is not saved in the configuration.

Please make a note of it.

Password:

Re-enter password:

% The subject name in the certificate includes: OU=GETVPN_KS

% The subject name in the certificate includes: get-KS

% Include the router serial number in the subject name? [yes/no]: no

% Include an IP address in the subject name? [no]: no

Request certificate from CA? [yes/no]: yes

% Certificate request sent to Certificate Authority

% The 'show crypto pki certificate verbose GETVPN' command will show the fingerprint.

عضو المجموعة

GM(config)# crypto pki enroll GETVPN

% You must authenticate the Certificate Authority before

you can enroll with it.

% Attempting authentication first.

Certificate has the following attributes:

Fingerprint MD5: E184D9EC 2D6499B3 D5D78E8A CD0B910C

Fingerprint SHA1: A31EE77D A4FFA2B7 90F39933 00337A6D 46CBE32E

% Do you accept this certificate? [yes/no]: y

% Trustpoint CA certificate accepted.

% Start certificate enrollment ..

% Create a challenge password. You need to verbally provide this

password to the CA Administrator in order to revoke your certificate.

For security reasons your password is not saved in the configuration.

Please make a note of it.

Password:

Re-enter password:

% The subject name in the certificate will include: OU=GETVPN

% The subject name in the certificate will include: get_GM

% Include the router serial number in the subject name? [yes/no]: n

% Include an IP address in the subject name? [no]: n Request certificate from CA? [yes/no]: y

% Certificate request sent to Certificate Authority

% The 'show crypto pki certificate verbose GETVPN' commandwill show the fingerprint.

3- دققت على كلا الجهازين أن الشهادات الصادرة حديثا يتم إستيرادها في نقاط الثقة المصدق عليها الخاصة بها (يجب إستيراد شهادة CA أيضا) باستخدام الأمر 'show crypto pki certificates verbose'.

الخادم الرئيسي

KS# show crypto pki certificates verbose GETVPN

. Certificate

Status: Available

Version: 3

Certificate Serial Number (hex): 05

Certificate Usage: General Purpose

Issuer:

cn=Root-CA.cisco.com OU=LAB

Subject:

Name: get-KS

hostname=get-KS

ou=GETVPN_KS

Validity Date:

start date: 11:58:27 UTC Sep 9 2025

end date: 11:58:27 UTC May 19 2039

Subject Key Info:

Public Key Algorithm: rsaEncryption

RSA Public Key: (2049 bit)

Signature Algorithm: SHA256 with RSA Encryption

Fingerprint MD5: 51576B28 1203C5EC 06FF408E F90B0E47

Fingerprint SHA1: 9D5B10E5 E9418C00 895E6DC7 9BE86624 B273CF15

X509v3 extensions:

X509v3 Key Usage: A0000000

Digital Signature

Key Encipherment

X509v3 Subject Key ID: 3A1012CD 1FB41E07 5B64742B 778B1E24 E1F07A92

X509v3 Authority Key ID: 4F0F7126 6D21324A 585A0BF3 652EB561 17D18B2F

Authority Info Access:

Extended Key Usage:

Client Auth

Server Auth

Cert install time: 11:58:28 UTC Sep 9 2025

Associated Trustpoints: GETVPN

Storage: nvram:Root-CAcisco#5.cer

Key Label: pkikey

Key storage device: private config

CA Certificate

Status: Available

Version: 3

Certificate Serial Number (hex): 01

Certificate Usage: Signature

Issuer:

cn=Root-CA.cisco.com OU=LAB

Subject:

cn=Root-CA.cisco.com OU=LAB

Validity Date:

start date: 11:28:11 UTC Sep 9 2025

end date: 11:28:11 UTC Sep 4 2045

Subject Key Info:

Public Key Algorithm: rsaEncryption

RSA Public Key: (1024 bit)

Signature Algorithm: SHA256 with RSA Encryption

Fingerprint MD5: E184D9EC 2D6499B3 D5D78E8A CD0B910C

Fingerprint SHA1: A31EE77D A4FFA2B7 90F39933 00337A6D 46CBE32E

X509v3 extensions:

X509v3 Key Usage: 86000000

Digital Signature

Key Cert Sign

CRL Signature

X509v3 Subject Key ID: 4F0F7126 6D21324A 585A0BF3 652EB561 17D18B2F

X509v3 Basic Constraints:

CA: TRUE

X509v3 Authority Key ID: 4F0F7126 6D21324A 585A0BF3 652EB561 17D18B2F

Authority Info Access:

Cert install time: 11:58:16 UTC Sep 9 2025

Associated Trustpoints: GETVPN

Storage: nvram:Root-CAcisco#1CA.cer

عضو المجموعة

GM# show crypto pki certificates verbose GETVPN

Certificate

Status: Available

Version: 3

Certificate Serial Number (hex): 08

Certificate Usage: General Purpose

Issuer:

cn=Root-CA.cisco.com OU=LAB

Subject:

Name: get_GM

hostname=get_GM

ou=GETVPN

Validity Date:

start date: 12:05:19 UTC Sep 9 2025

end date: 12:05:19 UTC May 19 2039

Subject Key Info:

Public Key Algorithm: rsaEncryption

RSA Public Key: (2049 bit)

Signature Algorithm: SHA256 with RSA Encryption

Fingerprint MD5: CA8AF53B B7424CD6 4C94F689 6FDD441F

Fingerprint SHA1: 8ACE3BC0 5BC6BBF1 D9696805 2998AFDB 2A73A65E

X509v3 extensions:

X509v3 Key Usage: A0000000

Digital Signature

Key Encipherment

X509v3 Subject Key ID: F3C5E024 F93B09A0 4F99215E 34EB9C88 553C7CAD

X509v3 Authority Key ID: 4F0F7126 6D21324A 585A0BF3 652EB561 17D18B2F

Authority Info Access:

Extended Key Usage:

Client Auth

Server Auth

Associated Trustpoints: GETVPN

Storage: nvram:Root-CAcisco#8.cer

Key Label: pkikey

CA Certificate

Status: Available

Version: 3

Certificate Serial Number (hex): 01

Certificate Usage: Signature

Issuer:

cn=Root-CA.cisco.com OU=LAB

Subject:

cn=Root-CA.cisco.com OU=LAB

Validity Date:

start date: 11:28:11 UTC Sep 9 2025

end date: 11:28:11 UTC Sep 4 2045

Subject Key Info:

Public Key Algorithm: rsaEncryption

RSA Public Key: (1024 bit)

Signature Algorithm: SHA256 with RSA Encryption

Fingerprint MD5: E184D9EC 2D6499B3 D5D78E8A CD0B910C

Fingerprint SHA1: A31EE77D A4FFA2B7 90F39933 00337A6D 46CBE32E

X509v3 extensions:

X509v3 Key Usage: 86000000

Digital Signature

Key Cert Sign

CRL Signature

X509v3 Subject Key ID: 4F0F7126 6D21324A 585A0BF3 652EB561 17D18B2F

X509v3 Basic Constraints:

CA: TRUE

X509v3 Authority Key ID: 4F0F7126 6D21324A 585A0BF3 652EB561 17D18B2F

Authority Info Access:

Associated Trustpoints: GETVPN

Storage: nvram:Root-CAcisco#1CA.cer

ملاحظة: بالنسبة لمصادقة الشهادة، تأكد من أن الشهادة المقدمة تحتوي على المعلمات الصحيحة للتحقق من هوية الجهاز مثل الاسم الشائع (CN) واستخدام المفتاح الموسع (EKU) وتاريخ الصلاحية.

تكوين GETVPN

تعتمد الميزات الهامة ل GETVPN على التكوين السابق الذي يوصى بتكوينه قبل ميزات ISAKMP و GDOI.

4.- في خادم المفاتيح الأساسية، قم بإنشاء مفتاح RSA قابل للتصدير يحمل التسمية "getKey". يجب أن يكون هذا المفتاح مطابقا على كل "خادم المفاتيح". لذلك، فإن الميزة القابلة للتصدير ضرورية للخطوات التالية:

KS(config)# crypto key generate rsa general-keys label getKey modulus 1024 exportable

The name for the keys will be: getKey

% The key modulus size is 1024 bits

% Generating 1024 bit RSA keys, keys are exportable.

.. [OK] (elapsed time was 0 seconds)

5.- قم بتحديد قائمة الوصول الموسعة باستخدام حركة المرور المفيدة التي يجب على موجهات أعضاء المجموعة تشفيرها عند المرور عبرها. في خادم المفاتيح الثانوية، قم بتحديد نفس قائمة الوصول باستخدام نفس الاسم.

خادم المفتاح الأساسي

KS(config)# ip access-list extended data_plane

KS(config-ext-nacl)# 10 permit ip 10.0.0.0 0.0.0.255 172.16.0.0 0.0.255.255

KS(config-ext-nacl)# 20 permit ip 172.16.0.0 0.0.255.255 10.0.0.0 0.0.0.255

خادم المفتاح الثانوي

KS2(config)# ip access-list extended data_plane

KS2(config-ext-nacl)# 10 permit ip 10.0.0 0.0.0.255 172.16.0.0 0.0.255.255

KS2(config-ext-nacl)# 20 permit ip 172.16.0.0 0.0.255.255 10.0.0.0 0.0.0.255

6- قم بتكوين سياسة ISAKMP و IPsec trasnform set وملف تعريف IPsec المستخدم لإنشاء الاتصال الآمن مع GMs لبدء تبادل رسائل مجموعة GDOI.

KS(config)# crypto isakmp policy 10

KS(config-isakmp)# encryption aes 256

KS(config-iskamp)# hash sha256

KS(config-iskamp)# group 14

KS(config-iskamp)# lifetime 3600

KS(config)# crypto ipsec transform-set get-ts esp-aes esp-sha-hmac

KS(config)# crypto ipsec profile gdoi-profile

KS(ipsec-profile)# set security-association lifetime seconds 7200

KS(ipsec-profile)# set transform-set get-ts

تكوين COOP

7- في التنفيذ التعاوني، يجب أن تكون للخوادم الرئيسية المعنية تشكيلة متماثلة. قم بتصدير مفتاح RSA القابل للتصدير الذي تم إنشاؤه مسبقا من خادم المفاتيح الأساسي واستيراد كل من المفاتيح الخاصة والعامة إلى خادم المفاتيح الثانوية (KS2). في سيناريو يصبح فيه خادم المفاتيح الأساسية غير مستجيب، يستمر خادم المفاتيح الثانوية في التحكم في مفتاح كافة أجهزة GM داخل المجموعة.

خادم المفتاح الأساسي

KS(config)# crypto key export rsa getKey pem terminal 3des cisco123

% Key name: getKey Usage: General Purpose Key Key data:

-----BEGIN PUBLIC KEY-----

MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCFtHBAdGV3ZPaGQcsAqO

1H9gmJWJNEeQvTND/oSrhN+jSSm+8f27RvDnIMYLDl9MndZ+rPqCPM/3NXE07

5bOsrT7B2uOpCBmAJK9iiTsfr01Qc4Izu5fwWcK2CN5OvLhyR2pKPviqwkSmGS

zbaErQCH7evvjutYHE6DhOTTLubxQIDAQAB

-----END PUBLIC KEY-----

-----BEGIN RSA PRIVATE KEY-----

Proc-Type: 4,ENCRYPTED

DEK-Info: DES-EDE3-CBC,AA98923B28E00DCCto1Wym6cRvqEXBlt97UZdGyusf3cW/iumb7oD9/09q5if4ouoE

brPykL3No0WMI7h56WQPiAHzLu5IZ+CTQHwwgYvXwHNpOHjmTMOgf9FG856GosM3kjP58QDupSc1W70+C9

zsCM3QmwbRs6JGBP5Rb36f+895xoyqzWA8G5sQlizE1oP4lM3Zx5DukgTXLzIDL7w0dPEYBd1aDhAJQf8dB/Zu

GvQWxad4gL6SssEyzigbzdSdRwBS+0DLOm05hOUU8rNiWit1TCsTPflwuTjlyxgRbyKvtXdoURvuTP3M6/DOppe2

n26bXC2DcURk8nMtIrIHAPvvh5KbxdyHtBrvgmlZH/ryKfx33fPoVu/TaYggMoWFTizfBgr643UoFOIcFgdhasQsn8Lb

AI286GHqCOw2AxDcoMzcanQYw1VNgHG7SUsbaday7enuJtwbf2Pjkf9u0vo7bw2y8OiIXgrhQ9FOugNVqL+Ik7C

2PkLiQvQwuYi8J9SgM+391aFrf0NRXFHrM7T9MQcBBIcbo0BtfG4ICBuIltpG+BpCty/XW99dvuhqh9hjqfy2sKqF4H

K3EGAmhHSTV2wqxTvK/UQbNt7zbXwLGy326tDdYg6BSQYNjcaTADwPzd1PBa5JJJ1v9ZIRJSy42l7wWcuYAZpJ

9CRnKpLvW1CGhNqk5kmJzypqmurWtuzxJQiJhysp5halOicdjEKVVr1SHLOxxmCJ09rJe27degR2iwvvWQjewrA0K

5Bu+jzxSeQAxbUAXGiIfp9hCL8jq4ac/g+OafCqyHETJd8m5Yr6W9/0bGLnsEzNLbhgPR7A==

-----END RSA PRIVATE KEY-----

خادم المفتاح الثانوي

KS2(config)# crypto key import rsa getKey pem exportable terminal cisco123

% Enter PEM-formatted public General Purpose key or certificate.

% End with a blank line or "quit" on a line by itself.

-----BEGIN PUBLIC KEY-----

MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCFtHBAdGV3ZPaGQcsAqO

1H9gmJWJNEeQvTND/oSrhN+jSSm+8f27RvDnIMYLDl9MndZ+rPqCPM/3NXE07

5bOsrT7B2uOpCBmAJK9iiTsfr01Qc4Izu5fwWcK2CN5OvLhyR2pKPviqwkSmGSz

baErQCH7evvjutYHE6DhOTTLubxQIDAQAB

-----END PUBLIC KEY-----

quit

% Enter PEM-formatted encrypted private General Purpose key.

% End with "quit" on a line by itself.

-----BEGIN RSA PRIVATE KEY-----

Proc-Type: 4,ENCRYPTED

DEK-Info: DES-EDE3-CBC,AA98923B28E00DCCto1Wym6cRvqEXBlt97UZdGyusf3cW/iumb7oD9/09q5if4ouoE

brPykL3No0WMI7h56WQPiAHzLu5IZ+CTQHwwgYvXwHNpOHjmTMOgf9FG856GosM3kjP58QDupSc1W70+C9

zsCM3QmwbRs6JGBP5Rb36f+895xoyqzWA8G5sQlizE1oP4lM3Zx5DukgTXLzIDL7w0dPEYBd1aDhAJQf8dB/Zu

GvQWxad4gL6SssEyzigbzdSdRwBS+0DLOm05hOUU8rNiWit1TCsTPflwuTjlyxgRbyKvtXdoURvuTP3M6/DOppe2

n26bXC2DcURk8nMtIrIHAPvvh5KbxdyHtBrvgmlZH/ryKfx33fPoVu/TaYggMoWFTizfBgr643UoFOIcFgdhasQsn8Lb

AI286GHqCOw2AxDcoMzcanQYw1VNgHG7SUsbaday7enuJtwbf2Pjkf9u0vo7bw2y8OiIXgrhQ9FOugNVqL+Ik7C

2PkLiQvQwuYi8J9SgM+391aFrf0NRXFHrM7T9MQcBBIcbo0BtfG4ICBuIltpG+BpCty/XW99dvuhqh9hjqfy2sKqF4H

K3EGAmhHSTV2wqxTvK/UQbNt7zbXwLGy326tDdYg6BSQYNjcaTADwPzd1PBa5JJJ1v9ZIRJSy42l7wWcuYAZpJ

9CRnKpLvW1CGhNqk5kmJzypqmurWtuzxJQiJhysp5halOicdjEKVVr1SHLOxxmCJ09rJe27degR2iwvvWQjewrA0K

5Bu+jzxSeQAxbUAXGiIfp9hCL8jq4ac/g+OafCqyHETJd8m5Yr6W9/0bGLnsEzNLbhgPR7A==

-----END RSA PRIVATE KEY-----

quit

% Key pair import succeeded.

8- يجب تكوين ISAKMP الدوري من أجل COOP KSs. وبهذه الطريقة، يمكن ل KS الأساسية مراقبة خوادم المفاتيح الثانوية

خادم المفتاح الأساسي

KS(config)# crypto isakmp keepalive 15 periodic

خوادم المفاتيح الثانوية

KS2(config)# crypto isakmp keepalive 15 periodic

تتبادل خوادم COOP الأساسية الاتصال في إتجاه واحد من الأساسي إلى الثانوي. إذا لم يتم سماع KS الثانوي من KS الأساسي خلال فترة زمنية مدتها 30 ثانية، يحاول KS الثانوي الاتصال ب KS الأساسي ويطلب معلومات محدثة. إذا لم يسمع KS الثانوي من KS الأساسي على مدى فترة 60 ثانية، يتم تشغيل عملية إعادة إختيار COOP ويتم إختيار KS أساسي جديد.

ملاحظة: لا يلزم وجود DPD دوري بين GM و KS.

يستند الاختيار بين الخوادم الرئيسية إلى قيمة الأولوية العليا التي تم تكوينها. إذا كانت متشابهة، فهذا يعتمد على أعلى عنوان IP. قم بتكوين نفس مجموعة GDOI على كل خادم مفاتيح باستخدام نفس سياسات التشفير وقوائم الوصول الموسعة.

خادم المفتاح الأساسي

KS(config)# crypto gdoi group GETVPN

KS(config-gkm-group)# identity number 484

KS(config-gkm-group)# server local

KS(gkm-local-server)# rekey lifetime seconds 86400

KS(gkm-local-server)# rekey retransmit 40 number 2

KS(gkm-local-server)#rekey authentication mypubkey rsa getKey

KS(gkm-local-server)# rekey transport unicast

9.- ضمن نفس إعدادات الخادم المحلي، قم بتمكين سياسات التشفير المخصصة لحركة مرور مستوى البيانات وقائمة الوصول التي تم تكوينها مسبقا.

KS(gkm-local-server)# sa ipsec 10

KS(gkm-sa-ipsec)# profile gdoi-profile

KS(gkm-sa-ipsec)# match address ipv4 data_plane

على إعدادات الخادم المحلي هو مستوى التكوين الذي تم فيه تمكين وظيفة خادم مفتاح COOP، تحدد الأولوية المحددة دور خادم المفاتيح هذا. يجب تكوين خوادم المفاتيح الثانوية بشكل صريح حتى تكون جميع KS على دراية ببعضها البعض.

KS(gkm-sa-ipsec)# exit

KS(gkm-local-server)# redundancy

KS(gdoi-coop-ks-config)# local priority 100

KS(gdoi-coop-ks-config)# peer address ipv4 172.18.5.2

والجزء الأخير من تكوين خادم COOP الرئيسي هو تعريف عنوان IP المصدر لحزمة المفاتيح، وهو عنوان IP الذي تم تكوينه في إحدى واجهات موجه خادم المفاتيح.

KS(gdoi-coop-ks-config)# exit

KS(gkm-local-server)# address ipv4 172.16.4.2

قم بنسخ خطوات التكوين نفسها على خادم المفاتيح الثانوية، وتكوين أولوية أقل لتحديد الموجه كخادم ثانوي وتسجيل عنوان KS الأساسي.

خادم المفتاح الثانوي

KS2(config)# crypto gdoi group GETVPN

KS2(config-gkm-group)# identity number 484

KS2(config-gkm-group)# server local

KS2(gkm-local-server)# rekey lifetime seconds 86400

KS2(gkm-local-server)# rekey retransmit 40 number 2

KS2(gkm-local-server)# rekey authentication mypubkey rsa getKey

KS2(gkm-local-server)# rekey transport unicast

KS2(gkm-local-server)# sa ipsec 10

KS2(gkm-sa-ipsec)# profile gdoi-profile

KS2(gkm-sa-ipsec)# match address ipv4 data_plane

KS2(gkm-sa-ipsec)# exit

KS2(gkm-local-server)# redundancy

KS2(gdoi-coop-ks-config)# local priority 78

KS2(gdoi-coop-ks-config)# peer address ipv4 172.16.4.2

KS2(gdoi-coop-ks-config)# exit

KS2(gkm-local-server)# address ipv4 172.18.5.2

10.- من خلال موجه عضو مجموعة، تتكون إعدادات مجموعة GDOI من تكوين أقل مقارنة بخوادم المفاتيح. يلزم وجود عضو في المجموعة فقط لتكوين سياسة ISAKMP، واستخدام نفس طريقة المصادقة، ومجموعة GDOI، والحصول على عناوين IP الخاصة بالخوادم الأساسية التي يمكن للموجه GM التسجيل إليها.

عضو المجموعة

GM(config)# crypto isakmp policy 10

GM(config-isakmp)# encryption aes 256

GM(config-isakmp)# hash sha256

GM(config-isakmp)# group 14

GM(config-isakmp)# lifetime 3600

GM(config)# crypto gdoi group GETVPN

GM(config-gkm-group)# identity number 484

GM(config-gkm-group)# server address ipv4 172.18.5.2

GM(config)# crypto map getvpn 10 gdoi

GM(config-crypto-map)# set group GETVPN

GM(config)# interface GigabitEthernet1

GM(config-if)# crypto map getvpn

عضو المجموعة 2

GM2(config)# crypto isakmp policy 10

GM2(config-isakmp)# encryption aes 256

GM2(config-isakmp)# hash sha256

GM2(config-isakmp)# group 14

GM2(config-isakmp)# lifetime 3600

GM2(config)# crypto gdoi group GETVPN

GM2(config-gkm-group)# identity number 484

GM2(config-gkm-group)# server address ipv4 172.16.4.2

GM2(config-gkm-group)# server address ipv4 172.18.5.2

GM2(config)# crypto map getvpn 10 gdoi

GM2(config-crypto-map)# set group GETVPN

GM2(config)# interface GigabitEthernet1

GM2(config-if)# crypto map getvpn

التحقق من الصحة

دققت العملية إعداد من كل مرحلة من التشكيل كما يلي:

قوائم التحكم في الوصول لحركة مرور مستوى البيانات على الخوادم الأساسية

يتم إستخدام أمر العرض هذا لتأكيد عدم وجود أخطاء مع حركة المرور المثيرة للاهتمام المحددة.

KS# show ip access-lists data_plane Extended IP access list data_plane

10 permit ip 10.0.0.0 0.0.0.255 172.16.0.0 0.0.255.255

20 permit ip 172.16.0.0 0.0.255.255 10.0.0.0 0.0.0.255

KS2# show ip access-lists data_plane Extended IP access list data_plane

10 permit ip 10.0.0.0 0.0.0.255 172.16.0.0 0.0.255.255

20 permit ip 172.16.0.0 0.0.255.255 10.0.0.0 0.0.0.255

حالة تسجيل البروتوكول الاختياري:

يعرض الأمر 'show crypto gkm coop' حالة COOP الحالية بين الخوادم الأساسية، مشيرا إلى من هو خادم المفاتيح الأساسي، ومجموعة GDOI التي ينتمي إليها، وأولوية الفرد والأقران الخاصة بهم وأجهزة التوقيت فيما يتعلق بالرسائل التالية التي سيتم إرسالها من الخوادم الأساسية إلى الخوادم الثانوية.

خادم المفتاح الأساسي

KS# show crypto gkm ks coop

Crypto Gdoi Group Name :GETVPN

Group handle: 1073741826, Local Key Server handle: 1073741826

Local Address: 10.191.61.114

Local Priority: 100

Local KS Role: Primary , Local KS Status: Alive

Local KS version: 1.0.27

Primary Timers:

Primary Refresh Policy Time: 20

Remaining Time: 5

Per-user timer remaining time: 0

Antireplay Sequence Number: 63046

Peer Sessions:

Session 1:

Server handle: 1073741827

Peer Address: 10.191.61.115

Peer Version: 1.0.23

Peer Priority: 75

Peer KS Role: Secondary , Peer KS Status: Alive

Antireplay Sequence Number: 0

IKE status: Established

Counters:

Ann msgs sent: 63040

Ann msgs sent with reply request: 3

Ann msgs recv: 32

Ann msgs recv with reply request: 4

Packet sent drops: 3

Packet Recv drops: 0

Total bytes sent: 42550002

Total bytes recv: 22677

خادم المفتاح الثانوي

KS2# show crypto gkm ks coop

Crypto Gdoi Group Name :GETVPN

Group handle: 1073741829, Local Key Server handle: 1073741827

Local Address: 10.191.61.115

Local Priority: 75

Local KS Role: Secondary , Local KS Status: Alive

Local KS version: 1.0.23

Secondary Timers:

Sec Primary Periodic Time: 30

Remaining Time: 11, Retries: 0

Invalid ANN PST recvd: 0

New GM Temporary Blocking Enforced?: No

Per-user timer remaining time: 0

Antireplay Sequence Number: 4

Peer Sessions:

Session 1:

Server handle: 1073741828

Peer Address: 10.191.61.114

Peer Version: 1.0.27

Peer Priority: 100

Peer KS Role: Primary , Peer KS Status: Alive

Antireplay Sequence Number: 30

IKE status: Established

Counters:

Ann msgs sent: 2

Ann msgs sent with reply request: 1

Ann msgs recv: 28

Ann msgs recv with reply request: 1

Packet sent drops: 1

Packet Recv drops: 0

Total bytes sent: 468

Total bytes recv: 16913

عرض معلومات GETVPN للمجموعة ومعلومات الإصدار حول خادم المفتاح التعاوني.

KS# show crypto gdoi group GETVPN ks coop version

Cooperative key server infra Version : 2.0.0

Client : KS_POLICY_CLIENT Version : 2.0.0

Client : GROUP_MEMBER_CLIENT Version : 2.0.1

Client : SID_CLIENT Version : 1.0.1

تسجيل عضو المجموعة

GM# show crypto gkm group GETVPN

Group Name : GETVPN

Group Identity : 484

Group Type : GDOI (ISAKMP)

Crypto Path : ipv4

Key Management Path : ipv4

Rekeys received : 0

IPSec SA Direction : Both

Group Server list : 10.191.61.115

Group Member Information For Group GETVPN:

IPSec SA Direction : Both

ACL Received From KS : gdoi_group_GETVPN_temp_acl

Group member : 10.191.61.116 vrf: None

Local addr/port : 10.191.61.116/848

Remote addr/port : 10.191.61.115/848

fvrf/ivrf : None/None

Version : 1.0.25

Registration status : Registered

Registered with : 10.191.61.115

Re-registers in : 5642 sec

Succeeded registration: 1

Attempted registration: 1

Last rekey from : UNKNOWN

Last rekey seq num : 0

Unicast rekey received: 0

Rekey ACKs sent : 0

Rekey Received : never

PFS Rekey received : 0

DP Error Monitoring : OFF

IPSEC init reg executed : 0

IPSEC init reg postponed : 0

Active TEK Number : 1

SA Track (OID/status) : disabled

Fail-Close Revert : Disabled

allowable rekey cipher: any

allowable rekey hash : any

allowable transformtag: any ESP

Rekeys cumulative

Total received : 0

After latest register : 0

Rekey Acks sents : 0

ACL Downloaded From KS 10.191.61.115:

access-list permit ip 10.0.0.0 0.0.0.255 172.16.0.0 0.0.255.255

access-list permit ip 172.16.0.0 0.0.255.255 10.0.0.0 0.0.0.255

KEK POLICY:

Rekey Transport Type : Unicast

Lifetime (secs) : 85185

Encrypt Algorithm : 3DES

Key Size : 192

Sig Hash Algorithm : HMAC_AUTH_SHA

Sig Key Length (bits) : 1296

TEK POLICY for the current KS-Policy ACEs Downloaded:

GigabitEthernet1:

IPsec SA:

spi: 0x535F673B(1398761275)

transform: esp-aes esp-sha-hmac

sa timing:remaining key lifetime (sec): (5988)

Anti-Replay(Counter Based) : 64

tag method : disabled

alg key size: 16 (bytes)

sig key size: 20 (bytes)

encaps: ENCAPS_TUNNEL

KGS POLICY:

REG_GM: local_addr 10.191.61.116 overall chech

P2P POLICY:

REG_GM: local_addr 10.191.61.116

استكشاف الأخطاء وإصلاحها

إختيار خادم COOP الأساسي

يمكن أن تساعد رسائل syslog في تعقب المشكلات المتعلقة بعملية COOP وتحديدها. قم بتمكين تصحيح أخطاء GDOI على خوادم مفاتيح COOP لعرض المعلومات المتعلقة بهذه العملية فقط.

KS# debug crypto gdoi ks coop

عندما تبدأ عملية إختيار COOP، تظهر رسالة syslog التالية على كل الخوادم الأساسية.

%GDOI-5-COOP_KS_ELECTION: KS entering election mode in group GETVPN (Previous Primary = NONE)

وبعد إتمام العملية الانتخابية، تعرض الرسالة COOP_KS_TRANS_TO_PRI معلومات حول خادم المفتاح الأساسي الجديد، وتشاهد الرسالة على خوادم المفاتيح الأساسية والثانوية. ومن المتوقع أن يظهر التقرير الأولي السابق لا شيء" في المرة الأولى للعملية الانتخابية.

%GDOI-5-COOP_KS_TRANS_TO_PRI: KS 172.16.4.2 in group GETVPN transitioned to Primary (Previous Primary = NONE)

في حالة إعادة إختيار Key Server، تتضمن الرسالة عنوان IP الخاص بالخادم الأساسي السابق.

%GDOI-5-COOP_KS_TRANS_TO_PRI: KS 172.18.5.2 in group GETVPN transitioned to Primary (Previous Primary = 172.16.4.2)

عندما يتم فقد الاتصال بخوادم COOP للمفاتيح الثانوية، يتم عرض رسالة COOP_KS_UNREACH. يتتبع KS الأساسي حالة جميع KSs الثانوية ويستخدم هذه الرسالة للإشارة إلى فقدان الاتصال ب KS الثانوي. يقوم KS الثانوي فقط بتتبع حالة KS الأساسية. تشير هذه الرسالة الموجودة على KS الثانوي إلى فقدان الاتصال ب KS الأساسي.

%GDOI-3-COOP_KS_UNREACH: Cooperative KS 172.18.5.2 Unreachable in group GETVPN

عندما تتم إستعادة الاتصال بين COOP KSs، يتم عرض رسالة coop_KS_REACH".

%GDOI-5-COOP_KS_REACH: Reachability restored with Cooperative KS 172.18.5.2 in group GETVPN.

مشاكل تسجيل PKI

عند تصحيح أخطاء تسجيل أو مصادقة مشاكل TrustPoint، أستخدم تصحيح أخطاء PKI.

debug crypto pki messages

debug crypto pki transactions

debug crypto pki validation

debug crypto pki api

debug crypto pki callback

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

07-Oct-2025

|

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- انخيل سانشيز جارسيامهندس إستشاري تقني

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات