التحقق من انتهاكات تنظيم مستوى التحكم على منصات Nexus

خيارات التنزيل

-

ePub (592.9 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند تفاصيل حول تنظيم مستوى التحكم (CoPP) على محولات Cisco Nexus وتأثيره المناسب على انتهاكات الفئة غير الافتراضية.

المتطلبات الأساسية

توصي Cisco بفهم المعلومات الأساسية فيما يتعلق بتنظيم مستوى التحكم (CoPP)، وإرشاداته وقيوده، والتكوين العام، بالإضافة إلى وظائف تنظيم جودة الخدمة (CIR). لمزيد من المعلومات حول هذه الميزة، ارجع إلى المستندات القابلة للتطبيق:

- دليل تكوين أمان Cisco Nexus 9000 Series NX-OS، الإصدار 10.2(x)

- CoPP على سلسلة مبدلات Nexus 7000

- دليل تكوين جودة الخدمة Cisco Nexus 9000 Series NX-OS، الإصدار 10.2(x)

المتطلبات

لا توجد متطلبات خاصة لهذا المستند.

المكونات المستخدمة

لا يقيد هذا وثيقة إلى خاص برمجية وجهاز متطلب.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

تتم إعادة توجيه حركة مرور مستوى التحكم نحو الوحدة النمطية للمشرف من خلال إعادة توجيه قوائم التحكم في الوصول (ACL) المبرمجة لتضمين حركة المرور المطابقة التي تمر عبر طبقتين من الحماية وأدوات تحديد معدل الأجهزة وبروتوكول CoPP. إن أي إضطرابات أو هجمات على وحدة المشرف، إذا تركت بدون مراقبة، يمكن أن تؤدي إلى حدوث انقطاعات خطيرة في الشبكة؛ ومن ثم، فإن CoPP موجود للعمل كآلية للحماية. إذا كان هناك عدم إستقرار في مستوى مستوى مستوى التحكم، فمن المهم التحقق من CoPP، لأن أنماط حركة المرور غير الطبيعية التي تم إنشاؤها من حلقات التكرار أو الفيضانات، أو الأجهزة المخادعة يمكن أن تفرض ضرائب على المشرف وتمنعه من معالجة حركة المرور الشرعية. وعادة ما تتضمن هذه الهجمات، التي يمكن أن يتم تنفيذها إما بشكل غير مقصود بواسطة أجهزة مخادعة أو بشكل خبيث من قبل المهاجمين، معدلات مرتفعة من حركة المرور الموجهة إلى الوحدة النمطية للمشرف أو وحدة المعالجة المركزية.

تنظيم خطة التحكم (CoPP) عبارة عن ميزة تصنف وتحدد جميع الحزم المستلمة عبر المنافذ داخل النطاق (اللوحة الأمامية) الموجهة إلى عنوان الموجه أو التي تتطلب أي مشاركة من المشرف. تتيح هذه الميزة تطبيق خريطة السياسة على مستوى التحكم. تبدو خريطة السياسة هذه كسياسة جودة خدمة (QoS) عادية ويتم تطبيقها على كل حركة مرور البيانات التي تدخل المحول من منفذ غير إداري. تتيح حماية الوحدة النمطية للمشرف من خلال الشرطة للمحول إمكانية تخفيف حالات فيض حركة المرور التي تتجاوز معدل الإدخال الملتزم به (CIR) لكل فئة بواسطة تجاهل الحزم لمنع تجاوز المحول وبالتالي التأثير على الأداء.

من المهم مراقبة عدادات CoPP باستمرار وتبريرها، وهو الغرض من هذا المستند. يمكن أن تمنع انتهاكات CoPP، في حالة تركها دون تحديد، مستوى التحكم من عملية حركة المرور الأصلية على الفئة المتأثرة المقترنة. تكوين CoPP هو عملية سلسة وجارية يجب أن تستجيب لمتطلبات الشبكة والبنية الأساسية. هناك ثلاث سياسات نظام افتراضية ل CoPP. بشكل افتراضي، توصي Cisco باستخدام النهج الافتراضي strict كنقطة بداية أولية ويتم إستخدامه كأساس لهذا المستند.

ينطبق CoPP فقط على حركة المرور داخل النطاق الترددي المستلمة من خلال منافذ اللوحة الأمامية. لا يخضع منفذ الإدارة خارج النطاق (mgmt0) ل CoPP. يقوم جهاز Cisco NX-OS بتنفيذ CoPP على أساس كل محرك إعادة توجيه. لذلك، أختر المعدلات بحيث لا تطغى حركة مرور البيانات الكلية على الوحدة النمطية للمشرف. وهذا مهم بشكل خاص للمحولات الموجودة في نهاية الصف/المحولات النمطية، حيث ينطبق CIR على حركة مرور البيانات المجمعة لجميع الوحدات النمطية المرتبطة بوحدة المعالجة المركزية (CPU).

الأجهزة القابلة للتطبيق

ينطبق المكون الذي يغطيه هذا المستند على جميع محولات مركز البيانات Cisco Nexus.

تفسير وضع سياسات مستوى التحكم

يركز هذا المستند على معالجة انتهاكات الفئة غير الافتراضية الأكثر شيوعا وحرجا التي يتم رؤيتها على محولات Nexus.

ملف تعريف CoPP الافتراضي القياسي

لفهم كيفية تفسير CoPP، يجب أن يكون التحقق الأول لضمان تطبيق توصيف ولفهم ما إذا كان التوصيف الافتراضي أو ملف تخصيص مخصص مطبقا على المحول.

ملاحظة: كأفضل ممارسة، يجب تمكين CoPP لجميع محولات Nexus. إذا لم يتم تمكين هذه الميزة، فإنها يمكن أن تتسبب في عدم الاستقرار لجميع حركة مرور مستوى التحكم حيث يمكن أن تحد الأنظمة الأساسية المختلفة من حركة مرور بيانات مشرف (SUP) المرتبطة. على سبيل المثال، إذا لم يتم تمكين CoPP على Nexus 9000، فإن حركة المرور الموجهة إلى بروتوكول الشجرة المتفرعة (SUP) تكون معدلها إلى 50 نقطة في الثانية، وبالتالي يصبح المحول غير قابل للتشغيل تقريبا. يعد CoPP متطلبا على الأنظمة الأساسية من Nexus 3000 و Nexus 9000.

إذا لم يتم تمكين CoPP، يمكن إعادة تمكينها أو تكوينها على المحول باستخدام الأمر أو باستخدام setup أحد السياسات الافتراضية القياسية ضمن خيار التكوين: copp profile [dense|lenient|moderate|strict].

لا يقوم الجهاز غير المحمي بتصنيف حركة المرور وفصلها بشكل صحيح في الفئات، وبالتالي فإن أي سلوك لرفض الخدمة لميزة أو بروتوكول معين لا يقتصر على هذا النطاق ويمكن أن يؤثر على مستوى التحكم بالكامل.

ملاحظة: يتم تنفيذ سياسات CoPP بواسطة عمليات إعادة توجيه تصنيف الذاكرة الثالثة القابلة للتوجيه (TCAM) للمحتوى، ويمكن رؤيتها مباشرة تحت show system internal access-list input statistics module X | b CoPP أو show hardware access-list input entries detail.

N9K1# show copp status

Last Config Operation: None

Last Config Operation Timestamp: None

Last Config Operation Status: None

Policy-map attached to the control-plane: copp-system-p-policy-strict

copp-system-p-policy-strict is one of the system default profiles, in particular the strict profile.

N9K1# show running-config copp

!Command: show running-config copp

!Running configuration last done at: Tue Apr 26 16:34:10 2022

!Time: Sun May 1 16:30:57 2022

version 10.2(1) Bios:version 05.45

copp profile strict

فئات تنظيم مستوى التحكم

تصنف CoPP حركة المرور استنادا إلى التطابقات التي تتوافق مع قوائم التحكم في الوصول إلى IP أو MAC، وبالتالي، من المهم فهم حركة المرور التي يتم تصنيفها تحت أي فئة.

يمكن أن تتنوع الفئات التي تعتمد على النظام الأساسي. لذلك، من المهم فهم كيفية التحقق من الفصول.

على سبيل المثال، في Nexus 9000 أعلى الحامل (Tor):

N9K1# show policy-map interface control-plane

Control Plane

Service-policy input: copp-system-p-policy-strict

...

class-map copp-system-p-class-critical (match-any)

match access-group name copp-system-p-acl-bgp

match access-group name copp-system-p-acl-rip

match access-group name copp-system-p-acl-vpc

match access-group name copp-system-p-acl-bgp6

match access-group name copp-system-p-acl-ospf

match access-group name copp-system-p-acl-rip6

match access-group name copp-system-p-acl-eigrp

match access-group name copp-system-p-acl-ospf6

match access-group name copp-system-p-acl-eigrp6

match access-group name copp-system-p-acl-auto-rp

match access-group name copp-system-p-acl-mac-l3-isis

set cos 7

police cir 36000 kbps , bc 1280000 bytes

module 1 :

transmitted 177446058 bytes;

5-minute offered rate 3 bytes/sec

conformed 27 peak-rate bytes/sec

at Sat Apr 23 04:25:27 2022

dropped 0 bytes;

5-min violate rate 0 byte/sec

violated 0 peak-rate byte/sec

...

في هذا المثال، copp-system-p-class-critical تتضمن خريطة الفئة حركة مرور البيانات المتعلقة ببروتوكولات التوجيه، مثل بروتوكول العبارة الحدودية (BGP)، وفتح أقصر مسار أولا (OSPF)، وبروتوكول الموجه المحسن للعبارة الداخلية (EIGRP)، وتتضمن البروتوكولات الأخرى، مثل vPC.

غالبا ما يكون اصطلاح اسم قوائم التحكم في الوصول إلى IP أو MAC تفسيرا ذاتيا للبروتوكول أو الميزة المعنية، مع البادئة copp-system-p-acl-[protocol|feature].

لعرض فئة معينة، يمكن تعيينها مباشرة أثناء تشغيل الأمر show. على سبيل المثال:

N9K-4# show policy-map interface control-plane class copp-system-p-class-management

Control Plane

Service-policy input: copp-system-p-policy-strict

class-map copp-system-p-class-management (match-any)

match access-group name copp-system-p-acl-ftp

match access-group name copp-system-p-acl-ntp

match access-group name copp-system-p-acl-ssh

match access-group name copp-system-p-acl-http

match access-group name copp-system-p-acl-ntp6

match access-group name copp-system-p-acl-sftp

match access-group name copp-system-p-acl-snmp

match access-group name copp-system-p-acl-ssh6

match access-group name copp-system-p-acl-tftp

match access-group name copp-system-p-acl-https

match access-group name copp-system-p-acl-snmp6

match access-group name copp-system-p-acl-tftp6

match access-group name copp-system-p-acl-radius

match access-group name copp-system-p-acl-tacacs

match access-group name copp-system-p-acl-telnet

match access-group name copp-system-p-acl-radius6

match access-group name copp-system-p-acl-tacacs6

match access-group name copp-system-p-acl-telnet6

set cos 2

police cir 36000 kbps , bc 512000 bytes

module 1 :

transmitted 0 bytes;

5-minute offered rate 0 bytes/sec

conformed 0 peak-rate bytes/sec

dropped 0 bytes;

5-min violate rate 0 byte/sec

violated 0 peak-rate byte/sec

بينما تكون ملفات تعريف CoPP الافتراضية عادة مخفية كجزء من التكوين الافتراضي، يمكنك رؤية التكوين باستخدام show running-conf copp all:

N9K1# show running-config copp all

!Command: show running-config copp all

!Running configuration last done at: Tue Apr 26 16:34:10 2022

!Time: Sun May 1 16:41:55 2022

version 10.2(1) Bios:version 05.45

control-plane

scale-factor 1.00 module 1

class-map type control-plane match-any copp-system-p-class-critical

match access-group name copp-system-p-acl-bgp

match access-group name copp-system-p-acl-rip

match access-group name copp-system-p-acl-vpc

match access-group name copp-system-p-acl-bgp6

match access-group name copp-system-p-acl-ospf

match access-group name copp-system-p-acl-rip6

match access-group name copp-system-p-acl-eigrp

match access-group name copp-system-p-acl-ospf6

match access-group name copp-system-p-acl-eigrp6

match access-group name copp-system-p-acl-auto-rp

match access-group name copp-system-p-acl-mac-l3-isis

(snip)

...

تشير خريطة الفئة، copp-system-p-class-criticalالتي تم رؤيتها من قبل، إلى جمل التطابق المتعددة التي تتطلب قوائم التحكم في الوصول للنظام، والتي تكون مخفية بشكل افتراضي، وتشير إلى التصنيف المتطابق. على سبيل المثال، لبروتوكول BGP:

N9K1# show running-config aclmgr all | b copp-system-p-acl-bgp

ip access-list copp-system-p-acl-bgp

10 permit tcp any gt 1023 any eq bgp

20 permit tcp any eq bgp any gt 1023

(snip)

وهذا يعني أن أي حركة مرور BGP تطابق هذه الفئة ويتم تصنيفها أسفل copp-system-p-class-critical، مع جميع البروتوكولات الأخرى على هذه الفئة نفسها.

يستخدم Nexus 7000 بنية ميزة CoPP مماثلة جدا ل Nexus 9000:

N77-A-Admin# show policy-map interface control-plane

Control Plane

service-policy input copp-system-p-policy-strict

class-map copp-system-p-class-critical (match-any)

match access-group name copp-system-p-acl-bgp

match access-group name copp-system-p-acl-rip

match access-group name copp-system-p-acl-vpc

match access-group name copp-system-p-acl-bgp6

match access-group name copp-system-p-acl-lisp

match access-group name copp-system-p-acl-ospf

match access-group name copp-system-p-acl-rip6

match access-group name copp-system-p-acl-rise

match access-group name copp-system-p-acl-eigrp

match access-group name copp-system-p-acl-lisp6

match access-group name copp-system-p-acl-ospf6

match access-group name copp-system-p-acl-rise6

match access-group name copp-system-p-acl-eigrp6

match access-group name copp-system-p-acl-otv-as

match access-group name copp-system-p-acl-mac-l2pt

match access-group name copp-system-p-acl-mpls-ldp

match access-group name copp-system-p-acl-mpls-rsvp

match access-group name copp-system-p-acl-mac-l3-isis

match access-group name copp-system-p-acl-mac-otv-isis

match access-group name copp-system-p-acl-mac-fabricpath-isis

match protocol mpls router-alert

set cos 7

police cir 36000 kbps bc 250 ms

conform action: transmit

violate action: drop

module 1:

conformed 300763871 bytes,

5-min offered rate 132 bytes/sec

peak rate 125 bytes/sec at Sun May 01 09:50:51 2022

violated 0 bytes,

5-min violate rate 0 bytes/sec

peak rate 0 bytes/sec

module 2:

conformed 4516900216 bytes,

5-min offered rate 1981 bytes/sec

peak rate 1421 bytes/sec at Fri Apr 29 15:40:40 2022

violated 0 bytes,

5-min violate rate 0 bytes/sec

peak rate 0 bytes/sec

module 6:

conformed 0 bytes,

5-min offered rate 0 bytes/sec

peak rate 0 bytes/sec

violated 0 bytes,

5-min violate rate 0 bytes/sec

peak rate 0 bytes/sec

من المهم ملاحظة أنه في Nexus 7000، بما أن هذه محولات معيارية، سترى الفئة مقسمة حسب الوحدة النمطية؛ ومع ذلك، ينطبق عنوان CIR على تجميع جميع الوحدات النمطية، وتنطبق ميزة CoPP على الهيكل بالكامل. يمكن ملاحظة التحقق من CoPP ومخرجات هذا البرنامج فقط من سياق الجهاز الظاهري (VDC) الافتراضي أو سياق الإدارة.

من المهم بشكل خاص التحقق من CoPP على Nexus 7000 إذا ظهرت مشاكل في مستوى التحكم، لأن عدم الاستقرار على VDC مع حركة المرور المرتبطة بوحدة المعالجة المركزية (CPU) الزائدة التي تتسبب في انتهاكات CoPP يمكن أن تؤثر على إستقرار مراكز البيانات الأخرى.

تختلف الفئات في Nexus 5600. وبالتالي فإن بروتوكول بوابة الحدود (BGP) يمثل فئته المنفصلة:

N5K# show policy-map interface control-plane

Control Plane

(snip)

class-map copp-system-class-bgp (match-any)

match protocol bgp

police cir 9600 kbps , bc 4800000 bytes

conformed 1510660 bytes; action: transmit

violated 0 bytes;

(snip)

على Nexus 3100، هناك 3 فئات لبروتوكول التوجيه، لذلك للتحقق من الفئة BGP التي تنتمي إليها، قم بالرجوع إلى قائمة التحكم في الوصول ل CoPP ال 4 المشار إليها:

يتم التعامل مع EIGRP بواسطة فئته الخاصة على Nexus 3100.

N3K-C3172# show policy-map interface control-plane

Control Plane

service-policy input: copp-system-policy

class-map copp-s-routingProto2 (match-any)

match access-group name copp-system-acl-routingproto2

police pps 1300

OutPackets 0

DropPackets 0

class-map copp-s-v6routingProto2 (match-any)

match access-group name copp-system-acl-v6routingProto2

police pps 1300

OutPackets 0

DropPackets 0

class-map copp-s-eigrp (match-any)

match access-group name copp-system-acl-eigrp

match access-group name copp-system-acl-eigrp6

police pps 200

OutPackets 0

DropPackets 0

class-map copp-s-routingProto1 (match-any)

match access-group name copp-system-acl-routingproto1

match access-group name copp-system-acl-v6routingproto1

police pps 1000

OutPackets 0

DropPackets 0

N3K-C3172# show running-config aclmgr

!Command: show running-config aclmgr

!No configuration change since last restart

!Time: Sun May 1 18:14:16 2022

version 9.3(9) Bios:version 5.3.1

ip access-list copp-system-acl-eigrp

10 permit eigrp any 224.0.0.10/32

ipv6 access-list copp-system-acl-eigrp6

10 permit eigrp any ff02::a/128

ip access-list copp-system-acl-routingproto1

10 permit tcp any gt 1024 any eq bgp

20 permit tcp any eq bgp any gt 1024

30 permit udp any 224.0.0.0/24 eq rip

40 permit tcp any gt 1024 any eq 639

50 permit tcp any eq 639 any gt 1024

70 permit ospf any any

80 permit ospf any 224.0.0.5/32

90 permit ospf any 224.0.0.6/32

ip access-list copp-system-acl-routingproto2

10 permit udp any 224.0.0.0/24 eq 1985

20 permit 112 any 224.0.0.0/24

ipv6 access-list copp-system-acl-v6routingProto2

10 permit udp any ff02::66/128 eq 2029

20 permit udp any ff02::fb/128 eq 5353

30 permit 112 any ff02::12/128

ipv6 access-list copp-system-acl-v6routingproto1

10 permit 89 any ff02::5/128

20 permit 89 any ff02::6/128

30 permit udp any ff02::9/128 eq 521

في هذه الحالة، تتم مطابقة بروتوكول BGP بقوائم التحكم في الوصول (ACL)، copp-system-acl-routingproto1وبالتالي تقع بروتوكول BGP فئة CoPP في نظام copp-s-routingProto1.

عدادات وإحصائيات تنظيم مستوى التحكم

يدعم CoPP إحصائيات جودة الخدمة لتعقب العدادات الإجمالية لحركة المرور التي تؤكد أو تنتهك معدل الإدخال الملتزم به (CIR) لفئة معينة، لكل وحدة نمطية.

تصنف كل خريطة فئة حركة مرور ربط وحدة المعالجة المركزية (CPU)، استنادا إلى الفئة التي تناظرها وترفق معرف فئة المورد (CIR) لجميع الحزم التي تقع ضمن هذا التصنيف. على سبيل المثال، يتم إستخدام الفئة المتعلقة بحركة مرور BGP كمرجع:

في Nexus 9000 أعلى الحامل (Tor) من أجل copp-system-p-class-critical:

class-map copp-system-p-class-critical (match-any)

match access-group name copp-system-p-acl-bgp

match access-group name copp-system-p-acl-rip

match access-group name copp-system-p-acl-vpc

match access-group name copp-system-p-acl-bgp6

match access-group name copp-system-p-acl-ospf

match access-group name copp-system-p-acl-rip6

match access-group name copp-system-p-acl-eigrp

match access-group name copp-system-p-acl-ospf6

match access-group name copp-system-p-acl-eigrp6

match access-group name copp-system-p-acl-auto-rp

match access-group name copp-system-p-acl-mac-l3-isis

set cos 7

police cir 36000 kbps , bc 1280000 bytes

module 1 :

transmitted 177446058 bytes;

5-minute offered rate 3 bytes/sec

conformed 27 peak-rate bytes/sec

at Sat Apr 23 04:25:27 2022

dropped 0 bytes;

5-min violate rate 0 byte/sec

violated 0 peak-rate byte/sec

في قسم من خريطة الفئة، بعد عبارات المطابقة، ترى الإجراءات المتعلقة بكل حركة المرور داخل الفئة. يتم تعيين جميع حركات المرور المصنفة داخل copp-system-p-class-critical باستخدام فئة الخدمة (CoS) رقم 7، وهي حركة المرور ذات الأولوية العليا، ويتم تنظيم هذه الفئة باستخدام CIR بسرعة 36000 كيلوبت/ثانية ومعدل الاندفاع الملتزم البالغ 1280000 بايت.

تتم إعادة توجيه حركة المرور التي تتوافق مع هذا النهج إلى بروتوكول الشجرة المتفرعة (SUP) لمعالجتها ويتم إسقاط أي انتهاكات.

set cos 7

police cir 36000 kbps , bc 1280000 bytes

يحتوي القسم التالي على الإحصائيات المتعلقة بالوحدة النمطية، بالنسبة للمحولات (TOR) التي يتم تركيبها أعلى الحامل، باستخدام وحدة نمطية واحدة، تشير الوحدة النمطية 1 إلى المحول.

module 1 :

transmitted 177446058 bytes;

5-minute offered rate 3 bytes/sec

conformed 27 peak-rate bytes/sec

at Sat Apr 23 04:25:27 2022

dropped 0 bytes;

5-min violate rate 0 byte/sec

violated 0 peak-rate byte/sec

إن الإحصائيات التي تتم رؤيتها على الناتج تاريخية، وبالتالي فإن هذا يوفر لقطة للإحصائيات الحالية في الوقت الذي يتم فيه تشغيل الأمر.

هناك قسمان للتفسير هنا: الأقسام المرسلة والملقاة:

تتعقب نقطة البيانات المرسلة جميع الحزم المرسلة التي تتوافق مع النهج. هذا قسم مهم بما أن هو يزود نظرة ثاقبة في النوع الحركة مرور المشرف يعالج.

وتوفر قيمة السعر المعروض التي تبلغ 5 دقائق نظرة متعمقة على المعدل الحالي.

يوفر معدل وتاريخ الذروة المتطابقين، إنبثاقا لأعلى معدل ذروة لكل ثانية والتي لا تزال متطابقة مع النهج والوقت الذي حدث فيه.

إذا تم رؤية ذروة جديدة، فإنها تحل محل هذه القيمة والتاريخ.

أهم جزء في الإحصائيات هو نقطة البيانات التي تم إسقاطها. وكما هو الحال مع الإحصائيات المرسلة، يتتبع القسم الذي تم إسقاطه وحدات البايت التراكمية التي تم إسقاطها بسبب حدوث انتهاكات لمعدل الشرطة، كما يوفر معدل الانتهاك خلال الخمس دقائق الأخيرة، والزيادة التي تم تجاوزها، وفي حالة وجود ذروة، يتم تتبع الطابع الزمني لهذا الانتهاك الذي يصل إلى ذروته. ومرة أخرى، إذا تم رؤية ذروة جديدة، فإنها ستحل محل هذه القيمة والتاريخ. وعلى منصات أخرى، تتباين النواتج، ولكن المنطق مشابه للغاية.

يستخدم Nexus 7000 بنية متماثلة ويكون التحقق هو نفسه، رغم أن بعض الفئات تختلف قليلا على قوائم التحكم في الوصول (ACL) المشار إليها:

class-map copp-system-p-class-critical (match-any)

match access-group name copp-system-p-acl-bgp

match access-group name copp-system-p-acl-rip

match access-group name copp-system-p-acl-vpc

match access-group name copp-system-p-acl-bgp6

match access-group name copp-system-p-acl-lisp

match access-group name copp-system-p-acl-ospf

match access-group name copp-system-p-acl-rip6

match access-group name copp-system-p-acl-rise

match access-group name copp-system-p-acl-eigrp

match access-group name copp-system-p-acl-lisp6

match access-group name copp-system-p-acl-ospf6

match access-group name copp-system-p-acl-rise6

match access-group name copp-system-p-acl-eigrp6

match access-group name copp-system-p-acl-otv-as

match access-group name copp-system-p-acl-mac-l2pt

match access-group name copp-system-p-acl-mpls-ldp

match access-group name copp-system-p-acl-mpls-rsvp

match access-group name copp-system-p-acl-mac-l3-isis

match access-group name copp-system-p-acl-mac-otv-isis

match access-group name copp-system-p-acl-mac-fabricpath-isis

match protocol mpls router-alert

set cos 7

police cir 36000 kbps bc 250 ms

conform action: transmit

violate action: drop

module 1:

conformed 300763871 bytes,

5-min offered rate 132 bytes/sec

peak rate 125 bytes/sec at Sun May 01 09:50:51 2022

violated 0 bytes,

5-min violate rate 0 bytes/sec

peak rate 0 bytes/sec

module 2:

conformed 4516900216 bytes,

5-min offered rate 1981 bytes/sec

peak rate 1421 bytes/sec at Fri Apr 29 15:40:40 2022

violated 0 bytes,

5-min violate rate 0 bytes/sec

peak rate 0 bytes/sec

module 6:

conformed 0 bytes,

5-min offered rate 0 bytes/sec

peak rate 0 bytes/sec

violated 0 bytes,

5-min violate rate 0 bytes/sec

peak rate 0 bytes/sec

على Nexus 5600:

class-map copp-system-class-bgp (match-any)

match protocol bgp

police cir 9600 kbps , bc 4800000 bytes

conformed 1510660 bytes; action: transmit

violated 0 bytes;

وعلى الرغم من أنها لا توفر معلومات عن المعدل أو القمم، إلا أنها لا تزال توفر وحدات البايت المجمعة متطابقة ومخربة.

على Nexus 3100، يظهر إخراج مستوى التحكم، وحزم OutPacket و DropPacket.

class-map copp-s-routingProto1 (match-any)

match access-group name copp-system-acl-routingproto1

match access-group name copp-system-acl-v6routingproto1

police pps 1000

OutPackets 8732060

DropPackets 0

تشير الحزم الخارجية إلى الحزم المضمنة، بينما تشير الحزم drop إلى الانتهاكات إلى CIR. في هذا السيناريو، لا ترى أي حالات سقوط على الفئة المقترنة.

على Nexus 3500، يوضح الإخراج الحزم المتطابقة مع الأجهزة والبرامج:

class-map copp-s-routingProto1 (match-any)

match access-group name copp-system-acl-routingproto1

police pps 900

HW Matched Packets 471425

SW Matched Packets 471425

تشير الحزم المتطابقة إلى الحزم المتطابقة في HW بواسطة قائمة التحكم في الوصول (ACL). الحزم المطابقة ل SW هي الحزم التي تتوافق مع النهج. أي إختلافات بين الحزم المتطابقة مع HW و SW تعني حدوث انتهاك.

في هذه الحالة، لا توجد عمليات إسقاط مرئية على حزم فئة بروتوكول التوجيه 1 (والتي تتضمن BGP)، حيث تطابق القيم.

التحقق من وجود انتهاكات نشطة للإفلات

نظرا لأن إحصائيات تنظيم مستوى التحكم تاريخية، فمن المهم تحديد ما إذا كانت الانتهاكات النشطة في أزدياد. الطريقة القياسية لأداء هذه المهمة هي مقارنة مخرجين كاملين والتحقق من أي إختلافات.

يمكن تنفيذ هذه المهمة يدويا، أو توفر محولات Nexus أداة diff التي يمكن أن تساعد في مقارنة المخرجات.

وفي حين يمكن مقارنة الناتج بأكمله، إلا أنه غير مطلوب لأن التركيز يقتصر على الإحصاءات التي تم إسقاطها. وبالتالي، يمكن تصفية ناتج CoPP للتركيز فقط على الانتهاكات.

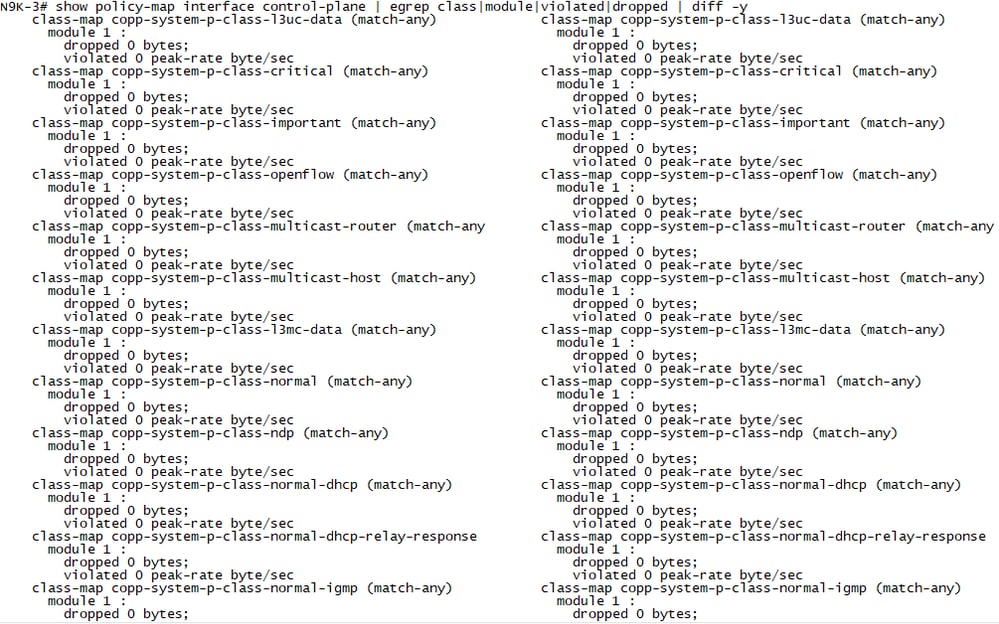

والأمر هو: show policy-map interface control-plane | egrep class|module|violated|dropped | diff -y

ملاحظة: يجب تشغيل الأمر مرتين لكي يتمكن الكائن من مقارنة الحالي بالمخرجات السابقة.

يسمح الأمر السابق أنت أن ترى دلتا بين صنفين وأن تجد زيادة في الانتهاك.

ملاحظة: بما أن إحصائيات CoPP تاريخية، هناك توصية أخرى هي مسح الإحصاءات بعد تشغيل الأمر، للتحقق من وجود زيادات نشطة. لمسح إحصائيات CoPP، قم بتشغيل الأمر: clear copp statistics.

أنواع عمليات إسقاط CoPP

CoPP عبارة عن بنية ضبط بسيطة، حيث يتم إسقاط أي حركة مرور مرتبطة بوحدة المعالجة المركزية (CPU) تنتهك CIR. بيد أن التأثيرات المترتبة على هذا تتباين إلى حد كبير تبعا لنوع حالات الهبوط.

بينما المنطق واحد، فإنه ليس نفس الشيء لإسقاط حركة المرور الموجهة إلى copp-system-p-class-critical.

class-map copp-system-p-class-critical (match-any)

match access-group name copp-system-p-acl-bgp

match access-group name copp-system-p-acl-rip

match access-group name copp-system-p-acl-vpc

match access-group name copp-system-p-acl-bgp6

match access-group name copp-system-p-acl-ospf

match access-group name copp-system-p-acl-rip6

match access-group name copp-system-p-acl-eigrp

match access-group name copp-system-p-acl-ospf6

match access-group name copp-system-p-acl-eigrp6

match access-group name copp-system-p-acl-auto-rp

match access-group name copp-system-p-acl-mac-l3-isis

set cos 7

police cir 36000 kbps , bc 1280000 bytes

مقارنة بحركة المرور المسقطة الموجهة إلى خريطة الفئة copp-system-p-class-monitoring.

class-map copp-system-p-class-monitoring (match-any)

match access-group name copp-system-p-acl-icmp

match access-group name copp-system-p-acl-icmp6

match access-group name copp-system-p-acl-traceroute

set cos 1

police cir 360 kbps , bc 128000 bytes

الأولى تتعلق ببروتوكولات التوجيه في الغالب، والثانية تتعلق ببروتوكول رسائل التحكم في الإنترنت (ICMP) الذي يتسم بإحدى الأولويات الأقل وبروتوكول التحكم في الإنترنت (CIR). الفرق في CIR هو مئة ضعف. وبالتالي، من المهم فهم الفئات والتأثيرات وعمليات التحقق/التحقق المشتركة والتوصيات.

فئات CoPP

مراقبة الفئة - copp-system-p-class-monitoring

وتشتمل هذه الفئة على ICMP ل IPv4 و IPv6 و traceroute لحركة مرور البيانات الموجهة إلى المحول المعني.

class-map copp-system-p-class-monitoring (match-any)

match access-group name copp-system-p-acl-icmp

match access-group name copp-system-p-acl-icmp6

match access-group name copp-system-p-acl-traceroute

set cos 1

police cir 360 kbps , bc 128000 bytes

التأثير

من الأفكار الخاطئة الشائعة عندما يكون فقد الحزمة أو زمن الوصول مزعجا للغاية إختبار اتصال المحول من خلال منافذ النطاق داخل الحزمة الخاصة به، والتي تكون محدودة المعدل بواسطة CoPP. بما أن CoPP يعتمد بشكل كبير على بروتوكول ICMP، حتى مع انخفاض حركة المرور أو الازدحام، يمكن ملاحظة فقدان الحزم من خلال إختبار الاتصال بواجهات داخل النطاق مباشرة إذا كانت تنتهك بروتوكول CIR.

على سبيل المثال، من خلال إختبار الاتصال بالواجهات المتصلة مباشرة على المنافذ الموجهة، مع حمولة حزمة تبلغ 500، يمكن رؤية عمليات الإسقاط بشكل دوري.

N9K-3# ping 192.168.1.1 count 1000 packet-size 500

...

--- 192.168.1.1 ping statistics ---

1000 packets transmitted, 995 packets received, 0.50% packet loss

round-trip min/avg/max = 0.597/0.693/2.056 ms

على Nexus، حيث تم توجيه حزم ICMP، ترى أن CoPP أسقطتها حيث تم اكتشاف الانتهاك وكانت وحدة المعالجة المركزية محمية:

N9K-4# show policy-map interface control-plane class copp-system-p-class-monitoring

Control Plane

Service-policy input: copp-system-p-policy-strict

class-map copp-system-p-class-monitoring (match-any)

match access-group name copp-system-p-acl-icmp

match access-group name copp-system-p-acl-icmp6

match access-group name copp-system-p-acl-traceroute

set cos 1

police cir 360 kbps , bc 128000 bytes

module 1 :

transmitted 750902 bytes;

5-minute offered rate 13606 bytes/sec

conformed 13606 peak-rate bytes/sec

at Sun May 01 22:49:24 2022

dropped 2950 bytes;

5-min violate rate 53 byte/sec

violated 53 peak-rate byte/sec at Sun May 01 22:49:24 2022

لاستكشاف أخطاء زمن الوصول أو فقد الحزمة وإصلاحها، يوصى باستخدام البيئات المضيفة التي يمكن الوصول إليها من خلال المحول بواسطة مستوى البيانات، والتي لا يتم توجيهها إلى المحول نفسه الذي سيكون حركة مرور بيانات مستوى التحكم. تتم إعادة توجيه/توجيه حركة مرور مستوى البيانات على مستوى الأجهزة دون تدخل SUP وبالتالي لا يتم تنظيمها بواسطة CoPP، وعادة ما لا تتعرض لأي عمليات إسقاط.

توصيات

- قم بإرسال إختبار اتصال عبر المحول من خلال مستوى البيانات، وليس إلى المحول، للتحقق من النتائج الإيجابية الخاطئة لفقدان الحزمة.

- قم بتحديد نظام مراقبة الشبكة (NMS) أو الأدوات التي تستخدم بروتوكول ICMP بشكل مكثف المحول لتجنب الاندفاع عبر معدل الإدخال الملتزم به للفئة. تذكر أن CoPP ينطبق على جميع حركة مرور التجميع التي تقع في الفئة.

إدارة الفئة - copp-system-p-class-management

كما هو موضح هنا، تتضمن هذه الفئة بروتوكولات إدارة مختلفة يمكن إستخدامها للاتصالات (SSH و Telnet) وعمليات النقل (SCP و FTP و HTTP و SFTP و TFTP) والساعة (NTP) و AAA (RADIUS/TACACS) والمراقبة (SNMP) لاتصالات IPv4 و IPv6.

class-map copp-system-p-class-management (match-any)

match access-group name copp-system-p-acl-ftp

match access-group name copp-system-p-acl-ntp

match access-group name copp-system-p-acl-ssh

match access-group name copp-system-p-acl-http

match access-group name copp-system-p-acl-ntp6

match access-group name copp-system-p-acl-sftp

match access-group name copp-system-p-acl-snmp

match access-group name copp-system-p-acl-ssh6

match access-group name copp-system-p-acl-tftp

match access-group name copp-system-p-acl-https

match access-group name copp-system-p-acl-snmp6

match access-group name copp-system-p-acl-tftp6

match access-group name copp-system-p-acl-radius

match access-group name copp-system-p-acl-tacacs

match access-group name copp-system-p-acl-telnet

match access-group name copp-system-p-acl-radius6

match access-group name copp-system-p-acl-tacacs6

match access-group name copp-system-p-acl-telnet6

set cos 2

police cir 36000 kbps , bc 512000 bytes

التأثير

تتضمن أكثر السلوكيات أو حالات السقوط شيوعا المقترنة بهذه الفئة ما يلي:

- بطء واجهة سطر الأوامر المتصور عند الاتصال ب SSH/Telnet. إذا كان هناك حالات هبوط نشطة في الفصل، فقد تكون جلسات الاتصال بطيئة وتعاني من حالات السقوط.

- نقل الملفات باستخدام بروتوكولات FTP و SCP و SFTP و TFTP على المحول. والسلوك الأكثر شيوعا الذي تم عرضه هو محاولة نقل صور تمهيد النظام/بدء التشغيل بواسطة منافذ الإدارة داخل النطاق. قد يؤدي ذلك إلى زيادة وقت النقل وجلسات الإرسال المغلقة/المنهاة التي يحددها النطاق الترددي الإجمالي للفئة.

- مشاكل مزامنة NTP، هذه الفئة مهمة أيضا لأنها تخفف عملاء NTP المارقين أو الهجمات.

- كما تقع خدمات AAA RADIUS و TACACS في هذه الفئة. إذا تم فهم التأثير على هذه الفئة، فقد يؤثر على خدمات التخويل والمصادقة على المحول لحسابات المستخدم، والذي يمكن أن يساهم أيضا في التأخير على أوامر CLI (واجهة سطر الأوامر).

- كما يتم تنظيم SNMP ضمن هذه الفئة. أكثر السلوكيات شيوعا التي تتم ملاحظتها بسبب عمليات الإسقاط بسبب فئة SNMP هي على خوادم NMS، التي تقوم بالمشي أو المجموعات المجمعة المجمعة أو عمليات المسح على الشبكة. عند حدوث عدم إستقرار دوري، عادة ما يتم ربطه بجدول مجموعة NMS.

توصيات

- إذا تم إدراك بطء واجهة سطر الأوامر (CLI)، بالإضافة إلى حالات السقوط في هذه الفئة، أستخدم الوصول إلى وحدة التحكم، أو الوصول إلى الإدارة خارج النطاق (mgmt0).

- إذا كان يجب تحميل صور النظام إلى المحول، فاستخدم منفذ الإدارة خارج النطاق (mgmt0) أو أستخدم منافذ USB لسرعة النقل.

- إذا تم فقد حزم NTP، فتحقق من عرض حالة نظير NTP، ثم تحقق من عمود قابلية الوصول، فلن تتم ترجمة أي عمليات إسقاط إلى 377.

- إذا ظهرت مشاكل مع خدمات AAA، فاستخدم المستخدمين المحليين فقط لاستكشاف الأخطاء وإصلاحها، إلى أن يتم الحد من السلوك.

- تخفيف مشاكل SNMP يتضمن سلوكا أقل عدوانية أو مجموعة مستهدفة أو تقليل ماسحات الشبكة الضوئية. فحص الأوقات الدورية بدءا من الماسحات الضوئية وحتى الأحداث التي تتم رؤيتها على مستوى وحدة المعالجة المركزية.

بيانات البث الأحادي من الفئة L3 - copp-system-p-class-l3uc-data

تتعامل هذه الفئة بشكل خاص مع الحزم شديدة الانحدار. تتم معالجة هذا النوع من الحزمة أيضا بواسطة أدوات تحديد معدل الأجهزة (HWRL).

إذا لم يتم حل طلب بروتوكول تحليل العنوان (ARP) للخطوة التالية عند إعادة توجيه حزم IP الواردة في بطاقة خط، فإن بطاقة الخط تقوم بإعادة توجيه الحزم إلى الوحدة النمطية للمشرف.

يقوم المشرف بحل عنوان MAC للخطوة التالية ويبرمج الأجهزة.

class-map copp-system-p-class-l3uc-data (match-any)

match exception glean

set cos 1

يحدث هذا عادة عند إستخدام المسارات الثابتة وعدم إمكانية الوصول إلى الخطوة التالية أو عدم حلها.

عند إرسال طلب ARP، يضيف البرنامج عملية تجاور /32 إسقاط في الجهاز لمنع الحزم من إعادة توجيه عنوان IP للخطوة التالية نفسها إلى المشرف. عندما يتم حل ARP، يتم تحديث إدخال الجهاز بعنوان MAC الصحيح. إذا لم يتم حل إدخال ARP قبل فترة المهلة، فسيتم إزالة الإدخال من الجهاز.

ملاحظة: يعمل CoPP و HWRL جنبا إلى جنب لضمان حماية وحدة المعالجة المركزية. بينما يبدو أنهم يؤدون وظائف مماثلة، فإن HWRL يحدث أولا. يستند التنفيذ إلى المكان الذي يتم فيه تنفيذ الميزة المحددة على محركات إعادة التوجيه على ASIC. يتيح هذا النهج التسلسلي إمكانية الحماية متعددة الطبقات التي تقيم جميع الحزم المرتبطة بوحدة المعالجة المركزية (CPU).

يتم تنفيذ HWRL لكل مثيل/محرك إعادة التوجيه على الوحدة النمطية ويمكن عرضه باستخدام الأمر show hardware rate-limiter. HWRL خارج نطاق هذا المستند التقني.

show hardware rate-limiter

Units for Config: kilo bits per second

Allowed, Dropped & Total: aggregated bytes since last clear counters

Module: 1

R-L Class Config Allowed Dropped Total

+----------------+----------+--------------------+--------------------+--------------------+

L3 glean 100 0 0 0

L3 mcast loc-grp 3000 0 0 0

access-list-log 100 0 0 0

bfd 10000 0 0 0

fex 12000 0 0 0

span 50 0 0 0

sflow 40000 0 0 0

vxlan-oam 1000 0 0 0

100M-ethports 10000 0 0 0

span-egress disabled 0 0 0

dot1x 3000 0 0 0

mpls-oam 300 0 0 0

netflow 120000 0 0 0

ucs-mgmt 12000 0 0 0

التأثير

- يتم ضرب حركة مرور مستوى البيانات على المشرف كانتهاك، نظرا لأنه لا يمكن معالجتها في الأجهزة، وبالتالي يتم إنشاء ضغط على وحدة المعالجة المركزية.

توصيات

- إن الحل الشائع لهذه المسألة لتقليل حالات السقوط السريع هو التأكد من إمكانية الوصول إلى الخطوة التالية، ولتمكين التقييد بواسطة أمر التكوين:

hardware ip glean throttle.

وفي Nexus 7000 8.4(2)، قدمت أيضا دعم مرشح النمو (Bloom) لعمليات التجاور الصغيرة لوحدات M3 و F4. ارجع إلى: دليل تكوين توجيه البث الأحادي Cisco Nexus 7000 Series NX-OS

راجع أي تكوينات مسار ثابتة تستخدم عناوين الخطوة التالية التي يتعذر الوصول إليها، أو تستخدم بروتوكولات التوجيه الديناميكية التي من شأنها إزالة هذه المسارات من RIB بشكل ديناميكي.

فئة حرجة - class-map copp-system-p-class-critical

تشير هذه الفئة إلى بروتوكولات مستوى التحكم الأكثر أهمية من منظور L3، والتي تتضمن بروتوكولات التوجيه ل IPv4 و IPv6، (RIP، OSPF، EIGRP، BGP)، و Auto-RP، و Virtual Port-channel (vPC)، و L2pt و IS-IS.

class-map copp-system-p-class-critical (match-any)

match access-group name copp-system-p-acl-bgp

match access-group name copp-system-p-acl-rip

match access-group name copp-system-p-acl-vpc

match access-group name copp-system-p-acl-bgp6

match access-group name copp-system-p-acl-ospf

match access-group name copp-system-p-acl-rip6

match access-group name copp-system-p-acl-eigrp

match access-group name copp-system-p-acl-ospf6

match access-group name copp-system-p-acl-eigrp6

match access-group name copp-system-p-acl-auto-rp

match access-group name copp-system-p-acl-mac-l2pt

match access-group name copp-system-p-acl-mac-l3-isis

set cos 7

police cir 36000 kbps , bc 1280000 bytes

التأثير

تسقط على copp-system-p-class-critical نقل عدم الاستقرار إلى بروتوكولات التوجيه، والتي يمكن أن تتضمن عمليات التجاور التي تم إسقاطها أو حالات فشل التقارب، أو نشر NLRI/UPDATE.

يمكن أن ترتبط أكثر عمليات إسقاط النهج شيوعا على هذه الفئة بالأجهزة المخادعة على الشبكة التي تعمل بشكل غير طبيعي (بسبب التكوين الخاطئ أو الفشل) أو قابلية التطوير.

توصيات

- إذا لم يتم الكشف عن أي حالات شاذة، مثل الجهاز الدوار أو عدم إستقرار L2 الذي يتسبب في إعادة تقارب مستمرة لبروتوكولات الطبقة العليا، فقد يتطلب الأمر تكوين مخصص من CoPP أو فئة أكثر تساهلا لاستيعاب المقياس.

- أحلت ال CoPP تشكيل مرشد ل كيف أن يشكل خاص CoPP توصيف من تقصير توصيف أن يتواجد حاليا.

نسخ سياسة أفضل الممارسات الخاصة ب CoPP

الفئة هامة - copp-system-p-class-important

تتعلق هذه الفئة ببروتوكولات تكرار الخطوة الأولى (FHRP)، التي تتضمن HSRP و VRRP وكذلك LLDP

class-map copp-system-p-class-important (match-any)

match access-group name copp-system-p-acl-hsrp

match access-group name copp-system-p-acl-vrrp

match access-group name copp-system-p-acl-hsrp6

match access-group name copp-system-p-acl-vrrp6

match access-group name copp-system-p-acl-mac-lldp

set cos 6

police cir 2500 kbps , bc 1280000 bytes

التأثير

أكثر السلوكيات شيوعا والتي تؤدي إلى حالات السقوط، هي مشكلات عدم الاستقرار من الطبقة الثانية، والتي تؤدي إلى ظهور أجهزة تنتقل إلى سيناريوهات حالة نشطة (انقسام الدماغ)، أوأوقاتا عدائية، أو سوء تكوين، أو قابلية توسع.

التوصيات:

- تأكد ل FHRP أن المجموعات تم تكوينها بشكل صحيح وأن الأدوار إما نشطة/إحتياطية، أو أساسية/ثانوية، وتم التفاوض عليها بشكل صحيح، ولا توجد نقاط وصول في الدولة.

- تحقق من وجود مشاكل تقارب في L2 أو مشاكل متعلقة بنشر البث المتعدد لمجال L2.

Class L2 Unpoliced - copp-system-p-class-l2-unpoliced

تشير فئة L2 غير المحمية إلى جميع بروتوكولات الطبقة 2 المهمة التي هي أساس جميع بروتوكولات الطبقة العليا، وبالتالي تعتبر غير منظمة تقريبا مع أعلى CIR والأولوية.

بشكل فعال، معالجات هذه الفئة، بروتوكول الشجرة الممتدة (STP)، بروتوكول التحكم في تجميع الارتباطات (LACP)، خدمة البنية عبر شبكة إيثرنت (CFSoE) من Cisco

class-map copp-system-p-class-l2-unpoliced (match-any)

match access-group name copp-system-p-acl-mac-stp

match access-group name copp-system-p-acl-mac-lacp

match access-group name copp-system-p-acl-mac-cfsoe

match access-group name copp-system-p-acl-mac-sdp-srp

match access-group name copp-system-p-acl-mac-l2-tunnel

match access-group name copp-system-p-acl-mac-cdp-udld-vtp

set cos 7

police cir 50 mbps , bc 8192000 bytes

تعمل هذه الفئة على تزويد مراكز الشرطة بسعة 50 ميغابت في الثانية، وهي أعلى مستوى من بين جميع الفئات التعليمية إلى جانب أعلى معدل امتصاص للاندفاع.

التأثير

وقد تؤدي عمليات السقوط على هذه الفئة إلى عدم الاستقرار العالمي، حيث تعتمد جميع بروتوكولات الطبقة العليا والاتصالات على مستويات البيانات والتحكم والإدارة على إستقرار ضمني للطبقة 2.

يمكن أن تتسبب المشاكل المتعلقة بانتهاكات بروتوكول الشجرة المتفرعة (STP) في حدوث مشاكل في تقارب شبكات TCN وبروتوكول الشجرة المتفرعة (STP)، والتي تتضمن نزاعات بروتوكول الشجرة المتفرعة (STP) ونوافذ عناوين MAC والتحركات وتعلم السلوكيات المعطلة، والتي تتسبب في حدوث مشاكل في إمكانية الوصول ويمكن أن تتسبب في حلقات مرور تتسبب في زعزعة إستقرار الشبكة.

تشير هذه الفئة أيضا إلى LACP، وبالتالي تعالج جميع حزم EtherType المرتبطة ب 0x8809، والتي تتضمن جميع وحدات بيانات بروتوكول التحكم في الوصول الخاصة بالمنفذ المستخدمة للحفاظ على حالة سندات قناة المنفذ. يمكن أن يتسبب عدم الاستقرار على هذه الفئة في انتهاء مهلة قنوات المنفذ إذا تم إسقاط وحدات LACPDU.

وتندرج خدمة Cisco Fabric Service over Ethernet (CSFoE) ضمن هذه الفئة وتستخدم للاتصال بحالات التحكم في التطبيقات الهامة بين محولات Nexus، وبالتالي فهي ضرورية لتحقيق الاستقرار.

يطبق ال نفسه على آخر بروتوكول ضمن هذا صنف، أي يتضمن CDP، UDLD، و VTP.

توصيات

- يتعلق السلوك الأكثر شيوعا بعدم إستقرار إيثرنت من المستوى الثاني. تأكد من تصميم بروتوكول الشجرة المتفرعة (STP) بشكل صحيح بطريقة محددة باستخدام تحسينات الميزات ذات الصلة في التشغيل لتقليل تأثير الأجهزة التي تحتاج إلى إعادة تقارب أو مخادعة في الشبكة. تأكد من تكوين نوع منفذ STP المناسب لجميع أجهزة المضيف النهائي التي لا تشارك في ملحق L2 على أنه تم تكوين منافذ خط اتصال الحافة/الحافة لتقليل TCNs.

- أستخدم تحسينات STP، مثل BPDUguard، و Loopguard، و BPDUfilter، و RootGuard حيثما كان ذلك مناسبا لتحديد نطاق الفشل، أو المشكلات المتعلقة بالأجهزة التي تحتوي على أخطاء في التكوين أو الأجهزة الدخيلة على الشبكة.

- ارجع إلى: دليل تكوين التحويل من الطبقة 2 Cisco Nexus 9000 NX-OS، الإصدار 10.2(x)

- التحقق من سلوكيات نقل MAC التي يمكن أن تؤدي إلى تعطيل تعلم MAC والترددات. راجع:نقل Nexus 9000 MAC لاستكشاف الأخطاء وإصلاحها وأساليب الوقاية

موجه البث المتعدد للفئة - class-map copp-system-p-class-multicast-router

تشير هذه الفئة إلى حزم البث المتعدد المستقل لبروتوكول مستوى التحكم (PIM) المستخدمة لإنشاء الأشجار المشتركة للبث المتعدد الموجه والتحكم فيها من خلال جميع الأجهزة التي تم تمكين PIM في مسار مستوى البيانات، وتتضمن موجه الخطوة الأولى (FHR) وموجه الخطوة الأخيرة (LHR) وموجهات الخطوة المتوسطة (IHR) ونقاط الالتقاء (RPs). تتضمن الحزم المصنفة ضمن هذه الفئة تسجيل PIM للمصادر، ووصلات PIM لأجهزة الاستقبال لكل من IPv4 و IPv6، بشكل عام أي حركة مرور موجهة ل PIM (224.0.0.13)، وبروتوكول اكتشاف مصدر البث المتعدد (MSDP). اعلم أن هناك العديد من الفئات الإضافية، والتي تتعامل مع أجزاء محددة للغاية من وظائف البث المتعدد أو RP التي يتم معالجتها بواسطة فئات مختلفة.

class-map copp-system-p-class-multicast-router (match-any)

match access-group name copp-system-p-acl-pim

match access-group name copp-system-p-acl-msdp

match access-group name copp-system-p-acl-pim6

match access-group name copp-system-p-acl-pim-reg

match access-group name copp-system-p-acl-pim6-reg

match access-group name copp-system-p-acl-pim-mdt-join

match exception mvpn

set cos 6

police cir 2600 kbps , bc 128000 bytes

التأثير

يرتبط التأثير الرئيسي على عمليات السقوط التي تتصل بهذه الفئة بالقضايا التي تتصل بمصادر البث المتعدد بواسطة تسجيل PIM تجاه نقاط الوصول عن بعد (RP) أو نقاط ربط PIM التي لم تتم معالجتها بشكل صحيح، مما يؤدي إلى زعزعة إستقرار أشجار المسار المشتركة أو الأقصر تجاه مصادر تيار البث المتعدد أو إلى نقاط الوصول عن بعد (RP). يمكن أن يتضمن السلوك قائمة الواجهة الصادرة (Oil) التي لم يتم ملؤها بشكل صحيح بسبب الروابط غير الموجودة، أو (S، G)، أو (*، G) التي لا يتم رؤيتها بشكل متناسق عبر البيئة. يمكن أيضا أن تنشأ مشاكل بين مجالات توجيه البث المتعدد التي تعتمد على MSDP للاتصال البيني.

توصيات

- يشير السلوك الأكثر شيوعا للمشاكل المتعلقة بالتحكم في PIM إلى مشكلات النطاق أو السلوكيات الدخيلة. ويلاحظ أن أحد السلوكيات الأكثر شيوعا يرجع إلى تنفيذ بروتوكول UPnP، والذي يمكن أن يتسبب أيضا في حدوث مشاكل في إستهلاك الذاكرة. يمكن معالجة هذا الأمر بواسطة عوامل التصفية والنطاق المخفض للأجهزة المخادعة. للحصول على تفاصيل حول كيفية ترقية حزم التحكم في البث المتعدد وترتيبها التي تعتمد على دور شبكة الجهاز، ارجع إلى: تكوين تصفية البث المتعدد على Nexus 7K/N9K - Cisco

Class Multicast Host - copp-system-p-class-multicast-host

تشير هذه الفئة إلى اكتشاف مستمع البث المتعدد (MLD)، وخاصة أنواع حزم الاستعلام والتقرير والاختزال و MLDv2. MLD هو بروتوكول IPv6 يستخدمه المضيف لطلب بيانات البث المتعدد لمجموعة معينة. مع المعلومات التي يتم الحصول عليها من خلال MLD، يحتفظ البرنامج بقائمة من عضوية مجموعة البث المتعدد أو قنوات البث المتعدد لكل واجهة. تقوم الأجهزة التي تستلم حزم MLD بإرسال بيانات البث المتعدد التي تستلمها للمجموعات المطلوبة أو القنوات خارج مقطع الشبكة من المتلقي المعروف. MLDv1 مشتق من IGMPv2، و MLDv2 مشتق من IGMPv3. يستخدم IGMP أنواع رسائل بروتوكول IP 2، بينما يستخدم MLD أنواع رسائل بروتوكول IP 58، وهي مجموعة فرعية من رسائل ICMPv6.

class-map copp-system-p-class-multicast-host (match-any)

match access-group name copp-system-p-acl-mld

set cos 1

police cir 1000 kbps , bc 128000 bytes

التأثير

عمليات الإسقاط على هذه الفئة تتم ترجمتها إلى مشاكل على إتصالات البث المتعدد ل IPv6 المحلية الخاصة بالارتباط، والتي يمكن أن تتسبب في إسقاط تقارير المصغي من المستقبلات أو الاستجابات إلى الاستعلامات العامة، مما يمنع اكتشاف مجموعات البث المتعدد التي تريد الأجهزة المضيفة إستلامها. هذا يستطيع أثرت ال يتطفل آلية ولا بشكل صحيح أرسلت حركة مرور من خلال قارن متوقع أن طلب الحركة مرور.

توصيات

- بما أن حركة مرور MLD ذات أهمية على مستوى الارتباط المحلي ل IPv6، إذا ظهرت حالات السقوط على هذه الفئة، فإن أسباب السلوك الأكثر شيوعا تتعلق بالحجم، أو عدم إستقرار L2، أو الأجهزة المارقة.

بيانات البث المتعدد من الفئة الثالثة - copp-system-p-class-l3mc-data وبيانات IPv6 للبث المتعدد من الفئة الثالثة - copp-system-p-class-l3mcv6-data

تشير هذه الفئات إلى حركة المرور التي تطابق إعادة توجيه إستثناء البث المتعدد نحو بروتوكول SUP. في هذه الحالة، هناك شرطان تتناولهما هذه الفئات. الأول هو فشل إعادة توجيه المسار العكسي (RPF) والثاني هو ملكة جمال الوجهة. يشير مفتاح الوجهة إلى حزم البث المتعدد حيث يفشل البحث في الأجهزة الخاصة بجدول إعادة توجيه البث المتعدد للطبقة 3، وبالتالي يتم ربط حزمة البيانات إلى وحدة المعالجة المركزية. يتم إستخدام هذه الحزم في بعض الأحيان لتشغيل/تثبيت مستوى التحكم في البث المتعدد وإضافة إدخالات جداول إعادة توجيه الأجهزة، استنادا إلى حركة مرور مستوى البيانات. كما ستتطابق حزم البث المتعدد لمستوى البيانات التي تنتهك إعادة توجيه المسار العكسي (RPF) مع هذا الاستثناء ويتم تصنيفها كانتهاك.

class-map copp-system-p-class-l3mc-data (match-any)

match exception multicast rpf-failure

match exception multicast dest-miss

set cos 1

police cir 2400 kbps , bc 32000 bytes

class-map copp-system-p-class-l3mcv6-data (match-any)

match exception multicast ipv6-rpf-failure

match exception multicast ipv6-dest-miss

set cos 1

police cir 2400 kbps , bc 32000 bytes

التأثير

تعني حالات فشل RPF وحالات فشل الوجهة وجود مشكلة في التصميم أو التكوين تتعلق بكيفية تدفق حركة المرور عبر الموجه متعدد البث. فأخطاء الوجهة شائعة عند إنشاء الدولة، ويمكن أن تؤدي عمليات السقوط إلى برمجة وإنشاء حالات فشل (*، ز)، (س، ز).

توصيات

- قم بإجراء تغييرات على التصميم الأساسي لبروتوكول معلومات التوجيه (RIB) للبث الأحادي، أو قم بإضافة مسار ثابت لتوجيه حركة المرور عبر واجهة معينة، في حالة فشل إعادة توجيه المسار العكسي (RPF).

- ارجع إلى الموجه لا يقوم بإعادة توجيه حزم البث المتعدد إلى المضيف بسبب فشل إعادة توجيه المسار العكسي (RPF)

بروتوكول إدارة مجموعات الإنترنت (IGMP) للفئة - copp-system-p-class-igmp

تشير هذه الفئة إلى جميع رسائل IGMP، لجميع الإصدارات التي يتم إستخدامها لطلب بيانات البث المتعدد لمجموعة معينة، والتي يتم إستخدامها من قبل وظيفة التطفل على بروتوكول IGMP للحفاظ على المجموعات وقائمة الواجهة الصادرة ذات الصلة (OIL) التي تقوم بإعادة توجيه حركة المرور إلى أجهزة الاستقبال المعنية في الطبقة 2. رسائل IGMP ذات أهمية محلية لأنها لا تجتاز حدود الطبقة 3، حيث يجب أن يكون وقت حياتها (TTL) 1، كما هو موثق بموجب RFC2236 (بروتوكول إدارة مجموعة الإنترنت، الإصدار 2). تتضمن حزم IGMP التي تتم معالجتها بواسطة هذه الفئة جميع استعلامات العضوية (العامة أو الخاصة بالمصدر/المجموعة)، بالإضافة إلى تقارير العضوية والإجازات من المستلمين.

class-map copp-system-p-class-normal-igmp (match-any)

match access-group name copp-system-p-acl-igmp

set cos 3

police cir 3000 kbps , bc 64000 bytes

التأثير

ستترجم عمليات الإسقاط على هذه الفئة إلى مشاكل على جميع مستويات اتصال البث المتعدد بين المصدر والمستلم، حسب نوع رسالة IGMP التي تم إسقاطها بسبب الانتهاك. إذا تم فقد تقارير العضوية من الأجهزة المتلقية، فلن يكون الموجه على دراية بالأجهزة المعنية بحركة المرور وبالتالي لا يتضمن الواجهة/شبكة VLAN على قائمة الواجهة الصادرة ذات الصلة. إذا كان هذا الجهاز هو أيضا المستعلم أو الموجه المعين، فإنه لا يشغل رسائل انضمام PIM ذات الصلة تجاه RP إذا كان المصدر خارج نطاق الطبقة 2 المحلي، وبالتالي فإنه لا يقوم بإنشاء مستوى البيانات عبر شجرة البث المتعدد على طول الطريق إلى المستقبل أو RP. في حالة فقدان تقرير المغادرة، يمكن أن يستمر المستقبل في تلقي حركة مرور غير مرغوب فيها. قد يؤثر هذا أيضا على جميع استعلامات IGMP ذات الصلة التي يتم تشغيلها بواسطة المستعلم والاتصال بين موجهات البث المتعدد في مجال ما.

توصيات

- ترتبط السلوكيات الأكثر شيوعا المرتبطة بعمليات إسقاط بروتوكول إدارة مجموعات الإنترنت (IGMP) بعدم إستقرار المستوى الثاني أو مشكلات أجهزة التوقيت أو النطاق.

عادي فئة - CoPP-system-p-class-normalcopp-system-p-class-normal

تشير هذه الفئة إلى حركة المرور التي تطابق حركة مرور ARP القياسية، وتتضمن أيضا حركة المرور المرتبطة ب 802.1X، المستخدمة للتحكم في الوصول إلى الشبكة القائمة على المنافذ. هذه هي إحدى أكثر الفئات شيوعا التي تواجه الانتهاكات كطلبات ARP، ويتم بث حزم ARP العكسية ونشرها عبر مجال الطبقة 2 بالكامل. من المهم تذكر أن حزم ARP ليست حزم IP، ولا تحتوي هذه الحزم على رأس L3، وبالتالي يتم إتخاذ القرار بشكل محض على نطاق رؤوس L2. إذا تم تكوين موجه باستخدام واجهة IP المرتبطة بتلك الشبكة الفرعية، مثل واجهة المحول الظاهرية (SVI)، فإن الموجه يقوم بضرب حزم ARP إلى بروتوكول الشجرة المتفرعة (SUP) لمعالجتها، حيث يتم توجيهها إلى عنوان بث الأجهزة. أي عاصفة بث، حلقة الطبقة 2 (بسبب بروتوكول الشجرة المتفرعة (STP) أو الوصلات)، أو جهاز موجه في الشبكة يمكن أن تؤدي إلى عاصفة ARP التي تتسبب في زيادة الانتهاكات بشكل كبير.

class-map copp-system-p-class-normal (match-any)

match access-group name copp-system-p-acl-mac-dot1x

match protocol arp

set cos 1

police cir 1400 kbps , bc 32000 bytes

التأثير

يعتمد تأثير الانتهاكات في هذه الفئة بشكل كبير على مدة الأحداث ودور المحول في البيئة. تشير عمليات الإسقاط في هذه الفئة إلى أنه يتم حاليا تجاهل حزم ARP وبالتالي لا تتم معالجتها بواسطة محرك SUP الذي يمكن أن يؤدي إلى سلوكين رئيسيين بسبب حلول ARP غير المكتملة.

من منظور المضيف النهائي، لا يمكن للأجهزة الموجودة في الشبكة حل حل العنوان أو استكماله باستخدام المحول. إذا كان هذا الجهاز يعمل كبوابة افتراضية للمقطع، فقد يؤدي إلى أجهزة غير قادرة على حل بوابتها ومن ثم غير قادرة على التوجيه خارج مقطع إيثرنت L2 (VLAN) الخاص بها. ما يزال بإمكان الأجهزة الاتصال على المقطع المحلي إذا كان بإمكانها إكمال دقة ARP للمضيفين النهائيين الآخرين على المقطع المحلي.

من منظور المحول، إذا كانت العاصفة والانتهاكات سائدة، فإنها يمكن أيضا أن تؤدي إلى عدم قدرة المحول على إكمال العملية الخاصة بطلب ARP الذي أنشأه. يتم إنشاء هذه الطلبات عادة لدقة الخطوة التالية أو دقة الشبكة الفرعية المتصلة مباشرة. بينما تكون ردود ARP unicast في الطبيعة، بما أنها موجهة إلى MAC المملوك من المفتاح، فإنها تصنف تحت هذه الفئة نفسها، بما أنها لا تزال حزم ARP. وهذا يترجم إلى مشاكل إمكانية الوصول لأن المحول لا يستطيع معالجة حركة مرور البيانات بشكل صحيح إذا لم يتم حل الخطوة التالية، ويمكن أن يؤدي إلى مشاكل مع إعادة كتابة رأس الطبقة 2، إذا لم يكن لدى مدير التجاور إدخال للمضيف.

يعتمد التأثير أيضا على نطاق المشكلة الأساسية أن أثار ال ARP انتهاك. على سبيل المثال، في عاصفة بث، تستمر الأجهزة المضيفة والمحول في ARP لمحاولة حل التجاور، والذي يمكن أن يؤدي إلى حركة مرور بث إضافية على الشبكة، ونظرا لأن حزم ARP هي الطبقة 2، فلا يوجد وقت للطبقة 3 للتشغيل (TTL) لكسر حلقة L2 وبالتالي فإنها تستمر في التكرار، وتنمو بشكل أسي من خلال الشبكة حتى يتم كسر الحلقة.

توصيات

- قم بحل أي حالة عدم إستقرار أساسية من المستوى الثاني يمكن أن تتسبب في حدوث عواصف ARP في البيئة، مثل بروتوكول الشجرة المتفرعة (STP) أو الوصلات أو الأجهزة المخادعة. قم بفك حلقات التكرار تلك حسب ما هو مطلوب، باستخدام أي طريقة مرغوبة لفتح مسار الارتباط.

- كما يمكن إستخدام السيطرة على العواصف لتخفيف عاصفة ARP. إذا لم يتم تمكين التحكم في العواصف، فتحقق من إحصائيات العداد على الواجهات للتحقق من النسبة المئوية لحركة مرور البث التي تمت رؤيتها على الواجهات فيما يتعلق بإجمالي حركة المرور التي تمر عبر الواجهة.

- إذا لم تحدث عاصفة، ولكن لا تزال هناك حالات سقوط مستمرة على البيئة، فتحقق من حركة مرور SUP لتحديد أي أجهزة مخادعة، والتي ترسل حزم ARP باستمرار على الشبكة، والتي يمكن أن تؤثر على حركة المرور الشرعية.

- تعتمد الزيادات التي يمكن رؤيتها على عدد البيئات المضيفة على الشبكة ودور المحول على البيئة، وتم تصميم ARP لإعادة محاولة الإدخالات وحلها وتحديثها، وبالتالي فمن المتوقع أن يرى حركة مرور ARP في جميع الأوقات. إذا ظهرت حالات السقوط المتقطعة فقط، فقد تكون عابرة بسبب حمل الشبكة دون حدوث أي تأثير. لكن من المهم مراقبة الشبكة ومعرفة ماهيتها للتعرف بشكل صحيح على المتوقع من الموقف غير الطبيعي وتمييزه عنه.

Class NDP - copp-system-p-acl-ndp

تشير هذه الفئة إلى حركة المرور المرتبطة باكتشاف/إعلان جار IPv6 وحزم إعلانات والتماس الموجه التي تستخدم رسائل ICMP لتحديد عناوين طبقة الارتباط المحلية للجيران، ويتم إستخدامها للوصول إلى الأجهزة المجاورة وتعقبها.

class-map copp-system-p-class-ndp (match-any)

match access-group name copp-system-p-acl-ndp

set cos 6

police cir 1400 kbps , bc 32000 bytes

التأثير

قد تؤدي الانتهاكات على هذه الفئة إلى إعاقة اتصال IPv6 بين الأجهزة المجاورة، حيث يتم إستخدام هذه الحزم لتسهيل الاكتشاف الديناميكي أو معلومات طبقة الارتباط/المحلية بين الأجهزة المضيفة والموجهات على الارتباط المحلي. كما يمكن أن يتسبب قطع هذا الاتصال في حدوث مشاكل تتعلق بإمكانية الوصول إلى ما بعد الارتباط المحلي المقترن أو من خلاله. إذا كانت هناك مشكلات إتصالات بين جيران IPv6، فتأكد من عدم حدوث حالات سقوط على هذه الفئة.

توصيات

- افحص أي سلوكيات ICMP غير طبيعية من الأجهزة المجاورة، وخاصة تلك المتعلقة باكتشاف المجاور و/أو اكتشاف الموجه.

- تأكد من أن جميع قيم المؤقت والفترات الزمنية المتوقعة للرسائل الدورية متناسقة عبر البيئة، ويتم أحترامها. على سبيل المثال، لرسائل إعلان الموجه (رسائل RA).

class normal dhcp - coPP-system-p-class-normal-dhcp

تشير هذه الفئة إلى حركة المرور المرتبطة ببروتوكول نظام تمهيد تشغيل الكمبيوتر (عميل/خادم بروتوكول نظام تمهيد تشغيل الكمبيوتر (BOOTP)، والمعروفة بشكل عام باسم حزم بروتوكول التحكم في المضيف الديناميكي (DHCP) على جزء إيثرنت المحلي نفسه لكل من IPv4 و IPv6. ويتعلق هذا بشكل خاص فقط باتصال حركة المرور الذي ينشأ من أي عميل نظام تمهيد تشغيل الكمبيوتر (BOOTP) أو يتم تعيينه إلى أي خوادم BOOTP، من خلال الاكتشاف الكامل والعرض والطلب والتعرف على تبادل حزم الحزم (DORA)، كما يتضمن حركة عميل/خادم DHCPv6 من خلال منافذ UDP 546/547.

class-map copp-system-p-class-normal-dhcp (match-any)

match access-group name copp-system-p-acl-dhcp

match access-group name copp-system-p-acl-dhcp6

set cos 1

police cir 1300 kbps , bc 32000 bytes

التأثير

قد تؤدي الانتهاكات على هذه الفئة إلى عدم قدرة الأجهزة المضيفة الطرفية على الحصول على IP بشكل صحيح من خادم DHCP، وبالتالي ترجع إلى نطاق عناوين IP الخاصة التلقائية (APIPA) الخاص بها، 169.254.0.0/16. يمكن أن تحدث هذه الانتهاكات في البيئات التي تحاول الأجهزة فيها التمهيد في وقت واحد وبالتالي تنتقل إلى ما هو أبعد من CIR المرتبط بالفئة.

توصيات

- تحقق من خلال التقاط، على المضيفين وخادم DHCP، أن حركة DORA بالكامل مرئية. إذا كان المحول جزءا من هذا الاتصال، فمن المهم أيضا التحقق من الحزم التي تمت معالجتها أو تثبيتها على وحدة المعالجة المركزية، والتحقق من الإحصائيات على المحول:

show ip dhcp global statisticsوإعادة التوجيه:show system internal access-list sup-redirect-stats module 1 | grep -i dhcp.

إستجابة ترحيل DHCP العادية للفئة - copp-system-p-class-normal-dhcp-relay-response

تشير هذه الفئة إلى حركة المرور المقترنة بوظيفة ترحيل DHCP لكل من IPv4 و IPv6، الموجهة إلى خوادم DHCP التي تم تكوينها ضمن الترحيل. وهذا يتعلق فقط باتصال حركة المرور الذي تم إنشاؤه من أي خادم BOOTP أو توجيهه إلى أي عملاء BOOTP من خلال تبادل حزم DORA بالكامل، ويتضمن أيضا حركة عميل/خادم DHCPv6 من خلال منافذ UDP 546/547.

class-map copp-system-p-class-normal-dhcp-relay-response (match-any)

match access-group name copp-system-p-acl-dhcp-relay-response

match access-group name copp-system-p-acl-dhcp6-relay-response

set cos 1

police cir 1500 kbps , bc 64000 bytes

التأثير

تحمل الانتهاكات لهذه الفئة نفس التأثير مثل الانتهاكات للفئة CoPP-system-p-class-normal-dhcp، لأنها تشكل كلا جزأين من المعاملة نفسها. تركز هذه الفئة بشكل أساسي على إتصالات الاستجابة من خوادم وكيل الترحيل. لا يعمل Nexus كخادم DHCP، فقد تم تصميمه فقط للعمل كعميل ترحيل.

توصيات

- تنطبق هنا نفس التوصيات مثل class normal DHCP. بما أن وظيفة Nexus هي فقط العمل كعميل ترحيل، فإنك تتوقع على SUP أن ترى الحركة بالكامل بين المضيف والمحول يعمل كترحيل، كما يعمل المحول والخوادم على التكوين.

- تأكد من عدم وجود أجهزة مخادعة، مثل خوادم DHCP غير المتوقعة على الشبكة التي تستجيب للنطاق، أو الأجهزة عالقة في حلقة تغمر الشبكة باستخدام حزم اكتشاف DHCP. يمكن إجراء فحوصات إضافية بواسطة الأوامر:

show ip dhcp relayو.show ip dhcp relay statistics

تدفق NAT للفئة copp-system-p-class-nat-flow

تشير هذه الفئة إلى حركة مرور تدفق NAT لمحول البرنامج. عند إنشاء ترجمة ديناميكية جديدة، تتم إعادة توجيه التدفق إلى أن تتم برمجة الترجمة في الجهاز، ومن ثم يتم التحكم فيه بواسطة CoPP للحد من حركة مرور البيانات التي يتم انتقاؤها إلى المشرف أثناء تثبيت الإدخال في الجهاز.

class-map copp-system-p-class-nat-flow (match-any)

match exception nat-flow

set cos 7

police cir 800 kbps , bc 64000 bytes

التأثير

تحدث عمليات السقوط على هذه الفئة عادة عند تثبيت معدل مرتفع من الترجمات الديناميكية الجديدة والتدفقات في الأجهزة. يتعلق التأثير بالحزم المحولة للبرامج التي يتم التخلص منها ولا يتم تسليمها إلى المضيف النهائي، مما يمكن أن يؤدي إلى الفقدان وإعادة الإرسال. وبمجرد تثبيت الإدخال في الأجهزة، لا يتم فرض عقوبات على حركة مرور البيانات الأخرى إلى المشرف.

توصيات

- دققت guidelines وحدود ال NAT حركي على الربط المناسب. هناك قيود معروفة أن يكون وثقت على منصة، مثل 3548 حيث الترجمة يستطيع إستغرقت عدة ثوان. ارجع إلى: قيود ل NAT الديناميكي

إستثناء الفئة - copp-system-p-class-exception

تشير هذه الفئة إلى حزم الاستثناءات المرتبطة بخيار IP وحزم ICMP التي يتعذر الوصول إليها. إذا لم يكن عنوان وجهة موجودا على قاعدة معلومات إعادة التوجيه (FIB) وأدى إلى حدوث خطأ، يرسل بروتوكول SUP حزمة ICMP التي يتعذر الوصول إليها مرة أخرى إلى المرسل. تقع الحزم المزودة بخيارات IP الممكنة أيضا ضمن هذه الفئة.، ارجع إلى مستند ANA، للحصول على تفاصيل حول خيارات IP: أرقام خيارات IP

class-map copp-system-p-class-exception (match-any)

match exception ip option

match exception ip icmp unreachable

match exception ipv6 option

match exception ipv6 icmp unreachable

set cos 1

police cir 150 kbps , bc 32000 bytes

التأثير

يتم تنظيم هذه الفئة بشدة، ولا تشير عمليات الإسقاط على هذه الفئة إلى فشل بل إلى آلية حماية لتحديد نطاق حزم ICMP التي يتعذر الوصول إليها وخيارات IP.

توصيات

- تحقق مما إذا كانت هناك أي تدفقات لحركة المرور التي تتم مشاهدتها أو تثبيتها على وحدة المعالجة المركزية للوجهات غير الموجودة على FIB.

إعادة توجيه الفئة - copp-system-p-class-redirect

تشير هذه الفئة إلى حركة المرور المقترنة ببروتوكول وقت Precision (PTP)، المستخدم لمزامنة الوقت. هذا يتضمن حركة مرور البث المتعدد للنطاق المحجوز 224.0.1.129/32، حركة مرور البث الأحادي على UDP ميناء 319/320 والنوع الآخر 0x88F7.

class-map copp-system-p-class-redirect (match-any)

match access-group name copp-system-p-acl-ptp

match access-group name copp-system-p-acl-ptp-l2

match access-group name copp-system-p-acl-ptp-uc

set cos 1

police cir 280 kbps , bc 32000 bytes

التأثير

يمكن أن تؤدي عمليات الإسقاط على هذه الفئة إلى مشاكل على الأجهزة التي لم تتم مزامنتها بشكل صحيح أو التي لم تقم بإنشاء التسلسل الهيكلي المناسب.

توصيات

- تأكد من إستقرار الساعات، ومن تكوينها بشكل صحيح. تأكدت شكلت ال PTP أداة يكون ل multicast أو unicast PTP أسلوب، غير أن لا كلا في نفس الوقت. ويتم توثيق ذلك أيضا بموجب الإرشادات والحدود، ويمكن أن يدفع حركة المرور إلى ما هو أبعد من معدل الإدخال الملتزم به.

- راجع تصميم الساعة الحدية وتكوينها وجميع أجهزة PTP في البيئة. تأكد من اتباع جميع الإرشادات والقيود لكل منصة لأنها تختلف.

تقنية OpenFlow للفئة - copp-system-p-class-openflow

تشير هذه الفئة إلى حركة المرور المقترنة بعمليات عامل OpenFlow واتصال TCP المقابل بين وحدة التحكم والوكيل.

class-map copp-system-p-class-openflow (match-any)

match access-group name copp-system-p-acl-openflow

set cos 5

police cir 1000 kbps , bc 32000 bytes

التأثير

يمكن أن تؤدي عمليات الإسقاط على هذه الفئة إلى حدوث مشاكل على الوكلاء الذين لا يستلمون التعليمات الواردة من وحدة التحكم لإدارة مستوى إعادة التوجيه للشبكة بشكل صحيح ويعالجونها

توصيات

- تأكد من عدم ظهور حركة مرور مكررة على الشبكة، أو أي جهاز يعطل الاتصال بين وحدة التحكم والوكلاء.

- تحقق من أن شبكة L2 لا تحتوي على عدم إستقرار (STP أو حلقات التكرار).

أستكشاف أخطاء عمليات إسقاط CoPP وإصلاحها

الخطوات الأولى لاستكشاف أخطاء CoPP وإصلاحها هي تحديد:

- أثر المسألة ونطاقها.

- تعرف على تدفق حركة المرور من خلال البيئة ودور المحول في الاتصال المتأثر.

- حدد ما إذا كانت هناك انتهاكات للفئة المقترنة المشتبه بها، وتكرر عند الضرورة.

على سبيل المثال، تم اكتشاف السلوك المدرج:

- يتعذر على الأجهزة الاتصال بأجهزة أخرى خارج شبكتها، ولكن يمكن أن تتصل محليا.

- تم عزل التأثير إلى اتصال موجه خارج شبكة VLAN، ويعمل المحول كبوابة افتراضية.

- يشير فحص الأجهزة المضيفة إلى عدم قدرتها على إختبار اتصال البوابة. بعد التحقق من جدول ARP الخاص بهم، يظل إدخال البوابة غير مكتمل.

- لا تواجه جميع الأجهزة المضيفة الأخرى التي لديها حل البوابة أي مشاكل في الاتصال. يشير فحص CoPP على المحول الذي يعمل كبوابة إلى وجود انتهاكات على

copp-system-p-class-normal.

class-map copp-system-p-class-normal (match-any)

match access-group name copp-system-p-acl-mac-dot1x

match protocol arp

set cos 1

police cir 1400 kbps , bc 32000 bytes

module 1 :

transmitted 3292445628 bytes;

dropped 522023852 bytes;

- بالإضافة إلى ذلك، تظهر العديد من فحوصات الأوامر أن حالات السقوط تتزايد بشكل فعال.

- ويمكن أن تؤدي هذه الانتهاكات إلى إسقاط حركة مرور ARP المشروعة، مما يؤدي إلى رفض سلوك الخدمات.

من المهم تسليط الضوء على أن CoPP يعزل التأثير على حركة المرور المرتبطة بالفئة المحددة، والتي في هذا المثال هي ARP و CoPP-system-p-class-normal. لا يتم إسقاط حركة المرور المتعلقة بالفئات الأخرى، مثل OSPF و BGP بواسطة CoPP، حيث أنها تقع داخل فئة مختلفة بالكامل. إذا تركت غير محددة، يمكن أن تتسلسل مشاكل ARP إلى مشاكل أخرى، والتي يمكن أن تؤثر على البروتوكولات التي تعتمد عليها للبدء. على سبيل المثال، إذا انتهت مهلة ذاكرة التخزين المؤقت ل ARP ولم يتم تحديثها بسبب الانتهاكات الزائدة، يمكن إنهاء جلسة عمل TCP مثل BGP.

- ينصح بإجراء فحوصات مستوى التحكم، مثل إيثاناليزر وإحصائيات CPU-MAC داخل النطاق وعملية وحدة المعالجة المركزية لعزل المسألة بشكل أكبر.

إيثاناليزر

بما أن حركة المرور التي يتم تنظيمها بواسطة CoPP مرتبطة فقط بحركة المرور المرتبطة بوحدة المعالجة المركزية، فإن أحد أهم الأدوات هو الإيثاناليزر. هذه الأداة هي تنفيذ Nexus ل TShark وتسمح بحركة المرور التي يتم إرسالها واستقبالها بواسطة المشرف بأن يتم التقاطها وفك ترميزها. كما يمكنه إستخدام عوامل التصفية التي تستند إلى معايير مختلفة، مثل البروتوكولات أو معلومات الرأس، ومن ثم يصبح أداة قيمة لتحديد حركة المرور التي يتم إرسالها واستقبالها بواسطة وحدة المعالجة المركزية.

التوصية هي فحص حركة مرور ARP التي تتم رؤيتها من قبل المشرف عند تشغيل أداة الإيثاناليزر مباشرة على جلسة عمل المحطة الطرفية أو إرسالها إلى ملف للتحليل. يمكن تعريف المرشحات والحدود لتركيز الالتقاط في نمط أو سلوك معين. للقيام بذلك، أضف عوامل تصفية عرض مرنة.

هناك مفهوم خاطئ شائع وهو أن الإيثاناليزر يلتقط كل حركة المرور التي تجتاز عبر المحول. يتم تحويل حركة مرور مستوى البيانات، بين الأجهزة المضيفة، أو توجيهها بواسطة بطاقات ASIC الخاصة بالأجهزة بين منافذ البيانات لا تتطلب مشاركة وحدة المعالجة المركزية (CPU) وبالتالي لا يتم رؤيتها عادة بواسطة التقاط EtherAlyzer. لالتقاط حركة مرور مستوى البيانات، ينصح باستخدام أدوات أخرى، مثل ELAM أو SPAN. على سبيل المثال، لتصفية ARP، أستخدم الأمر:

ethanalyzer local interface inband display-filter arp limit-captured-frames 0 autostop duration 60 > arpcpu

الحقول الهامة القابلة للتكوين:

interface inband- يشير إلى حركة المرور الموجهة إلى SUPdisplay-filter arp- يشير إلى مرشح القرش المطبق، ويتم قبول معظم مرشحات Wiresharklimit-captured-frames 0- يشير إلى الحد، 0 يساوي غير محدود، حتى يتم إيقافه بواسطة معلمة أخرى أو يتم إيقافه يدويا بواسطة Ctrl+Cautostop duration 60- يشير إلى توقف الإيثاناليزر بعد 60 ثانية، وبالتالي فإنه يخلق لقطة ل 60 ثانية من حركة مرور ARP مرئية على وحدة المعالجة المركزية

يتم إعادة توجيه إخراج الإيثاناليزر إلى ملف على ذاكرة التمهيد المؤقتة مع > arpcpu، لمعالجته يدويا. بعد 60 ثاني، يتم الالتقاط، وينتهي الإيثاناليزر بشكل ديناميكي، والملف arpcpu على bootflash من المفتاح، أي يستطيع بعد ذلك معالجة أن يستخرج السماعات الأعلى. على سبيل المثال:

show file bootflash:arpcpu | sort -k 3,5 | uniq -f 2 -c | sort -r -n | head lines 50

669 2022-05-10 10:29:50.901295 28:ac:9e:ad:5e:47 -> ff:ff:ff:ff:ff:ff ARP Who has 10.1.1.1? Tell 10.1.1.2

668 2022-05-10 10:29:50.901295 28:ac:9e:ad:5e:43 -> ff:ff:ff:ff:ff:ff ARP Who has 10.2.1.1? Tell 10.2.1.2

668 2022-05-10 10:29:50.901295 28:ac:9e:ad:5e:41 -> ff:ff:ff:ff:ff:ff ARP Who has 10.3.1.1? Tell 10.3.1.2

تم فرز عامل التصفية هذا استنادا إلى: الأعمدة المصدر والوجهة، ثم التطابقات الفريدة التي تم العثور عليها (ولكنها تتجاهل عمود التاريخ)، وتقوم بحساب التواجدات وإضافة الأرقام التي تم رؤيتها، وأخيرا تقوم بفرز من أعلى إلى أسفل، بناء على العد، وتعرض النتائج الخمسين الأولى.

في مثال المختبر هذا، في 60 ثانية، تم إستلام أكثر من 600 حزمة ARP من ثلاث أجهزة، والتي تم التعرف عليها على أنها الأجهزة المسيئة المشتبه بها. يوضح العمود الأول في عامل التصفية بالتفصيل عدد المثيلات الخاصة بهذا الحدث التي تم رؤيتها في ملف الالتقاط خلال المدة المحددة.

من المهم فهم أن أداة الإيثاناليزر تعمل على المحرك داخل النطاق، وهو أساسا الاتصال ب ASIC. من الناحية النظرية، يجب أن تمر الحزمة عبر kernel ومدير الحزمة ليتم تسليمهما إلى العملية المقترنة نفسها. يعمل CoPP و HWRL قبل رؤية حركة المرور على الإيثاناليزر. وحتى إذا كانت الانتهاكات في أزدياد، فإن بعض حركة المرور لا تزال تمر وتتوافق مع معدل الشرطة، مما يساعد على تكوين فكرة عن تدفقات حركة المرور التي تتعرض لها وحدة المعالجة المركزية. وهذا فرق مهم، لأن حركة المرور التي شوهدت على الإيثاناليزر ليست حركة المرور التي خالفت CIR وتم إسقاطها.

كما يمكن إستخدام الإيثاناليزر أيضا في وضع مفتوح، بدون أي مرشح عرض أو مرشح التقاط محدد لحجز كل حركة مرور SUP ذات الصلة. ويمكن إستخدام هذا الإجراء كتدبير عزل كجزء من النهج المتبع لاستكشاف الأخطاء وإصلاحها.

للحصول على تفاصيل إضافية واستخدام الإيثاناليزر، راجع الملاحظة الفنية:

الإيثاناليزر على Nexus 7000 Troubleshooting Guide

إستخدام Ethanalyzer على النظام الأساسي Nexus لتحليل حركة مرور مستوى التحكم ومستوى البيانات

ملاحظة: يمكن ل Nexus 7000، قبل إصدار رمز 8.x، إجراء التقاط EtherAlyzer فقط من خلال Admin VDC، والذي يتضمن حركة مرور البيانات المرتبطة ببروتوكول SUP من جميع منافذ VDC. الإيثاناليزر الخاص ب VDC موجود في رموز 8.x.

حالات CPU-MAC داخل النطاق

تعمل حالات النطاق داخل النطاق المرتبطة بحركة المرور المرتبطة بوحدة المعالجة المركزية على الاحتفاظ بالإحصاءات ذات الصلة لحركة مرور وحدة المعالجة المركزية (CPU) داخل النطاق TX/RX. هذه الإحصائيات يمكن فحصها باستخدام الأمر: show hardware internal cpu-mac inband stats، الذي يقدم نظرة ثاقبة إلى إحصائيات المعدل الحالي ومعدلات الذروة.

show hardware internal cpu-mac inband stats`

================ Packet Statistics ======================

Packets received: 363598837

Bytes received: 74156192058

Packets sent: 389466025

Bytes sent: 42501379591

Rx packet rate (current/peak): 35095 / 47577 pps

Peak rx rate time: 2022-05-10 12:56:18

Tx packet rate (current/peak): 949 / 2106 pps

Peak tx rate time: 2022-05-10 12:57:00

كأفضل ممارسة، ينصح بإنشاء خط أساس وتعقبه لأن نظرا لدور المحول والبنية الأساسية، يختلف إخراج show hardware internal cpu-mac inband stats المحول بشكل كبير. في بيئة المعمل هذه، القيم المعتادة والقمم التاريخية لا تزيد عادة عن بضع مئات من ppp، وبالتالي فإن هذا غير طبيعي. الأمر مفيد أيضا show hardware internal cpu-mac inband events كمرجع تاريخي، لأنه يحتوي على بيانات متعلقة بالاستخدام الأقصى والوقت الذي تم الكشف عنه.

معالجة وحدة المعالجة المركزية

إن محولات Nexus هي أنظمة قائمة على نظام التشغيل Linux، ويستفيد نظام التشغيل Nexus (NXOS) من برنامج الجدولة الزمنية الاستباقية لوحدة المعالجة المركزية (CPU) والمهام المتعددة والتشغيل المتعدد لبنية النوى الخاصة به، لتوفير إمكانية وصول عادلة إلى جميع العمليات، ومن ثم فإن الزيادات ليست دائما مؤشرا على وجود مشكلة. ومع ذلك، إذا شوهد حدوث انتهاكات مستمرة لحركة المرور، فمن المرجح أن تستخدم العملية المرتبطة بها أيضا إستخداما مكثفا، ويبدو أنها مورد رئيسي في إطار نواتج وحدة المعالجة المركزية. قم بأخذ لقطات متعددة لعمليات وحدة المعالجة المركزية للتحقق من الاستخدام العالي لعملية معينة باستخدام: show processes cpu sort | exclude 0.0 or show processes cpu sort | grep .

توفر عمليات التحقق من وحدة المعالجة المركزية (CPU) والحالات داخل النطاق والإيثاناليزر نظرة متعمقة على العمليات وحركة المرور التي تتم معالجتها حاليا بواسطة المشرف، كما تساعد على عزل عدم الاستقرار المستمر على حركة مرور بيانات مستوى التحكم التي يمكن أن تتزامن في مشاكل مستوى البيانات. ومن المهم فهم أن الشراكة عبر المحيط الهادئ هي آلية للحماية. إنها رجعية لأنها تؤثر فقط على حركة المرور التي تتم معاقبتها. وهو مصمم لحماية سلامة المشرف بتجاهل معدلات المرور التي تتجاوز النطاقات المتوقعة. لا تشير جميع عمليات الإسقاط إلى مشكلة أو تتطلب تدخلا، لأن أهميتها تتعلق بفئة CoPP المحددة والتأثير الذي تم التحقق منه، بناء على البنية الأساسية وتصميم الشبكة. ولا تترجم عمليات السقوط بسبب أحداث الانفجار المتقطعة إلى تأثير، لأن البروتوكولات تتضمن آليات مترابطة، مثل عمليات إعادة التوجيه وإعادة المحاولة التي يمكن أن تتعامل مع الأحداث العابرة. الحفاظ على التركيز على الأحداث المتواصلة أو الأحداث غير الطبيعية التي تتجاوز الحدود الأساسية المحددة. تذكر أنه يجب على CoPP الالتزام بالبروتوكولات والميزات الخاصة بالبيئة ويجب مراقبتها ومواصلة تكرارها لتحسين ذلك، استنادا إلى إحتياجات قابلية التطوير عند تطورها. إذا حدثت عمليات السقوط، فحدد ما إذا كان CoPP قد قام بإسقاط حركة المرور بشكل غير مقصود أو إستجابة لعطل أو هجوم. في أي من الحالتين، قم بتحليل الحالة وتقييم الحاجة إلى التدخل من خلال تحليل التأثير والتدابير التصحيحية على البيئة، والتي يمكن أن تكون خارج نطاق المحول نفسه.

معلومات إضافية

يمكن أن يكون للأنظمة الأساسية/الرموز الحديثة، القدرة على تنفيذ فسحة بين دعامتين إلى وحدة المعالجة المركزية، من خلال نسخة مطابقة لمنفذ ما ونقطة لحركة مرور مستوى البيانات إلى وحدة المعالجة المركزية. عادة ما يكون هذا المعدل مقيدا بشدة بواسطة حد معدل الأجهزة و CoPP. نصح إستعمال حريص من الفسحة بين دعامتين إلى CPU، وهو خارج النطاق من هذا وثيقة.

راجع الملاحظة الفنية المدرجة للحصول على مزيد من المعلومات حول هذه الميزة:

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

2.0 |

26-Mar-2024 |

نص بديل مضاف.

SEO المحدث، الترجمة الآلية، متطلبات النمط، والتنسيق. |

1.0 |

01-Jul-2022 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Hector Brenes RuizTechnical Consulting Engineer

- Yogesh RamdossPrincipal Engineer

- Matthew McLambCustomer Delivery Engineering Technical Leader

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات