تكوين إعادة توجيه منفذ ASA الإصدار 9 باستخدام NAT

خيارات التنزيل

-

ePub (865.6 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تكوين إعادة توجيه المنفذ (إعادة التوجيه) وترجمة عنوان الشبكة (NAT) في برنامج ASA v9.x، باستخدام CLI أو ASDM.

المتطلبات الأساسية

المتطلبات

يوضح هذا المستند كيفية تكوين ميزات إعادة توجيه المنفذ (إعادة التوجيه) وترجمة عنوان الشبكة الخارجية (NAT) في الإصدار 9.x من برنامج جهاز الأمان القابل للتكيف (ASA)، باستخدام CLI أو مدير أجهزة الأمان القابل للتكيف (ASDM).

ارجع إلى تكوين الوصول إلى الإدارة للسماح بتكوين الجهاز بواسطة ASDM.

راجع دليل تكوين جدار حماية ASDM من سلسلة Cisco ASA للحصول على مزيد من المعلومات.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- برنامج جهاز الأمان Cisco ASA 5525 Series Security Appliance Software، الإصدار 9.x والإصدارات الأحدث

- ASDM الإصدار 7.x والإصدارات الأحدث

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

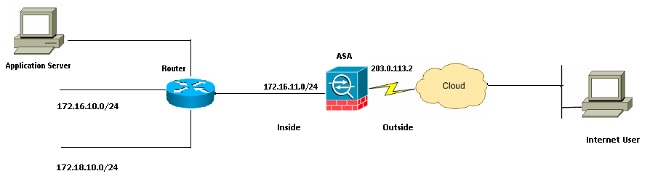

الرسم التخطيطي للشبكة

ال ip ليس عنوان خطة يستعمل في هذا تشكيل قانونيا routable على الإنترنت. وهي عناوينRFC 1918 التي تم استخدامها في بيئة مختبرية.

السماح للمضيفين الداخليين بالوصول إلى الشبكات الخارجية باستخدام PAT

إن يريد أنت داخل مضيف أن يشارك عنوان عام وحيد للترجمة، استعملت أيسر عنوان ترجمة (ضرب).

يتضمن أحد أبسط تكوينات PAT ترجمة جميع البيئات المضيفة الداخلية لتبدو كعنوان IP للواجهة الخارجية.

هذا هو تشكيل ضرب نموذجي أن يكون استعملت عندما الرقم من مسحاج تخديد عنوان يتوفر من ال isp يقتصر على قليل فقط، أو ربما واحد فقط.

أتمت هذا steps in order to سمحت داخلي مضيف منفذ إلى شبكة خارجي مع ضرب:

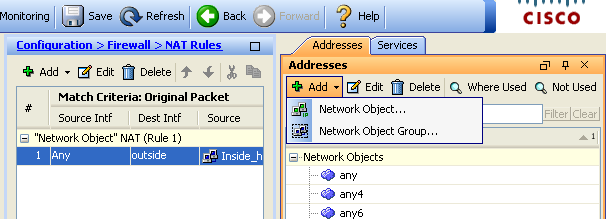

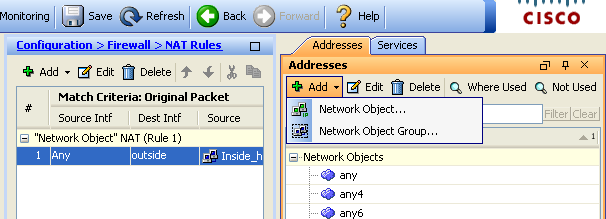

- أخترت تشكيل>جدار حماية>nat قاعدة. طقطقة يضيف وبعد ذلك يختار شبكة كائن in order to شكلت حركي nat قاعدة.

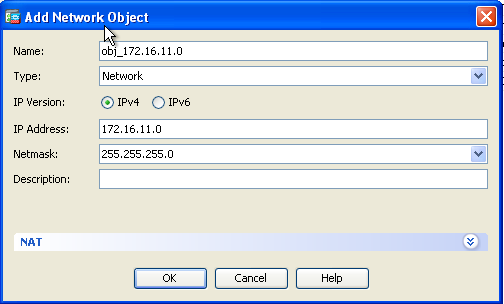

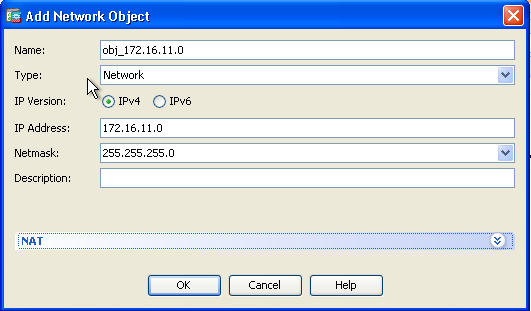

- قم بتكوين الشبكة/المضيف/النطاق الذي يلزم إجراء ضرب ديناميكي له. في هذا المثال، تم تحديد إحدى الشبكات الفرعية الداخلية.

- يمكن تكرار هذه العملية للشبكات الفرعية الأخرى التي ترغب في ترجمتها بهذه الطريقة.

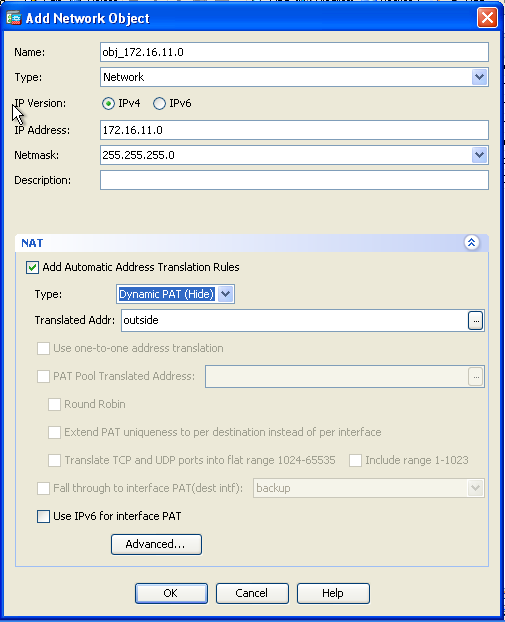

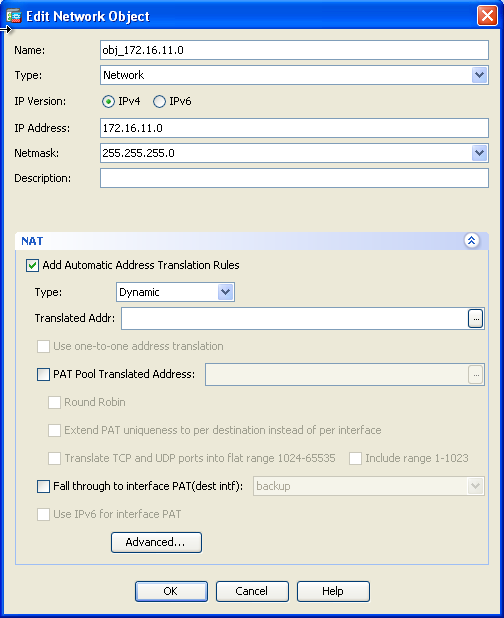

- توسيع nat. حدد خانة الاختيار إضافة قواعد ترجمة العناوين التلقائية. في القائمة المنسدلة نوع، أختر ضرب ديناميكي (إخفاء). أخترت في ال يترجم مجال، الخيار أن يعكس القارن خارجي. طقطقة متقدم.

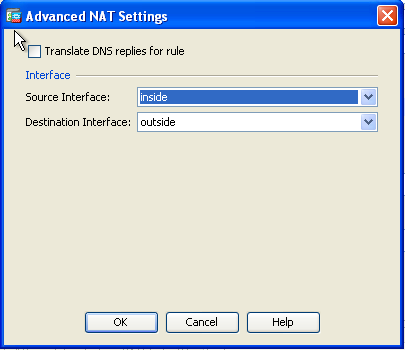

- في القوائم المنسدلة لواجهة المصدر والوجهة، أختر الواجهات المناسبة. انقر فوق موافق وانقر فوق تطبيق لتفعيل التغييرات.

هذا هو مخرج CLI المكافئ لتكوين PAT هذا:

object network obj_172.16.11.0

subnet 172.16.11.0 255.255.255.0

nat (inside,outside) dynamic interface

السماح للمضيفين الداخليين بالوصول إلى الشبكات الخارجية باستخدام NAT

من الممكن السماح لمجموعة من البيئات المضيفة/الشبكات الداخلية بالوصول إلى العالم الخارجي باستخدام تكوين قواعد NAT الديناميكية.

بخلاف PAT، يخصص NAT حركي العناوين المترجمة من تجمع عناوين. ونتيجة لذلك، يتم تعيين المضيف على عنوان IP المترجم الخاص به ولا يمكن للمضيفين مشاركة نفس عنوان IP المترجم.

ومن أجل تحقيق ذلك، حدد العنوان الحقيقي للمضيفين/الشبكات التي سيتم منحها حق الوصول. بعد ذلك يجب تعيينها على مجموعة من عناوين IP المترجمة.

أتمت هذا steps in order to سمحت داخلي مضيف منفذ إلى شبكة خارجية مع NAT:

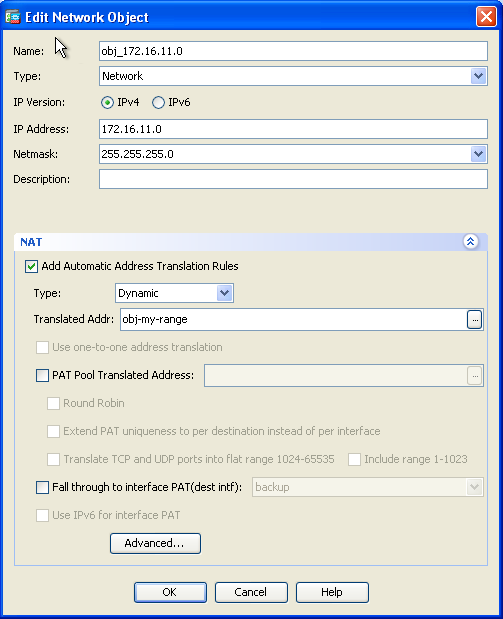

- أخترت تشكيل>جدار حماية>nat قاعدة. طقطقة يضيف وبعد ذلك يختار شبكة كائن in order to شكلت حركي nat قاعدة.

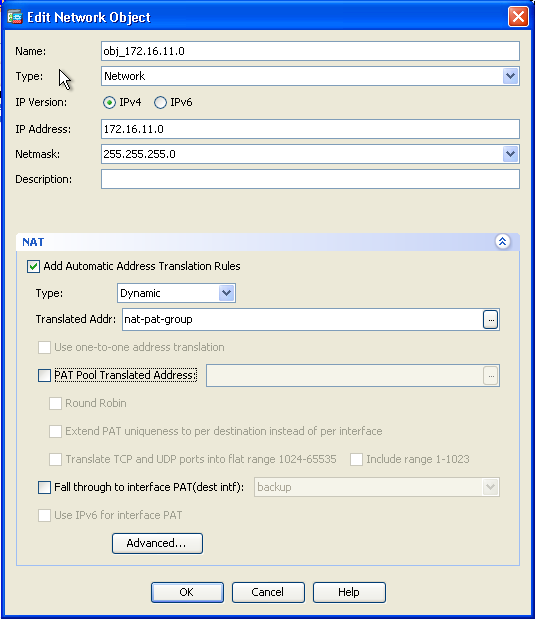

- قم بتكوين الشبكة/المضيف/النطاق الذي يلزم وجود ضرب ديناميكي له. في هذا المثال، تم تحديد الشبكة الداخلية بالكامل.

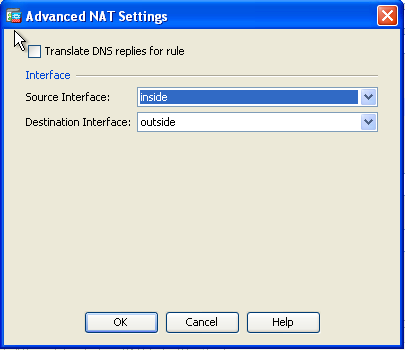

- توسيع nat. حدد خانة الاختيار إضافة قواعد ترجمة العناوين التلقائية. في القائمة المنسدلة نوع"، أختر حركي. في حقل العنوان المترجم، أختر التحديد المناسب. طقطقة متقدم.

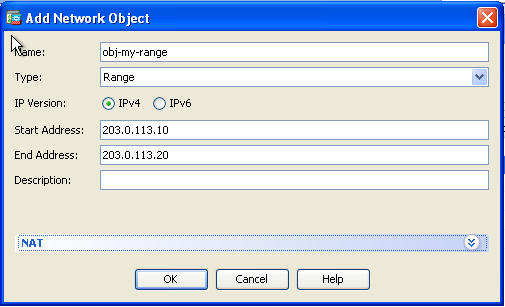

- انقر على إضافة لإضافة كائن الشبكة. في القائمة المنسدلة نوع"، أختر مدى. في حقلي عنوان البداية وعنوان النهاية، أدخل عناوين IP للضرب البداية والنهاية. وانقر فوق OK.

- في حقل العنوان المترجم، أختر كائن العنوان. انقر فوق خيارات متقدمة لتحديد واجهات المصدر والوجهة.

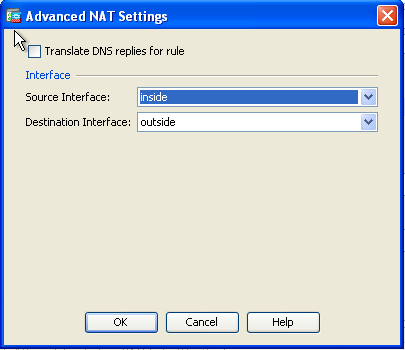

- في القوائم المنسدلة واجهة المصدر وواجهة الوجهة، أختر الواجهات المناسبة. انقر فوق موافق وانقر فوق تطبيق لتفعيل التغييرات.

هذا هو إخراج واجهة سطر الأوامر (CLI) المكافئ لتكوين ASDM هذا:

object network obj-my-range

range 203.0.113.10 203.0.113.20

object network obj_172.16.11.0

subnet 172.16.11.0 255.255.255.0

nat(inside,outside) dynamic obj-my-range

وفقا لهذا التكوين، تتم ترجمة الأجهزة المضيفة في شبكة 172.16.11.0 إلى أي عنوان IP من تجمع NAT، 203.0.113.10 - 203.0.113.20.

إذا كان التجمع الذي تم تعيينه يحتوي على عناوين أقل من المجموعة الحقيقية، فقد يتم إستنزاف العناوين.

ونتيجة لذلك، حاول تنفيذ NAT حركي باستخدام النسخ الاحتياطي PAT الديناميكي أو حاول توسيع التجمع الحالي.

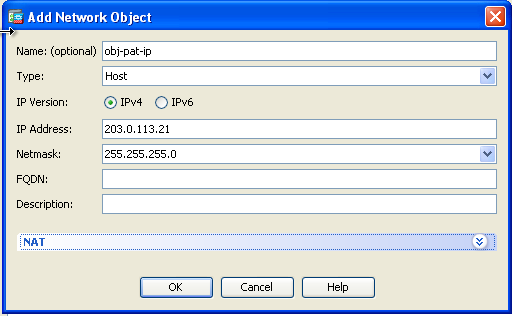

- كرر الخطوات من 1 إلى 3 في التكوين السابق وانقر فوق إضافة مرة أخرى لإضافة كائن شبكة. في القائمة المنسدلة نوع ، أختر مضيف. في حقل عنوان IP، أدخل عنوان IP للنسخ الاحتياطي ل PAT. وانقر فوق OK.

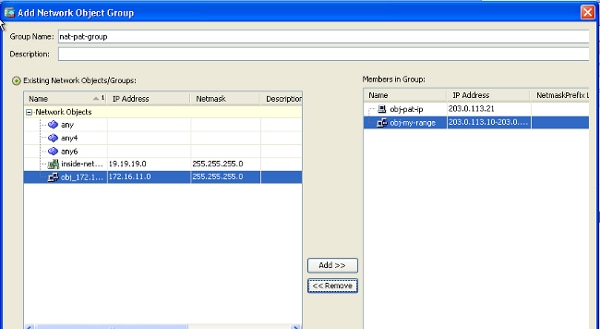

- انقر على إضافة لإضافة مجموعة كائن شبكة. في حقل اسم المجموعة، أدخل اسم المجموعة وأضف كلا كائني العنوان (نطاق الشبكة (NAT) وعنوان IP للضرب) في المجموعة.

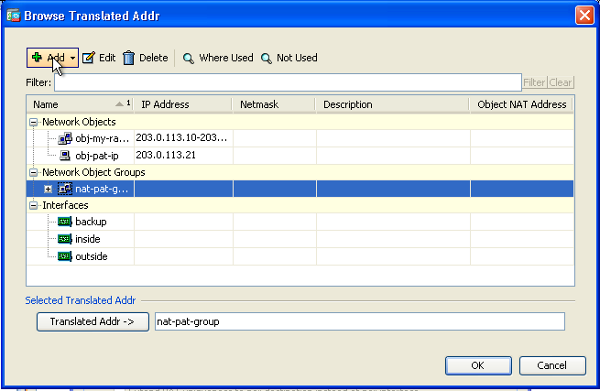

- أخترت ال يشكل nat قاعدة غيرت ال يترجم عنوان أن يكون ال newly configure مجموعة 'nat-pat-group' (كان سابقا 'obj-my-range'). وانقر فوق OK.

- طقطقة ok in order to أضفت ال nat قاعدة. انقر فوق خيارات متقدمة لتحديد واجهات المصدر والوجهة.

- في القوائم المنسدلة واجهة المصدر وواجهة الوجهة، أختر الواجهات المناسبة. وانقر فوق OK.

- انقر فوق تطبيق لتفعيل التغييرات.

هذا هو إخراج واجهة سطر الأوامر (CLI) المكافئ لتكوين ASDM هذا:

object network obj-my-range

range 203.0.113.10 203.0.113.20

object network obj-pat-ip

host 203.0.113.21

object-group network nat-pat-group

network-object object obj-my-range

network-object object obj-pat-ip

object network obj_172.16.11.0

subnet 172.16.11.0 255.255.255.0

nat (inside,outside) dynamic nat-pat-group

السماح للمضيفين غير الموثوق بهم بالوصول إلى الأجهزة المضيفة على شبكتك الموثوق بها

يمكن تحقيق ذلك من خلال تطبيق ترجمة ثابتة ل NAT وقاعدة وصول للسماح لهذه الأجهزة المضيفة.

قم بتكوين هذا كلما رغب مستخدم خارجي في الوصول إلى أي خادم موجود في شبكتك الداخلية.

يمكن أن يكون للخادم الموجود في الشبكة الداخلية عنوان IP خاص غير قابل للتوجيه على الإنترنت.

ونتيجة لذلك، يلزمك ترجمة عنوان IP الخاص هذا إلى عنوان IP عام من خلال قاعدة NAT ثابتة.

ضع في الاعتبار خادما داخليا (172.16.11.5).

ترجمت in order to جعلت هذا عمل، هذا نادل خاص عنوان إلى عام ip عنوان.

يوضح هذا المثال كيفية تنفيذ NAT الثابت ثنائي الإتجاه لترجمة 172.16.11.5 إلى 203.0.113.5.

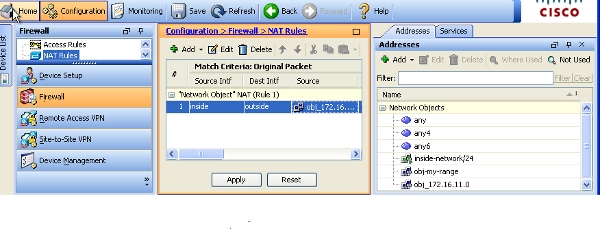

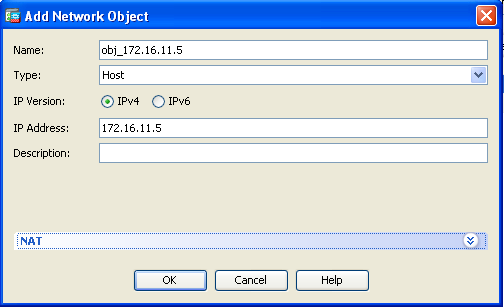

- أخترت تشكيل>جدار حماية>nat قاعدة. طقطقة يضيف وبعد ذلك أخترت شبكة كائن in order to شكلت ساكن إستاتيكي nat قاعدة. توسيع nat.

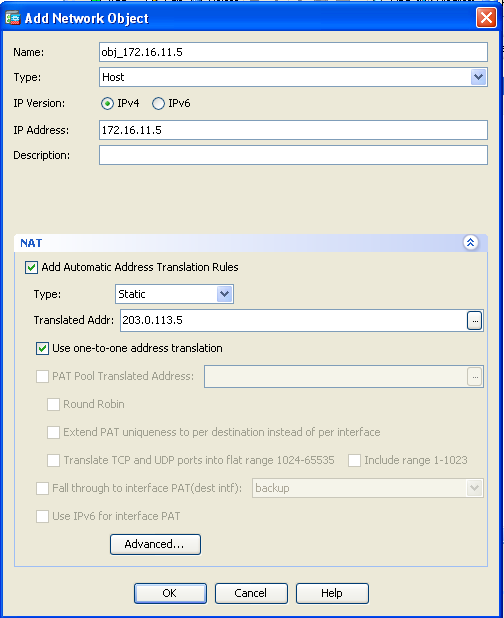

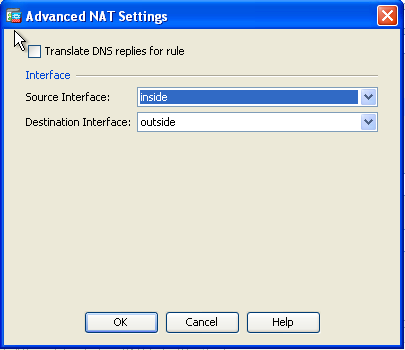

- حدد خانة الاختيار إضافة قواعد ترجمة العناوين التلقائية. في القائمة المنسدلة نوع، أختر ساكن إستاتيكي. دخلت في ال يترجم مجال، العنوان. انقر فوق خيارات متقدمة لتحديد واجهات المصدر والوجهة.

- في القوائم المنسدلة واجهة المصدر وواجهة الوجهة، أختر الواجهات المناسبة. وانقر فوق OK.

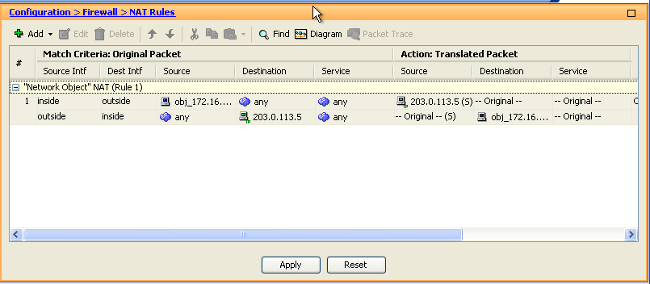

- أنت يستطيع رأيت ال يشكل ساكن إستاتيكي nat مدخل هنا. طقطقة يطبق in order to أرسلت هذا إلى ال ASA.

هذا هو إخراج واجهة سطر الأوامر (CLI) المكافئ لتكوين NAT هذا:

object network obj_172.16.11.5

host 172.16.11.5

nat (inside,outside) static 203.0.113.5

NAT الخاص بالهوية الثابتة

إن NAT Exempt سمة مفيد حيث يحاول المستخدمون من الداخل الوصول إلى مضيف/خادم VPN بعيد أو بعض المضيف/الخادم المستضاف خلف أي واجهة أخرى ل ASA دون إكمال NAT.

in order to حققت هذا، ال داخلي، أي يتلقى عنوان خاص، يستطيع كنت هوية ترجمت إلى نفسه والذي بدوره يسمح أن ينفذ الغاية أن ينجز NAT.

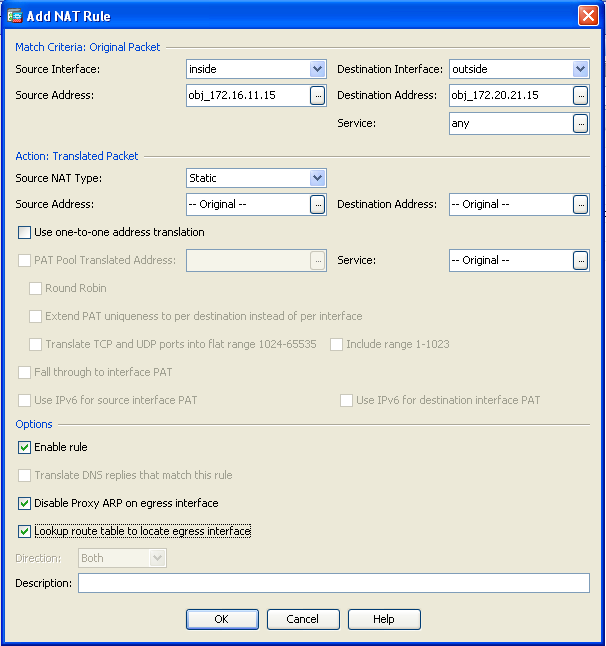

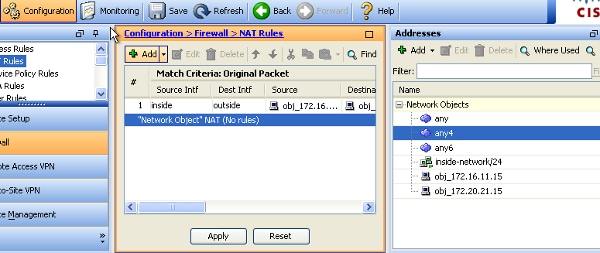

في هذا المثال، يحتاج المضيف الداخلي 172.16.11.15 إلى الوصول إلى خادم VPN البعيد 172.20.21.15.

أتمت هذا steps in order to سمحت داخلي مضيف منفذ إلى بعيد VPN شبكة مع إنجاز nat:

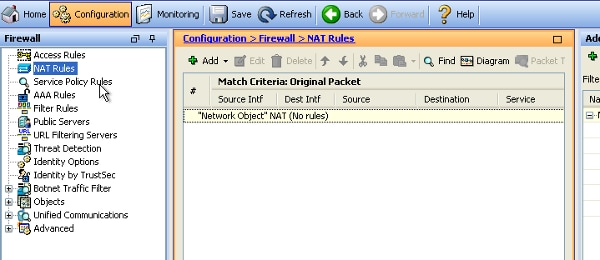

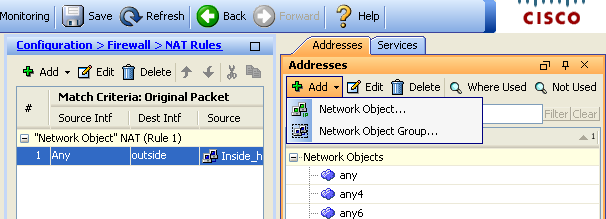

- أخترت تشكيل>جدار حماية>nat قاعدة. طقطقة يضيف in order to شكلت nat يعفي قاعدة.

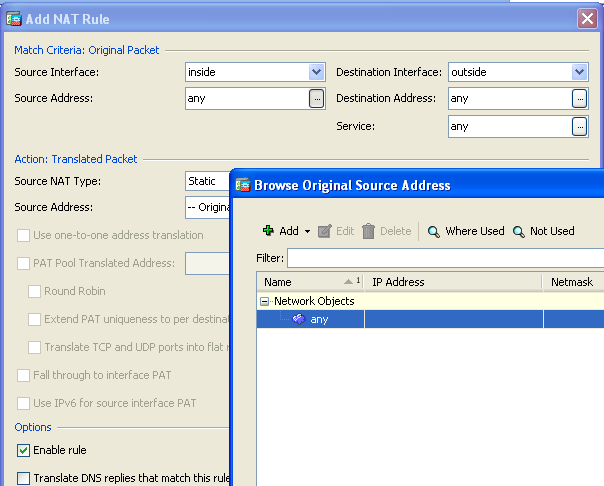

- في القوائم المنسدلة واجهة المصدر وواجهة الوجهة، أختر الواجهات المناسبة. في حقل العنوان المصدر، أختر الإدخال المناسب.

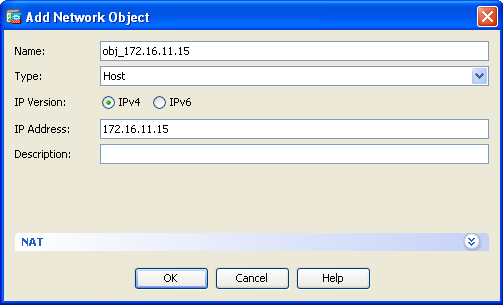

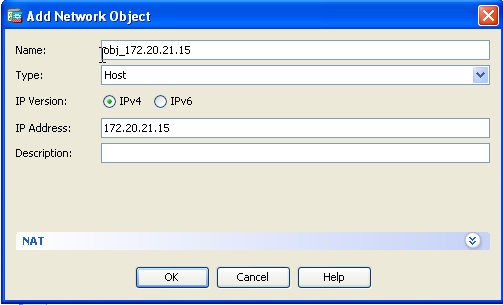

- انقر على إضافة لإضافة كائن شبكة. قم بتكوين عنوان IP المضيف.

- بالمثل، تصفح عنوان الوجهة. انقر على إضافة لإضافة كائن شبكة. قم بتكوين عنوان IP المضيف.

- أخترت ال يشكل مصدر عنوان و غاية عنوان كائن. حدد تعطيل ARP للوكيل على واجهة الخروج وجدول البحث عن المسار لتحديد موقع مربعات الاختيار لواجهة الخروج. وانقر فوق OK.

- انقر فوق تطبيق لتفعيل التغييرات.

هذا هو إخراج واجهة سطر الأوامر (CLI) المكافئ لتكوين NAT Exempt أو Identity NAT:

object network obj_172.16.11.15

host 172.16.11.15

object network obj_172.20.21.15

host 172.20.21.15

nat (inside,outside) source static obj_172.16.11.15 obj_172.16.11.15

destination static obj_172.20.21.15 obj_172.20.21.15 no-proxy-arp route-lookup

إعادة توجيه المنفذ (إعادة التوجيه) باستخدام ثابت

إعادة توجيه المنفذ أو إعادة توجيه المنفذ هي ميزة مفيدة حيث يحاول المستخدمون الخارجيون الوصول إلى خادم داخلي على منفذ معين.

in order to أتمت هذا، النادل داخلي، أي يتلقى عنوان خاص، يستطيع كنت ترجمت إلى عنوان عام أي بدوره يسمح منفذ للميناء خاص.

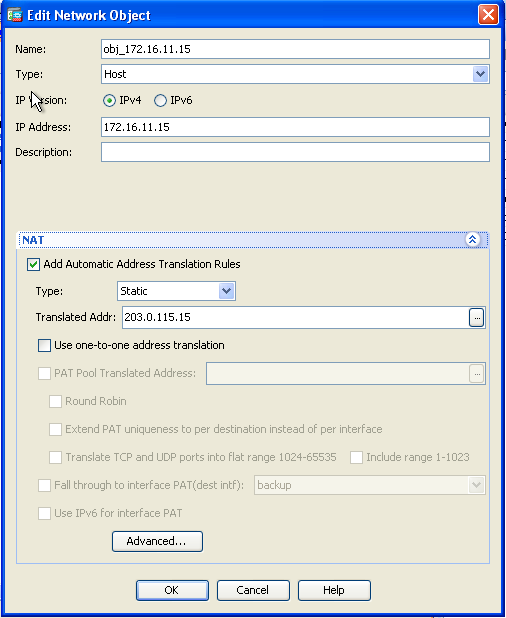

في هذا المثال، يريد المستخدم الخارجي الوصول إلى خادم SMTP، 203.0.113.15 على المنفذ 25. ويتحقق ذلك في خطوتين:

- ترجمة خادم البريد الداخلي، 172.16.11.15 على المنفذ 25، إلى عنوان IP العام، 203.0.113.15 في المنفذ 25.

- السماح بالوصول إلى خادم البريد العام، 203.0.113.15 على المنفذ 25.

عندما يحاول المستخدم الخارجي الوصول إلى الخادم، 203.0.113.15 في المنفذ 25، تتم إعادة توجيه حركة مرور البيانات هذه إلى خادم البريد الداخلي، 172.16.11 15 في المنفذ 25.

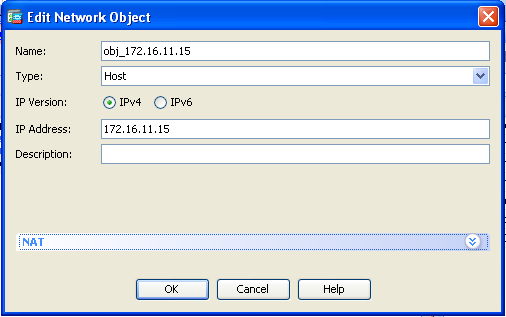

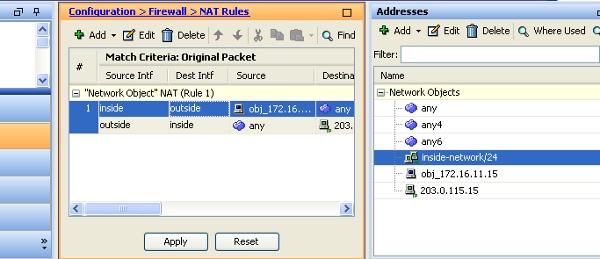

- أخترت تشكيل>جدار حماية>nat قاعدة. طقطقة يضيف وبعد ذلك أخترت شبكة كائن in order to شكلت ساكن إستاتيكي nat قاعدة.

- قم بتكوين المضيف الذي يلزم إعادة توجيه المنفذ له.

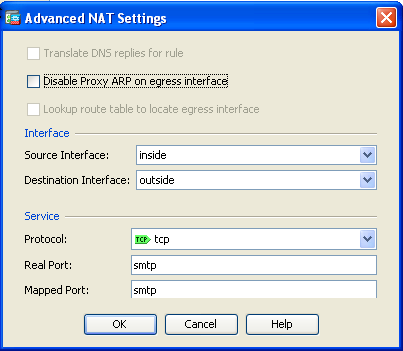

- توسيع nat. حدد خانة الاختيار إضافة قواعد ترجمة العناوين التلقائية. في القائمة المنسدلة نوع"، أختر ساكن إستاتيكي. دخلت في ال يترجم مجال، العنوان. طقطقة متقدم in order to حددت الخدمة ومصدر وغاية قارن.

- في القوائم المنسدلة لواجهة المصدر والوجهة، أختر الواجهات المناسبة. قم بتكوين الخدمة. وانقر فوق OK.

- انقر فوق تطبيق لتفعيل التغييرات.

هذا هو إخراج واجهة سطر الأوامر (CLI) المكافئ لتكوين NAT هذا:

object network obj_172.16.11.15

host 172.16.11.15

nat (inside,outside) static 203.0.113.15 service tcp smtp smtp

التحقق من الصحة

يدعم Cisco CLI Analyzer (محلل واجهة سطر الأوامر من Cisco) (للعملاء المسجلين فقط) أوامر show معينة. استخدم Cisco CLI Analyzer (محلل واجهة سطر الأوامر من Cisco) لعرض تحليل لمُخرَج الأمر show.

الوصول إلى موقع ويب عبر HTTP باستخدام مستعرض ويب. يستخدم هذا المثال موقعا يتم إستضافته في 198.51.100.100. إذا نجح الاتصال، يمكن رؤية هذا الإخراج على واجهة سطر أوامر ASA.

الاتصال

ASA(config)# show connection address 172.16.11.5

6 in use, 98 most used

TCP outside 198.51.100.100:80 inside 172.16.11.5:58799, idle 0:00:06, bytes 937,

flags UIO

ASA هو جدار حماية ذو حالة، ويتم السماح لحركة مرور البيانات العائدة من خادم الويب عبر جدار الحماية لأنه يطابق اتصالا في جدول اتصال جدار الحماية.

يسمح بحركة المرور التي تطابق اتصال موجود مسبقا من خلال جدار الحماية دون أن يتم حظرها بواسطة قائمة التحكم في الوصول (ACL) للواجهة.

في الإخراج السابق، قام العميل الموجود على الواجهة الداخلية بإنشاء اتصال بالمضيف 198.51.100.100 الموجود خارج الواجهة.

يتم إجراء هذا الاتصال باستخدام بروتوكول TCP وقد كان خاملا لمدة ست ثوان. تشير علامات الاتصال إلى الحالة الحالية لهذا الاتصال. يمكن العثور على مزيد من المعلومات حول علامات الاتصال في علامات اتصال ASA TCP.

Syslog

ASA(config)# show log | in 172.16.11.5

Apr 27 2014 11:31:23: %ASA-6-305011: Built dynamic TCP translation from inside:

172.16.11.5/58799 to outside:203.0.113.2/58799

Apr 27 2014 11:31:23: %ASA-6-302013: Built outbound TCP connection 2921 for outside:

198.51.100.100/80 (198.51.100.100/80) to inside:172.16.11.5/58799 (203.0.113.2/58799)

يقوم جدار حماية ASA بإنشاء syslog أثناء التشغيل العادي. نطاق syslogs في النطاق الترددي استنادا إلى تكوين التسجيل. يظهر الإنتاج إثنان syslog أن يكون رأيت في مستوى ستة، أو 'information' مستوى.

في هذا مثال، هناك إثنان syslog ولدت. الأولى هي رسالة سجل تشير إلى أن جدار الحماية قام بإنشاء ترجمة، وخاصة ترجمة TCP ديناميكية (PAT).

هو يشير المصدر عنوان ومنفذ وال يترجم عنوان ومنفذ بما أن الحركة مرور يعبر من الداخل إلى الواجهات الخارجية.

ويشير syslog الثاني إلى أن جدار الحماية قام بإنشاء اتصال في جدول الاتصال الخاص به لحركة المرور المحددة هذه بين العميل والخادم.

إذا تم تكوين جدار الحماية لحظر محاولة الاتصال هذه، أو قام عامل آخر بمنع إنشاء هذا الاتصال (قيود الموارد أو احتمال حدوث خطأ في التكوين)، فلن يقوم جدار الحماية بإنشاء سجل يشير إلى إنشاء الاتصال.

وبدلا من ذلك، سيقوم بتسجيل سبب رفض الاتصال أو مؤشر على العامل الذي منع إنشاء الاتصال.

تطبيق Packet Tracer

ASA(config)# packet-tracer input inside tcp 172.16.11.5 1234 198.51.100.100 80

--Omitted--

Result:

input-interface: inside

input-status: up

input-line-status: up

output-interface: outside

output-status: up

output-line-status: up

Action: allow

تتيح لك وظيفة تعقب الحزمة على ASA تحديد حزمة محاكية ورؤية جميع الخطوات والتحققات والدوال المختلفة التي يمر بها جدار الحماية عندما يعالج حركة مرور البيانات.

باستخدام هذه الأداة، من المفيد تحديد مثال لحركة المرور التي تعتقد أنه يمكن السماح لها بالمرور من خلال جدار الحماية، واستخدام تلك الحزمة 5 لمحاكاة حركة المرور.

في المثال السابق، يتم إستخدام تعقب الحزمة لمحاكاة محاولة اتصال تطابق هذه المعايير:

- تصل الحزمة المحاكاة إلى الداخل.

- البروتوكول المستخدم هو TCP.

- عنوان IP الخاص بالعميل المحاكي هو 172.16.11.5.

- يرسل العميل حركة مرور صادرة من المنفذ 1234.

- يتم توجيه حركة المرور إلى خادم على عنوان IP 198.51.100.100.

- حركة المرور موجهة إلى منفذ 80.

لاحظ أنه لم يتم ذكر الواجهة الموجودة خارج الأمر. هذا من خلال ربط تصميم tracer.

تخبرك الأداة كيفية معالجة جدار الحماية لهذا النوع من محاولات الاتصال، والتي تتضمن كيفية توجيهها، ومن أي واجهة.

يمكن العثور على مزيد من المعلومات حول أداة تتبع الحزم في حزم التتبع باستخدام أداة تعقب الحزم.

أسر

تطبيق التقاط

ASA# capture capin interface inside match tcp host 172.16.11.5 host 198.51.100.100

ASA# capture capout interface outside match tcp any host 198.51.100.100

ASA#show capture capin

3 packets captured

1: 11:31:23.432655 172.16.11.5.58799 > 198.51.100.100.80: S 780523448:

780523448(0) win 8192 <mss 1460,nop,wscale 2,nop,nop,sackOK>

2: 11:31:23.712518 198.51.100.100.80 > 172.16.11.5.58799: S 2123396067:

2123396067(0) ack 780523449 win 8192 <mss 1024,nop,nop,sackOK,nop,wscale 8>

3: 11:31:23.712884 172.16.11.5.58799 > 198.51.100.100.80: . ack 2123396068

win 32768

ASA#show capture capout

3 packets captured

1: 11:31:23.432869 203.0.113.2.58799 > 198.51.100.100.80: S 1633080465:

1633080465(0) win 8192 <mss 1380,nop,wscale 2,nop,nop,sackOK>

2: 11:31:23.712472 198.51.100.100.80 > 203.0.113.2.58799: S 95714629:

95714629(0) ack 1633080466 win 8192 <mss 1024,nop,nop,sackOK,nop,wscale 8>

3: 11:31:23.712914 203.0.113.2.58799 > 198.51.100.100.80: . ack 95714630

win 32768/pre>

يمكن أن يلتقط جدار حماية ASA حركة مرور البيانات التي تدخل الواجهات أو تتركها. يمكن أن تثبت وظيفة الالتقاط هذه بشكل قاطع إذا وصلت حركة المرور إلى جدار الحماية أو خرجت منه.

يوضح المثال السابق تكوين إلتقطين يسميان Capin و capout على الواجهات الداخلية والخارجية على التوالي. استعملت أمر الالتقاط الكلمة المفتاح مطابقة، أي يسمح أنت أن يكون خاص حول ما حركة مرور أنت تريد أن تلتقطه.

ل capture capin، أشارت إلى أن أنت تريد أن يطابق حركة مرور يرى على القارن داخلي (مدخل أو مخرج) أن يطابق TCP مضيف 172.16.11.5 مضيف 198.51.100.100.

بمعنى آخر، أنت تريد التقاط أي حركة مرور TCP التي يتم إرسالها من المضيف 172.16.11.5 إلى المضيف 198.51.100.100 أو العكس. يسمح إستخدام الكلمة الأساسية المطابقة لجدار الحماية بالتقاط حركة المرور تلك بشكل ثنائي الإتجاه.

لا يشير أمر الالتقاط المعرف للواجهة الخارجية إلى عنوان IP للعميل الداخلي لأن جدار الحماية يقوم بإجراء ضرب على عنوان IP الخاص بالعميل. ونتيجة لذلك، لا يمكنك المطابقة مع عنوان IP هذا العميل.

بدلا من ذلك، يستخدم هذا المثال أي للإشارة إلى أن جميع عناوين IP الممكنة قد تطابق هذا الشرط.

بعد تكوين عمليات الالتقاط، تحاول بعد ذلك إنشاء اتصال مرة أخرى، ثم تتابع عرض عمليات الالتقاط باستخدام الأمر show capture <capture_name>.

في هذا المثال، يمكنك أن ترى أن العميل كان قادرا على الاتصال بالخادم كما هو موضح من خلال مصافحة TCP 3-Way التي تمت رؤيتها في عمليات الالتقاط.

استكشاف الأخطاء وإصلاحها

لا تتوفر حاليًا معلومات محددة لاستكشاف الأخطاء وإصلاحها لهذا التكوين.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

2.0 |

05-Aug-2022

|

الإصدار الأولي |

1.0 |

26-Jun-2015

|

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Prashant JoshiTechnical Solutions Architect

- Magnus MortensenPrincipal Engineer

- Dinkar SharmaTechnical Marketing Engineering Technical Leader

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات