المقدمة

يصف هذا المستند تكوين الوصول إلى الخادم البعيد باستخدام بروتوكول LDAP في Unified Computing System Manager Domain (UCSM).

المتطلبات الأساسية

المتطلبات

توصي Cisco بمعرفة الموضوعات التالية:

Unified Computing System Manager Domain (UCSM)- المصادقة المحلية والبعيدة

Lightweight Directory Access Protocol (LDAP) Microsoft Active Directory (MS-AD)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

Cisco UCS 6454 Fabric Interconnect- UCSM الإصدار 4.0(4k)

Microsoft Active Directory (MS-AD)

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

Lightweight Directory Access Protocol (LDAP) أحد البروتوكولات الأساسية التي تم تطويرها لخدمات الدليل التي تقوم بإدارة المستخدمين بشكل آمن وحقوقهم في الوصول إلى موارد تقنية المعلومات.

لا تزال معظم خدمات الدليل تستخدم LDAP اليوم، على الرغم من أنها يمكن أن تستخدم أيضا بروتوكولات إضافية مثل Kerberos و SAML و RADIUS و SMB و Oauth وغيرها.

التكوين

قبل البدء

تسجيل الدخولCisco UCS Manager واجهة المستخدم الرسوميةكمستخدم إداري.

إنشاء مجال مصادقة محلي

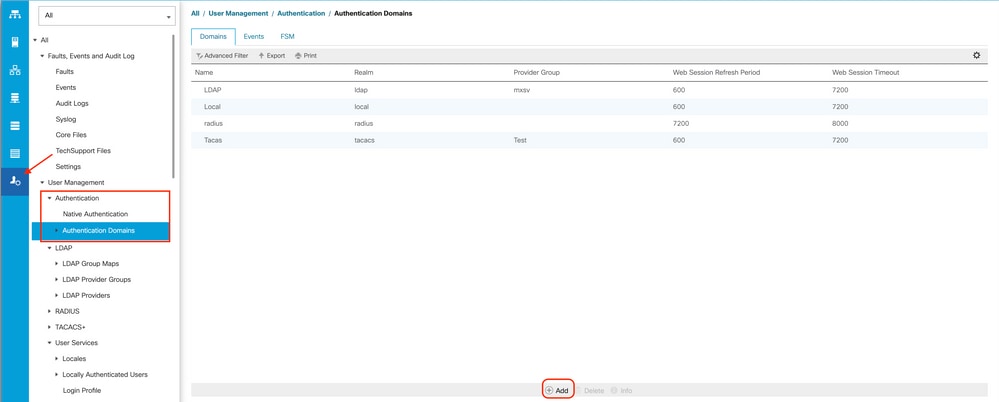

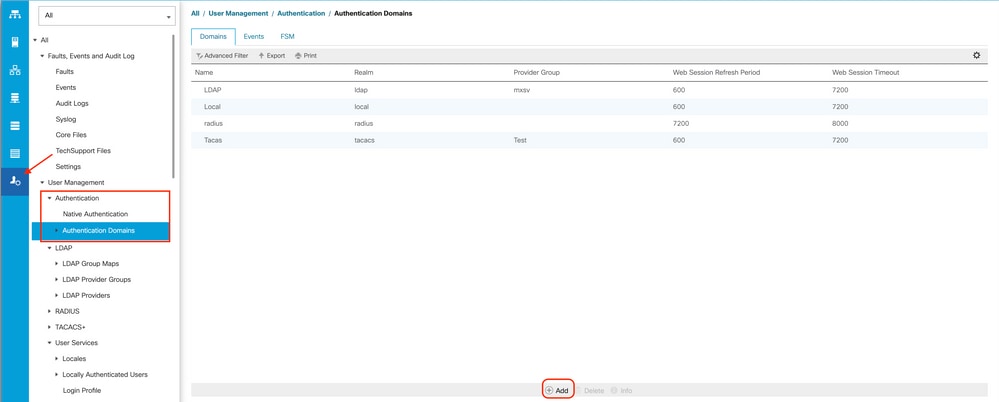

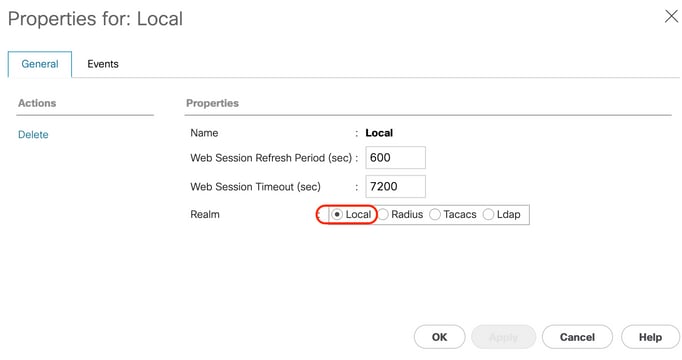

الخطوة 1. في Navigation الجزء، انقر فوق Admin علامة تبويب.

الخطوة 2. على Admin جدولة، توسيع All > User Management > Authentication

الخطوة 3. انقر بزر الماوس الأيمن Authentication Domains وحدد Create a Domain.

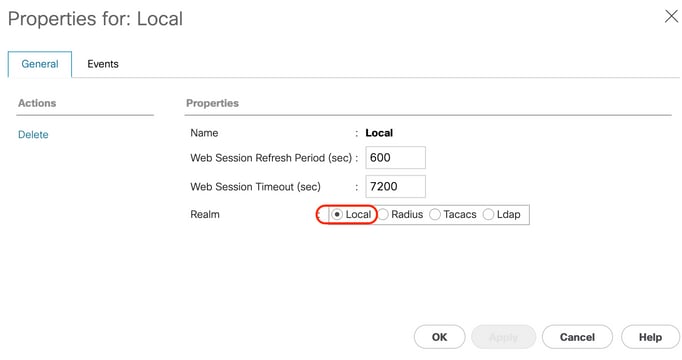

الخطوة 4. من أجل Name حقل، نوع Local.

الخطوة 5. من أجل Realm، انقر فوق Local زر الاختيار.

الخطوة 6. انقر OK.

إنشاء موفر LDAP

لا يتضمن نموذج التكوين هذا خطوات تكوين LDAP باستخدام SSL.

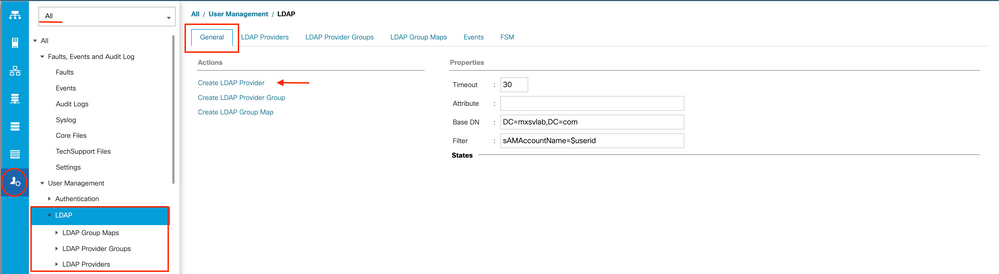

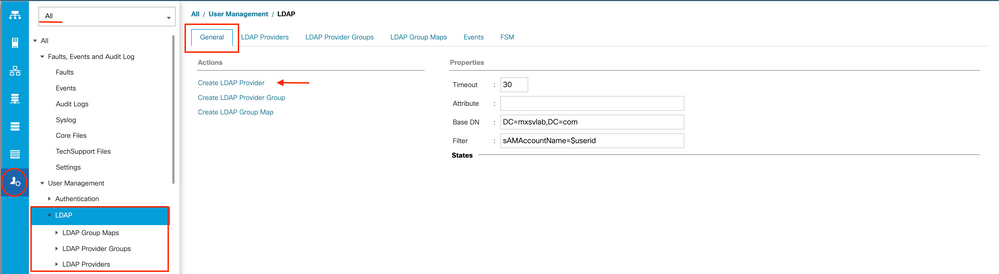

الخطوة 1.في Navigation الجزء، انقر فوق Admin علامة تبويب.

الخطوة 2. على Admin جدولة، توسيع All > User Management > LDAP.

الخطوة 3. في Work الجزء، انقر فوق General علامة تبويب.

الخطوة 4. في Actions المساحة، انقر Create LDAP Provider

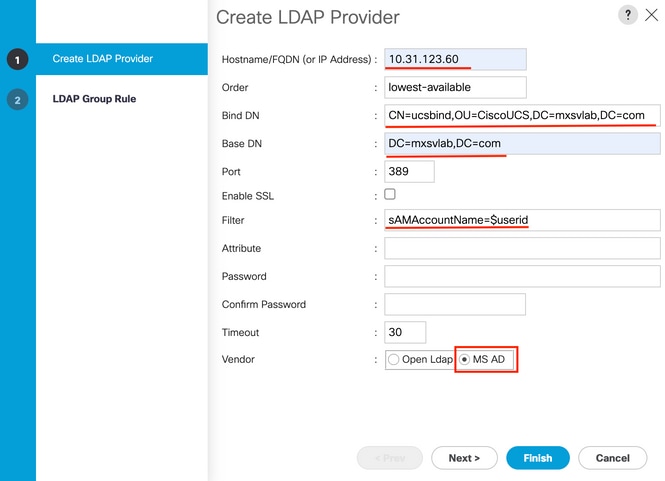

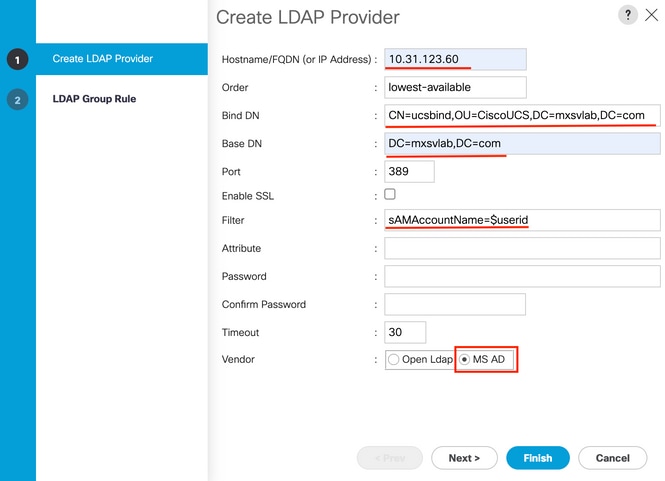

الخطوة 5. في Create LDAP Provider صفحة المعالج، أدخل المعلومات المناسبة:

- في

Hostnameاكتب حقل عنوان IP أو اسم المضيف لخادم AD.

- في

Order الحقل، قبول lowest-available الافتراضي.

- في

BindDN قم بنسخ ولصق BindDN من تكوين AD.

بالنسبة لهذا التكوين العينة، تكون قيمة BindDN هي CN=ucsbind،OU=CiscoUCS،DC=mxsvlab،DC=com.

- في

BaseDN قم بنسخ ولصق BaseDN من تكوين AD الخاص بك.

بالنسبة لعينة التكوين هذه، تكون قيمة BaseDN هي dc=mxsvlab،dc=com.

- أترك

Enable SSL مربع التأشير غير محدد.

- في

Port مجال، قبول التقصير 389.

- في

Filter قم بنسخ سمة عامل التصفية ولصقها من تكوين AD الخاص بك.

يستخدم Cisco UCS قيمة المرشح لتحديد اسم المستخدم (المقدم على شاشة تسجيل الدخول من قبل Cisco UCS Manager) في AD.

بالنسبة لعينة التكوين هذه، تكون قيمة التصفية sAMAccountName=$userID، حيث يمثل $userID user name للدخول إلى Cisco UCS Manager شاشة تسجيل الدخول.

- أترك

Attribute الحقل فارغ.

- في

Password اكتب كلمة المرور لحساب ucsbind المكون في AD.

إذا كنت بحاجة للعودة إلى Create LDAP Provider wizard لإعادة تعيين كلمة المرور، لا تنبه إذا كان حقل كلمة المرور فارغا.

يعرض الأمر Set: yes تشير الرسالة التي تظهر بجوار حقل كلمة المرور إلى أنه قد تم تعيين كلمة مرور.

- في

Confirm Password أعد كتابة كلمة المرور لحساب UCSBIND المكون في AD.

- في

Timeout الحقل، قبول 30 الافتراضي.

- في

Vendor حدد الحقل زر الخيار ل MS-ADfor Microsoft Active Directory.

الخطوة 6. انقر Next

تكوين قاعدة مجموعة LDAP

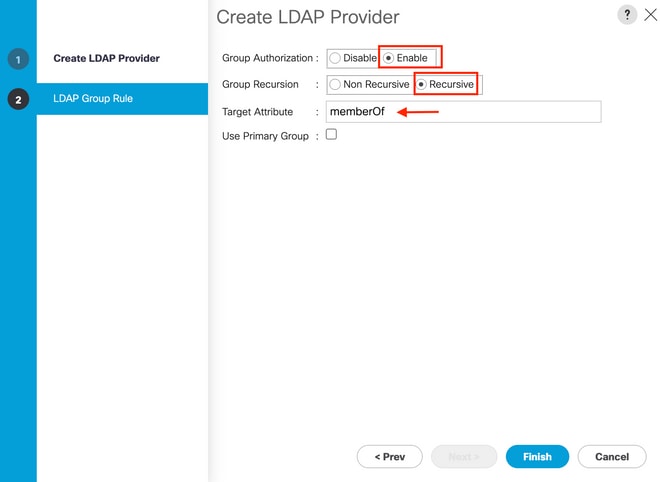

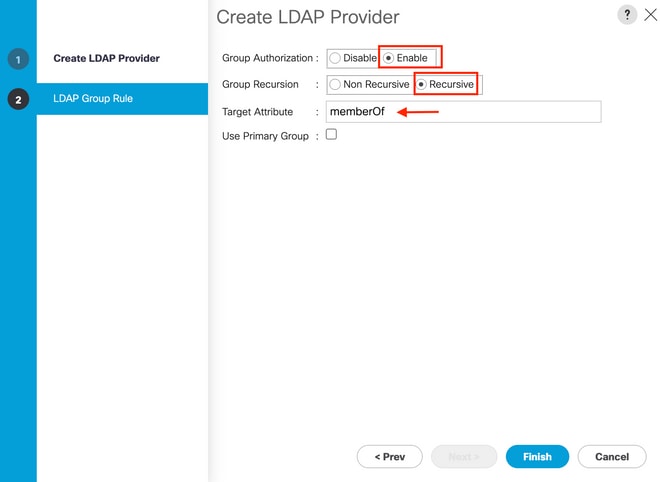

الخطوة 1. علىLDAP Group Rule صفحة المعالج، أكمل الحقول التالية:

إذا Group Recursion تم تعيينه على Non-Recursive، فإنه يقتصر UCS على البحث من المستوى الأول، حتى إذا لم يحدد البحث موقع مستخدم مؤهل.

- في

Target Attribute الحقل، قبولmemberOf الافتراضي.

الخطوة 2. انقر في Finish.

ملاحظة: في سيناريو واقعي، من المرجح أن يكون لديك العديد من موفري بروتوكول LDAP. بالنسبة لمزودي LDAP المتعددين، يمكنك تكرار الخطوات لتكوين قاعدة مجموعة LDAP لكل موفر LDAP. ومع ذلك، في تكوين العينة هذا، يوجد موفر LDAP واحد فقط، لذا فإن هذا غير ضروري.

يتم عرض عنوان IP لخادم AD في جزء التنقل .

إنشاء مجموعة موفري LDAP

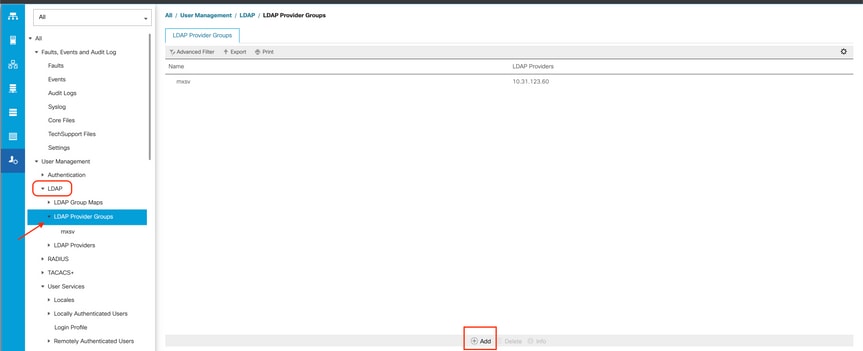

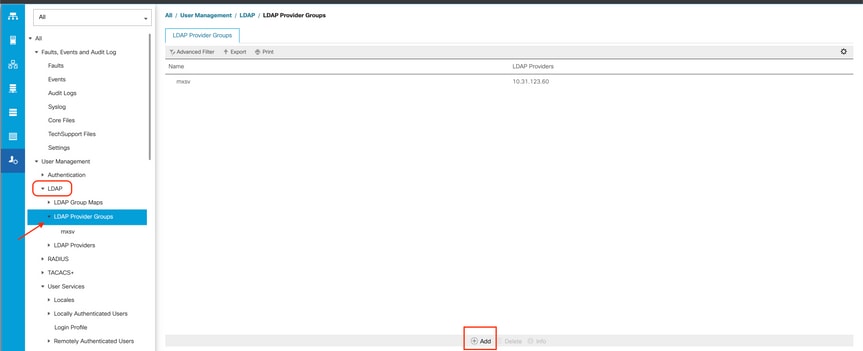

الخطوة 1. في لوح التصفح، انقر بزر الماوس الأيمن LDAP Provider Groups وحدد Create LDAP Provider Group.

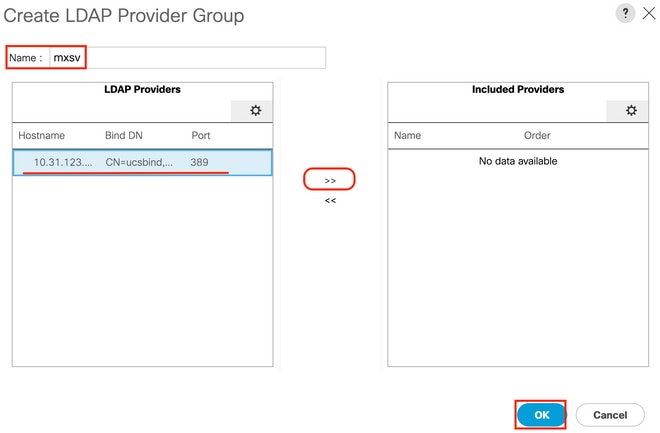

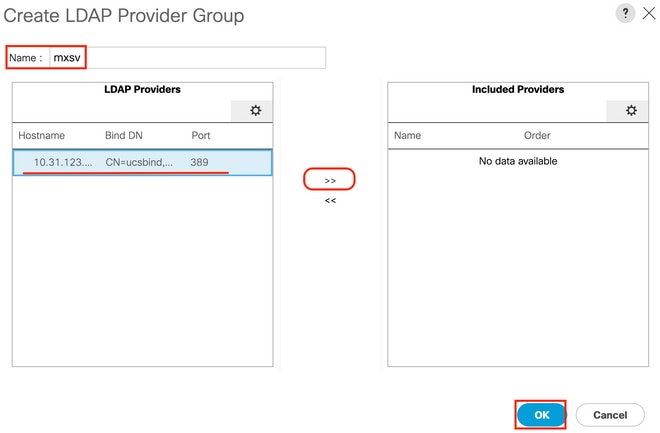

الخطوة 2. في Create LDAP Provider Group مربع الحوار، قم بتعبئة المعلومات بشكل مناسب:

- في

Name أدخل الحقل اسما فريدا للمجموعة مثل LDAP Providers.

- في

LDAP Providers الجدول، أختر عنوان IP لخادم AD الخاص بك.

- انقر فوق >>الزر لإضافة خادم AD إلى

Included Providers جدول.

الخطوة 3. وانقر فوق OK.

الخطوة 3. وانقر فوق OK.

تظهر مجموعة الموفر الخاصة بك في LDAP Provider Groups مجلد.

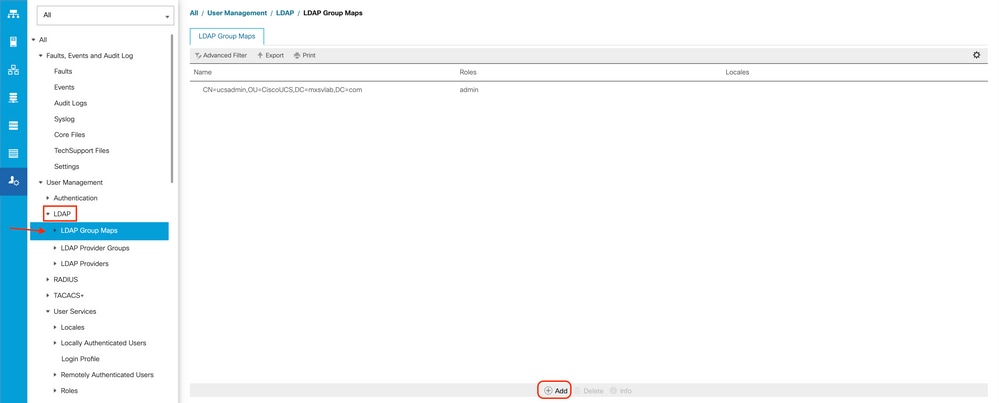

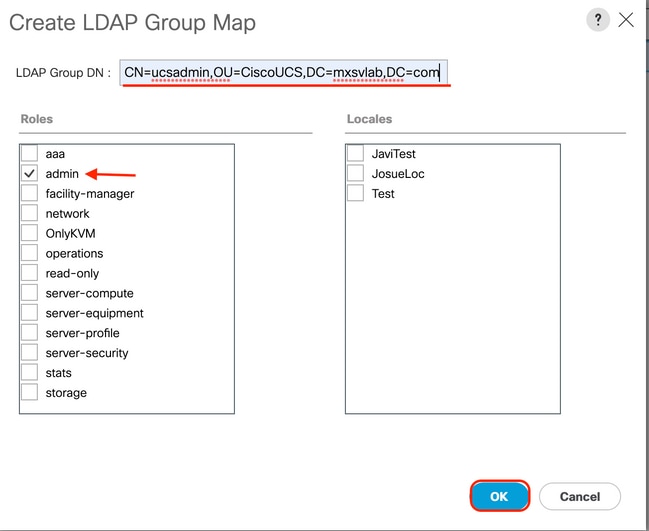

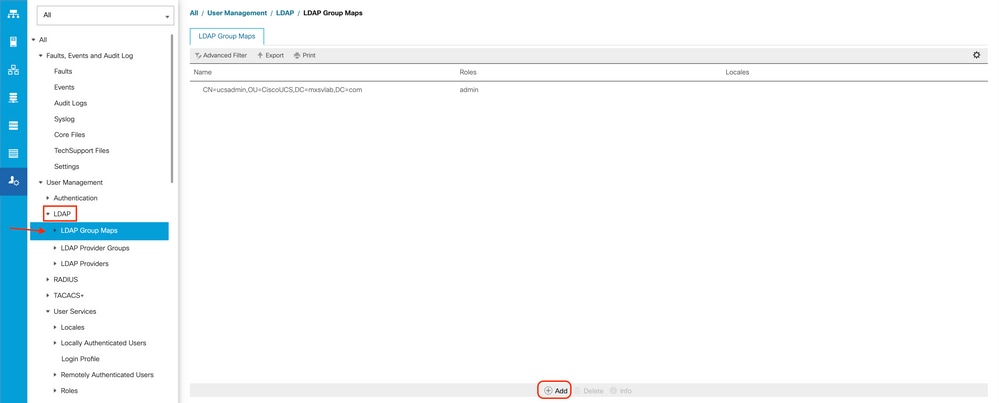

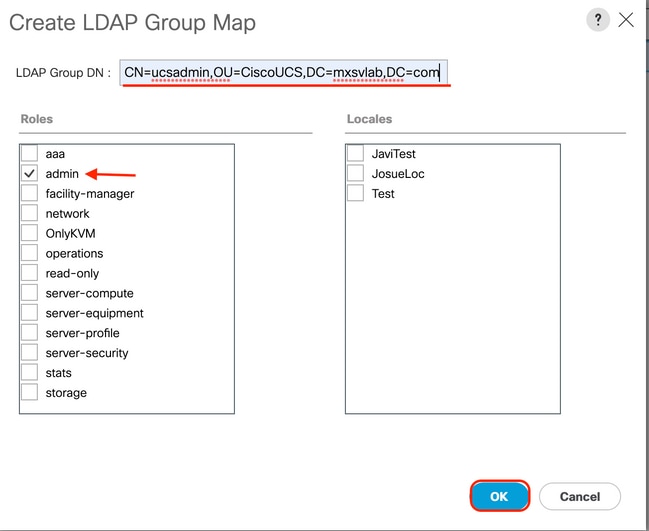

إنشاء خريطة مجموعة LDAP

الخطوة 1. في جزء التنقل، انقر فوق Adminعلامة تبويب.

الخطوة 2. على Admin جدولة، توسيع All > User Management > LDAP.

الخطوة 3. في جزء العمل، انقر فوق إنشاء LDAP Group Map.

الخطوة 4. في Create LDAP Group Map مربع الحوار، قم بتعبئة المعلومات بشكل مناسب:

- في

LDAP Group DN الحقل، قم بنسخ ولصق القيمة الموجودة في قسم تكوين خادم AD لمجموعة LDAP الخاصة بك.

تقوم قيمة DN لمجموعة LDAP المطلوبة في هذه الخطوة بتعيين الاسم المميز لكل مجموعة من المجموعات التي قمت بإنشائها في AD ضمن مجموعات UCS.

ولهذا السبب، يجب أن تتطابق قيمة DN الخاصة بالمجموعة التي تم إدخالها في مدير Cisco UCS تماما مع قيمة DN الخاصة بالمجموعة في خادم AD.

في نموذج التكوين هذا، تكون هذه القيمة CN=ucsadmin، ou=CiscoUCS، dc=sampledesign، dc=com.

- في

Roles جدول، انقر فوق Admin خانة الاختيار وانقر فوق OK.

انقر فوق مربع الاختيار لدور يشير إلى أنك تريد تعيين امتيازات المسؤول لجميع المستخدمين المشمولين في خريطة المجموعة.

الخطوة 5. قم بإنشاء خرائط مجموعة LDAP جديدة (أستخدم المعلومات التي قمت بتسجيلها سابقا من AD) لكل من الأدوار المتبقية في خادم AD الذي تريد إختباره.

التالي: قم بإنشاء مجال مصادقة LDAP الخاص بك.

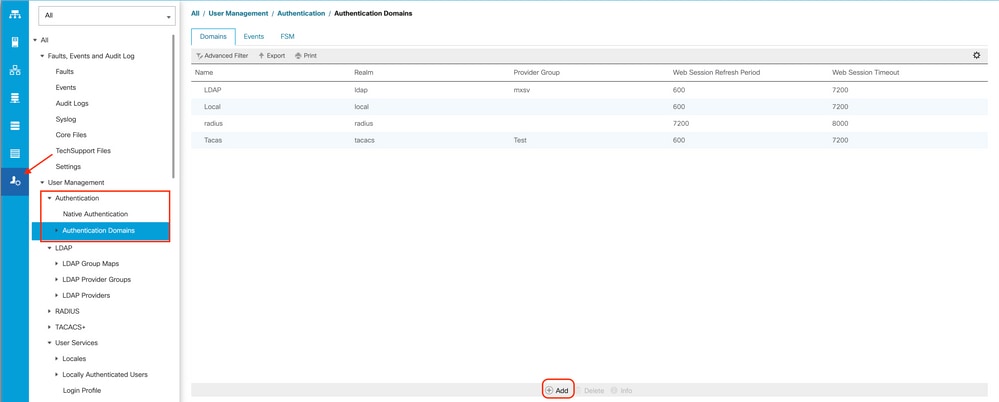

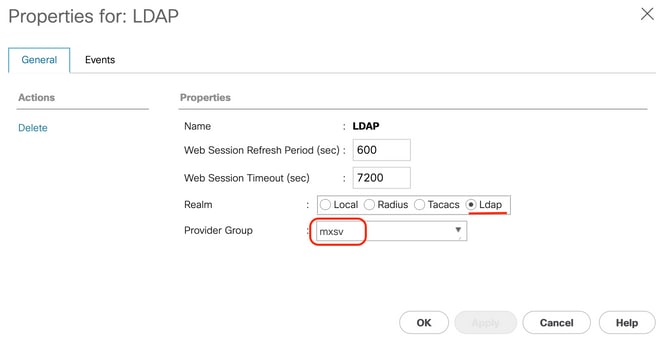

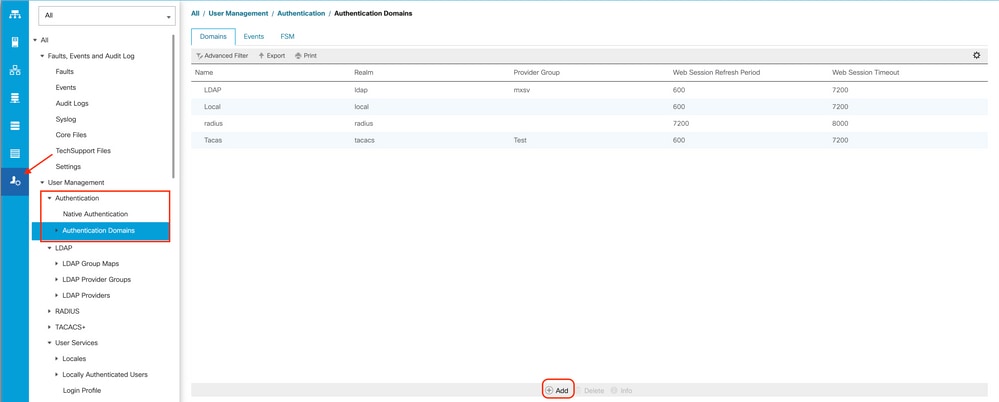

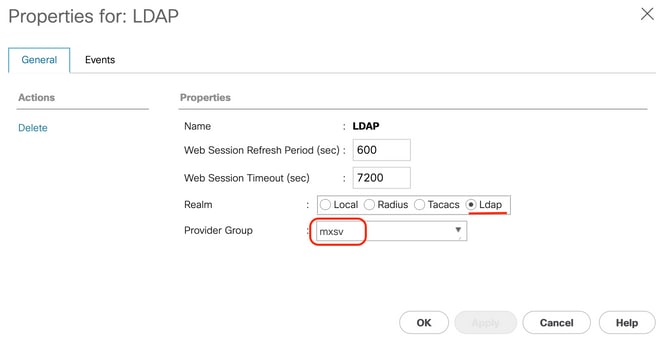

إنشاء مجال مصادقة LDAP

الخطوة 1. على المسؤول جدولة، توسيع All > User Management > Authentication

الخطوة 2. انقر بزر الماوس الأيمن المصادقة Authentication Domains وحدد Create a Domain.

الخطوة 3.في صحيفة آند بي إسCreate a Domain مربع الحوار، أكمل التالي:

- في

Name اكتب اسما للمجال الخاص بك مثل LDAP.

- في

Realm المساحة، انقر فوق Ldap زر الاختيار.

- من موقع

Provider Group القائمة المنسدلة، حدد LDAP Provider Group تم إنشاؤه مسبقا وانقر فوق OK.

يظهر مجال المصادقة ضمن Authentication Domains.

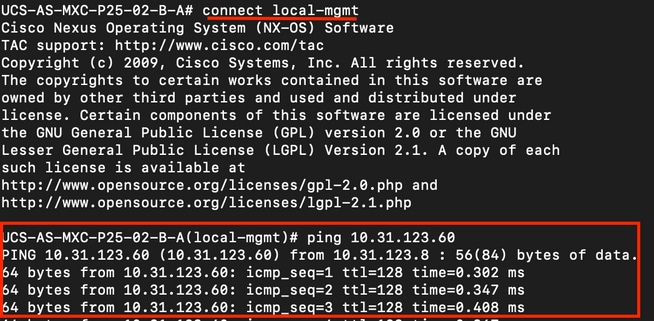

التحقق من الصحة

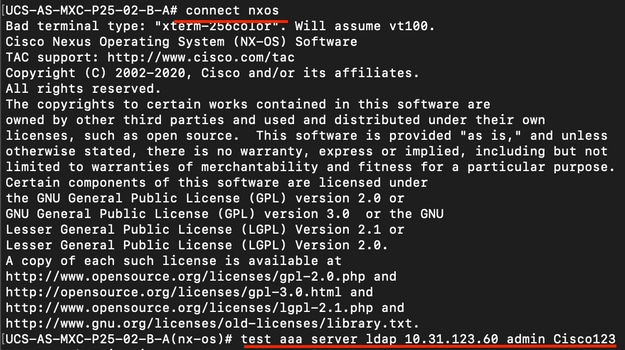

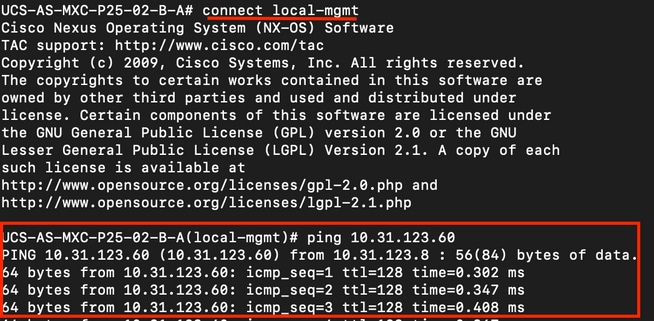

إختبار الاتصال ب LDAP Provider IP أو FQDN:

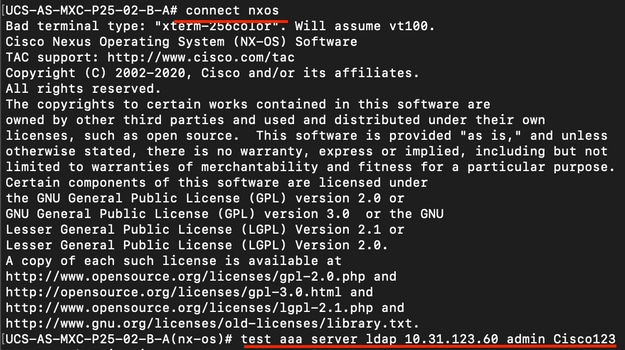

لاختبار المصادقة من NX-OS، أستخدم test aaa الأمر (متوفر فقط من NXOS).

لقد قمنا بالتحقق من صحة تكوين الخادم:

ucs(nxos)# test aaa server ldap <LDAP-server-IP-address or FQDN> <username> <password>

مسائل LDAP المشتركة.

- التكوين الأساسي.

- كلمة مرور غير صحيحة أو أحرف غير صحيحة.

- منفذ غير صحيح أو حقل عامل تصفية غير صحيح.

- لا يوجد اتصال مع موفرنا بسبب قاعدة جدار الحماية أو الوكيل.

- FSM ليس 100٪.

- مشاكل الشهادة.

استكشاف الأخطاء وإصلاحها

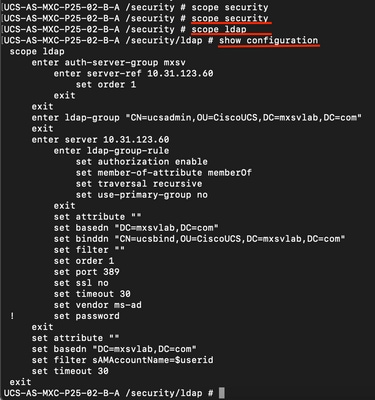

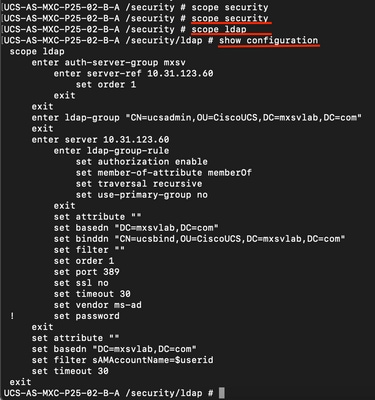

التحقق من تكوين UCSM LDAP:

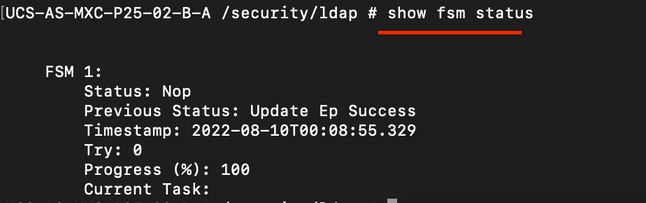

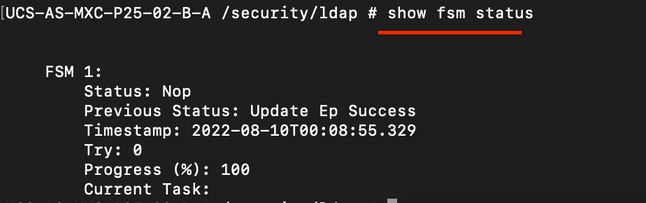

أنت ينبغي ضمنت أن ال UCSM طبقت التشكيل بنجاح لأن وضع ال Finite State Machine (FSM) معروض كمكتملة بنسبة 100٪.

للتحقق من التكوين من سطر الأوامر ل UCSM الخاص بنا:

ucs # scope security

ucs /security# scope ldap

ucs /security/ldap# show configuration

ucs /security/ldap# show fsm status

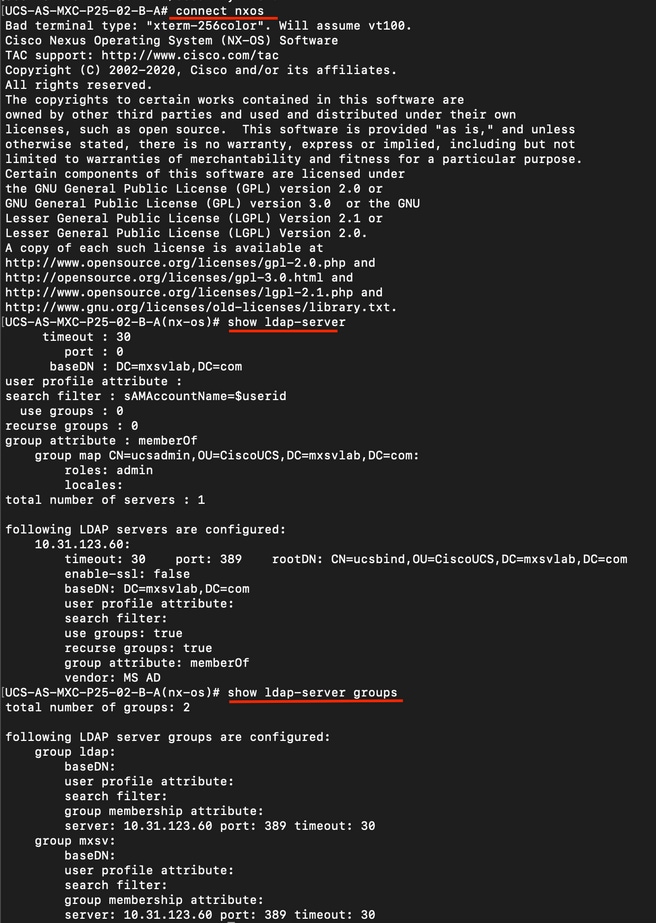

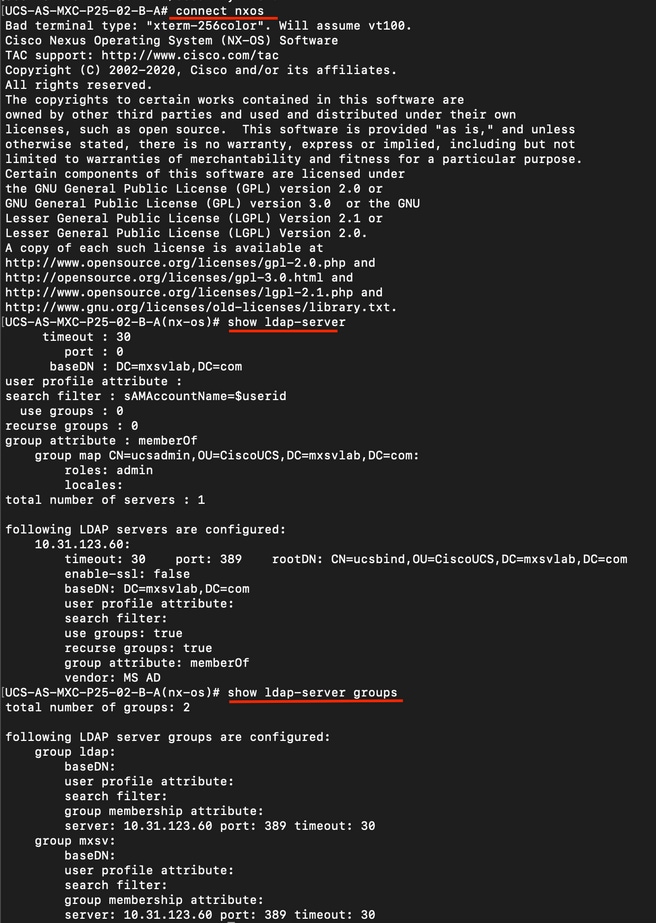

للتحقق من التكوين من NXOS:

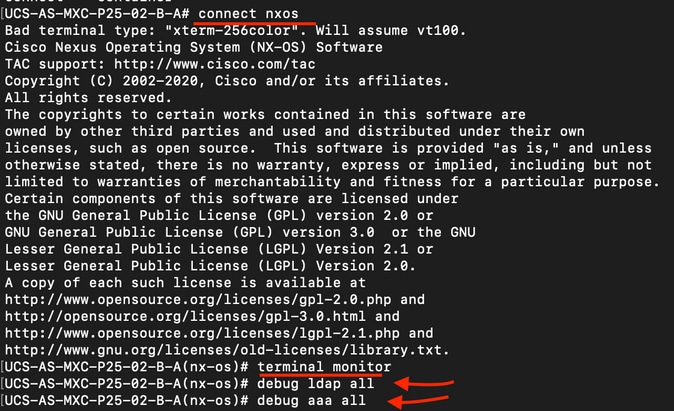

ucs# connect nxos

ucs(nxos)# show ldap-server

ucs(nxos)# show ldap-server groups

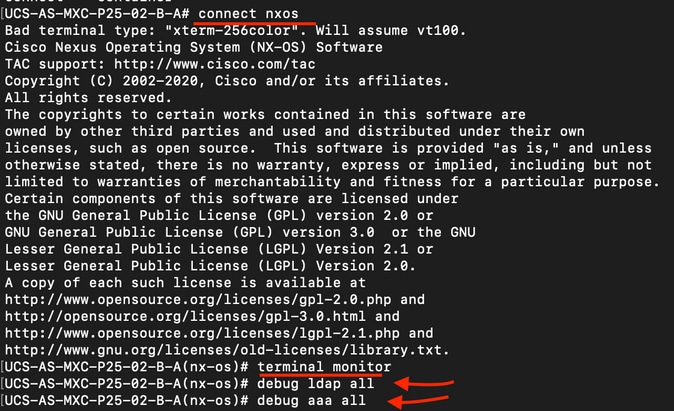

الطريقة الأكثر فعالية لمشاهدة الأخطاء هي تمكين تصحيح أخطائنا، باستخدام هذا الإخراج يمكننا رؤية المجموعات والاتصال ورسالة الخطأ التي تمنع الاتصال.

- افتح جلسة SSH إلى FI وقم بتسجيل الدخول كمستخدم محلي وقم بتغيير سياق واجهة سطر الأوامر (CLI) لنظام التشغيل NX وبدء تشغيل الشاشة الطرفية.

ucs # connect nxos

ucs(nxos)# terminal monitor

- قم بتمكين علامات تصحيح الأخطاء والتحقق من إخراج جلسة SSH إلى ملف السجل.

ucs(nxos)# debug aaa all <<< not required, incase of debugging authentication problems

ucs(nxos)# debug aaa aaa-requests

ucs(nxos)# debug ldap all <<< not required, incase of debugging authentication problems.

ucs(nxos)# debug ldap aaa-request-lowlevel

ucs(nxos)# debug ldap aaa-request

- افتح الآن واجهة مستخدم رسومية (GUI) جديدة أو جلسة واجهة سطر الأوامر (CLI) وحاول تسجيل الدخول كمستخدم بعيد (LDAP).

- بمجرد تلقي رسالة فشل تسجيل الدخول، قم بإيقاف تشغيل تصحيح الأخطاء.

معلومات ذات صلة

التعليقات

التعليقات