نشر تكوين التوفر العالي للطراز C8000v على AWS

خيارات التنزيل

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية إعداد بيئة عالية التوفر باستخدام موجهات Catalyst 8000v على سحابة خدمات الويب في Amazon.

المتطلبات الأساسية

المتطلبات

cisco يوصي أن يتلقى أنت معرفة سابقة من هذا موضوع:

- معرفة عامة بوحدة تحكم AWS ومكوناتها

- فهم برنامج Cisco IOS® XE

- معرفة أساسية بميزة HA.

المكونات المستخدمة

يلزم توفر هذه المكونات لمثال التكوين هذا:

- حساب Amazon AWS مع دور المسؤول

- جهازان C8000v يركض Cisco IOS® XE 17.15.3a و 1 Ubuntu 22.04 LTS VM AMIs في نفس المنطقة

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

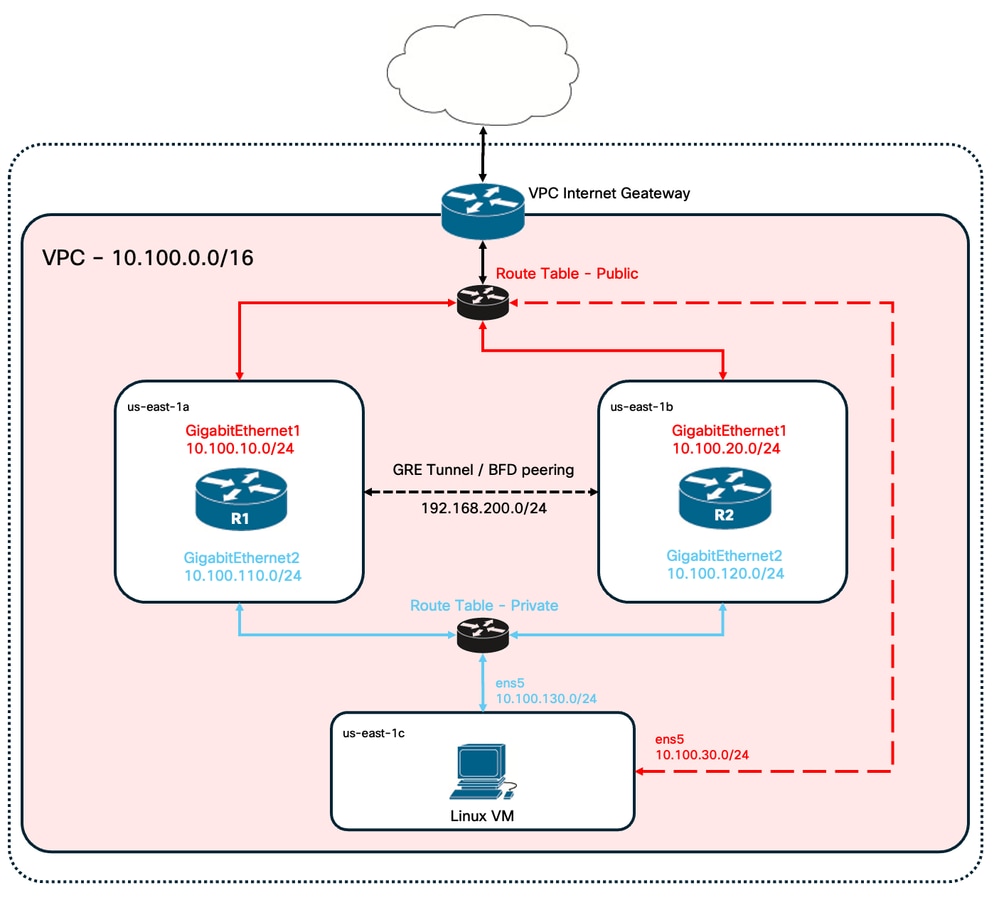

المخطط

هناك سيناريوهات مختلفة لنشر مهايئ الناقل المضيف (HA) استنادا إلى متطلبات الشبكة. على سبيل المثال، يتم تكوين تكرار HA باستخدام الإعدادات التالية:

- 1x - المنطقة

- 1x - VPC

- 3x - مناطق التوفر

- 6X - واجهات الشبكة/الشبكات الفرعية (3X Public Face/3x Private Face)

- 2x - جداول المسارات (العامة والخاصة)

- موجهات 2x - C8000v (Cisco IOS® XedAli 17.15.3a)

- 1x - VM (نظام التشغيل Linux/Windows)

هناك موجهات C8000v في زوج HA، في منطقتين مختلفتين للتوفر. فكر في كل منطقة توفر كمركز بيانات منفصل لتوفير مرونة إضافية للأجهزة.

المنطقة الثالثة هي VM، والتي تحاكي جهاز في مركز بيانات خاص. في الوقت الحالي، يتم تمكين الوصول إلى الإنترنت من خلال الواجهة العامة حتى يمكنك الوصول إلى الجهاز الظاهري وتكوينه. بشكل عام، يجب أن تتدفق جميع حركة المرور العادية عبر جدول المسارات الخاصة.

لمحاكاة حركة المرور، ابدأ إختبار اتصال من الواجهة الخاصة بالجهاز الظاهري، واجتاز جدول المسار الخاص عبر R1 للوصول إلى 8.8.8.8. 8. في حالة تجاوز الفشل، تحقق من أن جدول المسار الخاص قد تم تحديثه تلقائيا لتوجيه حركة المرور من خلال الواجهة الخاصة للموجه R2.

الرسم التخطيطي للشبكة

ملخص الجدول

لتلخيص المخطط، هنا هو الجدول الذي يحتوي على أهم القيم من كل مكون في المختبر. المعلومات المقدمة في هذا الجدول حصرية لهذا المختبر.

تلميح: يساعد إستخدام هذا الجدول على الاحتفاظ بنظرة عامة واضحة على المتغيرات الرئيسية في الدليل بأكمله. يوصى بجمع المعلومات بهذا التنسيق لتبسيط العملية.

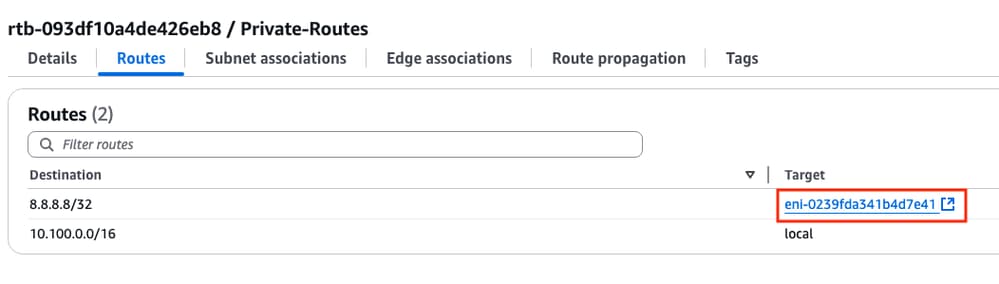

| في المثال التالي | منطقة التوفر | الواجهات | عناوين IP | RTB | إني |

| R1 | الولايات المتحدة-الشرقية-1a | GigabitEthernet1 | 10.100.10.254 | rtb-0d0e48f25c9b00635 (عام) | eni-0645a881c13823696 |

| GigabitEthernet2 | 10.100.110.254 | rtb-093df10a4de426eb8 (خاص) | eni-070e14fbfde0d8e3b | ||

| R2 | us-east-1b | GigabitEthernet1 | 10.100.20.254 | rtb-0d0e48f25c9b00635 (عام) | eni-0a7817922ffbb317b |

| GigabitEthernet2 | 10.100.120.254 | rtb-093df10a4de426eb8 (خاص) | eni-0239fda341b4d7e41 | ||

| Linux VM | us-east-1c | ens5 | 10.100.30.254 | rtb-0d0e48f25c9b00635 (عام) | eni-0b28560781b3435b1 |

| ENS6 | 10.100.130.254 | rtb-093df10a4de426eb8 (خاص) | eni-05d025e88b6355808 |

قيود

- على أي شبكة فرعية تم إنشاؤها، لا تستخدم أول عنوان متاح لتلك الشبكة الفرعية. يتم إستخدام عناوين IP هذه بواسطة خدمات AWS داخليا.

- لا تقم بتكوين الواجهات العامة لأجهزة C8000v داخل VRF. لا يعمل HA بشكل صحيح إذا تم ضبطه.

التكوين

يتم تركيز التدفق العام للتكوين على إنشاء الأجهزة الافتراضية (VM) المطلوبة في المنطقة المناسبة والانتقال إلى التكوين الأكثر تحديدا مثل المسارات والواجهات لكل واحدة منها. ومع ذلك، يوصى بفهم المخطط أولا وتكوينه بأي ترتيب مرغوب.

الخطوة 1. حدد منطقة

للحصول على دليل النشر هذا، يتم إختيار منطقة غرب الولايات المتحدة (فرجينيا الشمالية) - منطقة شرق الولايات المتحدة كمنطقة لجنة حماية العملاء.

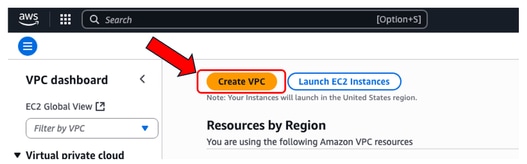

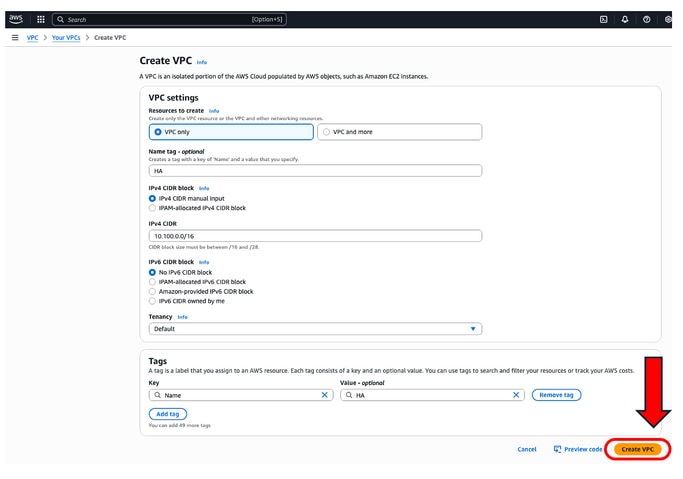

الخطوة 2. إنشاء VPC

على وحدة التحكم AWS، انتقل إلى VPC > لوحة معلومات VPC > إنشاء VPC.

عندما تقوم بإنشاء VPC، حدد خيار VPC فقط. يمكنك تعيين شبكة /16 لاستخدامها كما تريد.

في دليل النشر هذا، يتم تحديد شبكة 10.100.0.0/16:

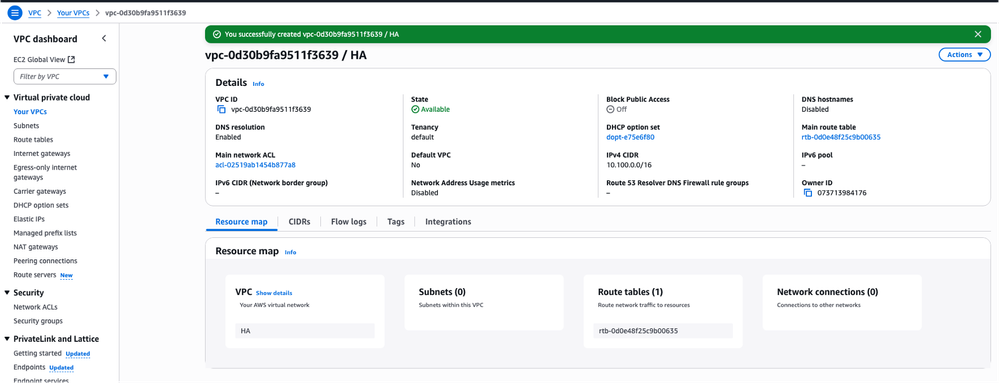

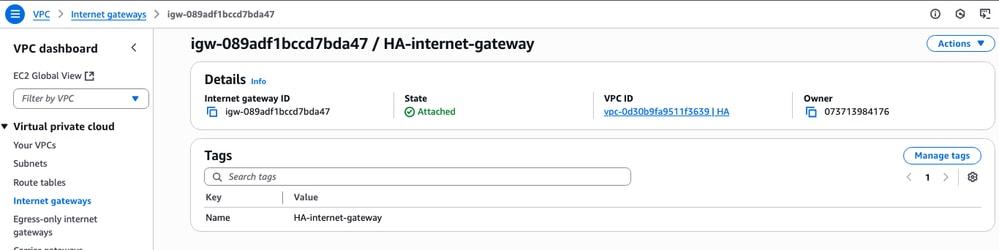

بعد النقر فوق إنشاء VPC، يتم الآن إنشاء ال VPC-0d30b9fa9511f3639 مع علامة HA:

الخطوة 3. إنشاء مجموعة أمان ل VPC

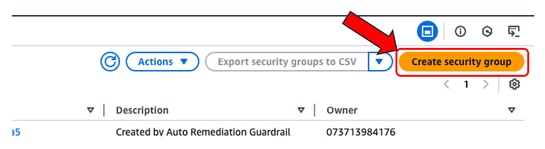

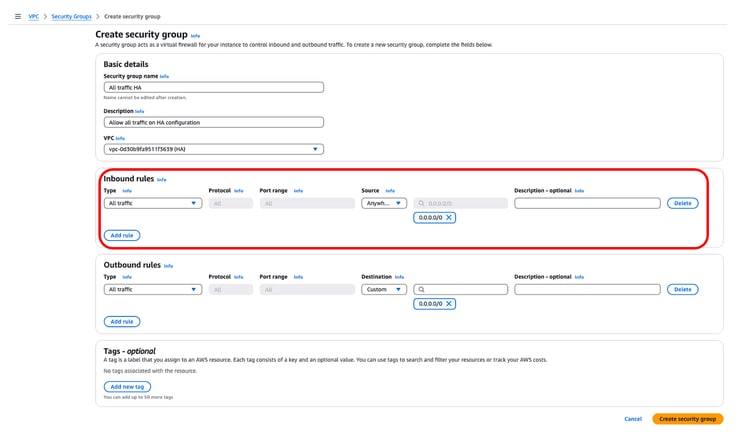

في AWS، تعمل مجموعات الأمان مثل قوائم التحكم في الوصول، مما يسمح لحركة المرور أو يرفض حركة المرور إلى VMs التي تم تكوينها داخل جهاز VPC. على وحدة التحكم AWS، انتقل إلى VPC > لوحة معلومات VPC > الأمان > قسم مجموعات الأمان وانقر فوق إنشاء مجموعة أمان.

تحت قواعد الوارد، قم بتحديد حركة المرور التي ترغب في السماح بها. على سبيل المثال، يتم تحديد حركة مرور البيانات باستخدام الشبكة 0.0.0.0/0.

الخطوة 4. قم بإنشاء دور IAM باستخدام سياسة واقتران بمعرف فئة المورد (VPC)

تقوم IAM بمنح AMI الخاص بك الوصول المطلوب إلى واجهات برمجة التطبيقات (API) في Amazon. يتم إستخدام C8000v كوكيل لاستدعاء أوامر AWS API لتعديل جدول المسار في AWS. وبشكل افتراضي، لا يسمح لمثيلات EC2 بالوصول إلى واجهات برمجة التطبيقات. لهذا السبب، يجب إنشاء دور IAM جديد سيتم تطبيقه أثناء إنشاء AMI.

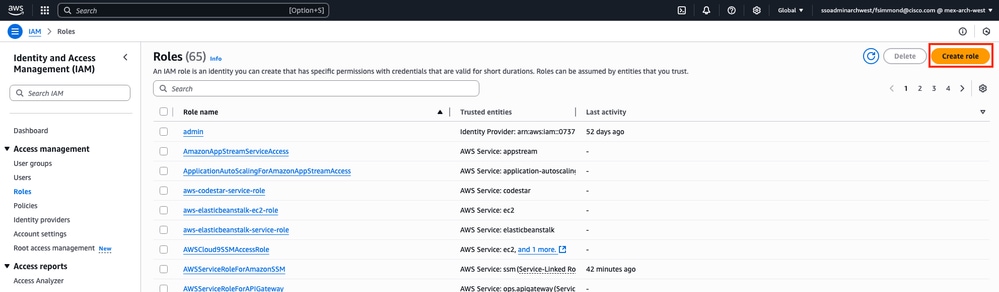

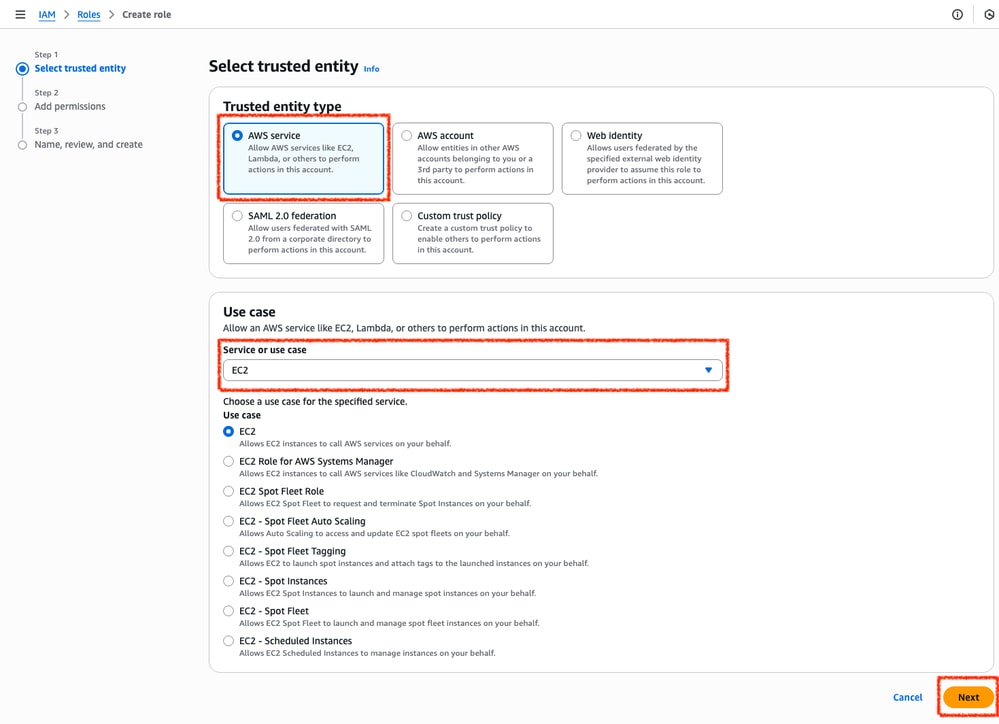

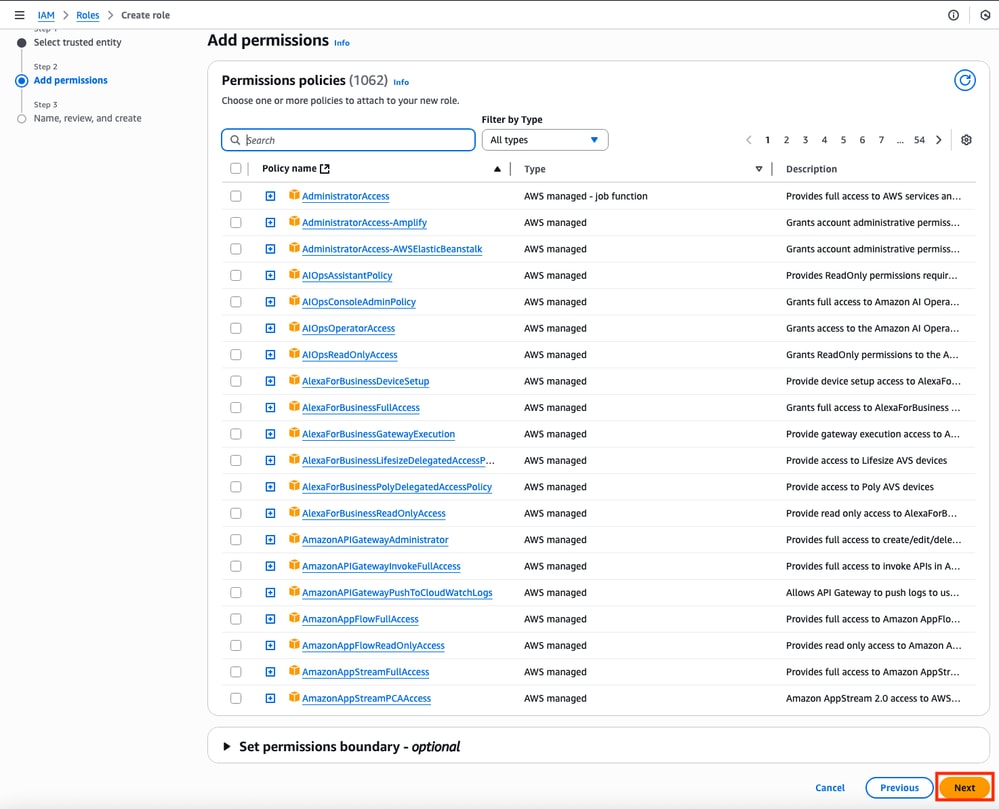

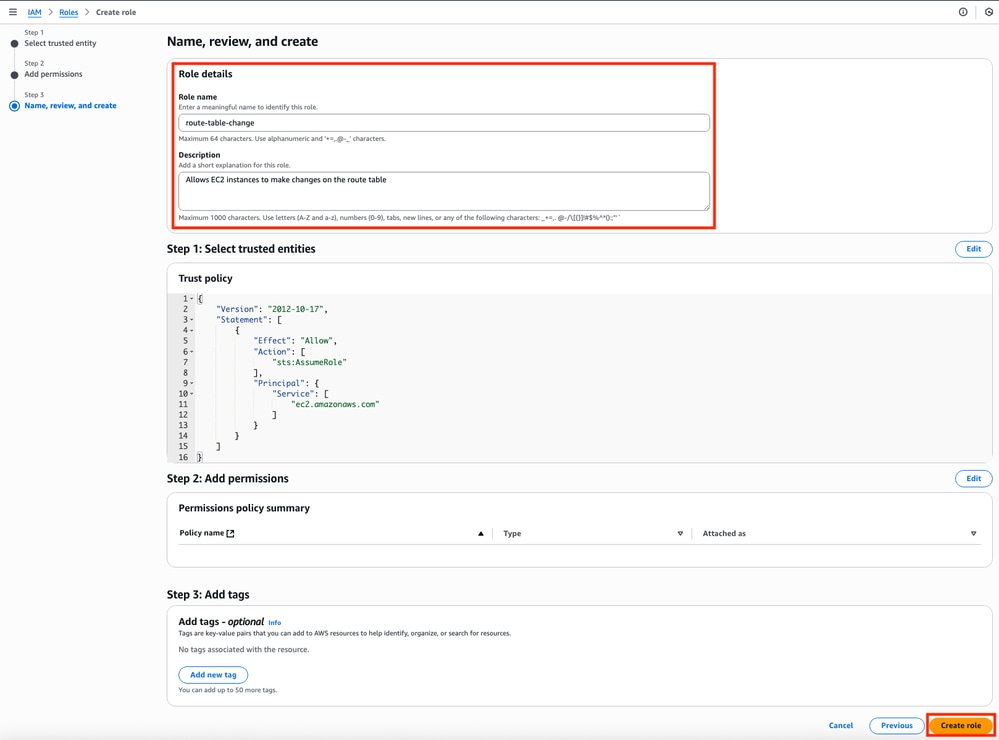

استعرض لوحة معلومات IAM، وانتقل إلى إدارة الوصول > أدوار > إنشاء دور. تتكون هذه العملية من 3 خطوات:

أولا، حدد خيار خدمة AWS في قسم نوع الوحدة الموثوق بها وEC2 كخدمة تم تعيينها لهذا النهج.

عندما تنتهي، انقر التالي:

أخيرا، قم بتعيين اسم الدور وانقر فوق الزر إنشاء دور.

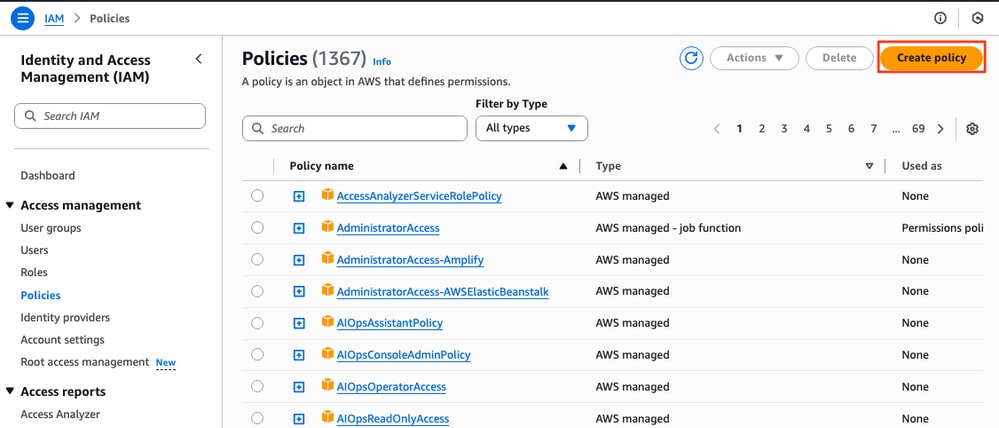

الخطوة 5. إنشاء سياسة ثقة وإرفاقها بدور IAM

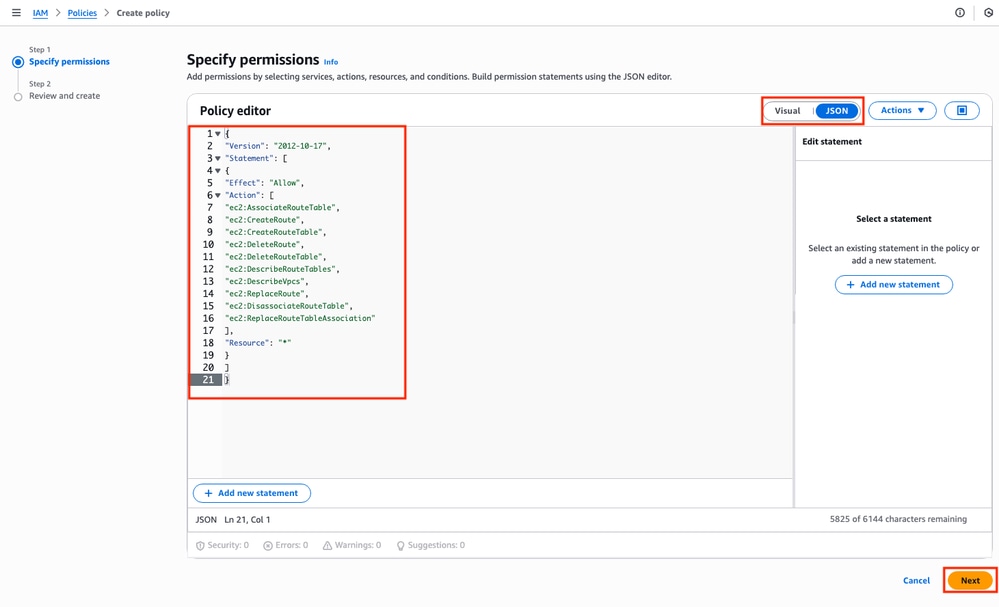

بمجرد إنشاء الدور، يجب إجراء نهج ثقة للحصول على مهارة تعديل جداول توجيه AWS عند الحاجة. انتقل إلى قسم السياسات في لوحة معلومات IAM. انقر فوق الزر إنشاء سياسة. تتكون هذه العملية من خطوتين:

أولا، تأكد من أن محرر النهج يستخدم JSON وقم بتطبيق الأوامر الموضحة أدناه. طقطقت ما إن يشكل، بعد ذلك:

هذا هو كود النص المستخدم في الصورة:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"ec2:AssociateRouteTable",

"ec2:CreateRoute",

"ec2:CreateRouteTable",

"ec2:DeleteRoute",

"ec2:DeleteRouteTable",

"ec2:DescribeRouteTables",

"ec2:DescribeVpcs",

"ec2:ReplaceRoute",

"ec2:DisassociateRouteTable",

"ec2:ReplaceRouteTableAssociation"

],

"Resource": "*"

}

]

}

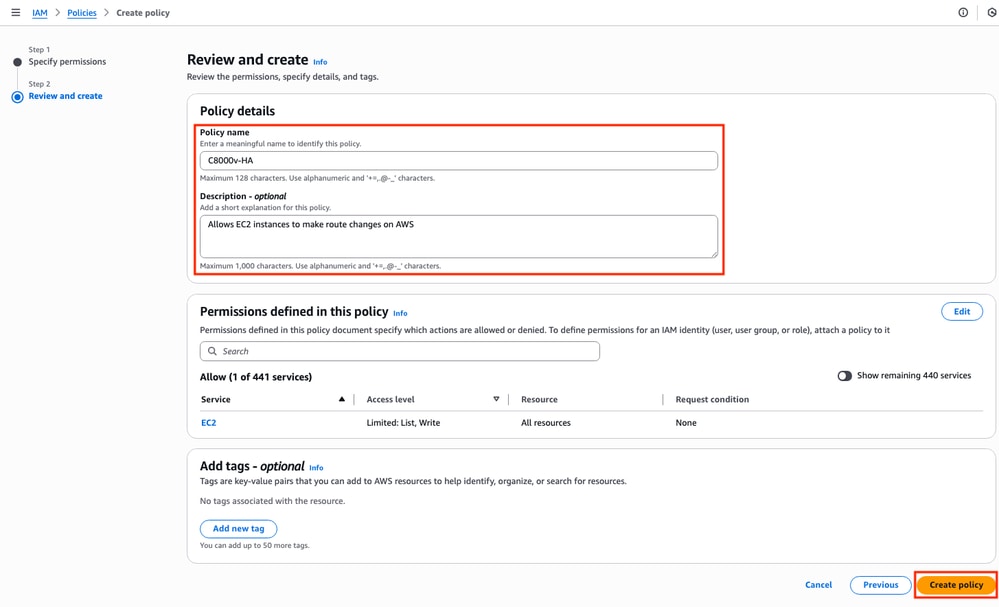

فيما بعد، قم بتعيين اسم النهج وانقر فوق إنشاء نهج.

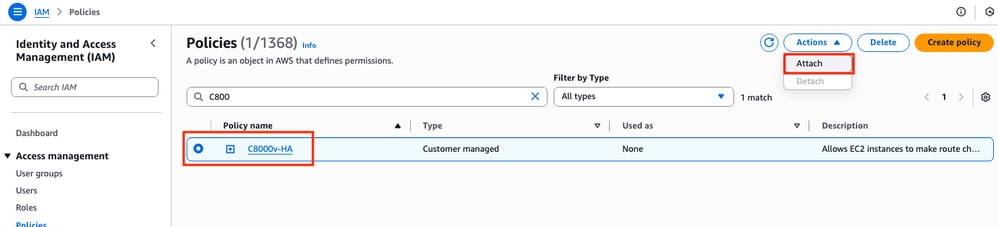

بمجرد إنشاء النهج، قم بتصفية النهج وتحديده ثم انقر فوق إرفاق الخيار في القائمة المنسدلة إجراءات.

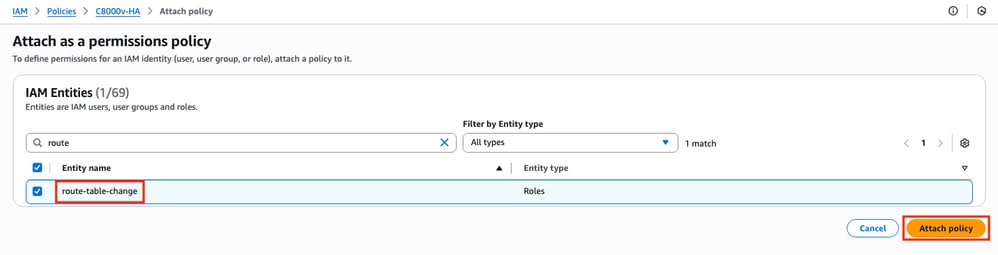

نافذة جديدة مفتوحة. في قسم كيانات IAM، قم بتصفية دور IAM الذي تم إنشاؤه وتحديده وانقر فوق إرفاق النهج.

الخطوة 6. تكوين مثيلات C8000v وتشغيلها

سيكون لكل موجه C8000v واجهات (واحدة عامة وواحدة خاصة) وسيتم إنشاؤه على منطقة التوفر الخاصة به.

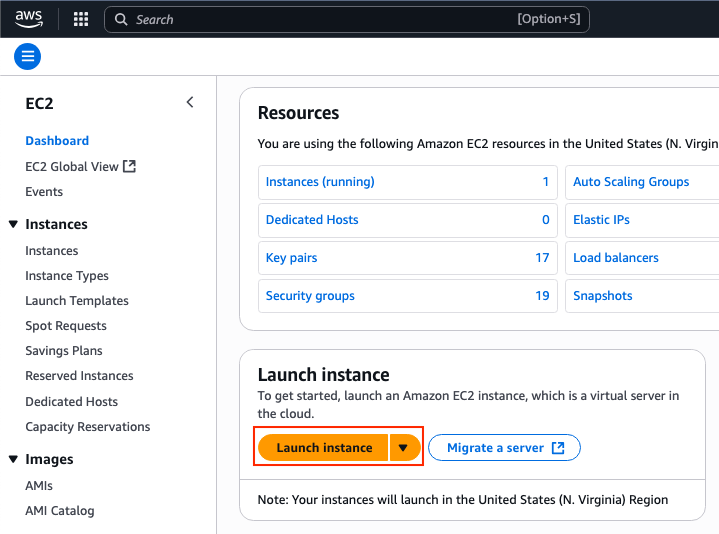

في لوحة معلومات EC2، انقر مثيلات التشغيل:

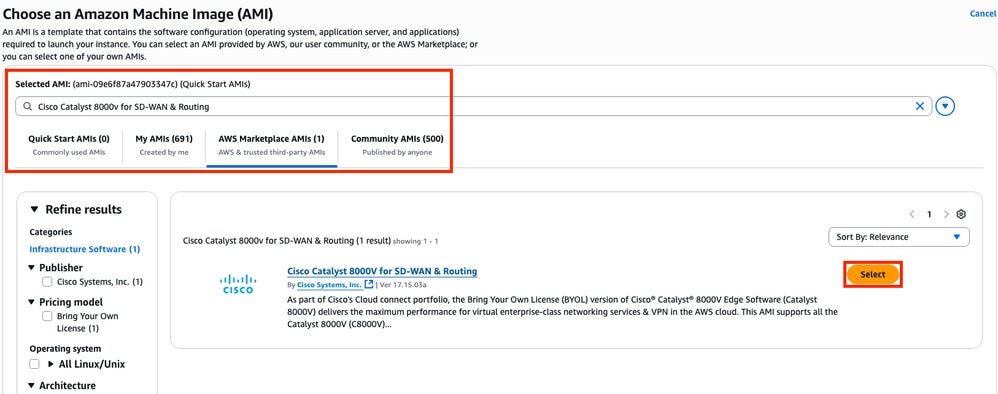

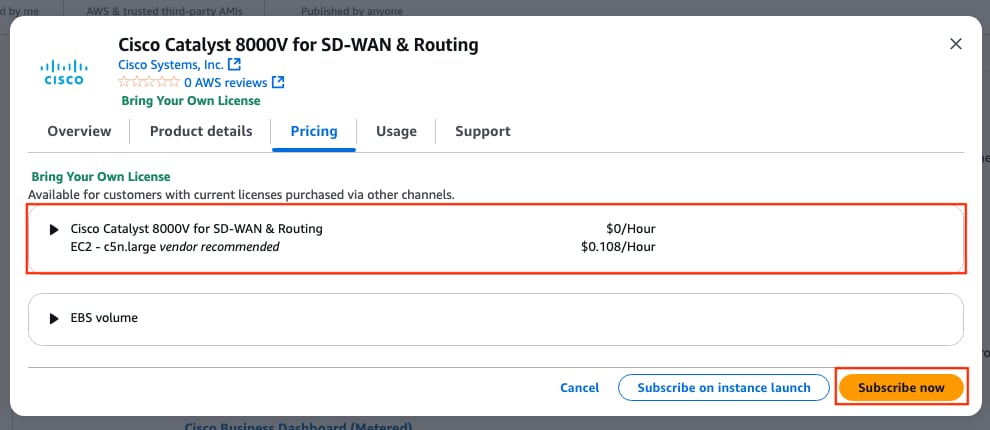

تصفية قاعدة بيانات AMI باستخدام اسم Cisco Catalyst 8000V ل SD-WAN والتوجيه. في قائمة AWS Marketplace AMIs، انقر فوق تحديد.

حدد الحجم المطابق ل AMI. لهذا المثال، يتم تحديد حجم c5n.large. قد يعتمد ذلك على السعة المطلوبة لشبكتك. وبمجرد تحديدها، انقر فوق اشتراك الآن.

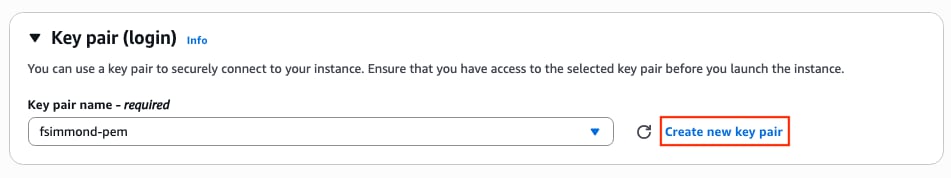

الخطوة 6.1. تكوين زوج المفاتيح للوصول عن بعد

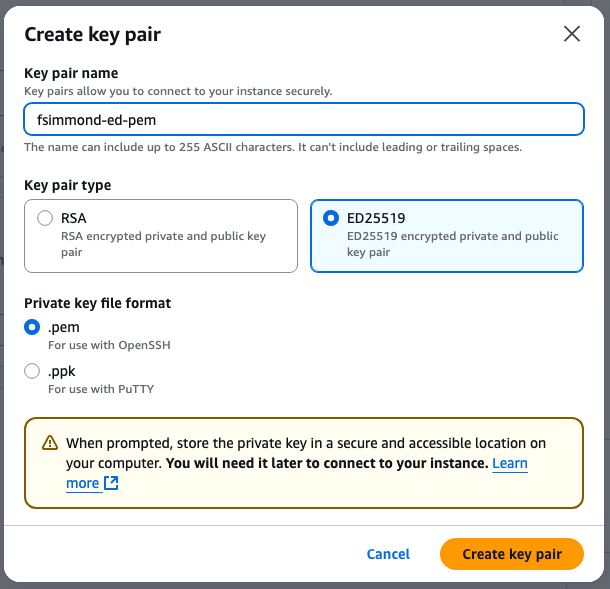

بمجرد الاشتراك في AMI، يتم عرض نافذة جديدة ذات خيارات متعددة. في قسم زوج المفاتيح (تسجيل الدخول)، إذا لم يكن زوج مفاتيح موجودا، انقر فوق إنشاء زوج مفاتيح جديد. يمكنك إعادة إستخدام مفتاح واحد لكل جهاز تم إنشاؤه.

يتم عرض نافذة منبثقة جديدة. لهذا المثال، يتم إنشاء ملف مفتاح .pem بتشفير ED25519. بمجرد تعيين كل شيء، انقر فوق إنشاء زوج مفاتيح.

الخطوة 6.2. إنشاء الشبكات الفرعية وتكوينها ل AMI

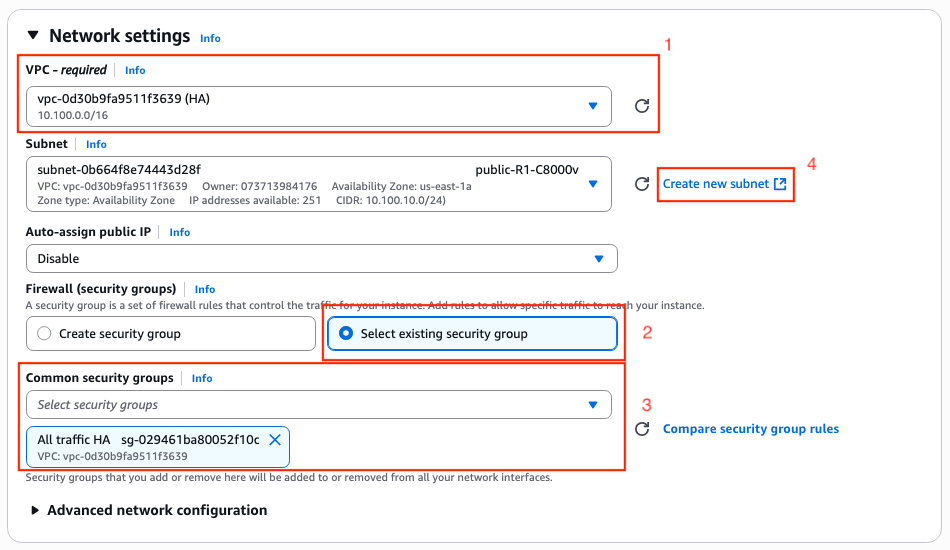

في قسم إعدادات الشبكة، انقر على تحرير. تتوفر الآن بعض الخيارات الجديدة داخل القسم:

1. حدد VPC المطلوب لهذا العمل. لهذا المثال، يتم تحديد جهاز VPC المسمى HA.

2. في قسم جدار الحماية (مجموعات الأمان)، حدد تحديد مجموعة الأمان الموجودة.

3. بمجرد تحديد الخيار 2، يتوفر خيار مجموعات الأمان المشتركة. قم بتصفية مجموعة الأمان المطلوبة وتحديدها. لهذا المثال، يتم تحديد مجموعة الأمان All Traffic HA.

4. (إختياري) إذا لم يتم إنشاء شبكات فرعية لهذا الجهاز، انقر فوق إنشاء شبكة فرعية جديدة.

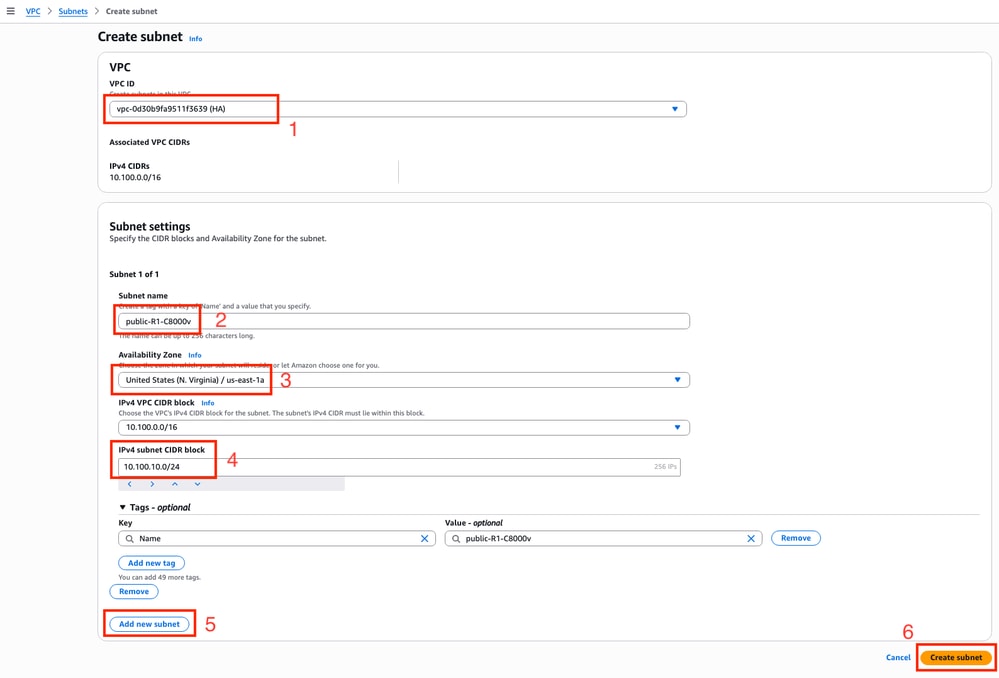

يتم فتح علامة تبويب جديدة في مستعرض الويب، مما يؤدي إلى قسم إنشاء شبكة فرعية:

1. حدد VPC المقابل لهذا التكوين من القائمة المنسدلة.

2. قم بتعيين اسم للشبكة الفرعية الجديدة.

3. تحديد منطقة التوفر لهذه الشبكة الفرعية. (يرجى الرجوع إلى قسم الطبولوجيا في هذا المستند للحصول على مزيد من المعلومات حول الإعداد)

4. قم بتعيين كتلة الشبكة الفرعية التي تنتمي إلى كتلة CIDR ل VPC.

5. بالإضافة إلى ذلك، يمكن إنشاء جميع الشبكات الفرعية التي سيتم إستخدامها بالنقر فوق قسم إضافة شبكة فرعية جديدة وتكرار الخطوات من 2 إلى 4 لكل شبكة فرعية.

6. بمجرد الانتهاء، انقر فوق إنشاء شبكة فرعية. انتقل إلى الصفحة السابقة لمتابعة الإعدادات.

على القسم الفرعي الشبكة الفرعية من قسم إعدادات الشبكة، انقر على أيقونة تحديث للحصول على الشبكات الفرعية التي تم إنشاؤها على القائمة المنسدلة.

الخطوة 6.3. تكوين واجهات AMI

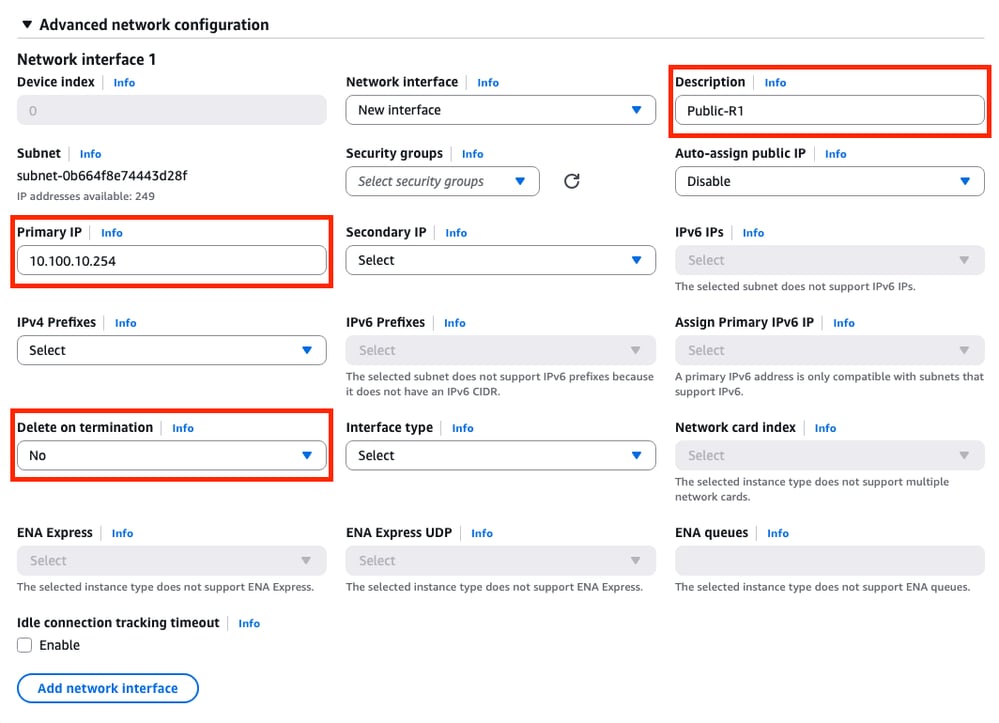

في قسم إعدادات الشبكة، قم بتوسيع القسم الفرعي تكوين الشبكة المتقدمة. يتم عرض هذه الخيارات:

في هذه القائمة، قم بتعيين الوصف، IP الأساسي، الحذف على معلمات الإنهاء.

بالنسبة لمعلمة IP الأساسية، أستخدم أي عنوان IP باستثناء أول عنوان متاح للشبكة الفرعية. يتم إستخدام هذا الإجراء داخليا من قبل AWS.

تم تعيين المعلمة Delete on Termination على هذا المثال على No. ومع ذلك، يمكن ضبط هذا على نعم وفقا لبيئتك.

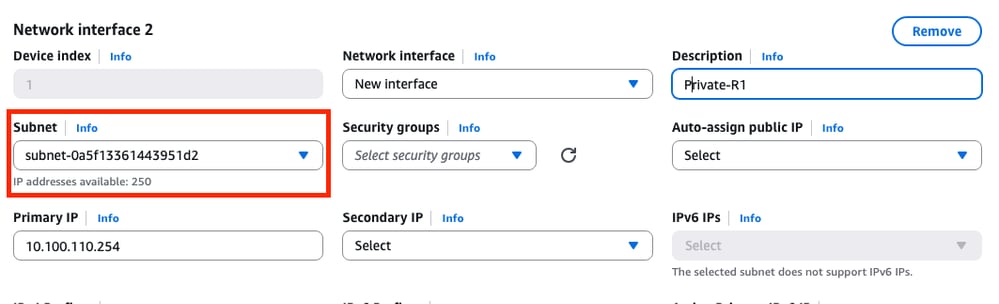

ونظرا لهذا المخطط، يلزم وجود واجهة ثانية للشبكة الفرعية الخاصة. طقطقة يضيف شبكة قارن وهذا رسالة حث يعرض. ومع ذلك، توفر الواجهة خيار تحديد الشبكة الفرعية هذه المرة:

بمجرد تعيين كافة المعلمات كما تم على واجهة الشبكة 1، استمر في الخطوات التالية.

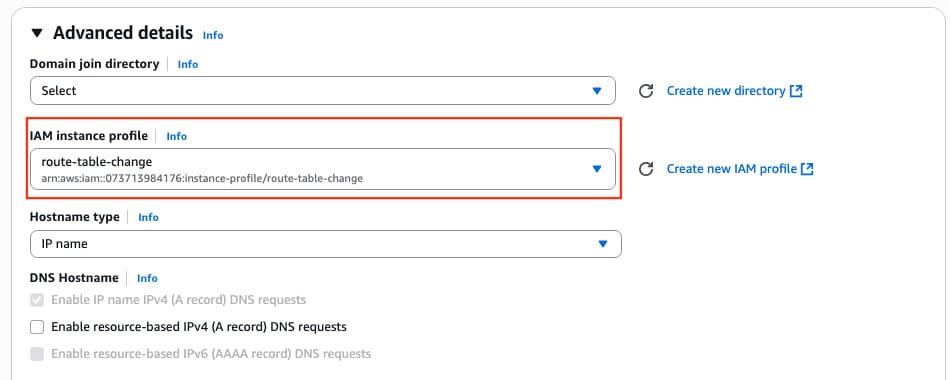

الخطوة 6.4. قم بتعيين ملف تعريف مثيل IAM على AMI

تحت قسم التفاصيل المتقدمة، حدد دور IAM الذي تم إنشاؤه على معلمة ملف تعريف مثيل IAM:

الخطوة 6.5. (إختياري) قم بتعيين بيانات الاعتماد على AMI

تحت قسم تفاصيل متقدمة، انتقل إلى قسم بيانات المستخدم - إختياري وطبق هذا الإعداد لتعيين اسم مستخدم وكلمة مرور أثناء إنشاء المثيل:

ios-config-1="username <username> priv 15 pass <password>"

ملاحظة: يمكن سرد اسم المستخدم الذي يقدمه AWS إلى SSH في C8000v بشكل غير صحيح على أنه جذر. قم بتغيير هذا إلى مستخدم ec2 إذا لزم الأمر.

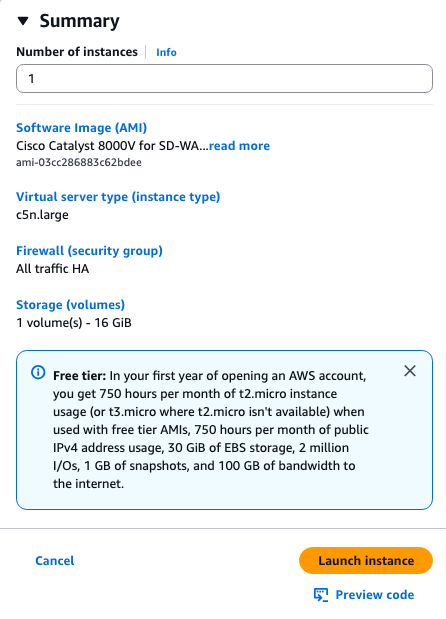

الخطوة 6.6. إنهاء تكوين المثيل

ما إن شكلت كل شيء، طقطقت إطلاق مثال:

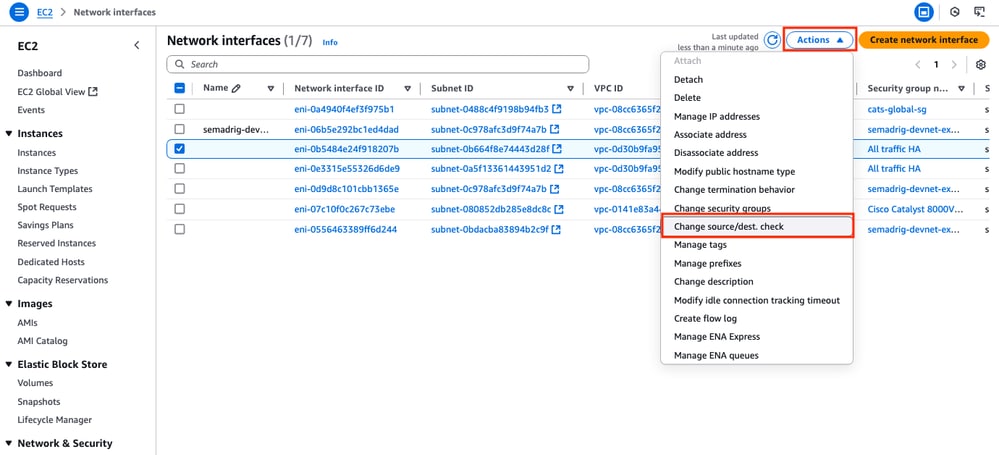

الخطوة 6.7. قم بتعطيل التحقق من المصدر/الوجهة على ENIs

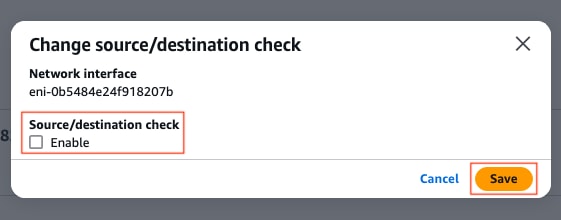

بمجرد إنشاء المثيل، قم بتعطيل وظيفة التحقق من src/dst على AWS للحصول على الاتصال بين الواجهات في الشبكة الفرعية نفسها. في قسم لوحة معلومات EC2 > الشبكة والأمان > واجهات الشبكة، حدد ENIs وانقر فوق الإجراءات > تغيير المصدر/المدير. تحقق.

ملاحظة: يجب تحديد ENIs واحدا تلو الآخر لتوفير هذا الخيار.

يتم عرض نافذة جديدة. في القائمة جديد، قم بتعطيل خانة الاختيار تمكين وانقر فوق حفظ.

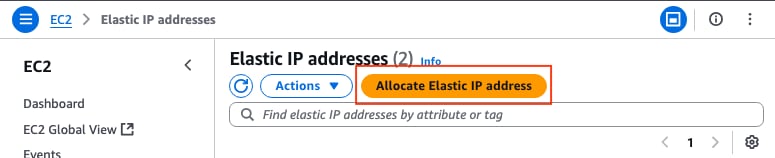

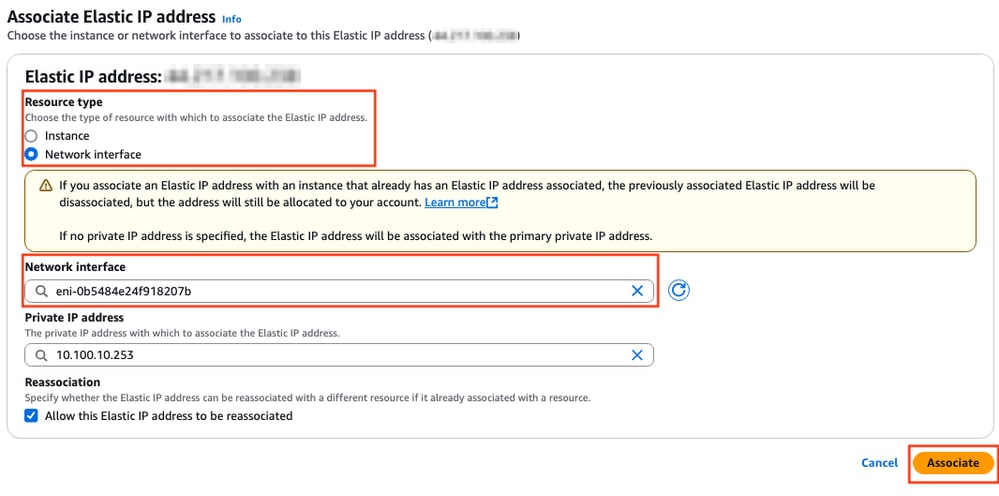

الخطوة 6.8. قم بإنشاء عنوان IP مرن وربطه بشبكة ENI العامة الخاصة بالمثيل

في قسم لوحة معلومات EC2 > الشبكة والأمان > عناوين IP المرنة، انقر على تخصيص عنوان IP المرنة.

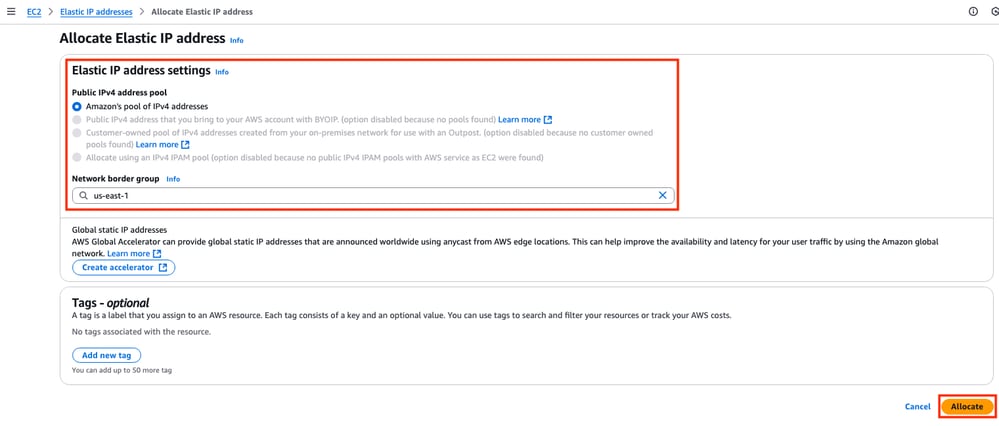

تقودك الصفحة إلى قسم آخر. على سبيل المثال، يتم تحديد خيار تجمع Amazon لعناوين IPv4 مع منطقة التوفر us-east-1. بمجرد انتهائها، انقر فوق تخصيص.

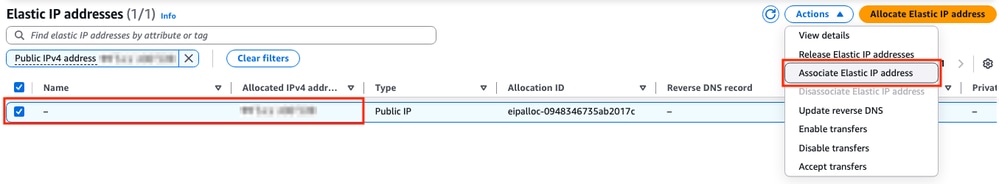

عند إنشاء عنوان IP، قم بتعيين عنوان IP إلى الواجهة العامة للمثيل. في قسم لوحة معلومات EC2 > الشبكة والأمان > عناوين IP المرنة، انقر فوق إجراءات > ربط عنوان IP المرنة.

في هذا قسم جديد، حدد الشبكة قارن خيار وابحث عن ENI العام من القارن يماثل. أربط عنوان IP العام المطابق وانقر شريك.

ملاحظة: للحصول على معرف ENI المناسب، انتقل إلى قسم لوحة معلومات EC2 > مثيلات. ثم حدد المثيل وحدد قسم الشبكة. ابحث عن عنوان IP الخاص بواجهة الاتصال العامة للحصول على قيمة ENI في نفس الصف.

الخطوة 7. كرر الخطوة 6 لإنشاء مثيل C8000v الثاني ل HA

يرجى الرجوع إلى قسم المخطط في هذا المستند للحصول على المعلومات المقابلة لكل واجهة وتكرار الخطوات نفسها من 6.1 إلى 6.6.

الخطوة 8. كرر الخطوة 6 لإنشاء VM (Linux/Windows) من سوق AMI

على سبيل المثال، تم تحديد خادم Ubuntu 22.04.5 LTS من سوق AMI كمضيف داخلي.

يتم إنشاء ens5 بشكل افتراضي للواجهة العامة. لهذا المثال، قم بإنشاء واجهة ثانية (ENS6 على الجهاز) للشبكة الفرعية الخاصة.

ubuntu@ip-10-100-30-254:~$ sudo apt install net-tools

...

ubuntu@ip-10-100-30-254:~$ ifconfig

ens5: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 9001

inet 10.100.30.254 netmask 255.255.255.0 broadcast 10.100.30.255

inet6 fe80::51:19ff:fea2:1151 prefixlen 64 scopeid 0x20<link>

ether 02:51:19:a2:11:51 txqueuelen 1000 (Ethernet)

RX packets 1366 bytes 376912 (376.9 KB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 1417 bytes 189934 (189.9 KB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

ens6: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 9001

inet 10.100.130.254 netmask 255.255.255.0 broadcast 10.100.130.255

inet6 fe80::3b:7eff:fead:dbe5 prefixlen 64 scopeid 0x20<link>

ether 02:3b:7e:ad:db:e5 txqueuelen 1000 (Ethernet)

RX packets 119 bytes 16831 (16.8 KB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 133 bytes 13816 (13.8 KB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

ملاحظة: إن جعلت أي تغير يكون على القارن، رفرفة القارن أو reload ال VM أن يحصل هذا تغير طبقت.

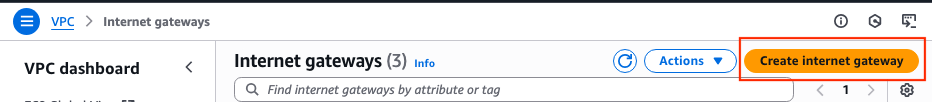

الخطوة 9. إنشاء عبارة إنترنت (IGW) وتكوينها ل VPC

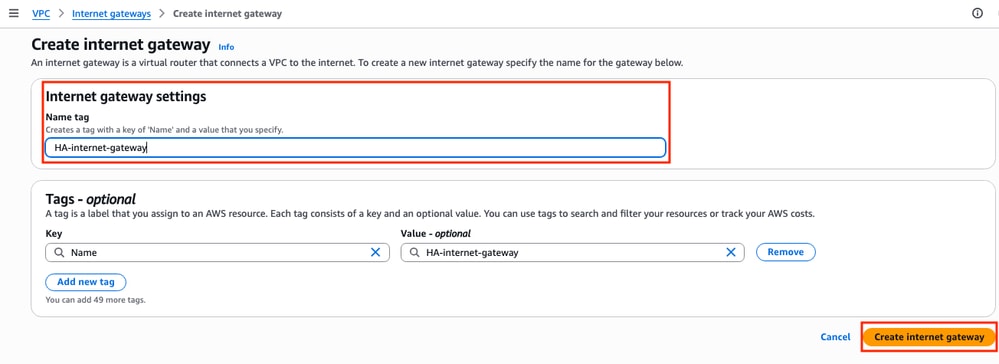

في قسم لوحة معلومات VPC > Port Private Cloud > بوابات الإنترنت، انقر فوق إنشاء عبارة إنترنت.

في هذا القسم الجديد، قم بإنشاء علامة اسم لهذه البوابة وانقر فوق إنشاء بوابة إنترنت.

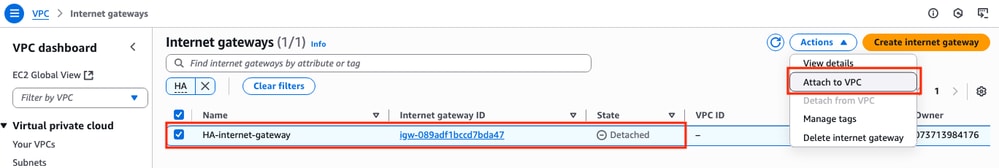

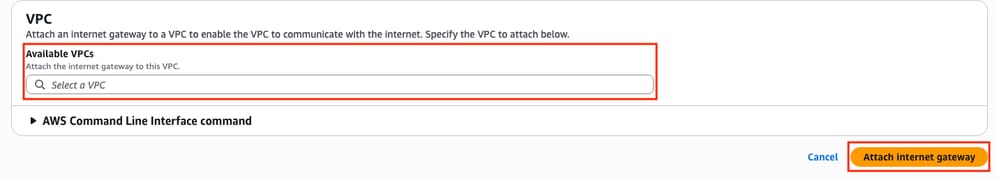

ما إن خلقت ال IGW، يربط هو إلى ك يماثل VPC. انتقل إلى لوحة معلومات VPC > السحابة الخاصة الظاهرية > قسم عبارة الإنترنت وحدد IGW المتوافق. طقطقة عملية>يربط إلى VPC.

في هذا القسم الجديد، حدد VPC المسمى HA. لهذا المثال، انقر فوق إرفاق عبارة إنترنت.

يجب أن يشير IGW إلى الحالة المرفقة كما هو موضح:

الخطوة 10. إنشاء جداول المسارات وتكوينها على AWS للشبكات الفرعية العامة والخاصة

الخطوة 10.1. إنشاء جدول المسار العام وتكوينه

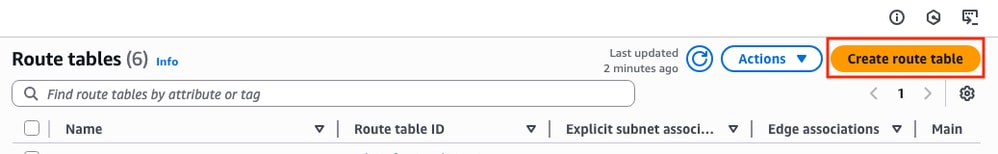

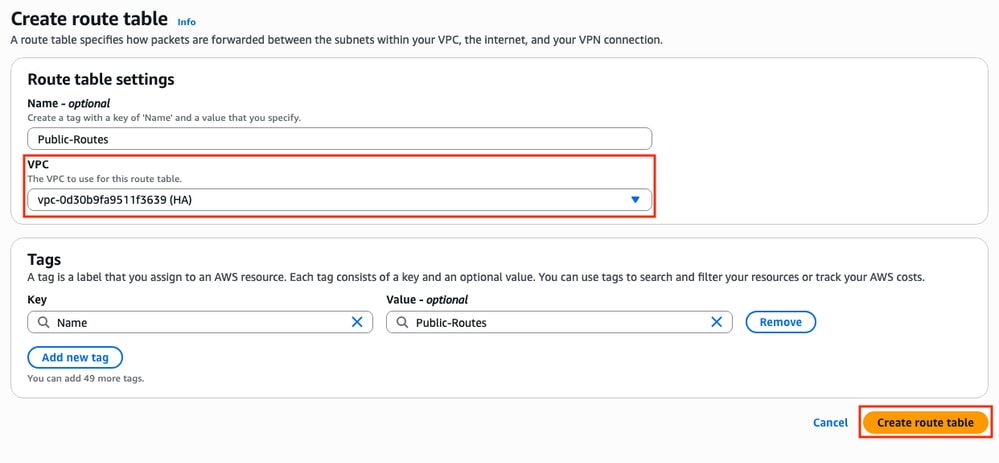

لإنشاء HA على هذه الطوبولوجيا، قم بإقران جميع الشبكات الفرعية العامة والخاصة على جداول المسارات المقابلة لها. في لوحة معلومات VPC > السحابة الخاصة الظاهرية > قسم جداول المسارات، انقر فوق إنشاء جدول مسار.

في القسم الجديد، حدد VPC المقابل لهذه الطوبولوجيا. بمجرد تحديده، انقر فوق إنشاء جدول مسار.

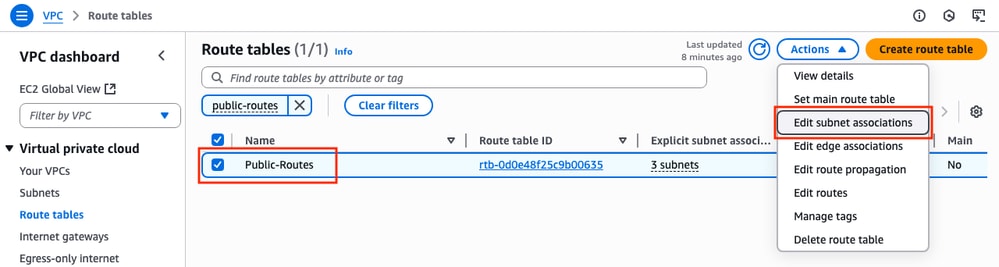

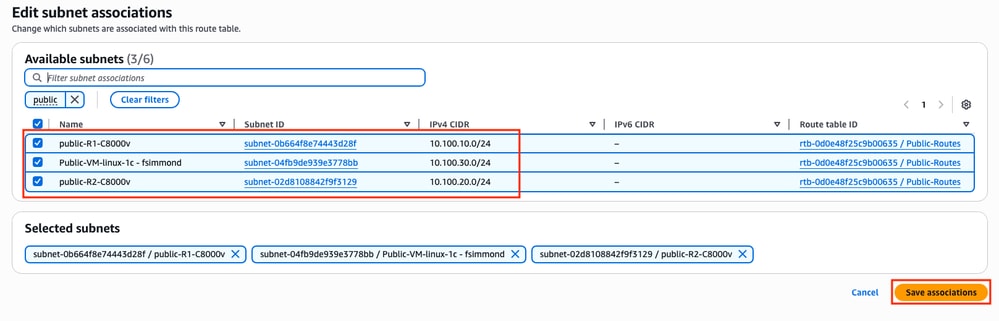

في قسم جداول المسار، حدد الجدول الذي تم إنشاؤه وانقر فوق إجراءات > تحرير اقترانات الشبكة الفرعية.

بعد ذلك، حدد الشبكات الفرعية المقابلة وانقر فوق حفظ الاقترانات.

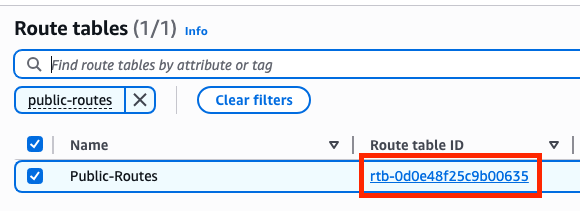

بمجرد اقتران الشبكات الفرعية، انقر فوق الارتباط التشعبي لمعرف جدول المسار لإضافة المسارات المناسبة للجدول. بعد ذلك، انقر فوق تحرير المسارات:

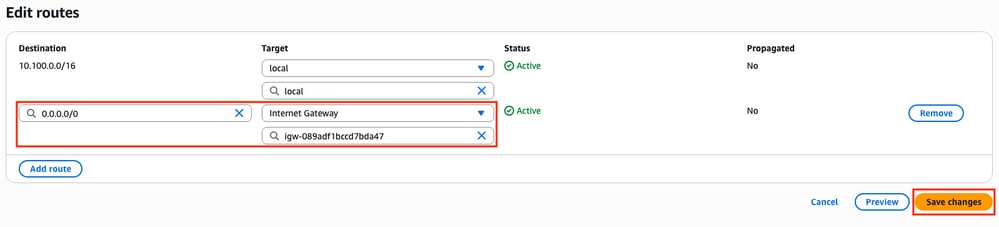

للحصول على وصول إلى الإنترنت، انقر فوق إضافة مسار وربط هذا جدول المسار العام مع IGW الذي تم إنشاؤه في الخطوة 9 باستخدام هذه المعلمات. بمجرد تحديده، انقر فوق حفظ التغييرات:

الخطوة 10.2. إنشاء جدول المسار الخاص وتكوينه

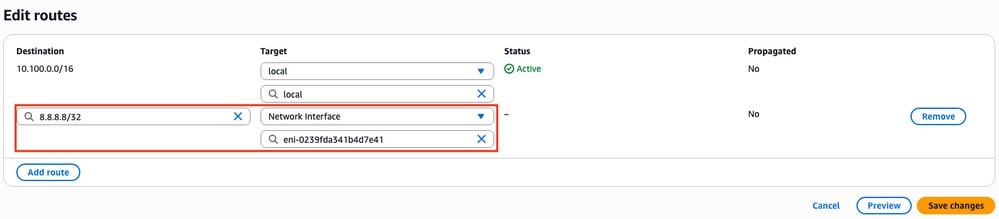

الآن بعد إنشاء جدول المسار العام، قم بنسخ الخطوات 10 للمسار الخاص والشبكات الفرعية الخاصة باستثناء إضافة بوابة الإنترنت على طرقها. على هذا المثال، يبدو جدول التوجيه بهذا الشكل، نظرا لأنه يجب أن تمر حركة مرور البيانات ل 8.8.8.8 عبر الشبكة الفرعية الخاصة في هذا المثال:

الخطوة 11. تحقق من تكوين الشبكة الأساسي وتكوينه وترجمة عنوان الشبكة (NAT) ونفق GRE مع BFD وبروتوكول التوجيه

بمجرد إعداد المثيلات وتكوين التوجيه الخاص بها على AWS، قم بتكوين الأجهزة:

تكوين C8000v R1:

interface Tunnel1

ip address 192.168.200.1 255.255.255.0

bfd interval 500 min_rx 500 multiplier 3

tunnel source GigabitEthernet1

tunnel destination <Public IPv4 address of C8000v R2>

!

interface GigabitEthernet1

ip address 10.100.10.254 255.255.255.0

ip nat outside

negotiation auto

!

interface GigabitEthernet2

ip address 10.100.110.254 255.255.255.0

ip nat inside

negotiation auto

!

router eigrp 1

bfd interface Tunnel1

network 192.168.200.0

passive-interface GigabitEthernet1

!

ip access-list standard 10

10 permit 10.100.130.0 0.0.0.255

!

ip nat inside source list 10 interface GigabitEthernet1 overload

!

ip route 0.0.0.0 0.0.0.0 GigabitEthernet1 10.100.10.1

ip route 10.100.130.0 255.255.255.0 GigabitEthernet2 10.100.110.1

تكوين C8000v R2:

interface Tunnel1

ip address 192.168.200.2 255.255.255.0

bfd interval 500 min_rx 500 multiplier 3

tunnel source GigabitEthernet1

tunnel destination<Public IPv4 address of C8000v R1>

!

interface GigabitEthernet1

ip address 10.100.20.254 255.255.255.0

ip nat outside

negotiation auto

!

interface GigabitEthernet2

ip address 10.100.120.254 255.255.255.0

negotiation auto

!

router eigrp 1

bfd interface Tunnel1

network 192.168.200.0

passive-interface GigabitEthernet1

!

ip route 0.0.0.0 0.0.0.0 GigabitEthernet1 10.100.20.1

ip route 10.100.130.0 255.255.255.0 GigabitEthernet2 10.100.120.1

!

ip access-list standard 10

10 permit 10.100.130.0 0.0.0.255

!

ip nat inside source list 10 interface GigabitEthernet1 overload

!

ip route 0.0.0.0 0.0.0.0 GigabitEthernet1 10.100.20.1

ip route 10.100.130.0 255.255.255.0 GigabitEthernet2 10.100.120.1

الخطوة 12. قم بتكوين التوفر العالي (Cisco IOS® XE Denali 16.3.1a أو إصدار أحدث)

الآن بعد أن تم تعيين التكرار والاتصال بين الأجهزة الافتراضية (VMs)، قم بتكوين إعدادات HA لتحديد تغييرات التوجيه. قم بتعيين قيم Route-table-id وNetwork-interface-id وCIDR التي يجب تعيينها بعد خطأ AWS HA مثل نظير BFD المنسدل.

Router(config)# redundancy Router(config-red)# cloud provider aws (node-id) bfd peer <IP address of the remote device> route-table <Route table ID> cidr ip <traffic to be monitored/prefix> eni <Elastic network interface (ENI) ID> region <region-name>

ترتبط معلمة نظير BFD بعنوان IP لنظير النفق. يمكن التحقق من هذا باستخدام إخراج show bfd المجاور:

R1(config)#do sh bfd neighbors

IPv4 Sessions

NeighAddr LD/RD RH/RS State Int

192.168.200.2 4097/4097 Up Up Tu1

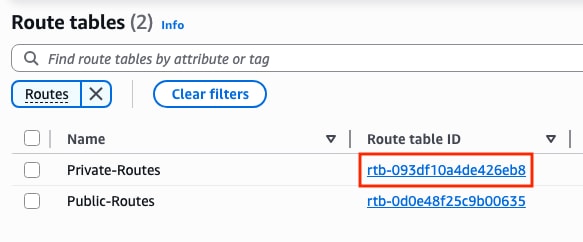

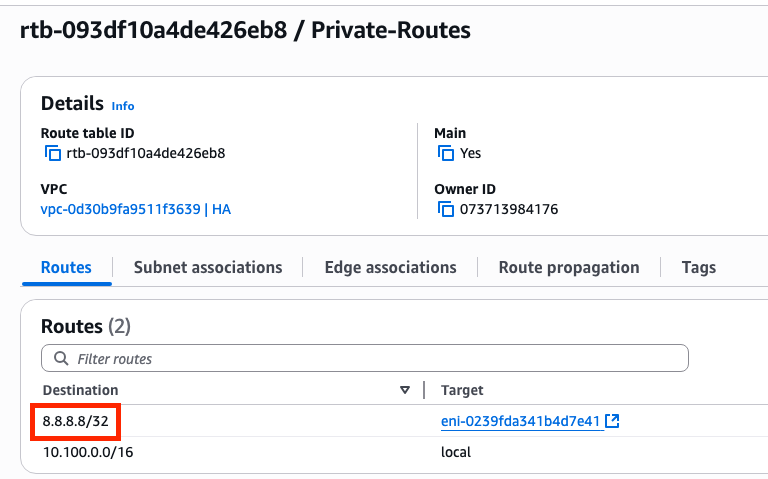

ترتبط معلمة جدول المسار بمعرف جدول المسار الخاص الموجود في لوحة معلومات VPC > السحابة الخاصة الظاهرية > قسم جداول المسار. انسخ معرف جدول المسار المطابق.

ترتبط معلمة cidr ip ببادئة المسار التي تمت إضافتها على جدول المسار الخاص (المسارات التي تم إنشاؤها في الخطوة 10.2):

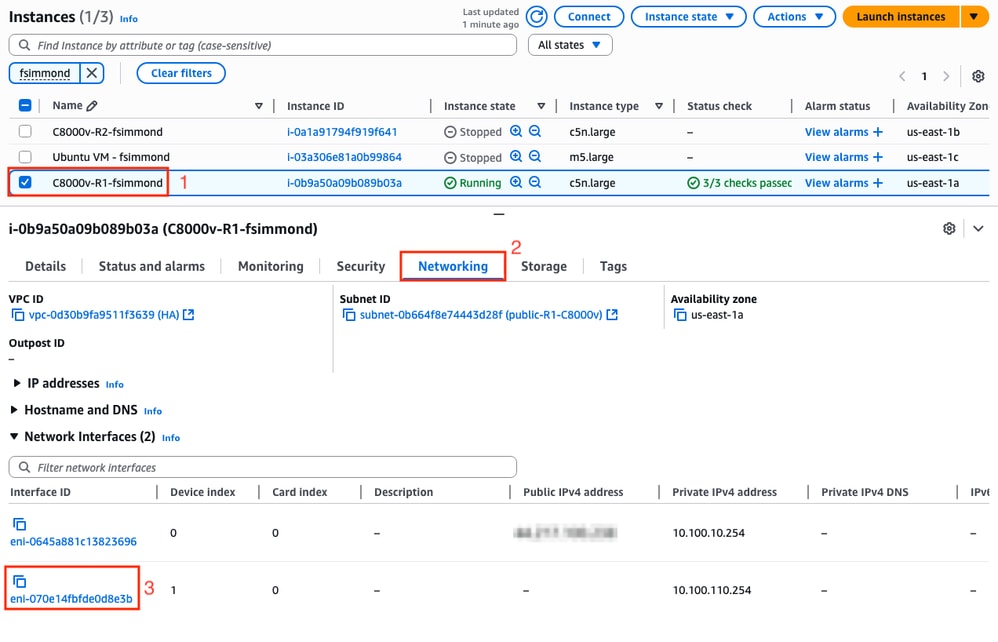

ترتبط المعلمة eni بمعرف ENI للواجهة الخاصة المطابقة للمثيل الذي يتم تكوينه. على سبيل المثال، يتم إستخدام معرف ENI الخاص بالواجهة GigabitEthernet2 الخاص بالمثيل:

ترتبط معلمة المنطقة باسم الرمز الموجود في وثائق AWS للمنطقة التي يوجد فيها VPC. على سبيل المثال، تستخدم منطقة الولايات المتحدة الشرقية-1.

ومع ذلك، يمكن أن تتغير هذه القائمة أو تنمو. للعثور على آخر التحديثات، قم بزيارة AmazonRegion و Availability Zonesdocument.

مع أخذ جميع هذه المعلومات في الاعتبار، فيما يلي مثال التكوين لكل موجه في جهاز الكمبيوتر الشخصي (VPC):

مثال تكوين C8000v R1:

redundancy

cloud provider aws 1

bfd peer 192.168.200.2

route-table rtb-093df10a4de426eb8

cidr ip 8.8.8.8/32

eni eni-070e14fbfde0d8e3b

region us-east-1

مثال تكوين C8000v R2:

redundancy

cloud provider aws 1

bfd peer 192.168.200.1

route-table rtb-093df10a4de426eb8

cidr ip 8.8.8.8/32

eni eni-0239fda341b4d7e41

region us-east-1

التحقق

1. تحقق من حالة مثيل C8000v R1. تأكد من أن النفق وتكرار السحابة قيد التشغيل.

R1#show bfd neighbors

IPv4 Sessions

NeighAddr LD/RD RH/RS State Int

192.168.200.2 4097/4097 Up Up Tu1

R1#show ip eigrp neighbors

EIGRP-IPv4 Neighbors for AS(1)

H Address Interface Hold Uptime SRTT RTO Q Seq

(sec) (ms) Cnt Num

0 192.168.200.2 Tu1 10 00:16:52 2 1470 0 2

R1#show redundancy cloud provider aws 1

Provider : AWS node 1

BFD peer = 192.168.200.2

BFD intf = Tunnel1

route-table = rtb-093df10a4de426eb8

cidr = 8.8.8.8/32

eni = eni-070e14fbfde0d8e3b

region = us-east-1

2. قم بتشغيل إختبار اتصال مستمر إلى 8.8.8.8 من الجهاز المضيف VM الموجود خلف الموجهات. الرجاء التأكد من أن إختبار الاتصال يمر عبر الواجهة الخاصة:

ubuntu@ip-10-100-30-254:~$ ping -I ens6 8.8.8.8

PING 8.8.8.8 (8.8.8.8) from 10.100.130.254 ens6: 56(84) bytes of data.

64 bytes from 8.8.8.8: icmp_seq=1 ttl=114 time=1.36 ms

64 bytes from 8.8.8.8: icmp_seq=2 ttl=114 time=1.30 ms

64 bytes from 8.8.8.8: icmp_seq=3 ttl=114 time=1.34 ms

64 bytes from 8.8.8.8: icmp_seq=4 ttl=114 time=1.28 ms

64 bytes from 8.8.8.8: icmp_seq=5 ttl=114 time=1.31 ms

3. افتح AWS WebGUI وتحقق من حالة جدول التوجيه. ينتمي ENI الحالي إلى الواجهة الخاصة لمثيل R1:

4. قم بتشغيل تغيير المسار من خلال إيقاف تشغيل واجهة النفق 1 على مثيل R1 لمحاكاة حدث تجاوز فشل HA:

R1#config t

R1(config)#interface tunnel1

R1(config-if)#shut

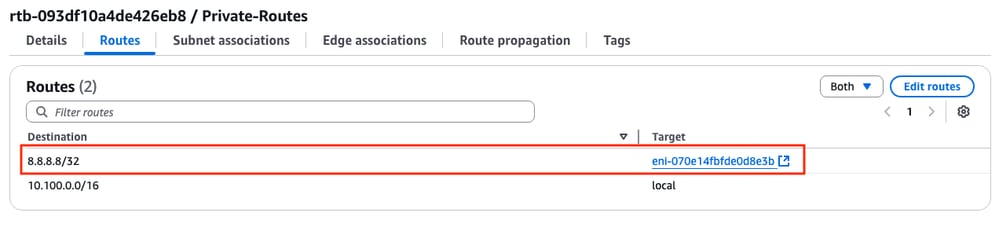

5. تحقق مرة أخرى من جدول المسار على AWS، فقد تم تغيير معرف ENI إلى معرف R2 للواجهة الخاصة ENI:

استكشاف الأخطاء وإصلاحها

وهذه هي معظم النقاط المشتركة التي غالبا ما يتم نسيانها/إساءة تكوينها أثناء إعادة النشر:

- تأكد من أن الموارد مقترنة. عند إنشاء شبكات VPC والشبكات الفرعية والواجهات وجداول المسارات وما إلى ذلك، لا يتم ربط العديد من هذه العناصر ببعضها البعض تلقائيا. لا يعرف بعضهم بعضا.

- تأكد من أن IP المرن وأي IP خاص مرتبط بالواجهات الصحيحة، مع الشبكات الفرعية الصحيحة، المضافة إلى جدول المسار الصحيح، والمتصلة بالموجه الصحيح، ومنفذ VPC والمنطقة الصحيحة، والمرتبطة بدور IAM ومجموعات الأمان.

- تعطيل التحقق من المصدر/الحد الأدنى لكل ENI.

في حال كنت قد تحققت من جميع النقاط التي تمت مناقشتها في هذا القسم وأن المشكلة لا تزال موجودة، يرجى تجميع هذه المخرجات، إختبار HA لتجاوز الفشل، إن أمكن، وفتح حالة باستخدام Cisco TAC:

show redundancy cloud provider aws <node-id>

debug redundancy cloud all

debug ip http all

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

26-Jun-2025 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- فيليبي سيموندزمهندس إستشاري تقني

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات