المقدمة

يوضح هذا المستند كيفية تأمين حركة مرور بيانات بروتوكول نقل الوقت الفعلي (SRTP) في تدفق المكالمات الشامل لمركز الاتصال (CCE).

المتطلبات الأساسية

وخارج نطاق إنشاء الشهادات واستيرادها من هذا المستند، لذلك يجب إنشاء الشهادات الخاصة ب Cisco Unified Communications Manager (CUCM) و Customer Voice Portal (CVP) Call Server و Cisco Virtual Voice Browser (CVB) و Cisco Unified Border Element (CUBE) واستيرادها إلى المكونات المعنية. إذا كنت تستخدم شهادات موقعة ذاتيا، فإن تبادل الشهادات يجب أن يتم بين مكونات مختلفة.

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى الإصدار 12.6 من Package Contact Center Enterprise (PCCE) و CVP و CVB و CVB، ولكنها تنطبق أيضا على الإصدارات السابقة.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

ملاحظة: في تدفق المكالمات الشامل بمركز الاتصال، لتمكين RTP الآمن، يجب تمكين إشارات SIP الآمنة. لذلك، تتيح التكوينات الواردة في هذا المستند كلا من SIP الآمن و SRTP.

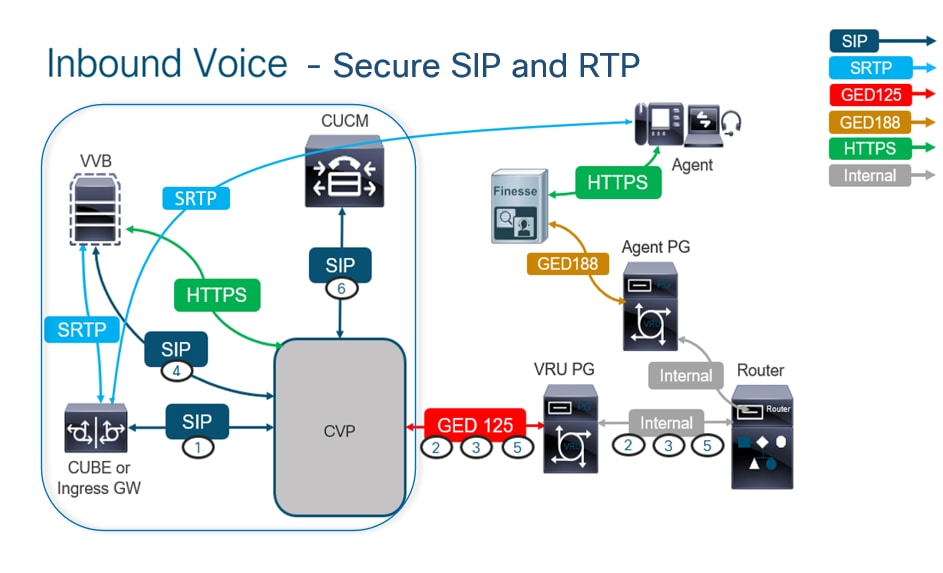

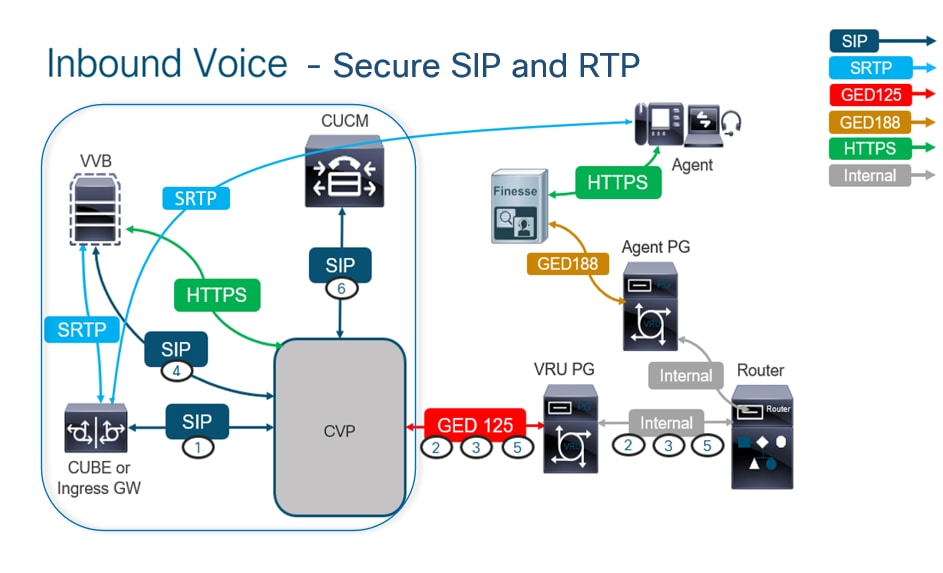

يوضح المخطط التالي المكونات المستخدمة في إشارات SIP و RTP في تدفق المكالمات الشامل لمركز الاتصال. عندما تأتي مكالمة صوتية إلى النظام، فإنها تأتي أولا من خلال بوابة الدخول أو المكعب، لذلك قم بتشغيل التكوينات على المكعب. بعد ذلك، قم بتكوين CVP و CVB و CUCM.

المهمة 1: التكوين الآمن للمكعب

في هذه المهمة، تقوم بتكوين CUBE لتأمين رسائل بروتوكول SIP و RTP.

التكوينات المطلوبة:

- تكوين TrustPoint افتراضي ل SIP UA

- تعديل نظائر الطلب لاستخدام TLS و SRTP

الخطوات:

- افتح جلسة SSH إلى المكعب.

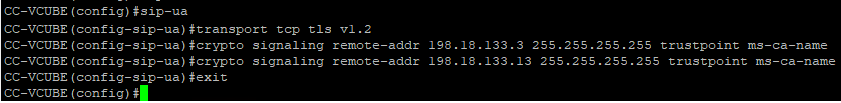

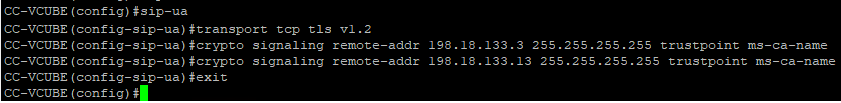

- قم بتشغيل هذه الأوامر لجعل مكدس SIP يستخدم شهادة CA الخاصة بالمكعب. ينشئ المكعب اتصال SIP TLS من/إلى CUCM (198.18.133.3) و CVP (198.18.133.13):

Conf t

Sip-ua

Transport tcp tls v1.2

crypto signaling remote-addr 198.18.133.3 255.255.255.255 trustpoint ms-ca-name

crypto signaling remote-addr 198.18.133.13 255.255.255.255 trustpoint ms-ca-name

exit

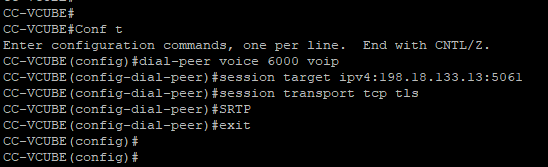

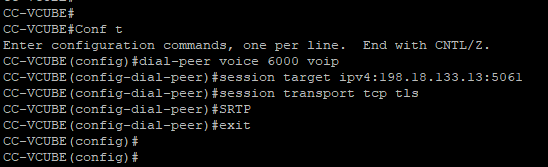

- قم بتشغيل هذه الأوامر لتمكين TLS على نظير الطلب الصادر إلى CVP. في هذا المثال، يتم إستخدام علامة نظير الطلب 6000 لتوجيه المكالمات إلى CVP:

Conf t

dial-peer voice 6000 voip

session target ipv4:198.18.133.13:5061

session transport tcp tls

srtp

exit

المهمة 2: التكوين الآمن ل CVP

في هذه المهمة، قم بتكوين خادم مكالمات CVP لتأمين رسائل بروتوكول SIP (SIP TLS).

الخطوات:

- تسجيل الدخول إلى

UCCE Web Administration.

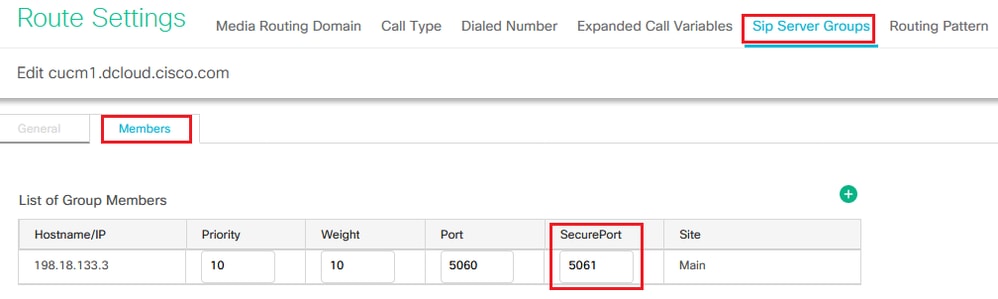

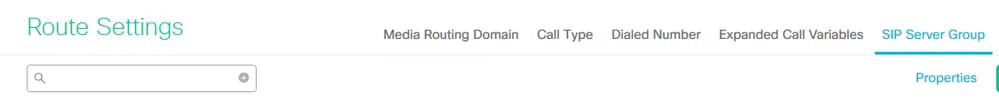

- انتقل إلى

Call Settings > Route Settings > SIP Server Group.

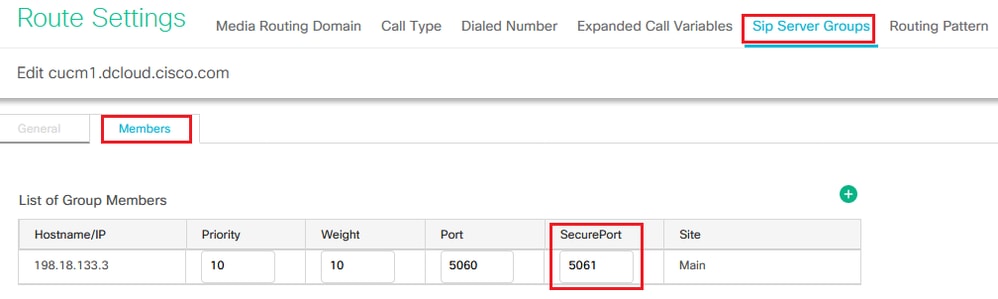

استنادا إلى التكوينات الخاصة بك، لديك مجموعات خوادم SIP تم تكوينها ل CUCM و CVB و CUBE. تحتاج إلى تعيين منافذ SIP الآمنة على 5061 لكل منها. في هذا المثال، يتم إستخدام مجموعات خوادم SIP هذه:

cucm1.dcloud.cisco.com ل CUCMvvb1.dcloud.cisco.com ل CVBcube1.dcloud.cisco.com ل CUBE

- انقر

cucm1.dcloud.cisco.com، ثم فيMembersعلامة التبويب التي تظهر تفاصيل تكوينات مجموعة خوادم SIP. ضبطSecurePortإلى5061وطقطقةSave.

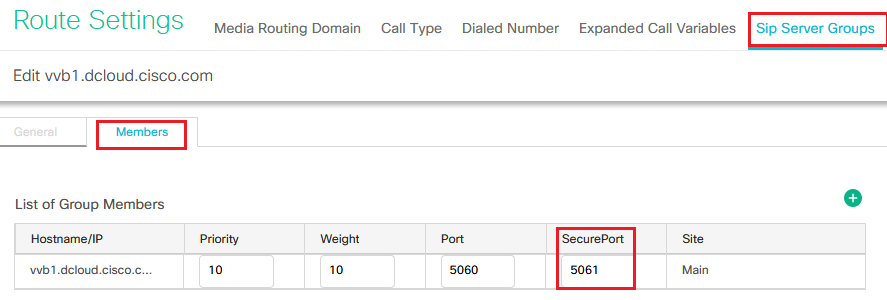

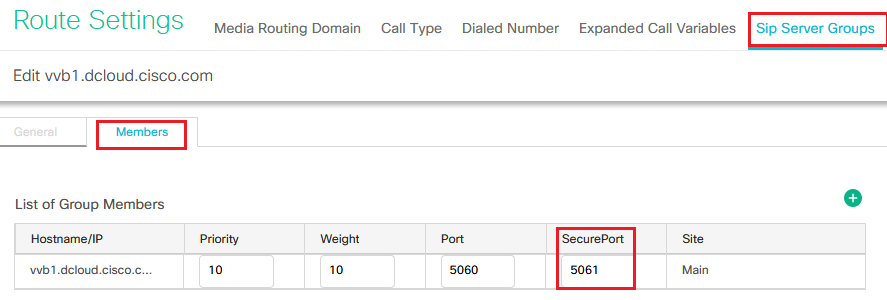

- طقطقت

vvb1.dcloud.cisco.comوبعد ذلك فيMembersSecurePortصفحة، ثبتت إلى5061وطقطقةSave.

المهمة 3: التكوين الآمن CVB

في هذه المهمة، قم بتكوين CVB لتأمين رسائل بروتوكول SIP (SIP TLS) و SRTP.

الخطوات:

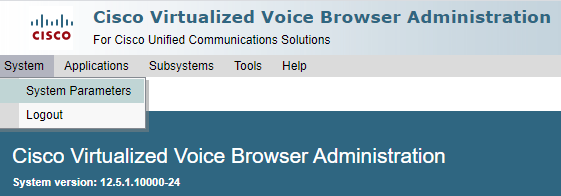

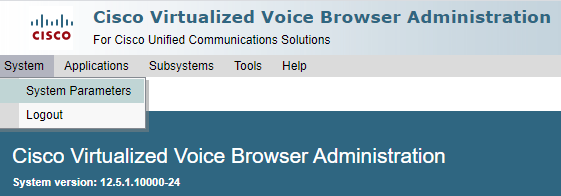

- افتح

Cisco VVB Adminالصفحة.

- انتقل إلى

System > System Parameters.

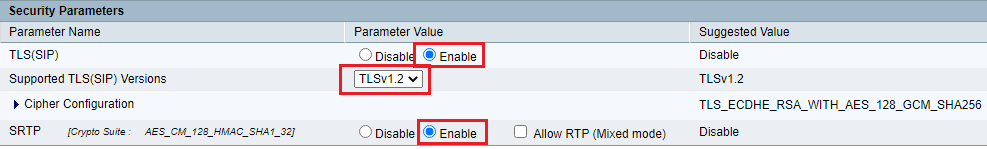

- في

Security Parametersالقسم، أخترEnableTLS (SIP) . احتفظSupported TLS(SIP) version as TLSv1.2بالمكان واخترEnableمن أجلSRTP.

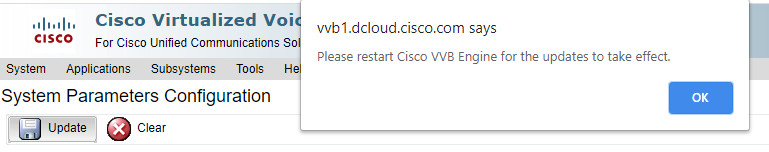

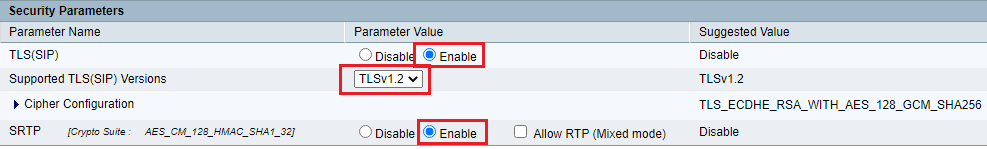

- انقر.

Update انقرOkعندما يطلب منك إعادة تشغيل محرك CVB.

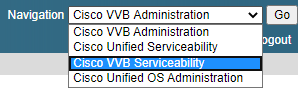

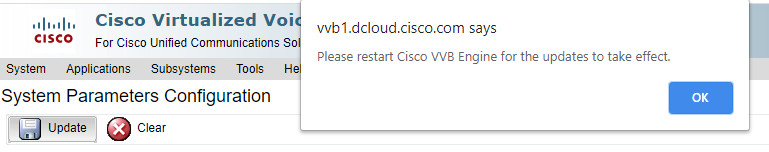

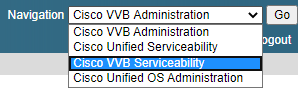

- تتطلب هذه التغييرات إعادة تشغيل محرك Cisco VVB. in order to أعدت ال VB محرك، انتقل إلى ال

Cisco VVB Serviceability، بعد ذلك طقطقتGo.

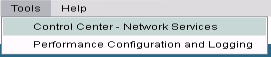

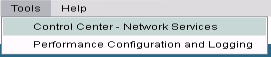

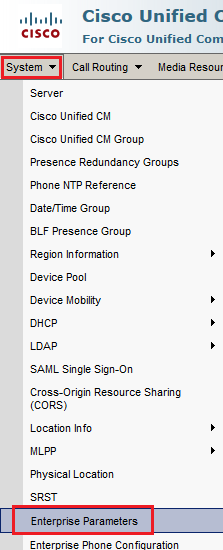

- انتقل إلى

Tools > Control Center – Network Services.

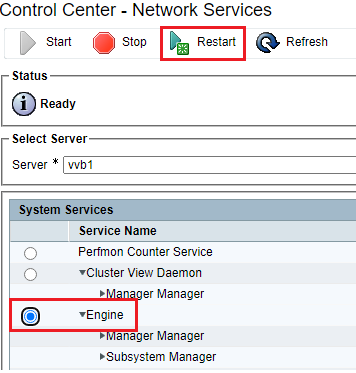

- أختر

Engineوانقر فوقRestart.

المهمة 4: التكوين الآمن ل CUCM

لتأمين رسائل SIP و RTP على CUCM، قم بإجراء التكوينات التالية:

- تعيين وضع أمان CUCM على الوضع المختلط

- تكوين ملفات تعريف أمان خط اتصال SIP ل CUBE و CVP

- إقران ملفات تعريف أمان خط اتصال SIP بشبكات SIP الخاصة وتمكين SRTP

- اتصال جهاز "الوكلاء الأمنين" ب CUCM

تعيين وضع أمان CUCM على الوضع المختلط

يدعم CUCM وضعي أمان:

- الوضع غير الآمن (الوضع الافتراضي)

- الوضع المختلط (الوضع الآمن)

الخطوات:

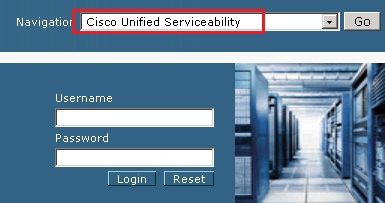

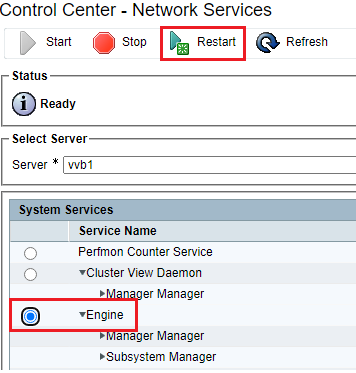

- سجل الدخول إلى واجهة إدارة CUCM.

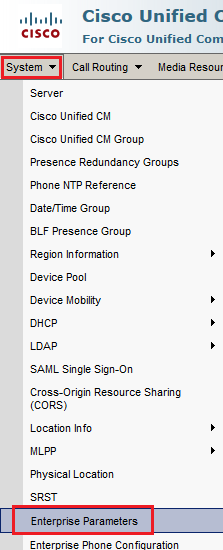

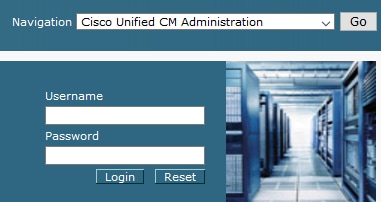

- عندما تقوم بتسجيل الدخول إلى CUCM، يمكنك الانتقال إلى

System > Enterprise Parameters.

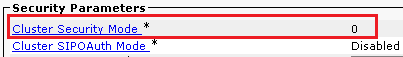

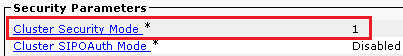

- تحت

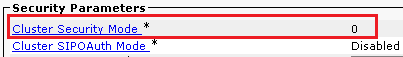

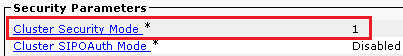

Security Parametersالقسم، تحقق مما إذا كانCluster Security Modeتم تعيينه على0.

- إذا تم تعيين "وضع أمان نظام المجموعة" على 0، فهذا يعني تعيين وضع أمان نظام المجموعة على وضع غير آمن. تحتاج إلى تمكين الوضع المختلط من CLI.

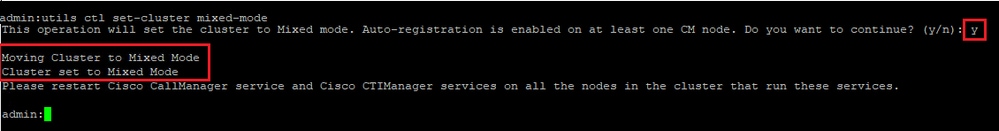

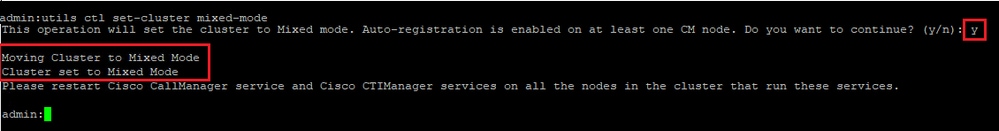

- افتح جلسة SSH إلى CUCM.

- عند تسجيل الدخول الناجح إلى CUCM عبر SSH، قم بتشغيل هذا الأمر:

الوضع المختلط لنظام المجموعة CTL

- اكتب

yوانقرEnterعند طلبها. يقوم هذا الأمر بتعيين وضع أمان نظام المجموعة إلى الوضع المختلط.

- لكي تصبح التغييرات نافذة المفعول، قم بإعادة تشغيل

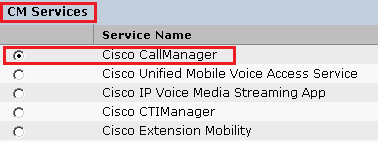

Cisco CallManagerوالخدماتCisco CTIManager.

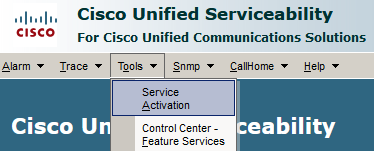

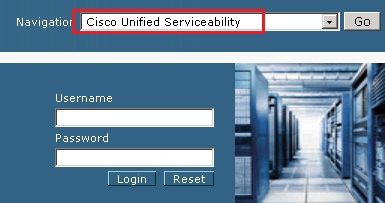

- لإعادة تشغيل الخدمات، قم بالتنقل وتسجيل الدخول إلى

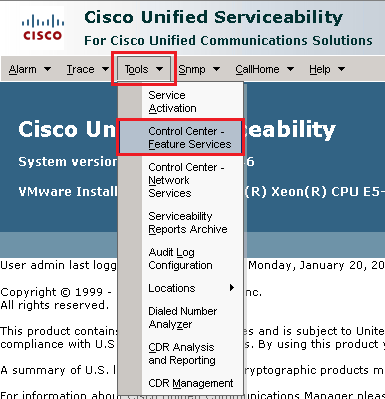

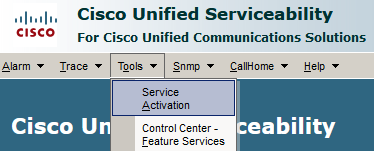

Cisco Unified Serviceability.

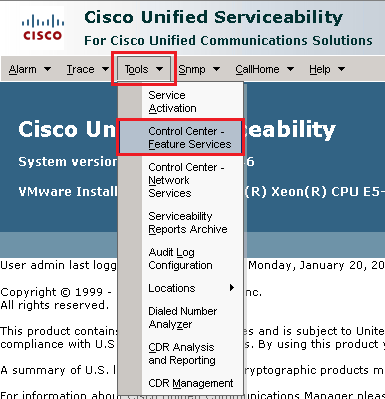

- بعد تسجيل الدخول الناجح، انتقل إلى

Tools > Control Center – Feature Services.

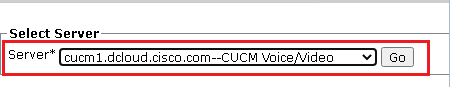

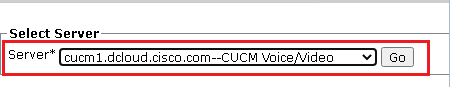

- أختر الخادم ثم انقر

Go.

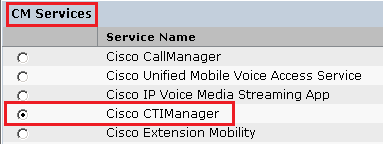

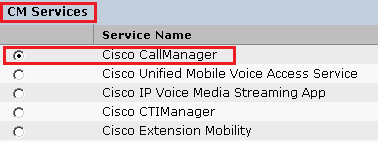

- تحت خدمات CM، أختر

Cisco CallManager، ثم انقر فوقRestartالزر الموجود أعلى الصفحة.

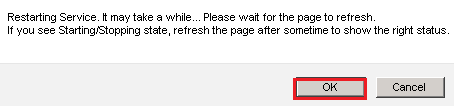

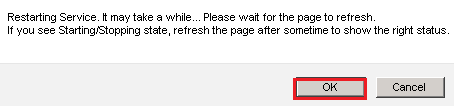

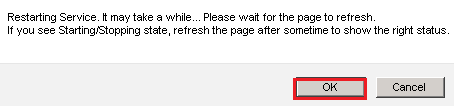

- قم بتأكيد الرسالة المنبثقة وانقر

OK. انتظر حتى يتم إعادة تشغيل الخدمة بنجاح.

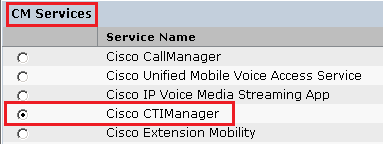

- بعد إعادة التشغيل الناجحة ل

Cisco CallManager، أختر الزرCisco CTIManagerثم انقرRestartلإعادة التشغيل Cisco CTIManager الخدمه.

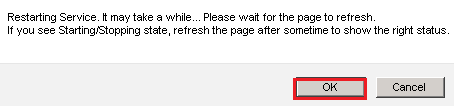

- قم بتأكيد الرسالة المنبثقة وانقر

OK. انتظر حتى يتم إعادة تشغيل الخدمة بنجاح.

- بعد إعادة تشغيل الخدمات الناجحة، للتحقق من تعيين وضع أمان نظام المجموعة على الوضع المختلط، انتقل إلى إدارة CUCM كما هو موضح في الخطوة 5. ثم تحقق من

Cluster Security Mode. والآن يجب تعيينها على1.

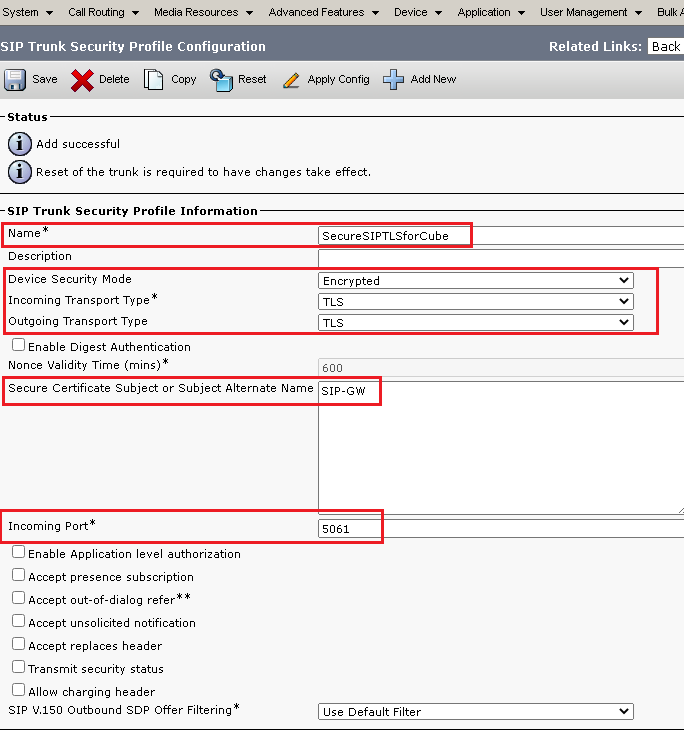

تكوين ملفات تعريف أمان خط اتصال SIP ل CUBE و CVP

الخطوات:

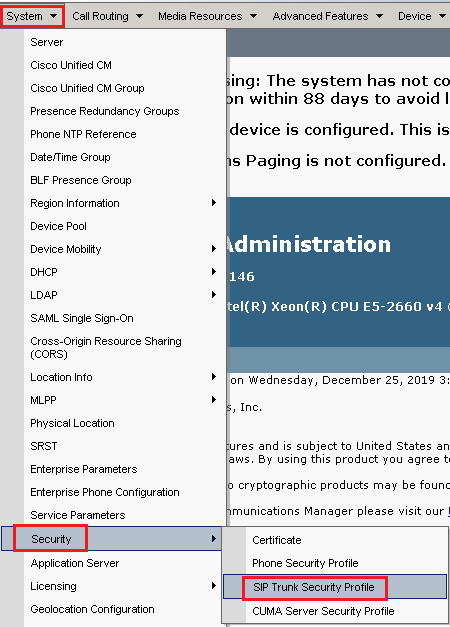

- سجل الدخول إلى واجهة إدارة CUCM.

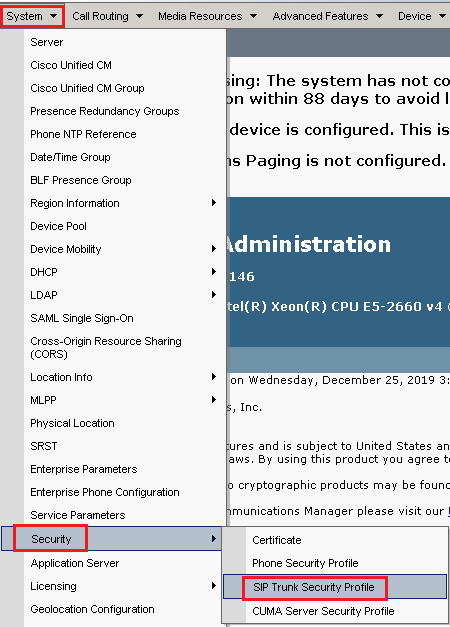

- بعد تسجيل الدخول الناجح إلى CUCM، انتقل إلى

System > Security > SIP Trunk Security Profileلإنشاء ملف تعريف أمان جهاز ل CUBE.

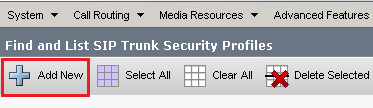

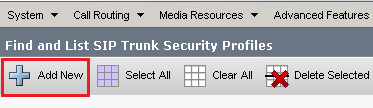

- في أعلى اليسار، انقر على إضافة جديد لإضافة ملف تخصيص جديد.

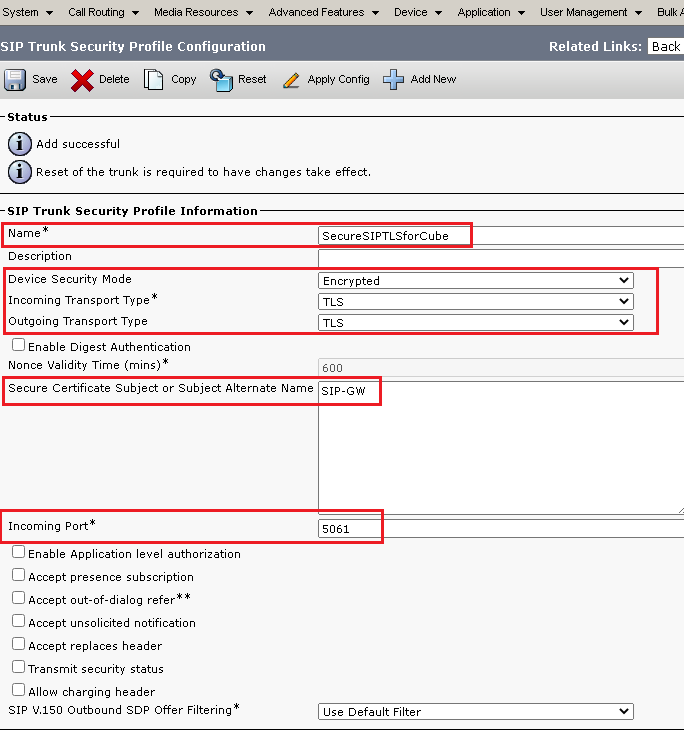

- قم بالتهيئة

SIP Trunk Security Profileكصورة ثم انقرSaveأسفل يسار الصفحة.

5. تأكد من تعيينSecure Certificate Subject or Subject Alternate Nameالاسم الشائع (CN) لشهادة CUBE كما يجب أن تكون مطابقة.

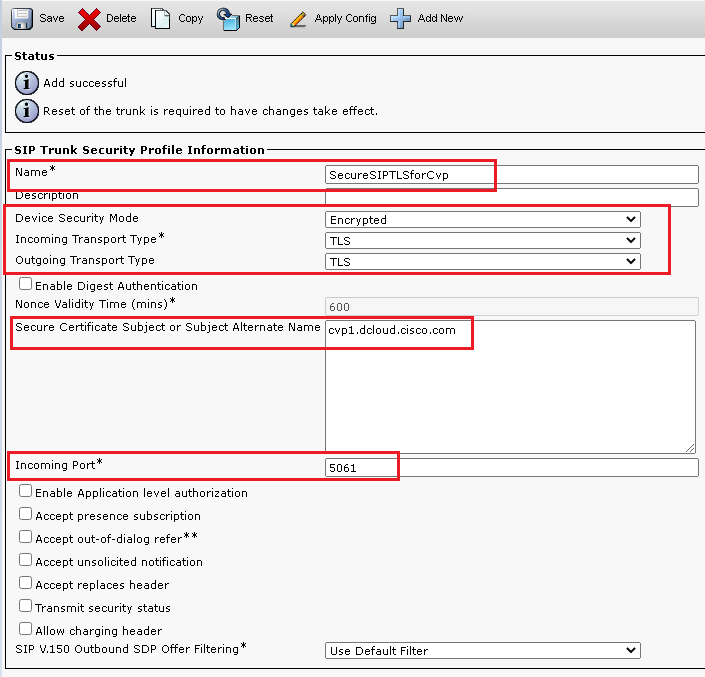

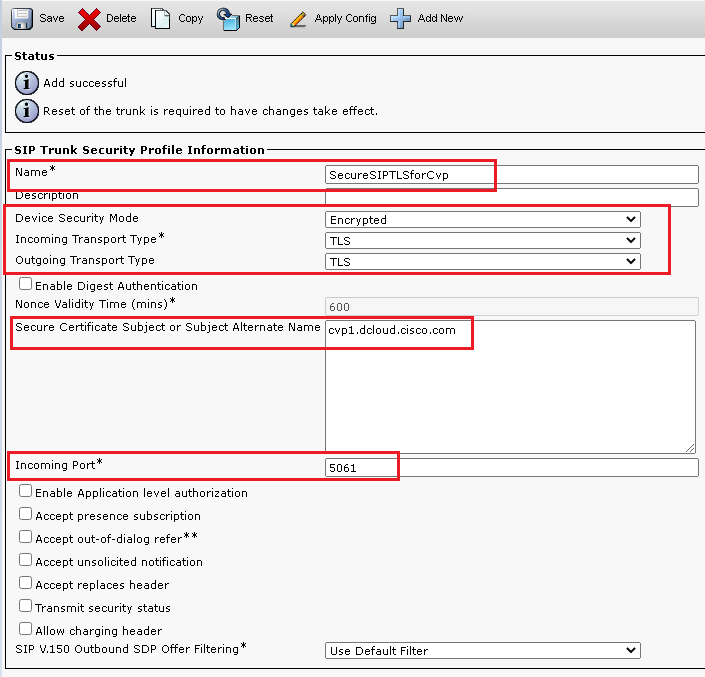

6. انقر فوقCopyالزر وقم بتغييرNameإلىSecureSipTLSforCVP. تغييرSecure Certificate Subjectإلى CN لشهادة خادم إستدعاء CVP كما يجب أن تطابق. انقر فوقSave الزر.

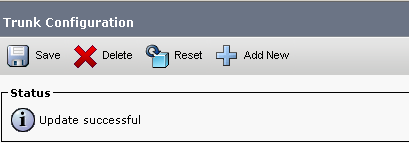

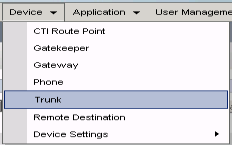

إقران ملفات تعريف أمان خط اتصال SIP بشبكات SIP ذات الصلة وتمكين SRTP

الخطوات:

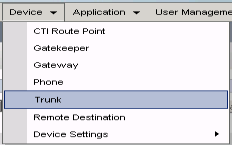

- في صفحة إدارة CUCM، انتقل إلى

Device > Trunk.

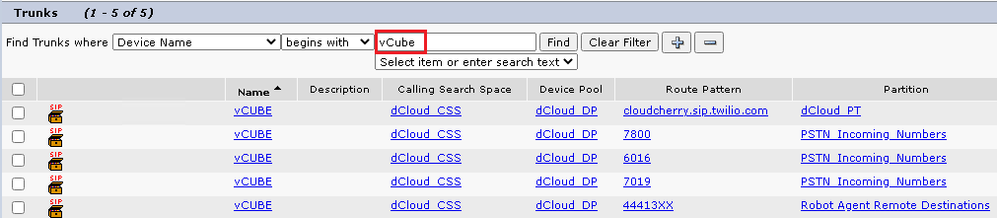

- البحث عن خط اتصال المكعب. في هذا المثال، اسم خط اتصال المكعب هو

vCube، ثم انقر فوقFind.

- انقر

vCUBEلفتح صفحة تكوين خط اتصال vCUBE.

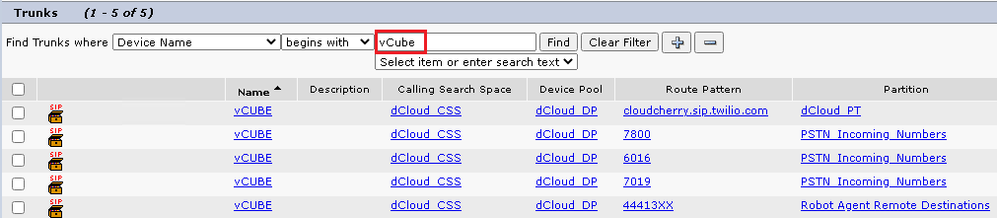

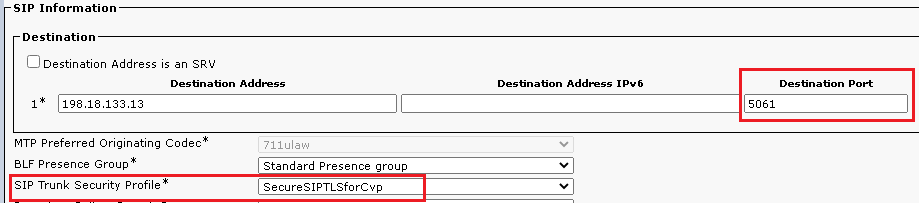

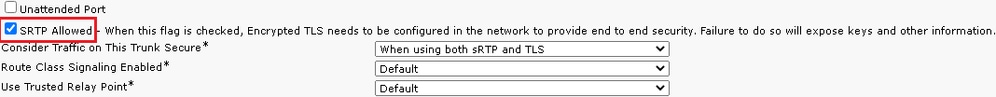

- في

Device Informationالقسم، حدد خانة الاختيارSRTP Allowedلتمكين SRTP.

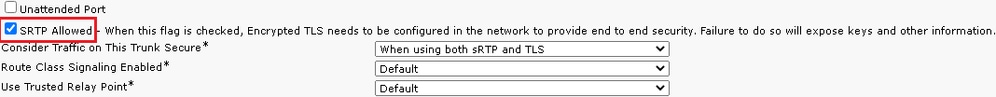

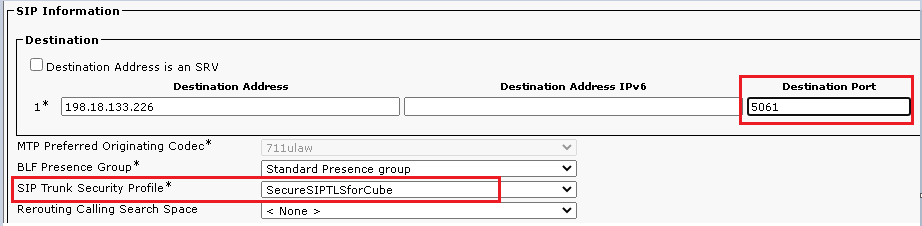

- قم بالتمرير إلى

SIP Informationالقسم، وقم بتغييرDestination Portإلى5061.

- تغيير

SIP Trunk Security ProfileإلىSecureSIPTLSForCube.

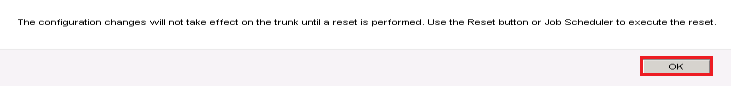

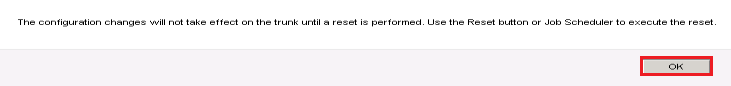

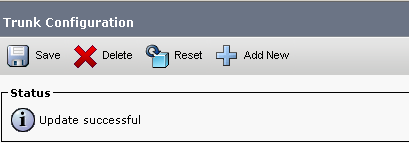

- انقر

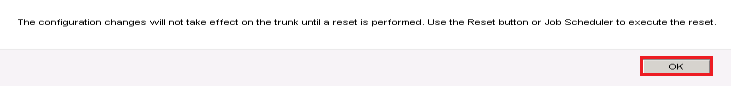

Saveبعد ذلكRestلتطبيق save التغييرات.

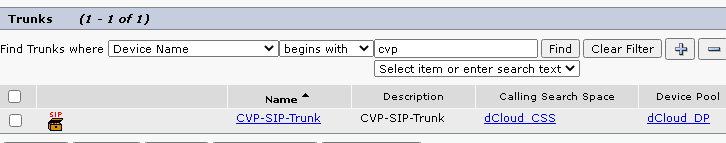

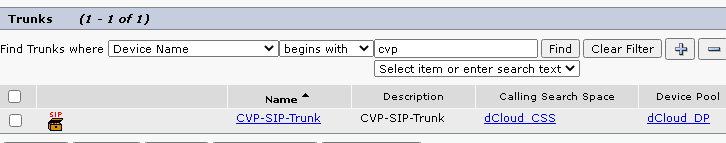

- انتقل إلى

Device > Trunk، ابحث عن خط اتصال CVP، في هذا المثال، اسم خط اتصال CVP هوcvp-SIP-Trunk. انقر.Find

- انقر

CVP-SIP-Trunkلفتح صفحة تكوين خط اتصال CVP.

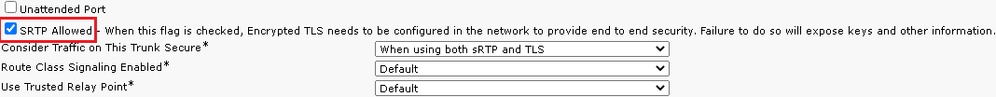

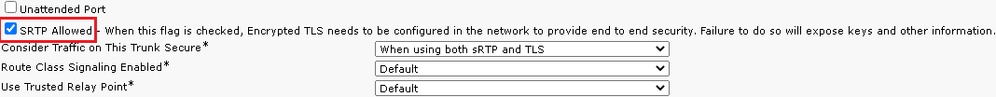

- في

Device Informationالقسم، حددSRTP Allowedخانة الاختيار لتمكين SRTP.

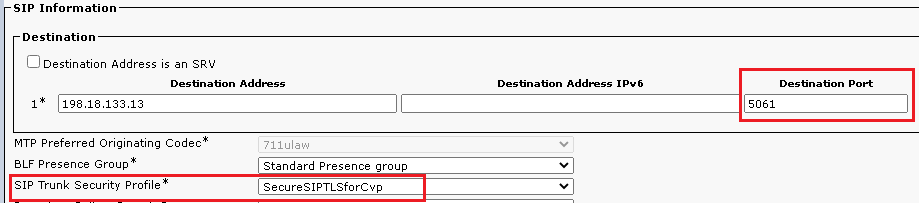

- قم بالتمرير إلى

SIP Informationالقسم، قم بتغييرDestination Portإلى5061.

- تغيير

SIP Trunk Security ProfileإلىSecureSIPTLSForCvp.

- انقر فوق

SaveثمRestsave لتطبيق التغييرات.

اتصال جهاز "الوكلاء الأمنين" ب CUCM

لتمكين ميزات الأمان للجهاز، يجب عليك تثبيت شهادة ذات أهمية محلية (LSC) وتعيين ملف تعريف الأمان لذلك الجهاز. يحتوي LSC على المفتاح العام لنقطة النهاية، والذي تم التوقيع عليه من قبل المفتاح الخاص CUCM CAPF. وهو غير مثبت على الهواتف بشكل افتراضي.

الخطوات:

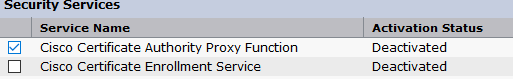

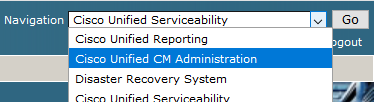

- سجل الدخول إلى

Cisco Unified Serviceabilityالواجهة.

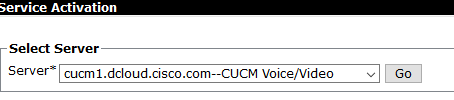

- انتقل إلى

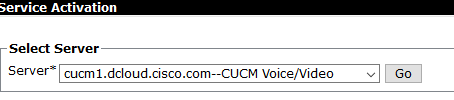

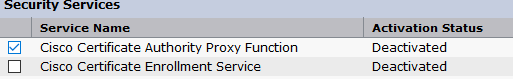

Tools > Service Activation.

- أختر خادم CUCM وانقر

Go.

- تحقق

Cisco Certificate Authority Proxy Functionوانقر فوقSave لتنشيط الخدمة. انقرOkللتأكيد.

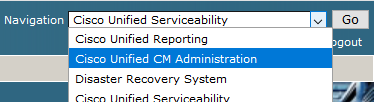

- تأكد من تنشيط الخدمة ثم انتقل إلى إدارة CUCM.

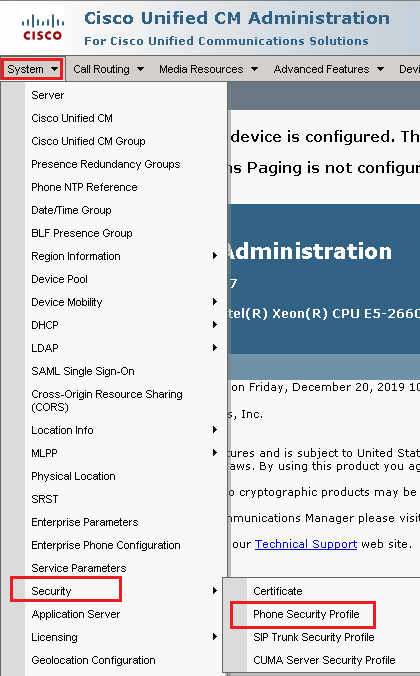

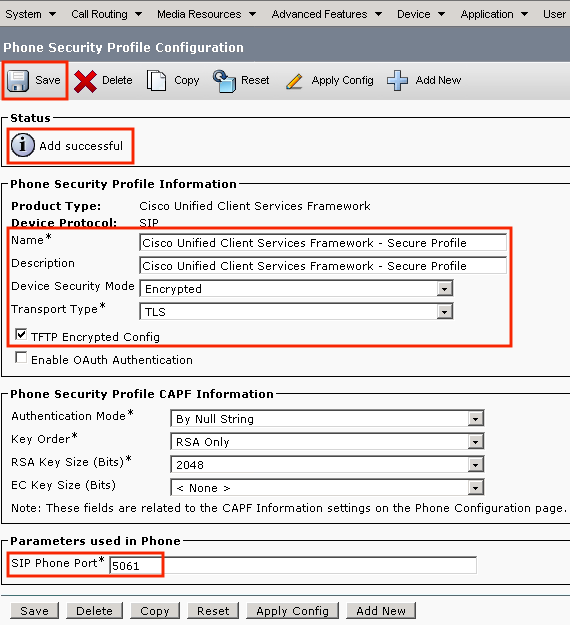

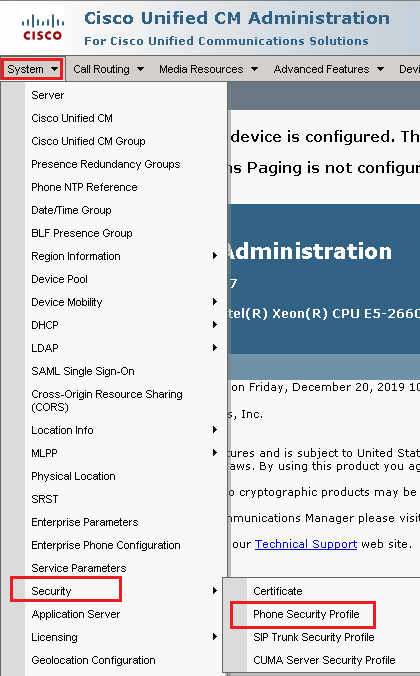

- بعد تسجيل الدخول الناجح إلى إدارة CUCM، انتقل إلى

System > Security > Phone Security Profileلإنشاء ملف تعريف أمان جهاز لجهاز العميل.

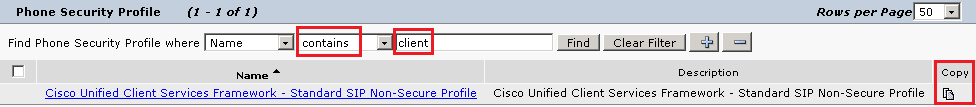

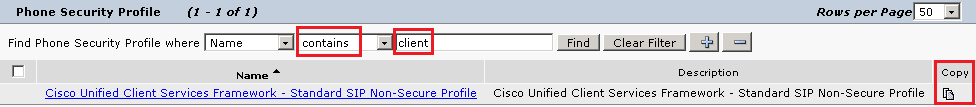

- ابحث عن ملف تعريف الأمان الخاص بنوع جهاز الوكيل الخاص بك. في هذا المثال، يتم إستخدام هاتف ناعم، لذا أختر

Cisco Unified Client Services Framework - Standard SIP Non-Secure Profile. انقر فوق أيقونة النسخ لنسخ ملف التعريف هذا.

لنسخ ملف التعريف هذا.

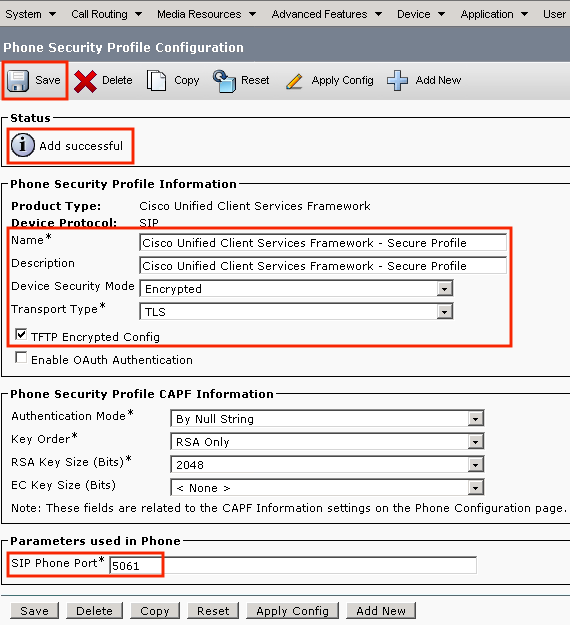

- قم بإعادة تسمية ملف التعريف إلى

Cisco Unified Client Services Framework - Secure Profile. قم بتغيير المعلمات كما في هذه الصورة ثم انقر فوق Save في أعلى يسار الصفحة.

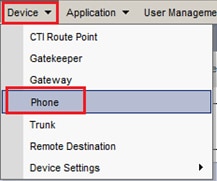

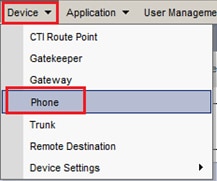

- بعد الإنشاء الناجح لملف تعريف جهاز الهاتف، انتقل إلى

Device > Phone.

- انقر

Findلسرد جميع الهواتف المتوفرة ثم انقر فوق هاتف الوكيل.

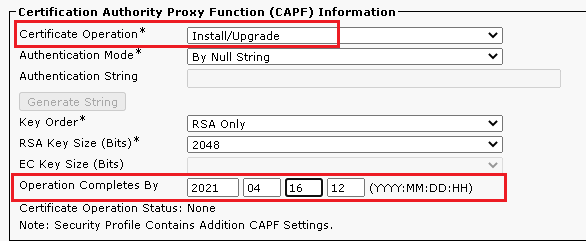

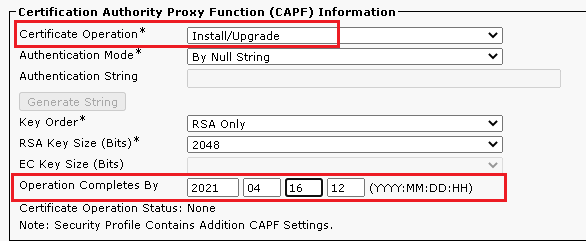

- يتم فتح صفحة تكوين هاتف الوكيل. بحث عن

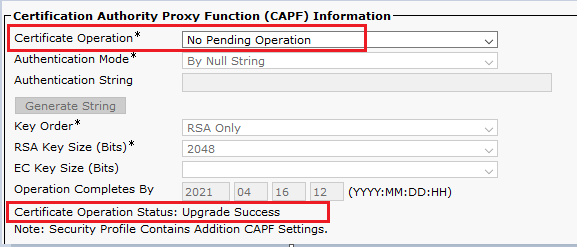

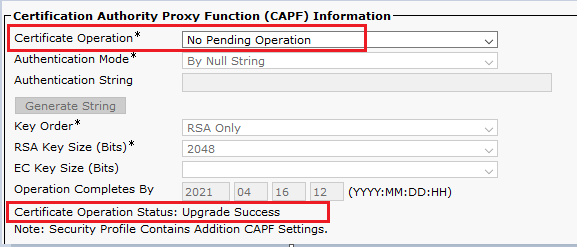

Certification Authority Proxy Function (CAPF) Informationقسم. من أجل تثبيت LSC، قمCertificate OperationبالتعيينInstall/UpgradeOperation Completes byإلى أي تاريخ مستقبلي.

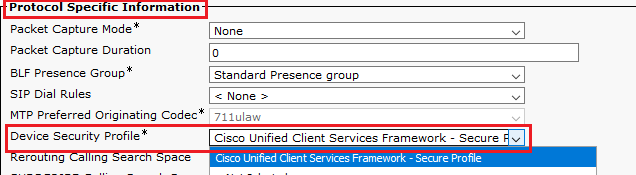

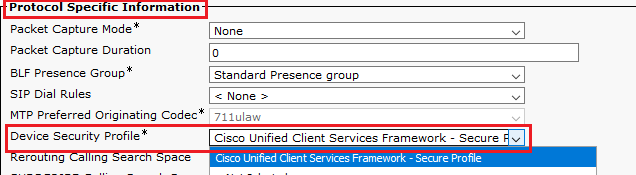

- ابحث عن

Protocol Specific Informationالمقطع وقم بتغييرDevice Security ProfileإلىCisco Unified Client Services Framework – Secure Profile.

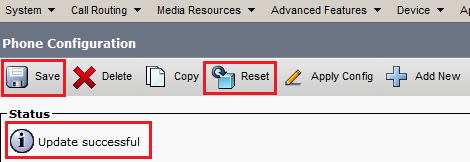

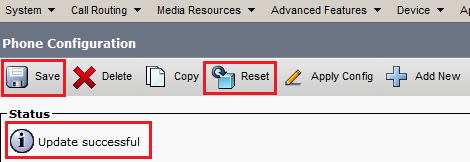

- انقر

Saveفي أعلى يسار الصفحة. تأكد من حفظ التغييرات بنجاح، ثم انقر فوقReset.

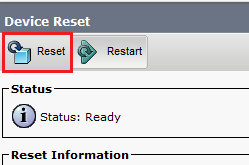

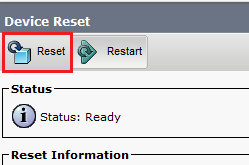

- تفتح نافذة منبثقة، انقر

Resetلتأكيد العملية.

- بعد تسجيل جهاز الوكيل مرة أخرى باستخدام CUCM، قم بتحديث الصفحة الحالية وتحقق من تثبيت LSC بنجاح. تدقيق

Certification Authority Proxy Function (CAPF) Informationقسم،Certificate Operationينبغي أن يكون ثبتت إلىNo Pending OperationCertificate Operation Statusو ثبتت إلى Upgrade Success.

- ارجع إلى الخطوات نفسها من الخطوة. 7 - 13 لتأمين أجهزة العملاء الآخرين التي تريد إستخدام SIP الآمن و RTP مع CUCM.

التحقق من الصحة

للتحقق من صحة RTP مؤمن بشكل صحيح، قم بتنفيذ الخطوات التالية:

- قم بإجراء مكالمة إختبار لمركز الاتصال، واستمع إلى مطالبة IVR.

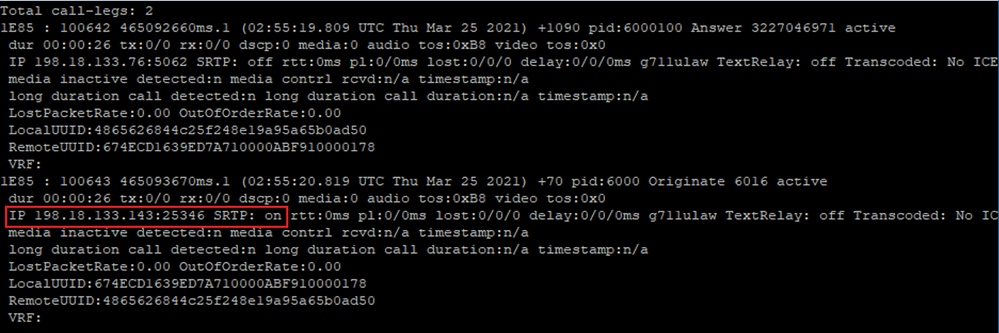

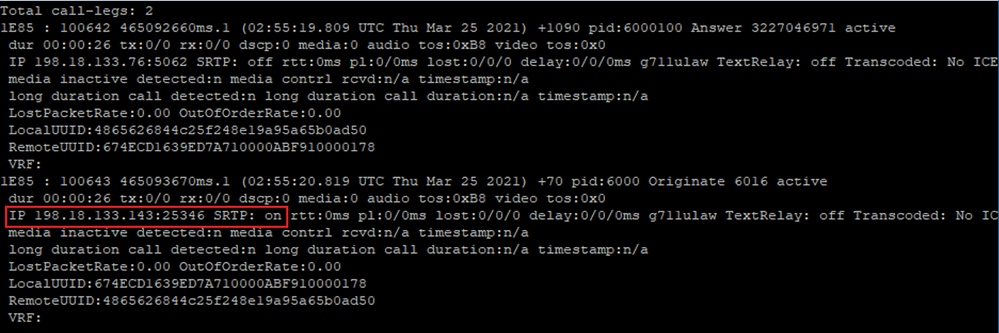

- في نفس الوقت، افتح جلسة SSH إلى vCUBE، وقم بتشغيل الأمر التالي:

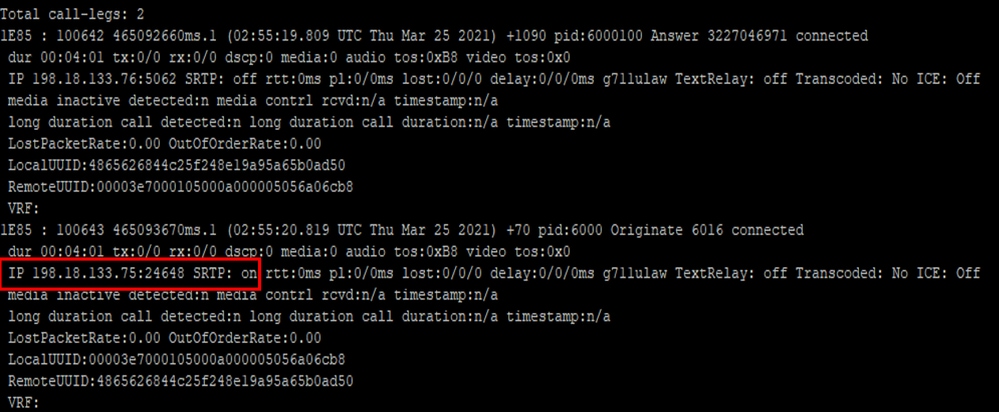

show call active voice brief

تلميح: تحقق من ما إذا كان SRTPonبين المكعب و VVB (198.18.133.143). إذا كانت نعم، فهذا يؤكد أن حركة مرور RTP آمنة بين المكعب و VVB.

- أجعل وكيلا متوفرا للرد على المكالمة.

.

- يتم حجز العميل ويتم توجيه المكالمة إلى العميل. أجب على المكالمة.

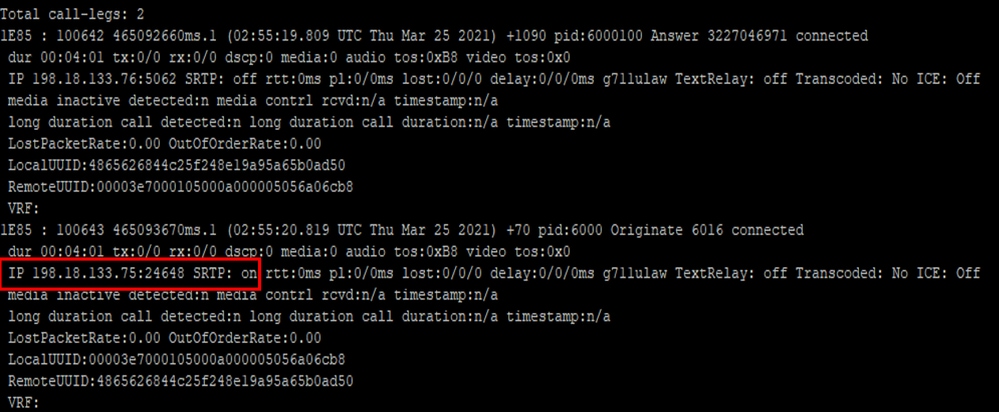

- يتم الاتصال بالوكيل. ارجع إلى جلسة SSH الخاصة بالمكعب vCUBE، ثم قم بتشغيل الأمر التالي:

show call active voice brief

تلميح: تحقق مما إذا كان SRTPonبين المكعب وهواتف العملاء (198.18.133.75). إذا كانت نعم، فهذا يؤكد أن حركة مرور RTP آمنة بين المكعب والوكيل.

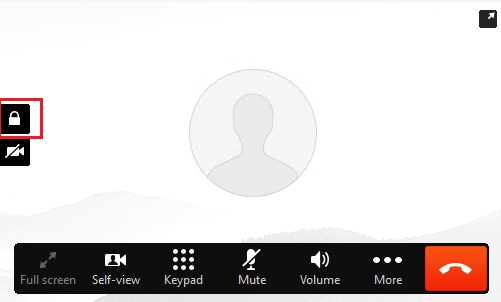

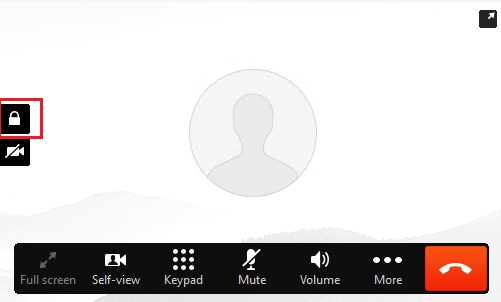

- أيضا، بمجرد اتصال المكالمة، يتم عرض قفل أمان على جهاز الوكيل. هذا أيضا يؤكد ال RTP حركة مرور يكون أمن.

للتحقق من تأمين إشارات SIP بشكل صحيح، ارجع إلى تكوين مقالة إرسال إشارات SIP الآمنة.

التعليقات

التعليقات