Was sind Best Practices für die OT-Sicherheit?

Da Betriebsnetzwerke auf IT-Technologien basieren, sind für die OT-Sicherheit dieselben Cybersicherheitslösungen erforderlich wie für IT-Netzwerke, also beispielsweise Perimetersicherheit, Endpunktschutz, Multifaktor-Authentifizierung (MFA) und Schulungen von Teams. Um den besonderen Gegebenheiten von OT-Umgebungen gerecht zu werden, müssen jedoch spezifische Maßnahmen ergriffen werden. Mit Cisco Industrial Threat Defense, der OT-Sicherheitslösung von Cisco, können Sie Ihren OT-Sicherheitsstatus stärken.

Schränken Sie die Kommunikation zwischen IT- und OT-Domänen ein

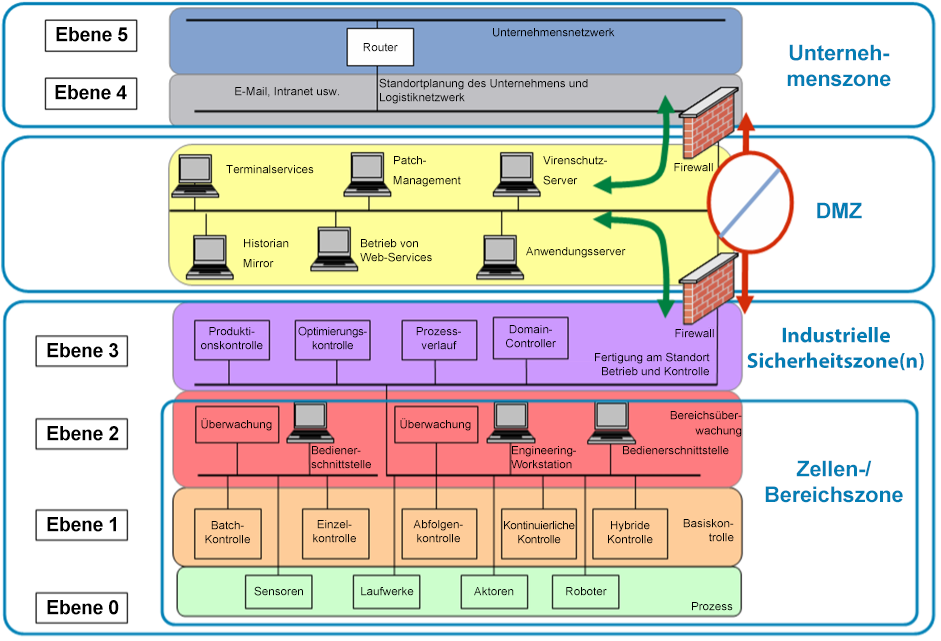

Die erste Maßnahme auf dem Weg zur OT-Sicherheit ist die Beschränkung des logischen Zugriffs auf das OT-Netzwerk. Häufig wird ein IDMZ-Netzwerk mit Firewalls eingerichtet, die verhindern, dass der Netzwerkverkehr direkt zwischen dem Unternehmens- und dem OT-Netzwerk übertragen wird. Die IDMZ-Firewall ist die erste Verteidigungslinie, mit der Angreifer konfrontiert werden, wenn sie versuchen, in das Netzwerk einzudringen. Sie ist darüber hinaus der Durchsetzungspunkt für den Zugriff nach dem Least-Privilege-Prinzip, damit seriöse Services die Grenze auf sichere Weise überschreiten können.

Cisco Secure Firewall entdecken >

Pflegen Sie eine ausführliche Bestandsliste Ihrer OT-Ressourcen

Sie können nur schützen, was Sie kennen. Die Pflege eines detaillierten Bestandsverzeichnisses der betrieblichen Technologieressourcen ist die Grundvoraussetzung für ein OT-Sicherheitsprogramm. Durch die Transparenz der OT-Umgebung können Risiken wie Softwareschwachstellen, unbekannte Ressourcen, IDMZ-Lecks und unnötige Kommunikation ermittelt werden. Nur so können Unternehmen den Unterschied zwischen Angriffen und vorübergehenden Zuständen oder dem normalen Betrieb des OT-Netzwerks erkennen.

Cisco Cyber Vision entdecken >

Unterteilen Sie OT-Netzwerke in kleinere Vertrauenszonen

Viele industrielle Netzwerke haben sich im Laufe der Jahre zu großen, flachen Layer-2-Netzwerken entwickelt. Die Kommunikation zwischen den Ressourcen muss nun unbedingt eingeschränkt werden, um zu verhindern, dass sich Angriffe ausbreiten und die gesamte Produktionsinfrastruktur gefährden. In den Sicherheitsstandards ISA/IEC-62443 wird empfohlen, dass Systeme in Gruppen (sogenannte „Zonen“) aufgeteilt werden, die über Kanäle (sogenannte „Conduits“) miteinander kommunizieren.

Die Verwendung von Firewalls für die Zonensegmentierung erfordert den Einsatz spezieller Security-Appliances, die Änderung der Netzwerkverkabelung und das Management von Firewall-Regeln. Mithilfe der Softwaresegmentierung können Sie jedoch Sicherheitsrichtlinien durchsetzen und sichere Zonen im gesamten Industrienetzwerk einrichten, ohne dass Sie spezielle Security-Appliances einsetzen und warten müssen.

Cisco Identity Services Engine (ISE) entdecken >

Setzen Sie Zero-Trust-Remote-Zugriff auf OT-Ressourcen durch

Durch den Remote-Zugriff können OT-Ressourcen ohne zeit- und kostenaufwändige Besuche vor Ort gemanagt und Fehler behoben werden. In vielen Unternehmen haben Maschinenbauer, Wartungsfirmen oder die Betriebsteams selbst mobile Gateways oder Software für den Remote-Zugriff installiert, die außerhalb der Kontrolle der IT-Abteilung liegen. Andererseits erfordern in der IDMZ installierte Virtual Private Networks (VPNs) das Management komplexer Firewall-Regeln, und sie haben keinen Zugriff auf Geräte hinter den NAT-Grenzen.

Es werden immer häufiger Lösungen für Zero-Trust Network Access (ZTNA) eingesetzt, um Unternehmen bei der Eindämmung von Cyberrisiken zu unterstützen. ZTNA ist ein sicherer Service für den Remote-Zugriff, der User verifiziert und ihnen unter Berücksichtigung von Identitäts- und Kontextrichtlinien nur Zugriff auf bestimmte Ressourcen gewährt. Zunächst wird standardmäßig eine Verweigerungshaltung eingenommen, und es wird dann flexibel das zum jeweiligen Zeitpunkt benötigte Vertrauen gewährt. In OT-Umgebungen muss ZTNA jedoch zur Vereinfachung der Bereitstellung in großem Maßstab verbreitet werden und Zugriff auf alle Ressourcen ermöglichen.

Cisco Secure Equipment Access (SEA) entdecken >

Ermöglichen Sie den Sicherheitsteams einen ganzheitlichen Überblick über IT und OT

Neben der Identifizierung und dem Schutz von OT-Ressourcen muss die OT-Sicherheit auch Ereignisse in Bezug auf die Cybersicherheit erkennen und auf diese reagieren. Häufig wird die OT-Sicherheit isoliert gehandhabt, sodass SicherheitsanalystInnen keinen Überblick über die globale Bedrohungslandschaft haben, der das Unternehmen ausgesetzt ist. Die für Sicherheitsverfahren zuständigen Teams benötigen Lösungen, die es ihnen ermöglichen, problemlos Beobachtungswerte über die IT- und OT-Domänen hinweg zu untersuchen und Korrekturmaßnahmen zu ergreifen, um zu verhindern, dass eine Bedrohung mehrere Domänen erreicht.

Cisco XDR entdecken >

Wappnen Sie sich für das Schlimmste

Im Idealfall greift die Cybersicherheit schon, bevor ein Ernstfall eintritt. In jedem Unternehmen sollten die Beschäftigten regelmäßig in Bezug auf Best Practices der Cybersicherheit geschult werden. Der Aufbau Ihrer OT-Sicherheit beinhaltet auch das Testen Ihrer Abwehr, die Erstellung von Playbooks und die Durchführung von theoretischen Übungen.

Cisco Talos Incident-Response-Services entdecken >