Azure での ASA Virtual の Auto Scale ソリューション

Auto Scale ソリューションについて

Auto Scale ソリューションにより、パフォーマンス要件に合わせてリソースを割り当て、コストを削減できます。リソースの需要が増加した場合、システムは必要に応じてリソースが割り当てられるようにします。リソースの需要が減少すると、コストを削減するためにリソースの割り当てが解除されます。

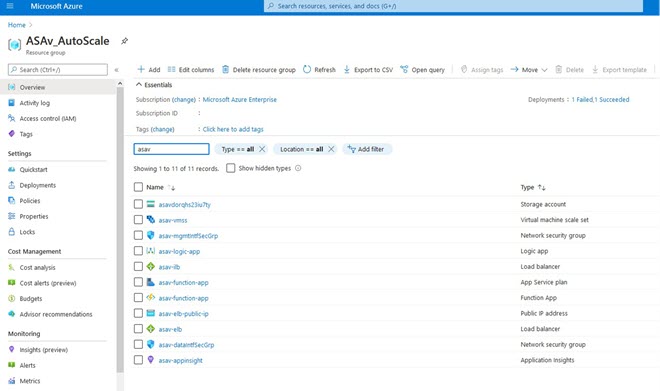

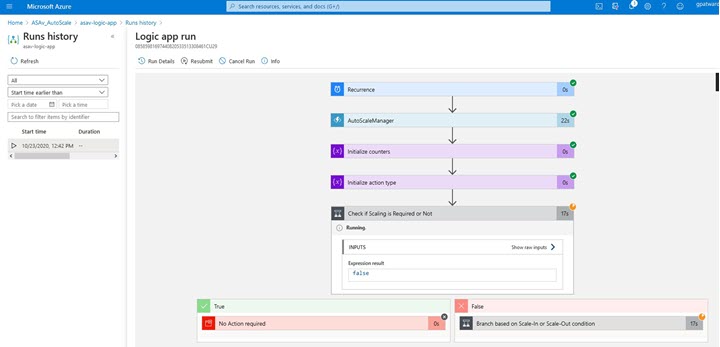

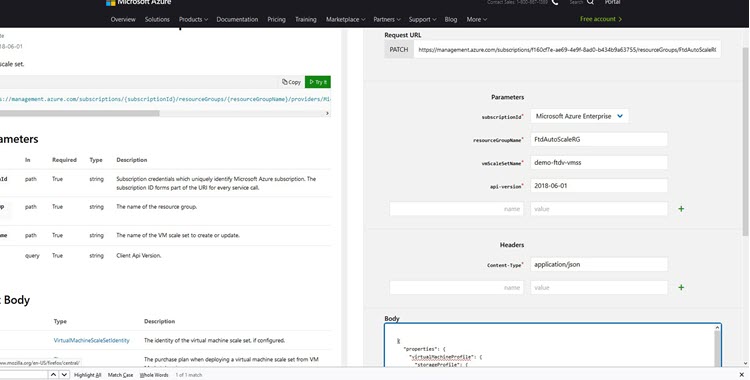

ASA Virtual Auto Scale for Azure は、Azure が提供するサーバーレス インフラストラクチャ(Logic App、Azure 関数、ロードバランサ、セキュリティグループ、仮想マシンスケールセットなど)を使用する完全なサーバーレス導入です。

ASA Virtual Auto Scale for Azure 導入の主な特徴は次のとおりです。

-

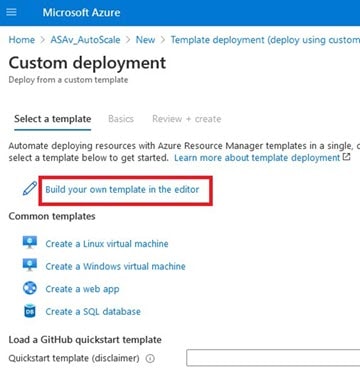

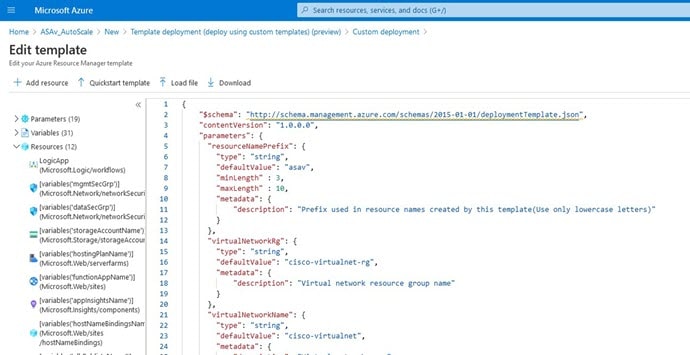

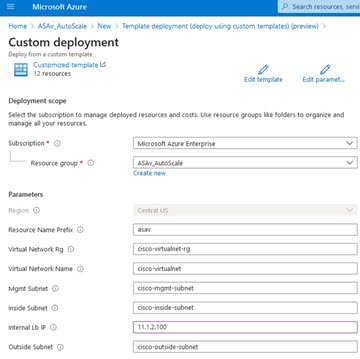

Azure Resource Manager(ARM)テンプレートベースの展開。

-

CPU およびに基づくスケーリングメトリックのサポート:

(注)

詳細については、「Auto Scale ロジック」を参照してください。

-

ASA Virtual 展開とマルチ可用性ゾーンのサポート。

-

スケールアウトされた ASA 仮想 インスタンスに完全に自動化された構成を自動適用。

-

ロードバランサとマルチ可用性ゾーンのサポート。

-

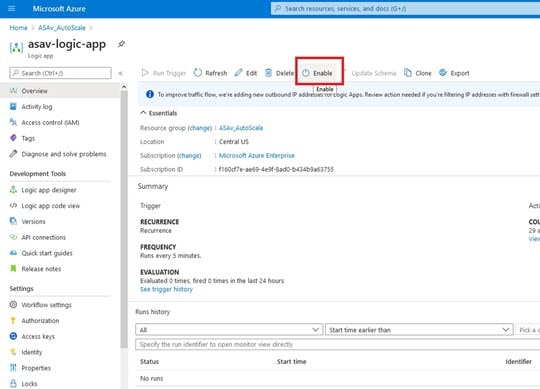

Auto Scale 機能の有効化と無効化をサポート。

-

シスコでは、導入を容易にするために、Auto Scale for Azure 導入パッケージを提供しています。

Azure の ASA Virtual Auto Scale ソリューションは、異なるトポロジを使用して構成された 2 種類の導入例をサポートします。

-

サンドイッチテクノロジーを使用した Auto Scale:ASA Virtual スケールセットを Azure の内部ロードバランサ(ILB)と Azure の外部ロードバランサ(ELB)の間に配置します。

-

Azure ゲートウェイロードバランサ(GWLB)を使用した Auto Scale:Azure GWLB は、セキュアファイアウォール、パブリックロードバランサ、および内部サーバーと統合されており、ファイアウォールの展開、管理、およびスケーリングを簡素化します。

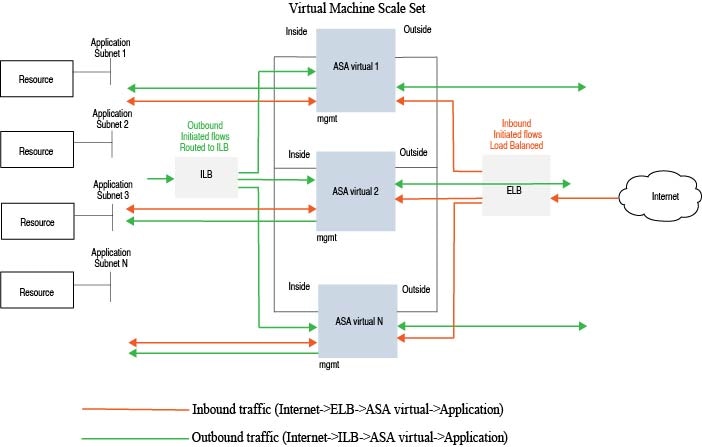

サンドイッチトポロジを使用した Auto Scale の導入例

ASA 仮想 Auto Scale for Azure は、ASA 仮想 スケールセットを Azure の内部ロードバランサ(ILB)と Azure の外部ロードバランサ(ELB)の間に配置する自動水平スケーリングソリューションです。

-

ELB は、インターネットからのトラフィックをスケールセット内の ASA 仮想 インスタンスに分散させます。その後、ファイアウォールがアプリケーションにトラフィックを転送します。

-

ILB は、アプリケーションからのアウトバウンド インターネット トラフィックをスケールセット内の ASA 仮想 インスタンスに分散させます。その後、ファイアウォールがインターネットにトラフィックを転送します。

-

ネットワークパケットが、単一の接続で両方(内部および外部)のロードバランサを通過することはありません。

-

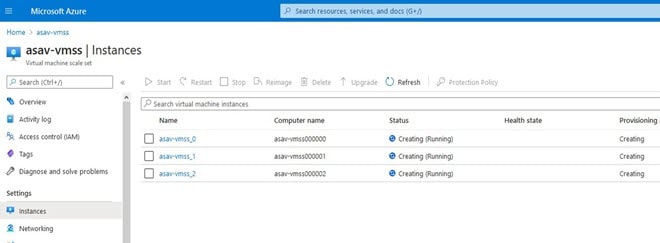

スケールセット内の ASA 仮想 インスタンスの数は、負荷条件に基づいて自動的にスケーリングおよび設定されます。

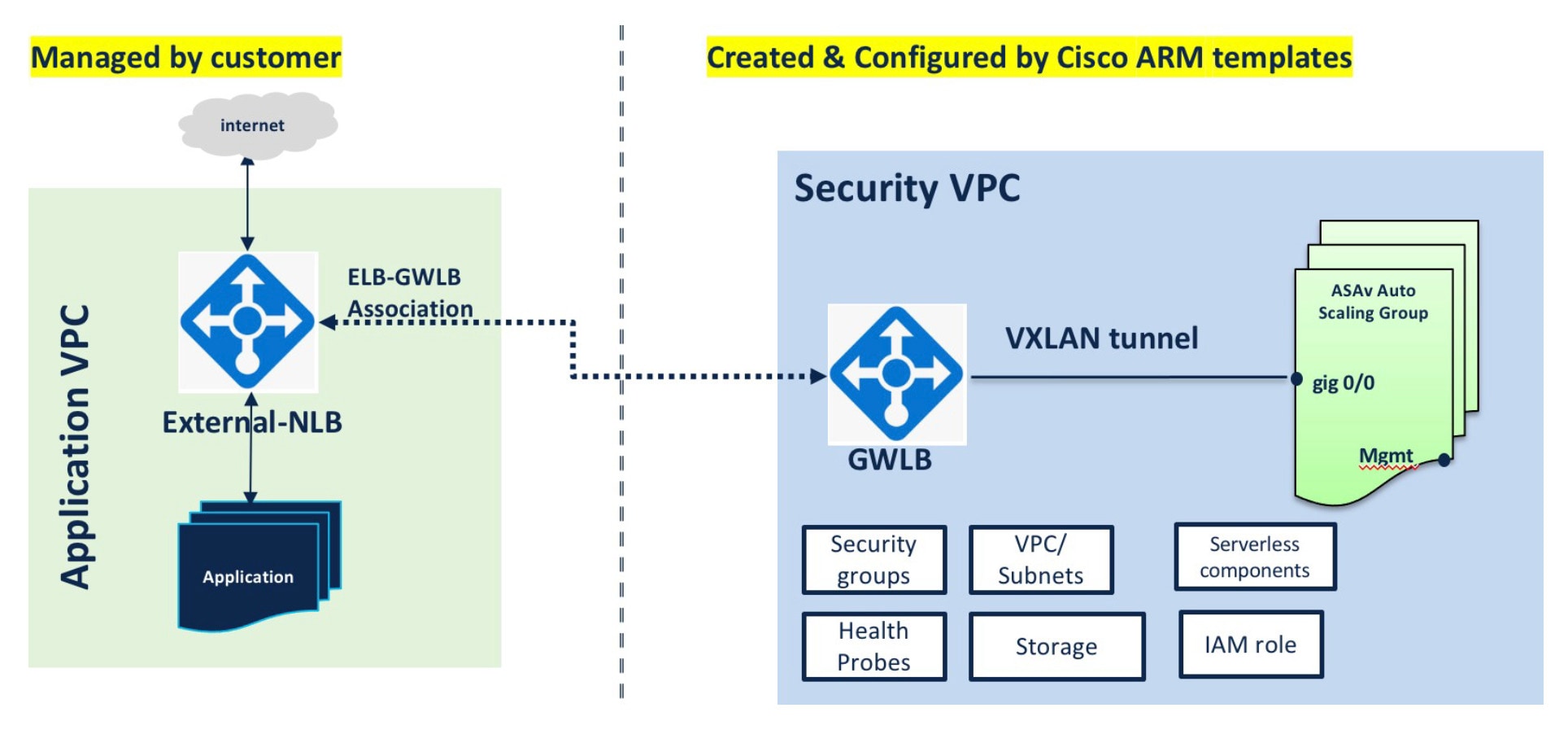

Azure Gateway Load Balancer を使用した Auto Scale の導入例

Azure Gateway Load Balancer(GWLB)は、アプリケーションサーバーなどの Azure VM との間のインターネットトラフィックが、ルーティングの変更を必要とせずに Secure Firewall によって検査されるようにします。この Azure GWLB と Secure Firewall の統合により、ファイアウォールの展開、管理、およびスケーリングが簡素化されます。また、この統合により、運用の複雑さが軽減され、ファイアウォールでのトラフィックの単一のエントリポイントとエグジットポイントが提供されます。アプリケーションとインフラストラクチャは、送信元 IP アドレスの可視性を維持できます。一部の環境では、この可視性が非常に重要です。

Azure GWLB Auto Scale の導入例で、ASA Virtual は、管理、診断、およびデータインターフェイス 1 つの合計 3 つのインターフェイスのみを使用します。もう 1 つのデータインターフェイスは使用しません。

(注) |

|

ライセンシング

PAYG と BYOL の両方がサポートされています。

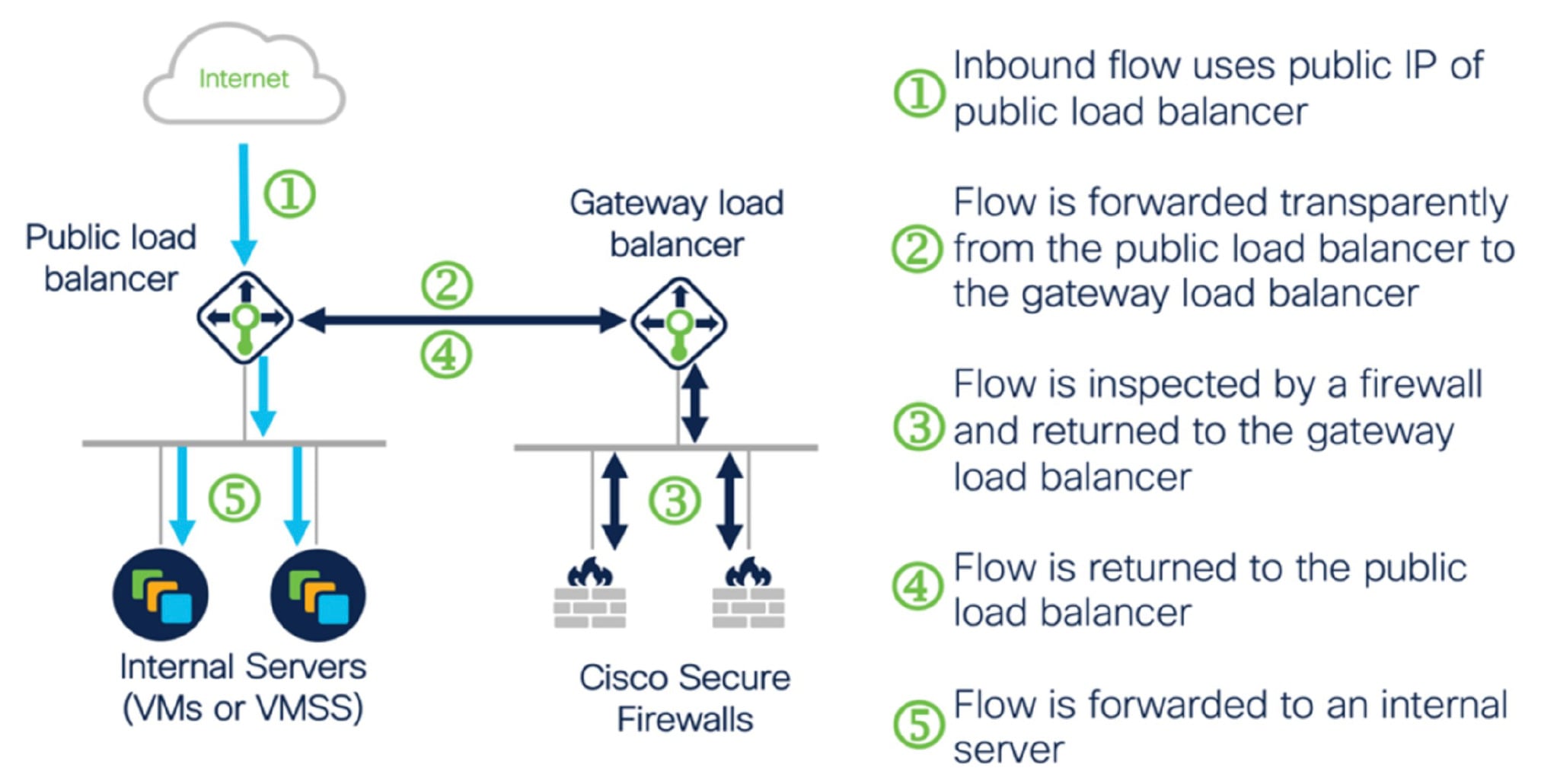

着信トラフィックの導入例とトポロジ

次の図は、着信トラフィックのトラフィックフローを示しています。

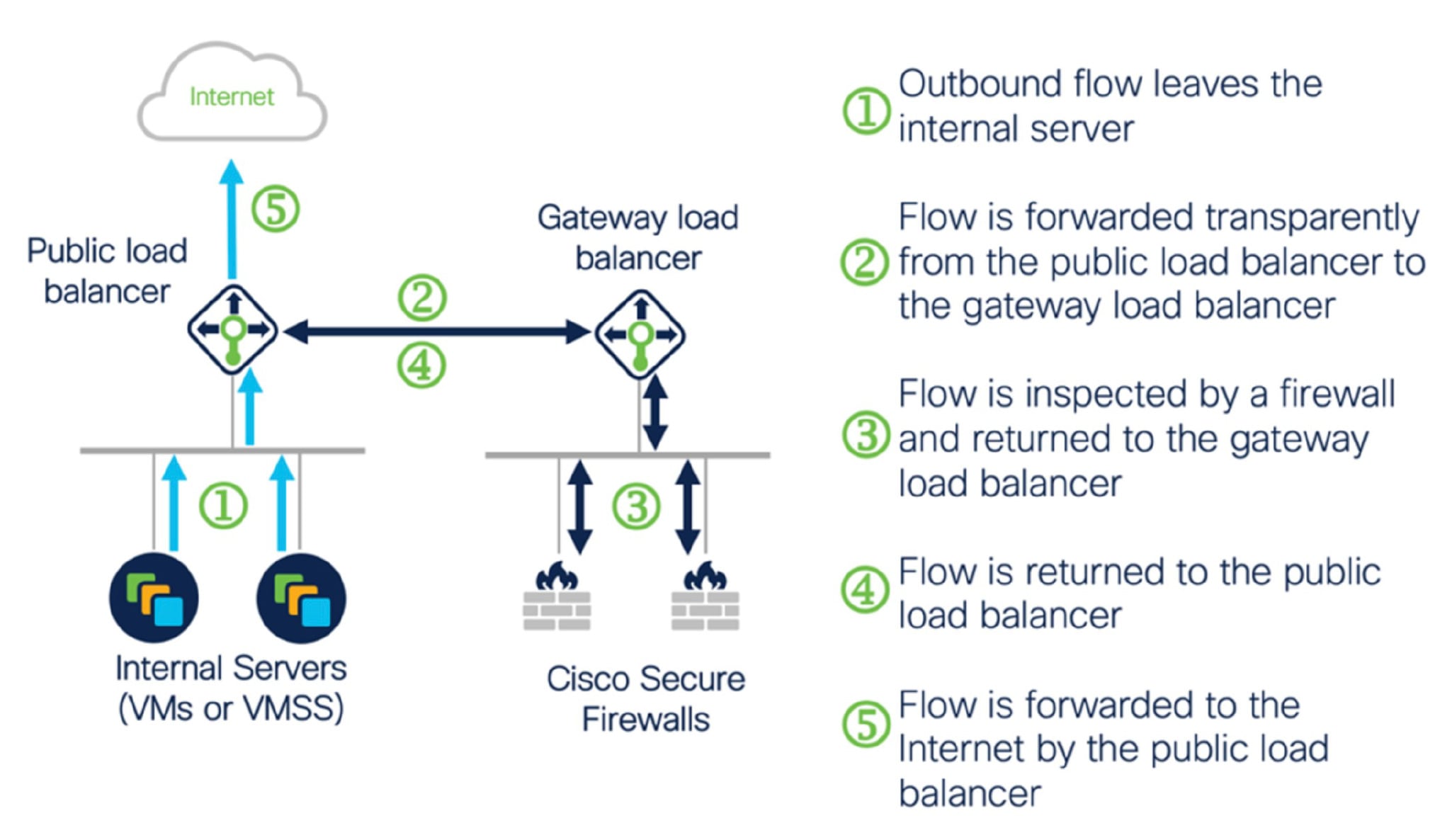

発信トラフィックの導入例とトポロジ

次の図は、発信トラフィックのトラフィックフローを示しています。

アプリケーション VPC とセキュリティ VPC 間のトラフィックフロー

次の図では、トラフィックは既存のトポロジからファイアウォールにリダイレクトされ、外部ロードバランサによる検査が行われます。その後、トラフィックは新しく作成された GWLB にルーティングされます。ELB にルーティングされるトラフィックはすべて GWLB に転送されます。

次に、GWLB は VXLAN でカプセル化されたトラフィックを ASA Virtual インスタンスに転送します。GWLB は、入力トラフィックと出力トラフィックに 2 つの別個の VXLAN トンネルを使用するため、2 つの ASA Virtual アソシエーションを作成する必要があります。ASA Virtual は、VXLAN でカプセル化されたトラフィックのカプセル化を解除して検査し、GWLB にルーティングします。その後、GWLB はトラフィックを ELB に転送します。

スコープ

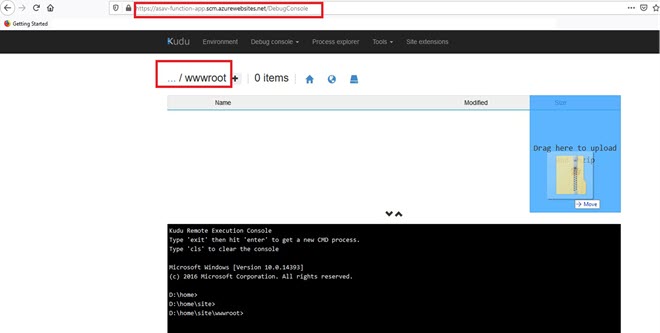

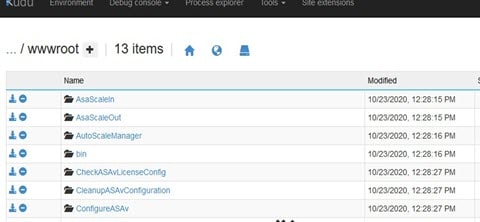

このドキュメントでは、ASA Virtual Auto Scale for Azure ソリューションと、 のサーバーレスコンポーネントを展開する詳細な手順について説明します。

重要 |

|

フィードバック

フィードバック