簡介

本檔案介紹如何在Catalyst 9800無線LAN控制器上使用中央或本機驗證設定FlexConnect。

必要條件

需求

思科建議您瞭解以下主題:

- Catalyst無線9800組態型號

- FlexConnect

- 802.1x

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- C9800-CL、Cisco IOS-XE® 17.3.4

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

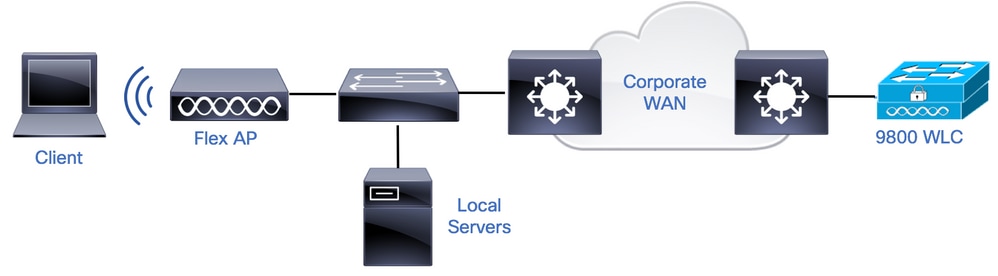

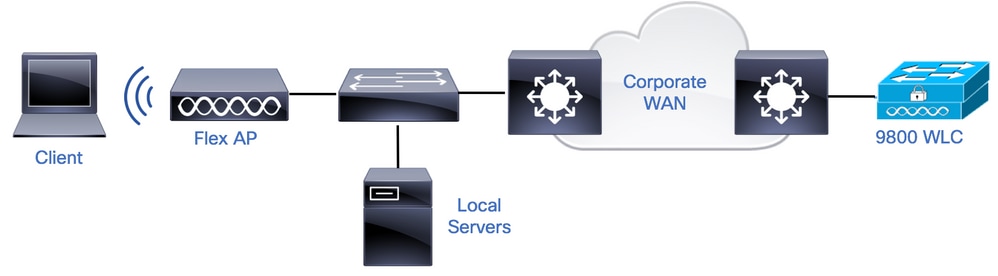

FlexConnect是用於遠端辦公室部署的無線解決方案。它允許您通過廣域網(WAN)鏈路從公司辦公室配置遠端位置的接入點(AP),而無需在每個位置部署控制器。FlexConnect AP可以在本地交換客戶端資料流量,並在與控制器的連線斷開時執行本地客戶端身份驗證。在連線模式下,FlexConnect AP還可以執行本地身份驗證。

設定

網路圖表

組態

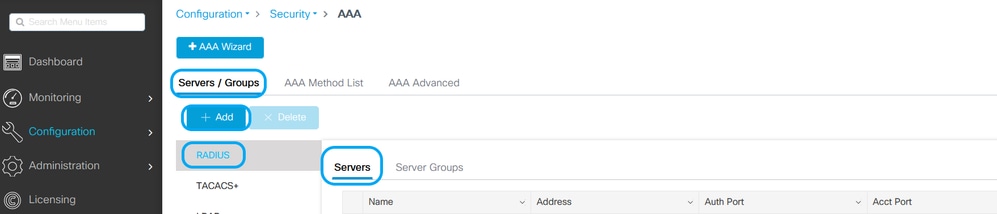

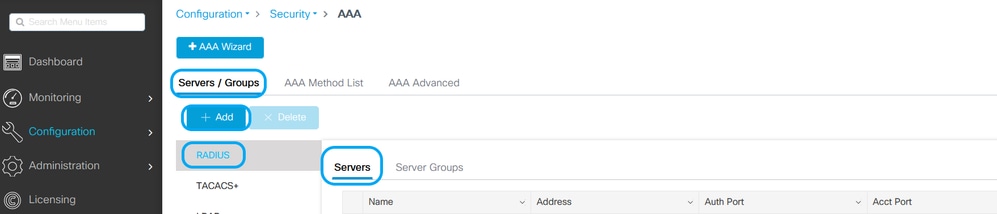

9800 WLC上的AAA組態

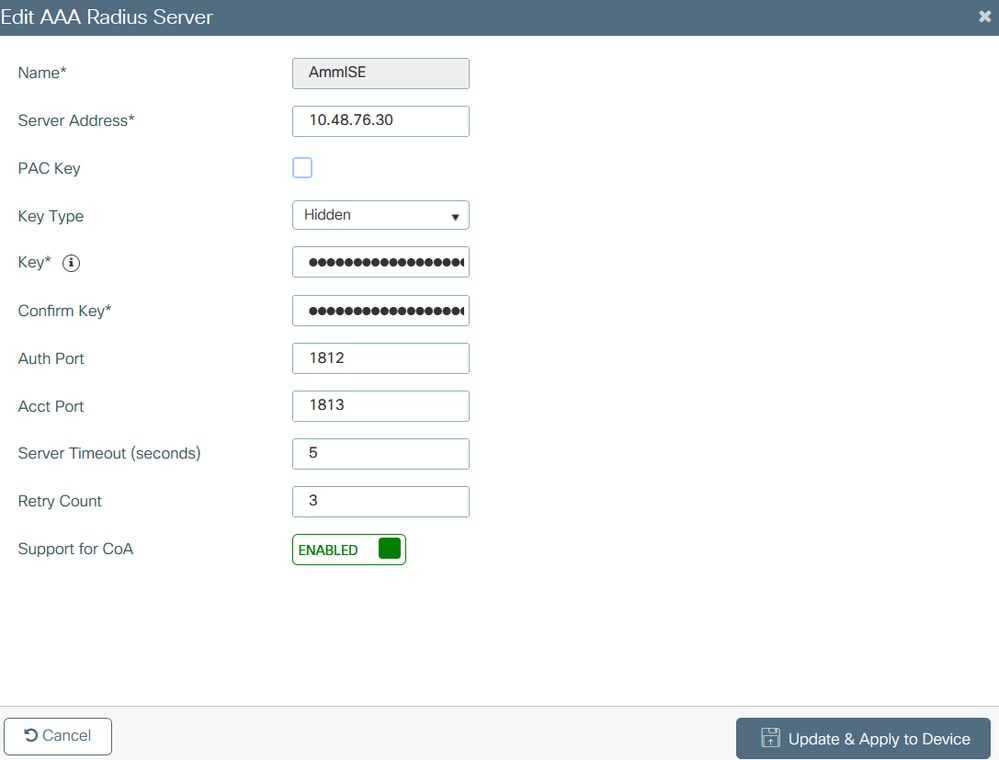

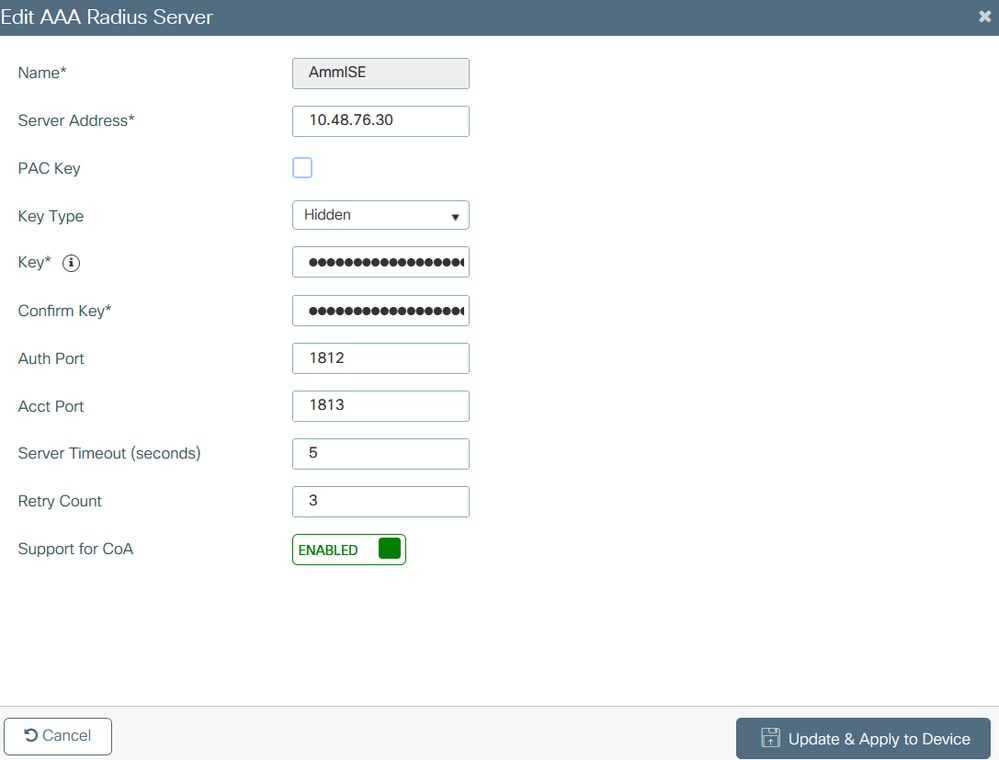

步驟1.宣告RADIUS伺服器。在 GUI 上:導覽至Configuration > Security > AAA > Servers / Groups > RADIUS > Servers > + Address,然後輸入RADIUS伺服器資訊。

如果您計畫將來使用任何需要CoA的安全型別,請確保支援CoA。

附註:附註:Flex connect本地身份驗證部署不支援Radius CoA。.

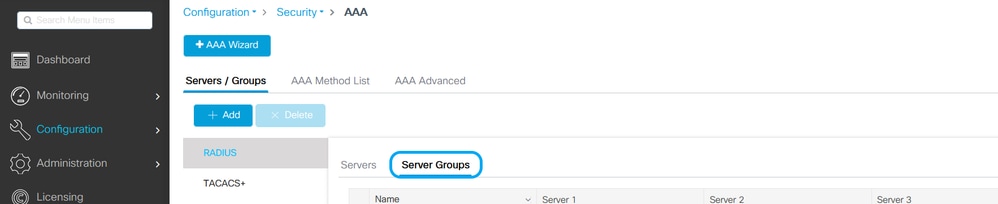

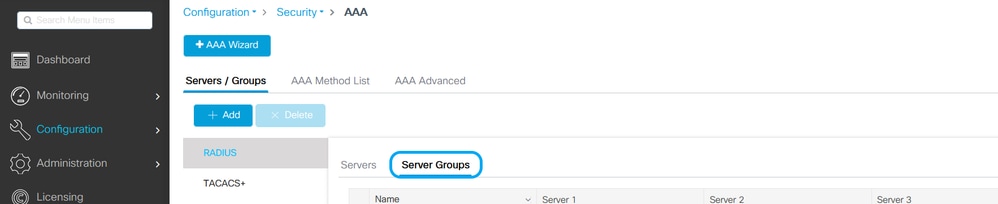

步驟2.將RADIUS伺服器新增到RADIUS群組。在GUI上:導覽至Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Add。

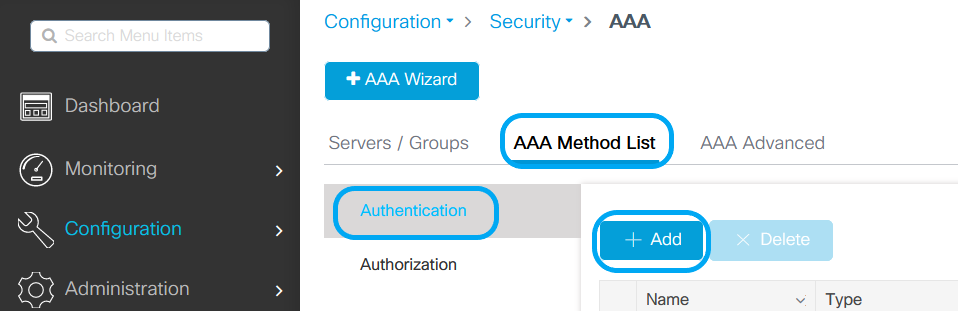

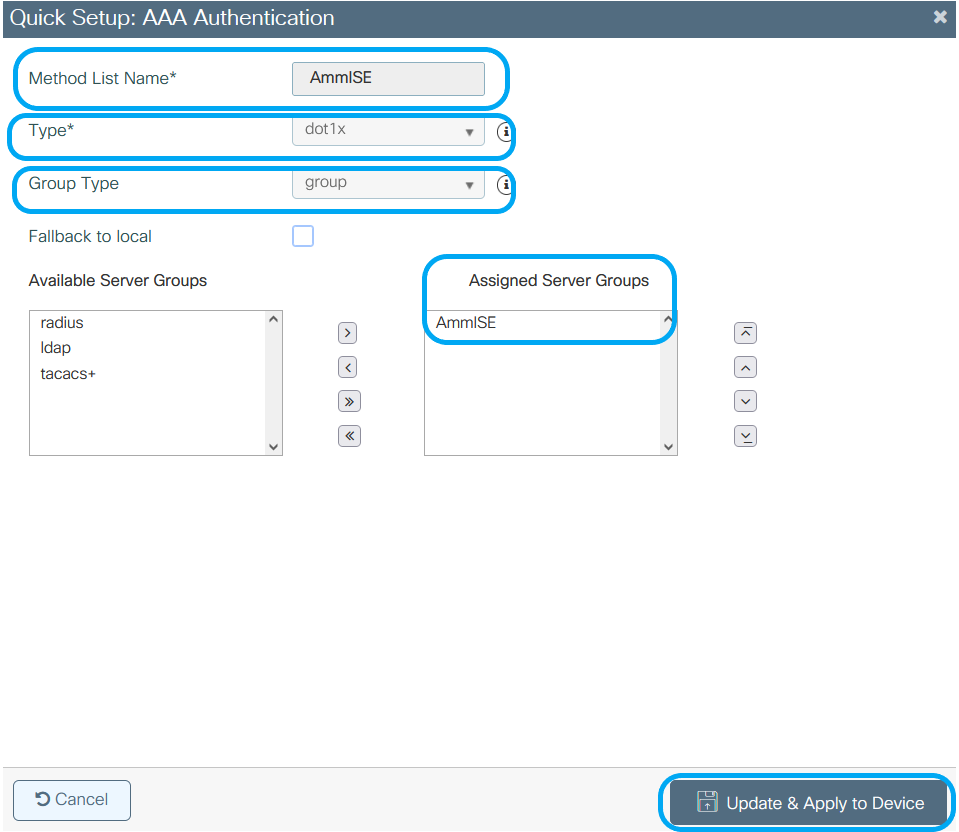

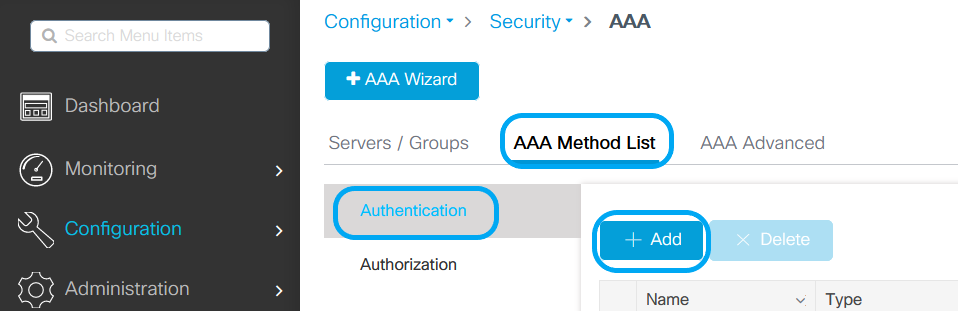

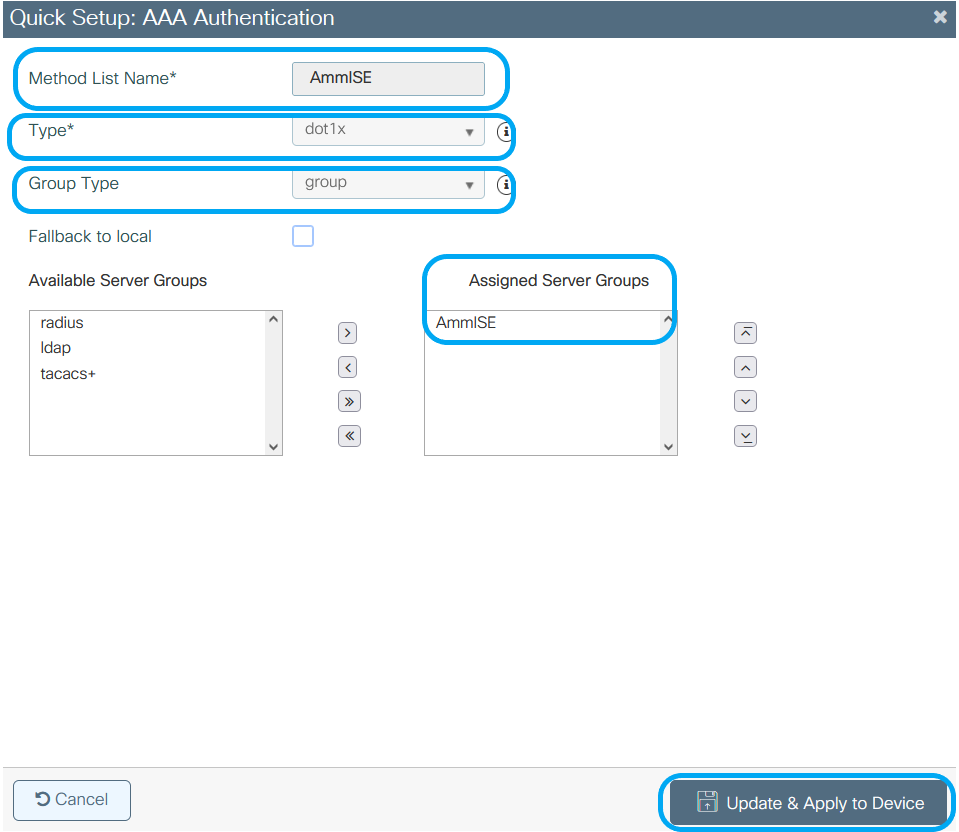

步驟3.建立身份驗證方法清單。在 GUI 上:導覽至Configuration > Security > AAA > AAA Method List > Authentication > + Add

在 CLI 上:

# config t

# aaa new-model

# radius server <radius-server-name>

# address ipv4 <radius-server-ip> auth-port 1812 acct-port 1813

# timeout 300

# retransmit 3

# key <shared-key>

# exit

# aaa group server radius <radius-grp-name>

# server name <radius-server-name>

# exit

# aaa server radius dynamic-author

# client <radius-server-ip> server-key <shared-key>

# aaa authentication dot1x <dot1x-list-name> group <radius-grp-name>

WLAN配置

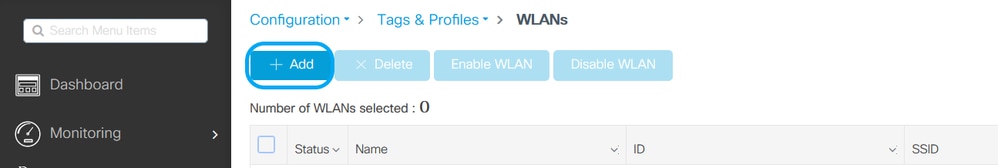

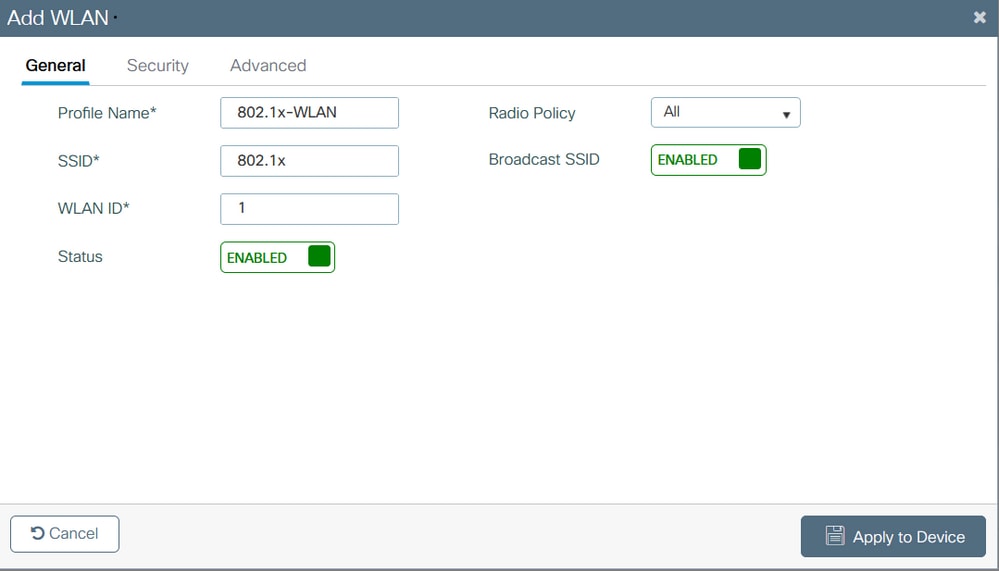

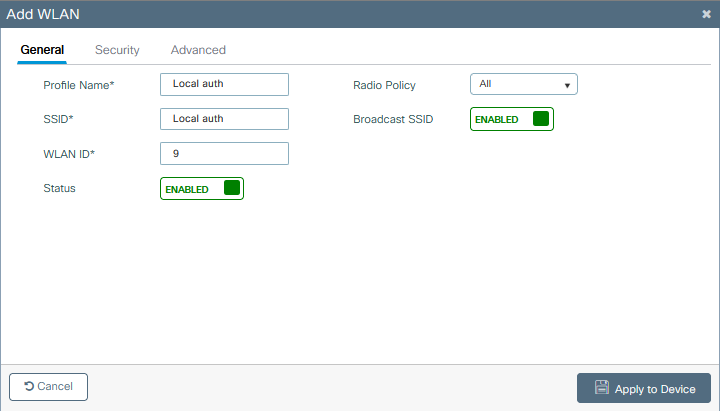

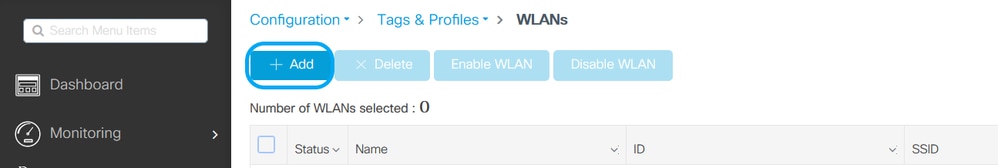

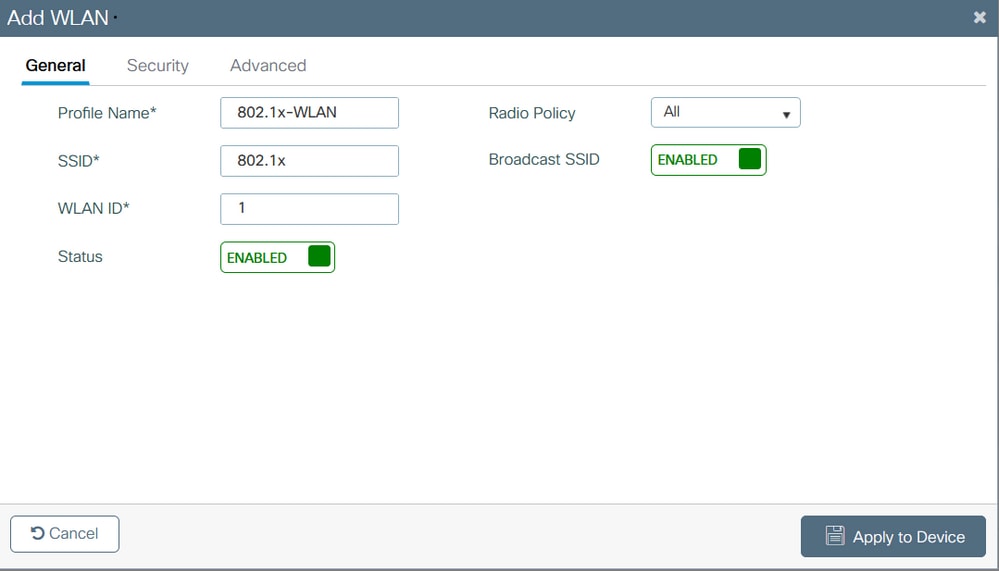

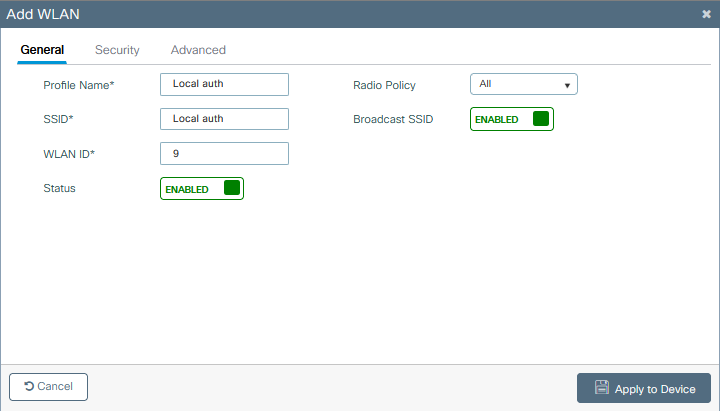

步驟1.在GUI上:導覽至Configuration > Wireless > WLANs,然後按一下+Add以建立一個新的WLAN,然後輸入WLAN資訊。然後點選應用到裝置。

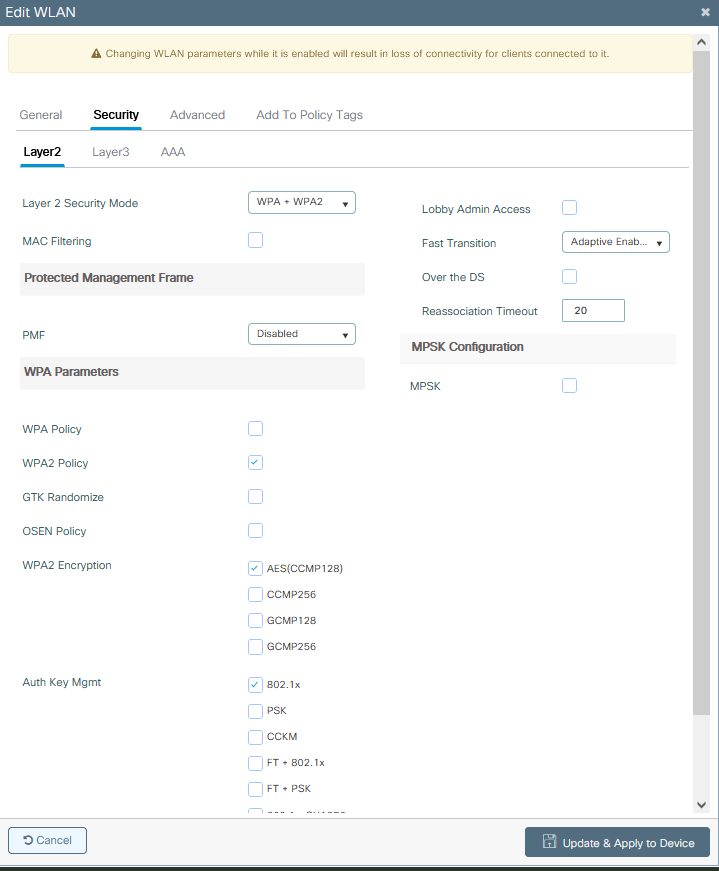

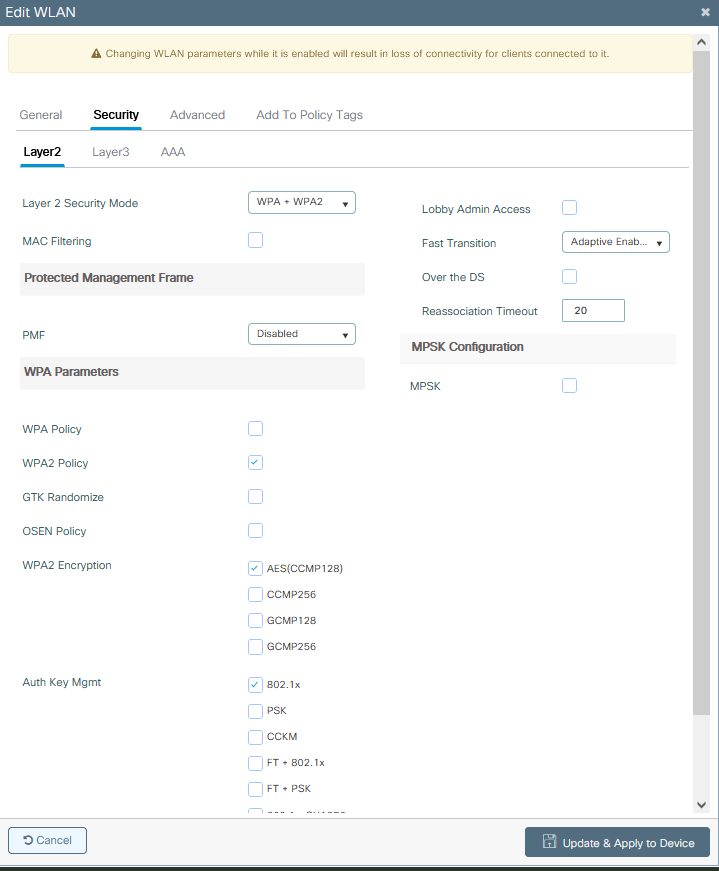

步驟2.在GUI上:只要使用加密方法,導航至安全頁籤以配置第2/第3層安全模式,並在使用802.1x的情況下配置身份驗證清單。然後按一下Update & Apply to Device。

原則設定檔組態

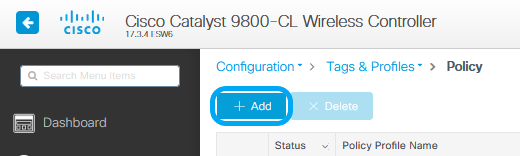

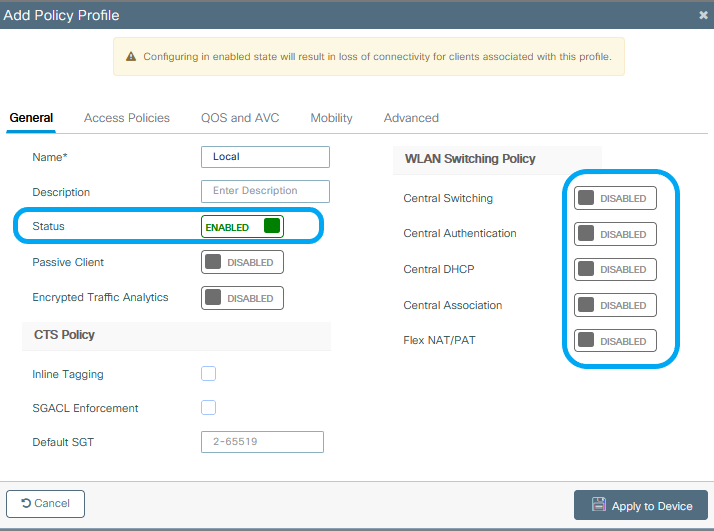

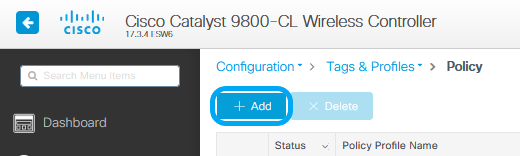

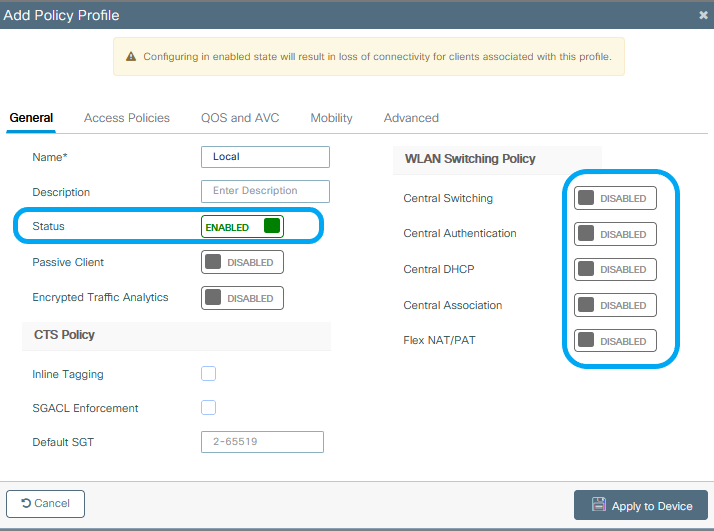

步驟1.在GUI上:導覽至Configuration > Tags & Profiles > Policy,然後按一下+Add以建立Policy Profile。

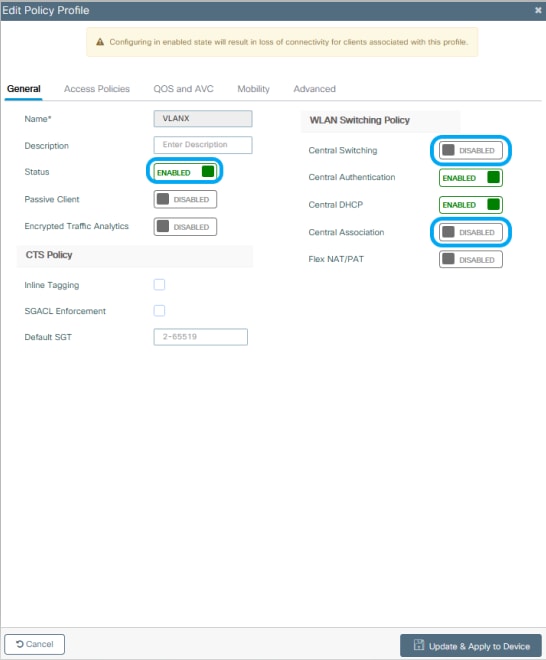

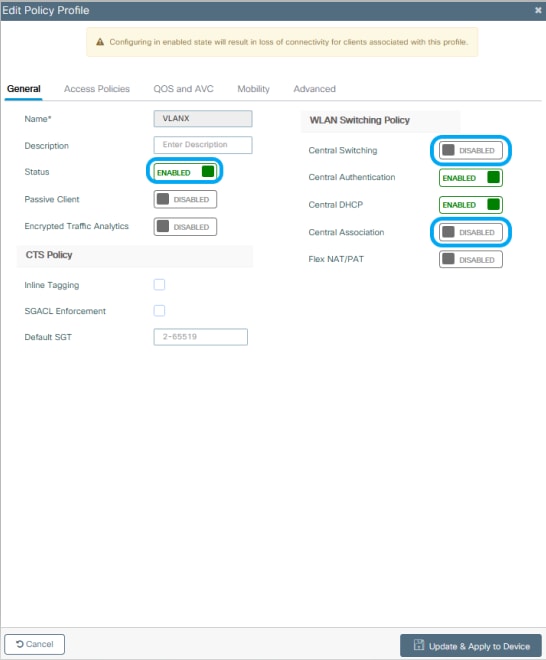

步驟2.新增名稱並取消選中Central Switching框。透過此設定,控制器會處理使用者端驗證,而FlexConnect存取點會在本地交換使用者端封包。

附註:如果中央交換被禁用,則關聯和交換必須始終成對。使用Flexconnect AP時,必須在所有策略配置檔案上禁用中央關聯。

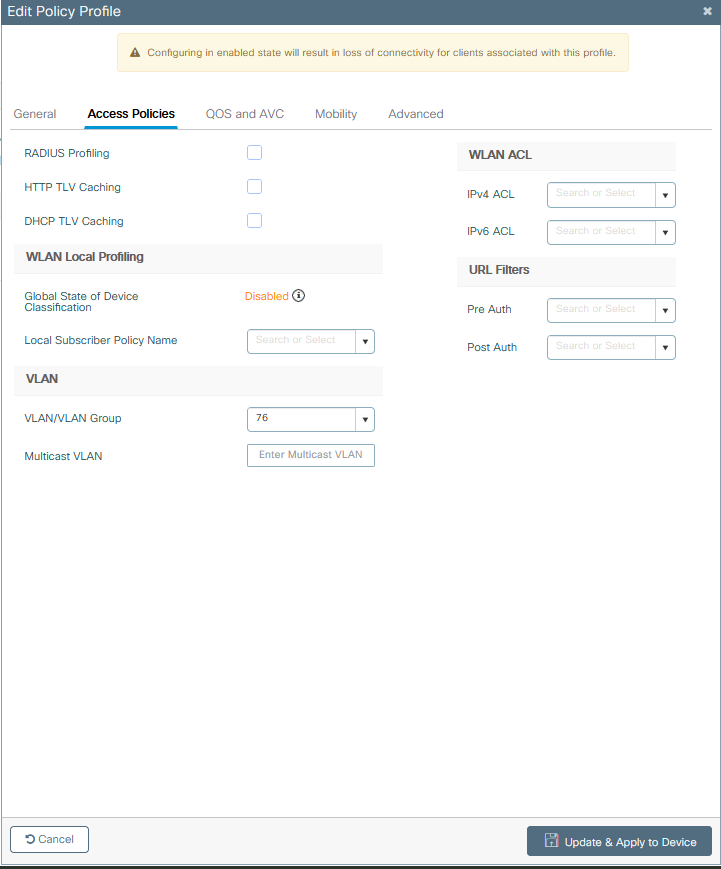

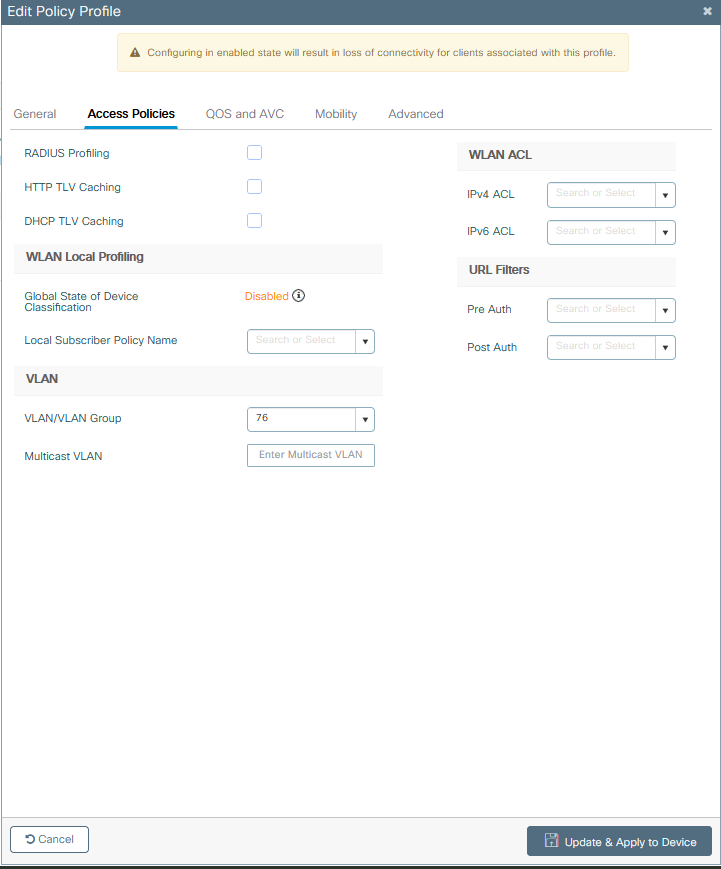

步驟3.在GUI上:導覽至Access Policies索引標籤,指定無線客戶端在預設情況下連線到此WLAN時可以分配到的VLAN。

您可以從下拉選單中選擇一個VLAN名稱,或者作為最佳實踐,手動鍵入VLAN ID。

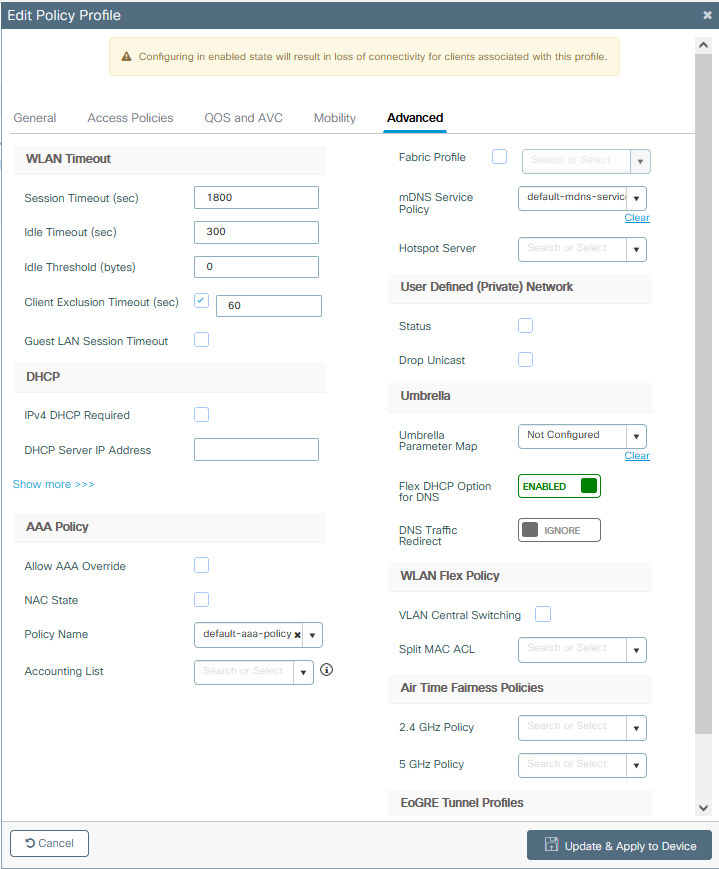

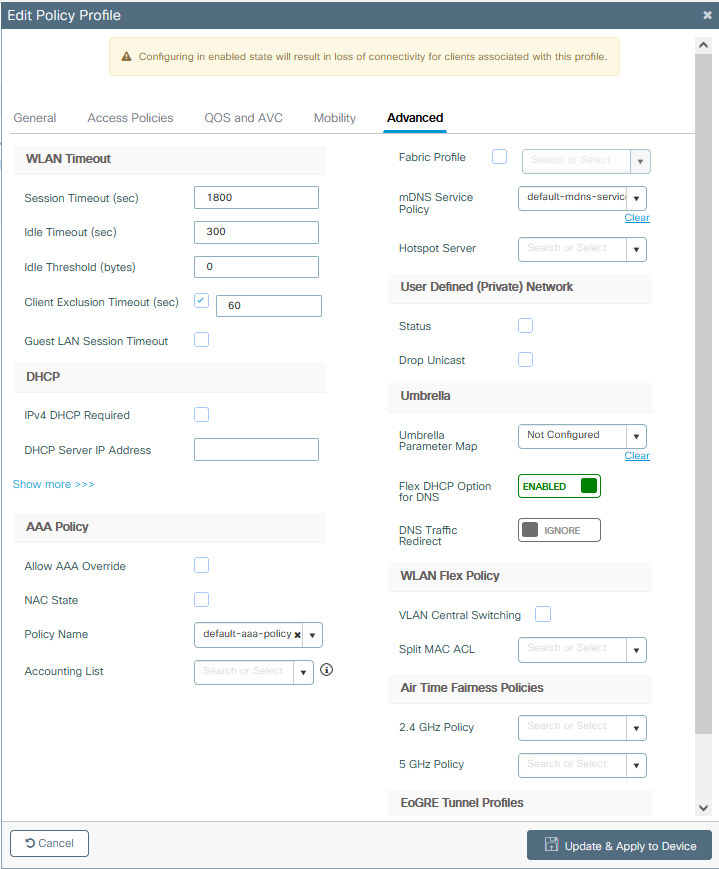

步驟4.在GUI上: 導覽至Advanced 索引標籤,以設定WLAN逾時、DHCP、WLAN Flex原則和AAA原則,以防這些原則正在使用。然後點選Update & Apply to Device。

原則標籤組態

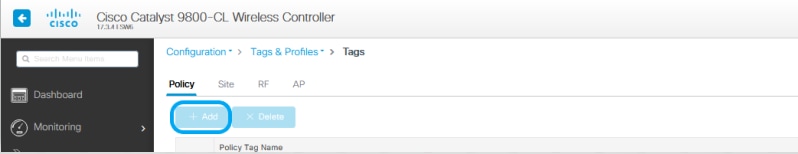

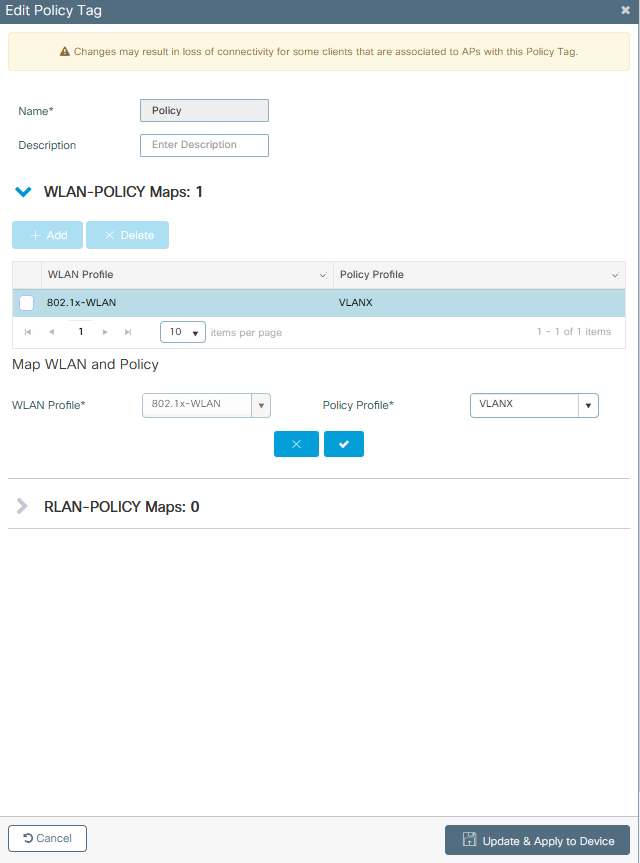

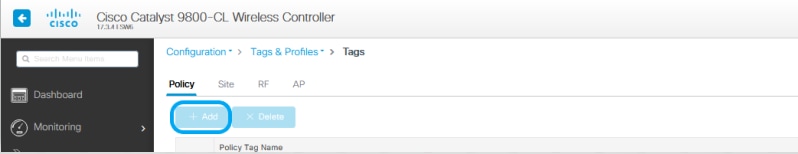

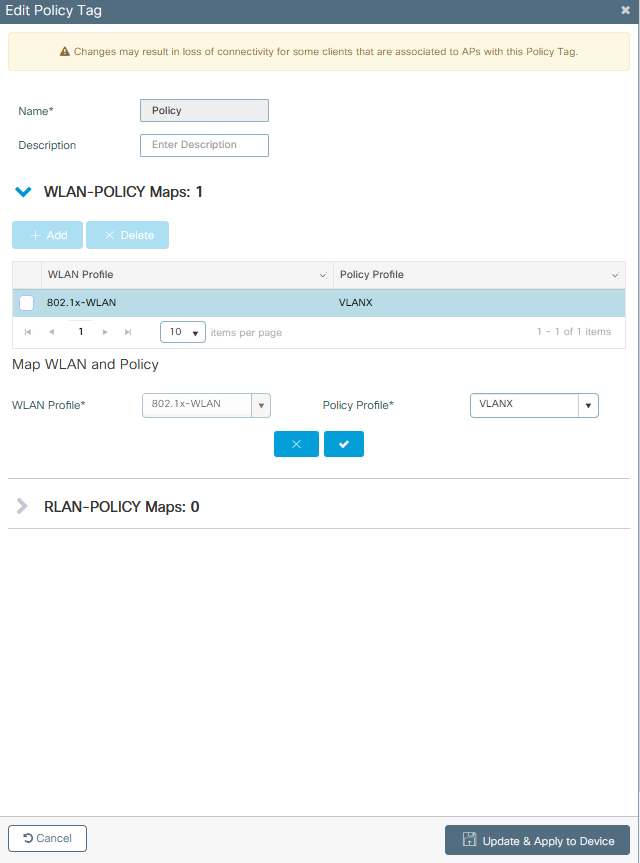

步驟1.在GUI上:導航到Configuration > Tags & Profiles > Tags > Policy > +Add。

步驟2.分配名稱,並對映之前建立的Policy Profile 和WLAN Profile 。

Flex配置檔案配置

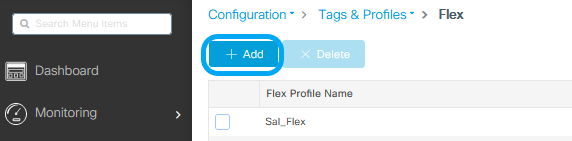

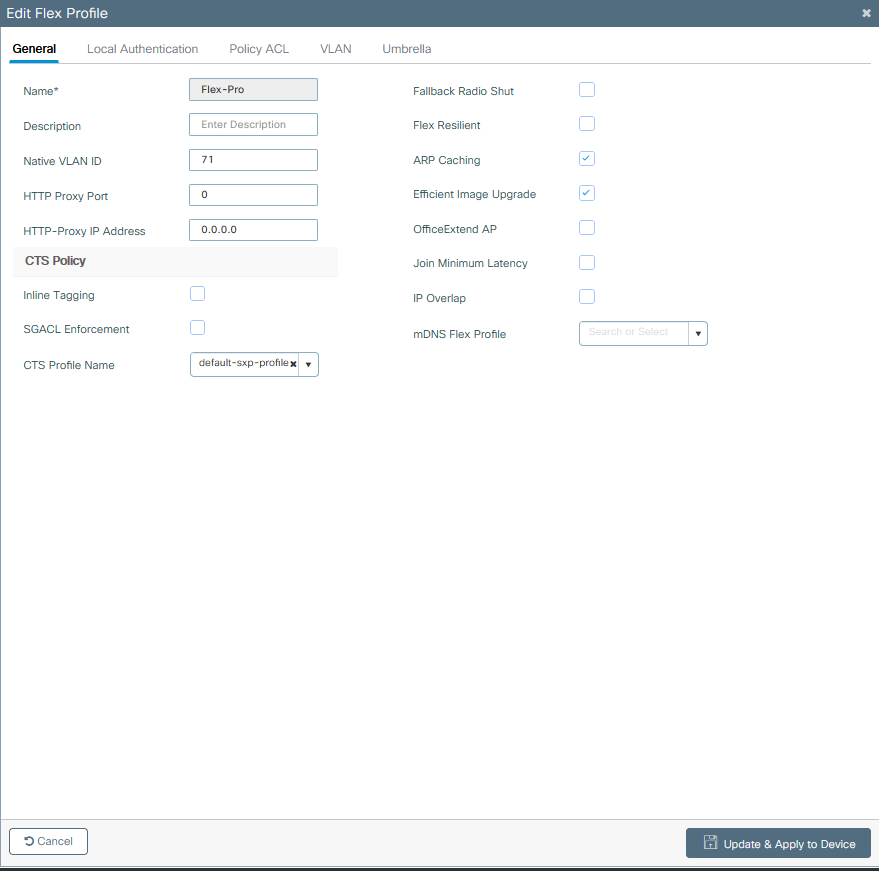

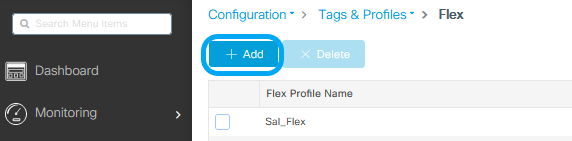

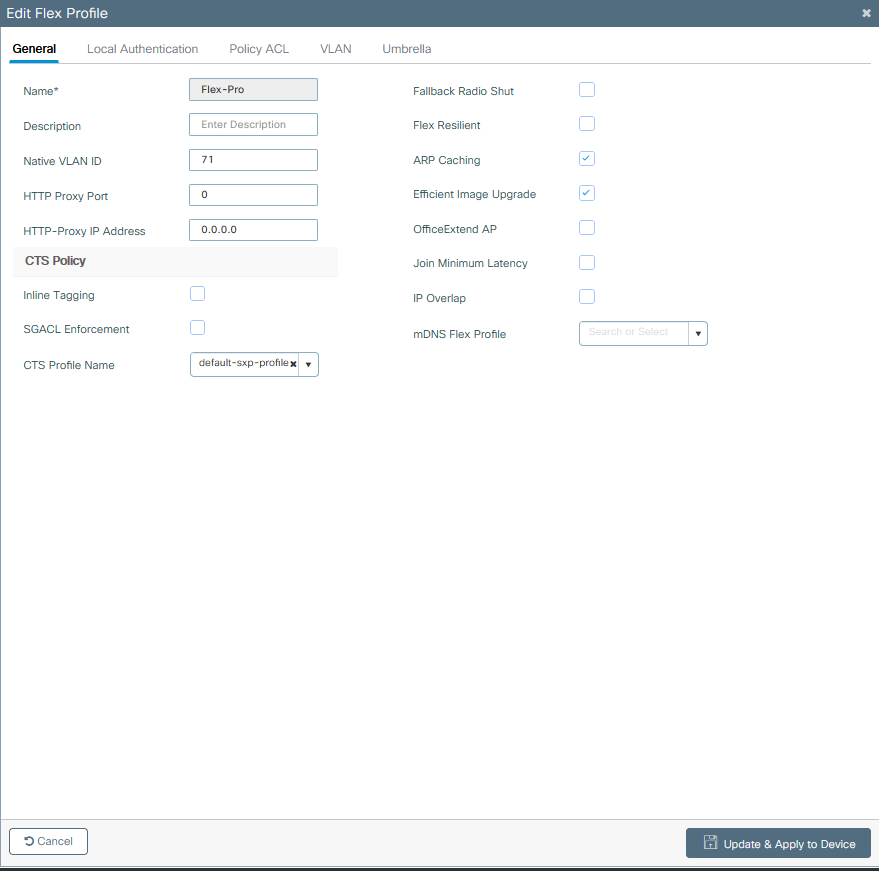

步驟 1. 在 GUI 上:導覽至Configuration > Tags & Profiles > Flex,然後按一下+Add以建立一個新的。

附註:本徵VLAN ID是指可分配此Flex Profile的AP使用的VLAN,並且它必須與AP所連線的交換機埠上的本徵VLAN ID配置相同。

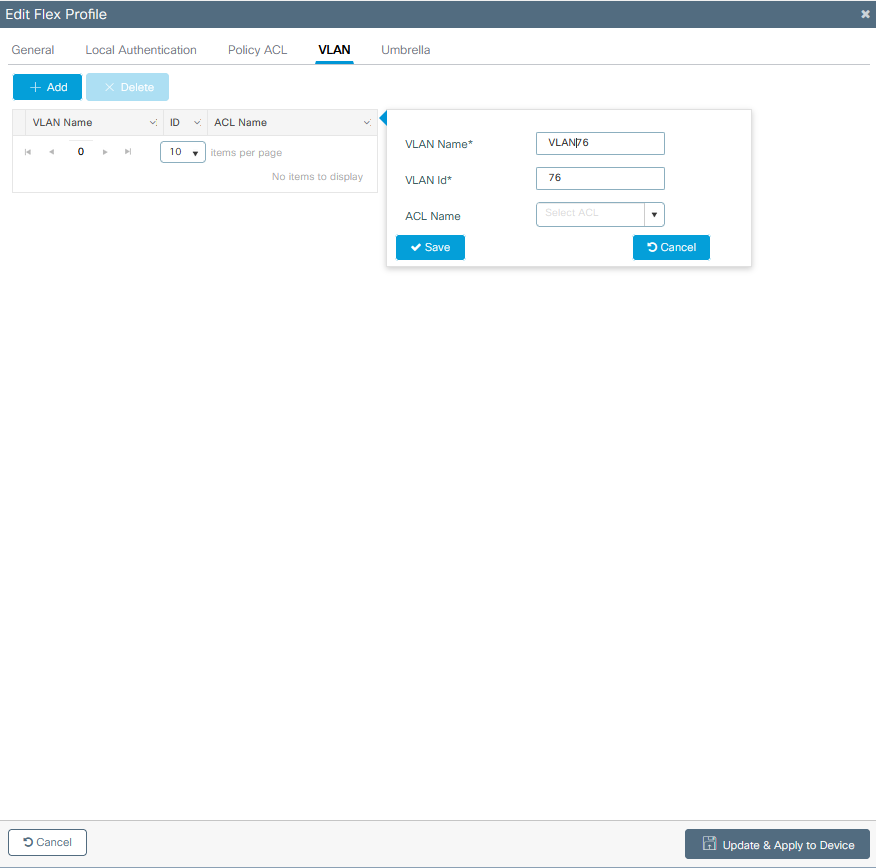

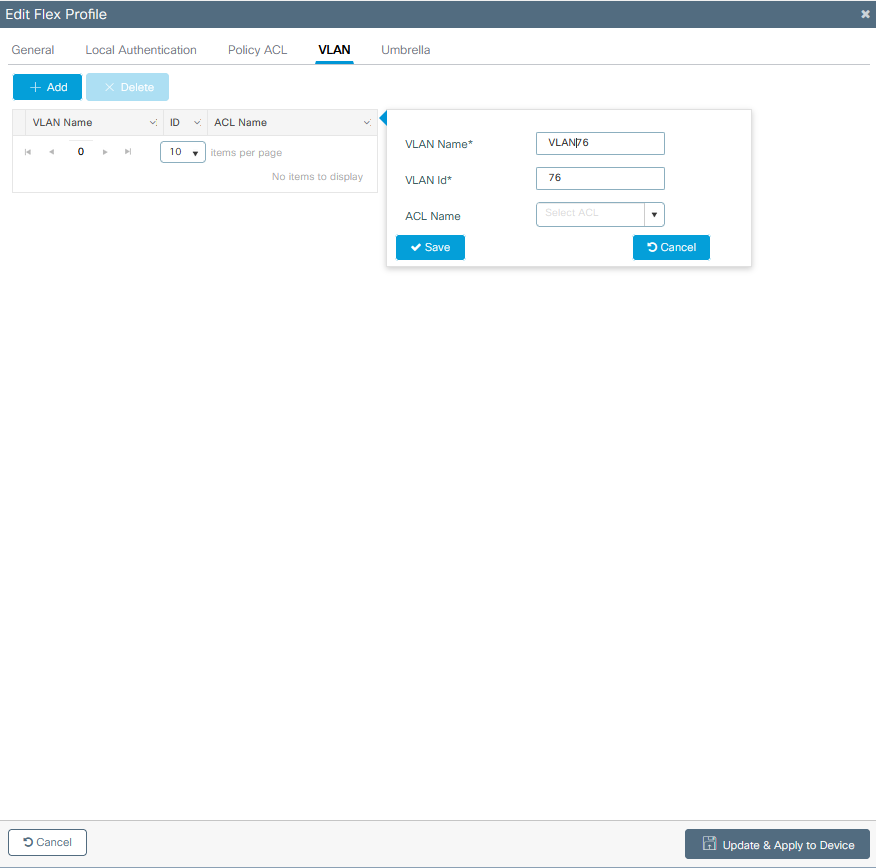

步驟2.在VLAN 索引標籤下,新增需要的VLAN、透過Policy Profile預設分配給WLAN的VLAN,或RADIUS伺服器推送的VLAN。然後點選Update & Apply to Device。

注意:對於Policy Profile,當您選擇分配給SSID的預設VLAN時。如果在此步驟中使用VLAN名稱,請確保在Flex Profile組態中使用相同的VLAN名稱,否則使用者端無法連線到WLAN。

附註:要配置帶有AAA覆蓋的flexConnect的ACL,僅在「策略ACL」上配置它,如果將ACL分配給特定VLAN,請在新增VLAN時新增ACL,然後在「策略ACL」上新增ACL。

站點標籤配置

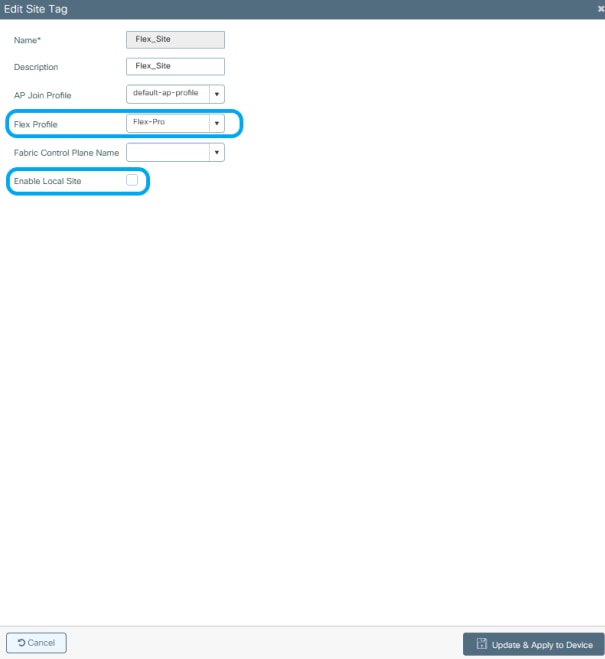

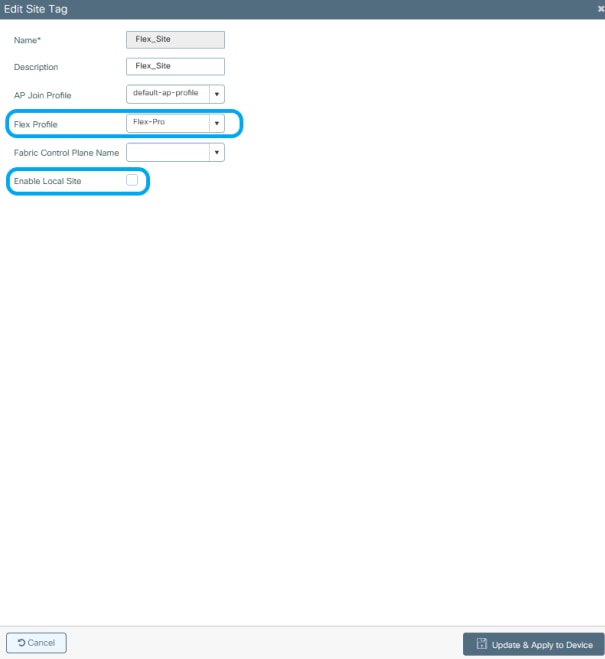

步驟1.在GUI上:導航到Configuration > Tags & Profiles > Tags > Site,然後點選+Add以建立新的站點標籤。取消選中Enable Local Site框以允許AP在本地交換客戶端資料流量,然後新增之前建立的Flex配置檔案。

附註:禁用啟用本地站點後,分配此站點標籤的AP可配置為FlexConnect模式。

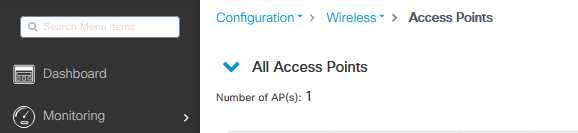

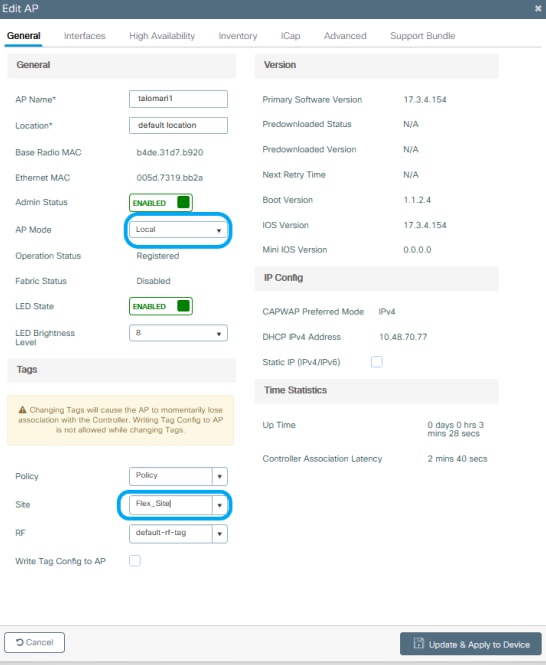

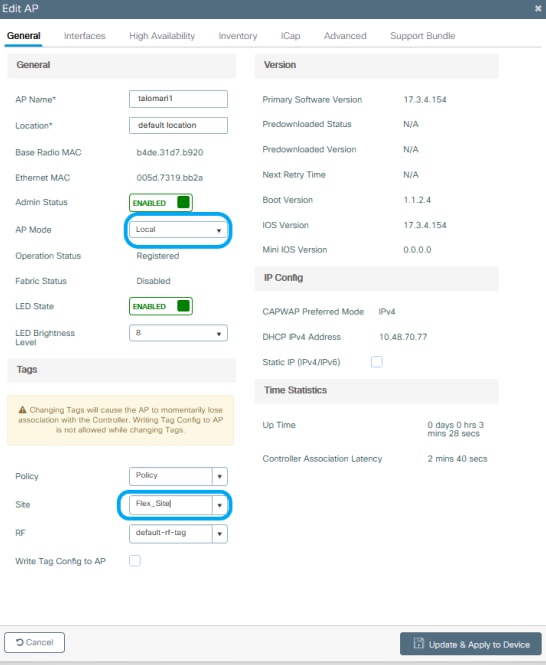

步驟2.在GUI上:導航到Configuration > Wireless > Access Points > AP name,將Site Tag和Policy Tag新增到關聯的AP。這可能會導致AP重新啟動其CAPWAP通道並加入回9800 WLC。

AP連線回後,請注意AP現在處於FlexConnect模式。

使用外部RADIUS伺服器的本機驗證

步驟1.將AP作為網路裝置新增到RADIUS伺服器。如需範例,請參閱如何使用身分識別服務引擎(ISE)作為RADIUS伺服器

步驟2.建立WLAN。

此組態可以與先前設定的組態相同。

步驟3.策略配置檔案配置。

您可以建立新配置或使用之前配置的。這一次,取消選中Central Switching、Central Authentication、Central DHCP和Central Association Enable框。

步驟4.策略標籤配置。

將已配置的WLAN與已建立的Policy Profile相關聯。

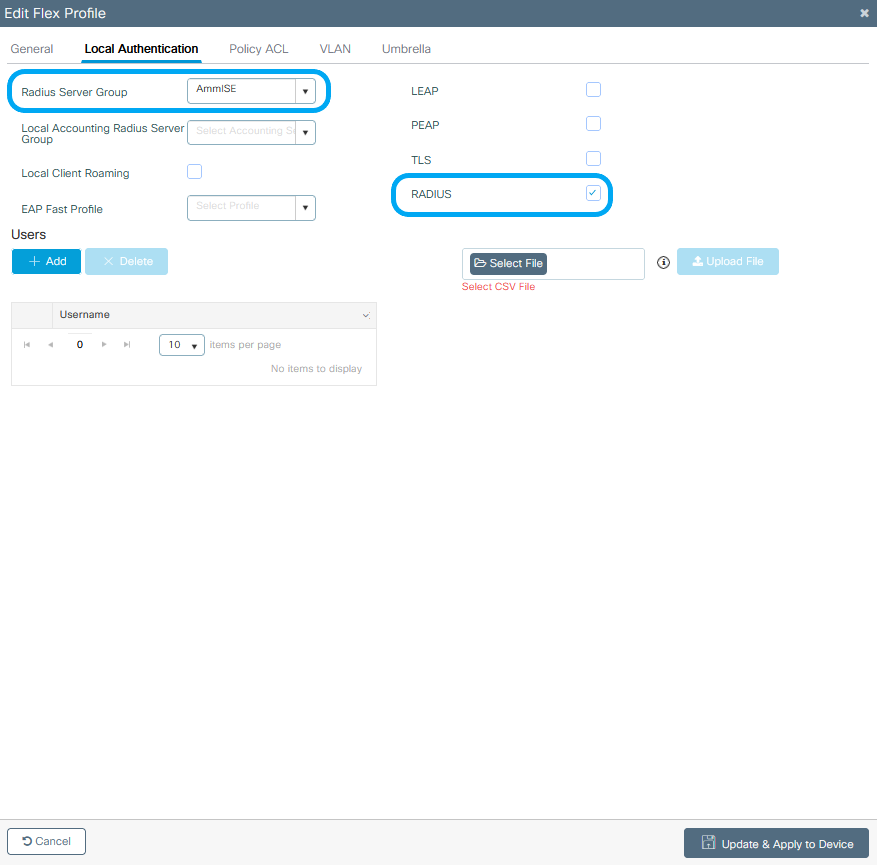

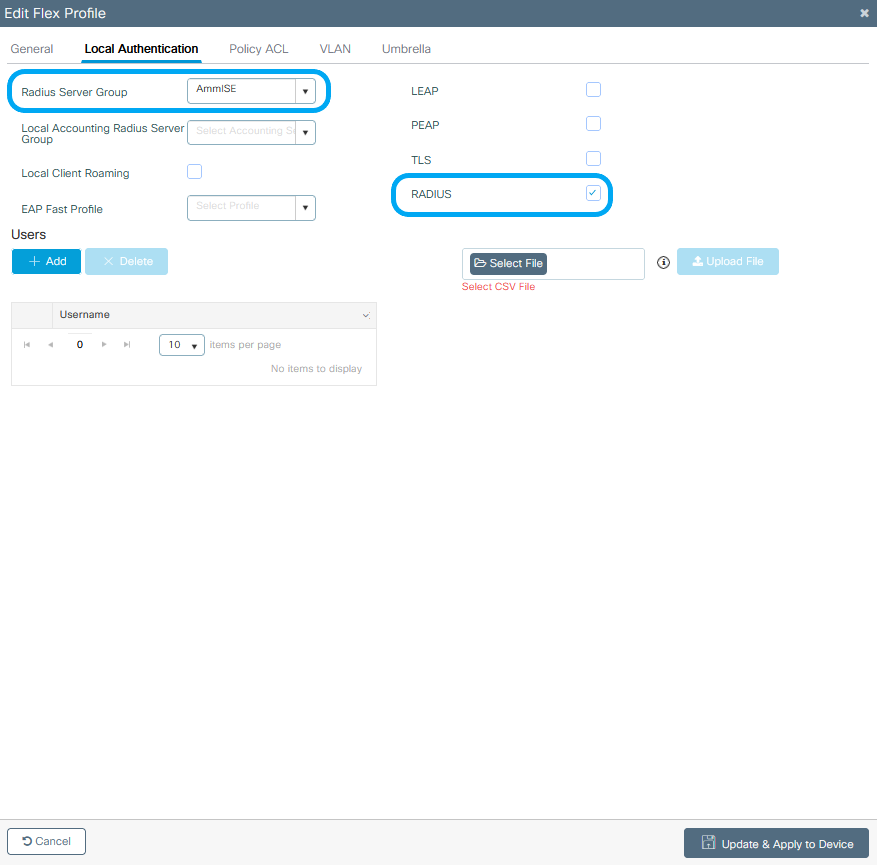

步驟5. Flex Profile配置。

建立Flex配置檔案,導航到Local Authentication頁籤,配置Radius Server Group,然後選中RADIUS框。

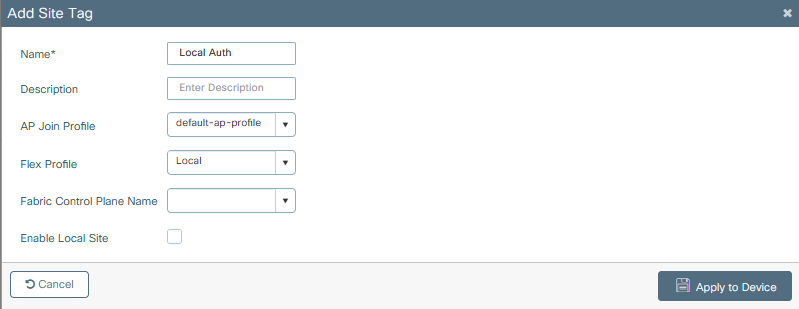

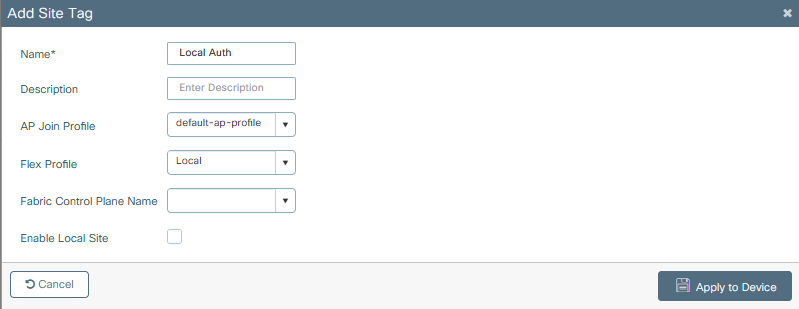

步驟6.站點標籤配置。

配置在步驟5中配置的Flex Profile,並取消選中Enable Local Site框。

驗證

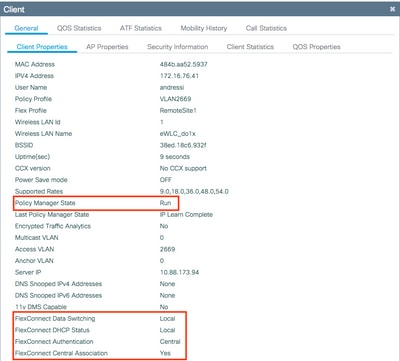

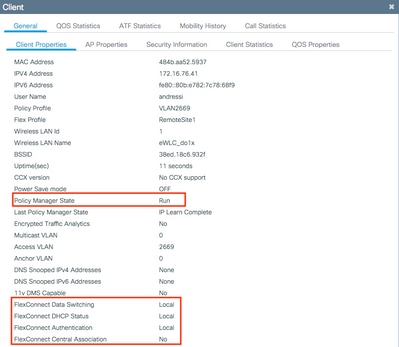

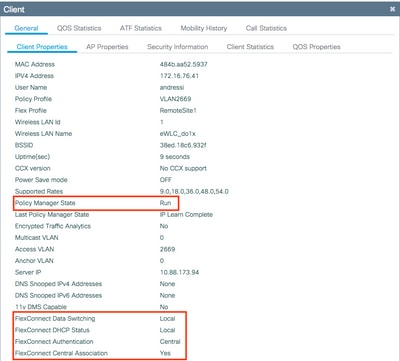

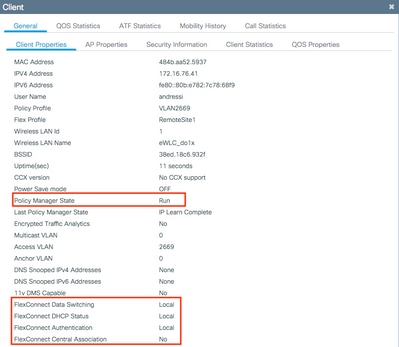

在 GUI 上:導覽至Monitoring > Wireless > Clients ,確認Policy Manager State和FlexConnect引數。

集中身份驗證:

本地身份驗證:

您可以使用這些命令驗證當前配置:

在 CLI 上:

# show wlan { summary | id | name | all }

# show run wlan

# show run aaa

# show aaa servers

# show ap config general

# show ap name <ap-name> config general

# show ap tag summary

# show ap name <AP-name> tag detail

# show wlan { summary | id | name | all }

# show wireless tag policy detailed <policy-tag-name>

# show wireless profile policy detailed <policy-profile-name> 疑難排解

WLC 9800提供永遠線上的追蹤功能。這可確保所有與客戶端連線相關的錯誤、警告和通知級別消息均持續記錄,並且您可以在發生事故或故障情況後檢視其日誌。

附註:根據生成的日誌量,您可以返回幾小時到幾天。

若要檢視9800 WLC在預設情況下蒐集的追蹤,可以透過SSH/Telnet連線到9800 WLC並執行以下步驟(確保將作業階段記錄到文字檔中)。

步驟1.檢查控制器當前時間,以便您可以跟蹤問題發生時的記錄時間。

在 CLI 上:

# show clock

步驟 2. 從控制器的緩衝區或系統組態指定的外部系統日誌來收集系統日誌。這樣可以快速檢視系統運行狀況和錯誤(如果有)。

在 CLI 上:

# show logging

步驟 3. 確認所有偵錯條件是否已啟用。

在 CLI 上:

# show debugging

IOSXE Conditional Debug Configs:

Conditional Debug Global State: Stop

IOSXE Packet Tracing Configs:

Packet Infra debugs:

Ip Address Port

------------------------------------------------------|----------

附註:如果您發現列出任何條件,就表示遇到啟用條件(mac位址、ip位址等)的所有進程的追蹤都會記錄到偵錯層級。 如此可能會增加記錄量。因此,建議您在未主動偵錯時清除所有條件。

步驟4.如果您假設在步驟3中未將所測試的mac地址列為條件,請收集特定mac地址的always-on通知級別跟蹤。

在 CLI 上:

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

您可顯示作業階段中的內容,或可將檔案複製到外部 TFTP 伺服器。

在 CLI 上:

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

條件式偵錯和無線電主動追蹤

如果永遠線上(always-on)跟蹤未為您提供足夠的資訊來確定所調查問題的觸發因素,則可以啟用條件調試並捕獲無線活動(RA)跟蹤,該跟蹤可以為與指定條件(本例中為客戶端mac地址)互動的所有進程提供調試級別跟蹤。 要啟用條件調試,請完成以下步驟。

步驟 5. 確認未啟用任何偵錯條件。

在 CLI 上:

# clear platform condition all

步驟 6. 針對您想要監控的無線用戶端 MAC 位址啟用偵錯條件。

此命令開始監控提供的mac地址達30分鐘(1800秒)。 您可選擇將此時間增加至 2085978494 秒。

在 CLI 上:

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

附註:若要同時監控多個用戶端,請針對每個 MAC 位址執行 debug wireless mac <aaaa.bbbb.cccc> 指令。

注意:您看不到終端會話上客戶端活動的輸出,因為所有內容都在內部緩衝,供以後檢視。

步驟 7. 重現您想要監控的問題或行為。

步驟 8. 如果問題在預設或設定的監控時間結束之前重現,請停止偵錯。

在 CLI 上:

# no debug wireless mac <aaaa.bbbb.cccc>

當監控時間結束或偵錯無線停止後,9800 WLC 會產生本機檔案,名稱如下:

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

步驟 9.收集 MAC 位址活動的檔案。您可將 ra_trace.log 複製到外部伺服器,或將輸出內容直接顯示於螢幕上。

檢查 RA 追蹤檔案的名稱

在 CLI 上:

# dir bootflash: | inc ra_trace

將檔案複製到外部伺服器:

在 CLI 上:

# copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

顯示內容:

在 CLI 上:

# more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

步驟 10. 如果根本原因仍不明顯,請收集內部記錄,該記錄為較詳細的偵錯層級記錄檢視。您無需再次調試客戶端,因為您詳細檢視了已收集並內部儲存的調試日誌。

在 CLI 上:

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt

附註:此命令輸出會傳回所有程序之所有記錄層級的追蹤,且資訊相當大量。請聯絡 Cisco TAC 協助剖析此類追蹤。

您可將 ra-internal-FILENAME.txt 複製到外部伺服器,或將輸出內容直接顯示於螢幕上。

將檔案複製到外部伺服器:

在 CLI 上:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

顯示內容:

在 CLI 上:

# more bootflash:ra-internal-<FILENAME>.txt

步驟 11. 移除偵錯條件。

在 CLI 上:

# clear platform condition all

附註:疑難排解作業階段後,請務必移除偵錯條件。

意見

意見