透過RADIUS伺服器對無線LAN控制器的大廳管理員進行驗證

簡介

本檔案介紹使用RADIUS伺服器驗證無線LAN控制器(WLC)的大堂管理員時涉及的組態步驟。

必要條件

需求

嘗試此組態設定之前,請確保您符合以下需求:

-

瞭解如何在WLC上設定基本引數

-

瞭解如何配置RADIUS伺服器(例如Cisco Secure ACS)

-

WLC中訪客使用者的知識

採用元件

本文中的資訊係根據以下軟體和硬體版本:

-

執行7.0.216.0版的Cisco 4400無線LAN控制器

-

執行4.1版軟體且在此組態中用作RADIUS伺服器的Cisco Secure ACS。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。

慣例

如需文件慣例的詳細資訊,請參閱思科技術提示慣例。

背景資訊

大堂管理員(也稱為WLC的大堂大使)可以在無線LAN控制器(WLC)上建立和管理訪客使用者帳戶。 大堂大使具有有限的配置許可權,只能訪問用於管理訪客帳戶的網頁。接待大使可以指定訪客使用者帳戶保持活動狀態的時間長度。在指定時間過後,訪客使用者帳戶將自動過期。

有關訪客使用者的詳細資訊,請參閱使用Cisco WLAN控制器的有線訪客接入配置示例。

若要在WLC上建立訪客使用者帳戶,您需要以大堂管理員身份登入控制器。本檔案將說明使用者如何根據RADIUS伺服器傳回的屬性以大堂管理員的身份驗證進入WLC。

注意:也可以根據WLC本地配置的大廳管理員帳戶執行大廳管理員身份驗證。有關如何如何在控制器上本地建立接待室管理員帳戶的資訊,請參閱建立接待室大使帳戶。

設定

本節提供如何根據本檔案所述目的設定WLC和Cisco Secure ACS的相關資訊。

組態

本文件使用以下組態:

-

WLC的管理介面IP地址為10.77.244.212/27。

-

RADIUS伺服器的IP地址是10.77.244.197/27。

-

接入點(AP)和RADIUS伺服器上使用的共用金鑰是cisco123。

-

在RADIUS伺服器中配置的大堂管理員的使用者名稱和密碼均為lobbyadmin。

在本檔案的組態範例中,任何以使用者名稱和密碼為lobbyadmin登入控制器的使用者均獲指派為大廳管理員角色。

WLC組態

開始必要的WLC組態之前,請確保控制器執行的是4.0.206.0版或更新版本。這是因為思科錯誤ID CSCsg89868 (僅供註冊客戶使用),其中控制器的Web介面會在RADIUS資料庫中儲存使用者名稱時,為LobbyAdmin使用者顯示錯誤的網頁。LobbyAdmin顯示只讀介面,而不是LobbyAdmin介面。

此錯誤已在WLC 4.0.206.0版中解決。因此,請確保控制器版本為4.0.206.0或更新版本。有關如何將控制器升級至適當版本的說明,請參閱無線LAN控制器(WLC)軟體升級。

若要使用RADIUS伺服器執行控制器管理驗證,請確保在控制器上啟用Admin-auth-via-RADIUS標誌。這可透過show radius summary命令輸出驗證。

第一步是在控制器上設定RADIUS伺服器資訊,並在控制器和RADIUS伺服器之間建立第3層連線能力。

在控制器上配置RADIUS伺服器資訊

完成以下步驟,以便使用有關ACS的詳細資訊配置WLC:

-

在WLC GUI中選擇Security頁籤,然後配置ACS伺服器的IP地址和共用金鑰。

在ACS上,此共用金鑰需要相同,WLC才能與ACS通訊。

附註: ACS共用金鑰區分大小寫。因此,請確保正確輸入共用金鑰資訊。

下圖顯示範例:

-

勾選「Management」覈取方塊以允許ACS管理WLC使用者,如步驟1中的圖所示。然後按一下「Apply」。

-

使用ping指令的協助,驗證控制器與已設定RADIUS伺服器之間的第3層連線能力。此ping選項在WLC GUI的「Security」>「RADIUS Authentication」頁籤中的「已配置RADIUS伺服器」頁面上也可用。

此圖顯示來自RADIUS伺服器的成功ping回覆。因此,控制器和RADIUS伺服器之間提供第3層連線能力。

RADIUS伺服器配置

完成以下各節中的步驟以設定RADIUS伺服器:

將WLC作為AAA使用者端新增到RADIUS伺服器

完成以下步驟,以便將WLC新增為RADIUS伺服器中的AAA使用者端。如前所述,本文檔使用ACS作為RADIUS伺服器。此配置可以使用任何RADIUS伺服器。

完成以下步驟,以便將WLC新增為ACS中的AAA使用者端:

-

在ACS GUI中選擇Network Configuration頁籤。

-

在AAA Clients下,按一下Add Entry。

-

在「新增AAA客戶端」視窗中,輸入WLC主機名、WLC的IP地址和共用金鑰。請參見步驟5下的示例圖。

-

在Authenticate Using下拉選單中,選擇RADIUS(Cisco Aironet)。

-

按一下「Submit + Restart」以儲存組態。

為大廳管理員配置適當的RADIUS IETF服務型別屬性

若要透過RADIUS伺服器將控制器的管理使用者驗證為大廳管理員,您必須將該使用者新增到RADIUS資料庫,並將IETF RADIUS Service-Type屬性設定為Callback Administrative。此屬性為特定使用者分配控制器上大廳管理員的角色。

本文檔以大廳管理員身份顯示使用者lobbyadmin示例。要配置此使用者,請在ACS上完成以下步驟:

-

在ACS GUI中選擇User Setup頁籤。

-

輸入要新增到ACS的使用者名稱,如以下示例視窗所示:

-

按一下「Add/Edit」以進入「User Edit」頁面。

-

在「使用者編輯」頁上,提供此使用者的真實名稱、說明和密碼詳細資訊。

在本例中,使用的使用者名稱和密碼均為lobbyadmin。

-

向下滾動到IETF RADIUS Attributes設定,並選中Service-Type Attribute覈取方塊。

-

從Service-Type下拉選單中選擇Callback Administrative,然後按一下Submit。

此屬性為該使用者分配大廳管理員的角色。

有時,此Service-Type屬性在使用者設定下不可見。在這種情況下,請完成以下步驟,使其可見:

-

在ACS GUI中,選擇Interface Configuration > RADIUS(IETF),以便在「使用者配置」視窗中啟用IETF屬性。

這會將您帶到RADIUS(IETF)設定頁面。

-

在「RADIUS(IETF)設定」頁面中,可以啟用需要在使用者或組設定下可見的IETF屬性。對於此配置,請檢查User列的Service-Type,然後按一下Submit。

此視窗顯示一個示例:

注意:此示例指定基於每個使用者的身份驗證。您還可以根據特定使用者所屬的組執行身份驗證。在這種情況下,請選中Group覈取方塊,以便此屬性在「Group settings」(組設定)下可見。

注意:此外,如果身份驗證基於組,則需要將使用者分配給特定組,並配置組設定IETF屬性以為該組的使用者提供訪問許可權。有關如何配置和管理組的詳細資訊,請參閱使用者組管理。

-

驗證

使用本節內容,確認您的組態是否正常運作。

若要確認組態是否正常運作,請透過GUI(HTTP/HTTPS)模式存取WLC。

注意:大堂大使無法訪問控制器CLI介面,因此只能從控制器GUI建立訪客使用者帳戶。

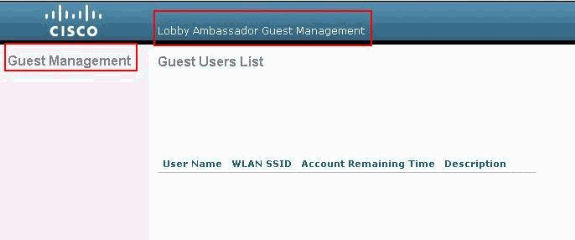

出現登入提示時,輸入在ACS上配置的使用者名稱和密碼。如果設定正確,您就作為大廳管理員成功通過WLC驗證。此示例顯示大廳管理員的GUI在成功身份驗證後如何顯示:

注意:您可以看到,除訪客使用者管理外,大堂管理員沒有其他選項。

若要在CLI模式下驗證它,請以讀取/寫入管理員身份Telnet至控制器。在控制器CLI上發出debug aaa all enable命令。

(Cisco Controller) >debug aaa all enable (Cisco Controller) > *aaaQueueReader: Aug 26 18:07:35.072: ReProcessAuthentication previous proto 28, next proto 20001 *aaaQueueReader: Aug 26 18:07:35.072: AuthenticationRequest: 0x3081f7dc *aaaQueueReader: Aug 26 18:07:35.072: Callback.....................................0x10756dd0 *aaaQueueReader: Aug 26 18:07:35.072: protocolType.................................0x00020001 *aaaQueueReader: Aug 26 18:07:35.072: proxyState...................................00:00:00:40: 00:00-00:00 *aaaQueueReader: Aug 26 18:07:35.072: Packet contains 5 AVPs (not shown) *aaaQueueReader: Aug 26 18:07:35.072: apfVapRadiusInfoGet: WLAN(0) dynamic int attributes srcAddr: 0x0, gw:0x0, mask:0x0, vlan:0, dpPort:0, srcPort:0 *aaaQueueReader: Aug 26 18:07:35.073: 00:00:00:40:00:00 Successful transmission of Authentication Packet (id 39) to 10.77.244.212:1812, proxy state 00:00:00:40:00:00-00:01 *aaaQueueReader: Aug 26 18:07:35.073: 00000000: 01 27 00 47 00 00 00 00 00 00 00 00 00 00 00 00 .'.G............ *aaaQueueReader: Aug 26 18:07:35.073: 00000010: 00 00 00 00 01 0c 6c 6f 62 62 79 61 64 6d 69 6e ......lobbyadmin *aaaQueueReader: Aug 26 18:07:35.073: 00000020: 02 12 5f 5b 5c 12 c5 c8 52 d3 3f 4f 4f 8e 9d 38 .._[\...R.?OO..8 *aaaQueueReader: Aug 26 18:07:35.073: 00000030: 42 91 06 06 00 00 00 07 04 06 0a 4e b1 1a 20 09 B..........N.... *aaaQueueReader: Aug 26 18:07:35.073: 00000040: 57 4c 43 34 34 30 30 WLC4400 *radiusTransportThread: Aug 26 18:07:35.080: 00000000: 02 27 00 40 7e 04 6d 533d ed 79 9c b6 99 d1 f8 .'.@~.mS=.y..... *radiusTransportThread: Aug 26 18:07:35.080: 00000010: d0 5a 8f 4f 08 06 ff ffff ff 06 06 00 00 00 0b .Z.O............ *radiusTransportThread: Aug 26 18:07:35.080: 00000020: 19 20 43 41 43 53 3a 302f 61 65 32 36 2f 61 34 ..CACS:0/ae26/a4 *radiusTransportThread: Aug 26 18:07:35.080: 00000030: 65 62 31 31 61 2f 6c 6f62 62 79 61 64 6d 69 6e eb11a/lobbyadmin *radiusTransportThread: Aug 26 18:07:35.080: ****Enter processIncomingMessages: response code=2 *radiusTransportThread: Aug 26 18:07:35.080: ****Enter processRadiusResponse: response code=2 *radiusTransportThread: Aug 26 18:07:35.080: 00:00:00:40:00:00 Access-Accept received from RADIUS server 10.77.244.212 for mobile 00:00:00:40:00:00 receiveId = 0 *radiusTransportThread: Aug 26 18:07:35.080: AuthorizationResponse: 0x13c73d50 *radiusTransportThread: Aug 26 18:07:35.080: structureSize................................118 *radiusTransportThread: Aug 26 18:07:35.080: resultCode...................................0 *radiusTransportThread: Aug 26 18:07:35.080: protocolUsed.................................0x00000001 *radiusTransportThread: Aug 26 18:07:35.080: proxyState...................................00:00:00:40:00:00-00:00 *radiusTransportThread: Aug 26 18:07:35.080: Packet contains 3 AVPs: *radiusTransportThread: Aug 26 18:07:35.080: AVP[01] Framed-IP-Address........................0xffffffff (-1) (4 bytes) *radiusTransportThread: Aug 26 18:07:35.080: AVP[02] Service-Type.............................0x0000000b (11) (4 bytes) *radiusTransportThread: Aug 26 18:07:35.080: AVP[03] Class.................................... CACS:0/ae26/a4eb11a/lobbyadmin (30 bytes) *emWeb: Aug 26 18:07:35.084: Authentication succeeded for lobbyadmin

在此輸出中突出顯示的資訊中,可以看到service-type attribute 11(回撥管理)從ACS伺服器傳遞到控制器,並且使用者以接待管理員身份登入。

以下命令可能具有額外幫助:

-

debug aaa details enable

-

debug aaa events enable

-

debug aaa packets enable

附註:使用 debug 指令之前,請先參閱有關 Debug 指令的重要資訊。

疑難排解

當您以接待大使許可權登入控制器時,您無法建立具有「0」生命週期值(永不過期的帳戶)的訪客使用者帳戶。在這些情況下,您會收到Lifetime value cannot be 0錯誤消息。

這是因為思科錯誤ID CSCsf32392(僅供註冊客戶使用),主要在WLC 4.0版中找到。此錯誤已在WLC 4.1版中解決。

相關資訊

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

22-Jun-2007

|

初始版本 |

意見

意見