簡介

本文檔介紹如何在C系列伺服器上配置SecureLDAP。

必要條件

需求

思科建議您瞭解以下主題:

採用元件

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

本指南中的示例演示了UCS C系列伺服器上的安全LDAP配置:

- 設定DNS伺服器,允許對LDAP伺服器使用域名而不是UCS伺服器上的IP地址。確保已將適當的A記錄配置為指向LDAP伺服器和UCS C系列伺服器IP地址。

- 在LDAP伺服器上配置Windows證書服務,啟用證書生成以進行安全LDAP通訊。生成的證書(根證書和中間證書)將上傳到UCS C系列伺服器。

UCS C系列伺服器端的配置

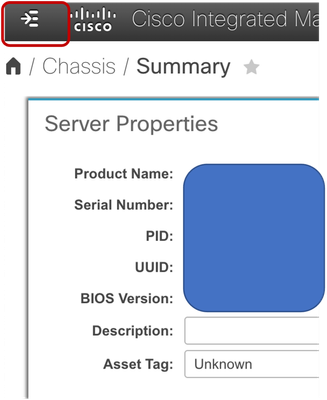

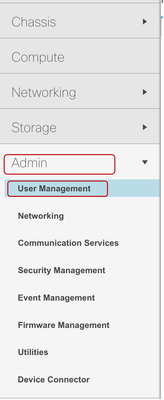

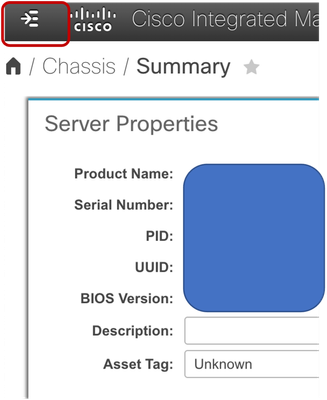

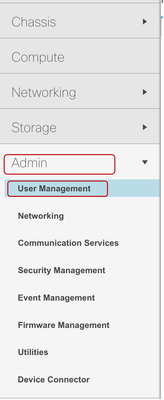

要配置UCS C系列伺服器以與預配置的DNS伺服器互動,請訪問UCS伺服器的CIMC介面,然後按一下位於左上角的導航圖示。

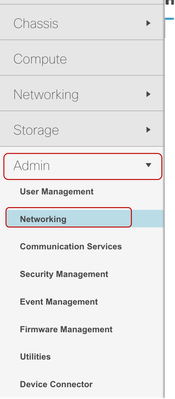

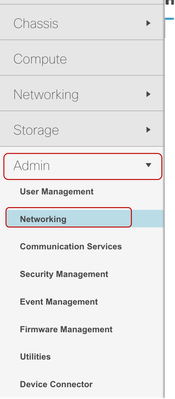

導覽至Admin,然後選擇Networking。

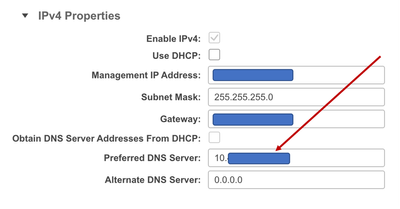

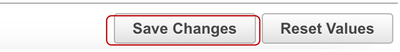

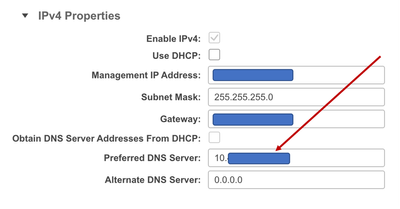

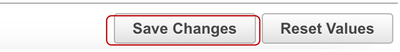

在IPV4屬性部分下,在首選DNS伺服器欄位中輸入先前配置的DNS Server FQDN或IP地址,然後按一下右下角的儲存更改。

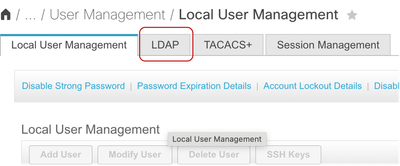

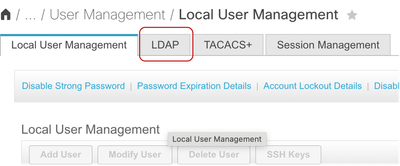

接下來,在導航窗格中,選擇Admind並選擇User Management。

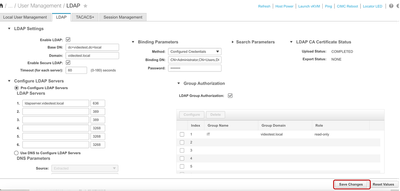

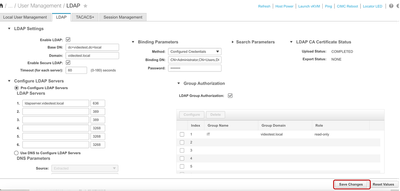

在User Management頁面上,選擇LDAP。

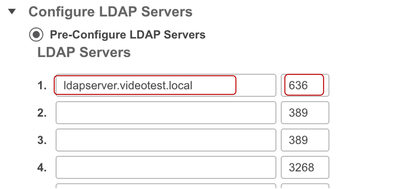

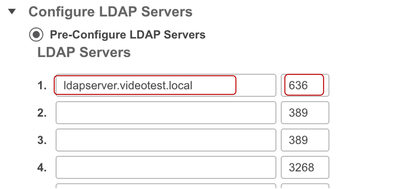

在配置LDAP伺服器部分的預配置的LDAP伺服器下,新增LDAP伺服器的FQDN。此影片中使用的示例是ldapserver.videotest.local。

將埠號從389更改為636,這是安全LDAP的公認埠號。

確保允許在防火牆上訪問此埠(636)。

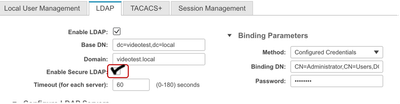

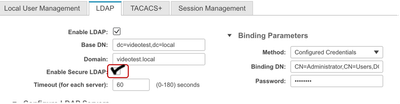

在LDAP Settings部分中,根據標準LDAP配置實踐配置BaseDN、域、超時和繫結引數。

接下來,選中Enable Secure LDAP覈取方塊。

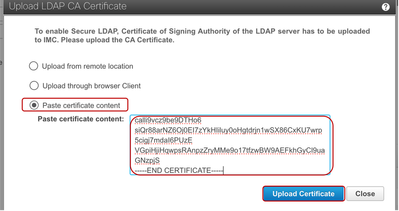

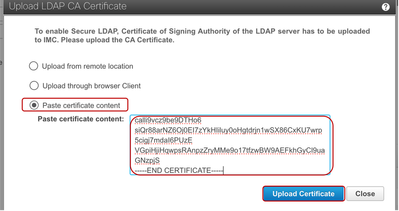

在彈出視窗中,選擇貼上證書內容選項。

在本演示中,使用自簽名證書,該證書從運行Active Directory的Windows Server例項生成,並儲存在文本檔案中。 此自簽名證書還與來自同一伺服器的根證書串聯,形成證書鏈。

附註:請注意,如果要使用多個證書,則從-----BEGIN CERTIFICATE-----到-----END CERTIFICATE-----的Base64編碼的X.509(CER)檔案的全部內容都需要複製,然後立即在下一行上,必須是從-----BEGIN CERTIFICATE-----到-----END CERTIFICATE-----的下一個證書。

在「Paste Certificate Content」欄位中貼上複製的內容,然後按一下「Upload Certificate」。

Secure LDAP中的所有其他設定與C系列伺服器的標準LDAP配置保持相同,因此,請在整體LDAP配置頁面上單擊Save Changes。

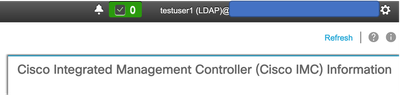

現在,已在UCS C系列伺服器上成功配置安全LDAP。

驗證

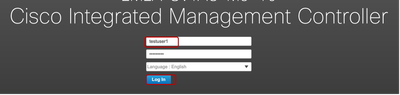

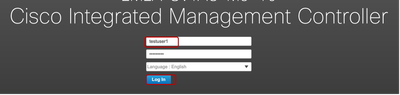

要驗證這一點,請嘗試使用Active Directory中的一個已配置使用者帳戶登入到UCS C系列伺服器。選擇您的域並繼續登入。

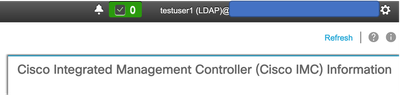

通過安全LDAP成功進行測試User1登入

意見

意見