簡介

本文檔介紹在Cisco ASA上將雲交付防火牆隧道的身份驗證機制從RSA重新配置為PSK的步驟。

必要條件

需求

本文件沒有特定需求。

採用元件

本檔案中的資訊是根據Cisco Umbrella。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

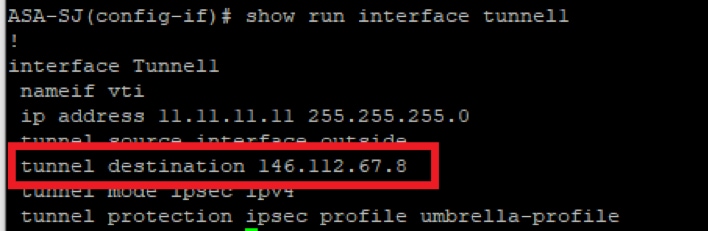

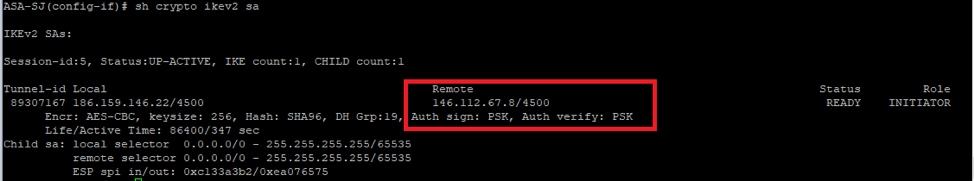

步驟 1:使用RSA身份驗證驗證現有隧道

驗證您已有一個使用RSA身份驗證的現有隧道,並且ASA中隧道的狀態顯示為已使用此身份驗證型別連線。

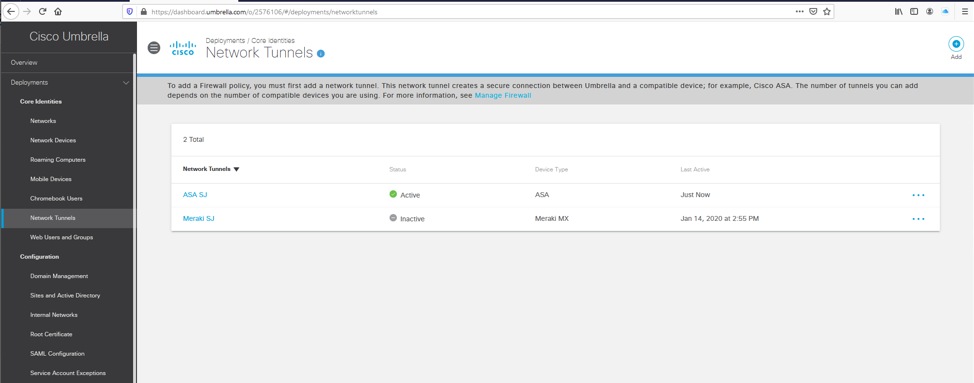

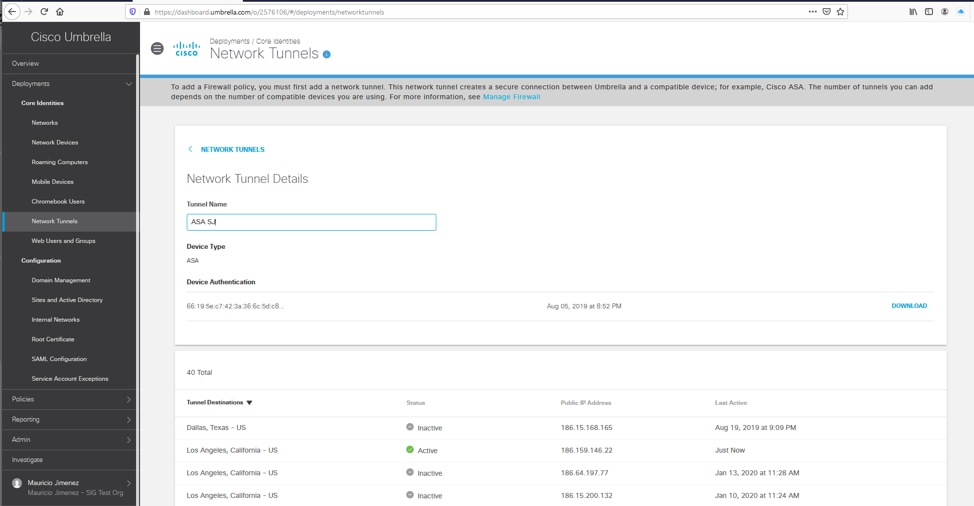

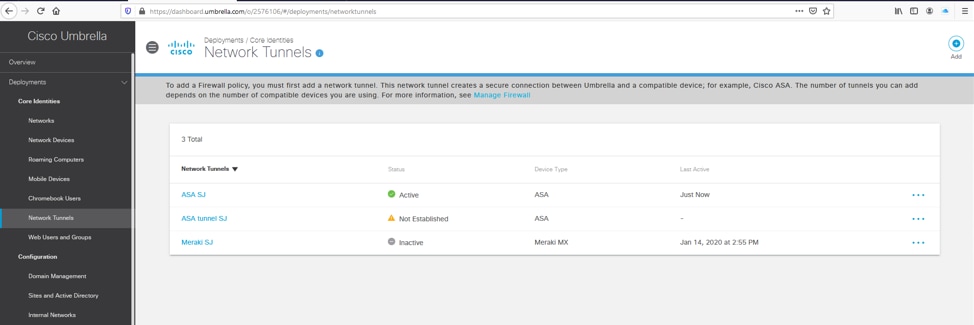

1.在Umbrella控制面板中,找到包含ASA顯示裝置身份驗證指紋的網路隧道。

圖片1.png

圖片1.png

Picture2.png

Picture2.png

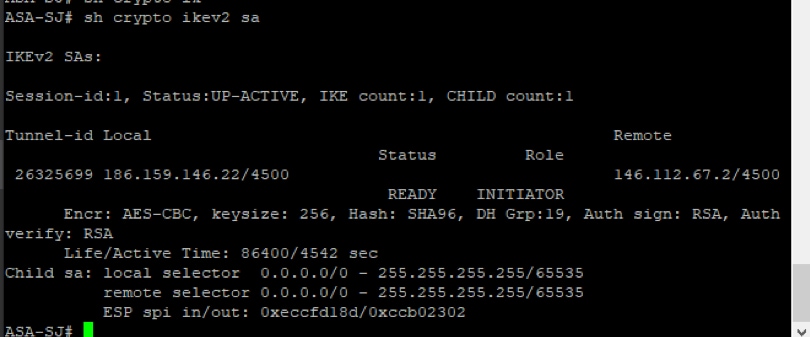

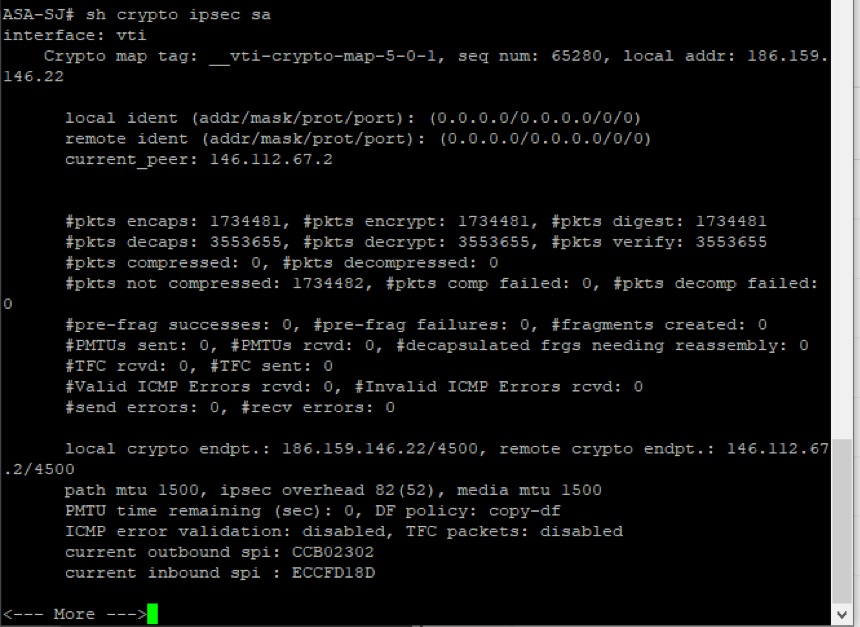

2.在Cisco ASA中,您可以運行這些命令來驗證隧道所使用的身份驗證型別和頭端IP。

show crypto ikev2 sa

和

show crypto ipsec sa

圖片3.png

圖片3.png

圖片4.png

圖片4.png

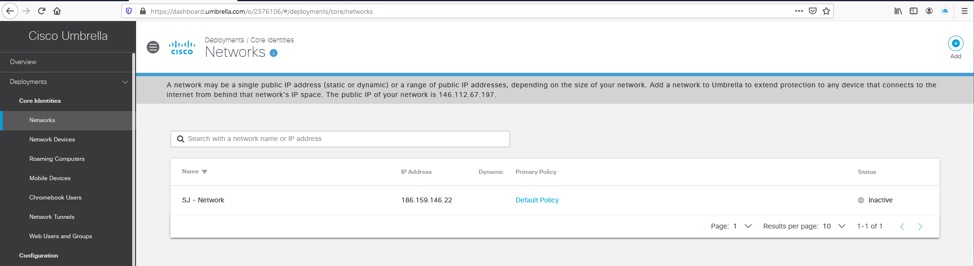

步驟 2:註冊ASA的公共IP

1.確保ASA外部介面使用的公共IP已在Umbrella控制面板中註冊為Network。

2.如果網路不存在,則繼續新增該網路並確認ASA介面使用的公共IP。必須使用/32子網掩碼定義用於此隧道的Network對象。

Picture5.png

Picture5.png

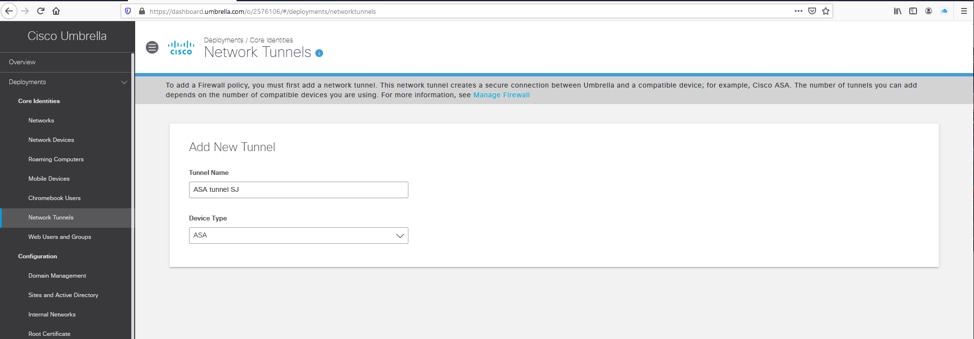

步驟 3:建立新的ASA隧道

1.在部署/網路隧道下的Umbrella控制面板中,選擇Add選項建立一個新隧道。

Picture6.png

Picture6.png

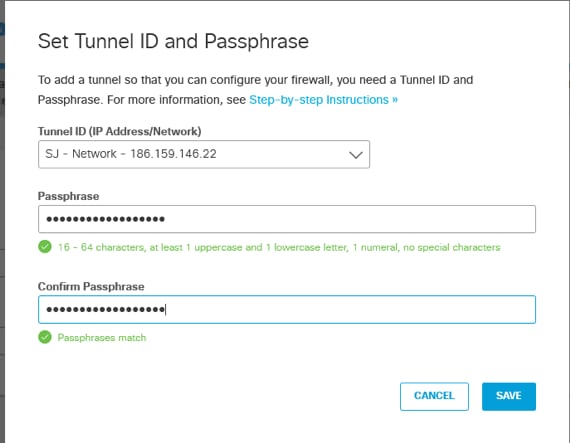

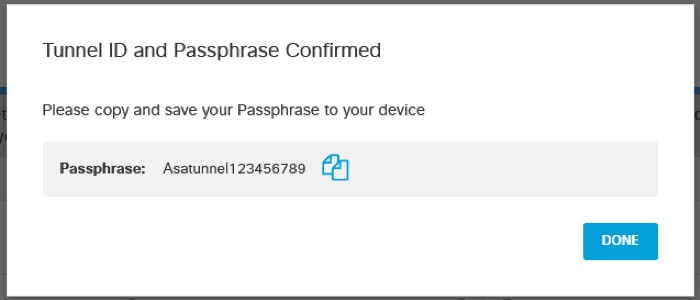

2.根據與ASA外部介面的公共IP匹配的網路,選擇隧道ID,並為PSK身份驗證設定密碼。

Picture7.png

Picture7.png

圖片8.png

圖片8.png

圖片9.png

圖片9.png

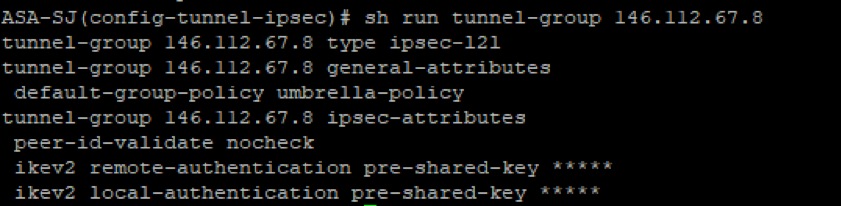

步驟 4:建立新隧道組

1.在ASA上,使用用於Umbrella的新頭端IP建立新的隧道組,並在Umbrella控制面板中指定PSK身份驗證的密碼定義。

2.更新的頭端Umbrella資料中心和IP清單可在Umbrella文檔中找到。

tunnel-group <UMB DC IP address .8> type ipsec-l2l

tunnel-group <UMB DC IP address .8> general-attributes

default-group-policy umbrella-policy

tunnel-group <UMB DC IP address .8> ipsec-attributes

peer-id-validate nocheck

ikev2 local-authentication pre-shared-key 0 <passphrase>

ikev2 remote-authentication pre-shared-key 0 <passphrase>

圖片10.png

圖片10.png

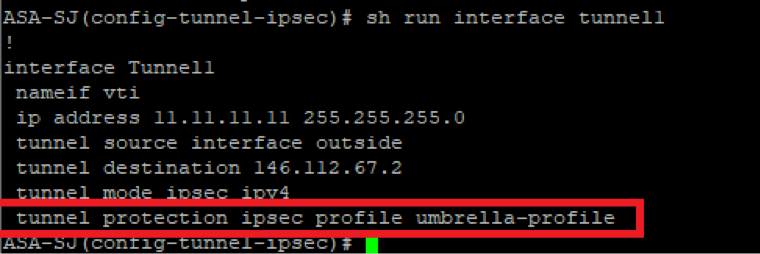

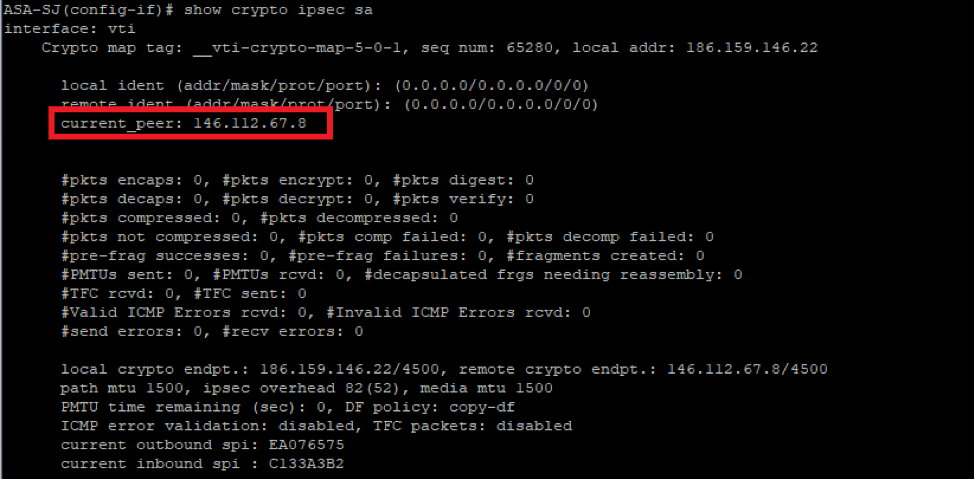

步驟 5:找到用於隧道介面的IPSec配置檔案

1.搜尋隧道介面中正在使用的「crypto ipsec profile」,以便對Umbrella頭端進行基於路由的配置(#替換為對Umbrella的隧道介面使用的ID):

show run interface tunnel#

圖片11.png

圖片11.png

2.如果您不確定通道ID,則可以使用此命令驗證現有通道介面,並確定哪個介面用於基於Umbrella通道的配置:

show run interface tunnel

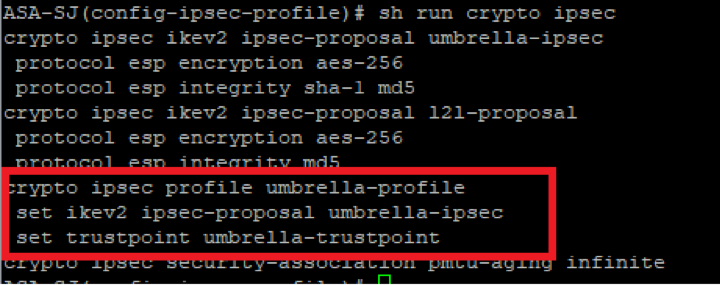

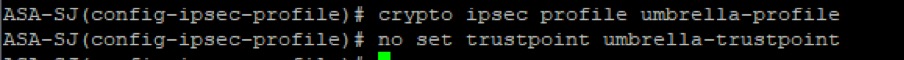

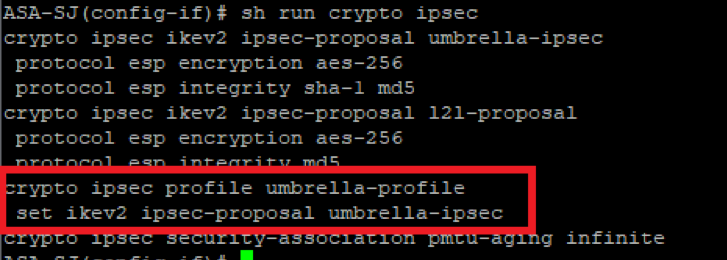

步驟 6:從IPSec簡檔中刪除舊信任點

1.從引用隧道的RSA身份驗證的IPSec配置檔案中刪除trustpoint。您可以使用以下命令驗證設定:

show crypto ipsec

Picture12.png

Picture12.png

2.使用以下命令繼續刪除trustpoint:

crypto ipsec profile <profile name>

no set trustpoint umbrella-trustpoint

Picture13.png

Picture13.png

3.確認已從crypto ipsec profile中刪除信任點:

Picture14.png

Picture14.png

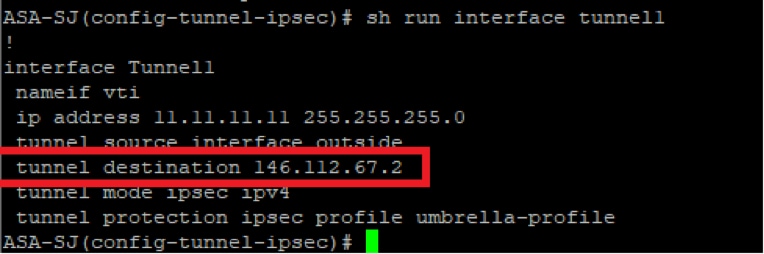

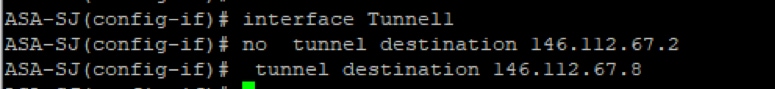

步驟 7:使用新的Umbrella頭端IP更新通道介面

1.將通道介面的目的地替換為在.8中終止的新Umbrella頭端IP位址。

show run interface tunnel

圖片15.png

圖片15.png

Interface tunnel#

No tunnel destination <UMBRELLA DC IP address.2>

Tunnel destination <UMBRELLA DC IP address .8>

Picture16.png

Picture16.png

2.使用命令確認更改:

show run interface tunnel#

Picture17.png

Picture17.png

步驟 8:確認新隧道配置已成功建立

1.確認已使用更新的頭端IP正確重新建立與Umbrella的隧道連線,並使用以下命令使用PSK身份驗證:

show crypto ikev2 sa

Picture18.png

Picture18.png

show crypto ipsec sa

Picture19.png

Picture19.png

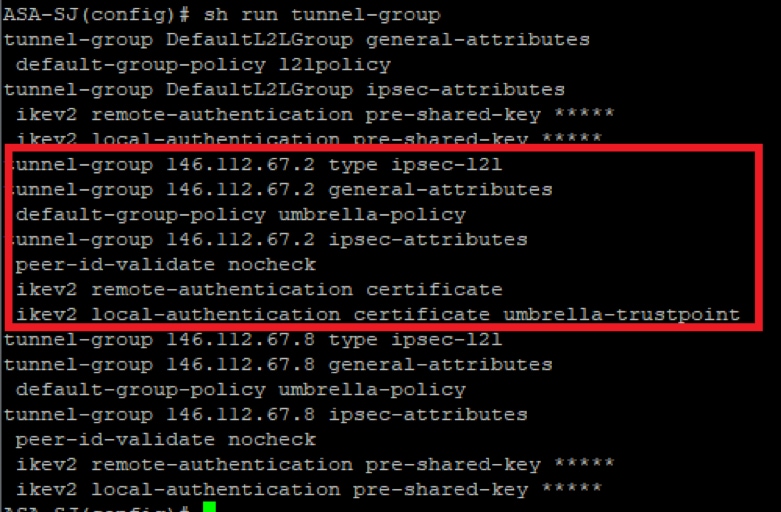

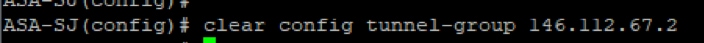

第9步(可選):刪除舊隧道組

1.刪除指向上一個Umbrella頭端IP範圍。2的舊通道組。

刪除組態之前,可以使用此命令識別正確的通道:

show run tunnel-group

Picture20.png

Picture20.png

2.使用以下命令刪除舊隧道組的任何引用:

clear config tunnel-group <UMB DC IP address .2>

Picture21.png

Picture21.png

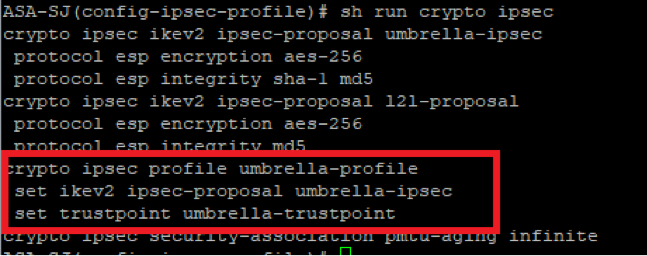

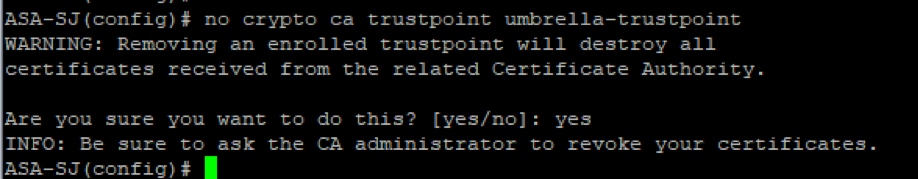

第10步(可選):刪除舊信任點

1.使用以下命令,刪除之前使用基於Umbrella隧道的配置所使用的信任點的任何引用:

sh run crypto ipsec

複查「crypto ipsec profile」時可以找到用於信任點的友好名稱:

Picture22.png

Picture22.png

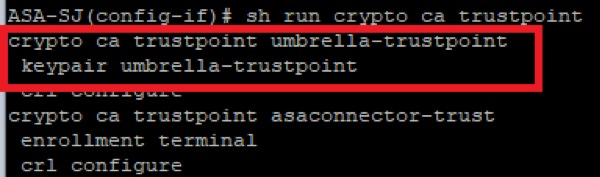

2.可以運行此命令來確認信任點配置。確保友好名稱與crypto ipsec profile命令中使用的配置匹配:

sh run crypto ca trustpoint

Picture23.png

Picture23.png

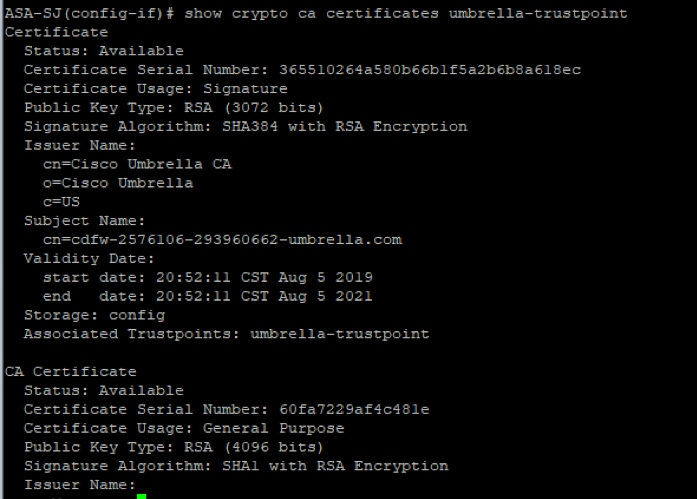

3.若要取得有關憑證的更多詳細資訊,請使用命令:

show crypto ca certificate <trustpoint-name>

Picture24.png

Picture24.png

4.使用以下命令刪除trustpoint:

no crypto ca trustpoint <trustpoint-name>

Picture25.png

Picture25.png

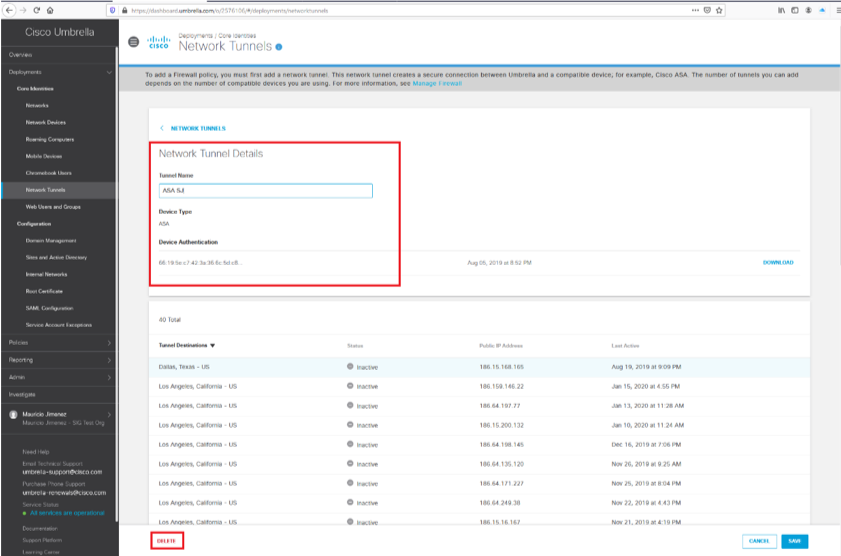

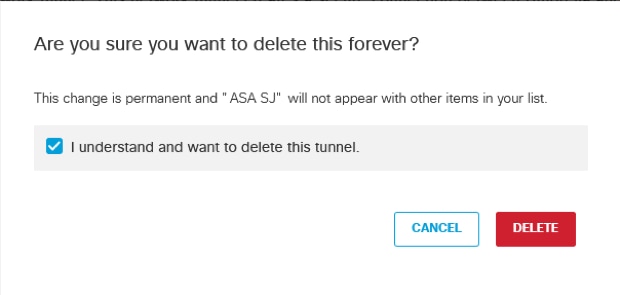

第11步(可選):刪除舊網路隧道

1.導航到Network Tunnel Details 並選擇Delete,從Umbrella控制面板中刪除舊的網路隧道。

Picture26.png

Picture26.png

2.在彈出視窗中選擇「我瞭解並希望刪除此隧道」選項,然後選擇「刪除」,以確認刪除。

Picture27.png

Picture27.png

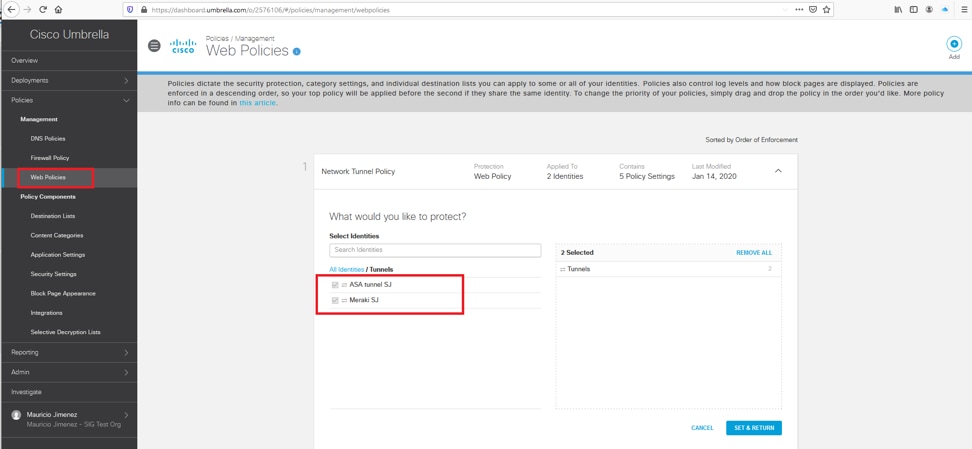

步驟 12:使用新隧道標識更新Web策略

使用新的網路隧道確認您的Web策略具有更新的身份:

1.在Umbrella控制面板中,導航到Policies > Management > Web Policies。

2.檢視隧道部分,並確認您的Web策略具有使用新網路隧道的更新標識。

Picture28.png

Picture28.png