簡介

本文說明如何使用Wireshark捕獲網路流量。

必要條件

需求

本文件沒有特定需求。

採用元件

本檔案中的資訊是根據Umbrella DNS層安全性。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

概觀

有時,Cisco Umbrella支援人員會要求捕獲電腦與網路之間流動的Internet流量的資料包。捕獲功能允許Umbrella支援從低級別分析流量並識別潛在問題。

在大多數情況下,比較兩組資料包捕獲來演示工作場景和非工作場景是非常有用的。

- 確保您可以在問題發生時複製問題並完成這些步驟。 生成顯示非工作場景的資料包捕獲。 請記下時區的日期和時間,以便此資訊可以與其他資料關聯。

- 如果可能,請重複這些說明,並禁用Umbrella軟體(和/或Umbrella DNS轉發)。 生成顯示工作場景的資料包捕獲。 請記下時區的日期和時間,以便此資訊可以與其他資料關聯。

Wireshark說明

準備工作

- 下載Wireshark。

- 斷開任何不必要的網路連線。

- 斷開VPN連線,除非需要它們來複製問題。

- 僅使用有線或無線連線,不能同時使用兩者。

- 關閉複製問題不需要的任何其他軟體。

- 從瀏覽器中清除Cookie和快取。

- 刷新DNS快取。在Windows上,使用以下命令:

ipconfig /flushdns

基本Wireshark捕獲

- 啟動Wireshark。

- Capture面板顯示您的網路介面。選擇相關介面。 選擇時,可以使用CTRL鍵(WIndows)或CMD鍵(Mac)選擇多個介面。

wireshark_1.png

wireshark_1.png

注意:必須選擇包含網路流量的正確介面。 使用「ipconfig」命令(Windows)或「ifconfig」命令(Mac)檢視有關網路介面的詳細資訊。漫遊客戶端使用者還必須選擇NPCAP環回介面卡或環回:lo0接口。如果有疑問,請選擇所有介面。

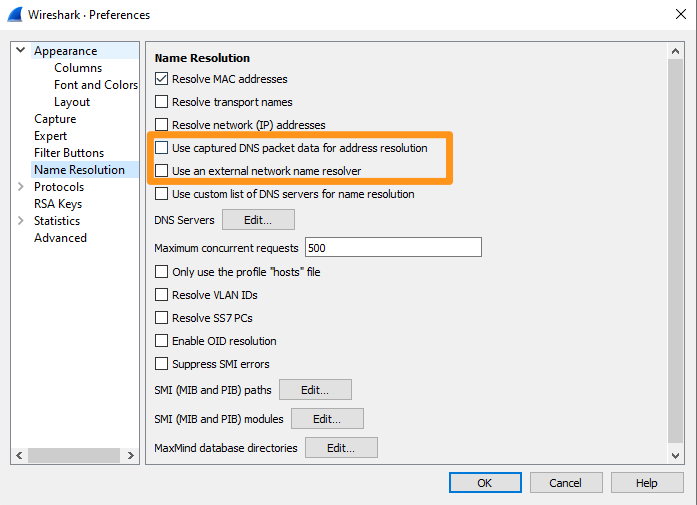

- 確保未選擇使用捕獲的DNS資料包資料進行地址解析和使用外部網路名稱解析程式,以確保Wireshark不會進行DNS查詢,因為這會使捕獲複雜化並影響AnyConnect。設定自Wireshark 3.4.9起有效:

Capture_PNG.png

Capture_PNG.png

- 選擇Capture > Start或選擇Blue start圖示。

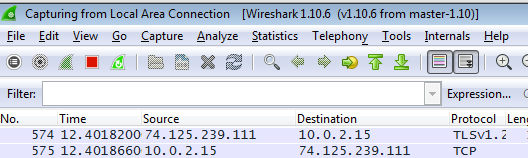

wireshark_2.png

wireshark_2.png

- 當Wireshark在後台運行時,會複製問題。

wireshark_3.png

wireshark_3.png

- 問題完全複製後,選擇Capture > Stop或使用紅色的Stop圖標。

- 導覽至File > Save As,然後選擇要儲存檔案的位置。確保檔案儲存為PCAPNG型別。 儲存的檔案可以提交給Cisco Umbrella支援部門進行稽核。

漫遊客戶端 — 其他步驟

對於獨立漫遊客戶端和AnyConnect漫遊模組使用者,還必須完成以下附加步驟:

回送流量

選擇介面時,除了擷取其他網路介面以外,您還必須擷取回送介面(127.0.0.1)上的流量。漫遊客戶端的DNS代理在此介面上偵聽,因此檢視作業系統和漫遊客戶端之間的流量至關重要。

- Windows:選擇NPCAP環回介面卡

- Mac:選擇Loopback:lo0

注意:較新版本的Windows Wireshark附帶支援環回驅動程式的NPCAP捕獲驅動程式。如果缺少環回介面卡,請更新到最新版本的Wireshark或使用rawcap.exe說明。

加密的DNS流量

在正常情況下,漫遊客戶端和Umbrella之間的流量是加密的,人無法讀取。在某些情況下,Umbrella支援可以請求您禁用DNS加密以檢視漫遊客戶端和Umbrella雲之間的DNS流量。 有兩種方法可以執行此操作:

- 為UDP 443到208.67.220.220和208.67.222.222建立本地防火牆塊。

- 或者,根據您的作業系統和漫遊客戶端的版本建立檔案:

- Windows:

C:\ProgramData\OpenDNS\ERC\force_transparent.flag

- Windows AnyConnect:

C:\ProgramData\Cisco\Cisco AnyConnect Secure Mobility Client\Umbrella\data\force_transparent.flag

- Windows安全客戶端:

C:\ProgramData\Cisco\Cisco Secure Client\Umbrella\data\force_transparent.flag

- macOS:

/Library/Application Support/OpenDNS Roaming Client/force_transparent.flag

- mac OS AnyConnect:

/opt/cisco/anyconnect/umbrella/data/force_transparent.flag

- mac OS安全客戶端:

/opt/cisco/secureclient/umbrella/data/force_transparent.flag

執行此操作後,請重新啟動服務或您的電腦。

注意:Windows上Wireshark的較新版本包括NPCAP捕獲驅動程式,它不支援Umbrella VPN介面。 在Windows上,您可能需要使用rawcap.exe工具作為替代工具。

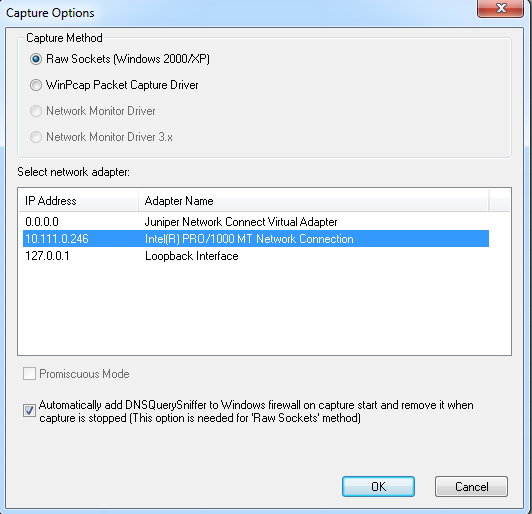

DNSQuerySniffer - Windows替代方案

DNSQuery監聽器是用於Windows的僅DNS網路監聽器,用於監控和顯示大量有用資料。與Wireshark或Rawcap不同,它僅用於DNS,並且更容易檢查和提取相關資訊。但是,它沒有強大的Wireshark過濾工具。

這是一個輕便且易於使用的工具。使用此方法的優點是,您可以在禁用漫遊客戶端服務時嗅探資料包,啟動捕獲,並且可以從漫遊客戶端啟動時檢視漫遊客戶端傳送的每個DNS查詢,而不是在漫遊客戶端已啟動後啟動捕獲。

有兩種捕獲方法:

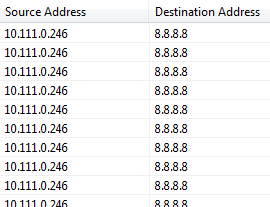

- 如果選擇常規網路介面,您只能看到位於內部域清單上的查詢,或者未明確通過dnscryptproxy的查詢。

dns_1.png

dns_1.png

附註:這些列顯示在捕獲中的右側,您必須滾動相當多才能看到它們。

DNSSniffer列

DNSSniffer列

- 如果您選擇Loopback介面,則會看到通過dnscryptproxy傳送的所有DNS查詢,但是在「內部域」清單中看不到域的實際目標IP地址。但是,它仍顯示查詢和答案。

dns_2.jpg

dns_2.jpg

附註:這些列顯示在捕獲中的右側,您必須滾動相當多才能看到它們。

DNSSniffer列

DNSSniffer列

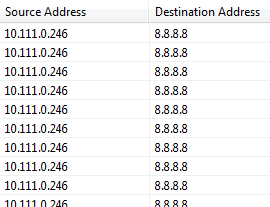

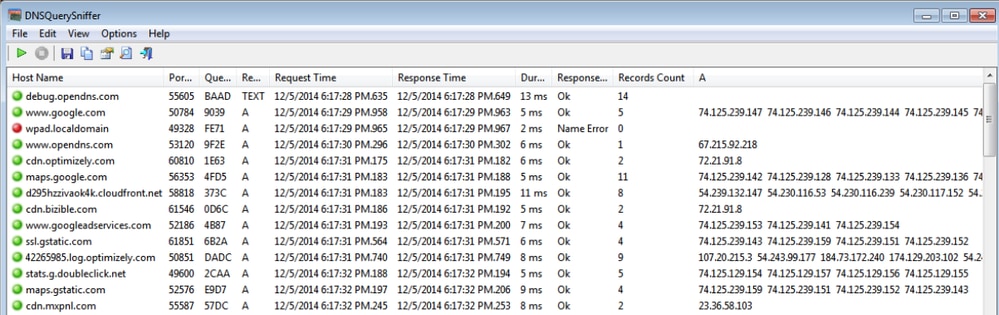

結果如下所示:

dns_3.png

dns_3.png

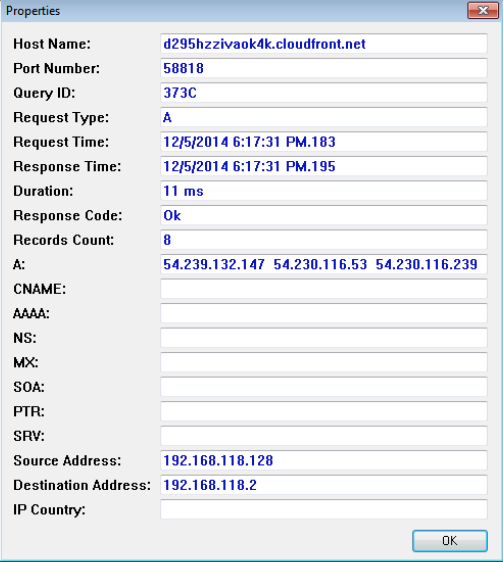

單個查詢的檢視:

dns_4.png

dns_4.png

RawCap.exe - Windows替代程式

在某些情況下,Wireshark隨附的資料包捕獲驅動程式不支援您需要使用的介面。這可能會是回送介面的問題。

在這些情況下,我們可以使用RawCap.exe:

- 完成本文前面所述的步驟,使用Wireshark捕獲正常流量。

- 同時,運行RawCap.exe。

- 通過指定相應的清單編號選擇介面。

- 指定輸出檔名並關閉。

- SelectControl-C何時要停止捕獲。

儲存的檔案將放在運行RawCap.exe的資料夾中:

rawcap_1.jpg

rawcap_1.jpg