在Cisco IOS上使用SDM配置無客戶端SSL VPN (WebVPN)

目錄

簡介

無客戶端SSL VPN (WebVPN)允許使用者使用啟用了SSL的Web瀏覽器從任何位置安全地訪問公司LAN上的資源。使用者首先使用WebVPN網關進行身份驗證,然後允許使用者訪問預配置的網路資源。可以在Cisco IOS®路由器、Cisco自適應安全裝置(ASA)、Cisco VPN 3000集中器以及Catalyst 6500和7600路由器的Cisco WebVPN服務模組上配置WebVPN網關。

安全通訊端層(SSL)虛擬私人網路(VPN)技術可以在Cisco裝置上以三種主要模式設定:無客戶端SSL VPN (WebVPN)、瘦客戶端SSL VPN (連線埠轉送)和SSL VPN客戶端(SVC)模式。本文檔演示了Cisco IOS路由器上的WebVPN配置。

注意:請勿更改路由器的IP域名或主機名,因為此操作將觸發重新生成自簽名證書並覆蓋已配置的信任點。如果路由器已配置為WebVPN,則重新生成自簽名證書會導致連線問題。WebVPN將SSL信任點名稱與WebVPN網關配置相關聯。因此,如果頒發新的自簽名證書,則新的信任點名稱與WebVPN配置不匹配,並且使用者無法連線。

注意:如果在使用永久性自簽名證書的WebVPN路由器上運行ip https-secure server命令,將生成一個新的RSA金鑰,並且證書將變為無效證書。將建立一個新的信任點,該信任點會中斷SSL WebVPN。如果在運行ip https-secure server命令之後重新啟動使用永久性自簽名證書的路由器,將出現相同問題。

要瞭解有關瘦客戶端SSL VPN的詳細資訊,請參閱使用SDM的瘦客戶端SSL VPN (WebVPN) IOS配置示例。

請參閱在IOS上使用SDM配置SSL VPN客戶端(SVC)的配置示例,以便瞭解有關SSL VPN客戶端的詳細資訊。

SSL VPN在以下思科路由器平台上運行:

-

Cisco 870、1811、1841、2801、2811、2821和2851系列路由器

-

Cisco 3725、3745、3825、3845、7200和7301系列路由器

必要條件

需求

嘗試此組態之前,請確保符合以下要求:

-

Cisco IOS軟體版本12.4(6)T或更新版本的進階映像

-

簡介中列出的Cisco路由器平台之一

採用元件

本文中的資訊係根據以下軟體和硬體版本:

-

思科3825路由器

-

進階企業軟體映像- Cisco IOS軟體版本12.4(9)T

-

Cisco路由器和安全裝置管理器(SDM) - 2.3.1版

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。本示例中使用的IP地址取自於RFC 1918地址,這些地址是私有地址,不能在Internet上使用。

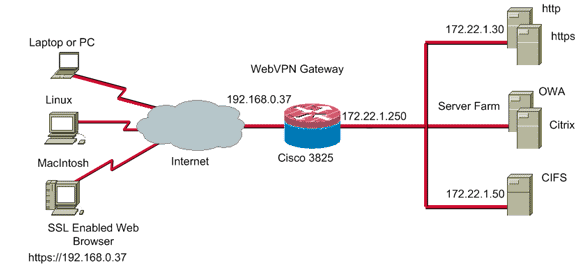

網路圖表

此文件使用以下網路設定:

慣例

預配置任務

開始之前,請完成以下任務:

-

配置主機名和域名。

-

為SDM配置路由器。Cisco為某些路由器出廠時預裝了SDM副本。

如果您路由器上尚未載入Cisco SDM,可以從軟體下載獲取該軟體的免費副本(僅限註冊客戶)。您必須擁有具有服務合約的CCO帳戶。有關安裝和配置SDM的詳細資訊,請參閱Cisco Router and Security Device Manager。

-

為路由器配置正確的日期、時間和時區。

在Cisco IOS上配置WebVPN

一個裝置可以關聯多個WebVPN網關。每個WebVPN網關僅連結到路由器上的一個IP地址。您可以為特定WebVPN網關建立多個WebVPN情景。若要辨識個別前後關聯,請為每個前後關聯提供一個唯一的名稱。一個策略組只能與一個WebVPN情景關聯。策略組描述特定WebVPN情景中可用的資源。

要在Cisco IOS上配置WebVPN,請完成以下步驟:

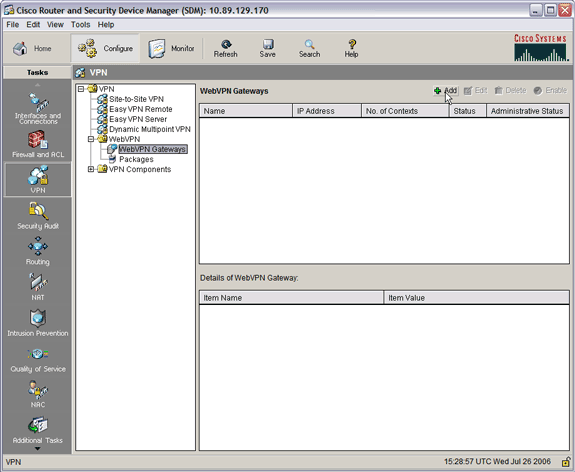

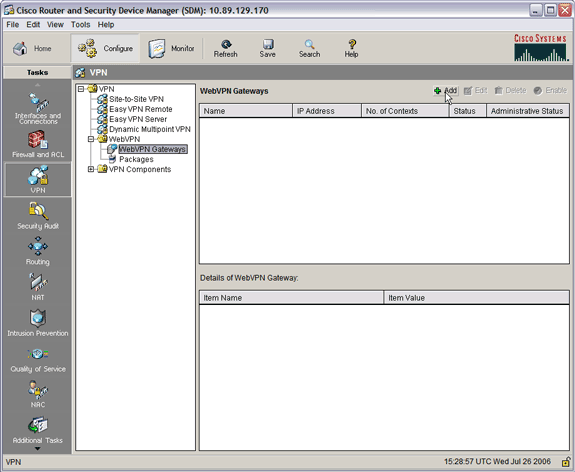

步驟 1.配置WebVPN網關

完成以下步驟以配置WebVPN網關:

-

在SDM應用程式中,按一下Configure,然後按一下VPN。

-

展開WebVPN,然後選擇WebVPN Gateways。

-

按一下Add。

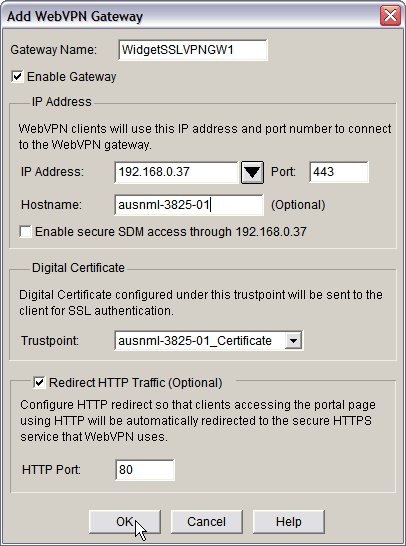

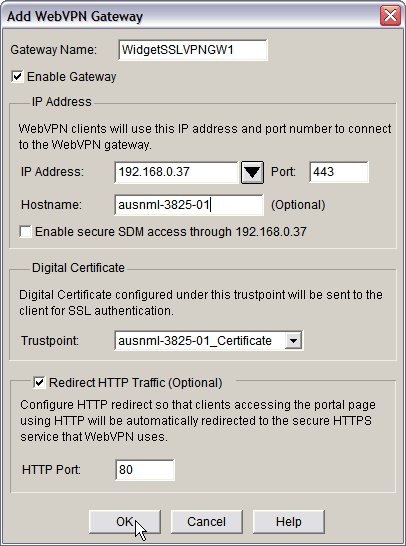

系統將顯示Add WebVPN Gateway對話方塊。

-

在Gateway Name和IP Address欄位中輸入相應值,然後選中Enable Gateway覈取方塊。

-

選中Redirect HTTP Traffic覈取方塊,然後按一下OK。

-

按一下Save,然後按一下Yes接受更改。

步驟 2.配置策略組允許的資源

為了便於向策略組增加資源,可以在建立策略組之前配置資源。

要配置策略組允許的資源,請完成以下步驟:

-

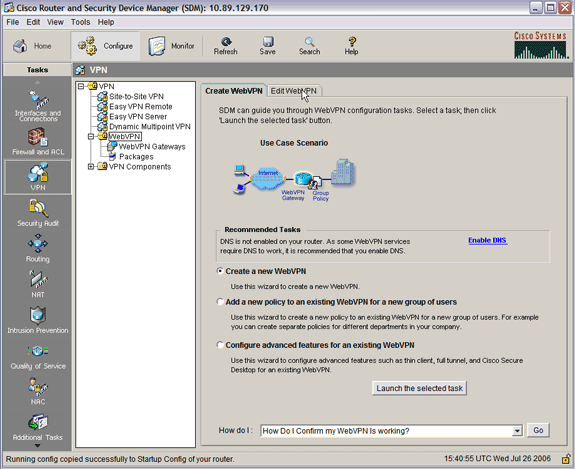

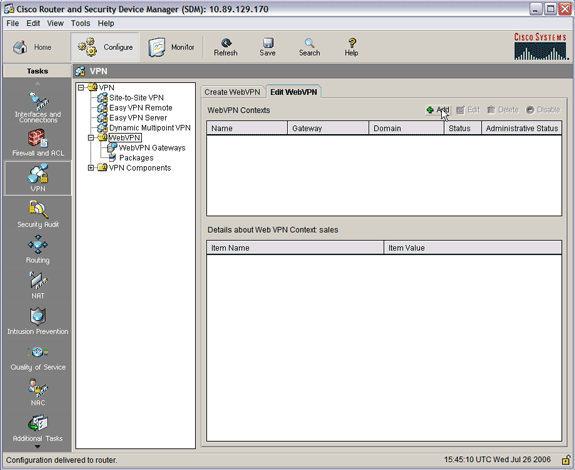

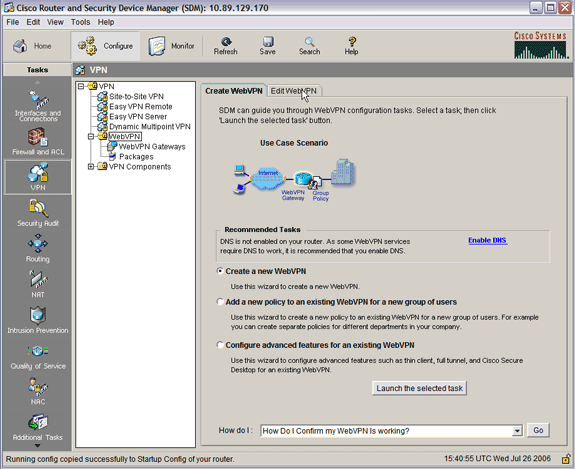

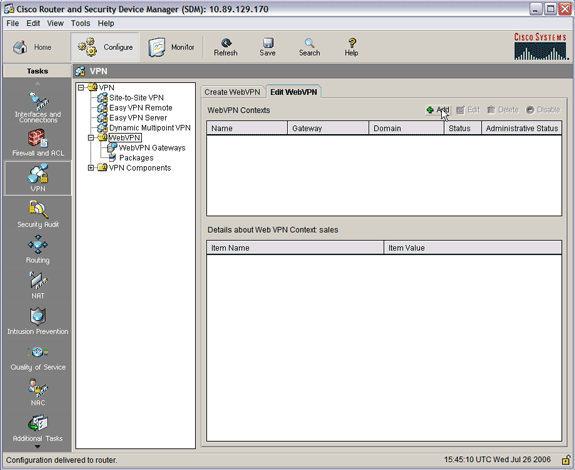

按一下Configure,然後按一下VPN。

-

選擇WebVPN,然後按一下Edit WebVPN頁籤。

注意:WebVPN允許您配置HTTP、HTTPS、透過通用網際網路檔案系統(CIFS)協定瀏覽的Windows檔案以及Citrix的訪問。

-

按一下Add。

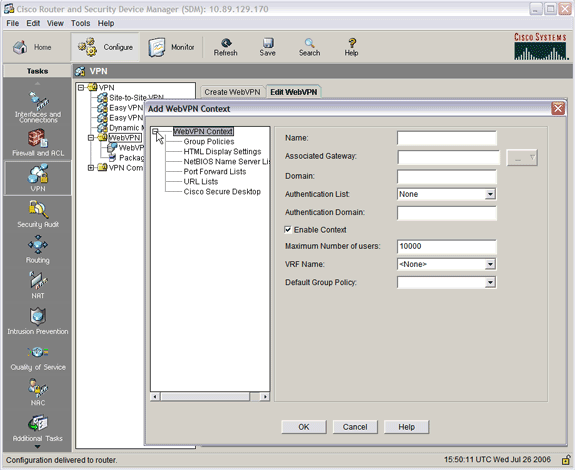

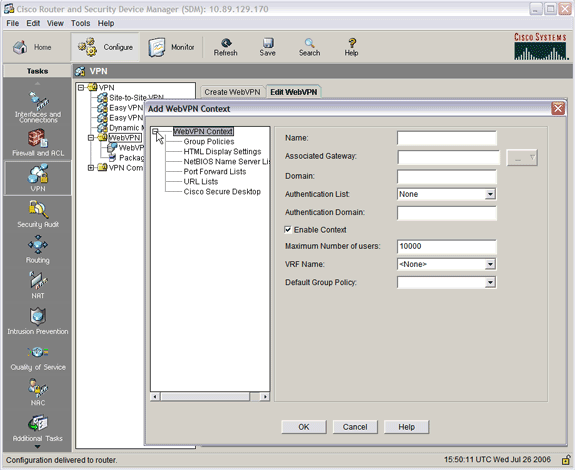

系統將顯示Add WebVPN Context對話方塊。

-

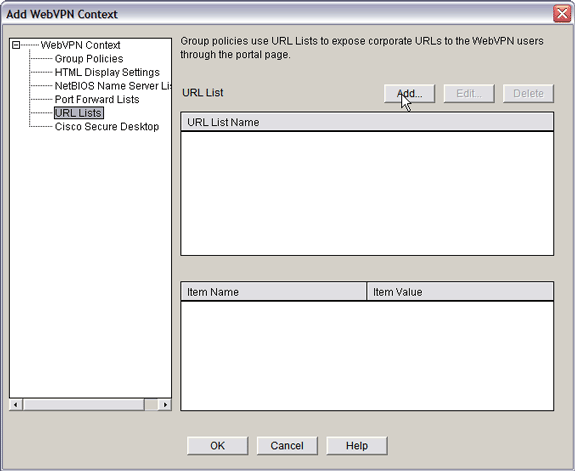

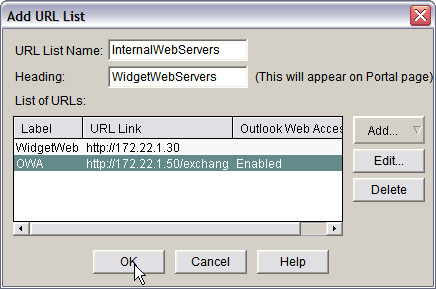

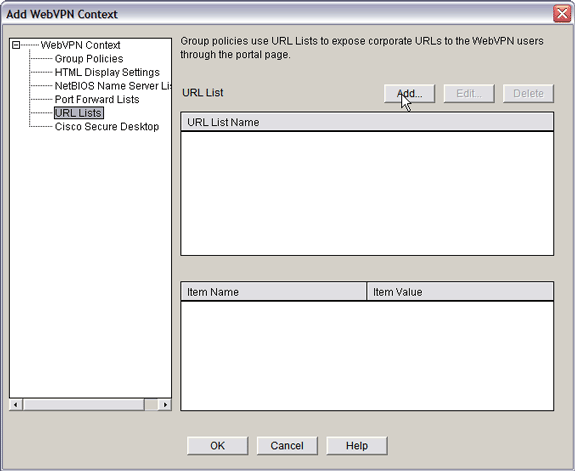

展開WebVPN Context,然後選擇URL Lists。

-

按一下Add。

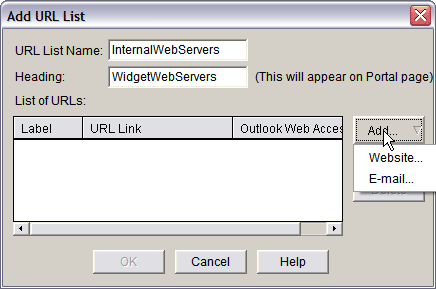

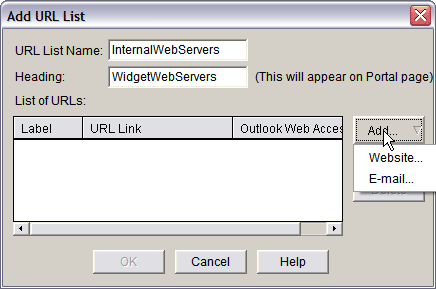

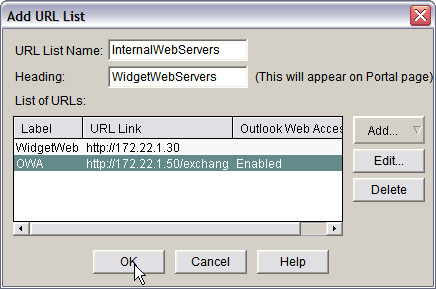

系統將顯示Add URL List對話方塊。

-

在URL List Name和Heading欄位中輸入值。

-

按一下Add,然後選擇Website。

此清單包含希望此WebVPN連線可用的所有HTTP和HTTPS Web伺服器。

-

要增加對Outlook Web Access (OWA)的訪問,請按一下Add,選擇E-mail,然後在填寫所有所需欄位之後按一下OK。

-

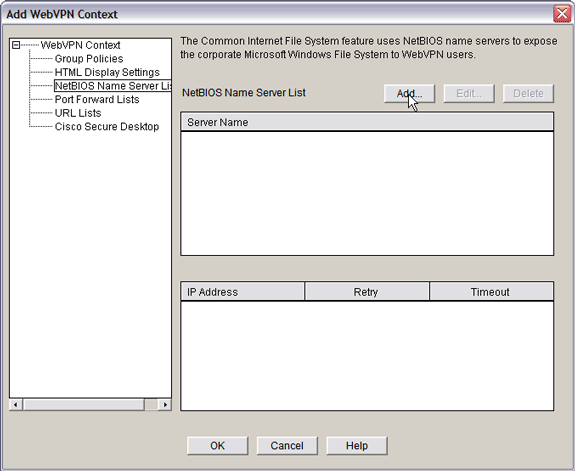

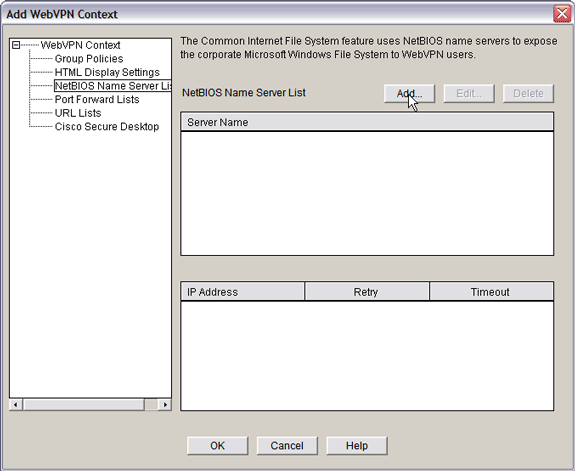

為了允許Windows檔案透過CIFS瀏覽,您可以指定NetBIOS名稱服務(NBNS)伺服器,並在Windows域中按順序配置相應的共用。

-

從WebVPN Context清單中,選擇NetBIOS Name Server Lists。

-

按一下Add。

系統將顯示Add NBNS Server List對話方塊。

-

輸入清單名稱,然後按一下Add。

系統將顯示NBNS Server對話方塊。

-

如果適用,請選中Make This the Master Server覈取方塊。

-

按一下OK,然後按一下OK。

-

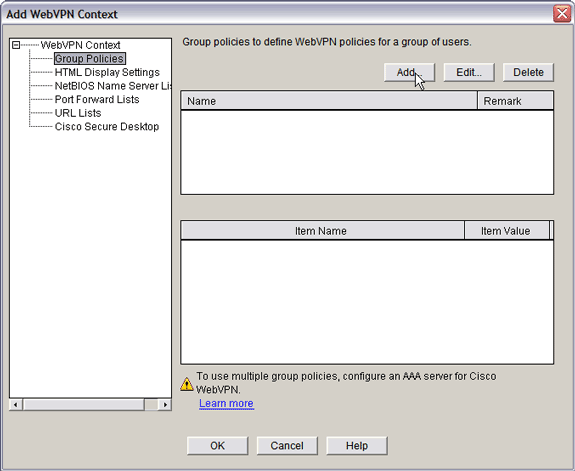

步驟 3.配置WebVPN策略組並選擇資源

完成以下步驟以配置WebVPN策略組並選擇資源:

-

按一下Configure,然後按一下VPN。

-

展開WebVPN,然後選擇WebVPN Context。

-

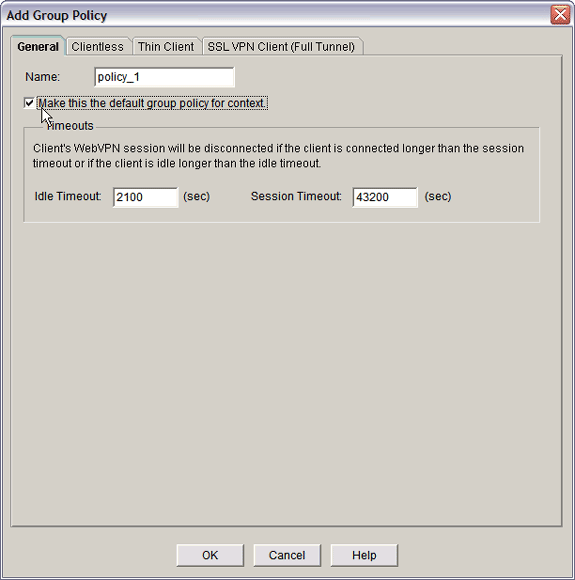

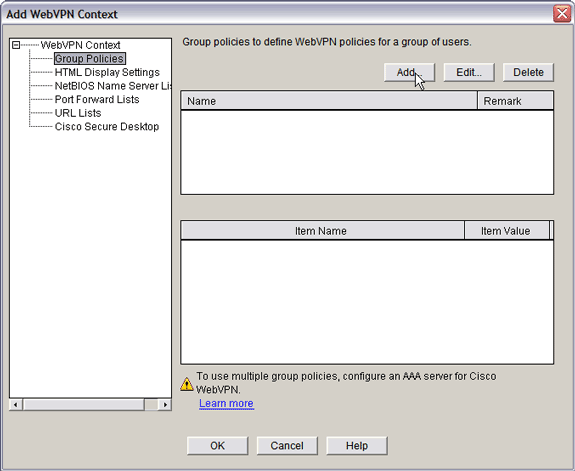

選擇Group Policies,然後按一下Add。

系統將顯示Add Group Policy對話方塊。

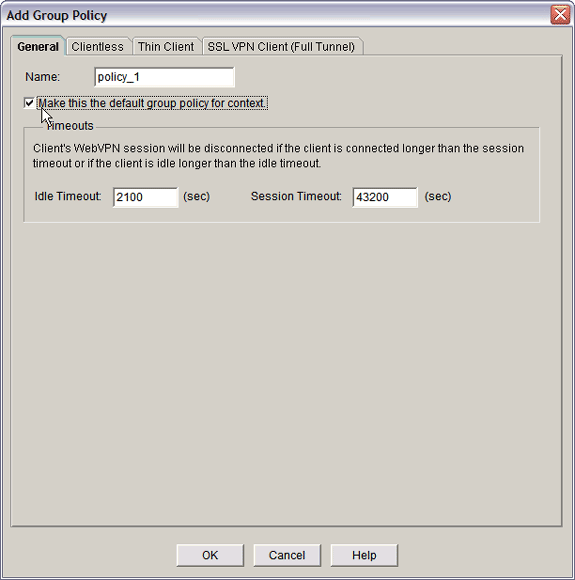

-

輸入新策略的名稱,然後選中Make this the default group policy for context覈取方塊。

-

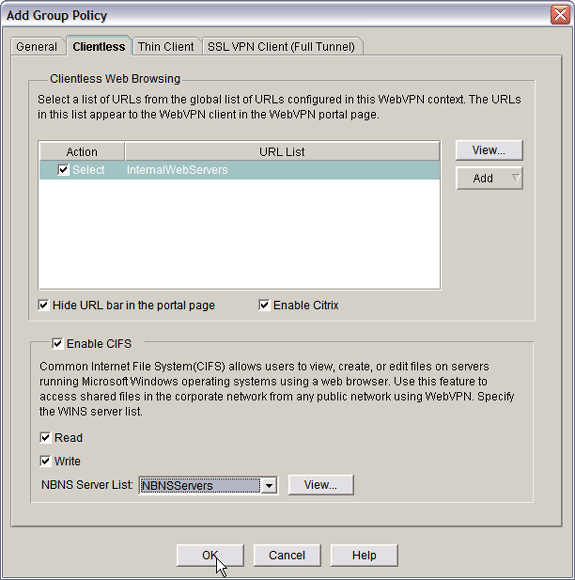

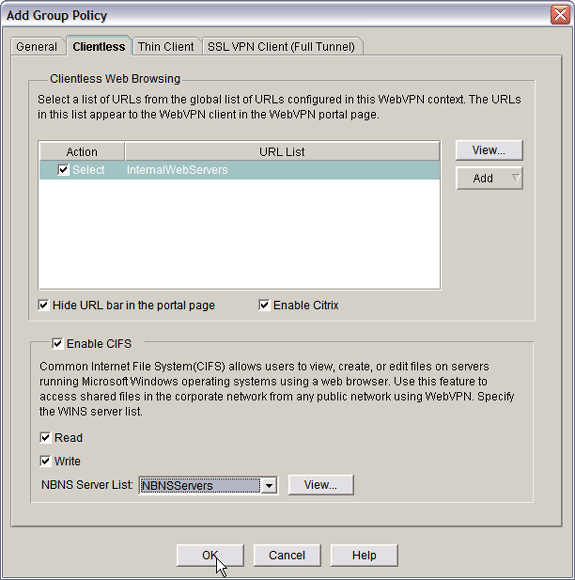

按一下位於對話方塊頂部的Clientless頁籤。

-

選中所需URL List對應的Select覈取方塊。

-

如果您的客戶使用需要訪問Citrix伺服器的Citrix客戶端,請選中Enable Citrix覈取方塊。

-

選中Enable CIFS、Read和Write覈取方塊。

-

按一下NBNS Server List下拉箭頭,並選擇在步驟2中為Windows檔案瀏覽建立的NBNS伺服器清單。

-

按一下「OK」(確定)。

步驟 4.配置WebVPN情景

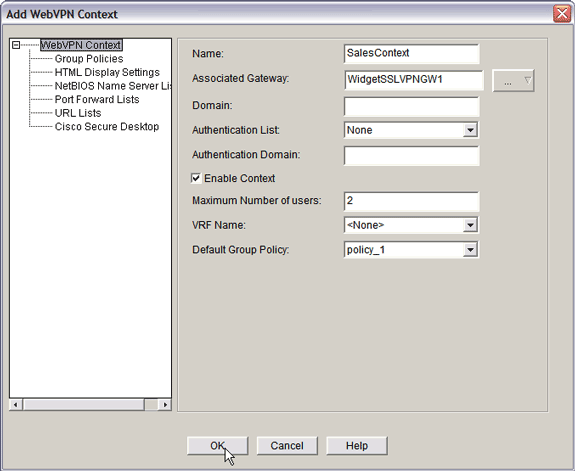

要將WebVPN網關、組策略和資源連結在一起,必須配置WebVPN情景。要配置WebVPN情景,請完成以下步驟:

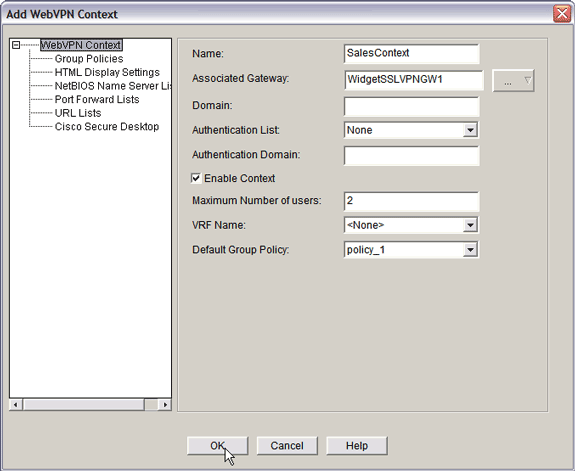

-

選擇WebVPN Context,然後輸入上下文的名稱。

-

點選Associated Gateway下拉箭頭,然後選擇相關的網關。

-

如果您想要建立多個前後關聯,請在「領域」欄位中輸入唯一的名稱以辨識此前後關聯。如果將Domain欄位保留為空,使用者必須使用https://IP地址訪問WebVPN。如果輸入域名(例如,Sales),則使用者必須使用https://IPAddress/Sales進行連線。

-

選中Enable Context覈取方塊。

-

在Maximum Number of Users欄位中,輸入裝置許可證允許的最大使用者數。

-

按一下Default Group Policy下拉箭頭,並選擇與此上下文關聯的組策略。

-

按一下OK,然後按一下OK。

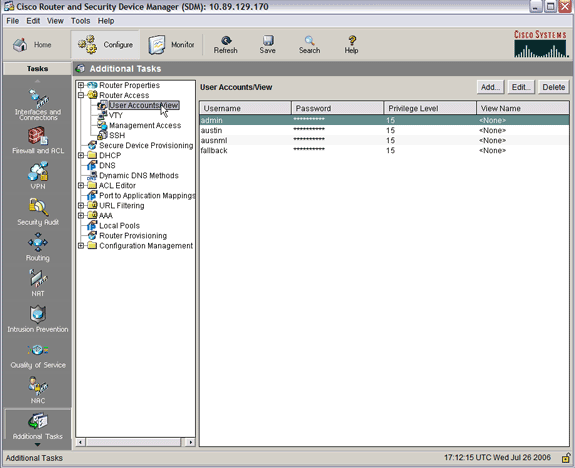

步驟 5.配置使用者資料庫和身份驗證方法

您可以配置無客戶端SSL VPN (WebVPN)會話以使用Radius、Cisco AAA伺服器或本地資料庫進行身份驗證。此示例使用本地資料庫。

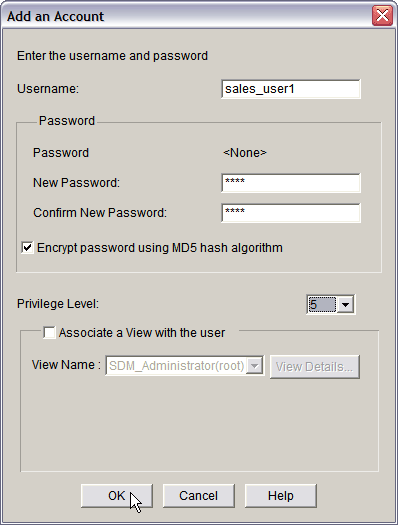

要配置使用者資料庫和身份驗證方法,請完成以下步驟:

-

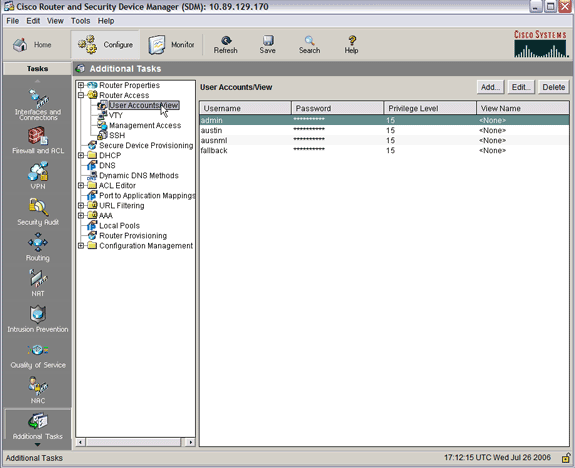

點選配置,然後點選其他任務。

-

展開Router Access,並選擇User Accounts/View。

-

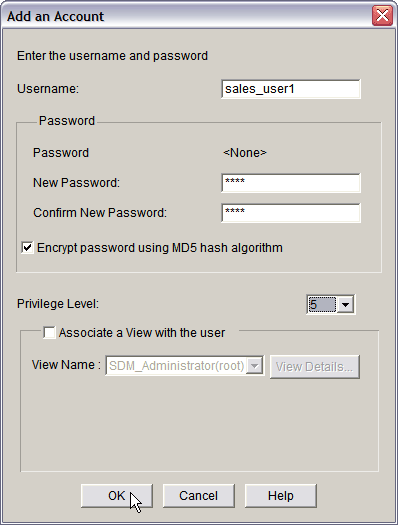

按一下Add按鈕。

系統將顯示Add an Account對話方塊。

-

輸入使用者帳戶和密碼。

-

按一下OK,然後按一下OK。

-

按一下Save,然後按一下Yes接受更改。

結果

ASDM建立以下命令列配置:

| ausnml-3825-01 |

|---|

Building configuration... Current configuration : 4190 bytes ! ! Last configuration change at 17:22:23 UTC Wed Jul 26 2006 by ausnml ! NVRAM config last updated at 17:22:31 UTC Wed Jul 26 2006 by ausnml ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname ausnml-3825-01 ! boot-start-marker boot system flash c3825-adventerprisek9-mz.124-9.T.bin boot-end-marker ! no logging buffered enable secret 5 $1$KbIu$5o8qKYAVpWvyv9rYbrJLi/ ! aaa new-model ! aaa authentication login default local aaa authentication login sdm_vpn_xauth_ml_1 local aaa authorization exec default local ! aaa session-id common ! resource policy ! ip cef ! ip domain name cisco.com ! voice-card 0 no dspfarm ! !--- Self-Signed Certificate Information crypto pki trustpoint ausnml-3825-01_Certificate enrollment selfsigned serial-number none ip-address none revocation-check crl rsakeypair ausnml-3825-01_Certificate_RSAKey 1024 ! crypto pki certificate chain ausnml-3825-01_Certificate certificate self-signed 02 30820240 308201A9 A0030201 02020102 300D0609 2A864886 F70D0101 04050030 29312730 2506092A 864886F7 0D010902 16186175 736E6D6C 2D333832 352D3031 2E636973 636F2E63 6F6D301E 170D3036 30373133 32333230 34375A17 0D323030 31303130 30303030 305A3029 31273025 06092A86 4886F70D 01090216 18617573 6E6D6C2D 33383235 2D30312E 63697363 6F2E636F 6D30819F 300D0609 2A864886 F70D0101 01050003 818D0030 81890281 8100C97D 3D259BB7 3A48F877 2C83222A A1E9E42C 5A71452F 9107900B 911C0479 4D31F42A 13E0F63B E44753E4 0BEFDA42 FE6ED321 8EE7E811 4DEEC4E4 319C0093 C1026C0F 38D91236 6D92D931 AC3A84D4 185D220F D45A411B 09BED541 27F38EF5 1CC01D25 76D559AE D9284A74 8B52856D BCBBF677 0F444401 D0AD542C 67BA06AC A9030203 010001A3 78307630 0F060355 1D130101 FF040530 030101FF 30230603 551D1104 1C301A82 18617573 6E6D6C2D 33383235 2D30312E 63697363 6F2E636F 6D301F06 03551D23 04183016 801403E1 5EAABA47 79F6C70C FBC61B08 90B26C2E 3D4E301D 0603551D 0E041604 1403E15E AABA4779 F6C70CFB C61B0890 B26C2E3D 4E300D06 092A8648 86F70D01 01040500 03818100 6938CEA4 2E56CDFF CF4F2A01 BCD585C7 D6B01665 595C3413 6B7A7B6C F0A14383 4DA09C30 FB621F29 8A098FA4 F3A7F046 595F51E6 7C038112 0934A369 D44C0CF4 718A8972 2DA33C43 46E35DC6 5DCAE7E0 B0D85987 A0D116A4 600C0C60 71BB1136 486952FC 55DE6A96 1135C9D6 8C5855ED 4CD3AE55 BDA966D4 BE183920 88A8A55E quit username admin privilege 15 secret 5 $1$jm6N$2xNfhupbAinq3BQZMRzrW0 username ausnml privilege 15 password 7 15071F5A5D292421 username fallback privilege 15 password 7 08345818501A0A12 username austin privilege 15 secret 5 $1$3xFv$W0YUsKDx1adDc.cVQF2Ei0 username sales_user1 privilege 5 secret 5 $1$2/SX$ep4fsCpodeyKaRji2mJkX/ ! interface GigabitEthernet0/0 ip address 192.168.0.37 255.255.255.0 duplex auto speed auto media-type rj45 ! interface GigabitEthernet0/1 ip address 172.22.1.151 255.255.255.0 duplex auto speed auto media-type rj45 ! ip route 0.0.0.0 0.0.0.0 172.22.1.1 ! ip http server ip http authentication local ip http timeout-policy idle 600 life 86400 requests 100 ! control-plane ! line con 0 stopbits 1 line aux 0 stopbits 1 line vty 0 4 exec-timeout 40 0 privilege level 15 password 7 071A351A170A1600 transport input telnet ssh line vty 5 15 exec-timeout 40 0 password 7 001107505D580403 transport input telnet ssh ! scheduler allocate 20000 1000 ! !--- WebVPN Gateway webvpn gateway WidgetSSLVPNGW1 hostname ausnml-3825-01 ip address 192.168.0.37 port 443 http-redirect port 80 ssl trustpoint ausnml-3825-01_Certificate inservice ! webvpn context SalesContext ssl authenticate verify all ! !--- Identify resources for the SSL VPN session url-list "InternalWebServers" heading "WidgetWebServers" url-text "WidgetWeb" url-value "http://172.22.1.30" url-text "OWA" url-value "http://172.22.1.50/exchange" ! nbns-list NBNSServers nbns-server 172.22.1.30 ! !--- Identify the policy which controls the resources available policy group policy_1 url-list "InternalWebServers" nbns-list "NBNSServers" functions file-access functions file-browse functions file-entry hide-url-bar citrix enabled default-group-policy policy_1 gateway WidgetSSLVPNGW1 max-users 2 inservice ! end |

驗證

使用本節內容,確認您的組態是否正常運作。

程式

完成以下程式以確認組態是否正常運作:

-

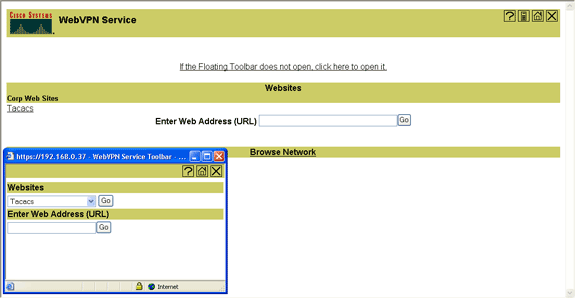

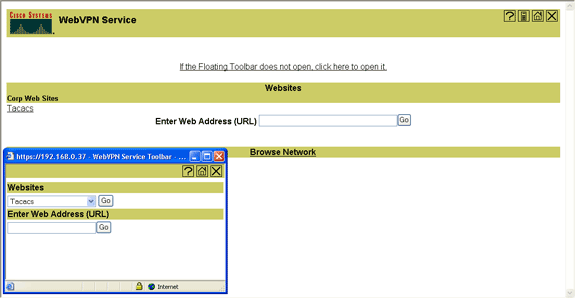

使用使用者測試配置。在啟用了SSL的Web瀏覽器中輸入https://WebVPN_Gateway_IP_Address;其中WebVPN_Gateway_IP_Address是WebVPN服務的IP地址。當您接受憑證並輸入使用者名稱和密碼後,應該會出現類似此影像的畫面。

-

檢查SSL VPN會話。在SDM應用程式中,按一下Monitor按鈕,然後按一下VPN Status。展開WebVPN (所有情景),展開相應情景,然後選擇使用者。

-

檢查錯誤消息。在SDM應用程式中,依次按一下Monitor按鈕、Logging和Syslog頁籤。

-

檢視裝置的運行配置。在SDM應用程式中,按一下Configure按鈕,然後按一下Additional Tasks。展開Configuration Management,然後選擇Config Editor。

命令

有若干show命令與WebVPN關聯。您可以在命令列介面(CLI)執行這些命令以顯示統計資訊和其他資訊。有關show命令的詳細資訊,請參閱驗證WebVPN配置。

注意:輸出直譯器工具(僅限註冊客戶)(OIT)支援某些show命令。使用OIT檢視對show命令輸出的分析。

疑難排解

使用本節內容,對組態進行疑難排解。

注意:請勿在複製進行中中斷「複製檔案至伺服器」指令或瀏覽至其他視窗。操作中斷可能導致不完整的檔案儲存在伺服器上。

注意:使用者可以使用WebVPN客戶端上載和下載新檔案,但不允許使用者使用Copy File to Server命令覆蓋WebVPN上的通用Internet檔案系統(CIFS)中的檔案。當使用者嘗試取代伺服器上的檔案時,使用者會收到此訊息:

Unable to add the file

程式

完成以下步驟,對組態進行疑難排解:

-

確保客戶端停用彈出窗口阻止程式。

-

確保客戶端已啟用Cookie。

-

確保客戶端使用Netscape、Internet Explorer、Firefox或Mozilla Web瀏覽器。

命令

有若干debug命令與WebVPN關聯。有關這些命令的詳細資訊,請參閱使用WebVPN Debug命令。

注意:使用debug命令可能會對Cisco裝置造成負面影響。使用 debug 命令之前,請先參閱有關偵錯命令的重要資訊。

相關資訊

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

02-Jun-2009

|

初始版本 |

意見

意見