簡介

本檔案介紹將Firepower威脅防禦(FTD)上的Manager訪問許可權從管理介面修改為資料介面的過程。

必要條件

需求

思科建議您瞭解以下主題:

- Firepower Threat Defense (FTD)

- Firepower Management Center (FMC)

採用元件

- Firepower管理中心虛擬7.4.1

- Firepower威脅防禦虛擬7.2.5

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

每個裝置都包括用於與FMC通訊的單個專用管理介面。您可以選擇將裝置配置為使用資料介面而不是專用管理介面進行管理。如果要從外部介面遠端管理Firepower威脅防禦,或者沒有單獨的管理網路,資料介面上的FMC訪問非常有用。此更改必須在FMC管理的FTD Firepower管理中心上執行。

從資料介面進行FMC訪問存在一些限制:

- 您只能在一個物理資料介面上啟用管理員訪問。不能使用子介面或EtherChannel。

- 僅路由防火牆模式,使用路由介面。

- 不支援PPPoE。如果您的ISP需要PPPoE,則必須在Firepower威脅防禦和WAN數據機之間放置一台支援PPPoE的路由器。

- 不能使用單獨的管理介面和僅事件介面。

設定

繼續介面遷移

附註:強烈建議先對FTD和FMC進行最新備份,然後再繼續進行更改。

-

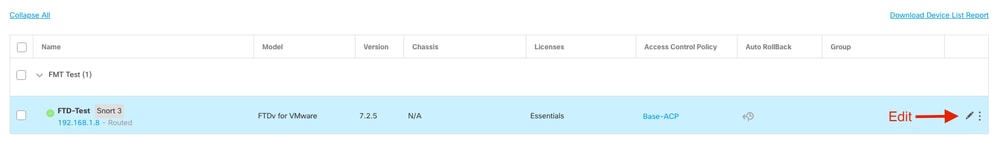

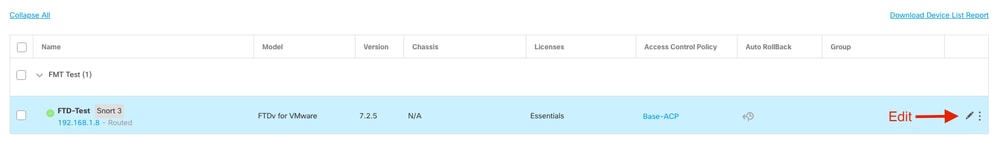

導航到Devices > Device Management頁面,然後點選要更改的裝置的Edit。

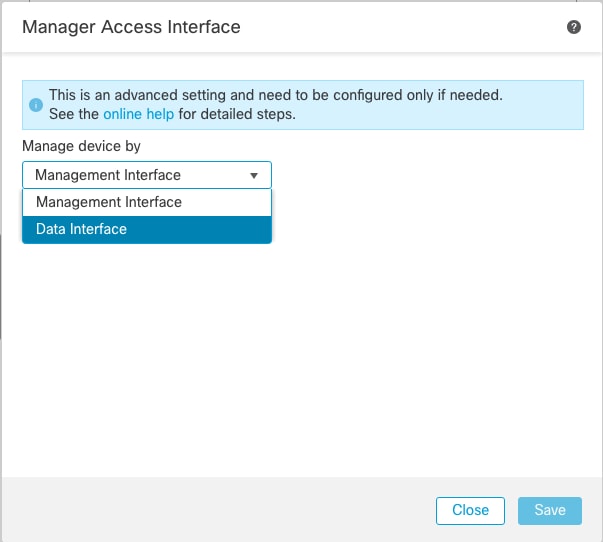

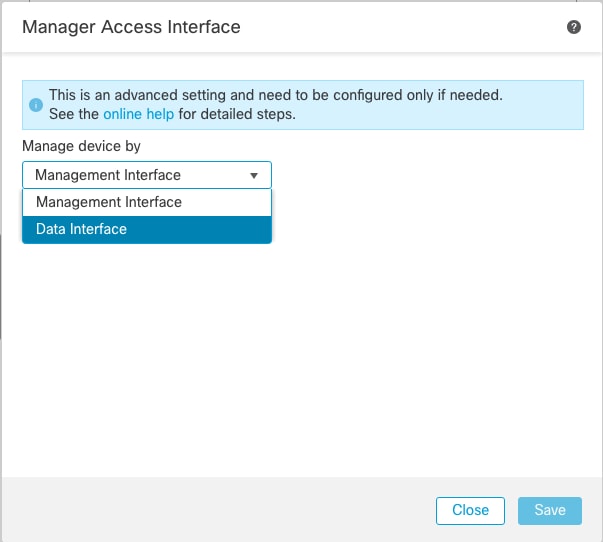

2.轉到 > 部分,然後按一下Manager Access Interface的連結。

Manager Access Interface欄位顯示現有的管理介面。按一下link選擇新的介面型別,這是Manage device by下拉選單中的Data Interface選項,然後按一下Save。

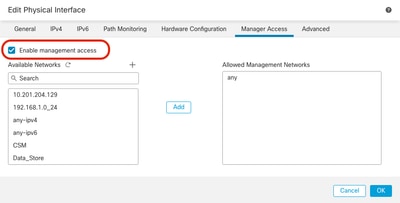

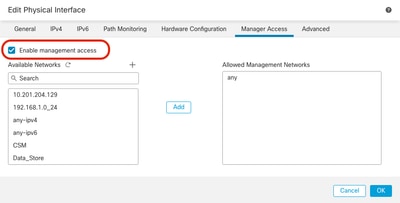

3.現在,必須繼續執行在資料介面上啟用管理訪問,導航到Devices > Device Management > Interfaces > Edit Physical Interface > Manager Access。

註:(可選)如果使用輔助介面進行冗餘,請在用於冗餘的介面上啟用管理訪問。

(可選)如果使用DHCP作為介面,請在Devices > Device Management > DHCP > DDNS對話方塊上啟用Web型別DDNS方法。

(可選)在「平台設定」策略中配置DNS,並在Devices > Platform Settings > DNS中將其應用到此裝置。

4.確保威脅防御能夠通過資料接口路由到管理中心;如有必要,在 > > > 上新增靜態路由。

- 根據所新增的靜態路由型別,按一下IPv4或IPv6。

- 選擇應用此靜態路由的介面。

- 在「Available Network」清單中,選擇目的地網路。

- 在「Gateway or IPv6 Gateway」欄位中,輸入或選擇gateway router,此路由的下一躍點。

(可選)要監控路由可用性,請在路由跟蹤(Route Tracking)欄位中輸入或選擇定義監控策略的服務級別協議(Service Level Agreement,SLA)監控對象的名稱。

5. Deploy組態變更。配置更改現在通過當前管理介面進行部署。

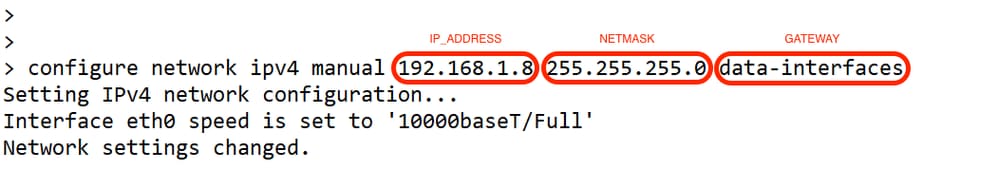

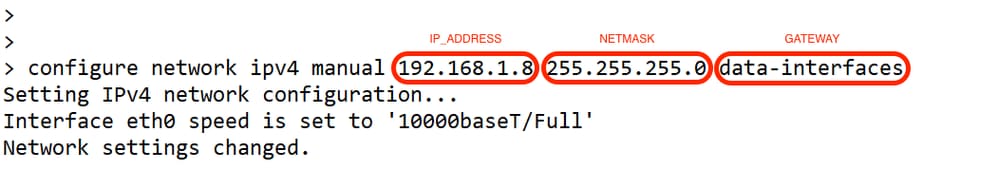

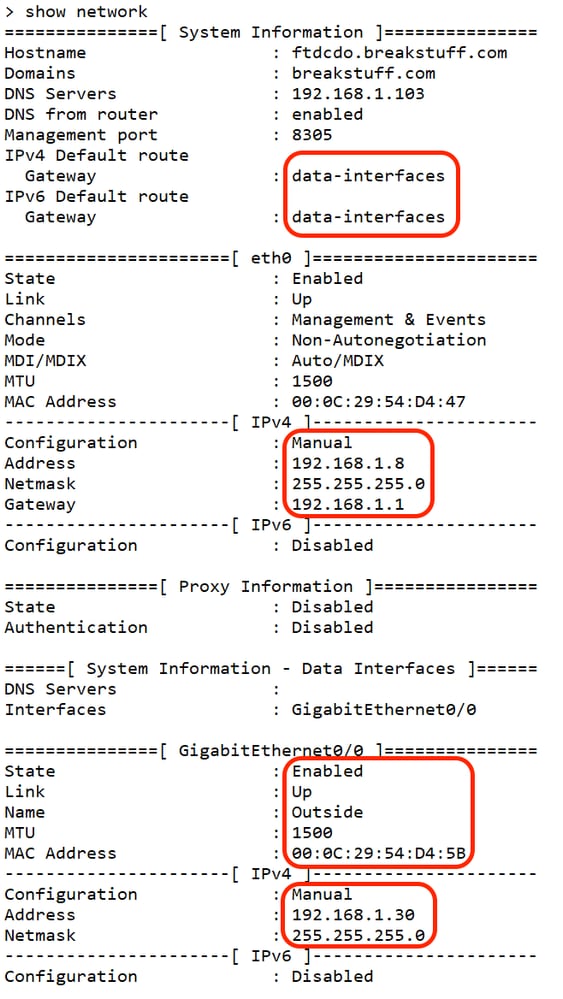

6.在FTD CLI上,將管理介面設定為使用靜態IP地址,並將網關設定為資料介面。

configure network {ipv4 | ipv6} manual ip_address netmask data-interfaces

附註:雖然不打算使用管理介面,但必須設定靜態IP地址。例如,私有地址,以便您可以將網關設定為資料介面。此管理用於使用tap_nlp介面將管理流量轉發到資料介面。

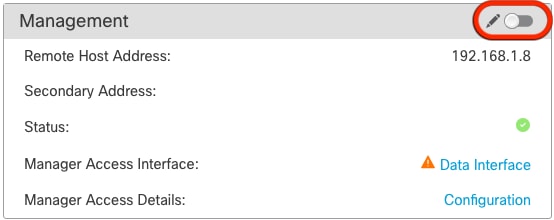

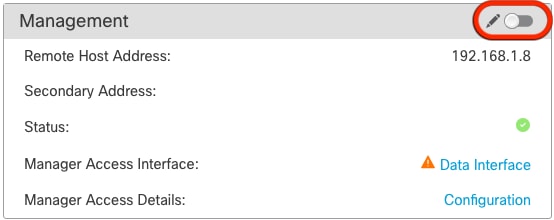

7.在管理中心中禁用管理。在Devices > Device Management > Device > Management部分中,按一下Edit and update the Remote Host Address IP address and(Optional)Secondary Address for the threat defense,然後啟用連線。

在平台設定上啟用SSH

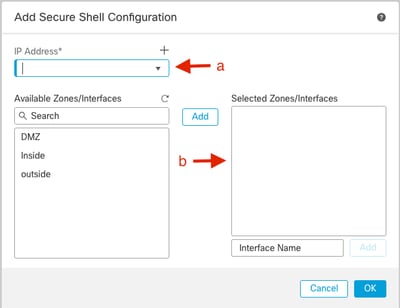

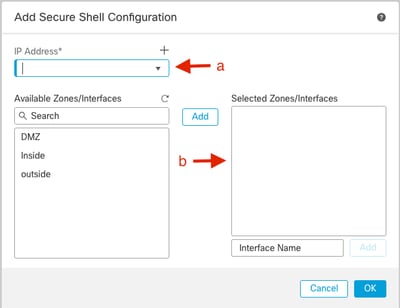

在「平台設定」策略中啟用資料介面的SSH,並在「裝置」>「平台設定」>「處將

- 允許進行SSH連線的主機或網路。

- 新增包含介面的區域以允許SSH連線。對於不在區域中的介面,可以在Selected Zones/Interfaces欄位中鍵入interface name,然後按一下Add。

- 按一下「OK」。「Deploy」變更。

附註:預設情況下,資料介面上未啟用SSH,因此,如果您希望使用SSH管理威脅防禦,則需要明確允許它。

驗證

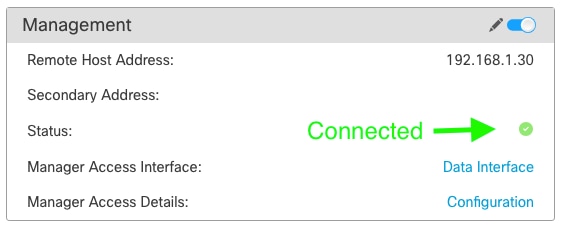

確保通過Data介面建立管理連線。

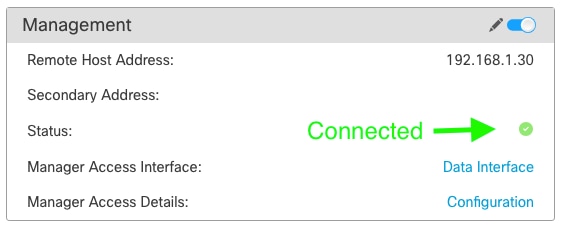

從FMC圖形使用者介面(GUI)進行驗證

在管理中心,在Devices頁面上檢查管理連線狀態。

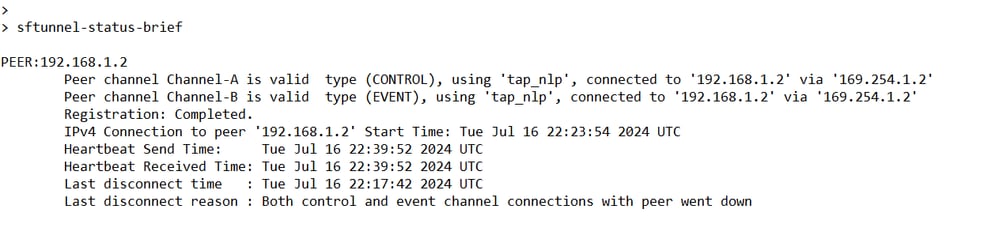

從FTD命令列介面(CLI)驗證

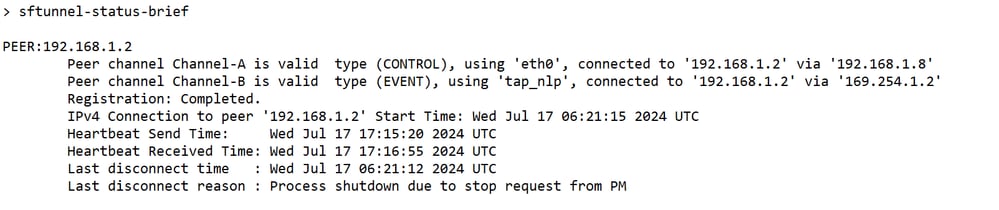

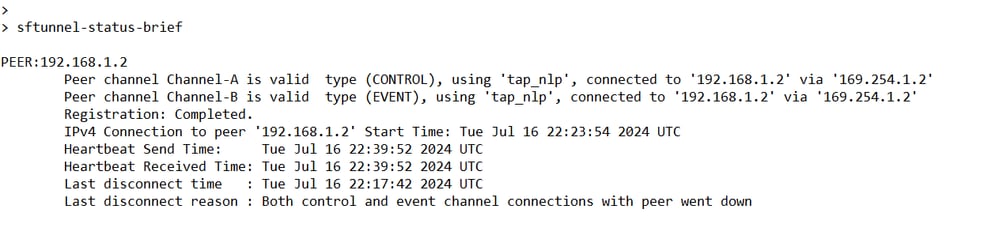

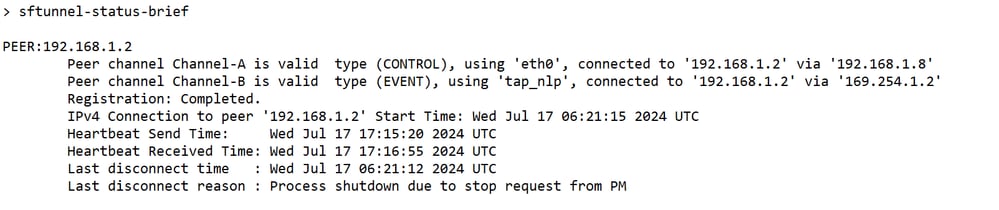

在threat defenseCLI上,輸入theftunnel-status-briefcommand以檢視管理連線狀態。

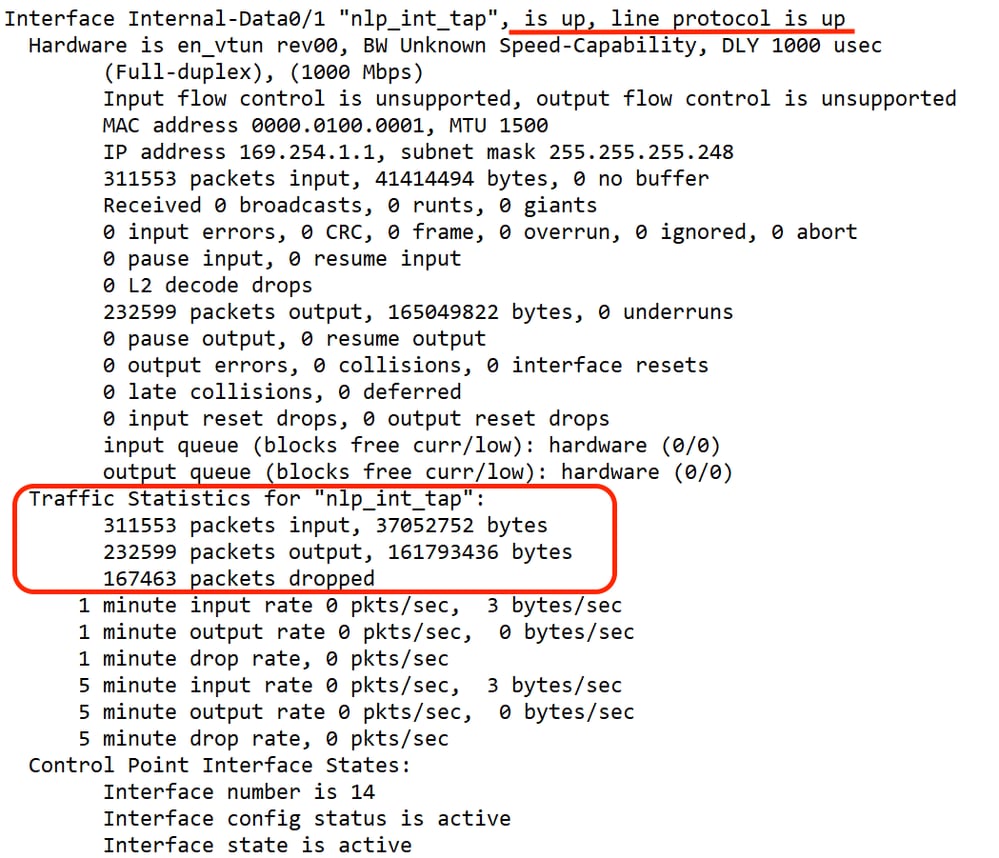

狀態顯示資料介面連線成功,顯示內部tap_nlp介面。

疑難排解

在管理中心,在Devices頁面上檢查管理連線狀態。

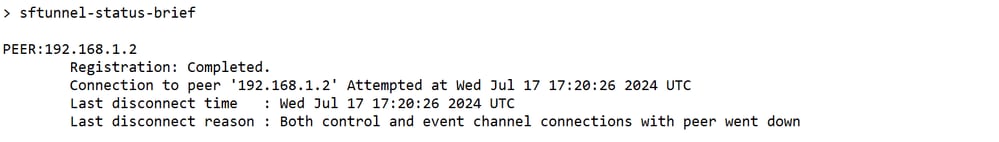

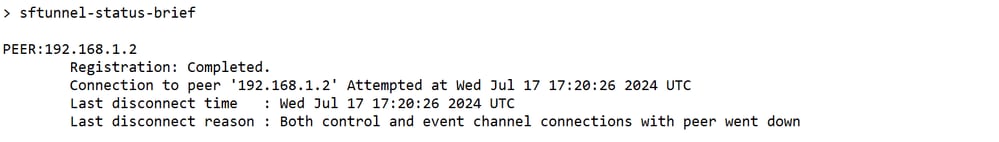

在threat defenseCLI上,輸入theftunnel-status-briefcommand以檢視管理連線狀態。您還可以使用ftunnel-statuss來檢視更完整的資訊。

管理連線狀態

工作場景

非工作場景

驗證網路資訊

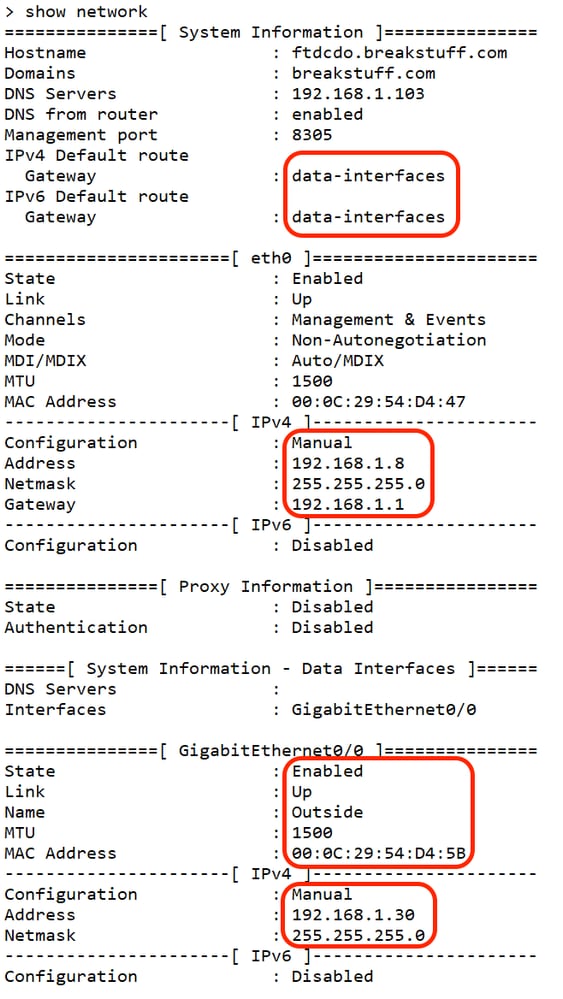

在threat defenseCLI中,檢視管理和管理器訪問資料介面網路設定:

> show network

驗證管理器狀態

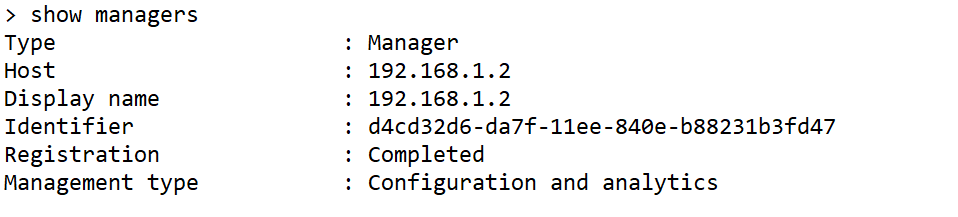

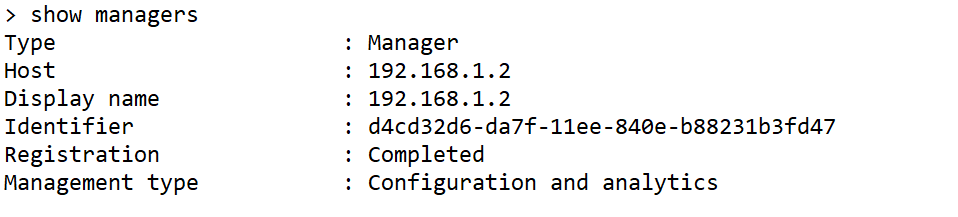

在威脅防禦CLI上,檢查管理中心註冊是否完成。

>顯示管理器

驗證網路連線

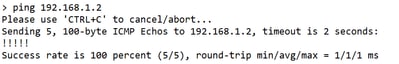

對管理中心執行ping操作

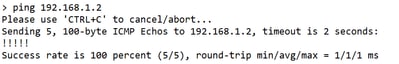

在threat defenseCLI上,使用命令從資料介面ping management中心:

> ping fmc_ip

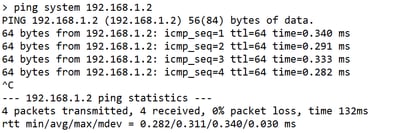

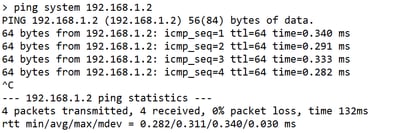

在threat defenseCLI上,使用命令從管理介面(通過背板路由到資料介面)對管理中心執行ping:

> ping系統fmc_ip

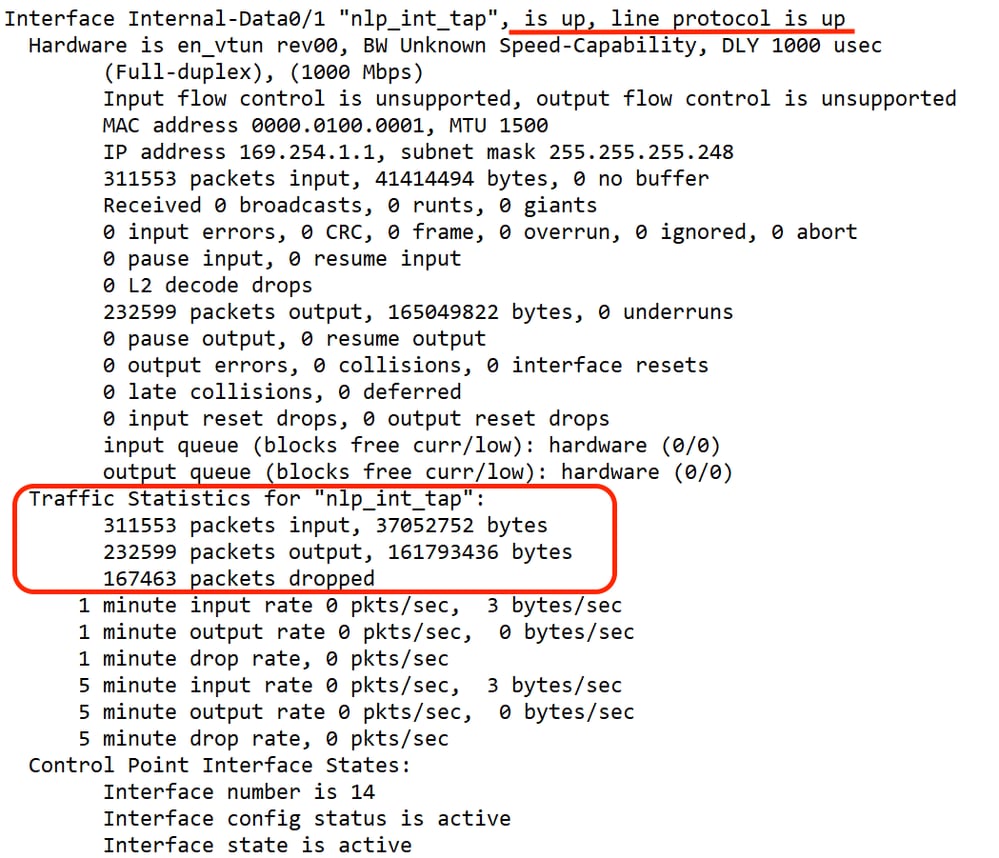

檢查介面狀態、統計資料和資料包計數

在threat defenseCLI中,請參閱有關內部背板介面的資訊nlp_int_tap:

> show interface detail

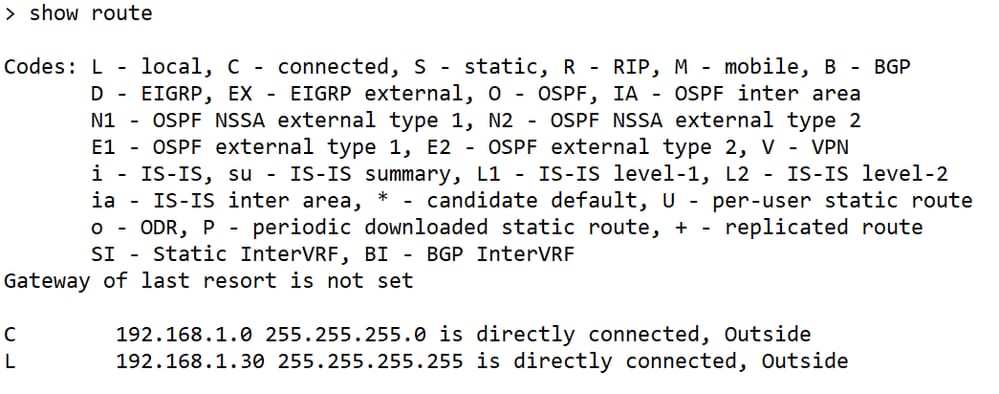

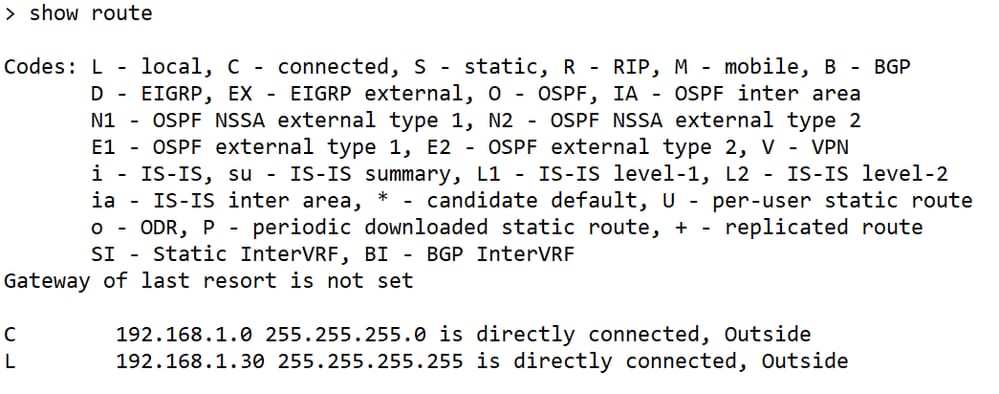

驗證FTD上的路由以到達FMC

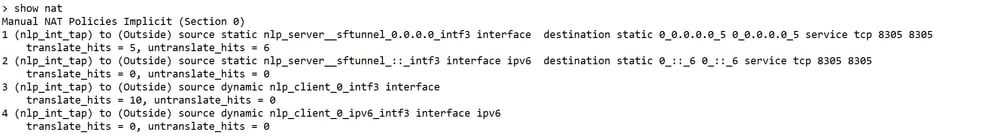

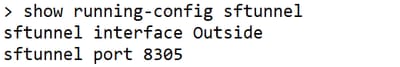

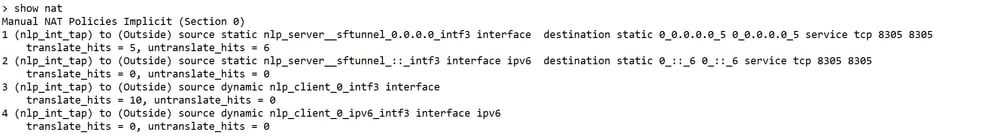

在threat防禦CLI上,檢查是否已新增預設路由(S*),以及管理介面(nlp_int_tap)是否存在內部NAT規則。

> show route

> show nat

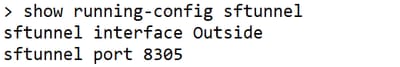

檢查Sftunnel和連線統計資訊

> show running-config sftunnel

警告:在更改管理員訪問許可權的整個過程中,不要刪除FTD上的管理員,或取消註冊/強制從FMC刪除FTD。

相關資訊

意見

意見