簡介

本檔案將介紹FTD上WCCP的設定和疑難排解步驟。

必要條件

需求

思科建議您瞭解以下主題:

- 網路快取通訊協定(WCCP)第2版(v2)

- Firepower Management Center (FMC)

- Firepower Threat Defense (FTD)

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- 安全防火牆管理中心(FMCv)v7.4.2

- 安全防火牆威脅防禦虛擬(FTDv)v7.4.2

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

設定

Web快取通訊協定(WCCP)用於將Web流量重新導向到快取伺服器。通常在Cisco路由器和防火牆等網路裝置中實作,將HTTP、HTTS和FTD over HTTP要求重新導向代理伺服器。

WCCP有不同的版本,包括WCCP v1、v2和v3,每個版本都提供增強的功能和可擴充性。

工作方式

- 使用者電腦Win10-0發出HTTPS請求。

- 這裡,FTD防火牆是使用者PC的閘道。接收HTTP/HTTPS請求。

- FTD瞭解目的地連線埠為443,並將流量重新導向到DMZ

- DMZ使用GRE封裝封包,並將要求轉送到代理伺服器。

- 代理伺服器檢視其快取或發起到原始伺服器的新連線,並直接響應使用者電腦。

網路圖表

網路拓撲

網路拓撲

組態

以下步驟演示了FMC上的WCCP配置。必須將連線埠為80和443的流量從Inside區域重新導向到DMZ區域。

附註:本文檔介紹了動態服務ID的步驟。埠資訊已從WCCP客戶端獲取。

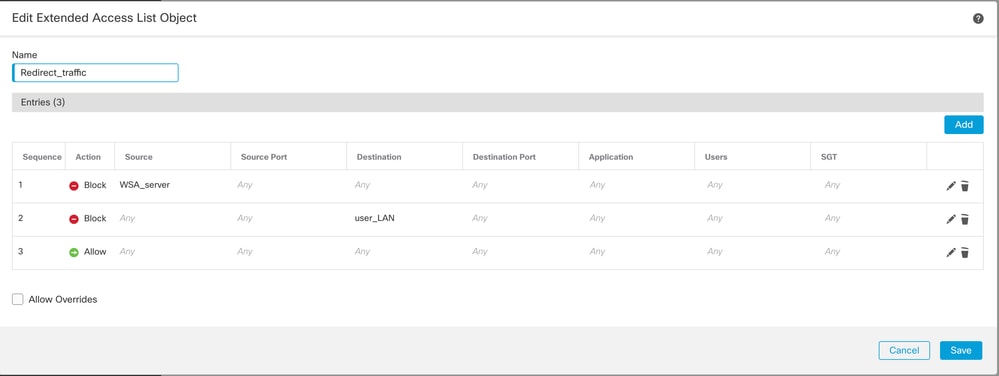

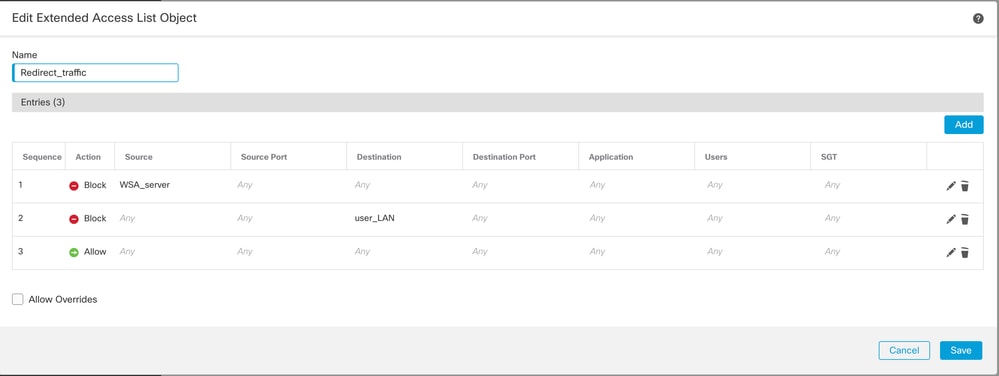

步驟 1:登入到FMC GUI,然後導航到Object > Object Management > Access List > Extended > Add Extended Access List。

建立兩個延伸存取清單。

1)建立訪問清單以重定向使用者流量,然後點選儲存。

重新導向使用者流量

重新導向使用者流量

附註:此存取清單可確保您具有從WCCP使用者端傳入FTD的流量的Action Block,以避免網路中的回圈。

此外,還可以使用Action Block建立另一條語句,以確保內部主機之間的通訊不會傳送到代理伺服器。

最終語句必須允許符合重定向至Proxy條件的所有其他流量。

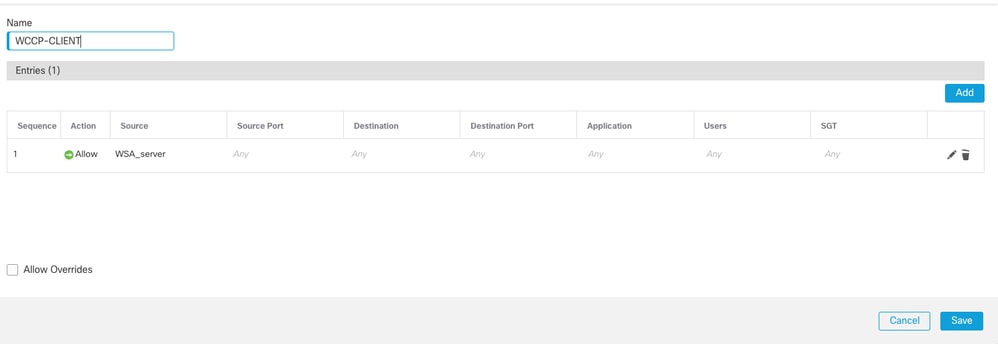

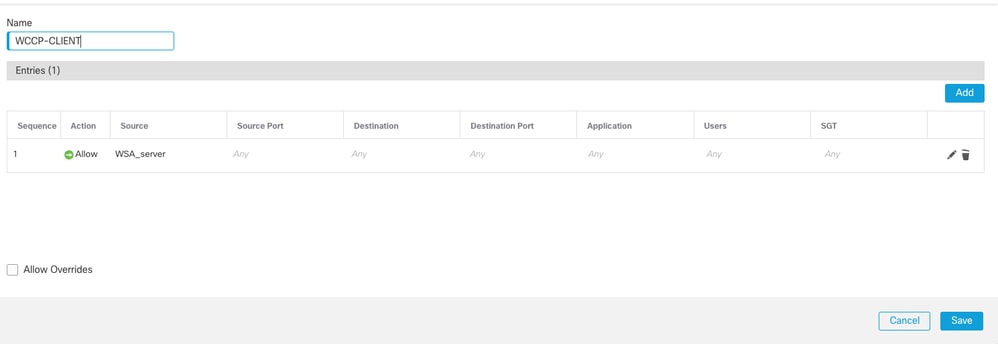

2)建立訪問清單以標識WCCP客戶端,然後按一下Save。

用於標識WCCP客戶端的訪問清單

用於標識WCCP客戶端的訪問清單

附註:配置擴展訪問清單以包括WCCP伺服器的IP地址。

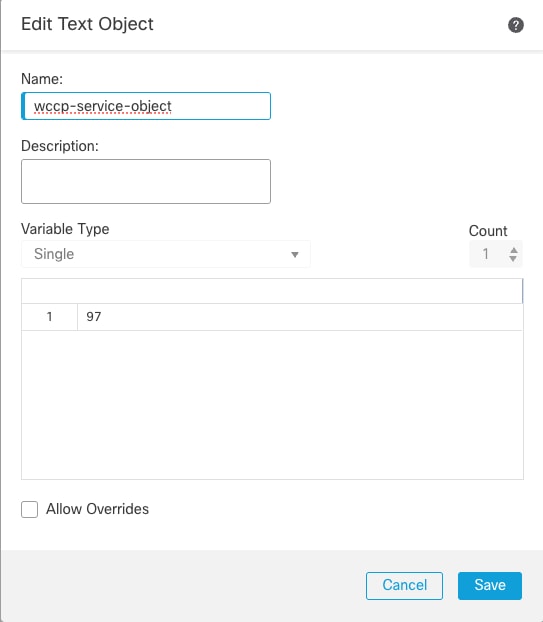

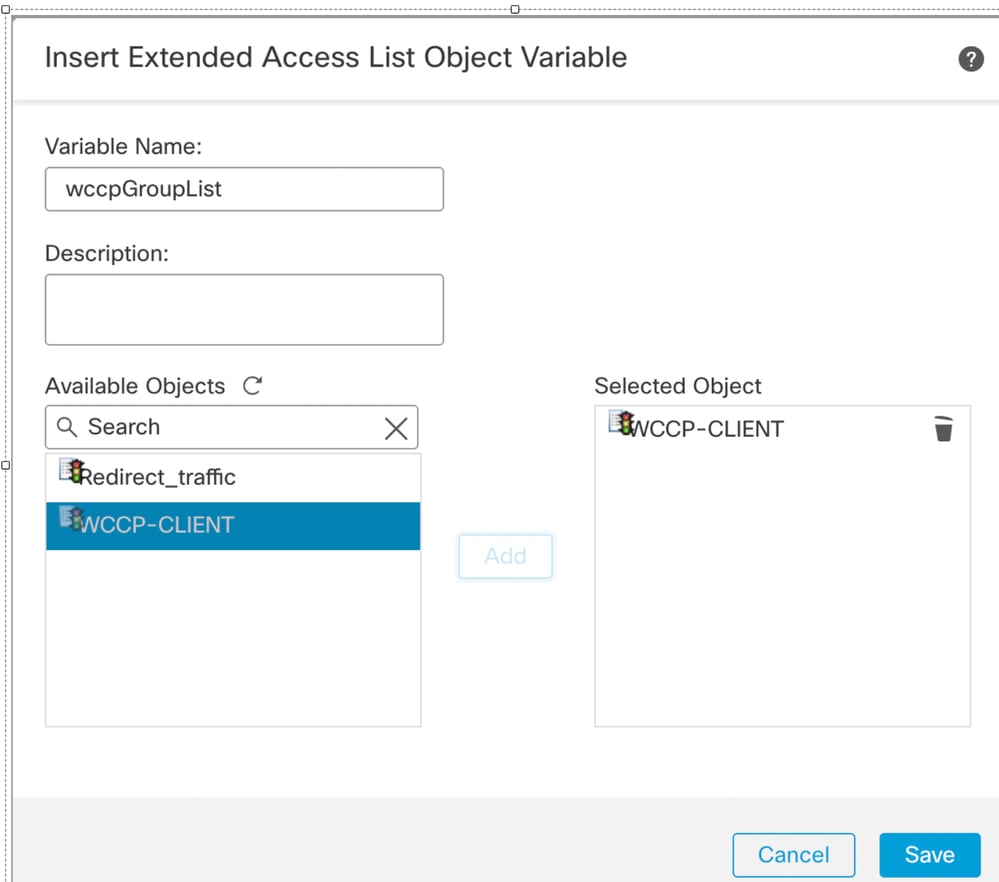

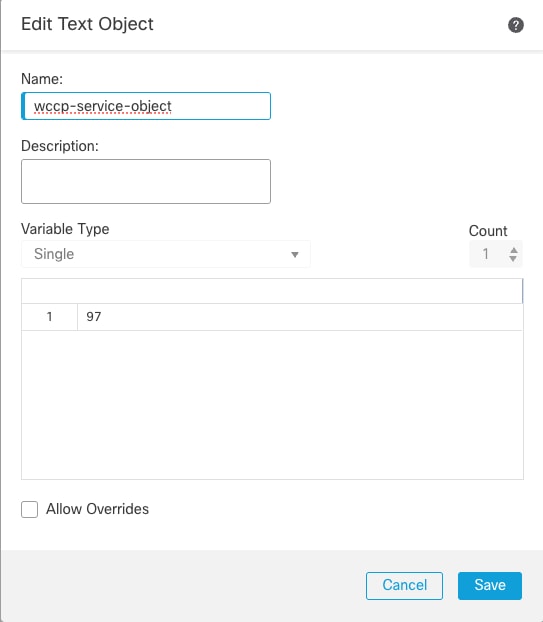

第2步:導航至對象>對象管理> FlexConfig >文本對象>新增文本對象以新增WCCP服務和儲存。

正在建立wccp服務對象

正在建立wccp服務對象

附註:在此示例中,服務ID為97。建議選擇介於90和97之間的服務ID,因為這些服務ID通常與分配給特定協定的其他服務ID不衝突。

有關詳細資訊,請參閱ASA上的WCCP:概念、限制和配置

步驟 3:

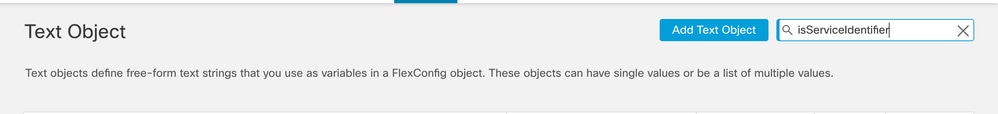

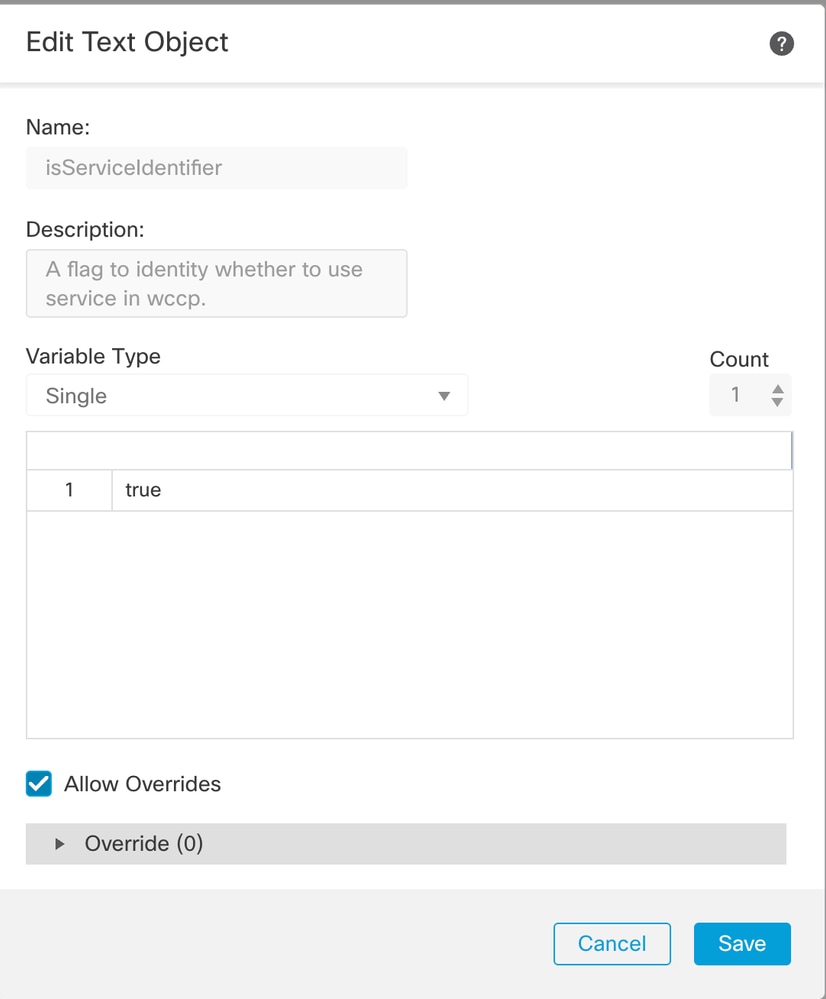

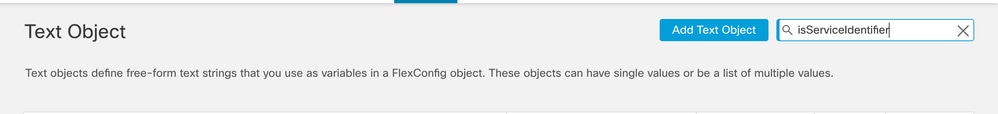

- 導覽至Object > Object Management > FlexConfig > Text Object ,然後搜尋isServiceIdentifer。

搜尋isServiceIdentifer

搜尋isServiceIdentifer

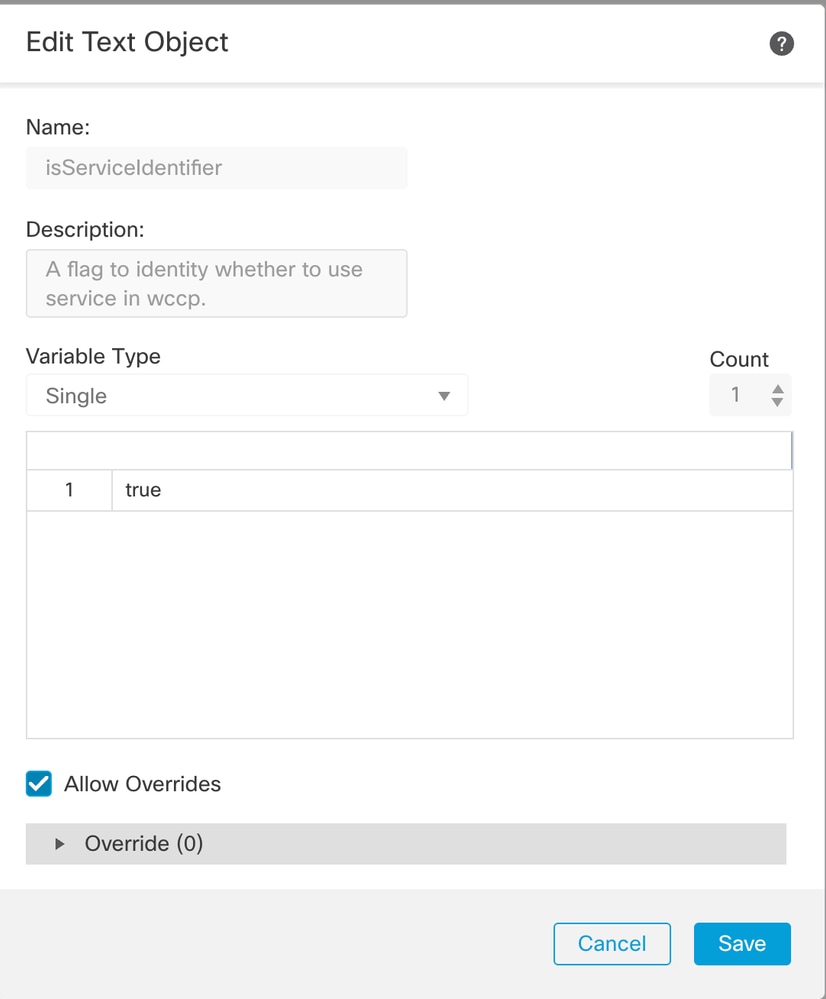

- 將isServiceIdentifer從false修改為true。

- isServiceIdentifer - 如果為false,則使用standardweb-cacheservice識別符號。請參閱Firepower管理中心配置指南

將值從false修改為true

將值從false修改為true

附註:此外,還可以建立使用者定義的文本對象,如步驟2所示。

步驟 4:

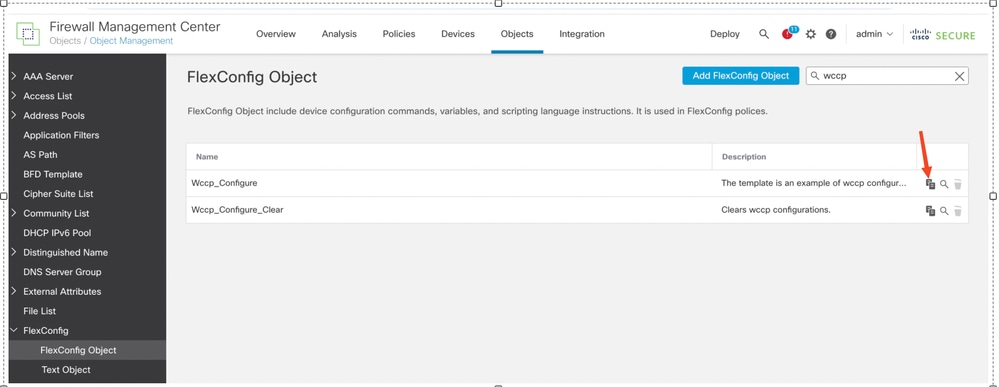

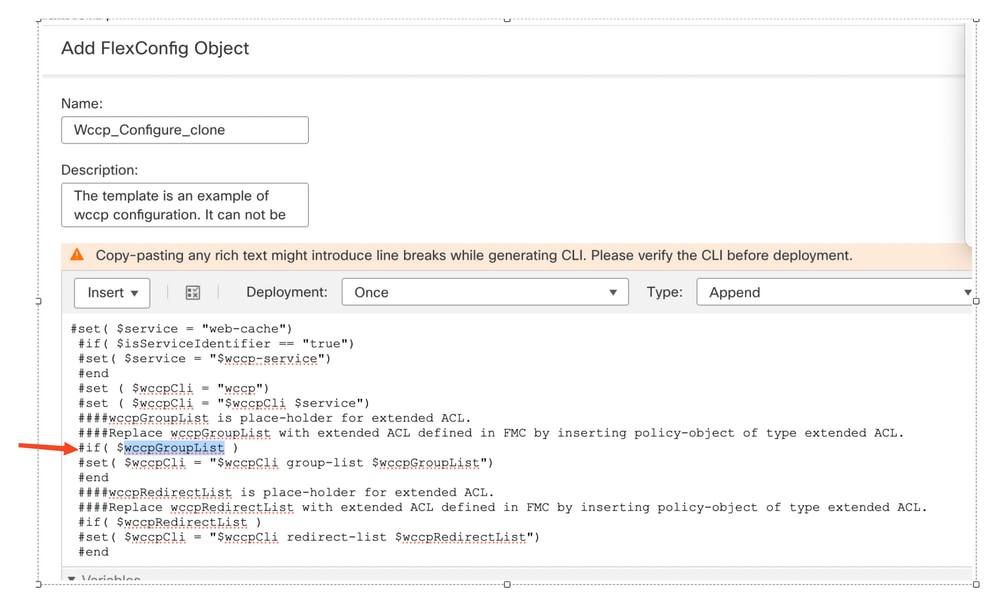

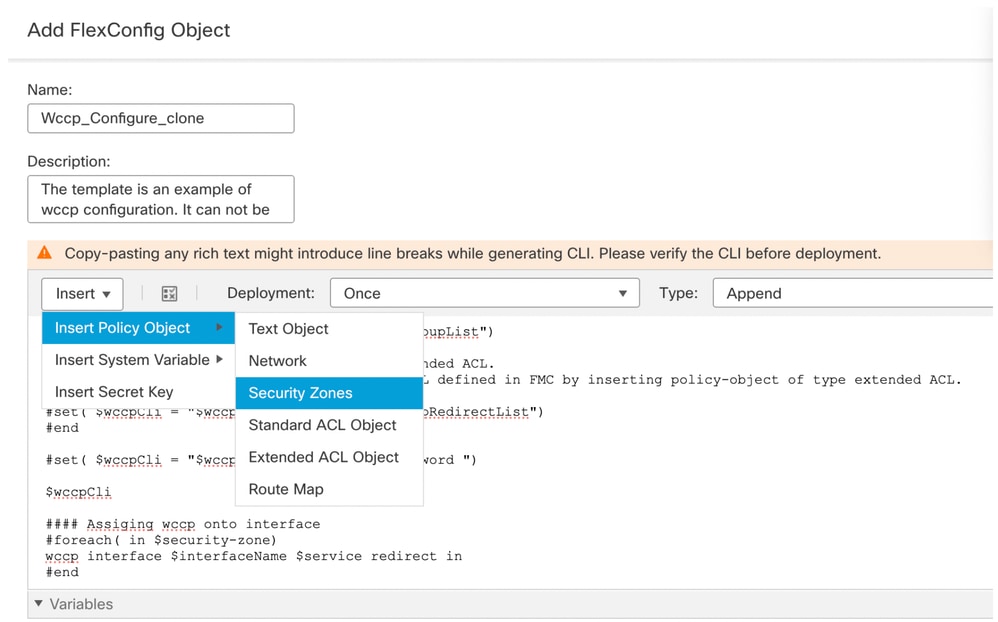

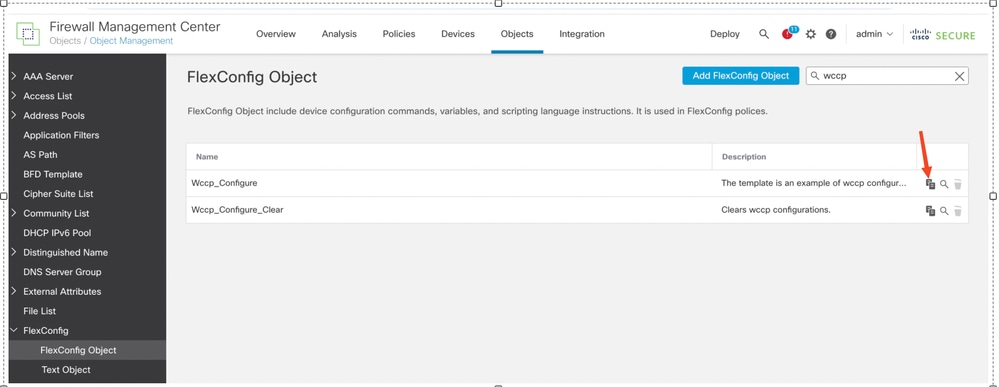

- 導航到對象>對象管理> Flex配置> FlexConfig對象。

- 搜尋關鍵字wccp。

- 按一下Wccp_Configure模板的Clone選項。

克隆wccp_configure模板

克隆wccp_configure模板

附註:FlexConfig對象具有預定義的模板:Wccp_Configure。無法將模板附加到裝置。您必須克隆它。

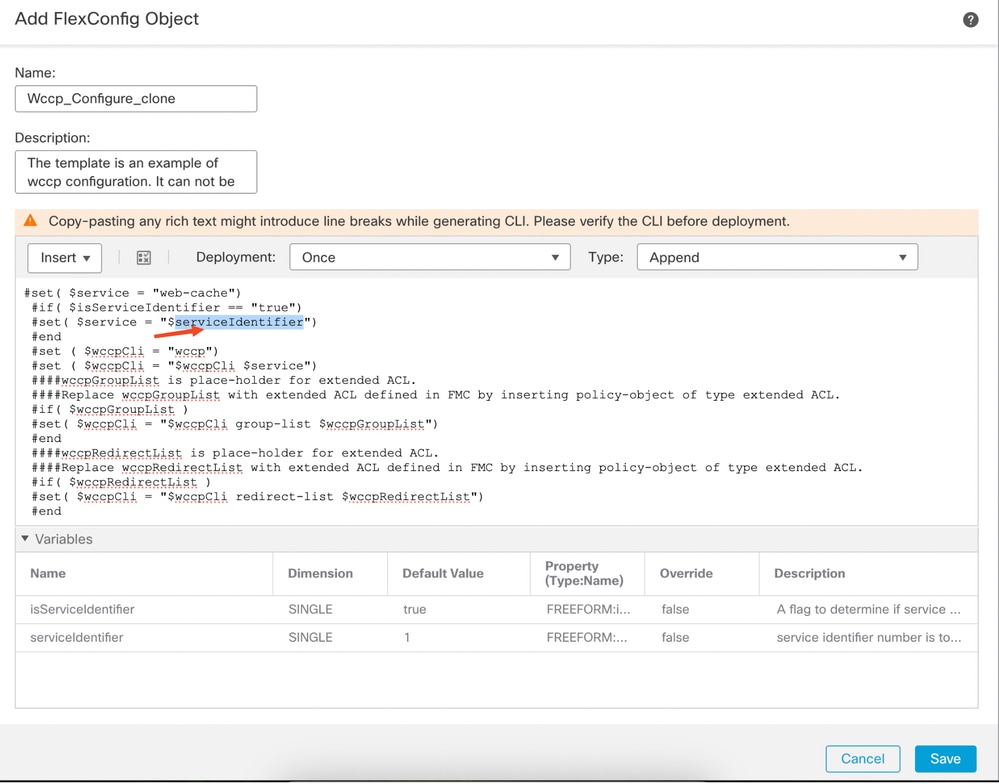

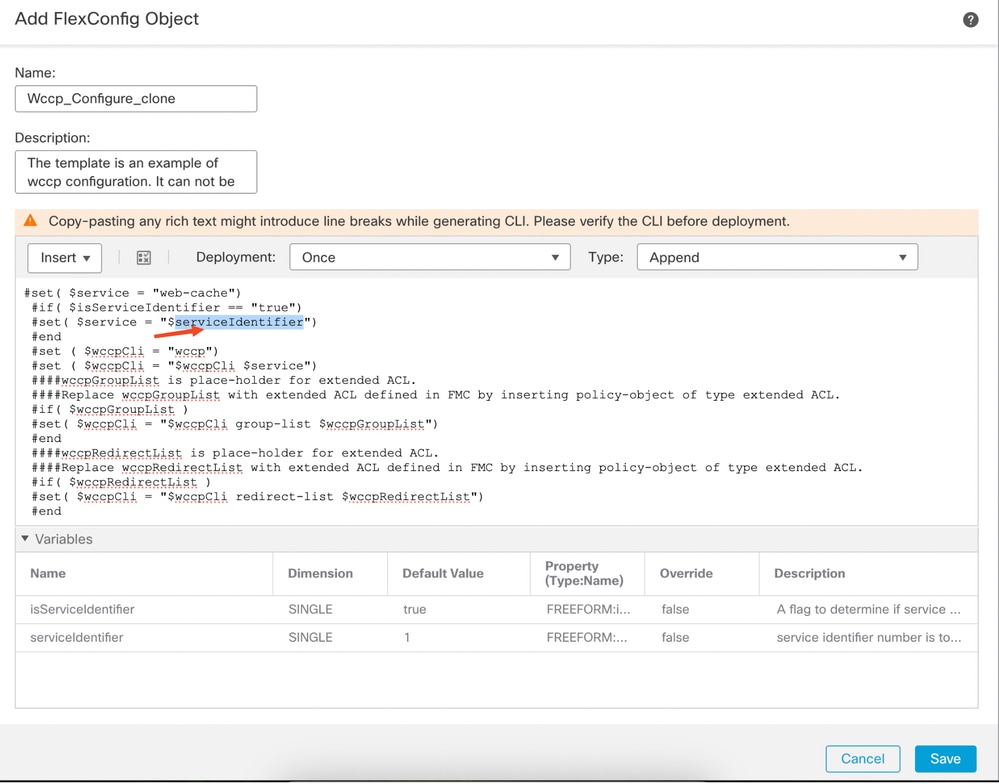

步驟 5:

- 從第三行刪除$serviceIdentifier變數,並提供您自己的變數。

刪除服務識別符號

刪除服務識別符號

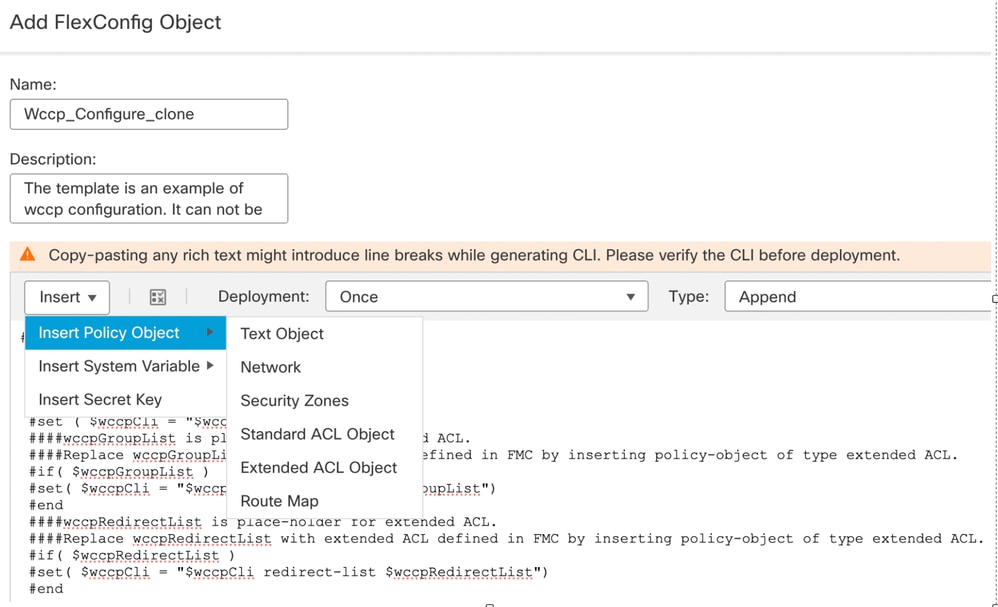

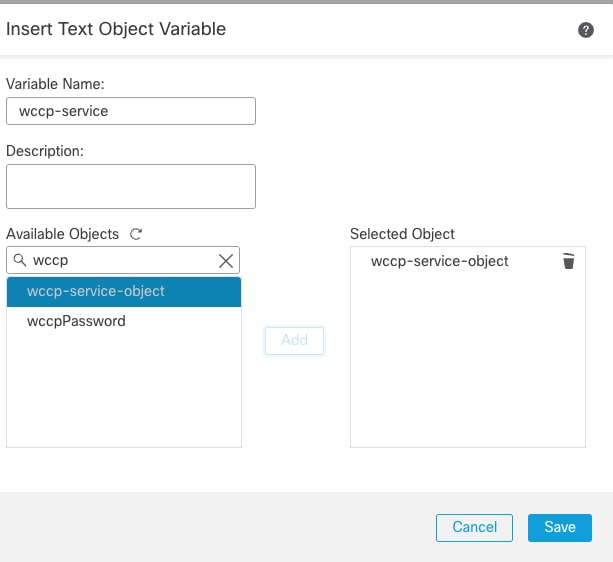

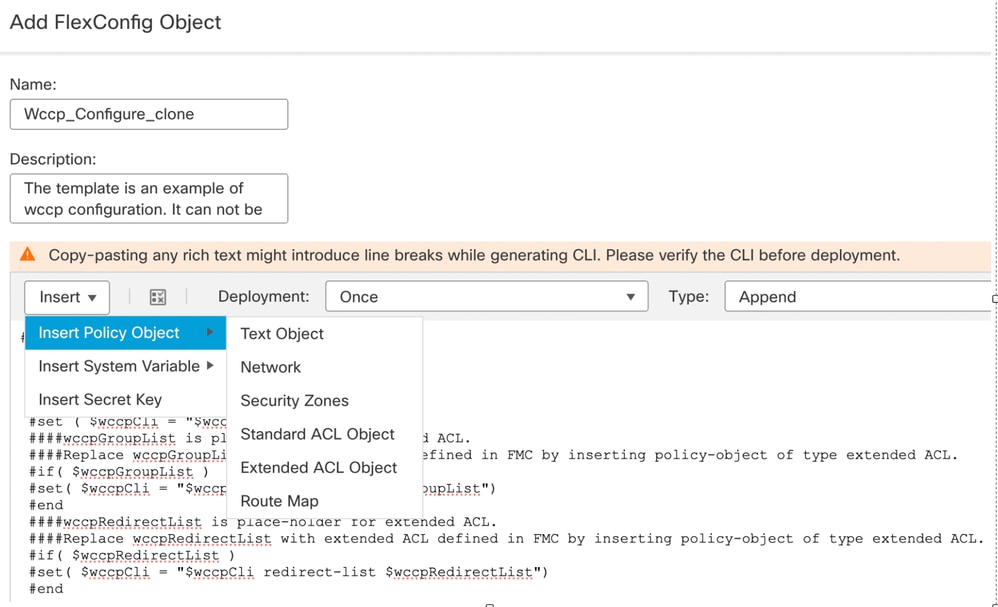

- 將Text Objectwccp-service插入為步驟2中建立的變數。

- 從下拉選單中,選擇「插入」>「插入策略對象」>「文本對象」

將wccp-service對象作為變數插入

將wccp-service對象作為變數插入

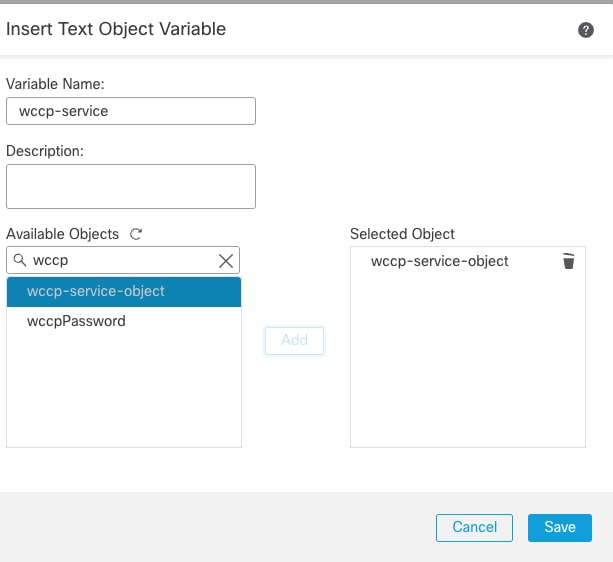

- 提供變數Namewccp-service。

- 在Available Object中搜尋wccp-service-object。

- 新增對象並儲存。

新增wccp服務對象

新增wccp服務對象

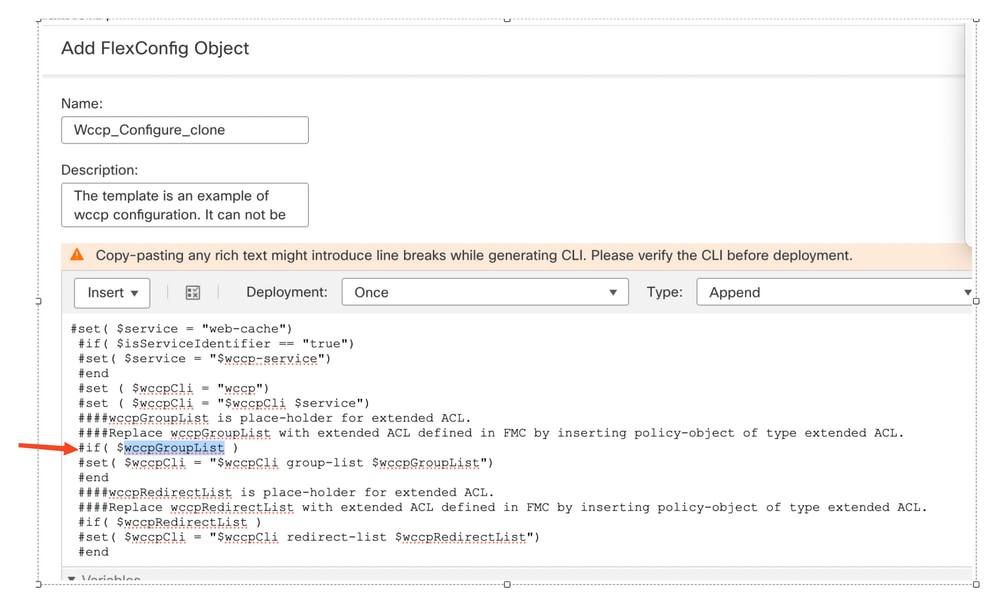

步驟 6:

- 複製wccpGroupList變數名稱並提供您自己的變數。

刪除預定義的wccpGroupList變數

刪除預定義的wccpGroupList變數

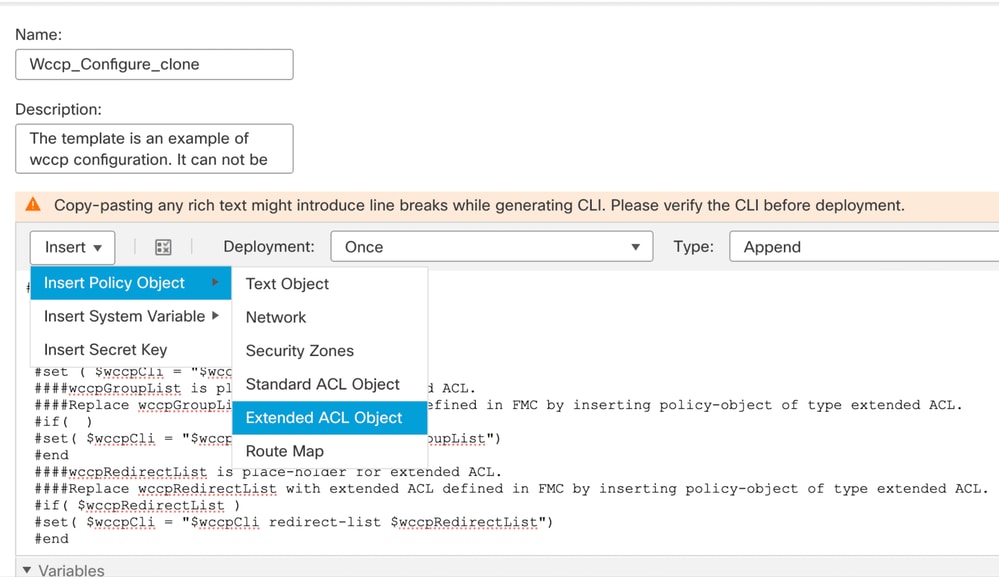

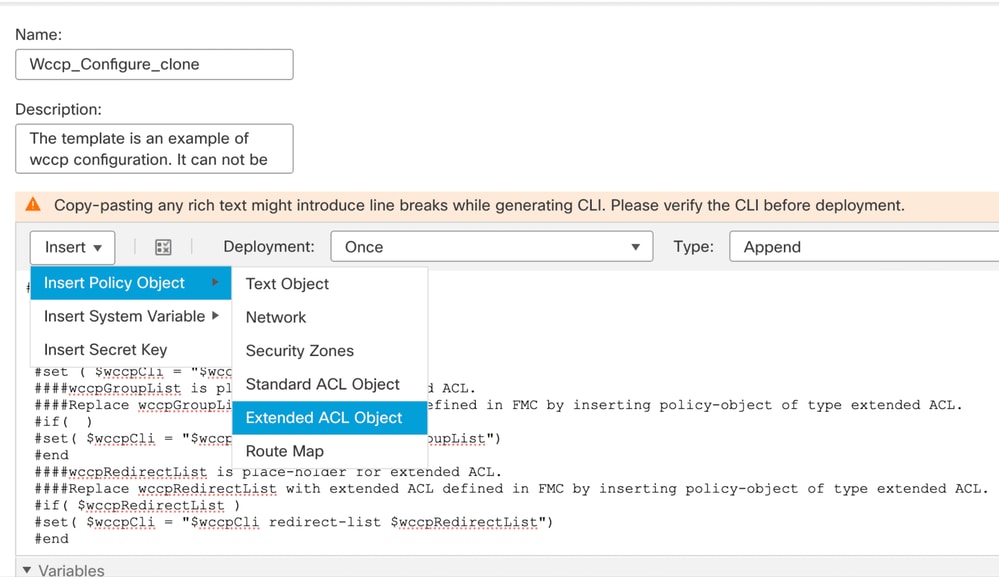

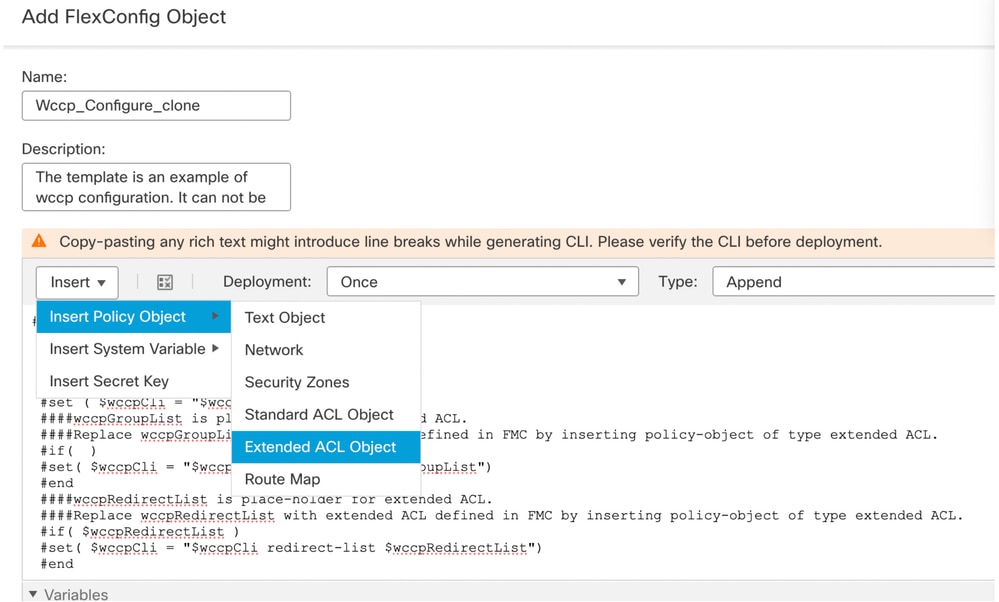

- 從下拉選單Insert > Insert Policy Object > Extended ACL Object。

新增wccpGrouplist擴展ACL

新增wccpGrouplist擴展ACL

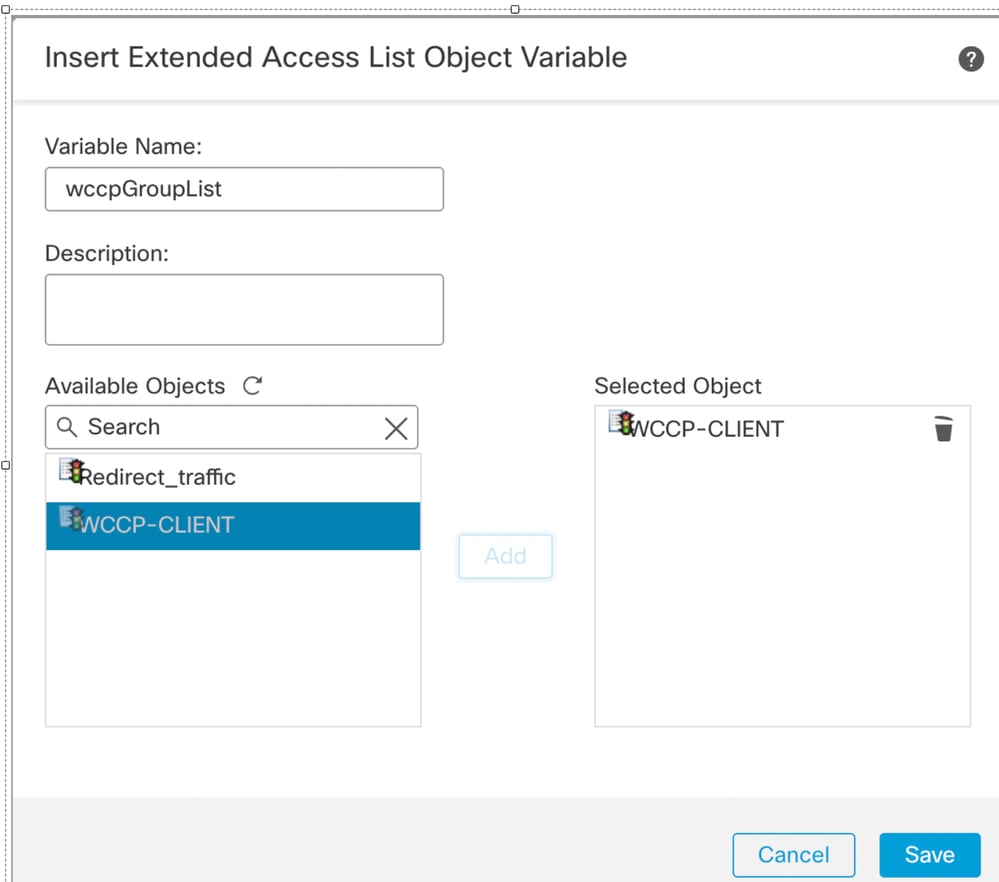

- 貼上您在上一步中在變數名稱部分複製的名稱wccpGroupList。

- 在步驟1中建立的可用對象中搜尋WCCP-CLIENT。

- Add和Save它。

新增WCCP客戶端擴展清單

新增WCCP客戶端擴展清單

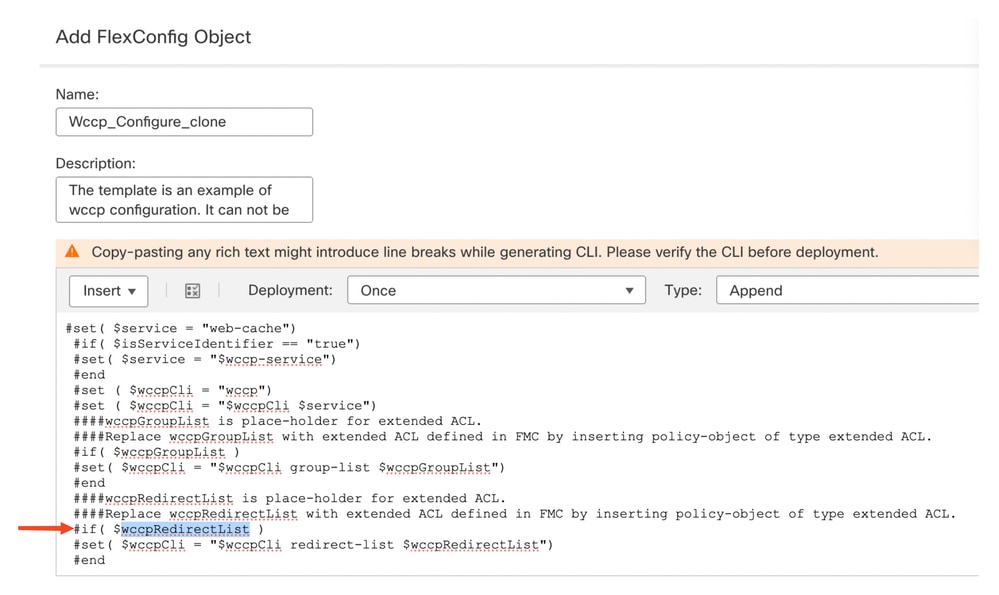

步驟 7:

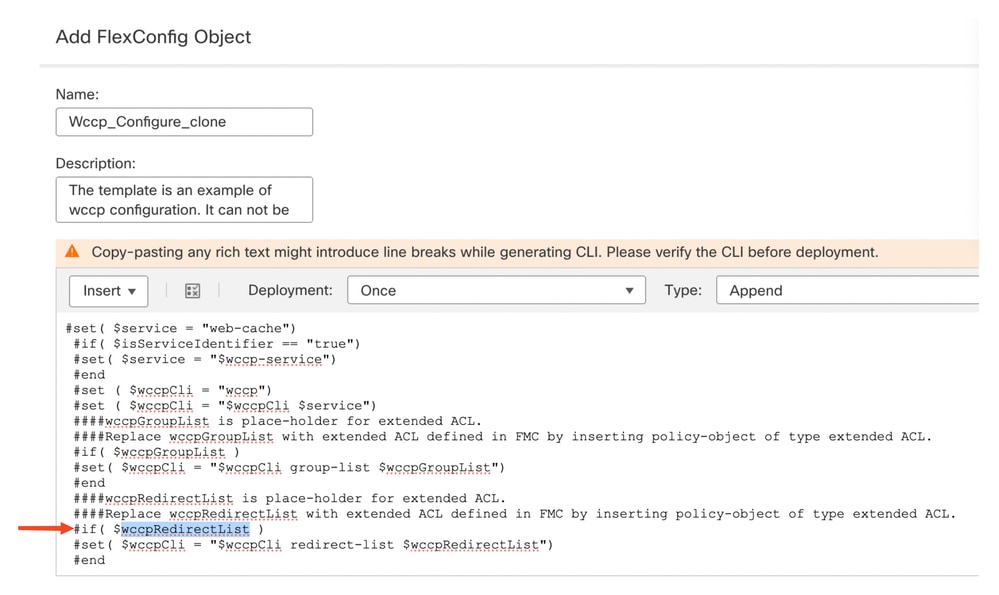

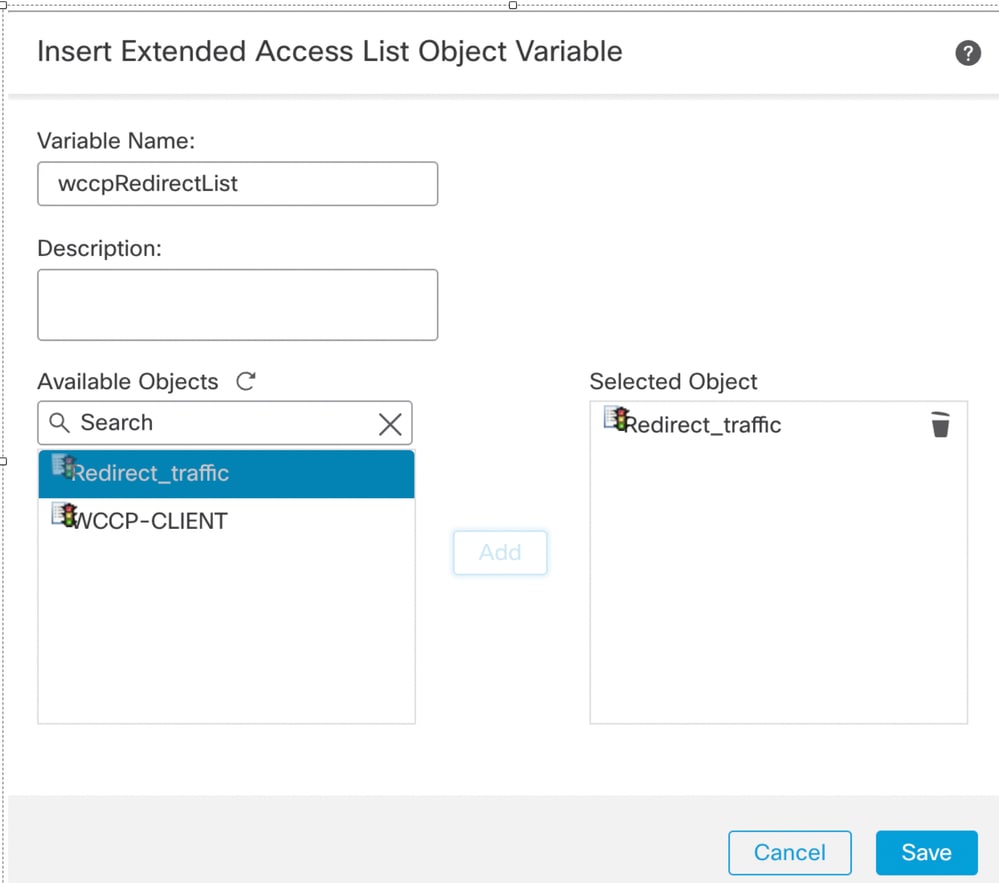

- 選擇wccpRedirectList以複製和提供您自己的變數。

刪除wccpRedirectList

刪除wccpRedirectList

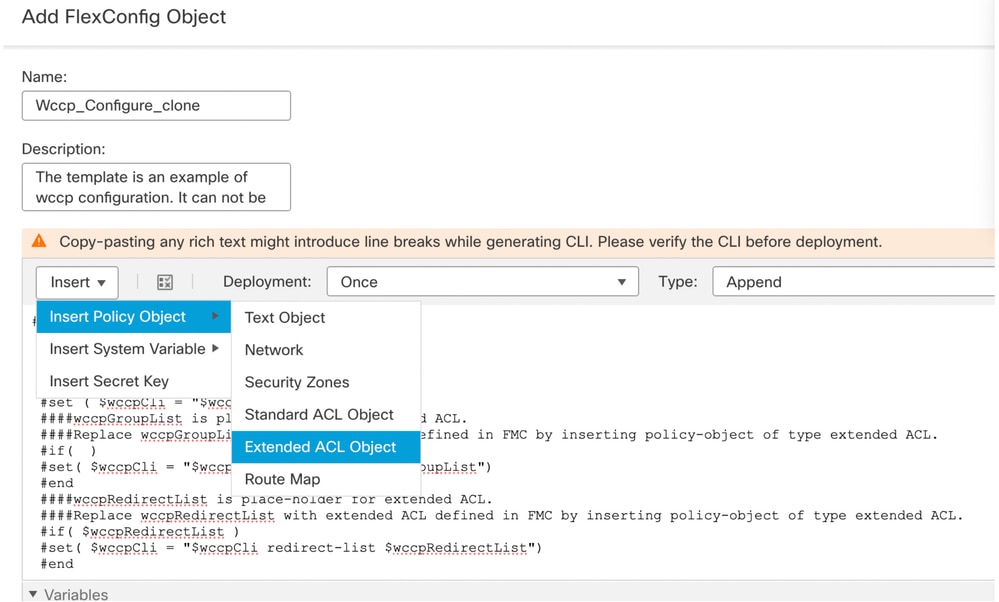

- 從下拉選單中,選擇插入>插入策略對象>擴展ACL對象。

為wccpRedirectList選擇擴展ACL對象

為wccpRedirectList選擇擴展ACL對象

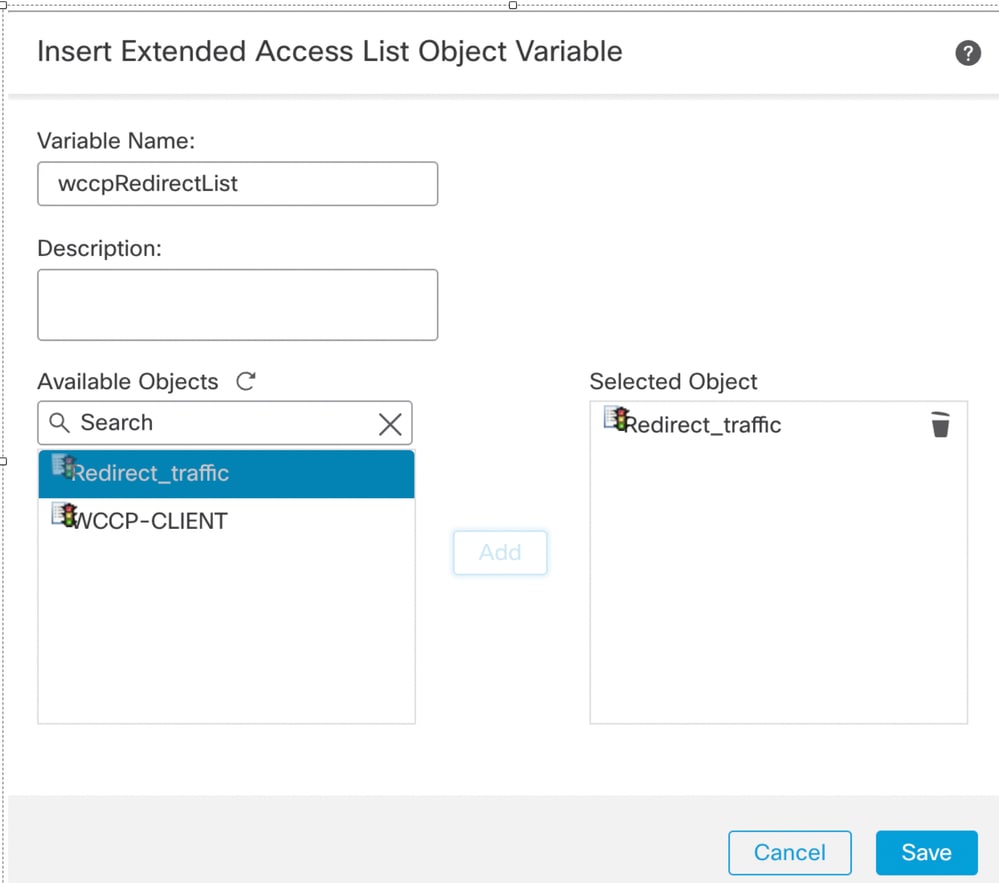

- 在變數名中貼上wccpRedirectList。

- 在可用對象中搜尋Redirect_traffic。

- 選擇Add並Save。

新增Redirect_traffic ACL

新增Redirect_traffic ACL

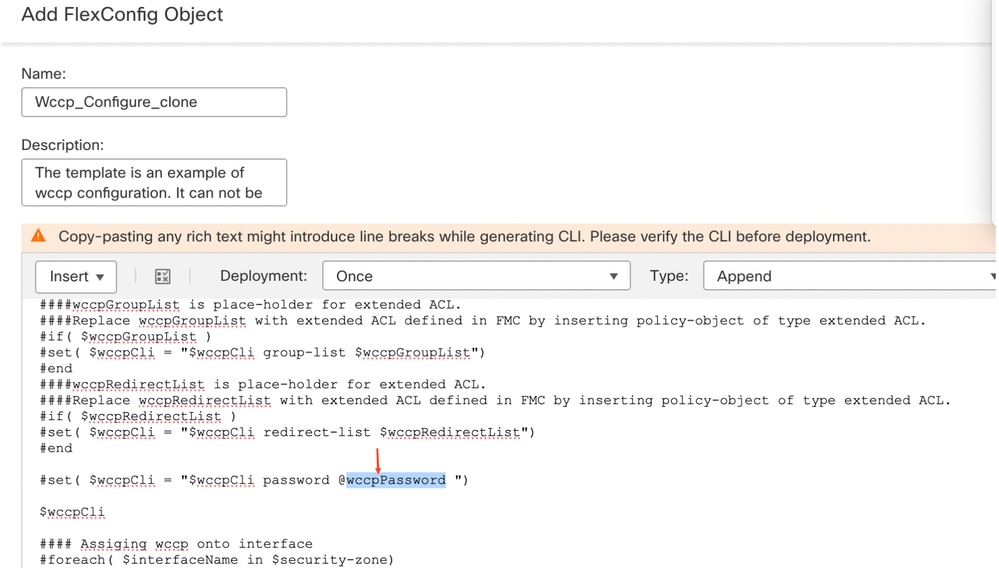

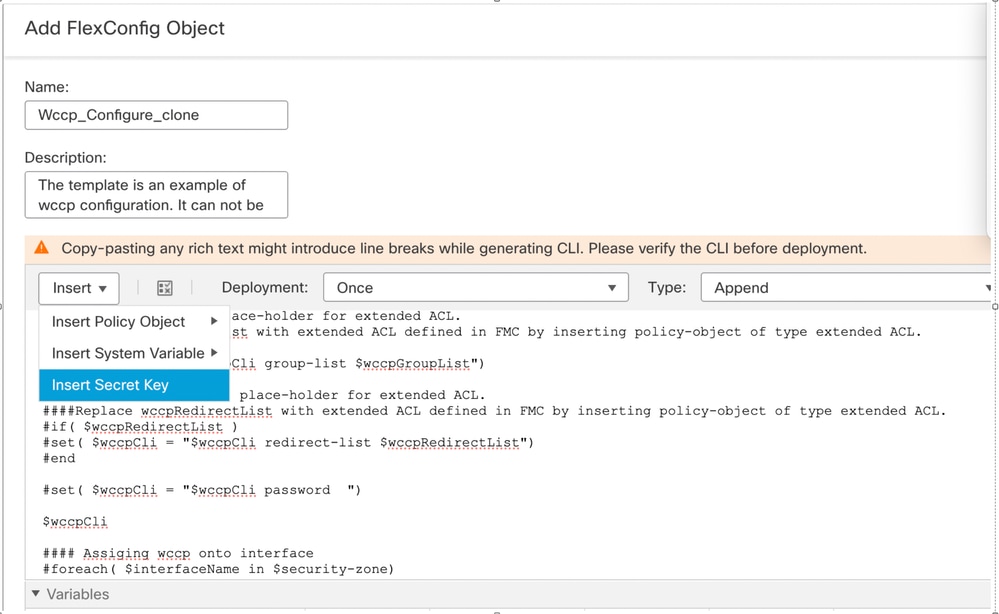

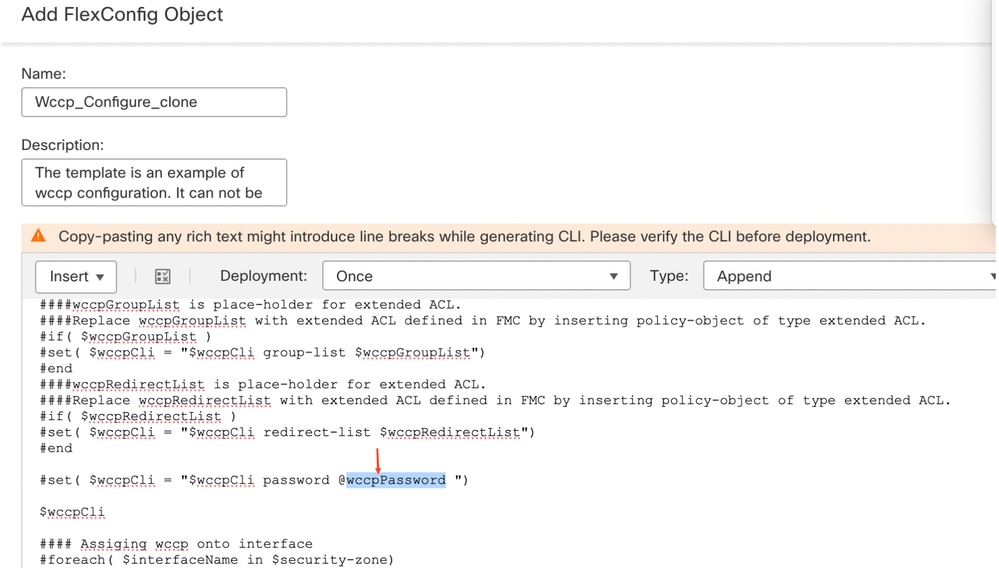

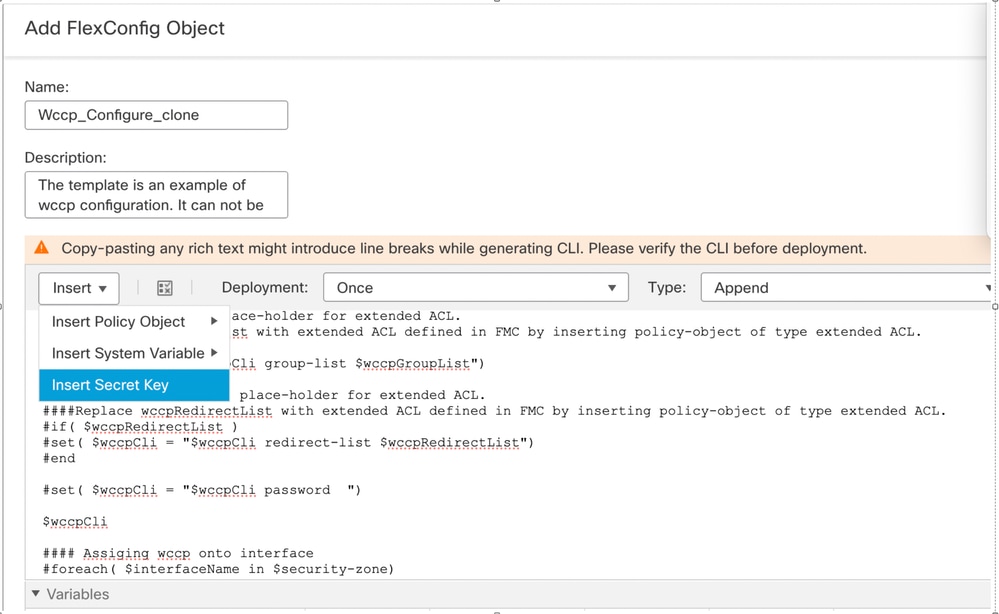

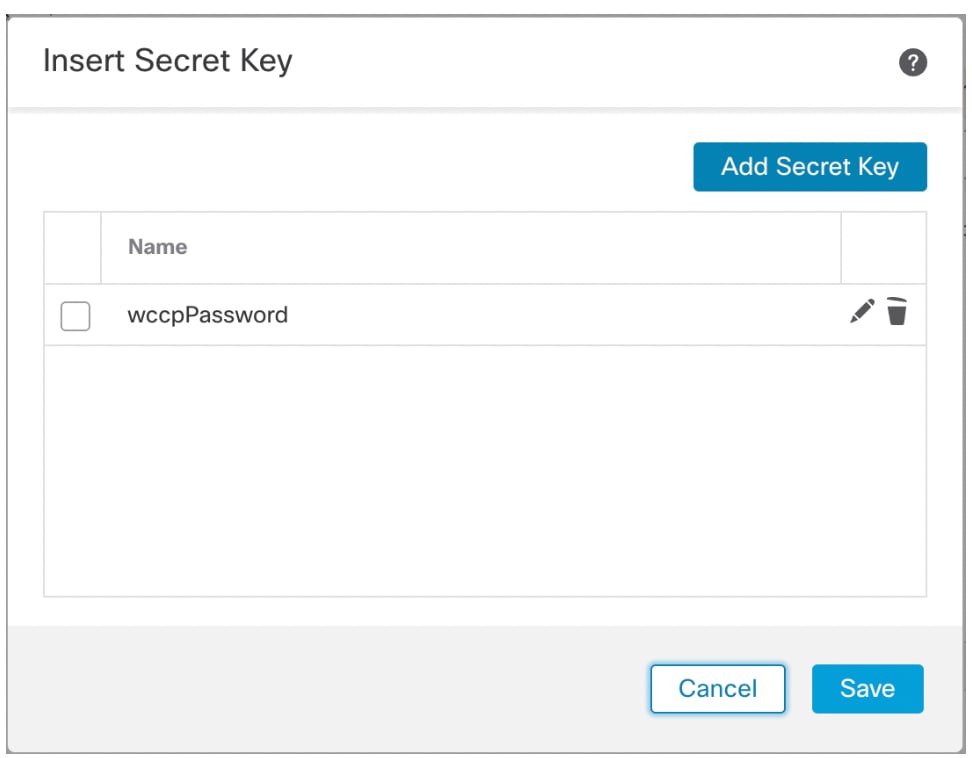

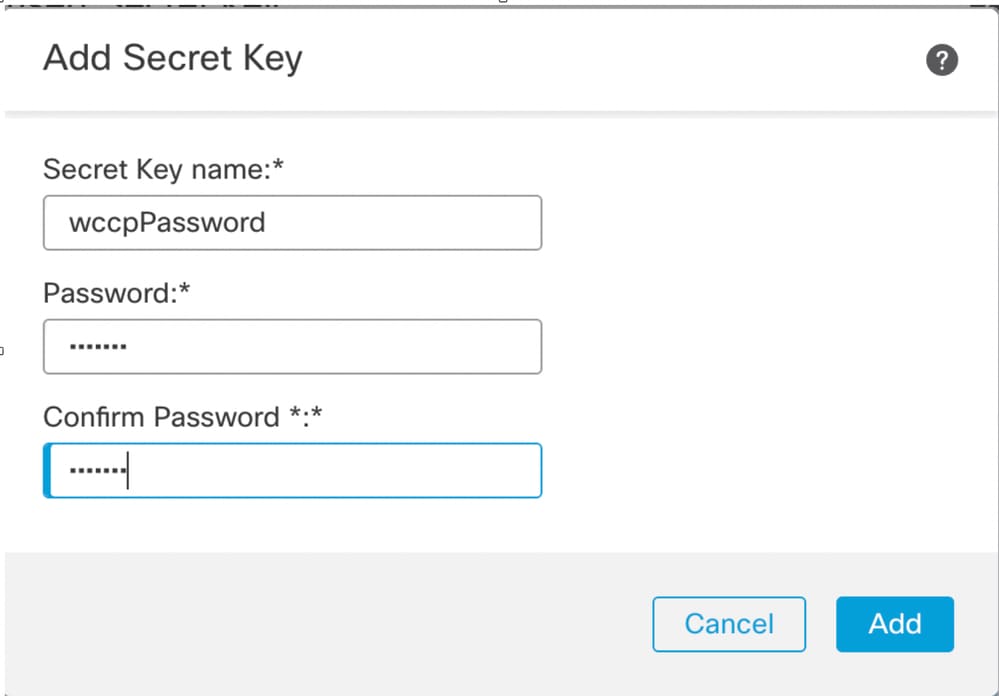

步驟 8:

已刪除預定義的wccppassword

已刪除預定義的wccppassword

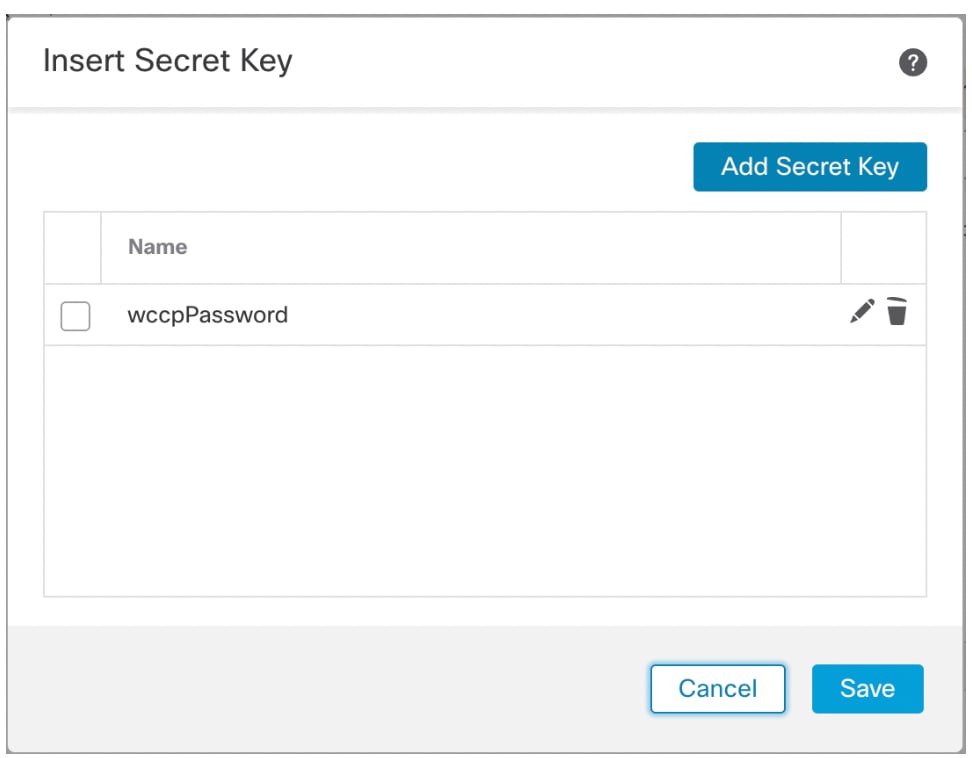

- 從插入>插入金鑰(Insert > Insert Secret Key)下拉選單中選擇金鑰。

選擇金鑰

選擇金鑰

新增金鑰

新增金鑰

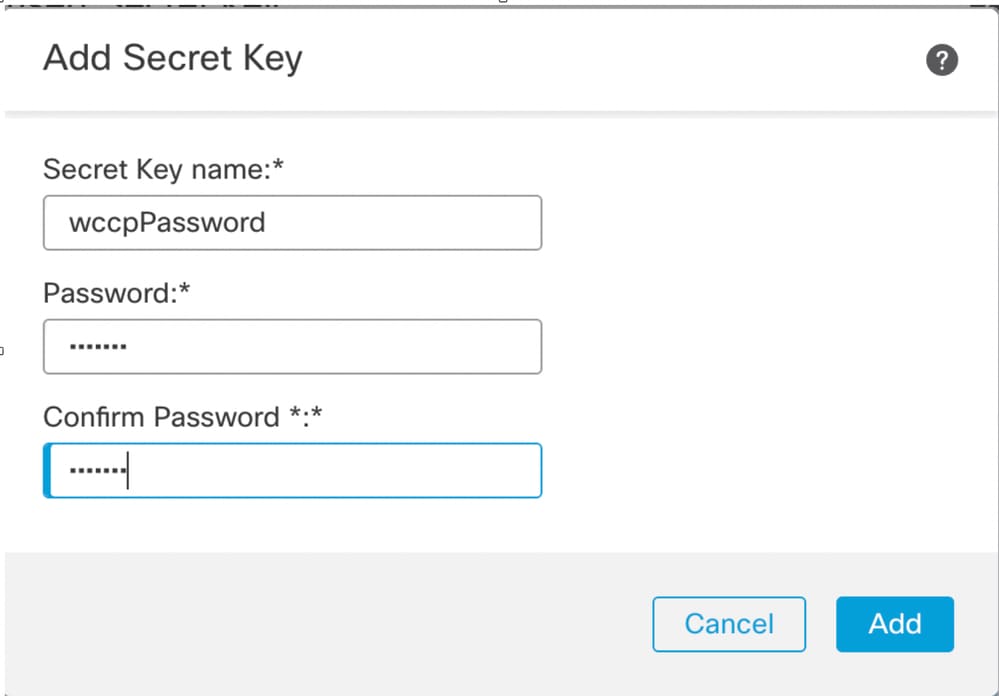

- 在金鑰名稱中輸入名稱。

- 輸入密碼。

- 在Confirm Password中輸入相同的密碼,然後按一下Add。

新增使用者定義的金鑰

新增使用者定義的金鑰

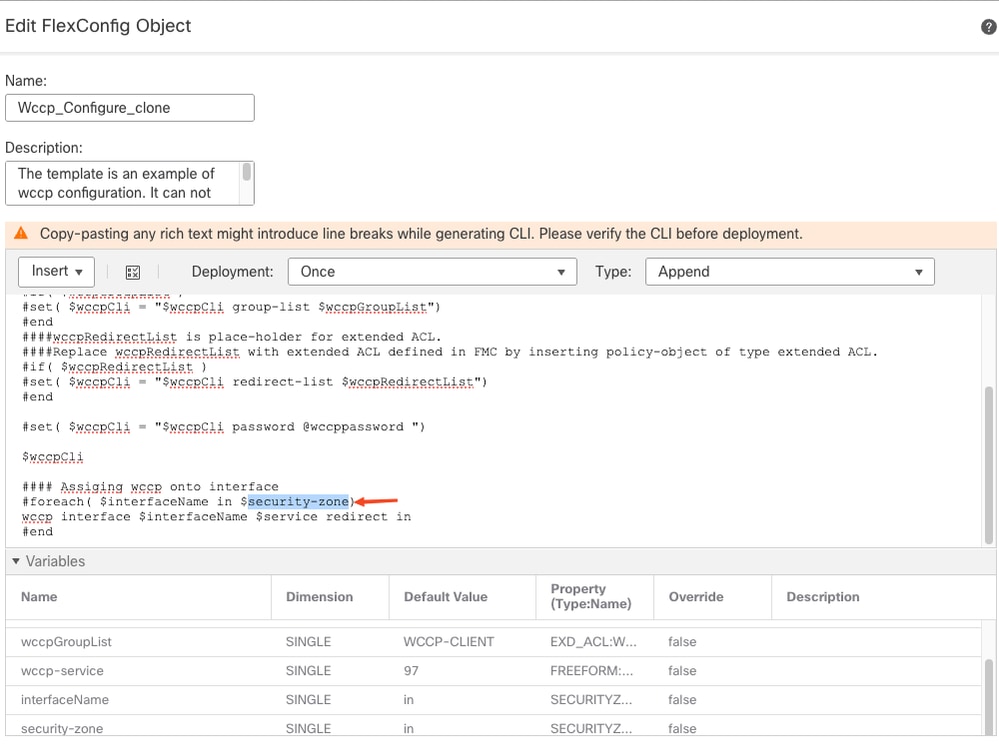

附註:在本示例中,內部介面屬於中的Security Zone in。

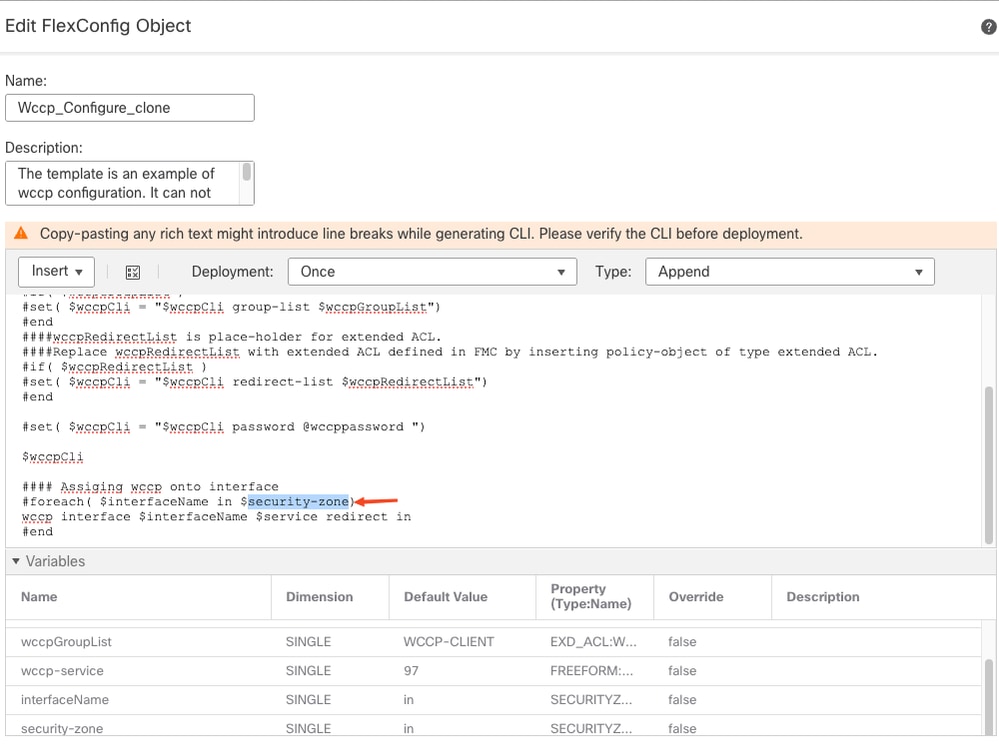

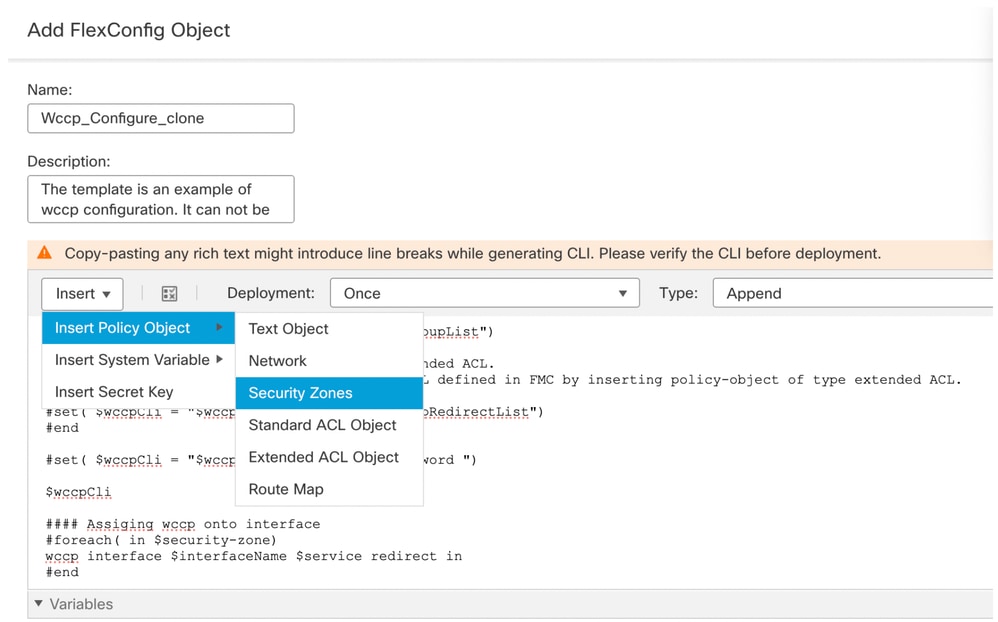

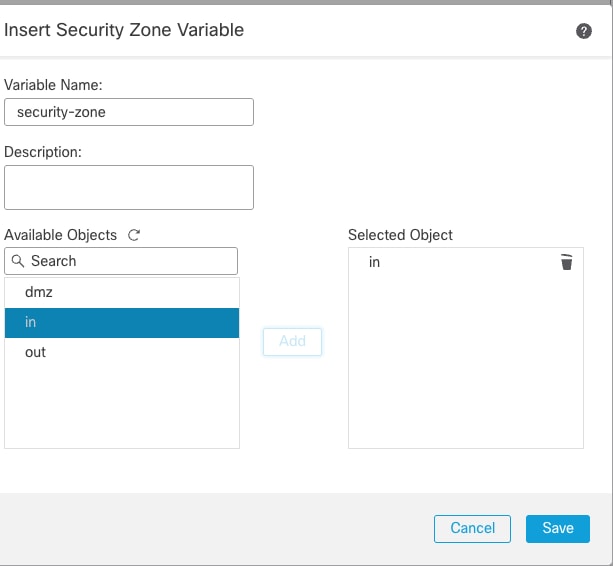

步驟 9:

- 複製預定義的security-zone,並將$security-zone替換為您自己的變數。

複製名稱security-zone

複製名稱security-zone

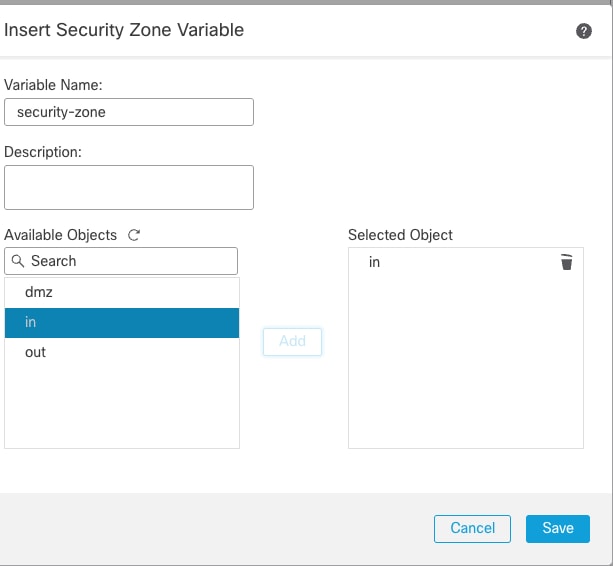

- 從下拉選單中選擇Security Zones,然後選擇Insert > Insert Policy Object。

選擇安全區域

選擇安全區域

- 將變數名稱貼上為security-zone

- 在Available Objects中,選擇要新增的介面。

- 按一下「Save」。

新增安全區域

新增安全區域

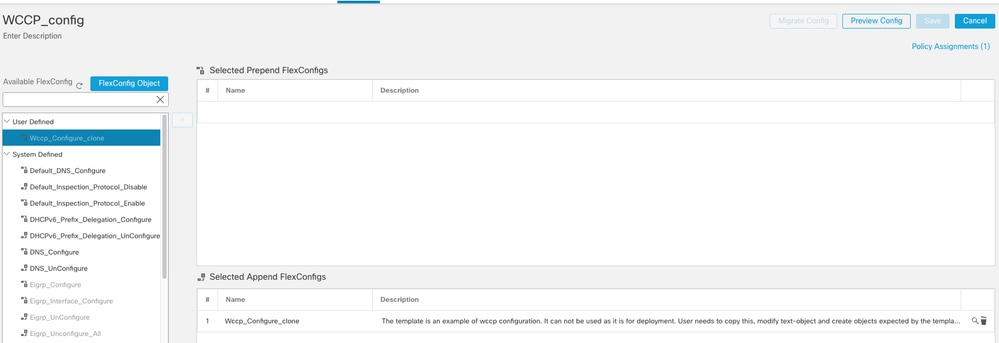

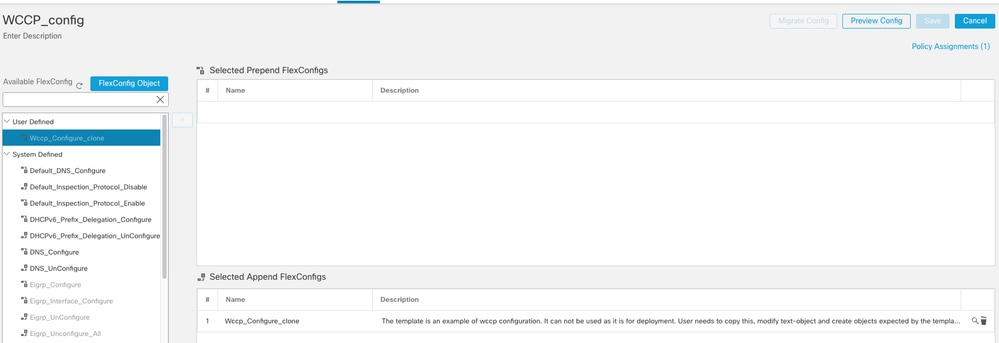

步驟 10:

- 導覽至Devices > FlexConfig,按一下New Policy或Edit現有策略。

- 選擇已配置的Wccp_configure_clone對象,然後按一下>進行分配。

- 按一下「Save」。

附註:對於新策略,請確保將策略分配給FTD裝置。對於現有策略,必須已分配該策略。

將配置的FlexConfig分配給裝置

將配置的FlexConfig分配給裝置

第11步:導航到部署>選擇FTD裝置>點選部署。

驗證

步驟 1:驗證運行配置。

登入FTD CLI並執行命令show running-config wccp。

組態範例:

wccp 97 redirect-list Redirect_traffic group-list WCCP-CLIENT password *****

wccp interface inside 97 redirect in

要確保配置具有正確的密碼,請運行命令。

1) system support diagnostic-cli

2) enable

3)不輸入密碼按Enter鍵

4) more system:running-config | include wccp

步驟 2:驗證WCCP狀態

執行命令 show wccp

Global WCCP information:

Router information:

Router Identifier: -not yet determined-

Protocol Version: 2.0

Service Identifier: 97

Number of Cache Engines: 1

Number of routers: 2

Total Packets Redirected: 0

Redirect access-list: Redirect_traffic

Total Connections Denied Redirect: 0

Total Packets Unassigned: 0

Group access-list: WCCP-CLIENT

Total Messages Denied to Group: 0

Total Authentication failures: 0

Total Bypassed Packets Received: 0

執行命令 show wccp 97 service

WCCP service information definition:

Type: Dynamic

Id: 97

Priority: 240

Protocol: 6

Options: 0x00000012

--------

Hash: DstIP

Alt Hash: -none-

Ports: Destination:: 80 443 0 0 0 0 0 0

附註:這裡97是服務ID。確保可以在埠中看到從WCCP客戶端獲知的埠號:部分。

3) Run the command show wccp 97 view

疑難排解

步驟 1:確認FTD具有來自從代理伺服器接收WCCP要求的相同介面的路由。

在本範例中,流量重新導向到thedmz介面。

>show route

S 10.xx.xx.xx 255.yyy.yyy.yyy [1/0] via 10.zz.zz.z, dmz

附註:此處10.xx.xx.xx是代理伺服器IP,255.yyy.yyy.yyy是Netmask, 10.zz.zz.z是下一跳網關。

步驟 2:在inside和dmz介面上取得擷取,以確保流量重新導向。

在埠443的內部介面上捕獲

capture capinside interface inside trace detail match tcp any any eq 443

在dmz介面上擷取:

capture capdmz interface dmz trace detail match gre any any

附註:在dmz介面上,必須使用GRE通訊協定進行過濾。重新導向封包會封裝在GRE封包中,傳給wccp使用者端。

步驟 3:針對wccp的偵錯

運行命令:

debug wccp event

debu wccp packet

已提出Cisco錯誤IDCSCvn90518,用於增強功能,以便為WCCP配置提供FDM和FMC本機模式支援。

意見

意見