簡介

本文檔介紹如何建立內容過濾器來監控可能使用SPF和DKIM失敗的郵件安全裝置(ESA)郵件。

必要條件

- 思科電子郵件安全裝置產品知識

- 瞭解發件人策略框架(SPF)和域金鑰識別郵件(DKIM)電子郵件身份驗證方法的基本知識。

需求

- 已在任何郵件流策略中啟用SPF和DKIM驗證。

- 一個適當的使用者角色,您可以在其中建立和實現內容過濾器。

- 如果要使用命令列選項搜尋過濾器符合性,請通過CLI訪問裝置。

背景資訊

實施內容過濾器來監控這兩種機制時,您可以獲得以下優勢:提供可視性、跟蹤,甚至能夠匯出使用這些電子郵件身份驗證技術可能會失敗的郵件,以供將來參考和根據貴組織的需要使用,還可以幫助您做出未來的實施決策。

什麼是SPF和DKIM

SPF和DKIM是維護電子郵件安全性的機制。這些協定能夠防止未經授權的伺服器將郵件像來自您的域那樣傳送,並且還使收件人能夠驗證來自您組織的電子郵件。

SPF記錄可提高身份驗證覆蓋率、可交付性並幫助提升您的域所需的安全級別。SPF應用於接收者電子郵件伺服器,並檢查發件人的IP地址、電子郵件的FROM標頭中的域以及該域的DNS SPF記錄中允許的發件人清單。如果發件人的IP不在清單中,則傳遞可能會失敗。

SPF指示伺服器是否可以作為您的域傳送,而DKIM檢查電子郵件。這是一種簽名形式,允許接收方伺服器追蹤回其來源的電子郵件。

DKIM提供了一種驗證電子郵件是否真實的方法,驗證它是否在傳輸過程中被修改,以及是否由您的伺服器實際傳送。當DKIM失敗時,收件人可以將該電子郵件視為不可信,由收件人決定如何處理該電子郵件。最有可能的結果是在收件人的某個垃圾郵件資料夾中,但也可能被完全丟棄。

設定

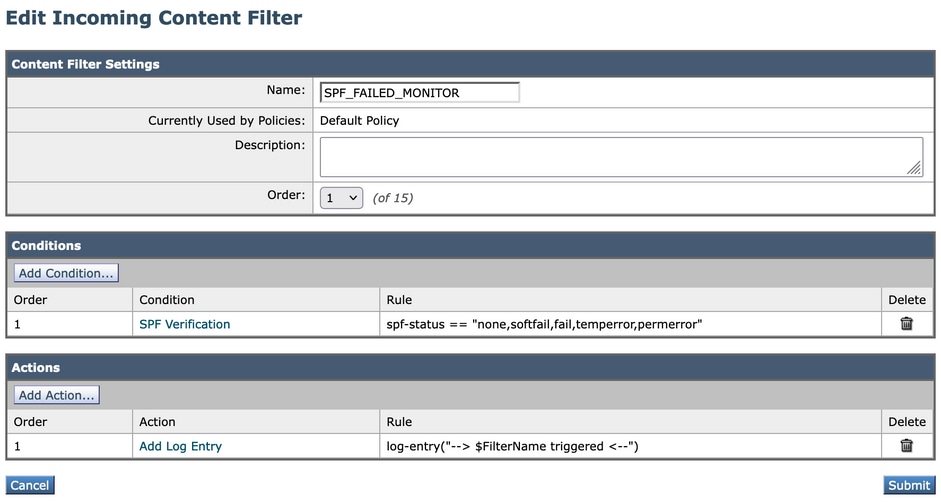

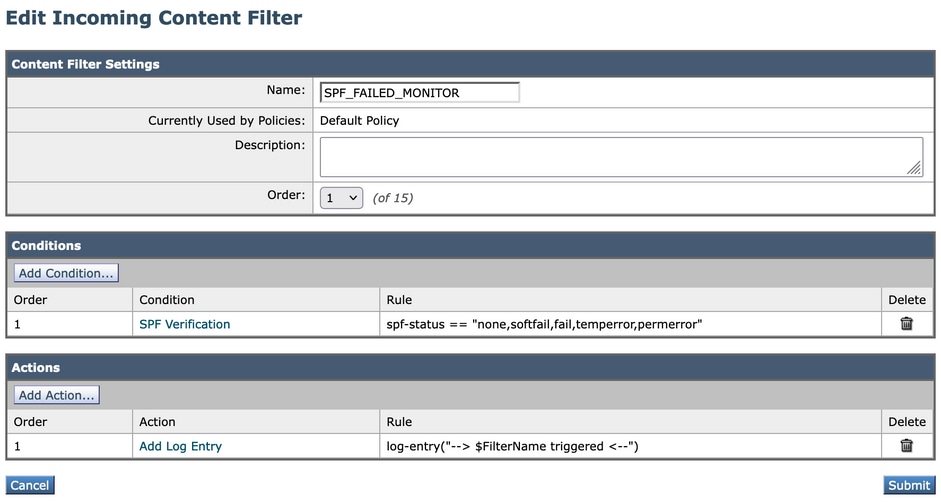

為SPF監視器建立傳入內容過濾器。

- 從ESA GUI導航至Mail Policies > Incoming Content Filters。

- 按一下Add Filter。

- 在名稱欄位中,使用正確的名稱來標識過濾器。在本例中,SPF_FAILED_MONITOR。

- 按一下「Add Condition」。

- 在左側,搜尋SPF驗證。在此處:無、SoftFail、Fail、TempError、PermError。

- 選中這些選項後,按一下該視窗底部的Ok。

- 現在,按一下Add Action,然後在左側選擇Add Log Entry。

- 在文本欄位中,您可以新增最適合您的文本,如下所示: —> $FilterName triggered <—

附註:日誌條目可以更好地控制何時在ESA中觸發此過濾器,並且當您通過命令列進行故障排除時,可以更好地檢視已啟用的過濾器。

範例:

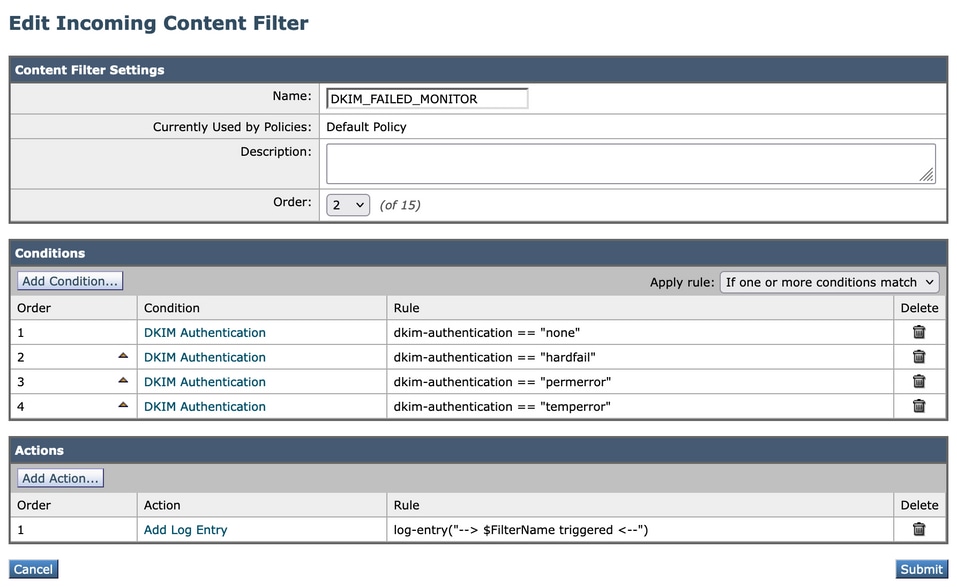

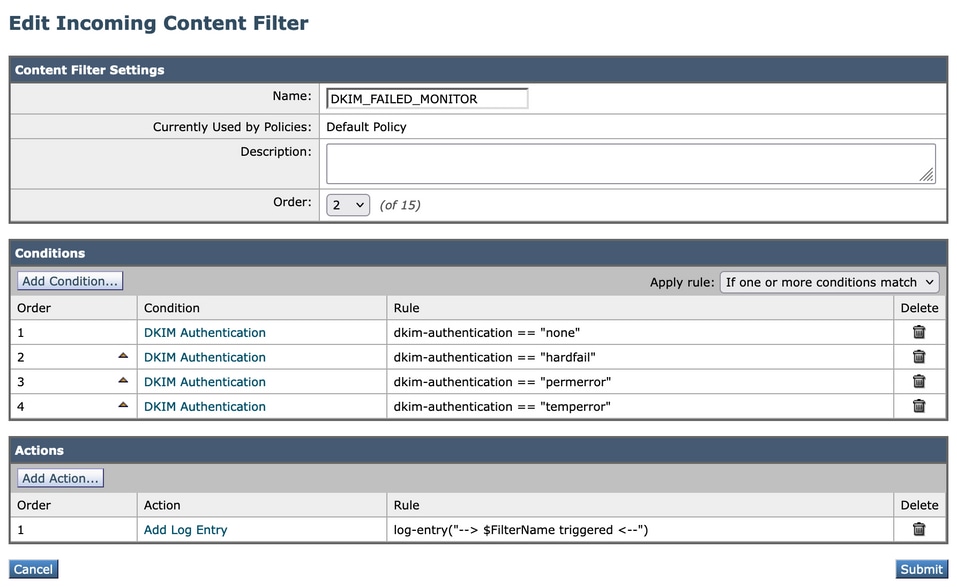

為DKIM監視器建立傳入內容過濾器。

- 在ESA GUI中,導航至Mail Policies > Incoming Content Filters。

- 按一下Add Filter。

- 在名稱欄位中,使用正確的名稱來標識過濾器。在這種情況下,請使用DKIM_FAILED_MONITOR。

- 按一下「Add Condition」。

- 在左側搜尋DKIM身份驗證。在此處使用:無、硬體故障、永久錯誤、臨時錯誤。

- 選中這些選項後,按一下該視窗底部的Ok。

- 與SPF配置不同,在此DKIM內容過濾器中,您必須為每個身份驗證結果新增條件。

- 新增條件後,按一下Add Action,並在左側選擇Add Log Entry。

- 在文本欄位中,您可以新增最適合您的文本。在這種情況下,如下所示:—> $FilterName已觸發<—

範例:

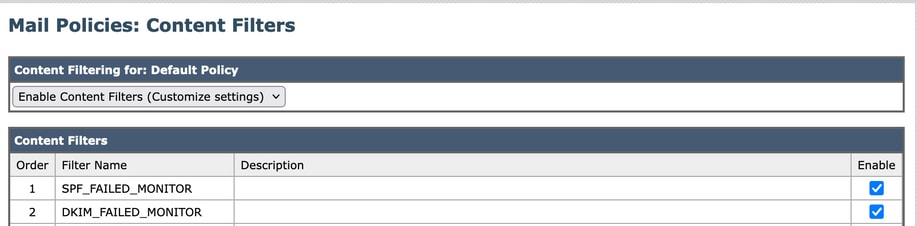

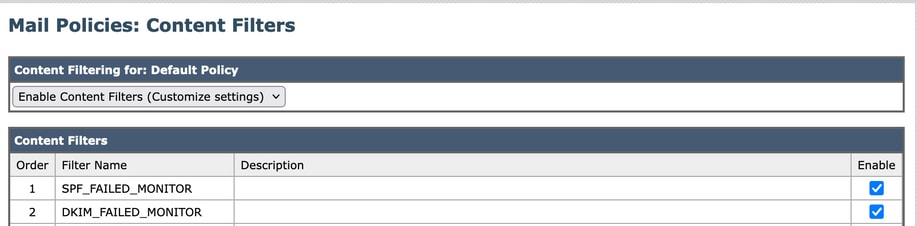

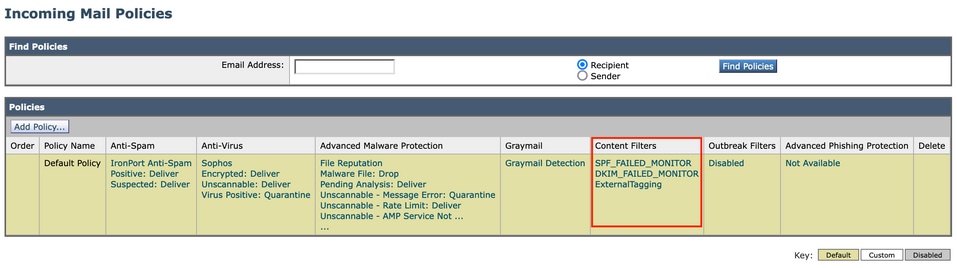

啟用傳入郵件策略中的傳入內容過濾器。

配置兩個內容過濾器後,需要在「傳入郵件策略」中啟用它們。為此,您可以執行這些步驟。

- 從ESA GUI導航至Mail Policies > Incoming Mail Policies。

- 您需要選擇內容過濾器工作所在的策略。在這種情況下,請使用Default Policy。

- 轉到第7列,即與內容過濾器相關的列,然後按一下該列中顯示的欄位。

-

您將看到一個名為「內容過濾」的視窗,用於:預設策略。

-

完成後,選擇啟用內容過濾器(自定義設定)選項。使用此選項,您可以選擇希望在該策略中啟用哪些內容過濾器。

-

然後,按一下Submit。

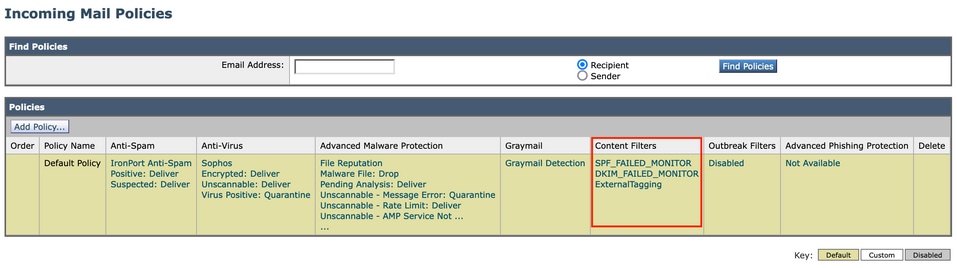

- 按一下Submit後,該視窗將返回到您的傳入郵件策略,並在「內容過濾器」列中看到已新增新過濾器。

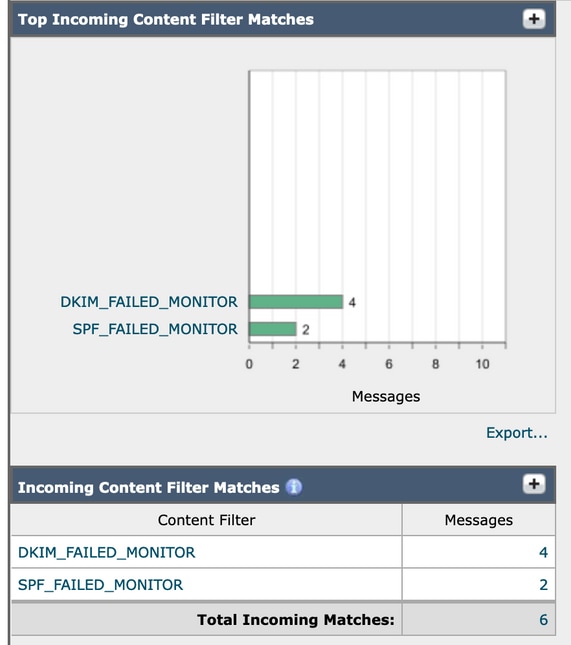

驗證結果

要檢查這些內容過濾器的結果,可以通過GUI或命令列訪問在monitor選項中進行驗證。

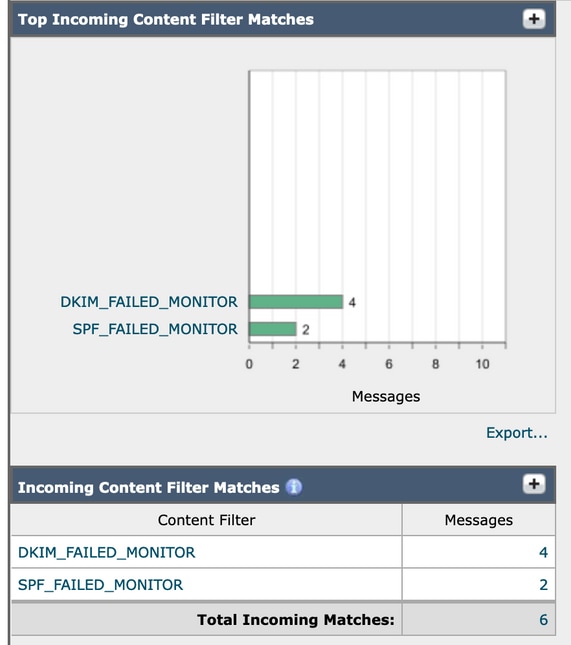

通過GUI監控

- 在ESA/SMA GUI中,導航到Monitor > Content Filters。

- 查詢傳入內容過濾器的所有匹配項以及匹配過濾器已具有的匹配項的郵件。

- 您可以按一下每一個,這樣您就可以找到它匹配的內容。

-

如果按一下郵件數,則會將您傳送到「郵件跟蹤」(Message Tracking),以對與該內容過濾器匹配的郵件進行全域性搜尋。

通過CLI監控

也可透過以下步驟透過CLI監控這些內容過濾器:

- 通過CLI登入到ESA後,可以鍵入以下命令來搜尋巧合:

grep "SPF_FAILED_MONITOR" mail_logs

- 此命令的輸出如下所示:

esa1.cisco.com> grep "SPF_FAILED_MONITOR" mail_logs Tue Mar 28 08:13:59 2023 Info: MID 3365 Custom Log Entry: --> SPF_FAILED_MONITOR triggered <-- Tue Mar 28 08:22:24 2023 Info: MID 3367 Custom Log Entry: --> SPF_FAILED_MONITOR triggered <-- ================================================================================== esa1.cisco.com> grep "DKIM_FAILED_MONITOR" mail_logs Tue Mar 28 08:09:04 2023 Info: MID 3364 Custom Log Entry: --> DKIM_FAILED_MONITOR triggered <-- Tue Mar 28 08:13:59 2023 Info: MID 3365 Custom Log Entry: --> DKIM_FAILED_MONITOR triggered <-- Tue Mar 28 08:17:45 2023 Info: MID 3366 Custom Log Entry: --> DKIM_FAILED_MONITOR triggered <-- Tue Mar 28 08:22:24 2023 Info: MID 3367 Custom Log Entry: --> DKIM_FAILED_MONITOR triggered <--

相關資訊

意見

意見