簡介

本檔案介紹如何在ISE上將兩個符合RFC的RADIUS伺服器分別設定為代理和授權。

必要條件

需求

思科建議您瞭解以下主題:

- RADIUS通訊協定基礎知識

- 身份服務引擎(ISE)策略配置方面的專業知識

採用元件

本文檔中的資訊基於Cisco ISE版本2.2和2.4。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

設定

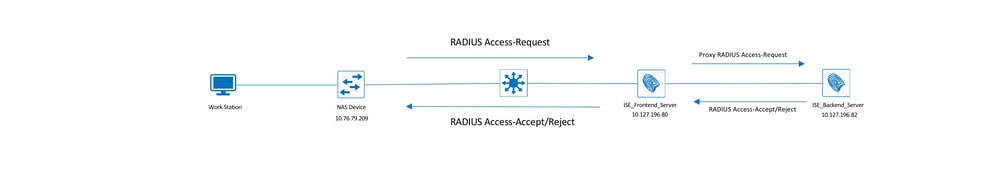

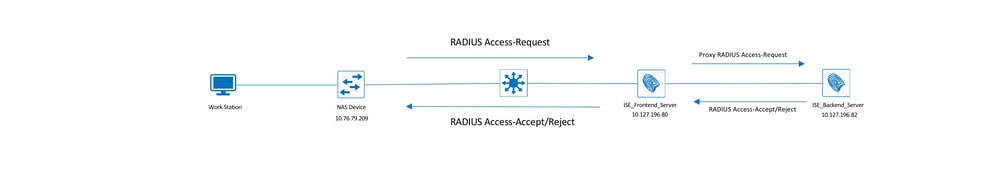

網路圖表

配置ISE(前端伺服器)

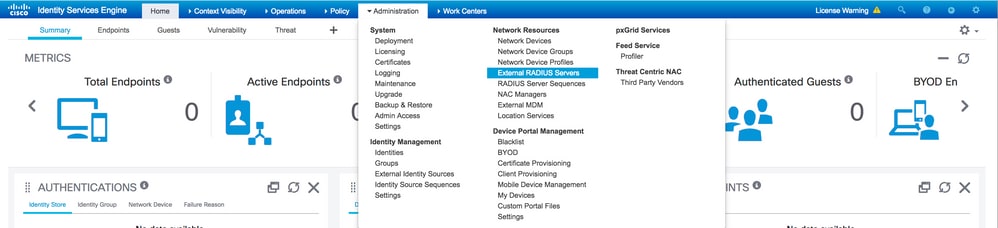

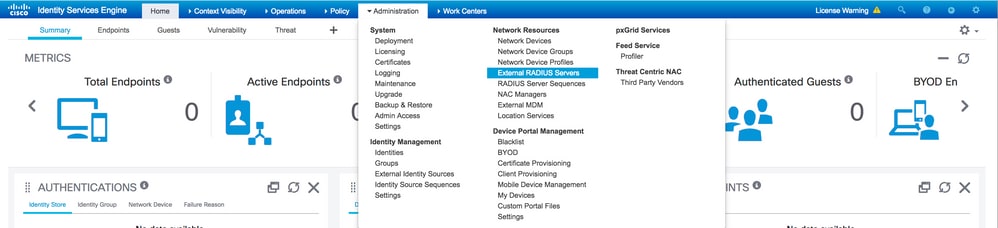

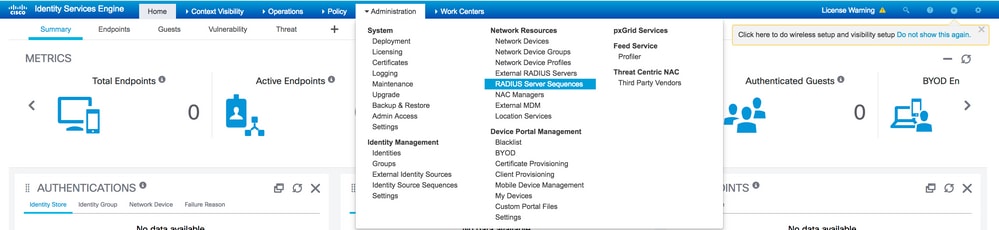

步驟1.可以配置和使用多個外部RADIUS伺服器來驗證ISE上的使用者。若要設定外部RADIUS伺服器,請導覽至Administration > Network Resources > External RADIUS Servers > Add,如下圖所示:

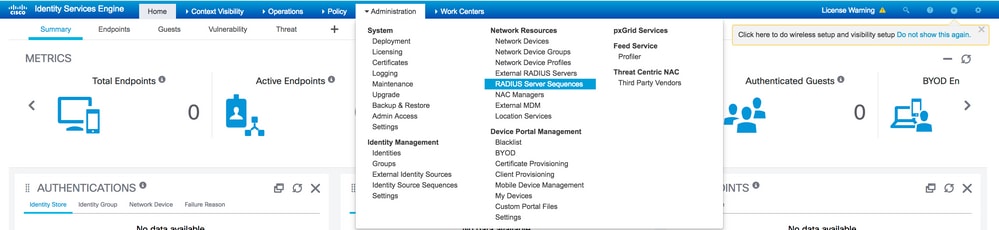

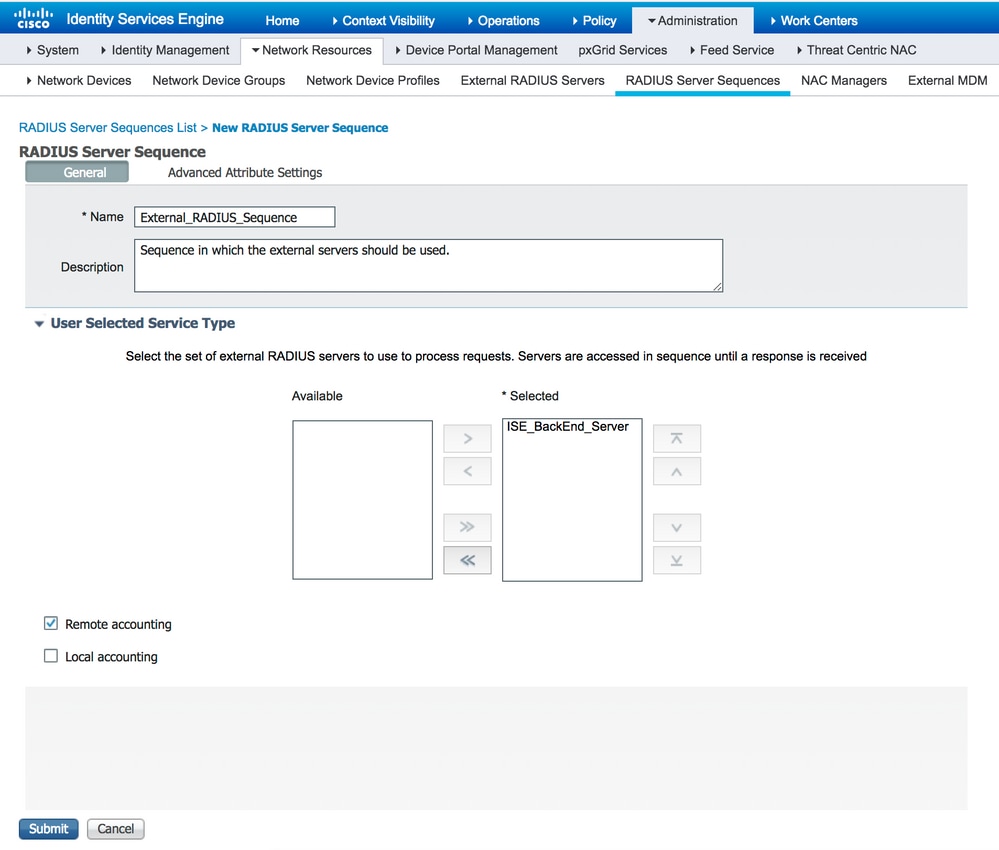

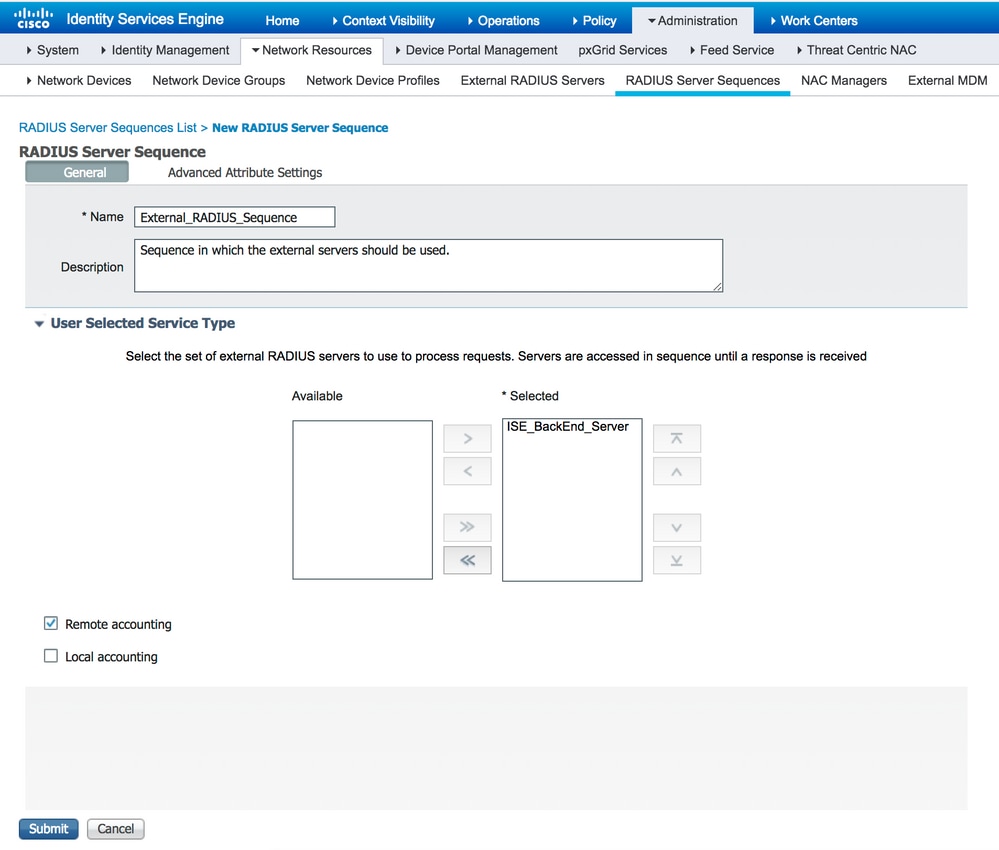

步驟2.若要使用已配置的外部RADIUS伺服器,RADIUS伺服器序列必須配置為類似於身份源序列。若要設定相同專案,請導覽至Administration > Network Resources > RADIUS Server Sequences > Add,如下圖所示:

附註:建立伺服器序列時可用的選項之一是選擇必須在ISE本地還是在外部RADIUS伺服器上執行記帳。根據此處選擇的選項,ISE決定是代理記帳請求還是本地儲存這些日誌。

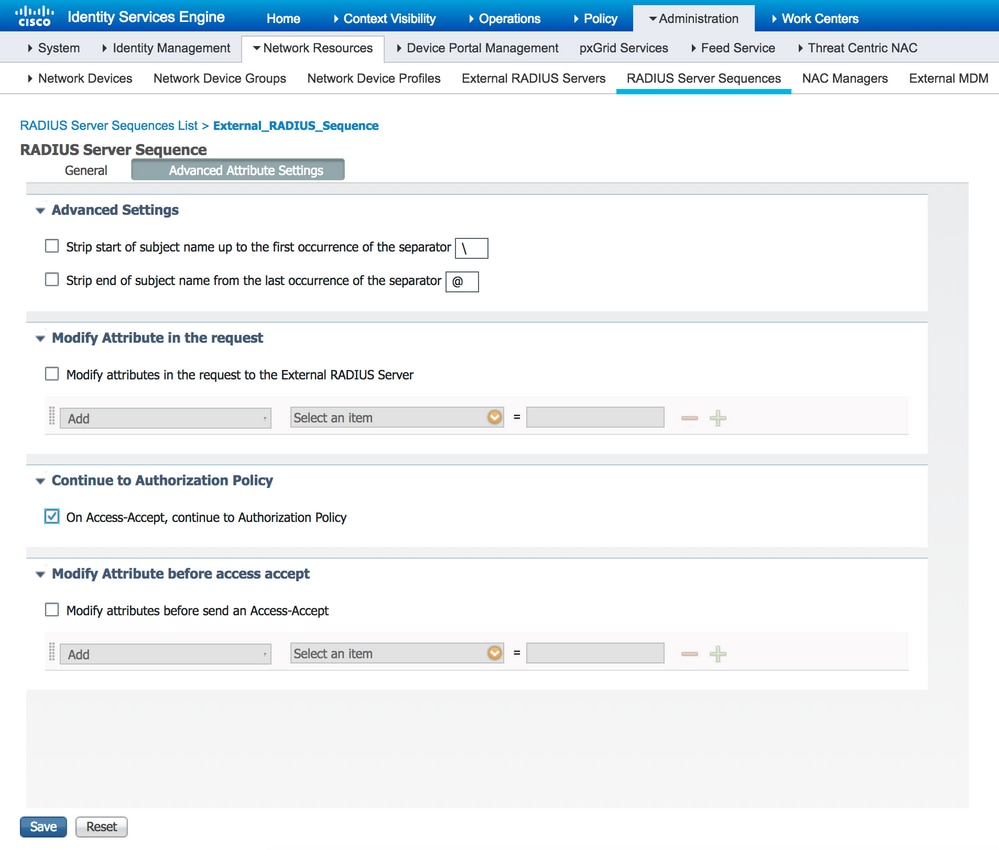

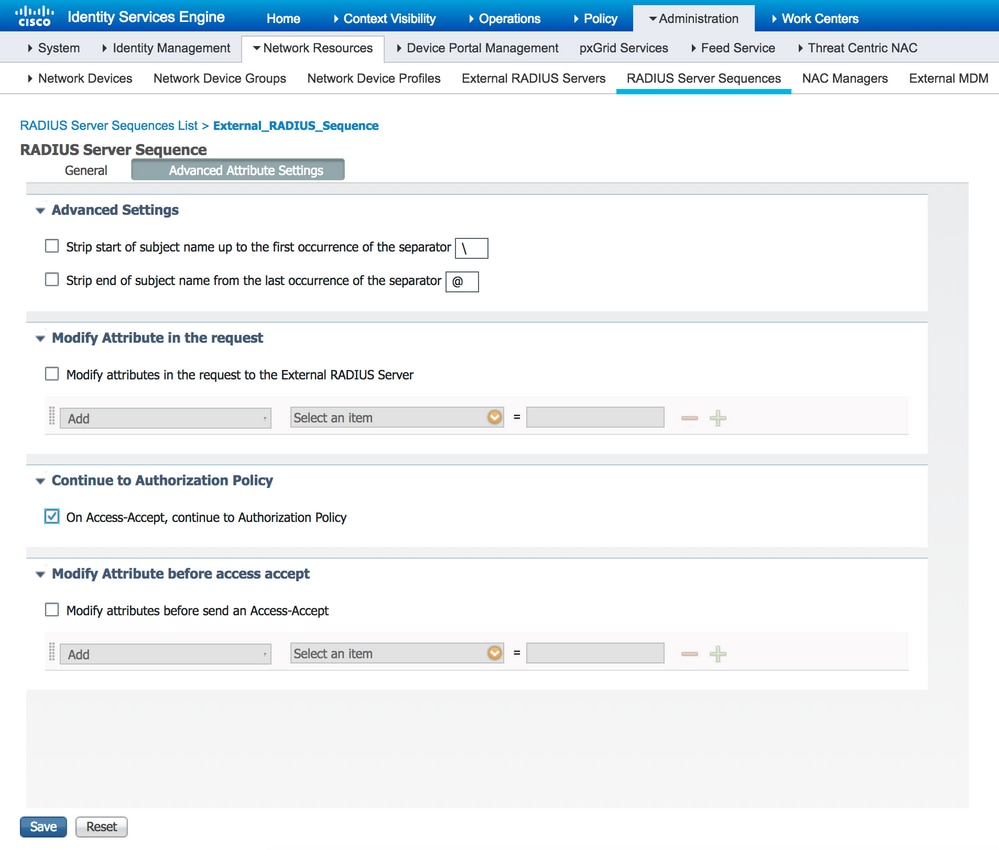

步驟3.還有一個附加部分,為ISE代理外部RADIUS伺服器請求時必須如何行為提供了更大的靈活性。如下圖所示Advance Attribute Settings,您可以在下找到該工具:

- 高級設定:提供用於刪除帶有分隔符的RADIUS請求中使用者名稱的開始或結束的選項。

- 修改請求中的屬性:提供用於修改RADIUS請求中的任何RADIUS屬性的選項。此處的清單顯示了可以新增/刪除/更新的屬性:

User-Name--[1]

NAS-IP-Address--[4]

NAS-Port--[5]

Service-Type--[6]

Framed-Protocol--[7]

Framed-IP-Address--[8]

Framed-IP-Netmask--[9]

Filter-ID--[11]

Framed-Compression--[13]

Login-IP-Host--[14]

Callback-Number--[19]

State--[24]

VendorSpecific--[26]

Called-Station-ID--[30]

Calling-Station-ID--[31]

NAS-Identifier--[32]

Login-LAT-Service--[34]

Login-LAT-Node--[35]

Login-LAT-Group--[36]

Event-Timestamp--[55]

Egress-VLANID--[56]

Ingress-Filters--[57]

Egress-VLAN-Name--[58]

User-Priority-Table--[59]

NAS-Port-Type--[61]

Port-Limit--[62]

Login-LAT-Port--[63]

Password-Retry--[75]

Connect-Info--[77]

NAS-Port-Id--[87]

Framed-Pool--[88]

NAS-Filter-Rule--[92]

NAS-IPv6-Address--[95]

Framed-Interface-Id--[96]

Framed-IPv6-Prefix--[97]

Login-IPv6-Host--[98]

Error-Cause--[101]

Delegated-IPv6-Prefix--[123]

Framed-IPv6-Address--[168]

DNS-Server-IPv6-Address--[169]

Route-IPv6-Information--[170]

Delegated-IPv6-Prefix-Pool--[171]

Stateful-IPv6-Address-Pool--[172]

-

繼續訪問接受上的授權策略:提供選項以選擇ISE是否必須按原樣傳送訪問接受,或根據ISE上配置的授權策略而不是外部RADIUS伺服器提供的授權繼續提供訪問。如果選擇此選項,外部RADIUS伺服器提供的授權將被ISE提供的授權覆蓋。

附註:此選項僅在外部RADIUS伺服器傳送回應代Access-Accept理RADIUS存取要求的RADIUS時有效。

-

Modify Attribute before Access-Accept:與相似Modify Attribute in the request,前面提到的屬性可以在外部RADIUS伺服器傳送到網路裝置之前新增/刪除/更新外部RADIUS伺服器傳送的Access-Accept中現有的屬性。

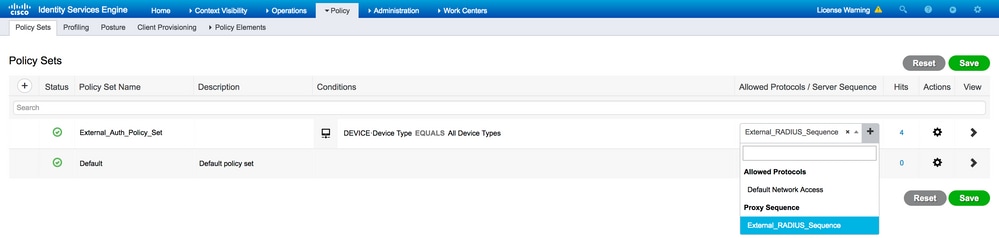

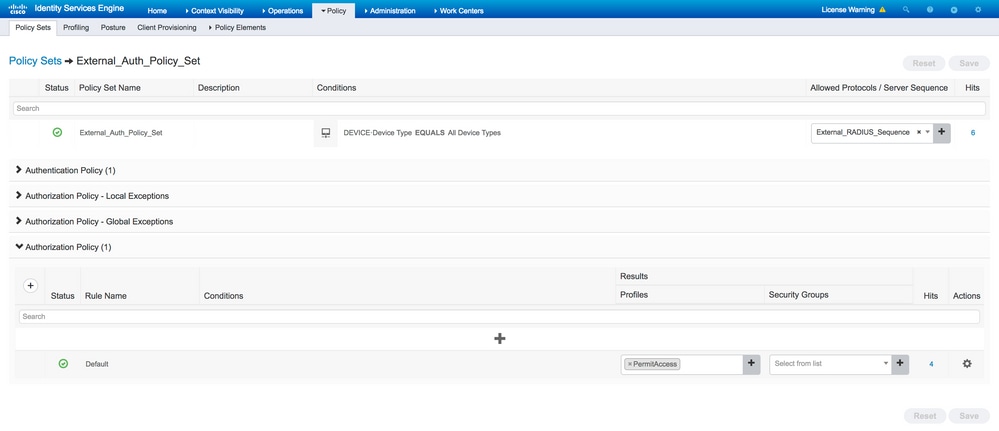

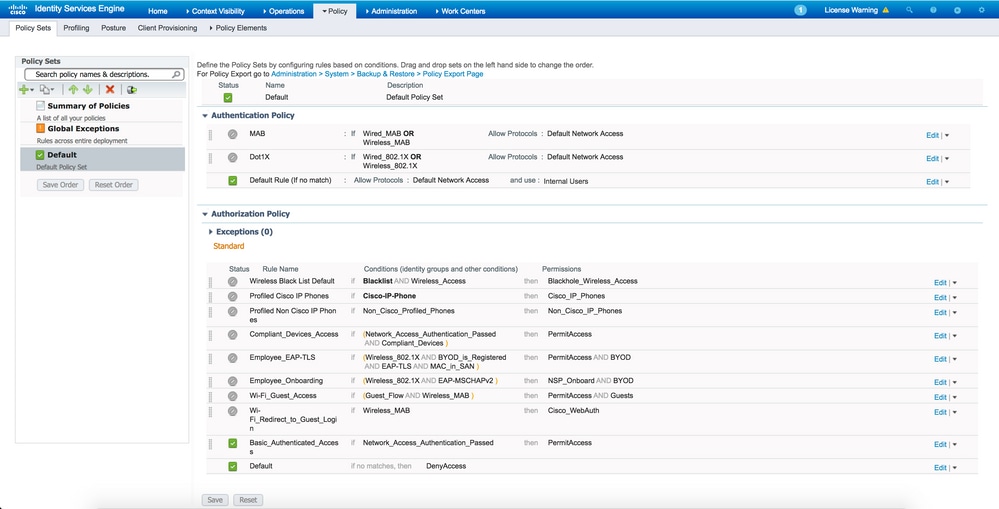

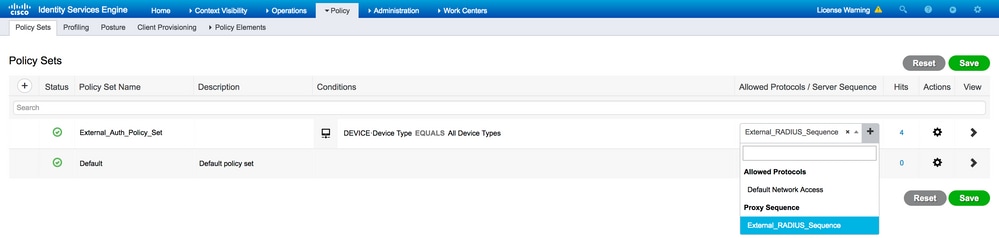

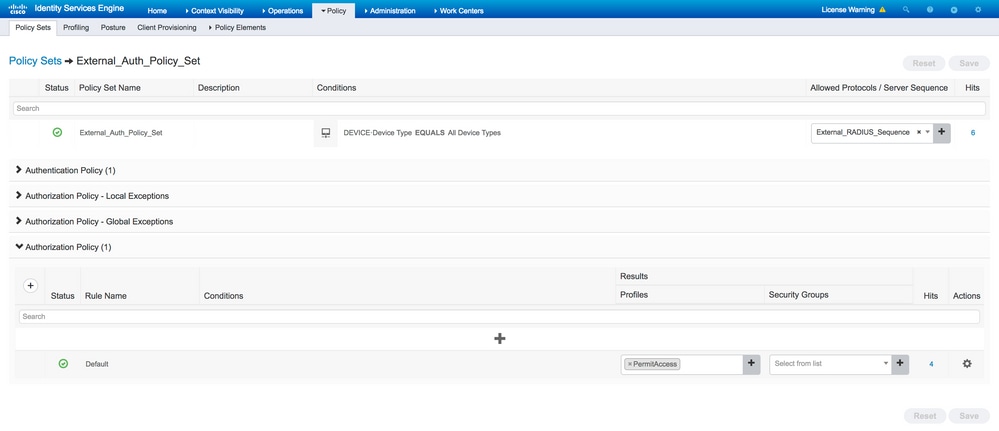

步驟4.下一部分是配置策略集,以便使用RADIUS伺服器序列而不是允許的協定,以便將請求傳送到外部RADIUS伺服器。可以在下配置Policy > Policy Sets。可以在下配置授權策略Policy Set,但只有在選擇了選項時Continue to Authorization Policy on Access-Accept授權策略才生效。否則,ISE僅充當RADIUS請求的代理,以便匹配為此策略集配置的條件。

設定外部RADIUS伺服器

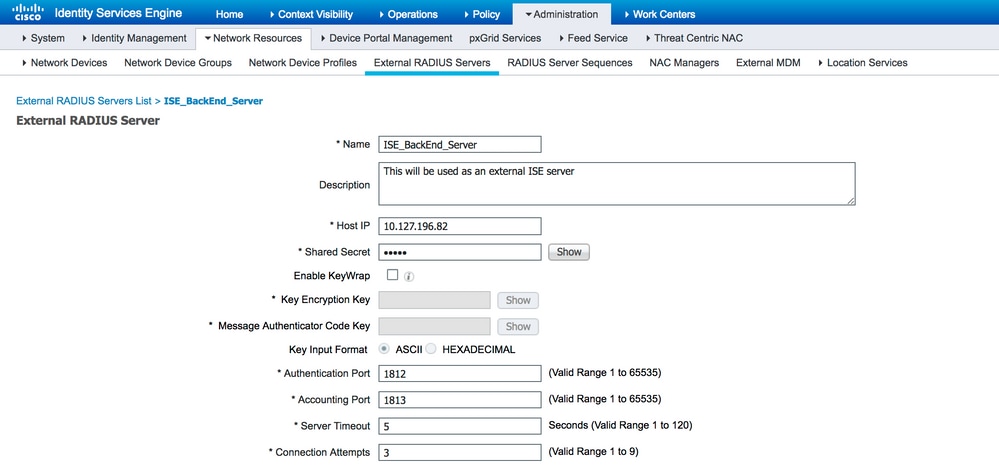

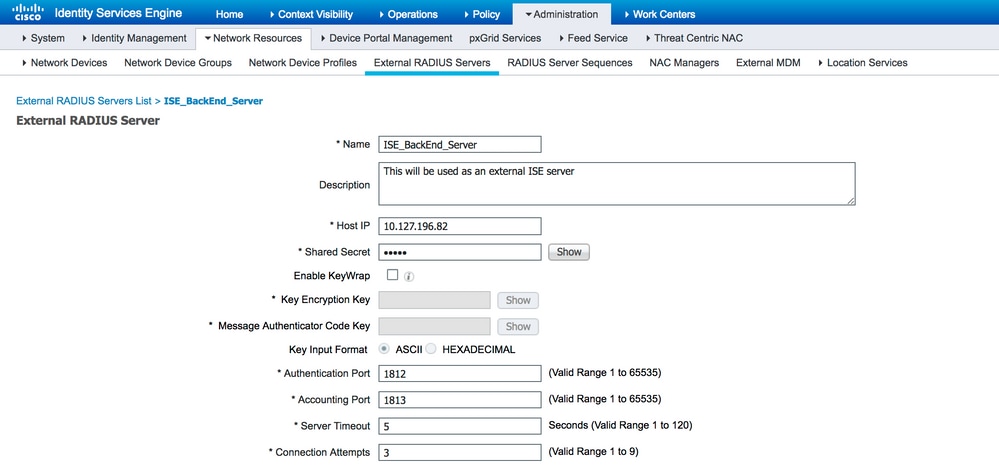

步驟1。在本例中,另一個ISE伺服器(版本2.2)用作名為的外部RADIUS伺服器ISE_Backend_Server。ISE(ISE_Frontend_Server)必須配置為外部RADIUS伺服器中的網路裝置或傳統上稱為NAS(在本示例ISE_Backend_Server),因為轉發到外部RADIUS伺服器的NAS-IP-Address-Request中的屬性被替換為IP地址ISE_Frontend_Server。要配置的共用金鑰與上為外部RADIUS伺服器配置的共用金鑰相同ISE_Frontend_Server。

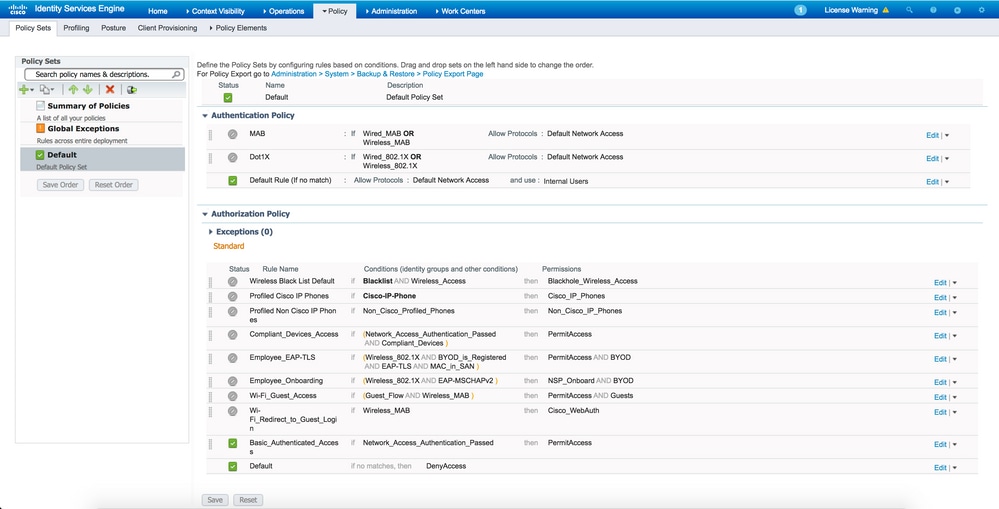

步驟2.外部RADIUS伺服器可以配置其自己的身份驗證和授權策略,以便為ISE代理的請求提供服務。在本示例中,配置了一個簡單策略,以便檢查內部使用者中的使用者,然後在通過驗證後允許訪問。

驗證

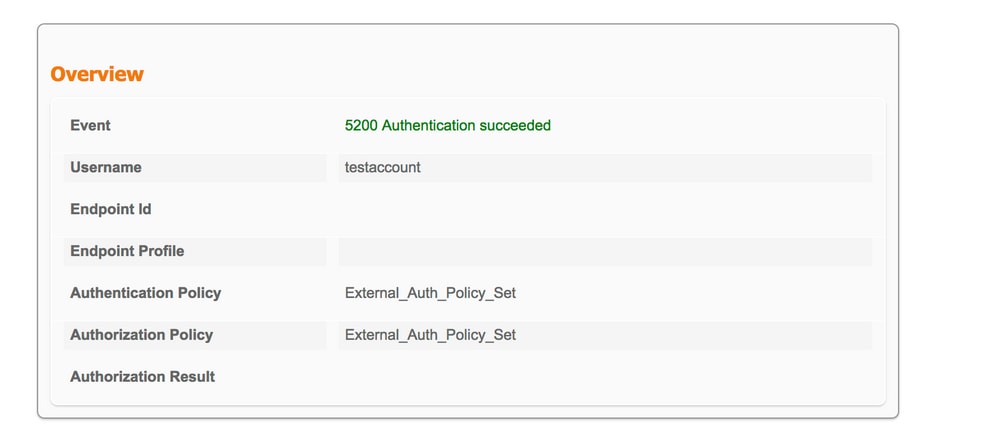

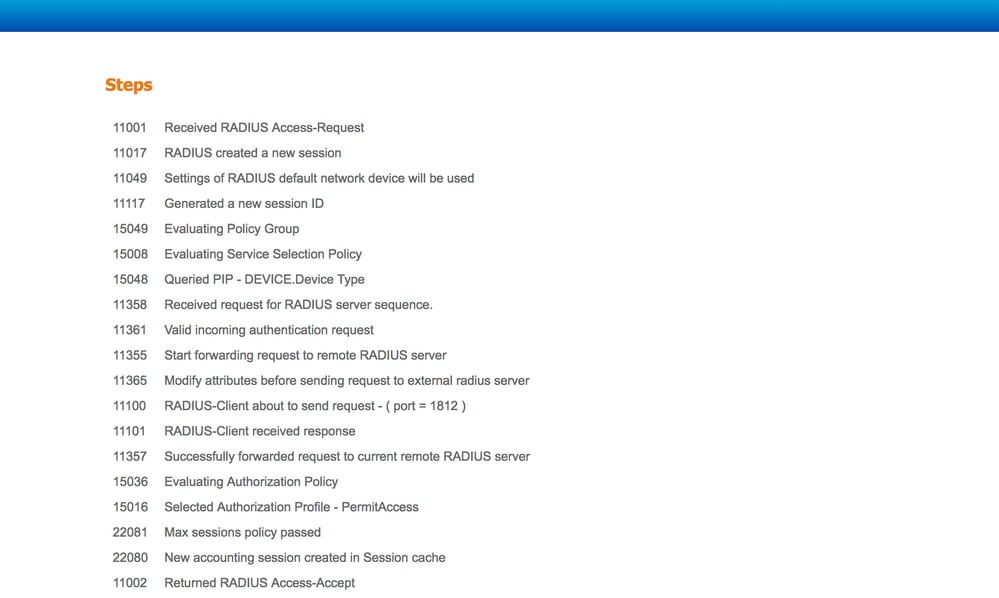

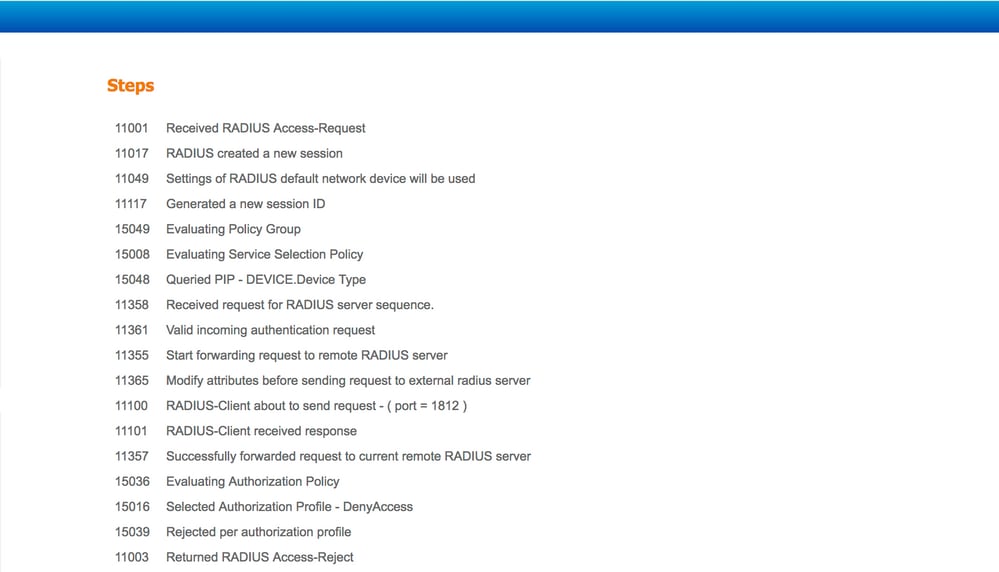

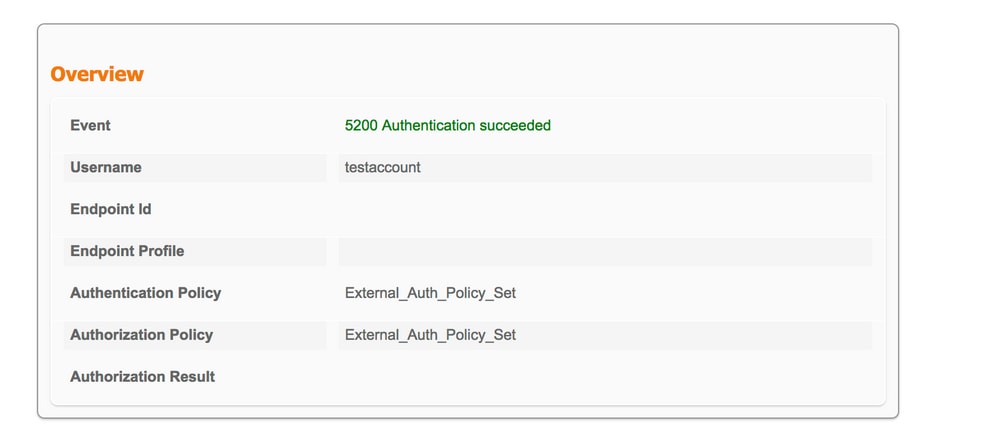

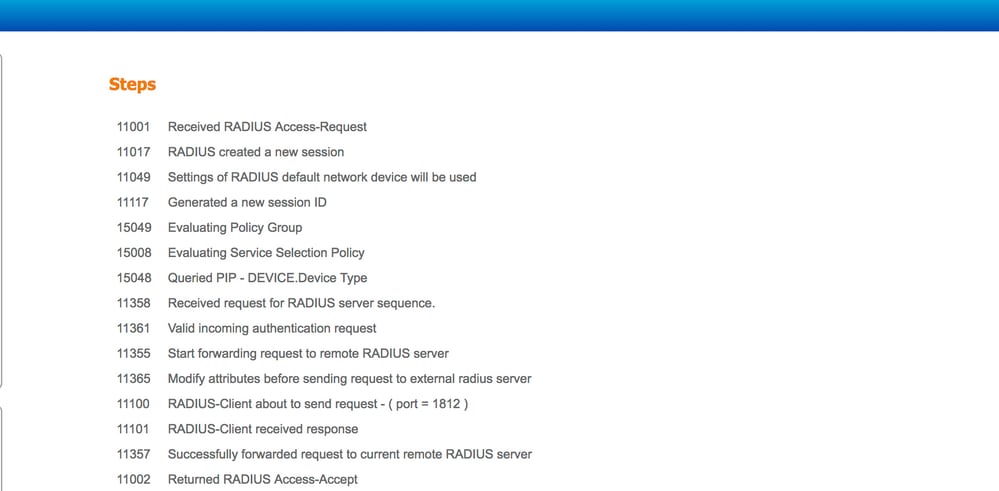

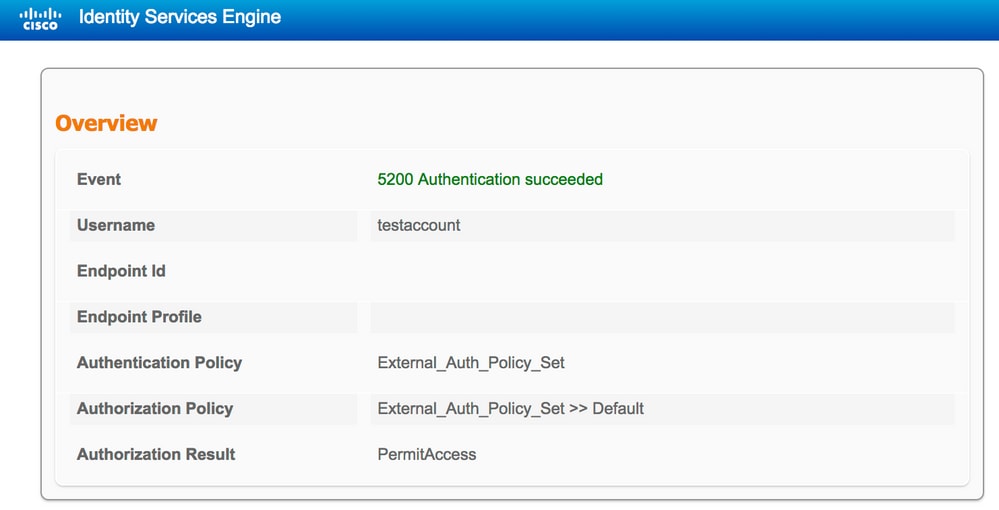

步驟1.如果收到請求,請檢查ISE即時日誌,如圖所示。

步驟2.檢查是否選擇了正確的策略集,如下圖所示。

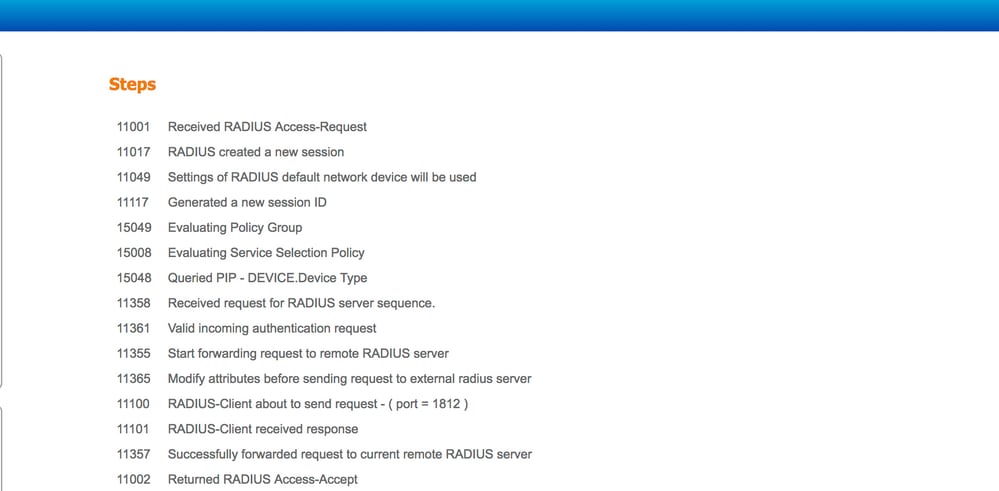

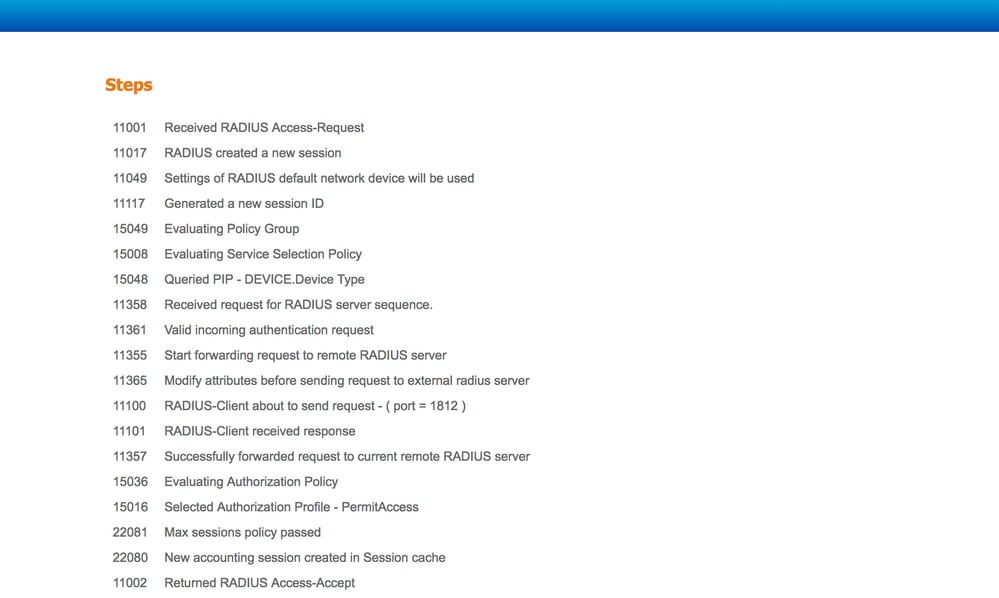

步驟3.檢查請求是否轉送到外部RADIUS伺服器。

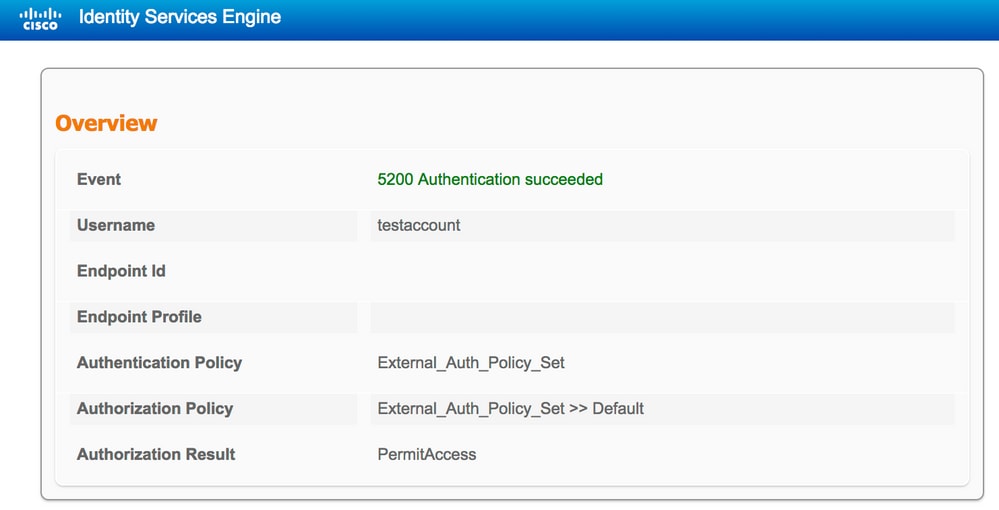

4.如果選擇了Continue to Authorization Policy on Access-Accept選項,請檢查是否評估授權策略。

疑難排解

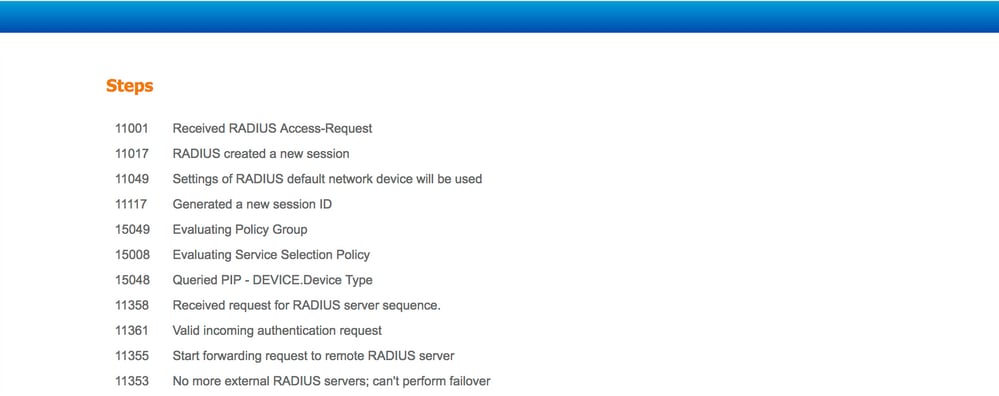

案例1.事件 — 5405 RADIUS要求遭捨棄

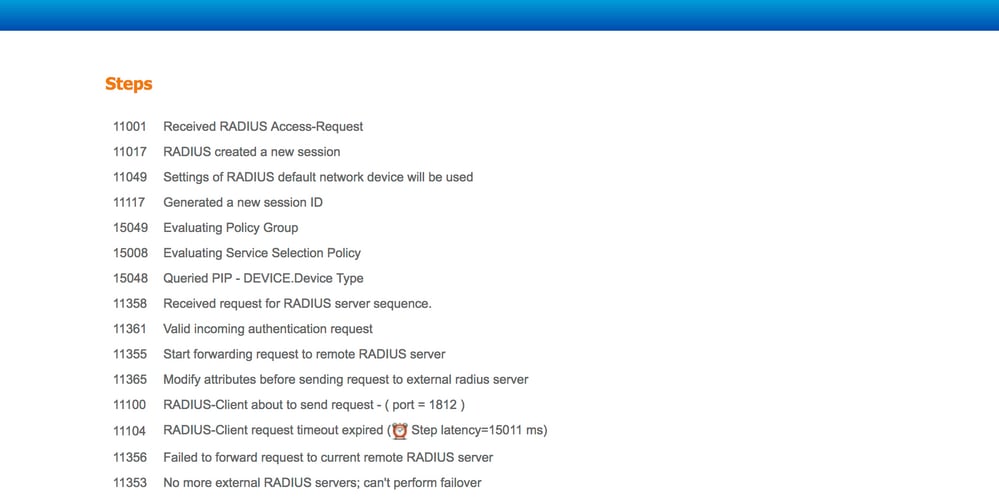

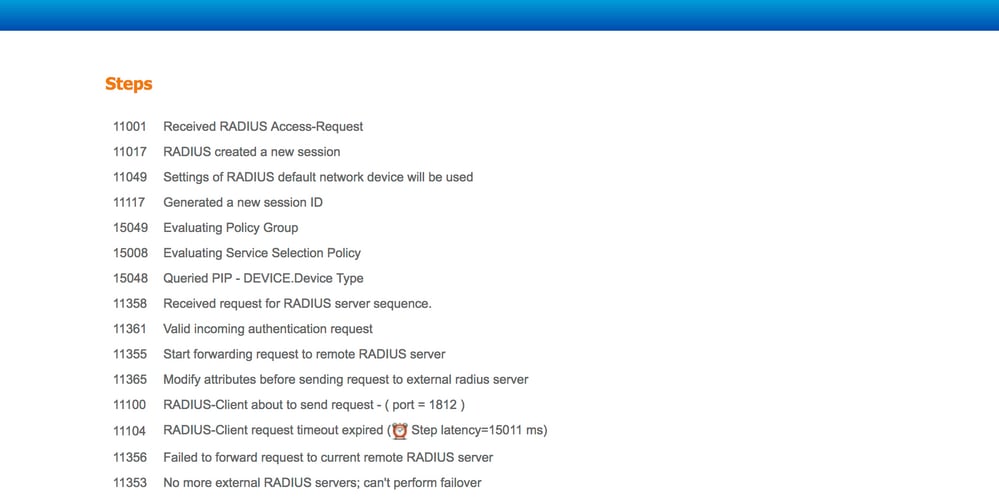

- 必須驗證的最重要的事情是詳細身份驗證報告中的步驟。如果步驟中顯示「RADIUS-Client request timeout expired」,則表示ISE沒有從配置的外部RADIUS伺服器收到任何響應。在以下情況下會發生這種情況:

- 外部RADIUS伺服器存在連線問題。ISE無法到達為其配置的埠上的外部RADIUS伺服器。

- ISE未配置為外部RADIUS伺服器上的網路裝置或NAS。

- 外部RADIUS伺服器會因為組態或外部RADIUS伺服器上發生某些問題而捨棄封包。

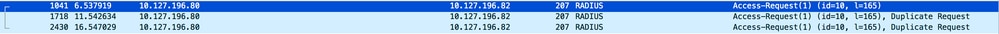

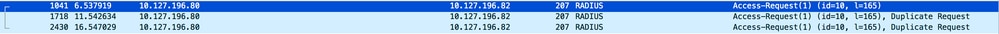

檢查封包擷取,以確定它是否不是錯誤訊息;即,ISE從伺服器收到回包,但仍報告請求超時。

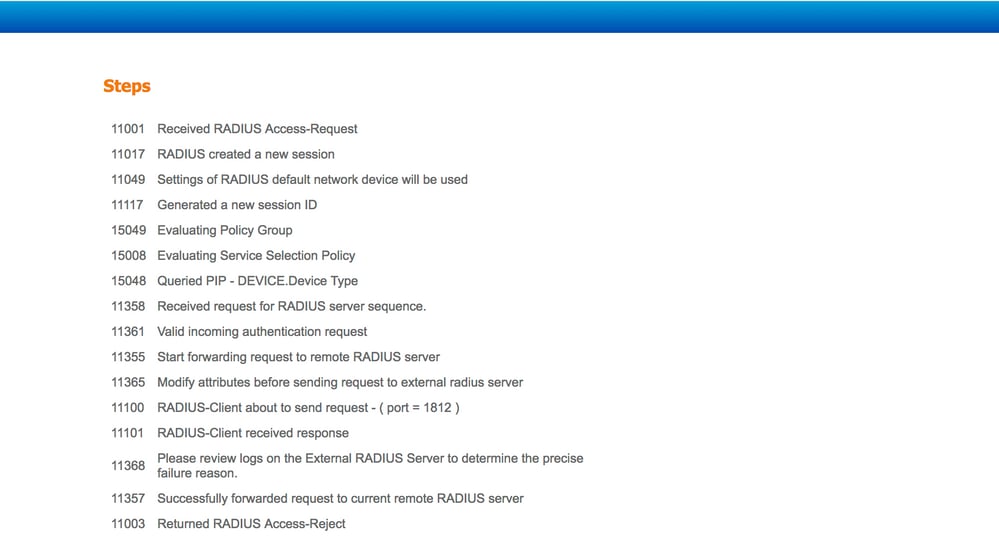

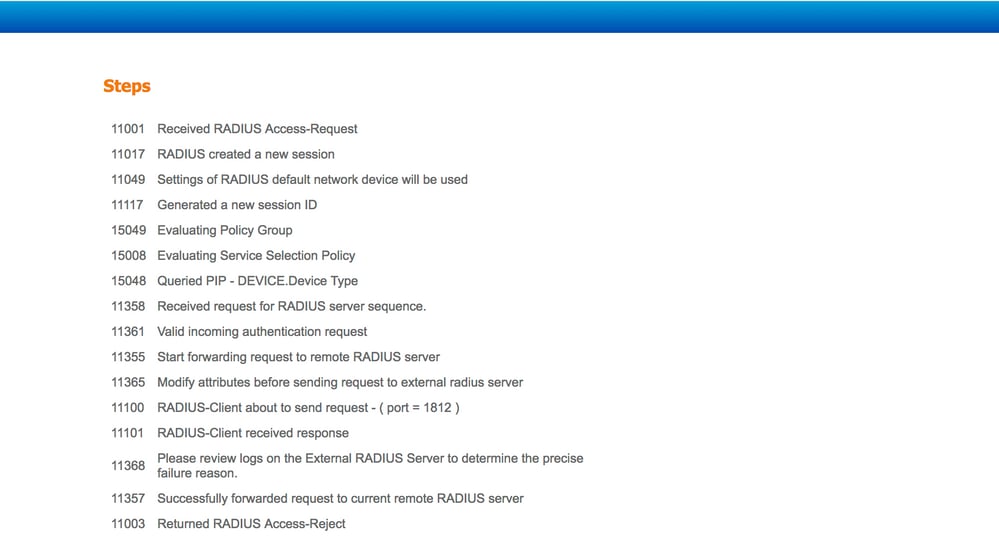

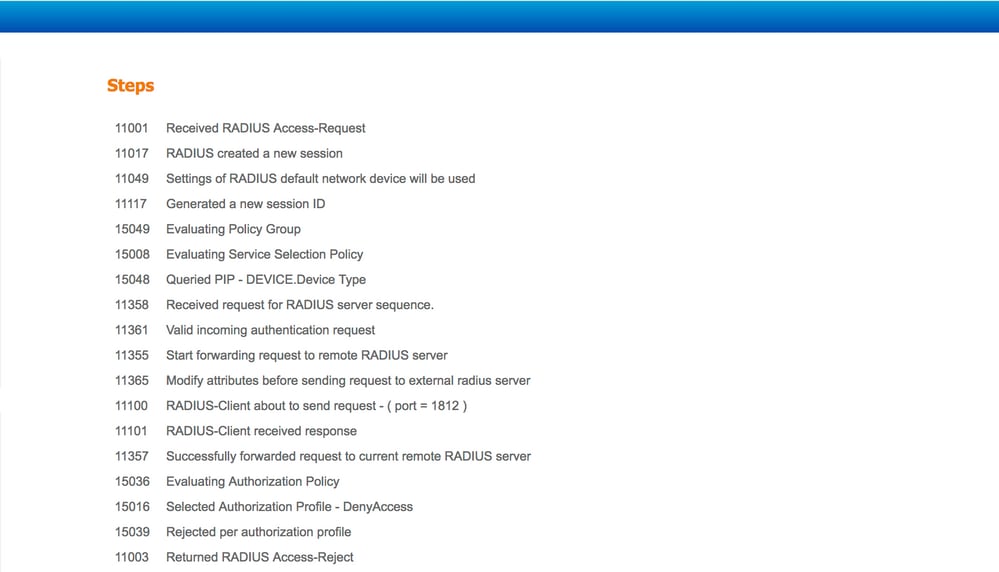

場景2.事件 — 5400身份驗證失敗

- 在這種情況下,如果步驟為"11368請查閱外部RADIUS伺服器上的記錄以確定準確的失敗原因",則表示驗證在外部RADIUS伺服器本身上已失敗,且已傳送Access-Reject。

- 如果步驟說「15039 Rejected per authorization profile」,則表示ISE從外部RADIUS伺服器收到訪問接受,但ISE基於配置的授權策略拒絕授權。

- 如果ISE上的Failure Reason除了此處提到的身份驗證失敗以外的任何其他原因,則這可能意味著配置或ISE本身存在潛在問題。建議此時開啟TAC案例。

意見

意見