簡介

本文檔介紹如何將Cisco Identity Services Engine(ISE)配置為用於Cisco Catalyst SD-WAN GUI管理的外部身份驗證。

必要條件

需求

思科建議您瞭解以下主題:

- TACACS+通訊協定

- Cisco ISE裝置管理

- Cisco Catalyst SD-WAN管理

- Cisco ISE策略評估

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- 思科身分識別服務引擎(ISE)版本3.4補丁2

- Cisco Catalyst SD-WAN版本20.15.3

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

開始之前

從Cisco vManage 20.9.1版開始,新的標籤用於身份驗證:

- Viptela-User-Group:用於使用者組定義,而不是Viptela-Group-Name。

- Viptela-Resource-Group:用於資源組定義。

設定 — 使用TACACS+

使用TACACS+配置Catalyst SD-WAN

程式

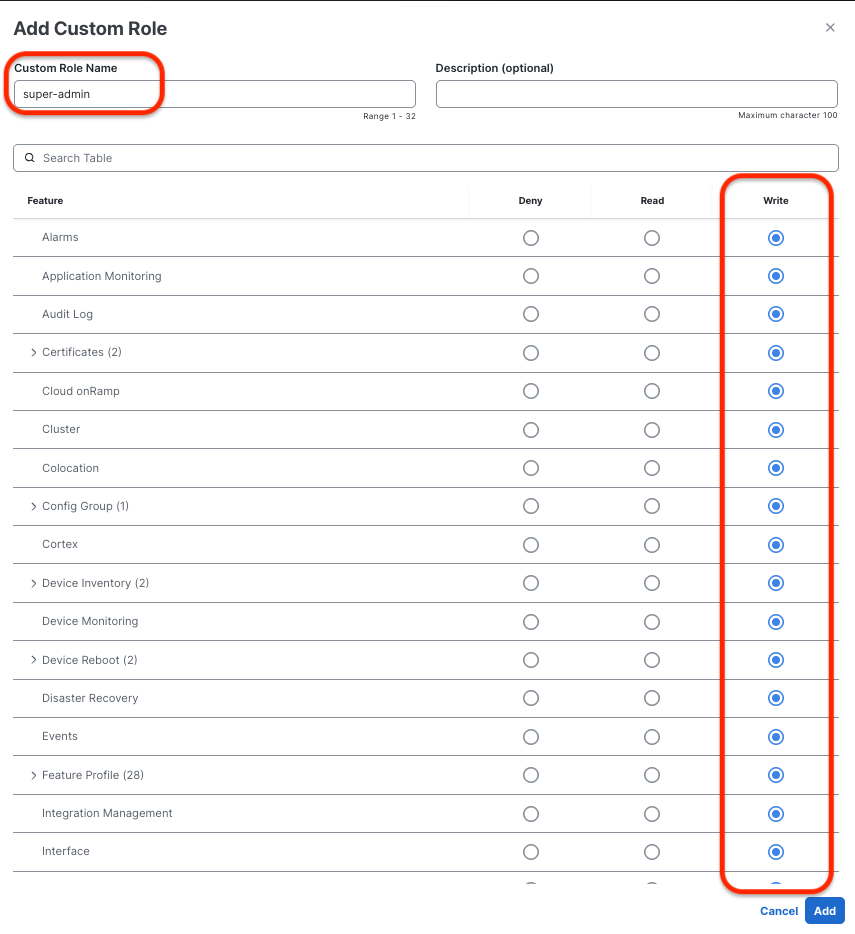

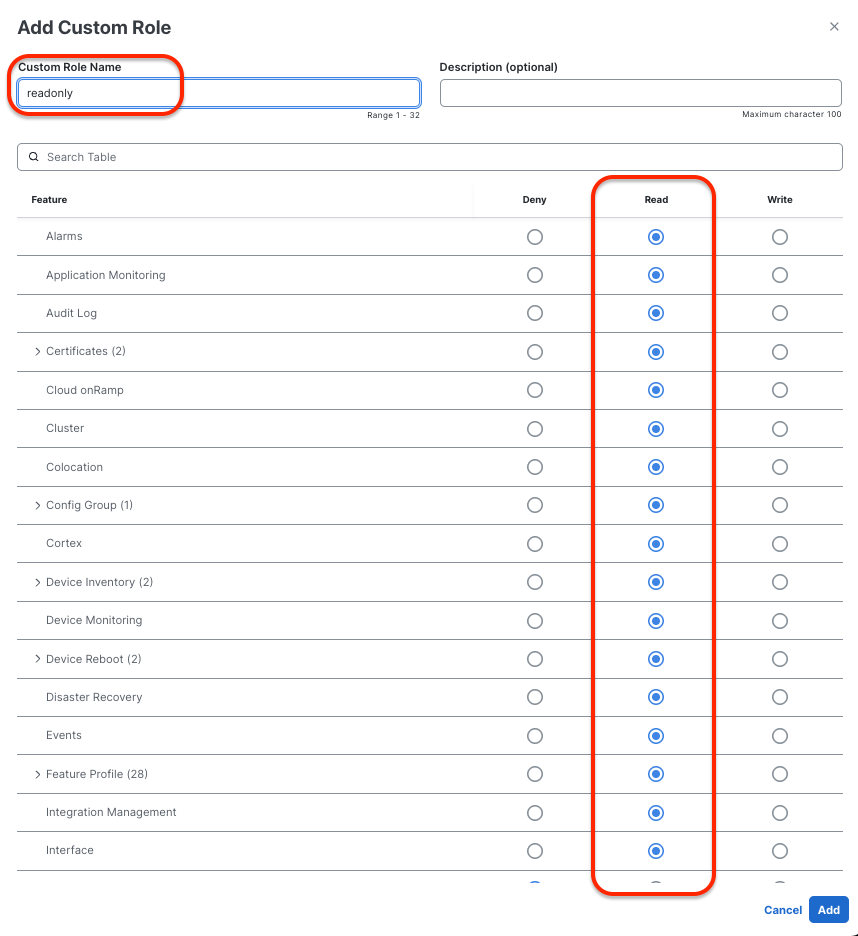

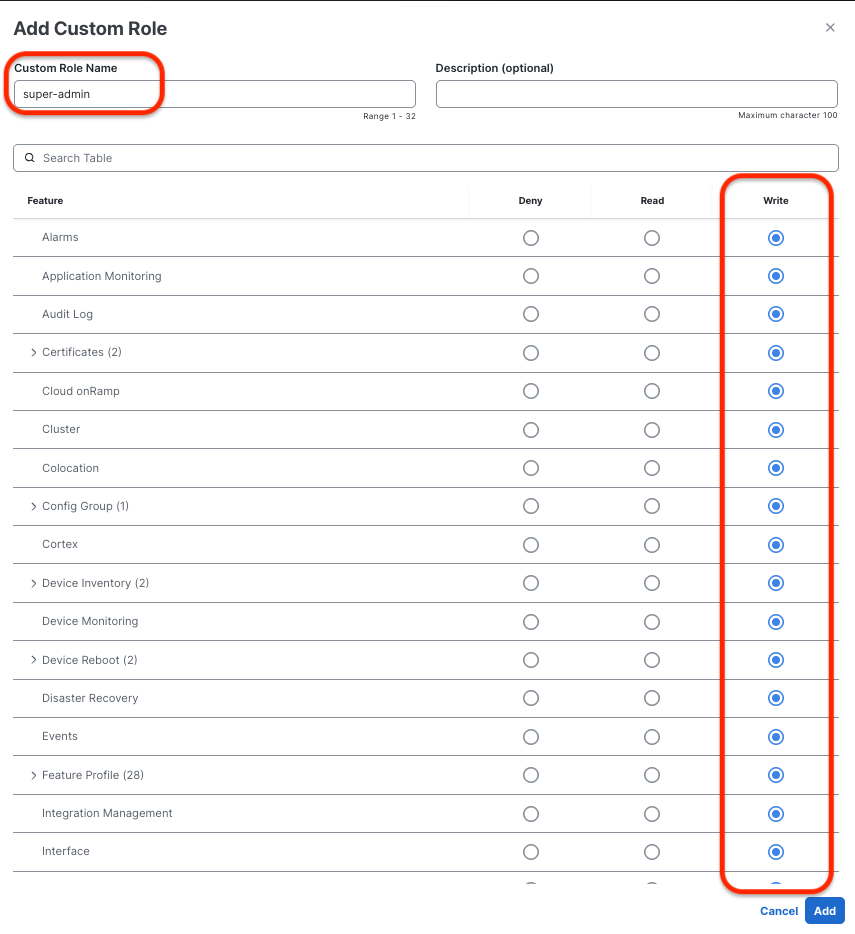

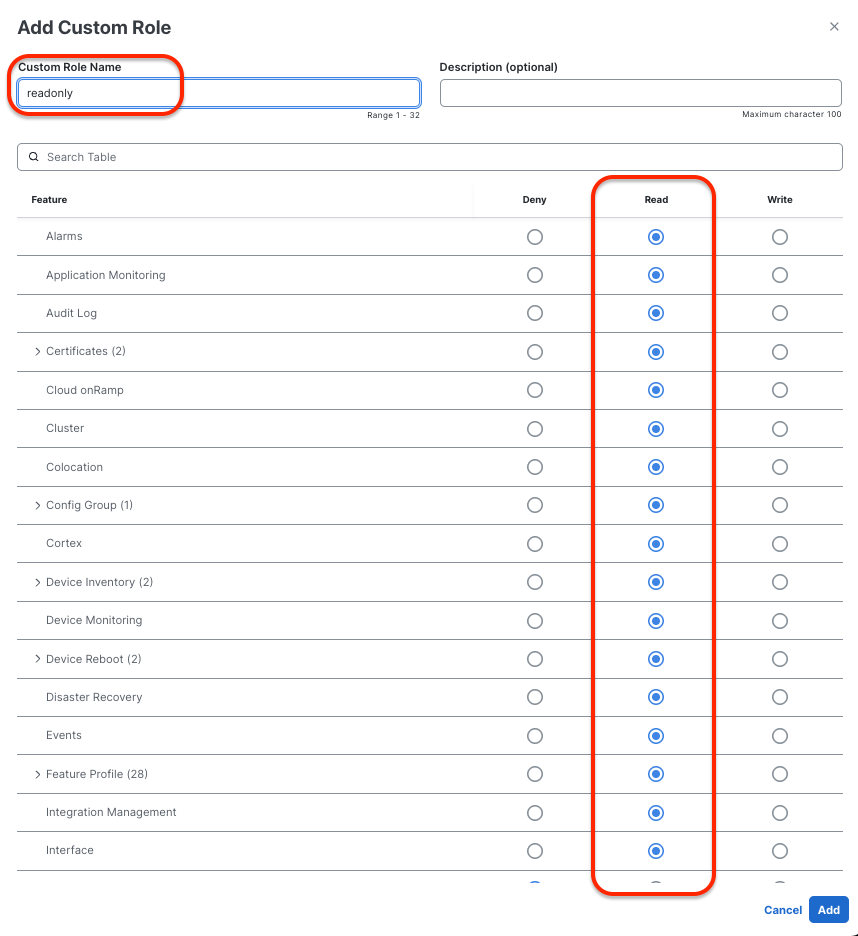

步驟1.(可選)定義自定義角色。

配置滿足要求的自定義角色,而您可以使用預設的使用者角色。可從Catalyst SD-WAN: 索引標籤中執行以下操作:Administration > Users and Access > Roles。

建立兩個自定義角色:

- 管理員角色:超級管理員

- 只讀角色:只讀

可從Catalyst SD-WAN: 索引標籤中執行以下操作:Administration > Users and Access > Roles > Click > Add Role。

管理員角色(超級管理員)

管理員角色(超級管理員) 只讀角色(只讀)

只讀角色(只讀)

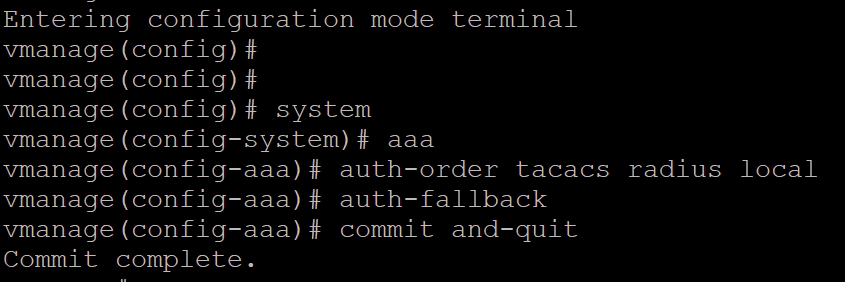

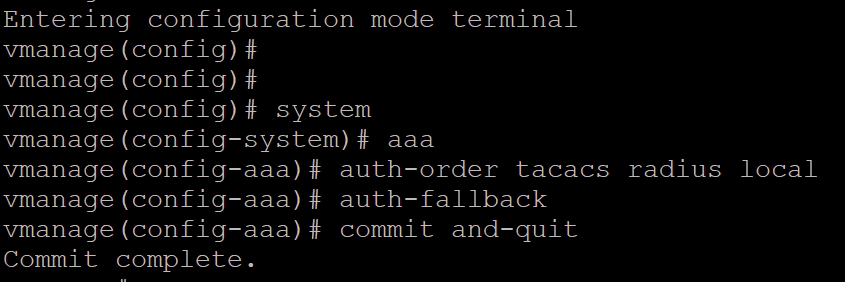

步驟2.使用TACACS+(CLI)設定外部驗證。

vManager CLI - TACACS+組態

vManager CLI - TACACS+組態

為TACACS+配置ISE

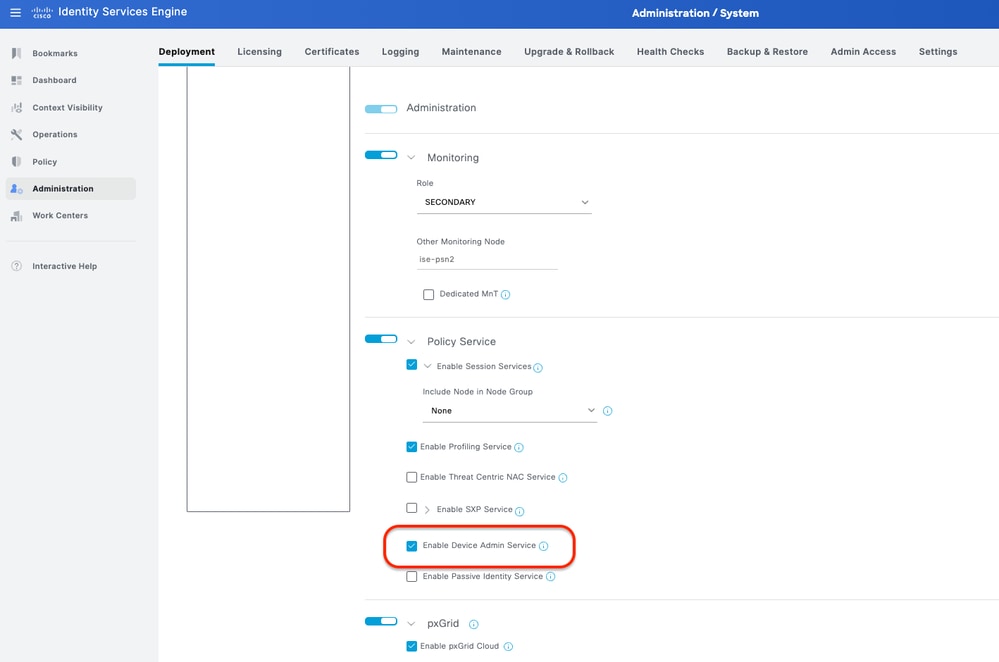

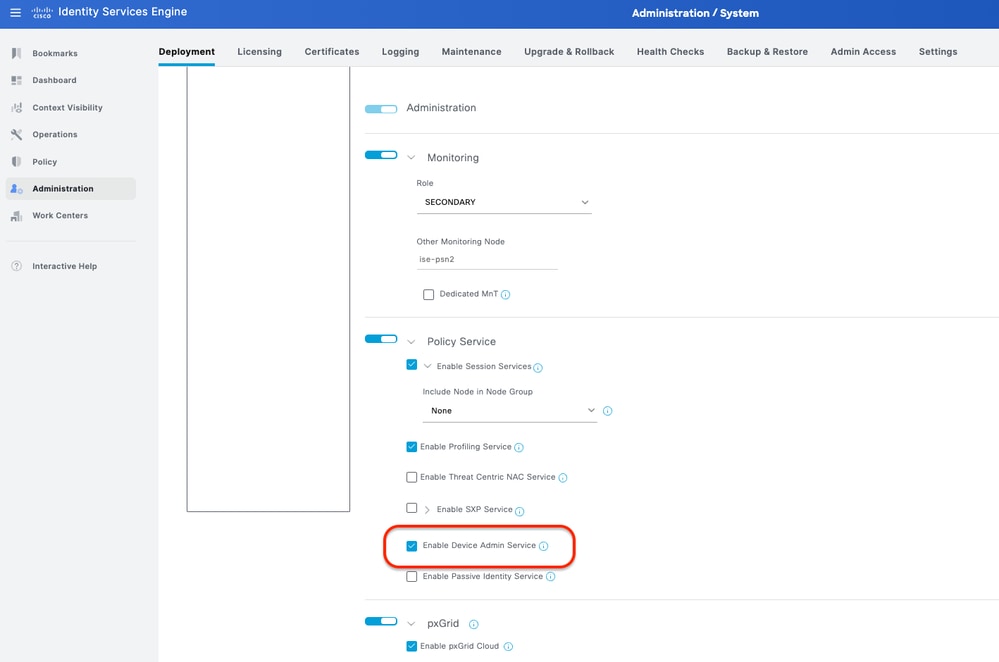

步驟1.啟用Device Admin Service。

可從Administration > System > Deployment > Edit(ISE PSN Node)>Check Enable Device Admin Service頁籤完成此操作。

啟用裝置管理服務

啟用裝置管理服務

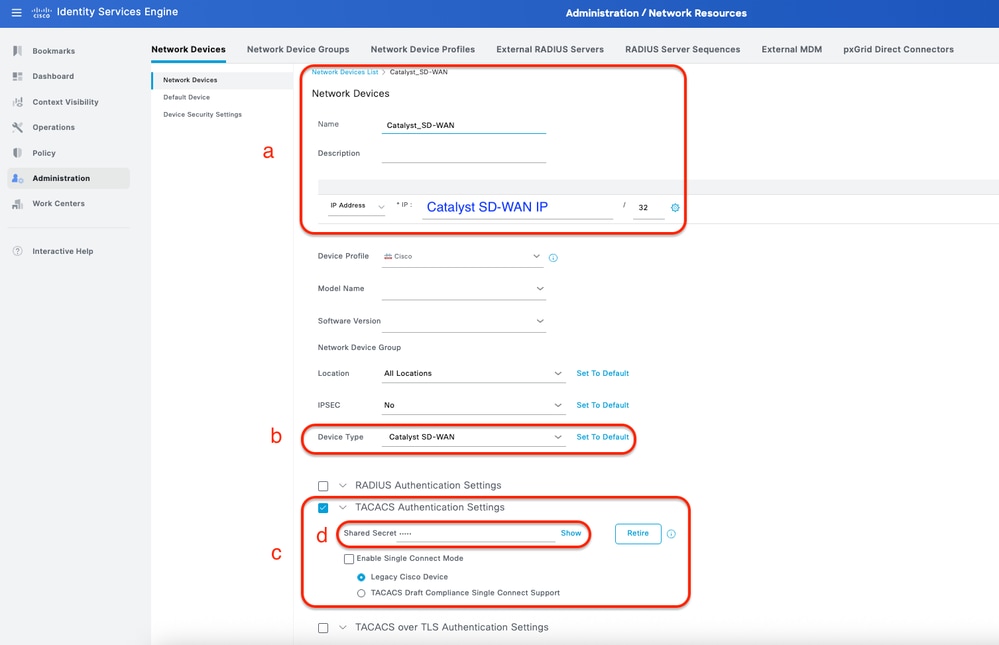

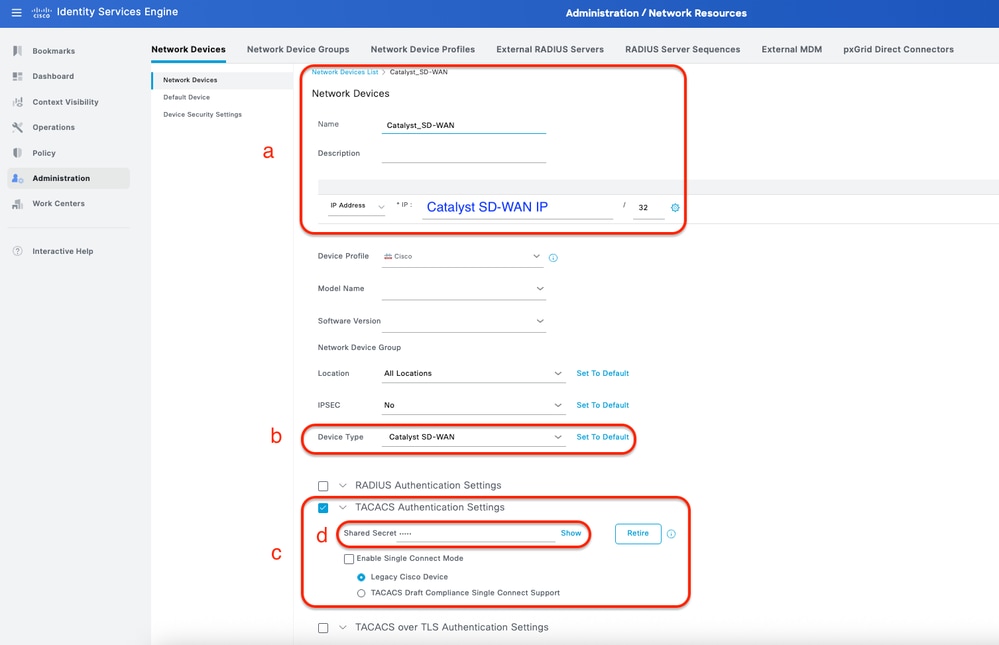

步驟2.在ISE上將Catalyst SD-WAN新增為網路裝置。

可從管理>網路資源>網路裝置索引標籤完成此操作。

程式

a.定義(Catalyst SD-WAN)網路裝置名稱和IP。

b.(可選)為策略集條件分類裝置型別。

c.啟用TACACS+身份驗證設定。

d.設定TACACS+共用密碼。

適用於TACACS+的ISE網路裝置(Catalyst SD-WAN)

適用於TACACS+的ISE網路裝置(Catalyst SD-WAN)

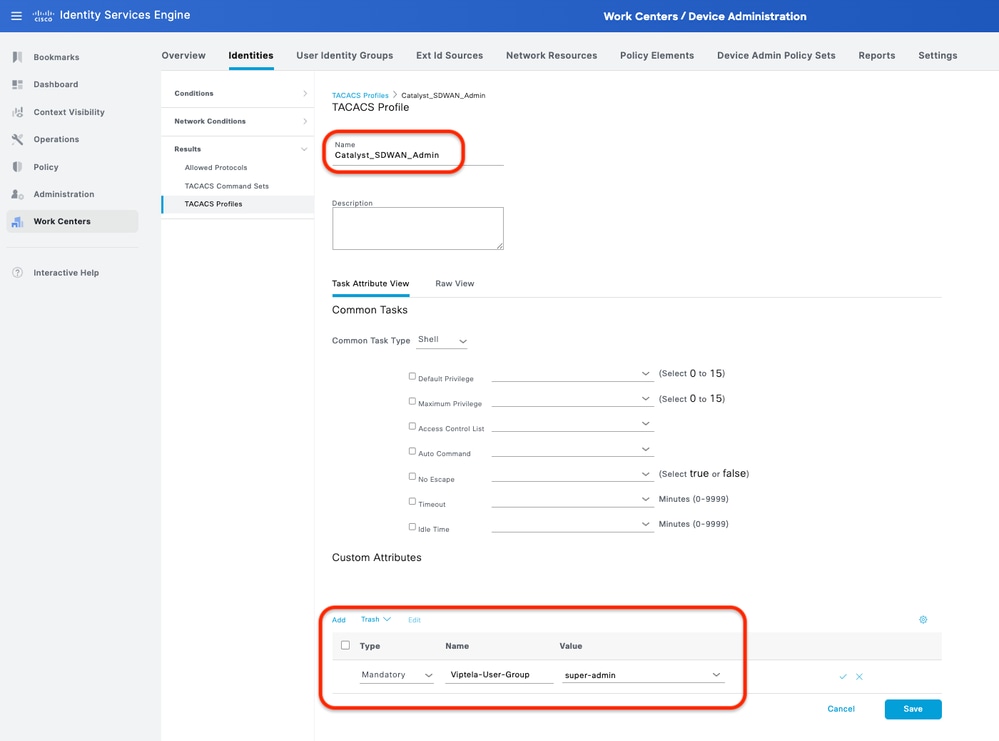

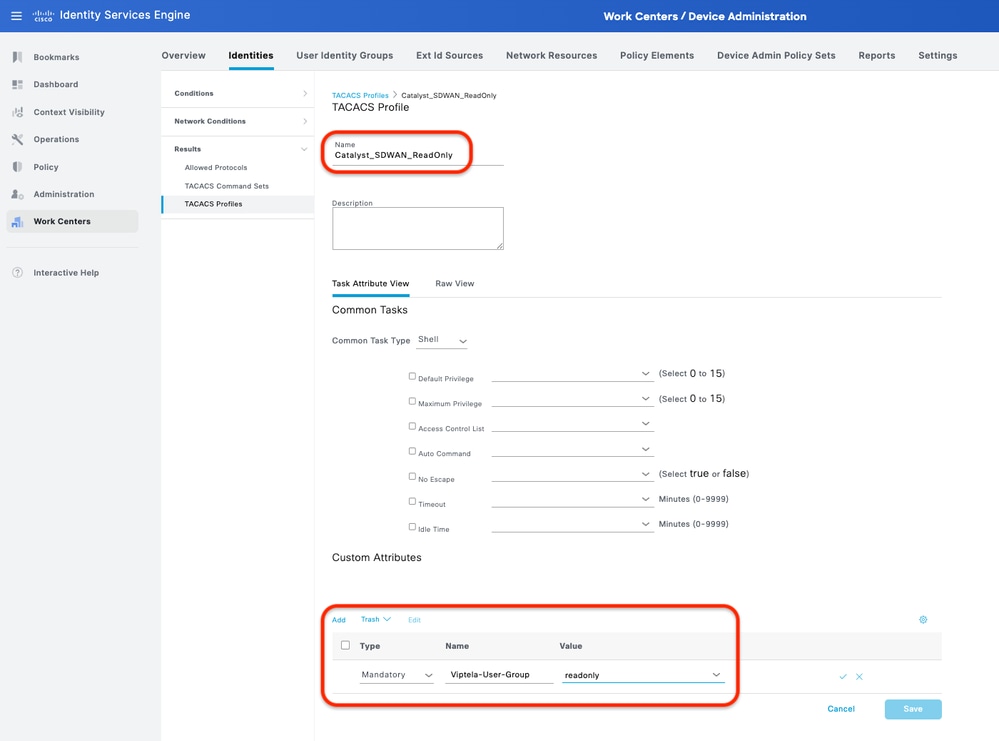

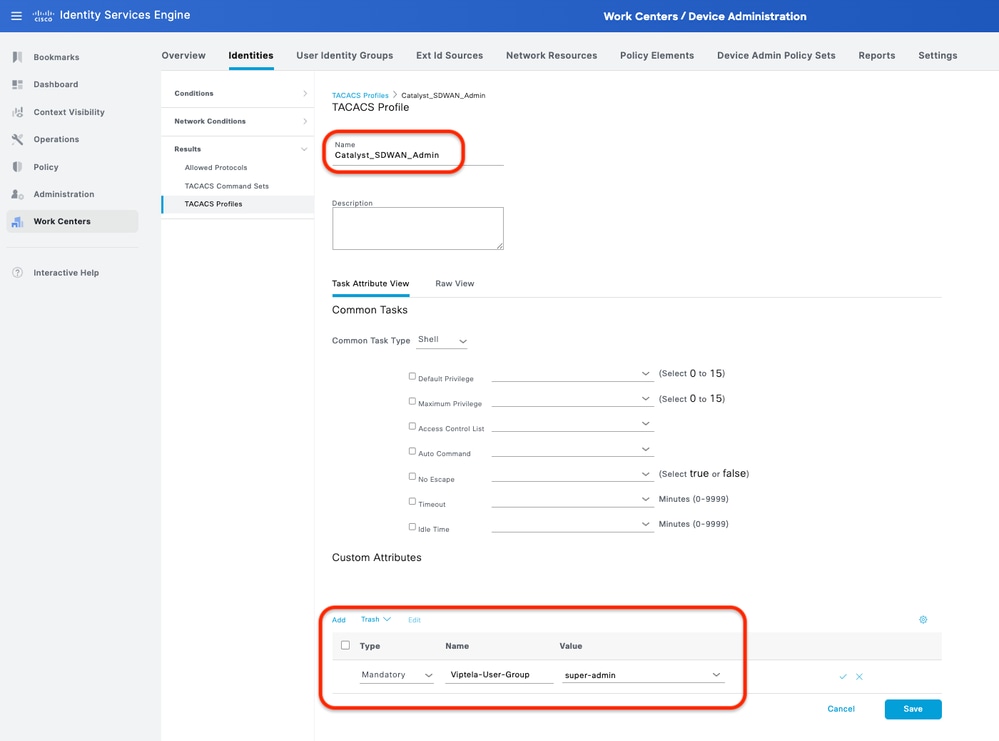

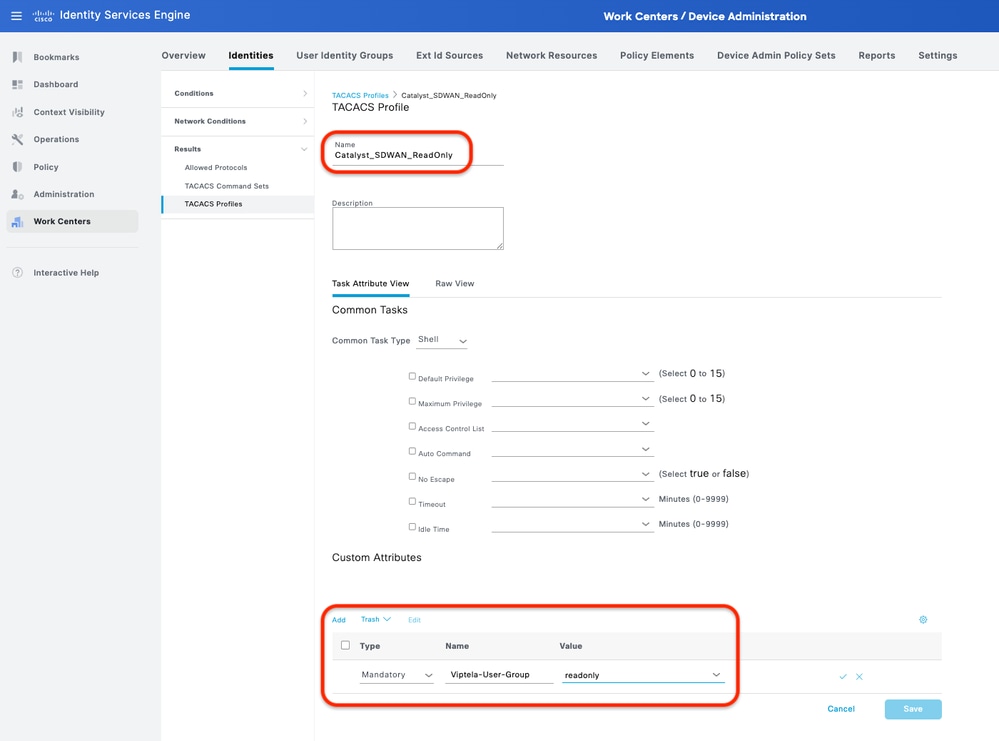

步驟3.為每個Catalyst SD-WAN角色建立TACACS+配置檔案。

建立TACACS+設定檔:

- Catalyst_SDWAN_Admin:對於超級管理員使用者。

- Catalyst_SDWAN_ReadOnly:對於只讀使用者。

可從工作中心>裝置管理>策略元素>結果> TACACS配置檔案>新增頁籤完成此操作。

TACACS+設定檔 — (Catalyst_SDWAN_Admin)

TACACS+設定檔 — (Catalyst_SDWAN_Admin) TACACS+設定檔 — (Catalyst_SDWAN_ReadOnly)

TACACS+設定檔 — (Catalyst_SDWAN_ReadOnly)

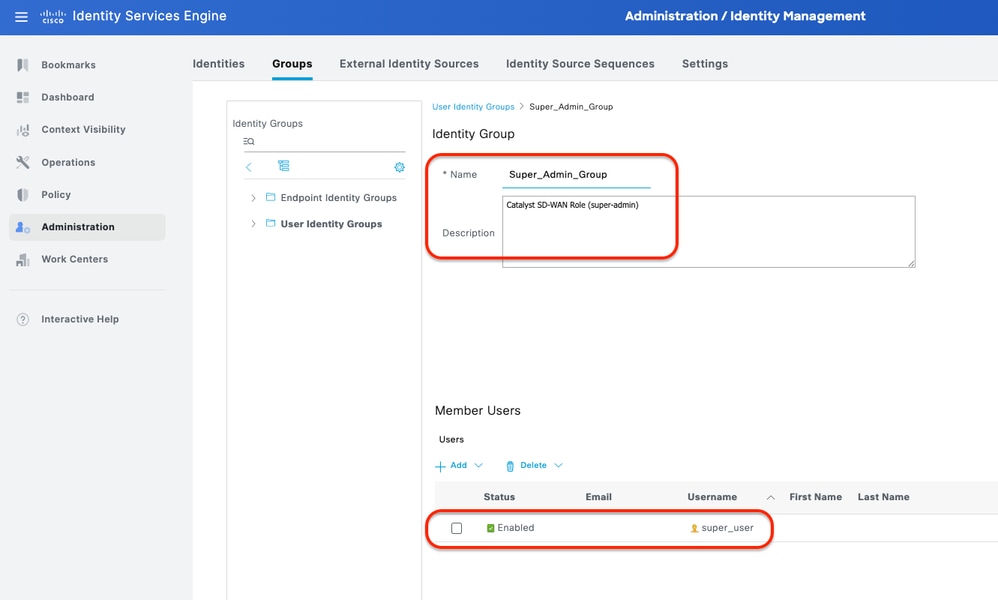

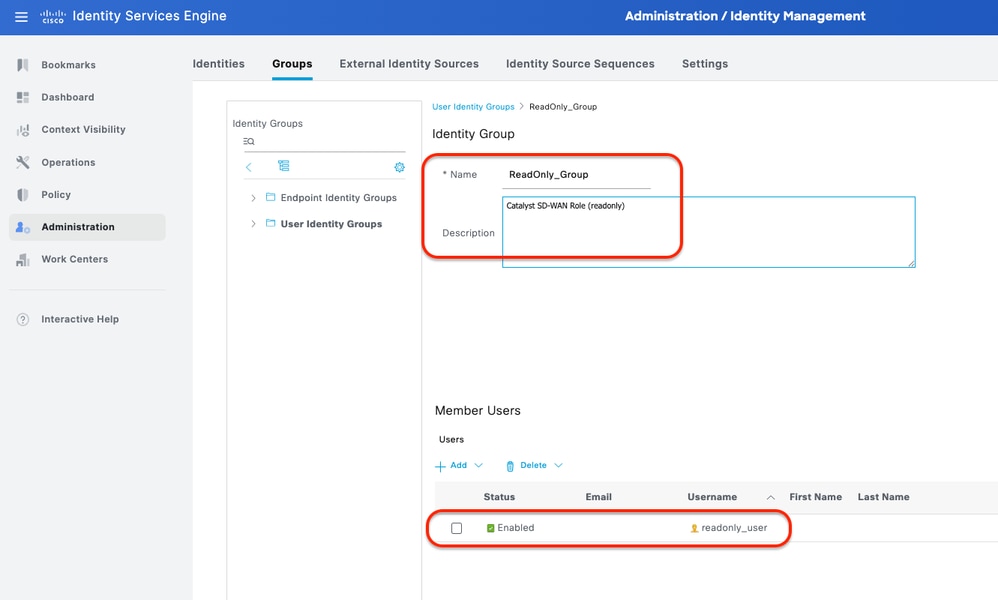

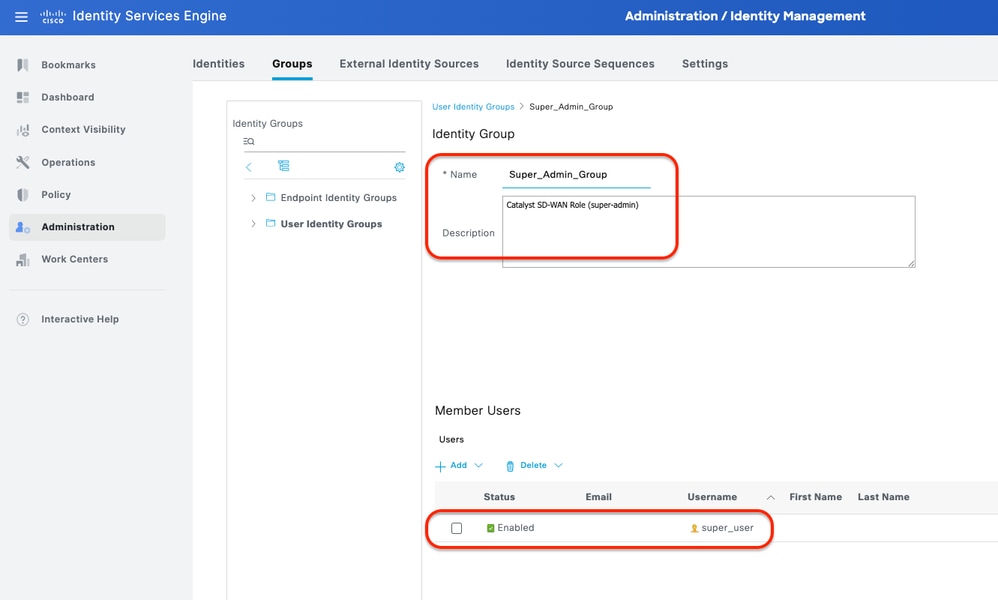

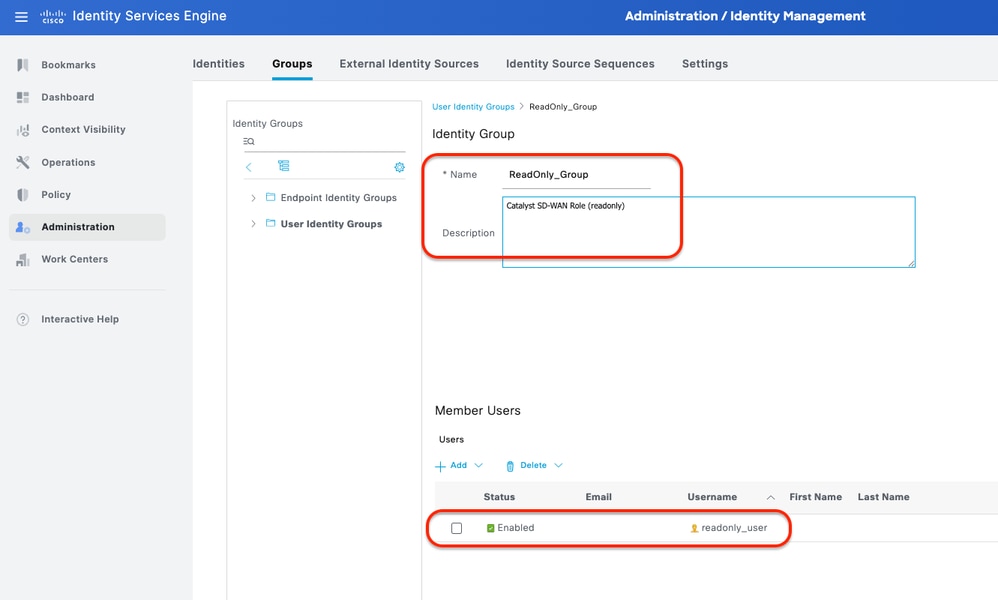

步驟4.建立使用者組將Local Users新增為成員。

可從工作中心>裝置管理>使用者身份組頁籤完成此操作。

建立兩個使用者身份組:

- Super_Admin_Group

- 只讀組

使用者身份組 — (Super_Admin_Group)

使用者身份組 — (Super_Admin_Group) 使用者身份組 — (ReadOnly_Group)

使用者身份組 — (ReadOnly_Group)

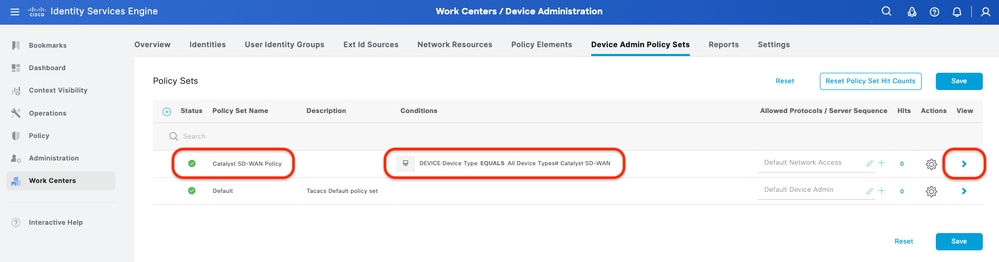

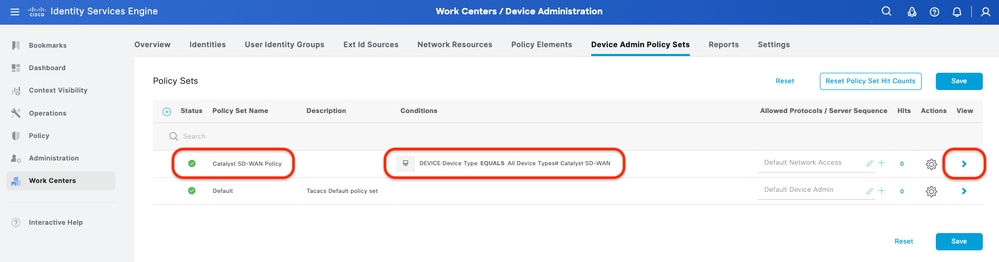

步驟5.(可選)添加TACACS+策略集。

可從工作中心(Work Centers)>裝置管理(Device Administration)>裝置管理策略集(Device Admin Policy Sets)頁籤完成此操作。

程式

a.按一下Actions並選擇(在上面插入新行)。

b.定義策略集名稱。

c.將Policy Set Condition設定為Select Device Type you previous created on(步驟2 > b)。

d.設定Allowed protocols。

e.按一下「Save」。

f.按一下(>)Policy Set View配置身份驗證和授權規則。

ISE策略集

ISE策略集

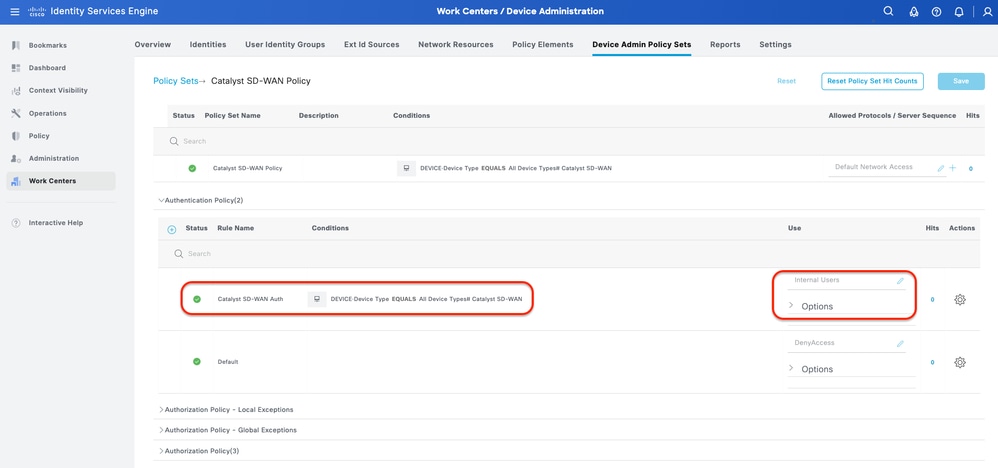

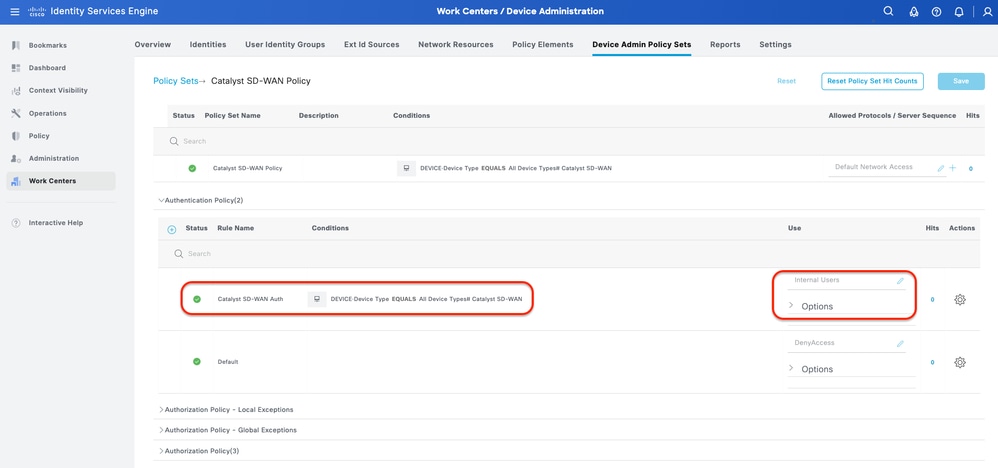

步驟6.配置TACACS+身份驗證策略。

可從工作中心(Work Centers)>裝置管理(Device Administration)>裝置管理策略集(Device Admin Policy Sets)>按一下(>)頁籤完成此操作。

程式

a.按一下Actions並選擇(在上面插入新行)。

b.定義身份驗證策略名稱。

c.設定Authentication Policy Condition,並選擇您之前在上建立的Device Type(步驟2 > b)。

d.設定Authentication Policy Use for Identity源。

e.按一下「Save」。

身份驗證策略

身份驗證策略

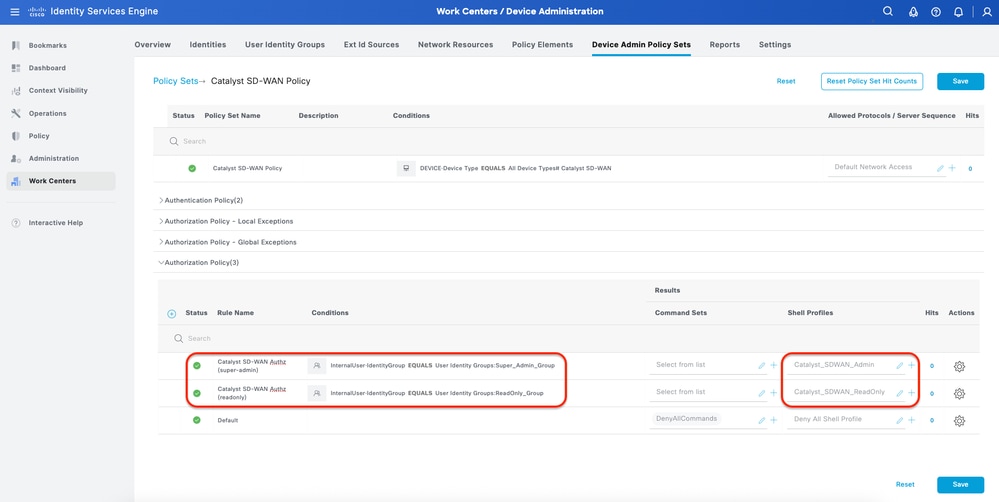

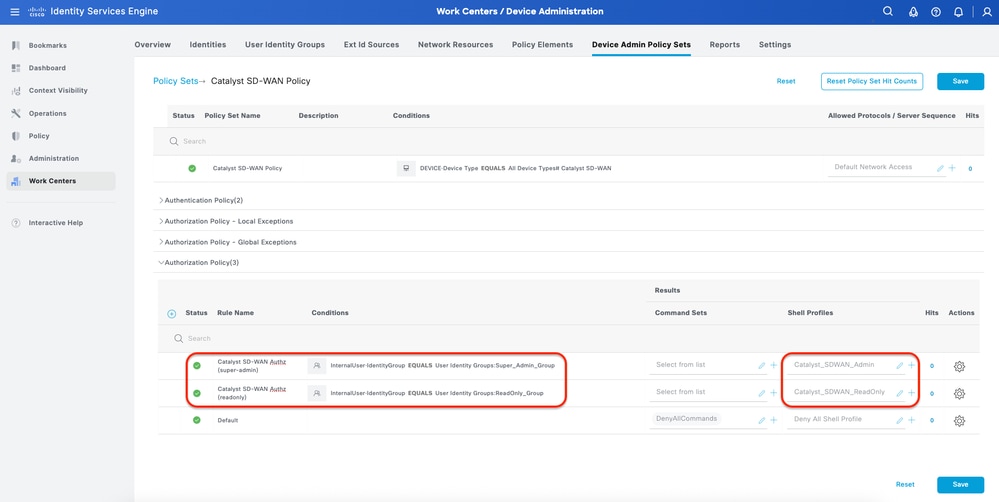

步驟7.配置TACACS+授權策略。

可從工作中心(Work Centers)>裝置管理(Device Administration)>裝置管理策略集(Device Admin Policy Sets)>按一下(>)頁籤完成此操作。

此步驟用於為每個Catalyst SD-WAN角色建立授權策略:

- Catalyst SD-WAN授權(超級管理員):超級管理員

- Catalyst SD-WAN授權(只讀):只讀

程式

a.按一下Actions並選擇(在上面插入新行)。

b.定義授權策略名稱。

c.設定Authorization Policy Condition並選擇User Group(步驟4)。

d.設定授權PolicyShell配置檔案並選擇您在中建立的TACACS配置檔案(步驟3)。

e.按一下「Save」。

授權策略

授權策略

驗證TACACS+配置

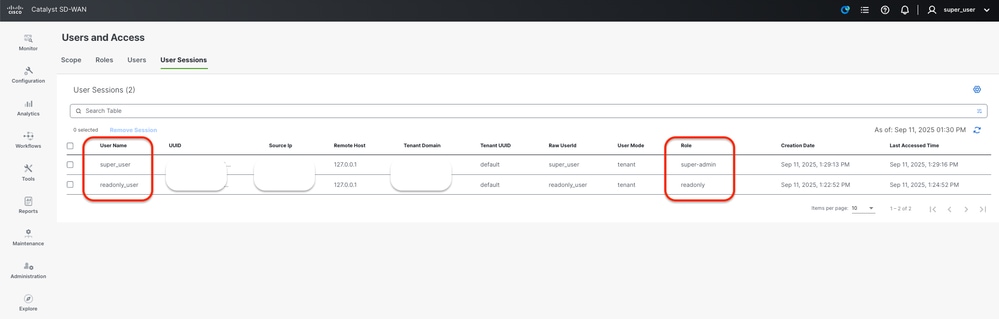

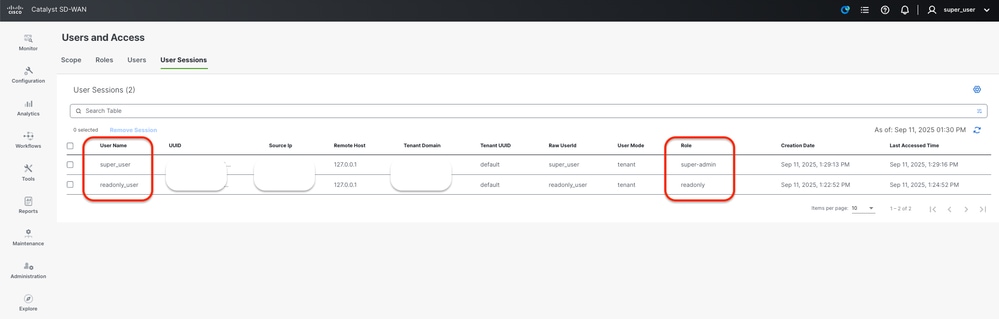

1 — 顯示Catalyst SD-WAS使用者會話Catalyst SD-WAN:Administration > Users and Access > User Sessions。

您可以檢視首次透過RADIUS登入的外部使用者清單。顯示的資訊包括他們的使用者名稱和角色。

Catalyst SD-WAS使用者會話

Catalyst SD-WAS使用者會話

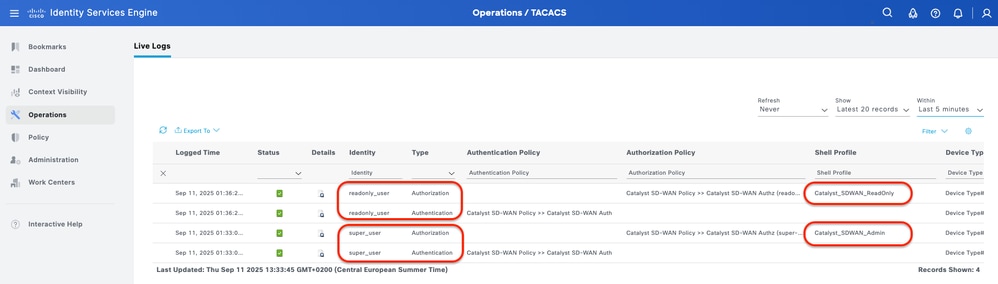

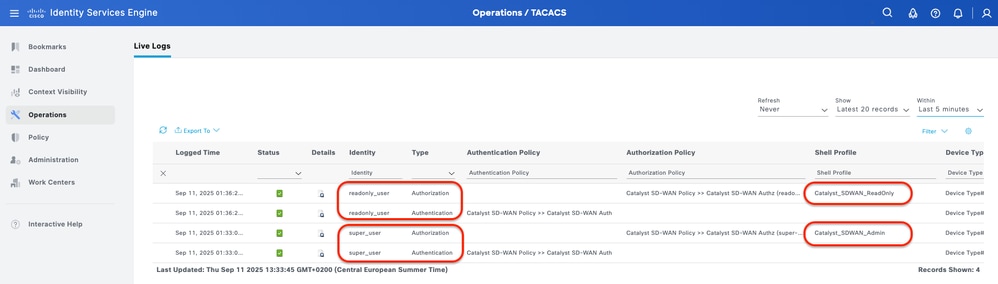

2 - ISE - TACACS Live-Logs Operations > TACACS > Live-Logs。

即時日誌

即時日誌

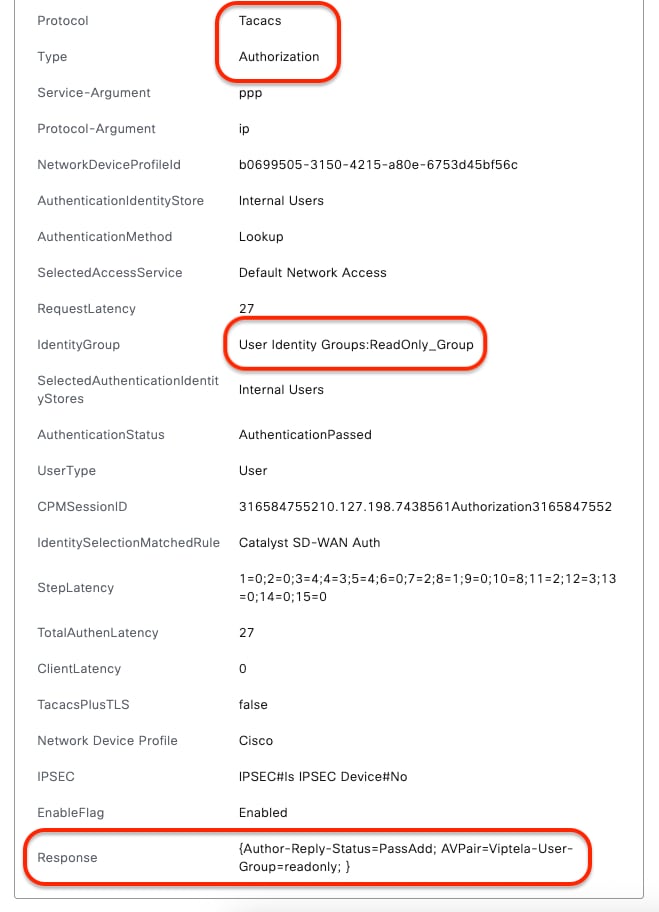

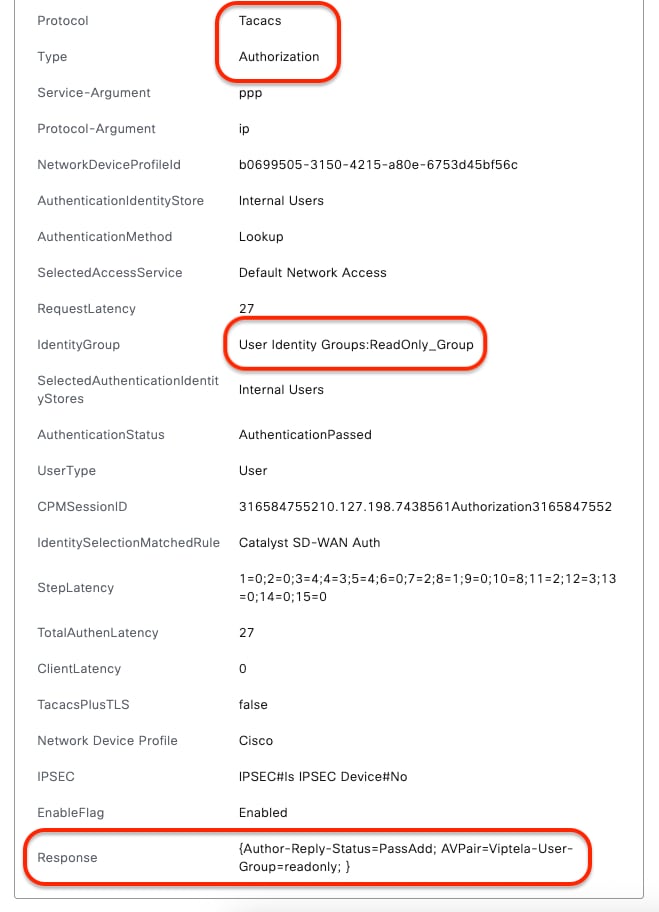

詳細即時日誌 — (只讀)

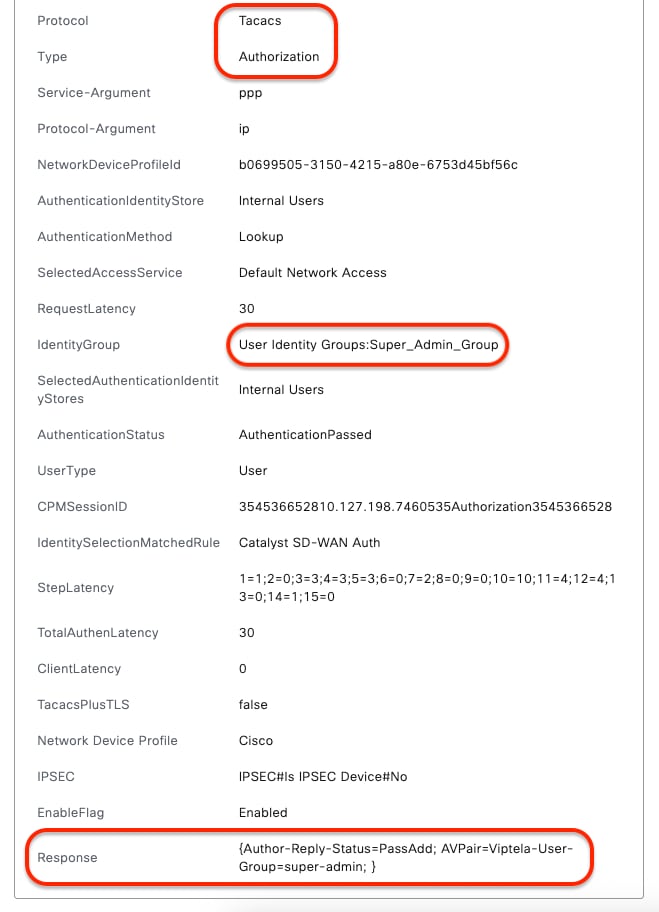

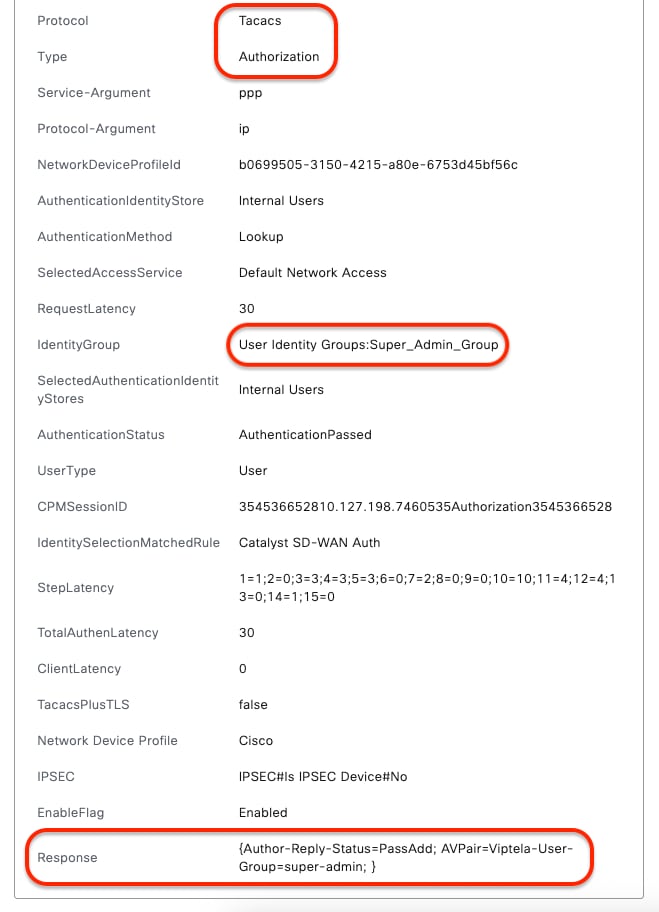

詳細即時日誌 — (只讀) 詳細即時日誌 — (超級管理員)

詳細即時日誌 — (超級管理員)

疑難排解

目前尚無適用於此組態的具體診斷資訊。

參考資料

意見

意見