簡介

本文檔介紹如何使用CloudFormation模板(CFT)和Amazon Machine Image(AMI)在AWS上配置Cisco ISE。

必要條件

需求

思科建議您在繼續此部署之前瞭解以下主題:

- 思科身分識別服務引擎(ISE)

- AWS EC2例項管理和網路

- SSH金鑰對生成和使用

- 基本瞭解AWS中的VPC、安全組和DNS/NTP配置

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- 身分識別服務引擎 (ISE)

- Amazon Web Services(AWS)雲控制檯

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

設定

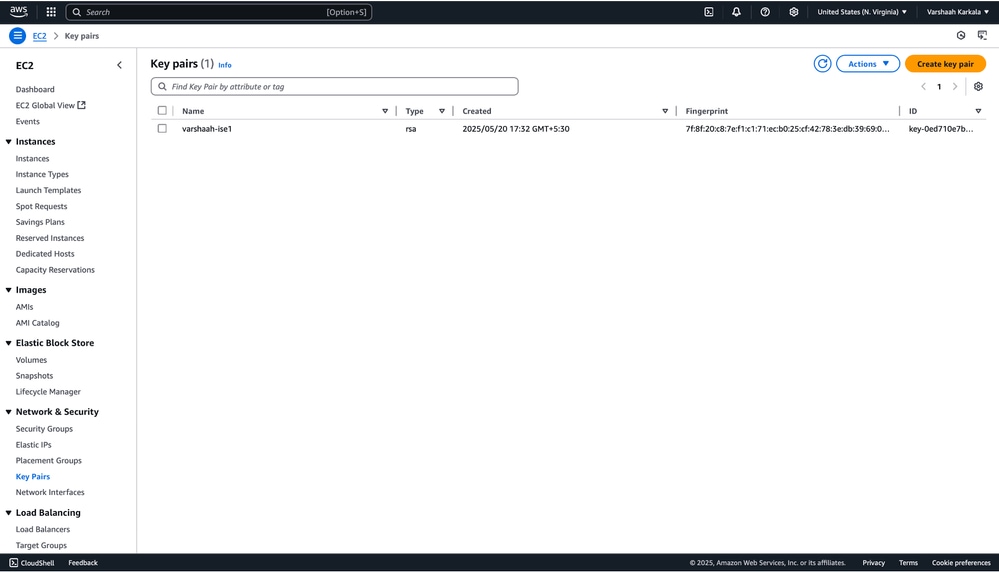

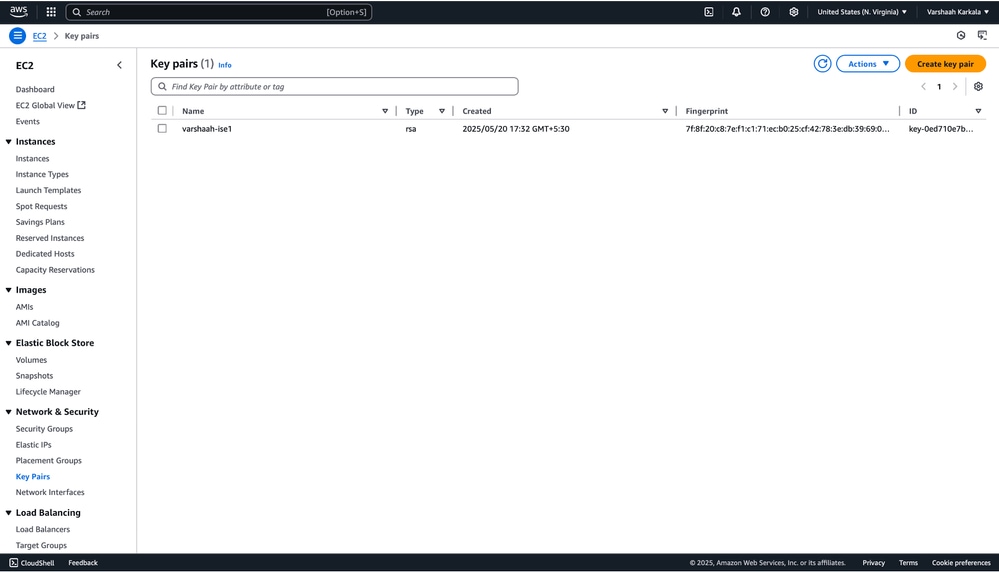

第1部分:生成SSH金鑰對

1.對於此部署,您可以使用預先存在的金鑰對,也可以建立新金鑰對。

2.要建立新金鑰對,請導航到EC2 > Network and Security > Key Pairs,然後單擊Create key pair。

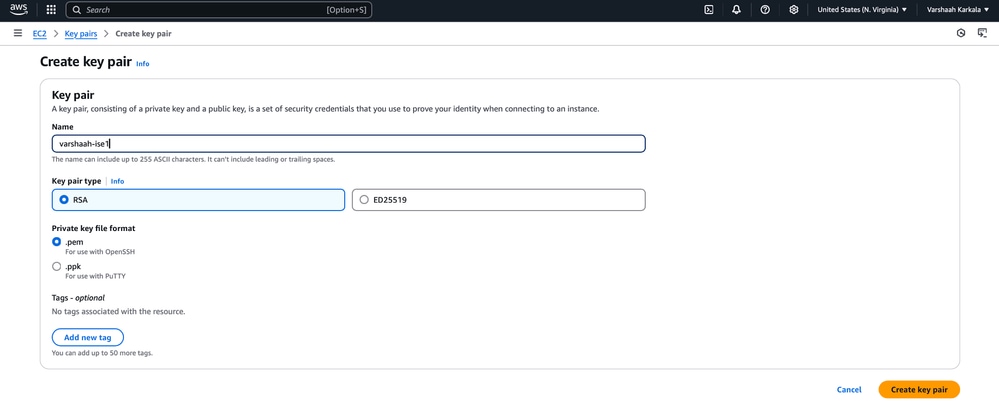

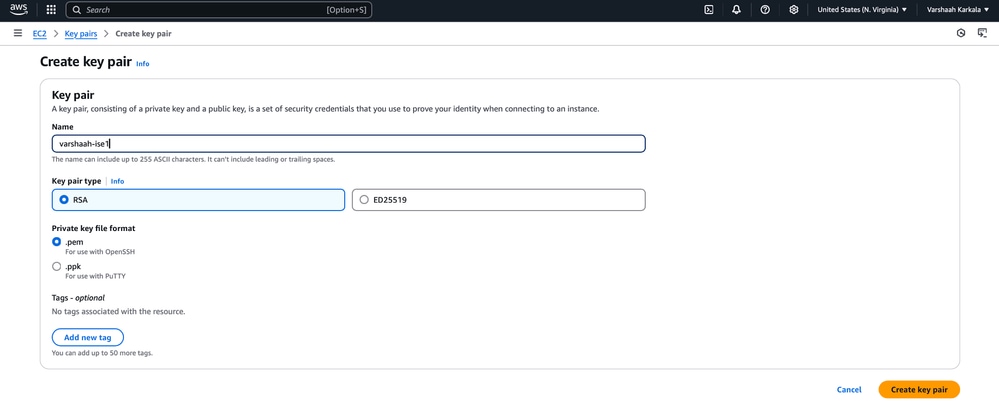

3.輸入金鑰對名稱,然後按一下建立金鑰對。

金鑰對檔案(.pem)將下載到您的本地電腦上。確保此檔案是安全的,因為只有啟動了EC2例項,才能對其進行訪問。

第2部分:使用CloudFormation模板(CFT)配置ISE

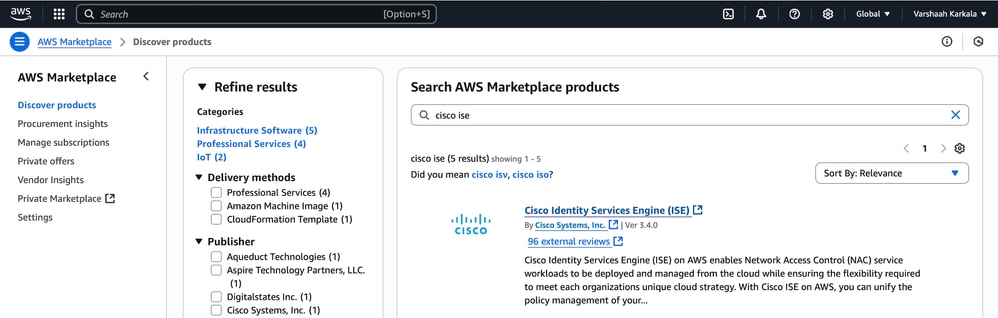

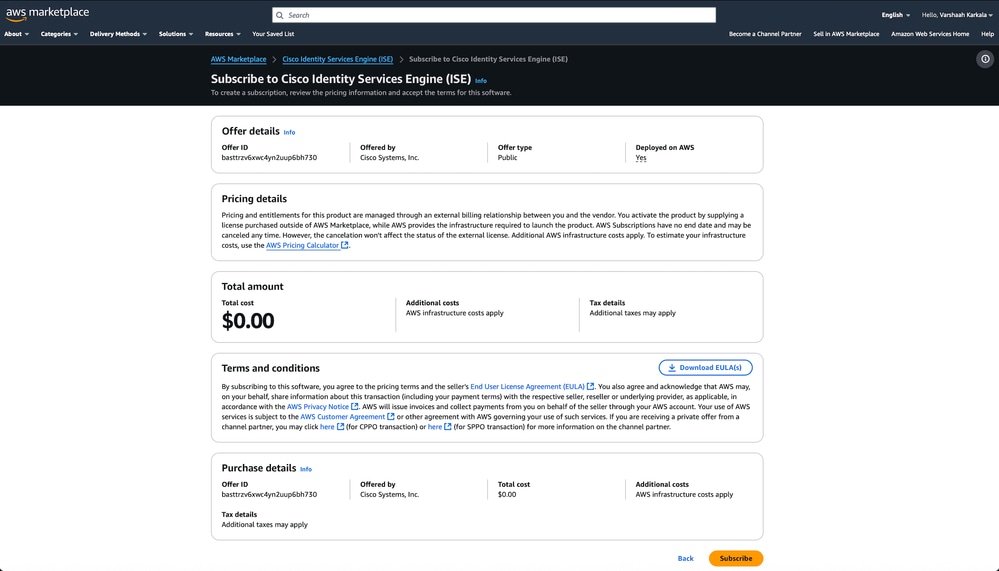

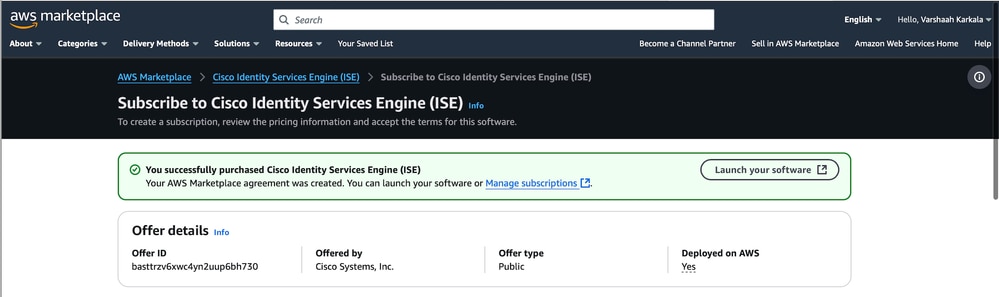

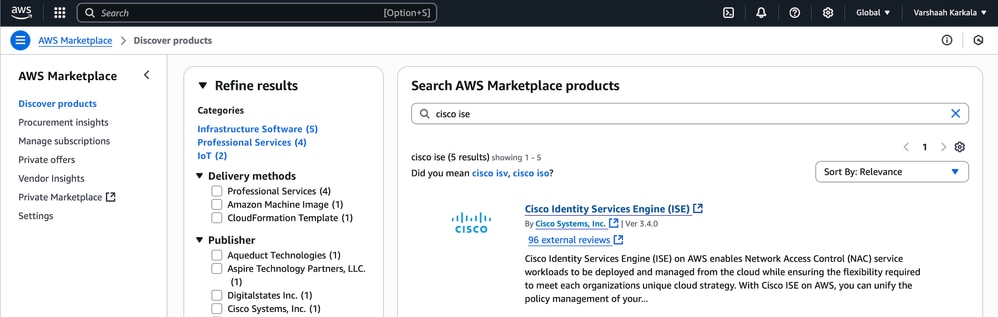

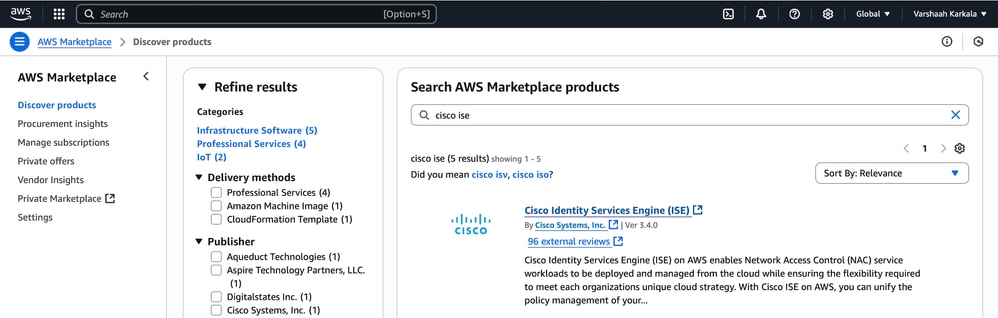

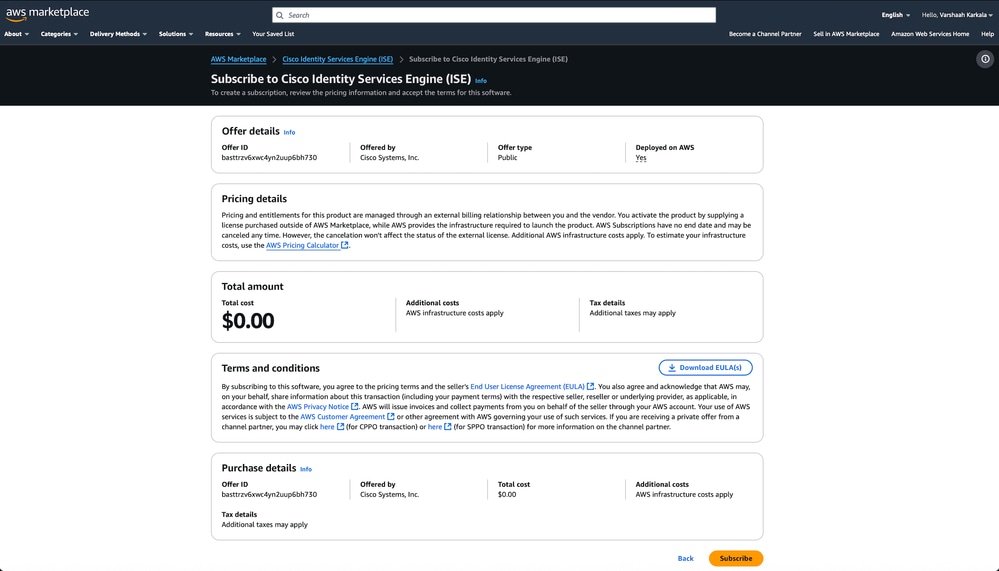

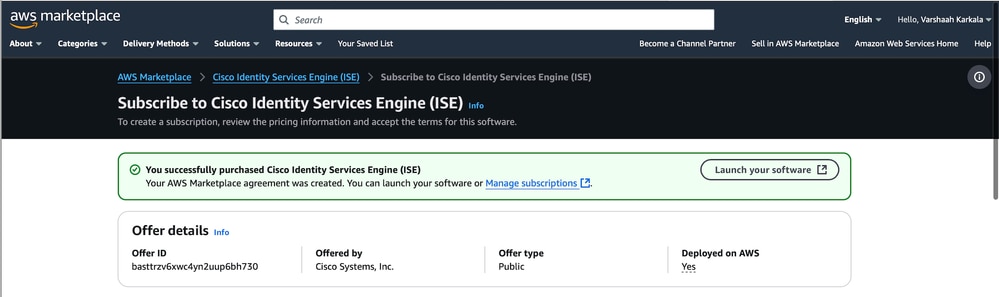

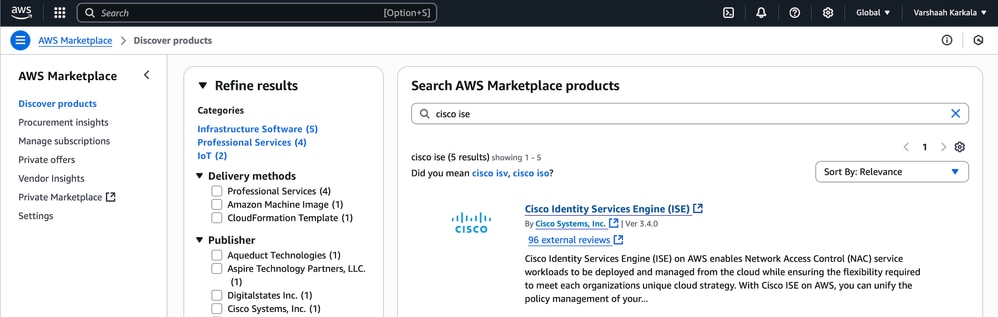

- 登入到AWS管理控制檯並搜尋AWS Marketplace訂閱。

-

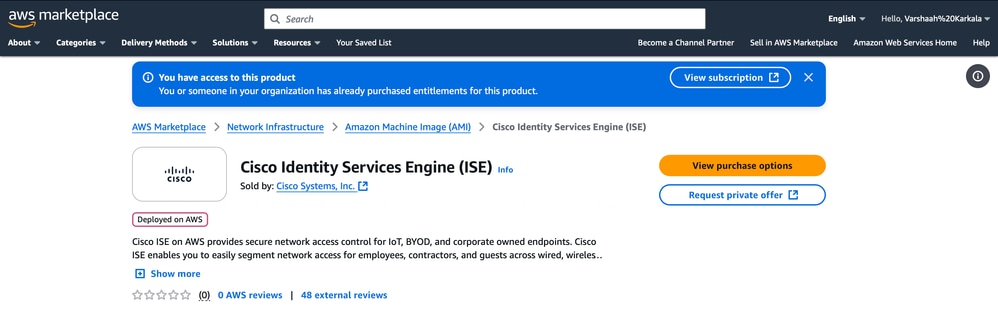

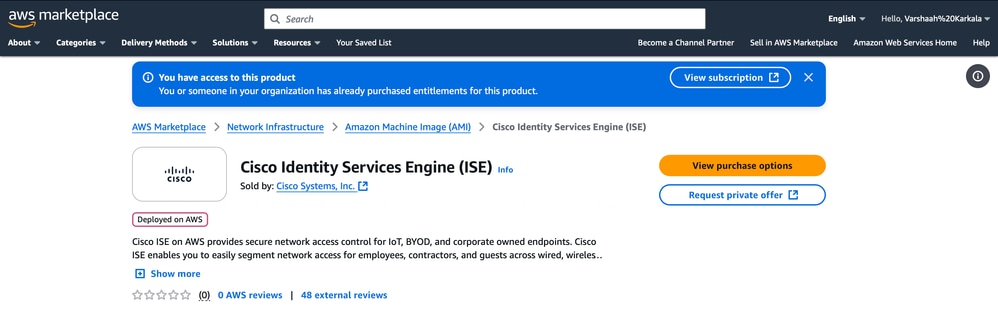

在搜尋欄中,輸入cisco ise,然後從結果中按一下Cisco Identity Services Engine(ISE)。按一下「Subscribe」。

3.訂購後,按一下Launch Your Software。

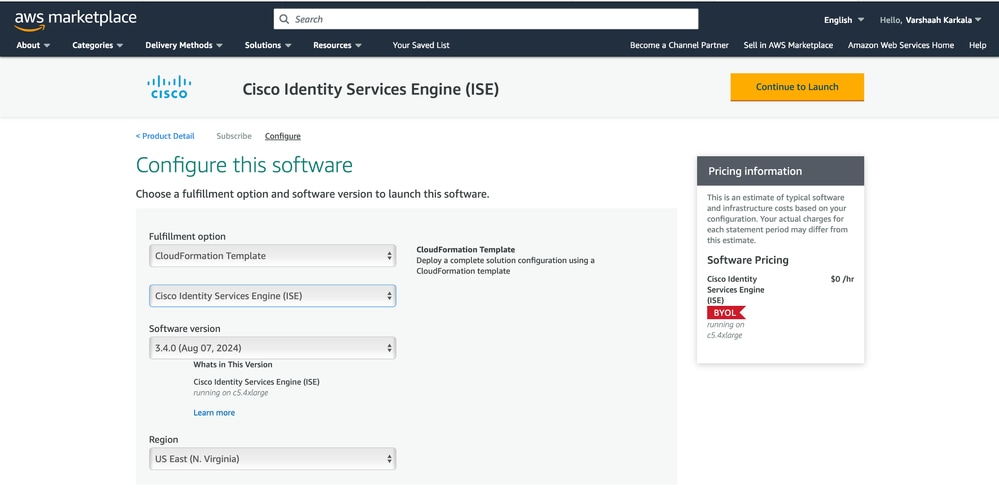

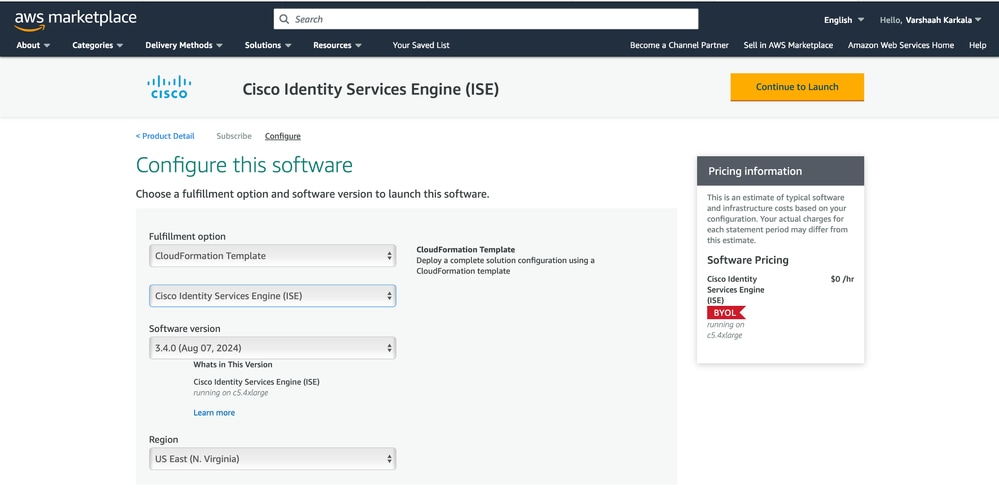

4.在「履行」選項下,選擇「CloudFormation Template」。選擇Software version(ISE版本)和Region,您要在其中部署例項。單擊「繼續」以啟動。

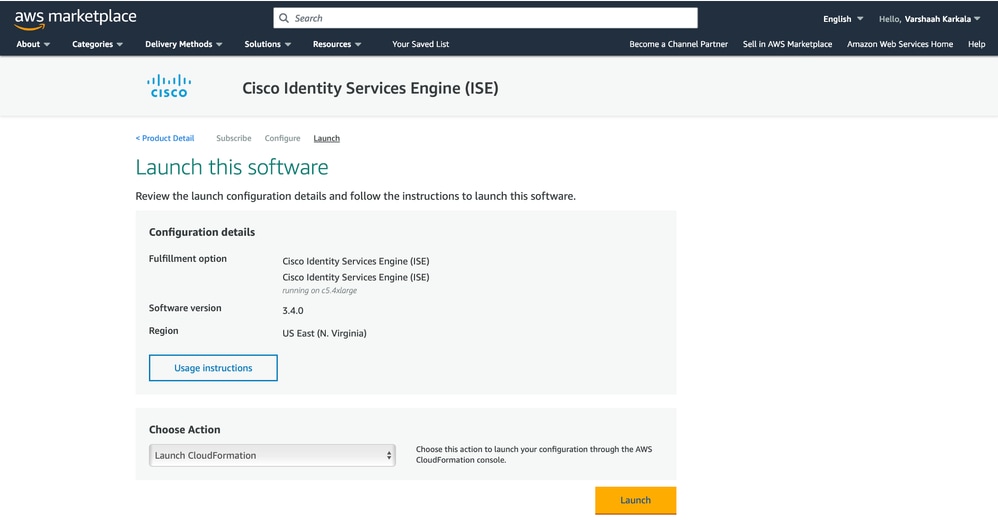

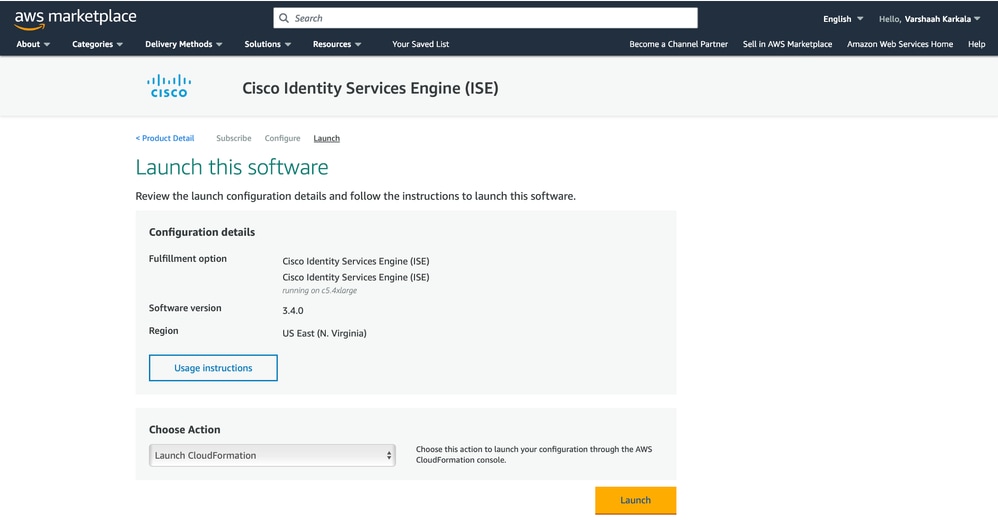

5.在下一頁上,選擇啟動CloudFormation作為操作,然後按一下啟動。

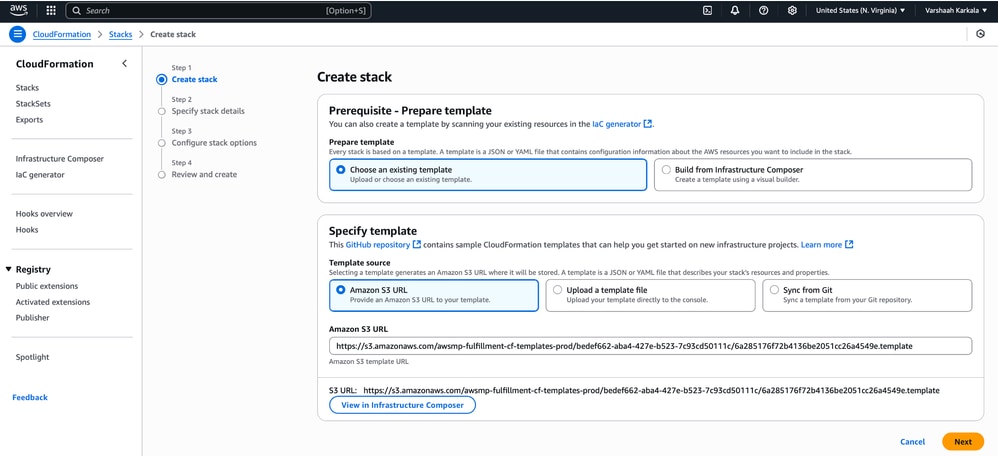

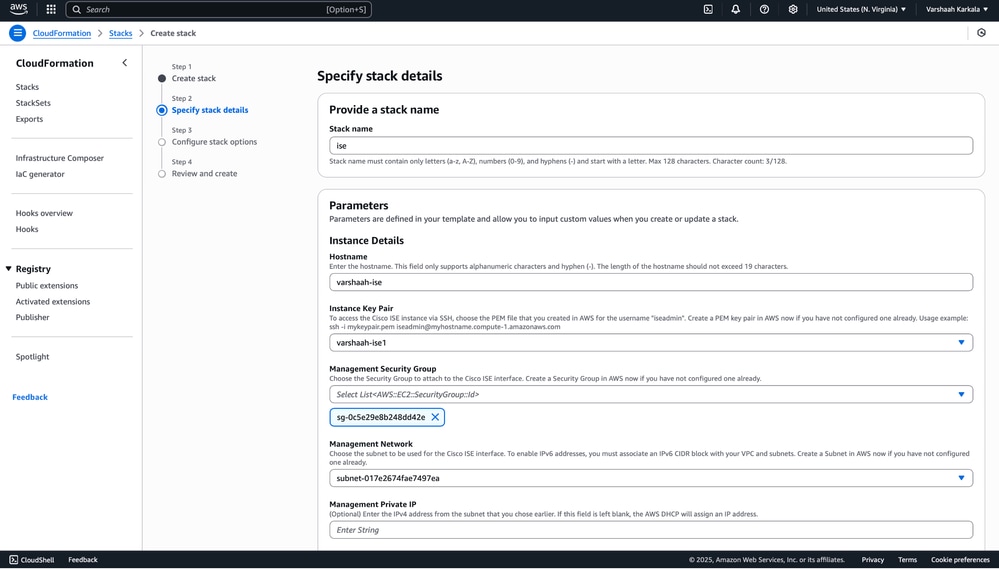

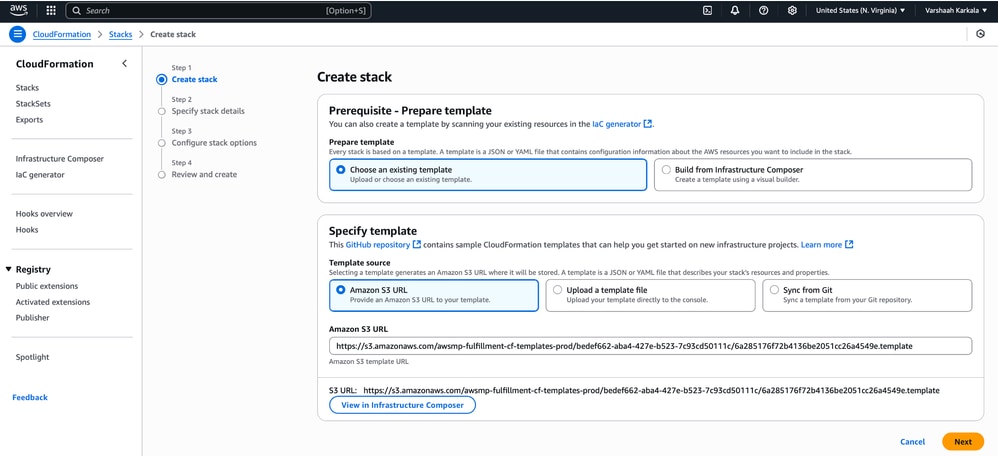

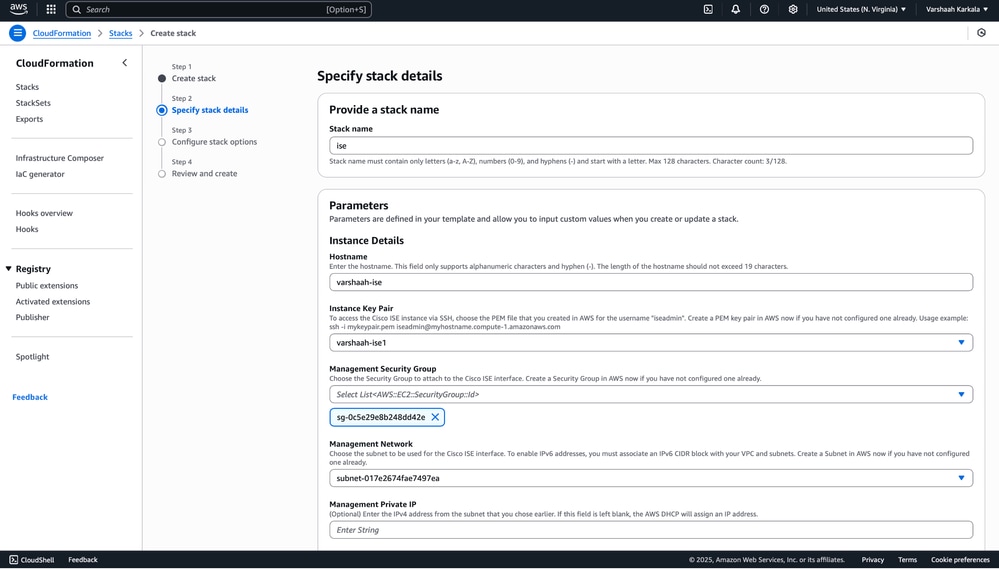

6.在「堆疊設定」下,保留預設設定,然後按一下下一步。

7.輸入所需的引數:

- 堆疊名稱:為堆疊提供唯一名稱。

- 主機名:為ISE節點分配主機名。

- 金鑰對:選擇生成的金鑰對或預先存在的金鑰對,以便以後訪問EC2例項。

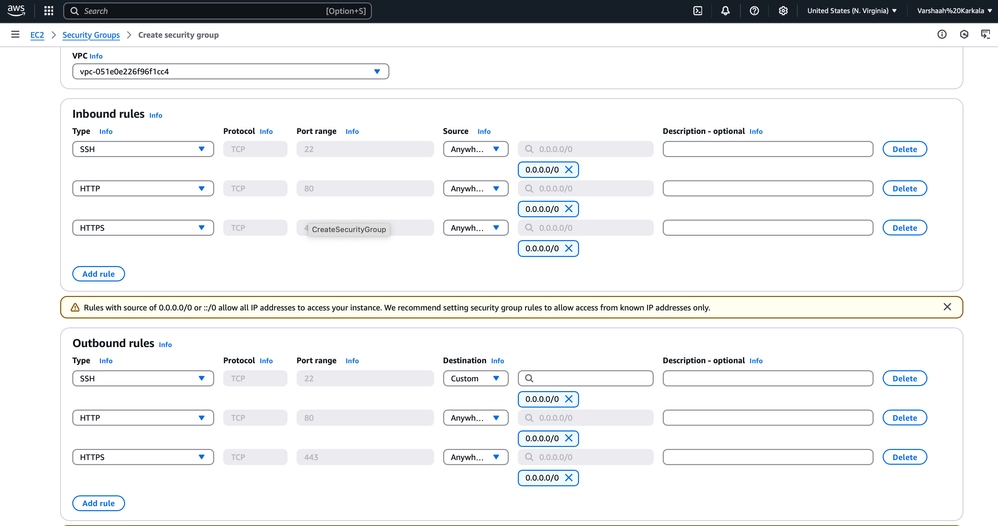

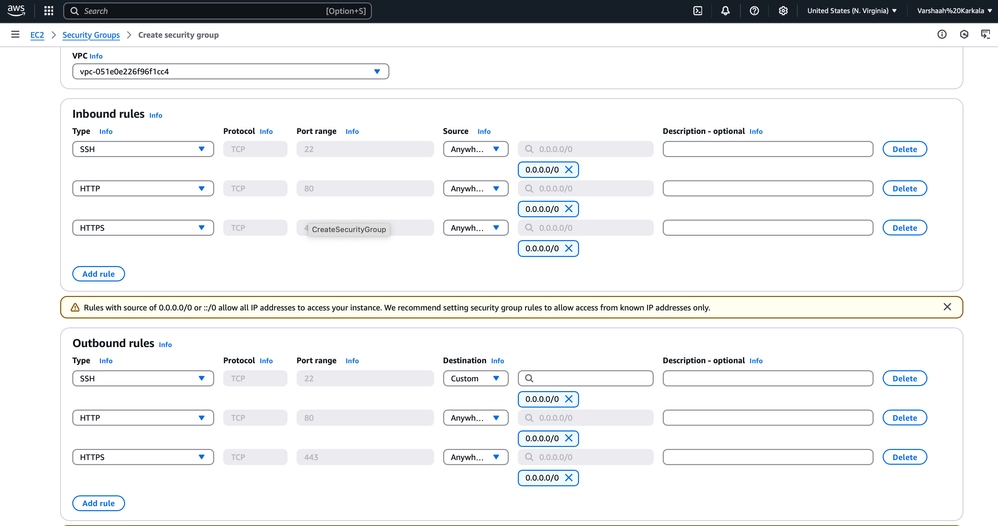

- 管理安全組:

-

使用預設安全組(如圖所示)或通過EC2控制面板建立自定義安全組。

- 要建立新的安全組,請導航到EC2 Dashboard,然後導航到Network and Security > Security Groups以建立新的安全組。

- 按一下Create security group,然後輸入所需的詳細資訊。

-

確保將安全組配置為允許所需的入站和出站流量。例如,從IP地址啟用SSH(埠22)訪問以進行CLI訪問。

-

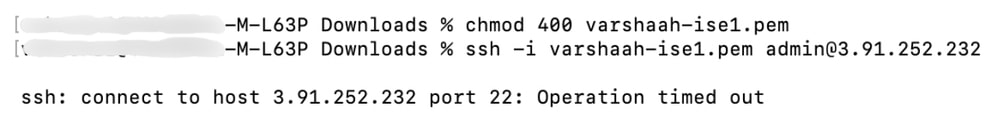

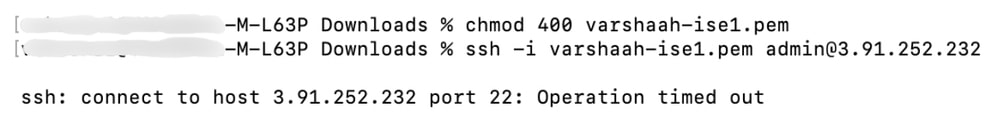

如果未正確配置SSH訪問,則嘗試通過SSH連線時可能會遇到「操作超時」錯誤。

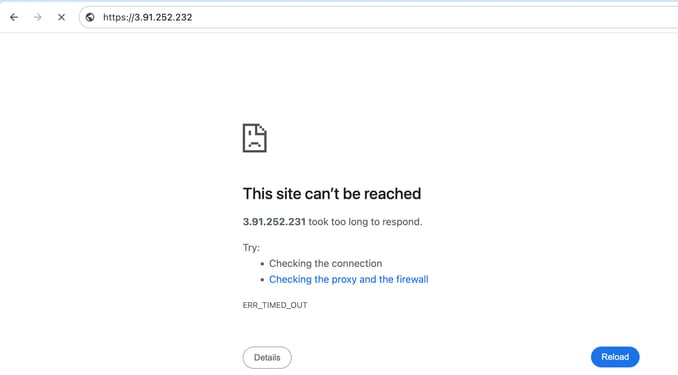

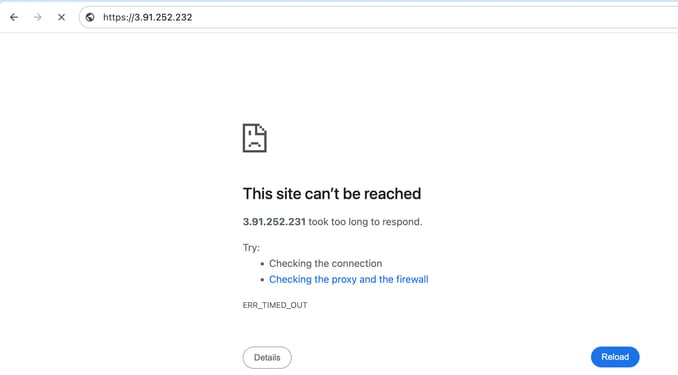

-

如果未配置HTTP/HTTPS訪問,則嘗試訪問GUI時可能會出現「無法訪問該站點」錯誤。

- 管理網路:選擇預先存在的子網之一。

如果您的設計需要分散式部署,其中有些節點託管在AWS中,而有些節點則託管在內部部署,請配置專用子網的專用VPC,並建立到內部VPN頭端裝置的VPN隧道,以啟用AWS託管和內部ISE節點之間的連線。

有關配置VPN頭端裝置的詳細步驟,請參閱本指南。

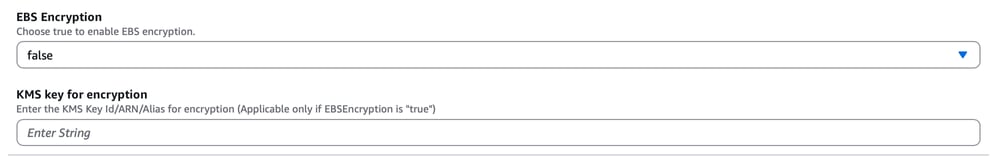

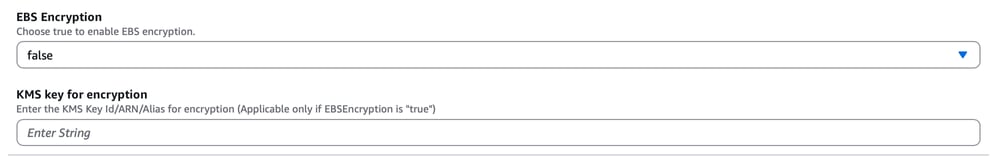

8. EBS加密

- 向下滾動以查詢EBS加密設定。

- 在Cisco ISE版本3.3及更高版本中,EBS Encryption欄位的預設值為True。

- 如果您要禁用加密,請將EBS Encryption設定為False。

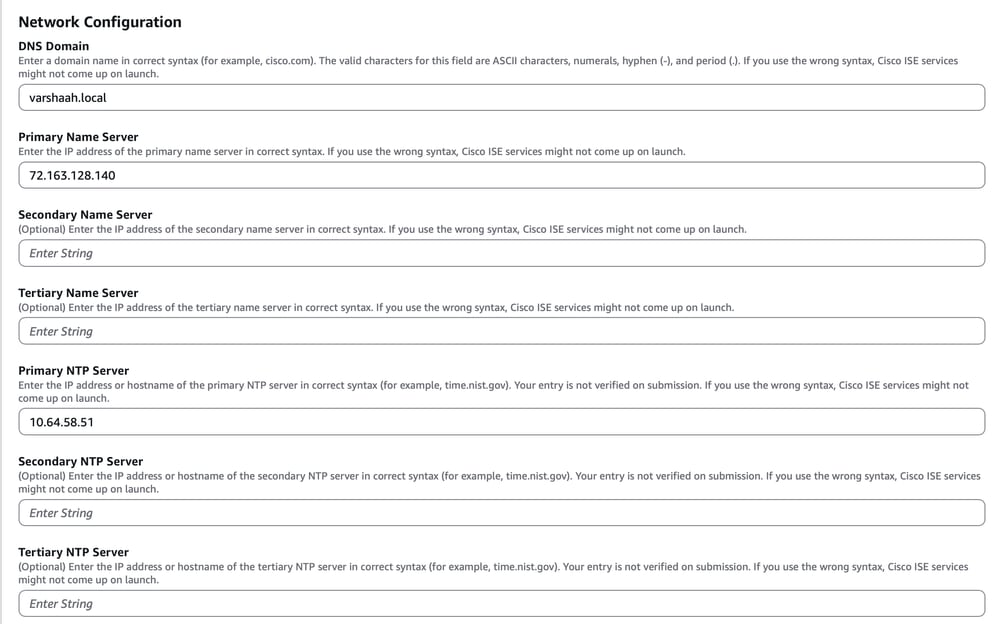

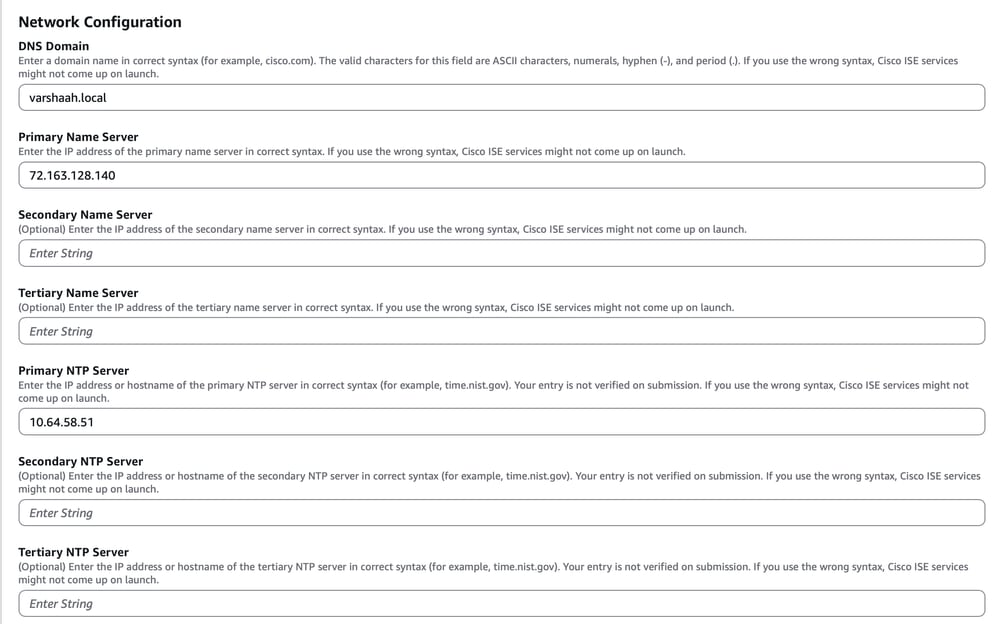

9.網路配置:

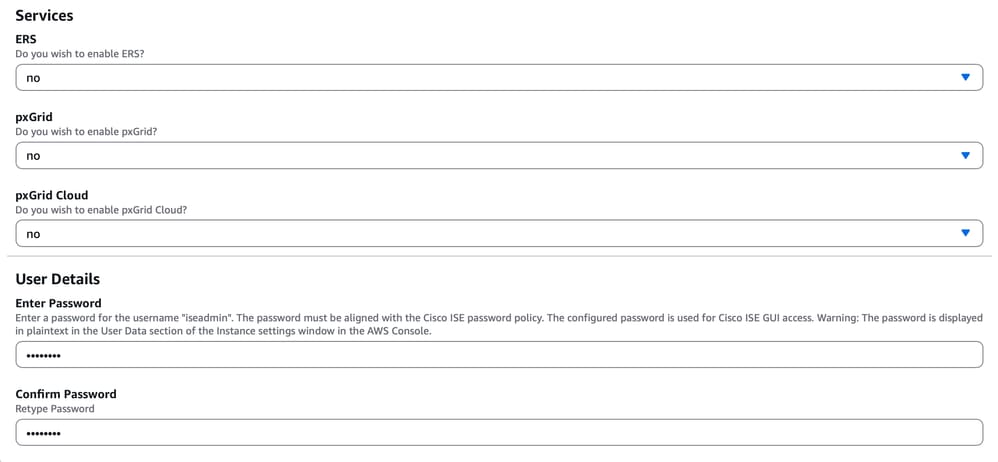

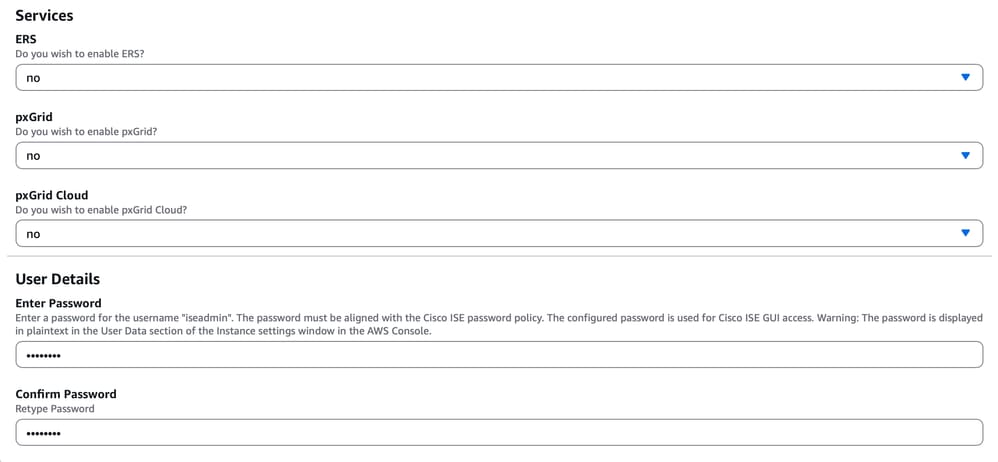

10.服務和使用者詳細資訊:

- 向下滾動以找到用於啟用ERS和pxGrid服務的選項

- 通過選擇yes或no選擇是否啟用ERS和pxGrid服務。

- 在User Details下,為預設admin使用者設定密碼。

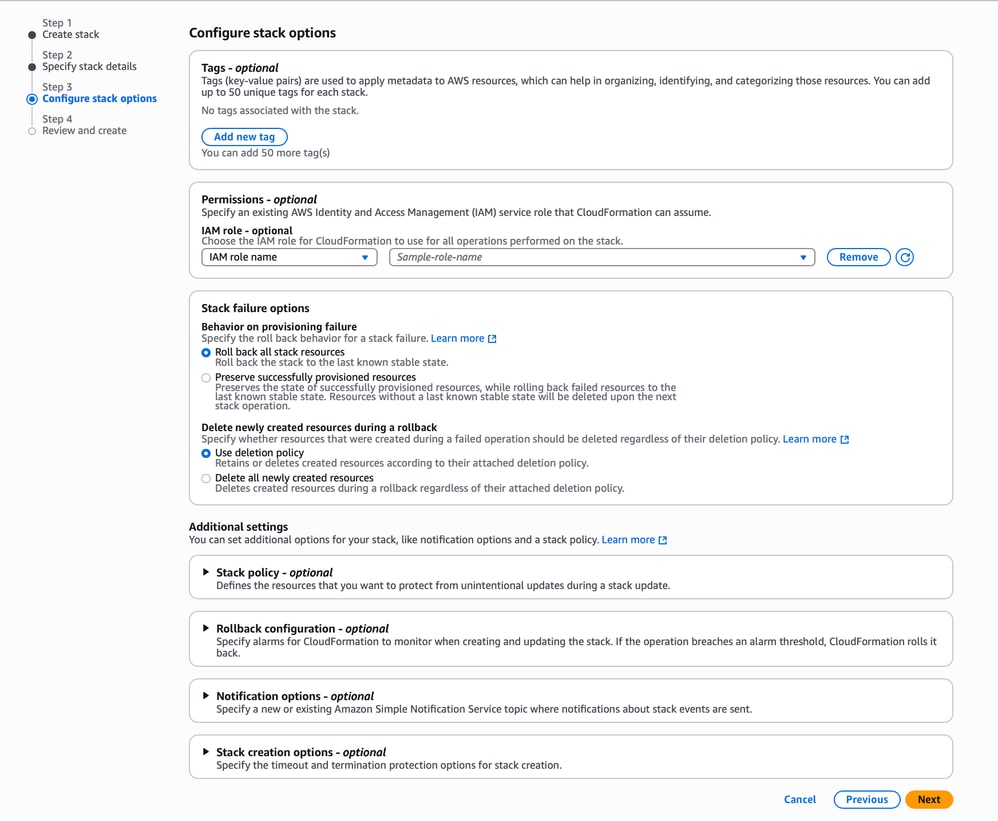

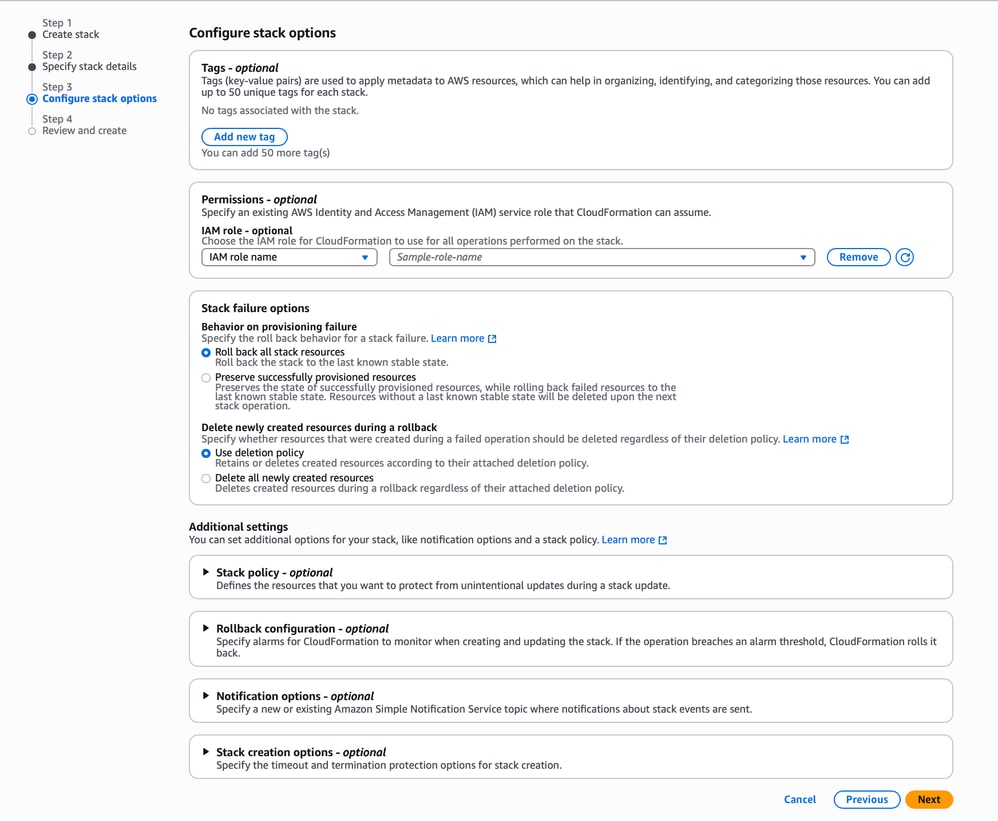

11.設定堆疊選項:

12.複查模板以確保所有配置均正確,然後按一下Submit。模板構建後,它與以下示例類似:

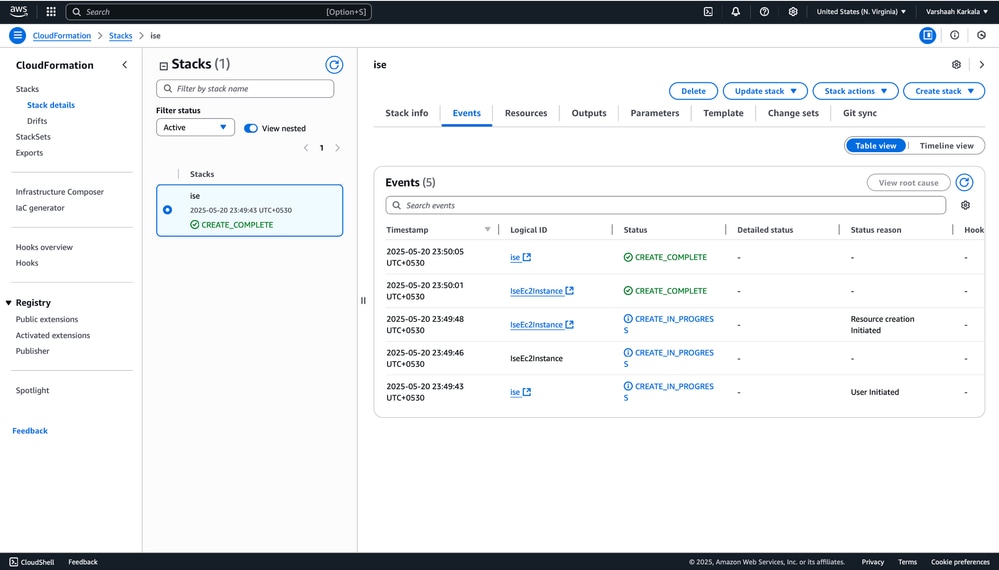

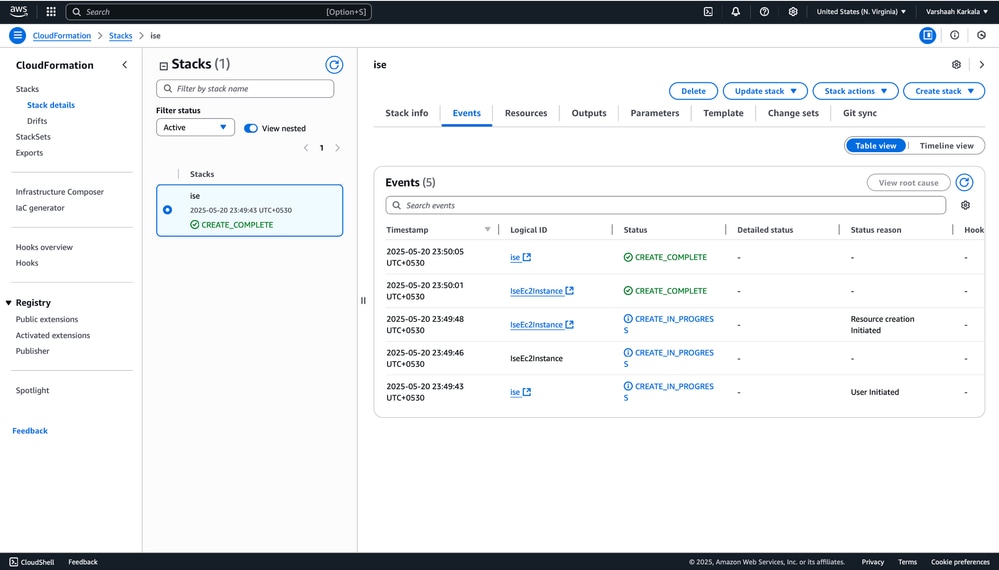

13.存取堆疊詳細資訊:

導覽至CloudFormation > Stacks,然後找到已部署的堆疊。

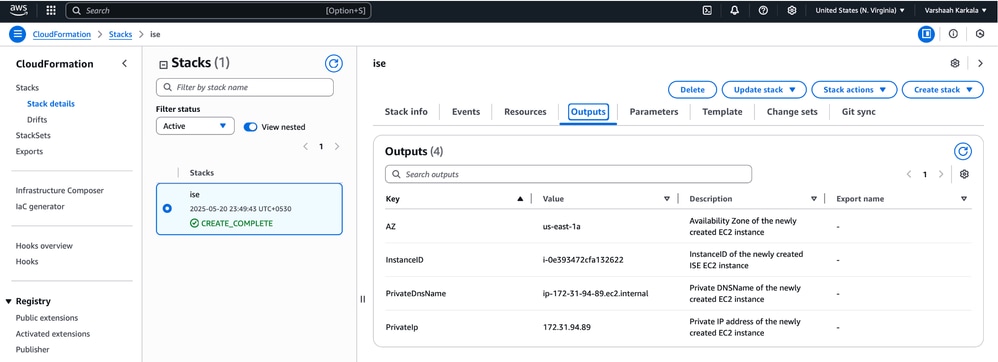

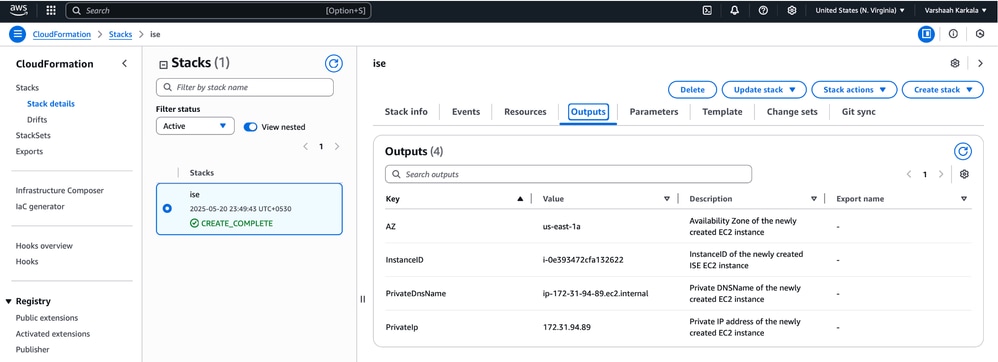

14. 「檢視輸出」頁籤:

選擇stack並開啟Outputs索引標籤。在這裡,您可以找到在部署過程中生成的重要資訊,例如:

·可用區:部署資源的區域。

·例項ID:已部署例項的唯一識別符號。

· DNS名稱:例項的專用DNS名稱,可用於遠端訪問。

•IP 位址:例項的公有IP地址或私有IP地址,取決於您的配置。

此資訊可幫助您連線到例項並驗證其可用性。「輸出」頁籤與以下示例類似:

第3部分:使用Amazon電腦映像(AMI)配置ISE

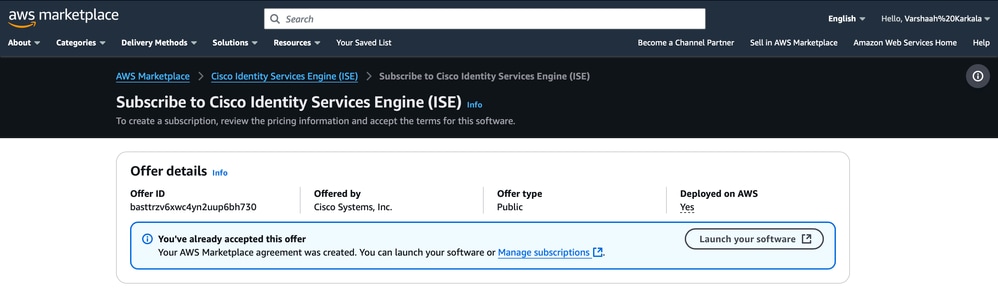

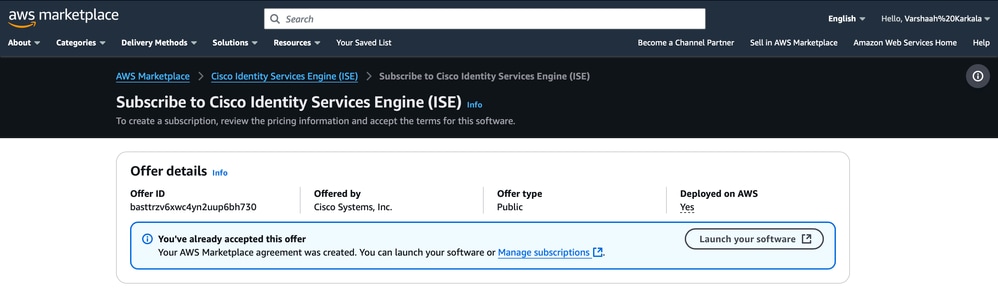

1.登入到AWS管理控制檯並搜尋AWS Marketplace Subscriptions。

2.在搜尋欄中,鍵入cisco ise,然後從結果中按一下Cisco Identity Services Engine(ISE)。

AWS Marketplace上的ISE

AWS Marketplace上的ISE

3.按一下檢視採購選項。

4.按一下啟動軟體。

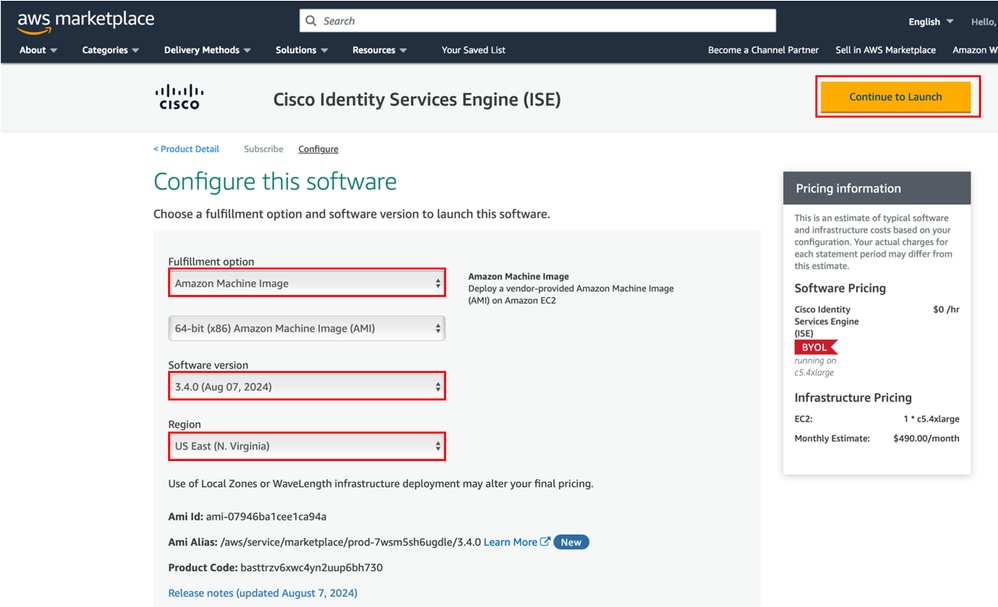

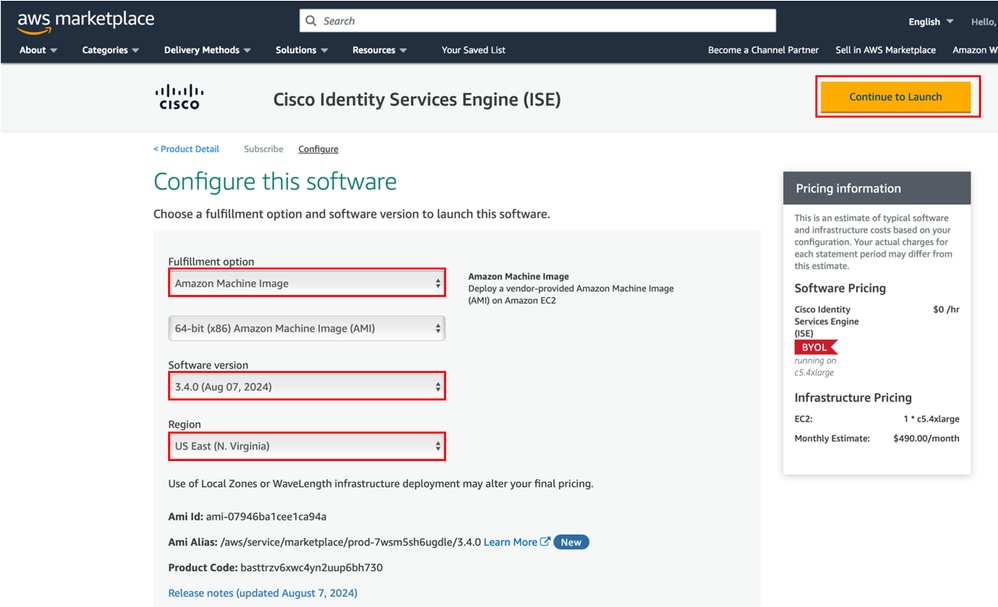

5.在Fulfillment Option下,選擇Amazon Machine Image。選擇所需的軟體版本和Region。按一下Continue to Launch。

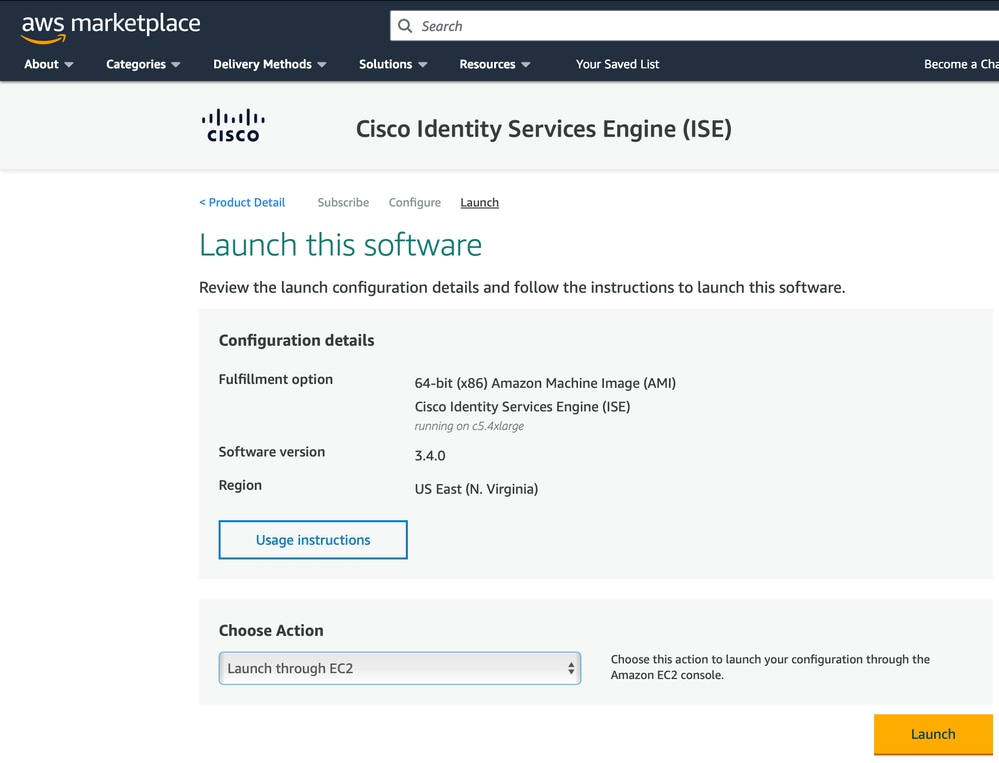

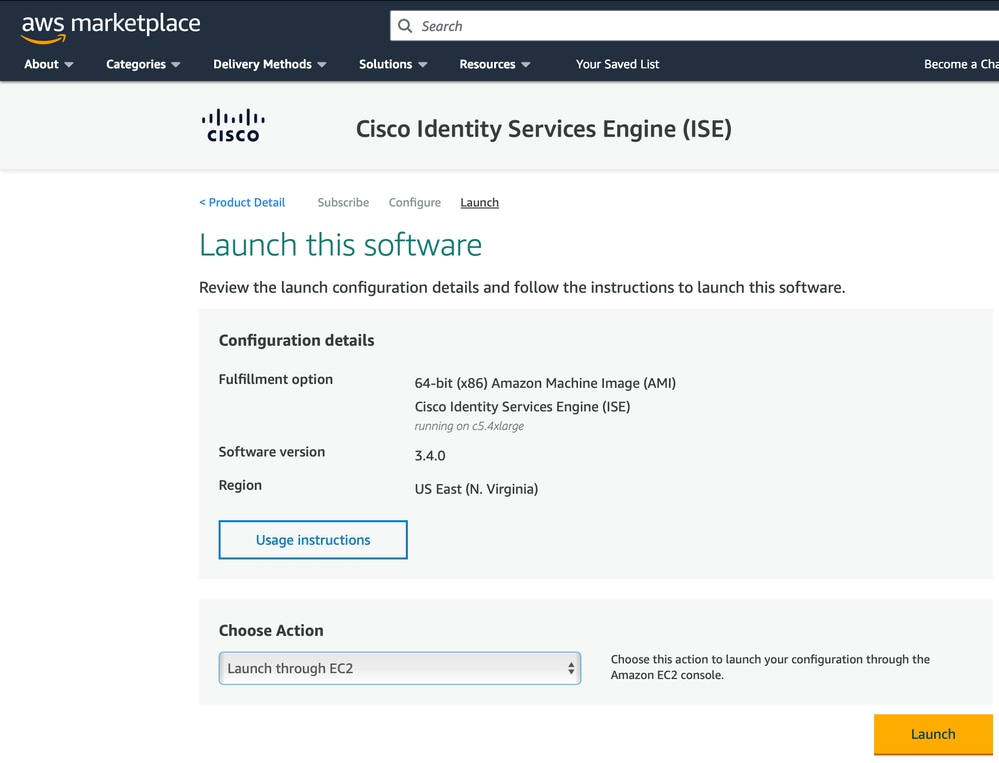

6.在選擇操作下,選擇通過EC2啟動。按一下啟動以繼續。

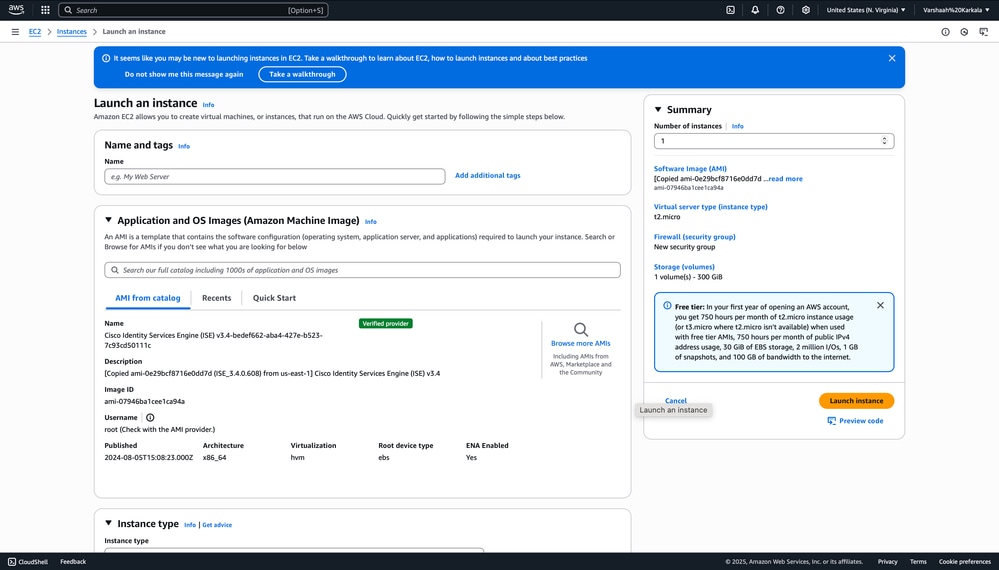

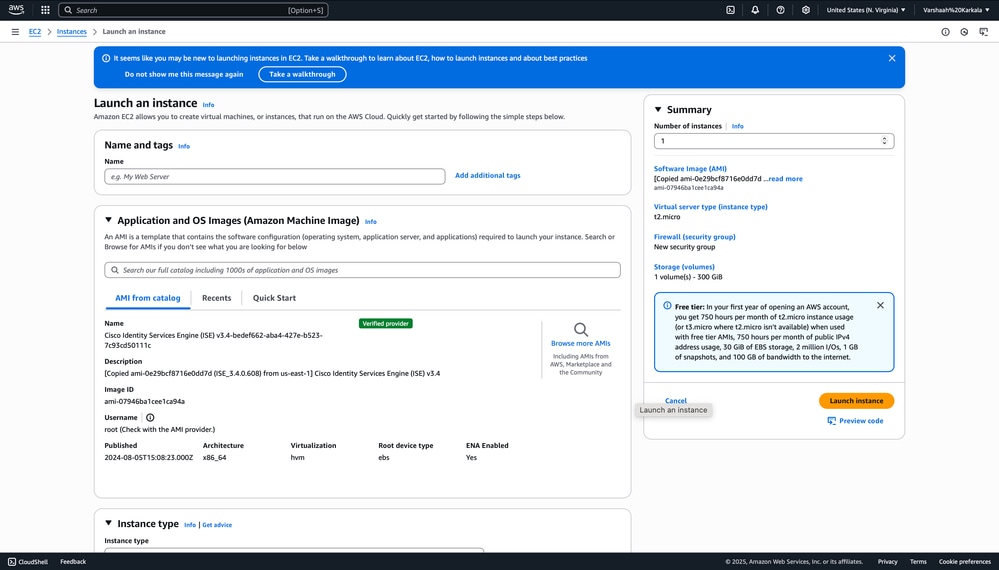

7. 您將重定向到EC2 Launch an Instance頁面以配置您的例項設定。

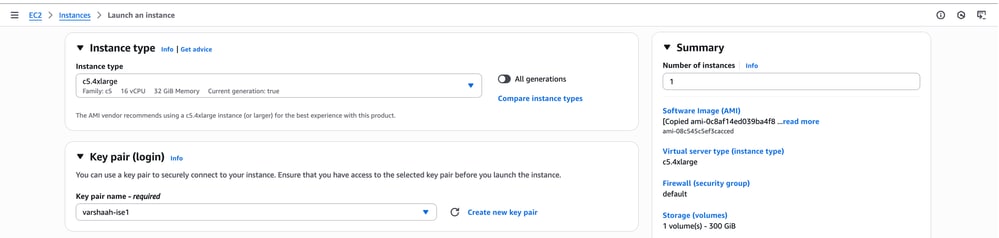

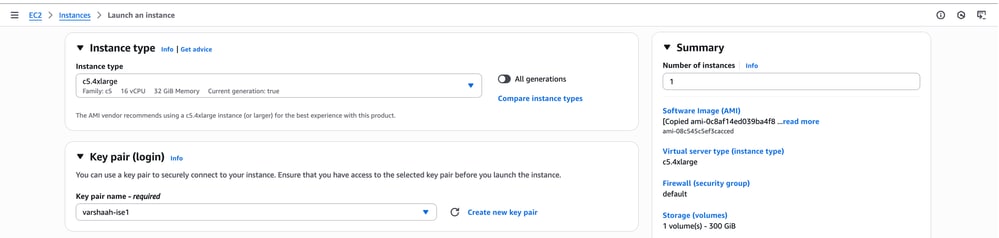

8.向下滾動至例項型別部分,並根據您的部署要求選擇適當的例項型別。

在Key pair(login)下,選擇之前產生的key對或建立新的對(請參閱前面提供的金鑰對建立步驟)。

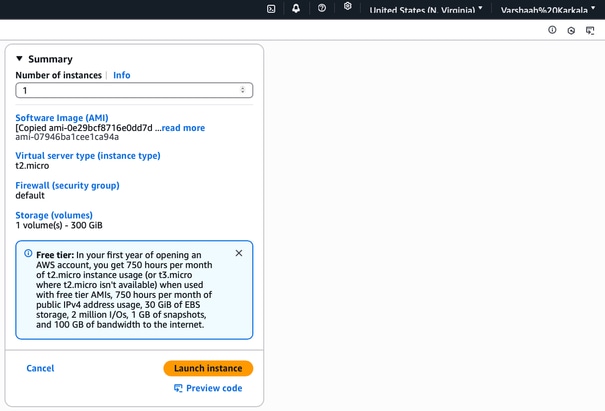

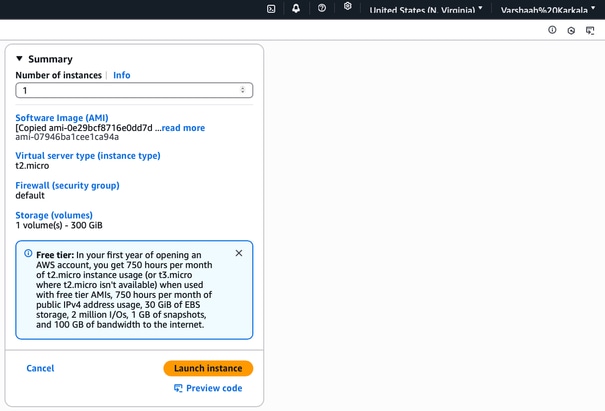

將Number of Instances設定為1。

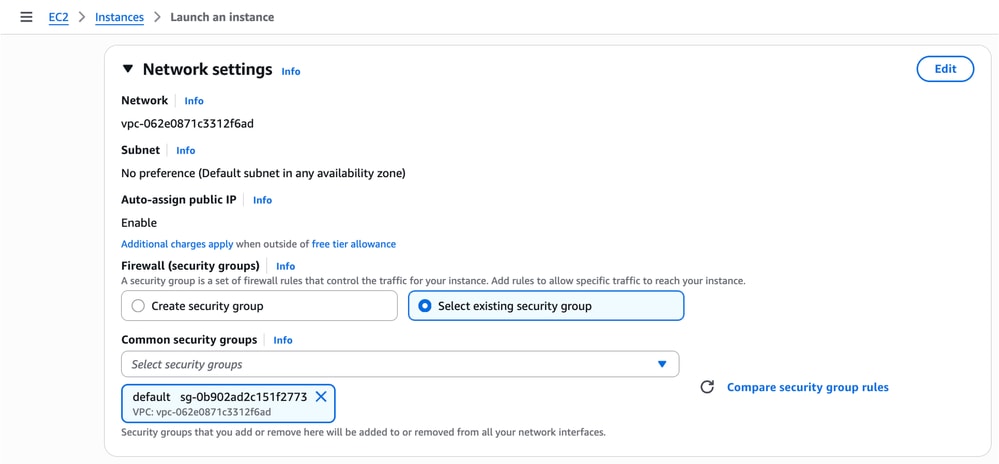

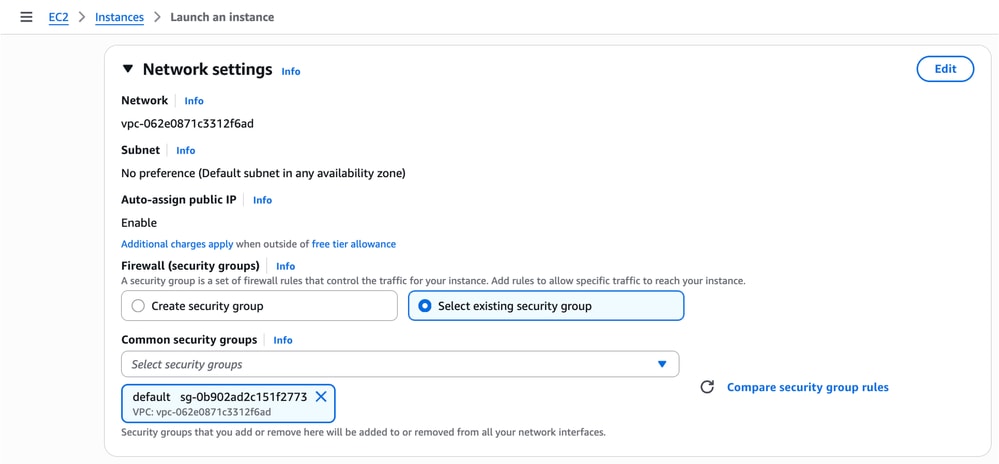

9.在「Network settings(網路設定)」部分:

- 根據需要配置VPC和子網。

- 對於Security Group,請選擇現有組或建立新組(如示例所示)。

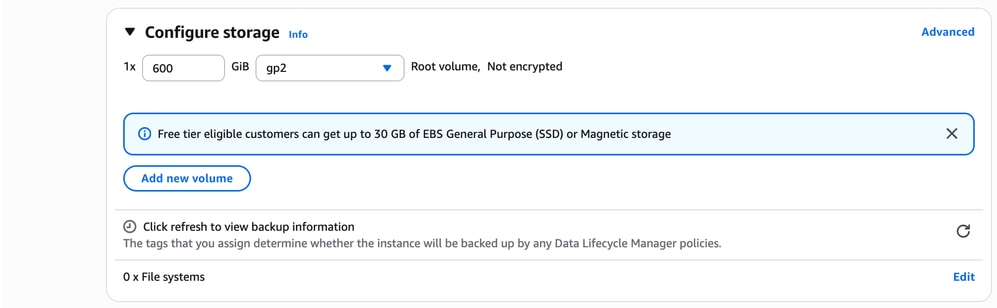

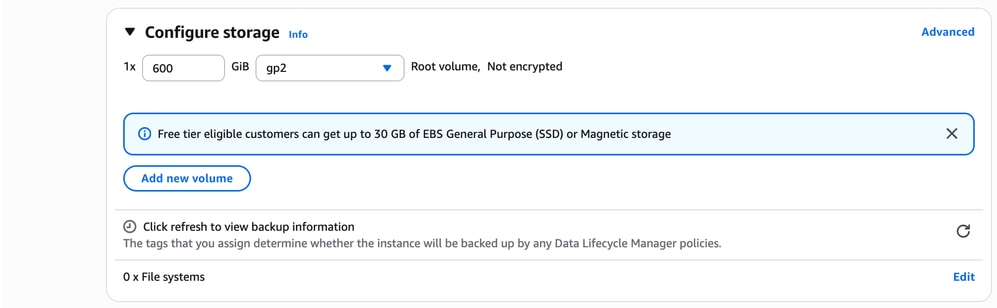

10.在配置儲存部分,配置所需的卷大小。

範例:600 GiB(使用gp2卷型別)。

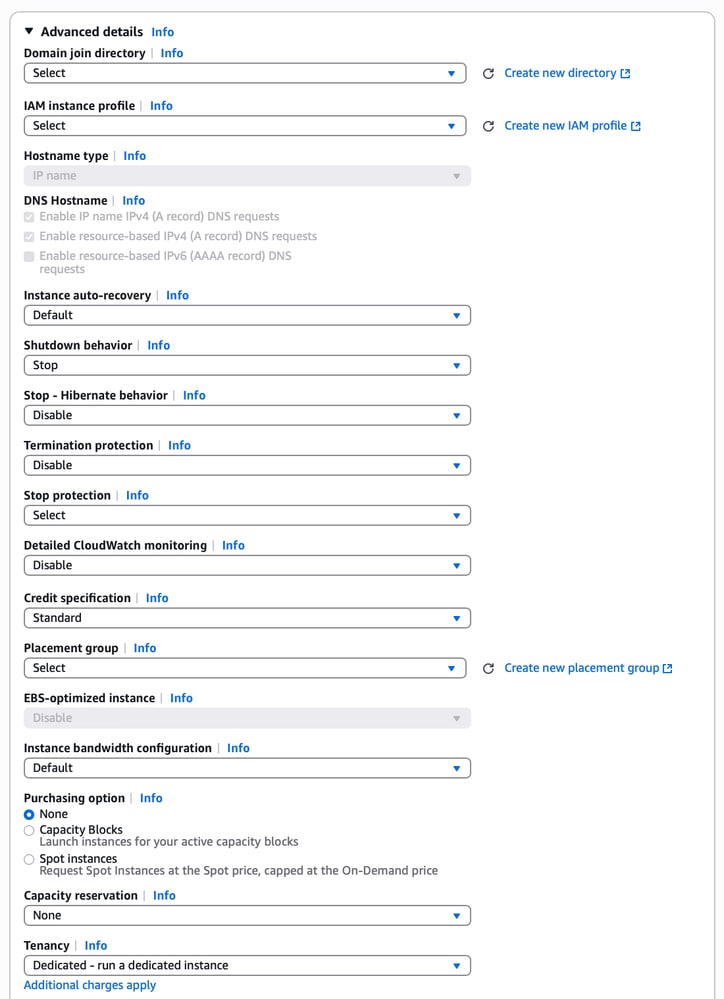

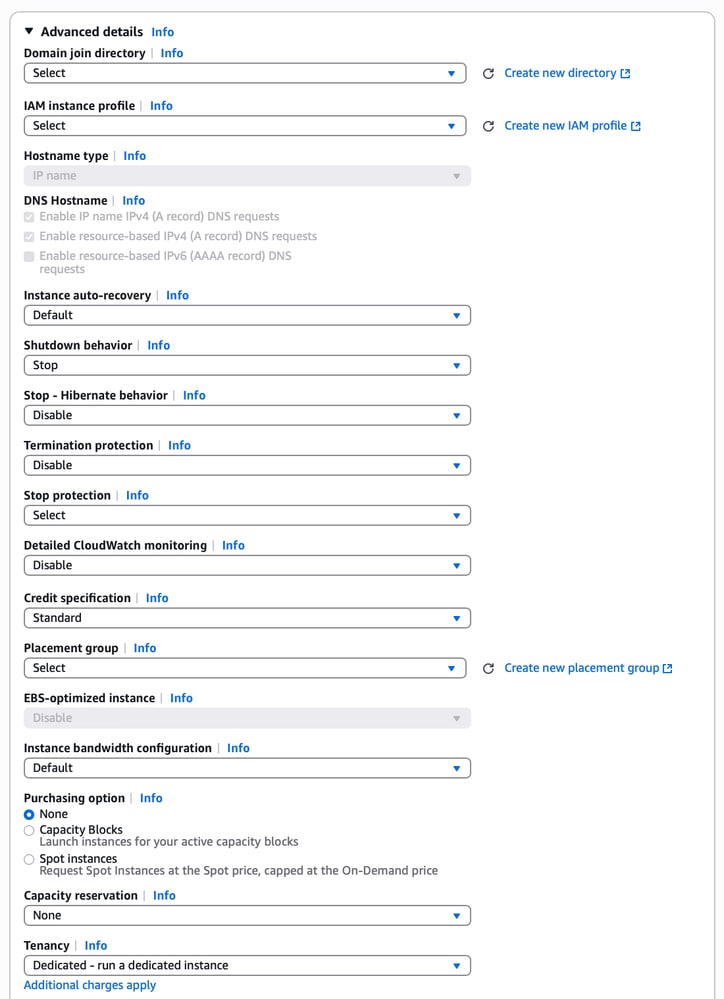

11.在Advanced Details部分中,根據部署的要求配置任何其他設定,例如IAM例項配置檔案、使用者資料或關機行為。

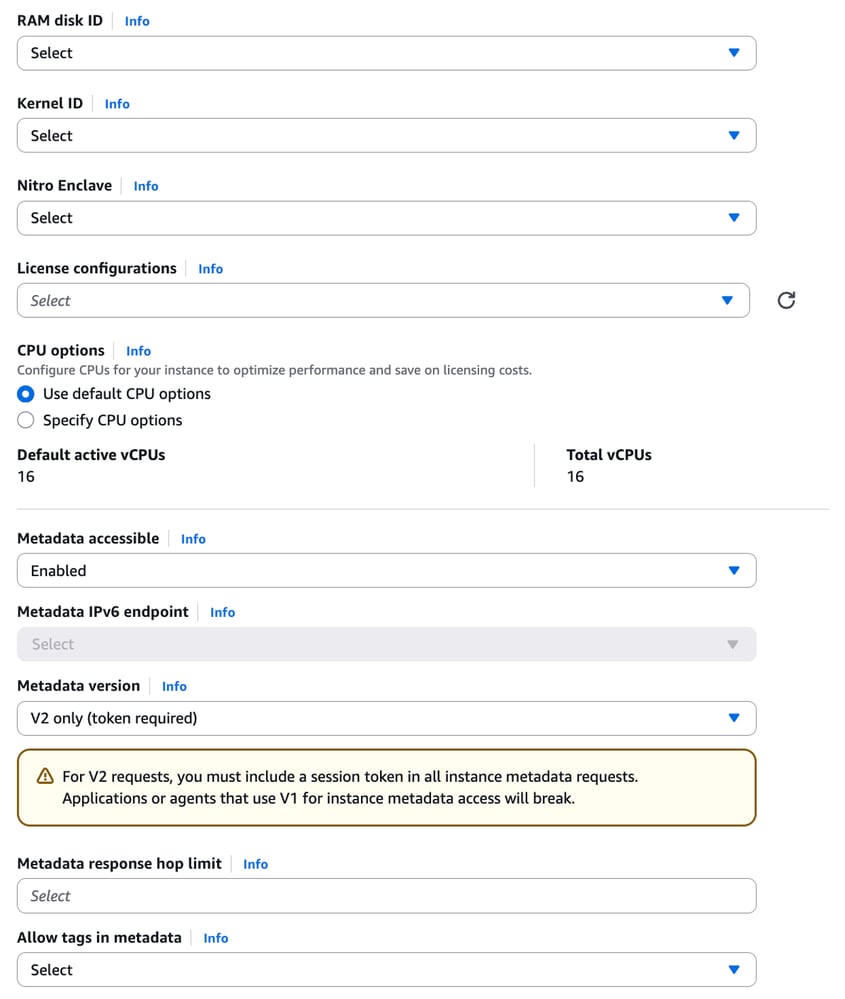

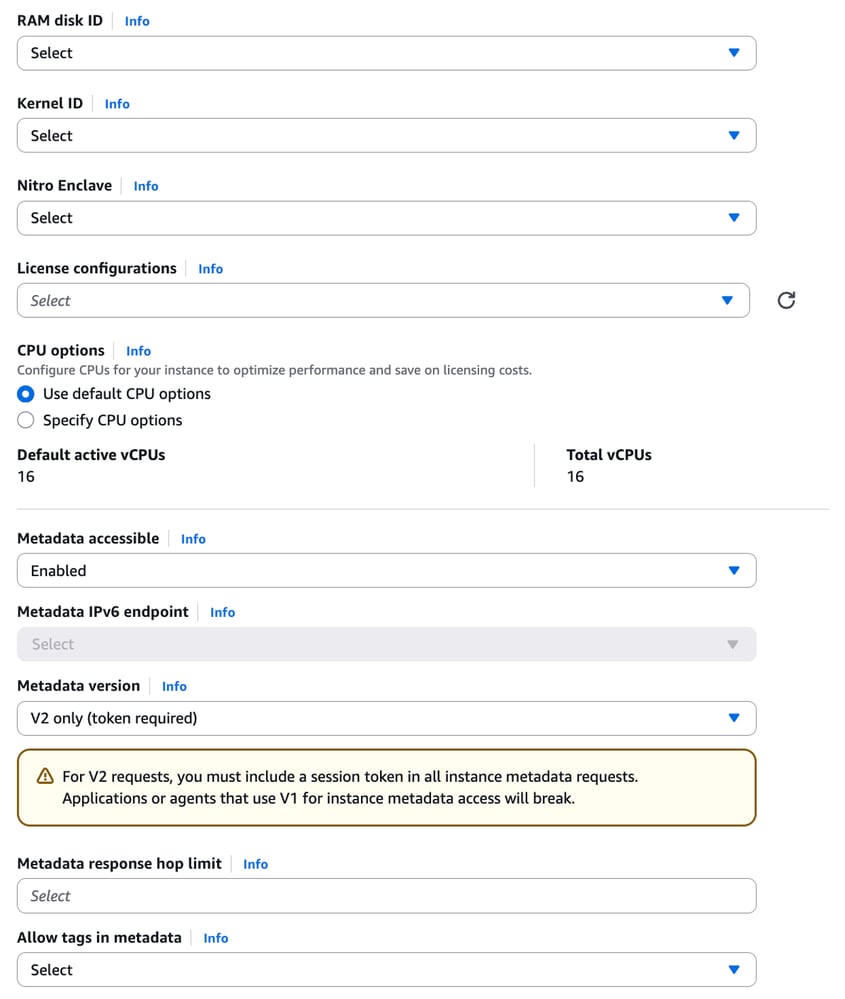

12.在「後設資料版本」部分:

- 對於ISE版本3.4及更高版本,請選擇V2 only(需要令牌) — 這是推薦的選項。

- 對於低於3.4的ISE版本,請選擇V1和V2(可選令牌)以確保相容性。

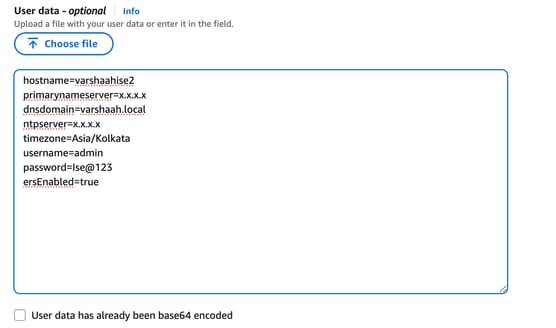

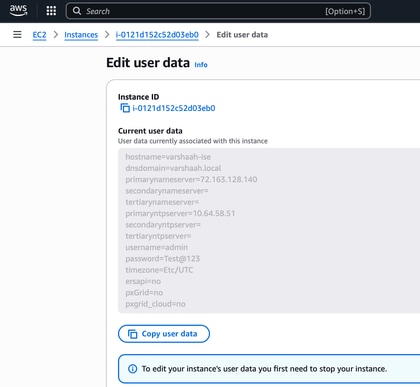

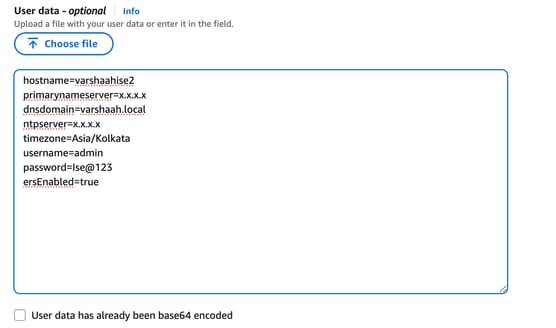

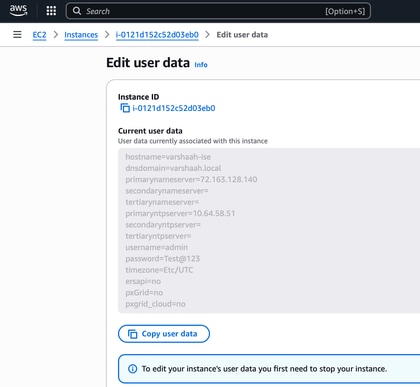

13.在User data欄位中,為ISE例項提供初始配置參數,包括hostname、DNS、NTP server、timezone、ERS和admin憑據。

範例:

hostname=<Cisco ISE的主機名>

primarynameserver=<IPv4地址>

secondarynameserver=<輔助名稱伺服器的IPv4地址>(適用於思科ISE 3.4及更高版本)

tertiarynameserver=<tertiarynameserver的IPv4地址>(適用於Cisco ISE 3.4及更高版本)

dnsdomain=<example.com>

primaryntpserver=<IPv4地址或NTP伺服器的FQDN>

secondaryntpserver=<輔助NTP伺服器的IPv4地址或FQDN>(適用於思科ISE 3.4及更高版本)

tertiaryntpserver=<第三級NTP伺服器的IPv4地址或FQDN>(適用於思科ISE 3.4及更高版本)

timezone=<timezone>

附註:自Cisco ISE版本3.2起,使用者名稱固定為iseadmin;因此,不支援標籤username=<admin>。

password=<password>

ersapi=<yes/no>

pxGrid=<yes/no>

pxgrid_cloud=<yes/no>

附註:預設情況下啟用OpenAPI。因此不需要使用openapi=<yes/no>欄位。

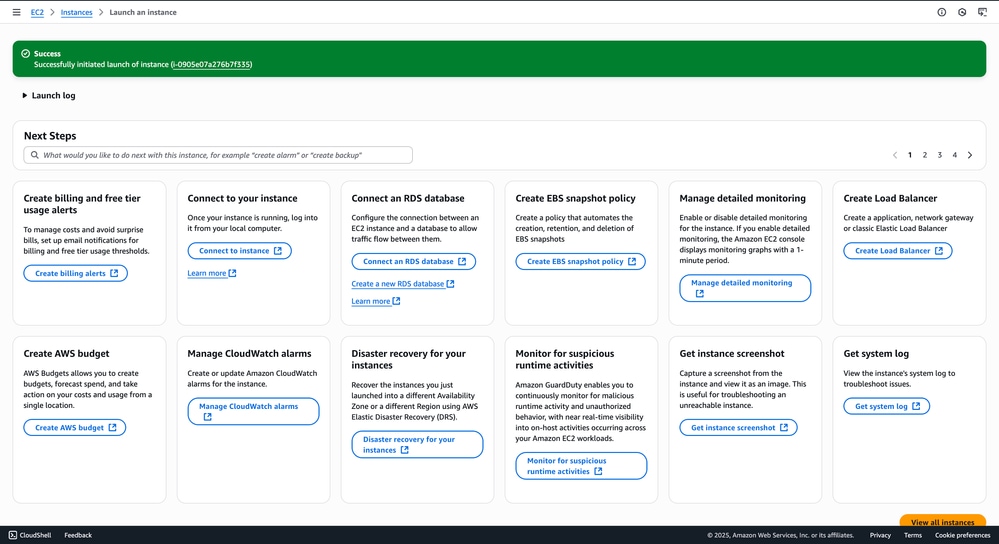

輸入使用者資料並完成配置後,按一下Launch Instance。

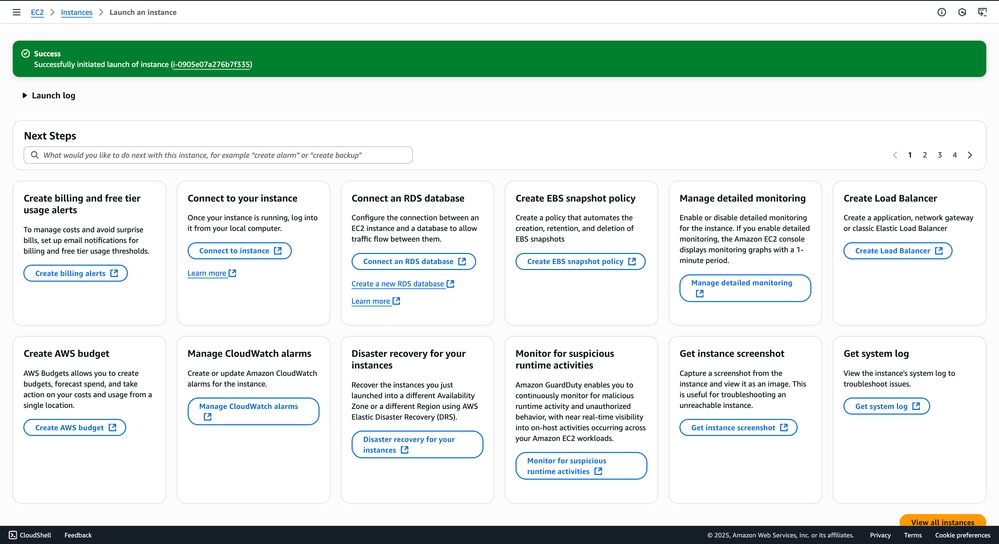

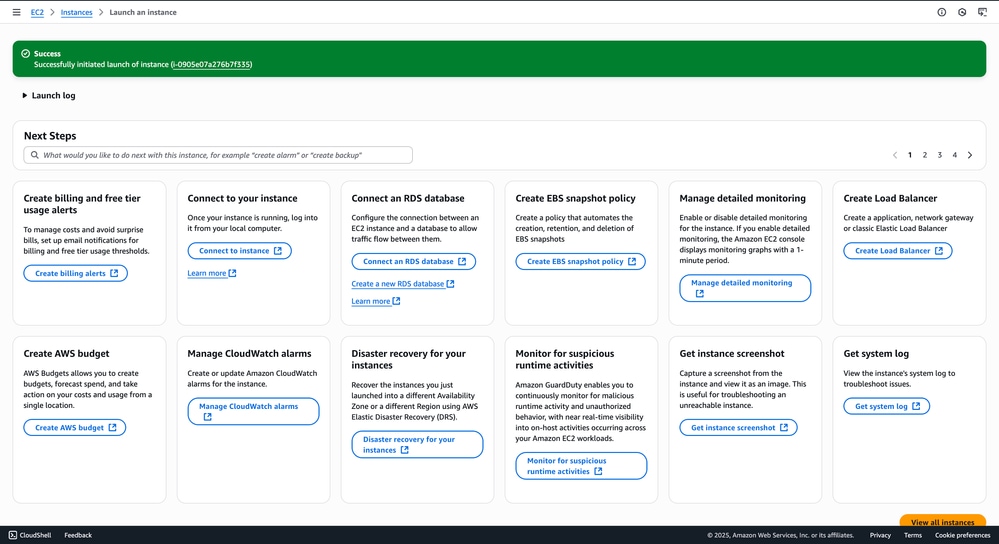

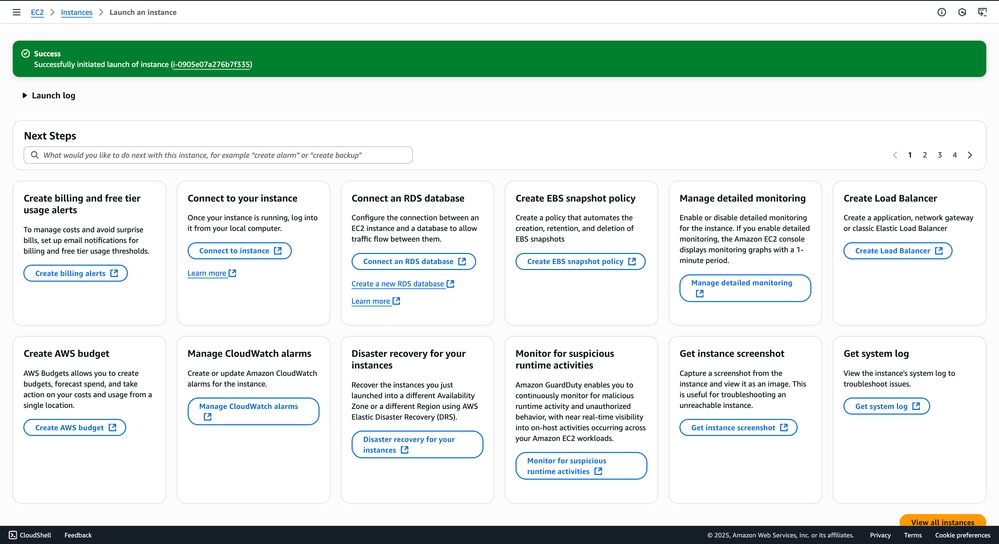

14.啟動例項後,出現確認消息,說明:'已成功啟動例項<instance_name>'。 這表示啟動過程已成功啟動。

驗證

訪問使用CFT構建的ISE例項

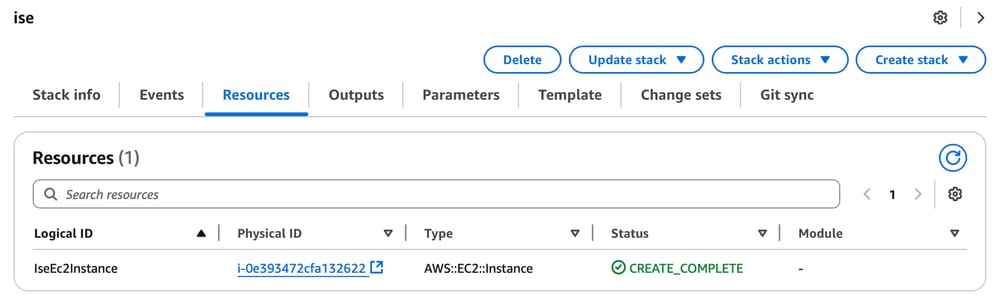

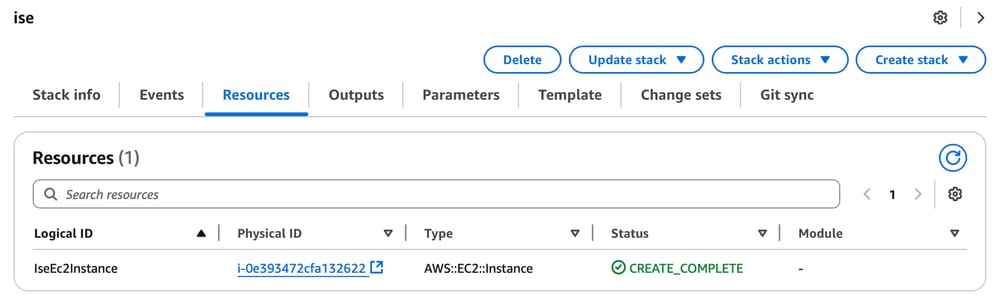

導覽至CloudFormation堆疊中的Resources頁籤,然後點選Physical ID。它將您重定向至EC2控制面板,您可以在其中檢視例項。

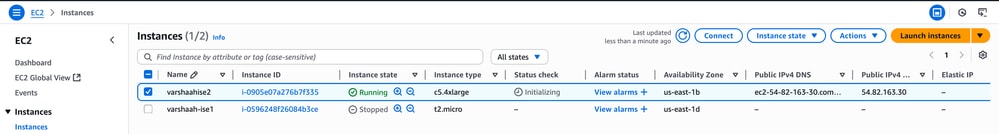

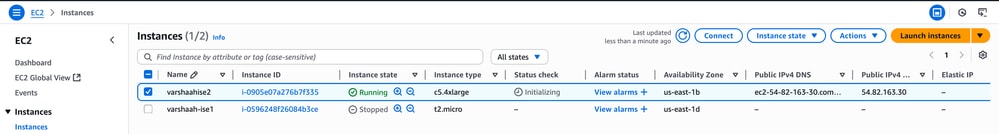

訪問使用AMI構建的ISE例項

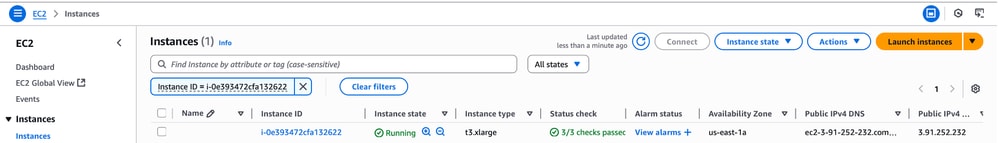

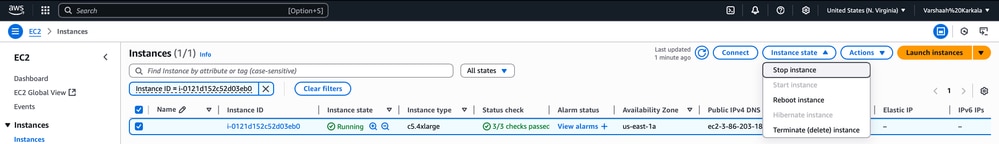

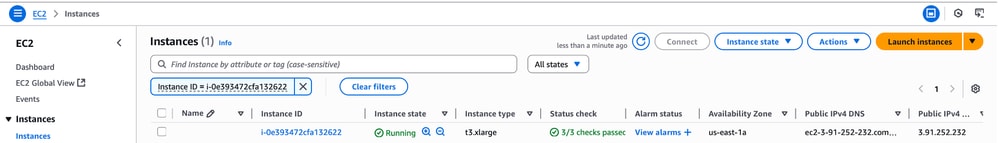

按一下View all Instances導航到EC2例項頁。在此頁上,驗證Status Check顯示為3/3檢查通過,表明例項已啟動且運行正常。

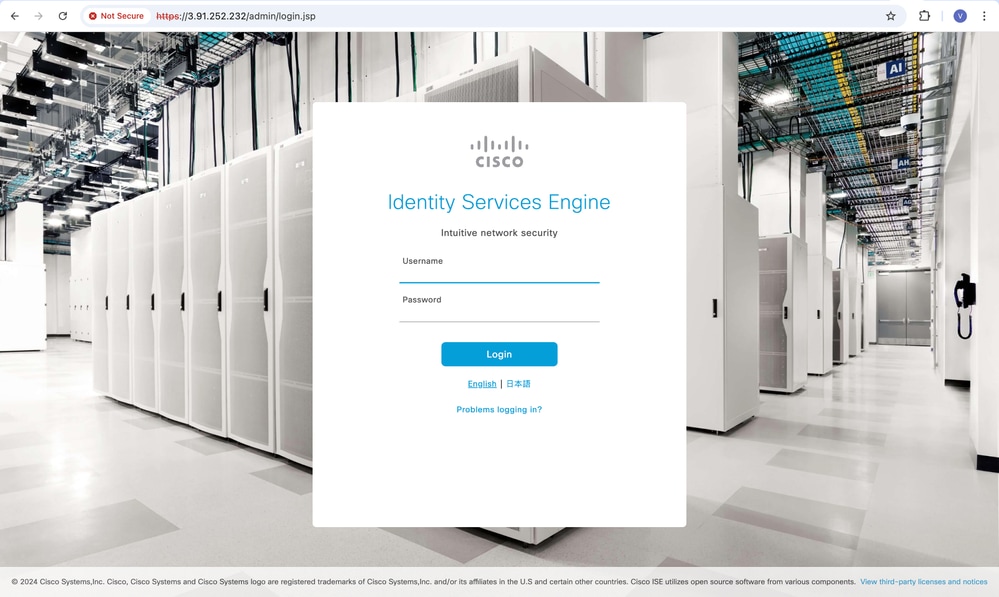

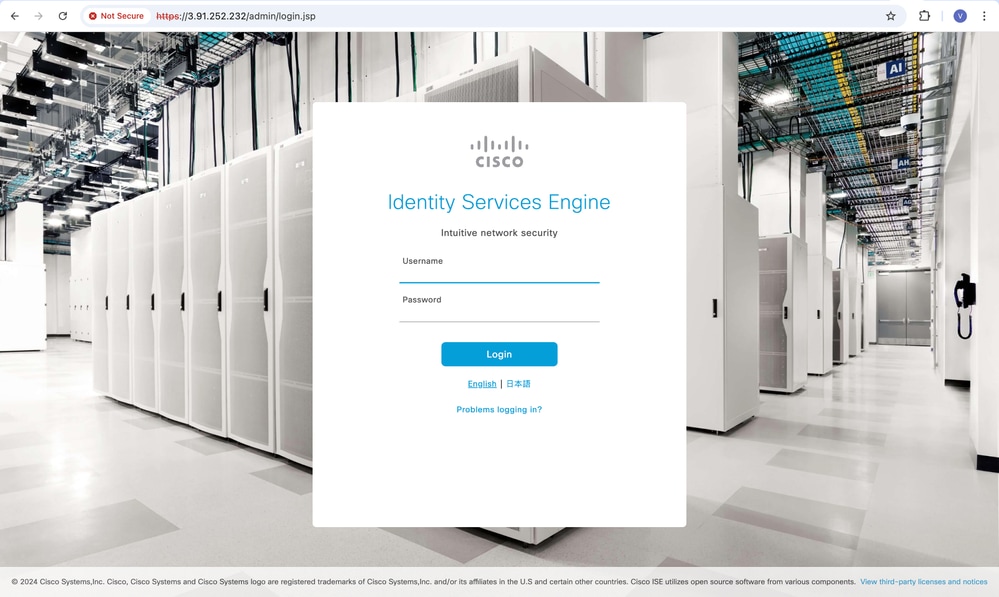

訪問ISE GUI

ISE伺服器現在已成功部署。

要訪問ISE GUI,您需要在瀏覽器中使用例項的IP地址。由於預設IP是專用的,因此不能直接從Internet訪問。

檢查公共IP是否與例項相關聯:

- 導航到EC2 > Instances,然後選擇您的例項。

- 查詢「Public IPv4 address(公用IPv4地址)」欄位。

在這裡,您可以看到可用於訪問ISE GUI的公共IP地址。

開啟支援的瀏覽器(例如Chrome或Firefox),然後輸入公共IP地址。

系統將顯示ISE GUI登入頁面。

附註:SSH訪問可用後,ISE服務通常需要額外的10-15分鐘才能完全轉換到運行狀態。

從終端通過SSH訪問CLI

在EC2控制檯中,選擇例項,然後按一下Connect。

在SSH客戶端頁籤下,按照以下步驟操作:

- 導覽至包含已下載.pem金鑰檔的文件夾。

- 運行以下命令:

- cd <path-to-key-file>

- chmod 400 <your-key-pair-name>.pem

- ssh -i "<your-key-pair-name>.pem" admin@<public-ip-address>

附註:使用admin作為SSH使用者,因為思科ISE通過SSH禁用根登入。

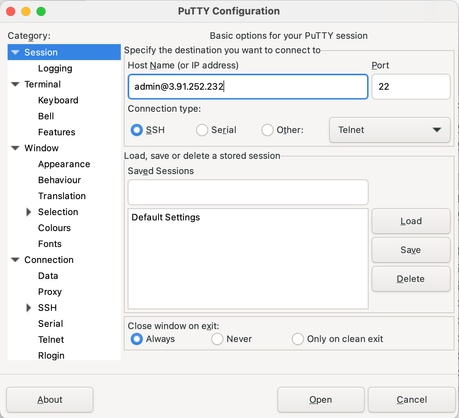

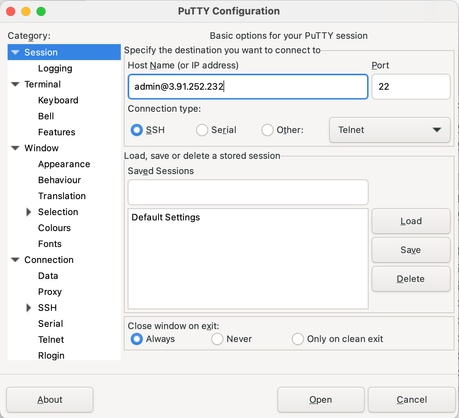

使用PuTy通過SSH訪問CLI

-

開啟PuTTY。

-

在「Host Name」欄位中,輸入:admin@<public-ip-address>

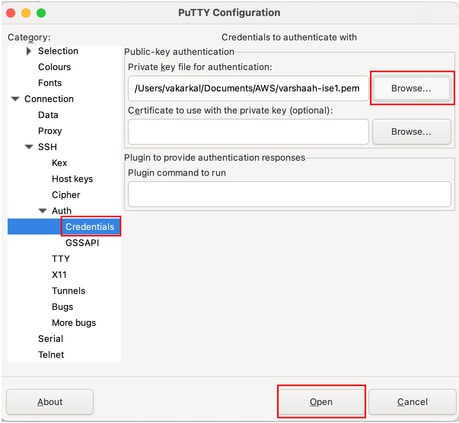

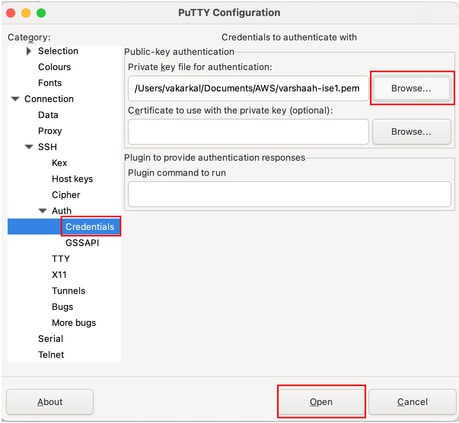

-

在左窗格中,導航到Connection > SSH > Auth > Credentials。

-

按一下Private key file for authentication旁邊的Browse,然後選擇您的SSH私鑰檔案。

-

按一下Open以啟動會話。

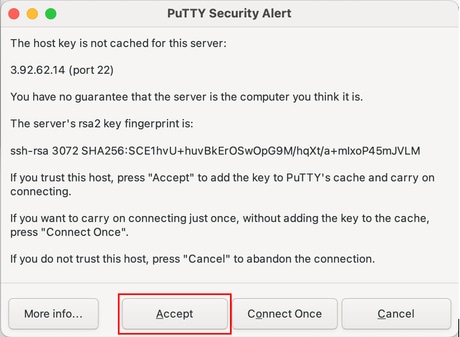

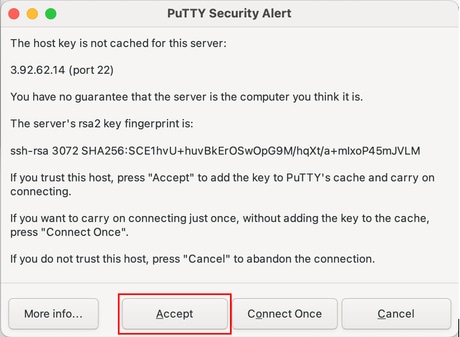

-

出現提示時,按一下Accept以確認SSH金鑰。

-

您的PuTTY會話現在連線到ISE CLI。

附註:通過SSH訪問ISE可能需要20分鐘。在此期間,連線嘗試可能會失敗,並出現錯誤:"許可權被拒絕(publickey)。"

疑難排解

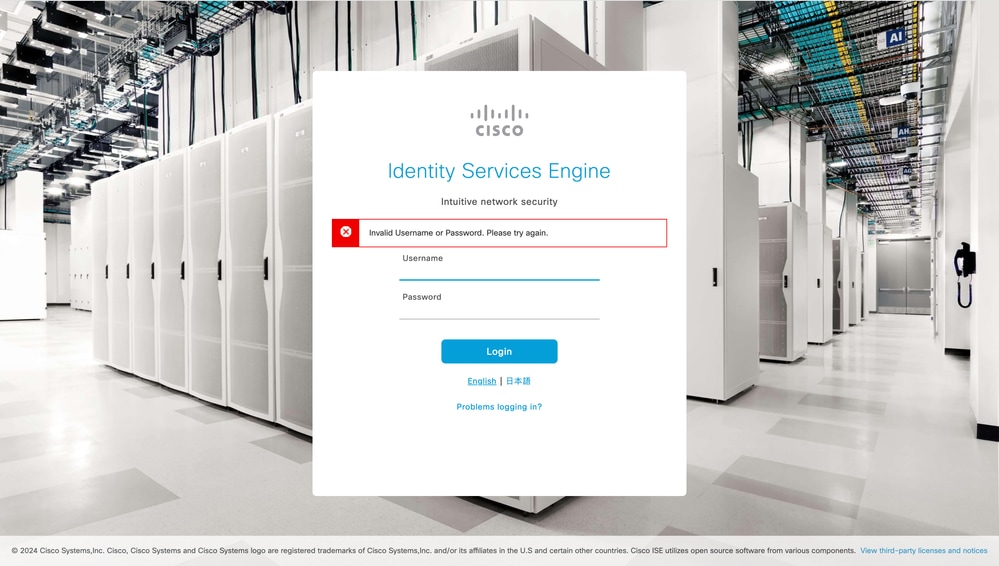

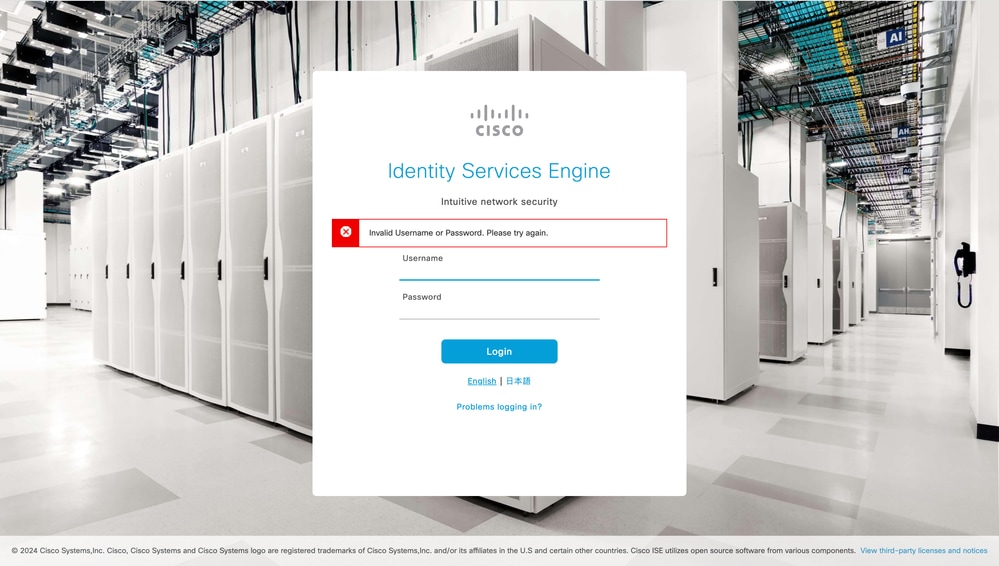

使用者名稱或密碼無效

身份驗證問題通常由例項建立過程中不正確的使用者輸入引起。這會產生錯誤消息為「無效的使用者名稱或密碼」。請再試一次。」 嘗試登入到GUI時出錯。

解決方案

-

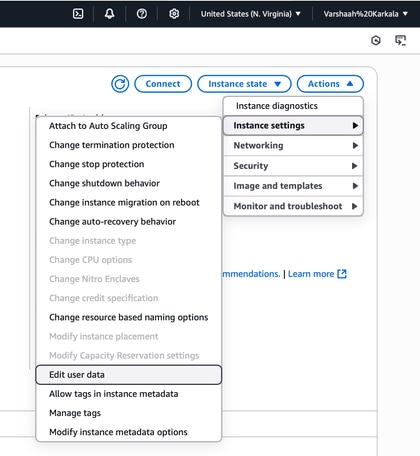

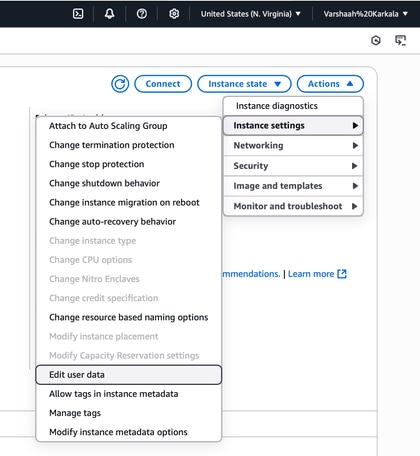

在AWS EC2控制檯中,導航至EC2 > Instances > your_instance_id。

-

按一下Actions,然後選擇Instance settings > Edit user data。

-

您可以在此處找到例項啟動期間設定的特定使用者名稱和密碼。這些憑證可用於登入ISE GUI。

-

設定主機名和密碼時驗證主機名和密碼:

-

主機名

-

只允許使用字母數字字元和連字元(-)。

-

長度不得超過19個字元。

-

密碼

- 如果配置的密碼不符合ISE密碼策略,登入嘗試將失敗;即使使用正確的憑據。

-

如果您懷疑密碼配置錯誤,請按照以下步驟進行更新:

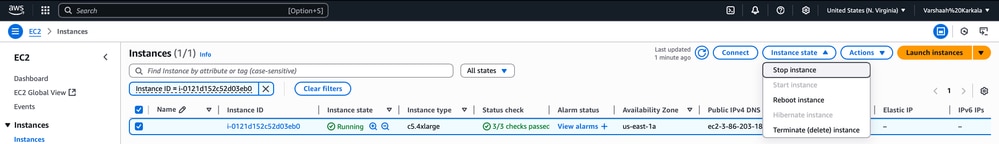

1.在EC2控制檯中,導航到EC2 > Instances > your_instance_id

2.按一下例項狀態>停止例項。

3.例項停止後,按一下「操作」>「例項設定」>「編輯使用者資料」。

4.修改用戶資料腳本,以相應地更新密碼。

5.按一下儲存以儲存更改。按一下Instance state > Start instance以重新啟動例項。

已知瑕疵

| 錯誤ID |

說明 |

| 思科錯誤ID 41693 |

如果後設資料版本設定為V2,AWS上的ISE無法檢索使用者資料。在ISE 3.4之前的版本中僅支援IMDSv1。 |

意見

意見