瞭解Firepower威脅防禦(FMC託管)上的FQDN功能

下載選項

無偏見用語

本產品的文件集力求使用無偏見用語。針對本文件集的目的,無偏見係定義為未根據年齡、身心障礙、性別、種族身分、民族身分、性別傾向、社會經濟地位及交織性表示歧視的用語。由於本產品軟體使用者介面中硬式編碼的語言、根據 RFP 文件使用的語言,或引用第三方產品的語言,因此本文件中可能會出現例外狀況。深入瞭解思科如何使用包容性用語。

關於此翻譯

思科已使用電腦和人工技術翻譯本文件,讓全世界的使用者能夠以自己的語言理解支援內容。請注意,即使是最佳機器翻譯,也不如專業譯者翻譯的內容準確。Cisco Systems, Inc. 對這些翻譯的準確度概不負責,並建議一律查看原始英文文件(提供連結)。

簡介

本檔案將介紹Firepower管理中心(FMC)和Firepower威脅防禦(FTD)的FQDN功能(自v6.3.0起)的配置。

必要條件

需求

思科建議您瞭解以下主題:

- Firepower管理中心

採用元件

本檔案中的資訊是根據以下軟體版本:

- 思科Firepower威脅防禦(FTD)虛擬,運行軟體版本6.3.0

- Firepower管理中心虛擬(vFMC),運行軟體版本6.3.0

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

本檔案介紹軟體版本6.3.0引入到Firepower管理中心(FMC)和Firepower威脅防禦(FTD)的完全限定網域名稱(FQDN)功能的組態。

此功能存在於思科調適型安全裝置(ASA)中,但並不在FTD的初始軟體版本中。

在配置FQDN對象之前,請確保滿足以下條件:

- Firepower管理中心必須運行6.3.0版或更高版本。可以是物理的,也可以是虛擬的

- Firepower威脅防禦必須運行6.3.0版或更高版本。可以是物理的,也可以是虛擬的

功能概述

此功能將FQDN解析為IP地址,並在訪問控制規則或預過濾器策略引用流量時使用後者進行過濾。

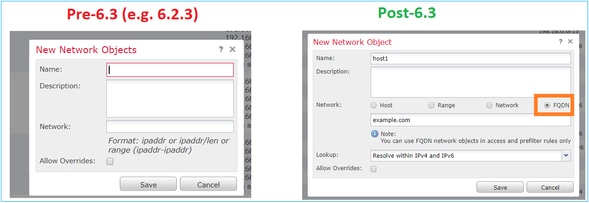

6.3之前的版本呢?

- 運行6.3.0之前版本的FMC和FTD無法配置FQDN對象。

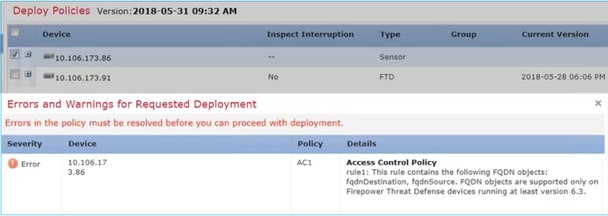

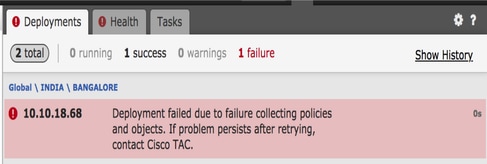

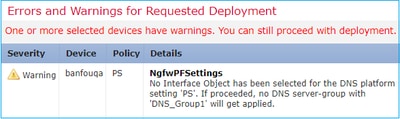

- 如果FMC運行版本6.3或更高版本,但FTD運行版本低於6.3,則策略的部署會顯示以下錯誤:

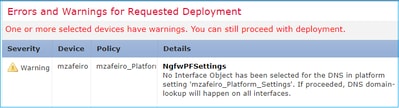

- 此外,如果透過FlexConfig設定DNS物件,則會出現以下警告:

設定

網路圖表

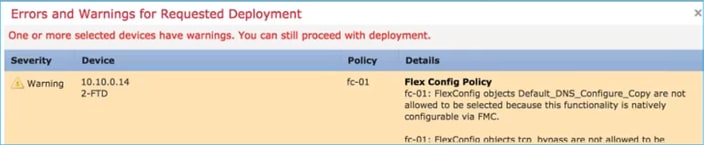

架構 — 要點

- DNS解析(DNS到IP)在LINA中發生

- LINA將對映儲存在其資料庫中

- 對於每個連線,此對映從LINA傳送到snort

- FQDN的解析獨立於高可用性或群集配置

設定步驟

步驟1.配置「DNS伺服器組對象」

- DNS伺服器組名稱不能超過63個字元

- 在多域部署中,對象名稱在域層次結構中必須是唯一的。系統可以識別與當前域中無法檢視的對象的名稱衝突

- 預設域(可選)用於附加到非完全限定的主機名

- 預設的Retries和Timeout值是預填充的。

-

Retries — 系統未收到響應時重試DNS伺服器清單的次數(從0到10)。預設值為2。

-

Timeout — 另一個伺服器嘗試連線到下一個DNS伺服器之前的秒數,從1到30。預設值為2秒。每次系統重試伺服器清單時,此超時值會加倍。

-

- 輸入要加入此組的DNS伺服器。它可以是逗號分隔值的IPv4或IPv6格式

- DNS伺服器組用於解析在「平台設定」中配置的一個或多個介面對象

- 支援用於DNS伺服器組對象CRUD的REST API

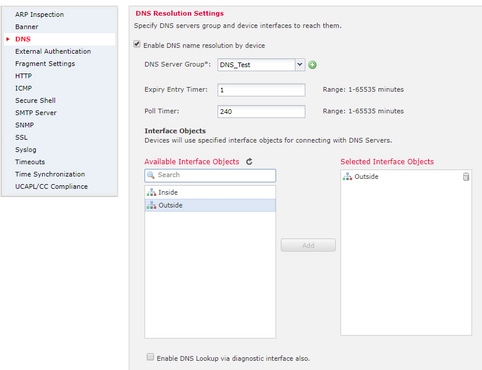

步驟2.配置DNS(平台設定)

- (可選)修改到期條目計時器和輪詢計時器值(以分鐘為單位):

到期條目計時器選項指定在其生存時間(TTL)過期後從DNS查詢表中刪除已解析FQDN的IP地址的時間限制。刪除條目需要重新編譯表,因此頻繁刪除會增加裝置上的進程負載。此設定實際上會擴展TTL。

輪詢計時器選項指定時間限制,超過此時間限制裝置將查詢DNS伺服器以解析在網路對象組中定義的FQDN。FQDN在輪詢計時器已過期或已解析IP條目的TTL已過期時定期解析,以先發生者為準。

- (可選)從可用清單中選擇所需的介面對象,並將其新增到「選定介面對象」清單中,並確保可以通過選定介面訪問DNS伺服器:

對於Firepower威脅防禦6.3.0裝置,如果未選擇介面,並且禁用診斷介面進行DNS查詢,則DNS解析將通過包含診斷介面的任何介面進行(應用命令dnsdomain-lookup any)。

如果沒有指定任何介面(並且沒有在診斷介面上啟用DNS查詢),FTD將使用資料路由表來確定介面。如果沒有匹配項,則使用管理路由表。

- (可選)選中Enable DNS Lookup via the diagnostic interface also覈取方塊

如果啟用該功能,則Firepower威脅防禦會將所選資料介面和診斷介面同時用於DNS解析。確保在Devices > Device Management > edit device > Interfaces頁面上為診斷介面配置IP地址。

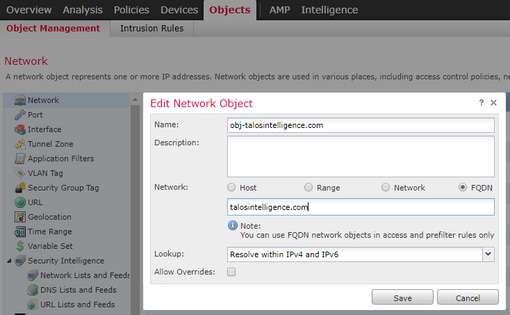

步驟3.配置對象網路FQDN

導航到對象(Objects)>對象管理(Object Management),在網路對象內指定選擇FQDN選項。

- 當使用者建立FQDN對象時生成32位唯一ID

- 此ID從FMC推送到LINA和Snort

- 在LINA中,此ID與物件相關聯

- 在snort中,此ID與包含該對象的訪問控制規則相關聯

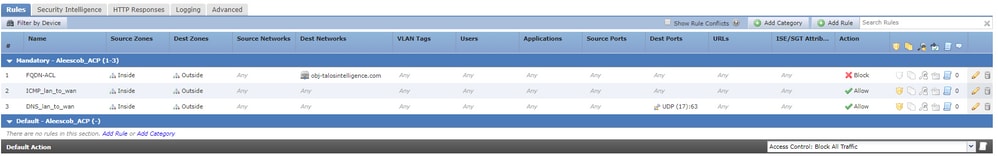

步驟4.建立訪問控制規則

使用以前的FQDN對象建立規則並部署策略:

附註:在訪問控制策略中部署FQDN對象時,將發生FQDN解析的第一個例項

驗證

使用本節內容,確認您的組態是否正常運作。

- 這是部署FQDN之前的FTD初始配置:

aleescob# show run dns DNS server-group DefaultDNS

- 這是FQDN部署後的配置:

aleescob# show run dns

dns domain-lookup wan_1557

DNS server-group DNS_Test

retries 3

timeout 5

name-server 172.31.200.100

domain-name aleescob.cisco.com

DNS server-group DefaultDNS

dns-group DNS_Test

- 以下是FQDN對象在LINA中的顯示方式:

object network obj-talosintelligence.com fqdn talosintelligence.com id 268434436

- 如果已部署FQDN,則這是FQDN存取清單在LINA中的顯示方式:

access-list CSM_FW_ACL_ remark rule-id 268434437: ACCESS POLICY: Aleescob_ACP - Mandatory access-list CSM_FW_ACL_ remark rule-id 268434437: L4 RULE: FQDN-ACL access-list CSM_FW_ACL_ advanced deny ip ifc lan_v1556 any ifc wan_1557 object obj-talosintelligence.com rule-id 268434437 event-log flow-start

- 以下是Snort(ngfw.rules)中的外觀:

# Start of AC rule. 268434437 deny 1 any any 2 any any any any (log dcforward flowstart) (dstfqdn 268434436) # End rule 268434437

附註:在此方案中,由於FQDN對象用於目標,因此它被列為dstfqdn。

- 如果檢查show dns和show fqdn命令,則可以注意到功能已開始解析tallosintelligence的IP:

aleescob# show dns

Name: talosintelligence.com

Address: 2001:DB8::6810:1b36 TTL 00:05:43

Address: 2001:DB8::6810:1c36 TTL 00:05:43

Address: 2001:DB8::6810:1d36 TTL 00:05:43

Address: 2001:DB8::6810:1a36 TTL 00:05:43

Address: 2001:DB8::6810:1936 TTL 00:05:43

Address: 192.168.27.54 TTL 00:05:43

Address: 192.168.29.54 TTL 00:05:43

Address: 192.168.28.54 TTL 00:05:43

Address: 192.168.26.54 TTL 00:05:43

Address: 192.168.25.54 TTL 00:05:43

aleescob# show fqdn

FQDN IP Table:

ip = 2001:DB8::6810:1b36, object = obj-talosintelligence.com, domain = talosintelligence.com

FQDN-ID = 268434436

ip = 2001:DB8::6810:1c36, object = obj-talosintelligence.com, domain = talosintelligence.com

FQDN-ID = 268434436

ip = 2001:DB8::6810:1d36, object = obj-talosintelligence.com, domain = talosintelligence.com

FQDN-ID = 268434436

ip = 2001:DB8::6810:1a36, object = obj-talosintelligence.com, domain = talosintelligence.com

FQDN-ID = 268434436

ip = 2001:DB8::6810:1936, object = obj-talosintelligence.com, domain = talosintelligence.com

FQDN-ID = 268434436

ip = 192.168.27.54, object = obj-talosintelligence.com, domain = talosintelligence.com

FQDN-ID = 268434436

ip = 192.168.29.54, object = obj-talosintelligence.com, domain = talosintelligence.com

FQDN-ID = 268434436

ip = 192.168.28.54, object = obj-talosintelligence.com, domain = talosintelligence.com

FQDN-ID = 268434436

ip = 192.168.26.54, object = obj-talosintelligence.com, domain = talosintelligence.com

FQDN-ID = 268434436

ip = 192.168.25.54, object = obj-talosintelligence.com, domain = talosintelligence.com

FQDN-ID = 268434436

FQDN ID Detail:

FQDN-ID = 268434436, object = obj-talosintelligence.com, domain = talosintelligence.com

ip = 2001:DB8::6810:1b36, 2001:DB8::6810:1c36, 2001:DB8::6810:1d36, 2001:DB8::6810:1a36, 2001:DB8::6810:1936, 192.168.27.54, 192.168.29.54, 192.168.28.54, 192.168.26.54, 192.168.25.54

- 如果您在LINA中勾選show access-list,就會注意到每個解析度和命中次數的展開專案:

firepower# show access-list

access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 object obj-talosintelligence.com rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 fqdn talosintelligence.com (resolved) rule-id 268434437 event-log flow-start 0x1b869cf8 access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 2001:DB8::6810:1b36 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 2001:DB8::6810:1c36 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 2001:DB8::6810:1d36 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 2001:DB8::6810:1a36 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 2001:DB8::6810:1936 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 192.168.27.54 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 192.168.29.54 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 192.168.28.54 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 192.168.26.54 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 192.168.25.54 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f

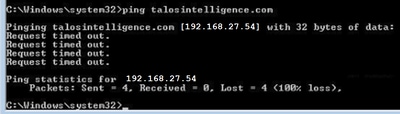

- 如圖所示,對talosintelligence.com執行ping操作失敗,因為訪問清單中存在FQDN的匹配項。DNS解析已生效,因為FTD封鎖了ICMP封包。

- 之前傳送的ICMP資料包從LINA的命中計數:

access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 object obj-talosintelligence.com rule-id 268434437 event-log flow-start (hitcnt=4) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 fqdn talosintelligence.com (resolved) rule-id 268434437 event-log flow-start 0x1b869cf8 access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 2001:DB8::6810:1b36 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 2001:DB8::6810:1c36 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 2001:DB8::6810:1d36 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 2001:DB8::6810:1a36 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 2001:DB8::6810:1936 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 192.168.27.54 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=4) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 192.168.29.54 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 192.168.28.54 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 192.168.26.54 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 192.168.25.54 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f

- 在輸入介面中擷取ICMP要求並顯示為捨棄:

aleescob# show cap in 13 packets captured 1:18:03:41.558915 192.168.56.132 > 172.31.200.100 icmp:192.168.56.132 udp埠無59396訪問2:18:04:12.322126 192.168.56.132 > 172.31.4.161 icmp:echo request 3:18:04:12.479162 172.31.4.161 > 192.168.56.132 icmp:echo reply 4:18:04:13.309966 192.168.56.132 > 172.31.4.161 icmp:echo request 5:18:04:13.462149 172.31.4.161 > 192.168.56.132 icmp:echo reply 6:18:04:14.308425 192.168.56.132 > 172.31.4.161 icmp:echo request 7:18:04:14.475424 172.31.4.161> 192.168.56.132 icmp:echo reply 8:18:04:15.306823 192.168.56.132 > 172.31.4.161 icmp:echo request 9:18:04:15.463339 172.31.4.161 > 192.168.56.132 icmp:echo reply 10:18:04:25.713662 192.168.56.132 > 192.168.27.54 icmp:echo request 11:18:04:30.704232 192.168.56.132 > 192.168.27.54 icmp:echo request 12:18:04:35.711480 192.168.56.132 > 192.168.27.54 icmp:echo request 13:18:04:40.707528 192.168.56.132 > 192.168.27.54 icmp:echo request aleescob# sho cap asp |在192.168.27.54 162中:18:04:25.713799 192.168.56.132 > 192.168.27.54 icmp:echo request 165:18:04:30.704355 192.168.56.132 > 192.168.27.54 icmp:echo request 168:18:04:35.711556 192.168.56.132 > 192.168.27.54 icmp:echo request 176:18:04:40.707589 192.168.56.132 > 192.168.27.54 icmp:echo request

- 以下是追蹤軌跡尋找其中一個ICMP封包的方式:

aleescob# sho cap in packet-number 10 trace 13 packets captured 10: 18:04:25.713662 192.168.56.132 > 192.168.27.54 icmp: echo request Phase: 1 Type: CAPTURE Subtype: Result: ALLOW Config: Additional Information: MAC Access list Phase: 2 Type: ACCESS-LIST Subtype: Result: ALLOW Config: Implicit Rule Additional Information: MAC Access list Phase: 3 Type: ROUTE-LOOKUP Subtype: Resolve Egress Interface Result: ALLOW Config: Additional Information: found next-hop 192.168.57.254 using egress ifc wan_1557 Phase: 4 Type: ACCESS-LIST Subtype: log Result: DROP Config: access-group CSM_FW_ACL_ global access-list CSM_FW_ACL_ advanced deny ip ifc lan_v1556 any ifc wan_1557 object obj-talosintelligence.com rule-id 268434437 event-log flow-start access-list CSM_FW_ACL_ remark rule-id 268434437: ACCESS POLICY: Aleescob_ACP - Mandatory access-list CSM_FW_ACL_ remark rule-id 268434437: L4 RULE: FQDN-ACL Additional Information:

Result: input-interface: lan_v1556 input-status: up input-line-status: up output-interface: wan_1557 output-status: up output-line-status: up Action: drop Drop-reason: (acl-drop) Flow is denied by configured rule

- 如果訪問控制規則的操作為Allow,則此為系統支援firewall-engine-debug的輸出示例

> system support firewall-engine-debug Please specify an IP protocol: icmp Please specify a client IP address: 192.168.56.132 Please specify a server IP address: Monitoring firewall engine debug messages 192.168.56.132-8 > 192.168.29.54-0 1 AS 1 I 0 new firewall session 192.168.56.132-8 > 192.168.29.54-0 1 AS 1 I 0 DAQ returned DST FQDN ID: 268434436 192.168.56.132-8 > 192.168.29.54-0 1 AS 1 I 0 Starting with minimum 2, 'FQDN-ACL', and SrcZone first with zones 1 -> 2, geo 0 -> 0, vlan 0, inline sgt tag: untagged, ISE sgt id: 0, svc 3501, payload 0, client 2000003501, misc 0, user 9999997, icmpType 8, icmpCode 0 192.168.56.132-8 > 192.168.29.54-0 1 AS 1 I 0 Match found for FQDN id: 268434436 192.168.56.132-8 > 192.168.29.54-0 1 AS 1 I 0 match rule order 2, 'FQDN-ACL', action Allow 192.168.56.132-8 > 192.168.29.54-0 1 AS 1 I 0 MidRecovery data sent for rule id: 268434437,rule_action:2, rev id:2096384604, rule_match flag:0x0 192.168.56.132-8 > 192.168.29.54-0 1 AS 1 I 0 allow action 192.168.56.132-8 > 192.168.29.54-0 1 AS 1 I 0 deleting firewall session

- 將FQDN部署為預過濾器(Fastpath)的一部分時,這是ngfw中的外觀。rules:

iab_mode Off # Start of tunnel and priority rules. # These rules are evaluated by LINA. Only tunnel tags are used from the matched rule id. 268434439 fastpath any any any any any any any any (log dcforward both) (tunnel -1) 268434438 allow any any 1025-65535 any any 3544 any 17 (tunnel -1) 268434438 allow any any 3544 any any 1025-65535 any 17 (tunnel -1) 268434438 allow any any any any any any any 47 (tunnel -1) 268434438 allow any any any any any any any 41 (tunnel -1) 268434438 allow any any any any any any any 4 (tunnel -1) # End of tunnel and priority rules.

- 在LINA的角度與追蹤封包比較:

Phase: 4 Type: ACCESS-LIST Subtype: log Result: ALLOW Config: access-group CSM_FW_ACL_ global access-list CSM_FW_ACL_ advanced trust ip any object obj-talosintelligence.com rule-id 268434439 event-log both access-list CSM_FW_ACL_ remark rule-id 268434439: PREFILTER POLICY: Prefilter-1 access-list CSM_FW_ACL_ remark rule-id 268434439: RULE: FQDN_Prefilter Additional Information:

疑難排解

- 從FMC配置

- 驗證策略和DNS伺服器設定是否配置正確

- 驗證部署是否成功

- 在FTD上部署檢查

- 運行show dns和show access-list以檢視FQDN是否已解析以及AC規則是否已展開

- 運行show run object network,記下與對象關聯的ID(例如,X代表源)

- 運行show fqdn id X以檢查FQDN是否正確解析到源IP

- 驗證ngfw.rules檔案是否具有以FQDN ID X作為源的AC規則

- 運行系統支援firewall-engine-debug並檢查Snort判定結果

收集FMC故障排除檔案

所需的所有日誌都通過FMC故障排除收集。要從FMC收集所有重要日誌,請從FMC GUI運行故障排除。否則,在FMC Linux提示符下,運行sf_troubleshoot.pl。如果您發現問題,請向思科技術協助中心(TAC)提交FMC疑難排解報告。

FMC日誌

|

日誌檔名稱/位置 |

目的 |

/opt/CSCOpx/MDC/log/operation/vmsshareddsvcs.log |

所有API呼叫 |

/var/opt/CSCOpx/MDC/log/operation/usmsharedsvcs.log |

所有API呼叫 |

/opt/CSCOpx/MDC/log/operation/vmsbesvcs.log |

CLI生成日誌 |

/opt/CSCOpx/MDC/tomcat/logs/stdout.log |

Tomcat日誌 |

/var/log/mojo.log |

Mojo日誌 |

/var/log/CSMAgent.log |

CSM和DC之間的REST呼叫 |

/var/log/action_queue.log |

DC的操作隊列日誌 |

常見問題/錯誤消息

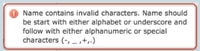

以下是FQDN和DNS伺服器組對象和DNS設定的UI中顯示的錯誤/警告:

|

錯誤/警告 |

案例 |

說明 |

|

名稱包含無效字元。名稱必須以字母或下劃線開頭,然後是字母數字字元或特殊字元。(-、_、+、.) |

使用者 配置錯誤名稱 |

將允許的資訊通知使用者 字元和最大範圍。 |

|

預設域值無效 |

使用者配置錯誤的域名 |

將允許使用的字元和最大範圍通知使用者。 |

|

在平台設定「mzafeiro_Platform_Settings」中未為DNS選擇介面對象。如果繼續,DNS域查詢將很快在所有介面上發生 |

使用者沒有選擇任何用於域查詢的介面 對於6.3後的裝置 |

系統會警告使用者,DNS 即將應用伺服器組CLI 到所有介面。 |

|

在平台設定「mzafeiro_Platform_Settings」中未為DNS選擇介面對象。如果繼續,則不會很快應用具有「DNS」的DNS伺服器組 |

使用者沒有選擇任何用於域查詢的介面 對於6.2.3裝置 |

警告使用者 DNS 伺服器組CLI不是 已生成。 |

部署失敗

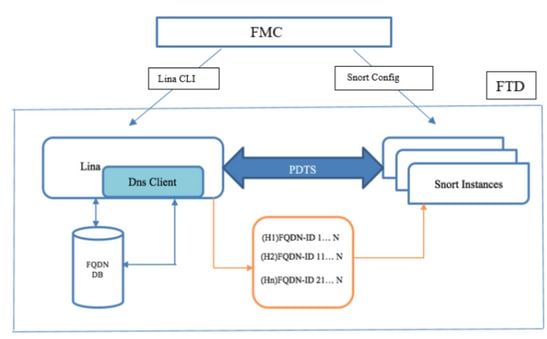

在除AC策略/預過濾器策略以外的策略中使用FQDN時,可能會發生此錯誤,並在FMC UI中顯示:

建議的故障排除步驟

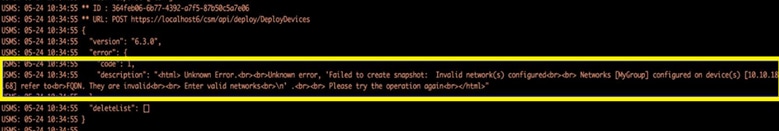

1)開啟日誌檔案:/var/opt/CSCOpx/MDC/log/operation/usmsharedsvcs.log

2)檢查驗證報文,類似於:

"配置的網路無效。在裝置[DeviceNames]上配置的網路[NetworksContainingFQDN]引用FQDN"

3)建議的行動:

驗證是否已使用包含FQDN對象的FQDN或組配置以下一個或多個策略,並在刪除這些對象後重新嘗試部署這些策略。

a)身份策略

b)包含應用於AC策略的FQDN的變數集

沒有啟用的FQDN

系統可以透過FTD CLI顯示下一個專案:

> show dns INFO:沒有啟用的FQDN

在應用具有定義fqdn的對象之前,不會啟用DNS。應用對象後,將解決此問題。

問答

Q:使用FQDN的Packet Tracer是否是對問題進行故障排除的有效測試?

A:可以,您可以將fqdn選項用於packet Tracer。

Q:FQDN規則更新伺服器IP地址的頻率如何?

A:取決於DNS響應的TTL值。TTL值過期後,將使用新的DNS查詢再次解析FQDN。

這也取決於DNS伺服器配置中定義的Poll Timer屬性。當輪詢DNS計時器過期或解析的IP條目的TTL過期時(以先發生者為準),會定期解析FQDN規則。

Q:這對輪詢DNS是否有效?

A:循環DNS可以無縫工作,因為此功能在FMC/FTD上使用DNS客戶端,而循環DNS配置在DNS伺服器端。

Q:TTL DNS值是否有限制?

A:如果DNS回應具有0 TTL,FTD裝置會增加60秒。在這種情況下,TTL值至少為60秒。

Q:因此,預設情況下FTD會保留預設值60秒?

A:使用者始終可以在DNS伺服器上使用過期條目計時器設定覆蓋TTL。

Q:它如何與任播DNS響應互動操作?例如,DNS伺服器可以根據地理位置為請求者提供不同的IP地址。是否可以請求FQDN的所有IP地址?像Unix上的dig命令嗎?

A:是,如果FQDN能夠解析多個IP地址,則所有地址都將推送到裝置,AC規則將相應地展開。

Q:是否計畫包含預覽選項,顯示任何部署更改之前已推送的命令?

A:這是通過Flex config提供的Preview config選項的一部分。預覽已經存在,但是它隱藏在Flex Config策略中。我們計畫將其移出,使其成為通用產品。

Q:FTD上的哪個介面用於執行DNS查詢?

A:它是可配置的。如果沒有設定介面,則會啟用FTD上的所有命名介面以進行DNS查詢。

Q:每個受管NGFW是否單獨執行自己的DNS解析和FQDN IP轉換,即使對具有相同FQDN對象的所有對象應用相同的訪問策略也是如此?

A:會。

Q:是否可以清除DNS快取,以便對FQDN ACL進行故障排除?

A:可以,您可以在裝置上執行clear dns和clear dns-hosts cache 命令。

Q:何時觸發FQDN解析?

A:在AC策略中部署FQDN對象時,會發生FQDN解析。

Q:是否只能清除單個站點的快取?

A:會。如果您知道域名或IP地址,則可以清除它,但根據ACL的角度,沒有這樣的命令。例如,會顯示clear dns host agni.tejas.com命令,以使用關鍵字host逐個主機清除主機上的快取,如dns host agni.tejas.com所示。

Q:是否可以使用萬用字元,如*.microsoft.com?

A:否。FQDN必須以數字或字母開始和結束。內部字元只能是字母、數字和連字元。

Q:名稱解析是否是在交流編譯時執行,而不是在第一次或後續請求時執行?如果遇到低TTL(小於AC編譯時間、快速流量或其他情況),是否可能會丟失某些IP地址?

A:部署AC策略後立即進行名稱解析。根據TTL時間到期,續訂會繼續。

Q:是否有計畫處理Microsoft Office 365雲IP地址(XML)清單?

A:目前不支援這種設定。

Q:SSL策略中是否提供FQDN?

A:暫時不是(軟體版本6.3.0)。僅AC策略的源網路和目標網路支援FQDN對象。

Q:是否有任何可以提供有關已解析FQDN資訊的歷史日誌?例如LINA系統日誌。

A:若要對特定目標的FQDN進行故障排除,可以使用system support trace命令。跟蹤顯示資料包的FQDN ID。您可以比較該ID進行故障排除。還可以啟用系統日誌消息746015,746016以跟蹤FQDN dns解析活動。

Q:裝置是否在使用已解析IP的連線表中記錄FQDN?

A:若要對特定目標的FQDN進行故障排除,可以使用system support trace命令,其中跟蹤顯示資料包的FQDN ID。您可以比較該ID進行故障排除。以後計畫在FMC上的事件檢視器中安裝FQDN日誌。

Q:FQDN規則功能有哪些缺點?

A:如果在經常更改IP地址的目標上使用FQDN規則(例如:ttl到期時間為零的網際網路伺服器),工作站最終可能具有不再與FTD DNS快取匹配的新IP地址。因此,它與ACP規則不匹配。預設情況下,FTD會在DNS回應所接收的TTL到期時間的基礎上增加1分鐘,且不能設定為零。在這些情況下,強烈建議使用最適合此使用案例的URL過濾功能。

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

3.0 |

31-May-2024

|

重新認證 |

1.0 |

04-Aug-2019

|

初始版本 |

由思科工程師貢獻

- Alexander Dario Escobar SalazarCisco TAC

- Mikis ZafeiroudisCisco TAC

意見

意見